Bảo mật máy tính - Hướng dẫn nhanh

Trong hướng dẫn này, chúng tôi sẽ xem xét khái niệm Bảo mật máy tính có thể là máy tính xách tay, máy trạm, máy chủ hoặc thiết bị mạng. Hướng dẫn này được thực hiện chủ yếu cho những người trong ngành CNTT là chuyên gia CNTT, quản trị viên Hệ thống, quản trị viên bảo mật.

Tại sao lại là Bảo mật?

Không gian mạng (internet, môi trường làm việc, mạng nội bộ) đang trở thành nơi nguy hiểm cho mọi tổ chức, cá nhân trong việc bảo vệ dữ liệu nhạy cảm hoặc danh tiếng của mình. Điều này là do rất nhiều người và máy móc truy cập nó. Điều quan trọng cần đề cập là các nghiên cứu gần đây cho thấy mối nguy lớn đến từ các mối đe dọa nội bộ hoặc từ các nhân viên thất vọng như trường hợp Edward Snowden, một mối đe dọa nội bộ khác là thông tin tài liệu có thể dễ dàng truy cập qua mạng nội bộ.

Một chỉ số quan trọng là kỹ năng CNTT của một người muốn hack hoặc vi phạm bảo mật của bạn đã giảm nhưng tỷ lệ thành công lại tăng lên, điều này là do ba yếu tố chính:

Mọi người đều có thể tìm thấy các công cụ lấy cắp dữ liệu rất dễ dàng chỉ bằng googling và chúng là vô tận.

Công nghệ với người dùng cuối đã tăng nhanh chóng trong những năm này, như băng thông internet và tốc độ xử lý máy tính.

Truy cập hướng dẫn sử dụng thông tin hack.

Tất cả những điều này có thể khiến ngay cả một cậu học sinh tò mò, trở thành một hacker tiềm năng cho tổ chức của bạn.

Vì khóa tất cả các mạng không phải là một lựa chọn khả dụng, nên phản ứng duy nhất mà các nhà quản lý bảo mật có thể đưa ra là tăng cường mạng, ứng dụng và hệ điều hành của họ ở mức độ an toàn hợp lý và tiến hành một kế hoạch khôi phục thảm họa kinh doanh.

Biểu đồ sau đây cho chúng ta một ý tưởng cơ bản.

Bảo mật cái gì?

Hãy xem trường hợp này, bạn là quản trị viên CNTT trong một công ty nhỏ có hai máy chủ nhỏ nằm trong một góc và bạn rất giỏi trong công việc của mình. Bạn đang cập nhật thường xuyên, thiết lập tường lửa, chống vi-rút, v.v. Một ngày, bạn thấy nhân viên của tổ chức không truy cập vào hệ thống nữa. Khi đi kiểm tra thì thấy người phụ nữ dọn dẹp đang làm công việc của mình và do nhầm lẫn, cô ấy đã tháo cáp nguồn và rút phích cắm của máy chủ.

Ý tôi muốn nói trong trường hợp này là ngay cả bảo mật vật lý cũng rất quan trọng trong bảo mật máy tính, vì hầu hết chúng ta nghĩ rằng đó là điều cuối cùng cần quan tâm.

Bây giờ chúng ta hãy đi thẳng vào vấn đề tất cả những gì cần bảo mật trong môi trường máy tính -

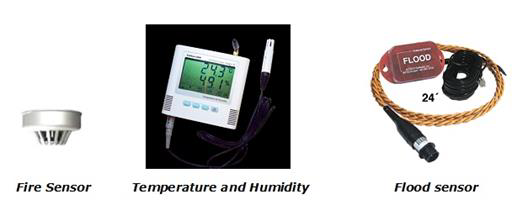

Trước hết, là kiểm tra an ninh vật lý bằng cách thiết lập các hệ thống điều khiển như cảnh báo chuyển động, hệ thống ra vào cửa, cảm biến độ ẩm, cảm biến nhiệt độ. Tất cả các thành phần này làm giảm khả năng máy tính bị đánh cắp hoặc làm hỏng bởi chính con người và môi trường.

Những người có quyền truy cập vào hệ thống máy tính phải có id người dùng của riêng họ với mật khẩu bảo vệ.

Màn hình phải được bảo vệ bằng trình bảo vệ màn hình để ẩn thông tin hiển thị khi người dùng đi vắng hoặc không hoạt động.

Bảo mật mạng của bạn, đặc biệt là không dây, mật khẩu nên được sử dụng.

Thiết bị Internet như bộ định tuyến được bảo vệ bằng mật khẩu.

Dữ liệu mà bạn sử dụng để lưu trữ thông tin có thể là tài chính hoặc phi tài chính bằng mã hóa.

Thông tin phải được bảo vệ trong tất cả các dạng biểu diễn của nó trong quá trình truyền bằng cách mã hóa nó.

Lợi ích của Nhận thức về Bảo mật Máy tính

Bạn có biết trong thế giới kỹ thuật số này, đâu là lỗ hổng lớn nhất hoặc điểm yếu nhất của bảo mật không?

Câu trả lời. Đó là chúng ta, con người.

Hầu hết các vi phạm bảo mật đến từ những người không có kiến thức và chưa được đào tạo cung cấp thông tin cho bên thứ ba hoặc xuất bản dữ liệu trên Internet mà không biết hậu quả.

Hãy xem tình huống sau đây cho chúng ta biết những gì nhân viên có thể sẽ làm mà không có nhận thức về bảo mật máy tính -

Vì vậy, lợi ích của nhận thức về bảo mật máy tính là rõ ràng vì nó trực tiếp giảm thiểu khả năng bạn bị tấn công danh tính, máy tính của bạn, tổ chức của bạn.

Tổn thất tiềm ẩn do các cuộc tấn công bảo mật

Khả năng bị mất trong không gian mạng này là rất nhiều ngay cả khi bạn đang sử dụng một máy tính duy nhất trong phòng của mình. Ở đây, tôi sẽ liệt kê một số ví dụ có ảnh hưởng trực tiếp đến bạn và những người khác -

Losing you data - Nếu máy tính của bạn đã bị tấn công hoặc bị nhiễm virus, có khả năng lớn là tất cả dữ liệu được lưu trữ của bạn có thể bị kẻ tấn công lấy đi.

Bad usage of your computer resources - Điều này có nghĩa là mạng hoặc máy tính của bạn có thể bị quá tải nên bạn không thể truy cập vào các dịch vụ chính hãng của mình hoặc trong trường hợp xấu nhất, tin tặc có thể sử dụng nó để tấn công máy hoặc mạng khác.

Reputation loss- Chỉ cần nghĩ nếu tài khoản Facebook hoặc email doanh nghiệp của bạn đã bị sở hữu bởi một cuộc tấn công kỹ thuật xã hội và nó gửi thông tin giả mạo cho bạn bè, đối tác kinh doanh của bạn. Bạn sẽ cần thời gian để lấy lại danh tiếng của mình.

Identity theft - Đây là trường hợp danh tính của bạn bị đánh cắp (ảnh, tên họ, địa chỉ và thẻ tín dụng) và có thể được sử dụng cho một tội ác như làm giấy tờ tùy thân giả.

Danh sách kiểm tra bảo mật máy tính cơ bản

Có một số điều cơ bản mà mọi người trong chúng ta trong mọi hệ điều hành cần phải làm -

Kiểm tra xem người dùng có được bảo vệ bằng mật khẩu hay không.

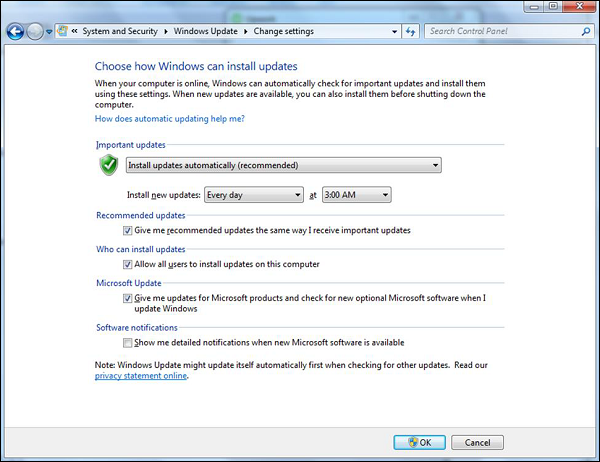

Kiểm tra xem hệ điều hành có đang được cập nhật hay không. Trong trường hợp của tôi, tôi đã chụp ảnh màn hình máy tính xách tay của mình là Windows 7.

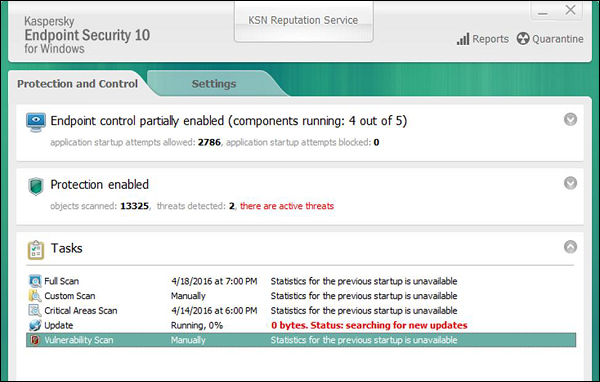

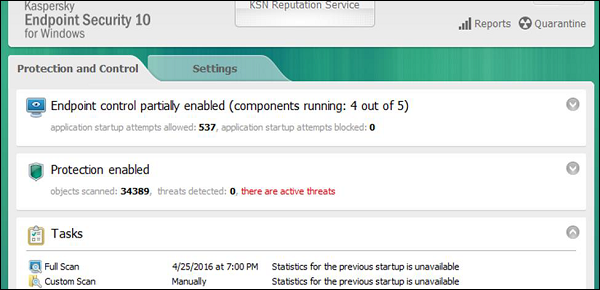

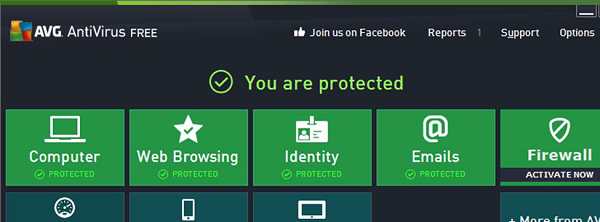

Kiểm tra xem chương trình chống vi-rút hoặc phần mềm chống phần mềm độc hại đã được cài đặt và cập nhật chưa. Trong trường hợp của tôi, tôi có chương trình chống vi-rút Kaspersky đang được cập nhật.

- Kiểm tra các dịch vụ bất thường đang chạy tiêu tốn tài nguyên.

- Kiểm tra xem màn hình của bạn có đang sử dụng trình bảo vệ màn hình hay không.

- Kiểm tra xem tường lửa của máy tính có được bật hay không.

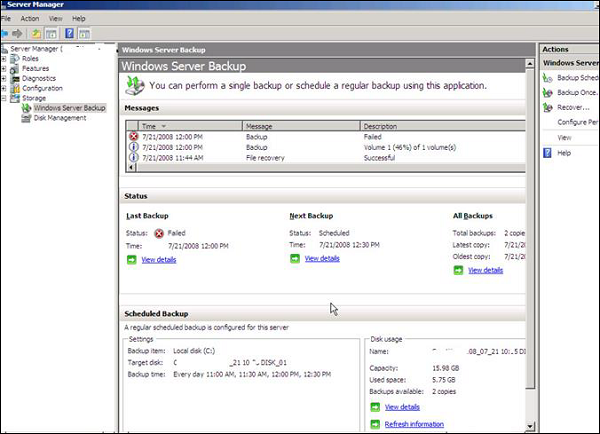

- Kiểm tra xem bạn có thực hiện sao lưu thường xuyên không.

- Kiểm tra xem có những chia sẻ không hữu ích.

- Kiểm tra xem tài khoản của bạn có đầy đủ quyền hay bị hạn chế.

- Cập nhật phần mềm của bên thứ ba khác.

Trạng thái chung trong Bảo mật máy tính có khả năng phát hiện và ngăn chặn các cuộc tấn công và có khả năng phục hồi. Nếu những cuộc tấn công này thành công như vậy thì nó phải ngăn chặn sự gián đoạn thông tin và dịch vụ và kiểm tra xem chúng có được giữ ở mức thấp hoặc có thể chấp nhận được hay không.

Các yếu tố khác nhau trong bảo mật máy tính

Để đáp ứng những yêu cầu này, chúng ta đi đến ba yếu tố chính là confidentiality, integrityvà availability và gần đây được thêm vào authenticity and utility.

Bảo mật

Bảo mật là việc che giấu thông tin hoặc tài nguyên. Ngoài ra, cần phải giữ bí mật thông tin với các bên thứ ba khác muốn có quyền truy cập vào nó, vì vậy chỉ những người phù hợp mới có thể truy cập.

Example in real life- Giả sử có hai người giao tiếp qua một email được mã hóa, họ biết các khóa giải mã của nhau và họ đọc email bằng cách nhập các khóa này vào chương trình email. Nếu ai đó có thể đọc các khóa giải mã này khi chúng được nhập vào chương trình, thì tính bảo mật của email đó sẽ bị xâm phạm.

Chính trực

Tính toàn vẹn là độ tin cậy của dữ liệu trong hệ thống hoặc tài nguyên theo quan điểm ngăn chặn những thay đổi trái phép và không phù hợp. Nói chung, Tính toàn vẹn bao gồm hai yếu tố phụ - tính toàn vẹn của dữ liệu, nó liên quan đến nội dung của dữ liệu và xác thực liên quan đến nguồn gốc của dữ liệu vì thông tin đó chỉ có giá trị nếu nó chính xác.

Example in real life - Giả sử bạn đang thực hiện thanh toán trực tuyến 5 USD, nhưng thông tin của bạn bị giả mạo mà bạn không biết bằng cách gửi cho người bán 500 USD, điều này sẽ khiến bạn phải trả giá quá đắt.

Trong trường hợp này, mật mã đóng một vai trò rất quan trọng trong việc đảm bảo tính toàn vẹn của dữ liệu. Các phương pháp thường được sử dụng để bảo vệ tính toàn vẹn của dữ liệu bao gồm băm dữ liệu bạn nhận được và so sánh nó với băm của thư gốc. Tuy nhiên, điều này có nghĩa là mã băm của dữ liệu gốc phải được cung cấp một cách an toàn.

khả dụng

Tính sẵn sàng đề cập đến khả năng truy cập dữ liệu của tài nguyên khi cần, vì thông tin đó chỉ có giá trị nếu những người được ủy quyền có thể truy cập vào đúng thời điểm. Từ chối quyền truy cập vào dữ liệu ngày nay đã trở thành một cuộc tấn công phổ biến. Hãy tưởng tượng thời gian ngừng hoạt động của một máy chủ trực tiếp nó có thể tốn kém như thế nào.

Example in real life- Giả sử một tin tặc đã xâm nhập máy chủ web của một ngân hàng và đặt nó xuống. Bạn với tư cách là người dùng đã xác thực muốn thực hiện chuyển khoản qua ngân hàng điện tử nhưng không thể truy cập được, việc chuyển khoản chưa hoàn thành sẽ khiến ngân hàng mất tiền.

Trong chương này, chúng ta sẽ thảo luận về các thuật ngữ khác nhau được sử dụng trong Bảo mật Máy tính.

Unauthorized access - Truy cập trái phép là khi ai đó có quyền truy cập vào máy chủ, trang web hoặc dữ liệu nhạy cảm khác bằng cách sử dụng chi tiết tài khoản của người khác.

Hacker - Là một Người cố gắng và khai thác hệ thống máy tính vì một lý do có thể là tiền, vì lý do xã hội, vui vẻ, v.v.

Threat - Là một hành động hoặc sự kiện có thể ảnh hưởng đến bảo mật.

Vulnerability - Đó là một điểm yếu, một vấn đề thiết kế hoặc lỗi triển khai trong hệ thống có thể dẫn đến một sự kiện không mong muốn và không mong muốn liên quan đến hệ thống bảo mật.

Attack- Là một cuộc tấn công vào bảo mật hệ thống được đưa bởi một người hoặc một máy móc vào một hệ thống. Nó vi phạm an ninh.

Antivirus or Antimalware - Là phần mềm hoạt động trên các hệ điều hành khác nhau được sử dụng để ngăn chặn các phần mềm độc hại.

Social Engineering - Là một kỹ thuật mà hacker sử dụng để đánh cắp dữ liệu của một người cho các mục đích khác nhau bằng thao tác tâm lý kết hợp với các cảnh xã hội.

Virus - Là phần mềm độc hại cài vào máy tính của bạn mà không được sự đồng ý của bạn với mục đích xấu.

Firewall - Nó là một phần mềm hoặc phần cứng được sử dụng để lọc lưu lượng mạng dựa trên các quy tắc.

Trong Bảo mật máy tính, các lớp là một phương pháp nổi tiếng được lấy từ các kỹ thuật quân sự. Mục đích của việc này là làm cho kẻ tấn công kiệt sức khi anh ta xâm nhập thành công lớp bảo mật đầu tiên bằng cách tìm ra một lỗ hổng, sau đó anh ta phải tìm một lỗ hổng ở lớp thứ hai, v.v., cho đến khi anh ta đến đích nếu thành công.

Sau đây là hình ảnh giải thích về Bảo mật lớp.

Hãy xem các phương pháp hay nhất trong loại Bảo mật của Lớp -

Computer Application Whitelistening - Ý tưởng là chỉ cài đặt một số ứng dụng hạn chế trong máy tính của bạn, những ứng dụng hữu ích cũng như chính hãng.

Computer System Restore Solution- Trong trường hợp máy tính của bạn bị tấn công và tệp của bạn bị hỏng, bạn sẽ có khả năng truy cập lại vào tệp của mình. Một ví dụ là Windows System Restore hoặc Backup.

Computer and Network Authentication- Dữ liệu được truy cập qua mạng tốt nhất chỉ được cung cấp cho người dùng được ủy quyền. Sử dụng tên người dùng và mật khẩu !!!

File, Disk and Removable Media Encryption- Thông thường, một phương pháp hay là mã hóa đĩa cứng hoặc thiết bị di động, ý tưởng đằng sau điều này là trong trường hợp máy tính xách tay hoặc USB rời của bạn bị đánh cắp và nó được cắm vào một máy khác, nó không thể đọc được. Một công cụ tốt cho việc này làTruecrypt.

Remote Access Authentication − Systems which are accessed over the network is best to be provided only to the authorized users. Use usernames and passwords!!!

Network Folder Encryption − Again like the case of Network Authentication, if you have a network storage or a network folder shared, it is good to be encrypted to prevent any unauthorized user who is listening to the network to read the information.

Secure Boundary and End-To-End Messaging − Nowadays email or instant messaging is widely spread and it is the number one tool to communicate. It is better that the communication to be encrypted between the end users, a good tool for this is PGP Encryption Tool.

In this section we will treat how to secure or harden (harden is another word used for securing OS) a workstation from the practical point of view and what are the steps to follow. We will treat the Windows OS and Mac OS X because most of the computers have this two operating systems, but the logic of securing is same for all the other operating systems like Linux or Android.

Guidelines for Windows OS Security

Following are the list of guidelines for Windows Operating System Security.

Use the licensed versions of Windows OS, not the cracked or pirated ones and activate them in order to take genuine updates.

Disable Unused Users − To do this, Right Click on Computer – Manage – Local Users and Groups – Users, then disable those users that are not required. In my case, I disabled the Guest and Administrator users and I created a new non-default like Admin.

Disable unused shares − By default, Windows OS creates shares, please see the following screenshot. You have to disable them and to do this, you follow −

Right Click on My Computer – Manage – Shared Folders – Right Click Stop Sharing.

The next step is to take updates regularly for Windows OS. It is reccomended to do them automatically and periodically. To set this up, go to Control Panel – System and Security – Windows Updates – OK.

Put your Windows System Firewall up, this will block all the unauthorized services that make traffic. To set this up, go to Control Panel – System and Security – Windows Firewall.

Install a licensed antivirus and take updates, in the coming sections we will cover in detail about antiviruses. It is strongly recommended not to download from torrents and install cracked versions.

You should always Configure a password protected Screen Saver. To set this up, please follow this path −

Control Panel – All Control Panel Items – Personalize – Turn Screen Saver on or off – Check “On resume, display logon Screen”.

Disable Autoplay for Removable Media. This blocks the viruses to run automatically from removable devices.

To disable it go to – Start – on Search box type Edit Group Policy –Administrative Templates – Windows Components – Autoplay Policy – Turn off Autoplay – Enable – Ok.

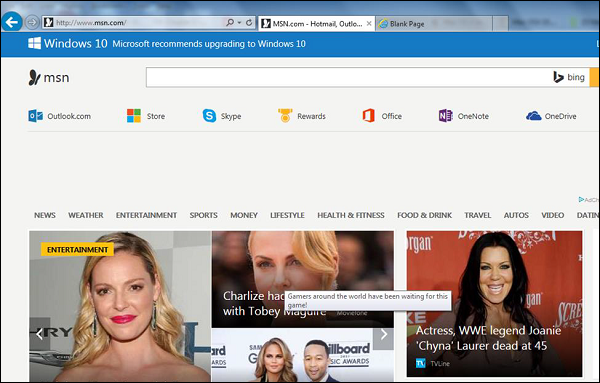

Install only trusted internet explorer browsers like Internet explorer, Chrome or Mozilla Firefox and then update them regularly. Missing the updates can lead to possible hacking.

Enable the BitLocker Drive Encryption to encrypt hard drives, but it is only available in Windows & Ultimate and Upper Versions.

To enable it follow the path: Start – Control Panel – System and Security – BitLocker Drive Encryption.

Set Bios Password − This option differs based on different computer producers and we need to read manufacturer guidelines, this option secures your computer one layer upper in the OS.

Guidelines for Mac OS X Security

Following are the list of guidelines for Mac OS X Security.

Use licensed versions of Mac OS X and never use the cracked or pirated ones. Once installed, activate them in order to take up the genuine updates.

Set password for the root user and create a less privileged user. By default, the root user of the Mac OS X doesn’t have a password, so you have to put one and then create a user with less privilege for daily usage.

To set it up follow: Apple menu – System Preferences – Click Users & Groups

Disable Auto Logon − By default, the Mac OS X is configured to automatically logon the first administrative user that is created. Also it displays all valid usernames in the login windows.

To disable this, you have to: Open System Preferences – Accounts – User – Uncheck the Log in automatically – Click on Login Options (tab) – Set “Display Login Windows as” = Name and Password.

Update Mac OS X − In order to secure our systems, we need to take our updates and patches of Mac OS X.

To do so we follow this path: Click on System Preferences –Software Update – Change the default “weekly” to “daily” – Quit System Preferences.

You better do it weekly because it will not overload your networks, in case you have a large network.

Put your Mac OS X system firewall up. The go to System Preferences – Sharing –Firewall – Click on Start.

Configure Screen saver password protected: To set this up, follow this path – System Preferences – Screen Effect – Activation – Set “Time until screen effect starts” = 5 Minutes – Set “Password to use when waking the screen effect” = use my user –account password. It is recommended to be less than 5 minutes.

Put Open Firmware password − Double click the application icon to open it. Click on the "Change" button to modify the security settings. If you are enabling the security features, enter a password into the – Password and Verify boxes. Click OK. Enter your System Administrator Account.

Encrypt folders − Mac OS X has FileVault, which encrypts information in your home folder. You can see the FileVault in the following screenshot.

Click Apple Menu – System Preferences – Security & Privacy – FileVault – Click the lock Icon to unlock it, then enter an administrator name and password.

Then you will have to Turn On FileVault.

Disable Handoff − Handoff is a feature to keep your work in sync, but it needs to send some data to Apple to work. It is suggested to disable it.

To do so: Click System Preferences – General – Uncheck “Allow Handoff between this Mac and your iCloud devices”.

Allow only signed Apps − To reduce the surface of attack, it is suggested not to run untrusted code not signed with a proper key.

To allow only apps signed by an authorized developer, you should follow the path – System Preferences – Security & Privacy –General – Set “Allow apps download from” to “Mac App Store and identified developers”.

In the previous chapter, we saw how to secure our computers and one of the points was installing and updating antivirus software. Without this software there is a high chance that your systems and networks will be hit and will suffer hacking attacks and also can be affected by the various viruses.

It is important that the antivirus scan engine and virus signatures to be updated regularly, we do this because if your system is hit by the latest malware it will be detected.

Basic Functions of Antivirus Engines

All antivirus engines have three components to function accordingly. It is important to have a look at these functions because it will help us for better manual cleaning of viruses in case we need.

Scanning − When a new virus is detected in the cyberspace, antivirus producers start writing programs (updates) that scans for similar signature strings.

Integrity Checking − This method generally checks for manipulated files in OS from the viruses.

Interception − This method is used basically to detect Trojans and it checks the request made by the operating system for network access.

The following image shows the schema for an antivirus engines functionality.

Online Virus Testing

If the system administrator does not have an antivirus installed or suspects a file that is infected. They would recommend to use the online testing antivirus engine which (according to me) is one of the best – https://virustotal.com/.

Q. Why this option?

Ans. It is a free and independent service. It uses multiple antivirus engines (41 anti-virus engines), so its result will be showing for all the 41 engines. It updates the engines in real-time.

For further clarity, please see the following screenshot, wherein I uploaded a file with virus and the result is 33/41 (Detection Ratio), which means that it has virus and did not pass the class, so it should not be opened.

A good feature of this site is URL checking, before entering to a website you can enter the URL and it checks for you if the site has infection and can harm you.

I did a test with a URL and it came out to be clean and that too 100%, so I can visit it without my computer being infected.

Free Antivirus Software

As this tutorial is hands-on practice, I will show you where to get free antiviruses and where to download in case you don’t have enough budget.

The free versions of anti-viruses have nearly identical malware detection scores to the paid versions produced by the same company, but the commercial antivirus makes a small difference in the performance of security and in our case we are system administrators and we want maximum protection in the work environment.

From the PCMagazine (http://in.pcmag.com/) you can get a review which are the best top rated free antiviruses at the moment. In the following URL you can check by yourself http://www.pcmag.com/article2/0,2817,2388652,00.asp

Let us understand in detail about some of these antivirus software −

Avast Antivirus

This antivirus has good scores in malware blocking and anti-phishing test scans, it can be downloaded from https://www.avast.com/en-eu/index

For server installation you need a commercial version.

AVG Antivirus

It can be downloaded from http://www.avg.com/us-en/free-antivirus-download. For server installation you need to purchase the commercial version.

Panda Antivirus 2016

It can be downloaded from http://www.pandasecurity.com/usa/homeusers/downloads/

It has the following good features −

- Rescue Disk

- USB protection

- Process Monitor

For server installation you will need to purchase the commercial version.

Bitdefender Antivirus

It can be downloaded from http://www.bitdefender.com/solutions/free.html A good feature in this antivirus is that it can work entirely in the background. No configuration setting. For server installation you need to buy the commercial version.

Microsoft Security Essentials

Even though it is not among the top-most free antiviruses owing to the Microsoft brand, it is worth a mention that Microsoft itself offers you a free antivirus which is called as Microsoft Security Essentials.

It can be downloaded from http://windows.microsoft.com/en-us/windows/security-essentials-download

Commercial Antivirus

I should mention that all the producers of free antiviruses offers their commercial versions too. Based on PC magazine, the best commercial antiviruses are −

- Kaspersky Anti-Virus

- Bitdefender Antivirus Plus 2016

- McAfee AntiVirus Plus (2016)

- Webroot SecureAnywhere Antivirus (2015)

Please see the following link to check by yourself − http://www.pcmag.com/article2/0,2817,2372364,00.asp

Kaspersky Antivirus

It can be downloaded as a free trial from http://www.kaspersky.com/free-trials/anti-virus

It has an excellent score in anti-phishing. It also gives a useful bonus in security tools like credit card protection in your computers.

McAfee AntiVirus Plus

It can be downloaded as a free trial from − http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

It protects all the operating systems like Windows, Mac OS, Android, and iOS devices. very good malicious URL blocking and anti-phishing.

Webroot SecureAnywhere Antivirus

It can be downloaded as a free trial from − http://www.webroot.com/us/en/home/products/av

Some of its prominent features are −

- Recover files encrypted by ransomware

- Uses tiny amount of disk space

- Very fast scan

- Handles unknown malware

- Includes firewall

In the previous chapter we treated antiviruses which helped us to protect our systems but in this chapter we will treat malwares, how to detect them manually, what are their forms, what are their file extensions, signs of an infected computer, etc. They are important to be treated because the infection rates of businesses and personal computers are too high in nowadays.

They are self-replication programs that reproduce their own codes by attaching themselves to other executable codes. They operate without the permissions or knowledge of the computer users. Viruses or malwares like in real-life, in computers they contaminate other healthy files.

However, we should remember that viruses infect outside machines only with the assistance of a computer user only. These can happen by clicking a file that comes attached with email from an unknown person, plugging a USB without scanning, opening unsafe URLs for that reason. We as system administrators have to remove the administrator permissions of users in these computers. We categorize malwares in three types −

- Trojans and Rootkits

- Viruses

- Worms

Characteristics of a Virus

Following are a couple of characteristics of any virus that infects our computers.

They reside in a computer’s memory and activates themselves while the program that is attached starts running.

For example − They attach themselves in general to the explorer.exe in windows OS because it is the process that is running all the time, so you should be cautious when this process starts to consume too much of your computer capacities.

They modify themselves after the infection phase like they source codes, extensions, new files, etc. so it is harder for an antivirus to detect them.

They always try to hide themselves in the operating systems in the following ways −

Encrypts itself into cryptic symbols, and they decrypt themselves when they replicate or execute.

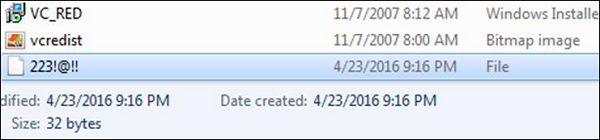

For example − You can see this in the following image for better understanding as in my computer I found this file.

After finding this file, I opened it with a text editor and as thought the text was not understandable as shown in the following screenshot.

After finding this, I tried it on a base64 decoder and I found that it was a Virus file.

This virus can cause the following to your computer −

It may delete important data from your computer to gain space for their processes.

It may avoid detection by redirection of disk data.

It may perform tasks by triggering an event with itself. For example, this happens when in an infected computer pop-up tables etc., show up automatically on the screen.

They are common in Windows and Mac OS because these operation systems do not have multiple file permissions and are more spread out.

Working Process of Malwares and how to Clean it

Malwares attach themselves to programs and transmit to other programs by making use of some events, they need these events to happen because they cannot −

- Start by themselves

- Transmit themselves by using non-executable files

- Infect other networks or computer

From the above conclusions, we should know that when some unusual processes or services are run by themselves we should further investigate their relations with a possible virus. The investigation process is as follows −

To investigate these processes, start with the use of the following tools −

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

The Listdll.exe shows all the dll files being used, while the netstat.exe with its variables shows all the processes that are being run with their respective ports.

You can see the following example on how I mapped the process of Kaspersky antivirus which I used along with the command netstat-ano to see the process numbers and task manager to see to which process belongs to this number.

Then we should look for any modified, replaced or deleted files and the shared libraries should also be checked. They generally infect executable program files with extension like .EXE, .DRV, .SYS, .COM, .BIN. Malwares changes extension of genuine files, for example: File.TXT to File.TXT.VBS.

If you are a system administrator of a webserver, then you should be aware of another form of malware which is called as webshell. It generally is in a .php extension but with strange file names and in an encrypted form. You should delete them in case you detect them.

After that is done, we should update the antivirus program and rescan the computer again.

Detecting a Computer Error from a Virus Infection

In this section we will treat how to detect a computer or OS fault from a virus because sometimes people and system administrators mix the symptoms.

The following events are most likely not caused by a malware −

- Error while the system is booting in bios stage, like Bios’s battery cell display, timer error display.

- Hardware errors, like beeps RAM burn, HDD, etc.

- If a document fails to start normally like a corrupted file, but the other files can be opened accordingly.

- Keyboard or mouse doesn’t answer to your commands, you have to check the plug-ins.

- Monitor switching on and off too often, like blinking or vibrating, this is a hardware fault.

On the other hand, if you have the following signs in your system, you should check for malware.

Your computer shows a pop-up or error tables.

Freezes frequently.

It slows down when a program or process starts.

Third parties complain that they are receiving invitation in social media or via email by you.

Files extensions changes appear or files are added to your system without your consent.

Internet Explorer freezes too often even though your internet speed is very good.

Your hard disk is accessed most of the time as you can see from the LED light on your computer case.

OS files are either corrupted or missing.

If your computer is consuming too much bandwidth or network resources this is the case of a computer worm.

Hard disk space is occupied all the time, even when you are not taking any action, for example installing a new program.

Files and program sizes changes comparing to its original version.

Some Practical Recommendations to Avoid Viruses −

- Don’t open any email attachment coming from unknown people or from known people that contain suspicious text.

- Don’t accept invitation from unknown people on social media.

- Don’t open URL sent by unknown people or known people that are in any weird form.

Virus Information

If you have found a virus but you want to investigate further regarding its function. I would recommend you to have a look at these virus databases, which are offered generally by antivirus vendors.

Kaspersky Virus Database − (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure − (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia − (https://www.symantec.com/security_response/landing/azlisting.jsp)

In this chapter, we will discuss about the how important Encryption is for Computer Security.

What is Encryption?

Encryption is a transformed type of genuine information where only the authorized parties know how to read it, so in the worst case scenario if somebody has access to these files they would still not be able to understand the message in it.

The bases of encryption are since the ancient times. A good example is the pigeon couriers, where the kings used to send messages to their commandants in the battle field in a specific code, when the enemies caught them, they could not read them, just that the message was lost, but if arrived at the destination commandant had the decryption vocabulary so they could decrypt it.

We should mention that encryption is for good or bad purpose. The bad case is the scenario in which most of the malware files are in an encrypted form, so it cannot be read by everyone accept the hacker.

Tools Used to Encrypt Documents

In this tutorial we will focus more on the practices than on the theoretical aspects for better understanding. Let us discuss about some tools that we use to encrypt documents −

Axcrypt − It is one of the best opensource encryption file softwares. It can be used in Windows OS, Mac OS and Linux as well. This software can be downloaded from − http://www.axantum.com/AxCrypt/Downloads.aspx

GnuPG − This is an opensource software again and it can be integrated with other softwares too (like email). It can be downloaded from − https://www.gnupg.org/download/index.html

Windows BitLocker − It is a Windows integrated tool and its main functions is to secure and encrypt all the hard disk volumes.

FileVault − It is a Mac OS integrated tool and it secures as well as encrypts all the hard disk volume.

Encryption Ways of Communication

System Administrators should use and offer to their staff a secure and encrypted channels of communication and one of them is SSL (Secure Sockets Layer).This protocol helps to establish a secure and encrypted connection between the clients and the servers. Generally, it is used for Web Servers, Mail Servers, FTP servers.

Why do you need this?

If you have an online shop and your clients are using their credit card and their personal data to purchase products from it. But they (Data) are at the risk to be stolen by a simple wiretapping as the communication is in clear text, to prevent this, SSL Protocol will help to encrypt this communication.

How to see if the communication is secure?

Browsers give visual cues, such as a lock icon or a green bar, to help visitors know when their connection is secured. An example is shown in the following screenshot.

Another tool used by the system administrator is the SSH (Secure Shell). This is a secure replacement for the telnet and other unencrypted utilities like rlogin, rcp, rsh.

It provides a secure channel encrypted in the communication host to host over internet. It reduces the man-in-the-middle attacks. It can be downloaded from − http://www.putty.org/

In this Chapter, we will discuss backups which is a process of saving data that can be over a network or a computer.

Why is Backup Needed?

The main purpose is to recover the lost data from an unpredictable event like deletion by mistake or file corruption which in many cases is caused by a virus. An example is Ransomware, which encrypts all your data when your computer gets infected and the second is to roll back the data at a specific time you want. This is a scenario that happens often in companies which have applications and databases and they want to test their applications with a specific version of data.

How is this Process Managed at Big Companies?

It is suggested that in bigger companies which have a large volume of data, it is necessary to have a backup administrator, which is one of the most trusted persons in the company because he has access to all the data of that organization and generally deals with the backup routine check and the health of the backup.

Backup Devices

In this section we will see the backup devices from smaller to enterprise solutions. For a personal computer, they are −

CD and DVD, Blue-Rays − They are used for home/personal usage where people can store their documents, mainly personal or office related documents because they have small capacities varying from 750MB to 50GB.

Removable Devices − They are again for home usage (data, documents, music, photos, movies) which can be a Removable USB or external hard disks. Their capacities lately have increased a lot, they vary from 2 GB to 2 TB.

Network attached storage (NAS) − They are generally devices that are used in small businesses for backup purposes because they offer a centralized manner of backup. All the users can connect through the network to access this device and save data.

They are lesser in cost when compared to other solutions and they also offer a good fault tolerance as they are configured in RAID (redundant array of independent disks). They can be rack or non-rack mounted. They offer a good level of authentication of users and web console managing.

Storage Area Network (SAN) − These are generally devices that are used for big businesses for backup purposes. They offer a high speed of network for storage the biggest producers are EMC Corporation, DELL.

Types of Backups Based on Location

The types of backup can vary on the size of the business, budget and the data importance.

They are divided in two types −

- Local Backups

- Online Backups

Generally local backups store the data in a CD, NA Storages, etc. as there can be a simple copying of files or by using any third party software. One of them in the server is the Windows backup which is included in the Windows Server Edition License.

Another one is Acronis which is one of the best in the market − http://www.acronis.com/en-eu/

Online Backup or Cloud Storage

One of the biggest trend is online storage where the companies and users can store their data somewhere in the cloud, and it is cheaper as well rather than doing it all by yourself. There is also no need for any backup infrastructure and maintenance.

For a personal user it is offered for free by the biggest vendors like Microsoft. It offers OneDrive and you can store up to 5GB in their cloud and it has an interface for different Operating Systems.

The second is the Google Drive, which is a product by google, wherein the files synchronizes automatically.

The full list can be seen in PCMagazine − http://www.pcmag.com/article2/0,2817,2413556,00.asp#. For small or big companies, mentioned before, online or cloud backup solution are a good solution for them because of the cost and the liability.

The biggest vendors offering such service are Microsoft with AZURE solution − https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/ which is offering a very high performance and scalability for this solution.

The other is Amazon with it product S3 details about this product can be found on − http://aws.amazon.com/s3/

Disaster recovery is generally a planning process and it produces a document which ensures businesses to solve critical events that affect their activities. Such events can be a natural disaster (earthquakes, flood, etc.), cyber–attack or hardware failure like servers or routers.

As such having a document in place it will reduce the down time of business process from the technology and infrastructure side. This document is generally combined with Business Continuity Plan which makes the analyses of all the processes and prioritizes them according to the importance of the businesses. In case of a massive disruption it shows which process should be recovered firstly and what should be the downtime. It also minimizes the application service interruption. It helps us to recover data in the organized process and help the staff to have a clear view about what should be done in case of a disaster.

Requirements to Have a Disaster Recovery Plan

Disaster recovery starts with an inventory of all assets like computers, network equipment, server, etc. and it is recommended to register by serial numbers too. We should make an inventory of all the software and prioritize them according to business importance.

An example is shown in the following table −

| Systems | Down Time | Disaster type | Preventions | Solution strategy | Recover fully |

|---|---|---|---|---|---|

| Payroll system | 8 hours | Server damaged | We take backup daily | Restore the backups in the Backup Server | Fix the primary server and restore up to date data |

You should prepare a list of all contacts of your partners and service providers, like ISP contact and data, license that you have purchased and where they are purchased. Documenting all your Network which should include IP schemas, usernames and password of servers.

Preventive steps to be taken for Disaster Recovery

The server room should have an authorized level. For example: only IT personnel should enter at any given point of time.

In the server room there should be a fire alarm, humidity sensor, flood sensor and a temperature sensor.

These are more for prevention. You can refer the following image.

At the server level, RAID systems should always be used and there should always be a spare Hard Disk in the server room.

You should have backups in place, this is generally recommended for local and off-site backup, so a NAS should be in your server room.

Backup should be done periodically.

The connectivity to internet is another issue and it is recommended that the headquarters should have one or more internet lines. One primary and one secondary with a device that offers redundancy.

If you are an enterprise, you should have a disaster recovery site which generally is located out of the city of the main site. The main purpose is to be as a stand-by as in any case of a disaster, it replicates and backs up the data.

In this chapter we will discuss regarding the network from the view of security. We will also look into which are the systems that help us as system administrators to increase the security.

For example − We are system administrators of a large chain of super markets, but our company wants to go online by launching an online selling platform. We have done the configuration and the system is up and working, but after a week we hear that the platform was hacked.

We ask a question to ourselves – What did we do wrong? We skipped the security of the network which is as important as the set up because this hacking can directly influence the company’s reputation resulting in decrease of sales and market value.

Devices that Help us with Network Security

Firewalls- Chúng có thể là phần mềm hoặc ứng dụng hoạt động ở cấp độ mạng. Chúng bảo vệ mạng Riêng tư khỏi người dùng bên ngoài và các mạng khác. Nói chung, chúng là một tổ hợp các chương trình và chức năng chính của chúng là giám sát luồng lưu lượng từ ngoài vào trong và ngược lại. Vị trí của chúng thường là phía sau bộ định tuyến hoặc phía trước bộ định tuyến tùy thuộc vào cấu trúc liên kết mạng.

Chúng còn được gọi là thiết bị phát hiện xâm nhập; quy tắc giao thông của họ được định cấu hình theo quy tắc chính sách của công ty. Ví dụ: bạn chặn tất cả lưu lượng đến cổng POP vì bạn không muốn nhận thư để được bảo mật khỏi tất cả các cuộc tấn công thư có thể xảy ra. Họ ghi lại tất cả các nỗ lực mạng để kiểm tra lần sau cho bạn.

Chúng cũng có thể hoạt động như bộ lọc gói, điều này có nghĩa là tường lửa đưa ra quyết định chuyển tiếp hay không gói dựa trên địa chỉ và cổng nguồn và đích.

Một số thương hiệu được đề xuất là -

- Dòng ASA của Cisco

- Checkpoint

- Fortinet

- Juniper

- SonicWALL

- pfSense

Hệ thống phát hiện xâm nhập

Hệ thống phát hiện xâm nhập cũng quan trọng như tường lửa vì chúng giúp chúng tôi phát hiện loại tấn công đang được thực hiện đối với hệ thống của chúng tôi và sau đó đưa ra giải pháp để chặn chúng. Phần giám sát như truy tìm nhật ký, tìm kiếm các chữ ký đáng ngờ và lưu giữ lịch sử của các sự kiện được kích hoạt. Chúng cũng giúp các quản trị viên mạng kiểm tra tính toàn vẹn và tính xác thực của kết nối xảy ra.

Hãy để chúng tôi xem lược đồ vị trí của chúng -

Công cụ phát hiện xâm nhập

Một trong những công cụ phát hiện xâm nhập tốt nhất là Snort, bạn có thể lấy thông tin và tải xuống từ - www.snort.org

Nó dựa trên phần mềm, nhưng là một nguồn mở nên nó miễn phí và dễ cấu hình. Nó có mạng dựa trên chữ ký thời gian thực - IDS, thông báo cho quản trị viên hệ thống hoặc các cuộc tấn công như máy quét cổng, tấn công DDOS, tấn công CGI, cửa hậu, in ngón tay hệ điều hành.

Các IDS khác là -

- BlackICE Defender

- Màn hình CyberCop

- Kiểm tra điểm RealSecure

- IDS bảo mật của Cisco

- Vanguard Enforcer

- Lucent RealSecure.

Mạng riêng ảo

Loại mạng này được sử dụng rộng rãi trong các mạng doanh nghiệp hoặc doanh nghiệp nhỏ. Nó giúp gửi và nhận dữ liệu trên internet, nhưng theo cách an toàn và được mã hóa. Nói chung, mạng này được tạo giữa hai thiết bị mạng an toàn giống như hai bức tường lửa.

Một ví dụ là kết nối giữa hai tường lửa ASA 5505 như thể hiện trong hình sau.

Trong chương này, chúng tôi sẽ giải thích các chính sách bảo mật là cơ sở bảo mật cho cơ sở hạ tầng công nghệ của công ty bạn.

Theo một cách nào đó, chúng là cơ quan quản lý các hành vi của nhân viên đối với việc sử dụng công nghệ tại nơi làm việc, có thể giảm thiểu nguy cơ bị tấn công, rò rỉ thông tin, sử dụng Internet không tốt và nó cũng đảm bảo bảo vệ tài nguyên của công ty.

Trong cuộc sống thực, bạn sẽ nhận thấy các nhân viên trong tổ chức của bạn sẽ luôn có xu hướng nhấp vào các tệp đính kèm URL xấu hoặc bị nhiễm vi rút hoặc email có vi rút.

Vai trò của Chính sách bảo mật trong việc thiết lập giao thức

Sau đây là một số gợi ý giúp thiết lập các giao thức u cho chính sách bảo mật của một tổ chức.

- Ai nên có quyền truy cập vào hệ thống?

- Nó nên được cấu hình như thế nào?

- Làm thế nào để giao tiếp với các bên thứ ba hoặc hệ thống?

Các chính sách được chia thành hai loại:

- Chính sách người dùng

- Chính sách CNTT.

Các chính sách người dùng thường xác định giới hạn của người dùng đối với tài nguyên máy tính tại nơi làm việc. Ví dụ, những gì họ được phép cài đặt trong máy tính của họ, nếu họ có thể sử dụng các bộ lưu trữ di động.

Trong khi đó, các chính sách CNTT được thiết kế cho bộ phận CNTT, nhằm đảm bảo các thủ tục và chức năng của các lĩnh vực CNTT.

General Policies- Đây là chính sách xác định quyền của nhân viên và cấp độ truy cập vào hệ thống. Nói chung, nó được bao gồm ngay cả trong giao thức truyền thông như một biện pháp phòng ngừa trong trường hợp có bất kỳ thảm họa nào.

Server Policies- Điều này xác định ai sẽ có quyền truy cập vào máy chủ cụ thể và với những quyền nào. Phần mềm nào nên được cài đặt, mức độ truy cập internet, cách chúng được cập nhật.

Firewall Access and Configuration Policies- Nó xác định ai nên có quyền truy cập vào tường lửa và loại truy cập nào, như giám sát, các quy tắc thay đổi. Những cổng và dịch vụ nào nên được phép và nếu nó nên được gửi đến hoặc gửi đi.

Backup Policies - Nó xác định ai là người chịu trách nhiệm sao lưu, cái gì nên là bản sao lưu, nơi nên sao lưu, thời gian lưu trữ và tần suất sao lưu.

VPN Policies- Các chính sách này thường đi cùng với chính sách tường lửa, nó xác định những người dùng nào nên có quyền truy cập VPN và có những quyền gì. Đối với các kết nối site-to-site với đối tác, nó xác định cấp độ truy cập của đối tác vào mạng của bạn, loại mã hóa sẽ được đặt.

Cấu trúc của một chính sách bảo mật

Khi bạn biên dịch một chính sách bảo mật, bạn nên ghi nhớ một cấu trúc cơ bản để làm cho một cái gì đó thực tế. Một số điểm chính cần được xem xét là:

- Mô tả Chính sách và việc sử dụng để làm gì?

- Chính sách này nên được áp dụng ở đâu?

- Chức năng và trách nhiệm của nhân viên bị ảnh hưởng bởi chính sách này.

- Các thủ tục liên quan đến chính sách này.

- Hậu quả nếu chính sách không tương thích với tiêu chuẩn của công ty.

Các loại chính sách

Trong phần này, chúng ta sẽ thấy các loại chính sách quan trọng nhất.

Permissive Policy - Đây là một chính sách hạn chế trung bình trong đó chúng tôi với tư cách là quản trị viên chỉ chặn một số cổng phần mềm độc hại nổi tiếng liên quan đến quyền truy cập internet và chỉ một số hành vi khai thác được xem xét.

Prudent Policy - Đây là chính sách hạn chế cao khi mọi thứ đều bị chặn liên quan đến việc truy cập internet, chỉ cho phép một danh sách nhỏ các trang web và giờ đây các dịch vụ bổ sung được phép cài đặt trong máy tính và duy trì nhật ký cho mọi người dùng.

Acceptance User Policy- Chính sách này quy định hành vi của người dùng đối với một hệ thống hoặc mạng hoặc thậm chí là một trang web, do đó, nó nói rõ ràng những gì người dùng có thể làm và không thể trong một hệ thống. Như họ có được phép chia sẻ mã truy cập không, họ có thể chia sẻ tài nguyên, v.v.

User Account Policy- Chính sách này xác định những gì người dùng phải làm để có hoặc duy trì một người dùng khác trong một hệ thống cụ thể. Ví dụ: truy cập một trang web thương mại điện tử. Để tạo chính sách này, bạn nên trả lời một số câu hỏi như -

Mật khẩu có nên phức tạp hay không?

Người dùng nên có độ tuổi nào?

Tối đa được phép thử đăng nhập hay không?

Khi nào người dùng nên bị xóa, kích hoạt, chặn?

Information Protection Policy - Chính sách này nhằm điều chỉnh quyền truy cập thông tin, nóng để xử lý thông tin, cách lưu trữ và cách thức chuyển giao.

Remote Access Policy- Chính sách này chủ yếu dành cho các công ty lớn nơi người dùng và chi nhánh của họ ở bên ngoài trụ sở chính. Nó cho biết người dùng nên truy cập những gì, khi nào họ có thể làm việc và trên phần mềm nào như SSH, VPN, RDP.

Firewall Management Policy - Chính sách này liên quan rõ ràng đến việc quản lý nó, cổng nào nên bị chặn, cập nhật gì, cách thực hiện thay đổi trong tường lửa, nhật ký sẽ được lưu giữ trong bao lâu.

Special Access Policy- Chính sách này nhằm giữ cho mọi người dưới quyền kiểm soát và giám sát các đặc quyền trong hệ thống của họ và mục đích tại sao họ có nó. Những nhân viên này có thể là trưởng nhóm, quản lý, quản lý cấp cao, quản trị hệ thống và những người dựa trên chỉ định cao như vậy.

Network Policy- Chính sách này nhằm hạn chế quyền truy cập của bất kỳ ai đối với tài nguyên mạng và làm rõ tất cả những ai sẽ truy cập vào mạng. Nó cũng sẽ đảm bảo liệu người đó có được xác thực hay không. Chính sách này cũng bao gồm các khía cạnh khác như, ai sẽ ủy quyền cho các thiết bị mới sẽ được kết nối với mạng? Tài liệu về các thay đổi mạng. Bộ lọc web và các cấp độ truy cập. Ai nên có kết nối không dây và loại xác thực, tính hợp lệ của phiên kết nối?

Email Usage Policy- Đây là một trong những chính sách quan trọng nhất nên được thực hiện vì nhiều người dùng sử dụng email công việc cho mục đích cá nhân. Kết quả là thông tin có thể bị rò rỉ ra bên ngoài. Một số điểm chính của chính sách này là nhân viên phải biết tầm quan trọng của hệ thống này mà họ có đặc quyền sử dụng. Họ không nên mở bất kỳ tệp đính kèm nào trông đáng ngờ. Dữ liệu riêng tư và bí mật không được gửi qua bất kỳ email được mã hóa nào.

Software Security Policy- Chính sách này liên quan đến phần mềm được cài đặt trong máy tính của người dùng và những gì họ nên có. Một số điểm chính của chính sách này là Phần mềm của công ty không được cung cấp cho bên thứ ba. Chỉ cho phép danh sách trắng của phần mềm, không được cài đặt phần mềm khác trong máy tính. Warez và phần mềm vi phạm bản quyền không được phép.

Trong chương này, chúng ta sẽ thảo luận về một danh sách kiểm tra nâng cao mà chúng ta sẽ sử dụng để giáo dục người dùng và nhân viên CNTT, khi nói đến bất kỳ vấn đề bảo mật nào, chúng nên diễn đạt như một cách tự nhiên.

Dựa trên tất cả các chương và đặc biệt là về các chính sách bảo mật, bảng sau có danh sách danh sách kiểm tra liên quan đến hầu hết các thành phần đã được thảo luận trong hướng dẫn này.

| Danh mục | Tình trạng của nhiệm vụ |

|---|---|

| Server Room | |

| Giá đỡ máy chủ được lắp đặt đúng cách | |

| Điều hòa nhiệt độ hiện tại | |

| Hệ thống giám sát và cảnh báo nhiệt độ được cung cấp | |

| Tự động phát hiện khói / lửa có sẵn | |

| Máy dò ngăn nước xâm nhập có sẵn | |

| Bình chữa cháy được đặt tại chỗ | |

| Hệ thống dây mạng LAN cục bộ được thực hiện đúng cách | |

| Business Critical Services | |

| Nguồn điện dự phòng có sẵn | |

| Hệ thống RAID có sẵn | |

| Hệ thống UPS được cung cấp | |

| Hệ thống khẩn cấp được cung cấp | |

| Tài liệu được cập nhật | |

| Hỗ trợ chuyên nghiệp được cung cấp | |

| SLA đã được ký | |

| Kế hoạch khẩn cấp được chuẩn bị | |

| Business Internet Account | |

| Dòng dự phòng | |

| Có bảo hiểm cho thiết bị ICT | |

| Information Systems | |

| Máy chủ được cài đặt theo Hướng dẫn sử dụng chính sách thiết lập | |

| GPO tiêu chuẩn được định cấu hình trên Máy chủ | |

| Bảo mật hệ thống đã xong | |

| Tài liệu hệ thống được cập nhật | |

| Sao lưu dữ liệu được định cấu hình đúng cách và thực hiện thường xuyên theo chính sách sao lưu | |

| Để kiểm tra việc đặt tên phù hợp cho tất cả các máy tính, thiết bị mạng để phù hợp với Chính sách CNTT | |

| Phần mềm danh sách trắng tiêu chuẩn được căn chỉnh trên tất cả các PC | |

| Tất cả PC trong hệ thống miền | |

| Đặc quyền của quản trị viên được lấy từ người dùng máy tính | |

| Các đặc quyền của chương trình ở mức cần thiết tối thiểu | |

| Information Security | |

| Quản lý danh tính và quyền truy cập được định cấu hình | |

| Khả năng truy cập dữ liệu được giảm thiểu đến mức cần thiết | |

| Phần mềm chống vi-rút được cài đặt trên mỗi PC | |

| Human Factor | |

| Hệ thống ICT và Chính sách sử dụng email được triển khai (nên được kiểm tra theo các biện pháp bảo vệ kỷ luật) | |

| Đào tạo nâng cao nhận thức của nhân viên được cung cấp thường xuyên | |

| Các trách nhiệm được ghi nhận | |

| Maintenance of Information Systems | |

| Các bản cập nhật bảo mật được cài đặt trên tất cả PC | |

| Hệ thống thông báo và cảnh báo nội bộ ICT được cấu hình | |

| Kế hoạch hành động cập nhật bảo mật đã xong | |

| Đã có kế hoạch triển khai bản cập nhật bảo mật | |

| General | |

| Lược đồ địa chỉ IP mạng thẳng hàng | |

| Network Security | |

| Các quy tắc truy cập tường lửa và các cổng mở tuân thủ chính sách tường lửa | |

| Bảo vệ thông tin nhạy cảm được áp dụng | |

| Hạn chế các dịch vụ liên lạc được bật | |

| VPN được định cấu hình đúng với các đối tác | |

| Bảo mật WLAN được bật trên tất cả các thiết bị WIFI | |

| Truy cập internet hạn chế được định cấu hình | |

| Các quy định của BYOD được thực hiện | |

| Network Management | |

| Hệ thống quản lý băng thông được cấu hình | |

| Hệ thống giám sát mạng có sẵn | |

| Tệp DRP được cập nhật | |

Xin lưu ý rằng danh sách này có thể được sửa đổi tùy theo nhu cầu của công ty và nhân viên của bạn.

Trong phần này, chúng tôi sẽ giải thích một số tuân thủ quan trọng xung quanh ngành công nghệ. Ngày nay, việc tuân thủ công nghệ ngày càng trở nên quan trọng vì nó đang phát triển quá nhanh và các vấn đề pháp lý đang đặt ra thường xuyên hơn bao giờ hết. Tuân thủ là gì, ví dụ chúng ta muốn phát triển một phần mềm quản lý sức khỏe, nó phải được phát triển theo các tiêu chuẩn của Tổ chức Y tế ở Quốc gia đó và nếu nó là quốc tế thì nó phải phù hợp với quốc gia đó. nó sẽ được bán trên thị trường, trong trường hợp này là Đạo luật Trách nhiệm Giải trình và Cung cấp Thông tin Y tế.

Tuân thủ chính là gì?

Một số quy định, tiêu chuẩn và luật pháp mà các công ty có thể cần tuân thủ như sau:

Đạo luật Sarbanes Oxley (SOX) năm 2002

Đạo luật Sarbanes Oxley được tạo ra cho các vụ bê bối tài chính nổi tiếng nhằm bảo vệ cổ đông và công chúng khỏi các sai sót kế toán và các hành vi gian lận trong doanh nghiệp. Trong số các điều khoản khác, luật đặt ra các quy định về lưu trữ và lưu giữ hồ sơ kinh doanh trong hệ thống CNTT. Điều quan trọng là vì hầu hết các ngân hàng lớn nhất trong những năm gần đây đều bị vi phạm dữ liệu. Nếu bạn đang làm việc trong ngành tài chính, bạn nên kiểm tra đạo luật này và chi tiết của nó có thể được tìm thấy trực tuyến. Bạn có thể nhấp vào liên kết sau để biết thêm thông tin -https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

Đạo luật về trách nhiệm giải trình và cung cấp bảo hiểm y tế năm 1996 (HIPAA)

Trong đạo luật này, Tiêu đề II bao gồm một phần hành chính yêu cầu tiêu chuẩn hóa hệ thống hồ sơ sức khỏe điện tử và bao gồm các cơ chế bảo mật được thiết kế để bảo vệ quyền riêng tư của dữ liệu và tính bảo mật của bệnh nhân. Nó phải có phần cứng hoặc phần mềm cung cấp các kiểm soát truy cập, kiểm soát tính toàn vẹn, kiểm tra và bảo mật đường truyền. Vì vậy, nếu bạn là quản trị viên hệ thống trong hệ thống y tế, bạn nên đọc và kiểm tra hệ thống của mình xem chúng có tuân thủ đạo luật này không. Để biết thêm thông tin, bạn có thể nhấp vào liên kết sau:https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

Tuân thủ FERC

Việc tuân thủ này rất quan trọng vì nó liên quan đến ngành năng lượng. Các doanh nghiệp nên thực hiện các chính sách và quy trình để không chỉ bảo vệ các tài sản điện tử quan trọng mà còn để báo cáo và phục hồi khi xảy ra tấn công mạng. Thông tin thêm về điều này có thể được tìm thấy trên liên kết sau:http://www.ferc.gov/enforcement/compliance.asp

Tiêu chuẩn bảo mật dữ liệu ngành thẻ thanh toán (PCI DSS)

Điều này chủ yếu liên quan đến ngành cửa hàng bán lẻ trực tuyến. Đây là sự tuân thủ không có tác động trực tiếp đến pháp luật, nhưng nếu không tuân thủ, bạn có thể bị tính phí cho các vi phạm luật khác. Nó được phát triển bởi American Express, Visa, MasterCard, Discover và JCB. Nó yêu cầu sử dụng tường lửa, mã hóa dữ liệu, giám sát và các biện pháp kiểm soát khác để đảm bảo thông tin bí mật. Thông tin thêm có thể được tìm thấy trên Wikipedia -https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard

Chúng ta đã thảo luận về hầu hết các tuân thủ quan trọng có tác động lớn hơn, cũng cần đề cập đến việc Tuân thủ pháp luật có thể thay đổi tùy theo quốc gia nhưng những nội dung chính mà chúng tôi đã đề cập này hầu như tương tự nhau ở mọi quốc gia.