Kiểm tra thâm nhập - Phương pháp

Kiểm tra thâm nhập là sự kết hợp của các kỹ thuật xem xét các vấn đề khác nhau của hệ thống và kiểm tra, phân tích và đưa ra giải pháp. Nó dựa trên một quy trình có cấu trúc thực hiện kiểm tra thâm nhập từng bước.

Chương này mô tả các bước hoặc giai đoạn khác nhau của phương pháp thử nghiệm thâm nhập.

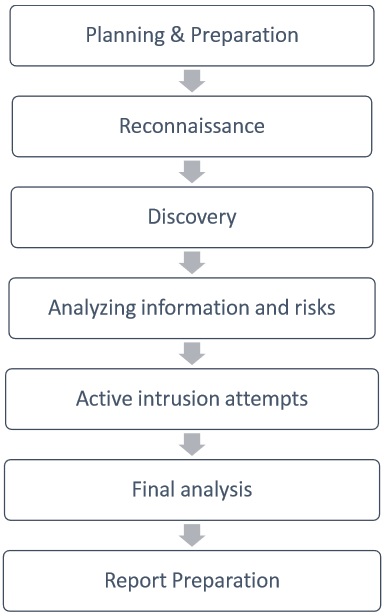

Các bước của phương pháp kiểm tra thâm nhập

Sau đây là bảy bước của thử nghiệm thâm nhập -

Lập kế hoạch & Chuẩn bị

Lập kế hoạch và chuẩn bị bắt đầu với việc xác định các mục tiêu và mục tiêu của thử nghiệm thâm nhập.

Khách hàng và người kiểm tra cùng xác định các mục tiêu để cả hai bên có cùng mục tiêu và hiểu biết. Các mục tiêu chung của thử nghiệm thâm nhập là -

- Để xác định lỗ hổng bảo mật và cải thiện tính bảo mật của hệ thống kỹ thuật.

- Đã được bên thứ ba bên ngoài xác nhận bảo mật CNTT.

- Tăng cường bảo mật của cơ sở hạ tầng tổ chức / nhân sự.

Trinh sát

Trinh sát bao gồm phân tích thông tin sơ bộ. Nhiều khi, người kiểm tra không có nhiều thông tin ngoài thông tin sơ bộ, tức là địa chỉ IP hoặc khối địa chỉ IP. Người kiểm tra bắt đầu bằng cách phân tích thông tin có sẵn và nếu cần, yêu cầu thêm thông tin như mô tả hệ thống, gói mạng, v.v. từ máy khách. Bước này là kiểm tra thâm nhập thụ động, một loại. Mục tiêu duy nhất là có được thông tin đầy đủ và chi tiết về hệ thống.

Khám phá

Trong bước này, người kiểm tra thâm nhập rất có thể sẽ sử dụng các công cụ tự động để quét các tài sản mục tiêu nhằm phát hiện ra các lỗ hổng. Những công cụ này thường có cơ sở dữ liệu riêng cung cấp thông tin chi tiết về các lỗ hổng bảo mật mới nhất. Tuy nhiên, người thử nghiệm khám phá

Network Discovery - Chẳng hạn như khám phá hệ thống bổ sung, máy chủ và các thiết bị khác.

Host Discovery - Nó xác định các cổng mở trên các thiết bị này.

Service Interrogation - Nó thẩm vấn các cổng để khám phá các dịch vụ thực tế đang chạy trên chúng.

Phân tích thông tin và rủi ro

Trong bước này, người kiểm tra phân tích và đánh giá thông tin thu thập được trước các bước kiểm tra để thâm nhập động vào hệ thống. Do số lượng hệ thống và quy mô cơ sở hạ tầng lớn hơn nên việc này cực kỳ tốn thời gian. Trong khi phân tích, người thử nghiệm xem xét các yếu tố sau:

Các mục tiêu xác định của thử nghiệm thâm nhập.

Các rủi ro tiềm ẩn đối với hệ thống.

Thời gian ước tính cần thiết để đánh giá các lỗi bảo mật tiềm ẩn cho thử nghiệm thâm nhập tích cực tiếp theo.

Tuy nhiên, từ danh sách các hệ thống được xác định, người kiểm tra có thể chọn chỉ kiểm tra những hệ thống có chứa lỗ hổng tiềm ẩn.

Nỗ lực xâm nhập chủ động

Đây là bước quan trọng nhất phải được thực hiện cẩn thận. Bước này đòi hỏi mức độ mà các lỗ hổng tiềm ẩn đã được xác định trong bước khám phá có các rủi ro thực tế. Bước này phải được thực hiện khi cần xác minh các lỗ hổng tiềm ẩn. Đối với những hệ thống có yêu cầu về tính toàn vẹn rất cao, cần phải xem xét cẩn thận nguy cơ và lỗ hổng tiềm ẩn trước khi tiến hành các thủ tục làm sạch quan trọng.

Phân tích cuối cùng

Bước này chủ yếu xem xét tất cả các bước đã tiến hành (đã thảo luận ở trên) cho đến thời điểm đó và đánh giá các lỗ hổng bảo mật dưới dạng rủi ro tiềm ẩn. Hơn nữa, người thử nghiệm đề xuất loại bỏ các lỗ hổng và rủi ro. Trên hết, người kiểm tra phải đảm bảo tính minh bạch của các bài kiểm tra và các lỗ hổng mà nó tiết lộ.

Chuan bi bao cao

Việc chuẩn bị báo cáo phải bắt đầu với các thủ tục kiểm tra tổng thể, sau đó là phân tích các lỗ hổng và rủi ro. Các rủi ro cao và các lỗ hổng nghiêm trọng phải có thứ tự ưu tiên và sau đó là thứ tự thấp hơn.

Tuy nhiên, trong khi ghi lại báo cáo cuối cùng, những điểm sau đây cần được xem xét:

- Tóm tắt tổng thể về thử nghiệm thâm nhập.

- Chi tiết từng bước và thông tin thu thập được trong quá trình thử nghiệm bút.

- Chi tiết về tất cả các lỗ hổng và rủi ro được phát hiện.

- Chi tiết vệ sinh và sửa chữa hệ thống.

- Đề xuất cho bảo mật trong tương lai.