Infrastruktur für öffentliche Schlüssel

Das auffälligste Merkmal der Public Key Infrastructure (PKI) ist, dass ein Schlüsselpaar verwendet wird, um den zugrunde liegenden Sicherheitsdienst zu erreichen. Das Schlüsselpaar besteht aus einem privaten und einem öffentlichen Schlüssel.

Da die öffentlichen Schlüssel offen sind, werden sie wahrscheinlich missbraucht. Es ist daher erforderlich, eine vertrauenswürdige Infrastruktur einzurichten und zu warten, um diese Schlüssel zu verwalten.

Schlüsselverwaltung

Es versteht sich von selbst, dass die Sicherheit eines Kryptosystems davon abhängt, wie sicher seine Schlüssel verwaltet werden. Ohne sichere Verfahren für den Umgang mit kryptografischen Schlüsseln gehen möglicherweise die Vorteile der Verwendung starker kryptografischer Schemata verloren.

Es wird beobachtet, dass kryptografische Schemata selten durch Schwachstellen in ihrem Design beeinträchtigt werden. Sie werden jedoch häufig durch eine schlechte Schlüsselverwaltung gefährdet.

Es gibt einige wichtige Aspekte des Schlüsselmanagements:

Kryptografische Schlüssel sind nichts anderes als spezielle Daten. Die Schlüsselverwaltung bezieht sich auf die sichere Verwaltung kryptografischer Schlüssel.

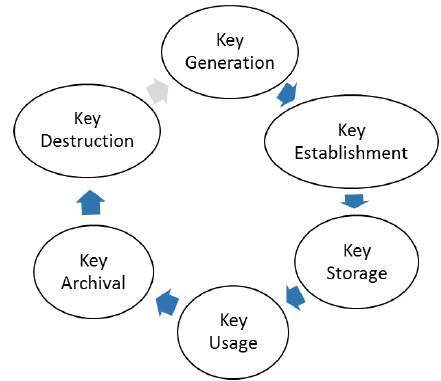

Die Schlüsselverwaltung behandelt den gesamten Schlüssellebenszyklus, wie in der folgenden Abbildung dargestellt:

Es gibt zwei spezifische Anforderungen an die Schlüsselverwaltung für die Kryptographie mit öffentlichen Schlüsseln.

Secrecy of private keys. Während des gesamten Schlüssellebenszyklus müssen geheime Schlüssel vor allen Parteien geheim bleiben, mit Ausnahme derjenigen, die Eigentümer sind und zur Verwendung berechtigt sind.

Assurance of public keys.In der Kryptographie mit öffentlichen Schlüsseln sind die öffentlichen Schlüssel offen und werden als öffentliche Daten angesehen. Standardmäßig kann nicht garantiert werden, ob ein öffentlicher Schlüssel korrekt ist, mit wem er verknüpft werden kann oder wofür er verwendet werden kann. Daher muss sich die Schlüsselverwaltung von öffentlichen Schlüsseln viel expliziter auf die Gewährleistung des Zwecks von öffentlichen Schlüsseln konzentrieren.

Die wichtigste Anforderung zur Gewährleistung des öffentlichen Schlüssels kann durch die Public-Key-Infrastruktur (PKI) erfüllt werden, ein Schlüsselverwaltungssystem zur Unterstützung der Kryptographie mit öffentlichem Schlüssel.

Public Key Infrastructure (PKI)

PKI bietet die Sicherheit des öffentlichen Schlüssels. Es ermöglicht die Identifizierung öffentlicher Schlüssel und deren Verteilung. Eine Anatomie der PKI umfasst die folgenden Komponenten.

- Public Key-Zertifikat, allgemein als "digitales Zertifikat" bezeichnet.

- Private Schlüssel-Token.

- Zertifizierungsstelle.

- Registrierungsstelle.

- Zertifikatverwaltungssystem.

Digitales Zertifikat

In Analogie kann ein Zertifikat als der der Person ausgestellte Personalausweis betrachtet werden. Menschen verwenden Ausweise wie Führerschein, Reisepass, um ihre Identität zu beweisen. Ein digitales Zertifikat macht das Gleiche in der elektronischen Welt, aber mit einem Unterschied.

Digitale Zertifikate werden nicht nur an Personen ausgestellt, sondern können auch an Computer, Softwarepakete oder alles andere ausgestellt werden, um die Identität in der elektronischen Welt nachzuweisen.

Digitale Zertifikate basieren auf dem ITU-Standard X.509, der ein Standardzertifikatformat für Public-Key-Zertifikate und die Validierung von Zertifizierungen definiert. Daher werden digitale Zertifikate manchmal auch als X.509-Zertifikate bezeichnet.

Der öffentliche Schlüssel zum Benutzerclient wird von der Zertifizierungsstelle (CA) zusammen mit anderen relevanten Informationen wie Clientinformationen, Ablaufdatum, Verwendung, Aussteller usw. in digitalen Zertifikaten gespeichert.

CA signiert diese gesamten Informationen digital und nimmt die digitale Signatur in das Zertifikat auf.

Jeder, der die Gewissheit über den öffentlichen Schlüssel und die zugehörigen Informationen des Clients benötigt, führt den Signaturvalidierungsprozess mit dem öffentlichen Schlüssel von CA durch. Durch eine erfolgreiche Validierung wird sichergestellt, dass der im Zertifikat angegebene öffentliche Schlüssel der Person gehört, deren Details im Zertifikat angegeben sind.

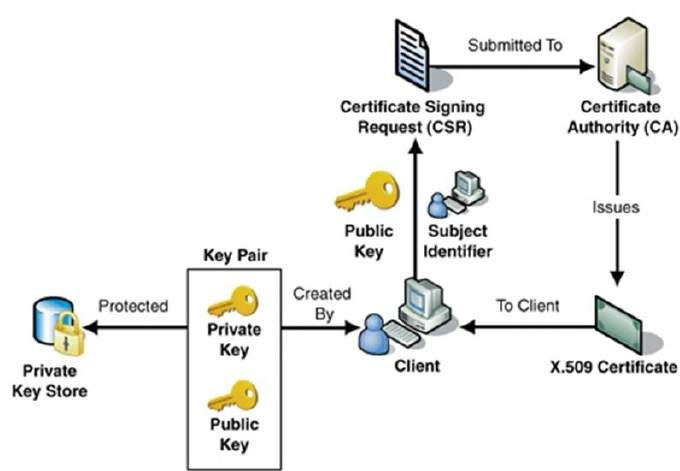

Der Prozess zum Erhalten eines digitalen Zertifikats durch eine Person / Organisation ist in der folgenden Abbildung dargestellt.

Wie in der Abbildung gezeigt, akzeptiert die Zertifizierungsstelle den Antrag eines Clients zur Zertifizierung seines öffentlichen Schlüssels. Die Zertifizierungsstelle stellt nach ordnungsgemäßer Überprüfung der Identität des Kunden ein digitales Zertifikat für diesen Kunden aus.

Zertifizierungsstelle (CA)

Wie oben erläutert, stellt die Zertifizierungsstelle einem Client ein Zertifikat aus und unterstützt andere Benutzer bei der Überprüfung des Zertifikats. Die Zertifizierungsstelle übernimmt die Verantwortung für die korrekte Identifizierung der Identität des Kunden, der die Ausstellung eines Zertifikats anfordert, und stellt sicher, dass die im Zertifikat enthaltenen Informationen korrekt sind, und signiert es digital.

Schlüsselfunktionen von CA.

Die Schlüsselfunktionen einer Zertifizierungsstelle sind wie folgt:

Generating key pairs - Die Zertifizierungsstelle kann unabhängig oder gemeinsam mit dem Client ein Schlüsselpaar generieren.

Issuing digital certificates- Die Zertifizierungsstelle kann als PKI-Äquivalent einer Passagentur angesehen werden. - Die Zertifizierungsstelle stellt ein Zertifikat aus, nachdem der Kunde die Anmeldeinformationen zur Bestätigung seiner Identität angegeben hat. Die Zertifizierungsstelle signiert dann das Zertifikat, um eine Änderung der im Zertifikat enthaltenen Details zu verhindern.

Publishing Certificates- Die Zertifizierungsstelle muss Zertifikate veröffentlichen, damit Benutzer sie finden können. Es gibt zwei Möglichkeiten, dies zu erreichen. Eine besteht darin, Zertifikate im Äquivalent eines elektronischen Telefonverzeichnisses zu veröffentlichen. Die andere Möglichkeit besteht darin, Ihr Zertifikat an diejenigen Personen zu senden, von denen Sie glauben, dass sie es auf die eine oder andere Weise benötigen.

Verifying Certificates - Die Zertifizierungsstelle stellt ihren öffentlichen Schlüssel in der Umgebung zur Verfügung, um die Überprüfung seiner Signatur auf dem digitalen Zertifikat des Kunden zu unterstützen.

Revocation of Certificates- Manchmal widerruft CA das aus einem bestimmten Grund ausgestellte Zertifikat, z. B. aufgrund einer Gefährdung des privaten Schlüssels durch den Benutzer oder eines Vertrauensverlusts in den Client. Nach dem Widerruf verwaltet die Zertifizierungsstelle die Liste aller widerrufenen Zertifikate, die der Umgebung zur Verfügung stehen.

Klassen von Zertifikaten

Es gibt vier typische Zertifikatsklassen -

Class 1 - Diese Zertifikate können einfach durch Angabe einer E-Mail-Adresse erworben werden.

Class 2 - Für diese Zertifikate müssen zusätzliche personenbezogene Daten angegeben werden.

Class 3 - Diese Zertifikate können nur erworben werden, nachdem die Identität des Antragstellers überprüft wurde.

Class 4 - Sie können von Regierungen und Finanzorganisationen verwendet werden, die ein hohes Maß an Vertrauen benötigen.

Registrierungsstelle (RA)

CA kann eine Drittregistrierungsbehörde (RA) verwenden, um die erforderlichen Überprüfungen bei der Person oder Firma durchzuführen, die das Zertifikat zur Bestätigung ihrer Identität anfordert. Die RA wird dem Client möglicherweise als Zertifizierungsstelle angezeigt, signiert jedoch das ausgestellte Zertifikat nicht.

Zertifikatsverwaltungssystem (CMS)

Es ist das Managementsystem, über das Zertifikate veröffentlicht, vorübergehend oder dauerhaft ausgesetzt, erneuert oder widerrufen werden. Zertifikatsverwaltungssysteme löschen normalerweise keine Zertifikate, da es möglicherweise aus rechtlichen Gründen erforderlich sein kann, ihren Status zu einem bestimmten Zeitpunkt nachzuweisen. Eine Zertifizierungsstelle führt zusammen mit der zugehörigen RA Zertifikatverwaltungssysteme aus, um ihre Verantwortlichkeiten und Verbindlichkeiten verfolgen zu können.

Private Schlüssel-Token

Während der öffentliche Schlüssel eines Clients im Zertifikat gespeichert ist, kann der zugehörige geheime private Schlüssel auf dem Computer des Schlüsselbesitzers gespeichert werden. Diese Methode wird im Allgemeinen nicht angewendet. Wenn ein Angreifer Zugriff auf den Computer erhält, kann er problemlos auf den privaten Schlüssel zugreifen. Aus diesem Grund wird ein privater Schlüssel auf einem sicheren Wechseldatenträger gespeichert, auf den der Zugriff durch ein Kennwort geschützt ist.

Verschiedene Anbieter verwenden häufig unterschiedliche und manchmal proprietäre Speicherformate zum Speichern von Schlüsseln. Entrust verwendet beispielsweise das proprietäre .epf-Format, während Verisign, GlobalSign und Baltimore das Standard-.p12-Format verwenden.

Hierarchie von CA.

Bei großen Netzwerken und Anforderungen der globalen Kommunikation ist es praktisch nicht möglich, nur eine vertrauenswürdige Zertifizierungsstelle zu haben, von der alle Benutzer ihre Zertifikate erhalten. Zweitens kann die Verfügbarkeit nur einer Zertifizierungsstelle zu Schwierigkeiten führen, wenn die Zertifizierungsstelle gefährdet ist.

In diesem Fall ist das hierarchische Zertifizierungsmodell von Interesse, da es die Verwendung von Public-Key-Zertifikaten in Umgebungen ermöglicht, in denen zwei kommunizierende Parteien keine Vertrauensbeziehungen zu derselben Zertifizierungsstelle haben.

Die Stammzertifizierungsstelle befindet sich oben in der CA-Hierarchie, und das Zertifikat der Stammzertifizierungsstelle ist ein selbstsigniertes Zertifikat.

Die Zertifizierungsstellen, die der Stammzertifizierungsstelle direkt untergeordnet sind (z. B. CA1 und CA2), verfügen über Zertifizierungsstellenzertifikate, die von der Stammzertifizierungsstelle signiert sind.

Bei den Zertifizierungsstellen unter den untergeordneten Zertifizierungsstellen in der Hierarchie (z. B. CA5 und CA6) werden die Zertifizierungsstellenzertifikate von den untergeordneten Zertifizierungsstellen höherer Ebene signiert.

Hierarchien der Zertifizierungsstelle (CA) werden in Zertifikatketten angezeigt. Eine Zertifikatskette verfolgt einen Pfad von Zertifikaten von einem Zweig in der Hierarchie zum Stamm der Hierarchie.

Die folgende Abbildung zeigt eine CA-Hierarchie mit einer Zertifikatkette, die von einem Entitätszertifikat über zwei untergeordnete CA-Zertifikate (CA6 und CA3) zum CA-Zertifikat für die Stammzertifizierungsstelle führt.

Durch Überprüfen einer Zertifikatkette wird sichergestellt, dass eine bestimmte Zertifikatkette gültig, korrekt signiert und vertrauenswürdig ist. Das folgende Verfahren überprüft eine Zertifikatkette, beginnend mit dem Zertifikat, das zur Authentifizierung vorgelegt wird:

Ein Client, dessen Authentizität überprüft wird, liefert sein Zertifikat im Allgemeinen zusammen mit der Zertifikatskette bis zur Stammzertifizierungsstelle.

Der Prüfer nimmt das Zertifikat und validiert es mit dem öffentlichen Schlüssel des Ausstellers. Der öffentliche Schlüssel des Ausstellers befindet sich im Zertifikat des Ausstellers, das sich in der Kette neben dem Zertifikat des Kunden befindet.

Wenn der Prüfer der höheren Zertifizierungsstelle, die das Zertifikat des Ausstellers signiert hat, vertraut, ist die Überprüfung erfolgreich und wird hier beendet.

Andernfalls wird das Zertifikat des Ausstellers auf ähnliche Weise wie für den Kunden in den obigen Schritten überprüft. Dieser Vorgang wird fortgesetzt, bis entweder eine vertrauenswürdige Zertifizierungsstelle dazwischen gefunden wird, oder bis die Stammzertifizierungsstelle fortgesetzt wird.