Malware-Entfernung - Übersicht

In den letzten Jahren haben wir gehört, dass viele Menschen und große Unternehmen ihre wertvollen Daten verlieren oder sich in einer Situation befinden, in der ihre Systeme gehackt werden. Diese unerwünschten Aktivitäten werden in den meisten Fällen durch eine Software verursacht, die in ein Netzwerksystem, einen Server oder einen Personal Computer eingefügt wird. Diese Software ist bekannt alsmalware.

Eine Malware kann einem System oder einem Netzwerk direkt Schaden zufügen oder sie dazu bringen, von anderen verwendet zu werden, anstatt wie von ihren Eigentümern beabsichtigt. Es ist eine Kombination aus zwei Wörtern:Mal Bedeutung Bad und Ware Bedeutung Software.

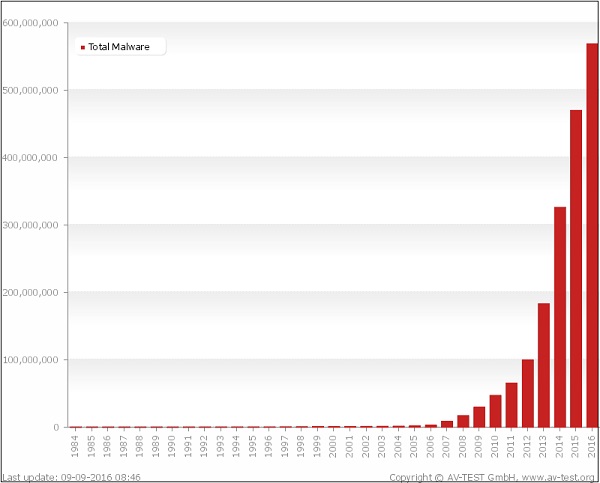

Basierend auf www.av-test.org wachsen die Statistiken enorm. Schauen Sie sich die folgende Grafik an, um das Wachstum von Malware zu verstehen.

Wie Sie sehen, wurden allein im Jahr 2016 mehr als 600.000.000 Malware entdeckt. Beyogen aufsecurelist.comsind die Länder, die Computer im Vergleich zu den saubereren infiziert haben -

| Maximales Risiko (über 60%) 22 Länder einschließlich | ||

|---|---|---|

| Kirgisistan (60,77%) | Afghanistan (60,54%). | |

| Hohes Risiko (41-60%): 98 Länder einschließlich | ||

| Indien (59,7%) | Ägypten (57,3%) | Weißrussland (56,7%) |

| Türkei (56,2%) | Brasilien (53,9%) | China (53,4%) |

| VAE (52,7%) | Serbien (50,1%) | Bulgarien (47,7%) |

| Argentinien (47,4%) | Israel (47,3%) | Lettland (45,9%) |

| Spanien (44,6%) | Polen (44,3%) | Deutschland (44%) |

| Griechenland (42,8%) | Frankreich (42,6%) | Korea (41,7%), |

| Österreich (41,7%) | ||

| Moderate lokale Infektionsrate (21-40,99%): 45 Länder einschließlich | ||

| Rumänien (40%) | Italien (39,3%) | Kanada (39,2%) |

| Australien (38,5%) | Ungarn (38,2%) | Schweiz (37,2%) |

| USA (36,7%) | Großbritannien (34,7%) | Irland (32,7%) |

| Niederlande (32,1%), | Tschechische Republik (31,5%) | Singapur (31,4%) |

| Norwegen (30,5%) | Finnland (27,4%) | Schweden (27,4%), |

| Dänemark (25,8%), | Japan (25,6%). | |

Malware kann von den Hackern für verschiedene Zwecke entwickelt werden, z. B. zum Zerstören von Daten, zum automatischen Senden der Daten an einen anderen Ort, zum Ändern der Daten oder zum Überwachen bis zum angegebenen Zeitraum. Deaktivieren Sie Sicherheitsmaßnahmen, beschädigen Sie das Informationssystem oder beeinträchtigen Sie auf andere Weise die Daten- und Systemintegrität.

Sie gibt es auch in verschiedenen Arten und Formen, die wir in den kommenden Kapiteln dieses Tutorials ausführlich besprechen werden.