Metasploit - Kurzanleitung

Metasploit ist eines der leistungsstärksten Tools für Penetrationstests. Die meisten Ressourcen finden Sie unter - www.metasploit.com . Es gibt zwei Versionen: kommerzielle und kostenlose Edition. Es gibt keine wesentlichen Unterschiede zwischen den beiden Versionen, daher verwenden wir in diesem Tutorial hauptsächlich die Community-Version (kostenlos) von Metasploit.

Als ethischer Hacker verwenden Sie "Kali Distribution", in das die Metasploit-Community-Version zusammen mit anderen ethischen Hacking-Tools eingebettet ist. Wenn Sie Metasploit jedoch als separates Tool installieren möchten, können Sie dies problemlos auf Systemen tun, die unter Linux, Windows oder Mac OS X ausgeführt werden.

Die Hardwareanforderungen für die Installation von Metasploit sind:

- 2 GHz + Prozessor

- 1 GB RAM verfügbar

- 1 GB + verfügbarer Speicherplatz

Matasploit kann entweder mit der Eingabeaufforderung oder mit der Web-Benutzeroberfläche verwendet werden.

Die empfohlenen Betriebssystemversionen für Metasploit sind -

- Kali Linux 2.0 oder höhere Versionen

- Backtrack 3 und obere Versionen

- Red Hat Enterprise Linux Server 5.10+

- Red Hat Enterprise Linux Server 6.5+

- Red Hat Enterprise Linux Server 7.1+

- Ubuntu Linux 10.04 LTS

- Ubuntu Linux 12.04 LTS

- Ubuntu Linux 14.04 LTS

- Windows Server 2008 R2

- Windows Server 2012 R2

- Windows 7

- Windows 8.1

Wir werden die folgenden Maßnahmen ergreifen, um unsere Testumgebung einzurichten:

Wir werden Virtual Box herunterladen und installieren.

Herunterladen und installieren Kali Verteilung.

Herunterladen und installieren Metasploitable Das wird unsere Hacking-Maschine sein.

Laden Sie Windows XP herunter und installieren Sie es. Dies wird eine weitere Hacking-Maschine sein.

Insgesamt werden wir 3 Maschinen haben, die logisch im selben Netzwerk verbunden sind.

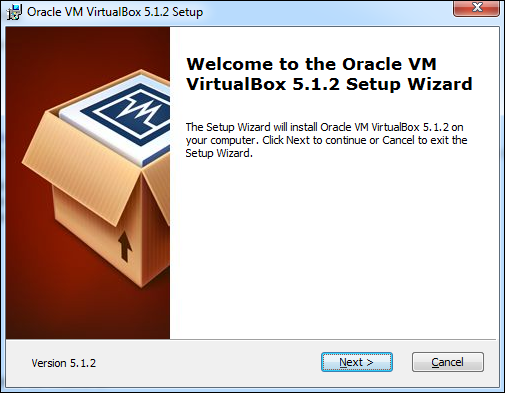

Installieren Sie Virtual Box

Um Virtual Box herunterzuladen, gehen Sie zu www.virtualbox.org/wiki/Downloads

Wählen Sie die entsprechende Version abhängig von Ihrem Betriebssystem und der Hardwarekonfiguration Ihres Systems.

Nach Auswahl der entsprechenden Version von Virtual Box wird der folgende Bildschirm angezeigt. KlickenNext.

Legen Sie im nächsten Bildschirm den Speicherort fest, an dem Sie die Anwendung installieren möchten.

Sie erhalten eine Warnmeldung, bevor Sie mit der Installation fortfahren.

Klicken Sie im obigen Bildschirm auf Ja, um den folgenden Bildschirm anzuzeigen. KlickenInstall um die Installation zu starten.

Nach Abschluss der Installation wird der folgende Bildschirm angezeigt. Klicken Sie auf Fertig stellen, um den Setup-Assistenten zu beenden.

Jetzt werden Sie mit dem Startbildschirm von VirtualBox begrüßt.

Jetzt können wir den Rest der Hosts für dieses Tutorial installieren.

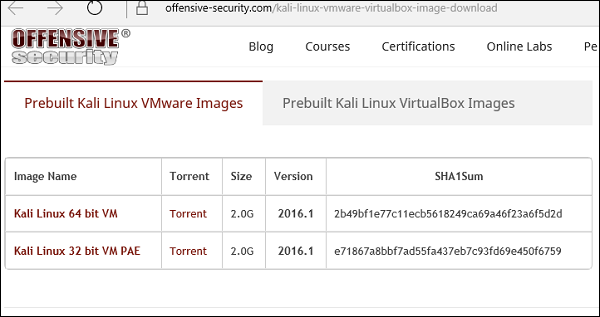

Installieren Sie Kali Linux

Sie können Kali Linux von der offiziellen Website herunterladen - www.kali.org/downloads/

Gehen Sie zur offiziellen Website und laden Sie vorgefertigte Kali Linux VirtualBox-Images herunter.

Öffnen Sie als Nächstes VirtualBox Manager und gehen Sie zu Maschine → Neu.

Gehen Sie zu dem Speicherort, an den Kali Linux heruntergeladen wurde, und wählen Sie eine virtuelle Festplattendatei aus.

Im nächsten Bildschirm werden Sie aufgefordert, eine virtuelle Maschine zu erstellen. Drücke denCreate Schaltfläche, wie im folgenden Screenshot gezeigt.

Jetzt können Sie Kali OS starten. Ihr Standardbenutzername istroot und dein Passwort wird sein toor.

In diesem Kapitel werden einige grundlegende Befehle erläutert, die in Metasploit häufig verwendet werden.

Öffnen Sie zunächst die Metasploit-Konsole in Kali. Sie können dies tun, indem Sie dem Pfad folgen: Anwendungen → Ausnutzungswerkzeuge → Metasploit.

Sobald Sie die Metasploit-Konsole öffnen, wird der folgende Bildschirm angezeigt. In roter Unterstreichung ist die Version von Metasploit hervorgehoben.

Hilfebefehl

Wenn Sie die eingeben help Befehl auf der Konsole, zeigt es Ihnen eine Liste der Kernbefehle in Metasploit zusammen mit ihrer Beschreibung.

msfupdate Befehl

msfupdateist ein wichtiger Verwaltungsbefehl. Es wird verwendet, um Metasploit mit den neuesten Schwachstellen-Exploits zu aktualisieren. Nachdem Sie diesen Befehl ausgeführt haben, müssen Sie einige Minuten warten, bis das Update abgeschlossen ist.

Suchbefehl

Searchist ein leistungsstarker Befehl in Metasploit, mit dem Sie finden können, was Sie suchen möchten. Wenn Sie beispielsweise Exploits im Zusammenhang mit Microsoft suchen möchten, lautet der Befehl:

msf >search name:Microsoft type:exploitHier, search ist der Befehl, name ist der Name des gesuchten Objekts und type ist die Art von Skript, die Sie suchen.

Info Befehl

Das info Der Befehl enthält Informationen zu einem Modul oder einer Plattform, z. B. wo es verwendet wird, wer der Autor ist, die Schwachstellenreferenz und die Einschränkung der Nutzlast.

In diesem Kapitel erfahren Sie, wie Sie das verwenden ArmitageGUI für Metasploit. Armitage ist ein Ergänzungswerkzeug für Metasploit. Es visualisiert Ziele, empfiehlt Exploits und macht die erweiterten Funktionen nach der Exploitation verfügbar. Armitage ist in der Kali-Distribution enthalten. Wenn Sie Penetrationstests durchführen müssen, müssen Sie beide Tools zusammen verwenden.

Lassen Sie uns lernen, wie Sie mit der Armitage-Benutzeroberfläche arbeiten. Öffnen Sie zunächst die Metasploit-Konsole und gehen Sie zu Anwendungen → Tools nutzen → Armitage.

Geben Sie im nächsten Bildschirm die erforderlichen Details ein und klicken Sie auf Connect.

Als nächstes sehen Sie den folgenden Bildschirm.

Armitage ist sehr benutzerfreundlich. Die Benutzeroberfläche besteht aus drei Bereichen:Targets, Console, und Modules.

Das Gebiet Targetslistet alle Maschinen auf, die Sie entdeckt haben und mit denen Sie arbeiten. Die gehackten Ziele haben eine rote Farbe mit einem Gewitter. Nachdem Sie ein Ziel gehackt haben, können Sie mit der rechten Maustaste darauf klicken und mit den erforderlichen Aktionen wie dem Durchsuchen (Durchsuchen) der Ordner fortfahren.

Das Gebiet Consolebietet eine Ansicht für die Ordner. Durch einfaches Klicken können Sie direkt zu den Ordnern navigieren, ohne Metasploit-Befehle zu verwenden.

Das Gebiet Modules ist der Abschnitt, in dem das Modul der Schwachstellen aufgeführt ist.

Pro Console ist eine kommerzielle Konsolenversion von Metasploit. Es ist für Linux, Microsoft OS und OSX verfügbar. Metasploit Pro kann Penetrationstestern helfen, -

Nutzen Sie das Open Source-Projekt Metasploit und seine führende Exploit-Bibliothek

Verwalten Sie Daten in großen Bewertungen

Kontrollieren Sie gefährdete Maschinen und übernehmen Sie das Netzwerk

Generieren Sie automatisch Berichte mit wichtigen Ergebnissen

Verbessern Sie die Sicherheit, indem Sie ausnutzbare Sicherheitslücken priorisieren

Nachweis der Wirksamkeit von Sanierungs- oder Ausgleichskontrollen gegenüber Prüfern

Durch die Integration in Rapid7 UserInsight erhalten Sie einen umfassenden Überblick über Benutzerrisiken

Testen Sie die Wirksamkeit von Sicherheitskontrollen

Simulieren Sie Phishing-Kampagnen für Tausende von Benutzern

Metasploit Pro bietet eine Eingabeaufforderung und eine WEB-Benutzeroberfläche.

Um Metasploit Pro verwenden zu können, müssen Sie es bei Rapid7 kaufen und auf Ihrem System installieren. Gehen Sie in der Windows-Umgebung zum Starten von Metasploit Pro zu: Start → Alle Programme → Metasploit → Metasploit-Konsole.

Wenn Sie in einer Linux-Umgebung arbeiten, öffnen Sie das Befehlszeilenterminal und geben Sie ein sudo msfpro.

Ein anfälliges Ziel ist eine Maschine oder ein Gerät mit einer nicht gepatchten Sicherheitslücke. Dies macht den Host anfällig, was in diesem Fall das Ziel ist.

Zu Testzwecken hat Rapid7 eine VM-Maschine mit zahlreichen Sicherheitslücken erstellt. Beachten Sie, dass Sie kein Gerät ohne Erlaubnis durchdringen dürfen. Daher müssen Sie herunterladenmetasploitable Das ist eine Linux-Maschine.

Metasploitable kann von www.information.rapid7.com/ heruntergeladen werden.

Füllen Sie das Formular aus, um sich zu registrieren. Als nächstes erhalten Sie den folgenden Bildschirm mit einem direkten Link zum Herunterladen von Metasploitable.

Öffnen Sie als Nächstes den VirtualBox Manager und gehen Sie zu Maschine → Neu.

Klicken Sie auf "Vorhandene virtuelle Festplattendatei verwenden" und navigieren Sie zu dem Speicherort, an den Sie Metasploitable heruntergeladen haben. Klicken Sie auf Open.

Klicken Sie im nächsten Bildschirm auf Create.

Jetzt können Sie sich standardmäßig bei Metasploitable anmelden username: msfadmin und Passwort: msfadmin.

In der ersten Phase der Penetration wird ein Netzwerk oder ein Host gescannt, um Informationen zu sammeln und einen Überblick über den Zielcomputer zu erhalten.

Discovery Scanerstellt im Grunde genommen eine IP-Liste im Zielnetzwerk und erkennt Dienste, die auf den Computern ausgeführt werden. Um dies in Metasploit zu tun, verwenden wir den Befehl promp, bei dem es sich um NMAP-Befehle handelt, die in Metasploit enthalten sind. Weitere Informationen zu NMAP und seinen Befehlen finden Sie unterhttps://nmap.org/

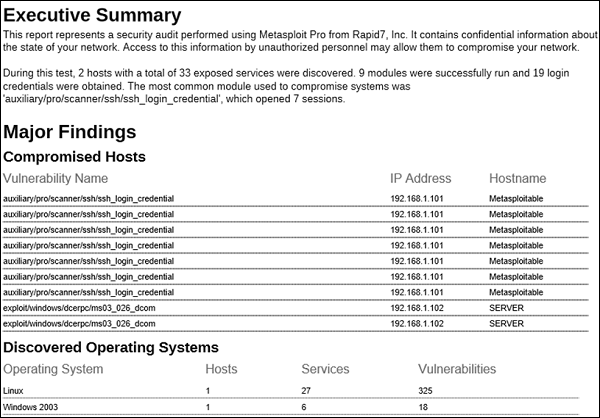

Nun wollen wir in der Praxis sehen, wie es genau funktioniert. Wir haben den Zielcomputer (Metasploitable) und den Windows Server 2003-Computer mit der IP gestartet192.168.1.101.

Als nächstes starten wir Metasploit. Hier verwenden wir Kali Linux. Daher beginnen die Befehle immer mitnmap.

Beginnen wir mit dem Scannen des Netzwerks mit dem Bereich 192.168.0.0/24 und dem Erkennen der Maschinen.

Wie im obigen Screenshot zu sehen ist, befinden sich im Netzwerk 5 Hosts mit Details. Nachdem wir die aktiven Hosts gefunden haben, werden wir versuchen, das Betriebssystem und die Hintergrunddienste zu finden, auf denen sie ausgeführt werden.

Wir werden versuchen, den anfälligen Computer mit der IP 192.168.1.101 anzugreifen. Dazu führen wir den folgenden Befehl aus:

Nmap –sV-O –T4 192.168.1.101- -sV Der Parameter erkennt die Dienste mit ihren Versionsdetails.

- -O ist es, die Version des Betriebssystems zu erkennen, die in unserem Fall Linux 2.6.X ist

- -T4 ist die Zeit, in der wir den Scan beenden lassen

Sie erhalten den folgenden Bildschirm als Ausgabe der Verwendung des obigen Befehls.

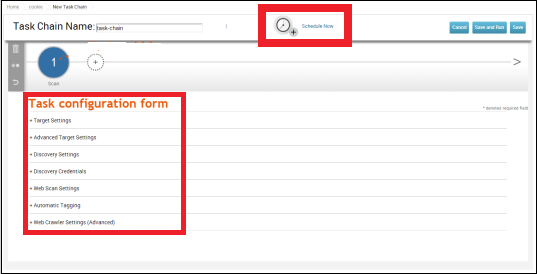

Aufgabenketten ist eine Funktion in der Metasploit Pro-Version, mit der wir Aufgaben planen und ausführen können. Es wird im Allgemeinen für Prozesse verwendet, die regelmäßig ausgeführt werden, z. B. das Scannen im Netzwerk.

Um eine Aufgabe zu konfigurieren, gehen wir zu Aufgaben → Ketten → Neue Aufgabenkette.

Geben Sie einen Namen für die Aufgabenkette ein.

Klicken Sie anschließend auf das Pluszeichen (siehe folgenden Screenshot).

Wählen Sie aus der Liste die Aufgabe aus, die Sie auswählen möchten. Lassen Sie uns SCAN auswählen.

Als nächstes die configuration task setting wird wie unten gezeigt angezeigt.

Fügen wir der Aufgabenkette eine Aufgabe hinzu. Dies ist die Funktion, die der Server nach Abschluss der ersten Aufgabe ausführen muss. Klicken Sie zum Planen der Aufgabe auf das Symbol "Jetzt planen".

In der folgenden Tabelle können Sie auswählen, wie oft Sie eine Aufgabe ausführen möchten.

Klicken Sie am Ende auf die Schaltfläche Speichern, um die Taskkette zu planen.

Metasploit ist ein leistungsstarkes Sicherheitsframework, mit dem Sie Scanergebnisse aus anderen Tools von Drittanbietern importieren können. Sie können NMAP-Scanergebnisse im XML-Format importieren, das Sie möglicherweise zuvor erstellt haben. Mit Metasploit können Sie auch Scanergebnisse aus importierenNessusDies ist ein Schwachstellenscanner.

Mal sehen, wie es funktioniert. Führen Sie zunächst einen NMAP-Scan durch und speichern Sie das Ergebnis im XML-Format auf Ihrem Desktop, wie im folgenden Screenshot gezeigt.

Öffnen Sie anschließend Metasploit oder Armitage, um die Scanergebnisse zu importieren. Verwenden Sie anschließend den folgenden Befehl, um den gesamten Host zu importieren.

Msf > db_import "path of xml file"Der folgende Screenshot zeigt, wie die Ausgabe aussehen wird.

Um zu testen, ob die Importdatei korrekt war oder nicht, können wir bestimmte Befehle auf diesen beiden Hosts ausführen und sehen, wie sie reagieren. In unserem Fall haben wir beispielsweise alle Hosts aufgelistet, auf denen der Port 445 ausgeführt wird.

Eine Sicherheitslücke ist a system holedass man ausnutzen kann, um unbefugten Zugriff auf sensible Daten zu erhalten oder schädlichen Code einzuschleusen. Metasploit hat wie alle anderen Sicherheitsanwendungen einevulnerability scanner welches in seiner kommerziellen Version verfügbar ist.

Mit Hilfe eines Schwachstellenscanners können Sie fast alle Aufgaben mit einer Anwendung erledigen. Diese Funktion ist in der kostenlosen Version von Metasploit nicht vorhanden. Wenn Sie eine kostenlose Version von Metasploit verwenden, müssen Sie den Nessus Vulnerability Scanner verwenden und die Ergebnisse von dort importieren. Metasploit verwendetNexpose um den Scan durchzuführen.

Mal sehen, wie man mit Nexpose in der Pro-Version von Metasploit scannt.

Fügen Sie zunächst die Nexpose-Konsole zur Metasploit-WEB-Benutzeroberfläche hinzu. Gehen Sie dazu zu: Administration → Globale Einstellung → Nexpose-Konsole → Nexpose-Konsole konfigurieren.

Geben Sie die IP des Servers ein, auf dem Nexpose installiert ist. Geben Sie als Nächstes die Portnummer, den Benutzernamen und das Passwort ein. Wählenenable.

Klicken Sie anschließend auf die Schaltfläche Netexpose → Fügen Sie die IP-Adresse des zu scannenden Hosts oder Netzwerks hinzu → Wählen Sie Scanvorlage aus. Der Scanvorgang wird gestartet.

Um das Scanergebnis anzuzeigen, gehen Sie zu Analyse → Host.

In diesem Kapitel erfahren Sie, wie Sie die Schwachstellen überprüfen, die wir von Schwachstellenscannern wie Nexpose gefunden haben. Dieser Vorgang wird auch als bezeichnetvulnerability analysis.

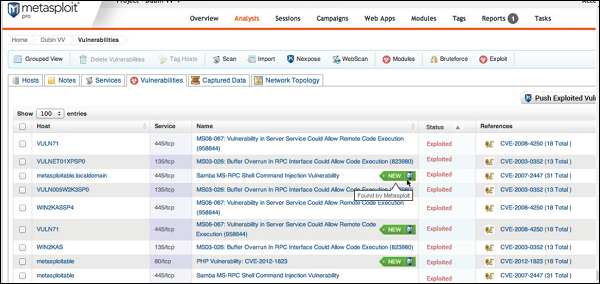

Wie im folgenden Screenshot gezeigt, kann ein Schwachstellenscanner manchmal Hunderte von Schwachstellen anzeigen. In einem solchen Fall kann es sehr zeitaufwändig sein, jede einzelne Sicherheitsanfälligkeit zu überprüfen.

Metasploit Pro verfügt über eine Funktion namens Vulnerability ValidationDamit Sie Zeit sparen, indem Sie die Sicherheitsanfälligkeiten automatisch überprüfen und einen Überblick über die wichtigsten Sicherheitsanfälligkeiten erhalten, die für Ihr System sehr schädlich sein können. Es besteht auch die Möglichkeit, die Sicherheitsanfälligkeiten nach ihrem Schweregrad zu klassifizieren.

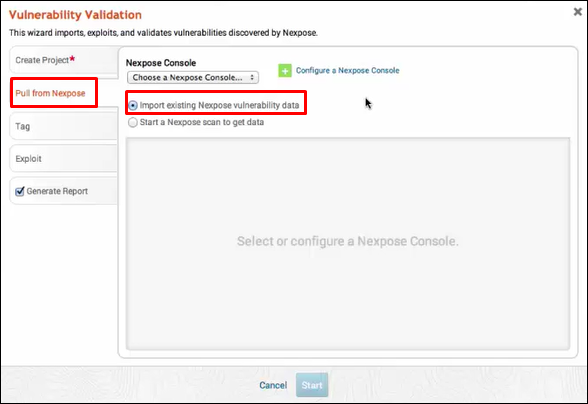

Mal sehen, wie Sie diese Option verwenden können. Öffnen Sie die Metasploit Pro-Webkonsole → Projekt → Überprüfung der Sicherheitsanfälligkeit.

Geben Sie als Nächstes den Projektnamen ein und geben Sie eine einfache Beschreibung des Projekts ein. Klicken Sie dann aufStart Taste.

Klicken Sie auf "Aus Nexpose ziehen". Wählen Sie "Vorhandene Nexpose-Schwachstellendaten importieren", wie im folgenden Screenshot gezeigt.

Klicken Sie auf Tag → Automatisch nach Betriebssystem markieren. Dadurch werden die Sicherheitslücken für Sie getrennt.

Als nächstes gehen Sie zu Exploit → Sessionsund aktivieren Sie die Option "Sitzungen bereinigen, wenn Sie fertig sind". Wenn die Sicherheitsanfälligkeit überprüft wird, besteht eine Interaktion zwischen dem Metasploit-Computer und dem anfälligen Computer.

Klicken Generate Report → Start.

Als Nächstes sehen Sie einen Validierungsassistenten. Hier müssen Sie auf klickenPush validations Taste.

Sie erhalten den folgenden Bildschirm, nachdem Sie alle Listen der getesteten Sicherheitsanfälligkeiten erstellt haben.

Um die Ergebnisse der getesteten Sicherheitsanfälligkeiten anzuzeigen, gehen Sie zu Start → Projektname → Sicherheitsanfälligkeiten.

Nach dem Scannen von Sicherheitslücken und der Überprüfung von Sicherheitslücken müssen wir einige Skripte (aufgerufen) ausführen und testen exploits) um Zugang zu einer Maschine zu erhalten und das zu tun, was wir vorhaben.

Nutzen Sie die Armitage-Benutzeroberfläche

Wir haben verschiedene Methoden, um Exploits zu verwenden. Die erste und wichtigste Methode ist die Verwendung der Armitage-GUI, die mit Metasploit verbunden wird, um automatisierte Exploit-Tests namens HAIL MARY durchzuführen. Mal sehen, wie es funktioniert.

Öffnen Sie die Kali-Distribution → Anwendung → Exploit-Tools → Armitage.

Als nächstes gehen Sie zu Attacks → Hail Mary und klicken Sie auf Ja.

Sie sehen den folgenden Bildschirm, in dem alle getesteten Exploits angezeigt werden.

Als nächstes sehen Sie das Symbol des ausnutzbaren Systems (dh das System, auf dem der Exploit funktioniert hat), das rot mit einem Gewittermuster darüber wird. An der Konsole sehen Sie mit der jeweiligen Sitzungs-ID, welcher Exploit erfolgreich war.

Jetzt können Sie mit der Maschine interagieren.

Nutzen Sie die Eingabeaufforderung

Der zweite (und wahrscheinlich ein wenig professionelle) Weg, einen Exploit zu verwenden, ist die Eingabeaufforderung.

Beim Vulnerability Scanner haben wir festgestellt, dass der Linux-Computer, den wir zum Testen haben, für den FTP-Dienst anfällig ist. Jetzt werden wir eine verwendenexploitdas kann bei uns funktionieren. Der Befehl lautet -

msf > use “exploit path”

Verwenden Sie als Nächstes den folgenden Befehl, um zu sehen, welche Parameter Sie einstellen müssen, damit es funktioniert.

msf > show optionsDieser Exploit zeigt, dass wir RHOST "Ziel-IP" setzen müssen.

Verwenden Sie als nächstes die Befehle -

msf > set RHOST 192.168.1.101

msf > set RPORT 21

Verwenden Sie als nächstes den Befehl -

msf > runWenn der Exploit erfolgreich ist, wird eine Sitzung geöffnet, wie im folgenden Screenshot gezeigt.

Jetzt können Sie mit diesem System interagieren.

Payload sind in einfachen Worten einfache Skripte, mit denen die Hacker mit einem gehackten System interagieren. Mithilfe von Nutzdaten können sie Daten an ein Opfersystem übertragen.

Es gibt drei Arten von Metasploit-Nutzdaten:

Singles- Singles sind sehr klein und so konzipiert, dass sie eine Art Kommunikation herstellen und dann zur nächsten Stufe übergehen. Zum Beispiel nur einen Benutzer erstellen.

Staged - Es ist eine Nutzlast, mit der ein Angreifer eine größere Datei auf ein Opfersystem hochladen kann.

Stages- Stufen sind Nutzlastkomponenten, die von Stagers-Modulen heruntergeladen werden. Die verschiedenen Nutzlaststufen bieten erweiterte Funktionen ohne Größenbeschränkungen wie Meterpreter und VNC Injection.

Beispiel

Nehmen wir ein Beispiel, um die Verwendung von Metasploit-Nutzdaten zu verstehen. Angenommen, wir haben einen Windows Server 2003-Computer, der für DCOM MS03-026 anfällig ist.

Zuerst werden wir nach einem suchen exploitdas kann mit dieser Sicherheitsanfälligkeit funktionieren. Wir werden den Exploit mit den Besten nutzenRANK.

Als Nächstes verwenden wir den folgenden Befehl, um zu sehen, welche Nutzdaten wir mit diesem Exploit verwenden können.

msf > show payloadsund sehen, dass ich Nutzdaten verwenden kann, die mir beim Hochladen / Ausführen von Dateien helfen, damit das Opfer als VNC-Server eine Ansicht erhält.

Der obige Befehl zeigt die Nutzdaten an, mit denen wir Dateien auf ein Opfersystem hochladen / ausführen können.

Um die gewünschte Nutzlast festzulegen, verwenden wir den folgenden Befehl:

set PAYLOAD payload/pathStellen Sie den Listen-Host und den Listen-Port (LHOST, LPORT) ein attacker IP und port. Stellen Sie dann den Remote-Host und den Port (RPORT, LHOST) einvictim IP und port.

Geben Sie "Exploit" ein. Es wird eine Sitzung wie unten gezeigt erstellt -

Jetzt können wir mit der Maschine gemäß den Einstellungen spielen, die diese Nutzlast bietet.

Nach dem Zugriff auf einen Computer ist es wichtig, alle vertraulichen Informationen wie Benutzernamen und Kennwörter zu übernehmen. Sie können diesen Vorgang auch zu Überwachungszwecken ausführen, um zu analysieren, ob die Systeme in Ihrer Organisation sichere Kennwörter verwenden oder nicht.

In Windows werden die Passwörter in verschlüsselter Form gespeichert, die aufgerufen werden NTLM hash. Unter Windows sollten Sie immer nach dem Benutzer mit der Nummer 500 suchen, was bedeutet, dass der Benutzer ein Benutzer istsuperuser.

In der kostenlosen Version von Metasploit müssen Hash-Anmeldeinformationen in einer Textdatei oder in der Metasploit-Datenbank gespeichert werden.

Beispiel

Verwenden wir das Szenario, das wir im vorherigen Kapitel verwendet haben. Angenommen, wir haben einen Windows Server 2003-Computer, der für DCOM MS03-026 anfällig ist. Wir haben Zugang zu diesem System erhalten und das eingefügtmeterpreter Nutzlast.

Der im Meterpreter allgemein verwendete Befehl lautet hashdump Hier werden alle Benutzernamen und Passwörter aufgelistet.

Sie können auch verwenden Armitage um diese Informationen abzurufen, wie im folgenden Screenshot gezeigt.

Die kommerzielle Ausgabe von Metasploit hat eine separate Sitzung namens CredentialHiermit können die Anmeldeinformationen gesammelt, gespeichert und wiederverwendet werden. Mal sehen, wie es geht.

Um vertrauliche Daten zu erfassen, gehen Sie zunächst zu: Start → Projektname → Sitzungen.

Klicken Sie auf die aktive Sitzung.

Klicken Sie anschließend auf Collect System Data. Es werden alle HASH und Passwörter gesammelt.

Sie sehen einen Bildschirm wie folgt:

Um die gesammelten Anmeldeinformationen anzuzeigen, gehen Sie zu Start → Projektname → Anmeldeinformationen → Verwalten.

Wie im folgenden Screenshot gezeigt, sehen Sie alle gewonnenen Passwörter und diejenigen, die geknackt werden könnten.

Bei einem Brute-Force-Angriff verwendet der Hacker alle möglichen Kombinationen von Buchstaben, Zahlen, Sonderzeichen sowie Klein- und Großbuchstaben auf automatisierte Weise, um Zugriff über einen Host oder einen Dienst zu erhalten. Diese Art von Angriff hat eine hohe Erfolgswahrscheinlichkeit, benötigt jedoch enorm viel Zeit, um alle Kombinationen zu verarbeiten.

Ein Brute-Force-Angriff ist langsam und der Hacker benötigt möglicherweise ein System mit hoher Verarbeitungsleistung, um all diese Permutationen und Kombinationen schneller ausführen zu können. In diesem Kapitel werden wir diskutieren, wie man mit Metasploit einen Brute-Force-Angriff durchführt.

Nach dem Scannen des Metasploitable-Computers mit NMAP wissen wir, welche Dienste darauf ausgeführt werden. Die Dienste sind FTP, SSH, MySQL, http und Telnet.

Um einen Brute-Force-Angriff auf diese Dienste durchzuführen, werden wir verwenden auxiliariesvon jedem Dienst. Hilfsmittel sind kleine Skripte, die in Metasploit verwendet werden und keine Shell in der Opfermaschine erstellen. Sie bieten nur Zugriff auf die Maschine, wenn der Brute-Force-Angriff erfolgreich ist. Mal sehen, wie man Hilfsmittel benutzt.

Hier haben wir eine Wörterbuchliste im Stammverzeichnis der Kali-Verteilungsmaschine erstellt.

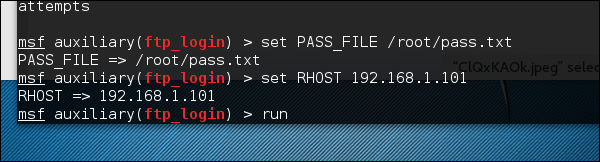

Greife den FTP-Dienst an

Öffnen Sie Metasploit. Der erste Dienst, den wir angreifen wollen, ist FTP, und das Hilfsmittel, das uns dabei hilft, istauxiliary/scanner/ftp/ftp_login.

Geben Sie den folgenden Befehl ein, um dieses Hilfsmittel zu verwenden:

msf > use auxiliary/scanner/ftp/ftp_login

Legen Sie den Pfad der Datei fest, die unser Wörterbuch enthält.

Stellen Sie die IP des Opfers ein und führen Sie sie aus.

Es wird die folgende Ausgabe erzeugt -

Wie Sie sehen, ist es abgeschlossen, aber es wurde keine Sitzung erstellt. Dies bedeutet, dass wir keinen nützlichen Benutzernamen und kein Passwort abrufen konnten.

Greife den SSH-Dienst an

Um den SSH-Dienst anzugreifen, können wir das Hilfsmittel verwenden: auxiliary/scanner/ssh/ssh_login

Wie Sie im folgenden Screenshot sehen können, haben wir RHOSTS auf 192.168.1.101 (das ist die IP des Opfers) und die Liste der Benutzernamen und das Passwort (das ist userpass.txt) gesetzt. Dann wenden wir das anrun Befehl.

Wie im obigen Screenshot zu sehen ist, wurden drei Sitzungen erstellt. Dies bedeutet, dass drei Kombinationen erfolgreich waren. Wir haben die Benutzernamen unterstrichen.

Um mit einer der drei Sitzungen zu interagieren, verwenden wir den Befehl msf > sessions –i 3 Das heißt, wir werden uns mit Sitzung Nummer 3 verbinden.

Greife den Telnet-Dienst an

Wenn Sie einen Brute-Force-Angriff auf einen Telnet-Dienst anwenden, nehmen wir einen bereitgestellten Satz von Anmeldeinformationen und eine Reihe von IP-Adressen und versuchen, uns bei einem beliebigen Telnet-Server anzumelden. Hierfür verwenden wir das Hilfsmittel:auxiliary/scanner/telnet/telnet_login.

Die Verwendung des Zusatzgeräts erfolgt wie beim Angriff auf einen FTP-Dienst oder einen SSH-Dienst. Wir müssen das Hilfsmittel verwenden, RHOST einstellen, dann die Liste der Passwörter festlegen und es ausführen.

Schauen Sie sich den folgenden Screenshot an. In einem blauen Pfeil sind die falschen Versuche des Hilfsmittels hervorgehoben. Die roten Pfeile zeigen die erfolgreichen Anmeldungen an, mit denen Sitzungen erstellt wurden.

Einige andere Hilfsmittel, die Sie bei Brute-Force-Angriffen anwenden können, sind:

SMB service - Auxiliary / Scanner / smb / smb_login

SNMP service - Auxiliary / Scanner / snmp / snmp_login

Pivoting ist eine Technik, mit der Metasploit den Datenverkehr von einem gehackten Computer zu anderen Netzwerken weiterleitet, auf die ein Hacker nicht zugreifen kann.

Nehmen wir ein Szenario, um zu verstehen, wie Pivoting funktioniert. Angenommen, wir haben zwei Netzwerke -

Ein Netzwerk mit dem Bereich 192.168.1.0/24, auf das der Hacker zugreifen kann, und

Ein weiteres Netzwerk mit dem Bereich 10.10.10.0/24. Es ist ein internes Netzwerk und der Hacker hat keinen Zugriff darauf.

Der Hacker versucht, das zweite Netzwerk dieses Computers zu hacken, das in beiden Netzwerken Zugriff hat, um andere interne Computer auszunutzen und zu hacken.

In diesem Szenario bricht ein Hacker zuerst in das erste Netzwerk ein und verwendet es dann als Staging-Punkt, um die internen Maschinen des zweiten Netzwerks auszunutzen und zu hacken. Dieser Vorgang ist bekannt alspivoting weil der Hacker das erste Netzwerk als Dreh- und Angelpunkt verwendet, um Zugriff auf das zweite Netzwerk zu erhalten.

Versuchen wir zu verstehen, wie es funktioniert. Wir werden ein Windows Server 2003-System mit DCOM-Sicherheitsanfälligkeit verwenden und diese Sicherheitsanfälligkeit verwenden, um dieses System zu hacken.

Der Exploit dafür wird sein ms03_026_dcom und wir werden verwenden meterpreter Nutzlast.

Nachdem wir nun Zugriff auf dieses System erhalten haben, können wir mit dem Befehl mit der Sitzung interagieren session -i 1 Dabei ist "1" die Nummer der Sitzung, die erstellt wurde.

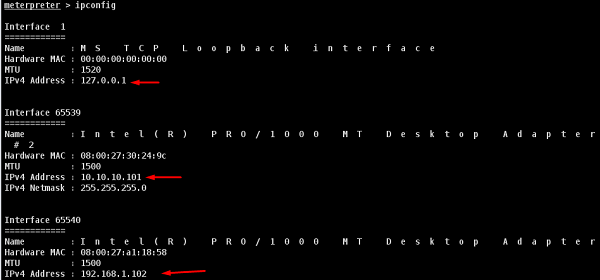

Verwenden wir nun den Befehl ipconfigum herauszufinden, ob dieser Host Zugriff auf andere Netzwerke hat. Der folgende Screenshot zeigt die Ausgabe. Sie können beobachten, dass dieser Host mit zwei anderen Netzwerken verbunden ist -

- eines ist ein Loopback-Netzwerk, das keinen Nutzen hat, und

- Das andere Netzwerk ist 10.10.10.0/24, das wir untersuchen werden.

Metasploit verfügt über ein AutoRoute-Meterpreter-Skript, mit dem wir dieses zweite Netzwerk über unseren ersten kompromittierten Computer angreifen können. Zunächst müssen wir dies jedoch tun background die Sitzung.

Hinzufügen einer Route zum internen Netzwerk mit dem Bereich 10.10.10.0/24

Nachdem wir den Datenverkehr (Pivot) weitergeleitet haben, können wir versuchen, den in diesem Netzwerk gefundenen Host zu scannen.

Wir haben einen Port-Scan auf Host 10.10.10.102 durchgeführt. Der folgende Screenshot zeigt das Ergebnis.

Jetzt haben wir Zugang zum internen Netzwerk. Wenn Sie jedoch die Sitzung des gehackten Computers verlieren, verlieren Sie auch den Zugriff auf das interne Netzwerk.

In diesem Kapitel werden wir diskutieren, wie der Zugriff in einem System aufrechterhalten wird, auf das wir Zugriff haben. Dies ist wichtig, da wir, wenn wir den Zugriff nicht aufrechterhalten, von Anfang an versuchen müssen, ihn auszunutzen, falls das gehackte System geschlossen oder gepatcht wird.

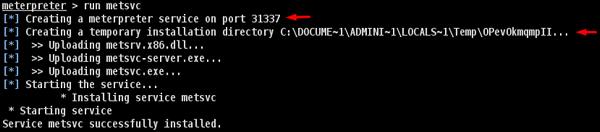

Der beste Weg ist, a zu installieren backdoor. Für den gehackten Computer Windows Server 2003, den wir im vorherigen Kapitel ausgenutzt haben, haben wir die Nutzlast von festgelegtmeterpreter und diese Nutzlast hat eine Backdoor-Option namens metsvc. Wir können diese Backdoor-Option verwenden, um jederzeit auf den Computer des Opfers zuzugreifen. Bei dieser Backdoor besteht jedoch das Risiko, dass jeder Benutzer ohne Authentifizierung eine Verbindung zu dieser Sitzung herstellen kann.

Lassen Sie uns im Detail verstehen, wie es in der Praxis funktioniert. Wir befinden uns in einem Stadium, in dem wir den Windows Server 2003-Computer ausgenutzt und festgelegt habenmeterpreterNutzlast. Jetzt möchten wir die Prozesse sehen, die auf diesem Computer ausgeführt werden, und unseren Prozess hinter einem echten Prozess verbergen.

Geben Sie "ps" in die Meterpreter-Sitzung ein, um die Opferprozesse anzuzeigen.

Wir verstecken unseren Prozess gerne dahinter explorer.exeweil es ein Prozess ist, der beim Start ausgeführt wird und immer vorhanden ist. Verwenden Sie dazu den Befehl: "PID-Nummer migrieren", wie im folgenden Screenshot gezeigt.

Geben Sie ein, um die Hintertür zu installieren run metsvc. Während der Ausführung sehen Sie den erstellten Port und das Verzeichnis, in das die Dateien hochgeladen werden.

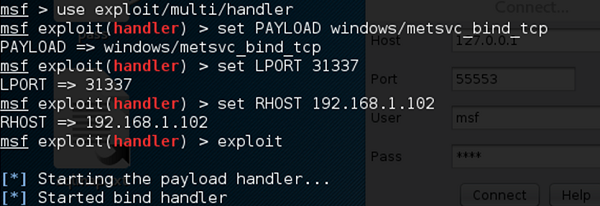

Um uns mit dieser Hintertür zu verbinden, brauchen wir multi/handler mit einer Nutzlast von windows/metsvc_bind_tcp.

Metasploit - Eskalation von Berechtigungen

Nachdem wir ein Opfersystem ausgenutzt und Zugriff darauf erhalten haben, besteht der nächste Schritt darin, dessen Administratorrechte oder Root-Berechtigungen zu erhalten. Sobald wir dieses Privileg erhalten haben, ist es sehr einfach, Dateien oder Prozesse zu installieren, zu löschen oder zu bearbeiten.

Fahren wir mit demselben Szenario fort, in dem wir ein Windows Server 2003-System gehackt und die Nutzdaten bereitgestellt haben meterpreter.

Meterpreter verwendet den Befehl "getsystem", um Berechtigungen zu eskalieren. Aber zuerst müssen wir den Befehl "priv" verwenden, um das gehackte System auf die Eskalation von Berechtigungen vorzubereiten.

Führen Sie als Nächstes den Befehl "getsystem" aus.

Wie Sie sehen, haben wir uns tatsächlich als Administrator angemeldet.

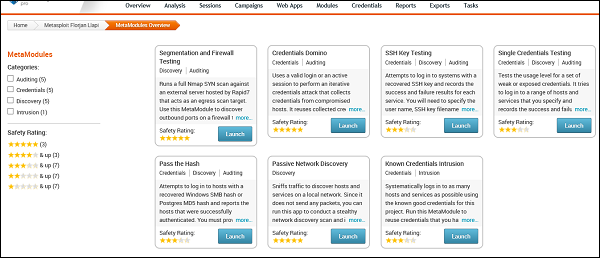

MetaModules sind komplexe und automatisierte Sicherheitsaufgaben, mit denen Sicherheitsabteilungen ihre Arbeit effizienter erledigen können, z. B. das Testen offener und geschlossener Firewall-Ports, das Testen von Standardanmeldeinformationen usw.

MetaModules sind neue Funktionen, die in Metasploit Pro (der kommerziellen Version) eingeführt werden. Sie sollten bedenken, dass die MetaModule mit der besten Bewertung der Sterne die besten Ergebnisse liefern.

Um MetaModules zu öffnen, gehen Sie zu Home → Projektname → Module → MetaModules.

Wie Sie sehen können, haben wir sechs Metamodule, um unterschiedliche Anforderungen zu erfüllen.

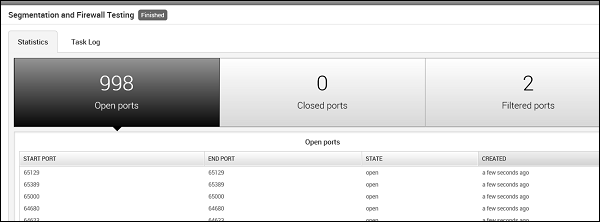

Segmentierungs- und Firewall-Tests

Dieses MetaModule führt einen vollständigen Nmap-SYN-Scan für einen von Rapid7 gehosteten externen Server aus, der als Ausgangs-Scan-Ziel fungiert. Verwenden Sie dieses MetaModule, um ausgehende Ports in einer Firewall zu ermitteln, mit denen ein Angreifer Informationen filtern kann. Sie müssen die Ports und Protokolle angeben, die Sie überwachen möchten.

Klicken Sie auf, um dieses MetaModule auszuführen LaunchKnopf und folgen Sie den Anweisungen dort. Es wird ein Bericht über offene, geschlossene und gefilterte Ports angezeigt, wie im folgenden Screenshot gezeigt.

Anmeldeinformationen Domino

Dieses MetaModule verwendet eine gültige Anmeldung oder eine aktive Sitzung, um einen iterativen Angriff auf Anmeldeinformationen durchzuführen, bei dem Anmeldeinformationen von gefährdeten Hosts gesammelt werden. Die gesammelten Anmeldeinformationen werden erneut verwendet, um andere mögliche Angriffswege zu identifizieren. Dieses MetaModule wird ausgeführt, bis alle Anmeldeinformationen überprüft wurden oder eine Beendigungsbedingung erreicht ist.

Klicken Sie auf, um dieses MetaModule auszuführen LaunchSchaltfläche auf dem Startbildschirm. Es wird der folgende Screenshot erstellt, in dem Sie die HOST-IP und die zu testenden Anmeldeinformationen auswählen müssen.

Wenn die von Ihnen eingegebenen Anmeldeinformationen korrekt sind, wird das folgende Ergebnis angezeigt.

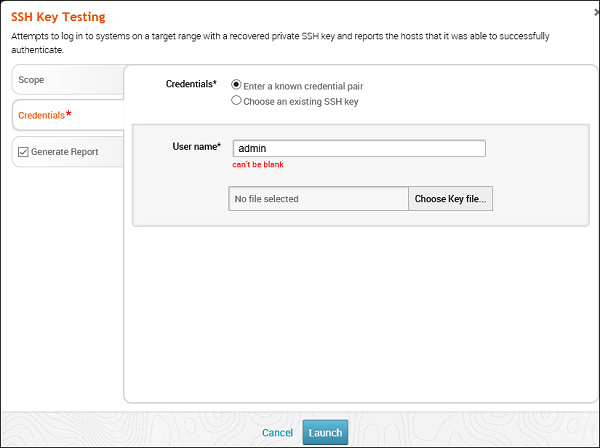

SSH-Schlüsseltest

Dieses MetaModule versucht, sich mit einem wiederhergestellten SSH-Schlüssel bei Systemen anzumelden. Es zeichnet die Erfolgs- und Fehlerergebnisse für jeden Dienst auf. Sie müssen den Benutzernamen, den Dateinamen des SSH-Schlüssels und den gewünschten Hostbereich angeben.

Klicken Sie auf, um dieses MetaModule auszuführen Launchauf dem Eröffnungsbildschirm. Der folgende Bildschirm wird angezeigt.

Eingeben Credentials und klicken Sie auf Launch Taste.

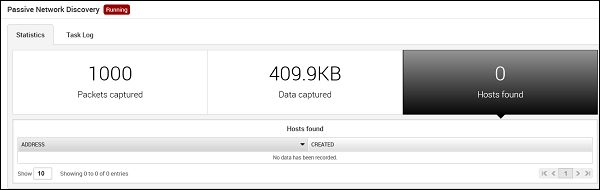

Passive Netzwerkerkennung

Dieses MetaModule dient zum Aufspüren des Datenverkehrs, um Hosts und Dienste in einem lokalen Netzwerk zu ermitteln. Da keine Pakete gesendet werden, können Sie diese App ausführen, um einen getarnten Netzwerkerkennungsscan durchzuführen und Hosts, Dienste und Klartextanmeldeinformationen zu identifizieren.

Klicken Sie auf, um dieses MetaModule auszuführen LaunchSchaltfläche auf dem Startbildschirm. Der folgende Bildschirm wird angezeigt.

Wähle aus Network interface(Im Allgemeinen werden sie automatisch erkannt). KlickenFilters. Überprüfen Sie anschließend alle Protokolle, die Sie überwachen möchten. In diesem Fall haben wir nur HTTP überprüft.

Sie erhalten den folgenden Bildschirm mit erfassten Daten und Paketen. Wenn eine IP oder ein Berechtigungsnachweis gefunden wird, wird dieser ebenfalls angezeigt.

Social Engineering kann allgemein als ein Prozess definiert werden, bei dem vertrauliche Informationen (wie Benutzernamen und Kennwörter) per Trick extrahiert werden. Hacker verwenden zu diesem Zweck manchmal gefälschte Websites und Phishing-Angriffe. Versuchen wir, das Konzept von Social-Engineering-Angriffen anhand einiger Beispiele zu verstehen.

Beispiel 1

Sie müssen bemerkt haben, dass alte Unternehmensdokumente als Müll in Mülleimer geworfen werden. Diese Dokumente enthalten möglicherweise vertrauliche Informationen wie Namen, Telefonnummern, Kontonummern, Sozialversicherungsnummern, Adressen usw. Viele Unternehmen verwenden in ihren Faxgeräten immer noch Kohlepapier. Sobald die Rolle abgelaufen ist, wird der Kohlenstoff in den Mülleimer geworfen, der möglicherweise Spuren aufweist von sensiblen Daten. Es klingt zwar unwahrscheinlich, aber Angreifer können leicht Informationen aus den Müllcontainern des Unternehmens abrufen, indem sie durch den Müll stehlen.

Beispiel 2

Ein Angreifer kann sich mit einem Mitarbeiter des Unternehmens anfreunden und über einen bestimmten Zeitraum eine gute Beziehung zu ihm aufbauen. Diese Beziehung kann online über soziale Netzwerke, Chatrooms oder offline an einem Couchtisch, auf einem Spielplatz oder auf andere Weise hergestellt werden. Der Angreifer nimmt das Büropersonal vertraulich und gräbt schließlich die erforderlichen vertraulichen Informationen aus, ohne einen Hinweis zu geben.

Beispiel 3

Ein Social Engineer kann sich als Mitarbeiter oder gültiger Benutzer oder VIP ausgeben, indem er einen Ausweis fälscht oder Mitarbeiter einfach von seiner Position im Unternehmen überzeugt. Ein solcher Angreifer kann physischen Zugang zu eingeschränkten Bereichen erhalten und so weitere Angriffsmöglichkeiten bieten.

Beispiel 4

In den meisten Fällen ist ein Angreifer in Ihrer Nähe und kann dies tun shoulder surfing während Sie vertrauliche Informationen wie Benutzer-ID und Kennwort, Konto-PIN usw. eingeben

Social Engineering-Angriff in Metasploit

In diesem Abschnitt wird erläutert, wie Sie mit Metasploit einen Social Engineering-Angriff initiieren können.

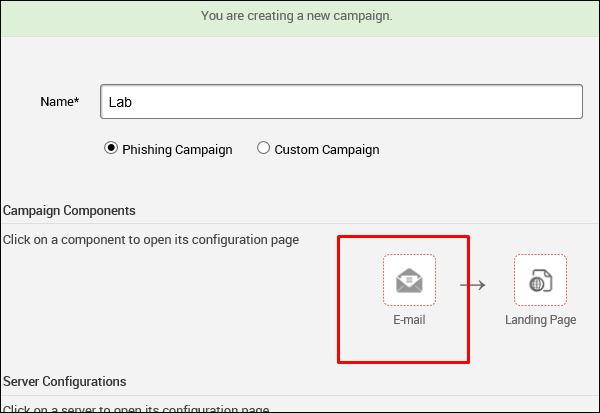

Gehen Sie zunächst zur Startseite von Metasploit und klicken Sie auf Phishing Campaign, wie im folgenden Screenshot gezeigt.

Geben Sie den Namen des Projekts ein und klicken Sie auf Weiter.

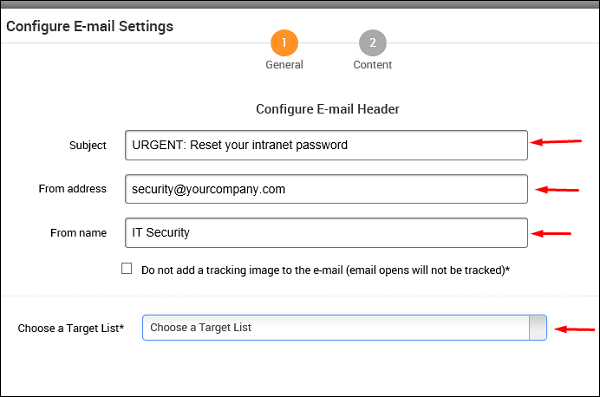

Geben Sie den Namen der Kampagne ein. In unserem Fall ist esLab. Klicken Sie anschließend aufE-mail Symbol unter Campaign Components.

Auf dem nächsten Bildschirm müssen Sie die angeforderten Daten entsprechend Ihrer Kampagne angeben.

Klicken Sie anschließend auf ContentSymbol (Nummer 2), wenn Sie den Inhalt der E-Mail ändern möchten. Klicken Sie nach dem Ändern des Inhalts aufSave.

Klicken Sie anschließend auf Landing Page Symbol, um die URLs festzulegen, unter denen Sie Ihre ausgetricksten Benutzer umleiten möchten.

Geben Sie die URL wie im folgenden Screenshot gezeigt unter ein Path und klicken Sie auf Next.

Klicken Sie im nächsten Bildschirm auf die Schaltfläche Clone WebsiteDadurch wird ein weiteres Fenster geöffnet. Hier müssen Sie die Website eingeben, die Sie klonen möchten. Wie Sie im folgenden Screenshot sehen können, haben wir eingegebentutorialpoint.comin diesem Bereich. Klicken Sie anschließend aufClone Schaltfläche und speichern Sie Ihre Änderungen.

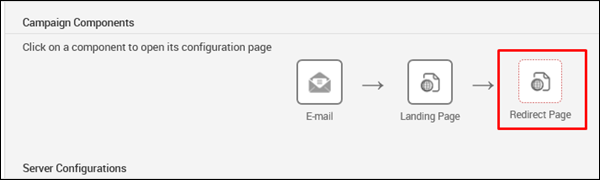

Klicken Sie anschließend auf Redirect Page Taste.

Klicken Next und Sie werden den folgenden Bildschirm sehen.

Sie können auf klicken Clone Website Klicken Sie auf die Schaltfläche, um die umgeleitete Website erneut zu klonen.

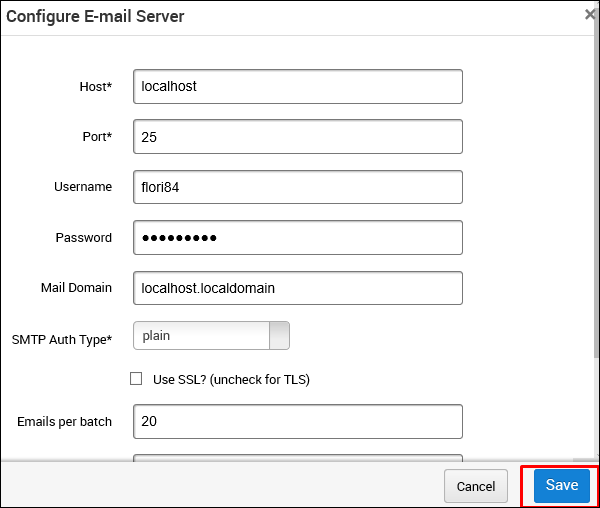

Als nächstes in der Server Configuration Klicken Sie im Abschnitt auf E-mail Server Taste.

Geben Sie im nächsten Bildschirm ein mailserver settingsDies wird als Relay zum Senden dieser Phishing-E-Mail verwendet. Dann klickSave.

In dem Notifications Abschnitt gibt es eine Option zu Notify others before launching the campaign. Sie können diese Option verwenden, um andere zu benachrichtigen. Dann klickSave.

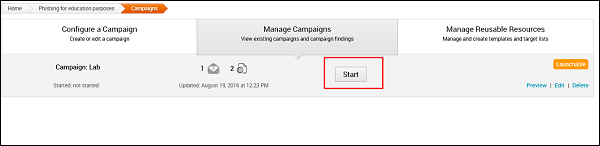

Als nächstes sehen Sie ein neues Fenster. Hier müssen Sie auf klickenStart Schaltfläche zum Starten des Versands von Phishing-Mails.

Metasploit bietet Optionen zum Erstellen eines statistischen Berichts Ihrer Phishing-Kampagne. Es wird wie im folgenden Screenshot gezeigt angezeigt.

In diesem Kapitel erfahren Sie, wie Sie Daten exportieren, die in gewisser Weise eine Sicherung Ihrer Projekte darstellen. Später können Sie dieses Backup in ein anderes Metasploit-Projekt importieren.

Diese Funktion "Daten exportieren" ist sowohl in der kostenlosen als auch in der kommerziellen Version von Metasploit verfügbar.

Wenn Sie Daten aus Metasploit Pro exportieren möchten, wird eine Kopie der Datei am Speicherort "/ path / to / Metasploit / apps / pro / export" gespeichert.

Die in diesem Verzeichnis gespeicherten Dateien stimmen mit der Liste der in der Weboberfläche angezeigten Exporte überein. Sie finden das Exportprotokoll im folgenden Verzeichnis: "/ path / to / Metasploit / apps / pro / ui / log". Das Exportprotokoll heißt "exports.log".

Um das Exportprotokoll zu löschen, müssen Sie es aus dem Protokollverzeichnis entfernen, das sich unter "/ path / to / Metasploit / apps / pro / ui / log" befindet.

Exportieren von Daten in Metasploit Pro

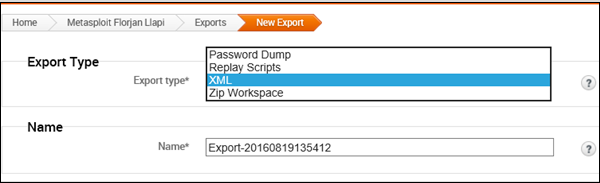

Um Daten zu exportieren, go to Home → Project Name → Exports → Export Data.

Auf dem nächsten Bildschirm können Sie die auswählen file format in dem Sie die Exportdaten speichern möchten.

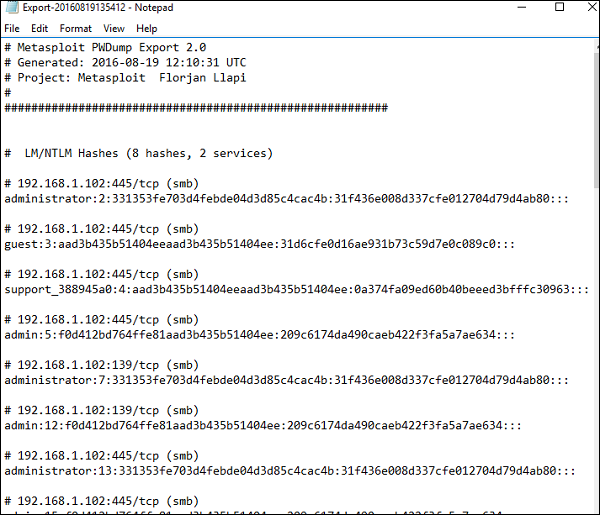

PWDump- Eine Textdatei, die alle Anmeldeinformationen für ein Projekt enthält, einschließlich Klartextkennwörtern, SMB-Hashes und SSH-Schlüsseln. Anmeldeinformationen können maskiert werden, um nur Benutzernamen aufzulisten.

Replay script- Eine Batchdatei, die Aufgaben erneut ausführt, mit denen Sitzungen auf Zielhosts geöffnet wurden. Ein Wiedergabeskript besteht aus mehreren Ressourcendateien (.rc).

XML - Eine XML-Datei, die die Attribute für die meisten Objekte in einem Projekt enthält und in ein anderes Projekt importiert werden kann.

ZIP Workplace - Eine Zip-Datei, die einen XML-Export sowie alle Beutedateien, Berichtsdateien und Aufgabenprotokolle enthält.

Beim Export TypeGeben Sie einen Dateinamen für die Exportdaten ein. Als nächstes umAddress SettingsGeben Sie die IP der Hosts ein.

Als nächstes in der Options In diesem Abschnitt können Sie Ihre Anmeldeinformationen ausblenden, indem Sie auf das Kontrollkästchen klicken Mask Credentials. Klicken Sie dann auf die SchaltflächeExport Data.

Der folgende Bildschirm wird angezeigt, in dem Sie die exportierte Datei sehen können.

Klicken Download um die exportierte Datei abzurufen.

Metasploit verfügt über integrierte Optionen, mit denen Sie Berichte erstellen können, um alle Ihre Aktivitäten und Ergebnisse zusammenzufassen. In diesem Kapitel wird erläutert, wie Sie Berichte in Metasploit erstellen können.

Führen Sie die folgenden Schritte aus, um Berichte in Metasploit zu erstellen:

Step 1 - Gehen Sie zu Start → Berichte → Neuer Bericht.

Step 2- Wählen Sie einen Berichtstyp entsprechend Ihren Anforderungen. Wenn Sie auf das "?" Mit dem Symbol werden Informationen zu allen Arten von Berichten angezeigt.

Step 3 - In der Name Geben Sie im Feld einen Dateinamen ein.

Step 4 - In der Sections Feld, überprüfen Sie die Optionen gemäß Ihrer Anforderung.

Step 5 - Überprüfen Sie im Feld Optionen die Optionen gemäß Ihren Anforderungen.

Step 6 - In der Email Report Im Abschnitt können Sie die E-Mail-IDs der Empfänger eingeben, an die Sie den Bericht direkt senden möchten.

Step 7 - Klicken Sie anschließend auf Generate Report Taste.

Ihr Bericht wird jetzt generiert. Als nächstes gehen wir zu all Ihren Berichten zuReports → Show Reports.

Sie können Ihre Berichte anzeigen, indem Sie auf klicken View unter Actions.