Marionette - Kurzanleitung

Puppet ist ein Konfigurationsmanagement-Tool, das von Puppet Labs entwickelt wurde, um das Infrastrukturmanagement und die Konfiguration zu automatisieren. Puppet ist ein sehr leistungsfähiges Werkzeug, das beim Konzept der Infrastruktur als Code hilft. Dieses Tool ist in der Ruby DSL-Sprache geschrieben und hilft bei der Konvertierung einer vollständigen Infrastruktur im Codeformat, die einfach verwaltet und konfiguriert werden kann.

Puppet folgt dem Client-Server-Modell, bei dem ein Computer in einem Cluster als Server fungiert, der als Puppet Master bezeichnet wird, und der andere als Client, der als Slave auf Knoten bezeichnet wird. Puppet kann jedes System von der ersten Konfiguration bis zum Ende der Lebensdauer einer bestimmten Maschine von Grund auf neu verwalten.

Eigenschaften des Puppensystems

Im Folgenden sind die wichtigsten Funktionen von Puppet aufgeführt.

Idempotenz

Puppet unterstützt Idempotenz, was es einzigartig macht. Ähnlich wie bei Chef kann in Puppet dieselbe Konfiguration sicher mehrere Male auf demselben Computer ausgeführt werden. In diesem Ablauf prüft Puppet den aktuellen Status des Zielcomputers und nimmt nur dann Änderungen vor, wenn sich die Konfiguration spezifisch ändert.

Idempotenz hilft bei der Verwaltung einer bestimmten Maschine während ihres gesamten Lebenszyklus, angefangen von der Erstellung der Maschine über Konfigurationsänderungen in der Maschine bis hin zum Ende der Lebensdauer. Die Puppet Idempotency-Funktion ist sehr hilfreich, um die Maschine jahrelang auf dem neuesten Stand zu halten, anstatt sie bei Konfigurationsänderungen mehrmals neu zu erstellen.

Plattformübergreifend

In Puppet kann mithilfe von Resource Abstraction Layer (RAL), das Puppet-Ressourcen verwendet, auf die angegebene Systemkonfiguration abgezielt werden, ohne sich um die Implementierungsdetails und die Funktionsweise des Konfigurationsbefehls im System zu kümmern, die in der zugrunde liegenden Konfiguration definiert sind Datei.

Marionette - Workflow

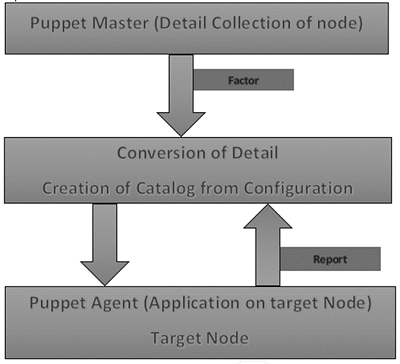

Puppet verwendet den folgenden Workflow, um die Konfiguration auf das System anzuwenden.

In Puppet sammelt der Puppet-Meister zunächst die Details der Zielmaschine. Unter Verwendung des Faktors, der auf allen Puppet-Knoten vorhanden ist (ähnlich wie bei Ohai in Chef), werden alle Konfigurationsdetails auf Maschinenebene abgerufen. Diese Daten werden gesammelt und an den Puppenmeister zurückgesendet.

Anschließend vergleicht der Puppet Master die abgerufene Konfiguration mit definierten Konfigurationsdetails. Mit der definierten Konfiguration erstellt er einen Katalog und sendet ihn an die Ziel-Puppet-Agenten.

Der Puppet-Agent wendet dann diese Konfigurationen an, um das System in einen gewünschten Zustand zu bringen.

Sobald sich der Zielknoten in einem gewünschten Zustand befindet, sendet er einen Bericht an den Puppet-Master zurück, der dem Puppet-Master hilft, zu verstehen, wo sich der aktuelle Status des Systems befindet, wie im Katalog definiert.

Marionette - Schlüsselkomponenten

Im Folgenden sind die Schlüsselkomponenten von Puppet aufgeführt.

Marionettenressourcen

Marionettenressourcen sind die Schlüsselkomponenten für die Modellierung einer bestimmten Maschine. Diese Ressourcen haben ein eigenes Implementierungsmodell. Puppet verwendet dasselbe Modell, um eine bestimmte Ressource in den gewünschten Zustand zu versetzen.

Anbieter

Anbieter sind im Grunde genommen Erfüllungsgehilfen einer bestimmten Ressource, die in Puppet verwendet wird. Beispielsweise sind die Pakettypen 'apt-get' und 'yum' für die Paketverwaltung gültig. Manchmal ist auf einer bestimmten Plattform mehr als ein Anbieter verfügbar. Obwohl jede Plattform immer einen Standardanbieter hat.

Manifest

Manifest ist eine Sammlung von Ressourcen, die innerhalb der Funktion oder Klassen gekoppelt sind, um ein beliebiges Zielsystem zu konfigurieren. Sie enthalten eine Reihe von Ruby-Code, um ein System zu konfigurieren.

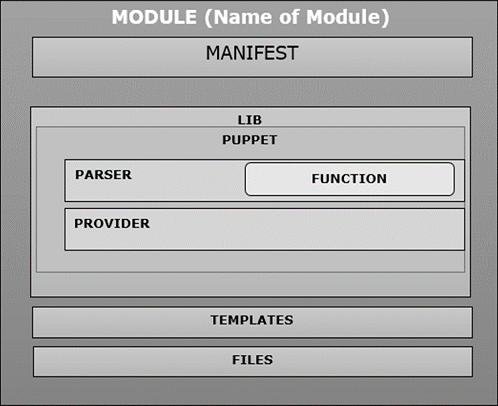

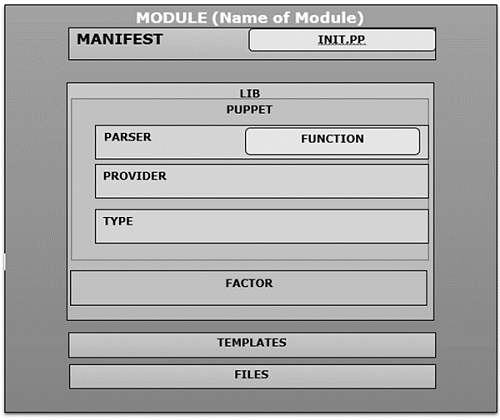

Module

Das Modul ist der Schlüsselbaustein von Puppet, der als Sammlung von Ressourcen, Dateien, Vorlagen usw. definiert werden kann. Sie können problemlos auf verschiedene Arten von Betriebssystemen verteilt werden, die so definiert sind, dass sie denselben Geschmack haben. Da sie leicht verteilt werden können, kann ein Modul mit derselben Konfiguration mehrfach verwendet werden.

Vorlagen

Vorlagen verwenden Ruby-Ausdrücke, um den benutzerdefinierten Inhalt und die variable Eingabe zu definieren. Sie werden verwendet, um benutzerdefinierte Inhalte zu entwickeln. Vorlagen werden in Manifesten definiert und an einen Ort im System kopiert. Wenn Sie beispielsweise httpd mit einem anpassbaren Port definieren möchten, können Sie den folgenden Ausdruck verwenden.

Listen <% = @httpd_port %>Die Variable httpd_port wird in diesem Fall im Manifest definiert, das auf diese Vorlage verweist.

Statische Dateien

Statische Dateien können als allgemeine Dateien definiert werden, die manchmal zur Ausführung bestimmter Aufgaben erforderlich sind. Sie können einfach mit Puppet von einem Ort an einen anderen kopiert werden. Alle statischen Dateien befinden sich im Dateiverzeichnis eines Moduls. Jede Manipulation der Datei in einem Manifest erfolgt über die Dateiressource.

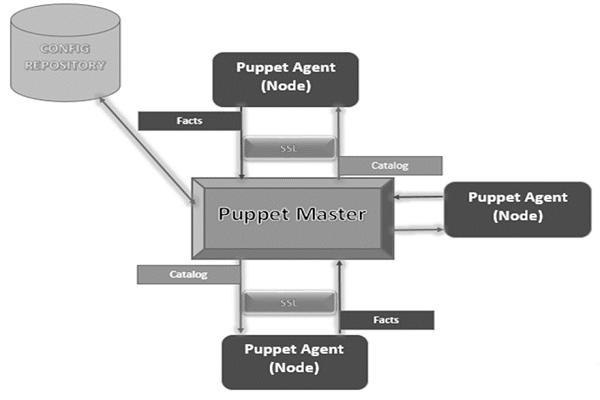

Es folgt die schematische Darstellung der Puppenarchitektur.

Puppenspieler

Puppet Master ist der Schlüsselmechanismus, der alle konfigurationsbezogenen Dinge erledigt. Die Konfiguration wird mithilfe des Puppet-Agenten auf Knoten angewendet.

Marionettenagent

Puppet Agents sind die eigentlichen Arbeitsmaschinen, die vom Puppet Master verwaltet werden. In ihnen ist der Puppet Agent Daemon-Dienst ausgeführt.

Konfigurations-Repository

Dies ist das Repo, in dem alle Knoten und serverbezogenen Konfigurationen gespeichert und bei Bedarf abgerufen werden.

Fakten

Factssind die Details, die sich auf den Knoten oder die Master-Maschine beziehen und die im Wesentlichen zur Analyse des aktuellen Status eines Knotens verwendet werden. Aufgrund von Fakten werden Änderungen auf jedem Zielcomputer vorgenommen. Es gibt vordefinierte und benutzerdefinierte Fakten in Puppet.

Katalog

Alle Manifestdateien oder Konfigurationen, die in Puppet geschrieben sind, werden zuerst in ein kompiliertes Format namens Katalog konvertiert, und später werden diese Kataloge auf den Zielcomputer angewendet.

Puppet arbeitet mit der Client-Server-Architektur, wobei wir den Server als Puppet-Master und den Client als Puppet-Knoten bezeichnen. Dieses Setup wird erreicht, indem Puppet sowohl auf dem Client als auch auf allen Servercomputern installiert wird.

Für die meisten Plattformen kann Puppet über den Paketmanager Ihrer Wahl installiert werden. Für einige Plattformen kann dies jedoch durch Installation destarball oder RubyGems.

Voraussetzungen

Faktor ist die einzige Voraussetzung, die nicht mitkommt Ohai das ist in Chef vorhanden.

Standard OS Library

Wir benötigen einen Standardbibliothekssatz für jedes zugrunde liegende Betriebssystem. Das verbleibende System wird mit Ruby 1.8.2 + -Versionen geliefert. Im Folgenden finden Sie eine Liste der Bibliothekselemente, aus denen ein Betriebssystem bestehen sollte.

- base64

- cgi

- digest/md5

- etc

- fileutils

- ipaddr

- openssl

- strscan

- syslog

- uri

- webrick

- webrick/https

- xmlrpc

Facter Installation

Wie bereits erwähnt, ist die facterkommt nicht mit der Standard Edition von Ruby. Um den Facter in das Zielsystem zu bekommen, muss er manuell von der Quelle installiert werden, da die Facter-Bibliothek eine Voraussetzung für Puppet ist.

Dieses Paket ist für mehrere Plattformen verfügbar, um jedoch sicherer zu sein, dass es mit installiert werden kann tarball, was hilft, die neueste Version zu bekommen.

Laden Sie zunächst die tarball von der offiziellen Seite von Puppet mit dem wget Nützlichkeit.

$ wget http://puppetlabs.com/downloads/facter/facter-latest.tgz ------: 1Entfernen Sie als Nächstes die Tar-Datei. Gehen Sie mit dem CD-Befehl in das nicht geteerte Verzeichnis. Zum Schluss installieren Sie den Facter mitinstall.rb Datei in der facter Verzeichnis.

$ gzip -d -c facter-latest.tgz | tar xf - -----: 2

$ cd facter-* ------: 3 $ sudo ruby install.rb # or become root and run install.rb -----:4Puppet von der Quelle installieren

Installieren Sie zuerst den Puppet-Tarball von der Puppet-Site mit wget. Extrahieren Sie dann den Tarball an einen Zielort. Bewegen Sie sich mit dem in das erstellte VerzeichnisCDBefehl. Verwenden voninstall.rb Datei, installieren Sie Puppet auf dem zugrunde liegenden Server.

# get the latest tarball

$ wget http://puppetlabs.com/downloads/puppet/puppet-latest.tgz -----: 1 # untar and install it $ gzip -d -c puppet-latest.tgz | tar xf - ----: 2

$ cd puppet-* ------: 3 $ sudo ruby install.rb # or become root and run install.rb -------: 4Puppet und Facter mit Ruby Gem installieren

# Installing Facter

$ wget http://puppetlabs.com/downloads/gems/facter-1.5.7.gem $ sudo gem install facter-1.5.7.gem

# Installing Puppet

$ wget http://puppetlabs.com/downloads/gems/puppet-0.25.1.gem $ sudo gem install puppet-0.25.1.gemSobald Puppet auf dem System installiert ist, müssen Sie es im nächsten Schritt so konfigurieren, dass bestimmte anfängliche Vorgänge ausgeführt werden.

Öffnen Sie Firewall-Ports auf Computern

Damit der Puppet-Server den Client-Server zentral verwaltet, muss auf allen Computern ein bestimmter Port geöffnet werden, d. H. 8140kann verwendet werden, wenn es auf keinem der Computer verwendet wird, die wir konfigurieren möchten. Wir müssen sowohl die TCP- als auch die UDP-Kommunikation auf allen Computern aktivieren.

Konfigurationsdatei

Die Hauptkonfigurationsdatei für Puppet ist etc/puppet/puppet.conf. Alle Konfigurationsdateien werden in einer paketbasierten Konfiguration von Puppet erstellt. Der größte Teil der Konfiguration, die zum Konfigurieren von Puppet erforderlich ist, wird in diesen Dateien gespeichert. Sobald der Puppet-Lauf stattfindet, werden diese Konfigurationen automatisch übernommen. Für bestimmte Aufgaben wie das Konfigurieren eines Webservers oder einer externen Zertifizierungsstelle verfügt Puppet jedoch über eine separate Konfiguration für Dateien und Einstellungen.

Serverkonfigurationsdateien befinden sich in conf.dVerzeichnis, das auch als Puppet Master bekannt ist. Diese Dateien befinden sich standardmäßig unter/etc/puppetlabs/puppetserver/conf.dPfad. Diese Konfigurationsdateien sind im HOCON-Format, das die Grundstruktur von JSON beibehält, aber besser lesbar ist. Wenn der Puppet-Start stattfindet, werden alle .cong-Dateien aus dem Verzeichnis conf.d abgerufen und für Konfigurationsänderungen verwendet. Änderungen an diesen Dateien finden nur statt, wenn der Server neu gestartet wird.

Listendatei und Einstellungsdatei

- global.conf

- webserver.conf

- web-routes.conf

- puppetserver.conf

- auth.conf

- master.conf (veraltet)

- ca.conf (veraltet)

In Puppet gibt es verschiedene Konfigurationsdateien, die für jede Komponente in Puppet spezifisch sind.

Puppet.conf

Die Datei Puppet.conf ist die Hauptkonfigurationsdatei von Puppet. Puppet verwendet dieselbe Konfigurationsdatei, um alle erforderlichen Puppet-Befehle und -Dienste zu konfigurieren. In dieser Datei werden alle Puppet-bezogenen Einstellungen wie die Definition von Puppet Master, Puppet Agent, Puppet Apply und Zertifikate definiert. Puppet kann sie gemäß Anforderung beziehen.

Die Konfigurationsdatei ähnelt einer Standard-INI-Datei, in der die Einstellungen in den spezifischen Anwendungsabschnitt des Hauptabschnitts übernommen werden können.

Hauptkonfigurationsabschnitt

[main]

certname = Test1.vipin.com

server = TestingSrv

environment = production

runinterval = 1hPuppet Master Konfigurationsdatei

[main]

certname = puppetmaster.vipin.com

server = MasterSrv

environment = production

runinterval = 1h

strict_variables = true

[master]

dns_alt_names = MasterSrv,brcleprod01.vipin.com,puppet,puppet.test.com

reports = puppetdb

storeconfigs_backend = puppetdb

storeconfigs = true

environment_timeout = unlimitedDetailübersicht

In der Puppet-Konfiguration enthält die Datei, die verwendet werden soll, mehrere Konfigurationsabschnitte, wobei jeder Abschnitt unterschiedliche Arten von mehreren Anzahlen von Einstellungen aufweist.

Konfigurationsabschnitt

Die Puppet-Konfigurationsdatei besteht hauptsächlich aus den folgenden Konfigurationsabschnitten.

Main- Dies ist als globaler Abschnitt bekannt, der von allen Befehlen und Diensten in Puppet verwendet wird. Man definiert die Standardwerte im Hauptabschnitt, die von jedem Abschnitt in der Datei puppet.conf überschrieben werden können.

Master - Auf diesen Abschnitt wird vom Puppet Master Service und vom Puppet Cert-Befehl verwiesen.

Agent - Dieser Abschnitt wird vom Puppet Agent Service verwiesen.

User - Es wird hauptsächlich von Puppet Apply-Befehlen sowie vielen weniger gebräuchlichen Befehlen verwendet.

[main]

certname = PuppetTestmaster1.example.comSchlüsselkomponenten der Konfigurationsdatei

Im Folgenden sind die wichtigsten Komponenten der Konfigurationsdatei aufgeführt.

Kommentarzeilen

In Puppet beginnt jede Kommentarzeile mit (#) Zeichen. Dies kann mit beliebig viel Platz beabsichtigt sein. Wir können auch einen Teilkommentar innerhalb derselben Zeile haben.

# This is a comment.

Testing = true #this is also a comment in same lineEinstellungszeilen

Die Einstellungszeile muss bestehen aus -

- Beliebige Menge an führendem Platz (optional)

- Name der Einstellungen

- Ein Gleichheitszeichen =, das von einer beliebigen Anzahl von Leerzeichen umgeben sein kann

- Ein Wert für die Einstellung

Variablen einstellen

In den meisten Fällen ist der Wert der Einstellungen ein einzelnes Wort, in einigen Sonderfällen gibt es jedoch nur wenige Sonderwerte.

Wege

Erstellen Sie in den Einstellungen der Konfigurationsdatei eine Liste der Verzeichnisse. Bei der Definition dieser Verzeichnisse sollte beachtet werden, dass sie durch das Systempfad-Trennzeichen (:) in * nix-Plattformen und Semikolons (;) unter Windows getrennt werden sollten.

# *nix version:

environmentpath = $codedir/special_environments:$codedir/environments

# Windows version:

environmentpath = $codedir/environments;C:\ProgramData\PuppetLabs\code\environmentIn der Definition wird das zuerst aufgeführte Dateiverzeichnis gescannt und später in das andere Verzeichnis in der Liste verschoben, falls es keines findet.

Dateien und Verzeichnisse

Alle Einstellungen, die eine einzelne Datei oder ein einzelnes Verzeichnis benötigen, können einen optionalen Hash von Berechtigungen akzeptieren. Wenn der Server gestartet wird, erzwingt Puppet diese Dateien oder Verzeichnisse in der Liste.

ssldir = $vardir/ssl {owner = service, mode = 0771}Im obigen Code sind die zulässigen Hashs Eigentümer, Gruppe und Modus. Es gibt nur zwei gültige Werte für den Eigentümer- und den Gruppenschlüssel.

In Puppet haben alle Umgebungen die environment.confDatei. Diese Datei kann mehrere Standardeinstellungen überschreiben, wenn der Master einen der Knoten oder alle dieser bestimmten Umgebung zugewiesenen Knoten bedient.

Ort

In Puppet befindet sich die Datei environment.conf für alle definierten Umgebungen auf der obersten Ebene ihrer Heimumgebung direkt neben den Direktoren für Manifest und Module. Betrachten Sie ein Beispiel, wenn sich Ihre Umgebung in Standardverzeichnissen befindet(Vipin/testing/environment)Dann befindet sich die Konfigurationsdatei der Testumgebung unter Vipin/testing/environments/test/environment.conf.

Beispiel

# /etc/testingdir/code/environments/test/environment.conf

# Puppet Enterprise requires $basemodulepath; see note below under modulepath". modulepath = site:dist:modules:$basemodulepath

# Use our custom script to get a git commit for the current state of the code:

config_version = get_environment_commit.shFormat

Alle Konfigurationsdateien in Puppet verwenden auf dieselbe Weise dasselbe INI-ähnliche Format. environment.confDie Datei hat dasselbe INI-ähnliche Format wie andere die Datei puppet.conf. Der einzige Unterschied zwischen environment.conf undpuppet.confDie Datei environment.conf darf den Abschnitt [main] nicht enthalten. Alle Einstellungen in der Datei environment.conf müssen sich außerhalb eines Konfigurationsabschnitts befinden.

Relativer Pfad in Werten

Die meisten zulässigen Einstellungen akzeptieren den Dateipfad oder die Pfadliste als Wert. Wenn einer der Pfade ein relevanter Pfad ist, beginnen sie ohne einen führenden Schrägstrich oder einen Laufwerksbuchstaben. Sie werden meistens relativ zum Hauptverzeichnis dieser Umgebung aufgelöst.

Interpolation in Werten

Die Einstellungsdatei Environment.conf kann Werte anderer Einstellungen als Variable verwenden. Es gibt mehrere nützliche Variablen, die in die Datei environment.conf interpoliert werden können. Hier ist eine Liste einiger wichtiger Variablen -

$basemodulepath- Nützlich, um Verzeichnisse in die Modulpfadeinstellungen aufzunehmen. Puppet Enterprise-Benutzer sollten normalerweise diesen Wert von angebenmodulepath da die Puppet Engine Modul in der verwendet basemodulepath.

$environment- Nützlich als Befehlszeilenargument für Ihr config_version-Skript. Sie können diese Variable nur in der Einstellung config_version interpolieren.

$codedir - Nützlich zum Auffinden von Dateien.

Zulässige Einstellungen

Standardmäßig darf die Datei Puppet environment.conf nur vier Einstellungen in der Konfiguration überschreiben, wie aufgeführt.

- Modulepath

- Manifest

- Config_version

- Environment_timeout

Modulepath

Dies ist eine der Schlüsseleinstellungen in der Datei environment.conf. Alle in modulepath definierten Direktoren werden standardmäßig von Puppet geladen. Dies ist der Pfad, von dem aus Puppet seine Module lädt. Man muss dies explizit einrichten. Wenn diese obige Einstellung nicht festgelegt ist, lautet der Standard-Modulpfad einer Umgebung in Puppet -

<MODULES DIRECTORY FROM ENVIRONMENT>:$basemodulepathManifest

Dies wird verwendet, um die Hauptmanifestdatei zu definieren, die Puppet Master beim Starten und Kompilieren des Katalogs aus dem definierten Manifest verwendet, das zum Konfigurieren der Umgebung verwendet werden soll. Hier können wir eine einzelne Datei, eine Liste von Dateien oder sogar ein Verzeichnis definieren, das aus mehreren Manifestdateien besteht, die in einer definierten alphabetischen Reihenfolge ausgewertet und kompiliert werden müssen.

Diese Einstellung muss explizit in der Datei environment.conf definiert werden. Wenn nicht, verwendet Puppet das Standardmanifestverzeichnis der Umgebung als Hauptmanifest.

Config_version

Config_version kann als bestimmte Version definiert werden, mit der Kataloge und Ereignisse identifiziert werden. Wenn Puppet standardmäßig eine Manifestdatei kompiliert, fügt es den generierten Katalogen sowie den Berichten eine Konfigurationsversion hinzu, die generiert wird, wenn der Puppet-Master einen definierten Katalog auf Puppet-Knoten anwendet. Puppet führt ein Skript aus, um alle oben genannten Schritte auszuführen, und verwendet die gesamte generierte Ausgabe als Config_version.

Umgebungs-Timeout

Es wird verwendet, um Details über die Zeit abzurufen, die Puppet zum Laden von Daten für eine bestimmte Umgebung verwenden sollte. Wenn der Wert in der Datei puppet.conf definiert ist, überschreiben diese Werte den Standardwert für das Zeitlimit.

Beispieldatei environment.conf

[master]

manifest = $confdir/environments/$environment/manifests/site.pp

modulepath = $confdir/environments/$environment/modulesIm obigen Code $confdir ist der Pfad des Verzeichnisses, in dem sich Umgebungskonfigurationsdateien befinden. $environment ist der Name der Umgebung, für die die Konfiguration durchgeführt wird.

Produktionsbereite Umgebungskonfigurationsdatei

# The environment configuration file

# The main manifest directory or file where Puppet starts to evaluate code

# This is the default value. Works with just a site.pp file or any other

manifest = manifests/

# The directories added to the module path, looked in first match first used order:

# modules - Directory for external modules, populated by r10k based on Puppetfile

# $basemodulepath - As from: puppet config print basemodulepath modulepath = site:modules:$basemodulepath

# Set the cache timeout for this environment.

# This overrides what is set directly in puppet.conf for the whole Puppet server

# environment_timeout = unlimited

# With caching you need to flush the cache whenever new Puppet code is deployed

# This can also be done manually running: bin/puppet_flush_environment_cache.sh

# To disable catalog caching:

environment_timeout = 0

# Here we pass to one in the control repo the Puppet environment (and git branch)

# to get title and essential info of the last git commit

config_version = 'bin/config_script.sh $environment'In Puppet wird die Client-Server-Architektur des Puppet-Masters als Kontrollautorität des gesamten Setups betrachtet. Puppet Master fungiert als Server im Setup und steuert alle Aktivitäten auf allen Knoten.

Für jeden Server, der als Puppet-Master fungieren muss, sollte die Puppet-Serversoftware ausgeführt werden. Diese Serversoftware ist die Schlüsselkomponente zur Steuerung aller Aktivitäten auf Knoten. In diesem Setup ist es wichtig, einen Superuser-Zugriff auf alle Computer zu haben, die im Setup verwendet werden sollen. Im Folgenden finden Sie die Schritte zum Einrichten des Puppet Masters.

Voraussetzungen

Private Network DNS- Vorwärts und Rückwärts sollten konfiguriert sein, wobei jeder Server einen eindeutigen Hostnamen haben sollte. Wenn der DNS nicht konfiguriert ist, kann ein privates Netzwerk für die Kommunikation mit der Infrastruktur verwendet werden.

Firewall Open Port- Puppet Master sollte an einem bestimmten Port geöffnet sein, damit er die eingehenden Anforderungen an einem bestimmten Port abhören kann. Wir können jeden Port verwenden, der in der Firewall geöffnet ist.

Puppet Master Server erstellen

Der von uns erstellte Puppet Master wird auf einem CentOS 7 × 64-Computer mit Puppet als Hostnamen ausgeführt. Die minimale Systemkonfiguration für die Erstellung des Puppet-Masters beträgt zwei CPU-Kerne und 1 GB Speicher. Die Konfiguration kann auch größer sein, abhängig von der Anzahl der Knoten, die wir mit diesem Master verwalten werden. In der Infrastruktur ist größer als es mit 2 GB RAM konfiguriert ist.

| Hostname | Rolle | Privater FQDN |

|---|---|---|

| Brcleprod001 | Puppenspieler | bnrcleprod001.brcl.com |

Als nächstes muss ein Puppet-Master-SSL-Zertifikat generiert werden, und der Name des Master-Computers wird in die Konfigurationsdatei aller Knoten kopiert.

NTP installieren

Da der Puppet-Master die zentrale Autorität für Agentenknoten in einem bestimmten Setup ist, liegt es in der Hauptverantwortung des Puppet-Masters, die genaue Systemzeit einzuhalten, um mögliche Konfigurationsprobleme zu vermeiden, die auftreten können, wenn Agentenzertifikate an Knoten ausgestellt werden.

Wenn das Problem mit dem Zeitkonflikt auftritt, können Zertifikate als abgelaufen erscheinen, wenn zwischen dem Master und dem Knoten zeitliche Abweichungen bestehen. Das Netzwerkzeitprotokoll ist einer der Schlüsselmechanismen, um solche Probleme zu vermeiden.

Auflistung der verfügbaren Zeitzonen

$ timedatectl list-timezonesDer obige Befehl enthält eine vollständige Liste der verfügbaren Zeitzonen. Regionen erhalten Zeitzonenverfügbarkeit.

Mit dem folgenden Befehl können Sie die erforderliche Zeitzone auf der Maschine einstellen.

$ sudo timedatectl set-timezone India/DelhiInstallieren Sie NTP mit dem Dienstprogramm yum des CentOS-Computers auf dem Puppet-Server.

$ sudo yum -y install ntpSynchronisieren Sie NTP mit der Systemzeit, die wir in den obigen Befehlen festgelegt haben.

$ sudo ntpdate pool.ntp.orgIn der Regel wird die NTP-Konfiguration aktualisiert, um allgemeine Pools zu verwenden, die näher an den Rechenzentren des Computers verfügbar sind. Dazu müssen wir die Datei ntp.conf unter bearbeiten/etc.

$ sudo vi /etc/ntp.confFügen Sie den Zeitserver aus den verfügbaren Zeitzonen des NTP-Pools hinzu. Im Folgenden sehen Sie, wie die Datei ntp.conf aussieht.

brcleprod001.brcl.pool.ntp.org

brcleprod002.brcl.pool.ntp.org

brcleprod003.brcl.pool.ntp.org

brcleprod004.brcl.pool.ntp.orgSpeichern Sie die Konfiguration. Starten Sie den Server und aktivieren Sie den Daemon.

$ sudo systemctl restart ntpd $ sudo systemctl enable ntpdPuppet Server Software einrichten

Puppet Server Software ist eine Software, die auf dem Puppet Master-Computer ausgeführt wird. Es ist der Computer, der Konfigurationen auf andere Computer überträgt, auf denen die Puppet Agent-Software ausgeführt wird.

Aktivieren Sie das offizielle Puppet Labs-Sammlungsrepository mit dem folgenden Befehl.

$ sudo rpm -ivh https://yum.puppetlabs.com/puppetlabs-release-pc1-el7.noarch.rpmInstallieren Sie das Puppetserver-Paket.

$ sudo yum -y install puppetserverKonfigurieren Sie die Speicherzuordnung auf dem Puppet Server

Wie bereits erwähnt, wird der Puppet-Server standardmäßig auf einem 2-GB-RAM-Computer konfiguriert. Das Setup kann entsprechend dem auf dem Computer verfügbaren freien Speicher und der Anzahl der vom Server verwalteten Knoten angepasst werden.

Bearbeiten Sie die Puppet Server-Konfiguration im vi-Modus

$ sudo vi /etc/sysconfig/puppetserver

Find the JAVA_ARGS and use the –Xms and –Xms options to set the memory allocation.

We will allocate 3GB of space

JAVA_ARGS="-Xms3g -Xmx3g"Speichern Sie den Bearbeitungsmodus und beenden Sie ihn.

Nachdem alle oben genannten Einstellungen abgeschlossen sind, können Sie den Puppet-Server auf dem Master-Computer mit dem folgenden Befehl starten.

$ sudo systemctl start puppetserverAls nächstes werden wir das Setup so durchführen, dass der Puppet-Server immer dann startet, wenn der Master-Server startet.

$ sudo systemctl enable puppetserverPuppet.conf Master Section

[master]

autosign = $confdir/autosign.conf { mode = 664 }

reports = foreman

external_nodes = /etc/puppet/node.rb

node_terminus = exec

ca = true

ssldir = /var/lib/puppet/ssl

certname = sat6.example.com

strict_variables = false

manifest =

/etc/puppet/environments/$environment/manifests/site.pp modulepath = /etc/puppet/environments/$environment/modules

config_version =Puppet Agent ist eine Softwareanwendung, die von Puppet Labs bereitgestellt wird und auf jedem Knoten im Puppet-Cluster ausgeführt wird. Wenn Sie einen Server mit dem Puppet-Master verwalten möchten, muss die Puppet-Agentensoftware auf diesem bestimmten Server installiert sein. Im Allgemeinen wird der Puppet-Agent auf allen Computern mit Ausnahme des Puppet-Master-Computers in einer bestimmten Infrastruktur installiert. Puppet Agent-Software kann auf den meisten Linux-, UNIX- und Windows-Computern ausgeführt werden. In den folgenden Beispielen verwenden wir die Puppet Agent-Software für die CentOS-Maschineninstallation.

Step 1 - Aktivieren Sie das offizielle Puppet Labs-Sammlungsrepository mit dem folgenden Befehl.

$ sudo rpm -ivh https://yum.puppetlabs.com/puppetlabs-release-pc1-el7.noarch.rpmStep 2 - Installieren Sie das Puppet Agent-Paket.

$ sudo yum -y install puppet-agentStep 3 - Sobald der Puppet Agent installiert ist, aktivieren Sie ihn mit dem folgenden Befehl.

$ sudo /opt/puppetlabs/bin/puppet resource service puppet ensure=running enable = trueEin wichtiges Merkmal des Puppet-Agenten ist, dass der Puppet-Agent zum ersten Mal, wenn er ausgeführt wird, ein SSL-Zertifikat generiert und an den Puppet-Master sendet, der es zur Unterzeichnung und Genehmigung verwaltet. Sobald der Puppet-Master die Zertifikatsignaturanforderung des Agenten genehmigt hat, kann er den Agentenknoten kommunizieren und verwalten.

Note - Die obigen Schritte müssen auf allen Knoten wiederholt werden, die für einen bestimmten Puppet-Master konfiguriert und verwaltet werden müssen.

Wenn die Puppet Agent-Software zum ersten Mal auf einem Puppet-Knoten ausgeführt wird, generiert sie ein Zertifikat und sendet die Zertifikatsignierungsanforderung an den Puppet-Master. Bevor der Puppet-Server die Agentenknoten kommunizieren und steuern kann, muss er das Zertifikat dieses bestimmten Agentenknotens signieren. In den folgenden Abschnitten wird beschrieben, wie Sie die Signaturanforderung signieren und überprüfen.

Aktuelle Zertifikatanforderungen auflisten

Führen Sie auf dem Puppet-Master den folgenden Befehl aus, um alle nicht signierten Zertifikatanforderungen anzuzeigen.

$ sudo /opt/puppetlabs/bin/puppet cert listDa wir gerade einen neuen Agentenknoten eingerichtet haben, wird eine Genehmigungsanforderung angezeigt. Es folgt dieoutput.

"Brcleprod004.brcl.com" (SHA259)

15:90:C2:FB:ED:69:A4:F7:B1:87:0B:BF:F7:ll:

B5:1C:33:F7:76:67:F3:F6:45:AE:07:4B:F 6:E3:ss:04:11:8dEs enthält am Anfang kein + (Vorzeichen), was darauf hinweist, dass das Zertifikat noch nicht signiert ist.

Unterschreiben Sie eine Anfrage

Um die neue Zertifikatanforderung zu signieren, die beim Ausführen des Puppet-Agentenlaufs auf dem neuen Knoten generiert wurde, wird der Befehl Puppet cert sign verwendet, mit dem Hostnamen des Zertifikats, das von dem neu konfigurierten Knoten generiert wurde, der benötigt wird unterschrieben werden. Da wir das Zertifikat von Brcleprod004.brcl.com haben, verwenden wir den folgenden Befehl.

$ sudo /opt/puppetlabs/bin/puppet cert sign Brcleprod004.brcl.comEs folgt die output.

Notice: Signed certificate request for Brcle004.brcl.com

Notice: Removing file Puppet::SSL::CertificateRequest Brcle004.brcl.com at

'/etc/puppetlabs/puppet/ssl/ca/requests/Brcle004.brcl.com.pem'Der Puppenspieler kann nun mit dem Knoten kommunizieren, zu dem das Zeichenzertifikat gehört.

$ sudo /opt/puppetlabs/bin/puppet cert sign --allWiderrufen des Hosts aus dem Puppet-Setup

Es gibt Bedingungen für die Konfiguration der Kernel-Neuerstellung, wenn der Host aus dem Setup entfernt und erneut hinzugefügt werden muss. Dies sind die Bedingungen, die von der Puppe selbst nicht verwaltet werden können. Dies kann mit dem folgenden Befehl erfolgen.

$ sudo /opt/puppetlabs/bin/puppet cert clean hostnameAlle signierten Anfragen anzeigen

Der folgende Befehl generiert eine Liste signierter Zertifikate mit + (Vorzeichen), die angibt, dass die Anforderung genehmigt wurde.

$ sudo /opt/puppetlabs/bin/puppet cert list --allEs folgt sein output.

+ "puppet" (SHA256) 5A:71:E6:06:D8:0F:44:4D:70:F0:

BE:51:72:15:97:68:D9:67:16:41:B0:38:9A:F2:B2:6C:B

B:33:7E:0F:D4:53 (alt names: "DNS:puppet", "DNS:Brcle004.nyc3.example.com")

+ "Brcle004.brcl.com" (SHA259) F5:DC:68:24:63:E6:F1:9E:C5:FE:F5:

1A:90:93:DF:19:F2:28:8B:D7:BD:D2:6A:83:07:BA:F E:24:11:24:54:6A

+ " Brcle004.brcl.com" (SHA259) CB:CB:CA:48:E0:DF:06:6A:7D:75:E6:CB:22:BE:35:5A:9A:B3Sobald dies erledigt ist, haben wir unsere Infrastruktur bereit, in der der Puppet-Master jetzt neu hinzugefügte Knoten verwalten kann.

In Puppet haben wir ein Code-Management-Tool namens r10k, das bei der Verwaltung von Umgebungskonfigurationen hilft, die sich auf verschiedene Arten von Umgebungen beziehen, die wir in Puppet konfigurieren können, z. B. Entwicklung, Test und Produktion. Dies hilft beim Speichern der umgebungsbezogenen Konfiguration im Quellcode-Repository. Mithilfe der Repo-Zweige der Quellcodeverwaltung erstellt r10k Umgebungen auf Puppet Master-Maschineninstallationen und aktualisiert die Umgebung mithilfe der im Repo vorhandenen Module.

Die Gem-Datei kann verwendet werden, um r10k auf jedem Computer zu installieren, jedoch aus Gründen der Modularität. Um die neueste Version zu erhalten, verwenden wir den Paketmanager rpm und rpm. Das Folgende ist ein Beispiel dafür.

$ urlgrabber -o /etc/yum.repos.d/timhughes-r10k-epel-6.repo

https://copr.fedoraproject.org/coprs/timhughes/yum -y install rubygem-r10kKonfigurieren Sie die Umgebung in /etc/puppet/puppet.conf

[main]

environmentpath = $confdir/environmentsErstellen Sie eine Konfigurationsdatei für r10k Config

cat <<EOF >/etc/r10k.yaml

# The location to use for storing cached Git repos

:cachedir: '/var/cache/r10k'

# A list of git repositories to create

:sources:

# This will clone the git repository and instantiate an environment per

# branch in /etc/puppet/environments

:opstree:

#remote: 'https://github.com/fullstack-puppet/fullstackpuppet-environment.git'

remote: '/var/lib/git/fullstackpuppet-environment.git'

basedir: '/etc/puppet/environments'

EOFPuppet Manifest und Modul installieren

r10k deploy environment -pvDa wir die Umgebung alle 15 Minuten weiter aktualisieren müssen, erstellen wir dafür einen Cron-Job.

cat << EOF > /etc/cron.d/r10k.conf

SHELL = /bin/bash

PATH = /sbin:/bin:/usr/sbin:/usr/bin

H/15 * * * * root r10k deploy environment -p

EOFInstallation testen

Um zu testen, ob alles wie akzeptiert funktioniert, muss das Puppet-Manifest für das Puppet-Modul kompiliert werden. Führen Sie den folgenden Befehl aus und erhalten Sie als Ergebnis eine YAML-Ausgabe.

curl --cert /etc/puppet/ssl/certs/puppet.corp.guest.pem \

--key /etc/puppet/ssl/private_keys/puppet.corp.guest.pem \

--cacert /etc/puppet/ssl/ca/ca_crt.pem \

-H 'Accept: yaml' \

https://puppet.corp.guest:8140/production/catalog/puppet.corp.guestIn Puppet kann das Setup lokal getestet werden. Sobald wir Puppet Master und Node eingerichtet haben, ist es Zeit, das Setup lokal zu validieren. Vagrant und Vagrant Box müssen lokal installiert sein, was beim lokalen Testen des Setups hilft.

Einrichten der virtuellen Maschine

Da wir das Setup lokal testen, benötigen wir keinen laufenden Puppet Master. Dies bedeutet, dass wir Puppet einfach verwenden können, um den Befehl für die Validierung des Puppet-Setups anzuwenden, ohne den Puppet-Master tatsächlich auf dem Server auszuführen. Der Befehl Puppet Apply übernimmt Änderungen vonlocal/etc/puppet abhängig vom Hostnamen der virtuellen Maschine in der Konfigurationsdatei.

Der erste Schritt, den wir ausführen müssen, um das Setup zu testen, besteht darin, Folgendes zu erstellen Vagrantfile und starten Sie eine Maschine und montieren Sie die /etc/puppetOrdner an Ort und Stelle. Alle erforderlichen Dateien werden mit der folgenden Struktur im Versionskontrollsystem abgelegt.

Verzeichnisaufbau

- manifests

\- site.pp

- modules

\- your modules

- test

\- update-puppet.sh

\- Vagrantfile

- puppet.confVagrant-Datei

# -*- mode: ruby -*-

# vi: set ft = ruby :

Vagrant.configure("2") do |config|

config.vm.box = "precise32"

config.vm.box_url = "http://files.vagrantup.com/precise64.box"

config.vm.provider :virtualbox do |vb|

vb.customize ["modifyvm", :id, "--memory", 1028, "--cpus", 2]

end

# Mount our repo onto /etc/puppet

config.vm.synced_folder "../", "/etc/puppet"

# Run our Puppet shell script

config.vm.provision "shell" do |s|

s.path = "update-puppet.sh"

end

config.vm.hostname = "localdev.example.com"

endIm obigen Code haben wir den Shell-Provisioner verwendet, in dem wir versuchen, ein Shell-Skript mit dem Namen auszuführen update-puppet.sh. Das Skript befindet sich in demselben Verzeichnis, in dem sich die Vagrant-Datei befindet, und der Inhalt des Skripts ist unten aufgeführt.

!/bin/bash

echo "Puppet version is $(puppet --version)" if [ $( puppet --version) != "3.4.1" ]; then

echo "Updating puppet"

apt-get install --yes lsb-release

DISTRIB_CODENAME = $(lsb_release --codename --short) DEB = "puppetlabs-release-${DISTRIB_CODENAME}.deb"

DEB_PROVIDES="/etc/apt/sources.list.d/puppetlabs.list"

if [ ! -e $DEB_PROVIDES ] then wget -q http://apt.puppetlabs.com/$DEB

sudo dpkg -i $DEB

fi

sudo apt-get update

sudo apt-get install -o Dpkg::Options:: = "--force-confold"

--force-yes -y puppet

else

echo "Puppet is up to date!"

fiBei der weiteren Verarbeitung muss der Benutzer eine Manifestdatei im Manifests-Verzeichnis mit dem Namen erstellen site.pp Dadurch wird Software auf der VM installiert.

node 'brclelocal03.brcl.com' {

package { ['vim','git'] :

ensure => latest

}

}

echo "Running puppet"

sudo puppet apply /etc/puppet/manifests/site.ppSobald der Benutzer das obige Skript mit der erforderlichen Vagrant-Dateikonfiguration bereit hat, kann er in das Testverzeichnis cd und das ausführen vagrant up command. Dadurch wird eine neue VM gestartet. Später wird Puppet installiert und anschließend mit dem Shell-Skript ausgeführt.

Es folgt die Ausgabe.

Notice: Compiled catalog for localdev.example.com in environment production in 0.09 seconds

Notice: /Stage[main]/Main/Node[brclelocal03.brcl.com]/Package[git]/ensure: created

Notice: /Stage[main]/Main/Node[brcllocal03.brcl.com]/Package[vim]/ensure: ensure changed 'purged' to 'latest'Überprüfen der Konfiguration mehrerer Maschinen

Wenn Sie die Konfiguration mehrerer Computer lokal testen müssen, können Sie dies einfach durch Ändern der Vagrant-Konfigurationsdatei tun.

Neue konfigurierte Vagrant-Datei

config.vm.define "brclelocal003" do |brclelocal003|

brclelocal03.vm.hostname = "brclelocal003.brcl.com"

end

config.vm.define "production" do |production|

production.vm.hostname = "brcleprod004.brcl.com"

endNehmen wir an, wir haben einen neuen Produktionsserver, auf dem das SSL-Dienstprogramm installiert sein muss. Wir müssen nur das alte Manifest mit der folgenden Konfiguration erweitern.

node 'brcleprod004.brcl.com' inherits 'brcleloacl003.brcl.com' {

package { ['SSL'] :

ensure => latest

}

}Nachdem wir Konfigurationsänderungen in der Manifestdatei vorgenommen haben, müssen wir nur in das Testverzeichnis wechseln und den grundlegenden Befehl vagrant up ausführen, der beide aufruft brclelocal003.brcl.com und brcleprod004.brcl.comMaschine. In unserem Fall versuchen wir, eine Produktionsmaschine aufzurufen, die durch Ausführen dervagrant up production command. Dadurch wird ein neuer Computer mit dem Namen Produktion erstellt, wie in der Vagrant-Datei definiert, und es wird ein SSL-Paket installiert.

In Puppet definiert der Codierungsstil alle Standards, denen Sie folgen müssen, wenn Sie versuchen, die Infrastruktur in der Maschinenkonfiguration in einen Code umzuwandeln. Puppet arbeitet und führt alle definierten Aufgaben mit Ressourcen aus.

Die Sprachdefinition von Puppet hilft bei der strukturierten Angabe aller Ressourcen, die für die Verwaltung aller zu verwaltenden Zielcomputer erforderlich sind. Puppet verwendet Ruby als Codierungssprache, die über mehrere integrierte Funktionen verfügt, die es sehr einfach machen, Dinge mit einer einfachen Konfiguration auf der Codeseite zu erledigen.

Grundeinheiten

Puppet verwendet mehrere grundlegende Codierungsstile, die leicht zu verstehen und zu verwalten sind. Es folgt eine Liste von wenigen.

Ressourcen

In Puppet werden Ressourcen als grundlegende Modellierungseinheit bezeichnet, mit der jedes Zielsystem verwaltet oder geändert wird. Die Ressourcen decken alle Aspekte eines Systems ab, z. B. Datei, Dienst und Paket. Puppet verfügt über eine integrierte Funktion, mit der Benutzer oder Entwickler benutzerdefinierte Ressourcen entwickeln können, die bei der Verwaltung einer bestimmten Einheit einer Maschine hilfreich sind

In Puppet werden alle Ressourcen entweder mithilfe von zusammengefasst “define” oder “classes”. Diese Aggregationsfunktionen helfen bei der Organisation eines Moduls. Im Folgenden finden Sie eine Beispielressource, die aus mehreren Typen, einem Titel und einer Liste von Attributen besteht, mit denen Puppet mehrere Attribute unterstützen kann. Jede Ressource in Puppet hat einen eigenen Standardwert, der bei Bedarf überschrieben werden kann.

Beispiel für eine Puppenressource für eine Datei

Im folgenden Befehl versuchen wir, eine Berechtigung für eine bestimmte Datei anzugeben.

file {

'/etc/passwd':

owner => superuser,

group => superuser,

mode => 644,

}Immer wenn der obige Befehl auf einem Computer ausgeführt wird, wird überprüft, ob die passwd-Datei im System wie beschrieben konfiguriert ist. Die Datei vor: Doppelpunkt ist der Titel der Ressource, die in anderen Teilen der Puppet-Konfiguration als Ressource bezeichnet werden kann.

Angabe des lokalen Namens zusätzlich zum Titel

file { 'sshdconfig':

name => $operaSystem ? {

solaris => '/usr/local/etc/ssh/sshd_config',

default => '/etc/ssh/sshd_config',

},

owner => superuser,

group => superuser,

mode => 644,

}Durch die Verwendung des Titels, der immer derselbe ist, ist es sehr einfach, Dateiressourcen in der Konfiguration zu referenzieren, ohne die betriebssystembezogene Logik wiederholen zu müssen.

Ein anderes Beispiel könnte die Verwendung eines Dienstes sein, der von einer Datei abhängt.

service { 'sshd':

subscribe => File[sshdconfig],

}Mit dieser Abhängigkeit kann die sshd Der Dienst wird immer neu gestartet, sobald der sshdconfigDateiänderungen. Der Punkt, an den man sich hier erinnern sollte, istFile[sshdconfig] ist eine Deklaration als Datei wie in Kleinbuchstaben, aber wenn wir sie ändern FILE[sshdconfig] dann wäre es eine Referenz gewesen.

Ein grundlegender Punkt, den Sie beim Deklarieren einer Ressource berücksichtigen müssen, ist, dass sie nur einmal pro Konfigurationsdatei deklariert werden kann. Das mehrmalige Wiederholen der Deklaration derselben Ressource führt zu einem Fehler. Durch dieses grundlegende Konzept stellt Puppet sicher, dass die Konfiguration gut modelliert ist.

Wir haben sogar die Möglichkeit, die Ressourcenabhängigkeit zu verwalten, was bei der Verwaltung mehrerer Beziehungen hilfreich ist.

service { 'sshd':

require => File['sshdconfig', 'sshconfig', 'authorized_keys']

}Metaparameter

Metaparameter werden in Puppet als globale Parameter bezeichnet. Eines der Hauptmerkmale von Metaparameter ist, dass es mit jeder Art von Ressource in Puppet funktioniert.

Ressourcenstandard

Wenn ein Standardwert für Ressourcenattribute definiert werden muss, stellt Puppet eine Reihe von Syntax zur Archivierung bereit, wobei eine großgeschriebene Ressourcenspezifikation ohne Titel verwendet wird.

Wenn Sie beispielsweise den Standardpfad aller ausführbaren Dateien festlegen möchten, können Sie dies mit dem folgenden Befehl tun.

Exec { path => '/usr/bin:/bin:/usr/sbin:/sbin' }

exec { 'echo Testing mataparamaters.': }Im obigen Befehl legt die erste Anweisung Exec den Standardwert für die Exec-Ressource fest. Für die Exec-Ressource ist ein vollständig qualifizierter Pfad oder ein Pfad erforderlich, der wie eine ausführbare Datei aussieht. Damit kann ein einzelner Standardpfad für die gesamte Konfiguration definiert werden. Die Standardeinstellungen funktionieren mit jedem Ressourcentyp in Puppet.

Standardwerte sind keine globalen Werte, sie wirken sich jedoch nur auf den Bereich aus, in dem sie definiert sind, oder auf die nächste Variable. Wenn man definieren willdefault Für eine vollständige Konfiguration definieren wir dann die default und die Klasse im nächsten Abschnitt.

Ressourcensammlungen

Aggregation ist eine Methode, um Dinge zusammen zu sammeln. Puppet unterstützt ein sehr leistungsfähiges Konzept der Aggregation. In Puppet wird die Aggregation zum Gruppieren von Ressourcen verwendet, die die grundlegende Einheit von Puppet bilden. Dieses Konzept der Aggregation in Puppet wird durch die Verwendung von zwei leistungsstarken Methoden erreicht, die als bekannt sindclasses und definition.

Klassen und Definition

Klassen sind für die Modellierung der grundlegenden Aspekte des Knotens verantwortlich. Sie können sagen, dass der Knoten ein Webserver ist und dieser bestimmte Knoten einer von ihnen. In Puppet sind Programmierklassen Singleton-Klassen und können einmal pro Knoten ausgewertet werden.

Die Definition hingegen kann auf einem einzelnen Knoten mehrfach verwendet werden. Sie funktionieren ähnlich, da man mit der Sprache seinen eigenen Puppentyp erstellt hat. Sie sind so erstellt, dass sie mehrmals mit unterschiedlichen Eingaben verwendet werden können. Dies bedeutet, dass man variable Werte an die Definition übergeben kann.

Unterschied zwischen Klasse und Definition

Der einzige wesentliche Unterschied zwischen einer Klasse und einer Definition besteht darin, dass beim Definieren der Gebäudestruktur und beim Zuweisen von Ressourcen die Klasse nur einmal pro Knoten ausgewertet wird, wobei andererseits eine Definition auf demselben einzelnen Knoten mehrmals verwendet wird.

Klassen

Klassen in Puppet werden mit dem Schlüsselwort class eingeführt, und der Inhalt dieser bestimmten Klasse wird in geschweifte Klammern eingeschlossen, wie im folgenden Beispiel gezeigt.

class unix {

file {

'/etc/passwd':

owner => 'superuser',

group => 'superuser',

mode => 644;

'/etc/shadow':

owner => 'vipin',

group => 'vipin',

mode => 440;

}

}Im folgenden Beispiel haben wir eine kurze Hand verwendet, die der obigen ähnlich ist.

class unix {

file {

'/etc/passwd':

owner => 'superuser',

group => 'superuser',

mode => 644;

}

file {'/etc/shadow':

owner => 'vipin',

group => 'vipin',

mode => 440;

}

}Vererbung in Puppenklassen

In Puppet wird standardmäßig das OOP-Konzept der Vererbung unterstützt, bei dem Klassen die Funktionalität der vorherigen Klasse erweitern können, ohne das vollständige Codebit in der neu erstellten Klasse erneut zu kopieren und einzufügen. Durch Vererbung kann die Unterklasse die in der übergeordneten Klasse definierten Ressourceneinstellungen überschreiben. Eine wichtige Sache, die Sie bei der Verwendung der Vererbung beachten sollten, ist, dass eine Klasse nur Features von nur einer übergeordneten Klasse erben kann, nicht mehr als einer.

class superclass inherits testsubclass {

File['/etc/passwd'] { group => wheel }

File['/etc/shadow'] { group => wheel }

}Wenn eine in einer übergeordneten Klasse angegebene Logik rückgängig gemacht werden muss, können wir sie verwenden undef command.

class superclass inherits testsubcalss {

File['/etc/passwd'] { group => undef }

}Alternative Art der Vererbung

class tomcat {

service { 'tomcat': require => Package['httpd'] }

}

class open-ssl inherits tomcat {

Service[tomcat] { require +> File['tomcat.pem'] }

}Verschachtelte Klasse in Puppet

Puppet unterstützt das Konzept der Verschachtelung von Klassen, bei denen verschachtelte Klassen verwendet werden können, dh eine Klasse in der anderen. Dies hilft bei der Erreichung von Modularität und Umfang.

class testclass {

class nested {

file {

'/etc/passwd':

owner => 'superuser',

group => 'superuser',

mode => 644;

}

}

}

class anotherclass {

include myclass::nested

}Parametrisierte Klassen

In Puppet können Klassen ihre Funktionalität erweitern, um die Übergabe von Parametern an eine Klasse zu ermöglichen.

Um einen Parameter in einer Klasse zu übergeben, kann das folgende Konstrukt verwendet werden:

class tomcat($version) {

... class contents ...

}Ein wichtiger Punkt, den Sie in Puppet beachten sollten, ist, dass Klassen mit Parametern nicht mit der Include-Funktion hinzugefügt werden, sondern dass die resultierende Klasse als Definition hinzugefügt werden kann.

node webserver {

class { tomcat: version => "1.2.12" }

}Standardwerte als Parameter in der Klasse

class tomcat($version = "1.2.12",$home = "/var/www") {

... class contents ...

}Stages ausführen

Puppet unterstützt das Konzept der Ausführungsstufe, dh der Benutzer kann je nach Anforderung mehrere Stufen hinzufügen, um eine bestimmte Ressource oder mehrere Ressourcen zu verwalten. Diese Funktion ist sehr hilfreich, wenn der Benutzer einen komplexen Katalog entwickeln möchte. In einem komplexen Katalog verfügt man über eine große Anzahl von Ressourcen, die kompiliert werden müssen, wobei zu berücksichtigen ist, dass die Abhängigkeiten zwischen den definierten Ressourcen nicht beeinträchtigt werden sollten.

Run Stage ist sehr hilfreich beim Verwalten von Ressourcenabhängigkeiten. Dies kann durch Hinzufügen von Klassen in definierten Phasen erfolgen, in denen eine bestimmte Klasse eine Sammlung von Ressourcen enthält. Mit der Ausführungsphase garantiert Puppet, dass die definierten Phasen jedes Mal in einer bestimmten vorhersehbaren Reihenfolge ausgeführt werden, wenn der Katalog ausgeführt wird und auf einen beliebigen Puppet-Knoten angewendet wird.

Um dies zu verwenden, müssen zusätzliche Stufen über die bereits vorhandenen Stufen hinaus deklariert werden. Anschließend kann Puppet so konfiguriert werden, dass jede Stufe in einer bestimmten Reihenfolge mit derselben Syntax für Ressourcenbeziehungen verwaltet wird, bevor dies erforderlich ist “->” und “+>”. Die Beziehung garantiert dann die Reihenfolge der Klassen, die jeder Stufe zugeordnet sind.

Deklarieren zusätzlicher Stufen mit deklarativer Marionettensyntax

stage { "first": before => Stage[main] }

stage { "last": require => Stage[main] }Sobald die Stufen deklariert wurden, kann eine Klasse der anderen Stufe als der Hauptstufe zugeordnet werden, die die Stufe verwendet.

class {

"apt-keys": stage => first;

"sendmail": stage => main;

"apache": stage => last;

}Alle mit der Klasse apt-key verknüpften Ressourcen werden zuerst ausgeführt. Alle Ressourcen in Sendmail sind die Hauptklasse und die mit Apache verknüpften Ressourcen sind die letzte Stufe.

Definitionen

In Puppet erfolgt das Sammeln von Ressourcen in einer beliebigen Manifestdatei entweder nach Klassen oder nach Definitionen. Definitionen sind einer Klasse in Puppet sehr ähnlich, werden jedoch mit a eingeführtdefine keyword (not class)und sie unterstützen Argumente, nicht Vererbung. Sie können mehrmals mit unterschiedlichen Parametern auf demselben System ausgeführt werden.

Wenn Sie beispielsweise eine Definition erstellen möchten, die die Quellcode-Repositorys steuert, bei denen versucht wird, mehrere Repositorys auf demselben System zu erstellen, können Sie die Definition nicht als Klasse verwenden.

define perforce_repo($path) {

exec {

"/usr/bin/svnadmin create $path/$title":

unless => "/bin/test -d $path",

}

}

svn_repo { puppet_repo: path => '/var/svn_puppet' }

svn_repo { other_repo: path => '/var/svn_other' }Der wichtigste Punkt, der hier zu beachten ist, ist, wie eine Variable mit einer Definition verwendet werden kann. Wir gebrauchen ($) Dollarzeichenvariable. Oben haben wir verwendet$title. Definitions can have both a $Titel und $name with which the name and the title can be represented. By default, $Titel und $name are set to the same value, but one can set a title attribute and pass different name as a parameter. $title und $ name funktionieren nur in der Definition, nicht in Klassen oder anderen Ressourcen.

Module

Ein Modul kann als Sammlung aller Konfigurationen definiert werden, die vom Puppet-Master verwendet werden, um Konfigurationsänderungen auf einen bestimmten Puppet-Knoten (Agenten) anzuwenden. Sie werden auch als tragbare Sammlung verschiedener Arten von Konfigurationen bezeichnet, die zur Ausführung einer bestimmten Aufgabe erforderlich sind. Ein Modul kann beispielsweise alle Ressourcen enthalten, die zum Konfigurieren von Postfix und Apache erforderlich sind.

Knoten

Knoten sind ein sehr einfacher verbleibender Schritt. So passen wir das, was wir definiert haben („so sieht ein Webserver aus“), an die Maschinen an, die ausgewählt wurden, um diese Anweisungen zu erfüllen.

Die Knotendefinition sieht genau wie Klassen aus, einschließlich der unterstützenden Vererbung. Sie sind jedoch speziell, sodass der Name eines Knotens (eines verwalteten Computers, auf dem ein Puppet-Client ausgeführt wird) mit dem Puppet-Master-Daemon in der definierten Liste der Knoten angezeigt wird. Die definierten Informationen werden für den Knoten ausgewertet, und dann sendet der Knoten diese Konfiguration.

Der Knotenname kann ein kurzer Hostname oder der vollqualifizierte Domänenname (FQDN) sein.

node 'www.vipin.com' {

include common

include apache, squid

}Die obige Definition erstellt einen Knoten namens www.vipin.com und enthält die Klassen common, Apache und Squid

Wir können dieselbe Konfiguration an verschiedene Knoten senden, indem wir sie jeweils durch Komma trennen.

node 'www.testing.com', 'www.testing2.com', 'www3.testing.com' {

include testing

include tomcat, squid

}Regulärer Ausdruck für übereinstimmende Knoten

node /^www\d+$/ {

include testing

}Knotenvererbung

Der Knoten unterstützt ein begrenztes Vererbungsmodell. Wie Klassen können Knoten nur von einem anderen Knoten erben.

node 'www.testing2.com' inherits 'www.testing.com' {

include loadbalancer

}Im obigen Code erbt www.testing2.com zusätzlich zu einer zusätzlichen Loadbalancer-Klasse alle Funktionen von www.testing.com.

Erweiterte unterstützte Funktionen

Quoting- In den meisten Fällen müssen wir in Puppet keine Zeichenfolge zitieren. Jede alphanumerische Zeichenfolge, die mit einem Buchstaben beginnt, darf ohne Anführungszeichen bleiben. Es wird jedoch immer empfohlen, eine Zeichenfolge für nicht negative Werte anzugeben.

Variable Interpolation mit Anführungszeichen

Bisher haben wir Variablen in Bezug auf die Definition erwähnt. Wenn Sie diese Variablen mit einer Zeichenfolge verwenden müssen, verwenden Sie doppelte Anführungszeichen, keine einfachen Anführungszeichen. Eine einfache Anführungszeichenfolge führt keine Variableninterpolation durch, eine doppelte Anführungszeichenfolge. Die Variable kann in Klammern gesetzt werden{} das macht sie einfacher zusammen zu verwenden und leichter zu verstehen.

$value = "${one}${two}"Als bewährte Methode sollten für alle Zeichenfolgen, für die keine Zeichenfolgeninterpolation erforderlich ist, einfache Anführungszeichen verwendet werden.

Kapitalisierung

Die Großschreibung ist ein Prozess, der zum Referenzieren, Vererben und Festlegen von Standardattributen einer bestimmten Ressource verwendet wird. Grundsätzlich gibt es zwei grundlegende Verwendungsmöglichkeiten.

Referencing- Auf diese Weise wird auf eine bereits erstellte Ressource verwiesen. Es wird hauptsächlich für Abhängigkeitszwecke verwendet, man muss den Namen der Ressource groß schreiben. Beispiel, erfordern => Datei [sshdconfig]

Inheritance- Wenn Sie die Einstellung für die übergeordnete Klasse aus der Unterklasse überschreiben, verwenden Sie die Großbuchstabenversion des Ressourcennamens. Die Verwendung der Kleinbuchstabenversion führt zu einem Fehler.

Setting Default Attribute Value - Wenn Sie die großgeschriebene Ressource ohne Titel verwenden, wird der Standardwert der Ressource festgelegt.

Arrays

Puppet ermöglicht die Verwendung von Arrays in mehreren Bereichen [Eins, zwei, drei].

Mehrere Typmitglieder, z. B. Alias in der Hostdefinition, akzeptieren Arrays in ihren Werten. Eine Host-Ressource mit mehreren Aliasen sieht folgendermaßen aus.

host { 'one.vipin.com':

alias => [ 'satu', 'dua', 'tiga' ],

ip => '192.168.100.1',

ensure => present,

}Der obige Code fügt einen Host hinzu ‘one.brcletest.com’ zur Hostliste mit drei Aliasen ‘satu’ ‘dua’ ‘tiga’. Wenn Sie einer Ressource mehrere Ressourcen hinzufügen möchten, können Sie dies wie im folgenden Beispiel gezeigt tun.

resource { 'baz':

require => [ Package['rpm'], File['testfile'] ],

}Variablen

Puppet unterstützt wie die meisten anderen Programmiersprachen mehrere Variablen. Marionettenvariablen werden mit bezeichnet$.

$content = 'some content\n' file { '/tmp/testing': content => $content }Wie bereits erwähnt, ist Puppet eine deklarative Sprache, was bedeutet, dass sich Umfang und Zuweisungsregeln von der imperativen Sprache unterscheiden. Der Hauptunterschied besteht darin, dass die Variable nicht innerhalb eines einzelnen Bereichs geändert werden kann, da sie sich auf die Reihenfolge in der Datei stützen, um den Wert einer Variablen zu bestimmen. Die Reihenfolge spielt in der deklarativen Sprache keine Rolle.

$user = root file { '/etc/passwd': owner => $user,

}

$user = bin file { '/bin': owner => $user,

recurse => true,

}Variabler Umfang

Der Variablenbereich definiert, ob alle definierten Variablen gültig sind. Wie bei den neuesten Funktionen ist Puppet derzeit dynamisch ausgerichtet, was in Puppet-Begriffen bedeutet, dass alle definierten Variablen nach ihrem Umfang und nicht nach dem Ort bewertet werden, an dem sie definiert sind.

$test = 'top' class Testclass { exec { "/bin/echo $test": logoutput => true }

}

class Secondtestclass {

$test = 'other'

include myclass

}

include SecondtestclassQualifizierte Variable

Puppet unterstützt die Verwendung qualifizierter Variablen innerhalb einer Klasse oder Definition. Dies ist sehr hilfreich, wenn der Benutzer dieselbe Variable in anderen Klassen verwenden möchte, die er definiert hat oder definieren wird.

class testclass {

$test = 'content'

}

class secondtestclass {

$other = $myclass::test

}Im obigen Code wertet der Wert der Variablen $ other den Inhalt aus.

Bedingungen

Bedingungen sind Situationen, in denen der Benutzer eine Reihe von Anweisungen oder Codes ausführen möchte, wenn die definierte Bedingung oder die erforderliche Bedingung erfüllt ist. Puppet unterstützt zwei Arten von Bedingungen.

Die Auswahlbedingung, die nur innerhalb der definierten Ressourcen verwendet werden kann, um den korrekten Wert der Maschine auszuwählen.

Anweisungsbedingungen sind häufig verwendete Bedingungen im Manifest, die dazu beitragen, zusätzliche Klassen aufzunehmen, die der Benutzer in dieselbe Manifestdatei aufnehmen möchte. Definieren Sie einen bestimmten Satz von Ressourcen innerhalb einer Klasse oder treffen Sie andere strukturelle Entscheidungen.

Selektoren

Selektoren sind nützlich, wenn der Benutzer ein Ressourcenattribut und Variablen angeben möchte, die sich von den Standardwerten aufgrund der Fakten oder anderer Variablen unterscheiden. In Puppet funktioniert der Selektorindex wie ein mehrwertiger Drei-Wege-Operator. Selektoren können auch die benutzerdefinierten Standardwerte ohne Werte definieren, die im Manifest definiert sind und der Bedingung entsprechen.

$owner = $Sysoperenv ? {

sunos => 'adm',

redhat => 'bin',

default => undef,

}In späteren Versionen von Puppet 0.25.0 können Selektoren als reguläre Ausdrücke verwendet werden.

$owner = $Sysoperenv ? {

/(Linux|Ubuntu)/ => 'bin',

default => undef,

}Im obigen Beispiel der Selektor $Sysoperenv Der Wert entspricht entweder Linux oder Ubuntu. Dann ist der Bin das ausgewählte Ergebnis. Andernfalls wird der Benutzer als undefiniert festgelegt.

Anweisungsbedingung

Die Anweisungsbedingung ist eine andere Art der bedingten Anweisung in Puppet, die der Switch-Case-Bedingung im Shell-Skript sehr ähnlich ist. Hierbei werden mehrere case-Anweisungen definiert und die angegebenen Eingabewerte mit jeder Bedingung abgeglichen.

Die case-Anweisung, die der angegebenen Eingabebedingung entspricht, wird ausgeführt. Diese case-Anweisungsbedingung hat keinen Rückgabewert. In Puppet wird in einem sehr häufigen Anwendungsfall für Bedingungsanweisungen eine Reihe von Codebits ausgeführt, die auf dem zugrunde liegenden Betriebssystem basieren.

case $ Sysoperenv {

sunos: { include solaris }

redhat: { include redhat }

default: { include generic}

}Case Statement kann auch mehrere Bedingungen angeben, indem sie durch ein Komma getrennt werden.

case $Sysoperenv {

development,testing: { include development } testing,production: { include production }

default: { include generic }

}If-Else-Anweisung

Puppet unterstützt das Konzept des zustandsbasierten Betriebs. Um dies zu erreichen, bietet die If / else-Anweisung Verzweigungsoptionen basierend auf dem Rückgabewert der Bedingung. Wie im folgenden Beispiel gezeigt -

if $Filename {

file { '/some/file': ensure => present }

} else {

file { '/some/other/file': ensure => present }

}Die neueste Version von Puppet unterstützt Variablenausdrücke, bei denen die if-Anweisung auch basierend auf dem Wert eines Ausdrucks verzweigen kann.

if $machine == 'production' {

include ssl

} else {

include nginx

}Um mehr Vielfalt im Code zu erreichen und komplexe bedingte Operationen auszuführen, unterstützt Puppet verschachtelte if / else-Anweisungen, wie im folgenden Code gezeigt.

if $ machine == 'production' { include ssl } elsif $ machine == 'testing' {

include nginx

} else {

include openssl

}Virtuelle Ressource

Virtuelle Ressourcen sind solche, die erst dann an den Client gesendet werden, wenn sie realisiert wurden.

Im Folgenden finden Sie die Syntax für die Verwendung virtueller Ressourcen in Puppet.

@user { vipin: ensure => present }Im obigen Beispiel wird das Benutzer-Vipin virtuell definiert, um die Definition zu realisieren, die in der Sammlung verwendet werden kann.

User <| title == vipin |>Bemerkungen

Kommentare werden in jedem Codebit verwendet, um einen zusätzlichen Knoten über eine Reihe von Codezeilen und deren Funktionalität zu erstellen. In Puppet gibt es derzeit zwei Arten von unterstützten Kommentaren.

- Kommentare im Unix-Shell-Stil. Sie können in ihrer eigenen Zeile oder in der nächsten Zeile stehen.

- Mehrzeilige Kommentare im C-Stil.

Das Folgende ist ein Beispiel für einen Kommentar im Shell-Stil.

# this is a commentDas Folgende ist ein Beispiel für einen mehrzeiligen Kommentar.

/*

This is a comment

*/Vorrang des Bedieners

Die Priorität des Puppet-Operators entspricht der Standard-Priorität in den meisten Systemen, vom höchsten zum niedrigsten.

Es folgt die Liste der Ausdrücke

- ! = nicht

- / = mal und teile

- - + = minus, plus

- << >> = Links- und Rechtsverschiebung

- ==! = = nicht gleich, gleich

- > = <=> <= größer gleich, kleiner oder gleich, größer als, kleiner als

Vergleichsausdruck

Vergleichsausdrücke werden verwendet, wenn der Benutzer eine Reihe von Anweisungen ausführen möchte, wenn die angegebene Bedingung erfüllt ist. Vergleichsausdrücke umfassen Tests auf Gleichheit unter Verwendung des Ausdrucks ==.

if $environment == 'development' {

include openssl

} else {

include ssl

}Nicht gleiches Beispiel

if $environment != 'development' {

$otherenvironment = 'testing' } else { $otherenvironment = 'production'

}Arithmetischer Ausdruck

$one = 1 $one_thirty = 1.30

$two = 2.034e-2 $result = ((( $two + 2) / $one_thirty) + 4 * 5.45) -

(6 << ($two + 4)) + (0×800 + -9)Boolescher Ausdruck

Boolesche Ausdrücke sind mit oder und & nicht möglich.

$one = 1

$two = 2 $var = ( $one < $two ) and ( $one + 1 == $two )Regulären Ausdruck

Puppet unterstützt den Abgleich regulärer Ausdrücke mit = ~ (Übereinstimmung) und! ~ (Nichtübereinstimmung).

if $website =~ /^www(\d+)\./ { notice('Welcome web server #$1')

}Wie bei der Übereinstimmung von Groß- und Kleinschreibung und Selektor wird für jede Regex eine begrenzte Bereichsvariable erstellt.

exec { "Test":

command => "/bin/echo now we don’t have openssl installed on machine > /tmp/test.txt",

unless => "/bin/which php"

}In ähnlicher Weise können wir verwenden, es sei denn, der Befehl wird nicht ständig ausgeführt, mit Ausnahme des Befehls unter, sofern er nicht erfolgreich beendet wird.

exec { "Test":

command => "/bin/echo now we don’t have openssl installed on machine > /tmp/test.txt",

unless => "/bin/which php"

}Arbeiten mit Vorlagen

Vorlagen werden verwendet, wenn eine vordefinierte Struktur gewünscht wird, die über mehrere Module in Puppet verwendet wird, und diese Module auf mehrere Computer verteilt werden. Der erste Schritt zur Verwendung der Vorlage besteht darin, eine zu erstellen, die den Vorlageninhalt mit Vorlagenmethoden rendert.

file { "/etc/tomcat/sites-available/default.conf":

ensure => "present",

content => template("tomcat/vhost.erb")

}Puppet macht beim Umgang mit lokalen Dateien nur wenige Annahmen, um Organisation und Modularität durchzusetzen. Puppet sucht nach der Vorlage vhost.erb im Ordner apache / templates im Modulverzeichnis.

Dienste definieren und auslösen

In Puppet verfügt es über eine Ressource namens "Dienst", mit der der Lebenszyklus aller Dienste verwaltet werden kann, die auf einem bestimmten Computer oder einer bestimmten Umgebung ausgeführt werden. Serviceressourcen werden verwendet, um sicherzustellen, dass Services initialisiert und aktiviert werden. Sie werden auch für den Neustart des Dienstes verwendet.

Zum Beispiel in der vorherigen Vorlage von Tomcat, in der wir den virtuellen Apache-Host festgelegt haben. Wenn Sie sicherstellen möchten, dass Apache nach einem virtuellen Hostwechsel neu gestartet wird, müssen Sie mit dem folgenden Befehl eine Serviceressource für den Apache-Service erstellen.

service { 'tomcat':

ensure => running,

enable => true

}Bei der Definition der Ressourcen müssen wir die Benachrichtigungsoption einschließen, um den Neustart auszulösen.

file { "/etc/tomcat/sites-available/default.conf":

ensure => "present",

content => template("vhost.erb"),

notify => Service['tomcat']

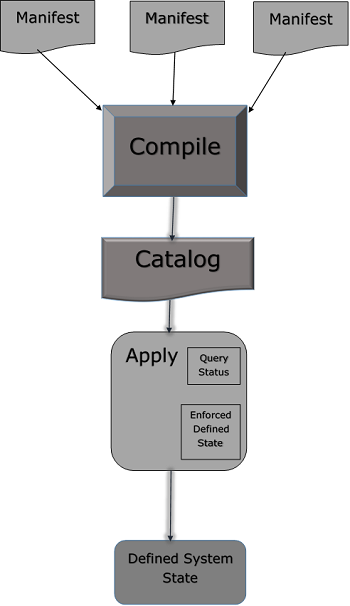

}In Puppet alle Programme, die mit der Programmiersprache Ruby geschrieben und mit einer Erweiterung von gespeichert wurden .pp werden genannt manifests. Im Allgemeinen werden alle Puppet-Programme, die mit dem Ziel erstellt wurden, einen Zielhostcomputer zu erstellen oder zu verwalten, als Manifest bezeichnet. Alle in Puppet geschriebenen Programme folgen dem Puppet-Codierungsstil.

Der Kern von Puppet ist die Art und Weise, wie Ressourcen deklariert werden und wie diese Ressourcen ihren Zustand darstellen. In jedem Manifest kann der Benutzer über eine Sammlung verschiedener Arten von Ressourcen verfügen, die mithilfe von Klasse und Definition zusammengefasst werden.

In einigen Fällen kann das Puppenmanifest sogar eine bedingte Anweisung enthalten, um einen gewünschten Zustand zu erreichen. Letztendlich kommt es jedoch darauf an, sicherzustellen, dass alle Ressourcen richtig definiert und verwendet werden und dass das definierte Manifest, wenn es nach der Konvertierung in einen Katalog angewendet wird, die Aufgabe ausführen kann, für die es entworfen wurde.

Manifest File Workflow

Das Puppenmanifest besteht aus folgenden Komponenten:

Files (Dies sind einfache Dateien, mit denen Puppet nichts zu tun hat, nur um sie aufzunehmen und am Zielort zu platzieren.)

Resources

Templates (Diese können verwendet werden, um Konfigurationsdateien auf dem Knoten zu erstellen).

Nodes (Alle Definitionen, die sich auf einen Clientknoten beziehen, werden hier definiert.)

Classes

Zu beachtende Punkte

In Puppet verwenden alle Manifestdateien Ruby als Codierungssprache und werden mit gespeichert .pp Erweiterung.

Die "Import" -Anweisung in vielen Manifesten wird zum Laden von Dateien verwendet, wenn Puppet gestartet wird.

Um alle in einem Verzeichnis enthaltenen Dateien zu importieren, können Sie die import-Anweisung auf andere Weise verwenden, z. B. durch Importieren von 'clients / *'. Dies wird alle importieren.pp Dateien in diesem Verzeichnis.

Manifeste schreiben

Arbeiten mit Variablen

Während des Schreibens eines Manifests kann der Benutzer an jedem Punkt eines Manifests eine neue Variable definieren oder eine vorhandene Variable verwenden. Puppet unterstützt verschiedene Arten von Variablen, von denen jedoch nur wenige häufig verwendet werden, z. B. Zeichenfolgen und Zeichenfolgenarrays. Neben ihnen werden auch andere Formate unterstützt.

Beispiel für eine Zeichenfolgenvariable

$package = "vim" package { $package:

ensure => "installed"

}Verwenden von Schleifen

Schleifen werden verwendet, wenn mehrere Iterationen mit demselben Codesatz durchlaufen werden sollen, bis eine definierte Bedingung erfüllt ist. Sie werden auch verwendet, um sich wiederholende Aufgaben mit unterschiedlichen Werten auszuführen. Erstellen von 10 Aufgaben für 10 verschiedene Dinge. Man kann eine einzelne Aufgabe erstellen und eine Schleife verwenden, um die Aufgabe mit verschiedenen Paketen zu wiederholen, die man installieren möchte.

Am häufigsten wird ein Array verwendet, um einen Test mit unterschiedlichen Werten zu wiederholen.

$packages = ['vim', 'git', 'curl'] package { $packages:

ensure => "installed"

}Bedingungen verwenden

Puppet unterstützt den größten Teil der bedingten Struktur, die in traditionellen Programmiersprachen zu finden ist. Die Bedingung kann verwendet werden, um dynamisch zu definieren, ob eine bestimmte Aufgabe ausgeführt werden soll oder ob ein Satz von Code ausgeführt werden soll. Wie if / else und case Anweisungen. Darüber hinaus unterstützen Bedingungen wie "Ausführen" auch Attribute, die wie eine Bedingung funktionieren, jedoch nur eine Befehlsausgabe als Bedingung akzeptieren.

if $OperatingSystem != 'Linux' {

warning('This manifest is not supported on this other OS apart from linux.')

} else {

notify { 'the OS is Linux. We are good to go!': }

}In Puppet kann ein Modul als Sammlung von Ressourcen, Klassen, Dateien, Definitionen und Vorlagen definiert werden. Puppet unterstützt die einfache Neuverteilung von Modulen, was für die Modularität des Codes sehr hilfreich ist, da ein bestimmtes generisches Modul geschrieben und mit sehr wenigen einfachen Codeänderungen mehrmals verwendet werden kann. Dies aktiviert beispielsweise die Standard-Site-Konfiguration unter / etc / puppet mit Modulen, die von Puppet in / etc / share / puppet geliefert werden.

Modulkonfiguration

In jedem Puppet-Modul gibt es zwei Partitionen, die bei der Definition der Codestruktur und der Steuerung der Nennwerte helfen.

Der Suchpfad von Modulen wird mithilfe einer durch Doppelpunkte getrennten Liste von Verzeichnissen in der konfiguriert puppetmasterd oder masterd, der spätere Abschnitt der Puppet-Hauptkonfigurationsdatei mit dem modulepath Parameter.

[puppetmasterd]

...

modulepath = /var/lib/puppet/modules:/data/puppet/modulesZugriffssteuerungseinstellungen für die Dateiservermodule in der Datei fileserver.conf. Die Pfadkonfiguration für dieses Modul wird immer ignoriert. Wenn Sie einen Pfad angeben, wird eine Warnung ausgegeben.

Der Suchpfad kann zur Laufzeit hinzugefügt werden, indem die Umgebungsvariable PUPPETLAB festgelegt wird, die auch eine durch Doppelpunkte getrennte Liste von Variablen sein muss.

Modulquelle

Puppet unterstützt einen anderen Speicherort für Module. Jedes Modul kann in einem anderen Dateisystem eines bestimmten Computers gespeichert werden. Alle Pfade, in denen Module gespeichert sind, müssen jedoch in der Konfigurationsvariablen angegeben werden, die als bekannt istmodulepath Dies ist im Allgemeinen eine Pfadvariable, bei der Puppet nach allen Modulverzeichnissen sucht und diese beim Booten lädt.

Ein angemessener Standardpfad kann wie folgt konfiguriert werden:

/etc/puppet/modules:/usr/share/puppet:/var/lib/modules.Alternativ könnte das Verzeichnis / etc / puppet als spezielles anonymes Modul eingerichtet werden, das immer zuerst durchsucht wird.

Modulbenennung

Puppet folgt den gleichen Namensstandards eines bestimmten Moduls, wobei der Modulname normale Wörter sein muss, die mit [- \\ w +] (Buchstabe, Wort, Zahl, Unterstrich und Bindestriche) übereinstimmen und nicht das Namespace-Trennzeichen enthalten :: oder /. Während dies in Bezug auf Modulhierarchien zulässig sein kann, kann es für neue Module nicht verschachtelt werden.

Modul Interne Organisation

Wenn der Benutzer ein neues Modul in Puppet erstellt, folgt es derselben Struktur und enthält Manifest, verteilte Dateien, Plugins und Vorlagen, die in einer bestimmten Verzeichnisstruktur angeordnet sind, wie im folgenden Code gezeigt.

MODULE_PATH/

downcased_module_name/

files/

manifests/

init.pp

lib/

puppet/

parser/

functions

provider/

type/

facter/

templates/

READMEWann immer ein Modul erstellt wird, enthält es init.ppManifestdatei am angegebenen Fixspeicherort im Manifestverzeichnis. Diese Manifestdatei ist eine Standarddatei, die zuerst in einem bestimmten Modul ausgeführt wird und eine Sammlung aller Klassen enthält, die diesem bestimmten Modul zugeordnet sind. Zusätzlich.ppDatei kann direkt unter dem Manifest-Ordner hinzugefügt werden. Wenn wir zusätzliche PP-Dateien hinzufügen, sollten diese nach der Klasse benannt werden.

Eine der Hauptfunktionen, die durch die Verwendung von Modulen erreicht werden, ist die gemeinsame Nutzung von Code. Ein Modul sollte von Natur aus in sich geschlossen sein, was bedeutet, dass man jedes Modul von überall einschließen und auf den Modulpfad legen kann, der beim Hochfahren von Puppet geladen wird. Mit Hilfe von Modulen erhält man Modularität bei der Codierung der Puppet-Infrastruktur.

Beispiel

Stellen Sie sich ein autofs-Modul vor, das eine feste auto.homes-Zuordnung installiert und den auto.master aus Vorlagen generiert.

class autofs {

package { autofs: ensure => latest }

service { autofs: ensure => running }

file { "/etc/auto.homes":

source => "puppet://$servername/modules/autofs/auto.homes"

}

file { "/etc/auto.master":

content => template("autofs/auto.master.erb")

}

}Das Dateisystem verfügt über die folgenden Dateien.

MODULE_PATH/

autofs/

manifests/

init.pp

files/

auto.homes

templates/

auto.master.erbModul-Suche

Puppet folgt einer vordefinierten Struktur, in der mehrere Verzeichnisse und Unterverzeichnisse in einer definierten Struktur enthalten sind. Diese Verzeichnisse enthalten verschiedene Arten von Dateien, die ein Modul benötigt, um bestimmte Aktionen auszuführen. Ein wenig Magie hinter den Kulissen stellt sicher, dass die richtige Datei dem richtigen Kontext zugeordnet ist. Alle Modulsuchen befinden sich im Modulpfad, einer durch Doppelpunkte getrennten Liste von Verzeichnissen.

Für Dateiverweise auf dem Dateiserver wird ein ähnlicher Verweis verwendet, sodass ein Verweis auf Puppet: //$servername/modules/autofs/auto.homes in die Datei autofs / files / auto.homes im Pfad des Moduls aufgelöst wird.

Um ein Modul sowohl mit dem Befehlszeilenclient als auch mit einem Puppet-Master verwendbar zu machen, kann eine URL des from-Puppet: /// -Pfads verwendet werden. dh eine URL ohne expliziten Servernamen. Eine solche URL wird von etwas anders behandeltPuppet und puppetd. Puppet sucht im lokalen Dateisystem nach einer serverlosen URL.

Vorlagendateien werden auf ähnliche Weise wie Manifest und Dateien durchsucht: Durch Erwähnung der Vorlage („autofs / auto.master.erb“) sucht der Puppenspieler zuerst nach einer Datei in $templatedir/autofs/auto.master.erb und dann autofs/templates/auto.master.erbauf dem Modulpfad. Mit Puppet-Versionen von allem unter der Puppet steht es zur Verfügung. Dies wird als automatisches Laden des Moduls bezeichnet. Puppet versucht, Klassen und Definitionen automatisch aus dem Modul zu laden.

Puppet folgt dem Konzept von Client und Server, bei dem ein Computer in einem Setup als Server mit Puppet-Serversoftware und der verbleibende als Client mit Puppet-Agentensoftware fungiert. Diese Funktion des Dateiservers hilft beim Kopieren der Dateien auf mehrere Computer. Diese Funktion der Dateiserving-Funktion in Puppet ist Teil des zentralen Puppet-Daemons. Puppetmasterd und die Client-Funktion spielen eine Schlüsselrolle bei der Beschaffung von Dateiattributen als Dateiobjekt.

class { 'java':

package => 'jdk-8u25-linux-x64',

java_alternative => 'jdk1.8.0_25',

java_alternative_path => '/usr/java/jdk1.8.0_25/jre/bin/java'

}Wie im obigen Codefragment abstrahieren die Dateiservingfunktionen von Puppet die lokale Dateisystemtopologie, indem sie das Dateiservicemodul unterstützen. Wir werden das Dateiservingemodul auf folgende Weise spezifizieren.

“puppet://server/modules/module_name/sudoers”Datei Format

In der Puppet-Verzeichnisstruktur befindet sich standardmäßig die Dateiserverkonfiguration unter /etc/puppet/fileserver.config Verzeichnis, wenn der Benutzer diesen Standardpfad der Konfigurationsdatei ändern möchte, kann dies mit dem neuen Konfigurationsflag auf erfolgen puppetmasterd. Die Konfigurationsdatei ähnelt INI-Dateien, ist jedoch nicht genau gleich.

[module]

path /path/to/files

allow *.domain.com

deny *.wireless.domain.comWie im obigen Codeausschnitt gezeigt, werden alle drei Optionen in der Konfigurationsdatei dargestellt. Der Modulname steht etwas in Klammern. Der Pfad ist die einzige erforderliche Option. Die Standardsicherheitsoption besteht darin, den gesamten Zugriff zu verweigern. Wenn also keine Zulassungsleitungen angegeben sind, steht das zu konfigurierende Modul jedem zur Verfügung.