Seguridad informática - Guía rápida

En este tutorial, trataremos el concepto de seguridad informática que puede ser una computadora portátil, una estación de trabajo, un servidor o un dispositivo de red. Este tutorial está dirigido principalmente a personas de la industria de TI que son especialistas en TI, administradores de sistemas, administradores de seguridad.

¿Por qué seguridad?

El ciberespacio (Internet, entorno de trabajo, intranet) se está convirtiendo en un lugar peligroso para que todas las organizaciones e individuos protejan sus datos confidenciales o su reputación. Esto se debe a la gran cantidad de personas y máquinas que acceden a él. Es importante mencionar que los estudios recientes han demostrado que un gran peligro proviene de amenazas internas o de empleados decepcionados como el caso de Edward Snowden, otra amenaza interna es que el material de información puede ser fácilmente accesible a través de la intranet.

Un indicador importante es que las habilidades de TI de una persona que quiere piratear o violar su seguridad ha disminuido, pero la tasa de éxito ha aumentado, esto se debe a tres factores principales:

Herramientas de piratería que todos pueden encontrar fácilmente con solo buscar en Google y son infinitas.

La tecnología con los usuarios finales ha aumentado rápidamente en estos años, como el ancho de banda de Internet y las velocidades de procesamiento de las computadoras.

Acceso a manuales de información sobre piratería.

Todo esto puede convertir incluso a un colegial con la curiosidad en un pirata informático potencial para su organización.

Dado que bloquear todas las redes no es una opción disponible, la única respuesta que pueden dar los gerentes de seguridad es fortalecer sus redes, aplicaciones y sistemas operativos a un nivel razonable de seguridad y llevar a cabo un plan de recuperación de desastres empresarial.

El siguiente gráfico nos da una idea básica.

¿Qué asegurar?

Veamos este caso, eres un administrador de TI en una pequeña empresa que tiene dos pequeños servidores en una esquina y eres muy bueno en tu trabajo. Realiza actualizaciones con regularidad, configura firewalls, antivirus, etc. Un día, ve que los empleados de la organización ya no acceden a los sistemas. Cuando vas y compruebas, ves a la señora de la limpieza haciendo su trabajo y, por error, había quitado el cable de alimentación y desconectado el servidor.

Lo que quiero decir con este caso es que incluso la seguridad física es importante en la seguridad informática, ya que la mayoría de nosotros creemos que es lo último de lo que debemos ocuparnos.

Ahora vayamos directamente al punto de todo lo que hay que proteger en un entorno informático:

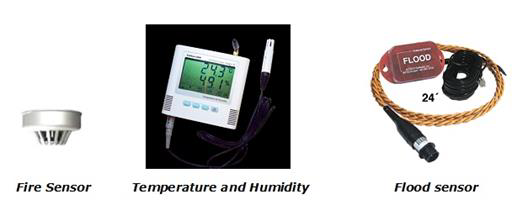

En primer lugar, es verificar la seguridad física configurando sistemas de control como alarmas de movimiento, sistemas de acceso a puertas, sensores de humedad, sensores de temperatura. Todos estos componentes reducen la posibilidad de que una computadora sea robada o dañada por los humanos y el medio ambiente.

Las personas que tienen acceso a los sistemas informáticos deben tener su propia identificación de usuario con protección por contraseña.

Los monitores deben estar protegidos con salvapantallas para ocultar la información que se muestra cuando el usuario está ausente o inactivo.

Asegure su red especialmente inalámbrica, se deben usar contraseñas.

Equipos de Internet como routers a proteger con contraseña.

Datos que utiliza para almacenar información que puede ser financiera o no financiera mediante encriptación.

La información debe protegerse en todos los tipos de su representación en la transmisión cifrándola.

Beneficios de la conciencia de seguridad informática

¿Sabes en todo este mundo digital, cuál es el agujero más grande o el punto más débil de la seguridad?

Responder. Somos nosotros, los humanos.

La mayoría de las brechas de seguridad provienen de personas desinformadas y no capacitadas que brindan información a un tercero o publican datos en Internet sin conocer las consecuencias.

Vea el siguiente escenario que nos dice lo que los empleados podrían terminar haciendo sin conciencia de seguridad informática:

Por lo tanto, los beneficios de la concientización sobre la seguridad informática son obvios, ya que minimiza directamente el potencial de que se piratee su identidad, su computadora, su organización.

Pérdidas potenciales debido a ataques a la seguridad

Las pérdidas potenciales en este ciberespacio son muchas, incluso si está utilizando una sola computadora en su habitación. Aquí, enumeraré algunos ejemplos que tienen un impacto directo en usted y en los demás:

Losing you data - Si su computadora ha sido pirateada o infectada, existe una gran posibilidad de que el atacante se apodere de todos sus datos almacenados.

Bad usage of your computer resources - Esto significa que su red o computadora puede sobrecargarse, por lo que no puede acceder a sus servicios genuinos o, en el peor de los casos, el hacker puede usarla para atacar otra máquina o red.

Reputation loss- Solo piense si su cuenta de Facebook o correo electrónico comercial ha sido propiedad de un ataque de ingeniería social y envía información falsa a sus amigos, socios comerciales. Necesitará tiempo para recuperar su reputación.

Identity theft - Este es un caso en el que su identidad es robada (foto, nombre, apellido, dirección y tarjeta de crédito) y puede utilizarse para un delito como hacer documentos de identidad falsos.

Lista de verificación de seguridad informática básica

Hay algunas cosas básicas que todos debemos hacer en todos los sistemas operativos:

Compruebe si el usuario está protegido con contraseña.

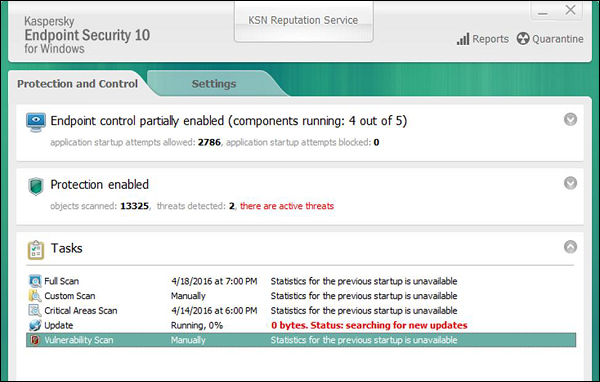

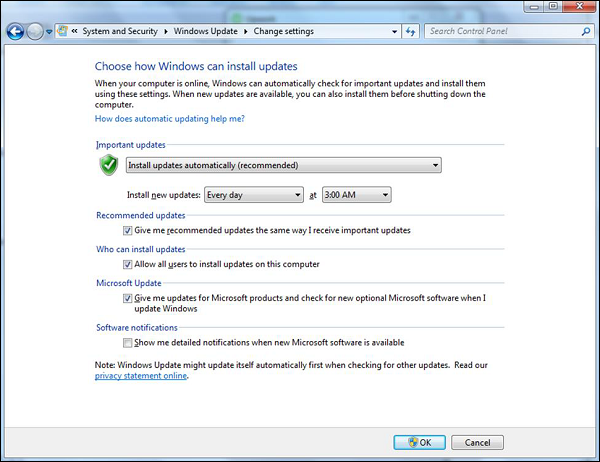

Compruebe si el sistema operativo se está actualizando. En mi caso, hice una captura de pantalla de mi computadora portátil que es Windows 7.

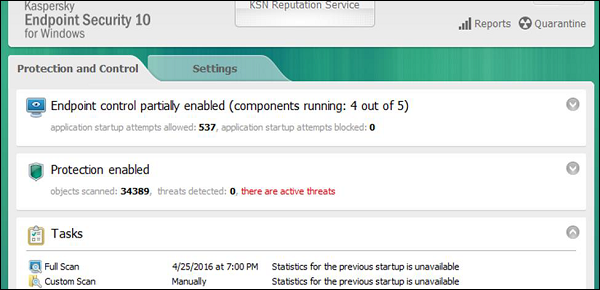

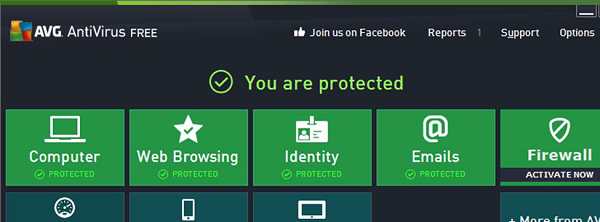

Compruebe si el antivirus o antimalware está instalado y actualizado. En mi caso, tengo un antivirus de Kaspersky actualizado.

- Compruebe los servicios inusuales que se ejecutan y que consumen recursos.

- Compruebe si su monitor está usando un protector de pantalla.

- Compruebe si el firewall de la computadora está activado o no.

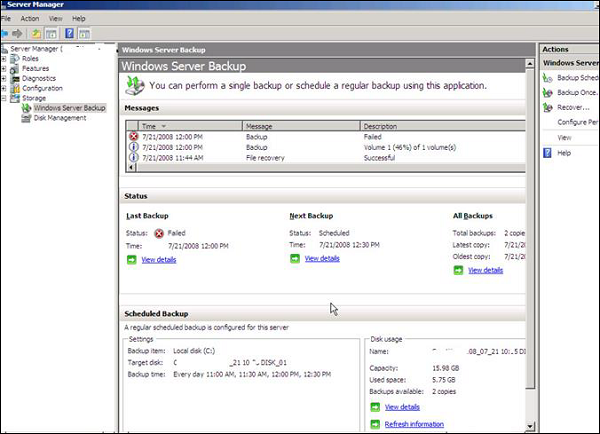

- Compruebe si realiza copias de seguridad con regularidad.

- Compruebe si hay acciones que no sean útiles.

- Compruebe si su cuenta tiene todos los derechos o está restringida.

- Actualice otros software de terceros.

El estado general en Seguridad Informática tiene la capacidad de detectar y prevenir ataques y poder recuperarse. Si estos ataques tienen éxito como tales, entonces debe contener la interrupción de la información y los servicios y verificar si se mantienen bajos o tolerables.

Diferentes elementos en seguridad informática

Para cumplir con estos requisitos, llegamos a los tres elementos principales que son confidentiality, integrityy availability y el recientemente agregado authenticity and utility.

Confidencialidad

La confidencialidad es el ocultamiento de información o recursos. Además, existe la necesidad de mantener en secreto la información de otros terceros que quieran tener acceso a ella, para que solo las personas adecuadas puedan acceder a ella.

Example in real life- Digamos que hay dos personas que se comunican a través de un correo electrónico cifrado, conocen las claves de descifrado el uno del otro y leen el correo electrónico ingresando estas claves en el programa de correo electrónico. Si alguien más puede leer estas claves de descifrado cuando se ingresan en el programa, entonces la confidencialidad de ese correo electrónico se ve comprometida.

Integridad

La integridad es la confiabilidad de los datos en los sistemas o recursos desde el punto de vista de prevenir cambios no autorizados e inapropiados. Generalmente, la integridad se compone de dos subelementos: integridad de los datos, que tiene que ver con el contenido de los datos y la autenticación, que tiene que ver con el origen de los datos, ya que dicha información solo tiene valores si es correcta.

Example in real life - Digamos que está haciendo un pago en línea de 5 USD, pero su información es manipulada sin su conocimiento de alguna manera enviándole al vendedor 500 USD, esto le costaría demasiado.

En este caso, la criptografía juega un papel muy importante para garantizar la integridad de los datos. Los métodos comúnmente utilizados para proteger la integridad de los datos incluyen el hash de los datos que recibe y su comparación con el hash del mensaje original. Sin embargo, esto significa que el hash de los datos originales debe proporcionarse de forma segura.

Disponibilidad

La disponibilidad se refiere a la capacidad de acceder a los datos de un recurso cuando se necesita, como tal, la información tiene valor solo si las personas autorizadas pueden acceder en el momento adecuado. Negar el acceso a los datos hoy en día se ha convertido en un ataque común. Imagine lo costoso que puede ser el tiempo de inactividad de un servidor en vivo.

Example in real life- Digamos que un hacker ha comprometido un servidor web de un banco y lo ha dejado. Usted, como usuario autenticado, desea realizar una transferencia bancaria electrónica pero es imposible acceder a ella, la transferencia deshecha es una pérdida de dinero para el banco.

En este capítulo, discutiremos sobre la diferente terminología utilizada en Seguridad Informática.

Unauthorized access - Un acceso no autorizado es cuando alguien obtiene acceso a un servidor, sitio web u otros datos confidenciales utilizando los detalles de la cuenta de otra persona.

Hacker - Es una persona que intenta y explota un sistema informático por una razón que puede ser dinero, una causa social, diversión, etc.

Threat - Es una acción o evento que puede comprometer la seguridad.

Vulnerability - Es una debilidad, un problema de diseño o un error de implementación en un sistema que puede dar lugar a un evento inesperado e indeseable en el sistema de seguridad.

Attack- Es un asalto a la seguridad del sistema que es entregado por una persona o una máquina a un sistema. Viola la seguridad.

Antivirus or Antimalware - Es un software que opera en diferentes sistemas operativos que se utiliza para evitar software malicioso.

Social Engineering - Es una técnica que utiliza un pirata informático para robar datos de una persona con distintos fines mediante la manipulación psicológica combinada con escenas sociales.

Virus - Es un software malicioso que se instala en tu computadora sin tu consentimiento para un mal propósito.

Firewall - Es un software o hardware que se utiliza para filtrar el tráfico de la red según reglas.

En Seguridad Informática, las capas son una práctica conocida que se tomó de las técnicas militares. El objetivo de esto es agotar al atacante cuando logra penetrar la primera capa de seguridad encontrando un agujero, luego tiene que encontrar un agujero en la segunda capa y así sucesivamente, hasta llegar al destino si lo logra.

A continuación se muestra una imagen que explica acerca de la seguridad de capas.

Veamos las mejores prácticas en un tipo de capa de seguridad:

Computer Application Whitelistening - La idea es instalar solo un número limitado de aplicaciones en sus computadoras, que sean útiles y genuinas.

Computer System Restore Solution- En caso de que su computadora sea pirateada y sus archivos estén dañados, debería tener la posibilidad de volver a tener acceso a sus archivos. Un ejemplo es Restaurar sistema de Windows o Copia de seguridad.

Computer and Network Authentication- Es mejor proporcionar los datos a los que se accede a través de la red solo a los usuarios autorizados. Utilice nombres de usuario y contraseñas !!!

File, Disk and Removable Media Encryption- Generalmente una buena práctica es encriptar discos duros o dispositivos extraíbles, la idea detrás de esto es en caso de que te roben tu computadora portátil o tu USB extraíble y se conecte a otra máquina que no se pueda leer. Una buena herramienta para esto esTruecrypt.

Remote Access Authentication- Es mejor que los sistemas a los que se accede a través de la red se proporcionen solo a los usuarios autorizados. Utilice nombres de usuario y contraseñas !!!

Network Folder Encryption - Nuevamente, como en el caso de la autenticación de red, si tiene un almacenamiento de red o una carpeta de red compartida, es bueno estar encriptado para evitar que cualquier usuario no autorizado que esté escuchando la red lea la información.

Secure Boundary and End-To-End Messaging- Hoy en día el correo electrónico o la mensajería instantánea están muy difundidos y son la herramienta número uno para comunicarse. Es mejor que la comunicación esté encriptada entre los usuarios finales, una buena herramienta para esto esPGP Encryption Tool.

En esta sección trataremos cómo asegurar o endurecer (endurecer es otra palabra que se usa para asegurar el SO) una estación de trabajo desde el punto de vista práctico y cuáles son los pasos a seguir. Trataremos elWindows OS y Mac OS X porque la mayoría de las computadoras tienen estos dos sistemas operativos, pero la lógica de protección es la misma para todos los demás sistemas operativos como Linux o Android.

Directrices para la seguridad del sistema operativo Windows

A continuación se muestra la lista de pautas para la seguridad del sistema operativo Windows.

Utilice las versiones con licencia del sistema operativo Windows, no las pirateadas o pirateadas, y actívelas para recibir actualizaciones genuinas.

Disable Unused Users- Para hacer esto, haga clic con el botón derecho en Computadora - Administrar - Usuarios y grupos locales - Usuarios, luego desactive aquellos usuarios que no sean necesarios. En mi caso, desactivé los usuarios invitados y administradores y creé un nuevo administrador no predeterminado como.

Disable unused shares- De forma predeterminada, el sistema operativo Windows crea recursos compartidos, consulte la siguiente captura de pantalla. Tienes que deshabilitarlos y para hacer esto, sigues -

Right Click on My Computer – Manage – Shared Folders – Right Click Stop Sharing.

El siguiente paso es actualizar periódicamente el sistema operativo Windows. Se recomienda realizarlos de forma automática y periódica. Para configurar esto, vaya aControl Panel – System and Security – Windows Updates – OK.

Active el Firewall del sistema de Windows, esto bloqueará todos los servicios no autorizados que generan tráfico. Para configurar esto, vaya aControl Panel – System and Security – Windows Firewall.

Instale un antivirus con licencia y realice actualizaciones, en las próximas secciones cubriremos en detalle sobre los antivirus. Esstrongly recommended no descargar de torrents e instalar versiones descifradas.

Siempre debe configurar un protector de pantalla protegido con contraseña. Para configurar esto, siga esta ruta:

Control Panel – All Control Panel Items – Personalize – Turn Screen Saver on or off – Check “On resume, display logon Screen”.

Deshabilite la reproducción automática para medios extraíbles. Esto bloquea los virus para que se ejecuten automáticamente desde dispositivos extraíbles.

Para deshabilitarlo, vaya a - Start – on Search box type Edit Group Policy –Administrative Templates – Windows Components – Autoplay Policy – Turn off Autoplay – Enable – Ok.

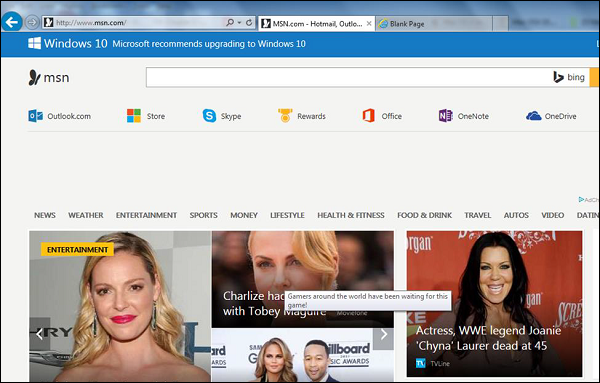

Instale solo navegadores de Internet Explorer de confianza como Internet Explorer, Chrome o Mozilla Firefox y luego actualícelos con regularidad. Perder las actualizaciones puede conducir a una posible piratería.

Habilite el cifrado de unidad BitLocker para cifrar discos duros, pero solo está disponible en Windows y Ultimate y versiones superiores.

Para habilitarlo siga la ruta: Start – Control Panel – System and Security – BitLocker Drive Encryption.

Set Bios Password - Esta opción difiere según los diferentes productores de computadoras y necesitamos leer las pautas del fabricante, esta opción asegura su computadora una capa superior en el sistema operativo.

Directrices para la seguridad de Mac OS X

A continuación se muestra la lista de pautas para la seguridad de Mac OS X.

Utilice versiones con licencia de Mac OS X y nunca utilice las pirateadas o pirateadas. Una vez instalados, actívelos para poder utilizar las actualizaciones originales.

Establezca la contraseña para el usuario root y cree un usuario con menos privilegios. De forma predeterminada, el usuario raíz de Mac OS X no tiene contraseña, por lo que debe poner una y luego crear un usuario con menos privilegios para el uso diario.

Para configurarlo, sigue: Apple menu – System Preferences – Click Users & Groups

Disable Auto Logon- De forma predeterminada, Mac OS X está configurado para iniciar sesión automáticamente el primer usuario administrativo que se crea. También muestra todos los nombres de usuario válidos en las ventanas de inicio de sesión.

Para deshabilitar esto, debe: Open System Preferences – Accounts – User – Uncheck the Log in automatically – Click on Login Options (tab) – Set “Display Login Windows as” = Name and Password.

Update Mac OS X - Para proteger nuestros sistemas, debemos tomar nuestras actualizaciones y parches de Mac OS X.

Para ello seguimos este camino: Click on System Preferences –Software Update – Change the default “weekly” to “daily” – Quit System Preferences.

Será mejor que lo hagas semanalmente porque no sobrecargará tus redes, en caso de que tengas una red grande.

Active el firewall del sistema Mac OS X. El ir aSystem Preferences – Sharing –Firewall – Click on Start.

Configure Screen saver password protected: Para configurar esto, siga este camino: System Preferences – Screen Effect – Activation – Set “Time until screen effect starts” = 5 Minutes – Set “Password to use when waking the screen effect” = use my user –account password. Se recomienda que sea menos de 5 minutos.

Put Open Firmware password- Haga doble clic en el icono de la aplicación para abrirla. Haga clic en el botón "Cambiar" para modificar la configuración de seguridad. Si está habilitando las funciones de seguridad, ingrese una contraseña en el -Password and Verify boxes. Haga clic en Aceptar. Ingrese su cuenta de administrador del sistema.

Encrypt folders- Mac OS X tiene FileVault, que cifra la información en su carpeta de inicio. Puede ver FileVault en la siguiente captura de pantalla.

Hacer clic Apple Menu – System Preferences – Security & Privacy – FileVault – Click the lock Icon to unlock it, then enter an administrator name and password.

Entonces tendrás que Turn On FileVault.

Disable HandoffHandoff es una función para mantener su trabajo sincronizado, pero necesita enviar algunos datos a Apple para que funcione. Se sugiere deshabilitarlo.

Para hacerlo: Click System Preferences – General – Uncheck “Allow Handoff between this Mac and your iCloud devices”.

Allow only signed Apps - Para reducir la superficie de ataque, se sugiere no ejecutar código que no sea de confianza y que no esté firmado con una clave adecuada.

Para permitir solo aplicaciones firmadas por un desarrollador autorizado, debe seguir la ruta: System Preferences – Security & Privacy –General – Set “Allow apps download from” to “Mac App Store and identified developers”.

En el capítulo anterior, vimos cómo proteger nuestras computadoras y uno de los puntos fue instalar y actualizar software antivirus. Sin este software, existe una alta probabilidad de que sus sistemas y redes se vean afectados y sufran ataques de piratería y también puedan verse afectados por varios virus.

Es importante que el motor de análisis antivirus y las firmas de virus se actualicen con regularidad, lo hacemos porque si su sistema se ve afectado por el último malware, será detectado.

Funciones básicas de los motores antivirus

Todos los motores antivirus tienen tres componentes para funcionar en consecuencia. Es importante echar un vistazo a estas funciones porque nos ayudarán a una mejor limpieza manual de virus en caso de que lo necesitemos.

Scanning - Cuando se detecta un nuevo virus en el ciberespacio, los productores de antivirus comienzan a escribir programas (actualizaciones) que buscan cadenas de firmas similares.

Integrity Checking - Este método generalmente busca archivos manipulados en el sistema operativo de los virus.

Interception - Este método se utiliza básicamente para detectar troyanos y comprueba la solicitud que realiza el sistema operativo de acceso a la red.

La siguiente imagen muestra el esquema de la funcionalidad de un motor antivirus.

Prueba de virus en línea

Si el administrador del sistema no tiene un antivirus instalado o sospecha que un archivo está infectado. Recomendarían usar el motor antivirus de prueba en línea que (según yo) es uno de los mejores:https://virustotal.com/.

P. ¿Por qué esta opción?

Resp. Es un servicio gratuito e independiente. Utiliza varios motores antivirus (41 motores antivirus), por lo que su resultado se mostrará para los 41 motores. Actualiza los motores en tiempo real.

Para mayor claridad, consulte la siguiente captura de pantalla, en la que cargué un archivo con virus y el resultado es 33/41 (Detection Ratio), lo que significa que tiene virus y no pasó la clase, por lo que no debería abrirse.

Una buena característica de este sitio es la verificación de URL; antes de ingresar a un sitio web, puede ingresar la URL y verifica si el sitio tiene una infección y puede dañarlo.

Hice una prueba con una URL y salió limpia y eso también al 100%, así que puedo visitarla sin que mi computadora esté infectada.

Software antivirus gratuito

Como este tutorial es una práctica práctica, le mostraré dónde obtener antivirus gratuitos y dónde descargarlos en caso de que no tenga suficiente presupuesto.

Las versiones gratuitas de antivirus tienen puntuaciones de detección de malware casi idénticas a las versiones de pago producidas por la misma empresa, pero el antivirus comercial marca una pequeña diferencia en el rendimiento de la seguridad y en nuestro caso somos administradores de sistemas y queremos la máxima protección en el ambiente de trabajo.

De la revista PCMagazine (http://in.pcmag.com/) puede obtener una revisión de cuáles son los antivirus gratuitos mejor calificados en este momento. En la siguiente URL puede comprobarlo usted mismohttp://www.pcmag.com/article2/0,2817,2388652,00.asp

Entendamos en detalle sobre algunos de estos software antivirus:

Avast Antivirus

Este antivirus tiene buenas puntuaciones en bloqueo de malware y análisis de prueba antiphishing, se puede descargar desde https://www.avast.com/en-eu/index

Para la instalación del servidor, necesita una versión comercial.

Antivirus AVG

Se puede descargar desde http://www.avg.com/us-en/free-antivirus-download. Para la instalación del servidor, debe adquirir la versión comercial.

Panda Antivirus 2016

Se puede descargar desde http://www.pandasecurity.com/usa/homeusers/downloads/

Tiene las siguientes buenas características:

- Disco de recuperación

- Protección USB

- Monitor de proceso

Para la instalación del servidor, deberá adquirir la versión comercial.

Antivirus de Bitdefender

Se puede descargar desde http://www.bitdefender.com/solutions/free.htmlUna buena característica de este antivirus es que puede funcionar completamente en segundo plano. Sin ajuste de configuración. Para la instalación del servidor, debe comprar la versión comercial.

Microsoft Security Essentials

Aunque no se encuentra entre los antivirus gratuitos más importantes debido a la marca Microsoft, vale la pena mencionar que la propia Microsoft le ofrece un antivirus gratuito que se llama Microsoft Security Essentials.

Se puede descargar desde http://windows.microsoft.com/en-us/windows/security-essentials-download

Antivirus comercial

Debo mencionar que todos los productores de antivirus gratuitos también ofrecen sus versiones comerciales. Según la revista PC, los mejores antivirus comerciales son:

- Kaspersky Anti-Virus

- Bitdefender Antivirus Plus 2016

- McAfee AntiVirus Plus (2016)

- Webroot SecureAnywhere Antivirus (2015)

Consulte el siguiente enlace para comprobarlo usted mismo: http://www.pcmag.com/article2/0,2817,2372364,00.asp

Kaspersky Antivirus

Se puede descargar como prueba gratuita desde http://www.kaspersky.com/free-trials/anti-virus

Tiene una excelente puntuación en anti-phishing. También brinda una ventaja adicional en herramientas de seguridad como la protección de tarjetas de crédito en sus computadoras.

McAfee AntiVirus Plus

Se puede descargar como prueba gratuita desde: http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

Protege todos los sistemas operativos como dispositivos Windows, Mac OS, Android e iOS. muy buen bloqueo de URL maliciosas y anti-phishing.

Webroot SecureAnywhere Antivirus

Se puede descargar como prueba gratuita desde: http://www.webroot.com/us/en/home/products/av

Algunas de sus características destacadas son:

- Recuperar archivos cifrados por ransomware

- Utiliza una pequeña cantidad de espacio en disco

- Escaneo muy rápido

- Maneja malware desconocido

- Incluye firewall

En el capítulo anterior tratamos los antivirus que nos ayudaron a proteger nuestros sistemas pero en este capítulo trataremos los malwares, cómo detectarlos manualmente, cuáles son sus formas, cuáles son sus extensiones de archivo, señales de un equipo infectado, etc. Son Es importante ser tratado porque las tasas de infección de las empresas y las computadoras personales son demasiado altas en la actualidad.

Son programas de autorreplicación que reproducen sus propios códigos uniéndose a otros códigos ejecutables. Operan sin los permisos o el conocimiento de los usuarios de la computadora. Los virus o malwares, como en la vida real, en las computadoras contaminan otros archivos saludables.

Sin embargo, debemos recordar que los virus infectan máquinas externas solo con la ayuda de un usuario de computadora. Esto puede suceder al hacer clic en un archivo que viene adjunto con un correo electrónico de una persona desconocida, conectar un USB sin escanear, abrir URL inseguras por ese motivo. Nosotros, como administradores de sistemas, tenemos que eliminar los permisos de administrador de los usuarios de estas computadoras. Clasificamos malwares en tres tipos:

- Troyanos y rootkits

- Viruses

- Worms

Características de un virus

A continuación se presentan algunas características de cualquier virus que infecte nuestras computadoras.

Residen en la memoria de una computadora y se activan mientras el programa adjunto comienza a ejecutarse.

For example - Se apegan en general a la explorer.exe en el sistema operativo Windows porque es el proceso que se ejecuta todo el tiempo, por lo que debe tener cuidado cuando este proceso comienza a consumir demasiada capacidad de su computadora.

Se modifican después de la fase de infección, como códigos fuente, extensiones, archivos nuevos, etc., por lo que es más difícil para un antivirus detectarlos.

Siempre intentan ocultarse en los sistemas operativos de las siguientes formas:

Se encripta a sí mismo en símbolos crípticos y se desencriptan a sí mismos cuando se replican o ejecutan.

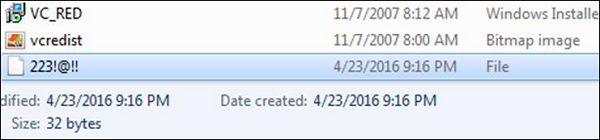

For example - Puede ver esto en la siguiente imagen para una mejor comprensión, ya que en mi computadora encontré este archivo.

Después de encontrar este archivo, lo abrí con un editor de texto y pensé que el texto no era comprensible como se muestra en la siguiente captura de pantalla.

Después de encontrar esto, lo probé en un decodificador base64 y descubrí que era un archivo de virus.

Este virus puede causar lo siguiente en su computadora:

Puede eliminar datos importantes de su computadora para ganar espacio para sus procesos.

Puede evitar la detección mediante la redirección de datos del disco.

Puede realizar tareas activando un evento consigo mismo. Por ejemplo, esto sucede cuando en una computadora infectada, las tablas emergentes, etc., aparecen automáticamente en la pantalla.

Son comunes en Windows y Mac OS porque estos sistemas operativos no tienen permisos de archivos múltiples y están más dispersos.

Proceso de trabajo de Malwares y cómo limpiarlo

Los malware se adhieren a los programas y se transmiten a otros programas haciendo uso de algunos eventos, necesitan que estos eventos sucedan porque no pueden:

- Empezar por ellos mismos

- Transmitirse mediante el uso de archivos no ejecutables

- Infectar otras redes o computadoras

De las conclusiones anteriores, debemos saber que cuando algunos procesos o servicios inusuales son ejecutados por sí mismos, debemos investigar más a fondo sus relaciones con un posible virus. El proceso de investigación es el siguiente:

Para investigar estos procesos, comience con el uso de las siguientes herramientas:

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

los Listdll.exe muestra todos los dll files siendo utilizado, mientras que el netstat.exe con sus variables muestra todos los procesos que se están ejecutando con sus respectivos puertos.

Puede ver el siguiente ejemplo sobre cómo mapeé el proceso del antivirus Kaspersky que usé junto con el comando netstat-ano para ver los números de proceso y el administrador de tareas para ver a qué proceso pertenece este número.

Entonces deberíamos buscar cualquier modified, replaced or deleted files y el shared librariestambién debe comprobarse. Por lo general, infectan archivos de programas ejecutables con extensiones como.EXE, .DRV, .SYS, .COM, .BIN. Malwares cambia la extensión de los archivos genuinos, por ejemplo: File.TXT a File.TXT.VBS.

Si es administrador del sistema de un servidor web, debe tener en cuenta otra forma de malware que se llama webshell. Generalmente tiene una extensión .php pero con nombres de archivo extraños y en forma encriptada. Debe eliminarlos en caso de que los detecte.

Una vez hecho esto, debemos actualizar el programa antivirus y volver a escanear la computadora.

Detectar un error de computadora debido a una infección de virus

En esta sección, trataremos cómo detectar una falla en la computadora o el sistema operativo debido a un virus porque a veces las personas y los administradores del sistema mezclan los síntomas.

Lo más probable es que los siguientes eventos no sean causados por un malware:

- Error mientras el sistema se está iniciando en la etapa de BIOS, como la pantalla de la celda de la batería de Bios, la pantalla de error del temporizador.

- Errores de hardware, como pitidos, grabación de RAM, HDD, etc.

- Si un documento no se inicia normalmente como un archivo dañado, pero los otros archivos se pueden abrir en consecuencia.

- El teclado o el mouse no responden a sus comandos, debe verificar los complementos.

- El monitor se enciende y apaga con demasiada frecuencia, como parpadear o vibrar, esto es una falla de hardware.

Por otro lado, si tiene los siguientes signos en su sistema, debe buscar malware.

Su computadora muestra una ventana emergente o tablas de error.

Se congela con frecuencia.

Se ralentiza cuando se inicia un programa o proceso.

Los terceros se quejan de que están recibiendo una invitación en las redes sociales o por correo electrónico de su parte.

Aparecen cambios en las extensiones de archivos o se agregan archivos a su sistema sin su consentimiento.

Internet Explorer se bloquea con demasiada frecuencia a pesar de que la velocidad de Internet es muy buena.

Se accede a su disco duro la mayor parte del tiempo, como puede ver en la luz LED de la carcasa de su computadora.

Los archivos del sistema operativo están dañados o faltan.

Si su computadora consume demasiado ancho de banda o recursos de red, este es el caso de un gusano informático.

El espacio del disco duro está ocupado todo el tiempo, incluso cuando no está realizando ninguna acción, por ejemplo, instalando un nuevo programa.

El tamaño de los archivos y programas cambia en comparación con su versión original.

Some Practical Recommendations to Avoid Viruses -

- No abra ningún archivo adjunto de correo electrónico que provenga de personas desconocidas o de personas conocidas que contengan texto sospechoso.

- No acepte invitaciones de personas desconocidas en las redes sociales.

- No abra la URL enviada por personas desconocidas o personas conocidas que estén en alguna forma extraña.

Información de virus

Si ha encontrado un virus pero desea investigar más a fondo su función. Le recomendaría que eche un vistazo a estas bases de datos de virus, que generalmente ofrecen los proveedores de antivirus.

Kaspersky Virus Database - (http://www.kaspersky.com/viruswatchlite?hour_offset=-1)

F-Secure - (https://www.f-secure.com/en/web/labs_global/threat-descriptions)

Symantec – Virus Encyclopedia - (https://www.symantec.com/security_response/landing/azlisting.jsp)

En este capítulo, analizaremos la importancia del cifrado para la seguridad informática.

¿Qué es el cifrado?

El cifrado es un tipo transformado de información genuina en la que solo las partes autorizadas saben cómo leerlo, por lo que, en el peor de los casos, si alguien tiene acceso a estos archivos, aún no podrá entender el mensaje que contiene.

Las bases del cifrado se remontan a la antigüedad. Un buen ejemplo son los mensajeros de las palomas, donde los reyes solían enviar mensajes a sus comandantes en el campo de batalla en un código específico, cuando los enemigos los atrapaban, no podían leerlos, solo que el mensaje se perdió, pero si llegaban a el comandante de destino tenía el vocabulario de descifrado para poder descifrarlo.

Debemos mencionar que el cifrado tiene un buen o mal propósito. El caso malo es el escenario en el que la mayoría de los archivos de malware están en forma encriptada, por lo que no pueden ser leídos por todos los que aceptan al hacker.

Herramientas utilizadas para cifrar documentos

En este tutorial nos centraremos más en las prácticas que en los aspectos teóricos para una mejor comprensión. Analicemos algunas de las herramientas que utilizamos para cifrar documentos:

Axcrypt- Es uno de los mejores softwares de archivos de cifrado de código abierto. También se puede utilizar en sistemas operativos Windows, Mac OS y Linux. Este software se puede descargar desde:http://www.axantum.com/AxCrypt/Downloads.aspx

GnuPG- Este es un software de código abierto nuevamente y también se puede integrar con otros softwares (como el correo electrónico). Se puede descargar desde:https://www.gnupg.org/download/index.html

Windows BitLocker - Es una herramienta integrada de Windows y sus principales funciones son asegurar y cifrar todos los volúmenes del disco duro.

FileVault - Es una herramienta integrada en Mac OS y protege y cifra todo el volumen del disco duro.

Formas de comunicación cifradas

Los administradores del sistema deben utilizar y ofrecer a su personal canales de comunicación seguros y cifrados y uno de ellos es SSL (Secure Sockets Layer)Este protocolo ayuda a establecer una conexión segura y cifrada entre los clientes y los servidores. Generalmente, se utiliza paraWeb Servers, Mail Servers, FTP servers.

¿Por qué necesitas esto?

Si tiene una tienda online y sus clientes están utilizando su tarjeta de crédito y sus datos personales para comprar productos en ella. Pero ellos (Datos) corren el riesgo de ser robados por una simple escucha telefónica ya que la comunicación es en texto claro, para evitar esto, el Protocolo SSL ayudará a cifrar esta comunicación.

¿Cómo ver si la comunicación es segura?

Los navegadores brindan señales visuales, como un ícono de candado o una barra verde, para ayudar a los visitantes a saber cuándo su conexión está segura. Se muestra un ejemplo en la siguiente captura de pantalla.

Otra herramienta utilizada por el administrador del sistema es la SSH (Secure Shell). Este es un reemplazo seguro para telnet y otras utilidades no cifradas comorlogin, rcp, rsh.

Proporciona un canal seguro cifrado en el host de comunicación para albergar a través de Internet. Reduce los ataques man-in-the-middle. Se puede descargar desde:http://www.putty.org/

En este capítulo, analizaremos las copias de seguridad, que es un proceso de almacenamiento de datos que puede realizarse en una red o una computadora.

¿Por qué se necesita una copia de seguridad?

El objetivo principal es recuperar los datos perdidos de un evento impredecible como la eliminación por error o la corrupción de archivos que en muchos casos es causada por un virus. Un ejemplo esRansomware, que encripta todos sus datos cuando su computadora se infecta y el segundo es revertir los datos en el momento específico que desee. Este es un escenario que ocurre a menudo en empresas que tienen aplicaciones y bases de datos y quieren probar sus aplicaciones con una versión específica de datos.

¿Cómo se gestiona este proceso en las grandes empresas?

Se sugiere que en empresas más grandes que tienen un gran volumen de datos, es necesario contar con un administrador de respaldo, que es una de las personas de mayor confianza en la empresa porque tiene acceso a todos los datos de esa organización y generalmente se ocupa de la comprobación de rutina de la copia de seguridad y el estado de la copia de seguridad.

Dispositivos de respaldo

En esta sección veremos los dispositivos de respaldo de las soluciones más pequeñas a las empresariales. Para una computadora personal, son:

CD and DVD, Blue-Rays - Se utilizan para uso doméstico / personal, donde las personas pueden almacenar sus documentos, principalmente documentos personales o relacionados con la oficina porque tienen pequeñas capacidades que varían de 750 MB a 50 GB.

Removable Devices- De nuevo son para uso doméstico (datos, documentos, música, fotos, películas) que pueden ser un USB extraíble o discos duros externos. Sus capacidades últimamente han aumentado mucho, varían de 2 GB a 2 TB.

Network attached storage (NAS)- Generalmente son dispositivos que se utilizan en pequeñas empresas con fines de respaldo porque ofrecen una forma centralizada de respaldo. Todos los usuarios pueden conectarse a través de la red para acceder a este dispositivo y guardar datos.

Tienen un costo menor en comparación con otras soluciones y también ofrecen una buena tolerancia a fallas ya que están configuradas en RAID (matriz redundante de discos independientes). Pueden montarse en rack o sin rack. Ofrecen un buen nivel de autenticación de usuarios y gestión de consola web.

Storage Area Network (SAN)- Estos son generalmente dispositivos que se utilizan para grandes empresas con fines de respaldo. Ofrecen una alta velocidad de red para almacenamiento, los mayores productores sonEMC Corporation, DELL.

Tipos de copias de seguridad según la ubicación

Los tipos de respaldo pueden variar según el tamaño de la empresa, el presupuesto y la importancia de los datos.

Se dividen en dos tipos:

- Copias de seguridad locales

- Copias de seguridad en línea

Generalmente, las copias de seguridad locales almacenan los datos en un CD, NA Storages, etc., ya que puede haber una simple copia de archivos o mediante el uso de cualquier software de terceros. Uno de ellos en el servidor es la copia de seguridad de Windows que se incluye en la licencia de Windows Server Edition.

Otro es Acronis, que es uno de los mejores del mercado. http://www.acronis.com/en-eu/

Copia de seguridad en línea o almacenamiento en la nube

Una de las tendencias más importantes es el almacenamiento en línea, donde las empresas y los usuarios pueden almacenar sus datos en algún lugar de la nube, y también es más barato que hacerlo todo por su cuenta. Tampoco hay necesidad de infraestructura de respaldo ni mantenimiento.

Para un usuario personal, los mayores proveedores como Microsoft lo ofrecen de forma gratuita. Ofrece OneDrive y puede almacenar hasta 5GB en su nube y tiene una interfaz para diferentes sistemas operativos.

El segundo es Google Drive, que es un producto de Google, en el que los archivos se sincronizan automáticamente.

La lista completa se puede ver en PCMagazine - http://www.pcmag.com/article2/0,2817,2413556,00.asp#. Para las empresas pequeñas o grandes, mencionadas anteriormente, la solución de copia de seguridad en línea o en la nube es una buena solución para ellas debido al costo y la responsabilidad.

Los mayores proveedores que ofrecen este servicio son Microsoft con la solución AZURE: https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/ que ofrece un rendimiento y una escalabilidad muy altos para esta solución.

El otro es Amazon con su producto S3 Los detalles sobre este producto se pueden encontrar en - http://aws.amazon.com/s3/

La recuperación ante desastres es generalmente un proceso de planificación y produce un documento que garantiza a las empresas resolver los eventos críticos que afectan sus actividades. Tales eventos pueden ser un desastre natural (terremotos, inundaciones, etc.), ciberataques o fallas de hardware como servidores o enrutadores.

Como tal, tener un documento en su lugar reducirá el tiempo de inactividad del proceso comercial desde el lado de la tecnología y la infraestructura. Este documento se combina generalmente con el Plan de Continuidad de Negocio que realiza los análisis de todos los procesos y los prioriza según la importancia de los negocios. En caso de una interrupción masiva, muestra qué proceso debe recuperarse en primer lugar y cuál debe ser el tiempo de inactividad. También minimiza la interrupción del servicio de la aplicación. Nos ayuda a recuperar datos en el proceso organizado y ayuda al personal a tener una visión clara de lo que se debe hacer en caso de desastre.

Requisitos para tener un plan de recuperación ante desastres

La recuperación ante desastres comienza con un inventario de todos los activos como computadoras, equipos de red, servidores, etc. y también se recomienda registrarse por números de serie. Debemos hacer un inventario de todo el software y priorizarlos según la importancia comercial.

En la siguiente tabla se muestra un ejemplo:

| Sistemas | Tiempo de inactividad | Tipo de desastre | Prevenciones | Estrategia de solución | Recuperarte completamente |

|---|---|---|---|---|---|

| Sistema de nómina | 8 horas | Servidor dañado | Hacemos copias de seguridad a diario | Restaurar las copias de seguridad en el servidor de copia de seguridad | Repare el servidor principal y restaure los datos actualizados |

Debe preparar una lista de todos los contactos de sus socios y proveedores de servicios, como el contacto y los datos del ISP, la licencia que ha comprado y dónde se adquirieron. Documentar toda su red que debe incluir esquemas de IP, nombres de usuario y contraseña de servidores.

Medidas preventivas que deben tomarse para la recuperación ante desastres

La sala de servidores debe tener un nivel autorizado. Por ejemplo: solo el personal de TI debe ingresar en un momento dado.

En la sala de servidores debe haber una alarma de incendio, un sensor de humedad, un sensor de inundación y un sensor de temperatura.

Estos son más para la prevención. Puede consultar la siguiente imagen.

A nivel de servidor, siempre se deben utilizar sistemas RAID y siempre debe haber un disco duro de repuesto en la sala de servidores.

Debe tener copias de seguridad en su lugar, esto generalmente se recomienda para copias de seguridad locales y fuera del sitio, por lo que debe haber un NAS en su sala de servidores.

La copia de seguridad debe realizarse periódicamente.

La conectividad a Internet es otro tema y se recomienda que la sede tenga una o más líneas de Internet. Uno primario y otro secundario con un dispositivo que ofrece redundancia.

Si es una empresa, debe tener un sitio de recuperación de desastres que generalmente se encuentra fuera de la ciudad del sitio principal. El propósito principal es estar en espera como en cualquier caso de desastre, replica y respalda los datos.

En este capítulo discutiremos sobre la red desde el punto de vista de la seguridad. También veremos cuáles son los sistemas que nos ayudan como administradores de sistemas a aumentar la seguridad.

For example- Somos administradores de sistemas de una gran cadena de supermercados, pero nuestra empresa quiere conectarse en línea lanzando una plataforma de venta en línea. Hemos hecho la configuración y el sistema está funcionando, pero después de una semana escuchamos que la plataforma fue pirateada.

Nos hacemos una pregunta: ¿Qué hicimos mal? Omitimos la seguridad de la red, que es tan importante como la configuración, porque esta piratería puede influir directamente en la reputación de la empresa, lo que resulta en una disminución de las ventas y el valor de mercado.

Dispositivos que nos ayudan con la seguridad de la red

Firewalls- Pueden ser software o aplicaciones que operan a nivel de red. Protegen las redes privadas de usuarios externos y otras redes. Generalmente, son un compuesto de programas y su función principal es monitorear el flujo de tráfico de afuera hacia adentro y viceversa. Su posición es generalmente detrás de un enrutador o frente al enrutador, según las topologías de red.

También se denominan dispositivos de detección de intrusiones; sus reglas de tráfico se configuran de acuerdo con las reglas de política de la empresa. Por ejemplo, bloquea todo el tráfico entrante al puerto POP porque no desea recibir un correo para estar protegido de todos los posibles ataques de correo. Registran todos los intentos de red para una última auditoría.

También pueden funcionar como filtros de paquetes, esto significa que el firewall toma las decisiones de reenviar o no el paquete en función de las direcciones y puertos de origen y destino.

Algunas de las marcas recomendadas son:

- Serie Cisco ASA

- Checkpoint

- Fortinet

- Juniper

- SonicWALL

- pfSense

sistema de deteccion de intrusos

Los sistemas de detección de intrusiones también son tan importantes como el firewall porque nos ayudan a detectar el tipo de ataque que se está realizando a nuestro sistema y luego a hacer una solución para bloquearlos. La parte de monitoreo es como rastrear registros, buscar firmas dudosas y mantener el historial de los eventos activados. También ayudan a los administradores de red a comprobar la integridad y autenticidad de la conexión que se produce.

Veamos el esquema de sus posiciones:

Herramientas de detección de intrusiones

Una de las mejores herramientas de detección de intrusos es Snort, puede tomar información y descargarla de - www.snort.org

Está basado en software, pero es un código abierto, por lo que es gratis y fácil de configurar. Tiene una red basada en firmas en tiempo real - IDS, que notifica a los administradores del sistema o ataques como escáneres de puertos, ataques DDOS, ataques CGI, puertas traseras, huellas dactilares del sistema operativo.

Los otros IDS son:

- BlackICE Defender

- Monitor CyberCop

- Punto de control RealSecure

- IDS seguros de Cisco

- Ejecutor de la vanguardia

- Lucent RealSecure.

Red privada virtual

Este tipo de red se usa ampliamente en redes de pequeñas empresas o empresas. Ayuda a enviar y recibir datos a través de Internet, pero de forma segura y cifrada. Generalmente, esta red se crea entre dos dispositivos de red seguros como dos firewalls.

Un ejemplo es una conexión entre dos cortafuegos ASA 5505 como se muestra en la siguiente imagen.

En este capítulo explicaremos las políticas de seguridad que son la base de la seguridad para la infraestructura tecnológica de su empresa.

De alguna manera son los reguladores de los comportamientos de sus empleados hacia el uso de la tecnología en el lugar de trabajo, que pueden minimizar el riesgo de ser pirateados, fuga de información, mal uso de Internet y también asegura la protección de los recursos de la empresa.

En la vida real, notará que los empleados de su organización siempre tenderán a hacer clic en URL incorrectas o infectadas con virus o en archivos adjuntos de correo electrónico con virus.

Papel de la política de seguridad en la configuración de protocolos

A continuación se presentan algunos consejos que ayudan a establecer protocolos u para la política de seguridad de una organización.

- ¿Quién debería tener acceso al sistema?

- ¿Cómo debe configurarse?

- ¿Cómo comunicarse con terceros o sistemas?

Las políticas se dividen en dos categorías:

- Políticas de usuario

- Políticas de TI.

Las políticas de usuario generalmente definen el límite de los usuarios hacia los recursos informáticos en un lugar de trabajo. Por ejemplo, qué se les permite instalar en su computadora, si pueden usar almacenamientos extraíbles.

Considerando que, las políticas de TI están diseñadas para el departamento de TI, para asegurar los procedimientos y funciones de los campos de TI.

General Policies- Esta es la política que define los derechos del personal y el nivel de acceso a los sistemas. Generalmente, se incluye incluso en el protocolo de comunicación como medida preventiva en caso de que ocurra algún desastre.

Server Policies- Define quién debe tener acceso al servidor específico y con qué derechos. Qué software se debe instalar, nivel de acceso a Internet, cómo se debe actualizar.

Firewall Access and Configuration Policies- Define quién debe tener acceso al firewall y qué tipo de acceso, como monitoreo, cambian las reglas. Qué puertos y servicios deben permitirse y si deben ser entrantes o salientes.

Backup Policies - Define quién es la persona responsable de la copia de seguridad, cuál debe ser la copia de seguridad, dónde se debe realizar la copia de seguridad, cuánto tiempo se debe guardar y la frecuencia de la copia de seguridad.

VPN Policies- Estas políticas generalmente van con la política de firewall, define aquellos usuarios que deberían tener acceso a una VPN y con qué derechos. Para las conexiones de sitio a sitio con socios, define el nivel de acceso del socio a su red, el tipo de cifrado que se establecerá.

Estructura de una política de seguridad

Cuando compile una política de seguridad, debe tener en cuenta una estructura básica para que algo sea práctico. Algunos de los puntos principales que deben tenerse en cuenta son:

- Descripción de la Política y para qué sirve

- ¿Dónde debería aplicarse esta política?

- Funciones y responsabilidades de los empleados afectados por esta política.

- Procedimientos que están involucrados en esta política.

- Consecuencias si la política no es compatible con los estándares de la empresa.

Tipos de políticas

En esta sección veremos los tipos de pólizas más importantes.

Permissive Policy - Es una política de restricción media en la que nosotros, como administrador, bloqueamos solo algunos puertos conocidos de malware con respecto al acceso a Internet y solo se tienen en cuenta algunos exploits.

Prudent Policy - Esta es una política de alta restricción donde todo está bloqueado con respecto al acceso a Internet, solo se permite una pequeña lista de sitios web, y ahora se permite la instalación de servicios adicionales en las computadoras y se mantienen registros para cada usuario.

Acceptance User Policy- Esta política regula el comportamiento de los usuarios hacia un sistema o red o incluso una página web, por lo que se dice explícitamente lo que un usuario puede y no puede hacer en un sistema. Como si se les permite compartir códigos de acceso, pueden compartir recursos, etc.

User Account Policy- Esta política define lo que debe hacer un usuario para tener o mantener a otro usuario en un sistema específico. Por ejemplo, acceder a una página web de comercio electrónico. Para crear esta política, debe responder algunas preguntas como:

¿La contraseña debe ser compleja o no?

¿Qué edad deben tener los usuarios?

¿Máximo permitido de intentos o errores para iniciar sesión?

¿Cuándo se debe eliminar, activar o bloquear al usuario?

Information Protection Policy - Esta política es para regular el acceso a la información, el proceso de información caliente, cómo almacenar y cómo debe ser transferida.

Remote Access Policy- Esta política es principalmente para grandes empresas donde el usuario y sus sucursales se encuentran fuera de su sede. Indica a qué deben acceder los usuarios, cuándo pueden trabajar y en qué software como SSH, VPN, RDP.

Firewall Management Policy - Esta política tiene que ver explícitamente con su gestión, qué puertos deben bloquearse, qué actualizaciones deben realizarse, cómo realizar cambios en el firewall, cuánto tiempo deben mantenerse los registros.

Special Access Policy- Esta política tiene como objetivo mantener a las personas bajo control y monitorear los privilegios especiales en sus sistemas y el propósito de por qué los tienen. Estos empleados pueden ser líderes de equipo, gerentes, gerentes senior, administradores de sistemas y personas de alta designación.

Network Policy- Esta política es para restringir el acceso de cualquier persona al recurso de la red y dejar en claro quiénes accederán a la red. También asegurará si esa persona debe estar autenticada o no. Esta política también incluye otros aspectos como, ¿quién autorizará los nuevos dispositivos que se conectarán a la red? La documentación de los cambios de red. Filtros web y niveles de acceso. ¿Quién debe tener conexión inalámbrica y el tipo de autenticación, la validez de la sesión de conexión?

Email Usage Policy- Esta es una de las políticas más importantes que se deben aplicar porque muchos usuarios también usan el correo electrónico del trabajo para fines personales. Como resultado, la información puede filtrarse al exterior. Algunos de los puntos clave de esta política son que los empleados deben conocer la importancia de este sistema que tienen el privilegio de utilizar. No deben abrir ningún archivo adjunto que parezca sospechoso. Los datos privados y confidenciales no deben enviarse a través de ningún correo electrónico cifrado.

Software Security Policy- Esta política tiene que ver con el software instalado en la computadora del usuario y lo que debe tener. Algunos de los puntos clave de esta política son que el Software de la empresa no debe ser entregado a terceros. Solo se debe permitir la lista blanca de software, no se debe instalar ningún otro software en la computadora. No se debe permitir el software Warez ni pirateado.

En este capítulo, analizaremos una lista de verificación avanzada que usaremos para educar a los usuarios y al personal de TI también, cuando se trata de cualquier problema de seguridad, deben presentarse como expresiones naturales.

Basado en todos los capítulos y especialmente en las políticas de seguridad, la siguiente tabla tiene una lista de verificación que toca la mayoría de los componentes que se han discutido en este tutorial.

| Lista de Verificación | Estado de la tarea |

|---|---|

| Server Room | |

| Rack de servidores instalado correctamente | |

| Aire acondicionado presente | |

| El sistema de alarma y monitoreo de temperatura está en su lugar | |

| Detección automática de humo / fuego disponible | |

| Detector de prevención de entrada de agua disponible | |

| El extintor de incendios está en su lugar | |

| El cableado de LAN local se realiza correctamente | |

| Business Critical Services | |

| Hay fuentes de alimentación redundantes disponibles | |

| Los sistemas RAID están disponibles | |

| Los sistemas UPS están en su lugar | |

| Los sistemas de emergencia están en su lugar | |

| La documentación está actualizada | |

| Se proporciona soporte profesional | |

| Los SLA están firmados | |

| Se prepara el plan de emergencia | |

| Business Internet Account | |

| Líneas redundantes | |

| Se dispone de seguro para equipos TIC | |

| Information Systems | |

| El servidor se instala de acuerdo con los manuales de políticas de configuración | |

| Los GPO estándar están configurados en el servidor | |

| La seguridad del sistema está hecha | |

| La documentación del sistema está actualizada | |

| La copia de seguridad de los datos se configura correctamente y se realiza con regularidad según las políticas de copia de seguridad | |

| Para verificar el nombre adecuado de todas las computadoras, los dispositivos de red deben estar en línea con la política de TI | |

| Software de lista blanca estándar para alinear en todas las PC | |

| Todas las PC en el sistema de dominio | |

| Los privilegios de administrador se toman de los usuarios de computadoras | |

| Los privilegios del programa están en el nivel mínimo necesario | |

| Information Security | |

| La gestión de identidad y acceso está configurada | |

| Las posibilidades de acceso a los datos se minimizan al nivel necesario | |

| El software de protección antivirus está instalado en cada PC | |

| Human Factor | |

| Se implementa el sistema de TIC y la política de uso del correo electrónico (debe verificarse según las salvaguardias disciplinarias) | |

| Se imparte formación de sensibilización del personal con regularidad | |

| Las responsabilidades están documentadas | |

| Maintenance of Information Systems | |

| Las actualizaciones de seguridad están instaladas en todas las PC | |

| El sistema de notificación y alerta interna de ICT está configurado | |

| El plan de acción de actualización de seguridad está terminado | |

| El plan de implementación de la actualización de seguridad está en su lugar | |

| General | |

| El esquema de la dirección IP de red está en línea | |

| Network Security | |

| Las reglas de acceso al firewall y los puertos abiertos cumplen con la política del firewall | |

| Existe protección de información sensible | |

| La restricción de los servicios de comunicación está habilitada | |

| La VPN está configurada correctamente con los socios. | |

| La seguridad WLAN está habilitada en todos los dispositivos WIFI | |

| El acceso a Internet limitado está configurado | |

| Se implementan las regulaciones BYOD | |

| Network Management | |

| El sistema de gestión de ancho de banda está configurado | |

| El sistema de monitoreo de red está disponible | |

| Los archivos DRP están actualizados | |

Tenga en cuenta que esta lista se puede modificar de acuerdo con las necesidades de su empresa y el personal también.

En esta sección explicaremos algunos cumplimientos importantes que se encuentran en torno a la industria de la tecnología. Hoy en día, el cumplimiento de la tecnología se está volviendo más importante porque se está desarrollando demasiado rápido y los problemas legales surgen con más frecuencia que nunca. Qué es el cumplimiento, digamos por ejemplo que queremos desarrollar un software de gestión de la salud, tiene que ser desarrollado de acuerdo con los estándares de la Organización de la Salud en ese País y si será internacional tiene que estar de acuerdo con el país donde se comercializará, que en este caso es la Ley de Portabilidad y Responsabilidad de la Información de Salud.

¿Cuáles son los principales cumplimientos?

Algunas regulaciones, normas y legislaciones que las empresas pueden necesitar cumplir son las siguientes:

Ley Sarbanes Oxley (SOX) de 2002

La Ley Sarbanes Oxley se creó para los escándalos financieros de alto perfil para proteger a los accionistas y al público en general de errores contables y prácticas fraudulentas en la empresa. Entre otras disposiciones, la ley establece reglas sobre el almacenamiento y la conservación de registros comerciales en sistemas de TI. Es importante porque la mayoría de los bancos más grandes de los últimos años han sufrido filtraciones de datos. Si está en la industria financiera, debe verificar esta ley y sus detalles se pueden encontrar en línea. Puede hacer clic en el siguiente enlace para obtener más información:https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

Ley de Portabilidad y Responsabilidad del Seguro Médico de 1996 (HIPAA)

En esta ley, el Título II incluye una sección administrativa que exige la estandarización de los sistemas de registros médicos electrónicos e incluye mecanismos de seguridad diseñados para proteger la privacidad de los datos y la confidencialidad del paciente. Debe tener hardware o software que proporcione controles de acceso, controles de integridad, auditoría y seguridad de transmisión. Entonces, si usted es un administrador del sistema en el sistema de salud, debe leer y verificar sus sistemas si cumplen con esta ley. Para más información, puede hacer clic en el siguiente enlace:https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

Cumplimiento de la FERC

Este cumplimiento es importante porque se trata de la industria energética. Las empresas deben implementar políticas y procedimientos no solo para proteger los activos electrónicos clave, sino también para informar y recuperarse cuando ocurre un ciberataque. Puede encontrar más información sobre esto en el siguiente enlace:http://www.ferc.gov/enforcement/compliance.asp

Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS)

Esto tiene que ver principalmente con la industria de las tiendas minoristas en línea. Esto, como cumplimiento, no tiene un impacto legal directo, pero si se descuida, se le pueden cobrar otras infracciones de la ley. Fue desarrollado conjuntamente por American Express, Visa, MasterCard, Discover y JCB. Requiere el uso de firewalls, encriptación de datos, monitoreo y otros controles para asegurar la información confidencial. Se puede encontrar más información en Wikipedia -https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard

Hemos discutido la mayoría de los cumplimientos importantes que tienen un mayor impacto, también vale la pena mencionar que los cumplimientos legales pueden cambiar según los países, pero estos principales que mencionamos son casi similares en todos los países.