Seguridad móvil - Guía rápida

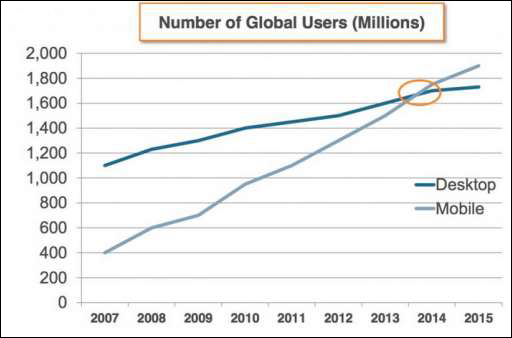

En este tutorial, trataremos los conceptos de seguridad móvil principalmente desde el punto de vista práctico. Observe el siguiente gráfico, que ilustra el número cada vez mayor de usuarios de teléfonos móviles en todo el mundo, lo que resalta la importancia de la seguridad móvil.

La cantidad estimada de dispositivos móviles es de alrededor de 5,8 mil millones, que se cree que ha crecido exponencialmente en cinco años y se supone que llegará a casi 12 mil millones en cuatro años. Por tanto, será una media de dos dispositivos móviles por persona en el planeta. Esto nos hace totalmente dependientes de los dispositivos móviles y nuestros datos confidenciales se transportan por todas partes. Como resultado, la seguridad móvil es uno de los conceptos más importantes a tener en cuenta.

La seguridad móvil como concepto se ocupa de la protección de nuestros dispositivos móviles de posibles ataques de otros dispositivos móviles o del entorno inalámbrico al que está conectado el dispositivo.

Las siguientes son las principales amenazas con respecto a la seguridad móvil:

Pérdida de dispositivo móvil. Este es un problema común que puede poner en riesgo no solo a usted, sino incluso a sus contactos, debido a un posible phishing.

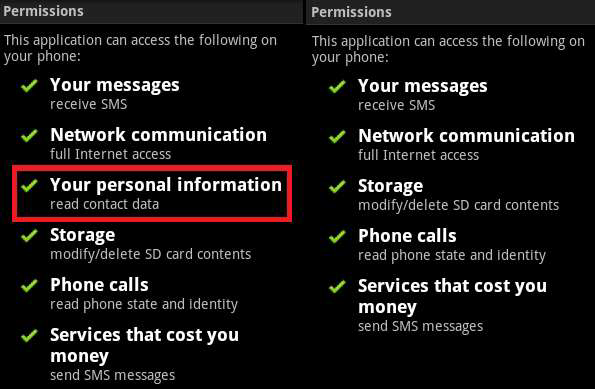

Hackeo o violación de aplicaciones. Este es el segundo tema más importante. Muchos de nosotros hemos descargado e instalado aplicaciones telefónicas. Algunos de ellos solicitan acceso o privilegios adicionales, como el acceso a su ubicación, contacto, historial de navegación con fines de marketing, pero, por otro lado, el sitio también proporciona acceso a otros contactos. Otros factores de preocupación son los troyanos, virus, etc.

El robo de teléfonos inteligentes es un problema común para los propietarios de teléfonos inteligentes muy codiciados, como dispositivos iPhone o Android. El peligro de que los datos corporativos, como las credenciales de la cuenta y el acceso al correo electrónico, caigan en manos de un ladrón de tecnología es una amenaza.

Por definicin, un Attack Vector es un método o técnica que utiliza un pirata informático para obtener acceso a otro dispositivo informático o red con el fin de inyectar un "código incorrecto" a menudo llamado payload. Este vector ayuda a los piratas informáticos a explotar las vulnerabilidades del sistema. Muchos de estos vectores de ataque aprovechan el elemento humano ya que es el punto más débil de este sistema. A continuación se muestra la representación esquemática del proceso de los vectores de ataque, que puede ser utilizado por un pirata informático al mismo tiempo.

Algunos de los vectores de ataque móvil son:

Software malicioso

Virus y rootkit

Modificación de la aplicación

Modificación del sistema operativo

Exfiltración de datos

Los datos salen de la organización

Imprimir pantalla

Copiar a USB y pérdida de respaldo

Manipulación de datos

Modificación por otra aplicación

Intentos de manipulación no detectados

Dispositivos rotos en la cárcel

Pérdida de datos

Pérdida de dispositivo

Acceso no autorizado al dispositivo

Vulnerabilidades de la aplicación

Consecuencias de los vectores de ataque

Los vectores de ataque es el proceso de piratería como se explicó y tiene éxito, a continuación se muestra el impacto en sus dispositivos móviles.

Losing your data - Si su dispositivo móvil ha sido pirateado o se ha introducido un virus, todos los datos almacenados se pierden y el atacante se los lleva.

Bad use of your mobile resources- Lo que significa que su red o dispositivo móvil puede sobrecargarse y no puede acceder a sus servicios originales. En el peor de los casos, el pirata informático puede utilizarlo para conectar otra máquina o red.

Reputation loss- En caso de que su cuenta de Facebook o su cuenta de correo electrónico comercial sea pirateada, el pirata informático puede enviar mensajes falsos a sus amigos, socios comerciales y otros contactos. Esto podría dañar su reputación.

Identity theft - Puede haber un caso de robo de identidad como foto, nombre, dirección, tarjeta de crédito, etc. y la misma puede utilizarse para un delito.

Anatomía de un ataque móvil

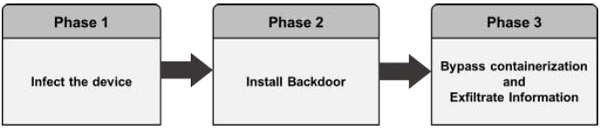

A continuación se muestra una representación esquemática de la anatomía de un ataque móvil. Comienza con la fase de infección que incluye los vectores de ataque.

Infección del dispositivo

La infección del dispositivo con software espía móvil se realiza de forma diferente para los dispositivos Android e iOS.

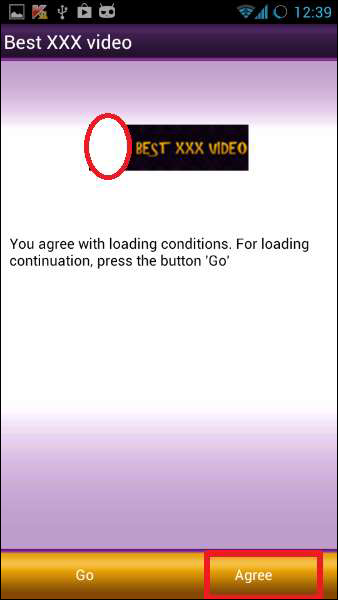

Android- Se engaña a los usuarios para que descarguen una aplicación del mercado o de una aplicación de terceros, generalmente mediante un ataque de ingeniería social. La infección remota también se puede realizar a través de un ataque Man-in-the-Middle (MitM), donde un adversario activo intercepta las comunicaciones móviles del usuario para inyectar el malware.

iOS- La infección de iOS requiere acceso físico al móvil. La infección del dispositivo también puede ser mediante la explotación de un día cero como el exploit JailbreakME.

Instalación de una puerta trasera

Para instalar una puerta trasera se requieren privilegios de administrador al rootear dispositivos Android y hacer jailbreak a dispositivos Apple. A pesar de que los fabricantes de dispositivos colocan mecanismos de detección de rooting / jailbreak, el software espía móvil los evita fácilmente.

Android - Los mecanismos de detección de enraizamiento no se aplican al enraizamiento intencional.

iOS - La “comunidad” de jailbreak es vociferante y motivada.

Evitando los mecanismos de cifrado y exfiltrando información

El software espía envía contenido móvil, como correos electrónicos y mensajes encriptados, a los servidores del atacante en texto sin formato. El software espía no ataca directamente el contenedor seguro. Toma los datos en el punto donde el usuario extrae datos del contenedor seguro para leerlos. En esa etapa, cuando el contenido se descifra para el uso del usuario, el software espía toma el control del contenido y lo envía.

¿Cómo puede un hacker beneficiarse de un dispositivo móvil comprometido con éxito?

En la mayoría de los casos, la mayoría de nosotros pensamos qué podemos perder en caso de que nuestro móvil sea pirateado. La respuesta es simple: perderemos nuestra privacidad. Nuestro dispositivo se convertirá en un sistema de vigilancia para que el hacker nos observe. Otras actividades de lucro para el hacker es tomar nuestros datos sensibles, realizar pagos, realizar actividades ilegales comoDDoS attacks. A continuación se muestra una representación esquemática.

Los 10 principales riesgos de OWASP Mobile

Cuando hablamos de seguridad móvil, basamos los tipos de vulnerabilidad en OWASP, que es una organización benéfica sin fines de lucro en los Estados Unidos, establecida el 21 de abril. OWASP es una organización internacional y la Fundación OWASP apoya los esfuerzos de OWASP en todo el mundo.

Para dispositivos móviles, OWASP tiene 10 vulnerability classifications.

M1-Uso inadecuado de la plataforma

Esta categoría cubre el uso indebido de una función de la plataforma o el incumplimiento de los controles de seguridad de la plataforma. Puede incluir intenciones de Android, permisos de plataforma, uso indebido de TouchID, el llavero o algún otro control de seguridad que sea parte del sistema operativo móvil. Hay varias formas en que las aplicaciones móviles pueden experimentar este riesgo.

Datos inseguros M2

Esta nueva categoría es una combinación de M2 y M4 de Mobile Top Ten 2014. Esto cubre el almacenamiento de datos inseguro y la fuga de datos no intencionada.

Comunicación insegura M3

Esto cubre un apretón de manos deficiente, versiones incorrectas de SSL, negociación débil, comunicación de texto claro de activos sensibles, etc.

Autenticación insegura M4

Esta categoría captura las nociones de autenticación del usuario final o mala gestión de sesiones. Esto incluye:

- No identificar al usuario en absoluto cuando debería ser necesario

- No mantener la identidad del usuario cuando se requiere

- Debilidades en la gestión de sesiones

Criptografía deficiente en M5

El código aplica criptografía a un activo de información confidencial. Sin embargo, la criptografía es insuficiente de alguna manera. Tenga en cuenta que todo lo relacionado con TLS o SSL va en M3. Además, si la aplicación no usa criptografía cuando debería, probablemente pertenezca a M2. Esta categoría es para problemas en los que se intentó criptografía, pero no se hizo correctamente.

M6-Autorización insegura

Esta es una categoría para capturar cualquier falla en la autorización (por ejemplo, decisiones de autorización en el lado del cliente, navegación forzada, etc.) Es distinta de los problemas de autenticación (por ejemplo, inscripción de dispositivos, identificación de usuario, etc.)

Si la aplicación no autentica a los usuarios en una situación en la que debería (por ejemplo, otorgando acceso anónimo a algún recurso o servicio cuando se requiere acceso autenticado y autorizado), entonces eso es un error de autenticación, no un error de autorización.

Calidad del código del cliente M7

Esta fue la "Decisiones de seguridad a través de entradas no confiables", una de nuestras categorías menos utilizadas. Esta sería la solución general para los problemas de implementación a nivel de código en el cliente móvil. Eso es distinto de los errores de codificación del lado del servidor. Esto capturaría cosas como desbordamientos de búfer, vulnerabilidades de cadenas de formato y varios otros errores a nivel de código donde la solución es reescribir algún código que se está ejecutando en el dispositivo móvil.

Manipulación de código M8

Esta categoría cubre el parcheo binario, la modificación de recursos locales, el enlace de métodos, el intercambio de métodos y la modificación de memoria dinámica.

Una vez que la aplicación se entrega al dispositivo móvil, el código y los recursos de datos residen allí. Un atacante puede modificar directamente el código, cambiar el contenido de la memoria dinámicamente, cambiar o reemplazar las API del sistema que utiliza la aplicación o modificar los datos y recursos de la aplicación. Esto puede proporcionar al atacante un método directo para subvertir el uso previsto del software para beneficio personal o monetario.

M9-Ingeniería inversa

Esta categoría incluye el análisis del binario central final para determinar su código fuente, bibliotecas, algoritmos y otros activos. Software como IDA Pro, Hopper, otool y otras herramientas de inspección binaria brindan al atacante información sobre el funcionamiento interno de la aplicación. Esto se puede utilizar para explotar otras vulnerabilidades incipientes en la aplicación, así como para revelar información sobre servidores back-end, constantes y cifrados criptográficos y propiedad intelectual.

M10-Funcionalidad extraña

A menudo, los desarrolladores incluyen funciones ocultas de puerta trasera u otros controles de seguridad de desarrollo internos que no están destinados a ser lanzados a un entorno de producción. Por ejemplo, un desarrollador puede incluir accidentalmente una contraseña como comentario en una aplicación híbrida. Otro ejemplo incluye la desactivación de la autenticación de 2 factores durante la prueba.

Un desarrollador autenticado de una empresa crea aplicaciones móviles para usuarios móviles. Para permitir que los usuarios móviles naveguen e instalen cómodamente estas aplicaciones móviles, los proveedores de plataformas como Google y Apple han creado mercados centralizados, por ejemplo, PlayStore (Google) y AppStore (Apple). Sin embargo, existen preocupaciones de seguridad.

Por lo general, las aplicaciones móviles desarrolladas por los desarrolladores se envían a estos mercados sin selección ni verificación, lo que las pone a disposición de miles de usuarios móviles. Si está descargando la aplicación de una tienda de aplicaciones oficial, puede confiar en la aplicación, ya que la tienda de alojamiento la ha examinado. Sin embargo, si está descargando la aplicación de una tienda de aplicaciones de terceros, existe la posibilidad de descargar malware junto con la aplicación porque las tiendas de aplicaciones de terceros no examinan las aplicaciones.

El atacante descarga un juego legítimo y lo vuelve a empaquetar con malware y carga las aplicaciones móviles en una tienda de aplicaciones de terceros desde donde los usuarios finales descargan esta aplicación de juego maliciosa, creyendo que es genuina. Como resultado, el malware recopila y envía credenciales de usuario como registros de llamadas / fotos / videos / documentos confidenciales al atacante sin el conocimiento del usuario.

Con la información recopilada, el atacante puede explotar el dispositivo y lanzar cualquier otro ataque. Los atacantes también pueden diseñar socialmente a los usuarios para que descarguen y ejecuten aplicaciones fuera de las tiendas de aplicaciones oficiales. Las aplicaciones maliciosas pueden dañar otras aplicaciones y datos y enviar sus datos confidenciales a los atacantes.

Problemas de sandboxing de aplicaciones

Sandbox ayuda a los usuarios móviles al limitar los recursos que utiliza una aplicación en el dispositivo móvil. Sin embargo, muchas aplicaciones malintencionadas pueden superar esto, lo que permite que el malware utilice todas las capacidades de procesamiento del dispositivo y los datos del usuario.

Sandbox seguro

Es un entorno en el que cada aplicación ejecuta sus recursos y datos asignados para que las aplicaciones sean seguras y no puedan acceder a otros recursos y datos de la aplicación.

Sandbox vulnerable

Es un entorno en el que se instala una aplicación maliciosa y explota el sandbox permitiéndose acceder a todos los datos y recursos.

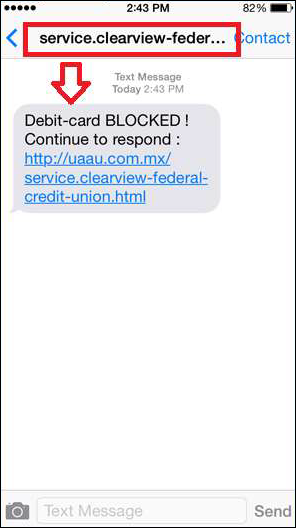

Eche un vistazo a la siguiente captura de pantalla. Es posible que haya recibido un SMS similar que parecía genuino. De hecho, después de un poco de análisis, nos damos cuenta de que no es genuino. Es un ejemplo deSMS phishing.

Los enlaces en el SMS pueden instalar malware en el dispositivo del usuario o dirigirlo a un sitio web malicioso, o indicarle que llame a un número configurado para engañarlo para que divulgue información personal y financiera, como contraseñas, ID de cuenta o detalles de tarjetas de crédito. Esta técnica se usa mucho en los delitos cibernéticos, ya que es mucho más fácil engañar a alguien para que haga clic en un enlace malicioso en el correo electrónico que intentar romper las defensas de un móvil. Sin embargo, algunos SMS de phishing están mal escritos y claramente parecen ser falsos.

¿Por qué el phishing por SMS es eficaz?

El SMS Phishing tiene éxito porque juega con el miedo y la ansiedad de los usuarios. Los SMS irracionales infunden miedo en la mente de los usuarios. La mayoría de los escenarios tienen que ver con el miedo a perder dinero, como si alguien hubiera comprado algo con sus tarjetas de crédito.

Otros casos incluyen, el miedo cuando un SMS lo acusa de hacer algo ilegal que no ha hecho. O un SMS sobre la posibilidad de dañar a sus familiares. de tu familia, etc.

Ejemplos de ataques de phishing por SMS

Ahora veamos algunos ejemplos para comprender los casos en los que ocurre principalmente el phishing por SMS.

Ejemplo 1

Generalmente, los estafadores utilizan el correo electrónico a los SMS para falsificar su identidad real. Si lo busca en Google, puede encontrar muchos recursos legítimos. Simplemente busque en Google: correo electrónico a proveedores de SMS.

Ejemplo 2

La otra estafa clásica es el fraude financiero que le pedirá PIN, nombre de usuario, contraseña, detalles de la tarjeta de crédito, etc.

Ejemplo 3

Ortografía y mala gramática. Los ciberdelincuentes generalmente cometen errores gramaticales y ortográficos porque a menudo usan un diccionario para traducir en un idioma específico. Si nota errores en un SMS, podría tratarse de una estafa.

Ejemplo 4

Intento de phishing por SMS para crear una falsa sensación de urgencia.

Ejemplo 5

Los ciberdelincuentes suelen utilizar amenazas de que su seguridad se ha visto comprometida. El ejemplo anterior lo demuestra bien. En el siguiente caso, el sujeto dice que ha ganado un regalo.

Ejemplo 6

En este caso, un SMS le pide que responda para que puedan verificar que su número es válido. Esto puede aumentar la cantidad de mensajes no deseados por SMS en su número.

Ejemplo 7

Falsificación de sitios web o empresas populares. Los estafadores usan el nombre de grandes organizaciones que parecen estar conectadas a sitios web legítimos, pero en realidad te llevan a sitios fraudulentos o ventanas emergentes de apariencia legítima.

Prevención y Soluciones

Para protegernos del phishing por SMS, hay que tener en cuenta algunas reglas.

Las compañías financieras nunca solicitan información personal o financiera, como nombre de usuario, contraseña, PIN o números de tarjetas de crédito o débito por mensaje de texto.

Las estafas de smishing intentan crear una falsa sensación de urgencia al solicitar una respuesta inmediata. Mantenga la calma y analice los SMS.

No abra enlaces en mensajes de texto no solicitados.

No llame a un número de teléfono que figura en un mensaje de texto no solicitado. Debe comunicarse con cualquier banco, gobierno, agencia o empresa identificada en el mensaje de texto utilizando la información que figura en sus registros o en las páginas web oficiales.

No responda a los mensajes sonrientes, ni siquiera para pedirle al remitente que deje de comunicarse con usted.

Tenga cuidado al proporcionar su número de teléfono móvil u otra información en respuesta a anuncios emergentes y ofertas de "prueba gratuita".

Verifique la identidad del remitente y tómese el tiempo para preguntarse por qué el remitente solicita su información.

Tenga cuidado con los mensajes de texto de remitentes desconocidos, así como con los mensajes de texto inusuales de remitentes que conoce, y mantenga su software y aplicaciones de seguridad actualizados.

Emparejamiento de dispositivos móviles en conexiones abiertas Bluetooth y Wi-Fi

Bluetooth es una tecnología de ondas de radio similar, pero está diseñada principalmente para comunicarse en distancias cortas, menos de unos 10 mo 30 pies. Por lo general, puede usarlo para descargar fotos desde una cámara digital a una PC, para conectar un mouse inalámbrico a una computadora portátil, para conectar un auricular manos libres a su teléfono celular para que pueda hablar y conducir de manera segura al mismo tiempo, y pronto.

Para obtener esta conexión, los dispositivos intercambian el PIN de los demás, pero en general, como tecnología, no es seguro. Es una buena práctica reparar los dispositivos después de un período de tiempo.

¿Qué puede hacer un hacker con un dispositivo emparejado?

- Reproducir sonidos de llamadas entrantes

- Activar alarmas

- Hacer llamadas

- Presione las teclas

- Leer contactos

- Leer SMS

- Apague el teléfono o la red

- Cambiar la fecha y la hora

- Cambiar el operador de red

- Eliminar aplicaciones

Medidas de seguridad para dispositivos Bluetooth

- Habilite la funcionalidad Bluetooth solo cuando sea necesario.

- Habilite el descubrimiento de Bluetooth solo cuando sea necesario.

- Mantenga los dispositivos emparejados juntos y controle lo que sucede en los dispositivos.

- Empareje los dispositivos con una clave segura.

- Nunca ingrese claves de acceso o PIN cuando se le solicite inesperadamente.

- Actualice y parchee regularmente los dispositivos habilitados para Bluetooth.

- Retire los dispositivos emparejados inmediatamente después de su uso.

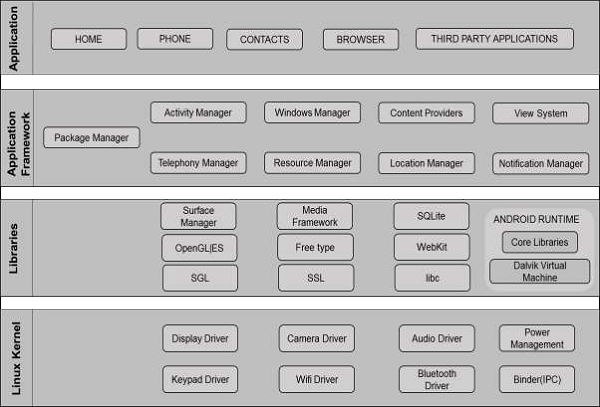

Como muchos de nosotros sabemos, Google desarrolla software para dispositivos móviles con capacidades de procesamiento para teléfonos inteligentes y tabletas. Su kernel está basado en Linux. Sus aplicaciones instaladas se ejecutan en una caja de arena. Sin embargo, muchos productores han lanzado sus antivirus para dichos sistemas operativos, como Kasperky, MCAfee y AVG Technologies. Aunque la aplicación antivirus se ejecuta en un entorno de pruebas, tiene un límite para escanear el entorno.

Algunas características del sistema operativo Android son las siguientes:

- Máquina virtual Dalvik optimizada para dispositivos móviles

- Base de datos SQLite para datos estructurados

- Navegador integrado basado en el motor WebKit

- Soporte de diferentes formatos de medios como audio, imágenes, video.

- Entorno de desarrollo rico como emuladores (Bluestack), herramientas de depuración

Arquitectura del sistema operativo Android

La siguiente imagen muestra la arquitectura general del sistema operativo Android:

The first layer is Application, incluye aplicaciones como SMS, calendarios y otras aplicaciones de terceros.

The second layer is Application Framework, que incluye -

Ver sistema, que es para que los desarrolladores creen cuadros, líneas, cuadrículas, etc.

Los proveedores de contenido permiten que las aplicaciones accedan y utilicen datos de aplicaciones de terceros.

El administrador de actividades controla el ciclo de vida de una aplicación.

El administrador de recursos asigna recursos a una aplicación.

El administrador de notificaciones ayuda a mostrar notificaciones de aplicaciones.

The third layer is libraries,que es la parte más importante. Utiliza la función de la aplicación, por ejemplo, para almacenar la fecha en una base de datos. Es SQLite el que utiliza esta función.

The fourth layer is the Linux Kernel. Contiene todos los controladores de los componentes de hardware, como cámara, inalámbrico, almacenamiento, etc.

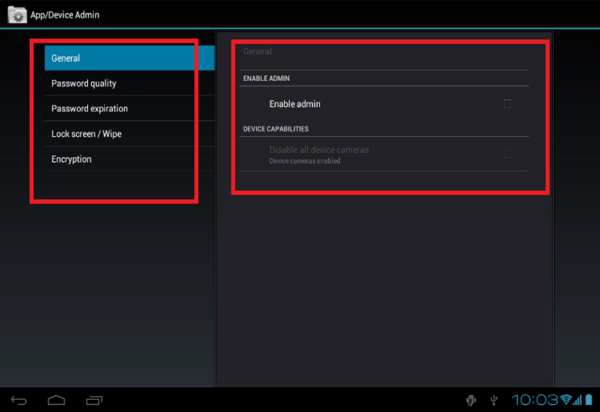

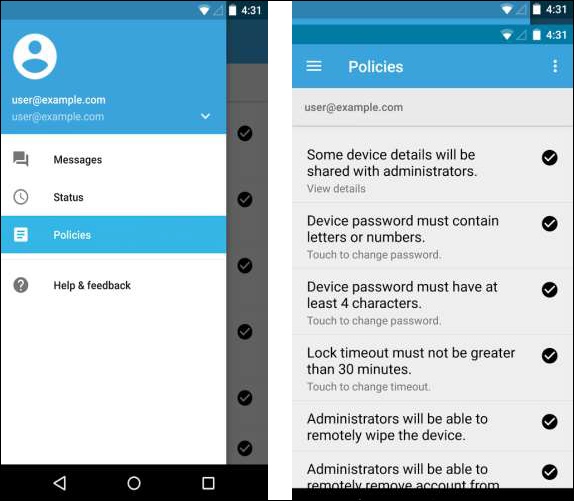

API de administración de dispositivos Android

La API de administración de dispositivos introducida en Android 2.2 proporciona funciones de administración de dispositivos a nivel del sistema. Estas API permiten a los desarrolladores crear aplicaciones conscientes de la seguridad que son útiles en entornos empresariales, en los que los profesionales de TI requieren un gran control sobre los dispositivos de los empleados.

Las aplicaciones de administración de dispositivos se escriben utilizando la API de administración de dispositivos. Estas aplicaciones de administración de dispositivos hacen cumplir las políticas deseadas cuando el usuario instala estas aplicaciones en su dispositivo. Las aplicaciones integradas pueden aprovechar las nuevas API para mejorar el soporte de intercambio.

A continuación, se muestran algunos ejemplos de los tipos de aplicaciones que pueden utilizar la API de administración de dispositivos:

- Clientes de correo electrónico

- Aplicaciones de seguridad que limpian de forma remota

- Servicios y aplicaciones de administración de dispositivos

Los ejemplos que se utilizan en este tutorial se basan en la muestra de API de administración de dispositivos, que se incluye en las muestras de SDK (disponibles a través de Android SDK Manager) y se encuentra en su sistema como

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Aplicación de muestra

Esta aplicación de muestra ofrece una demostración de las funciones de administración del dispositivo. Presenta a los usuarios una interfaz de usuario que les permite habilitar la aplicación de administración del dispositivo.

Una vez que los usuarios han habilitado la aplicación, pueden usar los botones en la interfaz de usuario para hacer lo siguiente:

Establecer la calidad de la contraseña.

Especifique los requisitos para la contraseña del usuario, como la longitud mínima, la cantidad mínima de caracteres numéricos que debe contener, etc.

Establezca la contraseña. Si la contraseña no se ajusta a las políticas especificadas, el sistema devuelve un error.

Establezca cuántos intentos fallidos de contraseña pueden ocurrir antes de que se borre el dispositivo (es decir, se restaure a la configuración de fábrica).

Establezca cuánto tiempo a partir de ahora caducará la contraseña.

Establezca la longitud del historial de contraseñas (la longitud se refiere al número de contraseñas antiguas almacenadas en el historial). Esto evita que los usuarios reutilicen una de las últimas contraseñas que usaron anteriormente.

Especifique que el área de almacenamiento debe estar cifrada, si el dispositivo lo admite.

Establezca la cantidad máxima de tiempo inactivo que puede transcurrir antes de que se bloquee el dispositivo.

Haga que el dispositivo se bloquee inmediatamente.

Limpie los datos del dispositivo (es decir, restaure la configuración de fábrica).

Desactiva la cámara.

Rooting es una palabra que proviene de la sintaxis de Linux. Significa el proceso que otorga a los usuarios súper privilegios sobre el teléfono móvil. Después de pasar y completar este proceso, los usuarios pueden tener control sobre AJUSTES, CARACTERÍSTICAS y RENDIMIENTO de su teléfono e incluso pueden instalar software que no es compatible con el dispositivo. En palabras simples, significa que los usuarios pueden alterar o modificar fácilmente el código de software en el dispositivo.

El enraizamiento permite que todas las aplicaciones instaladas por el usuario ejecuten comandos privilegiados como:

Modificar o eliminar archivos del sistema, módulo, firmware y kernels

Eliminación de aplicaciones preinstaladas del fabricante o del operador

Acceso de bajo nivel al hardware que normalmente no está disponible para los dispositivos en su configuración predeterminada

Las ventajas del enraizamiento son:

- Desempeño mejorado

- Anclaje a red Wi-Fi y Bluetooth

- Instalar aplicaciones en la tarjeta SD

- Mejor interfaz de usuario y teclado

El enraizamiento también conlleva muchos riesgos de seguridad y otros riesgos para su dispositivo, como:

- Rompiendo el dispositivo

- Infección de malware

- Anula la garantía de su teléfono

- Bajo rendimiento

Herramientas de enraizamiento de Android

Como el sistema operativo Android es de código abierto, las herramientas de enraizamiento que se pueden encontrar en Internet son muchas. Sin embargo, enumeraremos solo algunos de ellos:

Androot universal

Puede descargar desde https://www.roidbay.com

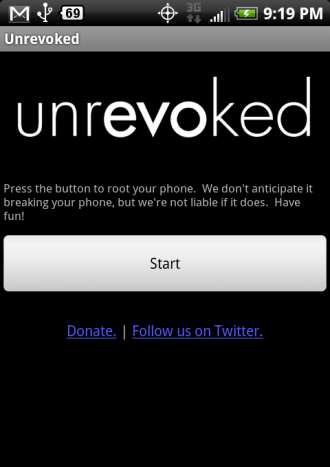

No revocado

No revocado disponible en https://unrevoked.com

Rootear teléfonos Android usando SuperOneClick Rooting

SuperOneClick es una de las mejores herramientas diseñadas especialmente para rootear un teléfono Android.

Veamos cómo usarlo y rootear un teléfono Android -

Step 1 - Enchufe y conecte su dispositivo Android a su computadora con un cable USB.

Step 2 - Instale el controlador para el dispositivo Android si se le solicita.

Step 3 - Desenchufe y vuelva a conectar, pero esta vez seleccione Cargar solo para asegurarse de que la tarjeta SD de su teléfono no esté montada en su PC.

Step 4 - Vaya a Configuración → Aplicaciones → Desarrollo y habilite la depuración de USB para poner su Android en modo de depuración de USB.

Step 5 - Ejecute SuperOneClick.exe que ha descargado desde http://superoneclick.us/.

Step 6 - Haga clic en el botón Raíz.

Step 7 - Espere un tiempo hasta que vea el mensaje "¡Ejecutando una prueba de Su éxito!"

Step 8 - Consulte las aplicaciones instaladas en su teléfono.

Step 9 - El icono de superusuario significa que ahora tiene acceso de root.

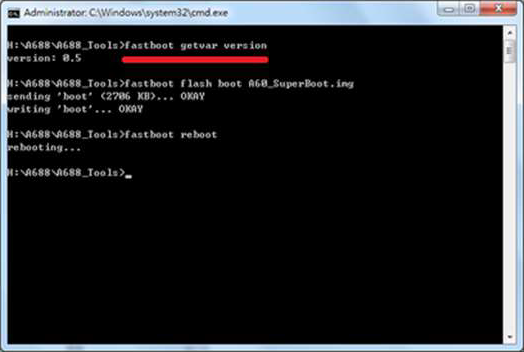

Rootear teléfonos Android usando Superboot

Superboot es un boot.img. Está diseñado específicamente para rootear teléfonos Android. Arranca los teléfonos Android cuando se inician por primera vez. Los siguientes son los pasos

Step 1 - Descargue y extraiga los archivos de Superboot de -

http://loadbalancing.modaco.com

Step 2 - Pon tu teléfono Android en el modo de cargador de arranque -

Step 3 - Apague el teléfono, retire la batería y conecte el cable USB.

Step 4 - Cuando aparezca el icono de la batería en la pantalla, vuelva a colocar la batería.

Step 5- Ahora toque el botón de Encendido mientras mantiene presionada la tecla Cámara. Para teléfonos Android con trackball: apague el teléfono, mantenga presionada la trackball y luego vuelva a encender el teléfono.

Step 6 - Según el sistema operativo de su computadora, realice una de las siguientes acciones.

Windows - Haga doble clic en install-superboot-windows.bat.

Mac- Abra una ventana de terminal al directorio que contiene los archivos y escriba chmod + x. Install-superboot-mac.sh "seguido de ./install-superboot-mac.sh.

Linux- Abra una ventana de terminal al directorio que contiene los archivos y escriba chmod + x. Install-superboot-linux.sh "seguido de ./install-superboot-linux.sh.

Step 7 - Su dispositivo Android ha sido rooteado.

Troyano Android

ZitMo (ZeuS-in-the-Mobile)

Zitmo se refiere a una versión del malware Zeus que se dirige específicamente a los dispositivos móviles. Es un caballo de Troya de malware diseñado principalmente para robar datos bancarios en línea de los usuarios. Elude la seguridad de la aplicación de banca móvil simplemente reenviando los mensajes SMS del móvil infectado a un móvil de comando y control propiedad de los ciberdelincuentes. Las nuevas versiones de Android y BlackBerry ahora han agregado características similares a las de una botnet, como permitir que los ciberdelincuentes controlen el troyano mediante comandos SMS.

FakeToken y TRAMP.A

FakeToken roba ambos factores de autenticación (contraseña de Internet y mTAN) directamente desde el dispositivo móvil.

Distribution Techniques- A través de correos electrónicos de phishing que pretenden ser enviados por el banco objetivo. Inyectando páginas web de equipos infectados, simulando una aplicación de seguridad falsa que presuntamente evita la interceptación de mensajes SMS al generar un certificado digital único basado en el número de teléfono del dispositivo. Inyectar una página web de phishing que redirige a los usuarios a un sitio web que pretende ser un proveedor de seguridad que ofrece "eBanking SMS Guard" como protección contra "interceptación de mensajes SMS y clonación de tarjetas SIM de teléfonos móviles".

Fakedefender y Obad

Backdoor.AndroidOS.Obad.a es un troyano de Android conocido por su capacidad para realizar varias funciones diferentes, como, entre otras, ejecutar comandos de forma remota en la consola, enviar mensajes SMS a números de tarifa premium, descargar otro malware e incluso instalar malware en un dispositivo infectado solo para enviarlo a otra persona a través de la comunicación Bluetooth. El troyano de Android Backdoor.AndroidOS.Obad.a es una amenaza traicionera que se ejecuta de manera inquietante en segundo plano sin una interfaz común o acceso de front-end.

FakeInst y OpFake

Android / Fakeinst.HB es un clon reempaquetado de un popular juego de carreras gratuito. A diferencia del original, el clon reempaquetado requiere que el usuario pague un cargo, supuestamente para "acceder a niveles de juego más altos".

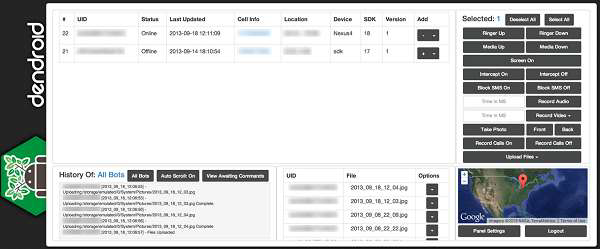

AndroRAT y Dendoroid

Es una herramienta gratuita de administración remota de Android (RAT) conocida como AndroRAT (Android.Dandro) y lo que se creía que era el primer archivo APK de malware. Desde entonces, hemos visto imitaciones y evoluciones de tales amenazas en el panorama de amenazas. Una de esas amenazas que está causando sensación en los foros clandestinos se llama Dendroid (Android.Dendoroid), que también es el significado de una palabra: algo tiene forma de árbol o tiene una estructura ramificada.

Hoy en día, los dispositivos de telefonía móvil están sustituyendo a las computadoras en algunos casos especiales y de ahí surge la preocupación de los usuarios y administradores de sistemas por restringir los derechos a la aplicación o al usuario. Por lo tanto, protegemos los equipos de la infección instalando antivirus para evitar cualquier posible situación desagradable, en la que algunos datos se pierdan o se hagan públicos.

A continuación se presentan algunas recomendaciones para proteger nuestros dispositivos móviles:

- Habilite la pantalla de bloqueo para que no sea accesible directamente por terceros.

- Mantenga actualizado el sistema operativo y parchee las aplicaciones todo el tiempo.

- Descargue aplicaciones que están marcadas oficialmente por Google o de sitios genuinos que ofrecen esta aplicación.

- No rootee los dispositivos Android.

- Instale y actualice la aplicación antivirus en el dispositivo Android.

- No descargue archivos de paquetes de Android directamente.

- Utilice protectores de Android que le permitan establecer una contraseña para correo electrónico, SMS, etc.

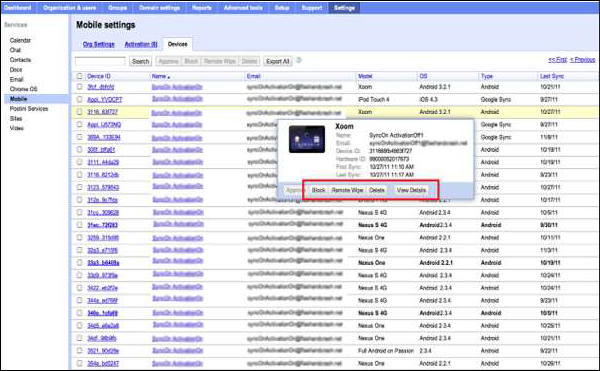

Política de dispositivos de Google Apps

La aplicación Google Apps Device permite a un administrador de dominio de Google Apps establecer políticas de seguridad para dispositivos Android. Esta aplicación solo está disponible para cuentas empresariales, gubernamentales y educativas, lo que permite a los administradores de TI impulsar políticas y hacerlas cumplir de forma remota. Además, les ayuda a localizar dispositivos móviles y bloquearlos.

Servicio de limpieza remota

Remote Wipe Service es un servicio que permite a los administradores restablecer o borrar la información del dispositivo perdido o robado. Para aprovechar este servicio, el dispositivo debe instalar Google Sync o la Política de dispositivos. Esto también puede eliminar toda la información en el dispositivo, como correo, calendario, contactos, etc. pero no puede eliminar los datos almacenados en la tarjeta SD del dispositivo. Cuando este servicio completa su tarea, solicita al usuario un mensaje como reconocimiento a la función de eliminación.

Siga estos pasos para habilitar esta configuración para los usuarios:

Step 1- Inicie sesión en la consola de administración de Google.

Step 2 - Haga clic en Administración de dispositivos → Móvil → Configuración de administración de dispositivos

Step 3 - Marque la casilla Permitir al usuario borrar el dispositivo de forma remota.

Step 4 - Haga clic en Guardar cambios.

Puede aplicar esta configuración a toda su organización o por unidad organizativa para habilitar el borrado remoto solo para un grupo específico de usuarios.

Una vez habilitado, un usuario puede borrar de forma remota su dispositivo siguiendo estos pasos:

Step 1 - Ir a su My Devicespágina. El usuario deberá ingresar su contraseña para acceder a esta página, incluso si ya ha iniciado sesión en su cuenta.

Step 2 - Haga clic en Limpiar dispositivo.

Aparece una ventana con este texto de advertencia: Esto borrará toda la aplicación y los datos personales de su dispositivo. Todo lo que no se haya sincronizado se perderá. ¿Estas seguro que deseas continuar?

Step 3 - Haga clic en Confirmar para borrar el dispositivo.

A continuación se muestra la Consola del administrador:

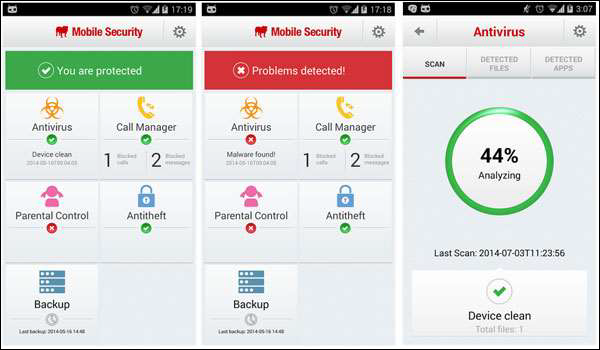

En este capítulo, analizaremos las herramientas de seguridad de Android, principalmente aquellas que están destinadas a la protección contra la instalación y descarga de malware.

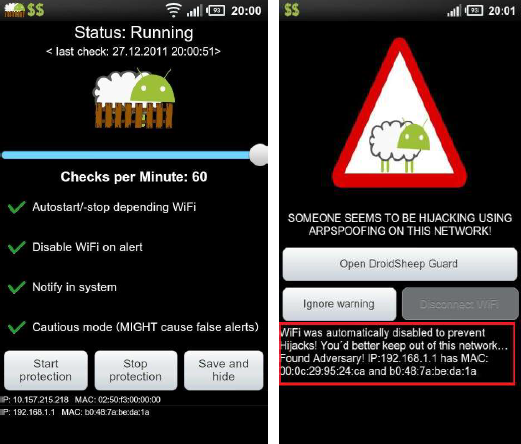

DroidSheep Guard

DroidSheep Guard monitorea la ARP-Table de su teléfono y le advierte a través de alertas emergentes, en caso de que detecte entradas maliciosas. Puede desactivar instantáneamente una conexión Wi-Fi para proteger sus cuentas. Esto puede proteger contra todos los ataques basados en ARP, como DroidSheep y Faceniff, ataques man-in-middle, ataques hechos a mano, etc. Puede usar cuentas de Facebook, eBay, Twitter y Linkedln en redes Wi-Fi públicas de forma segura. Para descargar DroidSheep Guard, vaya ahttp://droidsheep.de/

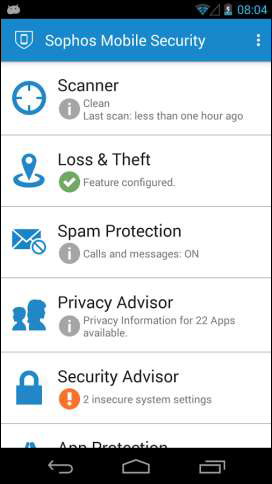

TrustGo Mobile Security y Sophos Mobile Security

Este es uno de los mejores antivirus de seguridad gratuitos y se puede descargar a través de Google Play. TrustGo proporciona la lista habitual de herramientas antirrobo junto con protección contra malware y un interesante sistema de certificación de aplicaciones, que le brinda información sobre las aplicaciones antes de descargarlas. Su página web oficial eshttps://www.trustgo.com/

Sofo

Utilizando la inteligencia actualizada al minuto de SophosLabs, escanea automáticamente las aplicaciones a medida que las instala. Esta funcionalidad antivirus le ayuda a evitar software no deseado, que puede provocar la pérdida de datos y costos inesperados. También protege su dispositivo de ataques a través de USSD u otros códigos especiales.

Si pierde o le roban su dispositivo, un bloqueo o borrado remoto protegerá su información personal. Esto se puede descargar desde el siguiente enlace de Google Play:

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Su página web oficial es: https://www.sophos.com/en-us.aspx

360 Security y Avira Antivirus Security

Con la confianza de 200 millones de usuarios, 360 Security es la única aplicación antivirus y de refuerzo de velocidad todo en uno que optimiza sus aplicaciones en segundo plano, espacio de memoria, archivos basura (caché) y energía de la batería, mientras mantiene su dispositivo a salvo de virus y troyanos. Se puede descargarhttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security para Android es otro antivirus que se puede descargar desde https://play.google.com/store/apps/details?id=com.avira.android

Tiene las siguientes características:

- Protege sus dispositivos (teléfonos inteligentes, tabletas, phablets) del malware.

- Localiza su teléfono perdido o robado.

- Protege sus datos privados (fotos, SMS, etc.) del robo.

- Supervisa cómo cada aplicación recopila datos confidenciales.

- Bloquea el acceso no autorizado a otras aplicaciones instaladas en su dispositivo.

- Se enciende en los recursos del sistema para ayudar a ahorrar energía de la batería.

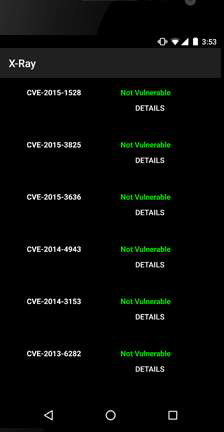

Escáner de vulnerabilidad de Android: X-Ray

X-Ray escanea su dispositivo Android para determinar si hay vulnerabilidades que su operador no haya reparado. Le presenta una lista de vulnerabilidades que puede identificar y le permite verificar la aparición de vulnerabilidades en su dispositivo. Esto se actualiza automáticamente con la capacidad de buscar nuevas vulnerabilidades a medida que se descubren y divulgan.

X-Ray tiene información detallada sobre una clase de vulnerabilidades conocidas como privilege escalation vulnerabilities. Estas vulnerabilidades pueden ser explotadas por una aplicación maliciosa para obtener privilegios de root en un dispositivo y realizar acciones que normalmente estarían restringidas por el sistema operativo Android. X-Ray se instala directamente (a través de un APK) y no a través de la tienda Google Play.

Herramientas de seguimiento de dispositivos Android

Las herramientas de seguimiento de Android son herramientas que nos ayudan a encontrar nuestros dispositivos móviles perdidos. Algunos de ellos son ...

Encuentra mi teléfono

Envíe un mensaje de texto a su teléfono y le enviará un mensaje de texto en su ubicación actual, o hará que suene fuerte si está en algún lugar cercano. Proteja sus correos electrónicos, mensajes de texto, fotos, notas, calendario y más borrando remotamente su teléfono con SMS. Controle la tarjeta SIM de su teléfono. Se puede descargar desde el siguiente enlace:

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Prey Antirrobo

Prey le permite realizar un seguimiento de su computadora portátil, teléfono o tableta en caso de robo o pérdida. Es compatible con la geolocalización. Su software liviano de código abierto le brinda control total y remoto, 24/7. Su página web oficial eshttps://preyproject.com/ y se puede descargar desde https://play.google.com/store/apps/details?id=com.prey

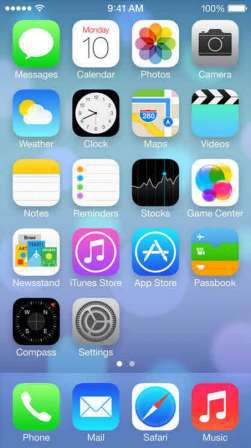

iOS es el sistema operativo de Apple móvil establecido para sus iPhones. Mantiene y sostiene otros dispositivos de Apple como iPod Touch, iPad y Apple TV. Usando Mac OS X, se fabrica el sistema operativo iOS.

La interfaz de usuario se basa en el concepto de manipulación directa, mediante gestos multitáctiles. Tiene muchas otras opciones y funciones con las que el trabajo diario se vuelve fácil y se puede actualizar en su iPhone, iPad o iPod Touch mediante Wi-Fi y otras redes inalámbricas.

IOS de jailbreak

Jailbreak es tomar el control del sistema operativo iOS que se usa en los dispositivos Apple, en palabras simples la simetría del Rooting en los dispositivos Android. Elimina el dispositivo de las dependencias de aplicaciones de origen exclusivas de Apple y permite al usuario utilizar aplicaciones de terceros que no están disponibles en la tienda oficial de aplicaciones.

Se logra mediante la instalación de un conjunto modificado de parches del kernel que le permite ejecutar aplicaciones de terceros no firmadas por el proveedor del sistema operativo. Se utiliza para agregar más funcionalidad a los dispositivos estándar de Apple. También puede proporcionar acceso de root al sistema operativo y permite la descarga de aplicaciones, temas, extensiones, etc. de terceros. Esto elimina las restricciones de la zona de pruebas, lo que permite que las aplicaciones maliciosas accedan a información y recursos móviles restringidos.

El jailbreak, como el rooting, también tiene algunos riesgos de seguridad para su dispositivo:

- Anula la garantía de su teléfono

- Bajo rendimiento

- Rompiendo el dispositivo

- Infección de malware

Tipos de jailbreak

Cuando el dispositivo comienza a arrancar, carga el propio iOS de Apple, y para instalar aplicaciones de terceros, el dispositivo debe romperse y tener el kernel parcheado cada vez que se enciende. Se utilizan tres tipos de métodos de jailbreak.

Exploit de iBoot

Un jailbreak de iBoot permite el acceso al sistema de archivos y al nivel de iboot. Este tipo de exploit puede estar semi-anclado si el dispositivo tiene un nuevo boot-rom. Esto se usa principalmente para reducir los controles de iOS de bajo nivel. Este método de explotación toma la ayuda del agujero en el iBoot para desvincular el dispositivo de firma de código y luego el cliente puede descargar las aplicaciones requeridas. Con este método, los usuarios configuran el móvil para aceptar firmware personalizado y probablemente más para hacer jailbreak.

Explotación de Userland

Un jailbreak en el área de usuario permite el acceso a nivel de usuario pero no permite el acceso a nivel de iboot. Este tipo de exploit no se puede atar ya que no puede tener bucles de modo de recuperación. Estos pueden ser parcheados por Apple. Las vulnerabilidades de los usuarios utilizan una laguna en la aplicación del sistema para obtener el control de esa aplicación. El exploit solo puede dar control al sistema de archivos. Este tipo de exploit puede acceder a código no vital en la aplicación y es fácil de usar e independiente de la plataforma.

Exploit de Bootrom

Un jailbreak de bootrom puede romper todas las autenticaciones de bajo nivel, como proporcionar acceso al sistema de archivos, iBoot y NOR (logotipos de arranque personalizados). Este proceso encuentra un agujero en la aplicación para descartar los cheques de firma. Apple no puede corregirlo. Un jailbreak de bootrom permite acceso a nivel de usuario y acceso a nivel de iBoot. Apple no puede parchearlos.

Técnicas de jailbreak

Hay dos tipos de técnicas de Jailbreak.

Jailbreak sin ataduras

El jailbreak sin ataduras es una técnica para reiniciar el dispositivo móvil sin conectarlo al sistema cada vez que se inicia. Si la batería del dispositivo se estropea, después de cambiarlo arranca como de costumbre. Las herramientas para esto son PwnageTool, Greenpois0n, Sn0wbreeze y Limera1n.

Jailbreak atado

Si el dispositivo comienza a realizar copias de seguridad por sí solo, ya no tendrá un kernel parcheado y puede atascarse en un estado parcialmente iniciado. Para que se inicie completamente y con un kernel parcheado, esencialmente debe ser "re-jailbreak" con una computadora (usando la característica "boot tethered" de una herramienta de jailbreak) cada vez que se enciende.

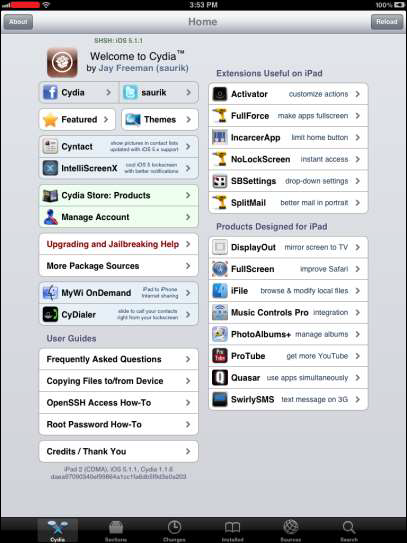

Plataforma de aplicaciones para dispositivos con jailbreak: Cydia

Cydia es un dispositivo de jailbreak que se puede descargar desde https://cydia.saurik.com/. Ayuda a los usuarios de iOS a instalar otras aplicaciones de terceros. Cydia tiene diferentes extensiones, temas, características y personalizaciones.

Es un front-end gráfico para Advanced Packaging Tool (APT) con el sistema de administración de paquetes dpkg, lo que significa que los paquetes disponibles en Cydia son proporcionados por un sistema descentralizado de repositorios (también llamados fuentes) que enumeran estos paquetes.

Herramientas de jailbreak

Algunas otras herramientas de jailbreak son las siguientes:

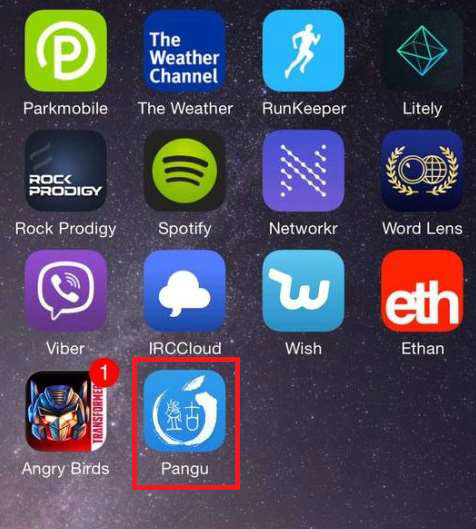

Pangu

El equipo Pangu está formado por varios investigadores de seguridad senior y se centra en la investigación de seguridad móvil. Es conocido por los múltiples lanzamientos de herramientas de jailbreak para iOS 7 e iOS 8 en 2014. Team Pangu comparte conocimientos de manera proactiva con la comunidad y presenta las últimas investigaciones en conferencias de seguridad conocidas como BlackHat, CanSecWest y Ruxcon. Se puede descargar desdehttp://en.pangu.io/

Redsn0w

Redsn0w se puede descargar desde http://blog.iphone-dev.org/ y se ejecuta en diferentes versiones de firmware.

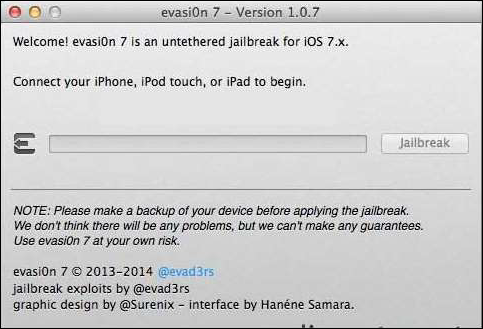

evasi0n7 y GeekSn0w

evasi0n7 como herramienta de jailbreak es compatible con todos los modelos de iPhone, iPod touch, iPad y iPad mini que ejecutan iOS 7.0 a 7.0.6 (los dispositivos que se han actualizado Over The Air [OTA] deben restaurarse primero con iTunes). Su página web oficial eshttp://evasi0n.com/

GeekSn0w es una popular utilidad de jailbreak de iOS 7.1.2 que se basa en el proyecto opensn0w de winocm y el exploit limera1n de Geohot. GeekSn0w puede hacer jailbreak a todos los modelos de iPhone 4 en el último firmware público de Apple, iOS 7.1.2. Su página web oficial eshttp://geeksn0w.it/

Sn0wbreeze y PwnageTool

Sn0wBreeze es una herramienta de jailbreak que ha existido desde la generación del firmware de iOS 3 y ha sido mantenida por su desarrollador iH8Sn0w. Su página web oficial eshttp://www.ih8sn0w.com/

PwnageTool se puede descargar desde http://blog.iphone-dev.org/ y se ejecuta en diferentes versiones de firmware.

Limera1n y Blackra1n

Limera1n se puede descargar desde http://limera1n.com/

Blackra1n es la solución de jailbreak para iPhone de geohot. Se puede descargar desdehttp://blackra1n.com/

Veamos algunas de las pautas a seguir en función de las mejores prácticas sobre cómo proteger un iOS.

- No acceda a servicios web en una red comprometida.

- Instale solo aplicaciones confiables en dispositivos iOS.

- Configúrelo para borrar datos en caso de que se pierdan.

- Utilice la función de bloqueo para bloquear el iPhone.

- Desactive JavaScript y los complementos de los navegadores web.

- Utilice dispositivos iOS en una red Wi-Fi que conozca y que no sea gratuita.

- No abra enlaces o adjuntos de fuentes desconocidas.

- Cambie la contraseña predeterminada de la contraseña de root del iPhone.

En las siguientes secciones, analizaremos dos herramientas populares que se utilizan ampliamente para rastrear iPhones iOS.

Encontrar mi iphone

El primero recomendaría Find My iPhone. Se puede descargar desdehttps://itunes.apple.com pero para localizar su teléfono necesitará una ID de Apple para iniciar sesión en iCloud.com o usar la aplicación Find My iPhone.

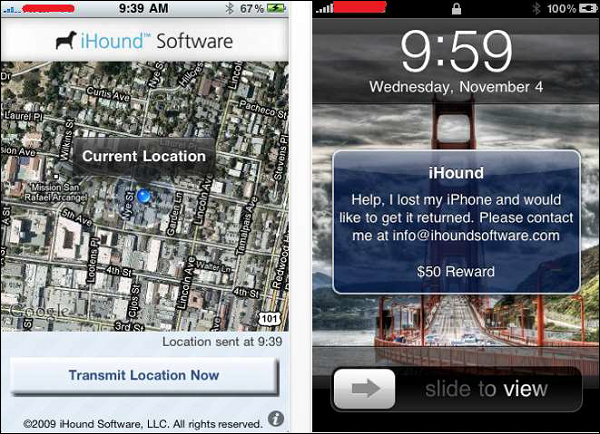

iHound

iHound es una herramienta de seguimiento de dispositivos iOS que le permite rastrear su dispositivo simplemente encendiendo iHound, minimizarlo y dejar que se ejecute. Se puede encontrar enhttps://www.ihoundsoftware.com/

Este es un sistema operativo desarrollado por Microsoft para teléfonos móviles con capacidades de procesamiento. Puede compartir calendarios, listas y fotos. También se basa en One Note, por lo que también puede compartir fotos en listas. Puede invitar a personas que no tengan Windows Phone a su habitación, la experiencia será más limitada, compartir el calendario fue una de las características que se destacó.

SkyDrive sincroniza los documentos de su oficina en todos sus dispositivos y obtiene 7 GB de almacenamiento gratuito

Directrices para proteger los dispositivos con sistema operativo Windows

A continuación se presentan algunas de las pautas prácticas para proteger los teléfonos móviles. La lista se basa en las mejores prácticas. Ni son siempre obligatorias ni estas reglas universales.

- Bloquear la pantalla

- Descargue aplicaciones solo de fuentes confiables.

- Mantenga su teléfono actualizado con las actualizaciones de seguridad de WP8

- Utilice el software de escritorio Zune para hacer una copia de seguridad de los datos de su dispositivo

- Intente conectarse a redes Wi-Fi seguras

- Configurar contraseñas para la pantalla de bloqueo de WP8

- Proteja su WP8 SIM (Módulo de identidad de suscriptor) con un PIN.

Herramienta de seguimiento de dispositivos del sistema operativo Windows

Seguimiento GPS FollowMee

FollowMee es un rastreador GPS para Windows Phone 8. El dispositivo se puede rastrear en todo momento y en todas partes. Cuando instala esta aplicación en un dispositivo que desea rastrear, registra silenciosamente su ubicación (GPS, WiFi o triangulación celular) periódicamente y la carga en el servidor seguro. Para monitorear la ubicación de su dispositivo rastreado, simplemente navegue a este sitio web en cualquier navegador (ya sea de escritorio o móvil).

Con esta aplicación de rastreo GPS, puede seguir el paradero de sus hijos u otros miembros de la familia. También puede utilizarlo para fines comerciales. Puede usarlo para rastrear a sus empleados, dispositivos móviles de la empresa o su flota.

BlackBerry OS es un sistema operativo móvil patentado desarrollado por Research in Motion para su línea BlackBerry de teléfonos inteligentes y dispositivos de mano. Incluye un marco de aplicación de terceros basado en Java que implementa J2ME Mobile Information Device Profile v2 (MIDP2) y Connected Limited Device Configuration (CLDC), así como una serie de API específicas de RIM.

Algunas de las características de BlackBerry incluyen:

- Soporte nativo para correo electrónico corporativo

- Servidor empresarial BlackBerry

- Blackberry Messenger

- Servicio de Internet BlackBerry

- Cliente de correo electrónico BlackBerry

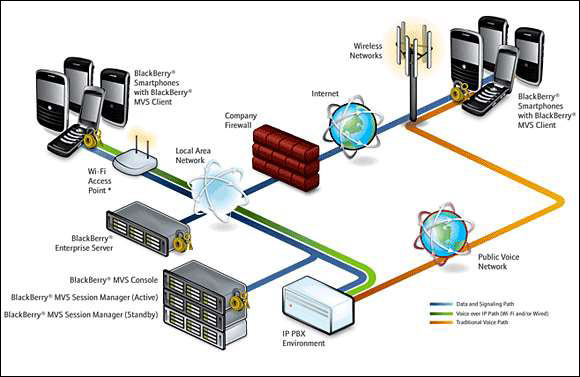

Arquitectura de la solución empresarial BlackBerry

Blackberry Enterprise Solution permite a los usuarios móviles acceder de forma inalámbrica a los correos electrónicos de su organización y otras aplicaciones críticas para el negocio, de forma segura. La arquitectura de la solución empresarial BlackBerry se compone de seis elementos vitales. Ellos son -

- BlackBerry Enterprise Server

- Sistema de datos móviles Blackberry

- Teléfonos inteligentes BlackBerry

- Software BlackBerry Connect

- Programa Blackberry Alliance

- Servicios de solución BlackBerry

El servidor empresarial, junto con los sistemas de colaboración y mensajería empresarial, proporciona acceso al correo electrónico a los usuarios móviles, mensajería instantánea empresarial y herramientas de gestión de información personal. Los firewalls mal configurados aumentan el riesgo de ataques. La web, la base de datos y el servidor de aplicaciones contienen vulnerabilidades. Si el atacante detecta esas vulnerabilidades, entonces puede llevar a cabo un ataque fácilmente y tomar el control de todo el servidor.

Vectores de ataque de BlackBerry

BlackBerry se enfrenta a muchos ataques, ya que hay muchas herramientas y métodos nuevos disponibles para encontrar posibles vulnerabilidades presentes en los dispositivos BlackBerry. Los vectores de ataque atraen a los usuarios a descargar software malicioso en sus móviles. Encontrar vulnerabilidades de sitios web utilizando herramientas, etc. son las pocas técnicas que utiliza un atacante para llevar a cabo ataques a dispositivos BlackBerry. Aparte de estas técnicas, hay muchos más vectores de ataque que permiten a los atacantes lanzar ataques contra los Blackberry que incluyen:

- Firma de código malicioso

- Manipulaciones de memoria y procesos

- Exploits de correo electrónico

- Vulnerabilidades de las conexiones TCP / IP

- Malwares de Blackberry

- Exploits de archivos JAD

- Explotaciones del servicio de mensajes cortos (SMS)

- Ataques de datos PIM

- Ataques de telefonía

Firma de código malicioso

La aplicación BlackBerry debe estar firmada por RIM para obtener acceso completo a las API del sistema operativo. Si falta una firma requerida o la aplicación se modifica después de firmar, la JVM rechazará / restringirá el acceso de la API a la aplicación o fallará en tiempo de ejecución con un mensaje de error. Los atacantes pueden obtener claves de firma de código de forma anónima utilizando tarjetas de crédito prepagas y detalles falsos, firmar una aplicación maliciosa y publicarla en el mundo de las aplicaciones de BlackBerry. Los atacantes también pueden comprometer el sistema de un desarrollador para robar claves de firma de código y contraseñas para descifrar las claves cifradas.

Explotaciones de archivos JAD y manipulaciones de memoria / procesos

Los archivos JAD incluyen los atributos de una aplicación Java, como la descripción de la aplicación y los detalles y el tamaño del proveedor, y proporcionan la URL donde se puede descargar la aplicación. Se utiliza como una forma estándar para proporcionar la instalación Over The Air (OTA) de aplicaciones Java en dispositivos móviles J2ME. Los atacantes pueden utilizar.jad archivos con información falsificada y engañar a los usuarios para que instalen aplicaciones maliciosas.

Explotaciones del servicio de mensajes cortos (SMS)

Es más probable que los usuarios habituales de PC se orienten a la tarifa premium dialersaplicaciones que conectan el módem de un usuario a un número de teléfono con tarifa premium, lo que genera más facturas de proveedores de servicios de las esperadas. El mismo mecanismo se aplica en BlackBerry pero no utiliza SMS de tarifa premium.

Exploits de correo electrónico

En el dispositivo BlackBerry, todos los correos electrónicos se envían, reciben y leen a través del net.rim.blackberry.api.mailpaquete y este paquete sólo se puede utilizar en aplicaciones firmadas. El servicio de archivos adjuntos de BlackBerry solo admite archivos con extensiones como .doc, .pdf, .txt, .wpd, .xls y .ppt, pero puede enviar cualquier tipo de archivo por correo electrónico. Un adjunto con archivotype .cod no es compatible con BlackBerry.

Ataques de datos PIM

Los datos de Gestión de información personal (PIM) en la base de datos de PIM de un dispositivo BlackBerry incluyen información sobre libretas de direcciones, calendarios, tareas e información de blocs de notas. Los atacantes pueden crear aplicaciones maliciosas firmadas que lean todos los datos de PIM y se los envíen a un atacante utilizando diferentes mecanismos de transporte. Las aplicaciones maliciosas también pueden eliminar o modificar los datos PIM.

Vulnerabilidades de las conexiones TCP / IP

Si el firewall del dispositivo está desactivado, las aplicaciones firmadas pueden abrir conexiones TCP sin que se le solicite al usuario. Las aplicaciones maliciosas instaladas en el dispositivo pueden crear una conexión inversa con el atacante, lo que le permite utilizar el dispositivo infectado como un proxy TCP y obtener acceso a los recursos internos de la organización. Los atacantes también pueden aprovechar la conexión TCP inversa para puertas traseras y realizar varios ataques de recopilación de información maliciosa.

A continuación se presentan algunas de las pautas prácticas para proteger los dispositivos BlackBerry. La lista se basa en las mejores prácticas y estas no son reglas universales.

- Mantenga un mecanismo de monitoreo para la infraestructura de red en BlackBerry Enterprise Network.

- Utilice BlackBerry Protect u otras aplicaciones de seguridad para proteger los datos confidenciales.

- Utilice la función de protección de contenido para proteger los datos en BlackBerry Enterprise Network.

- Utilice el cifrado de contraseña para proteger archivos en dispositivos BlackBerry.

- Habilite el cifrado de la tarjeta SD / tarjeta multimedia para proteger los datos.

- Las empresas deben seguir una política de seguridad para administrar dispositivos BlackBerry.

- Desactive las aplicaciones innecesarias de BlackBerry Enterprise Network.

- Brinde capacitación sobre conciencia de seguridad y ataques a dispositivos portátiles en BlackBerry Enterprise Network.

Herramientas de seguimiento de dispositivos BlackBerry

Rastreador móvil

MobileTracker es el dispositivo de seguimiento móvil para BlackBerry. Es una versión comercial y se puede descargar desde:http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Algunas de las características son:

- Registra fácilmente tracklogs y los visualiza en Google Earth o los publica con Google Maps.

- Registra un tracklog de GPS.

- Se puede realizar un seguimiento de la altura y el tiempo.

- Fácil grabación de tracklog con un clic.

- Amplia información estadística y seguimiento de antecedentes.

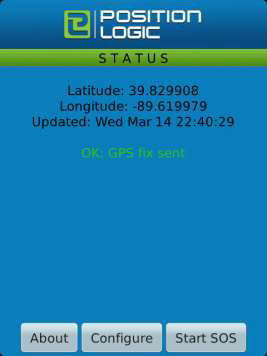

Posición Logic Blackberry Tracker

El rastreador Position Logic Blackberry se puede descargar desde: https://www.positionlogic.com

Algunas de las características son:

- Rastreo GPS de bajo costo

- Supervisión individual mejorada

- Elimina trabajos secundarios

- Reduce las pérdidas por robo

- Aumenta la responsabilidad de los empleados

- Fácil implementación, instalación y aprovisionamiento de licencias

Spyware móvil

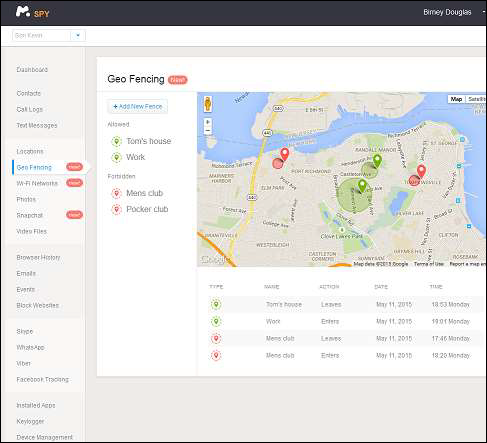

mSpy

mSpy es un software espía para evitar que sus hijos hagan cosas sin que usted lo sepa. Te harán desear poder rastrear un teléfono celular sin que ellos lo sepan, solo para asegurarte de que no actúen mal. Ya sea para salir con los amigos equivocados o causar problemas, es posible que desee convertir ese teléfono móvil en un teléfono espía. Se puede descargar y comprar enhttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

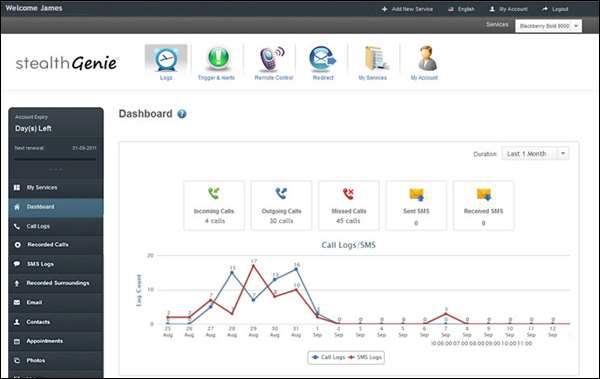

StealthGenie

StealthGenie es otro software espía y es un paquete espía de teléfonos móviles rico en funciones y fácil de usar para monitorear todas las actividades en teléfonos inteligentes que se ejecutan en Android, iOS (iPhone) o BlackBerry.

StealthGenie tiene todas las funciones de espionaje que siempre quisiste. Podrá leer mensajes de texto entrantes y salientes, ver registros de llamadas, leer correos electrónicos, rastrear la ubicación del GPS, espiar los chats de mensajería instantánea, monitorear remotamente su teléfono y escuchar sus llamadas en vivo. Puede descargarse enhttp://www.stealthandroidspy.com/

Mobile Device Management(MDM) es un componente vital que monitorea, protege, administra y admite diferentes tipos de dispositivos móviles y tabletas, incluidos iPhone, iPad, Android y BlackBerry, junto con las aplicaciones que se ejecutan en ellos. Supervisa todos los dispositivos móviles con diferentes sistemas operativos, como Android, Windows y Symbian mobile.

MDM proporciona plataformas para la distribución inalámbrica o por cable de aplicaciones, datos y ajustes de configuración para todo tipo de dispositivos móviles junto con teléfonos móviles, teléfonos inteligentes, tabletas, etc.

Con la ayuda de MDM, las políticas empresariales se pueden implementar fácilmente para reducir los costos de soporte, el tiempo y las amenazas comerciales y de seguridad. Todos los dispositivos de propiedad de la empresa, de consumo y de los empleados en toda la empresa se pueden administrar fácilmente con su ayuda.

MDM puede reducir el costo de soporte y minimizar las amenazas comerciales con solo proteger y controlar todos los datos y ajustes de configuración de todos los dispositivos móviles de la red.

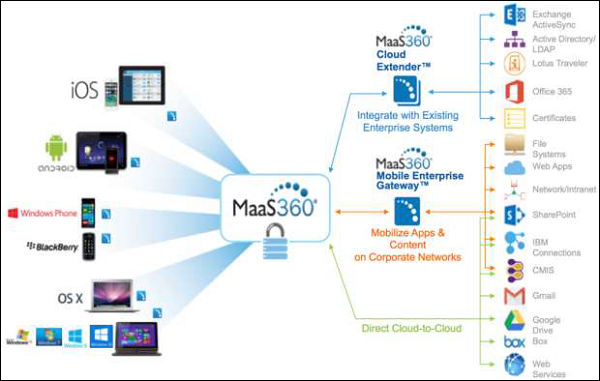

Soluciones de gestión de dispositivos móviles MaaS360

La solución MaaS360 Mobile Device Management es una solución de IBM y es un software que le permite monitorear y controlar los dispositivos móviles que llegan a la organización, ya sean proporcionados por la empresa o como parte de un programa Bring Your Own Device (BYOD). Puede descargarse enhttps://www-03.ibm.com/security/mobile/maas360.html

Esta técnica permite a las organizaciones implementar el ciclo de vida de MDM para dispositivos como teléfonos inteligentes y tabletas, incluidos iPhones, iPads, Androids, Windows Phones, BlackBerrys y Kindle Fires. Al utilizar la plataforma en la nube integrada, MaaS360 agiliza la MDM con una visibilidad y un control mejorados que se extiende a través de dispositivos móviles, aplicaciones y documentos.

Traiga su propio dispositivo (BYOD)

BYOD, también llamado Traiga su propia tecnología (BYOT), Traiga su propio teléfono (BYOP) y Traiga su propia computadora personal (BYOPC), se refiere a la política de permitir que los empleados traigan dispositivos móviles de propiedad personal (computadoras portátiles, tabletas y dispositivos inteligentes). teléfonos) a su lugar de trabajo y para utilizar esos dispositivos para acceder a información y aplicaciones privilegiadas de la empresa.

Hay cuatro opciones básicas que permiten:

- Acceso ilimitado para dispositivos personales.

- Acceso solo a sistemas y datos no sensibles.

- Acceso, pero con control de TI sobre dispositivos personales, aplicaciones y datos almacenados.

- Acceda, mientras evita el almacenamiento local de datos en dispositivos personales.

Riesgos de BYOD

La implementación de BYOD en la empresa tiene sus propios riesgos y son los siguientes:

- Aumenta la posibilidad de fuga de datos en la empresa.

- Aumenta la posibilidad de exploits en la empresa a medida que hay más dispositivos móviles en la red.

- Posibilidades de mezclar datos personales con datos laborales.

- Aumento de la posibilidad de acceder a datos no autorizados.

Implementación de políticas BYOD

A continuación se muestran las pautas de seguridad para administradores y empleados.

Directrices de seguridad de BYOD para administradores

El administrador debe seguir las pautas que se enumeran aquí para implementar la seguridad de los dispositivos móviles:

Publique una política empresarial que especifique el uso aceptable de dispositivos de grado de consumidor y traiga sus propios dispositivos en la empresa.

Publique una política empresarial para la nube.

Habilite medidas de seguridad como antivirus para proteger los datos en el centro de datos.

Implementar una política que especifique qué niveles de acceso a aplicaciones y datos están permitidos en dispositivos de nivel de consumidor y cuáles están prohibidos.

Especifique un tiempo de espera de sesión a través de Access Gateway.

Especifique si la contraseña del dominio se puede almacenar en caché en el dispositivo o si los usuarios deben ingresarla cada vez que soliciten acceso.

Determine los métodos de autenticación de Access Gateway permitidos a partir de los siguientes:

Sin autenticacion

Solo dominio

RSA SecurlD solamente

Dominio + RSA SecurlD

Autenticación por SMS

Directrices de seguridad de BYOD para empleados

Desactive la recopilación de datos de uso y diagnóstico en Configuración / General / Acerca de.

Aplicar actualizaciones de software cuando haya nuevas versiones disponibles.

Registro y datos limitados en el dispositivo.

Encriptación de dispositivos y parcheo de aplicaciones.

Entorno operativo gestionado.

Entorno de aplicación gestionado.

Presione el botón de encendido para bloquear el dispositivo cuando no esté en uso.

Verifique la ubicación de las impresoras antes de imprimir documentos confidenciales.

Utilice un bloqueo de contraseña para proteger el acceso al dispositivo móvil; considere el código de acceso no simple de ocho caracteres.

Informe a TI sobre un dispositivo perdido o robado para que puedan deshabilitar los certificados y otros métodos de acceso asociados con el dispositivo.

Este capítulo explica ciertas pautas y herramientas relacionadas con la seguridad móvil. Para protegernos del phishing por SMS, hay que tener en cuenta algunas reglas.

Las compañías financieras nunca solicitan información personal o financiera, como nombres de usuario, contraseñas, PIN o números de tarjetas de crédito o débito a través de mensajes de texto.

SmishingLas estafas intentan crear una falsa sensación de urgencia al solicitar una respuesta inmediata requerida. Mantenga la calma y analice los SMS.

No abra enlaces en mensajes de texto no solicitados.

No llame a un número de teléfono que figura en un mensaje de texto no solicitado. Debe comunicarse con cualquier banco, gobierno, agencia o empresa identificada en el mensaje de texto utilizando la información que figura en sus registros o en las páginas web oficiales.

No responda a los mensajes sonrientes, ni siquiera para pedirle al remitente que deje de comunicarse con usted.

Tenga cuidado al proporcionar su número de teléfono celular u otra información en respuesta a anuncios emergentes y ofertas de "prueba gratuita".

Verifique la identidad del remitente y tómese un tiempo para preguntarse por qué el remitente solicita su información.

Tenga cuidado con los mensajes de texto de remitentes desconocidos, así como con los mensajes de texto inusuales de remitentes que conoce, y mantenga su software y aplicaciones de seguridad actualizados.

Seguridad móvil BullGuard

BullGuard Mobile Security ofrece un antivirus completo para teléfonos móviles contra todos los virus de teléfonos móviles. Algunas de sus características son:

- Funciones antirrobo rigurosas: bloquea, localiza y borra el dispositivo de forma remota si se pierde o es robado.

- Antivirus robusto: proporciona una protección completa contra el malware.

- Escaneos de virus automáticos, para que esté siempre actualizado.

- Realiza copias de seguridad y restaura sus datos importantes con un solo clic.

- Bloquea llamadas y mensajes SMS no deseados.

- Protección de SIM para borrar o bloquear datos, si alguien intenta cambiar la SIM.

- No agota la batería.

- Diseño elegante y simple, por lo que es fácil de usar.

Su página web oficial es https://www.bullguard.com/

Tiene dos versiones, gratuita y premium que es comercial.

Estar atento

Lookout es una herramienta de protección móvil que le permite proteger su móvil de las amenazas móviles. Le ayuda a evitar comportamientos riesgosos, como conectarse a una red Wi-Fi no segura, descargar una aplicación maliciosa o hacer clic en un enlace fraudulento para evitar el robo de identidad, el fraude financiero y la pérdida de sus datos más personales.

Proporciona una copia de seguridad segura y sin problemas de sus datos móviles, automáticamente por aire, y le permite encontrar su teléfono en caso de pérdida o robo. El tablero le permite administrar su teléfono de forma remota. Su página web oficial eshttps://www.lookout.com/

WISeID

WISelD proporciona almacenamiento cifrado seguro y fácil de usar para datos personales, información de identificación personal (Pll), PIN, tarjetas de crédito y de fidelidad, notas y otra información. Le permite almacenar sus sitios web, nombres de usuario y contraseñas e iniciar sesión rápidamente en sus sitios web favoritos a través de su dispositivo móvil. Su página web oficial eshttps://www.wiseid.com/

cremalleras

Esta herramienta de protección móvil utiliza el motor de detección z9 en el dispositivo para monitorear todo el dispositivo en busca de comportamiento malicioso y para detectar dinámicamente amenazas conocidas y desconocidas en tiempo real.

Aprovecha el aprendizaje automático para analizar las desviaciones del comportamiento del dispositivo y tomar determinaciones sobre los indicadores de compromiso para identificar con precisión tipos específicos de ataques y clasificar los ataques de día cero.

zIPS implementa recomendaciones y decisiones de respuesta rápida a incidentes cuando se descubre actividad maliciosa. Ayuda a implementar BYOD de forma segura. Su página web oficial eshttps://www.zimperium.com/zips-mobile-ips

Otras herramientas de protección móvil Spyware

Otras herramientas de protección que se pueden utilizar son:

ESET Mobile Security, disponible en https://www.eset.com

Norton Mobile Security, disponible en https://us.norton.com

Kaspersky Mobile Security, disponible en https://www.kaspersky.co.in/

McAfee Mobile Security, disponible en https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro para Android, disponible en https://www.avg.com

avast! Seguridad móvil, disponible enhttps://www.avast.com

F-Secure Mobile Security, disponible en https://www.f-secure.com

Trend Micro Mobile Security, disponible en https://www.trendmicro.com

Webroot Secure Anywhere Mobile, disponible en https://www.webroot.com

NetQin Mobile Security, disponible en http://www.netain.com

En este capítulo, discutiremos los conceptos básicos de las pruebas de penetración de teléfonos móviles. Como verá, difiere según el sistema operativo.

Prueba de lápiz de teléfono Android

Los pasos básicos en el teléfono con sistema operativo Android son los siguientes:

Step 1 - Rootee el sistema operativo con la ayuda de herramientas como SuperOneClick, Superboot, Universal Androot y Unrevoked para obtener acceso administrativo al sistema operativo y las aplicaciones.

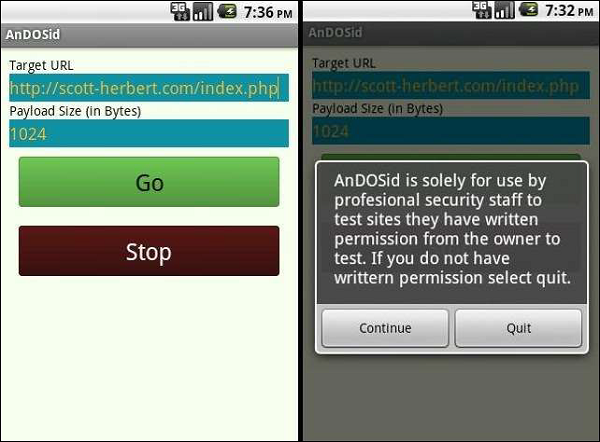

Step 2- Realice un ataque DoS para realizar una prueba de estrés de las aplicaciones o el sistema operativo que se puede hacer con AnDOSid. Se puede descargar desdehttps://github.com/Scott-Herbert/AnDOSid

Step 3- Verificar vulnerabilidades en navegadores web. Principalmente, verifique si hay un error de secuencia de comandos entre aplicaciones en el navegador de Android.

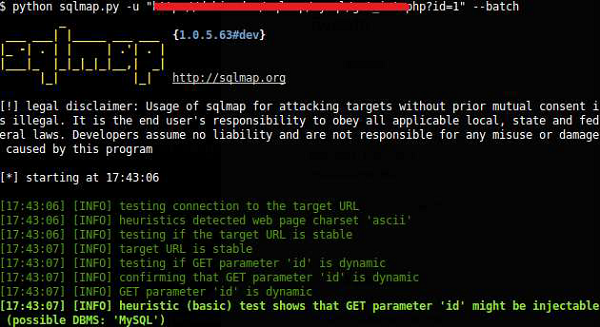

Step 4- Verifique SQLite en busca de vulnerabilidades, principalmente su propósito es verificar cualquier información confidencial, si está en forma encriptada (como contraseña, contactos, enlaces de bases de datos, etc.). Una de las mejores herramientas utilizadas para esto es sqlmap que se encuentra en la distribución de Kali.

Step 5- Intente editar, robar, reemplazar la información de los usuarios. Se puede descargarhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Detecta fugas de capacidad en dispositivos Android mediante la herramienta Woodpecker.

Prueba de lápiz de iPhone

Step 1 - Intenta hacer Jailbreak al iPhone usando herramientas como Redsn0w, Absinthe, Sn0wbreeze y PwnageTool.

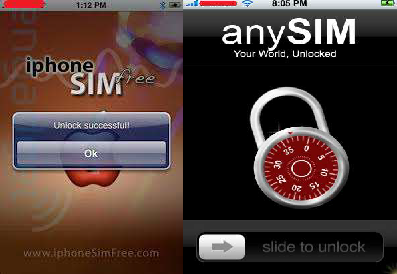

Step 2- Intenta desbloquear el iPhone. Para desbloquear el iPhone, utilice herramientas como iPhoneSimFree, que se pueden descargar desdehttp://www.iphonesimfree.com y anySIM.

Step 3- Utilice SmartCover para omitir el código de acceso para el que debe seguir estos pasos: Mantenga presionado el botón de encendido de un dispositivo operativo iOS hasta que aparezca el mensaje de apagado. Cierre la cubierta inteligente hasta que la pantalla se cierre y abra la cubierta inteligente después de unos segundos. Presione el botón cancelar para omitir la seguridad del código de contraseña.

Step 4- Hackear iPhone usando Metasploit, que está incorporado en la distribución de Kali. Utilice la herramienta Metasploit para explotar las vulnerabilidades en el iPhone, en función de las vulnerabilidades que encuentre.

Como Metasploit es un producto de la empresa Rapit7, se pueden encontrar más detalles en https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Busque el punto de acceso con el mismo nombre y tipo de cifrado.

Step 6- Realice un ataque man-in-the-middle / SSL mediante la interceptación de los parámetros inalámbricos del dispositivo iOS en una red Wi-Fi. Envíe paquetes maliciosos en la red Wi-Fi utilizando la herramienta Cain & Abel o incluso Wireshark.

Step 7- Compruebe si los datos con formato incorrecto se pueden enviar al dispositivo. Utilice técnicas de ingeniería social como el envío de correos electrónicos o SMS para engañar al usuario para que abra enlaces que contengan páginas web maliciosas.

Prueba de lápiz de Windows Phone

Los siguientes son los pasos para la prueba del lápiz de Windows Phone.

Step 1- Intente apagar el teléfono enviando un SMS. Envía un SMS al teléfono, que apaga el móvil y lo reinicia de nuevo.

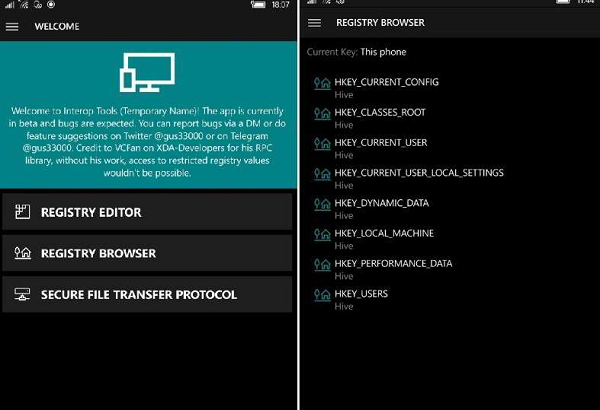

Step 2- Intenta hacer jailbreak al teléfono con Windows. Utilice el programa WindowBreak para hacer jailbreak / desbloquear el teléfono con Windows. Puede obtener más detalles sobre esta herramienta en el enlacehttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Verifique el cifrado en el dispositivo. Compruebe si se puede acceder a los datos del teléfono sin contraseña o PIN.

Step 4- Busque una vulnerabilidad en Windows Phone Internet Explorer. Verifique si la falla en la función CSS en Internet Explorer permite a los atacantes obtener acceso completo por teléfono a través de la ejecución remota de código.

Prueba de lápiz de BlackBerry

Step 1- En primer lugar, haces un blackjacking en el BlackBerry. Utilice la herramienta BBProxy para secuestrar la conexión de BlackBerry que se puede encontrar en Internet.

Step 2- Verifique fallas en el proceso de firma del código de la aplicación. Obtenga claves de firma de código utilizando tarjetas de crédito prepagas y detalles falsos, firme una aplicación maliciosa y publíquela en el mundo de las aplicaciones de BlackBerry.

Step 3- Realizar una explotación de correo electrónico. Envíe un correo electrónico o un mensaje para engañar a un usuario para que descargue un.cod archivo de aplicación en el dispositivo BlackBerry.

Step 4- Realizar un ataque DoS. Intente enviar paquetes del Protocolo de enrutamiento del servidor (SRP) con formato incorrecto desde la red BlackBerry al enrutador para provocar un ataque DoS. Algunas herramientas se mencionaron en los capítulos anteriores.

Step 5- Busque vulnerabilidades en el navegador BlackBerry. Envíe vínculos web creados con fines malintencionados y engañe a los usuarios para que abran vínculos que contengan páginas web maliciosas en el dispositivo BlackBerry.

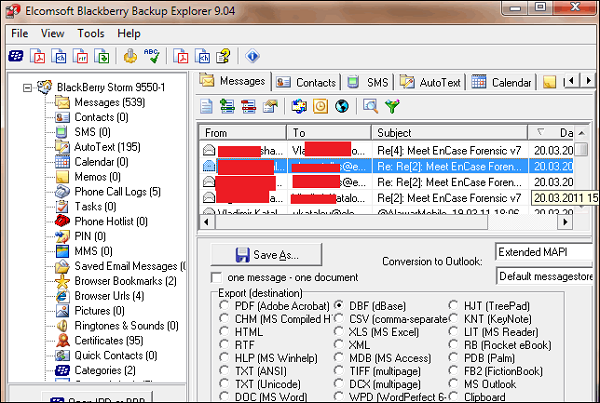

Step 6- Busque archivos protegidos con contraseña. Utilice herramientas como Elcomsoft Phone Password Breaker que pueden recuperar archivos protegidos con contraseña y copias de seguridad de dispositivos BlackBerry.

Kit de herramientas de prueba de lápiz móvil

zANTI

zANTI es un conjunto de herramientas de prueba de penetración móvil que permite a los administradores de seguridad de TI y pentesters realizar auditorías de seguridad complejas. Simula las capacidades de los piratas informáticos avanzados en la red de una organización a través de una aplicación móvil fácil de usar. Tiene dos versiones: gratuita para la comunidad y comercial para empresas. Se puede descargar desdehttps://www.zimperium.com/zanti-mobile-penetration-testing

También escanea la red al encontrar autenticación descubierta, ataques de puerta trasera y de fuerza bruta, DNS y ataques específicos de protocolo, y puntos de acceso no autorizados mediante una amplia gama de escaneos de reconocimiento de red totalmente personalizables.

Diagnostique automáticamente vulnerabilidades dentro de dispositivos móviles o sitios web utilizando una serie de pruebas de penetración que incluyen, man-in-the-middle (MITM), descifrado de contraseñas y Metasploit.

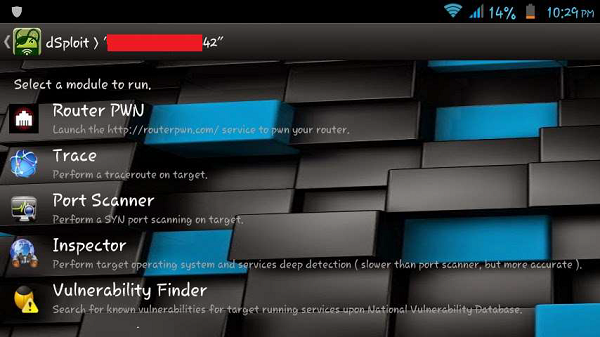

dSploit

dSploit es una herramienta de prueba de penetración desarrollada para el sistema operativo Android. Consta de varios módulos que son capaces de realizar evaluaciones de seguridad de red en redes inalámbricas.

dSploit le permite realizar tareas como mapeo de red, escaneo de vulnerabilidades, descifrado de contraseñas, ataques de intermediario y muchas más. Puede encontrar más información enhttps://github.com/evilsocket y se puede descargar desde https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (la caja de herramientas del hacker)

Hackode es otra aplicación de prueba de penetración de Android, que ofrece diferentes características como: Reconocimiento, Google Hacking, Google Dorks, Whois, Escaneo, Ping. Traceroute, búsqueda de DNS, IP, registros MX, exploits de dígitos DNS, fuente RSS de seguridad. Se puede descargar desdehttps://play.google.com/store/apps/details?id=com.techfond.hackode