Ensayo de penetración: método

La prueba de penetración es una combinación de técnicas que considera varios problemas de los sistemas y prueba, analiza y brinda soluciones. Se basa en un procedimiento estructurado que realiza pruebas de penetración paso a paso.

Este capítulo describe varios pasos o fases del método de prueba de penetración.

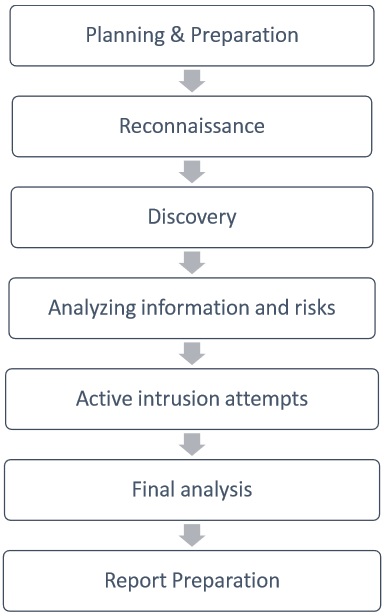

Pasos del método de prueba de penetración

Los siguientes son los siete pasos de las pruebas de penetración:

Planificación y preparación

La planificación y la preparación comienzan con la definición de las metas y objetivos de las pruebas de penetración.

El cliente y el tester definen conjuntamente las metas para que ambas partes tengan los mismos objetivos y entendimiento. Los objetivos comunes de las pruebas de penetración son:

- Identificar la vulnerabilidad y mejorar la seguridad de los sistemas técnicos.

- Haga que la seguridad de TI sea confirmada por un tercero externo.

- Incrementar la seguridad de la infraestructura organizacional / personal.

Reconocimiento

El reconocimiento incluye un análisis de la información preliminar. Muchas veces, un evaluador no tiene mucha información aparte de la información preliminar, es decir, una dirección IP o un bloque de dirección IP. El probador comienza analizando la información disponible y, si es necesario, solicita al cliente más información, como descripciones del sistema, planes de red, etc. Este paso es la prueba de penetración pasiva, una especie de. El único objetivo es obtener una información completa y detallada de los sistemas.

Descubrimiento

En este paso, es muy probable que un probador de penetración utilice las herramientas automatizadas para escanear los activos de destino en busca de vulnerabilidades. Estas herramientas normalmente tienen sus propias bases de datos que brindan los detalles de las últimas vulnerabilidades. Sin embargo, el probador descubre

Network Discovery - Como el descubrimiento de sistemas, servidores y otros dispositivos adicionales.

Host Discovery - Determina los puertos abiertos en estos dispositivos.

Service Interrogation - Interroga a los puertos para descubrir los servicios reales que se ejecutan en ellos.

Análisis de información y riesgos

En este paso, el probador analiza y evalúa la información recopilada antes de los pasos de prueba para penetrar dinámicamente en el sistema. Debido a la gran cantidad de sistemas y el tamaño de la infraestructura, lleva mucho tiempo. Mientras analiza, el probador considera los siguientes elementos:

Los objetivos definidos de la prueba de penetración.

Los riesgos potenciales para el sistema.

El tiempo estimado necesario para evaluar las posibles fallas de seguridad para la posterior prueba de penetración activa.

Sin embargo, de la lista de sistemas identificados, el evaluador puede optar por probar solo aquellos que contienen vulnerabilidades potenciales.

Intentos de intrusión activos

Este es el paso más importante que debe realizarse con el debido cuidado. Este paso implica la medida en que las vulnerabilidades potenciales identificadas en el paso de descubrimiento poseen los riesgos reales. Este paso debe realizarse cuando se necesita una verificación de vulnerabilidades potenciales. Para aquellos sistemas que tienen requisitos de integridad muy altos, la vulnerabilidad y el riesgo potenciales deben considerarse cuidadosamente antes de llevar a cabo procedimientos de limpieza críticos.

Análisis final

Este paso considera principalmente todos los pasos realizados (discutidos anteriormente) hasta ese momento y una evaluación de las vulnerabilidades presentes en forma de riesgos potenciales. Además, el evaluador recomienda eliminar las vulnerabilidades y los riesgos. Sobre todo, el evaluador debe asegurar la transparencia de las pruebas y las vulnerabilidades que reveló.

Preparación de informes

La preparación del informe debe comenzar con procedimientos de prueba generales, seguidos de un análisis de vulnerabilidades y riesgos. Los riesgos altos y las vulnerabilidades críticas deben tener prioridades y luego seguir el orden inferior.

Sin embargo, al documentar el informe final, se deben considerar los siguientes puntos:

- Resumen general de las pruebas de penetración.

- Detalles de cada paso y la información recopilada durante la prueba de penetración.

- Detalles de todas las vulnerabilidades y riesgos descubiertos.

- Detalles de limpieza y fijación de los sistemas.

- Sugerencias para la seguridad futura.