Seguridad SAP - Guía rápida

En un entorno distribuido de SAP, siempre existe la necesidad de proteger su información y datos críticos del acceso no autorizado. Los errores humanos, el aprovisionamiento de acceso incorrecto no deberían permitir el acceso no autorizado a ningún sistema y es necesario mantener y revisar las políticas de perfil y las políticas de seguridad del sistema en su entorno SAP.

Para que el sistema sea seguro, debe tener un buen conocimiento de los perfiles de acceso de los usuarios, las políticas de contraseñas, el cifrado de datos y los métodos de autorización que se utilizarán en el sistema. Deberías comprobar regularmenteSAP System Landscape y monitorear todos los cambios que se realicen en la configuración y perfiles de acceso.

Los superusuarios estándar deben estar bien protegidos y los parámetros y valores del perfil de usuario deben establecerse cuidadosamente para cumplir con los requisitos de seguridad del sistema.

Mientras se comunica a través de una red, debe comprender la topología de la red y los servicios de red deben revisarse y habilitarse después de comprobaciones considerables. Los datos en la red deben estar bien protegidos mediante el uso de claves privadas.

¿Por qué se requiere seguridad?

Para acceder a la información en un entorno distribuido, existe la posibilidad de que la información y los datos críticos se filtren a un acceso no autorizado y la seguridad del sistema se rompa debido a: Falta de políticas de contraseña, los superusuarios estándar no están bien mantenidos o por cualquier otra razón.

Algunas razones clave de la violación de acceso en un sistema SAP son las siguientes:

No se mantienen políticas de contraseña seguras.

Los usuarios estándar, superusuario y usuarios de bases de datos no reciben el mantenimiento adecuado y las contraseñas no se cambian con regularidad.

Los parámetros de perfil no están definidos correctamente.

Los intentos fallidos de inicio de sesión no se supervisan y no se definen las políticas de finalización de la sesión de usuario inactivo.

La seguridad de la comunicación de red no se considera al enviar datos a través de Internet y no se utilizan claves de cifrado.

Los usuarios de la base de datos no se mantienen adecuadamente y no se consideran medidas de seguridad al configurar la base de datos de información.

Los inicios de sesión únicos no están configurados ni mantenidos correctamente en un entorno SAP.

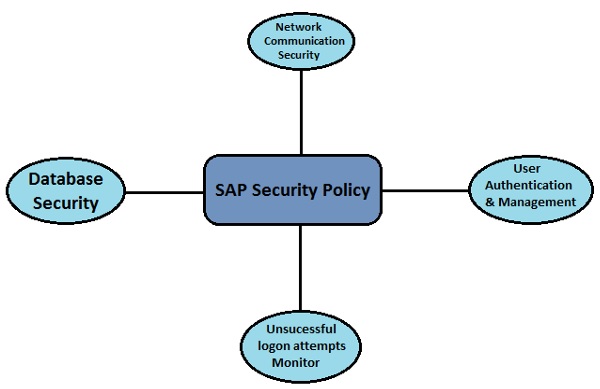

Para superar todas las razones anteriores, es necesario que defina políticas de seguridad en su entorno SAP. Deben definirse los parámetros de seguridad y las políticas de contraseñas deben revisarse después de intervalos de tiempo regulares.

La seguridad de la base de datos es uno de los componentes críticos para proteger su entorno SAP. Por lo tanto, es necesario que administre los usuarios de su base de datos y se asegure de que las contraseñas estén bien protegidas.

El siguiente mecanismo de seguridad debe aplicarse en el sistema para proteger el entorno SAP de cualquier acceso no autorizado:

- Autenticación y gestión de usuarios

- Seguridad de las comunicaciones de red

- Protección de usuarios estándar y superusuarios

- Protecciones de inicios de sesión fallidos

- Parámetros de perfil y políticas de contraseñas

- Seguridad del sistema SAP en plataforma Unix y Windows

- Concepto de inicio de sesión único

Por lo tanto, la seguridad en el sistema SAP es necesaria en un entorno distribuido y debe asegurarse de que sus datos y procesos respalden sus necesidades comerciales sin permitir el acceso no autorizado a información crítica. En un sistema SAP, los errores humanos, la negligencia o el intento de manipulación en el sistema pueden resultar en la pérdida de información crítica.

Si un usuario no autorizado puede acceder al sistema SAP con un usuario autorizado conocido y puede realizar cambios de configuración y manipular la configuración del sistema y las políticas clave. Si un usuario autorizado tiene acceso a datos e información importantes de un sistema, ese usuario también puede acceder a otra información crítica. Esto mejora el uso de autenticación segura para proteger la disponibilidad, integridad y privacidad de un sistema de usuario.

Mecanismo de autenticación en un sistema SAP

El mecanismo de autenticación define la forma en que accede a su sistema SAP. Se proporcionan varios métodos de autenticación:

- ID de usuario y herramientas de gestión de usuarios

- Comunicación de red segura

- Entradas de inicio de sesión de SAP

- Certificados de cliente X.509

ID de usuario y herramientas de gestión de usuarios

El método más común de autenticación en un sistema SAP es utilizar el nombre de usuario y la contraseña para iniciar sesión. Los ID de usuario para iniciar sesión son creados por el administrador de SAP. Para proporcionar un mecanismo de autenticación seguro a través del nombre de usuario y la contraseña, es necesario definir políticas de contraseña que no permitan a los usuarios establecer una contraseña fácil de predecir.

SAP proporciona varios parámetros predeterminados que debe establecer para definir las políticas de contraseña: longitud de la contraseña, complejidad de la contraseña, cambio de contraseña predeterminada, etc.

Herramientas de gestión de usuarios en un sistema SAP

SAP NetWeaver Systemproporciona varias herramientas de gestión de usuarios que se pueden utilizar para gestionar de forma eficaz a los usuarios en su entorno. Proporcionan un método de autenticación muy sólido para ambos tipos de servidores de aplicaciones NetWeaver: Java y ABAP.

Algunas de las herramientas de administración de usuarios más comunes son:

Gestión de usuarios para el servidor de aplicaciones ABAP (Código de transacción: SU01)

Puede utilizar la gestión de usuarios Transaction-Code SU01 para mantener usuarios en sus servidores de aplicaciones basados en ABAP.

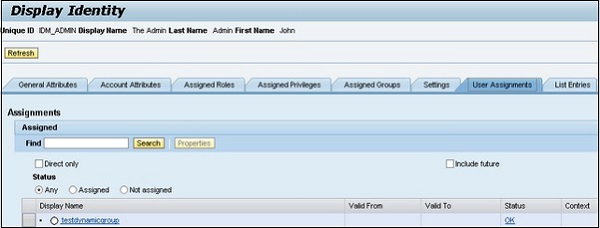

Gestión de identidades de SAP NetWeaver

Puede utilizar SAP NetWeaver Identity Management para la gestión de usuarios, así como para gestionar roles y asignaciones de roles en su entorno SAP.

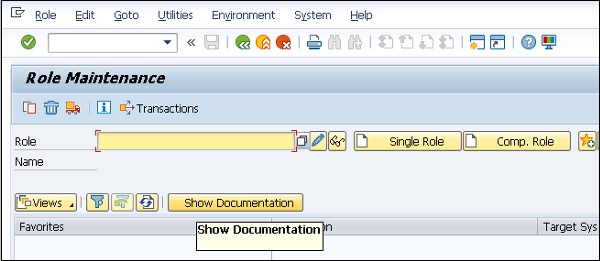

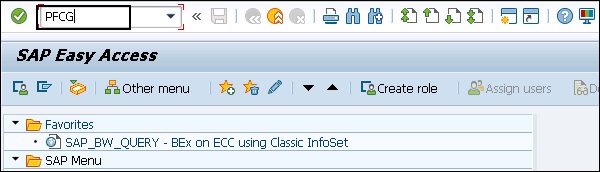

Roles de PFCG

Puede utilizar el generador de perfiles PFCG para crear roles y asignar autorizaciones a usuarios en sistemas basados en ABAP.

Transaction Code - PFCG

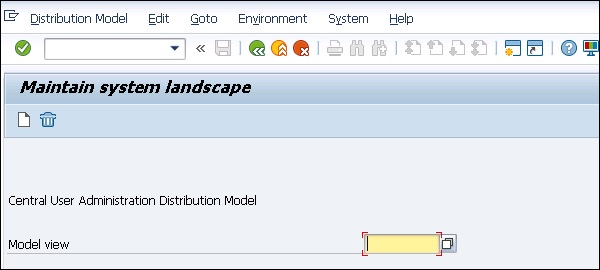

Administración central de usuarios

Puede usar CUA para mantener usuarios para múltiples sistemas basados en ABAP. También puede sincronizarlo con sus servidores de directorio. Con esta herramienta, puede gestionar todo el registro maestro de usuarios de forma centralizada desde el cliente del sistema.

Transaction Code - SCUA y crear modelo de distribución.

Motor de gestión de usuarios UME

Puede utilizar roles UME para controlar la autorización del usuario en el sistema. Un administrador puede utilizar acciones que representen la entidad más pequeña del rol UME que un usuario puede utilizar para crear derechos de acceso.

Puede abrir la consola de administración de UME utilizando la opción Administrador de SAP NetWeaver.

Política de contraseñas

Una política de contraseñas se define como un conjunto de instrucciones que un usuario debe seguir para mejorar la seguridad del sistema mediante el uso de contraseñas seguras y su uso correcto. En muchas organizaciones, la política de contraseñas se comparte como parte de la capacitación en conciencia de seguridad y es obligatorio que los usuarios mantengan la política de seguridad de los sistemas e información críticos en una organización.

Al utilizar la política de contraseñas en un sistema SAP, un administrador puede configurar los usuarios del sistema para implementar contraseñas seguras que no son fáciles de romper. Esto también ayuda a cambiar la contraseña a intervalos de tiempo regulares para la seguridad del sistema.

Las siguientes políticas de contraseñas se utilizan comúnmente en un sistema SAP:

Cambio de contraseña predeterminada / inicial

Esto permite a los usuarios cambiar la contraseña inicial inmediatamente cuando se usa por primera vez.

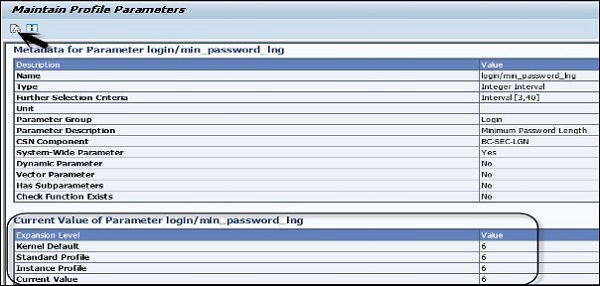

Longitud de la contraseña

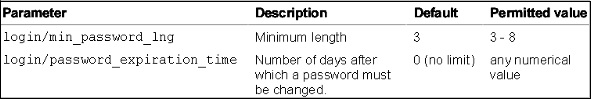

En un sistema SAP, la longitud mínima de las contraseñas en los sistemas SAP es 3 de forma predeterminada. Este valor se puede cambiar usando el parámetro de perfil y la longitud máxima permitida es 8.

Transaction Code - RZ11

Parameter Name - login / min_password_lng

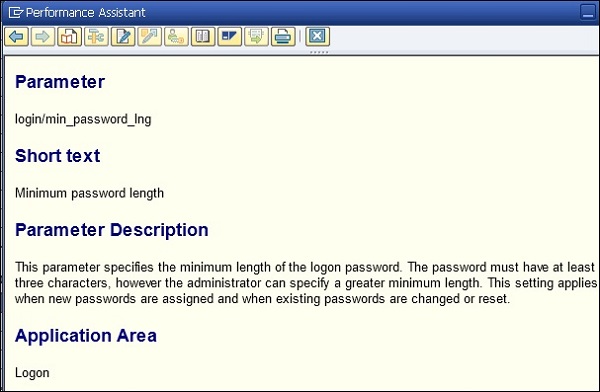

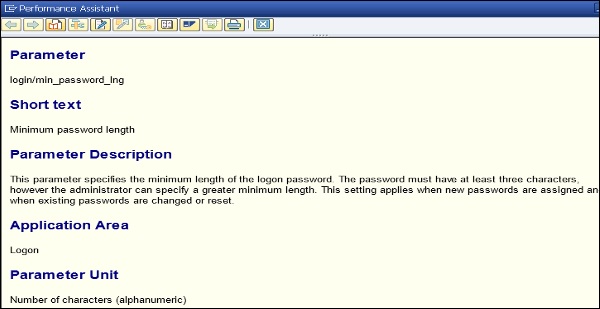

Puede hacer clic en la documentación del parámetro de perfil para esta política y puede ver la documentación detallada de SAP de la siguiente manera:

Parameter - login / min_password_lng

Short text - Longitud mínima de la contraseña

Parameter Description- Este parámetro especifica la longitud mínima de la contraseña de inicio de sesión. La contraseña debe tener al menos tres caracteres. Sin embargo, el administrador puede especificar una longitud mínima mayor. Esta configuración se aplica cuando se asignan nuevas contraseñas y cuando se cambian o restablecen las contraseñas existentes.

Application Area - Iniciar sesión

Parameter Unit - Número de caracteres (alfanuméricos)

Default Value - 6

Who is permitted to make changes? Cliente

Operating System Restrictions - Ninguno

Database System Restrictions - Ninguno

Contraseñas ilegales

No puede seleccionar el primer carácter de ninguna contraseña como un signo de interrogación (?) O un signo de exclamación (!). También puede agregar los otros caracteres que desea restringir en la tabla de contraseñas ilegales.

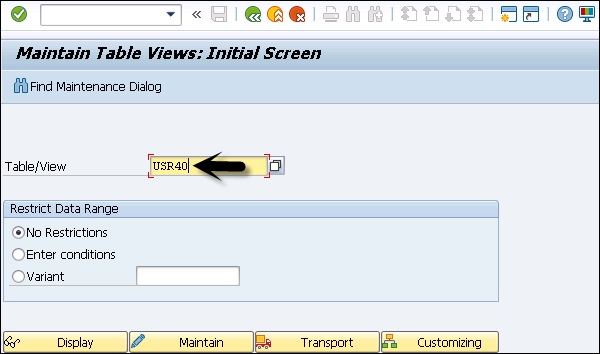

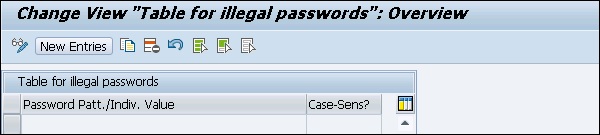

Transaction Code - Nombre de la tabla SM30: USR40.

Una vez que ingrese a la mesa - USR40 y haga clic en Display en la parte superior, le mostrará la lista de todas las contraseñas no permitidas.

Una vez que haces clic en New Entries, puede ingresar los nuevos valores en esta tabla y también seleccionar la casilla de verificación que distingue entre mayúsculas y minúsculas.

Patrón de contraseña

También puede configurar que los primeros tres caracteres de la contraseña no aparezcan en el mismo orden que parte del nombre de usuario. Los diferentes patrones de contraseña que se pueden restringir mediante la política de contraseñas incluyen:

- Los tres primeros caracteres no pueden ser todos iguales.

- Los primeros tres caracteres no pueden incluir espacios.

- La contraseña no puede ser PASS o SAP.

Cambio de contraseña

En esta política, un usuario puede cambiar su contraseña casi una vez al día, pero un administrador puede restablecer la contraseña de un usuario con la frecuencia que sea necesaria.

No se debe permitir que un usuario reutilice las últimas cinco contraseñas. Sin embargo, un administrador puede restablecer la contraseña que utilizó un usuario anteriormente.

Parámetros de perfil

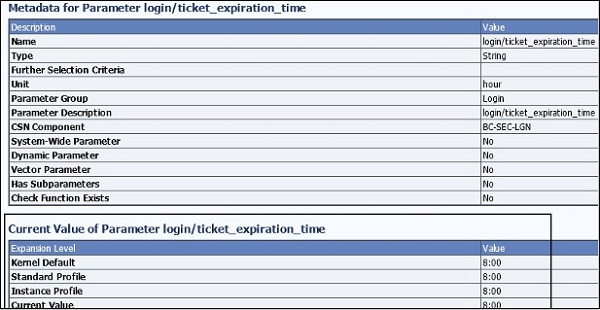

Hay diferentes parámetros de perfil que puede definir en un sistema SAP para la gestión de usuarios y la política de contraseñas.

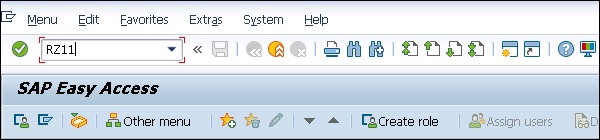

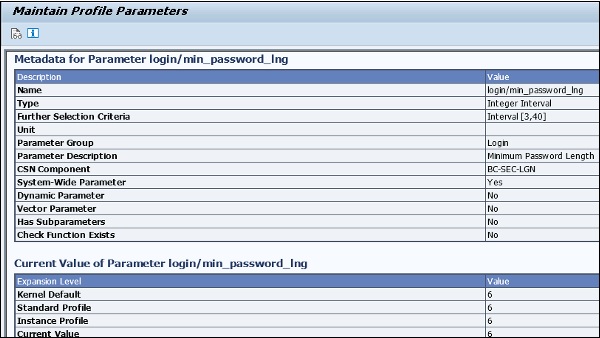

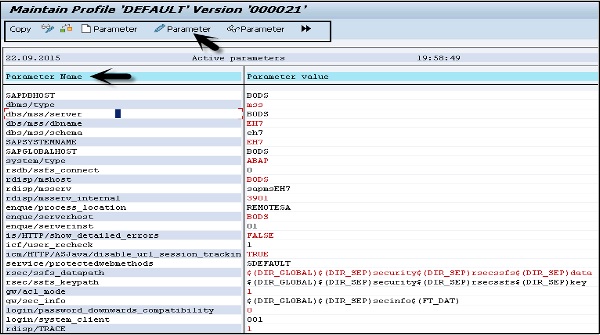

En un sistema SAP, puede visualizar la documentación para cada parámetro de perfil yendo a Tools → CCMS → Configuration →Profile Maintenance(Transacción: RZ11). Introduzca el nombre del parámetro y haga clic enDisplay.

En la siguiente ventana que aparece, debe ingresar el nombre del parámetro, puede ver 2 opciones:

Display - Mostrar el valor de los parámetros en el sistema SAP.

Display Docu - Para mostrar la documentación de SAP para ese parámetro.

Al hacer clic en el botón Mostrar, se le moverá a Maintain Profile Parameterpantalla. Puede ver los siguientes detalles:

- Name

- Type

- Criteria de selección

- Grupo de parámetros

- Descripción de parámetros y muchos más

En la parte inferior, tiene el valor actual del parámetro login/min_password_lng

Cuando haces clic en Display Doc opción, mostrará la documentación de SAP para el parámetro.

Descripción de parámetros

Este parámetro especifica la longitud mínima de la contraseña de inicio de sesión. La contraseña debe tener al menos tres caracteres. Sin embargo, el administrador puede especificar una longitud mínima mayor. Esta configuración se aplica cuando se asignan nuevas contraseñas y cuando se cambian o restablecen las contraseñas existentes.

Cada parámetro tiene un valor predeterminado, el valor permitido como se muestra a continuación:

Hay diferentes parámetros de contraseña en un sistema SAP. Puede ingresar cada parámetro en elRZ11 transacción y puede ver la documentación.

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

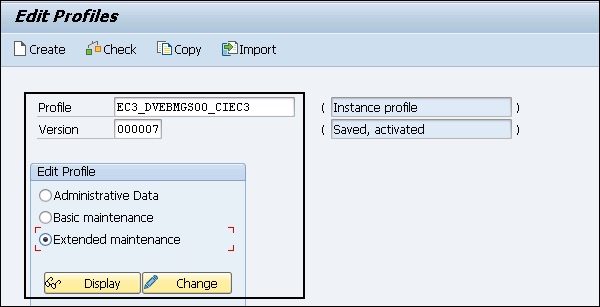

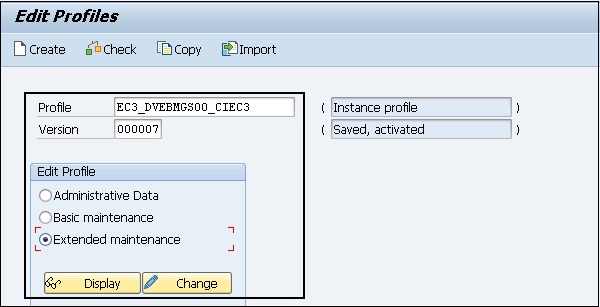

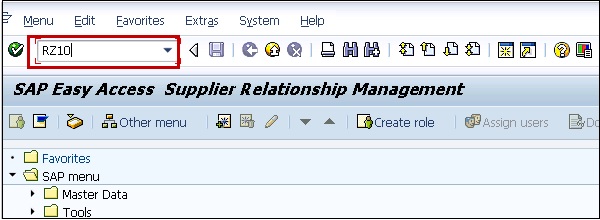

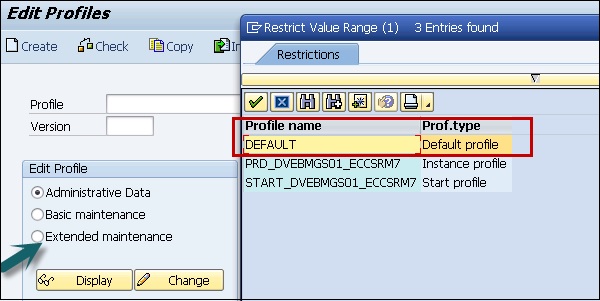

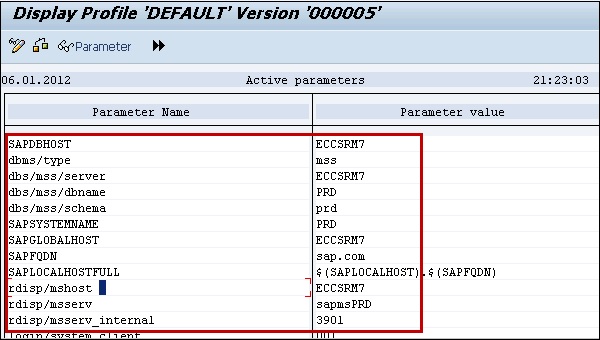

Para cambiar el valor del parámetro, ejecute Transaction RZ10 y seleccione el perfil como se muestra a continuación -

Multiple application servers - Utilice el perfil DEFAULT.

Single Application servers - Usar perfil de instancia.

Seleccione Extended Maintenance y haga clic en Display.

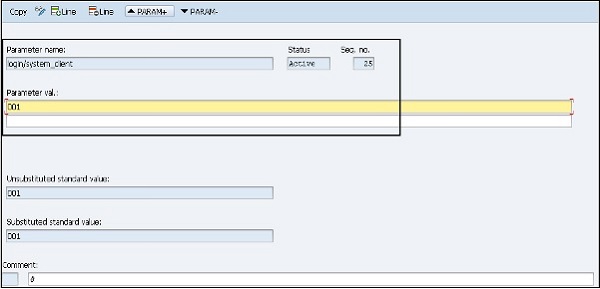

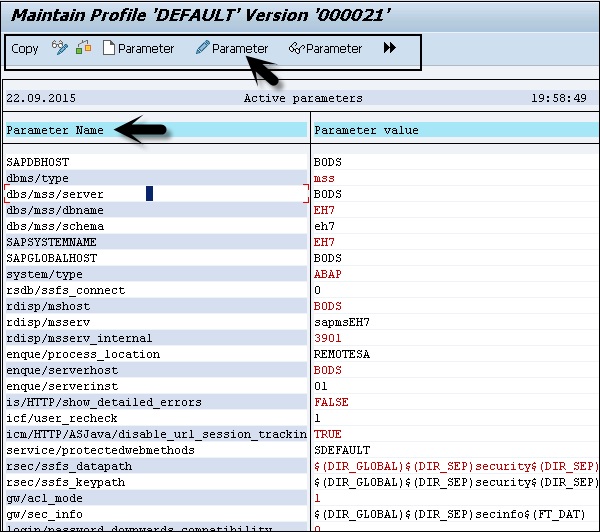

Seleccione el parámetro que desea cambiar y haga clic en Parameter en la cima.

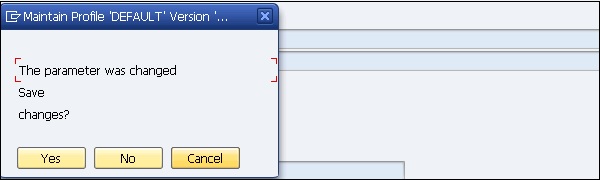

Al hacer clic en la pestaña Parámetro, puede cambiar el valor del parámetro en una nueva ventana. También puede crear el nuevo parámetro haciendo clic enCreate (F5).

También puede ver el estado del parámetro en esta ventana. Escriba el valor del parámetro y haga clic enCopy.

Se le pedirá que guarde cuando salga de la pantalla. Haga clic en Sí para guardar el valor del parámetro.

Secure Network Communication (SNC)también se puede utilizar para iniciar sesión en un servidor de aplicaciones mediante un método de autenticación seguro. Puede usar SNC para la autenticación de usuarios a través de la GUI de SAP para Windows o mediante una conexión RFC.

El SNC utiliza un producto de seguridad externo para realizar la autenticación entre los socios de comunicación. Puede utilizar medidas de seguridad como PKI de infraestructura de clave pública y procedimientos para generar y distribuir pares de claves.

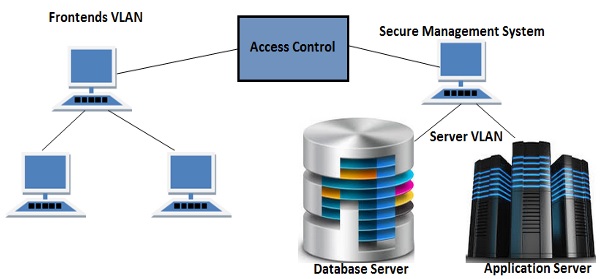

Debe definir una topología de red que pueda eliminar amenazas y prevenir ataques a la red. Cuando los usuarios no pueden iniciar sesión en la capa de aplicación o base de datos, los atacantes no pueden acceder al sistema SAP o al sistema de base de datos para acceder a información crítica.

Una topología de red bien definida no permite que los intrusos se conecten a la LAN de la empresa y, por lo tanto, no tengan acceso a los agujeros de seguridad en los servicios de red o en el sistema SAP.

Topología de red en un sistema SAP

La arquitectura de su red física depende completamente del tamaño de su sistema SAP. Un sistema SAP se implementa comúnmente con una arquitectura cliente-servidor y cada sistema se divide comúnmente en las siguientes tres capas:

- Capa de base de datos

- Capa de aplicación

- Capa de presentación

Cuando su sistema SAP es pequeño, es posible que no tenga una aplicación y un servidor de base de datos separados. Sin embargo, en un sistema grande, muchos servidores de aplicaciones se comunican con un servidor de base de datos y varias interfaces. Esto define la topología de red de un sistema de simple a complejo y debe considerar diferentes escenarios al organizar su topología de red.

En una organización a gran escala, se recomienda que instale su aplicación y servidor de base de datos en diferentes máquinas y lo coloque en una LAN separada del sistema frontend.

En la siguiente imagen, puede ver la topología de red preferida de un sistema SAP:

Cuando coloca su base de datos y el servidor de aplicaciones en una VLAN separada de la VLAN frontends, le permite mejorar el sistema de control de acceso y, por lo tanto, aumenta la seguridad de su sistema SAP. Los sistemas frontend están en diferentes VLAN, por lo que no es fácil ingresar a la VLAN del servidor y, por lo tanto, eludir la seguridad de su sistema SAP.

Servicios de red SAP

En su sistema SAP, hay varios servicios que están habilitados, sin embargo, solo se requieren unos pocos para ejecutar el sistema SAP. En un sistema SAP, elLandscape, Database y Application Serversson el objetivo más común de los ataques a la red. Muchos servicios de red se están ejecutando en su entorno que permiten el acceso a estos servidores y estos servicios deben monitorearse cuidadosamente.

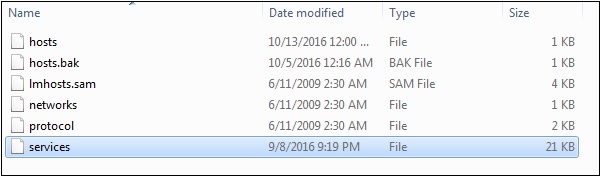

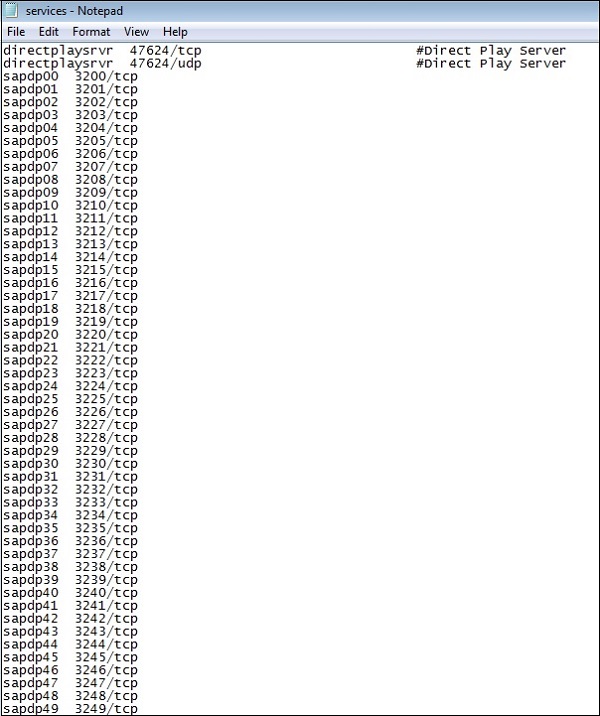

En sus máquinas Windows / UNIX, estos servicios se mantienen en /etc/services. Puede abrir este archivo en la máquina de Windows yendo a la siguiente ruta:

system32/drivers/etc/services

Puede abrir este archivo en un Bloc de notas y revisar todos los servicios activados en su servidor -

Se recomienda que desactive todos los servicios no necesarios en los servidores horizontales. A veces, estos servicios contienen algunos errores que pueden ser utilizados por intrusos para obtener acceso no autorizado. Cuando desactiva estos servicios, reduce las posibilidades de un ataque a su red.

Para un alto nivel de seguridad, también se recomienda utilizar archivos de contraseña estática en su entorno SAP.

Llaves privadas

SNC utiliza un producto de seguridad externo para realizar la autenticación entre los socios de comunicación. Puede utilizar medidas de seguridad comoPublic Key Infrastructure (PKI) y otros procedimientos para generar y distribuir pares de claves y garantizar que las claves privadas para los usuarios estén debidamente protegidas.

Hay diferentes formas de proteger las claves privadas para una autorización de red:

- Solución de hardware

- Solución de software

Analicemos ahora en detalle.

Solución de hardware

Puede proteger las claves privadas para los usuarios mediante una solución de hardware en la que emite una tarjeta inteligente a usuarios individuales. Todas las claves se almacenan en una tarjeta inteligente y el usuario debe autenticarse en sus tarjetas inteligentes a través de datos biométricos mediante huellas dactilares o una contraseña PIN.

Estas tarjetas inteligentes deben ser protegidas contra robo o pérdida por cada usuario individual y los usuarios pueden usar la tarjeta para cifrar los documentos.

Los usuarios no pueden compartir las tarjetas inteligentes ni dárselas a otros usuarios.

Solución de software

También es posible utilizar una solución de software para almacenar claves privadas para usuarios individuales. La solución de software es una solución menos costosa en comparación con la solución de hardware, pero también son menos seguras.

Cuando los usuarios almacenan claves privadas en archivos y detalles del usuario, existe la necesidad de proteger esos archivos para el acceso no autorizado.

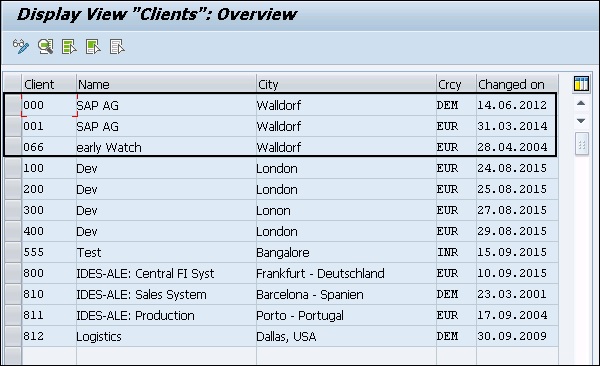

Cuando instala el sistema SAP por primera vez, hay algunos usuarios predeterminados que se crean para realizar tareas administrativas. De forma predeterminada, crea tres clientes en el entorno SAP, que son:

Cliente 000 - Cliente de referencia de SAP

Cliente 001 - Cliente de plantilla de SAP

Cliente 066 - Cliente SAP Early Watch

SAP crea usuarios estándar en el cliente mencionado anteriormente en el sistema. Cada usuario estándar tiene su propia contraseña predeterminada con la primera instalación.

Los usuarios estándar en un sistema SAP incluyen los siguientes usuarios en el cliente predeterminado:

| Usuario | Detalles | Cliente | Contraseña predeterminada |

|---|---|---|---|

| SAVIA | Superusuario del sistema SAP | 000, 001, 066 | 6071992 |

| Todos los nuevos clientes | PASAR | ||

| DDIC | Superusuario del diccionario ABAP | 000, 001 | 19920706 |

| SAPCPIC | Usuario CPI-C para SAP | 000, 001 | administración |

| TEMPRANO | Usuario de Early Watch | 66 | apoyo |

Estos son los usuarios estándar de los clientes predeterminados de SAP para realizar tareas administrativas y de configuración en el sistema SAP. Para mantener la seguridad en un sistema SAP, debe proteger a estos usuarios:

Debe agregar estos usuarios al grupo SUPER, para que solo sean modificados por un Administrador que tenga el privilegio de agregar / modificar usuarios al grupo SUPER.

Se debe cambiar la contraseña predeterminada para los usuarios estándar.

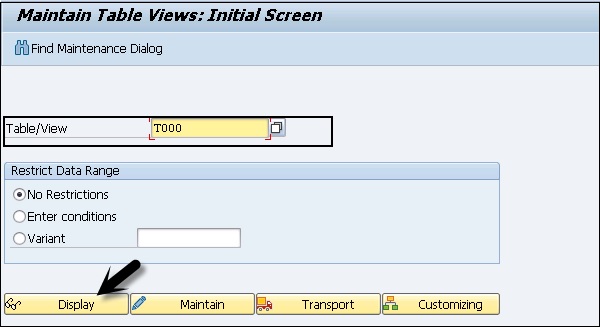

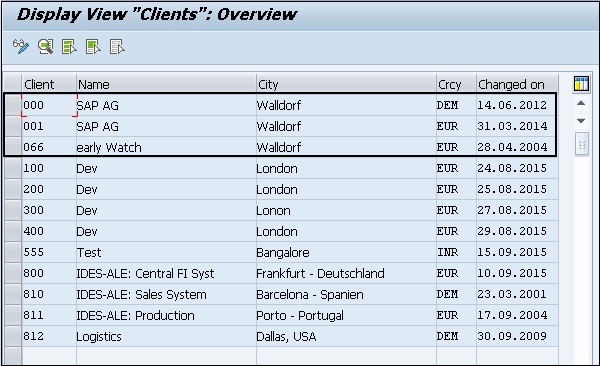

¿Cómo ver la lista de clientes en un sistema SAP?

Puede ver la lista de todos los clientes en su entorno SAP usando Transaction SM30, muestra la mesa T000.

Cuando ingrese a la tabla, y haga clic en Display, le mostrará la lista de todos los clientes en su sistema SAP. Esta tabla incluye detalles de todos los clientes predeterminados y nuevos clientes que crea en un entorno para compartir recursos.

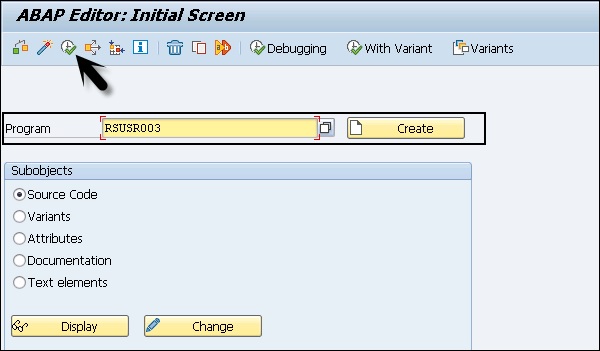

Puede utilizar el informe RSUSR003 para asegurarse de que se haya creado el usuario SAP en todos los clientes y que se hayan cambiado las contraseñas estándar para SAP, DDIC y SAPCPIC.

Ir ABAP Editor SE38 e ingrese el nombre del informe y haga clic en EJECUTAR.

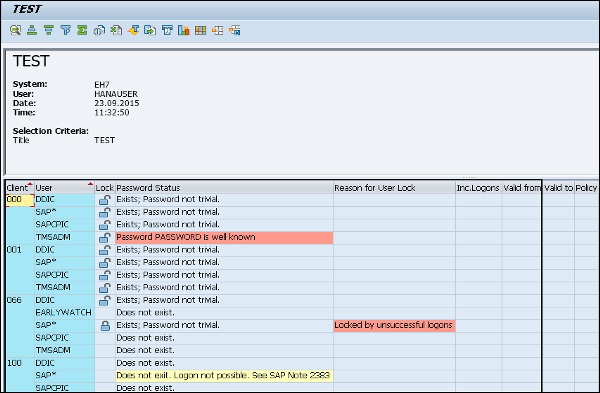

Ingrese el título del informe y haga clic en Executebotón. Mostrará todos los clientes y usuarios estándar en el Sistema SAP, Estado de la contraseña, Motivo de bloqueo de uso, Válido desde y Válido hasta, etc.

Protección del superusuario del sistema SAP

Para proteger a un superusuario del sistema SAP “SAP”, puede realizar los siguientes pasos en un sistema:

Step 1- Debe definir el nuevo Superusuario en un sistema SAP y desactivar el usuario SAP. Tenga en cuenta que no debe eliminar el usuario SAP en el sistema. Para desactivar el usuario codificado, puede utilizar el parámetro de perfil:login/no_automatic_user_sapstar.

Si se elimina el registro maestro de usuario del usuario SAP *, es posible iniciar sesión con “SAP” y la contraseña inicial PASS.

El usuario "SAP" tiene las siguientes propiedades:

El usuario tiene autorizaciones completas, ya que no se realizan verificaciones de autorización.

La contraseña predeterminada PASS no se puede cambiar.

Puede utilizar el parámetro de perfil login/no_automatic_user_sapstar para desactivar estas propiedades especiales de SAP y para controlar el inicio de sesión automático del usuario SAP *.

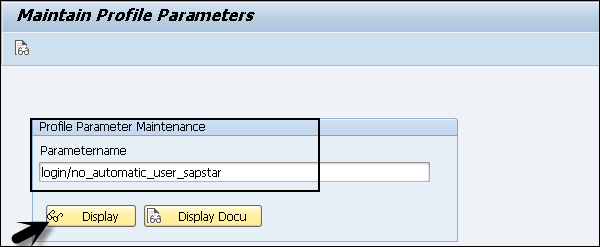

Step 2 - Para verificar el valor de este parámetro, ejecute Transaction RZ11 e ingrese el nombre del parámetro.

Values allowed - 0, 1, en el que -

0 - Se permite el usuario automático SAP *.

1 - El usuario automático SAP * está desactivado.

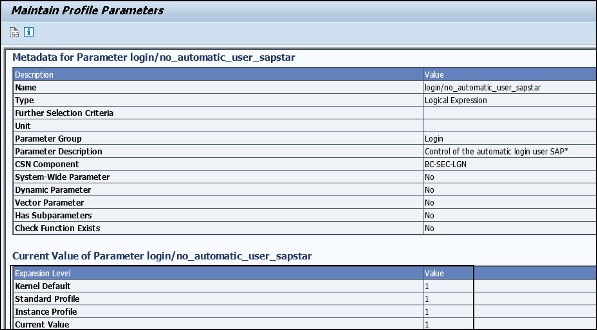

Step 3 - En el siguiente sistema, puede ver que el valor de este parámetro está establecido en 1. Esto muestra que el Superusuario “SAP” está desactivado en el sistema.

Step 4 - Haga clic en Display y puede ver el valor actual de este parámetro.

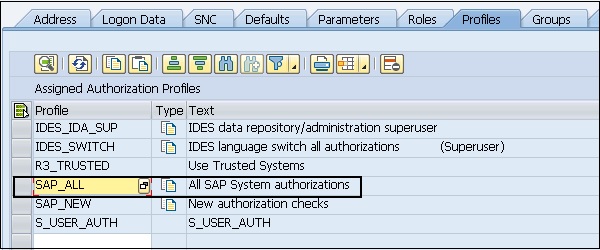

Para crear un nuevo Superusuario en el sistema, defina un nuevo registro maestro de usuario y asigne el perfil SAP_ALL a este superusuario.

Protección de usuario DDIC

Se requiere un usuario de DDIC para ciertas tareas relacionadas con la logística de software, el diccionario ABAP y las tareas relacionadas con la instalación y actualización. Para proteger a este usuario, es aconsejable bloquearlo en un sistema SAP. No debe eliminar este usuario para realizar algunas funcionalidades para uso futuro.

Para bloquear al usuario, use el código de transacción: SU01.

Si desea proteger a este usuario, puede asignar el SAP_ALL autorización a este usuario en el momento de la instalación y luego bloquearlo.

Protección del usuario SAPCPIC

Un usuario de SAPCPIC se utiliza para llamar a ciertos programas y módulos de funciones en un sistema SAP y no es un usuario de diálogo.

Debe bloquear a este usuario y cambiar la contraseña de este usuario para protegerlo. En las versiones anteriores, cuando bloquea al usuario SAPCPIC o cambia la contraseña, afecta a los programas adicionales RSCOLL00, RSCOLL30 y LSYPGU01.

Protección de Early Watch

Un cliente 066: esto se llama SAP Early Watch y se utiliza para análisis de diagnóstico y servicio de monitoreo en el sistema SAP y el usuario EARLYWATCH es el usuario interactivo para el servicio Early Watch en el cliente 066. Para proteger a este usuario, puede realizar las siguientes acciones:

- Bloquear al usuario de EARLYWATCH hasta que no sea necesario en un entorno SAP.

- Cambie la contraseña predeterminada para este usuario.

Puntos clave

Para proteger a los usuarios de SAP Standard y proteger a los clientes en el panorama de SAP, debe considerar los siguientes puntos clave:

Debe mantener adecuadamente a los clientes en un sistema SAP y asegurarse de que no existan clientes desconocidos.

Debe asegurarse de que el superusuario de SAP "SAP" existe y se ha desactivado en todos los clientes.

Debe asegurarse de que se cambie la contraseña predeterminada para todos los usuarios estándar de SAP Usuario de SAP, DDIC y EARLYWATCH.

Debe asegurarse de que todos los usuarios estándar se hayan agregado al grupo SUPER en un sistema SAP y que la única persona autorizada para realizar cambios en el grupo SUPER solo pueda editar estos usuarios.

Debe asegurarse de que se haya cambiado la contraseña predeterminada para SAPCPIC y que este usuario esté bloqueado y desbloqueado cuando sea necesario.

Todos los usuarios estándar de SAP deben estar bloqueados y solo pueden desbloquearse cuando sea necesario. La contraseña debe estar bien protegida para todos estos usuarios.

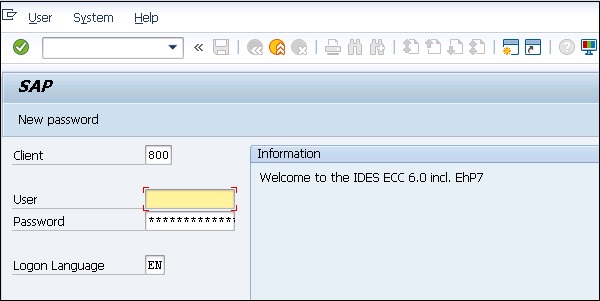

¿Cómo cambiar la contraseña de un usuario estándar?

Debe asegurarse de que la contraseña de todos los usuarios estándar de SAP se cambie en todos los clientes mantenidos en Table T000 y el usuario "SAP" debe existir para todos los clientes.

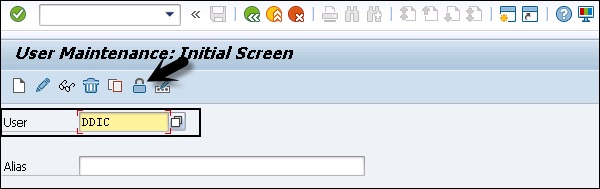

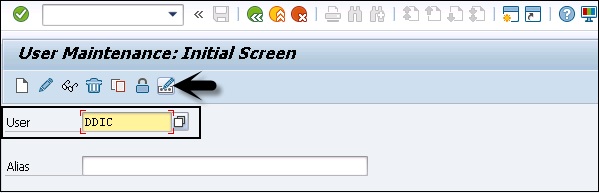

Para cambiar la contraseña, inicie sesión con Superusuario. Ingrese la Id. De usuario en el campo Nombre de usuario para el que desea cambiar la contraseña. Haga clic en la opción Cambiar contraseña como se muestra en la siguiente captura de pantalla:

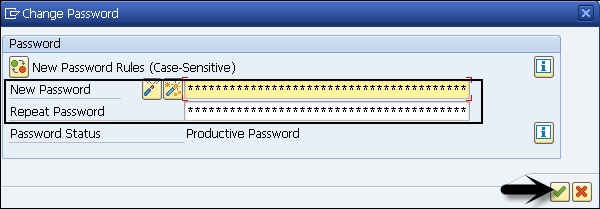

Ingrese la nueva contraseña, repita la contraseña y haga clic en Apply. Debe repetir el mismo proceso para todos los usuarios estándar.

Para implementar la seguridad en un sistema SAP, es necesario monitorear el inicio de sesión fallido en un entorno SAP. Cuando alguien intenta iniciar sesión en un sistema con una contraseña incorrecta, el sistema debe bloquear el nombre de usuario durante algún tiempo o esa sesión debe terminarse después de un número definido de intentos.

Se pueden configurar varios parámetros de seguridad para intentos de inicio de sesión no autorizados:

- Terminar una sesión

- Usuario de bloqueo

- Activar protectores de pantalla

- Supervisión de intentos de inicio de sesión fallidos

- Registro de intentos de inicio de sesión

Analicemos ahora cada uno de estos en detalle.

Terminar una sesión

Cuando hay varios intentos fallidos de inicio de sesión realizados en una única identificación de usuario, el sistema finaliza la sesión para ese usuario. Esto debe enviarse utilizando un parámetro de perfil:login/fails_to_session_end.

Para cambiar el valor del parámetro, ejecute Transacción RZ10y seleccione el perfil como se muestra en la siguiente captura de pantalla. Seleccione Mantenimiento extendido y haga clic enDisplay.

Seleccione el parámetro que desea cambiar y haga clic en el Parameter en la parte superior como se muestra a continuación.

Al hacer clic en la pestaña Parámetro, puede cambiar el valor del parámetro en una nueva ventana. También puede crear el nuevo parámetro haciendo clic en elCreate (F5) botón.

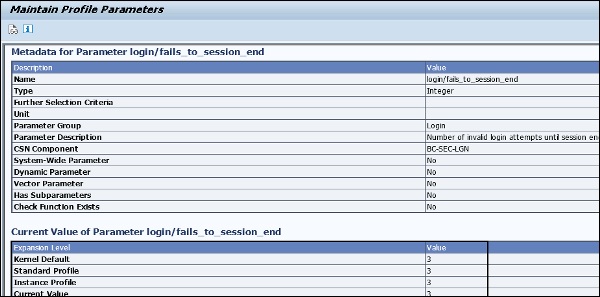

Para ver los detalles de este parámetro, ejecute Transaction Code: RZ11 e ingrese el nombre del perfil - login/fails_to_session_end y el clic en Display Document.

Parameter - iniciar sesión / fail_to_session_end

Short text - Número de intentos de inicio de sesión no válidos hasta que finaliza la sesión.

Parameter Description - Número de intentos de inicio de sesión no válidos que se pueden realizar con un registro maestro de usuario hasta que finalice el procedimiento de inicio de sesión.

Application Area - Iniciar sesión

Default Value - 3

Who is permitted to make changes? - cliente

Operating System Restrictions - Ninguno

Database System Restrictions - Ninguno

Are other parameters affected or dependent? - Ninguno

Values allowed - 1 - 99

En la captura de pantalla anterior, puede ver que el valor de este parámetro está establecido en 3, es decir, el valor predeterminado también. Después de 3 intentos de inicio de sesión fallidos, la sesión se terminará para un solo usuario.

Usuario de bloqueo

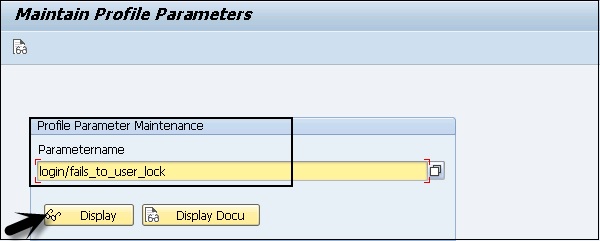

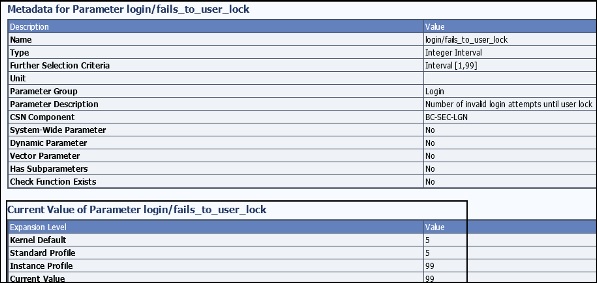

También puede marcar una identificación de usuario específica, si se excede un número establecido de intentos fallidos consecutivos de inicio de sesión con una sola identificación de usuario. Establezca el número de intentos de inicio de sesión no válidos que se permiten en el parámetro de perfil:login/fails_to_user_lock.

Es posible establecer un bloqueo en ID de usuario específicos.

Los bloqueos se aplican a una identificación de usuario hasta la medianoche. Sin embargo, un administrador del sistema también puede eliminarlo manualmente en cualquier momento.

En un sistema SAP, también puede establecer un valor de parámetro que permita colocar un bloqueo en la identificación de usuario hasta que se eliminen manualmente. Nombre del parámetro:login/failed_user_auto_unlock.

Profile parameter: login/fails_to_user_lock

Cada vez que se ingresa una contraseña de inicio de sesión incorrecta, se incrementa el contador de inicios de sesión fallidos para el registro maestro de usuario relevante. Los intentos de inicio de sesión se pueden registrar en el Registro de auditoría de seguridad. Si se excede el límite especificado por este parámetro, el usuario relevante se bloquea. Este proceso también se registra en Syslog.

El candado ya no es válido una vez finalizado el día actual. (Otra condición −login / failed_user_auto_unlock)

El contador de inicios de sesión fallidos se restablece una vez que el usuario inicia sesión con la contraseña correcta. Los inicios de sesión que no se basan en contraseña no tienen ningún efecto en el contador de inicios de sesión fallidos. Sin embargo, los bloqueos de inicio de sesión activos se comprueban para cada inicio de sesión.

Values allowed - 1 - 99

Para ver el valor actual de este parámetro, use T-Code: RZ11.

Parameter name - login / fail_user_auto_unlock

Short text - Desactivar el desbloqueo automático del usuario bloqueado a la medianoche.

Parameter Description- Controla el desbloqueo de usuarios bloqueados al iniciar sesión incorrectamente. Si el parámetro se establece en 1, los bloqueos que se establecieron debido a intentos fallidos de inicio de sesión con contraseña solo se aplican el mismo día (que el bloqueo). Si el parámetro se establece en 0, los bloqueos permanecen en vigor.

Application Area - Iniciar sesión.

Default Value - 0.

Activar protectores de pantalla

Los administradores del sistema también pueden habilitar protectores de pantalla para proteger la pantalla de la interfaz de cualquier acceso no autorizado. Estos protectores de pantalla pueden protegerse con contraseña.

Supervisión de intentos de inicio de sesión fallidos y registro de intentos de inicio de sesión

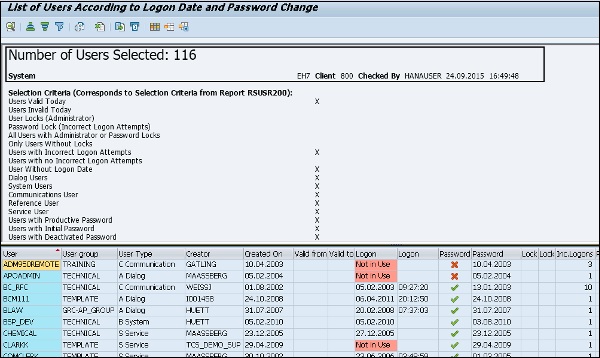

En un sistema SAP, puede utilizar el informe RSUSR006para comprobar si hay usuarios que hayan intentado algún intento de inicio de sesión fallido en el sistema. Este informe contiene detalles sobre el número de intentos de inicio de sesión incorrectos por parte de un usuario y los bloqueos del usuario, y puede programar este informe según sus necesidades.

Ir ABAP Editor SE38 e ingrese el nombre del informe y luego haga clic en EXECUTE.

En este informe, tiene diferentes detalles como nombre de usuario, tipo, creado el, creador, contraseña, bloqueo y detalles de inicio de sesión incorrectos.

En un sistema SAP, también es posible que utilice el Registro de auditoría de seguridad (transacciones SM18, SM19 y SM20) para registrar todos los intentos de inicio de sesión exitosos y fallidos. Puede analizar los registros de auditoría de seguridad mediante la transacción SM20, pero la auditoría de seguridad debe estar activada en el sistema para monitorear los registros de auditoría de seguridad.

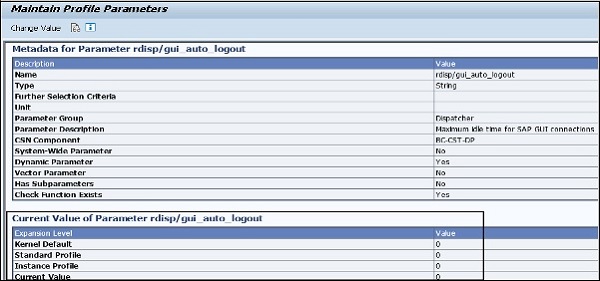

Cerrar sesión de usuarios inactivos

Cuando un usuario ya ha iniciado sesión en un sistema SAP y la sesión está inactiva durante un período específico, también puede configurarlo para que cierre la sesión para evitar cualquier acceso no autorizado.

Para habilitar esta configuración, debe especificar este valor en el parámetro de perfil: rdisp/gui_auto_logout.

Parameter Description- Puede definir que los usuarios inactivos de la GUI de SAP se desconecten automáticamente de un sistema SAP después de un período predefinido. El parámetro configura este tiempo. El cierre de sesión automático en el sistema SAP está desactivado por defecto (valor 0), es decir, los usuarios no se desconectan incluso si no ejecutan ninguna acción durante un período más largo.

Values allowed- n [unidad], donde n> = 0 y Unidad = S | M | H | re

Para ver el valor actual del parámetro, ejecute T-Code: RZ11.

La siguiente tabla muestra la lista de parámetros clave, su valor predeterminado y permitido en un sistema SAP:

| Parámetro | Descripción | Defecto | Valor permitido |

|---|---|---|---|

| Iniciar sesión / fail_to_session_end | Número de intentos de inicio de sesión no válidos hasta el final de la sesión | 3 | 1-99 |

| Iniciar sesión / fail_to_user_lock | Número de intentos de inicio de sesión no válidos hasta el bloqueo del usuario | 12 | 1-99 |

| Iniciar sesión / fail_user_auto_unlock | Cuando se establece t 1: los bloqueos se aplican el día en que se establecen y se eliminan al día siguiente cuando el usuario inicia sesión | 1 | 0 o 1 |

| rdisp / gui_auto_output | Tiempo máximo de inactividad para un usuario en segundos | 0 (sin límite) | irrestricto |

El concepto de autorización del sistema SAP se ocupa de proteger el sistema SAP de la ejecución de transacciones y programas del acceso no autorizado. No debe permitir que los usuarios ejecuten transacciones y programas en el sistema SAP hasta que hayan definido la autorización para esta actividad.

Para hacer que su sistema sea más seguro e implementar una autorización sólida, debe revisar su plan de autorización para asegurarse de que cumpla con los requisitos de seguridad de la empresa y que no haya violaciones de seguridad.

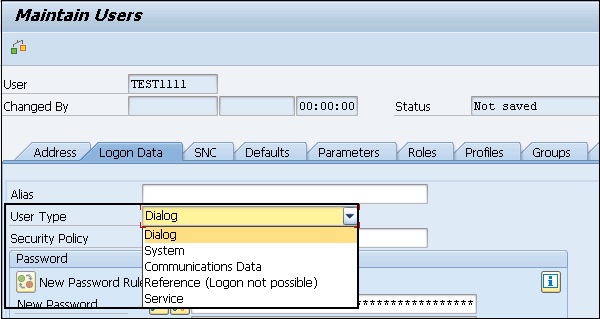

Tipos de usuario

En versiones anteriores del sistema SAP, los tipos de usuarios solo se dividían en dos categorías: usuarios de diálogo y usuarios que no eran de diálogo, y solo se recomendaba a los usuarios que no eran de diálogo para la comunicación entre dos sistemas. Con SAP 4.6C, los tipos de usuarios se han dividido en las siguientes categorías:

Dialog User- Este usuario se utiliza para el acceso individual al sistema interactivo y la mayor parte del trabajo del cliente se realiza mediante un usuario de diálogo. El propio usuario puede cambiar la contraseña. En el usuario de diálogo, se pueden evitar varios inicios de sesión de diálogo.

Service User- Esto se utiliza para realizar el acceso al sistema interactivo para realizar alguna tarea predeterminada como la visualización del catálogo de productos. Se permiten múltiples inicios de sesión para este usuario y solo un administrador puede cambiar la contraseña para este usuario.

System User- Esta identificación de usuario se utiliza para realizar la mayoría de las tareas relacionadas con el sistema: sistema de gestión de transporte, definición de flujos de trabajo y ALE. No es un usuario dependiente del sistema interactivo y se permiten múltiples inicios de sesión para este usuario.

Reference User- Un usuario de referencia no se utiliza para iniciar sesión en un sistema SAP. Este usuario se utiliza para proporcionar autorización adicional a los usuarios internos. En un sistema SAP, puede ir a la pestaña Funciones y especificar un usuario de referencia para obtener derechos adicionales para los usuarios de diálogo.

Communication Users- Este tipo de usuario se utiliza para mantener un inicio de sesión sin diálogo entre diferentes sistemas como la conexión RFC, CPIC. El inicio de sesión de Diálogo utilizando SAP GUI no es posible para los usuarios de comunicación. Un tipo de usuario puede cambiar sus contraseñas como los usuarios de diálogo común. El módulo funcional RFC se puede utilizar para cambiar la contraseña.

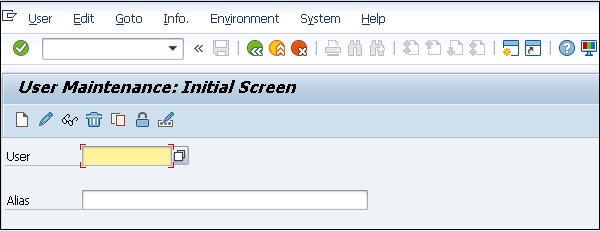

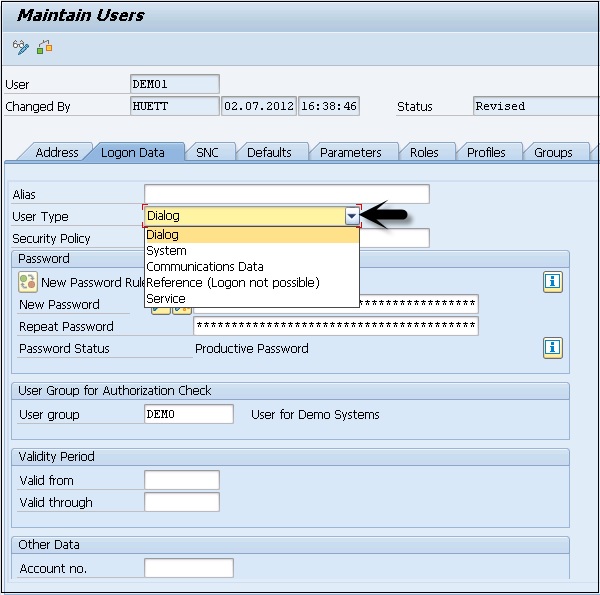

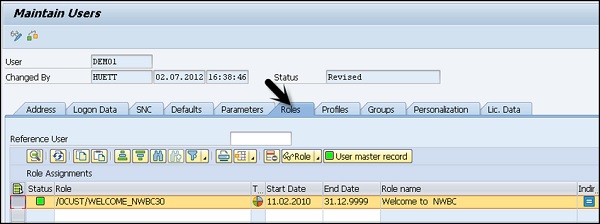

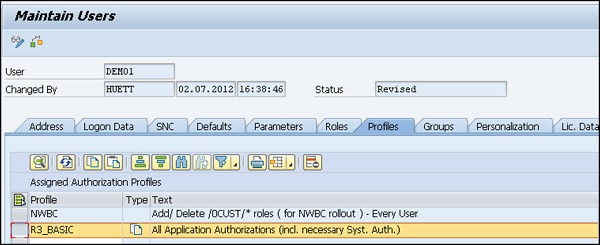

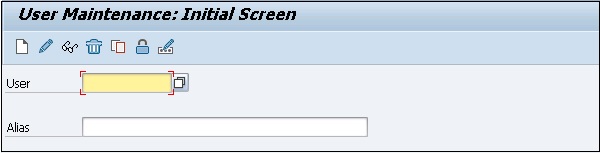

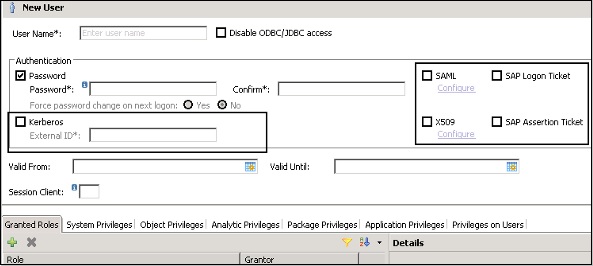

El código de transacción: SU01se utiliza para la creación de usuarios en un sistema SAP. En la siguiente pantalla, puede ver diferentes tipos de usuarios en un sistema SAP en la transacción SU01.

Crear un usuario

Para crear un usuario o varios usuarios con diferentes derechos de acceso en un sistema SAP, debe seguir los pasos que se indican a continuación.

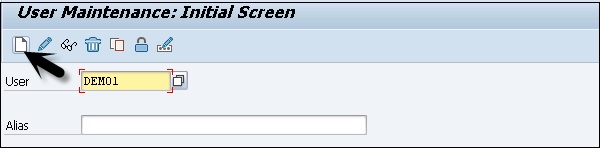

Step 1 - Usar código de transacción - SU01.

Step 2 - Ingrese el nombre de usuario que desea crear, haga clic en el icono de crear como se muestra en la siguiente captura de pantalla.

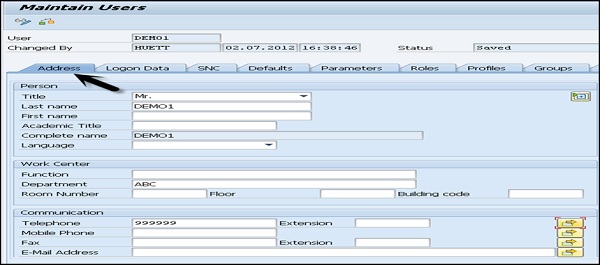

Step 3- Se le dirigirá a la siguiente pestaña: la pestaña Dirección. Aquí, debe ingresar los detalles como nombre, apellido, número de teléfono, identificación de correo electrónico, etc.

Step 4 - Será dirigido a la siguiente pestaña - Logon Data. Introduzca el tipo de usuario en la pestaña Datos de inicio de sesión. Tenemos cinco tipos de usuarios diferentes.

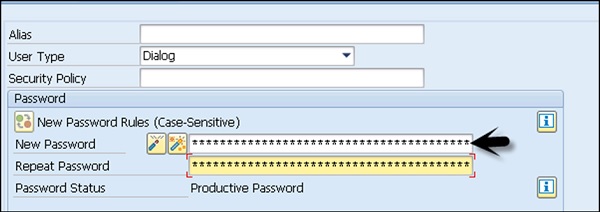

Step 5 - Escriba la primera contraseña de inicio de sesión → Nueva contraseña → Repetir contraseña.

Step 6 - Será dirigido a la siguiente pestaña - Roles - Asigne los roles al usuario.

Step 7 - Se le dirigirá a la siguiente pestaña - Perfiles - Asignar los perfiles a los usuarios.

Step 8 - Haga clic en Guardar para recibir la confirmación.

Administración central de usuarios (CUA)

La administración central de usuarios es uno de los conceptos clave que le permite administrar todos los usuarios en un entorno de sistema SAP utilizando un sistema central. Con esta herramienta, puede administrar todos los registros maestros de usuarios de forma centralizada en un sistema. Un administrador de usuarios central le permite ahorrar dinero y recursos en la gestión de usuarios similares en un entorno de sistema.

Las ventajas de la administración central de usuarios son:

Cuando configura CUA en el panorama de SAP, puede crear o eliminar usuarios utilizando solo el sistema central.

Todos los roles y autorizaciones requeridos existen en un sistema secundario en formas activas.

Todos los usuarios son monitoreados y administrados de manera centralizada, lo que hace que la tarea de administración sea fácil y una vista más clara de todas las actividades de administración de usuarios en un panorama de sistema complejo.

El Administrador de usuarios central le permite ahorrar dinero y recursos en la gestión de usuarios similares en un entorno de sistema.

Los intercambios de datos realizados utilizando el ALE paisaje llamado como Application Link Enablingque permite intercambiar los datos de forma controlada. El administrador central de usuarios utiliza ALE para el intercambio de datos con sistemas secundarios en un entorno de sistemas SAP.

En un entorno de paisaje complejo, usted define un sistema como el sistema central con entorno ALE y este está vinculado a todos los sistemas secundarios mediante el intercambio de datos bidireccional. Los sistemas secundarios en el paisaje no están conectados entre sí.

Para implementar la administración central de usuarios, se deben considerar los siguientes puntos:

Necesita un entorno SAP con varios clientes en un entorno único / distribuido.

Administrador para administrar usuarios, necesita autorización para los siguientes códigos de transacción:

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

Debe crear una relación de confianza entre sistemas.

Debe crear usuarios del sistema en el sistema central y secundario.

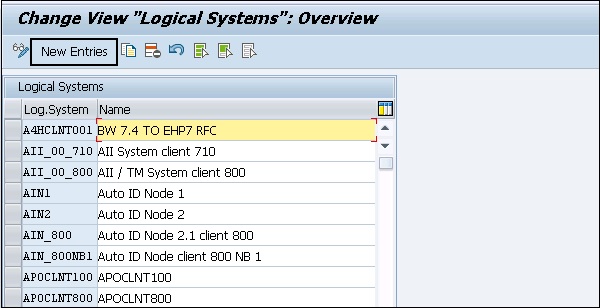

Cree el sistema lógico y asigne el sistema lógico al cliente correspondiente.

Cree la vista del modelo y BAPI para la vista del modelo.

Cree un administrador de usuarios central y configure los parámetros de distribución para los campos.

Sincronizar direcciones de empresas

Transferir usuarios

En un entorno administrado de forma centralizada, primero debe crear un administrador. Inicie sesión en todos los sistemas lógicos del futuro CUA como usuario SAP * con la contraseña predeterminada PASS.

Ejecutar la transacción SU01 y cree un usuario con rol de administrador asignado.

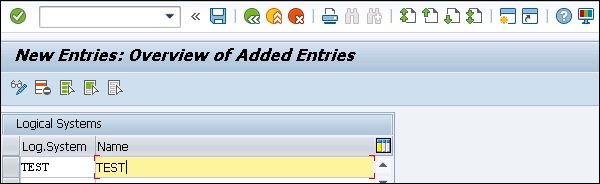

Para definir un sistema lógico utilice Transacción BD54. Haga clic en Nuevas entradas para crear un nuevo sistema lógico.

Cree un nuevo nombre lógico en letras mayúsculas para la Administración de usuarios central para los sistemas centrales y todos los sistemas secundarios, incluidos los de otros sistemas SAP.

Para identificar fácilmente el sistema, tiene la siguiente convención de nomenclatura que se puede utilizar para identificar el sistema de Administración central de usuarios:

<System ID>CLNT<Client>

Ingrese alguna descripción útil de un sistema lógico. Guarde su entrada haciendo clic en elSavebotón. Lo siguiente es crear el nombre del sistema lógico para el sistema central en todos los sistemas secundarios.

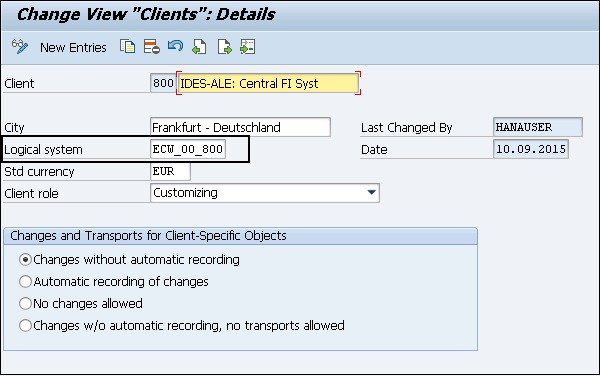

Para asignar un sistema lógico a un cliente, use Transacción SCC4 y cambie al modo Cambiar.

Abra el cliente que desea asignar al sistema lógico haciendo doble clic o haciendo clic en el Detailsbotón. Un cliente solo puede asignarse a un sistema lógico.

En un campo de sistema lógico en los detalles del cliente, ingrese un nombre de sistema lógico al que desea asignar este cliente.

Realice los pasos anteriores para todos los clientes de un entorno SAP que desee incluir en el Administrador de usuarios central. Para guardar su configuración, haga clic en elSave botón en la parte superior.

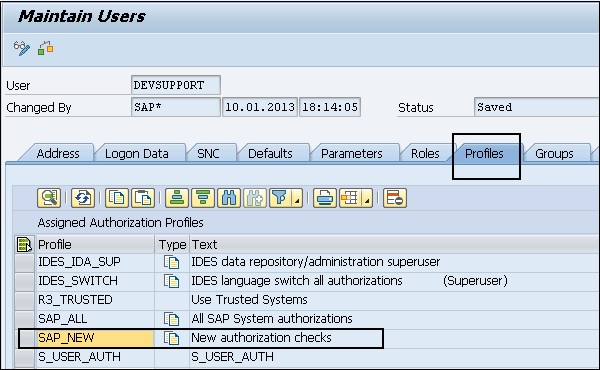

Protección de perfiles específicos en SAP

Para mantener la seguridad en un sistema SAP, debe mantener perfiles específicos que contengan autorización crítica. Hay varios perfiles de autorización de SAP que necesita proteger en un sistema SAP que tiene autorización completa.

Algunos perfiles que deben protegerse en un sistema SAP son:

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

Perfil de autorización SAP_ALL

Un perfil de autorización SAP_ALL permite al usuario realizar todas las tareas en un sistema SAP. Este es el perfil compuesto que contiene toda la autorización en un sistema SAP. Los usuarios con esta autorización pueden realizar todas las actividades en un sistema SAP, por lo que este perfil no debe asignarse a ningún usuario en su sistema.

Se recomienda que se mantenga un solo usuario con un perfil. Si bien la contraseña debe estar bien protegida para ese usuario y solo debe usarse cuando sea necesario.

En lugar de asignar autorizaciones SAP_ALL, debe asignar autorizaciones individuales a los usuarios apropiados. El Superusuario / Administración del sistema de su sistema, en lugar de asignarles la autorización SAP_ALL, debe usar las autorizaciones individuales que se requieren.

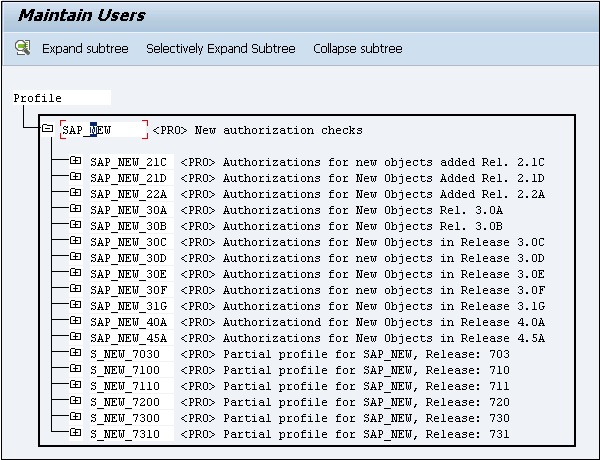

Autorización SAP_NEW

Una autorización SAP_NEW contiene todas las autorizaciones que se requieren en una nueva versión. Cuando se realiza una actualización del sistema, este perfil se utiliza para que algunas tareas se ejecuten correctamente.

Debe recordar los siguientes puntos sobre esta autorización:

Cuando se realiza una actualización del sistema, debe eliminar los perfiles SAP_NEW para las versiones anteriores a esto.

Debe asignar autorizaciones separadas bajo el perfil SAP_NEW a diferentes usuarios en su entorno.

Este perfil no debe mantenerse activo por mucho tiempo.

Cuando tiene una lista larga de perfiles SAP_NEW en el entorno, muestra que necesita revisar su política de autorización en el sistema.

Para ver la lista de todos los perfiles SAP_NEW, debe seleccionar este perfil haciendo doble clic y luego → ir a Choose.

Autorización P_BAS_ALL

Esta autorización permite al usuario ver el contenido de tablas de otras aplicaciones. Esta autorización contieneP_TABU_DISautorización. Esta autorización permite al usuario de PA ver el contenido de la tabla que no pertenece a su grupo.

Mantenimiento de roles de PFCG

El mantenimiento de roles de PFCG se puede utilizar para administrar roles y autorizaciones en un sistema SAP. En PFCG, el rol representa un trabajo que realiza una persona relacionado con escenarios de la vida real. PFCG le permite definir un conjunto de transacciones que se pueden asignar a una persona para realizar su trabajo diario.

Cuando los roles se crean en una transacción PFCG, puede usar Transacción SU01para asignar estos roles a usuarios individuales. A un usuario en un sistema SAP se le pueden asignar varios roles y que están relacionados con su tarea diaria en la vida real.

Estos roles están relacionados entre el usuario y las autorizaciones en un sistema SAP. Las autorizaciones y perfiles reales se almacenan en forma de objetos en un sistema SAP.

Con el mantenimiento de funciones de PFCG, puede realizar las siguientes funciones:

- Cambiar y asignar roles

- Creando roles

- Creación de roles compuestos

- Transportar y distribuir roles

Analicemos ahora estas funciones en detalle.

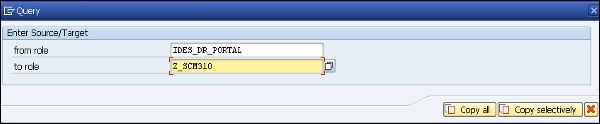

Cambiar y asignar roles

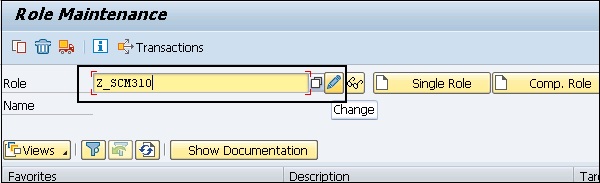

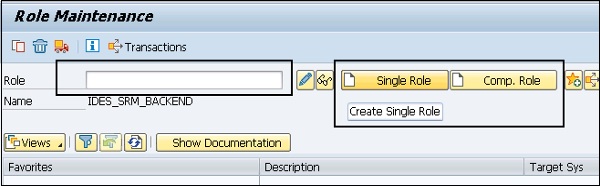

Ejecutar transacción: PFCG

Lo llevará a la ventana de mantenimiento de roles. Para cambiar el rol existente, ingrese el nombre del rol entregado en el campo.

Copie la función estándar haciendo clic en el botón Copiar función. Ingrese el nombre del espacio de nombres. Haga clic en el botón de selección de valor y seleccione el rol al que desea copiar esto.

También puede seleccionar los roles entregados por SAP comienza con SAP_, pero luego se sobrescribirán los roles predeterminados.

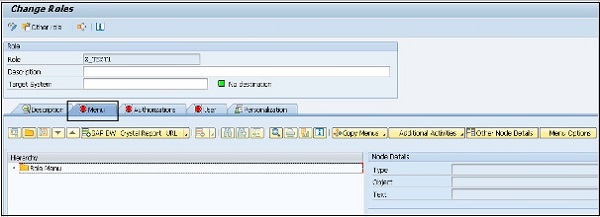

Para cambiar el rol, haga clic en el Change en Mantenimiento de funciones.

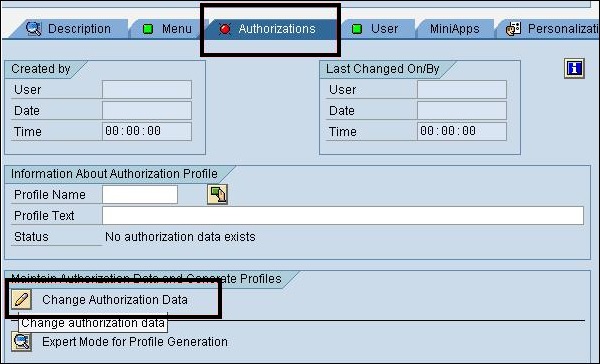

Navegue a la pestaña Menú para cambiar el menú de usuario en la página de la pestaña Menú. Vaya a la pestaña Autorización para cambiar los datos de autorización de ese usuario.

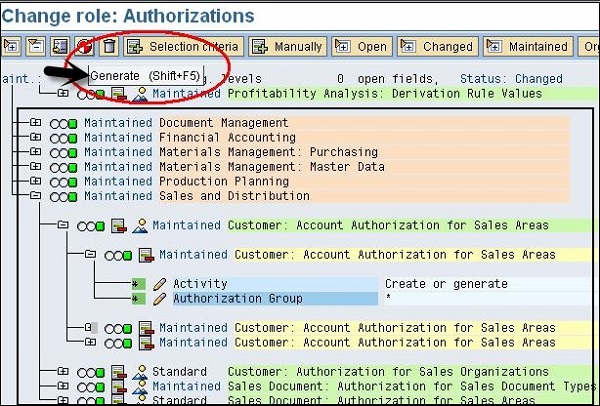

También puede utilizar el Modo experto para ajustar las autorizaciones para los cambios de menú en Autorización. Haga clic en el botón Generar para generar el perfil para este rol.

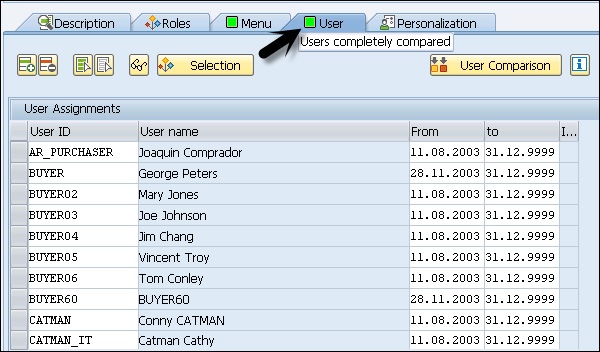

Para asignar los usuarios a esta función, vaya a la pestaña Usuario en la opción Cambios de función. Para asignar un usuario a este rol, debe existir en el sistema.

También puede realizar una comparación de usuarios si es necesario. Haga clic en la opción Comparación de usuarios. También puede hacer clic en el botón Información para obtener más información sobre los roles simples y compuestos y la opción Comparación de usuarios para comparar los registros maestros.

Creación de roles en PFCG

Puede crear roles únicos y roles compuestos en PFCG. Ingrese el nombre del rol y haga clic en Crear roles simples o compuestos como se muestra en la captura de pantalla a continuación.

Puede seleccionar desde el espacio de nombres del cliente como Y_ o Z_. Los roles entregados por SAP comienzan con SAP_ y no puede tomar el nombre de los roles entregados por SAP.

Una vez que haga clic en el botón Crear rol, debe agregar Transacciones, Informes y Direcciones Web en la pestaña MENÚ en la definición de rol.

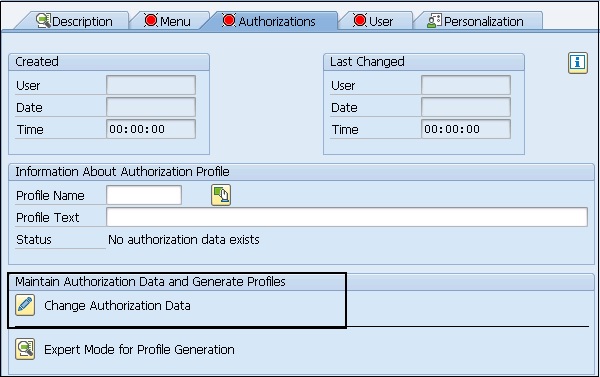

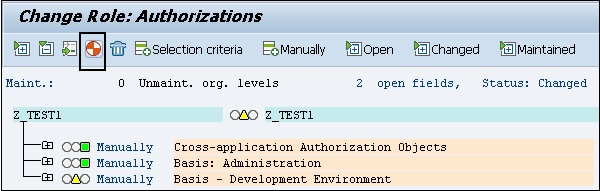

Vaya a la pestaña Autorización para generar el perfil, haga clic en la opción Cambiar datos de autorización.

Según su selección de actividad, se le solicita que ingrese a los niveles organizativos. Cuando ingresa un valor particular en el cuadro de diálogo, los campos de autorización del rol se mantienen automáticamente.

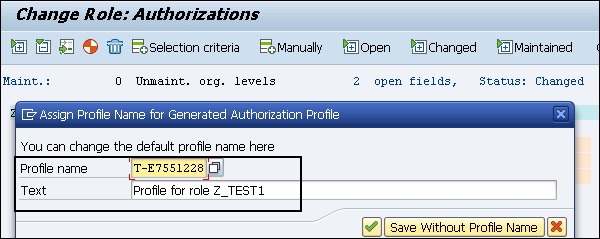

Puede adaptar la referencia para los roles. Una vez que se realiza una definición de rol, debe generar el rol. Haga clic en Generar (Shift + F5).

En esta estructura, cuando ve semáforos rojos, muestra los niveles organizativos sin valores. Puede ingresar y cambiar los niveles de la organización con Niveles de organización al lado de la pestaña Mantenidos.

Ingrese el nombre del perfil y haga clic en la opción de marcar para completar el paso Generar.

Haga clic en Savepara guardar el perfil. Puede asignar directamente este rol a los usuarios yendo a las pestañas de Usuario. De manera similar, puede crear roles compuestos utilizando la opción de mantenimiento de roles PFCG.

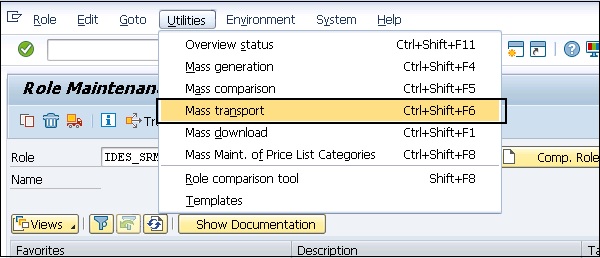

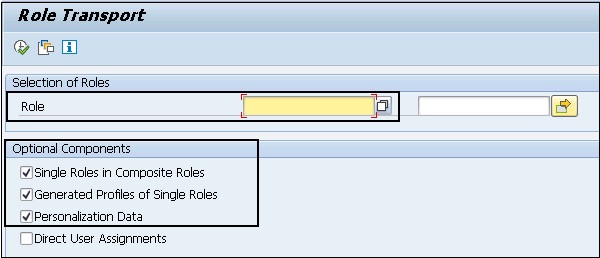

Transportar y distribuir roles

Ejecute la Transacción - PFCG e ingrese el nombre del rol que desea transportar y haga clic en Transport Role.

Llegará a la opción de transporte de rol. Tiene varias opciones en los roles de transporte:

- Transporte roles únicos para roles compuestos.

- Transportar perfiles generados para roles.

- Datos de personalización.

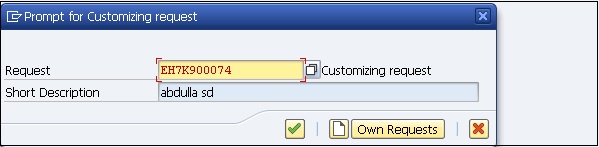

En el siguiente cuadro de diálogo, debe mencionar la asignación de usuario y también deben transportarse los datos de personalización. Si las asignaciones de usuarios también se transportan, reemplazarán toda la asignación de roles de usuarios en el sistema de destino.

Para bloquear un sistema de modo que no se puedan importar las asignaciones de roles de usuario, introdúzcalo en la tabla de personalización PRGN_CUST usando transacción SM30 y seleccione el campo de valor USER_REL_IMPORT number.

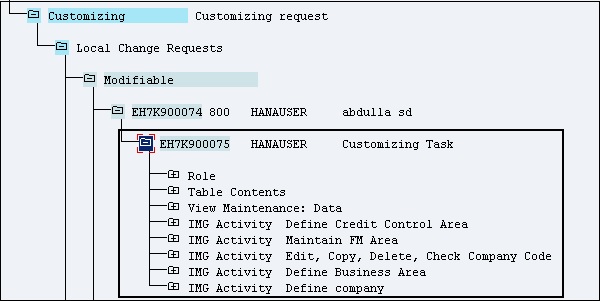

Este rol se ingresa en la solicitud de personalización. Puede ver esto usando TransacciónSE10.

En la solicitud de personalización, los perfiles de autorización se transportan junto con los roles.

Transacción del sistema de información de autorización - SUIM

En la Gestión de Autorizaciones, SUIM es una herramienta clave mediante la cual puede encontrar los perfiles de usuario en un sistema SAP y también puede asignar esos perfiles a ese ID de usuario. SUIM proporciona una pantalla inicial que brinda opciones para la búsqueda de usuarios, roles, perfiles, autorizaciones, transacciones y comparación.

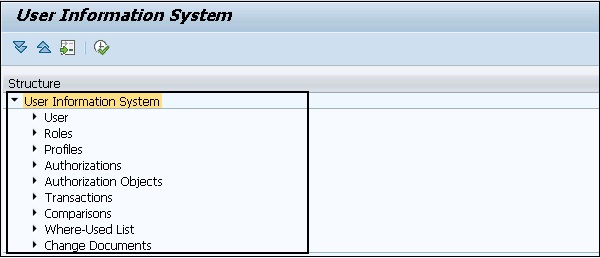

Para abrir el Sistema de información del usuario, ejecute Transacción: SUIM.

En un sistema de información del usuario, tiene diferentes nodos que se pueden utilizar para realizar diferentes funciones en un sistema SAP. Al igual que en un nodo Usuario, puede realizar una búsqueda de usuarios según criterios de selección. Puede obtener la lista bloqueada de usuarios, usuarios que tienen acceso a un conjunto particular de transacciones, etc.

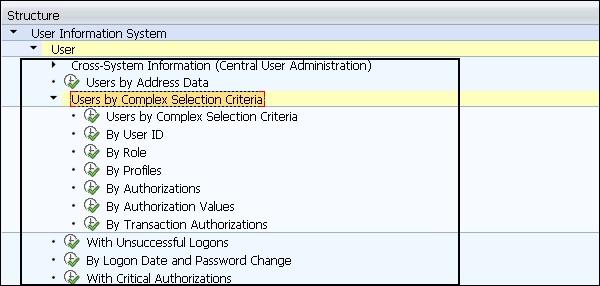

Cuando expande cada pestaña, tiene la opción de generar diferentes informes basados en diferentes criterios de selección. Al igual que cuando expande la pestaña de usuario, tiene las siguientes opciones:

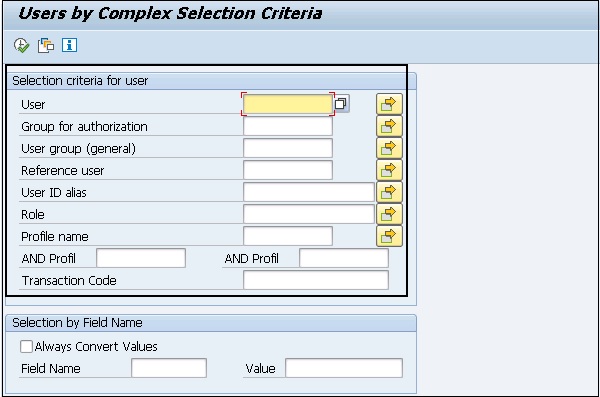

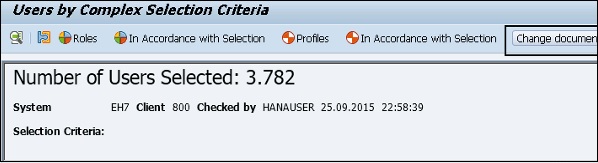

Cuando hace clic en los usuarios por criterios de selección complejos, puede aplicar varias condiciones de selección simultáneamente. La siguiente captura de pantalla muestra diferentes criterios de selección.

Nodo de rol

De manera similar, puede acceder a diferentes nodos como Roles, Perfiles, Autorizaciones y varias otras opciones bajo este sistema de información de usuario.

También puede utilizar la herramienta SUIM para buscar roles y perfiles. Puede asignar una lista de transacciones a un conjunto particular de ID de usuario, realizando una búsqueda por transacción y asignación en SUIM y asignar esos roles a esa ID de usuario.

Con el sistema de información del usuario, puede realizar varias búsquedas en un sistema SAP. Puede ingresar diferentes criterios de selección y generar informes basados en Usuarios, Perfiles, roles, Transacciones y varios otros criterios.

RSUSR002 - Usuarios por criterios de selección complejos.

Debe tomar varias medidas de seguridad al usar ciertas Propiedades, Archivos o Servicios de Unix, Proteger los Archivos de Contraseña y Desactivar los Servicios Remotos de BSD para rlogin y remsh.

Protección de contraseña

En una plataforma Unix, un atacante puede usar un programa de ataque de diccionario para descubrir información de contraseña almacenada en el sistema operativo Unix. Puede almacenar las contraseñas en un archivo de contraseñas ocultas y solo un usuario root puede tener acceso a este archivo para mejorar la seguridad en un sistema.

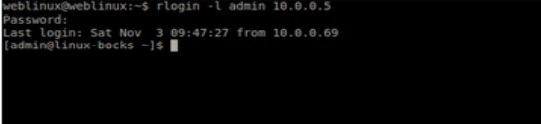

Desactivación de servicios remotos

Los servicios BSD Remote permiten el acceso remoto a los sistemas Unix. Cuando se inicia una conexión remota/etc/host.equiv y $HOME/.rhosts se utilizan y, en caso de que estos archivos contengan información sobre el nombre de host y la dirección IP de la fuente de conexión o cualquier carácter comodín, no es necesario introducir la contraseña al iniciar sesión.

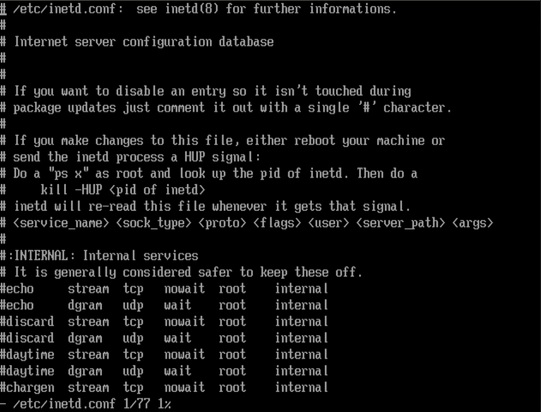

Los servicios remotos rlogin y remsh son una amenaza para la seguridad en este escenario y debe desactivar estos servicios. Puede desactivar estos servicios yendo ainetd.conf archivo en el sistema Unix.

En un sistema Unix, rlogin es un cliente de shell remoto (como SSH), que está diseñado para ser rápido y pequeño. No está encriptado, lo que puede tener algunos pequeños inconvenientes en entornos de alta seguridad, pero puede funcionar a velocidades muy altas. Tanto el servidor como el cliente no utilizan mucha memoria.

Protección del sistema de archivos de red en UNIX

En una plataforma UNIX, se utiliza un sistema de archivos de red para acceder a los directorios de transporte y trabajo a través de la red desde un sistema SAP. Para acceder a los directorios de trabajo, el proceso de autenticación involucra direcciones de red. Es posible que los atacantes puedan obtener acceso no autorizado a través del Sistema de archivos de red mediante la suplantación de IP.

Para que el sistema sea seguro, no debe distribuir el directorio de inicio a través del Sistema de archivos de red y la autorización de escritura a estos directorios debe asignarse cuidadosamente.

Acceso al directorio del sistema SAP para el sistema SAP en UNIX

Debe establecer los siguientes derechos de acceso para los directorios del sistema SAP en UNIX:

| Directorio de SAP | Privilegio de acceso de formulario octal | Propietario | Grupo |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | sapsys |

| / sapmnt / <SID> / exe / saposcol | 4755 | raíz | sapsys |

| / sapmnt / <SID> / global | 700 | <sid> adm | sapsys |

| / sapmnt / <SID> / perfil | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> | 751 | <sid> adm | sapsys |

| / usr / sap / <SID> / <ID de instancia> | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> / <ID de instancia> / * | 750 | <sid> adm | sapsys |

| / usr / sap / <SID> / <ID de instancia> / seg | 700 | <sid> adm | sapsys |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | sapsys |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | sapsys |

| / usr / sap / trans | 775 | <sid> adm | sapsys |

| / usr / sap / trans / * | 770 | <sid> adm | sapsys |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | sapsys |

| <directorio de inicio de <sid> adm> | 700 | <sid> adm | sapsys |

| <directorio de inicio de <sid> adm> / * | 700 | <sid> adm | sapsys |

Debe crear diferentes usuarios y grupos en la plataforma Windows para ejecutar su sistema SAP de forma segura. Para facilitar la tarea de administración de usuarios, se sugiere agregar todos los usuarios de WIN NT al grupo de usuarios con derechos de acceso correctos a nivel de sistema operativo. En el sistema operativo Windows, hay diferentes niveles de grupo:

- Grupos globales

- Grupos locales

Grupos globales

Los grupos globales en WIN están disponibles a nivel de dominio y se pueden usar para asignar usuarios de múltiples servidores. Los grupos globales están disponibles para todos los servidores de un dominio.

Puede seleccionar el nombre de los grupos globales según su conveniencia. Sin embargo, se recomienda utilizar convenciones de nomenclatura según laSAP R/3 System Installation, que es el grupo global estándar para administradores de sistemas SAP y se define como SAP_<SID>_GlobalAdmin.

En la plataforma de Windows, hay varios grupos globales comúnmente creados que se pueden usar para ejecutar un sistema SAP:

SAPadmin - Este grupo contiene una lista de todos los administradores del sistema SAP.

SAPusers - Este grupo contiene una lista de todos los usuarios de la aplicación SAP.

SAPservices - Este grupo contiene una lista de todos los programas del sistema SAP.

Domain Admin - Este grupo contiene una lista de todos los administradores de todos los dominios.

Grupos locales

Los grupos locales en la plataforma Windows están limitados a un servidor en un dominio. Durante la instalación, los derechos se asignan a usuarios individuales y no a grupos. Sin embargo, se recomienda que asigne derechos de acceso a grupos locales en lugar de usuarios individuales.

Los grupos locales se utilizan para aumentar la seguridad del entorno de Windows en dominios compartidos. Además, puede asignar usuarios globales y grupos globales a un grupo local. Puede crear un grupo local con cualquier nombre, pero se recomienda que utilice el nombre del grupo local como:SAP_<SID>_LocalAdmin.

Puede definir varias relaciones entre usuarios, grupos locales y grupos globales:

- Un solo usuario puede ser parte de un grupo global y también de un grupo local.

- También puede incluir un grupo global en un grupo local.

Usuarios estándar en una plataforma Windows

Cuando ejecuta el sistema SAP en una plataforma Windows, hay usuarios estándar que deben administrarse con cuidado. Los siguientes son algunos de los usuarios estándar en Windows:

Window NT User -

Administrator - Cuentas de administrador con acceso a todos los recursos.

Guest - Solo acceso de invitado a todos los recursos del sistema.

SAP System User -

<SID>ADM SAP - Administrador del sistema con acceso completo a todos los recursos de SAP.

SAPService<SID> - Usuario especial responsable de ejecutar los servicios de SAP.

Database Users -

<DBService> - Ejecutar servicios específicos de base de datos en la plataforma Windows.

<DBuser> - Usuario de la base de datos para realizar operaciones generales de la base de datos.

Además, tenga en cuenta que los usuarios Administrador e Invitado se crean durante el proceso de instalación y se utilizan para realizar tareas específicas de Windows. Todos estos usuarios deben estar protegidos en una plataforma Windows.

Es fundamental y esencial proteger a los usuarios de su base de datos en un sistema SAP. Una base de datos puede ser una base de datos Oracle, SQL Server o una base de datos MYSQL. Debe proteger a los usuarios estándar de estas bases de datos. La contraseña debe protegerse para los usuarios estándar y debe cambiarse periódicamente.

Usuarios estándar de Oracle

La siguiente tabla muestra la lista de usuarios estándar en el entorno de Windows. La contraseña debe mantenerse para todos estos usuarios.

| Nombre de usuario | Tipo | Método de cambio de contraseña |

|---|---|---|

| <SID> ADM | Usuario del sistema operativo | OPS $ mecanismo |

| SAPServic <SID> | Usuario del sistema operativo | OPS $ mecanismo |

| SYS (interno) | Usuario del sistema operativo | SAPDBA |

| SISTEMA | Usuario del sistema operativo | SAPDBA |

| SAPR3 | Usuario del sistema operativo | SAPDBA |

¿Cómo crear un usuario OPS $ para <SID> ADM?

Para crear un usuario de OPS $, debe iniciar sesión con el <SID> ADM. Primero debe detener el sistema SAP si se está ejecutando y luego ejecutar el comando que se indica a continuación.

Create user OPS$<adm_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

Aquí el <adm_user> es -

<SID> ADM para versiones anteriores de Oracle

Últimas versiones de <domain_name> \ <SID> ADM

Entonces debe seguir los pasos que se detallan a continuación:

Otorgar conexión, recurso a OPS $ <adm_user & gtl;

Conectar /

Crear tabla SAPUSER (USERID Varchar (20), PASSWD VARCHAR2 (20));

Insertar en los valores de SAPUSER ('SAPR3', '<contraseña>);

Conectar interno

Modificar el usuario SAPR3 identificado por <contraseña>;

De manera similar, puede crear OPS$ para SAPService<SID>. En el siguiente comando, debe usar SAP_service_user en lugar de adm_user.

Create user OPS$<SAP_service_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

Aquí el <usuario_servicio_SAP> es -

SAPService <SID> para versiones anteriores de Oracle

<domain_name> \ SAPservice <SID> para las últimas versiones

Gestión de contraseñas para usuarios de bases de datos

Es necesario administrar las contraseñas de los usuarios estándar en su base de datos. Hay varias utilidades que puede utilizar para cambiar la contraseña.

¿Cómo cambiar la contraseña de un usuario de DBA usando SAPDBA?

La contraseña se puede cambiar para un usuario de DBA usando la línea de comando o GUI. Para cambiar la contraseña usando la línea de comando, debe usar el siguiente comando:

Sapdba [-u <user1>/<user1_password>] –user2 <user2_password>

En el comando anterior, user1 es el usuario de la base de datos que utiliza SAPDBA para iniciar sesión en la base de datos.

<user1_password> es la contraseña para la contraseña del usuario1.

<user2> muestra el usuario de la base de datos para el que se debe cambiar la contraseña.

<user2_password> es la nueva contraseña para el mismo usuario.

En caso de que desee iniciar sesión con el nombre de usuario "SYSTEM" con su contraseña predeterminada, puede omitir –u desde el comando.

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

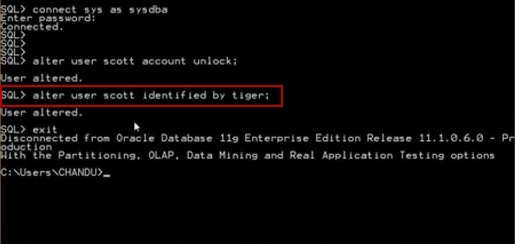

¿Cómo cambiar la contraseña de SAPR3 usando SVRMGRL?

SVRMGRL es una utilidad antigua que se envió con versiones anteriores de Oracle y se ha utilizado para realizar las funciones de base de datos que se mencionan a continuación. En las últimas versiones, los comandos del Administrador del servidor ahora están disponibles enSQL*Plus.

- Creando base de datos

- Iniciar y cerrar la base de datos

- Recuperación de la base de datos

- Gestión de contraseñas

Para cambiar la contraseña, debe seguir los pasos que se detallan a continuación:

- Inicie SVRMGRL.

- Conéctese a la base de datos mediante el comando connect internal.

- SVRMGR> conectar interno.

- Connected.

El siguiente paso es actualizar la tabla SAPUSER ingresando el comando que se indica a continuación:

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

Debe actualizar la contraseña para SAPR3 en la base de datos usando la línea de comando.

El usuario alterno sapr3 se identifica con <new_password>

Single Sign-On (SSO)es uno de los conceptos clave que le permite iniciar sesión en un sistema y puede acceder a varios sistemas en el backend. SSO permite al usuario acceder a los recursos de software a través de los sistemas SAP en el back-end.

los SSO with NetWeaverLa plataforma proporciona autenticación de usuarios y ayuda a los administradores del sistema a gestionar las cargas de usuarios en un entorno de sistema SAP complejo. La configuración SSO simplifica el proceso de cómo un usuario inicia sesión en los sistemas y aplicaciones SAP en el paisaje al mejorar las medidas de seguridad y reducir las tareas de administración de contraseñas para múltiples sistemas.

SSO ayuda a una organización a reducir su costo de operación al disminuir el número de llamadas al Service Desk relacionadas con problemas de contraseña y, por lo tanto, aumentar la productividad de los usuarios comerciales. El mecanismo de integración de SAP NetWeaver le permite integrar fácilmente su sistema SAP NetWeaver en el concepto de SSO y proporciona un fácil acceso a los sistemas backend en SAP System Landscape Environment.

Concepto de inicio de sesión único de SAP

El inicio de sesión único se puede configurar con mySAP Workplace, lo que permite que un usuario inicie sesión en mySAP Workplace diariamente y puede acceder a las aplicaciones sin tener que ingresar repetidamente su nombre de usuario y contraseña.

Puede configurar SSO con mySAP Workplace mediante los siguientes métodos de autenticación:

- Nombre de usuario y contraseña

- Entradas de inicio de sesión de SAP

- Certificados de cliente X.509

Integración en el inicio de sesión único

El SSO con la plataforma NetWeaver proporciona autenticación de usuarios y ayuda a los administradores del sistema a gestionar las cargas de usuarios en un entorno de sistema SAP complejo. La configuración de SSO simplifica el proceso de inicio de sesión del usuario en los sistemas y aplicaciones SAP en el paisaje al mejorar las medidas de seguridad y reducir las tareas de administración de contraseñas para múltiples sistemas.

El uso de SAP NetWeaver le permite configurar diferentes mecanismos que utilizan los usuarios autorizados para acceder al sistema NetWeaver mediante el método SSO. El mecanismo de inicio de sesión en el sistema depende de la tecnología del sistema SAP NetWeaver y de los diferentes canales de comunicación utilizados para acceder a esos sistemas.

Configurar el inicio de sesión único en una GUI de SAP

Para configurar un inicio de sesión único, debe tener acceso a los siguientes códigos T:

- RZ10

- STRUST

Una vez que tenga estos códigos T, debe seguir los pasos que se indican a continuación:

Step 1 - Inicie sesión en cualquier sistema SAP ECC utilizando la GUI de SAP, vaya al código T RZ10.

Step 2 - Seleccione el perfil predeterminado y el mantenimiento extendido después de eso.

Step 3 - Haga clic en Cambiar y verá la lista de parámetros para el perfil.

Step 4 - Cambiar los siguientes parámetros de perfil -

- login / create_sso2_ticket = 1

- iniciar sesión / accept_sso2_ticket = 1

Step 5- Guardar y activar el perfil. Generará un nuevo perfil.

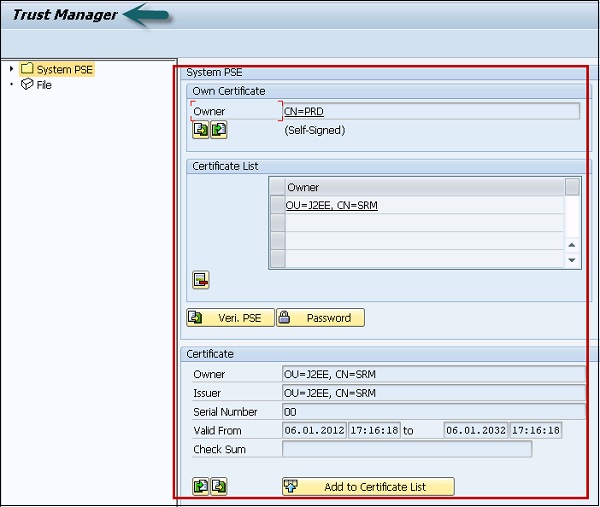

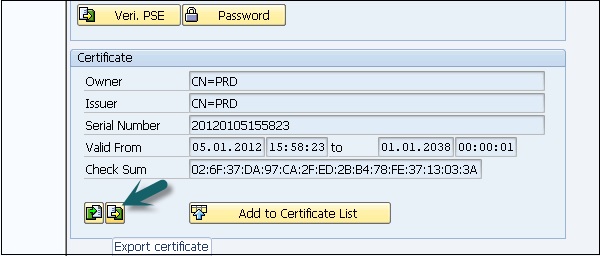

Step 6 - Exportar el R3SSO certificado del Trust Manager, vaya a la transacción STRUST.

Step 7- Haga doble clic en el cuadro de texto a la derecha de Certificado propio. Se muestra la información del certificado. Anote los valores de este certificado ya que necesita ingresar los valores.

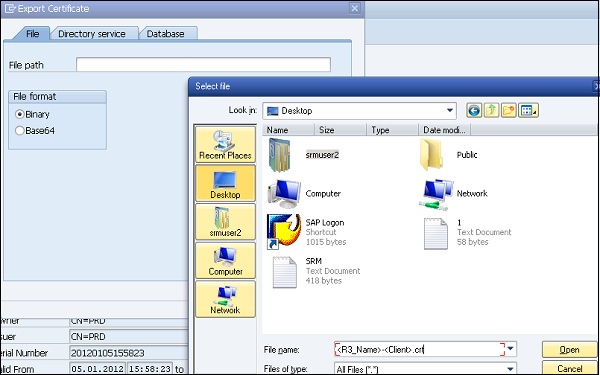

Step 8 - Haga clic en Icono Exportar certificado.

Step 9 - Guarde el archivo como <R3_Name> - <Cliente> .crt.

Example - EBS-300.crt

Step 10 - Haga clic en la casilla de verificación para crear el archivo en el directorio principal.

Step 11 - Importar R3 SSO certificado al motor Java utilizando la herramienta de administrador.

Note - Asegúrese de que el motor de Java esté iniciado.

Step 12 - Abra la herramienta de administración de Java.

Step 13 - Introduzca la contraseña de administrador de Java Engine y haga clic en Conectar.

Step 14 - Elija Servidor → Llave de servicios → Almacenamiento.

Step 15 - Haga clic en Ticket Key Store en el panel Ver.

Step 16- Haga clic en Cargar en el cuadro de grupo Entrada. Seleccione el archivo .crt que exportó en el paso anterior.

Step 17 - Configure el servicio del proveedor de seguridad en el motor de SAP Java utilizando la herramienta del administrador.

Step 18 - Elija Proveedor de seguridad de servicios de servidor.

Step 19 - Elija ticket en el panel Componente y vaya a la pestaña Autenticación.

Step 20 - Modifique las opciones de Evaluar módulo de inicio de sesión de ticket y agregue las siguientes propiedades a cada sistema backend en el que desee configurar SSO.

Inicio de sesión único para acceso basado en web

Puede configurar varias opciones con SSO para acceder al sistema SAP NetWeaver. También puede acceder al sistema SAP NetWeaver a través de un navegador web o desde algún otro cliente web. Al usar SSO, los usuarios pueden acceder a los sistemas de back-end y otra información segura ubicada en la red de la empresa.

SSO le permite utilizar varios métodos de autenticación de seguridad para integrar el acceso de usuario basado en web en los servidores de aplicaciones NetWeaver. También puede implementar varios métodos de seguridad de comunicación de red como la criptografía para enviar la información a través de la red.

Los siguientes métodos de autenticación se pueden configurar con SSO para acceder a los datos a través de los servidores de aplicaciones:

- Uso de la autenticación de identificación de usuario y contraseña

- Uso de tickets de inicio de sesión

- Uso de certificados de cliente X.509

- Uso de artefactos del navegador SAML

- Usando SAML 2.0

- Usar la autenticación Kerberos

Al acceder a los datos a través de Internet, también puede utilizar el mecanismo de seguridad en la capa de red y transporte.

Puede configurar los tickets de inicio de sesión de SAP firmados digitalmente para configurarlos con un inicio de sesión único para acceder a aplicaciones integradas en un entorno SAP. Puede configurar un portal para emitir tickets de inicio de sesión de SAP a los usuarios y los usuarios deben autenticar este sistema para el acceso inicial. Cuando se emiten tickets de inicio de sesión de SAP a los usuarios, se guardan en los navegadores web y permiten al usuario iniciar sesión en diferentes sistemas con el uso de SSO.

En un servidor de aplicaciones ABAP, hay dos tipos diferentes de ticket de inicio de sesión que se pueden configurar:

Logon Tickets - Estos tickets permiten el acceso basado en web mediante el método SSO.

Authentication Assertion Tickets - Estos tickets se utilizan para la comunicación de sistema a sistema.

Para configurar los tickets de inicio de sesión de SAP, se deben configurar los siguientes parámetros en el perfil de usuario.

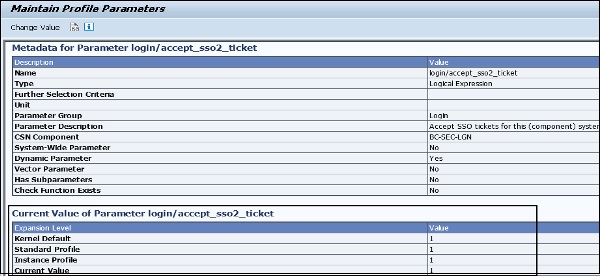

iniciar sesión / accept_sso2_ticket

Puede utilizar tickets de inicio de sesión único (SSO) para permitir un SSO entre sistemas SAP e incluso más allá de los sistemas que no son de SAP. Un ticket de SSO puede ser un ticket de inicio de sesión o un ticket de afirmación. El ticket de inicio de sesión se transfiere como una cookie con el nombreMYSAPSSO2. El ticket de aserción se transfiere como una variable de encabezado HTTP con el nombre MYSAPSSO2.

Note- Esto requiere pasos de configuración adicionales para emitir y aceptar los sistemas. Los sistemas del componente SSO deben permitir el inicio de sesión mediante un ticket SSO (login / accept_sso2_ticket = 1).

Si solo se utiliza el procedimiento (certificado de cliente X.509) para un inicio de sesión único, o si no desea utilizar el inicio de sesión único para este sistema, puede desactivar este inicio de sesión mediante el ticket SSO (login / accept_sso2_ticket = 0).

Para establecer el parámetro, use Transaction RZ11

Values allowed - 0/1

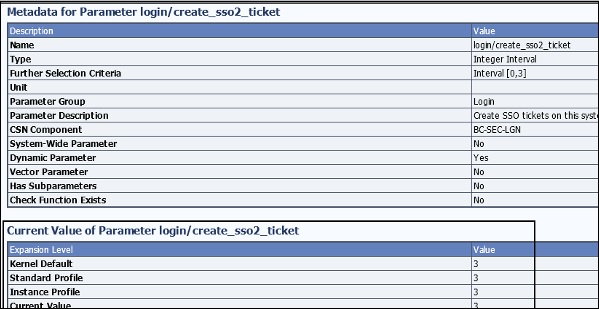

iniciar sesión / create_sso2_ticket

Puede utilizar los tickets de inicio de sesión único (SSO) para permitir un SSO entre sistemas SAP e incluso más allá de los sistemas que no son de SAP. Un ticket de SSO puede ser un ticket de inicio de sesión o un ticket de afirmación. El ticket de inicio de sesión se transfiere como una cookie con el nombre MYSAPSSO2. El ticket de aserción se transfiere como una variable de encabezado HTTP con el nombre MYSAPSSO2.

Note - Esto requiere pasos de configuración adicionales para la emisión y aceptación de los sistemas.

El sistema emisor debe permitir la generación de un ticket SSO -

login / create_sso2_ticket = 1: ticket SSO que incluye certificado

login / create_sso2_ticket = 2: ticket SSO sin certificado

login / create_sso2_ticket = 3: generar solo tickets de aserción

Values allowed- 0/1/2/3

login / ticket_expiration_time

Para que sea posible tener un inicio de sesión único (SSO) cuando se utiliza mySAP.com Workplace, se pueden utilizar tickets de SSO. Al crear un ticket de SSO, puede establecer el período de validez. Una vez que ha expirado, el ticket SSO ya no se puede utilizar para iniciar sesión en los sistemas de componentes del lugar de trabajo. Luego, el usuario debe iniciar sesión en el servidor del lugar de trabajo nuevamente para obtener un nuevo ticket SSO.

Values allowed - <Horas> [: <Minutos>]

Si se ingresan valores incorrectos, se usa el valor predeterminado (8 horas).

Los valores correctos serán los que se muestran a continuación:

- 24 → 24 horas

- 1:30 → 1 hora, 30 minutos

- 0:05 → 5 minutos

Los valores incorrectos serán los siguientes:

- 40 (0:40 sería correcto)

- 0:60 (1 sería correcto)

- 10: 000 (10 sería correcto)

- 24: (24 sería correcto)

- 1:A3

Certificados de cliente X.509

Con un método SSO, puede utilizar certificados de cliente X.509 para autenticar el servidor de aplicaciones NetWeaver. Los certificados de cliente utilizan métodos criptográficos muy sólidos para proteger el acceso de los usuarios al servidor de aplicaciones NetWeaver, por lo que su servidor de aplicaciones NetWeaver debe estar habilitado con técnicas criptográficas sólidas.

Debe tener SSL configurado en sus servidores de aplicaciones SAP NetWeaver, ya que la autenticación se realiza mediante el protocolo SSL sin ingresar ningún nombre de usuario y contraseña. Para utilizar el protocolo SSL, se requiere una conexión HTTPS para comunicarse entre el navegador web y el servidor de aplicaciones NetWeaver ABAP.

Lenguaje de marcado de aserción de seguridad (SAML2.0)

El SAML2.0 se puede utilizar como autenticación con SSO de inicio de sesión único y habilita SSO en diferentes dominios. SAML 2.0 es desarrollado por un nombre de organización OASIS. También proporciona una opción de cierre de sesión único, lo que significa que cuando un usuario cierra la sesión de todos los sistemas, el proveedor de servicios en el sistema SAP notifica a los proveedores de identidad que, a su vez, cierran todas las sesiones.

Las siguientes son las ventajas de usar la autenticación SAML2.0:

Puede reducir la sobrecarga de mantener la autenticación para el sistema que aloja la aplicación en otro sistema.

También puede mantener la autenticación para proveedores de servicios externos sin mantener las identidades de usuario en los sistemas.

Opción de cierre de sesión único en todos los sistemas.

Para mapear las cuentas de usuario automáticamente.

Autenticación Kerberos

También puede utilizar la autenticación Kerberos para el servidor de aplicaciones SAP NetWeaver mediante el acceso a través de clientes web y navegadores web. Utiliza un mecanismo de negociación de API GSS simple y protegidoSPNegoque también requiere un inicio de sesión único SSO 2.0 o una versión superior con licencias adicionales para utilizar esta autenticación. losSPNego no es compatible con la seguridad de la capa de transporte, por lo que se recomienda utilizar el protocolo SSL para agregar seguridad en la capa de transporte para comunicarse con NetWeaver Application Server.

En la captura de pantalla anterior, puede ver diferentes métodos de autenticación que se pueden configurar en un perfil de usuario con fines de autenticación.

Cada método de autenticación en SAP tiene sus propias ventajas y se puede utilizar en diferentes escenarios.