Pruebas de seguridad: proceso

Las pruebas de seguridad pueden verse como un ataque controlado al sistema, que descubre fallas de seguridad de una manera realista. Su objetivo es evaluar el estado actual de un sistema de TI. También se conoce comopenetration test o más popularmente como ethical hacking.

La prueba de penetración se realiza en fases y aquí, en este capítulo, discutiremos el proceso completo. Se debe realizar la documentación adecuada en cada fase para que todos los pasos necesarios para reproducir el ataque estén disponibles fácilmente. La documentación también sirve como base para el informe detallado que reciben los clientes al final de una prueba de penetración.

Prueba de penetración: flujo de trabajo

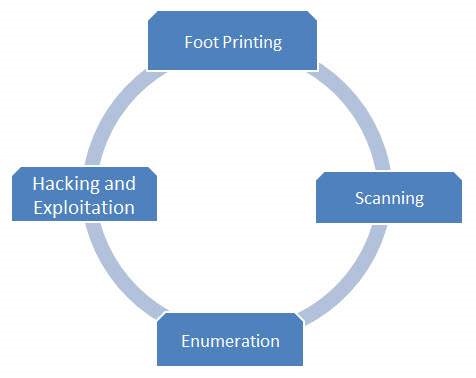

La prueba de penetración incluye cuatro fases principales:

- Impresión de pie

- Scanning

- Enumeration

- Exploitation

Estos cuatro pasos se repiten varias veces, lo que va de la mano con el SDLC normal.