UMTS - Guía rápida

La comunicación inalámbrica era una magia para nuestros antepasados, pero Marconi pudo iniciarla con su telégrafo inalámbrico en 1895. La comunicación inalámbrica se puede clasificar en tres eras.

- Era pionera (hasta 1920)

- Era precelular (1920-1979)

- Era celular (más allá de 1979)

BELL lanzó el primer sistema de telefonía móvil comercial en St. Louis, EE. UU., En 1946. Pocos clientes afortunados obtuvieron los servicios. Los primeros sistemas móviles utilizaban transmisores únicos de alta potencia con técnicas de modulación de frecuencia analógica para brindar cobertura hasta aproximadamente 50 millas y, por lo tanto, solo los clientes limitados podían obtener el servicio debido a estas severas restricciones de ancho de banda.

Era celular

Para superar las limitaciones de la escasez de ancho de banda y dar cobertura a secciones más grandes, el laboratorio BELL introdujo el principio del concepto celular. Mediante la técnica de reutilización de frecuencias, este método proporcionó una mejor cobertura, una mejor utilidad del espectro de frecuencias disponible y una potencia de transmisión reducida. Pero las llamadas establecidas deben transferirse entre estaciones base mientras los teléfonos están en movimiento.

Aunque el laboratorio BELL de EE. UU. Introdujo el principio celular, los países nórdicos fueron los primeros en introducir servicios celulares para uso comercial con la introducción del Nordic Mobile Telephone (NMT) en 1981.

Sistemas de primera generación

Todos estos sistemas eran sistemas analógicos, utilizando tecnología FDMA. También se conocen como sistemas de primera generación (1G). Entraron en uso diferentes sistemas basados en el principio celular. Se enumeran a continuación.

| Año | Sistema móvil |

|---|---|

| 1981 | Teléfono móvil nórdico (NMT) 450 |

| mil novecientos ochenta y dos | Sistema de telefonía móvil estadounidense (AMPS) |

| 1985 | Sistema de comunicación de acceso total (TACS) |

| 1986 | Telefonía móvil nórdica (NMT) 900 |

Desventajas de los sistemas 1G

- Eran analógicos y, por lo tanto, no eran resistentes a las interferencias.

- Los diferentes países siguieron sus propios estándares, que eran incompatibles.

Para superar las dificultades de 1G, la mayoría de los países eligieron la tecnología digital y comenzó una nueva era, llamada 2G.

Ventajas de 2G

- Utilización espectral mejorada lograda mediante el uso de técnicas de modulación avanzadas.

- La codificación de voz de menor tasa de bits permitió que más usuarios obtuvieran los servicios simultáneamente.

- Reducción de gastos generales en señalización camino pavimentado para mejora de capacidad.

- Las buenas técnicas de codificación de fuente y canal hacen que la señal sea más resistente a las interferencias.

- Se incluyeron nuevos servicios como SMS.

- Se logró una mayor eficiencia del control de acceso y transferencia.

| Nombre de los sistemas | País |

|---|---|

| Sistema de telefonía móvil avanzada digital DAMPS | Norteamérica |

| Sistema global GSM para comunicaciones móviles | Países europeos y aplicaciones internacionales |

| JDC - Celular digital japonés | Japón |

| Teléfono inalámbrico CT-2 – 2 | Reino Unido |

| Teléfono inalámbrico europeo DECT-Digital | países europeos |

Historia de GSM

El estándar GSM es un estándar europeo que ha abordado muchos problemas relacionados con la compatibilidad, especialmente con el desarrollo de la tecnología de radio digital.

Hitos de GSM

- 1982 - La Confederación Europea de Correos y Telégrafos (CEPT) establece el Grupo Especial Móvil.

- 1985 - Se decidió que el grupo elaborara la adopción de la lista de recomendaciones.

- 1986 - Se realizaron diferentes pruebas de campo para la técnica de radio para la interfaz aérea común.

- 1987 - TDMA fue elegido como estándar de acceso. Se firmó un memorando de entendimiento entre 12 operadores.

- 1988 - Se realizó la validación del sistema.

- 1989 - La responsabilidad fue asumida por el Instituto Europeo de Normas de Telecomunicación (ETSI).

- 1990 - Se lanzó la primera especificación GSM.

- 1991 - Se lanzó el primer sistema GSM comercial.

Rango de frecuencia de GSM

GSM funciona en cuatro rangos de frecuencia diferentes con FDMA-TDMA y FDD. Son los siguientes:

| Sistema | P-GSM (primario) | E-GSM (extendido) | GSM 1800 | GSM 1900 |

|---|---|---|---|---|

| Enlace ascendente de frecuencia | 890-915 MHz | 880-915 MHz | 1710-1785 Mhz | 1850-1910 MHz |

| Enlace descendente de frecuencia | 935-960 MHz | 925-960 MHz | 1805-1880Mhz | 1930-1990 MHz |

El inmenso potencial del teléfono convencional no se puede explotar al máximo debido a la limitación impuesta por los cables de conexión. Pero esta restricción se ha eliminado con la llegada de la radio celular.

Problema de escasez de frecuencia

Si usamos un bucle de RF dedicado para cada suscriptor, necesitamos un mayor ancho de banda para servir incluso a un número limitado de subsc en una sola ciudad.

Ejemplo

Un solo bucle de RF requiere 50 kHz B / W; luego, para un lakh de suscriptores, necesitamos 1,00,000 x 50 kHz = 5 GHz.

Para superar este problema de B / N, los suscriptores tienen que compartir los canales de RF según sea necesario, en lugar de bucles de RF dedicados. Esto se puede lograr utilizando múltiples métodos de acceso FDMA, TDMA o CDMA. Incluso entonces, el número de canales de RF necesarios para atender a los abonados resulta impracticable.

Ejemplo

Considere una densidad secundaria de 30 km2, el grado de servicio como 1%, el tráfico ofrecido por unidad móvil como 30 m E. Entonces, el número de canales de RF necesarios es:

| Radio (km) | Área en km2 | Subs | Canales RF |

|---|---|---|---|

| 1 | 3,14 | 100 | 8 |

| 3 | 28.03 | 900 | 38 |

| 10 | 314 | 10000 | 360 |

Para que 10,000 suscriptores asignen 360 canales de radio, necesitamos un B / W de 360 × 50 KHz = 18 MHz. Esto prácticamente no es factible.

Enfoque celular

Con recursos de frecuencia limitados, el principio celular puede servir a miles de suscriptores a un costo asequible. En una red celular, el área total se subdivide en áreas más pequeñas llamadas "celdas". Cada celda puede cubrir un número limitado de abonados móviles dentro de sus límites. Cada celda puede tener una estación base con varios canales de RF.

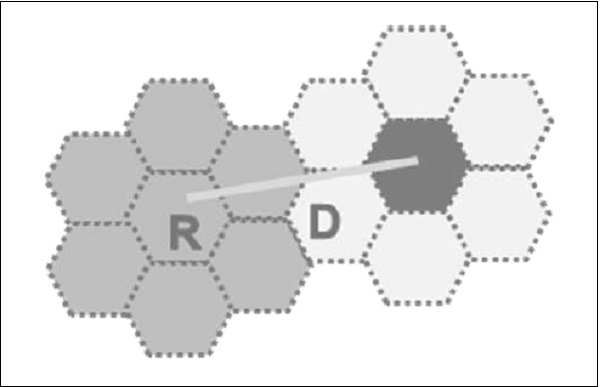

Las frecuencias utilizadas en un área de celda determinada se reutilizarán simultáneamente en una celda diferente que está separada geográficamente. Por ejemplo, se puede considerar un patrón típico de siete celdas.

Los recursos totales de frecuencia disponibles se dividen en siete partes, cada una de las cuales consta de varios canales de radio y se asigna a un sitio celular. En un grupo de 7 celdas, el espectro de frecuencias disponible se consume totalmente. Los mismos siete conjuntos de frecuencias se pueden utilizar después de cierta distancia.

El grupo de celdas donde el espectro de frecuencia disponible se consume totalmente se denomina grupo de celdas.

Dos células que tienen el mismo número en el grupo adyacente, utilizan el mismo conjunto de canales de RF y, por lo tanto, se denominan "células cocanal". La distancia entre las celdas que utilizan la misma frecuencia debe ser suficiente para mantener la interferencia cocanal (co-chl) a un nivel aceptable. Por tanto, los sistemas celulares están limitados por la interferencia Cocanal.

Por tanto, un principio celular permite lo siguiente.

Uso más eficiente de la fuente de RF limitada disponible.

Fabricación de cada pieza de terminal de abonado dentro de una región con el mismo conjunto de canales para que cualquier móvil pueda utilizarse en cualquier lugar de la región.

Forma de las celdas

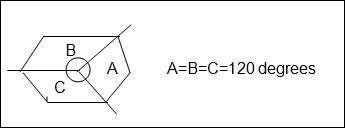

Para fines analíticos, se prefiere una celda "hexagonal" a otras formas en papel debido a las siguientes razones.

Un diseño hexagonal requiere menos celdas para cubrir un área determinada. Por tanto, prevé menos estaciones base y una mínima inversión de capital.

Otras formas geométricas no pueden hacer esto de manera efectiva. Por ejemplo, si hay celdas de forma circular, habrá superposición de celdas.

También para un área dada, entre cuadrado, triángulo y hexágono, el radio de un hexágono será el máximo que se necesita para móviles más débiles.

En realidad, las celdas no son hexagonales sino de forma irregular, determinada por factores como la propagación de ondas de radio sobre el terreno, obstáculos y otras limitaciones geográficas. Se requieren programas informáticos complejos para dividir un área en células. Uno de esos programas es "Tornado" de Siemens.

Entorno operativo

Debido a la movilidad, las señales de radio entre una estación base y los terminales móviles sufren una variedad de alteraciones a medida que viajan del transmisor al receptor, incluso dentro de la misma celda. Estos cambios se deben a:

- Separación física de transmisor y receptor.

- Entorno físico del camino, es decir, terreno, edificios y otros obstáculos.

Desvanecimiento lento

En condiciones de espacio libre (o) LOS, la constante de propagación de la señal de RF se considera dos, es decir, r = 2. Esto es aplicable a los sistemas de radio estáticos.

En el entorno móvil, estas variaciones son apreciables y normalmente se toma 'r' como 3 a 4.

Rayleigh Fading

La línea de visión directa en el entorno móvil entre la estación base y el móvil no está garantizada y la señal recibida en el receptor es la suma de varias señales que llegan a través de diferentes rutas (multitrayecto). La propagación por trayectos múltiples de ondas de RF se debe al reflejo de la energía de RF de una colina, edificio, camión o avión, etc .; la energía reflejada también sufre un cambio de fase.

Si hay 180 fuera de fase con señales de ruta directa, tienden a anularse entre sí. Por tanto, las señales de trayectos múltiples tienden a reducir la intensidad de la señal. Dependiendo de la ubicación del transmisor y del receptor y de varios obstáculos reflectantes a lo largo de la trayectoria, la señal fluctúa. Las fluctuaciones ocurren rápidamente y se conoce como "desvanecimiento de Rayleigh".

Además, la propagación por trayectos múltiples conduce a un "ensanchamiento del pulso" y una "interferencia entre símbolos".

Efecto Doppler

Debido a la movilidad del abonado, se produce un cambio en la frecuencia de las señales de RF recibidas. Los sistemas móviles celulares utilizan las siguientes técnicas para contrarrestar estos problemas.

- Codificación de canal

- Interleaving

- Equalization

- Receptores de rake

- Salto de frecuencia lento

- Diversidad de antenas

Interferencia cocanal y separación celular

Suponemos un sistema celular que tiene un radio de celda "R" y una distancia de cocanal "D" y el tamaño de grupo "N". Dado que el tamaño de la celda es fijo, la interferencia cocanal será independiente de la potencia.

La interferencia Co-chl es una función de “q” = D / R.

Q = factor de reducción de interferencia Co-chl.

Un valor más alto de "q" significa menos interferencia.

Un valor más bajo de "q" significa una interferencia alta.

"Q" también se relaciona con el tamaño del grupo (N) como q = 3N

q = 3N = D / R

Para diferentes valores de N, q es -

N = 1 3 4 7 9 12

Q = 1.73 3 3.46 4.58 5.20 6.00Valores más altos de "q"

- Reduce la interferencia cocanal,

- Conduce a un valor más alto de "N" más celdas / grupo,

- Menor número de canales / células,

- Menor capacidad de manejo de tráfico.

Valores más bajos de "q"

- Aumenta la interferencia cocanal,

- Conduce a un valor más bajo de "n" menos celdas / grupo,

- Más cantidad de canales / células,

- Más capacidad de manejo de tráfico.

Generalmente, N = 4, 7, 12.

Cálculos C / I y 'q'

El valor de "q" también depende de C / I. "C" es la potencia de portadora recibida del transmisor deseado e "I" es la interferencia cocanal recibida de todas las células interferentes. Para un patrón de reutilización de siete celdas, el número de celdas interferentes cocanal será de seis.

La pérdida de señal es proporcional a (distancia) –r

R - Constante de propagación.

c α R-r

R = Radio de la celda.

I α 6 D-r

D = distancia de separación cocanal

C / I = R - r / 6D –r = 1/6 × Dr / Rr = 1/6 (D / R) r

C / I = 1/6 qr ya que q = D / R y qr = 6 C / I

Q = [6 × C / I] 1 / r

Basado en la calidad de voz aceptable, se ha encontrado que el valor de C / I es igual a 18 dB.

Asumiendo,

- Un patrón de reutilización de siete celdas

- Antenas omnidireccionales

El valor de 'q' puede rondar normalmente 4,6.

El valor r se toma como 3.

Esta es una condición ideal, considerando que la distancia de las unidades móviles a las celdas interferentes es uniformemente igual a 'D' en todos los casos. Pero prácticamente los movimientos móviles y la distancia 'D' se reduce a 'D-R' cuando alcanza el límite de la celda, y C / I cae a 14,47 dB.

Por lo tanto, el patrón de reutilización de 'frecuencia' de 7 no cumple los criterios C / I con antenas omnidireccionales.

Si N = 9 (o) 12,

N = 9 q = 5,2 C / I = 19,78 dB

N = 12 q = 6,0 C / I = 22,54 dB

Por lo tanto, el patrón de 9 o 12 celdas debe ser con antenas omnidireccionales, pero la capacidad de manejo del tráfico se reduce. Por tanto, no se prefieren.

Para usar N = 7 (o menos), se usan antenas direccionales en cada sitio celular. Una celda que tiene 3 sectores es muy popular y será como la figura que se muestra a continuación.

El fenómeno de acoplamiento de fuente y retroceso de la antena reduce el número de posibles interferencias.

Por ejemplo, si N = 7.

Con antenas omnidireccionales, el número de células interferentes será seis. Con antenas direccionales y 3 sectores lo mismo se reduce a dos. Para N = 7 y tres sectores, el C / I mejora de 14,47 dB a 24,5 dB incluso en las peores condiciones. Entonces C / I cumple con el requisito de 18dB. Para N = 7 y seis sectores, el C / I mejora a 29 dB.

Para aplicaciones urbanas, N = 4 y se utiliza una celda de tres sectores para obtener más portadoras por celda que N = 7. Además, el C / I se convierte en 20 dB en los peores casos.

DAMPS Utiliza patrón de celda 7/21

GSM Utiliza un patrón de celdas 4/21

Ventajas de la sectorización

- Disminuir la interferencia cocanal

- Incrementar la capacidad del sistema

Desventajas de la sectorización

- Gran cantidad de antenas en la estación base.

- El aumento del número de sectores / celda reduce la eficiencia del enlace

- La sectorización reduce el área de cobertura, para un grupo particular de canales.

- Aumenta el número de "transferencias".

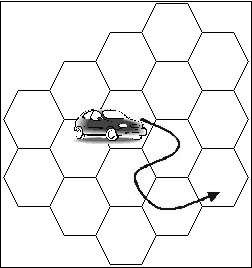

Manos libres

Cuando la unidad móvil viaja por un camino, atraviesa diferentes celdas. Cada vez que ingresa a una celda diferente asociada con f = frecuencia diferente, el control del móvil es asumido por la otra estación base. Esto se conoce como "Entrega".

La entrega se decide en función de:

- Información de la intensidad de la señal recibida si está por debajo de un valor umbral.

- La relación portadora / interferencia es inferior a 18 dB.

Interferencia de canal adyacente

Una celda / sector determinado utiliza varios canales de RF. Debido a los filtros del receptor imperfectos, que permiten que las frecuencias cercanas se filtren en la banda de paso, se produce la interferencia del canal adyacente.

Puede reducirse manteniendo las separaciones de frecuencia entre cada canal de RF en una celda determinada lo más grande posible. Cuando el factor de reutilización es pequeño, esta separación puede no ser suficiente.

Una separación de canales, mediante la selección de frecuencias de RF, que están separadas por más de 6 canales, es suficiente para mantener las interferencias de los canales adyacentes dentro de los límites.

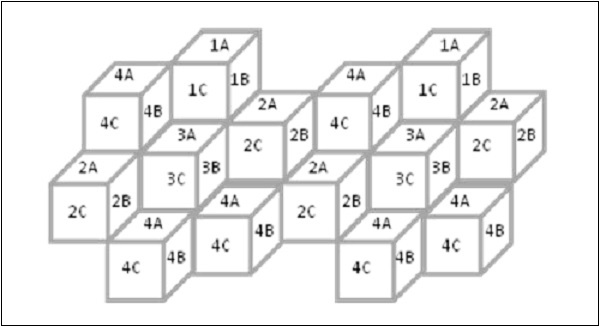

Por ejemplo, en GSM que sigue el patrón 4/12, N = 4

Sectores = 3 / celda

IA utilizará RF Carr. 1, 13, 25, ……… ..

IB utilizará RF Carr 5, 17, 29, …………

IC utilizará RF Carr. 9, 21, 33, ……… .. y así sucesivamente.

Trunking

Las radios celulares se basan en enlaces troncales para adaptarse a una gran cantidad de usuarios en un espectro de radio limitado. A cada usuario se le asigna un canal según la necesidad / por llamada y, al terminar la celda, el canal se devuelve al grupo común de canales de RF.

Grado de servicio (GOS)

Debido al trunking, existe la posibilidad de que una llamada se bloquee si todos los canales de RF están ocupados. Esto se llama "Grado de servicio" "GOS".

El diseñador celular estima la capacidad máxima requerida y asigna la cantidad adecuada de canales de RF para cumplir con el GOS. Para estos cálculos, se utiliza la tabla 'ERLANG B'.

División celular

Cuando el número de usuarios alcanza una saturación en una celda de inicio (diseño inicial) y no hay más frecuencia de reserva disponible, entonces la celda de inicio se divide, generalmente en cuatro celdas más pequeñas y el tráfico aumenta en cuatro o más el número de suscriptores. se puede servir.

Después de 'n' splits, el tráfico será:

T2 = T0 × 42

Se reducirá la potencia -

P2 = P0 - n × 12 db

Por tanto, la división de células mejora la capacidad y reduce la potencia de transmisión.

La red GSM se divide en cuatro sistemas principales:

- Sistema de conmutación (SS)

- Sistema de estación base (BSS)

- Estación móvil (MS)

- Centro de operación y mantenimiento (OMC)

El sistema de conmutación, también llamado Sistema de red y conmutación (NSS), es responsable de realizar el procesamiento de llamadas y las funciones relacionadas con el abonado. El sistema de conmutación incluye las siguientes unidades funcionales:

- Centro de conmutación móvil

- Inicio Ubicación Registro

- Registro de ubicación de visitantes

- Registro de identidad del equipo

- Centro de autentificación

Centro de conmutación móvil

Mobile Switching Center (MSC) realiza todas las funciones de conmutación para todas las estaciones móviles, ubicadas en el área geográfica controlada por sus BSS asignados. Además, interactúa con PSTN, con otros MSC y otras entidades del sistema.

Funciones de MSC

Manejo de llamadas que se adapta a la naturaleza móvil de los suscriptores considerando el registro de ubicación, la autenticación de suscriptores y equipos, el servicio de transferencia y prepago.

Gestión del canal de radioenlace lógico necesario durante las llamadas.

Gestión del protocolo de señalización MSC-BSS.

Manejo del registro de ubicación y aseguramiento del interfuncionamiento entre la estación móvil y VLR.

Controla los traspasos entre BSS y entre MSC.

Actuando como una puerta de enlace MSC para interrogar a HLR. El MSC que está conectado a la red PSTN / ISDN se denomina GMSC. Este es el único MSC en la red conectado al HLR.

Funciones estándar de un interruptor como carga.

Registro de ubicación de casa (HLR)

El registro de ubicación de casa contiene:

- La identidad del abonado móvil llamado International Mobile Sub Identity (IMSI).

- Número de directorio ISDN de la estación móvil.

- Información de suscripción de servicios.

- Restricciones de servicio.

- Información de ubicación para el enrutamiento de llamadas.

Se recomienda un HLR por red GSM y puede ser una base de datos distribuida. La interfaz hombre-máquina cambia los datos permanentes en HLR. Los datos temporales, como la información de ubicación, cambian dinámicamente en HLR.

Registro de ubicación de visitantes (VLR)

El VLR siempre está integrado con el MSC. Cuando una estación móvil se desplaza hacia una nueva área de MSC, el VLR conectado a ese MSC solicitaría datos sobre la estación móvil al HLR. Más tarde, si la estación móvil realiza una llamada, el VLR tiene la información necesaria para el establecimiento de la llamada sin tener que interrogar al HLR cada vez. VLR contiene información como la siguiente:

- Identidad del sub móvil,

- Cualquier identidad secundaria móvil temporal,

- Número de directorio ISDN del móvil,

- Un número de directorio para enrutar la llamada a la estación de roaming,

- Parte de los datos de HLR para los móviles que se encuentran actualmente ubicados en el área de servicio de MSC.

Registro de identidad del equipo

El Registro de identidad del equipo consiste en la identidad del equipo de la estación móvil denominado Identidad internacional del equipo móvil (IMEI), que puede ser válido, sospechoso y prohibido. Cuando una estación móvil accede al sistema, se evoca el procedimiento de validación del equipo antes de prestar los servicios.

La información está disponible en forma de tres listas.

Lista blanca: el terminal puede conectarse a la red.

Lista gris: el terminal está bajo observación desde la red para detectar posibles problemas.

Lista negra: los terminales denunciados como robados no están homologados. No se les permite conectarse a la red. EIR informa al VLR sobre la lista, el IMEI particular está en.

Centro de autenticación

Está asociado con un HLR. Almacena una clave de identidad llamada clave de autenticación (Ki) para cada suscriptor móvil. Esta clave se utiliza para generar los tripletes de autenticación.

- RAND (número aleatorio),

- SRES (Respuesta firmada) -Para autenticar IMSI,

- Kc (clave de cifrado): para cifrar la comunicación a través de la ruta de radio entre la MS y la red.

Centro de operación y mantenimiento (OMC)

Es la entidad funcional a través de la cual el operador de red puede monitorear y controlar el sistema realizando las siguientes funciones:

- Instalación de software

- La gestión del tráfico

- Análisis de datos de desempeño

- Seguimiento de suscriptores y equipos

- Gestión de configuración

- Administración de abonados

- Gestión de equipos móviles

- Gestión de cobros y facturación

Sistema de estación base (BSS)

BSS conecta la MS y la NSS. Está compuesto por lo siguiente:

- Estación transceptora base (BTS) también llamada estación base.

- Controlador de estación base (BSC).

BTS y BSC se comunican a través de la interfaz Abis estandarizada. BTS está controlado por BSC y un BSC puede tener muchos BTS bajo su control.

Estación transceptora base (BTS)

BTS aloja los transceptores de radio y maneja los protocolos de enlace de radio con la estación móvil. Cada BTS se compone de dispositivos de transmisión y recepción de radio que incluyen antenas, procesadores de señal, etc. Cada BTS puede admitir de 1 a 16 portadoras de RF. Los parámetros que diferencian las BTS son el nivel de potencia, la altura de la antena, el tipo de antena y el número de portadoras.

Funciones de BTS

Es responsable de la sincronización de tiempo y frecuencia.

Se llevará a cabo el proceso de codificación de canal, encriptación, multiplexación y modulación para transdirección e inversa para recepción.

Tiene que organizar la transmisión por adelantado desde los móviles dependiendo de su distancia de BTS (Timing Advance).

Tiene que detectar las solicitudes de acceso aleatorio de los móviles, medir y monitorear los canales de radio para el control de potencia y el traspaso.

Controlador de estación base

BSC gestiona los recursos de radio para una o un grupo de BTS. Maneja la configuración de canales de radio, saltos de frecuencia, traspasos y control de los niveles de potencia de RF. BSC proporciona las señales de referencia de sincronización de tiempo y frecuencia transmitidas por sus BTS. Establece conexión entre la estación móvil y el MSC. BSC está conectado a través de interfaces a MSC, BTS y OMC.

Estación móvil

Se refiere al equipo terminal utilizado por los suscriptores inalámbricos. Consiste en -

- SIM-Módulo de identidad de suscriptor

- Equipo móvil

La tarjeta SIM es extraíble y, con la tarjeta SIM adecuada, se puede acceder a la red mediante varios equipos móviles.

La identidad del equipo no está vinculada al suscriptor. El equipo se valida por separado con IMEI y EIR. La SIM contiene un chip de circuito integrado con un microprocesador, memoria de acceso aleatorio (RAM) y memoria de solo lectura (ROM). La SIM debe ser válida y debe autenticar la validez de MS mientras se accede a la red.

SIM también almacena información relacionada con el suscriptor como IMSI, identidad de ubicación celular, etc.

Funciones de la estación móvil

- Transmisión y recepción de radio

- Gestión de canales de radio

- Codificación / decodificación de voz

- Protección contra errores de enlace de radio

- Control de flujo de datos

- Tasa de adaptación de los datos del usuario al enlace de radio

- Gestión de movilidad

Mediciones de rendimiento de hasta un máximo de seis BTS circundantes e informes al BSS, MS puede almacenar y mostrar mensajes alfanuméricos breves recibidos en la pantalla de cristal líquido (LCD) que se utiliza para mostrar la marcación de llamadas y la información de estado.

Hay cinco categorías diferentes de unidades de telefonía móvil especificadas por el sistema GSM europeo: 20 W, 8 W, 5 W, 2 W y 0,8 W. Estos corresponden a niveles de potencia de 43 dBm, 39 dBm, 37 dBm, 33 dBm y 29 dBm. Las unidades de 20 W y 8 W (potencia máxima) son para uso en estaciones portátiles o montadas en vehículos. La potencia del MS se puede ajustar en pasos de 2 dB desde su valor nominal hasta 20 mW (13 dBm). Esto se hace automáticamente bajo control remoto desde BTS.

Transcodificadores

Los transcodificadores son entidades de red insertadas para interconectar el lado MSC con el lado móvil. La tasa de codificación de voz en el lado PSTN es de 64 Kbps, y en GSM por aire, la voz se codifica como 13 Kbps. Para reducir la velocidad de datos en la interfaz aérea y reducir la carga del enlace terrestre (4: 1), los transcodificadores se introducen en un lugar apropiado, principalmente con MSC.

El transcodificador es el dispositivo que toma voz a 13 Kbps o multiplexores de datos de 3.6 / 6/12-Kbps y cuatro de ellos para convertirlos en datos estándar de 64 Kbps. Primero, los 13 Kbps o los datos a 3.6 / 6/12 Kbps se elevan al nivel de 16 Kbps insertando datos de sincronización adicionales para compensar la diferencia entre un habla de 13 Kbps o datos de menor velocidad y luego cuatro de ellos son combinado en el transpondedor para proporcionar un canal de 64 Kbps dentro del BSS. A continuación, se pueden multiplexar cuatro canales de tráfico en un circuito de 64 Kpbs. Por lo tanto, la tasa de datos de salida de TRAU es de 64 Kbps.

Luego, se multiplexan hasta 30 de estos canales de 64 Kpbs en un 2.048 Mbps si se proporciona un canal CEPT1 en la interfaz A-bis. Este canal puede transportar hasta 120 (16x 120) señales de tráfico y control. Dado que la velocidad de transmisión de datos a la PSTN es normalmente de 2 Mbps, que es el resultado de combinar canales de 30 por 64 Kbps o de 120 Kbps por canales de 16 Kpbs.

Otros elementos de la red

Otros elementos de la red incluyen componentes como el Centro de servicios SMS, el buzón de correo de voz y el flujo de SMS.

Centro de servicio SMS

Interactúa con MSC que tiene una funcionalidad de interfuncionamiento para proporcionar el servicio de mensajes cortos (SMS) a los abonados móviles. Los SMS pueden estar destinados a la máquina de fax, PC en Internet u otro MS. La ubicación de la MS receptora es consultada por MSC y entregada.

Correo de voz

Cuando el abonado móvil no está en condiciones de responder a las llamadas entrantes debido a que está ocupado / fuera del área de servicio, la llamada se desvía a un buzón de correo que ya ha sido activado por el abonado. Para ello, se ha establecido una conectividad separada de MSC. El suscriptor será alertado por SMS más tarde y podrá recuperar el mensaje.

Flujo de SMS

Cuando un usuario envía un SMS, la solicitud se realiza a través del MSC.

El MSC reenvía el SMS al SMSC donde se almacena.

El SMSC consulta al HLR para averiguar dónde está el móvil de destino y reenvía el mensaje al MSC de destino si el móvil de destino está disponible.

Si el móvil no está disponible, el mensaje se almacena en el propio SMSC actual. En la mayoría de las instalaciones, si un móvil no está disponible para la entrega de SMS, el SMSC no vuelve a intentarlo. En cambio, el MSC de destino informa al SMSC cuando el móvil vuelve a estar dentro del alcance. El manejo de SMS es una operación de almacenamiento y reenvío a diferencia de USSD.

El SMS tiene un período de validez durante el cual esperará a que el móvil de destino esté disponible. Después de ese tiempo, el SMSC eliminará el mensaje. El período de validez puede ser establecido por el usuario. La validez normal es de 1 día.

BTS y MS están conectados a través de enlaces de radio y esta interfaz aérea se llama Um. Una onda de radio está sujeta a atenuación, reflexión, desplazamiento Doppler e interferencia de otro transmisor. Estos efectos provocan una pérdida de intensidad de la señal y una distorsión que afecta la calidad de la voz o los datos. Para hacer frente a las duras condiciones, GSM hace uso de un procesamiento de señal eficiente y protector. El diseño celular adecuado debe garantizar que se proporcione suficiente cobertura de radio en el área.

La variación de la intensidad de la señal para móviles se debe a los diferentes tipos de desvanecimiento de la intensidad de la señal. Hay dos tipos de variaciones en la intensidad de la señal.

Macroscopic Variations- Debido al contorno del terreno entre BTS y MS. El efecto de desvanecimiento es causado por el sombreado y la difracción (curvatura) de las ondas de radio.

Microscopic variations- Debido al desvanecimiento por trayectos múltiples, a corto plazo o Rayleigh. A medida que la MS se mueve, se recibirán ondas de radio de muchas rutas diferentes.

Rayleigh Fading

El desvanecimiento de Rayleigh o las variaciones macroscópicas se pueden modelar como la adición de dos componentes que componen la pérdida de trayectoria entre el móvil y la estación base. El primer componente es el componente determinista (L) que agrega pérdida a la fuerza de la señal a medida que aumenta la distancia (R) entre la base y el móvil. Este componente se puede escribir como:

L = 1 / R n

Donde n es típicamente 4. El otro componente macroscópico es una variable aleatoria normal logarítmica que tiene en cuenta los efectos del desvanecimiento de la sombra causado por variaciones en el terreno y otras obstrucciones en la trayectoria de radio. Valor medio local de la pérdida de trayectoria = componente determinista + variable aleatoria logarítmica normal.

Las variaciones microscópicas o el desvanecimiento de Rayleigh se producen cuando el móvil se mueve en distancias cortas en comparación con la distancia entre el móvil y la base. Estas variaciones a corto plazo se deben a la dispersión de la señal en las proximidades de la unidad móvil, por ejemplo, por una colina, un edificio o el tráfico. Esto conduce a muchos caminos diferentes que se siguen entre el transmisor y el receptor (propagación multitrayecto). La onda reflejada se altera tanto en fase como en amplitud. La señal puede desaparecer efectivamente si la onda reflejada está desfasada 180 grados con la señal de ruta directa. Las relaciones de desfase parcial entre múltiples señales recibidas producen una reducción menor en la intensidad de la señal recibida.

Efectos del desvanecimiento de Rayleigh

La reflexión y la propagación por trayectos múltiples pueden tener efectos positivos y negativos.

Procesos de transmisión / recepción

Hay dos procesos principales involucrados en la transmisión y recepción de información a través de un enlace de radio digital, codificación y modulación.

Extensión de cobertura

La propagación por trayectos múltiples permite que las señales de radio lleguen detrás de colinas y edificios y en túneles. Constructive and destructive interference las señales recibidas a través de trayectos múltiples pueden sumarse o destruirse entre sí.

Codificación

La codificación es el procesamiento de la información que implica preparar las señales de datos básicos para que estén protegidas y en una forma que pueda manejar el enlace de radio. Generalmente, el proceso de codificación incluye el OR lógico exclusivo (EXOR). La codificación está incluida en:

- Codificación de voz o codificación Trans

- Codificación de canal o codificación de corrección de errores hacia adelante

- Interleaving

- Encryption

Formato de ráfaga

El habla humana tiene una banda limitada entre 300 Hz y 3400 Hz y se somete a modulación de frecuencia en sistemas analógicos. En los sistemas digitales PSTN fijos, la banda de voz limitada se muestrea a una velocidad de 8 KHz y cada muestreo se codifica en 8 bits que conducen a 64 Kbps (PCM A-Law of encoding). La radio celular digital no puede manejar la alta tasa de bits utilizada para los sistemas PSTN. Se han desarrollado técnicas inteligentes de análisis y procesamiento de señales para reducir la tasa de bits.

Propiedades del habla

El habla humana se puede distinguir en sonidos elementales (fonemas). Dependiendo del idioma, hay de 30 a 50 fonemas diferentes. La voz humana es capaz de producir hasta 10 fonemas por segundo, por lo que se requieren aproximadamente 60 bit / s para transferir el habla. Sin embargo, todas las características y entonaciones individuales desaparecerían. Para preservar las características individuales, la cantidad real de información que se enviará es varias veces mayor, pero sigue siendo una fracción de los 64 Kbit / s utilizados para PCM.

Basándose en el mecanismo de producción de fonemas de los órganos humanos del habla, se puede hacer un modelo simple de producción de habla. Parece que durante un intervalo de tiempo corto de 10-30 ms, los parámetros del modelo como el período de tono, sonoro / sordo, ganancia de amplificación y parámetros de filtro permanecen estacionarios (cuasi estacionarios). La ventaja de tal modelo es la simple determinación de los parámetros mediante predicción lineal.

Técnicas de codificación del habla

Hay 3 clases de técnicas de codificación de voz.

Waveform Coding- El habla se transmite lo mejor posible en codificación de forma de onda. PCM es un ejemplo de codificación de formas de onda. La tasa de bits varía de 24 a 64 kbps y la calidad del habla es buena y se puede reconocer fácilmente al hablante.

Parameter Coding- Solo se envía una cantidad muy limitada de información. Un decodificador construido según el modelo de producción de voz regenerará la voz en el receptor. Solo se requiere de 1 a 3 kbps para la transmisión de voz. El habla regenerada es inteligible pero adolece de ruido y, a menudo, no se puede reconocer al hablante.

Hybrid Coding- La codificación híbrida es una combinación de codificación de formas de onda y codificación de parámetros. Combina los puntos fuertes de ambas técnicas y GSM utiliza una técnica de codificación híbrida llamada RPE-LTP (Predicción de pulso regular excitado a largo plazo) que da como resultado 13 Kbps por canal de voz.

Codificación de voz en GSM (transcodificación)

El PCM de 64 kbits / s transcodificado de los 8 bits por muestra cuantificados de la ley A estándar en un flujo de bits cuantificado linealmente de 13 bits por muestra que corresponde a una velocidad de bits de 104 kbits / s. El flujo de 104 kbits / s se alimenta al codificador de voz RPE-LTP que toma las muestras de 13 bits en un bloque de 160 muestras (cada 20 ms). El codificador RPE-LTP produce 260 bits en cada 20 ms, lo que da como resultado una tasa de bits de 13 kbits / s. Esto proporciona una calidad de voz aceptable para la telefonía móvil y comparable con los teléfonos PSTN alámbricos. En GSM 13 Kbps, la codificación de voz se denomina codificadores de velocidad completa. Alternativamente, también hay disponibles codificadores de media velocidad (6,5 Kbps) para mejorar la capacidad.

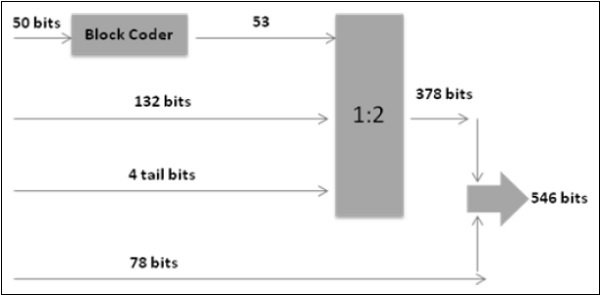

Codificación de canales / codificación convolucional

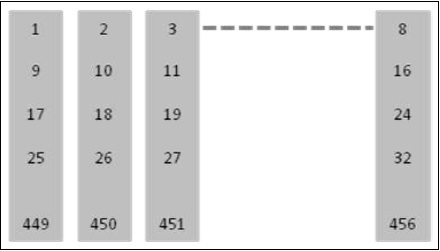

La codificación de canal en GSM utiliza los 260 bits de la codificación de voz como entrada a la codificación de canal y genera 456 bits codificados. De los 260 bits producidos por el codificador de voz RPE-LTP, 182 se clasifican como bits importantes y 78 como bits no importantes. Nuevamente, 182 bits se dividen en los 50 bits más importantes y se codifican en bloques en 53 bits y se agregan con 132 bits y 4 bits de cola, lo que suma un total de 189 bits antes de someterse a una codificación convolucional 1: 2, convirtiendo 189 bits en 378 bits. Estos 378 bits se agregan con 78 bits sin importancia que dan como resultado 456 bits.

Entrelazado - Primer nivel

El codificador de canal proporciona 456 bits por cada 20 ms de voz. Estos están intercalados, formando ocho bloques de 57 bits cada uno, como se muestra en la figura siguiente.

En una ráfaga normal, se pueden acomodar bloques de 57 bits y si se pierde 1 de dicha ráfaga, hay una BER del 25% para los 20ms completos.

Entrelazado - Segundo nivel

Se ha introducido un segundo nivel de entrelazado para reducir aún más la posible BER al 12,5%. En lugar de enviar dos bloques de 57 bits de los mismos 20 ms de voz dentro de una ráfaga, se envían juntos un bloque de 20 ms y un bloque de la siguiente muestra de 20 ms. Se introduce un retraso en el sistema cuando la MS debe esperar los próximos 20 ms de conversación. Sin embargo, el sistema ahora puede permitirse perder una ráfaga completa, de las ocho, ya que la pérdida es solo del 12,5% del total de bits de cada trama de voz de 20 ms. 12,5% es el nivel máximo de pérdida que puede corregir un decodificador de canal.

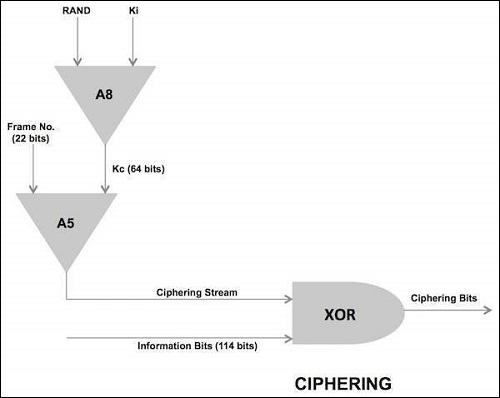

Cifrado / cifrado

El propósito de Ciphering es codificar la ráfaga para que no pueda ser interpretada por ningún otro dispositivo que no sea el receptor. El algoritmo de cifrado en GSM se denomina algoritmo A5. No agrega bits a la ráfaga, lo que significa que la entrada y la salida del proceso de cifrado es la misma que la entrada: 456 bits por 20 ms. Los detalles sobre el cifrado están disponibles en las características especiales de GSM.

Multiplexación (formato de ráfaga)

Cada transmisión desde móvil / BTS debe incluir información adicional junto con datos básicos. En GSM, se agregan un total de 136 bits por bloque de 20 ms, lo que lleva el total general a 592 bits. También se agrega un período de guarda de 33 bits, lo que genera 625 bits por 20 ms.

Modulación

La modulación es el procesamiento que implica la preparación física de la señal para que la información se pueda transportar en una portadora de RF. GSM utiliza la técnica Gaussian Minimo Shift Keying (GMSK). La frecuencia portadora se desplaza +/- B / 4, donde B = Tasa de bits. Sin embargo, al utilizar el filtro gaussiano, se reduce el ancho de banda a 0,3 en lugar de 0,5.

Características especiales de GSM

A continuación se enumeran las características especiales de GSM que discutiremos en las siguientes secciones:

- Authentication

- Encryption

- Intervalo de tiempo asombroso

- Avance de tiempo

- Transmisión discontinua

- Control de poder

- Ecualización adoptiva

- Salto de frecuencia lento

Autenticación

Dado que la interfaz aérea es vulnerable al acceso fraudulento, es necesario emplear la autenticación antes de extender los servicios a un abonado. La autenticación se basa en las siguientes nociones.

La clave de autenticación (Ki) reside solo en dos lugares, la tarjeta SIM y el Centro de autenticación.

La clave de autenticación (Ki) nunca se transmite por aire. Es prácticamente imposible que personas no autorizadas obtengan esta clave para hacerse pasar por un suscriptor móvil determinado.

Parámetros de autenticación

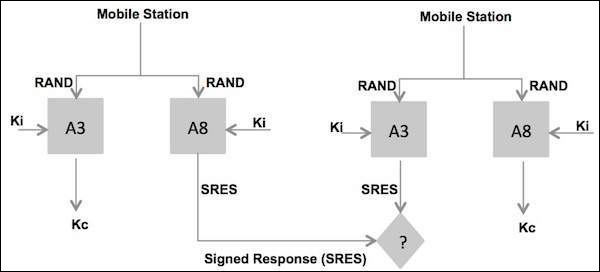

La MS es autenticada por el VLR con un proceso que usa tres parámetros:

RAND que es un número completamente aleatorio.

SRES, que es una respuesta firmada de autenticación. Se genera aplicando un algoritmo de autenticación (A3) a RAND y Ki.

Kc que es la clave de cifrado. El parámetro Kc generado al aplicar el algoritmo de generación de claves de cifrado (A8) a RAND y Ki.

Estos parámetros (denominados triplete de autenticación) son generados por las AUC a petición del HLR al que pertenece el suscriptor. Los algoritmos A3 y A8, son definidos por el operador PLMN y son ejecutados por la SIM.

Pasos en la fase de autenticación

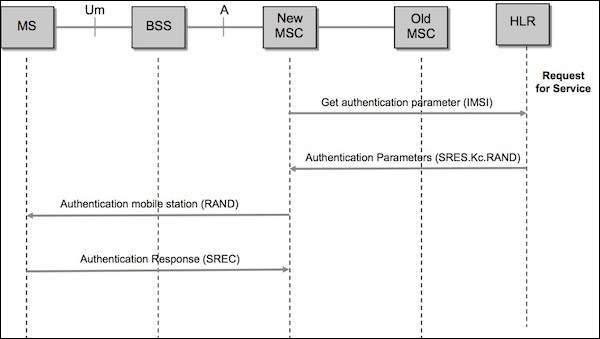

El nuevo VLR envía una solicitud al HLR / AUC (Centro de autenticación) solicitando los "tripletes de autenticación" (RAND, SRES y Kc) disponibles para la IMSI especificada.

El AUC que usa el IMSI extrae la clave de autenticación del suscriptor (Ki). Luego, el AUC genera un número aleatorio (RAND), aplica el Ki y RAND tanto al algoritmo de autenticación (A3) como a la clave de cifrado, el algoritmo de generación (A8) para producir una respuesta firmada de autenticación (SRES) y una clave de cifrado (Kc). A continuación, el AUC devuelve un triplete de autenticación: RAND, SRES y Kc al nuevo VLR.

El MSC / VLR mantiene los dos parámetros Kc y SRES para su uso posterior y luego envía un mensaje a la MS. La MS lee su clave de autenticación (Ki) de la SIM, aplica el número aleatorio recibido (RAND) y Ki tanto a su algoritmo de autenticación (A3) como al algoritmo de generación de clave de cifrado (A8) para producir una respuesta firmada de autenticación (SRES) y cifrado tecla (Kc). La MS guarda Kc para más adelante y utilizará Kc cuando reciba el comando para cifrar el canal.

La MS devuelve el SRES generado al MSC / VLR. El VLR compara el SRES devuelto por la MS con el SRES esperado recibido anteriormente de las AUC. Si es igual, el móvil pasa la autenticación. Si es desigual, todas las actividades de señalización se cancelarán. En este escenario, asumiremos que se pasa la autenticación.

Cifrado / cifrado

Los datos se cifran en el lado del transmisor en bloques de 114 bits tomando ráfagas de datos de texto sin formato de 114 bits y realizando una operación de función lógica EXOR (OR exclusivo) con un bloque de cifrado de 114 bits.

La función de descifrado en el lado del receptor se realiza tomando el bloque de datos cifrados de 114 bits y pasando por la misma operación de "O exclusivo" utilizando el mismo bloque de cifrado de 114 bits que se utilizó en el transmisor.

El bloque de cifrado utilizado por ambos extremos de la ruta de transmisión para una dirección de transmisión determinada se produce en el BSS y la MS mediante un algoritmo de cifrado llamado A5. El algoritmo A5 utiliza una clave de cifrado de 64 bits (Kc), producida durante el proceso de autenticación durante el establecimiento de la llamada y el número de trama TDMA de 22 bits (COUNT) que toma valores decimales de 0 a 2715647 y tiene un tiempo de repetición de 3,48 horas (intervalo de hipertexto). El algoritmo A5 en realidad produce dos bloques de cifrado durante cada período TDMA. Una ruta para la ruta de enlace ascendente y la otra para la ruta de enlace descendente.

Intervalo de tiempo asombroso

El escalonamiento del intervalo de tiempo es el principio de derivar la organización del intervalo de tiempo del enlace ascendente a partir de la organización del intervalo de tiempo del enlace descendente. Un intervalo de tiempo particular del enlace ascendente se deriva del enlace descendente cambiando el número de intervalo de tiempo del enlace descendente en tres.

Razón

Al cambiar tres intervalos de tiempo, la estación móvil evita los procesos de "transmisión y recepción" simultáneamente. Esto permite una implementación más sencilla de la estación móvil; el receptor de la estación móvil no necesita estar protegido del transmisor de la misma estación móvil. Normalmente, una estación móvil recibirá durante un intervalo de tiempo y luego cambiará de frecuencia en 45 MHz para GSM-900 o 95 MHz para GSM-1800 para transmitir en algún momento posterior. Esto implica que hay una base de tiempo para el enlace descendente y otra para el enlace ascendente.

Avance de tiempo

El avance de tiempo es el proceso de transmitir la ráfaga al BTS (el avance de tiempo) antes, para compensar el retardo de propagación.

¿Por qué es necesario?

Es necesario debido al esquema de multiplexación por división de tiempo utilizado en la ruta de radio. El BTS recibe señales de diferentes estaciones móviles muy cercanas entre sí. Sin embargo, cuando una estación móvil está lejos de la BTS, la BTS debe lidiar con el retardo de propagación. Es fundamental que la ráfaga recibida en el BTS encaje correctamente en el intervalo de tiempo. De lo contrario, las ráfagas de las estaciones móviles que utilizan ranuras de tiempo adyacentes podrían superponerse, dando como resultado una transmisión deficiente o incluso una pérdida de comunicación.

Una vez que se ha establecido una conexión, la BTS mide continuamente el desfase de tiempo entre su propia programación de ráfagas y la programación de recepción de la ráfaga de la estación móvil. Sobre la base de estas mediciones, la BTS puede proporcionar a la estación móvil el avance de tiempo requerido a través del SACCH. Tenga en cuenta que el avance de la temporización se deriva de la medición de distancia que también se utiliza en el proceso de traspaso. La BTS envía un parámetro de avance de temporización de acuerdo con el avance de temporización percibido a cada estación móvil. Luego, cada una de las estaciones móviles avanza su temporización, con el resultado de que las señales de las diferentes estaciones móviles que llegan a la BTS y se compensan por el retardo de propagación.

Proceso de avance de tiempo

Un número de 6 bits indica cuántos bits debe avanzar la MS en su transmisión. Este avance de tiempo es TA.

El GP (período de guarda) de 68,25 bits de la ráfaga de acceso proporciona la flexibilidad necesaria para adelantar el tiempo de transmisión.

El avance de tiempo TA puede tener un valor entre 0 y 63 bits de longitud, lo que corresponde a un retardo de 0 a 233 microsegundos. Por ejemplo, la MS a 10 km de la BTS debe comenzar a transmitir 66 microsegundos antes para compensar el retraso de ida y vuelta.

El alcance móvil máximo de 35 km está más determinado por el valor de avance del tiempo que por la intensidad de la señal.

La estación móvil intenta encontrar una celda adecuada pasando por la lista en orden descendente de intensidad de la señal recibida, el primer canal BCCH, que satisface un conjunto de requisitos que ha seleccionado.

Criterios de selección de celda

Los requisitos que debe cumplir una célula antes de que una estación móvil pueda recibir servicio de ella son:

Debe ser una celda de la PLMN seleccionada. La estación móvil comprueba si la celda es parte de la PLMN seleccionada.

No debe estar "prohibido". El operador PLMN puede decidir no permitir que las estaciones móviles accedan a determinadas células. Estas células pueden, por ejemplo, utilizarse únicamente para tráfico de traspaso. La información de la celda bloqueada se transmite en el BCCH para indicar a las estaciones móviles que no accedan a estas celdas.

La pérdida de ruta de radio entre la estación móvil y la BTS seleccionada debe estar por encima de un umbral establecido por el operador PLMN.

Si no se encuentra una celda adecuada, la MS entra en un estado de "servicio limitado" en el que solo puede realizar llamadas de emergencia.

Llamar a una estación móvil activa

Cuando una estación móvil (MS) activa se mueve en el área de cobertura de una red móvil terrestre pública (PLMN), informa de sus movimientos para poder ubicarla según sea necesario, utilizando las ubicaciones del procedimiento de actualización. Cuando un centro de conmutación de servicios móviles (MSC) en la red necesita establecer una llamada a una estación móvil que opera en su área de flujo, ocurren las siguientes cosas:

Se difunde un mensaje de búsqueda que contiene el código de identificación de la MS. No se solicita a todos los controladores de estación base (BSC) de la red que transmitan el mensaje de búsqueda. La transmisión se limita a un grupo de células de radio que juntas forman un área de ubicación. La última posición informada de la MS identifica el área de ubicación que se utilizará para la transmisión.

La MS monitorea el mensaje de búsqueda transmitido por la celda de radio en la que se encuentra y, al detectar su propio código de identificación, responde transmitiendo un mensaje de respuesta de búsqueda a la Estación Transceptora Base (BTS).

A continuación, se establece la comunicación entre el MSC y el MS a través de BTS que recibió el mensaje de respuesta de búsqueda.

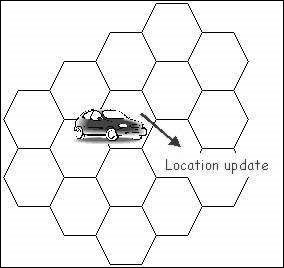

Actualización de ubicación

Case 1 - La ubicación nunca se actualiza.

Si la ubicación nunca actualiza la implementación para la actualización de la ubicación, el costo se vuelve cero. Pero tenemos que buscar en cada celda para localizar el MS y este procedimiento no será rentable.

Case 2 - Se implementa la actualización de la ubicación.

Las actualizaciones de ubicación se llevan a cabo según los requisitos de la red, pueden basarse en el tiempo, el movimiento o la distancia. Este procedimiento implica un alto costo, pero tenemos que buscar una sola celda o pocas celdas solo para ubicar el MS y este procedimiento será rentable.

configuración de la red

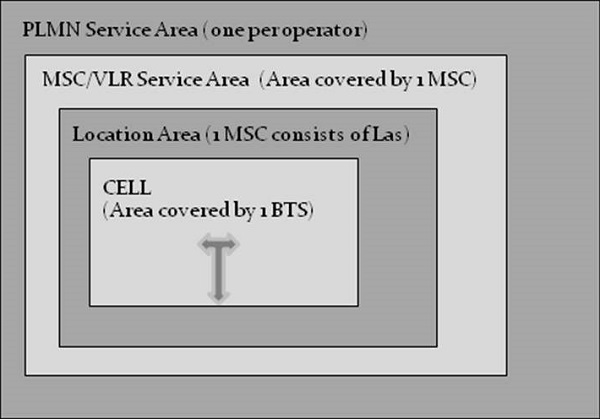

La configuración de una Red Móvil Terrestre Pública (PLMN) está diseñada para que la estación móvil activa que se mueve en el área de la red aún pueda informar su posición. Una red consta de diferentes áreas:

- Área PLMN

- Área de ubicacion

- Área de MSC

- Área PLMN

Un área PLMN es el área geográfica en la que los servicios de comunicaciones móviles terrestres son proporcionados al público por un operador PLMN particular. Desde cualquier posición dentro de un área PLMN, el usuario móvil puede establecer llamadas a otro usuario de la misma red o a un usuario de otra red. La otra red puede ser una red fija, otra PLMN GSM u otro tipo de PLMN. Los usuarios de la misma PLMN o los usuarios de otras redes también pueden llamar a un usuario móvil que esté activo en el área de PLMN. Cuando hay varios operadores PLMN, las áreas geográficas cubiertas por sus redes pueden superponerse. La extensión de un área PLMN normalmente está limitada por fronteras nacionales.

Área de ubicacion

Para eliminar la necesidad de transmisiones de radiobúsqueda en toda la red, la PLMN necesita conocer las posiciones aproximadas de las MS que están activas dentro de su área de cobertura. Para permitir que las posiciones aproximadas de cualquier MS se representen mediante un solo parámetro, el área total cubierta por la red se divide en áreas de ubicación. Un área de ubicación (LA) es un grupo de una o más células de radio. Este grupo cumple los siguientes requisitos:

Los BTS en un área de ubicación pueden ser controlados por uno o más BSC.

Los BSC que sirven a la misma área de ubicación siempre están conectados al mismo MSC.

Las células de radio con BTS controladas por un BSC común pueden estar en diferentes áreas de ubicación.

Identidad del área de ubicación

Cada transmisor de radio en la PLMN transmite, a través de un canal de control BCCH, un código de Identidad de Área de Ubicación (LAI) para identificar el área de ubicación a la que sirve. Cuando una MS no está involucrada en una llamada, automáticamente escanea el BCCH transmitido por las estaciones base en la localidad y selecciona el canal que está entregando la señal más fuerte. El código LAI difundido por el canal seleccionado identifica el área de ubicación en la que se encuentra actualmente la MS. Este código LAI se almacena en el Módulo de identidad del abonado (SIM) del equipo móvil.

A medida que la MS se mueve a través del área de la red, la señal recibida del canal de control seleccionado disminuye gradualmente en intensidad hasta que deja de ser la más fuerte. En este punto, la MS vuelve a sintonizar el canal que se ha vuelto dominante y examina el código LAI que está transmitiendo. Si el código LAI recibido difiere del almacenado en el SIM, entonces la MS ha entrado en otra área de ubicación e inicia un procedimiento de actualización de ubicación para informar el cambio al MSC. Al final del procedimiento, también se actualiza el código LAI en la SIM.

Formato de identidad del área de ubicación

Es un código de identidad de área de ubicación (LAI) para identificar el área de ubicación en una PLMN. El código LAI tiene tres componentes:

Código de país móvil (MCC)

El MCC es un código de 3 dígitos que identifica de forma única el país de domicilio del suscriptor móvil (por ejemplo, India 404). Lo asigna el UIT-T.

Código de red móvil (MNC)

El MNC es un código de 2 dígitos (código de 3 dígitos para GSM-1900) que identifica la PLMN GSM local del abonado móvil. Si existe más de una PLMN GSM en un país, se asigna una MNC única a cada una de ellas. Es asignado por el gobierno de cada país. (Por ejemplo Cell one, Chennai 64).

Código de área de ubicación (LAC)

El componente LAC identifica un área de ubicación dentro de una PLMN; tiene una longitud fija de 2 octetos y se puede codificar mediante representación hexadecimal. Lo asigna un operador.

Áreas de MSC

Un área MSC es una región de la red en la que las operaciones GSM están controladas por un único MSC. Un área de MSC consta de un área de ubicación más. El límite de un área de MSC sigue los límites externos de las áreas de ubicación en su periferia. En consecuencia, un área de ubicación nunca se extiende más allá de los límites de un área de MSC.

Área VLR

Un área de VLR es una región de la red que está supervisada por un único registro de ubicación de visitantes (VLR). En teoría, un área VLR puede constar de una más áreas MSC. En la práctica, sin embargo, las funciones del VLR siempre están integradas con las del MSC, por lo que los términos "área VLR" y "área MSC" se han convertido en sinónimos.

Bases de datos relacionadas con la ubicación

Location Management utiliza dos bases de datos para almacenar datos relacionados con la ubicación de MS.

- Registro de ubicación de visitantes (VLR)

- Registro de ubicación de casa (HLR)

Registro de ubicación de visitantes

Un VLR contiene un registro de datos para cada una de las MS que están operando actualmente en su área. Cada registro contiene un conjunto de códigos de identidad de abonado, información de suscripción relacionada y un código de identidad de área de ubicación (LAI). Esta información es utilizada por el MSC cuando maneja llamadas hacia o desde una MS en el área. Cuando una EM se traslada de un área a otra, la responsabilidad de su supervisión pasa de un VLR a otro. El VLR que ha adoptado el MS crea un nuevo registro de datos y se elimina el registro anterior. Siempre que exista un acuerdo de interfuncionamiento entre los operadores de red interesados, la transacción de datos puede cruzar fronteras nacionales y de red.

Inicio Ubicación Registro

El HLR contiene información relevante para los suscriptores móviles que son clientes de pago de la organización que opera la PLMN.

El HLR almacena dos tipos de información:

Subscription Information

La información de suscripción incluye la IMSI y el número de directorio asignado al abonado, el tipo de servicios proporcionados y cualquier restricción relacionada.

Location Information

La información de ubicación incluye la dirección del VLR en el área donde se encuentra actualmente la MS de abonados y la dirección del MSC asociado.

La información de ubicación permite enrutar las llamadas entrantes a la MS. La ausencia de esta información indica que la MS está inactiva y no se puede localizar.

Cuando una MS se mueve de un área de VLR a otra, la información de ubicación en el HLR se actualiza con la nueva entrada para la MS, utilizando los datos de suscripción copiados del HLR. Siempre que exista un acuerdo de interfuncionamiento entre los operadores de red, las transacciones de datos en cuestión pueden moverse a través de la red y las fronteras nacionales.

Tipos de números de identificación

Durante la ejecución del procedimiento de actualización de la ubicación y el procesamiento de una llamada móvil se utilizan diferentes tipos de números:

- Número ISDN de la estación móvil (MSISDN)

- Número de itinerancia de abonado móvil (MSRN)

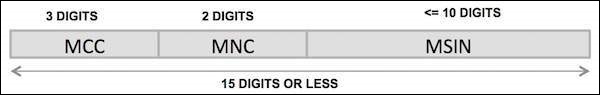

- Identidad internacional de abonado móvil (IMSI)

- Identidad temporal de abonado móvil (TMSI)

- Identidad de estación móvil local (LMSI)

Cada número se almacena en el HLR y / o VLR.

Número ISDN de la estación móvil

El MSISDN es el número de directorio asignado al abonado móvil. Se marca para realizar una llamada telefónica al abonado móvil. El número consta del código de país (CC) del país en el que está registrada la estación móvil (por ejemplo, India 91), seguido del número móvil nacional que consta del código de destino de la red (NDC) y el número de abonado (SN). Se asigna un NDC a cada PLMN GSM.

La composición del MSISDN es tal que se puede utilizar como una dirección de título global en la parte de control de conexión de señalización (SCCP) para enrutar el mensaje al HLR del abonado móvil.

Número de itinerancia de la estación móvil

El MSRN es el número requerido por la pasarela MSC para enrutar una llamada entrante a una MS que actualmente no está bajo el control de la pasarela MSISDN. Con un móvil, la llamada terminada se enruta a la puerta de enlace de MSC. En base a esto, el MSC de la pasarela MSISDN solicita un MSRN para enrutar la llamada a la Identidad de Suscriptor Móvil Internacional (IMSI) de MSC actualmente visitada.

Una EM se identifica por su IMSI. El IMSI está integrado en la SIM del equipo móvil. La MS la proporciona cada vez que accede a la red.

Mobile Country Code (MCC)

El componente MCC del IMSI es un código de 3 dígitos que identifica de manera única el país del domicilio del suscriptor. Lo asigna el UIT-T.

Mobile Network Code (MNC)

El componente MNC es un código de 2 dígitos que identifica la PLMN GSM local del abonado móvil. Es asignado por el gobierno de cada país. Para GSM-1900 se utiliza un MNC de 3 dígitos.

Mobile Subscriber Identification Number (MSIN)

El MSIN es un código que identifica al suscriptor dentro de una PLMN GSM. Lo asigna el operador.

Identidad temporal de abonado móvil (TMSI)

El TMSI es un alias de identidad que se utiliza en lugar del IMSI cuando es posible. El uso de un TMSI asegura que la verdadera identidad del abonado móvil permanece confidencial al eliminar la necesidad de transferir un código IMSI no cifrado a través de un enlace de radio.

Un VLR asigna un código TMSI único a cada abonado móvil que opera en su área. Este código, que solo es válido dentro del área supervisada por el VLR, se usa para identificar al abonado, en mensajes hacia y desde la MS. Cuando un cambio de área de ubicación también implica un cambio de área VLR, se asigna un nuevo código TMSI y se comunica a la MS. La MS almacena el TMSI en su SIM. El TMSI consta de cuatro octetos.

Escenario de actualización de ubicación

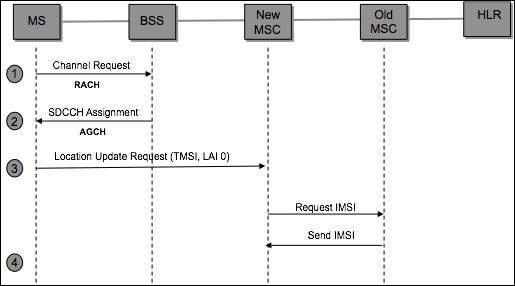

En el siguiente escenario de actualización de ubicación, se supone que una MS ingresa a una nueva área de ubicación que está bajo el control de un VLR diferente (denominado "nuevo VLR") que aquél en el que la MS está actualmente registrada (denominada "VLR antiguo"). El siguiente diagrama muestra los pasos del escenario de actualización de ubicación móvil.

La MS ingresa a una nueva área de celda, escucha la identidad del área de ubicación (LAI) que se transmite en el canal de transmisión (BCCH) y compara esta LAI con la última LAI (almacenada en la SIM) que representa la última área donde se registró el móvil. .

La MS detecta que ha entrado en una nueva área de ubicación y transmite un mensaje de solicitud de canal a través del canal de acceso aleatorio (RACH).

Una vez que el BSS recibe el mensaje de solicitud de canal, asigna un canal de control dedicado autónomo (SDCCH) y reenvía esta información de asignación de canal a la MS a través del canal de concesión de acceso (AGCH). Es a través del SDCCH que la MS se comunicará con el BSS y el MSC.

La MS transmite un mensaje de solicitud de actualización de ubicación al BSS a través del SDCCH. En este mensaje se incluyen la identidad de abonado móvil temporal de MS (TMSI) y el antiguo abonado de área de ubicación (antiguo LAI). La MS puede identificarse con su IMSI o TMSI. En este ejemplo, asumiremos que el móvil proporcionó un TMSI. El BSS reenvía el mensaje de solicitud de actualización de ubicación al MSC.

El VLR analiza el LAI proporcionado en el mensaje y determina que el TMSI recibido está asociado con un VLR diferente (VLR antiguo). Para proceder con el registro, se debe determinar la IMSI de la MS. El nuevo VLR deriva la identidad del antiguo VLR utilizando el LAI recibido, proporcionado en el mensaje de solicitud de actualización de ubicación. También solicita al VLR antiguo que proporcione el IMSI para un TMSI en particular.

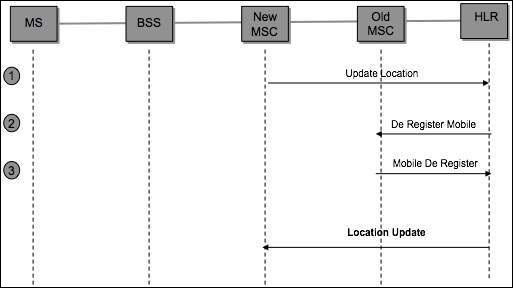

Situación de actualización de escenario: actualización de HLR / VLR es un punto en el que estamos listos para informar al HLR que la MS está bajo el control de un nuevo VLR y que la MS puede darse de baja del VLR anterior. Los pasos en la fase de actualización HLR / VLR son:

El nuevo VLR envía un mensaje al HLR informándole que el IMSI dado ha cambiado de ubicación y se puede llegar a él enrutando todas las llamadas entrantes a la dirección VLR incluida en el mensaje.

El HLR solicita al VLR antiguo que elimine el registro de suscriptor asociado con el IMSI dado. Se reconoce la solicitud.

El HLR actualiza el nuevo VLR con los datos del abonado (perfil de cliente de los abonados móviles).

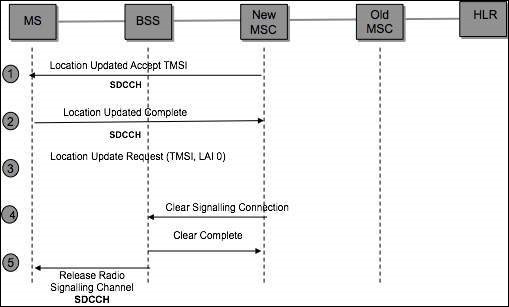

Pasos en la fase de reasignación de TMSI

El MSC envía el mensaje de aceptación de actualización de ubicación a la MS. Este mensaje incluye el nuevo TMSI.

La MS recupera el nuevo valor TMSI del mensaje y actualiza su SIM con este nuevo valor. A continuación, el móvil envía un mensaje de actualización completa al MSC.

El MSC solicita al BSS que se libere la conexión de señalización entre el MSC y la MS.

El MSC libera su parte de la conexión de señalización cuando recibe el mensaje claro y completo del BSS.

El BSS envía un mensaje de liberación de canal de "recursos de radio" a la MS y luego libera el Canal de Control Dedicado Independiente (SDCCH) que se asignó previamente. El BSS informa entonces al MSC que la conexión de señalización se ha liberado.

Periodicidad de actualización de ubicación

La actualización de ubicación se lleva a cabo automáticamente cuando la MS cambia su LA. Se pueden generar muchas actualizaciones de ubicación si un usuario cruza el límite de LA con frecuencia. Si la MS permanece en la misma LA, la actualización de la ubicación puede tener lugar en función del tiempo / movimiento / distancia, según lo definido por el proveedor de la red.

Entregar

Este es el proceso de conmutar automáticamente una llamada en curso de un canal de tráfico a otro para neutralizar los efectos adversos de los movimientos del usuario. El proceso de transferencia se iniciará solo si el control de potencia ya no es útil.

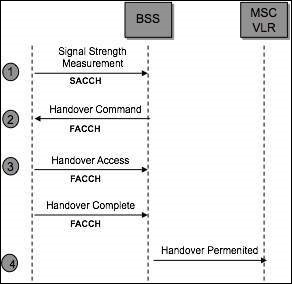

El proceso de transferencia es MAHO (transferencia asistida móvil). Comienza con las mediciones de enlace descendente por el MS (fuerza de la señal de BTS, calidad de la señal de BTS). La MS puede medir la intensidad de la señal de los 6 mejores enlaces descendentes BTS vecinos (lista de candidatos).

Tipos de entrega

Hay dos tipos de traspaso:

-

Traspaso interno o intra BSS

Entrega intracelular

Entrega entre células

-

Entrega externa o inter BSS

Entrega intra-MSC

Inter MSC entrega

El traspaso interno es gestionado por el BSC y el traspaso externo por MSC.

Los objetivos de Hand Over son los siguientes:

- Mantenga una buena calidad de expresión.

- Minimice la cantidad de llamadas perdidas.

- Maximice la cantidad de tiempo que la estación móvil está en la mejor celda.

- Minimice el número de traspasos.

When will a Hand Over take place?

- La distancia (retardo de propagación) entre la MS y la BTS se vuelve demasiado grande.

- Si el nivel de la señal recibida es muy bajo.

- Si la calidad de la señal recibida es muy baja.

- La situación de pérdida de trayecto de la estación móvil a otra celda es mejor.

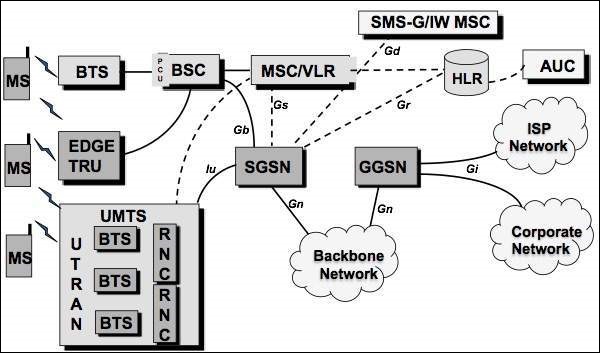

La siguiente nueva red GPRS agrega los siguientes elementos a una red GSM existente.

Unidad de control de paquetes (PCU).

Nodo de soporte de GPRS (SGSN): el MSC de la red GPRS.

Gateway GPRS Support Node (GGSN): puerta de enlace a redes externas.

Border Gateway (BG): una puerta de entrada a otras PLMN.

Intra-PLMN backbone: una red basada en IP que interconecta todos los elementos GPRS.

Servicio general de radio por paquetes (GPRS)

GPRS introduce la transmisión de datos por paquetes al abonado móvil.

GPRS está diseñado para funcionar dentro de la infraestructura GSM existente con nodos de conmutación de paquetes adicionales.

Esta técnica de modo paquete utiliza tecnología de múltiples ranuras junto con soporte para todos los esquemas de codificación (CS-1 a CS-4) para aumentar las velocidades de datos hasta 160 kbit / s.

El sistema GPRS utiliza los canales de radio físicos definidos para GSM. Un canal físico utilizado por GPRS se denomina canal de datos por paquetes (PDCH).

Los PDCH pueden asignarse para GPRS (PDCH dedicado) o utilizarse por GPRS solo si ninguna conexión de conmutación de circuitos los requiere (a pedido). El operador puede definir 0-8 PDCH dedicados por celda. El operador puede especificar dónde quiere que se ubiquen sus PDCH.

El primer PDCH dedicado en la celda es siempre un PDCH maestro (MPDCH). Los PDCH bajo demanda pueden ser sustituidos por llamadas entrantes conmutadas por circuitos en situaciones de congestión en la celda.

| Esquema de código | Velocidad (kbit / s) |

| CS-1 | 8.0 |

| CS-2 | 12,0 |

| CS-3 | 14,4 |

| CS-4 | 20,0 |

Funciones de nodo de soporte de GPRS (SGSN)

El elemento SGSN o Nodo de soporte de servicio GPRS de la red GPRS proporciona una serie de tomas centradas en los elementos IP del sistema en general. Proporciona una variedad de servicios a los móviles:

- Enrutamiento y transferencia de paquetes

- Gestión de movilidad

- Authentication

- Attach/detach

- Gestión de enlaces lógicos

- Carga de datos

Hay un registro de ubicación dentro del SGSN y este almacena la información de ubicación (por ejemplo, celda actual, VLR actual). También almacena los perfiles de usuario (por ejemplo, IMSI, direcciones de paquetes utilizadas) para todos los usuarios de GPRS registrados con el SGSN particular.

Funciones del nodo de soporte de Gateway GPRS (GGSN)

El GGSN, Gateway GPRS Support Node es una de las entidades más importantes dentro de la arquitectura de red GSM EDGE.

El GGSN organiza la interacción entre la red GPRS / EDGE y las redes externas de conmutación de paquetes a las que se pueden conectar los móviles. Estos pueden incluir redes de Internet y X.25.

Se puede considerar que el GGSN es una combinación de puerta de enlace, enrutador y cortafuegos, ya que oculta la red interna al exterior. En funcionamiento, cuando el GGSN recibe datos dirigidos a un usuario específico, verifica si el usuario está activo y luego reenvía los datos. En la dirección opuesta, el GGSN enruta los datos en paquetes del móvil a la red de destino correcta.

Actualización de equipos de GSM a GPRS

Mobile Station (MS)- Se requiere una nueva estación móvil para acceder a los servicios GPRS. Estos nuevos terminales serán compatibles con GSM para llamadas de voz. Hay tres tipos de teléfonos disponibles. Tipo A: GPRS y voz (simultáneamente), Tipo B: GPRS y voz (cambio automático), Tipo C: GPRS o voz (cambio manual).

BTS - Se requiere una actualización de software en el sitio del transceptor base existente.

BSC- Requiere una actualización de software y la instalación de nuevo hardware llamado unidad de control de paquetes (PCU). La PCU es responsable de manejar las capas de control de acceso al medio (MAC) y control de enlace de radio (RLC) de la interfaz de radio y las capas de servicio de red y BSSGP de la interfaz Gb. Hay una PCU por BSC. La interfaz Gb transporta tráfico GPRS / EGPRS desde SGSN (Nodo de soporte de servicio GPRS) a la PCU.

GPRS Support Nodes (GSNs) - El despliegue de GPRS requiere la instalación de nuevos elementos de red central denominados nodo de soporte de servicio GPRS (SGSN) y nodo de soporte de puerta de enlace GPRS (GGSN).

Databases (HLR, VLR, etc.) - Todas las bases de datos involucradas en la red requerirán actualizaciones de software para manejar los nuevos modelos de llamadas y funciones introducidas por GPRS.

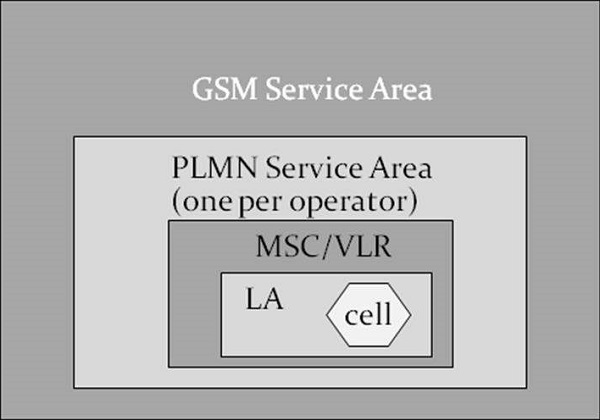

Información de ubicación: jerarquía del área de servicio GSM

Cell- La celda es el área de servicio básico y una BTS cubre una celda. A cada celda se le asigna una identidad global de celda (CGI), un número que identifica de manera única a la celda.

LA- Un grupo de celdas forma un área de ubicación. Esta es el área que se busca cuando un suscriptor recibe una llamada entrante. A cada área de ubicación se le asigna una identidad de área de ubicación (LAI). Cada área de ubicación es atendida por uno o más BSC.

MSC/VLR Service Area - El área cubierta por un MSC se denomina área de servicio MSC / VLR.

PLMN- El área cubierta por un operador de red se llama PLMN. Una PLMN puede contener una o más MSC.

GSM Service Area - El área en la que un suscriptor puede acceder a la red.

Las velocidades de datos mejoradas para la evolución global (EDGE) introduce una nueva técnica de modulación, así como mejoras de protocolo para transmitir paquetes por radio.

El uso de la nueva modulación y las mejoras del protocolo dan como resultado un aumento espectacular del rendimiento y las ganancias de capacidad que permiten los servicios 3G en las redes GSM / GPRS existentes. No se necesitan cambios en la infraestructura de red central existente para admitir EDGE. Esto enfatiza el hecho de que EDGE es solo un "complemento" para BSS.

Para EDGE, se introducen nueve esquemas de modulación y codificación (MCS) (MCS1 a MCS9) y se optimizan para diferentes entornos de radio. Cuatro esquemas de codificación EDGE usan GMSK y cinco usan 8 modulación PSK.

Actualización a EDGE

Mobile Station (MS) - MS debe estar habilitado para EDGE.

BTS - El hardware suministrado está habilitado para Edge.

BSC - Las definiciones de los intervalos de tiempo EDGE deben realizarse en BSC.

GPRS Support Nodes (GSNs) - Las definiciones de Edge deben definirse en GSN.

Databases (HLR, VLR, etc.) - No se requiere definición.

Beneficios de EDGE

- Beneficios a corto plazo: capacidad y rendimiento,

- Fácil implementación en una red GSM / GPRS,

- Económico,

- Aumenta la capacidad y triplica la velocidad de datos de GPRS,

- Habilita nuevos servicios multimedia,

- Beneficio a largo plazo: armonización con WCDMA.

Qué significaría EDGE para los suscriptores

- Aplicaciones de transmisión

- Descargas de muy alta velocidad

- Conexiones de intranet corporativa

- MMS más rápido

- Vídeo llamada

- Aplicaciones corporativas verticales: videoconferencia, presentaciones remotas.

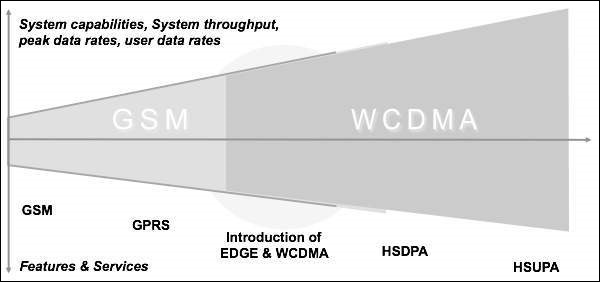

El Sistema Universal de Telecomunicaciones Móviles (UMTS) es un sistema celular móvil de tercera generación para redes basado en el estándar GSM. Desarrollado y mantenido por 3GPP (Proyecto de asociación de tercera generación), UMTS es un componente de la Unión Internacional Estándar para todas las telecomunicaciones IMT-2000 y lo compara con el conjunto de estándares para redes CDMA2000 basadas en la tecnología cdmaOne de la competencia. UMTS utiliza tecnología de acceso por radio de acceso múltiple por división de código de banda ancha (W-CDMA) para proporcionar una mayor eficiencia espectral y operadores de redes móviles de ancho de banda.

Evolución de la red

Una evolución que tiene sentido

HSUPA - Acceso a paquetes de enlace ascendente de alta velocidad

HSDPA - Acceso a paquetes de enlace descendente de alta velocidad

La idea principal detrás de 3G es preparar una infraestructura universal capaz de transportar servicios existentes y futuros. La infraestructura debe diseñarse de manera que los cambios y la evolución de la tecnología puedan adaptarse a la red sin generar incertidumbres en los servicios existentes que utilizan la estructura de red existente.

El primer Proyecto de Asociación de Tercera Generación de Acceso Múltiple (3GPP) Las redes de División de Código de Banda Ancha (WCDMA) se lanzaron en 2002. A fines de 2005, había 100 redes WCDMA abiertas y un total de más de 150 operadores con licencias para la operación de frecuencias WCDMA. Actualmente, las redes WCDMA se implementan en la banda UMTS de alrededor de 2 GHz en Europa y Asia, incluidos Japón y América, Corea. WCDMA se implementa en el 850 y 1900 de las asignaciones de frecuencia existentes y la nueva banda 3G 1700/2100 debería estar disponible en un futuro próximo. 3GPP ha definido la operación WCDMA para varias bandas adicionales, que se espera que entren en servicio en los próximos años.

A medida que aumenta la penetración móvil de WCDMA, permite que las redes WCDMA lleven una mayor proporción de tráfico de voz y datos. La tecnología WCDMA proporciona algunas ventajas para el operador en cuanto a que permite los datos, pero también mejora la voz de base. La capacidad de voz ofrecida es muy alta debido a los mecanismos de control de interferencias, incluida la reutilización de frecuencia de 1, el control rápido de potencia y el traspaso suave.

WCDMA puede ofrecer muchos más minutos de voz a los clientes. Mientras tanto, WCDMA también puede mejorar el servicio de voz de banda ancha con el códec AMR, que claramente proporciona una mejor calidad de voz que la telefonía fija. En resumen, WCDMA puede ofrecer más minutos de voz con mejor calidad.

Además de la alta eficiencia espectral, WCDMA de tercera generación (3G) proporciona un cambio aún más dramático en la capacidad de la estación base y la eficiencia del equipo. El alto nivel de integración en el WCDMA se logra debido a la portadora de banda ancha: una gran cantidad de usuarios soportados por la portadora y se requieren menos portadoras de radiofrecuencia (RF) para proporcionar la misma capacidad.

Con menos partes de RF y más procesamiento de banda base digital, WCDMA puede aprovechar la rápida evolución de la capacidad de procesamiento de señales digitales. El nivel de integración de la estación base alta permite la construcción eficiente de sitios de alta capacidad, ya que se puede evitar la complejidad de los combinadores de RF, antenas adicionales o cables de alimentación. Los operadores de WCDMA pueden proporcionar servicios de datos útiles, que incluyen navegación, videollamadas de persona a persona, deportes y video y nuevos clips de TV móvil.

WCDMA permite voz y datos simultáneos, lo que permite, por ejemplo, navegar o enviar correo electrónico cuando se realizan conferencias de voz o se comparten videos en tiempo real durante las llamadas de voz.

Los operadores también ofrecen conectividad móvil a Internet e intranet corporativa con una tasa de bits máxima de 384 kbps de enlace descendente y ambos enlaces ascendentes. Los primeros terminales y redes se han limitado a un enlace ascendente de 64 a 128 kbps, mientras que los últimos productos proporcionan un enlace ascendente de 384 kbps.

WCDMA-3G

El servicio inalámbrico 3G ha sido diseñado para proporcionar altas velocidades de datos, acceso a datos siempre activo y mayor capacidad de voz. A continuación se enumeran algunos puntos notables:

Las altas velocidades de datos, medidas en Mbps, permiten video en movimiento completo, acceso a Internet de alta velocidad y videoconferencia.

Los estándares de la tecnología 3G incluyen UMTS, basado en la tecnología WCDMA (con bastante frecuencia los dos términos se usan indistintamente) y CDMA2000, que es la consecuencia de la tecnología anterior CDMA 2G.

El estándar UMTS es generalmente preferido por los países que utilizan la red GSM. CDMA2000 tiene varios tipos, incluidos 1xRTT, 1xEV-DO y 1xEV-DV. Las velocidades de datos que ofrecen van desde 144 kbps hasta más de 2 mbps.

Subsistemas de la red 3G

Un sistema GSM está diseñado básicamente como una combinación de tres subsistemas principales:

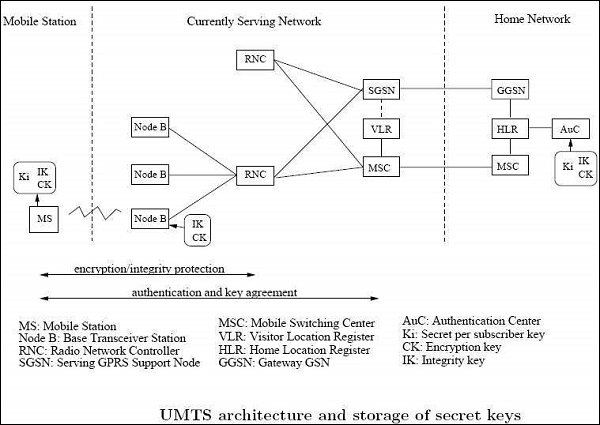

Network Subsystem (NSS)- MSC / VLR, HLR, AuC, SMSC, EIR, MGW. Común para redes 2G y 3G.

UTRAN - RNC y RBS.

Subsistema de soporte de operación y mantenimiento (OSS).

Hay tres interfaces dominantes, a saber,

IuCS - Entre RNC y MSC para voz y datos de circuito;

IuPS - Entre RNC y SGSN para paquetes de datos;

Uu interface - Entre el RNC y MS.

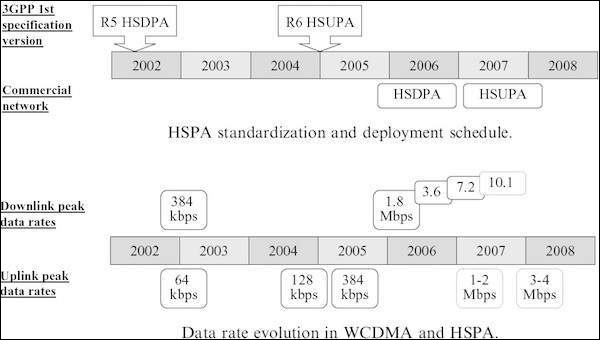

Veamos brevemente el programa de estandarización e implementación de HSPA:

El acceso de paquetes de enlace descendente de alta velocidad (HSDPA) se estandarizó como parte de 3GPP Release 5 con la primera versión de especificación en marzo de 2002.

El acceso de paquetes de enlace ascendente de alta velocidad (HSUPA) fue parte de 3GPP Release 6 con la primera versión de especificación en diciembre de 2004.

HSDPA y HSUPA juntos se denominan acceso de paquetes de alta velocidad (HSPA).

Las primeras redes comerciales HSDPA estaban disponibles a finales de 2005 y las redes comerciales HSUPA estaban disponibles en 2007.

La velocidad máxima de datos HSDPA disponible en los terminales es inicialmente de 1,8 Mbps y aumentará a 3,6 y 7,2 Mbps durante 2006 y 2007, y luego a 10 Mbps y más allá de 10 Mbps.

La velocidad máxima de datos de HSUPA en la fase inicial fue de 1 a 2 Mbps y la segunda fase fue de 3 a 4 Mbps.