Stratégies de cybersécurité

Pour concevoir et mettre en œuvre un cyberespace sécurisé, des stratégies strictes ont été mises en place. Ce chapitre explique les principales stratégies employées pour garantir la cybersécurité, notamment:

- Créer un cyberécosystème sécurisé

- Créer un cadre d'assurance

- Encourager les normes ouvertes

- Renforcer le cadre réglementaire

- Création de mécanismes pour la sécurité informatique

- Sécurisation des services de gouvernance électronique

- Protection de l'infrastructure d'informations critiques

Stratégie 1 - Créer un cyberécosystème sécurisé

Le cyberécosystème implique un large éventail d'entités variées telles que des appareils (technologies de la communication et ordinateurs), des individus, des gouvernements, des organisations privées, etc., qui interagissent les uns avec les autres pour de nombreuses raisons.

Cette stratégie explore l'idée d'avoir un cyber-écosystème solide et robuste dans lequel les cyber-appareils peuvent fonctionner ensemble à l'avenir pour prévenir les cyber-attaques, réduire leur efficacité ou trouver des solutions pour se remettre d'une cyber-attaque.

Un tel cyberécosystème aurait la capacité intégrée à ses cyber-appareils de permettre l'organisation de modes d'action sécurisés au sein et entre des groupes d'appareils. Ce cyber-écosystème peut être supervisé par les techniques de surveillance actuelles où des produits logiciels sont utilisés pour détecter et signaler les failles de sécurité.

Un cyber-écosystème fort a trois structures symbiotiques - Automation, Interoperability, et Authentication.

Automation - Il facilite la mise en œuvre de mesures de sécurité avancées, améliore la rapidité et optimise les processus de prise de décision.

Interoperability- Il renforce les actions collaboratives, améliore la prise de conscience et accélère le processus d'apprentissage. Il existe trois types d'interopérabilité -

- Sémantique (c.-à-d. Lexique partagé basé sur une compréhension commune)

- Technical

- Politique - Important pour assimiler différents contributeurs dans une structure de cyber-défense inclusive.

Authentication - Il améliore les technologies d'identification et de vérification qui fonctionnent pour fournir -

- Security

- Affordability

- Facilité d'utilisation et d'administration

- Scalability

- Interoperability

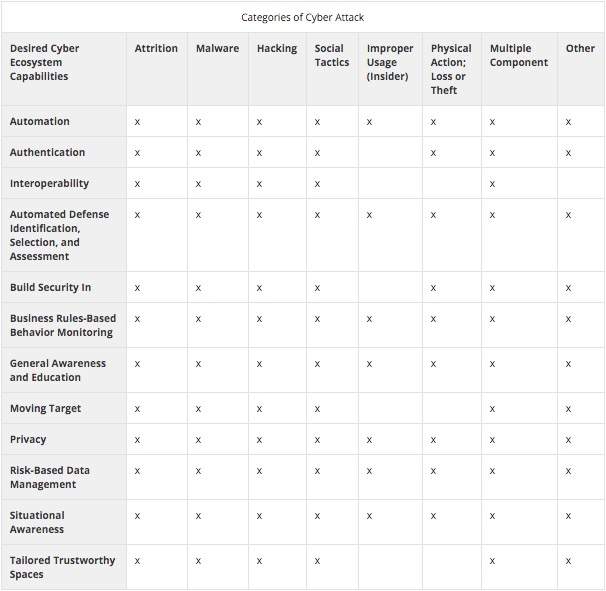

Comparaison des attaques

Le tableau suivant montre la comparaison des catégories d'attaques par rapport aux capacités souhaitées du cyberécosystème -

Étude de cas

Le diagramme suivant a été préparé par Guilbert Gates for The New York Times, qui montre comment une usine iranienne a été piratée via Internet.

Explanation- Un programme a été conçu pour faire fonctionner automatiquement la centrale nucléaire iranienne. Malheureusement, un travailleur qui n'était pas au courant des menaces a introduit le programme dans le contrôleur. Le programme a collecté toutes les données relatives à l'usine et a envoyé les informations aux agences de renseignement qui ont ensuite développé et inséré un ver dans l'usine. En utilisant le ver, l'usine a été contrôlée par des mécréants qui ont conduit à la génération de plus de vers et par conséquent, l'usine a complètement échoué.

Types d'attaques

Le tableau suivant décrit les catégories d'attaques -

| Catégorie d'attaque | Description de l'attaque |

|---|---|

| Usure | Méthodes utilisées pour endommager les réseaux et les systèmes. Il comprend les éléments suivants -

|

| Malware | Tout logiciel malveillant utilisé pour interrompre le fonctionnement normal de l'ordinateur et endommager les actifs d'information sans le consentement du propriétaire. Toute exécution à partir d'un périphérique amovible peut augmenter la menace d'un malware. |

| Le piratage | Une tentative d'exploiter intentionnellement des faiblesses pour obtenir un accès contraire à l'éthique, généralement effectuée à distance. Cela peut inclure -

|

| Tactiques sociales | Utiliser des tactiques sociales telles que la tromperie et la manipulation pour accéder aux données, aux systèmes ou aux contrôles. Il comprend -

|

| Mauvaise utilisation (menace interne) | Abus de droits sur les données et les contrôles par un individu dans une organisation qui violerait les politiques de l'organisation. Il comprend -

|

| Action physique / perte ou vol d'équipement | Attaques d'origine humaine telles que -

|

| Composant multiple | Techniques d'attache unique contenant plusieurs techniques et composants d'attaque avancés. |

| Autre | Attaques telles que -

|

Stratégie 2 - Créer un cadre d'assurance

L'objectif de cette stratégie est de concevoir un schéma conforme aux normes de sécurité mondiales à travers des produits, des processus, des personnes et des technologies traditionnels.

Pour répondre aux exigences de sécurité nationale, un cadre national connu sous le nom de Cybersecurity Assurance Frameworkétait développé. Il accueille les organisations d'infrastructures essentielles et les gouvernements grâce à des actions «habilitantes et approuvées».

Enablingles actions sont menées par des entités gouvernementales qui sont des organes autonomes sans intérêts commerciaux. La publication des «Exigences de conformité à la politique de sécurité nationale» et des directives et documents de sécurité informatique pour permettre la mise en œuvre et la conformité de la sécurité informatique sont effectuées par ces autorités.

Endorsing les actions sont impliquées dans des services rentables après avoir satisfait aux normes de qualification obligatoires et comprennent les éléments suivants:

Certification ISMS ISO 27001 / BS 7799, audits du système SI, etc., qui sont essentiellement les certifications de conformité.

Norme «Critères Communs» ISO 15408 et normes de vérification des modules Crypto, qui sont l'évaluation et la certification des produits de sécurité informatique.

Services pour aider les consommateurs à mettre en œuvre la sécurité informatique, tels que la formation du personnel de sécurité informatique.

Certification d'entreprise de confiance

Les TI / ITES / BPO indiens doivent se conformer aux normes internationales et aux meilleures pratiques en matière de sécurité et de confidentialité avec le développement du marché de l'externalisation. ISO 9000, CMM, Six Sigma, gestion de la qualité totale, ISO 27001, etc., sont quelques-unes des certifications.

Les modèles existants tels que les niveaux SEI CMM sont exclusivement destinés aux processus de développement logiciel et ne résolvent pas les problèmes de sécurité. Par conséquent, plusieurs efforts sont faits pour créer un modèle basé sur le concept d'autocertification et sur les lignes du Software Capability Maturity Model (SW-CMM) de CMU, USA.

La structure qui a été créée grâce à une telle association entre l'industrie et le gouvernement comprend les éléments suivants:

- standards

- guidelines

- practices

Ces paramètres aident les propriétaires et les exploitants d'infrastructures critiques à gérer les risques liés à la cybersécurité.

Stratégie 3 - Encourager les normes ouvertes

Les normes jouent un rôle important dans la définition de la manière dont nous abordons les questions liées à la sécurité de l'information dans les régions géographiques et les sociétés. Les normes ouvertes sont encouragées à -

- Améliorer l'efficacité des processus clés,

- Permettre les incorporations de systèmes,

- Fournir aux utilisateurs un moyen de mesurer de nouveaux produits ou services,

- Organiser la démarche pour aménager de nouvelles technologies ou business models,

- Interpréter des environnements complexes et

- Soutenez la croissance économique.

Des normes telles que ISO 27001 [3] encouragent la mise en œuvre d'une structure organisationnelle standard, dans laquelle les clients peuvent comprendre les processus et réduire les coûts d'audit.

Stratégie 4 - Renforcer le cadre réglementaire

L'objectif de cette stratégie est de créer un écosystème du cyberespace sécurisé et de renforcer le cadre réglementaire. Un mécanisme 24/7 a été envisagé pour faire face aux cybermenaces via le National Critical Information Infrastructure Protection Center (NCIIPC). L'équipe d'intervention en cas d'urgence informatique (CERT-In) a été désignée pour agir en tant qu'organisme nodal de gestion de crise.

Voici quelques points saillants de cette stratégie:

Promotion de la recherche et développement en cybersécurité.

Développer les ressources humaines grâce à des programmes d'éducation et de formation.

Encourager toutes les organisations, qu'elles soient publiques ou privées, à désigner une personne pour occuper le poste de Chief Information Security Officer (RSSI) qui sera responsable des initiatives de cybersécurité.

Les forces armées indiennes sont en train d'établir un cyber-commandement dans le cadre du renforcement de la cybersécurité du réseau et des installations de défense.

Une mise en œuvre efficace d'un partenariat public-privé est en cours, ce qui contribuera grandement à la création de solutions au paysage des menaces en constante évolution.

Stratégie 5 - Créer des mécanismes pour la sécurité informatique

Certains mécanismes de base qui sont en place pour assurer la sécurité informatique sont: les mesures de sécurité orientées lien, les mesures de sécurité de bout en bout, les mesures orientées association et le cryptage des données. Ces méthodes diffèrent dans leurs fonctionnalités internes d'application et également dans les attributs de la sécurité qu'elles fournissent. Parlons-en brièvement.

Mesures orientées lien

Il offre la sécurité lors du transfert de données entre deux nœuds, quelles que soient la source et la destination éventuelles des données.

Mesures de bout en bout

C'est un moyen pour transporter des unités de données de protocole (PDU) de manière protégée de la source à la destination de telle sorte que la perturbation de l'une de leurs liaisons de communication ne viole pas la sécurité.

Mesures axées sur les associations

Les mesures axées sur les associations sont un ensemble modifié de mesures de bout en bout qui protègent chaque association individuellement.

Cryptage des données

Il définit certaines caractéristiques générales des chiffrements conventionnels et la classe récemment développée de chiffrements à clé publique. Il encode les informations de manière à ce que seul le personnel autorisé puisse les décrypter.

Stratégie 6 - Sécurisation des services de gouvernance électronique

La gouvernance électronique (e-gouvernance) est l'instrument le plus précieux du gouvernement pour fournir des services publics de manière responsable. Malheureusement, dans le scénario actuel, il n'y a pas de structure juridique dédiée à l'e-gouvernance en Inde.

De même, il n'y a pas de loi pour la fourniture électronique obligatoire de services publics en Inde. Et rien n'est plus dangereux et gênant que d'exécuter des projets d'e-gouvernance sans une cybersécurité suffisante. Par conséquent, la sécurisation des services de gouvernance électronique est devenue une tâche cruciale, en particulier lorsque le pays effectue des transactions quotidiennes par carte.

Heureusement, la Reserve Bank of India a mis en place des mesures de sécurité et d'atténuation des risques pour les transactions par carte en Inde, applicables depuis le 1er octobre 2013. Elle a confié la responsabilité de garantir les transactions sécurisées par carte aux banques plutôt qu'aux clients.

Le terme «gouvernement électronique» ou gouvernement électronique fait référence à l’utilisation des technologies de l’information et de la communication (TIC) par les organismes gouvernementaux pour ce qui suit -

- Prestation efficace de services publics

- Raffiner l'efficacité interne

- Échange d'informations facile entre les citoyens, les organisations et les organismes gouvernementaux

- Restructuration des processus administratifs.

Stratégie 7 - Protéger l'infrastructure d'information critique

L'infrastructure d'information essentielle est l'épine dorsale de la sécurité nationale et économique d'un pays. Cela comprend les centrales électriques, les autoroutes, les ponts, les usines chimiques, les réseaux, ainsi que les bâtiments où des millions de personnes travaillent chaque jour. Ceux-ci peuvent être sécurisés grâce à des plans de collaboration rigoureux et des implémentations disciplinées.

La protection des infrastructures critiques contre le développement de cybermenaces nécessite une approche structurée. Il est nécessaire que le gouvernement collabore activement avec les secteurs public et privé sur une base régulière pour prévenir, répondre et coordonner les efforts d'atténuation contre les tentatives de perturbations et les impacts négatifs sur les infrastructures essentielles du pays.

Il est demandé que le gouvernement travaille avec les propriétaires et exploitants d'entreprises pour renforcer leurs services et groupes en partageant des informations sur les cybermenaces et autres menaces.

Une plate-forme commune doit être partagée avec les utilisateurs pour soumettre des commentaires et des idées, qui peuvent être travaillées ensemble pour construire une base plus solide pour sécuriser et protéger les infrastructures critiques.

Le gouvernement des États-Unis a adopté un décret "Amélioration de la cybersécurité des infrastructures critiques" en 2013 qui donne la priorité à la gestion des risques de cybersécurité impliqués dans la fourniture de services d'infrastructure critiques. Ce cadre fournit une classification et un mécanisme communs pour les organisations:

- Définir leur portée cybersécurité existante,

- Définir leurs objectifs en matière de cybersécurité,

- Catégoriser et prioriser les chances de développement dans le cadre d'un processus constant, et

- Communiquez avec tous les investisseurs sur la cybersécurité.