Suppression des logiciels malveillants - Préparation à la suppression

Les malwares s'attachent aux programmes et les transmettent à d'autres programmes en utilisant certains événements. Ils ont besoin que ces événements se produisent car ils ne peuvent pas démarrer par eux-mêmes, se transmettre à l'aide de fichiers non exécutables et infecter d'autres réseaux ou un ordinateur.

Pour préparer la phase de suppression, nous devons d'abord comprendre quels processus informatiques sont utilisés par le malware afin de les tuer. Quels ports de trafic sont utilisés par eux pour les bloquer? Quels sont les fichiers liés à ces malwares, afin que nous puissions avoir la chance de les réparer ou de les supprimer. Tout cela comprend un ensemble d'outils qui nous aideront à recueillir ces informations.

Processus d'enquête

D'après les conclusions susmentionnées, nous devons savoir que lorsque certains processus ou services inhabituels s'exécutent seuls, nous devons approfondir leurs relations avec un éventuel virus. Le processus d'enquête est le suivant -

Pour étudier les processus, nous devons commencer par utiliser les outils suivants -

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

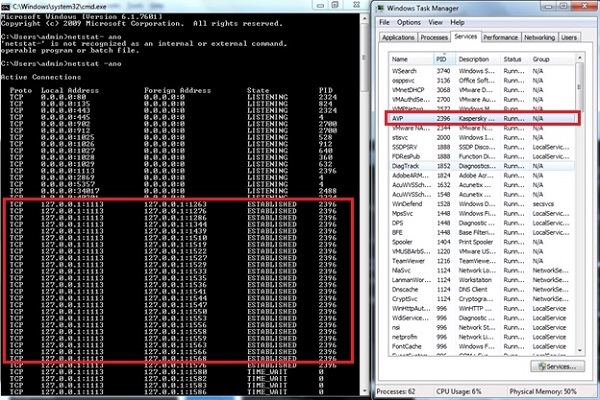

le Listdll.exe montre tous les dll filesqui sont utilisés. lenetstat.exeavec ses variables montre tous les processus en cours d'exécution avec leurs ports respectifs. L'exemple suivant montre comment un processus deKaspersky Antivirusest mappé à une commande netstat-ano pour voir les numéros de processus. Pour vérifier à quel numéro de processus il appartient, nous utiliserons le gestionnaire de tâches.

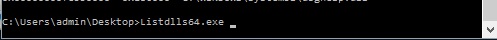

Pour Listdll.exe, nous l'avons téléchargé à partir du lien suivant - https://technet.microsoft.com/en-us/sysinternals/bb896656.aspx et nous pouvons l'exécuter pour vérifier quels processus sont connectés à la DLL utilisée.

Nous ouvrons CMD et allons au chemin de Listdll.exe comme indiqué dans la capture d'écran suivante, puis l'exécutons.

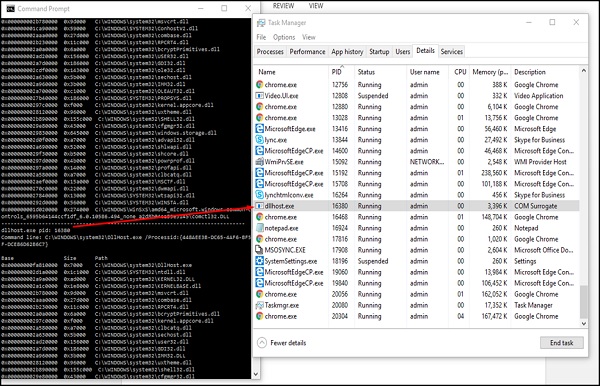

Nous obtiendrons le résultat comme indiqué dans la capture d'écran suivante.

Par exemple, le PID 16320 est utilisé par le dllhost.exe, qui a une description COM Surrogateet à gauche. Il a montré toutes les DLL affichées par ce processus, que nous pouvons rechercher et vérifier.

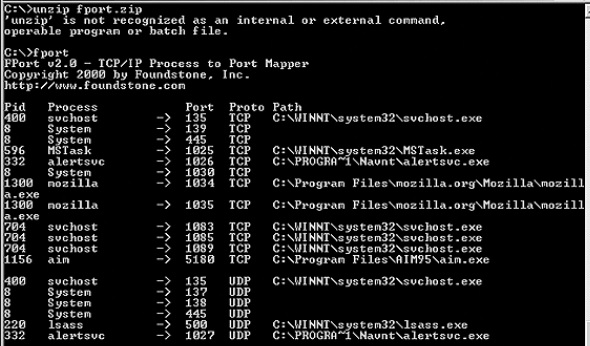

Nous allons maintenant utiliser le Fport, qui peut être téléchargé à partir du lien suivant - https://www.mcafee.com/hk/downloads/free-tools/fport.aspx# pour mapper les services et le PID avec les ports.

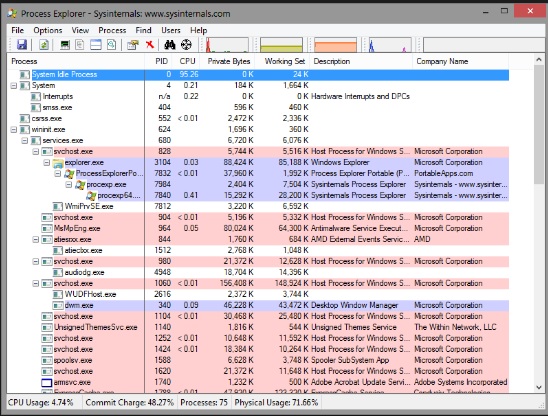

Un autre outil pour surveiller les services et voir combien de ressources ils consomment est appelé «Process Explorer», qui peut être téléchargé à partir du lien suivant - https://download.sysinternals.com/files/ProcessExplorer.zip et après l'avoir téléchargé, vous devez exécuter le fichier exe et vous verrez le résultat suivant -