Metasploit - Ingénierie sociale

L'ingénierie sociale peut être définie au sens large comme un processus d'extraction d'informations sensibles (telles que les noms d'utilisateur et les mots de passe) par astuce. Les pirates utilisent parfois de faux sites Web et des attaques de phishing à cette fin. Essayons de comprendre le concept d'attaques d'ingénierie sociale à travers quelques exemples.

Exemple 1

Vous devez avoir remarqué que d'anciens documents de l'entreprise étaient jetés dans des poubelles. Ces documents peuvent contenir des informations sensibles telles que des noms, des numéros de téléphone, des numéros de compte, des numéros de sécurité sociale, des adresses, etc. de données sensibles. Bien que cela semble improbable, les attaquants peuvent facilement récupérer des informations dans les bennes à ordures de l'entreprise en pillant les ordures.

Exemple 2

Un attaquant peut se lier d'amitié avec le personnel d'une entreprise et établir de bonnes relations avec lui sur une période de temps. Cette relation peut être établie en ligne via les réseaux sociaux, les salles de discussion ou hors ligne à une table basse, dans une aire de jeux ou par tout autre moyen. L'attaquant prend le personnel du bureau en toute confiance et finit par extraire les informations sensibles requises sans donner d'indice.

Exemple 3

Un ingénieur social peut se faire passer pour un salarié ou un utilisateur valide ou un VIP en simulant une carte d'identité ou simplement en convaincant les employés de sa position dans l'entreprise. Un tel attaquant peut accéder physiquement à des zones restreintes, offrant ainsi de nouvelles opportunités d'attaques.

Exemple 4

Il arrive dans la plupart des cas qu'un attaquant soit près de vous et puisse faire shoulder surfing pendant que vous saisissez des informations sensibles telles que l'ID utilisateur et le mot de passe, le code PIN du compte, etc.

Attaque d'ingénierie sociale dans Metasploit

Dans cette section, nous discuterons de la manière dont vous pouvez lancer une attaque d'ingénierie sociale à l'aide de Metasploit.

Tout d'abord, allez sur la page d'accueil de Metasploit et cliquez sur Phishing Campaign, comme illustré dans la capture d'écran suivante.

Entrez le nom du projet et cliquez sur Suivant.

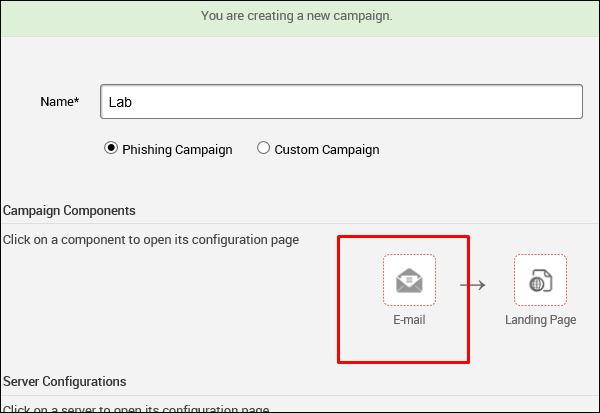

Saisissez le nom de la campagne. Dans notre cas, c'estLab. Ensuite, cliquez sur leE-mail icône sous Campaign Components.

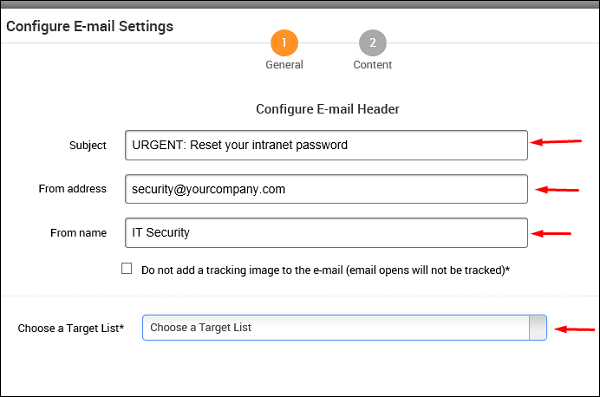

Sur l'écran suivant, vous devez fournir les données demandées en fonction de votre campagne.

Ensuite, cliquez sur le Contenticône (numéro 2) si vous souhaitez modifier quoi que ce soit dans le contenu de l'e-mail. Après avoir modifié le contenu, cliquez surSave.

Ensuite, cliquez sur le Landing Page icône pour définir les URL vers lesquelles vous souhaitez rediriger vos utilisateurs trompés.

Comme indiqué dans la capture d'écran suivante, entrez l'URL à Path et cliquez Next.

Sur l'écran suivant, cliquez sur le bouton Clone Websitece qui ouvrira une autre fenêtre. Ici, vous devez entrer le site Web que vous souhaitez cloner. Comme vous pouvez le voir dans la capture d'écran suivante, nous sommes entréstutorialpoint.comdans ce champ. Ensuite, cliquez sur leClone et enregistrez vos modifications.

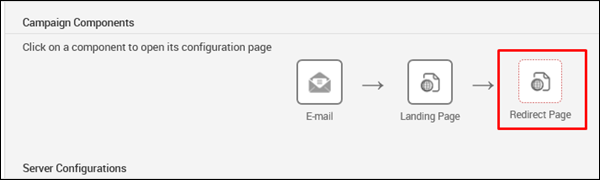

Ensuite, cliquez sur le Redirect Page bouton.

Cliquez sur Next et vous verrez l'écran suivant.

Vous pouvez cliquer sur le Clone Website pour cloner à nouveau le site Web redirigé.

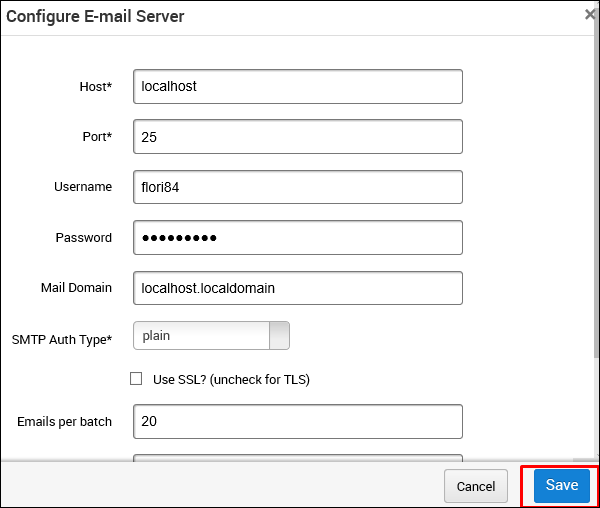

Ensuite, dans le Server Configuration section, cliquez sur le E-mail Server bouton.

Sur l'écran suivant, saisissez mailserver settingsqui servira de relais pour envoyer cet e-mail de phishing. Puis cliqueSave.

dans le Notifications section, il existe une option pour Notify others before launching the campaign. Vous pouvez choisir d'utiliser cette option pour avertir les autres. Puis cliqueSave.

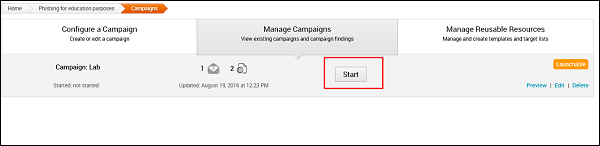

Ensuite, vous verrez une nouvelle fenêtre. Ici, vous devez cliquer sur leStart bouton pour lancer le processus d'envoi d'e-mails de phishing.

Metasploit propose des options pour générer un rapport statistique de votre campagne de phishing. Il apparaîtra comme indiqué dans la capture d'écran suivante.