Splunk - Mots clés

Les balises sont utilisées pour attribuer des noms à des combinaisons de champs et de valeurs spécifiques. Ces champs peuvent être de type d'événement, d'hôte, de source ou de type de source, etc. Vous pouvez également utiliser une balise pour regrouper un ensemble de valeurs de champ afin de pouvoir les rechercher avec une seule commande. Par exemple, vous pouvez baliser tous les différents fichiers générés le lundi sur une balise nommée mon_files.

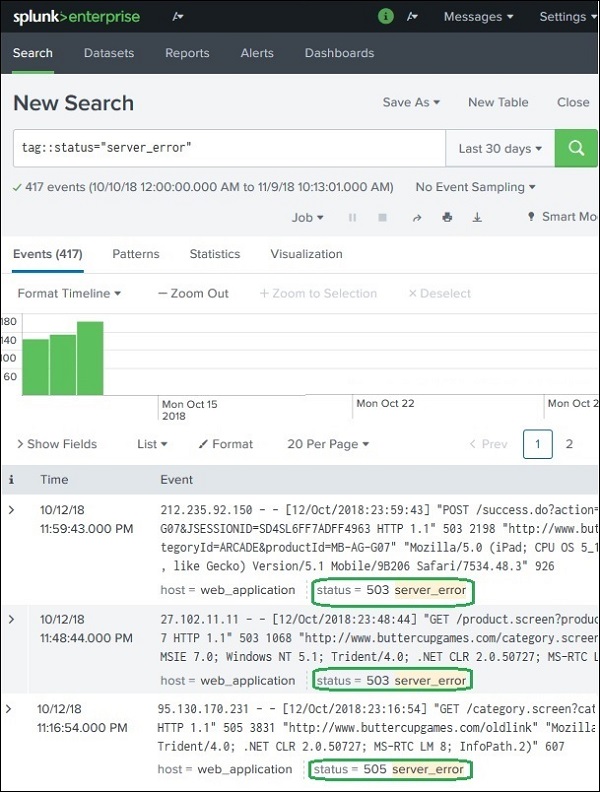

Pour trouver la paire champ-valeur que nous allons étiqueter, nous devons développer les événements et localiser le champ à considérer. L'image ci-dessous montre comment nous pouvons développer un événement pour voir les champs -

Créer des balises

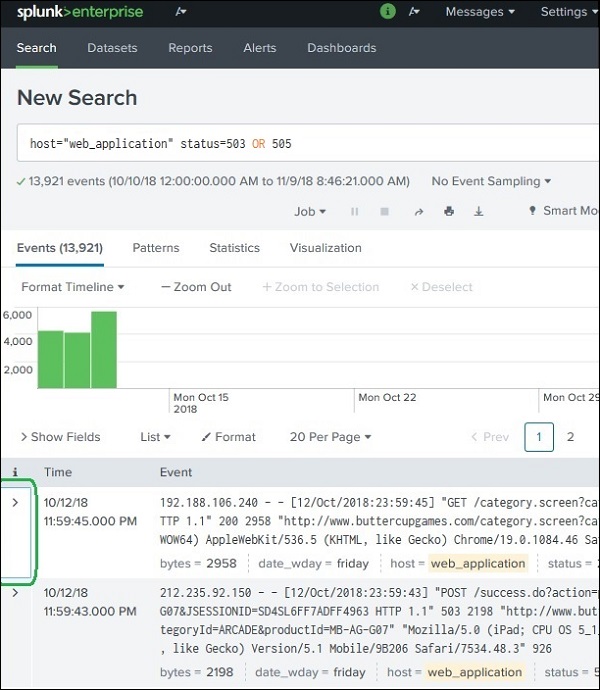

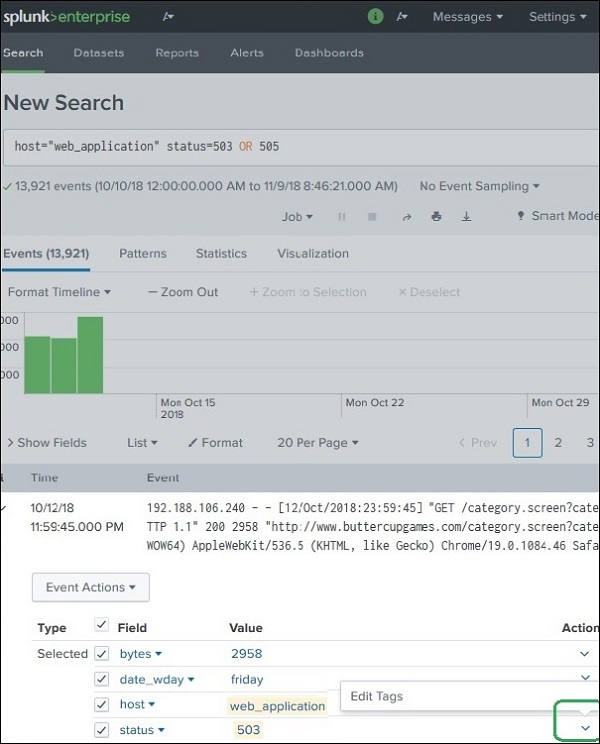

Nous pouvons créer des balises en ajoutant la valeur de la balise à la paire champ-valeur en utilisant Edit Tagsoption comme indiqué ci-dessous. Nous choisissons le champ sous la colonne Actions.

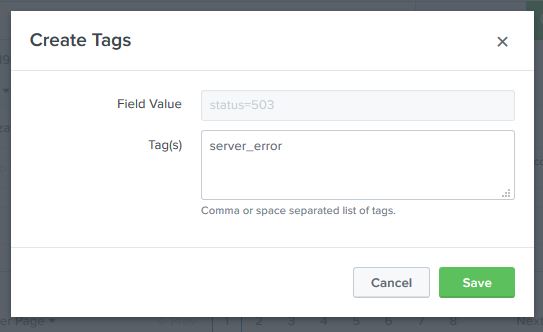

L'écran suivant nous invite à définir la balise. Pour le champ Statut, nous choisissons la valeur de statut 503 ou 505 et attribuons une balise nommée server_error comme indiqué ci-dessous. Nous devons le faire un par un en choisissant deux événements, chacun avec les événements avec la valeur de statut 503 et 505. L'image ci-dessous montre la méthode pour la valeur de statut comme 503. Nous devons répéter les mêmes étapes pour un événement avec une valeur de statut comme 505.

Recherche à l'aide de balises

Une fois les balises créées, nous pouvons rechercher des événements contenant la balise en écrivant simplement le nom de la balise dans la barre de recherche. Dans l'image ci-dessous, nous voyons tous les événements qui ont le statut: 503 ou 505.