Unix / Linux - Guide rapide

Qu'est-ce que Unix?

Le système d'exploitation Unix est un ensemble de programmes qui servent de lien entre l'ordinateur et l'utilisateur.

Les programmes informatiques qui allouent les ressources système et coordonnent tous les détails des composants internes de l'ordinateur sont appelés les operating system ou la kernel.

Les utilisateurs communiquent avec le noyau via un programme appelé shell. Le shell est un interpréteur de ligne de commande; il traduit les commandes saisies par l'utilisateur et les convertit dans un langage compris par le noyau.

Unix a été développé à l'origine en 1969 par un groupe d'employés d'AT & T Ken Thompson, Dennis Ritchie, Douglas McIlroy et Joe Ossanna chez Bell Labs.

Il existe différentes variantes Unix disponibles sur le marché. Solaris Unix, AIX, HP Unix et BSD en sont quelques exemples. Linux est également une version d'Unix qui est disponible gratuitement.

Plusieurs personnes peuvent utiliser un ordinateur Unix en même temps; par conséquent, Unix est appelé un système multi-utilisateur.

Un utilisateur peut également exécuter plusieurs programmes en même temps; par conséquent, Unix est un environnement multitâche.

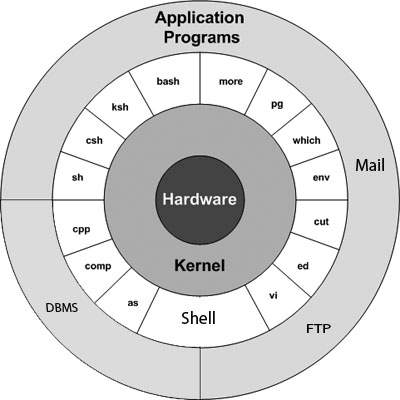

Architecture Unix

Voici un schéma de principe d'un système Unix -

Le concept principal qui unit toutes les versions d'Unix est les quatre principes de base suivants -

Kernel- Le noyau est le cœur du système d'exploitation. Il interagit avec le matériel et la plupart des tâches telles que la gestion de la mémoire, la planification des tâches et la gestion des fichiers.

Shell- Le shell est l'utilitaire qui traite vos requêtes. Lorsque vous saisissez une commande sur votre terminal, le shell interprète la commande et appelle le programme souhaité. Le shell utilise la syntaxe standard pour toutes les commandes. C Shell, Bourne Shell et Korn Shell sont les shells les plus connus disponibles avec la plupart des variantes Unix.

Commands and Utilities - Il existe diverses commandes et utilitaires que vous pouvez utiliser dans vos activités quotidiennes. cp, mv, cat et grep, etc. sont quelques exemples de commandes et d'utilitaires. Il y a plus de 250 commandes standard , plus nombreux autres fournis par 3 rd logiciels tiers. Toutes les commandes sont accompagnées de diverses options.

Files and Directories- Toutes les données d'Unix sont organisées en fichiers. Tous les fichiers sont ensuite organisés en répertoires. Ces répertoires sont ensuite organisés en une structure arborescente appeléefilesystem.

Démarrage du système

Si vous avez un ordinateur sur lequel est installé le système d'exploitation Unix, vous devez simplement allumer le système pour le faire fonctionner.

Dès que vous allumez le système, il commence à démarrer et finalement il vous invite à vous connecter au système, ce qui est une activité pour vous connecter au système et l'utiliser pour vos activités quotidiennes.

Connexion Unix

Lorsque vous vous connectez pour la première fois à un système Unix, vous voyez généralement une invite telle que la suivante -

login:Ouvrir une session

Ayez à portée de main votre identifiant (identification de l'utilisateur) et votre mot de passe. Contactez votre administrateur système si vous ne les avez pas encore.

Saisissez votre identifiant à l'invite de connexion, puis appuyez sur ENTER. Votre identifiant estcase-sensitive, assurez-vous donc de le saisir exactement comme votre administrateur système vous l'a indiqué.

Tapez votre mot de passe à l'invite du mot de passe, puis appuyez sur ENTER. Votre mot de passe est également sensible à la casse.

Si vous fournissez l'ID utilisateur et le mot de passe corrects, vous serez autorisé à entrer dans le système. Lisez les informations et les messages qui s'affichent à l'écran, comme suit.

login : amrood

amrood's password:

Last login: Sun Jun 14 09:32:32 2009 from 62.61.164.73

$Une invite de commande vous sera fournie (parfois appelée $prompt) où vous tapez toutes vos commandes. Par exemple, pour consulter le calendrier, vous devez taper lecal commande comme suit -

$ cal June 2009 Su Mo Tu We Th Fr Sa 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 $Changer le mot de passe

Tous les systèmes Unix nécessitent des mots de passe pour garantir que vos fichiers et données restent les vôtres et que le système lui-même est protégé des pirates et des pirates. Voici les étapes pour changer votre mot de passe -

Step 1 - Pour commencer, tapez le mot de passe à l'invite de commande comme indiqué ci-dessous.

Step 2 - Entrez votre ancien mot de passe, celui que vous utilisez actuellement.

Step 3- Tapez votre nouveau mot de passe. Gardez toujours votre mot de passe suffisamment complexe pour que personne ne puisse le deviner. Mais assurez-vous que vous vous en souvenez.

Step 4 - Vous devez vérifier le mot de passe en le saisissant à nouveau.

$ passwd Changing password for amrood (current) Unix password:****** New UNIX password:******* Retype new UNIX password:******* passwd: all authentication tokens updated successfully $Note- Nous avons ajouté un astérisque (*) ici juste pour montrer l'emplacement où vous devez entrer les mots de passe actuels et nouveaux sur votre système. Il ne vous montre aucun caractère lorsque vous tapez.

Liste des répertoires et des fichiers

Toutes les données sous Unix sont organisées en fichiers. Tous les fichiers sont organisés en répertoires. Ces répertoires sont organisés en une structure arborescente appelée le système de fichiers.

Vous pouvez utiliser le lscommande pour lister tous les fichiers ou répertoires disponibles dans un répertoire. Voici l'exemple d'utilisationls commande avec -l option.

$ ls -l total 19621 drwxrwxr-x 2 amrood amrood 4096 Dec 25 09:59 uml -rw-rw-r-- 1 amrood amrood 5341 Dec 25 08:38 uml.jpg drwxr-xr-x 2 amrood amrood 4096 Feb 15 2006 univ drwxr-xr-x 2 root root 4096 Dec 9 2007 urlspedia -rw-r--r-- 1 root root 276480 Dec 9 2007 urlspedia.tar drwxr-xr-x 8 root root 4096 Nov 25 2007 usr -rwxr-xr-x 1 root root 3192 Nov 25 2007 webthumb.php -rw-rw-r-- 1 amrood amrood 20480 Nov 25 2007 webthumb.tar -rw-rw-r-- 1 amrood amrood 5654 Aug 9 2007 yourfile.mid -rw-rw-r-- 1 amrood amrood 166255 Aug 9 2007 yourfile.swf $Ici les entrées commençant par d.....représentent des répertoires. Par exemple, uml, univ et urlspedia sont des répertoires et le reste des entrées sont des fichiers.

Qui êtes vous?

Pendant que vous êtes connecté au système, vous voudrez peut-être savoir: Who am I?

Le moyen le plus simple de savoir "qui vous êtes" consiste à saisir le whoami commande -

$ whoami amrood $Essayez-le sur votre système. Cette commande répertorie le nom de compte associé à la connexion actuelle. Tu peux essayerwho am i commande ainsi pour obtenir des informations sur vous-même.

Qui est connecté?

Parfois, vous voudrez peut-être savoir qui est connecté à l'ordinateur en même temps.

Il existe trois commandes disponibles pour vous obtenir ces informations, en fonction de ce que vous souhaitez savoir sur les autres utilisateurs: users, who, et w.

$ users amrood bablu qadir $ who

amrood ttyp0 Oct 8 14:10 (limbo)

bablu ttyp2 Oct 4 09:08 (calliope)

qadir ttyp4 Oct 8 12:09 (dent)

$Essaie le wcommande sur votre système pour vérifier la sortie. Cela répertorie les informations associées aux utilisateurs connectés au système.

Déconnecter

Lorsque vous avez terminé votre session, vous devez vous déconnecter du système. Cela permet de garantir que personne d'autre n'accède à vos fichiers.

To log out

Tapez simplement le logout à l'invite de commande, et le système nettoiera tout et interrompra la connexion.

Arrêt du système

La manière la plus cohérente d'arrêter correctement un système Unix via la ligne de commande est d'utiliser l'une des commandes suivantes -

| Sr.No. | Commande et description |

|---|---|

| 1 | halt Arrête immédiatement le système |

| 2 | init 0 Met le système hors tension à l'aide de scripts prédéfinis pour synchroniser et nettoyer le système avant de s'arrêter |

| 3 | init 6 Redémarre le système en l'éteignant complètement, puis en le redémarrant |

| 4 | poweroff Arrête le système en le mettant hors tension |

| 5 | reboot Redémarre le système |

| 6 | shutdown Arrête le système |

Vous devez généralement être le super utilisateur ou root (le compte le plus privilégié sur un système Unix) pour arrêter le système. Cependant, sur certaines boîtiers Unix autonomes ou personnels, un utilisateur administratif et parfois des utilisateurs réguliers peuvent le faire.

Dans ce chapitre, nous discuterons en détail de la gestion des fichiers sous Unix. Toutes les données sous Unix sont organisées en fichiers. Tous les fichiers sont organisés en répertoires. Ces répertoires sont organisés en une structure arborescente appelée le système de fichiers.

Lorsque vous travaillez avec Unix, d'une manière ou d'une autre, vous passez la plupart de votre temps à travailler avec des fichiers. Ce tutoriel vous aidera à comprendre comment créer et supprimer des fichiers, les copier et les renommer, créer des liens vers eux, etc.

Sous Unix, il existe trois types de fichiers de base -

Ordinary Files- Un fichier ordinaire est un fichier sur le système qui contient des données, du texte ou des instructions de programme. Dans ce didacticiel, vous examinez l'utilisation de fichiers ordinaires.

Directories- Les répertoires stockent des fichiers spéciaux et ordinaires. Pour les utilisateurs familiers avec Windows ou Mac OS, les répertoires Unix sont équivalents aux dossiers.

Special Files- Certains fichiers spéciaux permettent d'accéder au matériel tel que les disques durs, les lecteurs de CD-ROM, les modems et les adaptateurs Ethernet. D'autres fichiers spéciaux sont similaires à des alias ou des raccourcis et vous permettent d'accéder à un seul fichier en utilisant des noms différents.

Liste des fichiers

Pour lister les fichiers et répertoires stockés dans le répertoire courant, utilisez la commande suivante -

$lsVoici l'exemple de sortie de la commande ci-dessus -

$ls

bin hosts lib res.03

ch07 hw1 pub test_results

ch07.bak hw2 res.01 users

docs hw3 res.02 workLa commande ls soutient le -l option qui vous aiderait à obtenir plus d'informations sur les fichiers répertoriés -

$ls -l

total 1962188

drwxrwxr-x 2 amrood amrood 4096 Dec 25 09:59 uml

-rw-rw-r-- 1 amrood amrood 5341 Dec 25 08:38 uml.jpg

drwxr-xr-x 2 amrood amrood 4096 Feb 15 2006 univ

drwxr-xr-x 2 root root 4096 Dec 9 2007 urlspedia

-rw-r--r-- 1 root root 276480 Dec 9 2007 urlspedia.tar

drwxr-xr-x 8 root root 4096 Nov 25 2007 usr

drwxr-xr-x 2 200 300 4096 Nov 25 2007 webthumb-1.01

-rwxr-xr-x 1 root root 3192 Nov 25 2007 webthumb.php

-rw-rw-r-- 1 amrood amrood 20480 Nov 25 2007 webthumb.tar

-rw-rw-r-- 1 amrood amrood 5654 Aug 9 2007 yourfile.mid

-rw-rw-r-- 1 amrood amrood 166255 Aug 9 2007 yourfile.swf

drwxr-xr-x 11 amrood amrood 4096 May 29 2007 zlib-1.2.3

$Voici les informations sur toutes les colonnes répertoriées -

First Column- Représente le type de fichier et l'autorisation donnée sur le fichier. Vous trouverez ci-dessous la description de tous les types de fichiers.

Second Column - Représente le nombre de blocs de mémoire pris par le fichier ou le répertoire.

Third Column- Représente le propriétaire du fichier. C'est l'utilisateur Unix qui a créé ce fichier.

Fourth Column- Représente le groupe du propriétaire. Chaque utilisateur Unix aura un groupe associé.

Fifth Column - Représente la taille du fichier en octets.

Sixth Column - Représente la date et l'heure auxquelles ce fichier a été créé ou modifié pour la dernière fois.

Seventh Column - Représente le fichier ou le nom du répertoire.

dans le ls -l exemple de liste, chaque ligne de fichier commence par un d, -, ou l. Ces caractères indiquent le type de fichier répertorié.

| Sr.No. | Préfixe et description |

|---|---|

| 1 | - Fichier normal, tel qu'un fichier texte ASCII, un exécutable binaire ou un lien physique. |

| 2 | b Bloquer le fichier spécial. Bloquer le fichier de périphérique d'entrée / sortie tel qu'un disque dur physique. |

| 3 | c Fichier spécial de caractères. Fichier de périphérique d'entrée / sortie brut tel qu'un disque dur physique. |

| 4 | d Fichier de répertoire contenant une liste d'autres fichiers et répertoires. |

| 5 | l Fichier de lien symbolique. Liens sur n'importe quel fichier régulier. |

| 6 | p Tuyau nommé. Un mécanisme pour les communications interprocessus. |

| sept | s Prise utilisée pour la communication interprocessus. |

Métacaractères

Les métacaractères ont une signification particulière sous Unix. Par exemple,* et ?sont des métacaractères. Nous utilisons* pour correspondre à 0 ou plusieurs caractères, un point d'interrogation (?) correspond à un seul caractère.

Par exemple -

$ls ch*.docAffiche tous les fichiers dont les noms commencent par ch et terminer par .doc -

ch01-1.doc ch010.doc ch02.doc ch03-2.doc

ch04-1.doc ch040.doc ch05.doc ch06-2.doc

ch01-2.doc ch02-1.doc cIci, *fonctionne comme un méta-caractère qui correspond à n'importe quel caractère. Si vous souhaitez afficher tous les fichiers se terminant par.doc, alors vous pouvez utiliser la commande suivante -

$ls *.docFichiers cachés

Un fichier invisible en est un, dont le premier caractère est le point ou le caractère point (.). Les programmes Unix (y compris le shell) utilisent la plupart de ces fichiers pour stocker les informations de configuration.

Certains exemples courants de fichiers cachés incluent les fichiers -

.profile - Le script d'initialisation Bourne shell (sh)

.kshrc - Le script d'initialisation du shell Korn (ksh)

.cshrc - Le script d'initialisation du shell C (csh)

.rhosts - Le fichier de configuration du shell distant

Pour lister les fichiers invisibles, spécifiez le -a option pour ls -

$ ls -a

. .profile docs lib test_results

.. .rhosts hosts pub users

.emacs bin hw1 res.01 work

.exrc ch07 hw2 res.02

.kshrc ch07.bak hw3 res.03

$Single dot (.) - Ceci représente le répertoire actuel.

Double dot (..) - Ceci représente le répertoire parent.

Création de fichiers

Vous pouvez utiliser le viéditeur pour créer des fichiers ordinaires sur n'importe quel système Unix. Vous devez simplement donner la commande suivante -

$ vi filenameLa commande ci-dessus ouvrira un fichier avec le nom de fichier donné. Maintenant, appuyez sur la toucheipour entrer dans le mode d'édition. Une fois que vous êtes en mode édition, vous pouvez commencer à écrire votre contenu dans le fichier comme dans le programme suivant -

This is unix file....I created it for the first time.....

I'm going to save this content in this file.Une fois que vous avez terminé avec le programme, suivez ces étapes -

Appuyez sur la touche esc pour sortir du mode d'édition.

Appuyez sur deux touches Shift + ZZ ensemble pour sortir complètement du fichier.

Vous aurez maintenant un fichier créé avec filename dans le répertoire courant.

$ vi filename $Édition de fichiers

Vous pouvez modifier un fichier existant à l'aide du viéditeur. Nous discuterons en bref comment ouvrir un fichier existant -

$ vi filenameUne fois le fichier ouvert, vous pouvez entrer en mode édition en appuyant sur la touche ipuis vous pouvez continuer en éditant le fichier. Si vous souhaitez vous déplacer ici et là dans un fichier, vous devez d'abord sortir du mode d'édition en appuyant sur la toucheEsc. Après cela, vous pouvez utiliser les touches suivantes pour vous déplacer dans un fichier -

l touche pour se déplacer vers le côté droit.

h touche pour se déplacer vers le côté gauche.

k touche pour remonter dans le fichier.

j touche pour se déplacer vers le bas dans le fichier.

Ainsi, en utilisant les touches ci-dessus, vous pouvez positionner votre curseur là où vous souhaitez éditer. Une fois que vous êtes positionné, vous pouvez utiliser leitouche pour entrer en mode édition. Une fois que vous avez terminé l'édition de votre fichier, appuyez surEsc et enfin deux clés Shift + ZZ ensemble pour sortir complètement du fichier.

Afficher le contenu d'un fichier

Vous pouvez utiliser le catcommande pour voir le contenu d'un fichier. Voici un exemple simple pour voir le contenu du fichier créé ci-dessus -

$ cat filename

This is unix file....I created it for the first time.....

I'm going to save this content in this file.

$Vous pouvez afficher les numéros de ligne en utilisant le -b option avec la cat commande comme suit -

$ cat -b filename

1 This is unix file....I created it for the first time.....

2 I'm going to save this content in this file.

$Compter les mots dans un fichier

Vous pouvez utiliser le wccommande pour obtenir un compte du nombre total de lignes, de mots et de caractères contenus dans un fichier. Voici un exemple simple pour voir les informations sur le fichier créé ci-dessus -

$ wc filename

2 19 103 filename

$Voici le détail des quatre colonnes -

First Column - Représente le nombre total de lignes dans le fichier.

Second Column - Représente le nombre total de mots dans le fichier.

Third Column- Représente le nombre total d'octets dans le fichier. Il s'agit de la taille réelle du fichier.

Fourth Column - Représente le nom du fichier.

Vous pouvez donner plusieurs fichiers et obtenir des informations sur ces fichiers à la fois. Voici une syntaxe simple -

$ wc filename1 filename2 filename3Copie de fichiers

Pour faire une copie d'un fichier, utilisez le cpcommander. La syntaxe de base de la commande est -

$ cp source_file destination_fileVoici l'exemple pour créer une copie du fichier existant filename.

$ cp filename copyfile

$Vous trouverez maintenant un autre fichier copyfiledans votre répertoire actuel. Ce fichier sera exactement le même que le fichier d'originefilename.

Renommer les fichiers

Pour changer le nom d'un fichier, utilisez le mvcommander. Voici la syntaxe de base -

$ mv old_file new_fileLe programme suivant renomme le fichier existant filename à newfile.

$ mv filename newfile $le mvLa commande déplacera complètement le fichier existant dans le nouveau fichier. Dans ce cas, vous trouverez uniquementnewfile dans votre répertoire actuel.

Suppression de fichiers

Pour supprimer un fichier existant, utilisez le rmcommander. Voici la syntaxe de base -

$ rm filenameCaution- Un fichier peut contenir des informations utiles. Il est toujours recommandé d'être prudent lors de l'utilisation de ceDeletecommander. Il vaut mieux utiliser le-i option avec rm commander.

Voici l'exemple qui montre comment supprimer complètement le fichier existant filename.

$ rm filename

$Vous pouvez supprimer plusieurs fichiers à la fois avec la commande ci-dessous -

$ rm filename1 filename2 filename3

$Flux Unix standard

Dans des circonstances normales, chaque programme Unix a trois flux (fichiers) ouverts pour lui au démarrage -

stdin- Ceci est appelé l' entrée standard et le descripteur de fichier associé est 0. Ceci est également représenté par STDIN. Le programme Unix lira l'entrée par défaut de STDIN.

stdout- Ceci est appelé sortie standard et le descripteur de fichier associé est 1. Ceci est également représenté par STDOUT. Le programme Unix écrira la sortie par défaut à STDOUT

stderr- Ceci est appelé erreur standard et le descripteur de fichier associé est 2. Ceci est également représenté par STDERR. Le programme Unix écrira tous les messages d'erreur dans STDERR.

Dans ce chapitre, nous discuterons en détail de la gestion des répertoires sous Unix.

Un répertoire est un fichier dont le seul travail consiste à stocker les noms de fichiers et les informations associées. Tous les fichiers, qu'ils soient ordinaires, spéciaux ou répertoires, sont contenus dans des répertoires.

Unix utilise une structure hiérarchique pour organiser les fichiers et les répertoires. Cette structure est souvent appelée arborescence de répertoires. L'arbre a un seul nœud racine, le caractère barre oblique (/), et tous les autres répertoires sont contenus en dessous.

Répertoire d'accueil

Le répertoire dans lequel vous vous trouvez lors de votre première connexion est appelé votre répertoire personnel.

Vous ferez une grande partie de votre travail dans votre répertoire personnel et les sous-répertoires que vous allez créer pour organiser vos fichiers.

Vous pouvez aller dans votre répertoire personnel à tout moment en utilisant la commande suivante -

$cd ~

$Ici ~indique le répertoire de base. Supposons que vous deviez aller dans le répertoire personnel de n'importe quel autre utilisateur, utilisez la commande suivante -

$cd ~username

$Pour aller dans votre dernier répertoire, vous pouvez utiliser la commande suivante -

$cd -

$Noms de chemin absolus / relatifs

Les répertoires sont organisés dans une hiérarchie avec la racine (/) en haut. La position de tout fichier dans la hiérarchie est décrite par son chemin.

Les éléments d'un chemin sont séparés par un /. Un chemin d'accès est absolu, s'il est décrit par rapport à root, donc les chemins absolus commencent toujours par un /.

Voici quelques exemples de noms de fichiers absolus.

/etc/passwd

/users/sjones/chem/notes

/dev/rdsk/Os3Un chemin d'accès peut également être relatif à votre répertoire de travail actuel. Les chemins d'accès relatifs ne commencent jamais par /. Par rapport au répertoire personnel de l'utilisateur amrood, certains chemins pourraient ressembler à ceci -

chem/notes

personal/resPour déterminer où vous vous trouvez dans la hiérarchie du système de fichiers à tout moment, entrez la commande pwd pour imprimer le répertoire de travail actuel -

$pwd

/user0/home/amrood

$Liste des répertoires

Pour lister les fichiers dans un répertoire, vous pouvez utiliser la syntaxe suivante -

$ls dirnameVoici l'exemple pour lister tous les fichiers contenus dans /usr/local annuaire -

$ls /usr/local

X11 bin gimp jikes sbin

ace doc include lib share

atalk etc info man amiCréation de répertoires

Nous allons maintenant comprendre comment créer des répertoires. Les répertoires sont créés par la commande suivante -

$mkdir dirnameIci, le répertoire est le chemin absolu ou relatif du répertoire que vous souhaitez créer. Par exemple, la commande -

$mkdir mydir $Crée le répertoire mydirdans le répertoire courant. Voici un autre exemple -

$mkdir /tmp/test-dir $Cette commande crée le répertoire test-dir dans le /tmpannuaire. lemkdir La commande ne produit aucune sortie si elle réussit à créer le répertoire demandé.

Si vous donnez plus d'un répertoire sur la ligne de commande, mkdircrée chacun des répertoires. Par exemple, -

$mkdir docs pub $Crée les répertoires docs et pub sous le répertoire courant.

Création de répertoires parents

Nous allons maintenant comprendre comment créer des répertoires parents. Parfois, lorsque vous souhaitez créer un répertoire, son ou ses répertoires parents peuvent ne pas exister. Dans ce cas,mkdir émet un message d'erreur comme suit -

$mkdir /tmp/amrood/test mkdir: Failed to make directory "/tmp/amrood/test"; No such file or directory $Dans de tels cas, vous pouvez spécifier le -p option à la mkdircommander. Il crée tous les répertoires nécessaires pour vous. Par exemple -

$mkdir -p /tmp/amrood/test $La commande ci-dessus crée tous les répertoires parents requis.

Suppression de répertoires

Les répertoires peuvent être supprimés à l'aide du rmdir commande comme suit -

$rmdir dirname $Note - Pour supprimer un répertoire, assurez-vous qu'il est vide, ce qui signifie qu'il ne devrait y avoir aucun fichier ou sous-répertoire dans ce répertoire.

Vous pouvez supprimer plusieurs répertoires à la fois comme suit -

$rmdir dirname1 dirname2 dirname3 $La commande ci-dessus supprime les répertoires dirname1, dirname2 et dirname3, s'ils sont vides. lermdir La commande ne produit aucune sortie si elle réussit.

Changer de répertoire

Vous pouvez utiliser le cdcommande pour faire plus que simplement passer à un répertoire personnel. Vous pouvez l'utiliser pour accéder à n'importe quel répertoire en spécifiant un chemin absolu ou relatif valide. La syntaxe est la suivante -

$cd dirname $Ici, dirnameest le nom du répertoire dans lequel vous souhaitez changer. Par exemple, la commande -

$cd /usr/local/bin $Modifications du répertoire /usr/local/bin. Depuis ce répertoire, vous pouvezcd au répertoire /usr/home/amrood en utilisant le chemin relatif suivant -

$cd ../../home/amrood $Renommer les répertoires

le mv (move)La commande peut également être utilisée pour renommer un répertoire. La syntaxe est la suivante -

$mv olddir newdir $Vous pouvez renommer un répertoire mydir à yourdir comme suit -

$mv mydir yourdir $Les répertoires. (point) et .. (point point)

le filename .(point) représente le répertoire de travail actuel; et lefilename .. (point point) représente le répertoire un niveau au-dessus du répertoire de travail actuel, souvent appelé répertoire parent.

Si nous entrons la commande pour afficher une liste des répertoires / fichiers de travail actuels et utilisons le -a option pour lister tous les fichiers et le -l option pour fournir la liste longue, nous recevrons le résultat suivant.

$ls -la drwxrwxr-x 4 teacher class 2048 Jul 16 17.56 . drwxr-xr-x 60 root 1536 Jul 13 14:18 .. ---------- 1 teacher class 4210 May 1 08:27 .profile -rwxr-xr-x 1 teacher class 1948 May 12 13:42 memo $Dans ce chapitre, nous discuterons en détail de l'autorisation de fichier et des modes d'accès sous Unix. La propriété des fichiers est un composant important d'Unix qui fournit une méthode sécurisée pour stocker les fichiers. Chaque fichier sous Unix a les attributs suivants -

Owner permissions - Les autorisations du propriétaire déterminent les actions que le propriétaire du fichier peut effectuer sur le fichier.

Group permissions - Les autorisations du groupe déterminent les actions qu'un utilisateur, qui est membre du groupe auquel appartient un fichier, peut effectuer sur le fichier.

Other (world) permissions - Les autorisations pour les autres indiquent quelle action tous les autres utilisateurs peuvent effectuer sur le fichier.

Les indicateurs d'autorisation

Tout en utilisant ls -l commande, il affiche diverses informations relatives à l'autorisation de fichier comme suit -

$ls -l /home/amrood

-rwxr-xr-- 1 amrood users 1024 Nov 2 00:10 myfile

drwxr-xr--- 1 amrood users 1024 Nov 2 00:10 mydirIci, la première colonne représente différents modes d'accès, c'est-à-dire la permission associée à un fichier ou un répertoire.

Les autorisations sont divisées en groupes de trois, et chaque position dans le groupe indique une autorisation spécifique, dans cet ordre: lecture (r), écriture (w), exécution (x) -

Les trois premiers caractères (2-4) représentent les autorisations du propriétaire du fichier. Par exemple,-rwxr-xr-- indique que le propriétaire a l'autorisation de lecture (r), d'écriture (w) et d'exécution (x).

Le deuxième groupe de trois caractères (5 à 7) comprend les autorisations du groupe auquel appartient le fichier. Par exemple,-rwxr-xr-- indique que le groupe a l'autorisation de lecture (r) et d'exécution (x), mais aucune autorisation d'écriture.

Le dernier groupe de trois caractères (8-10) représente les autorisations pour tout le monde. Par exemple,-rwxr-xr-- représente qu'il y a read (r) seule permission.

Modes d'accès aux fichiers

Les permissions d'un fichier sont la première ligne de défense dans la sécurité d'un système Unix. Les éléments de base des autorisations Unix sont lesread, write, et execute autorisations, qui ont été décrites ci-dessous -

Lis

Accorde la capacité de lire, c'est-à-dire d'afficher le contenu du fichier.

Écrire

Accorde la possibilité de modifier ou de supprimer le contenu du fichier.

Exécuter

L'utilisateur avec des autorisations d'exécution peut exécuter un fichier en tant que programme.

Modes d'accès à l'annuaire

Les modes d'accès aux répertoires sont répertoriés et organisés de la même manière que tout autre fichier. Il y a quelques différences qui doivent être mentionnées -

Lis

L'accès à un répertoire signifie que l'utilisateur peut lire le contenu. L'utilisateur peut consulter lefilenames à l'intérieur du répertoire.

Écrire

L'accès signifie que l'utilisateur peut ajouter ou supprimer des fichiers du répertoire.

Exécuter

L'exécution d'un répertoire n'a pas vraiment de sens, alors considérez cela comme une autorisation de passage.

Un utilisateur doit avoir execute accès au bin répertoire afin d'exécuter le ls ou la cd commander.

Modification des autorisations

Pour modifier le fichier ou les autorisations de répertoire, vous utilisez le chmod(changer de mode) commande. Il existe deux façons d'utiliser chmod - le mode symbolique et le mode absolu.

Utilisation de chmod en mode symbolique

Le moyen le plus simple pour un débutant de modifier les autorisations de fichier ou de répertoire consiste à utiliser le mode symbolique. Avec les autorisations symboliques, vous pouvez ajouter, supprimer ou spécifier le jeu d'autorisations souhaité à l'aide des opérateurs du tableau suivant.

| Sr.No. | Opérateur Chmod et description |

|---|---|

| 1 | + Ajoute les autorisations désignées à un fichier ou un répertoire. |

| 2 | - Supprime la ou les autorisations désignées d'un fichier ou d'un répertoire. |

| 3 | = Définit la ou les autorisations désignées. |

Voici un exemple utilisant testfile. Fonctionnementls -1 sur le fichier de test montre que les autorisations du fichier sont les suivantes -

$ls -l testfile

-rwxrwxr-- 1 amrood users 1024 Nov 2 00:10 testfilePuis chaque exemple chmod La commande du tableau précédent est exécutée sur le fichier de test, suivie de ls –l, afin que vous puissiez voir les changements d'autorisation -

$chmod o+wx testfile $ls -l testfile

-rwxrwxrwx 1 amrood users 1024 Nov 2 00:10 testfile

$chmod u-x testfile $ls -l testfile

-rw-rwxrwx 1 amrood users 1024 Nov 2 00:10 testfile

$chmod g = rx testfile $ls -l testfile

-rw-r-xrwx 1 amrood users 1024 Nov 2 00:10 testfileVoici comment vous pouvez combiner ces commandes sur une seule ligne -

$chmod o+wx,u-x,g = rx testfile $ls -l testfile

-rw-r-xrwx 1 amrood users 1024 Nov 2 00:10 testfileUtilisation de chmod avec des autorisations absolues

La deuxième façon de modifier les autorisations avec la commande chmod consiste à utiliser un nombre pour spécifier chaque ensemble d'autorisations pour le fichier.

Chaque autorisation se voit attribuer une valeur, comme le montre le tableau suivant, et le total de chaque ensemble d'autorisations fournit un numéro pour cet ensemble.

| Nombre | Représentation de la permission octale | Réf |

|---|---|---|

| 0 | Aucune autorisation | --- |

| 1 | Exécuter l'autorisation | --X |

| 2 | Autorisation d'écriture | -w- |

| 3 | Autorisation d'exécution et d'écriture: 1 (exécution) + 2 (écriture) = 3 | -wx |

| 4 | Lire l'autorisation | r-- |

| 5 | Autorisation de lecture et d'exécution: 4 (lecture) + 1 (exécution) = 5 | rx |

| 6 | Autorisation de lecture et d'écriture: 4 (lecture) + 2 (écriture) = 6 | rw- |

| 7 | Toutes les autorisations: 4 (lecture) + 2 (écriture) + 1 (exécution) = 7 | rwx |

Voici un exemple utilisant le fichier test. Fonctionnementls -1 sur le fichier de test montre que les autorisations du fichier sont les suivantes -

$ls -l testfile

-rwxrwxr-- 1 amrood users 1024 Nov 2 00:10 testfilePuis chaque exemple chmod La commande du tableau précédent est exécutée sur le fichier de test, suivie de ls –l, afin que vous puissiez voir les changements d'autorisation -

$ chmod 755 testfile

$ls -l testfile -rwxr-xr-x 1 amrood users 1024 Nov 2 00:10 testfile $chmod 743 testfile

$ls -l testfile -rwxr---wx 1 amrood users 1024 Nov 2 00:10 testfile $chmod 043 testfile

$ls -l testfile

----r---wx 1 amrood users 1024 Nov 2 00:10 testfileChanger de propriétaire et de groupe

Lors de la création d'un compte sous Unix, il attribue un owner ID et un group IDà chaque utilisateur. Toutes les autorisations mentionnées ci-dessus sont également attribuées en fonction du propriétaire et des groupes.

Deux commandes sont disponibles pour changer le propriétaire et le groupe de fichiers -

chown - Le chown commande signifie "change owner" et est utilisé pour changer le propriétaire d'un fichier.

chgrp - Le chgrp commande signifie "change group" et est utilisé pour changer le groupe d'un fichier.

Changement de propriétaire

le chownLa commande change la propriété d'un fichier. La syntaxe de base est la suivante -

$ chown user filelistLa valeur de l'utilisateur peut être soit le name of a user sur le système ou le user id (uid) d'un utilisateur sur le système.

L'exemple suivant vous aidera à comprendre le concept -

$ chown amrood testfile $Change le propriétaire du fichier donné en utilisateur amrood.

NOTE - Le super utilisateur, root, a la capacité illimitée de changer la propriété de n'importe quel fichier, mais les utilisateurs normaux ne peuvent changer la propriété que des fichiers qu'ils possèdent.

Changer la propriété du groupe

le chgrpLa commande modifie la propriété de groupe d'un fichier. La syntaxe de base est la suivante -

$ chgrp group filelistLa valeur du groupe peut être la name of a group sur le système ou the group ID (GID) d'un groupe sur le système.

L'exemple suivant vous aide à comprendre le concept -

$ chgrp special testfile

$Change le groupe du fichier donné en special groupe.

Autorisation de fichiers SUID et SGID

Souvent, lorsqu'une commande est exécutée, elle devra être exécutée avec des privilèges spéciaux afin d'accomplir sa tâche.

Par exemple, lorsque vous modifiez votre mot de passe avec le passwd commande, votre nouveau mot de passe est stocké dans le fichier /etc/shadow.

En tant qu'utilisateur régulier, vous n'avez pas read ou writeaccéder à ce fichier pour des raisons de sécurité, mais lorsque vous modifiez votre mot de passe, vous devez disposer de l'autorisation d'écriture sur ce fichier. Cela signifie que lepasswd le programme doit vous donner des autorisations supplémentaires pour que vous puissiez écrire dans le fichier /etc/shadow.

Des autorisations supplémentaires sont accordées aux programmes via un mécanisme connu sous le nom de Set User ID (SUID) et Set Group ID (SGID) morceaux.

Lorsque vous exécutez un programme dont le bit SUID est activé, vous héritez des autorisations du propriétaire de ce programme. Les programmes qui n'ont pas le bit SUID défini sont exécutés avec les autorisations de l'utilisateur qui a démarré le programme.

C'est également le cas avec SGID. Normalement, les programmes s'exécutent avec les autorisations de votre groupe, mais à la place, votre groupe sera modifié uniquement pour ce programme par le propriétaire du groupe du programme.

Les bits SUID et SGID apparaîtront sous forme de lettre "s"si l'autorisation est disponible. Le SUID"s" bit sera situé dans les bits d'autorisation où les propriétaires execute la permission réside normalement.

Par exemple, la commande -

$ ls -l /usr/bin/passwd

-r-sr-xr-x 1 root bin 19031 Feb 7 13:47 /usr/bin/passwd*

$Montre que le bit SUID est défini et que la commande appartient à la racine. Une lettre majusculeS en position d'exécution au lieu d'une minuscule s indique que le bit d'exécution n'est pas défini.

Si le sticky bit est activé sur le répertoire, les fichiers ne peuvent être supprimés que si vous êtes l'un des utilisateurs suivants -

- Le propriétaire du répertoire collant

- Le propriétaire du fichier en cours de suppression

- Le super utilisateur, root

Pour définir les bits SUID et SGID pour n'importe quel répertoire, essayez la commande suivante -

$ chmod ug+s dirname

$ ls -l drwsr-sr-x 2 root root 4096 Jun 19 06:45 dirname $Dans ce chapitre, nous discuterons en détail de l'environnement Unix. Un concept Unix important est leenvironment, qui est défini par les variables d'environnement. Certains sont définis par le système, d'autres par vous, d'autres encore par le shell, ou tout autre programme qui charge un autre programme.

Une variable est une chaîne de caractères à laquelle nous attribuons une valeur. La valeur attribuée peut être un nombre, du texte, un nom de fichier, un périphérique ou tout autre type de données.

Par exemple, nous définissons d'abord une variable TEST, puis nous accédons à sa valeur à l'aide du echo commande -

$TEST="Unix Programming" $echo $TESTIl produit le résultat suivant.

Unix ProgrammingNotez que les variables d'environnement sont définies sans utiliser le $signe mais en y accédant, nous utilisons le signe $ comme préfixe. Ces variables conservent leurs valeurs jusqu'à ce que nous sortions du shell.

Lorsque vous vous connectez au système, le shell subit une phase appelée initializationpour mettre en place l'environnement. Il s'agit généralement d'un processus en deux étapes qui implique que le shell lise les fichiers suivants -

- /etc/profile

- profile

Le processus est le suivant -

Le shell vérifie si le fichier /etc/profile existe.

S'il existe, le shell le lit. Sinon, ce fichier est ignoré. Aucun message d'erreur ne s'affiche.

Le shell vérifie si le fichier .profileexiste dans votre répertoire personnel. Votre répertoire personnel est le répertoire dans lequel vous commencez après vous être connecté.

S'il existe, le shell le lit; sinon, le shell l'ignore. Aucun message d'erreur ne s'affiche.

Dès que ces deux fichiers ont été lus, le shell affiche une invite -

$Il s'agit de l'invite où vous pouvez entrer des commandes afin de les exécuter.

Note - Le processus d'initialisation du shell détaillé ici s'applique à tous Bourne shells de type, mais certains fichiers supplémentaires sont utilisés par bash et ksh.

Le fichier .profile

Le fichier /etc/profile est géré par l'administrateur système de votre machine Unix et contient les informations d'initialisation du shell requises par tous les utilisateurs d'un système.

Le fichier .profileest sous votre contrôle. Vous pouvez ajouter autant d'informations de personnalisation du shell que vous le souhaitez à ce fichier. L'ensemble minimal d'informations que vous devez configurer comprend:

- Le type de terminal que vous utilisez.

- Une liste de répertoires dans lesquels localiser les commandes.

- Une liste de variables affectant l'aspect et la convivialité de votre terminal.

Vous pouvez vérifier votre .profiledisponible dans votre répertoire personnel. Ouvrez-le à l'aide de l'éditeur vi et vérifiez toutes les variables définies pour votre environnement.

Définition du type de terminal

Habituellement, le type de terminal que vous utilisez est automatiquement configuré soit par le login ou gettyprogrammes. Parfois, le processus de configuration automatique ne devine pas correctement votre terminal.

Si votre terminal n'est pas configuré correctement, la sortie des commandes peut paraître étrange ou vous ne pourrez peut-être pas interagir correctement avec le shell.

Pour s'assurer que ce n'est pas le cas, la plupart des utilisateurs définissent leur terminal sur le plus petit dénominateur commun de la manière suivante:

$TERM=vt100 $Définition du CHEMIN

Lorsque vous tapez une commande sur l'invite de commande, le shell doit localiser la commande avant de pouvoir être exécutée.

La variable PATH spécifie les emplacements dans lesquels le shell doit rechercher les commandes. Habituellement, la variable Path est définie comme suit -

$PATH=/bin:/usr/bin $Ici, chacune des entrées individuelles séparées par le caractère deux-points (:)sont des répertoires. Si vous demandez au shell d'exécuter une commande et qu'il ne la trouve dans aucun des répertoires indiqués dans la variable PATH, un message similaire au suivant apparaît -

$hello hello: not found $Il existe des variables comme PS1 et PS2 qui sont discutées dans la section suivante.

Variables PS1 et PS2

Les caractères que le shell affiche comme invite de commande sont stockés dans la variable PS1. Vous pouvez changer cette variable pour qu'elle soit tout ce que vous voulez. Dès que vous le modifiez, il sera utilisé par le shell à partir de ce moment.

Par exemple, si vous avez émis la commande -

$PS1='=>'

=>

=>

=>Votre invite deviendra =>. Pour définir la valeur dePS1 pour qu'il affiche le répertoire de travail, émettez la commande -

=>PS1="[\u@\h \w]\$"

[root@ip-72-167-112-17 /var/www/tutorialspoint/unix]$ [root@ip-72-167-112-17 /var/www/tutorialspoint/unix]$Le résultat de cette commande est que l'invite affiche le nom d'utilisateur de l'utilisateur, le nom de la machine (nom d'hôte) et le répertoire de travail.

Il y en a pas mal escape sequencesqui peuvent être utilisés comme arguments de valeur pour PS1; essayez de vous limiter au plus critique afin que l'invite ne vous submerge pas d'informations.

| Sr.No. | Séquence d'échappement et description |

|---|---|

| 1 | \t Heure actuelle, exprimée en HH: MM: SS |

| 2 | \d Date actuelle, exprimée en semaine, mois, date |

| 3 | \n Nouvelle ligne |

| 4 | \s Environnement shell actuel |

| 5 | \W Directeur de travail |

| 6 | \w Chemin complet du répertoire de travail |

| sept | \u Nom d'utilisateur de l'utilisateur actuel |

| 8 | \h Nom d'hôte de la machine actuelle |

| 9 | \# Numéro de commande de la commande en cours. Augmente quand une nouvelle commande est entrée |

| dix | \$ Si l'UID effectif est 0 (c'est-à-dire si vous êtes connecté en tant que root), terminez l'invite par le caractère #; sinon, utilisez le signe $ |

Vous pouvez effectuer la modification vous-même chaque fois que vous vous connectez, ou vous pouvez faire effectuer la modification automatiquement dans PS1 en l'ajoutant à votre .profile fichier.

Lorsque vous émettez une commande incomplète, le shell affiche une invite secondaire et attend que vous terminiez la commande et appuyez sur Enter encore.

L'invite secondaire par défaut est > (le signe supérieur à), mais peut être modifié en redéfinissant le PS2 variable shell -

Voici l'exemple qui utilise l'invite secondaire par défaut -

$ echo "this is a > test" this is a test $L'exemple donné ci-dessous redéfinit PS2 avec une invite personnalisée -

$ PS2="secondary prompt->" $ echo "this is a

secondary prompt->test"

this is a

test

$Variables d'environnement

Voici la liste partielle des variables d'environnement importantes. Ces variables sont définies et accessibles comme indiqué ci-dessous -

| Sr.No. | Variable et description |

|---|---|

| 1 | DISPLAY Contient l'identifiant de l'affichage qui X11 les programmes doivent utiliser par défaut. |

| 2 | HOME Indique le répertoire personnel de l'utilisateur actuel: l'argument par défaut du cd built-in commander. |

| 3 | IFS Indique le Internal Field Separator qui est utilisé par l'analyseur pour la division de mot après l'expansion. |

| 4 | LANG LANG se développe vers les paramètres régionaux par défaut du système; LC_ALL peut être utilisé pour remplacer cela. Par exemple, si sa valeur estpt_BR, la langue est définie sur le portugais (brésilien) et la langue sur le Brésil. |

| 5 | LD_LIBRARY_PATH Un système Unix avec un éditeur de liens dynamique, contient une liste de répertoires par couleurs, dans lesquels l'éditeur de liens dynamique doit rechercher des objets partagés lors de la construction d'une image de processus après exec, avant de rechercher dans tout autre répertoire. |

| 6 | PATH Indique le chemin de recherche des commandes. C'est une liste de répertoires séparés par deux-points dans lesquels le shell recherche des commandes. |

| sept | PWD Indique le répertoire de travail actuel défini par la commande cd. |

| 8 | RANDOM Génère un entier aléatoire compris entre 0 et 32 767 à chaque fois qu'il est référencé. |

| 9 | SHLVL Incrémente de un à chaque fois qu'une instance de bash est démarrée. Cette variable est utile pour déterminer si la commande de sortie intégrée met fin à la session en cours. |

| dix | TERM Fait référence au type d'affichage. |

| 11 | TZ Fait référence au fuseau horaire. Il peut prendre des valeurs telles que GMT, AST, etc. |

| 12 | UID S'étend à l'ID utilisateur numérique de l'utilisateur actuel, initialisé au démarrage du shell. |

Voici l'exemple d'exemple montrant quelques variables d'environnement -

$ echo $HOME /root ]$ echo $DISPLAY $ echo $TERM xterm $ echo $PATH /usr/local/bin:/bin:/usr/bin:/home/amrood/bin:/usr/local/bin $Dans ce chapitre, nous discuterons en détail de l'impression et du courrier électronique en tant qu'utilitaires de base d'Unix. Jusqu'à présent, nous avons essayé de comprendre le système d'exploitation Unix et la nature de ses commandes de base. Dans ce chapitre, nous allons apprendre quelques utilitaires Unix importants qui peuvent être utilisés dans notre vie de tous les jours.

Impression de fichiers

Avant d'imprimer un fichier sur un système Unix, vous souhaiterez peut-être le reformater pour ajuster les marges, mettre en évidence certains mots, etc. La plupart des fichiers peuvent également être imprimés sans reformatage, mais l'impression brute peut ne pas être aussi attrayante.

De nombreuses versions d'Unix incluent deux puissants formateurs de texte, nroff et troff.

La commande PR

le prLa commande effectue un formatage mineur des fichiers sur l'écran du terminal ou pour une imprimante. Par exemple, si vous avez une longue liste de noms dans un fichier, vous pouvez le formater à l'écran en deux colonnes ou plus.

Voici la syntaxe du pr commande -

pr option(s) filename(s)le prmodifie le format du fichier uniquement à l'écran ou sur la copie imprimée; il ne modifie pas le fichier d'origine. Le tableau suivant répertorie certainspr options -

| Sr.No. | Option et description |

|---|---|

| 1 | -k Produit k colonnes de sortie |

| 2 | -d Espace double la sortie (pas sur tous pr versions) |

| 3 | -h "header" Prend l'élément suivant comme en-tête de rapport |

| 4 | -t Élimine l'impression de l'en-tête et des marges haut / bas |

| 5 | -l PAGE_LENGTH Définit la longueur de la page sur PAGE_LENGTH (66) lignes. Le nombre par défaut de lignes de texte est 56 |

| 6 | -o MARGIN Décale chaque ligne avec des espaces MARGIN (zéro) |

| sept | -w PAGE_WIDTH Définit la largeur de la page sur PAGE_WIDTH (72) caractères pour la sortie de plusieurs colonnes de texte uniquement |

Avant d'utiliser pr, voici le contenu d'un exemple de fichier nommé food.

$cat food Sweet Tooth Bangkok Wok Mandalay Afghani Cuisine Isle of Java Big Apple Deli Sushi and Sashimi Tio Pepe's Peppers ........ $Utilisons le prcommande pour faire un rapport à deux colonnes avec l'en-tête Restaurants -

$pr -2 -h "Restaurants" food Nov 7 9:58 1997 Restaurants Page 1 Sweet Tooth Isle of Java Bangkok Wok Big Apple Deli Mandalay Sushi and Sashimi Afghani Cuisine Tio Pepe's Peppers ........ $Les commandes lp et lpr

La commande lp ou lprimprime un fichier sur du papier par opposition à l'affichage à l'écran. Une fois que vous êtes prêt avec le formatage à l'aide depr , vous pouvez utiliser l’une de ces commandes pour imprimer votre fichier sur l’imprimante connectée à votre ordinateur.

Votre administrateur système a probablement configuré une imprimante par défaut sur votre site. Pour imprimer un fichier nomméfood sur l'imprimante par défaut, utilisez le lp ou lpr commande, comme dans l'exemple suivant -

$lp food request id is laserp-525 (1 file) $le lp La commande affiche un ID que vous pouvez utiliser pour annuler le travail d'impression ou vérifier son état.

Si vous utilisez le lp commande, vous pouvez utiliser la commande -nNumoption pour imprimer le nombre de copies. Avec la commandelpr, vous pouvez utiliser -Num pour le même.

S'il y a plusieurs imprimantes connectées au réseau partagé, vous pouvez choisir une imprimante à l'aide de -dprinter option avec la commande lp et dans le même but, vous pouvez utiliser -Pprinteroption avec la commande lpr. Ici, l'imprimante est le nom de l'imprimante.

Les commandes lpstat et lpq

le lpstat La commande affiche ce qui se trouve dans la file d'attente de l'imprimante: les ID de demande, les propriétaires, la taille des fichiers, le moment où les travaux ont été envoyés pour impression et l'état des demandes.

Utilisation lpstat -osi vous souhaitez voir toutes les demandes de sortie autres que la vôtre. Les demandes sont affichées dans l'ordre où elles seront imprimées -

$lpstat -o laserp-573 john 128865 Nov 7 11:27 on laserp laserp-574 grace 82744 Nov 7 11:28 laserp-575 john 23347 Nov 7 11:35 $le lpq donne des informations légèrement différentes de celles lpstat -o -

$lpq laserp is ready and printing Rank Owner Job Files Total Size active john 573 report.ps 128865 bytes 1st grace 574 ch03.ps ch04.ps 82744 bytes 2nd john 575 standard input 23347 bytes $Ici, la première ligne affiche l'état de l'imprimante. Si l'imprimante est désactivée ou manque de papier, vous pouvez voir différents messages sur cette première ligne.

Les commandes cancel et lprm

le cancel la commande met fin à une demande d'impression de lp command. lelprm la commande termine tout lpr requests. Vous pouvez spécifier soit l'ID de la demande (affiché par lp ou lpq), soit le nom de l'imprimante.

$cancel laserp-575 request "laserp-575" cancelled $Pour annuler toute demande en cours d'impression, quel que soit son ID, entrez simplement annuler et le nom de l'imprimante -

$cancel laserp request "laserp-573" cancelled $le lprmla commande annulera le travail actif s'il vous appartient. Sinon, vous pouvez donner des numéros de travail comme arguments ou utiliser undash (-) pour supprimer tous vos travaux -

$lprm 575 dfA575diamond dequeued cfA575diamond dequeued $le lprm La commande vous indique les noms de fichiers réels supprimés de la file d'attente de l'imprimante.

Envoi d'un e-mail

Vous utilisez la commande de messagerie Unix pour envoyer et recevoir du courrier. Voici la syntaxe pour envoyer un email -

$mail [-s subject] [-c cc-addr] [-b bcc-addr] to-addrVoici les options importantes liées aux commandes de messagerie

| Sr.No. | Option et description |

|---|---|

| 1 | -s Spécifie le sujet sur la ligne de commande. |

| 2 | -c Envoie des copies carbone à la liste des utilisateurs. La liste doit être une liste de noms séparés par des virgules. |

| 3 | -b Envoie des copies carbone aveugles à la liste. La liste doit être une liste de noms séparés par des virgules. |

Voici un exemple pour envoyer un message de test à [email protected].

$mail -s "Test Message" [email protected]Vous devez ensuite taper votre message, suivi de "control-D"au début d'une ligne. Pour arrêter, tapez simplement point(.) comme suit -

Hi,

This is a test

.

Cc:Vous pouvez envoyer un fichier complet à l'aide d'un redirect < operator comme suit -

$mail -s "Report 05/06/07" [email protected] < demo.txtPour vérifier les e-mails entrants sur votre système Unix, saisissez simplement l'e-mail comme suit -

$mail

no emailDans ce chapitre, nous discuterons en détail des tubes et des filtres sous Unix. Vous pouvez connecter deux commandes ensemble afin que la sortie d'un programme devienne l'entrée du programme suivant. Deux commandes ou plus connectées de cette manière forment un tuyau.

Pour faire un tuyau, placez une barre verticale (|) sur la ligne de commande entre deux commandes.

Lorsqu'un programme prend son entrée d'un autre programme, il effectue une opération sur cette entrée et écrit le résultat sur la sortie standard. Il est appelé unfilter.

La commande grep

La commande grep recherche un fichier ou des fichiers pour les lignes qui ont un certain modèle. La syntaxe est -

$grep pattern file(s)Le nom "grep" provient de la commande ed (un éditeur de ligne Unix) g/re/p ce qui signifie «rechercher globalement une expression régulière et imprimer toutes les lignes la contenant».

Une expression régulière est soit du texte brut (un mot, par exemple) et / ou des caractères spéciaux utilisés pour la mise en correspondance de modèles.

L'utilisation la plus simple de grep est de rechercher un modèle composé d'un seul mot. Il peut être utilisé dans un tube pour que seules les lignes des fichiers d'entrée contenant une chaîne donnée soient envoyées à la sortie standard. Si vous ne donnez pas à grep un nom de fichier à lire, il lit son entrée standard; c'est ainsi que fonctionnent tous les programmes de filtrage -

$ls -l | grep "Aug"

-rw-rw-rw- 1 john doc 11008 Aug 6 14:10 ch02

-rw-rw-rw- 1 john doc 8515 Aug 6 15:30 ch07

-rw-rw-r-- 1 john doc 2488 Aug 15 10:51 intro

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

$Il existe différentes options que vous pouvez utiliser avec le grep commande -

| Sr.No. | Option et description |

|---|---|

| 1 | -v Imprime toutes les lignes qui ne correspondent pas au motif. |

| 2 | -n Imprime la ligne correspondante et son numéro de ligne. |

| 3 | -l Imprime uniquement les noms des fichiers avec les lignes correspondantes (lettre «l») |

| 4 | -c Imprime uniquement le nombre de lignes correspondantes. |

| 5 | -i Correspond aux majuscules ou aux minuscules. |

Utilisons maintenant une expression régulière qui dit à grep de trouver des lignes avec "carol", suivi de zéro ou d'autres caractères abrégés dans une expression régulière par ". *"), puis suivi de "Aug" .−

Ici, nous utilisons le -i option pour avoir une recherche insensible à la casse -

$ls -l | grep -i "carol.*aug"

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

$La commande sort

le sortLa commande organise les lignes de texte par ordre alphabétique ou numérique. L'exemple suivant trie les lignes du fichier alimentaire -

$sort food

Afghani Cuisine

Bangkok Wok

Big Apple Deli

Isle of Java

Mandalay

Sushi and Sashimi

Sweet Tooth

Tio Pepe's Peppers

$le sortLa commande organise les lignes de texte par ordre alphabétique par défaut. Il existe de nombreuses options qui contrôlent le tri -

| Sr.No. | La description |

|---|---|

| 1 | -n Trie numériquement (exemple: 10 triera après 2), ignore les blancs et les tabulations. |

| 2 | -r Inverse l'ordre de tri. |

| 3 | -f Trie les majuscules et les minuscules ensemble. |

| 4 | +x Ignore d'abord x champs lors du tri. |

Plus de deux commandes peuvent être liées dans un tube. Prenant un exemple de tuyau précédent en utilisantgrep, nous pouvons encore trier les fichiers modifiés en août par ordre de taille.

Le tube suivant se compose des commandes ls, grep, et sort -

$ls -l | grep "Aug" | sort +4n

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

-rw-rw-r-- 1 john doc 2488 Aug 15 10:51 intro

-rw-rw-rw- 1 john doc 8515 Aug 6 15:30 ch07

-rw-rw-rw- 1 john doc 11008 Aug 6 14:10 ch02

$Ce tube trie tous les fichiers de votre répertoire modifiés en août par ordre de taille, et les imprime sur l'écran du terminal. L'option de tri + 4n saute quatre champs (les champs sont séparés par des blancs) puis trie les lignes dans l'ordre numérique.

Les commandes pg et autres

Une sortie longue peut normalement être compressée par vous sur l'écran, mais si vous exécutez du texte à travers plus ou utilisez le pgcommande comme filtre; l'affichage s'arrête une fois que l'écran est plein de texte.

Supposons que vous ayez une longue liste de répertoires. Pour faciliter la lecture de la liste triée, dirigez la sortie versmore comme suit -

$ls -l | grep "Aug" | sort +4n | more

-rw-rw-r-- 1 carol doc 1605 Aug 23 07:35 macros

-rw-rw-r-- 1 john doc 2488 Aug 15 10:51 intro

-rw-rw-rw- 1 john doc 8515 Aug 6 15:30 ch07

-rw-rw-r-- 1 john doc 14827 Aug 9 12:40 ch03

.

.

.

-rw-rw-rw- 1 john doc 16867 Aug 6 15:56 ch05

--More--(74%)L'écran se remplira une fois que l'écran sera plein de texte composé de lignes triées par ordre de taille de fichier. Au bas de l'écran se trouve lemore invite, où vous pouvez taper une commande pour vous déplacer dans le texte trié.

Une fois que vous avez terminé avec cet écran, vous pouvez utiliser l'une des commandes répertoriées dans la discussion du programme more.

Dans ce chapitre, nous discuterons en détail de la gestion des processus sous Unix. Lorsque vous exécutez un programme sur votre système Unix, le système crée un environnement spécial pour ce programme. Cet environnement contient tout ce dont le système a besoin pour exécuter le programme comme si aucun autre programme n'était en cours d'exécution sur le système.

Chaque fois que vous émettez une commande sous Unix, elle crée ou démarre un nouveau processus. Lorsque vous avez essayé lelspour lister le contenu du répertoire, vous avez démarré un processus. Un processus, en termes simples, est une instance d'un programme en cours d'exécution.

Le système d'exploitation suit les processus via un numéro d'identification à cinq chiffres appelé pid ou la process ID. Chaque processus du système a unpid.

Les pid finissent par se répéter car tous les nombres possibles sont épuisés et le pid suivant roule ou recommence. À tout moment, il n'y a pas deux processus avec le même pid dans le système car c'est le pid qu'Unix utilise pour suivre chaque processus.

Démarrer un processus

Lorsque vous démarrez un processus (exécutez une commande), vous pouvez l'exécuter de deux manières:

- Processus de premier plan

- Processus en arrière-plan

Processus de premier plan

Par défaut, chaque processus que vous démarrez s'exécute au premier plan. Il obtient son entrée du clavier et envoie sa sortie à l'écran.

Vous pouvez voir que cela se produit avec le lscommander. Si vous souhaitez lister tous les fichiers de votre répertoire actuel, vous pouvez utiliser la commande suivante -

$ls ch*.docCela afficherait tous les fichiers, dont les noms commencent par ch et terminer par .doc -

ch01-1.doc ch010.doc ch02.doc ch03-2.doc

ch04-1.doc ch040.doc ch05.doc ch06-2.doc

ch01-2.doc ch02-1.docLe processus s'exécute au premier plan, la sortie est dirigée vers mon écran et si le ls commande veut une entrée (ce qu'elle ne fait pas), elle l'attend depuis le clavier.

Lorsqu'un programme s'exécute au premier plan et prend du temps, aucune autre commande ne peut être exécutée (démarrez d'autres processus) car l'invite ne serait pas disponible tant que le programme n'a pas terminé le traitement et n'est pas sorti.

Processus en arrière-plan

Un processus d'arrière-plan s'exécute sans être connecté à votre clavier. Si le processus d'arrière-plan nécessite une entrée au clavier, il attend.

L'avantage d'exécuter un processus en arrière-plan est que vous pouvez exécuter d'autres commandes; vous n'avez pas à attendre qu'il se termine pour en démarrer un autre!

Le moyen le plus simple de démarrer un processus en arrière-plan consiste à ajouter une esperluette (&) à la fin de la commande.

$ls ch*.doc &Cela affiche tous les fichiers dont les noms commencent par ch et terminer par .doc -

ch01-1.doc ch010.doc ch02.doc ch03-2.doc

ch04-1.doc ch040.doc ch05.doc ch06-2.doc

ch01-2.doc ch02-1.docIci, si le ls La commande veut une entrée (ce qu'elle ne fait pas), elle passe dans un état d'arrêt jusqu'à ce que nous la déplacions au premier plan et lui donnions les données du clavier.

Cette première ligne contient des informations sur le processus d'arrière-plan - le numéro de travail et l'ID de processus. Vous devez connaître le numéro de travail pour le manipuler entre l'arrière-plan et le premier plan.

Appuyez sur la touche Entrée et vous verrez ce qui suit -

[1] + Done ls ch*.doc &

$La première ligne vous indique que le lsle processus d'arrière-plan de la commande se termine avec succès. Le second est une invite pour une autre commande.

Liste des processus en cours d'exécution

Il est facile de voir vos propres processus en exécutant le ps (état du processus) comme suit -

$ps

PID TTY TIME CMD

18358 ttyp3 00:00:00 sh

18361 ttyp3 00:01:31 abiword

18789 ttyp3 00:00:00 psL'un des indicateurs les plus couramment utilisés pour ps est le -f (f pour full), qui fournit plus d'informations comme indiqué dans l'exemple suivant -

$ps -f

UID PID PPID C STIME TTY TIME CMD

amrood 6738 3662 0 10:23:03 pts/6 0:00 first_one

amrood 6739 3662 0 10:22:54 pts/6 0:00 second_one

amrood 3662 3657 0 08:10:53 pts/6 0:00 -ksh

amrood 6892 3662 4 10:51:50 pts/6 0:00 ps -fVoici la description de tous les champs affichés par ps -f commande -

| Sr.No. | Colonne et description |

|---|---|

| 1 | UID ID utilisateur auquel appartient ce processus (la personne qui l'exécute) |

| 2 | PID ID de processus |

| 3 | PPID ID de processus parent (l'ID du processus qui l'a démarré) |

| 4 | C Utilisation du processeur du processus |

| 5 | STIME Heure de début du processus |

| 6 | TTY Type de terminal associé au processus |

| sept | TIME Temps CPU pris par le processus |

| 8 | CMD La commande qui a lancé ce processus |

Il existe d'autres options qui peuvent être utilisées avec ps commande -

| Sr.No. | Option et description |

|---|---|

| 1 | -a Affiche des informations sur tous les utilisateurs |

| 2 | -x Affiche des informations sur les processus sans terminaux |

| 3 | -u Affiche des informations supplémentaires comme l'option -f |

| 4 | -e Affiche des informations étendues |

Arrêt des processus

La fin d'un processus peut se faire de plusieurs manières différentes. Souvent, à partir d'une commande basée sur la console, l'envoi d'une touche CTRL + C (le caractère d'interruption par défaut) quittera la commande. Cela fonctionne lorsque le processus s'exécute en mode de premier plan.

Si un processus s'exécute en arrière-plan, vous devez obtenir son ID de tâche à l'aide du pscommander. Après cela, vous pouvez utiliser lekill commande pour tuer le processus comme suit -

$ps -f

UID PID PPID C STIME TTY TIME CMD

amrood 6738 3662 0 10:23:03 pts/6 0:00 first_one

amrood 6739 3662 0 10:22:54 pts/6 0:00 second_one

amrood 3662 3657 0 08:10:53 pts/6 0:00 -ksh

amrood 6892 3662 4 10:51:50 pts/6 0:00 ps -f

$kill 6738

TerminatedIci le kill la commande met fin au first_oneprocessus. Si un processus ignore une commande kill standard, vous pouvez utiliserkill -9 suivi de l'ID de processus comme suit -

$kill -9 6738

TerminatedProcessus parents et enfants

Chaque processus unix a deux numéros d'identification qui lui sont attribués: l'ID de processus (pid) et l'ID de processus parent (ppid). Chaque processus utilisateur du système a un processus parent.

La plupart des commandes que vous exécutez ont le shell comme parent. Vérifier laps -f exemple où cette commande a répertorié à la fois l'ID de processus et l'ID de processus parent.

Processus zombies et orphelins

Normalement, lorsqu'un processus enfant est tué, le processus parent est mis à jour via un SIGCHLDsignal. Ensuite, le parent peut effectuer une autre tâche ou redémarrer un nouvel enfant si nécessaire. Cependant, parfois, le processus parent est tué avant que son enfant ne soit tué. Dans ce cas, le "parent de tous les processus", leinitprocessus, devient le nouveau PPID (ID de processus parent). Dans certains cas, ces processus sont appelés processus orphelins.

Lorsqu'un processus est tué, un ps la liste peut toujours afficher le processus avec un ZEtat. Il s'agit d'un processus zombie ou obsolète. Le processus est mort et n'est pas utilisé. Ces processus sont différents des processus orphelins. Ils ont terminé l'exécution mais trouvent toujours une entrée dans la table de processus.

Processus démon

Les démons sont des processus d'arrière-plan liés au système qui s'exécutent souvent avec les autorisations de requêtes racine et de services d'autres processus.

Un démon n'a pas de terminal de contrôle. Il ne peut pas ouvrir/dev/tty. Si vous faites un"ps -ef" et regardez le tty champ, tous les démons auront un ? pour le tty.

Pour être précis, un démon est un processus qui s'exécute en arrière-plan, attendant généralement qu'il se passe quelque chose avec lequel il est capable de travailler. Par exemple, un démon d'imprimante en attente de commandes d'impression.

Si vous avez un programme qui nécessite un long traitement, alors cela vaut la peine d'en faire un démon et de l'exécuter en arrière-plan.

Le commandement supérieur

le top La commande est un outil très utile pour afficher rapidement les processus triés selon différents critères.

Il s'agit d'un outil de diagnostic interactif qui se met à jour fréquemment et affiche des informations sur la mémoire physique et virtuelle, l'utilisation du processeur, les moyennes de charge et vos processus occupés.

Voici la syntaxe simple pour exécuter la commande top et pour voir les statistiques d'utilisation du processeur par différents processus -

$topID de tâche et ID de processus

Les processus en arrière-plan et suspendus sont généralement manipulés via job number (job ID). Ce numéro est différent de l'ID de processus et est utilisé car il est plus court.

De plus, un travail peut être constitué de plusieurs processus s'exécutant en série ou en même temps, en parallèle. L'utilisation de l'ID de tâche est plus facile que le suivi des processus individuels.

Dans ce chapitre, nous discuterons en détail des utilitaires de communication réseau sous Unix. Lorsque vous travaillez dans un environnement distribué, vous devez communiquer avec des utilisateurs distants et vous devez également accéder à des machines Unix distantes.

Il existe plusieurs utilitaires Unix qui aident les utilisateurs à calculer dans un environnement distribué en réseau. Ce chapitre en énumère quelques-uns.

L'utilitaire ping

le pingLa commande envoie une demande d'écho à un hôte disponible sur le réseau. En utilisant cette commande, vous pouvez vérifier si votre hôte distant répond bien ou non.

La commande ping est utile pour ce qui suit -

- Suivi et isolement des problèmes matériels et logiciels.

- Détermination de l'état du réseau et de divers hôtes étrangers.

- Tester, mesurer et gérer les réseaux.

Syntaxe

Voici la syntaxe simple pour utiliser la commande ftp -

$ping hostname or ip-addressLa commande ci-dessus commence à imprimer une réponse après chaque seconde. Pour sortir de la commande, vous pouvez y mettre fin en appuyant surCNTRL + C clés.

Exemple

Voici un exemple pour vérifier la disponibilité d'un hôte disponible sur le réseau -

$ping google.com PING google.com (74.125.67.100) 56(84) bytes of data. 64 bytes from 74.125.67.100: icmp_seq = 1 ttl = 54 time = 39.4 ms 64 bytes from 74.125.67.100: icmp_seq = 2 ttl = 54 time = 39.9 ms 64 bytes from 74.125.67.100: icmp_seq = 3 ttl = 54 time = 39.3 ms 64 bytes from 74.125.67.100: icmp_seq = 4 ttl = 54 time = 39.1 ms 64 bytes from 74.125.67.100: icmp_seq = 5 ttl = 54 time = 38.8 ms --- google.com ping statistics --- 22 packets transmitted, 22 received, 0% packet loss, time 21017ms rtt min/avg/max/mdev = 38.867/39.334/39.900/0.396 ms $Si un hôte n'existe pas, vous recevrez la sortie suivante -

$ping giiiiiigle.com ping: unknown host giiiiigle.com $L'utilitaire ftp

Ici, ftp signifie File Ttransfert Protocol. Cet utilitaire vous aide à télécharger et télécharger votre fichier d'un ordinateur vers un autre ordinateur.

L'utilitaire ftp a son propre ensemble de commandes de type Unix. Ces commandes vous aident à effectuer des tâches telles que -

Connectez-vous et connectez-vous à un hôte distant.

Parcourez les répertoires.

Liste le contenu du répertoire.

Mettez et obtenez des fichiers.

Transférer des fichiers comme ascii, ebcdic ou binary.

Syntaxe

Voici la syntaxe simple pour utiliser la commande ftp -

$ftp hostname or ip-addressLa commande ci-dessus vous demandera l'ID de connexion et le mot de passe. Une fois que vous êtes authentifié, vous pouvez accéder au répertoire d'accueil du compte de connexion et vous pourrez exécuter diverses commandes.

Les tableaux suivants énumèrent quelques commandes importantes -

| Sr.No. | Commande et description |

|---|---|

| 1 | put filename Télécharge le nom de fichier de la machine locale vers la machine distante. |

| 2 | get filename Télécharge le nom de fichier de la machine distante vers la machine locale. |

| 3 | mput file list Télécharge plusieurs fichiers de la machine locale vers la machine distante. |

| 4 | mget file list Télécharge plusieurs fichiers de la machine distante vers la machine locale. |

| 5 | prompt off Désactive l'invite. Par défaut, vous recevrez une invite pour télécharger ou télécharger des fichiers en utilisantmput ou mget commandes. |

| 6 | prompt on Active l'invite. |

| sept | dir Répertorie tous les fichiers disponibles dans le répertoire actuel de la machine distante. |

| 8 | cd dirname Remplace le répertoire par dirname sur la machine distante. |

| 9 | lcd dirname Remplace le répertoire par dirname sur la machine locale. |

| dix | quit Aide à se déconnecter de la connexion actuelle. |

Il convient de noter que tous les fichiers seraient téléchargés ou téléchargés vers ou à partir des répertoires actuels. Si vous souhaitez télécharger vos fichiers dans un répertoire particulier, vous devez d'abord accéder à ce répertoire, puis télécharger les fichiers requis.

Exemple

Voici l'exemple pour montrer le fonctionnement de quelques commandes -

$ftp amrood.com

Connected to amrood.com.

220 amrood.com FTP server (Ver 4.9 Thu Sep 2 20:35:07 CDT 2009)

Name (amrood.com:amrood): amrood

331 Password required for amrood.

Password:

230 User amrood logged in.

ftp> dir

200 PORT command successful.

150 Opening data connection for /bin/ls.

total 1464

drwxr-sr-x 3 amrood group 1024 Mar 11 20:04 Mail

drwxr-sr-x 2 amrood group 1536 Mar 3 18:07 Misc

drwxr-sr-x 5 amrood group 512 Dec 7 10:59 OldStuff

drwxr-sr-x 2 amrood group 1024 Mar 11 15:24 bin

drwxr-sr-x 5 amrood group 3072 Mar 13 16:10 mpl

-rw-r--r-- 1 amrood group 209671 Mar 15 10:57 myfile.out

drwxr-sr-x 3 amrood group 512 Jan 5 13:32 public

drwxr-sr-x 3 amrood group 512 Feb 10 10:17 pvm3

226 Transfer complete.

ftp> cd mpl

250 CWD command successful.

ftp> dir

200 PORT command successful.

150 Opening data connection for /bin/ls.

total 7320

-rw-r--r-- 1 amrood group 1630 Aug 8 1994 dboard.f

-rw-r----- 1 amrood group 4340 Jul 17 1994 vttest.c

-rwxr-xr-x 1 amrood group 525574 Feb 15 11:52 wave_shift

-rw-r--r-- 1 amrood group 1648 Aug 5 1994 wide.list

-rwxr-xr-x 1 amrood group 4019 Feb 14 16:26 fix.c

226 Transfer complete.

ftp> get wave_shift

200 PORT command successful.

150 Opening data connection for wave_shift (525574 bytes).

226 Transfer complete.

528454 bytes received in 1.296 seconds (398.1 Kbytes/s)

ftp> quit

221 Goodbye.

$L'utilitaire telnet

Il y a des moments où nous devons nous connecter à une machine Unix distante et travailler sur cette machine à distance. Telnet est un utilitaire qui permet à un utilisateur d'ordinateur sur un site d'établir une connexion, de se connecter, puis de travailler sur un ordinateur d'un autre site.

Une fois que vous vous êtes connecté à l'aide de Telnet, vous pouvez effectuer toutes les activités sur votre machine connectée à distance. Voici un exemple de session Telnet -

C:>telnet amrood.com

Trying...

Connected to amrood.com.

Escape character is '^]'.

login: amrood

amrood's Password:

*****************************************************

* *

* *

* WELCOME TO AMROOD.COM *

* *

* *

*****************************************************

Last unsuccessful login: Fri Mar 3 12:01:09 IST 2009

Last login: Wed Mar 8 18:33:27 IST 2009 on pts/10

{ do your work }

$ logout

Connection closed.

C:>L'utilitaire du doigt

le fingerLa commande affiche des informations sur les utilisateurs sur un hôte donné. L'hôte peut être local ou distant.

Finger peut être désactivé sur d'autres systèmes pour des raisons de sécurité.

Voici la syntaxe simple pour utiliser la commande finger -

Vérifiez tous les utilisateurs connectés sur la machine locale -

$ finger

Login Name Tty Idle Login Time Office

amrood pts/0 Jun 25 08:03 (62.61.164.115)Obtenir des informations sur un utilisateur spécifique disponible sur la machine locale -

$ finger amrood

Login: amrood Name: (null)

Directory: /home/amrood Shell: /bin/bash

On since Thu Jun 25 08:03 (MST) on pts/0 from 62.61.164.115

No mail.

No Plan.Vérifiez tous les utilisateurs connectés sur la machine distante -

$ finger @avtar.com

Login Name Tty Idle Login Time Office

amrood pts/0 Jun 25 08:03 (62.61.164.115)Obtenir les informations sur un utilisateur spécifique disponibles sur la machine distante -

$ finger [email protected]

Login: amrood Name: (null)

Directory: /home/amrood Shell: /bin/bash

On since Thu Jun 25 08:03 (MST) on pts/0 from 62.61.164.115

No mail.

No Plan.Dans ce chapitre, nous allons comprendre comment l'éditeur vi fonctionne sous Unix. Il existe de nombreuses façons d'éditer des fichiers sous Unix. Édition de fichiers à l'aide de l'éditeur de texte orienté écranviest l'un des meilleurs moyens. Cet éditeur vous permet d'éditer des lignes en contexte avec d'autres lignes du fichier.

Une version améliorée de l'éditeur vi qui s'appelle le VIMa également été rendu disponible maintenant. Ici, VIM signifieVi IMprouvé.

vi est généralement considéré comme le standard de facto dans les éditeurs Unix car -

Il est généralement disponible sur toutes les versions du système Unix.

Ses implémentations sont très similaires dans tous les domaines.

Cela nécessite très peu de ressources.

Il est plus convivial que d'autres éditeurs tels que le ed ou la ex.

Vous pouvez utiliser le viéditeur pour éditer un fichier existant ou pour créer un nouveau fichier à partir de zéro. Vous pouvez également utiliser cet éditeur pour simplement lire un fichier texte.

Démarrage de l'éditeur vi

Le tableau suivant répertorie les commandes de base pour utiliser l'éditeur vi -

| Sr.No. | Commande et description |

|---|---|

| 1 | vi filename Crée un nouveau fichier s'il n'existe pas déjà, sinon ouvre un fichier existant. |

| 2 | vi -R filename Ouvre un fichier existant en mode lecture seule. |

| 3 | view filename Ouvre un fichier existant en mode lecture seule. |

Voici un exemple pour créer un nouveau fichier testfile s'il n'existe pas déjà dans le répertoire de travail courant -

$vi testfileLa commande ci-dessus générera la sortie suivante -

|

~

~

~

~

~

~

~

~

~

~

~

~

"testfile" [New File]Vous remarquerez un tilde(~) sur chaque ligne suivant le curseur. Un tilde représente une ligne inutilisée. Si une ligne ne commence pas par un tilde et semble vide, un espace, une tabulation, une nouvelle ligne ou un autre caractère non visible est présent.

Vous avez maintenant un fichier ouvert sur lequel commencer à travailler. Avant d'aller plus loin, comprenons quelques concepts importants.

Operation Modes

While working with the vi editor, we usually come across the following two modes −

Command mode − This mode enables you to perform administrative tasks such as saving the files, executing the commands, moving the cursor, cutting (yanking) and pasting the lines or words, as well as finding and replacing. In this mode, whatever you type is interpreted as a command.

Insert mode − This mode enables you to insert text into the file. Everything that's typed in this mode is interpreted as input and placed in the file.

vi always starts in the command mode. To enter text, you must be in the insert mode for which simply type i. To come out of the insert mode, press the Esc key, which will take you back to the command mode.

Hint − If you are not sure which mode you are in, press the Esc key twice; this will take you to the command mode. You open a file using the vi editor. Start by typing some characters and then come to the command mode to understand the difference.

Getting Out of vi

The command to quit out of vi is :q. Once in the command mode, type colon, and 'q', followed by return. If your file has been modified in any way, the editor will warn you of this, and not let you quit. To ignore this message, the command to quit out of vi without saving is :q!. This lets you exit vi without saving any of the changes.

The command to save the contents of the editor is :w. You can combine the above command with the quit command, or use :wq and return.

The easiest way to save your changes and exit vi is with the ZZ command. When you are in the command mode, type ZZ. The ZZ command works the same way as the :wq command.