वायरलेस सिक्योरिटी - क्लायंट मिससेशन

आप पहले से ही स्थिति का अनुभव कर सकते हैं, कि जब आप अपने पीसी के साथ आते हैं और घर पर वायरलेस का उपयोग करते हैं, तो आपका पीसी स्वचालित रूप से आपसे किसी भी कार्य के बिना WLAN से जुड़ रहा है। ऐसा इसलिए है, क्योंकि आपका लैपटॉप उस WLAN की सूची को याद करता है जिसे आप अतीत में जुड़े थे, और इस सूची को तथाकथित में संग्रहीत करता हैPreferred Network List (एक विंडोज़ दुनिया में)।

दुर्भावनापूर्ण हैकर इस डिफ़ॉल्ट व्यवहार का उपयोग कर सकता है, और अपने स्वयं के वायरलेस एपी को भौतिक क्षेत्र में ला सकता है, जहां आप सामान्य रूप से अपने वाई-फाई का उपयोग कर रहे हैं। यदि उस एपी से संकेत, मूल एपी से एक से बेहतर होगा, तो लैपटॉप सॉफ़्टवेयर हैकर द्वारा उपलब्ध कराई गई नकली (दुष्ट) एक्सेस प्वाइंट से गलत जुड़ जाएगा (यह सोचकर कि यह वैध एपी है, आपने अतीत में उपयोग किया है )। इस तरह के हमले कुछ बड़े खुले स्थानों, जैसे हवाई अड्डों, कार्यालय के वातावरण या सार्वजनिक क्षेत्रों में प्रदर्शन करना बहुत आसान है। इस तरह के हमलों को कभी-कभी कहा जाता हैHoneypot AP Attacks।

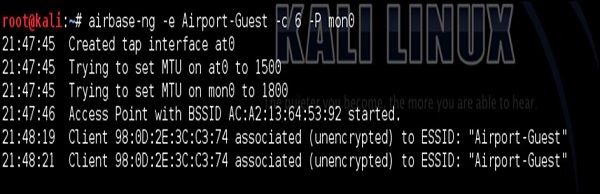

एक नकली एपी बनाने के लिए किसी भी भौतिक हार्डवेयर की आवश्यकता नहीं होती है। इस सभी ट्यूटोरियल के माध्यम से उपयोग किया जाने वाला लिनक्स वितरण हैKali Linux, एक आंतरिक उपकरण कहा जाता है airbase-ng कि एक ही आदेश के साथ विशिष्ट मैक पते और WLAN नाम (SSID) के साथ एपी बना सकते हैं।

आइए निम्नलिखित परिदृश्य बनाएं। अतीत में, मैंने यूरोपीय हवाई अड्डों में से एक में "एयरपोर्ट-गेस्ट" के एसएसआईडी का उपयोग किया है। इस तरह, मुझे पता है कि मेरे स्मार्टफोन ने इस SSID को PNL (पसंदीदा नेटवर्क सूची) पर सहेजा है। तो मैं इस SSID का उपयोग करके बनाairbase-ng।

जब मैंने WLAN का निर्माण किया है, उसके बाद मैंने अपने स्मार्टफोन को Home_e1000 वायरलेस नेटवर्क से लगातार डी-ऑथेंटिकेट करने के लिए पहले वर्णित लेयर 2 DoS अटैक का उपयोग किया है। उस समय, मेरा स्मार्टफोन अन्य SSID (एयरपोर्ट-गेस्ट) को बहुत अच्छी लिंक क्वालिटी के साथ पहचानता है, इसलिए यह अपने आप उससे कनेक्ट हो जाता है।

यह कुछ ऐसा है जिसे आप 21:48:19 से शुरू होने वाले डंप में देखते हैं। उस समय, हम इस प्रारंभिक कनेक्शन वाले कुछ अतिरिक्त हमलों को करने के लिए अच्छी स्थिति में हैं। यह हमलावर के पीसी के माध्यम से सभी वायरलेस ट्रैफिक को आगे बढ़ाने के लिए या ट्रैफिक एक्सचेंज की अखंडता और गोपनीयता पर हमला करने वाला व्यक्ति हो सकता है। या आप मेटासैपिट फ्रेमवर्क का उपयोग करके कुछ कमजोरियों का फायदा उठाकर हमलावर के पीसी से सीधे कनेक्ट हो सकते हैं। .. आगे के संभावित तरीकों की अधिकता है।