Peretasan Etis - Keracunan DNS

DNS Poisoning adalah teknik yang mengelabui server DNS agar percaya bahwa ia telah menerima informasi otentik, padahal kenyataannya belum. Ini menghasilkan substitusi alamat IP palsu di tingkat DNS di mana alamat web diubah menjadi alamat IP numerik. Ini memungkinkan penyerang untuk mengganti entri alamat IP untuk situs target di server DNS tertentu dengan alamat IP dari kontrol server. Seorang penyerang dapat membuat entri DNS palsu untuk server yang mungkin berisi konten berbahaya dengan nama yang sama.

Misalnya, pengguna mengetik www.google.com, tetapi pengguna tersebut dikirim ke situs penipuan lain alih-alih diarahkan ke server Google. Seperti yang kita pahami, keracunan DNS digunakan untuk mengarahkan pengguna ke halaman palsu yang dikelola oleh penyerang.

DNS Poisoning - Latihan

Mari kita lakukan latihan tentang keracunan DNS menggunakan alat yang sama, Ettercap.

Keracunan DNS sangat mirip dengan Keracunan ARP. Untuk memulai keracunan DNS, Anda harus mulai dengan keracunan ARP, yang telah kita bahas di bab sebelumnya. Kami akan menggunakanDNS spoof plugin yang sudah ada di Ettercap.

Step 1- Buka terminal dan ketik "nano etter.dns". File ini berisi semua entri untuk alamat DNS yang digunakan oleh Ettercap untuk menyelesaikan alamat nama domain. Di file ini, kami akan menambahkan entri palsu "Facebook". Jika seseorang ingin membuka Facebook, dia akan dialihkan ke situs web lain.

Step 2- Sekarang masukkan entri di bawah kata "Alihkan ke www.linux.org". Lihat contoh berikut -

Step 3- Sekarang simpan file ini dan keluar dengan menyimpan file. Gunakan "ctrl + x" untuk menyimpan file.

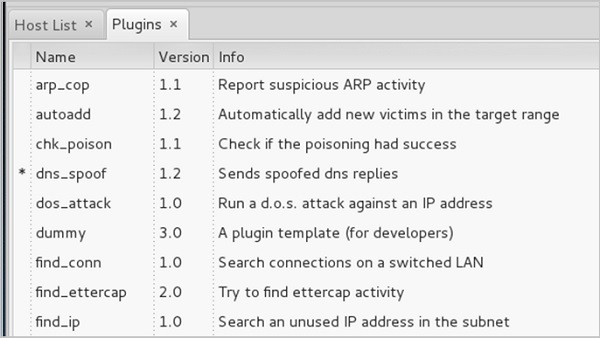

Step 4- Setelah ini, seluruh proses sama untuk memulai keracunan ARP. Setelah memulai keracunan ARP, klik "plugin" di bilah menu dan pilih plugin "dns_spoof".

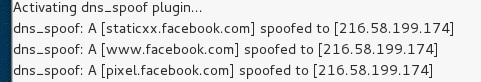

Step 5 - Setelah mengaktifkan DNS_spoof, Anda akan melihat di hasil bahwa facebook.com akan mulai dipalsukan ke IP Google setiap kali seseorang mengetiknya di browsernya.

Itu berarti pengguna mendapatkan halaman Google, bukan facebook.com di browser mereka.

Dalam latihan ini, kami melihat bagaimana lalu lintas jaringan dapat diendus melalui alat dan metode yang berbeda. Di sini perusahaan membutuhkan peretas etis untuk menyediakan keamanan jaringan untuk menghentikan semua serangan ini. Mari kita lihat apa yang dapat dilakukan peretas etis untuk mencegah Keracunan DNS.

Pertahanan terhadap Keracunan DNS

Sebagai seorang ethical hacker, pekerjaan Anda sangat mungkin menempatkan Anda pada posisi pencegahan daripada pengujian pena. Apa yang Anda ketahui sebagai penyerang dapat membantu Anda mencegah teknik yang Anda terapkan dari luar.

Berikut adalah pertahanan terhadap serangan yang baru saja kita bahas dari sudut pandang penguji pena -

Gunakan jaringan yang dialihkan perangkat keras untuk bagian paling sensitif dari jaringan Anda dalam upaya untuk memisahkan lalu lintas ke satu segmen atau domain bentrok.

Menerapkan IP DHCP Snooping pada sakelar untuk mencegah serangan keracunan ARP dan spoofing.

Menerapkan kebijakan untuk mencegah mode promiscuous pada adaptor jaringan.

Berhati-hatilah saat menyebarkan titik akses nirkabel, karena semua lalu lintas di jaringan nirkabel dapat mengendus.

Enkripsi lalu lintas sensitif Anda menggunakan protokol enkripsi seperti SSH atau IPsec.

Keamanan port digunakan oleh sakelar yang memiliki kemampuan untuk diprogram sehingga hanya alamat MAC tertentu yang dapat mengirim dan menerima data pada setiap port.

IPv6 memiliki manfaat dan opsi keamanan yang tidak dimiliki IPv4.

Mengganti protokol seperti FTP dan Telnet dengan SSH merupakan pertahanan yang efektif terhadap sniffing. Jika SSH bukanlah solusi yang layak, pertimbangkan untuk melindungi protokol lama dengan IPsec.

Virtual Private Networks (VPNs) dapat memberikan pertahanan yang efektif terhadap sniffing karena aspek enkripsi mereka.

SSL adalah pertahanan yang bagus bersama dengan IPsec.

Ringkasan

Dalam bab ini, kita membahas bagaimana penyerang dapat menangkap dan menganalisis semua lalu lintas dengan menempatkan sniffer paket dalam jaringan. Dengan contoh real-time, kami melihat betapa mudahnya mendapatkan kredensial korban dari jaringan tertentu. Penyerang menggunakan serangan MAC, ARP dan serangan keracunan DNS untuk mengendus lalu lintas jaringan dan mendapatkan informasi sensitif seperti percakapan email dan kata sandi.