Admin Linux - Panduan Cepat

Unik di antara distribusi Linux kelas bisnis, CentOS tetap setia pada sifat sumber terbuka tempat Linux didirikan. Kernel Linux pertama dikembangkan oleh seorang mahasiswa di Universitas Helsinki (Linus Torvalds) dan dikombinasikan dengan utilitas GNU yang didirikan dan dipromosikan oleh Richard Stallman. CentOS telah terbukti, lisensi sumber terbuka yang dapat menggerakkan dunia bisnis saat ini.

CentOS dengan cepat menjadi salah satu platform server paling produktif di dunia. Setiap Administrator Linux, ketika mencari pekerjaan, pasti akan menemukan kata-kata: "CentOS Linux Experience Preferred". Dari startup hingga raksasa teknologi Fortune 10 , CentOS telah menempatkan dirinya di antara eselon sistem operasi server yang lebih tinggi di seluruh dunia.

Apa yang membuat CentOS menonjol dari distribusi Linux lainnya adalah kombinasi yang hebat dari -

Lisensi sumber terbuka

Basis pengguna profesional Linux yang berdedikasi

Dukungan perangkat keras yang bagus

Stabilitas dan keandalan yang kokoh

Fokus pada keamanan dan pembaruan

Kepatuhan yang ketat terhadap standar pengemasan perangkat lunak yang diperlukan di lingkungan perusahaan

Sebelum memulai pelajaran, kami berasumsi bahwa pembaca memiliki pengetahuan dasar tentang Linux dan dasar-dasar Administrasi seperti -

Apa pengguna root itu?

Kekuatan pengguna root

Konsep dasar grup keamanan dan pengguna

Pengalaman menggunakan emulator terminal Linux

Konsep jaringan dasar

Pemahaman dasar bahasa pemrograman yang diinterpretasikan (Perl, Python, Ruby)

Protokol jaringan seperti HTTP, LDAP, FTP, IMAP, SMTP

Core yang menyusun sistem operasi komputer: sistem file, driver, dan kerne

Sebelum mempelajari alat-alat dari Administrator CentOS Linux, penting untuk diperhatikan filosofi di balik baris perintah administrasi Linux.

Linux dirancang berdasarkan filosofi Unix "alat kecil dan presisi yang digabungkan bersama menyederhanakan tugas yang lebih besar". Linux, pada akarnya, tidak memiliki aplikasi tujuan tunggal yang besar untuk satu penggunaan tertentu sepanjang waktu. Sebaliknya, ada ratusan utilitas dasar yang bila digabungkan menawarkan kekuatan besar untuk menyelesaikan tugas-tugas besar dengan efisiensi.

Contoh Filsafat Linux

Misalnya, jika administrator menginginkan daftar semua pengguna saat ini di sistem, perintah berantai berikut dapat digunakan untuk mendapatkan daftar semua pengguna sistem. Saat menjalankan perintah, pengguna di sistem terdaftar dalam urutan abjad.

[root@centosLocal centos]# cut /etc/passwd -d":" -f1 | sort

abrt

adm

avahi

bin

centos

chrony

colord

daemon

dbusSangat mudah untuk mengekspor daftar ini menjadi file teks menggunakan perintah berikut.

[root@localhost /]# cut /etc/passwd -d ":" -f1 > system_users.txt

[root@localhost /]# cat ./system_users.txt | sort | wc –l

40

[root@localhost /]#Dimungkinkan juga untuk membandingkan daftar pengguna dengan ekspor di kemudian hari.

[root@centosLocal centos]# cut /etc/passwd -d ":" -f1 > system_users002.txt &&

cat system_users002.txt | sort | wc -l

41

[root@centosLocal centos]# diff ./system_users.txt ./system_users002.txt

evilBackdoor [root@centosLocal centos]#Dengan pendekatan alat kecil yang dirangkai untuk menyelesaikan tugas yang lebih besar, lebih mudah membuat skrip yang menjalankan perintah ini, daripada secara otomatis mengirimkan hasil email pada interval waktu yang teratur.

Perintah Dasar yang harus dimiliki setiap Administrator Linux adalah -

- vim

- grep

- kurang lebih

- tail

- head

- wc

- sort

- uniq

- tee

- cat

- cut

- sed

- tr

- paste

Di dunia Linux, Administrator menggunakan filteringperintah setiap hari untuk mengurai log, memfilter keluaran perintah, dan melakukan tindakan dengan skrip shell interaktif. Seperti yang telah disebutkan, kekuatan dari perintah-perintah ini datang dari kemampuannya untuk mengubah satu sama lain melalui proses yang disebutpiping.

Perintah berikut menunjukkan berapa banyak kata yang dimulai dengan huruf a dari kamus pengguna utama CentOS.

[root@centosLocal ~]# egrep '^a.*$' /usr/share/dict/words | wc -l

25192

[root@centosLocal ~]#Untuk memperkenalkan izin yang berlaku untuk direktori dan file di CentOS Linux, mari kita lihat output perintah berikut.

[centos@centosLocal etc]$ ls -ld /etc/yum*

drwxr-xr-x. 6 root root 100 Dec 5 06:59 /etc/yum

-rw-r--r--. 1 root root 970 Nov 15 08:30 /etc/yum.conf

drwxr-xr-x. 2 root root 187 Nov 15 08:30 /etc/yum.repos.dNote - Tiga jenis objek utama yang akan Anda lihat adalah

"-" - tanda hubung untuk file biasa

"d" - untuk direktori

"l" - untuk tautan simbolis

Kami akan fokus pada tiga blok output untuk setiap direktori dan file -

- drwxr-xr-x: root: root

- -rw-r - r--: root: root

- drwxr-xr-x: root: root

Sekarang mari kita uraikan ini, untuk lebih memahami baris-baris ini -

| d | Berarti tipe objeknya adalah direktori |

| rwx | Menunjukkan izin direktori diterapkan ke pemilik |

| rx | Menunjukkan izin direktori diterapkan ke grup |

| rx | Menunjukkan izin direktori yang diterapkan ke dunia |

| akar | Contoh pertama, menunjukkan pemilik direktori |

| akar | Contoh kedua, menunjukkan grup yang izin grup diterapkan |

Penting untuk memahami perbedaan antara pemilik , kelompok , dan dunia . Tidak memahami hal ini dapat berdampak besar pada server yang menghosting layanan ke Internet.

Sebelum kami memberikan contoh dunia nyata, pertama-tama mari kita pahami izin yang berlaku untuk direktori dan file .

Silakan lihat tabel berikut, lalu lanjutkan dengan instruksinya.

| Oktal | Simbolis | Perm. | Direktori |

|---|---|---|---|

| 1 | x | Menjalankan | Masuk ke direktori dan akses file |

| 2 | w | Menulis | Hapus atau ubah file dalam direktori |

| 4 | r | Baca | Buat daftar file di dalam direktori |

Note- Ketika file harus dapat diakses untuk dibaca di direktori, itu umum untuk menerapkan izin baca dan eksekusi . Jika tidak, pengguna akan kesulitan mengerjakan file. Membiarkan tulis dinonaktifkan akan memastikan file tidak dapat: diganti namanya, dihapus, disalin, atau izinnya diubah.

Menerapkan Izin ke Direktori dan File

Saat menerapkan izin, ada dua konsep yang perlu dipahami -

- Izin Simbolis

- Izin Oktal

Intinya, masing-masing sama tetapi cara yang berbeda untuk merujuk, dan menetapkan izin file. Untuk panduan cepat, harap pelajari dan lihat tabel berikut -

| Baca | Menulis | Menjalankan | |

|---|---|---|---|

| Octal | 4 | 2 | 1 |

| Symbolic | r | w | x |

Saat menetapkan izin menggunakan octalmetode, gunakan angka 3 byte seperti: 760. Angka 760 diterjemahkan menjadi: Pemilik: rwx; Grup: rw; Lainnya (atau dunia) tidak ada izin.

Skenario lain: 733 akan diterjemahkan menjadi: Pemilik: rwx; Kelompok: wx; Lainnya: wx.

Ada satu kelemahan pada izin menggunakan metode Oktal. Set izin yang sudah ada tidak dapat diubah. Ini hanya mungkin untuk menetapkan ulang seluruh set izin suatu objek.

Sekarang Anda mungkin bertanya-tanya, apa yang salah dengan selalu menetapkan ulang izin? Bayangkan struktur direktori besar, misalnya / var / www / di server web produksi. Kami ingin secara rekursif menghapus bit w atau write pada semua direktori untuk Other. Jadi, memaksanya untuk ditambahkan secara proaktif hanya jika diperlukan untuk tindakan keamanan. Jika kami menetapkan ulang seluruh set izin, kami menghapus semua izin khusus lainnya yang ditetapkan ke setiap sub-direktori.

Oleh karena itu, ini akan menimbulkan masalah bagi administrator dan pengguna sistem. Pada titik tertentu, seseorang (atau beberapa orang) perlu menetapkan kembali semua izin khusus yang dihapus dengan menetapkan ulang seluruh izin yang ditetapkan untuk setiap direktori dan objek.

Dalam hal ini, kami ingin menggunakan metode Simbolik untuk mengubah izin -

chmod -R o-w /var/www/Perintah di atas tidak akan "menimpa izin" tetapi mengubah set izin saat ini. Jadi biasakan menggunakan praktik terbaik

- Oktal hanya untuk memberikan izin

- Simbolis untuk mengubah perizinan

Penting bagi Administrator CentOS untuk mahir dengan izin Oktal dan Simbolik karena izin penting untuk integritas data dan seluruh sistem operasi. Jika izin salah, hasil akhirnya adalah data sensitif dan seluruh sistem operasi akan dikompromikan.

Dengan itu, mari kita lihat beberapa perintah untuk mengubah izin dan pemilik / anggota objek -

- chmod

- chown

- chgrp

- umask

chmod: Ubah Bit Izin Mode File

| Perintah | Tindakan |

|---|---|

| -c | Seperti verbose, tetapi hanya akan melaporkan perubahan yang dibuat |

| -v | Verbose, keluarkan diagnostik untuk setiap permintaan yang dibuat |

| -R | Menerapkan operasi secara rekursif pada file dan direktori |

chmod akan mengizinkan kita untuk mengubah hak akses direktori dan file menggunakan set izin oktal atau simbolik . Kami akan menggunakan ini untuk mengubah tugas kami dan mengunggah direktori.

chown: Ubah Pemilik File dan Grup

| Perintah | Tindakan |

|---|---|

| -c | Seperti verbose, tetapi hanya akan melaporkan perubahan yang dibuat |

| -v | Verbose, keluarkan diagnostik untuk setiap permintaan yang dibuat |

| -R | Menerapkan operasi secara rekursif pada file dan direktori |

chown dapat mengubah kepemilikan pengguna dan grup objek. Namun, kecuali perlu memodifikasi keduanya pada saat yang sama, menggunakan chgrp biasanya digunakan untuk grup.

chgrp: Ubah Kepemilikan Grup File atau Direktori

| Perintah | Tindakan |

|---|---|

| -c | Seperti verbose, tetapi hanya akan melaporkan perubahannya |

| -v | Verbose, mengeluarkan diagnostik untuk setiap permintaan yang dibuat |

| -R | Secara rekursif, menerapkan operasi pada file dan direktori |

chgrp akan mengubah pemilik grup menjadi yang disediakan.

Praktek dunia nyata

Mari kita ubah semua tugas subdirektori di / var / www / students / jadi grup pemiliknya adalah grup pelajar . Kemudian tugasi akar siswa ke kelompok profesor. Kemudian, jadikan Dr. Terry Thomas sebagai pemilik direktori siswa , karena dia ditugaskan sebagai penanggung jawab semua akademisi Ilmu Komputer di sekolah tersebut.

Seperti yang bisa kita lihat, saat dibuat, direktori dibiarkan mentah.

[root@centosLocal ~]# ls -ld /var/www/students/

drwxr-xr-x. 4 root root 40 Jan 9 22:03 /var/www/students/

[root@centosLocal ~]# ls -l /var/www/students/

total 0

drwxr-xr-x. 2 root root 6 Jan 9 22:03 assignments

drwxr-xr-x. 2 root root 6 Jan 9 22:03 uploads

[root@centosLocal ~]#Sebagai Administrator, kami tidak pernah ingin memberikan kredensial root kami kepada siapa pun. Namun pada saat yang sama, kami perlu memberikan kemampuan kepada pengguna untuk melakukan pekerjaan mereka. Jadi, izinkan Dr. Terry Thomas untuk lebih mengontrol struktur file dan membatasi apa yang dapat dilakukan siswa.

[root@centosLocal ~]# chown -R drterryt:professors /var/www/students/

[root@centosLocal ~]# ls -ld /var/www/students/

drwxr-xr-x. 4 drterryt professors 40 Jan 9 22:03 /var/www/students/

[root@centosLocal ~]# ls -ls /var/www/students/

total 0

0 drwxr-xr-x. 2 drterryt professors 6 Jan 9 22:03 assignments

0 drwxr-xr-x. 2 drterryt professors 6 Jan 9 22:03 uploads

[root@centosLocal ~]#Sekarang, setiap direktori dan subdirektori memiliki pemilik drterryt dan grup pemiliknya adalah profesor . Karena direktori tugas adalah tempat siswa menyerahkan tugasnya, mari kita hilangkan kemampuan untuk membuat daftar dan mengubah file dari kelompok siswa .

[root@centosLocal ~]# chgrp students /var/www/students/assignments/ && chmod

736 /var/www/students/assignments/

[root@centosLocal assignments]# ls -ld /var/www/students/assignments/

drwx-wxrw-. 2 drterryt students 44 Jan 9 23:14 /var/www/students/assignments/

[root@centosLocal assignments]#Siswa dapat menyalin tugas ke direktori tugas . Tetapi mereka tidak dapat membuat daftar isi direktori, menyalin file saat ini, atau mengubah file dalam direktori tugas . Dengan demikian, itu hanya memungkinkan siswa untuk menyerahkan tugas yang telah diselesaikan. Sistem file CentOS akan memberikan cap tanggal kapan tugas diserahkan.

Sebagai pemilik direktori tugas -

[drterryt@centosLocal assignments]$ whoami drterryt [drterryt@centosLocal assignments]$ ls -ld /var/www/students/assignment

drwx-wxrw-. 2 drterryt students 44 Jan 9 23:14 /var/www/students/assignments/

[drterryt@centosLocal assignments]$ ls -l /var/www/students/assignments/ total 4 -rw-r--r--. 1 adama students 0 Jan 9 23:14 myassign.txt -rw-r--r--. 1 tammyr students 16 Jan 9 23:18 terryt.txt [drterryt@centosLocal assignments]$Kita dapat melihat, pemilik direktori dapat membuat daftar file serta mengubah dan menghapus file.

Perintah umask: Menyediakan Mode Default untuk Izin File dan Direktori Saat Dibuat

umask adalah perintah penting yang menyediakan mode default untuk Izin File dan Direktori saat dibuat.

izin umask menggunakan logika unary, negasi.

| Izin | Operasi |

|---|---|

| 0 | Baca, tulis, jalankan |

| 1 | Baca dan tulis |

| 2 | Baca dan jalankan |

| 3 | Baca saja |

| 4 | Baca dan jalankan |

| 5 | Tulis saja |

| 6 | Jalankan saja |

| 7 | tidak ada izin |

[adama@centosLocal umask_tests]$ ls -l ./ -rw-r--r--. 1 adama students 0 Jan 10 00:27 myDir -rw-r--r--. 1 adama students 0 Jan 10 00:27 myFile.txt [adama@centosLocal umask_tests]$ whoami

adama

[adama@centosLocal umask_tests]$ umask 0022 [adama@centosLocal umask_tests]$Sekarang, mari kita ubah umask untuk pengguna kita saat ini, dan buat file dan direktori baru.

[adama@centosLocal umask_tests]$ umask 077 [adama@centosLocal umask_tests]$ touch mynewfile.txt

[adama@centosLocal umask_tests]$ mkdir myNewDir [adama@centosLocal umask_tests]$ ls -l

total 0

-rw-r--r--. 1 adama students 0 Jan 10 00:27 myDir

-rw-r--r--. 1 adama students 0 Jan 10 00:27 myFile.txt

drwx------. 2 adama students 6 Jan 10 00:35 myNewDir

-rw-------. 1 adama students 0 Jan 10 00:35 mynewfile.txtSeperti yang bisa kita lihat, file yang baru dibuat sedikit lebih ketat dari sebelumnya.

umask untuk pengguna harus diubah baik -

- /etc/profile

- ~/bashrc

[root@centosLocal centos]# su adama

[adama@centosLocal centos]$ umask 0022 [adama@centosLocal centos]$Umumnya, umask default di CentOS akan baik-baik saja. Ketika kami mengalami masalah dengan default 0022 , biasanya ketika departemen yang berbeda milik grup yang berbeda perlu berkolaborasi dalam proyek.

Di sinilah peran administrator sistem masuk, untuk menyeimbangkan operasi dan desain sistem operasi CentOS.

Saat membahas manajemen pengguna , kami memiliki tiga istilah penting untuk dipahami -

- Users

- Groups

- Permissions

Kami telah membahas izin mendalam seperti yang diterapkan pada file dan folder. Dalam bab ini, mari kita bahas tentang pengguna dan grup.

Pengguna CentOS

Di CentOS, ada dua jenis akun -

System accounts - Digunakan untuk daemon atau perangkat lunak lainnya.

Interactive accounts - Biasanya ditugaskan ke pengguna untuk mengakses sumber daya sistem.

Perbedaan utama antara kedua jenis pengguna ini adalah -

System accountsdigunakan oleh daemon untuk mengakses file dan direktori. Ini biasanya akan dilarang dari login interaktif melalui shell atau login konsol fisik.

Interactive accounts digunakan oleh pengguna akhir untuk mengakses sumber daya komputasi baik dari shell atau login konsol fisik.

Dengan pemahaman dasar pengguna, sekarang mari buat pengguna baru untuk Bob Jones di Departemen Akuntansi. Pengguna baru ditambahkan denganadduser perintah.

Berikut ini beberapa adduser sakelar umum -

| Beralih | Tindakan |

|---|---|

| -c | Menambahkan komentar ke akun pengguna |

| -m | Membuat direktori beranda pengguna di lokasi default, jika tidak ada |

| -g | Grup default untuk menetapkan pengguna |

| -n | Tidak membuat grup pribadi untuk pengguna, biasanya grup dengan nama pengguna |

| -M | Tidak membuat direktori home |

| -s | Shell default selain / bin / bash |

| -u | Menentukan UID (jika tidak ditetapkan oleh sistem) |

| -G | Grup tambahan untuk menetapkan pengguna |

Saat membuat pengguna baru, gunakan sakelar -c, -m, -g, -n sebagai berikut -

[root@localhost Downloads]# useradd -c "Bob Jones Accounting Dept Manager"

-m -g accounting -n bjonesSekarang mari kita lihat apakah pengguna baru kita telah dibuat -

[root@localhost Downloads]# id bjones

(bjones) gid = 1001(accounting) groups = 1001(accounting)

[root@localhost Downloads]# grep bjones /etc/passwd

bjones:x:1001:1001:Bob Jones Accounting Dept Manager:/home/bjones:/bin/bash

[root@localhost Downloads]#Sekarang kita perlu mengaktifkan akun baru menggunakan perintah passwd -

[root@localhost Downloads]# passwd bjones

Changing password for user bjones.

New password:

Retype new password:

passwd: all authentication tokens updated successfully.

[root@localhost Downloads]#Akun pengguna tidak diaktifkan memungkinkan pengguna untuk masuk ke sistem.

Menonaktifkan Akun Pengguna

Ada beberapa metode untuk menonaktifkan akun di sistem. Mulai dari mengedit file / etc / passwd dengan tangan. Atau bahkan menggunakan perintah passwd dengan-lberalih. Kedua metode ini memiliki satu kelemahan besar: jika pengguna memiliki akses ssh dan menggunakan kunci RSA untuk autentikasi, mereka masih dapat masuk menggunakan metode ini.

Sekarang mari kita gunakan perintah chage , mengubah tanggal kedaluwarsa kata sandi ke tanggal sebelumnya. Selain itu, mungkin baik untuk membuat catatan di akun tersebut tentang mengapa kami menonaktifkannya.

[root@localhost Downloads]# chage -E 2005-10-01 bjones

[root@localhost Downloads]# usermod -c "Disabled Account while Bob out of the country

for five months" bjones

[root@localhost Downloads]# grep bjones /etc/passwd

bjones:x:1001:1001:Disabled Account while Bob out of the country for four

months:/home/bjones:/bin/bash

[root@localhost Downloads]#Kelola Grup

Mengelola grup di Linux memudahkan administrator untuk menggabungkan pengguna dalam penampung yang menerapkan perizinan yang berlaku untuk semua anggota grup. Misalnya, semua pengguna Akuntansi mungkin memerlukan akses ke file yang sama. Jadi, kami membuat grup akuntansi, menambahkan pengguna Akuntansi.

Sebagian besar, apa pun yang memerlukan izin khusus harus dilakukan dalam kelompok. Pendekatan ini biasanya akan menghemat waktu dalam menerapkan izin khusus hanya untuk satu pengguna. Contoh, Sally bertanggung jawab atas laporan dan hanya Sally yang memerlukan akses ke file tertentu untuk pelaporan. Namun, bagaimana jika Sally suatu hari sakit dan Bob melapor? Atau kebutuhan untuk pelaporan tumbuh? Saat grup dibuat, Administrator hanya perlu melakukannya sekali. Tambahkan pengguna diterapkan saat kebutuhan berubah atau meluas.

Berikut adalah beberapa perintah umum yang digunakan untuk mengelola grup -

- chgrp

- groupadd

- groups

- usermod

chgrp - Mengubah kepemilikan grup untuk file atau direktori.

Mari buat direktori untuk orang-orang dalam grup akuntansi untuk menyimpan file dan membuat direktori untuk file.

[root@localhost Downloads]# mkdir /home/accounting

[root@localhost Downloads]# ls -ld /home/accounting

drwxr-xr-x. 2 root root 6 Jan 13 10:18 /home/accounting

[root@localhost Downloads]#Selanjutnya, mari berikan kepemilikan grup kepada grup akuntansi .

[root@localhost Downloads]# chgrp -v accounting /home/accounting/

changed group of ‘/home/accounting/’ from root to accounting

[root@localhost Downloads]# ls -ld /home/accounting/

drwxr-xr-x. 2 root accounting 6 Jan 13 10:18 /home/accounting/

[root@localhost Downloads]#Sekarang, setiap orang di grup akuntansi telah membaca dan menjalankan izin ke / home / accounting . Mereka juga membutuhkan izin menulis.

[root@localhost Downloads]# chmod g+w /home/accounting/

[root@localhost Downloads]# ls -ld /home/accounting/

drwxrwxr-x. 2 root accounting 6 Jan 13 10:18 /home/accounting/

[root@localhost Downloads]#Karena grup akuntansi dapat menangani dokumen sensitif, kami perlu menerapkan beberapa izin terbatas untuk dunia lain atau dunia lain .

[root@localhost Downloads]# chmod o-rx /home/accounting/

[root@localhost Downloads]# ls -ld /home/accounting/

drwxrwx---. 2 root accounting 6 Jan 13 10:18 /home/accounting/

[root@localhost Downloads]#groupadd - Digunakan untuk membuat grup baru.

| Beralih | Tindakan |

|---|---|

| -g | Menentukan GID untuk grup |

| -K | Mengganti spesifikasi untuk GID di /etc/login.defs |

| -Hai | Mengizinkan penggantian pelarangan ID grup non-unik |

| -p | Kata sandi grup, memungkinkan pengguna untuk mengaktifkan diri mereka sendiri |

Ayo buat grup baru bernama rahasia. Kami akan menambahkan kata sandi ke grup, memungkinkan pengguna untuk menambahkan diri mereka sendiri dengan kata sandi yang dikenal.

[root@localhost]# groupadd secret

[root@localhost]# gpasswd secret

Changing the password for group secret

New Password:

Re-enter new password:

[root@localhost]# exit

exit

[centos@localhost ~]$ newgrp secret Password: [centos@localhost ~]$ groups

secret wheel rdc

[centos@localhost ~]$Dalam praktiknya, kata sandi untuk grup tidak sering digunakan. Grup sekunder memadai dan berbagi kata sandi di antara pengguna lain bukanlah praktik keamanan yang baik.

Itu groupsperintah digunakan untuk menunjukkan di grup mana pengguna berada. Kami akan menggunakan ini, setelah melakukan beberapa perubahan pada pengguna kami saat ini.

usermod digunakan untuk memperbarui atribut akun.

Berikut adalah sakelar mode pengguna yang umum .

| Beralih | Tindakan |

|---|---|

| -Sebuah | Menambahkan, menambahkan pengguna ke grup tambahan, hanya dengan opsi -G |

| -c | Komentar, perbarui nilai komentar pengguna |

| -d | Direktori home, memperbarui direktori home pengguna |

| -G | Grup, menambah atau menghapus grup pengguna sekunder |

| -g | Grup, grup utama default pengguna |

[root@localhost]# groups centos

centos : accounting secret

[root@localhost]#

[root@localhost]# usermod -a -G wheel centos

[root@localhost]# groups centos

centos : accounting wheel secret

[root@localhost]#Kuota disk CentOS dapat diaktifkan keduanya; memperingatkan administrator sistem dan menolak akses penyimpanan-disk lebih lanjut ke pengguna sebelum kapasitas disk terlampaui. Saat disk penuh, bergantung pada apa yang ada di disk, seluruh sistem dapat berhenti menderu hingga pulih.

Mengaktifkan Manajemen Kuota di CentOS Linux pada dasarnya adalah proses 4 langkah -

Step 1 - Aktifkan manajemen kuota untuk grup dan pengguna di / etc / fstab.

Step 2 - Pasang kembali sistem file.

Step 3 - Buat database Kuota dan buat tabel penggunaan disk.

Step 4 - Tetapkan kebijakan kuota.

Aktifkan Manajemen Kuota di / etc / fstab

Pertama, kami ingin membuat cadangan file / etc / fstab kami -

[root@centosLocal centos]# cp -r /etc/fstab ./Kami sekarang memiliki salinan / etc / fstab kerja kami yang diketahui di direktori kerja saat ini.

#

# /etc/fstab

# Created by anaconda on Sat Dec 17 02:44:51 2016

#

# Accessible filesystems, by reference, are maintained under '/dev/disk'

# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info

#

/dev/mapper/cl-root / xfs defaults 0 0

UUID = 4b9a40bc-9480-4 /boot xfs defaults 0 0

/dev/mapper/cl-home /home xfs defaults,usrquota,grpquota 0 0

/dev/mapper/cl-swap swap swap defaults 0 0Kami membuat perubahan berikut di bagian opsi / etc / fstab untuk volume atau Label di mana kuota akan diterapkan untuk pengguna dan grup.

- usrquota

- grpquota

Seperti yang Anda lihat, kami menggunakan xfsberkas sistem. Saat menggunakan xfs ada langkah manual tambahan yang terlibat./homeada di disk yang sama dengan /. Penyelidikan lebih lanjut menunjukkan / disetel untuk noquota , yang merupakan opsi pemasangan tingkat kernel. Kita harus mengkonfigurasi ulang opsi boot kernel kita.

root@localhost rdc]# mount | grep ' / '

/dev/mapper/cl-root on / type xfs (rw,relatime,seclabel,attr2,inode64,noquota)

[root@localhost rdc]#Konfigurasi Ulang Opsi Boot Kernel untuk Sistem File XFS

Langkah ini hanya diperlukan dalam dua kondisi -

- Saat disk / partisi tempat kami mengaktifkan kuota, menggunakan sistem file xfs

- Ketika kernel mengirimkan parameter noquota ke / etc / fstab saat boot

Step 1 - Buat cadangan / etc / default / grub.

cp /etc/default/grub ~/Step 2- Modifikasi / etc / default / grub .

Ini adalah file defaultnya.

GRUB_TIMEOUT=5

GRUB_DISTRIBUTOR="$(sed 's, release .*$,,g' /etc/system-release)"

GRUB_DEFAULT=saved

GRUB_DISABLE_SUBMENU=true

GRUB_TERMINAL_OUTPUT="console"

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rd.lvm.lv=cl/swap rhgb quiet"

GRUB_DISABLE_RECOVERY="true"Kami ingin mengubah baris berikut -

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rd.lvm.lv=cl/swap rhgb quiet"untuk

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rd.lvm.lv

=cl/swap rhgb quiet rootflags=usrquota,grpquota"Note- Penting untuk menyalin perubahan ini secara verbatim. Setelah kami mengkonfigurasi ulang grub.cfg, sistem kami akan gagal untuk boot jika ada kesalahan yang dibuat dalam konfigurasi. Silakan, coba bagian tutorial ini pada sistem non-produksi.

Step 3 - Cadangkan grub.cfg kerja Anda

cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bakBuat grub.cfg baru

[root@localhost rdc]# grub2-mkconfig -o /boot/grub2/grub.cfg

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-3.10.0-514.el7.x86_64

Found initrd image: /boot/initramfs-3.10.0-514.el7.x86_64.img

Found linux image: /boot/vmlinuz-0-rescue-dbba7fa47f73457b96628ba8f3959bfd

Found initrd image: /boot/initramfs-0-rescuedbba7fa47f73457b96628ba8f3959bfd.img

done

[root@localhost rdc]#Mulai ulang

[root@localhost rdc]#rebootJika semua modifikasi tepat, kita seharusnya tidak memiliki ketersediaan untuk menambahkan kuota ke sistem file xfs .

[rdc@localhost ~]$ mount | grep ' / '

/dev/mapper/cl-root on / type xfs (rw,relatime,seclabel,attr2,inode64,usrquota,grpquota)

[rdc@localhost ~]$Kami telah melewati parameter usrquota dan grpquota melalui grub.

Sekarang, edit lagi / etc / fstab untuk memasukkan / sejak / home pada disk fisik yang sama.

/dev/mapper/cl-root/xfs

defaults,usrquota,grpquota 0 0Sekarang mari aktifkan database kuota.

[root@localhost rdc]# quotacheck -acfvugMPastikan Kuota diaktifkan.

[root@localhost rdc]# quotaon -ap

group quota on / (/dev/mapper/cl-root) is on

user quota on / (/dev/mapper/cl-root) is on

group quota on /home (/dev/mapper/cl-home) is on

user quota on /home (/dev/mapper/cl-home) is on

[root@localhost rdc]#Pasang kembali Sistem File

Jika partisi atau disk terpisah dari partisi yang di-boot secara aktif, kita dapat memasang ulang tanpa perlu melakukan boot ulang. Jika kuota telah dikonfigurasi pada disk / partisi yang di-boot di direktori root /, kami mungkin perlu melakukan boot ulang sistem operasi. Memaksa remount dan menerapkan perubahan, kebutuhan untuk memasang kembali filesystem mungkin berbeda-beda.

[rdc@localhost ~]$ df

Filesystem 1K-blocks Used Available Use% Mounted on

/dev/mapper/cl-root 22447404 4081860 18365544 19% /

devtmpfs 903448 0 903448 0% /dev

tmpfs 919308 100 919208 1% /dev/shm

tmpfs 919308 9180 910128 1% /run

tmpfs 919308 0 919308 0% /sys/fs/cgroup

/dev/sda2 1268736 176612 1092124 14% /boot

/dev/mapper/cl-var 4872192 158024 4714168 4% /var

/dev/mapper/cl-home 18475008 37284 18437724 1% /home

tmpfs 183864 8 183856 1% /run/user/1000

[rdc@localhost ~]$Seperti yang bisa kita lihat, volume LVM sedang digunakan. Jadi mudah untuk hanya reboot. Ini akan memasang kembali / home dan memuat perubahan konfigurasi / etc / fstab ke dalam konfigurasi aktif.

Buat File Database Kuota

CentOS sekarang mampu bekerja dengan kuota disk di / home. Untuk mengaktifkan dukungan kuota penuh, kita harus menjalankanquotacheck perintah.

quotacheck akan membuat dua file -

- aquota.user

- aquota.group

Ini digunakan untuk menyimpan informasi kuota untuk disk / partisi yang mendukung kuota.

Berikut ini adalah sakelar cek-kuot yang umum.

| Beralih | Tindakan |

|---|---|

| -u | Memeriksa kuota pengguna |

| -g | Memeriksa kuota grup |

| -c | Kuota harus diaktifkan untuk setiap sistem file dengan mengaktifkan kuota |

| -v | Menampilkan keluaran verbose |

Tambahkan Batas Kuota Per Pengguna

Untuk ini, kami akan menggunakan perintah edquota, diikuti dengan nama pengguna -

[root@localhost rdc]# edquota centos

Disk quotas for user centos (uid 1000):

Filesystem blocks soft hard inodes soft hard

/dev/mapper/cl-root 12 0 0 13 0 0

/dev/mapper/cl-home 4084 0 0 140 0 0Mari kita lihat setiap kolom.

Filesystem - Ini adalah kuota sistem file untuk pengguna yang diterapkan

blocks - Berapa banyak blok yang saat ini digunakan pengguna di setiap sistem file

soft- Atur blok untuk batas lunak. Batas lunak memungkinkan pengguna untuk membawa kuota untuk jangka waktu tertentu

hard- Atur blok untuk batas keras. Batas keras adalah total kuota yang diperbolehkan

inodes - Berapa banyak inode yang sedang digunakan pengguna

soft - Batas inode lunak

hard - Batas inode yang keras

Untuk memeriksa kuota kami saat ini sebagai pengguna -

[centos@localhost ~]$ quota

Disk quotas for user centos (uid 1000):

Filesystem blocks quota limit grace files quota limit grace

/dev/mapper/cl-home 6052604 56123456 61234568 475 0 0 [centos@localhost ~]$Berikut adalah kesalahan yang diberikan kepada pengguna ketika batas kuota telah terlampaui.

[centos@localhost Downloads]$ cp CentOS-7-x86_64-LiveKDE-1611.iso.part ../Desktop/

cp: cannot create regular file ‘../Desktop/CentOS-7-x86_64-LiveKDE-

1611.iso.part’: Disk quota exceeded

[centos@localhost Downloads]$Seperti yang bisa kita lihat, kita hampir mencapai kuota disk pengguna ini. Mari kita setel peringatan batas lunak. Dengan cara ini, pengguna akan mendapatkan pemberitahuan terlebih dahulu sebelum batas kuota berakhir. Dari pengalaman, Anda akan mendapatkan keluhan pengguna akhir saat mereka mulai bekerja dan perlu menghabiskan 45 menit untuk membersihkan file agar benar-benar mulai bekerja.

Sebagai Administrator, kami dapat memeriksa penggunaan kuota dengan file repquota perintah.

[root@localhost Downloads]# repquota /home

Block limits File limits

User used soft hard grace used soft hard grace

----------------------------------------------------------------------------------------

root -- 0 0 0 3 0 0

centos -+ 6189824 56123456 61234568 541 520 540 6days

[root@localhost Downloads]#Seperti yang bisa kita lihat, centos pengguna telah melebihi kuota hard block mereka dan tidak dapat lagi menggunakan ruang disk di / home .

- + menunjukkan bahwa hard quota telah terlampaui pada sistem file.

Saat merencanakan kuota, perlu dilakukan sedikit penghitungan. Apa yang perlu diketahui oleh Administrator adalah: Berapa banyak pengguna di sistem? Berapa banyak ruang kosong untuk dialokasikan di antara pengguna / grup? Berapa banyak byte yang membentuk satu blok pada sistem file?

Tentukan kuota dalam hal blok sebagai terkait dengan ruang disk kosong. Direkomendasikan untuk meninggalkan buffer "aman" dari ruang kosong di sistem file yang akan tetap berada dalam skenario kasus terburuk: semua kuota terlampaui secara bersamaan. Ini terutama pada partisi yang digunakan oleh sistem untuk menulis log.

systemdadalah cara baru menjalankan layanan di Linux. systemd memiliki sysvinit yang digantikan . systemd membawa waktu boot yang lebih cepat ke Linux dan sekarang, cara standar untuk mengelola layanan Linux. Meskipun stabil, systemd masih berkembang.

systemd sebagai sistem init, digunakan untuk mengelola layanan dan daemon yang memerlukan perubahan status setelah kernel Linux di-boot. Dengan perubahan status mulai, menghentikan, memuat ulang, dan menyesuaikan status layanan diterapkan.

Pertama, mari kita periksa versi systemd yang saat ini berjalan di server kita.

[centos@localhost ~]$ systemctl --version

systemd 219

+PAM +AUDIT +SELINUX +IMA -APPARMOR +SMACK +SYSVINIT +UTMP +LIBCRYPTSETUP

+GCRYPT +GNUTLS +ACL +XZ -LZ4 -SECCOMP +BLKID +ELFUTILS +KMOD +IDN

[centos@localhost ~]$Pada CentOS versi 7, sepenuhnya diperbarui pada saat penulisan ini systemd versi 219 adalah versi stabil saat ini.

Kami juga dapat menganalisis waktu boot server terakhir dengan analisis systemd

[centos@localhost ~]$ systemd-analyze

Startup finished in 1.580s (kernel) + 908ms (initrd) + 53.225s (userspace) = 55.713s

[centos@localhost ~]$Jika waktu boot sistem lebih lambat, kita dapat menggunakan perintah kesalahan analisis sistem .

[centos@localhost ~]$ systemd-analyze blame

40.882s kdump.service

5.775s NetworkManager-wait-online.service

4.701s plymouth-quit-wait.service

3.586s postfix.service

3.121s systemd-udev-settle.service

2.649s tuned.service

1.848s libvirtd.service

1.437s network.service

875ms packagekit.service

855ms gdm.service

514ms firewalld.service

438ms rsyslog.service

436ms udisks2.service

398ms sshd.service

360ms boot.mount

336ms polkit.service

321ms accounts-daemon.serviceSaat bekerja dengan systemd , penting untuk memahami konsep unit .UnitsApakah resource systemd tahu bagaimana menafsirkannya. Unit dikategorikan menjadi 12 jenis sebagai berikut -

- .service

- .socket

- .device

- .mount

- .automount

- .swap

- .target

- .path

- .timer

- .snapshot

- .slice

- .scope

Untuk sebagian besar, kita akan bekerja dengan .service sebagai target unit. Disarankan untuk dilakukan penelitian lebih lanjut terhadap jenis lainnya. Karena hanya unit .service yang akan berlaku untuk memulai dan menghentikan layanan systemd .

Setiap unit didefinisikan dalam file yang terletak di -

/lib/systemd/system - file unit dasar

/etc/systemd/system - file unit yang dimodifikasi dimulai saat run-time

Kelola Layanan dengan systemctl

Untuk bekerja dengan systemd , kita harus terbiasa dengan perintah systemctl . Berikut ini adalah saklar baris perintah yang paling umum untuk systemctl .

| Beralih | Tindakan |

|---|---|

| -t | Nilai yang dipisahkan koma untuk jenis unit seperti layanan atau soket |

| -Sebuah | Menunjukkan semua unit yang dimuat |

| --negara | Menunjukkan semua unit dalam keadaan yang ditentukan, baik: memuat, sub, aktif, tidak aktif, dll .. |

| -H | Menjalankan operasi dari jarak jauh. Tentukan nama Host atau host dan pengguna dipisahkan oleh @. |

Penggunaan systemctl dasar

systemctl [operation]

example: systemctl --state [servicename.service]Untuk melihat sekilas semua layanan yang berjalan di kotak kami.

[root@localhost rdc]# systemctl -t service

UNIT LOAD ACTIVE SUB DESCRIPTION

abrt-ccpp.service loaded active exited Install ABRT coredump hook

abrt-oops.service loaded active running ABRT kernel log watcher

abrt-xorg.service loaded active running ABRT Xorg log watcher

abrtd.service loaded active running ABRT Automated Bug Reporting Tool

accounts-daemon.service loaded active running Accounts Service

alsa-state.service loaded active running Manage Sound Card State (restore and store)

atd.service loaded active running Job spooling tools

auditd.service loaded active running Security Auditing Service

avahi-daemon.service loaded active running Avahi mDNS/DNS-SD Stack

blk-availability.service loaded active exited Availability of block devices

bluetooth.service loaded active running Bluetooth service

chronyd.service loaded active running NTP client/serverMenghentikan Layanan

Mari kita hentikan dulu layanan bluetoothnya.

[root@localhost]# systemctl stop bluetooth

[root@localhost]# systemctl --all -t service | grep bluetooth

bluetooth.service loaded inactive dead Bluetooth service

[root@localhost]#Seperti yang bisa kita lihat, layanan bluetooth sekarang tidak aktif.

Untuk memulai layanan bluetooth lagi.

[root@localhost]# systemctl start bluetooth

[root@localhost]# systemctl --all -t service | grep bluetooth

bluetooth.service loaded active running Bluetooth service

[root@localhost]#Note- Kami tidak menentukan bluetooth.service, karena .service sudah tersirat. Ini adalah praktik yang baik untuk memikirkan tipe unit yang menambahkan layanan yang kita hadapi. Jadi, mulai sekarang, kami akan menggunakan ekstensi .service untuk mengklarifikasi bahwa kami sedang mengerjakan operasi unit layanan.

Tindakan utama yang dapat dilakukan pada layanan adalah -

| Mulailah | Memulai layanan |

| Berhenti | Menghentikan layanan |

| Muat ulang | Memuat ulang konfigurasi aktif layanan tanpa menghentikannya (seperti kill -HUP di sistem v init) |

| Mengulang kembali | Memulai, lalu menghentikan layanan |

| Memungkinkan | Memulai layanan pada saat boot |

| Nonaktifkan | Menghentikan layanan agar tidak mulai secara otomatis saat dijalankan |

Tindakan di atas terutama digunakan dalam skenario berikut -

| Mulailah | Untuk memunculkan layanan yang telah dimasukkan ke dalam status berhenti. |

| Berhenti | Untuk mematikan sementara layanan (misalnya ketika layanan harus dihentikan untuk mengakses file yang dikunci oleh layanan, seperti ketika meningkatkan layanan) |

| Muat ulang | Ketika file konfigurasi telah diedit dan kami ingin menerapkan perubahan baru tanpa menghentikan layanan. |

| Mengulang kembali | Dalam skenario yang sama seperti reload, tapi layanan tidak mendukung reload . |

| Memungkinkan | Ketika kami ingin layanan yang dinonaktifkan dijalankan pada saat boot. |

| Nonaktifkan | Digunakan terutama saat ada kebutuhan untuk menghentikan layanan, tetapi layanan dimulai saat boot. |

Untuk memeriksa status layanan -

[root@localhost]# systemctl status network.service

network.service - LSB: Bring up/down networking

Loaded: loaded (/etc/rc.d/init.d/network; bad; vendor preset: disabled)

Active: active (exited) since Sat 2017-01-14 04:43:48 EST; 1min 31s ago

Docs: man:systemd-sysv-generator(8)

Process: 923 ExecStart = /etc/rc.d/init.d/network start (code=exited, status = 0/SUCCESS)

localhost.localdomain systemd[1]: Starting LSB: Bring up/down networking...

localhost.localdomain network[923]: Bringing up loopback interface: [ OK ]

localhost.localdomain systemd[1]: Started LSB: Bring up/down networking.

[root@localhost]#Tunjukkan kepada kami status layanan jaringan saat ini . Jika kita ingin melihat semua layanan yang berhubungan dengan jaringan, kita dapat menggunakan -

[root@localhost]# systemctl --all -t service | grep -i network

network.service loaded active exited LSB: Bring up/

NetworkManager-wait-online.service loaded active exited Network Manager

NetworkManager.service loaded active running Network Manager

ntpd.service loaded inactive dead Network Time

rhel-import-state.service loaded active exited Import network

[root@localhost]#Bagi mereka yang akrab dengan sysinitmetode pengelolaan layanan, penting untuk melakukan transisi ke systemd . systemd adalah cara baru untuk memulai dan menghentikan layanan daemon di Linux.

systemctladalah utilitas yang digunakan untuk mengontrol systemd. systemctl memberi administrator CentOS kemampuan untuk melakukan banyak operasi pada systemd termasuk -

- Konfigurasikan unit systemd

- Dapatkan status systemd untis

- Memulai dan menghentikan layanan

- Mengaktifkan / menonaktifkan layanan systemd untuk runtime, dll.

Sintaks perintah untuk systemctl cukup mendasar, tetapi dapat berbelit - belit dengan sakelar dan opsi. Kami akan menyajikan fungsi paling penting dari systemctl yang diperlukan untuk mengelola CentOS Linux.

Basic systemctl syntax:

systemctl [OPTIONS] COMMAND [NAME]Berikut adalah perintah umum yang digunakan dengan systemctl -

- start

- stop

- restart

- reload

- status

- is-active

- list-units

- enable

- disable

- cat

- show

Kita telah membahas start , stop , reload , restart , enable dan disable dengan systemctl. Jadi mari kita bahas sisa perintah yang umum digunakan.

status

Dalam bentuknya yang paling sederhana, perintah status dapat digunakan untuk melihat status sistem secara keseluruhan -

[root@localhost rdc]# systemctl status

● localhost.localdomain

State: running

Jobs: 0 queued

Failed: 0 units

Since: Thu 2017-01-19 19:14:37 EST; 4h 5min ago

CGroup: /

├─1 /usr/lib/systemd/systemd --switched-root --system --deserialize 21

├─user.slice

│ └─user-1002.slice

│ └─session-1.scope

│ ├─2869 gdm-session-worker [pam/gdm-password]

│ ├─2881 /usr/bin/gnome-keyring-daemon --daemonize --login

│ ├─2888 gnome-session --session gnome-classic

│ ├─2895 dbus-launch --sh-syntax --exit-with-sessionOutput di atas telah dipadatkan. Dalam status systemctl dunia nyata akan menghasilkan sekitar 100 baris status proses terselubung.

Katakanlah kita ingin memeriksa status layanan firewall kita -

[root@localhost rdc]# systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2017-01-19 19:14:55 EST; 4h 12min ago

Docs: man:firewalld(1)

Main PID: 825 (firewalld)

CGroup: /system.slice/firewalld.service

└─825 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopidSeperti yang Anda lihat, layanan firewall kami saat ini aktif dan telah berlangsung selama lebih dari 4 jam.

unit daftar

Perintah list-units memungkinkan kita untuk membuat daftar semua unit dari tipe tertentu. Mari kita periksa soket yang dikelola oleh systemd -

[root@localhost]# systemctl list-units --type=socket

UNIT LOAD ACTIVE SUB DESCRIPTION

avahi-daemon.socket loaded active running Avahi mDNS/DNS-SD Stack Activation Socket

cups.socket loaded active running CUPS Printing Service Sockets

dbus.socket loaded active running D-Bus System Message Bus Socket

dm-event.socket loaded active listening Device-mapper event daemon FIFOs

iscsid.socket loaded active listening Open-iSCSI iscsid Socket

iscsiuio.socket loaded active listening Open-iSCSI iscsiuio Socket

lvm2-lvmetad.socket loaded active running LVM2 metadata daemon socket

lvm2-lvmpolld.socket loaded active listening LVM2 poll daemon socket

rpcbind.socket loaded active listening RPCbind Server Activation Socket

systemd-initctl.socket loaded active listening /dev/initctl Compatibility Named Pipe

systemd-journald.socket loaded active running Journal Socket

systemd-shutdownd.socket loaded active listening Delayed Shutdown Socket

systemd-udevd-control.socket loaded active running udev Control Socket

systemd-udevd-kernel.socket loaded active running udev Kernel Socket

virtlockd.socket loaded active listening Virtual machine lock manager socket

virtlogd.socket loaded active listening Virtual machine log manager socketSekarang mari kita periksa layanan yang sedang berjalan -

[root@localhost rdc]# systemctl list-units --type=service

UNIT LOAD ACTIVE SUB DESCRIPTION

abrt-ccpp.service loaded active exited Install ABRT coredump hook

abrt-oops.service loaded active running ABRT kernel log watcher

abrt-xorg.service loaded active running ABRT Xorg log watcher

abrtd.service loaded active running ABRT Automated Bug Reporting Tool

accounts-daemon.service loaded active running Accounts Service

alsa-state.service loaded active running Manage Sound Card State (restore and store)

atd.service loaded active running Job spooling tools

auditd.service loaded active running Security Auditing Serviceaktif

Perintah is-active adalah contoh perintah systemctl yang dirancang untuk mengembalikan informasi status suatu unit.

[root@localhost rdc]# systemctl is-active ksm.service

activekucing

cat adalah salah satu perintah yang jarang digunakan. Alih-alih menggunakan cat di shell dan mengetikkan jalur ke file unit, cukup gunakan cat systemctl .

[root@localhost]# systemctl cat firewalld

# /usr/lib/systemd/system/firewalld.service

[Unit]

Description=firewalld - dynamic firewall daemon

Before=network.target

Before=libvirtd.service

Before = NetworkManager.service

After=dbus.service

After=polkit.service

Conflicts=iptables.service ip6tables.service ebtables.service ipset.service

Documentation=man:firewalld(1)

[Service]

EnvironmentFile = -/etc/sysconfig/firewalld

ExecStart = /usr/sbin/firewalld --nofork --nopid $FIREWALLD_ARGS ExecReload = /bin/kill -HUP $MAINPID

# supress to log debug and error output also to /var/log/messages

StandardOutput = null

StandardError = null

Type = dbus

BusName = org.fedoraproject.FirewallD1

[Install]

WantedBy = basic.target

Alias = dbus-org.fedoraproject.FirewallD1.service

[root@localhost]#Sekarang kita telah menjelajahi systemd dan systemctl secara lebih rinci, mari kita gunakan mereka untuk mengelola sumber daya di cgroup atau grup kontrol .

cgroups atau Control Groups adalah fitur kernel Linux yang memungkinkan administrator mengalokasikan atau membatasi sumber daya sistem untuk layanan dan juga grup.

Untuk membuat daftar grup kontrol aktif yang berjalan, kita dapat menggunakan perintah ps berikut -

[root@localhost]# ps xawf -eo pid,user,cgroup,args

8362 root - \_ [kworker/1:2]

1 root - /usr/lib/systemd/systemd --switched-

root --system -- deserialize 21

507 root 7:cpuacct,cpu:/system.slice /usr/lib/systemd/systemd-journald

527 root 7:cpuacct,cpu:/system.slice /usr/sbin/lvmetad -f

540 root 7:cpuacct,cpu:/system.slice /usr/lib/systemd/systemd-udevd

715 root 7:cpuacct,cpu:/system.slice /sbin/auditd -n

731 root 7:cpuacct,cpu:/system.slice \_ /sbin/audispd

734 root 7:cpuacct,cpu:/system.slice \_ /usr/sbin/sedispatch

737 polkitd 7:cpuacct,cpu:/system.slice /usr/lib/polkit-1/polkitd --no-debug

738 rtkit 6:memory:/system.slice/rtki /usr/libexec/rtkit-daemon

740 dbus 7:cpuacct,cpu:/system.slice /bin/dbus-daemon --system --

address=systemd: --nofork --nopidfile --systemd-activationManajemen Sumber Daya, pada CentOS 6.X, telah didefinisikan ulang dengan implementasi systemd init . Saat memikirkan Manajemen Sumber Daya untuk layanan, hal utama yang harus difokuskan adalah cgroup .cgroupstelah maju dengan systemd baik dalam fungsionalitas maupun kesederhanaan.

Tujuan dari cgroups dalam manajemen sumber daya adalah -tidak ada satu layanan yang dapat menurunkan sistem secara keseluruhan. Atau tidak ada proses layanan tunggal (mungkin skrip PHP yang ditulis dengan buruk) yang akan melumpuhkan fungsionalitas server dengan mengonsumsi terlalu banyak sumber daya.

cgroups memungkinkan kontrol sumber daya unit untuk sumber daya berikut -

CPU - Batasi tugas intensif cpu yang tidak penting seperti tugas lain yang kurang intensif

Memory - Batasi berapa banyak memori yang dapat dikonsumsi suatu layanan

Disks - Batasi i / o disk

** Waktu CPU: **

Tugas yang membutuhkan lebih sedikit prioritas CPU dapat memiliki CPU Slice yang dikonfigurasi khusus.

Mari kita lihat dua layanan berikut ini sebagai contoh.

Layanan CPU yang Sopan 1

[root@localhost]# systemctl cat polite.service

# /etc/systemd/system/polite.service

[Unit]

Description = Polite service limits CPU Slice and Memory

After=remote-fs.target nss-lookup.target

[Service]

MemoryLimit = 1M

ExecStart = /usr/bin/sha1sum /dev/zero

ExecStop = /bin/kill -WINCH ${MAINPID}

WantedBy=multi-user.target

# /etc/systemd/system/polite.service.d/50-CPUShares.conf

[Service]

CPUShares = 1024

[root@localhost]#Layanan CPU Jahat 2

[root@localhost]# systemctl cat evil.service

# /etc/systemd/system/evil.service

[Unit]

Description = I Eat You CPU

After=remote-fs.target nss-lookup.target

[Service]

ExecStart = /usr/bin/md5sum /dev/zero

ExecStop = /bin/kill -WINCH ${MAINPID}

WantedBy=multi-user.target

# /etc/systemd/system/evil.service.d/50-CPUShares.conf

[Service]

CPUShares = 1024

[root@localhost]#Mari atur Polite Service menggunakan prioritas CPU yang lebih rendah -

systemctl set-property polite.service CPUShares = 20

/system.slice/polite.service

1 70.5 124.0K - -

/system.slice/evil.service

1 99.5 304.0K - -Seperti yang bisa kita lihat, selama periode waktu idle sistem normal, kedua proses nakal tersebut masih menggunakan siklus CPU. Namun, satu set untuk memiliki lebih sedikit pembagian waktu adalah menggunakan lebih sedikit waktu CPU. Dengan pemikiran ini, kita dapat melihat bagaimana menggunakan pembagian waktu yang lebih singkat akan memungkinkan tugas-tugas penting mengakses sumber daya sistem dengan lebih baik.

Untuk menyetel layanan untuk setiap sumber daya, metode set-property mendefinisikan parameter berikut -

systemctl set-property name parameter=value| Irisan CPU | CPUShares |

| Batas Memori | MemoryLimit |

| Batas Memori Lunak | MemorySoftLimit |

| Blokir Berat IO | BlockIOWeight |

| Blokir Batas Perangkat (ditentukan di / volume / jalur)) | BlockIODeviceWeight |

| Baca IO | BlockIOReadBandwidth |

| Disk Write IO | BlockIOReadBandwidth |

Seringkali layanan akan dibatasi oleh penggunaan CPU , batas memori dan IO Baca / Tulis .

Setelah mengubah masing-masing, perlu memuat ulang systemd dan memulai ulang layanan -

systemctl set-property foo.service CPUShares = 250

systemctl daemon-reload

systemctl restart foo.serviceKonfigurasi CGroups di CentOS Linux

Untuk membuat cgroup kustom di CentOS Linux, pertama-tama kita perlu menginstal layanan dan mengkonfigurasinya.

Step 1 - Instal libcgroup (jika belum diinstal).

[root@localhost]# yum install libcgroup

Package libcgroup-0.41-11.el7.x86_64 already installed and latest version

Nothing to do

[root@localhost]#Seperti yang bisa kita lihat, secara default CentOS 7 telah menginstal libcgroup dengan penginstal semuanya . Menggunakan penginstal minimal akan meminta kita menginstal utilitas libcgroup bersama dengan dependensi apa pun.

Step 2 - Mulai dan aktifkan layanan cgconfig.

[root@localhost]# systemctl enable cgconfig

Created symlink from /etc/systemd/system/sysinit.target.wants/cgconfig.service to /usr/lib/systemd/system/cgconfig.service.

[root@localhost]# systemctl start cgconfig

[root@localhost]# systemctl status cgconfig

● cgconfig.service - Control Group configuration service

Loaded: loaded (/usr/lib/systemd/system/cgconfig.service; enabled; vendor preset: disabled)

Active: active (exited) since Mon 2017-01-23 02:51:42 EST; 1min 21s ago

Main PID: 4692 (code=exited, status = 0/SUCCESS)

Memory: 0B

CGroup: /system.slice/cgconfig.service

Jan 23 02:51:42 localhost.localdomain systemd[1]: Starting Control Group configuration service...

Jan 23 02:51:42 localhost.localdomain systemd[1]: Started Control Group configuration service.

[root@localhost]#Berikut ini adalah perintah umum yang digunakan dengan Manajemen Proses – bg, fg, nohup, ps, pstree, top, kill, killall, free, uptime, nice.

Bekerja dengan Proses

Quick Note: Process PID in Linux

Di Linux setiap proses yang berjalan diberi PID atau Nomor ID Proses. PID ini adalah bagaimana CentOS mengidentifikasi proses tertentu. Seperti yang telah kita diskusikan, systemd adalah proses pertama yang dimulai dan diberi PID 1 di CentOS.

Pgrep digunakan untuk mendapatkan PID Linux untuk nama proses tertentu.

[root@CentOS]# pgrep systemd

1

[root@CentOS]#Seperti yang terlihat, perintah pgrep mengembalikan PID systemd saat ini.

Proses CentOS Dasar dan Manajemen Pekerjaan di CentOS

Saat bekerja dengan proses di Linux, penting untuk mengetahui bagaimana proses latar depan dan latar belakang dasar dilakukan pada baris perintah.

fg - Bawa proses ke latar depan

bg - Pindahkan proses ke latar belakang

jobs - Daftar proses saat ini yang terpasang ke shell

ctrl+z - Kontrol + kombinasi tombol z untuk menghentikan proses saat ini

& - Mulai proses di latar belakang

Mari mulai menggunakan perintah shell tidur .sleephanya akan melakukan seperti namanya, tidur untuk jangka waktu tertentu: tidur .

[root@CentOS ~]$ jobs [root@CentOS ~]$ sleep 10 &

[1] 12454

[root@CentOS ~]$ sleep 20 & [2] 12479 [root@CentOS ~]$ jobs

[1]- Running sleep 10 &

[2]+ Running sleep 20 &

[cnetos@CentOS ~]$Sekarang, mari kita bawa pekerjaan pertama ke latar depan -

[root@CentOS ~]$ fg 1

sleep 10Jika Anda mengikuti, Anda akan melihat pekerjaan latar depan macet di shell Anda. Sekarang, mari kita alihkan proses ke mode sleep, lalu aktifkan kembali di latar belakang.

- Tekan control + z

- Ketik: bg 1, kirim pekerjaan pertama ke latar belakang dan memulainya.

[root@CentOS ~]$ fg 1 sleep 20 ^Z [1]+ Stopped sleep 20 [root@CentOS ~]$ bg 1

[1]+ sleep 20 &

[root@CentOS ~]$nohup

Saat bekerja dari shell atau terminal, perlu dicatat bahwa secara default semua proses dan pekerjaan yang dilampirkan ke shell akan berhenti ketika shell ditutup atau pengguna keluar. Saat menggunakan nohup , proses akan terus berjalan jika pengguna keluar atau menutup shell tempat proses dilampirkan.

[root@CentOS]# nohup ping www.google.com &

[1] 27299

nohup: ignoring input and appending output to ‘nohup.out’

[root@CentOS]# pgrep ping

27299

[root@CentOS]# kill -KILL `pgrep ping`

[1]+ Killed nohup ping www.google.com

[root@CentOS rdc]# cat nohup.out

PING www.google.com (216.58.193.68) 56(84) bytes of data.

64 bytes from sea15s07-in-f4.1e100.net (216.58.193.68): icmp_seq = 1 ttl = 128

time = 51.6 ms

64 bytes from sea15s07-in-f4.1e100.net (216.58.193.68): icmp_seq = 2 ttl = 128

time = 54.2 ms

64 bytes from sea15s07-in-f4.1e100.net (216.58.193.68): icmp_seq = 3 ttl = 128

time = 52.7 msPerintah ps

Itu psperintah biasanya digunakan oleh administrator untuk menyelidiki snapshot dari proses tertentu. ps biasanya digunakan dengan grep untuk menyaring proses tertentu untuk dianalisis.

[root@CentOS ~]$ ps axw | grep python

762 ? Ssl 0:01 /usr/bin/python -Es /usr/sbin/firewalld --nofork -nopid

1296 ? Ssl 0:00 /usr/bin/python -Es /usr/sbin/tuned -l -P

15550 pts/0 S+ 0:00 grep --color=auto pythonPada perintah di atas, kita melihat semua proses menggunakan interpreter python . Juga disertakan dengan hasil adalah perintah grep kami, mencari string python .

Berikut ini adalah saklar baris perintah yang paling umum digunakan dengan ps .

| Beralih | Tindakan |

|---|---|

| Sebuah | Mengecualikan batasan hanya proses pelaporan untuk pengguna saat ini |

| x | Menunjukkan proses yang tidak dilampirkan ke tty atau shell |

| w | Memformat tampilan keluaran yang lebar |

| e | Menunjukkan lingkungan setelah perintah |

| -e | Memilih semua proses |

| -Hai | Output berformat yang ditentukan pengguna |

| -u | Menunjukkan semua proses oleh pengguna tertentu |

| -C | Menunjukkan semua proses berdasarkan nama atau id proses |

| --menyortir | Mengurutkan proses menurut definisi |

Untuk melihat semua proses yang digunakan oleh pengguna siapa pun -

[root@CentOS ~]$ ps -u nobody PID TTY TIME CMD 1853 ? 00:00:00 dnsmasq [root@CentOS ~]$Untuk melihat semua informasi tentang proses firewalld -

[root@CentOS ~]$ ps -wl -C firewalld F S UID PID PPID C PRI NI ADDR SZ WCHAN TTY TIME CMD 0 S 0 762 1 0 80 0 - 81786 poll_s ? 00:00:01 firewalld [root@CentOS ~]$Mari kita lihat proses mana yang menghabiskan paling banyak memori -

[root@CentOS ~]$ ps aux --sort=-pmem | head -10 USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND cnetos 6130 0.7 5.7 1344512 108364 ? Sl 02:16 0:29 /usr/bin/gnome-shell cnetos 6449 0.0 3.4 1375872 64440 ? Sl 02:16 0:00 /usr/libexec/evolution-calendar-factory root 5404 0.6 2.1 190256 39920 tty1 Ssl+ 02:15 0:27 /usr/bin/Xorg :0 -background none -noreset -audit 4 -verbose -auth /run/gdm/auth-for-gdm-iDefCt/database -seat seat0 -nolisten tcp vt1 cnetos 6296 0.0 1.7 1081944 32136 ? Sl 02:16 0:00 /usr/libexec/evolution/3.12/evolution-alarm-notify cnetos 6350 0.0 1.5 560728 29844 ? Sl 02:16 0:01 /usr/bin/prlsga cnetos 6158 0.0 1.4 1026956 28004 ? Sl 02:16 0:00 /usr/libexec/gnome-shell-calendar-server cnetos 6169 0.0 1.4 1120028 27576 ? Sl 02:16 0:00 /usr/libexec/evolution-source-registry root 762 0.0 1.4 327144 26724 ? Ssl 02:09 0:01 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid cnetos 6026 0.0 1.4 1090832 26376 ? Sl 02:16 0:00 /usr/libexec/gnome-settings-daemon [root@CentOS ~]$Lihat semua proses berdasarkan pusat pengguna dan format, menampilkan keluaran khusus -

[cnetos@CentOS ~]$ ps -u cnetos -o pid,uname,comm

PID USER COMMAND

5802 centos gnome-keyring-d

5812 cnetos gnome-session

5819 cnetos dbus-launch

5820 cnetos dbus-daemon

5888 cnetos gvfsd

5893 cnetos gvfsd-fuse

5980 cnetos ssh-agent

5996 cnetos at-spi-bus-launpstree Command

pstreemirip dengan ps tetapi tidak sering digunakan. Ini menampilkan proses dengan gaya pohon yang lebih rapi.

[centos@CentOS ~]$ pstree

systemd─┬─ModemManager───2*[{ModemManager}]

├─NetworkManager─┬─dhclient

│ └─2*[{NetworkManager}]

├─2*[abrt-watch-log]

├─abrtd

├─accounts-daemon───2*[{accounts-daemon}]

├─alsactl

├─at-spi-bus-laun─┬─dbus-daemon───{dbus-daemon}

│ └─3*[{at-spi-bus-laun}]

├─at-spi2-registr───2*[{at-spi2-registr}]

├─atd

├─auditd─┬─audispd─┬─sedispatch

│ │ └─{audispd}

│ └─{auditd}

├─avahi-daemon───avahi-daemon

├─caribou───2*[{caribou}]

├─cgrulesengd

├─chronyd

├─colord───2*[{colord}]

├─crond

├─cupsdTotal keluaran dari pstree bisa melebihi 100 baris. Biasanya ps akan memberikan informasi yang lebih berguna.

Perintah atas

topadalah salah satu perintah yang paling sering digunakan saat memecahkan masalah kinerja di Linux. Ini berguna untuk statistik waktu nyata dan pemantauan proses di Linux. Berikut ini adalah keluaran default dari atas saat ditampilkan dari baris perintah.

Tasks: 170 total, 1 running, 169 sleeping, 0 stopped, 0 zombie

%Cpu(s): 2.3 us, 2.0 sy, 0.0 ni, 95.7 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st

KiB Mem : 1879668 total, 177020 free, 607544 used, 1095104 buff/cache

KiB Swap: 3145724 total, 3145428 free, 296 used. 1034648 avail Mem

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

5404 root 20 0 197832 48024 6744 S 1.3 2.6 1:13.22 Xorg

8013 centos 20 0 555316 23104 13140 S 1.0 1.2 0:14.89 gnome-terminal-

6339 centos 20 0 332336 6016 3248 S 0.3 0.3 0:23.71 prlcc

6351 centos 20 0 21044 1532 1292 S 0.3 0.1 0:02.66 prlshprofTombol pintas yang umum digunakan saat menjalankan bagian atas ( tombol pintas diakses dengan menekan tombol saat bagian atas berjalan di shell Anda)

| Perintah | Tindakan |

|---|---|

| b | Mengaktifkan / menonaktifkan penyorotan tebal di menu atas |

| z | Siklus skema warna |

| l | Siklus beban rata-rata heading |

| m | Siklus heading rata-rata memori |

| t | Judul informasi tugas |

| h | Menu bantuan |

| Shift + F | Menyesuaikan bidang pengurutan dan tampilan |

Berikut ini adalah saklar baris perintah umum untuk atas .

| Perintah | Tindakan |

|---|---|

| -Hai | Mengurutkan menurut kolom (dapat ditambahkan dengan - atau + untuk mengurutkan naik atau turun) |

| -u | Menampilkan hanya proses dari pengguna tertentu |

| -d | Memperbarui waktu tunda teratas |

| -HAI | Menampilkan daftar kolom yang paling atas dapat menerapkan pengurutan |

Sorting layar pilihan di atas, disajikan dengan menggunakan Shift + F . Layar ini memungkinkan penyesuaian tampilan atas dan opsi pengurutan.

Fields Management for window 1:Def, whose current sort field is %MEM

Navigate with Up/Dn, Right selects for move then <Enter> or Left commits,

'd' or <Space> toggles display, 's' sets sort. Use 'q' or <Esc> to end!

* PID = Process Id TGID = Thread Group Id

* USER = Effective User Name ENVIRON = Environment vars

* PR = Priority vMj = Major Faults delta

* NI = Nice Value vMn = Minor Faults delta

* VIRT = Virtual Image (KiB) USED = Res+Swap Size (KiB)

* RES = Resident Size (KiB) nsIPC = IPC namespace Inode

* SHR = Shared Memory (KiB) nsMNT = MNT namespace Inode

* S = Process Status nsNET = NET namespace Inode

* %CPU = CPU Usage nsPID = PID namespace Inode

* %MEM = Memory Usage (RES) nsUSER = USER namespace Inode

* TIME+ = CPU Time, hundredths nsUTS = UTS namespace Inode

* COMMAND = Command Name/Line

PPID = Parent Process pid

UID = Effective User Idatas , menunjukkan proses untuk pengguna rdc dan diurutkan berdasarkan penggunaan memori -

PID USER %MEM PR NI VIRT RES SHR S %CPU TIME+ COMMAND

6130 rdc 6.2 20 0 1349592 117160 33232 S 0.0 1:09.34 gnome-shell

6449 rdc 3.4 20 0 1375872 64428 21400 S 0.0 0:00.43 evolution-calen

6296 rdc 1.7 20 0 1081944 32140 22596 S 0.0 0:00.40 evolution-alarm

6350 rdc 1.6 20 0 560728 29844 4256 S 0.0 0:10.16 prlsga

6281 rdc 1.5 20 0 1027176 28808 17680 S 0.0 0:00.78 nautilus

6158 rdc 1.5 20 0 1026956 28004 19072 S 0.0 0:00.20 gnome-shell-calMenampilkan bidang atas yang valid (dipadatkan) -

[centos@CentOS ~]$ top -O

PID

PPID

UID

USER

RUID

RUSER

SUID

SUSER

GID

GROUP

PGRP

TTY

TPGIDbunuh Command

Itu killperintah digunakan untuk menghentikan proses dari shell perintah melalui PID-nya. Saat menghentikan proses, kita perlu menentukan sinyal untuk dikirim. Sinyal tersebut memberi tahu kernel bagaimana kita ingin mengakhiri proses. Sinyal yang paling umum digunakan adalah -

SIGTERMtersirat karena kernel memberi tahu sebuah proses bahwa ia harus segera berhenti karena aman untuk melakukannya. SIGTERM memberikan proses kesempatan untuk keluar dengan anggun dan melakukan operasi keluar yang aman.

SIGHUPkebanyakan daemon akan restart saat dikirim SIGHUP . Ini sering digunakan pada proses ketika perubahan telah dilakukan pada file konfigurasi.

SIGKILLkarena SIGTERM sama dengan meminta proses untuk ditutup. Kernel membutuhkan opsi untuk mengakhiri proses yang tidak akan memenuhi permintaan. Ketika sebuah proses digantung, opsi SIGKILL digunakan untuk menghentikan proses secara eksplisit.

Untuk daftar dari semua sinyal yang dapat dikirim dengan membunuh para l pilihan dapat digunakan -

[root@CentOS]# kill -l

1) SIGHUP 2) SIGINT 3) SIGQUIT 4) SIGILL 5) SIGTRAP

6) SIGABRT 7) SIGBUS 8) SIGFPE 9) SIGKILL 10) SIGUSR1

11) SIGSEGV 12) SIGUSR2 13) SIGPIPE 14) SIGALRM 15) SIGTERM

16) SIGSTKFLT 17) SIGCHLD 18) SIGCONT 19) SIGSTOP 20) SIGTSTP

21) SIGTTIN 22) SIGTTOU 23) SIGURG 24) SIGXCPU 25) SIGXFSZ

26) SIGVTALRM 27) SIGPROF 28) SIGWINCH 29) SIGIO 30) SIGPWR

31) SIGSYS 34) SIGRTMIN 35) SIGRTMIN+1 36) SIGRTMIN+2 37) SIGRTMIN+3

38) SIGRTMIN+4 39) SIGRTMIN+5 40) SIGRTMIN+6 41) SIGRTMIN+7 42) SIGRTMIN+8

43) SIGRTMIN+9 44) SIGRTMIN+10 45) SIGRTMIN+11 46) SIGRTMIN+12 47) SIGRTMIN+13

48) SIGRTMIN+14 49) SIGRTMIN+15 50) SIGRTMAX-14 51) SIGRTMAX-13 52) SIGRTMAX-12

53) SIGRTMAX-11 54) SIGRTMAX-10 55) SIGRTMAX-9 56) SIGRTMAX-8 57) SIGRTMAX-7

58) SIGRTMAX-6 59) SIGRTMAX-5 60) SIGRTMAX-4 61) SIGRTMAX-3 62) SIGRTMAX-2

63) SIGRTMAX-1 64) SIGRTMAX

[root@CentOS rdc]#Menggunakan SIGHUP untuk memulai ulang sistem.

[root@CentOS]# pgrep systemd

1

464

500

643

15071

[root@CentOS]# kill -HUP 1

[root@CentOS]# pgrep systemd

1

464

500

643

15196

15197

15198

[root@CentOS]#pkillakan memungkinkan administrator untuk mengirim sinyal mematikan dengan nama proses.

[root@CentOS]# pgrep ping

19450

[root@CentOS]# pkill -9 ping

[root@CentOS]# pgrep ping

[root@CentOS]#killallakan mematikan semua proses. Berhati-hatilah saat menggunakan killall sebagai root, karena akan mematikan semua proses untuk semua pengguna.

[root@CentOS]# killall chromePerintah gratis

freeadalah perintah sederhana yang sering digunakan untuk memeriksa memori sistem dengan cepat. Ini menampilkan jumlah total memori fisik dan swap yang digunakan.

[root@CentOS]# free

total used free shared buff/cache available

Mem: 1879668 526284 699796 10304 653588 1141412

Swap: 3145724 0 3145724

[root@CentOS]#Perintah yang bagus

niceakan memungkinkan administrator untuk mengatur prioritas penjadwalan suatu proses dalam hal penggunaan CPU. Keunggulannya adalah bagaimana kernel akan menjadwalkan potongan waktu CPU untuk suatu proses atau pekerjaan. Secara default, diasumsikan bahwa proses diberikan akses yang sama ke sumber daya CPU.

Pertama, mari gunakan top untuk memeriksa kebaikan dari proses yang sedang berjalan.

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

28 root 39 19 0 0 0 S 0.0 0.0 0:00.17 khugepaged

690 root 39 19 16808 1396 1164 S 0.0 0.1 0:00.01 alsactl]

9598 rdc 39 19 980596 21904 10284 S 0.0 1.2 0:00.27 tracker-extract

9599 rdc 39 19 469876 9608 6980 S 0.0 0.5 0:00.04 tracker-miner-a

9609 rdc 39 19 636528 13172 8044 S 0.0 0.7 0:00.12 tracker-miner-f

9611 rdc 39 19 469620 8984 6496 S 0.0 0.5 0:00.02 tracker-miner-u

27 root 25 5 0 0 0 S 0.0 0.0 0:00.00 ksmd

637 rtkit 21 1 164648 1276 1068 S 0.0 0.1 0:00.11 rtkit-daemon

1 root 20 0 128096 6712 3964 S 0.3 0.4 0:03.57 systemd

2 root 20 0 0 0 0 S 0.0 0.0 0:00.01 kthreadd

3 root 20 0 0 0 0 S 0.0 0.0 0:00.50 ksoftirqd/0

7 root 20 0 0 0 0 S 0.0 0.0 0:00.00 migration/0

8 root 20 0 0 0 0 S 0.0 0.0 0:00.00 rcu_bh

9 root 20 0 0 0 0 S 0.0 0.0 0:02.07 rcu_schedKami ingin fokus pada kolom BAGUS yang digambarkan oleh NI . Kisaran keramahan bisa berkisar antara -20 hingga positif 19. -20 mewakili prioritas tertinggi yang diberikan.

nohup nice --20 ping www.google.com &renice

renice memungkinkan kita untuk mengubah prioritas saat ini dari proses yang sudah berjalan.

renice 17 -p 30727Perintah di atas akan menurunkan prioritas perintah proses ping kami .

firewalld adalah pengontrol front-end default untuk iptables di CentOS. The firewalld front-end memiliki dua keuntungan utama atas iptables baku -

Menggunakan rantai dan aturan abstraksi zona yang mudah dikonfigurasi dan diterapkan.

Ruleset bersifat dinamis, yang berarti koneksi stateful tidak akan terganggu saat pengaturan diubah dan / atau dimodifikasi.

Ingat, firewalld adalah pembungkus iptables - bukan pengganti. Meskipun perintah iptables khusus dapat digunakan dengan firewalld , disarankan untuk menggunakan firewalld agar tidak merusak fungsionalitas firewall.

Pertama, mari pastikan firewalld dimulai dan diaktifkan.

[root@CentOS rdc]# systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Thu 2017-01-26 21:42:05 MST; 3h 46min ago

Docs: man:firewalld(1)

Main PID: 712 (firewalld)

Memory: 34.7M

CGroup: /system.slice/firewalld.service

└─712 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopidKita dapat melihat, firewalld aktif (untuk memulai saat boot) dan sedang berjalan. Jika tidak aktif atau tidak dimulai kita dapat menggunakan -

systemctl start firewalld && systemctl enable firewalldSekarang kita telah mengkonfigurasi layanan firewalld kita, mari kita pastikan itu beroperasi.

[root@CentOS]# firewall-cmd --state

running

[root@CentOS]#Kita bisa lihat, layanan firewalld berfungsi penuh.

Firewalld bekerja pada konsep zona . Zona diterapkan ke antarmuka jaringan melalui Manajer Jaringan. Kami akan membahas ini dalam mengkonfigurasi jaringan . Namun untuk saat ini, secara default, mengubah zona default akan mengubah semua adapter jaringan yang tersisa dalam status default "Zona Default".

Mari kita lihat sekilas setiap zona yang keluar-of-the-box dengan firewalld .

| Sr.No. | Zona & Deskripsi |

|---|---|

| 1 | drop Tingkat kepercayaan rendah. Semua koneksi dan paket masuk terputus dan hanya koneksi keluar yang dimungkinkan melalui statefullness |

| 2 | block Koneksi masuk akan dibalas dengan pesan icmp yang memberi tahu pemrakarsa bahwa permintaan dilarang |

| 3 | public Semua jaringan dibatasi. Namun, koneksi masuk yang dipilih dapat diizinkan secara eksplisit |

| 4 | external Mengonfigurasi firewalld untuk NAT. Jaringan internal tetap pribadi tetapi dapat dijangkau |

| 5 | dmz Hanya koneksi masuk tertentu yang diperbolehkan. Digunakan untuk sistem dalam isolasi DMZ |

| 6 | work Secara default, percayai lebih banyak komputer di jaringan dengan asumsi sistem berada dalam lingkungan kerja yang aman |

| 7 | hone Secara default, lebih banyak layanan tidak difilter. Dengan asumsi sistem berada di jaringan rumah tempat layanan seperti NFS, SAMBA, dan SSDP akan digunakan |

| 8 | trusted Semua mesin di jaringan dipercaya. Sebagian besar koneksi masuk diizinkan tanpa batasan.This is not meant for interfaces exposed to the Internet |

Zona yang paling umum digunakan adalah: publik, drop, kantor, dan rumah.

Beberapa skenario di mana setiap zona umum akan digunakan adalah -

public- Ini adalah zona paling umum yang digunakan oleh administrator. Ini akan memungkinkan Anda menerapkan pengaturan khusus dan mematuhi spesifikasi RFC untuk operasi pada LAN.

drop- Contoh yang baik tentang kapan menggunakan drop adalah di konferensi keamanan, di WiFi publik, atau di antarmuka yang terhubung langsung ke Internet. drop menganggap semua permintaan yang tidak diminta berbahaya termasuk probe ICMP. Jadi setiap permintaan di luar negara bagian tidak akan menerima balasan. Kelemahan dari penurunan adalah dapat merusak fungsionalitas aplikasi dalam situasi tertentu yang membutuhkan kepatuhan RFC yang ketat.

work- Anda berada di LAN perusahaan yang semi-aman. Dimana semua lalu lintas dapat dianggap cukup aman. Ini berarti ini bukan WiFi dan kami mungkin memiliki IDS, IPS, dan keamanan fisik atau 802.1x. Kita juga harus mengenal orang-orang yang menggunakan LAN.

home- Anda menggunakan LAN rumah. Anda secara pribadi bertanggung jawab untuk setiap sistem dan pengguna di LAN. Anda tahu setiap mesin di LAN dan tidak ada yang dikompromikan. Seringkali layanan baru ditampilkan untuk berbagi media di antara individu tepercaya dan Anda tidak perlu meluangkan waktu ekstra demi keamanan.

Zona dan antarmuka jaringan bekerja pada level satu ke banyak. Satu antarmuka jaringan hanya dapat menerapkan satu zona pada satu waktu. Sementara, sebuah zona dapat diterapkan ke banyak antarmuka secara bersamaan.

Mari kita lihat zona apa yang tersedia dan zona apa yang saat ini diterapkan.

[root@CentOS]# firewall-cmd --get-zones

work drop internal external trusted home dmz public block[root@CentOS]# firewall-cmd --get-default-zone

public

[root@CentOS]#Siap menambahkan beberapa aturan khusus di firewalld?

Pertama, mari kita lihat seperti apa tampilan kotak kita, ke portscanner dari luar.

bash-3.2# nmap -sS -p 1-1024 -T 5 10.211.55.1

Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-27 23:36 MST

Nmap scan report for centos.shared (10.211.55.1)

Host is up (0.00046s latency).

Not shown: 1023 filtered ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 1 IP address (1 host up) scanned in 3.71 seconds

bash-3.2#Biarkan permintaan masuk ke port 80.

Pertama, periksa untuk melihat zona apa yang diterapkan sebagai default.

[root@CentOs]# firewall-cmd --get-default-zone

public

[root@CentOS]#Kemudian, setel aturan yang mengizinkan port 80 ke zona default saat ini.

[root@CentOS]# firewall-cmd --zone=public --add-port = 80/tcp

success

[root@CentOS]#Sekarang, mari kita centang kotak kita setelah mengizinkan koneksi port 80.

bash-3.2# nmap -sS -p 1-1024 -T 5 10.211.55.1

Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-27 23:42 MST

Nmap scan report for centos.shared (10.211.55.1)

Host is up (0.00053s latency).

Not shown: 1022 filtered ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp closed http

Nmap done: 1 IP address (1 host up) scanned in 3.67 seconds

bash-3.2#Sekarang memungkinkan lalu lintas yang tidak diminta menjadi 80.

Mari kita letakkan zona default untuk dijatuhkan dan lihat apa yang terjadi pada pemindaian port.

[root@CentOS]# firewall-cmd --set-default-zone=drop

success

[root@CentOS]# firewall-cmd --get-default-zone

drop

[root@CentOs]#Sekarang mari kita pindai host dengan antarmuka jaringan di zona yang lebih aman.

bash-3.2# nmap -sS -p 1-1024 -T 5 10.211.55.1

Starting Nmap 7.30 ( https://nmap.org ) at 2017-01-27 23:50 MST

Nmap scan report for centos.shared (10.211.55.1)

Host is up (0.00094s latency).

All 1024 scanned ports on centos.shared (10.211.55.1) are filtered

Nmap done: 1 IP address (1 host up) scanned in 12.61 seconds

bash-3.2#Sekarang, semuanya disaring dari luar.

Seperti yang ditunjukkan di bawah ini, host bahkan tidak akan menanggapi permintaan ping ICMP saat drop .

bash-3.2# ping 10.211.55.1

PING 10.211.55.1 (10.211.55.1): 56 data bytes

Request timeout for icmp_seq 0

Request timeout for icmp_seq 1

Request timeout for icmp_seq 2Mari kita setel zona default ke publik lagi.

[root@CentOs]# firewall-cmd --set-default-zone=public

success

[root@CentOS]# firewall-cmd --get-default-zone

public

[root@CentOS]#Sekarang mari kita periksa kumpulan aturan pemfilteran kita saat ini di depan umum .

[root@CentOS]# firewall-cmd --zone=public --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: enp0s5

sources:

services: dhcpv6-client ssh

ports: 80/tcp

protocols:

masquerade: no

forward-ports:

sourceports:

icmp-blocks:

rich rules:

[root@CentOS rdc]#Sebagaimana telah dikonfigurasi, aturan filter port 80 kami hanya dalam konteks konfigurasi yang sedang berjalan. Ini berarti setelah sistem di-boot ulang atau layanan firewalld dimulai ulang, aturan kami akan dihapus.

Kami akan segera mengonfigurasi daemon httpd , jadi mari buat perubahan terus-menerus -

[root@CentOS]# firewall-cmd --zone=public --add-port=80/tcp --permanent

success

[root@CentOS]# systemctl restart firewalld

[root@CentOS]#Sekarang aturan port 80 kami di zona publik tetap ada saat boot ulang dan layanan dimulai ulang.

Berikut ini adalah perintah firewalld umum yang diterapkan dengan firewall-cmd .

| Perintah | Tindakan |

|---|---|

| firewall-cmd --get-zone | Mencantumkan semua zona yang dapat diterapkan ke antarmuka |

| firewall-cmd —status | Mengembalikan status saat ini dari layanan firewalld |

| firewall-cmd --get-default-zone | Mendapat zona default saat ini |

| firewall-cmd --set-default-zone = <zone> | Menetapkan zona default ke dalam konteks saat ini |

| firewall-cmd --get-active-zone | Mendapat zona saat ini dalam konteks seperti yang diterapkan ke antarmuka |

| firewall-cmd --zone = <zone> --list-all | Mencantumkan konfigurasi zona yang disediakan |

| firewall-cmd --zone = <zone> --addport = <port / transport protocol> | Menerapkan aturan port ke filter zona |

| --permanen | Membuat perubahan pada zona tetap ada. Bendera digunakan sejajar dengan perintah modifikasi |

Ini adalah konsep dasar pengadministrasian dan konfigurasi firewalld .

Mengonfigurasi layanan firewall berbasis host di CentOS bisa menjadi tugas yang kompleks dalam skenario jaringan yang lebih canggih. Penggunaan lanjutan dan konfigurasi firewalld dan iptables di CentOS dapat mengambil seluruh tutorial. Namun, kami telah menyajikan dasar-dasar yang seharusnya cukup untuk menyelesaikan sebagian besar tugas harian.

PHP adalah salah satu bahasa web paling produktif yang digunakan saat ini. Menginstal LAMP Stack di CentOS adalah sesuatu yang harus dilakukan oleh setiap administrator sistem, kemungkinan besar lebih cepat daripada nanti.

LAMP Stack tradisional terdiri dari (L) inux (A) pache (M) ySQL (P) HP.

Ada tiga komponen utama untuk LAMP Stack di CentOS -

- Server Web

- Platform / Bahasa Pengembangan Web

- Server Database

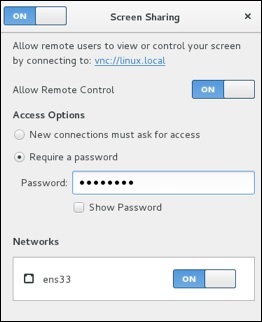

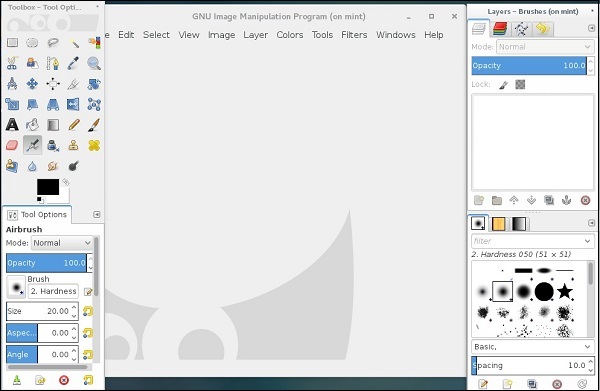

Note- Istilah LAMP Stack juga dapat mencakup teknologi berikut: PostgreSQL, MariaDB, Perl, Python, Ruby, NGINX Webserver.