Penghapusan Malware - Ringkasan

Dalam beberapa tahun terakhir, kami telah mendengar banyak orang dan perusahaan besar kehilangan data berharga mereka atau berada dalam situasi di mana sistem mereka diretas. Aktivitas yang tidak diinginkan ini disebabkan, dalam banyak kasus, menggunakan perangkat lunak yang dimasukkan ke dalam sistem jaringan, server, atau komputer pribadi. Perangkat lunak ini dikenal sebagai filemalware.

Malware dapat menyebabkan kerusakan pada sistem atau jaringan secara langsung, atau mengubahnya untuk digunakan oleh orang lain, bukan seperti yang dimaksudkan oleh pemiliknya. Ini adalah kombinasi dari dua kata:Mal berarti Bad dan Ware berarti Software.

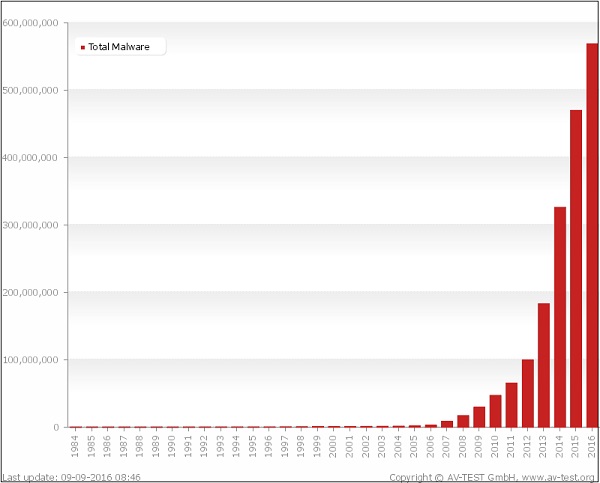

Berdasarkan www.av-test.org , statistiknya berkembang pesat. Harap lihat grafik berikut untuk memahami pertumbuhan Malware.

Seperti yang Anda lihat, ada lebih dari 600.000.000 malwares terdeteksi di tahun 2016 saja. Berdasarkansecurelist.com, negara-negara yang telah menginfeksi komputer dibandingkan dengan yang lebih bersih adalah -

| Risiko maksimum (lebih dari 60%) 22 negara termasuk | ||

|---|---|---|

| Kirgistan (60,77%) | Afghanistan (60,54%). | |

| Risiko tinggi (41-60%): 98 negara termasuk | ||

| India (59,7%) | Mesir (57,3%) | Belarusia (56,7%) |

| Turki (56,2%) | Brasil (53,9%) | Tiongkok (53,4%) |

| UEA (52,7%) | Serbia (50,1%) | Bulgaria (47,7%) |

| Argentina (47,4%) | Israel (47,3%) | Latvia (45,9%) |

| Spanyol (44,6%) | Polandia (44,3%) | Jerman (44%) |

| Yunani (42,8%) | Prancis (42,6%) | Korea (41,7%), |

| Austria (41,7%) | ||

| Tingkat infeksi lokal sedang (21-40,99%): 45 negara termasuk | ||

| Rumania (40%) | Italia (39,3%) | Kanada (39,2%) |

| Australia (38,5%) | Hongaria (38,2%) | Swiss (37,2%) |

| Amerika Serikat (36,7%) | Inggris (34,7%) | Irlandia (32,7%) |

| Belanda (32,1%), | Republik Ceko (31,5%) | Singapura (31,4%) |

| Norwegia (30,5%) | Finlandia (27,4%) | Swedia (27,4%), |

| Denmark (25,8%), | Jepang (25,6%). | |

Malware dapat dirancang dari peretas untuk berbagai tujuan seperti menghancurkan data, mengirim data secara otomatis ke tempat lain, mengubah data atau dapat terus memantaunya hingga jangka waktu yang ditentukan. Nonaktifkan langkah-langkah keamanan, kerusakan sistem informasi, atau mempengaruhi data dan integritas sistem.

Mereka juga datang dalam berbagai jenis dan bentuk, yang akan kita bahas secara rinci di bab selanjutnya dari tutorial ini.