Keamanan Seluler - Panduan Cepat

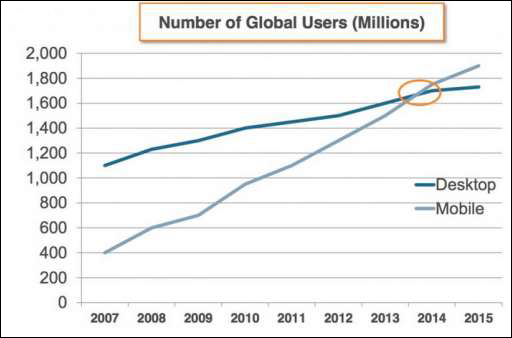

Dalam tutorial ini, kita akan membahas konsep keamanan seluler sebagian besar dari sudut pandang praktis. Lihat grafik berikut, ini menggambarkan jumlah pengguna ponsel yang terus bertambah di seluruh dunia, yang mengedepankan pentingnya keamanan seluler.

Perkiraan jumlah perangkat seluler adalah sekitar 5,8 miliar, yang diperkirakan telah tumbuh secara eksponensial dalam lima tahun dan diperkirakan akan mencapai hampir 12 miliar dalam empat tahun. Karenanya, ini akan menjadi rata-rata dua perangkat seluler per orang di planet ini. Ini membuat kami sepenuhnya bergantung pada perangkat seluler dengan data sensitif kami diangkut ke mana-mana. Akibatnya, keamanan seluler menjadi salah satu konsep terpenting yang harus dipertimbangkan.

Keamanan Seluler sebagai konsep yang berkaitan dengan perlindungan perangkat seluler kami dari kemungkinan serangan oleh perangkat seluler lain, atau lingkungan nirkabel tempat perangkat terhubung.

Berikut adalah ancaman utama terkait keamanan seluler -

Kehilangan perangkat seluler. Ini adalah masalah umum yang dapat membahayakan tidak hanya Anda tetapi bahkan kontak Anda karena kemungkinan phishing.

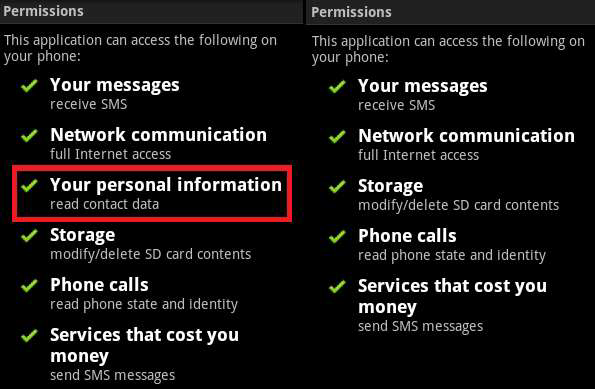

Peretasan atau pelanggaran aplikasi. Ini adalah masalah terpenting kedua. Banyak dari kita telah mengunduh dan menginstal aplikasi telepon. Beberapa dari mereka meminta akses ekstra atau hak istimewa seperti akses ke lokasi Anda, kontak, riwayat penelusuran untuk tujuan pemasaran, tetapi di sisi lain, situs tersebut juga menyediakan akses ke kontak lain. Faktor lain yang menjadi perhatian adalah Trojan, virus, dll.

Pencurian ponsel cerdas adalah masalah umum bagi pemilik ponsel cerdas yang sangat didambakan seperti perangkat iPhone atau Android. Bahaya data perusahaan, seperti kredensial akun dan akses ke email jatuh ke tangan pencuri teknologi adalah ancaman.

Menurut definisi, sebuah Attack Vector adalah metode atau teknik yang digunakan peretas untuk mendapatkan akses ke perangkat komputasi atau jaringan lain untuk memasukkan "kode buruk" yang sering disebut payload. Vektor ini membantu peretas untuk mengeksploitasi kerentanan sistem. Banyak dari vektor serangan ini memanfaatkan elemen manusia karena merupakan titik terlemah dari sistem ini. Berikut ini adalah representasi skematis dari proses vektor serangan yang bisa banyak sekaligus digunakan oleh seorang hacker.

Beberapa vektor serangan seluler adalah -

Malware

Virus dan Rootkit

Modifikasi aplikasi

Modifikasi OS

Eksfiltrasi Data

Data keluar dari organisasi

Layar cetak

Salin ke USB dan backup loss

Perusakan Data

Modifikasi oleh aplikasi lain

Upaya pengrusakan tidak terdeteksi

Perangkat rusak penjara

Data hilang

Kehilangan perangkat

Akses perangkat tidak sah

Kerentanan aplikasi

Konsekuensi Vektor Serangan

Vektor serangan adalah proses peretasan seperti yang dijelaskan dan berhasil, berikut adalah dampaknya pada perangkat seluler Anda.

Losing your data - Jika perangkat seluler Anda telah diretas, atau terkena virus, semua data Anda yang disimpan akan hilang dan diambil oleh penyerang.

Bad use of your mobile resources- Artinya, jaringan atau perangkat seluler Anda dapat kelebihan beban sehingga Anda tidak dapat mengakses layanan asli Anda. Dalam skenario yang lebih buruk, untuk digunakan oleh peretas untuk memasang mesin atau jaringan lain.

Reputation loss- Jika akun Facebook atau akun email bisnis Anda diretas, peretas dapat mengirim pesan palsu ke teman, mitra bisnis, dan kontak lainnya. Ini dapat merusak reputasi Anda.

Identity theft - Bisa terjadi pencurian identitas seperti foto, nama, alamat, kartu kredit, dll. Dan hal yang sama dapat digunakan untuk kejahatan.

Anatomi Serangan Seluler

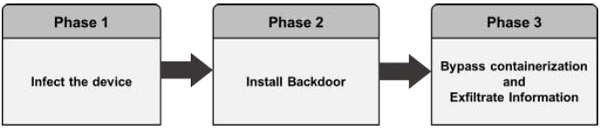

Berikut adalah representasi skematis dari anatomi mobile attack. Ini dimulai dengan fase infeksi yang mencakup vektor serangan.

Menginfeksi perangkat

Menginfeksi perangkat dengan spyware seluler dilakukan secara berbeda untuk perangkat Android dan iOS.

Android- Pengguna tertipu untuk mengunduh aplikasi dari pasar atau dari aplikasi pihak ketiga secara umum dengan menggunakan serangan manipulasi psikologis. Infeksi jarak jauh juga dapat dilakukan melalui serangan Man-in-the-Middle (MitM), di mana musuh aktif mencegat komunikasi seluler pengguna untuk memasukkan malware.

iOS- Infeksi iOS membutuhkan akses fisik ke ponsel. Menginfeksi perangkat juga dapat melalui eksploitasi zero-day seperti eksploitasi JailbreakME.

Memasang pintu belakang

Untuk menginstal backdoor membutuhkan hak administrator dengan me-rooting perangkat Android dan melakukan jailbreak pada perangkat Apple. Meskipun produsen perangkat menempatkan mekanisme deteksi rooting / jailbreaking, spyware seluler dengan mudah menerobosnya -

Android - Mekanisme deteksi rooting tidak berlaku untuk rooting yang disengaja.

iOS - "Komunitas" jailbreaking gencar dan termotivasi.

Melewati mekanisme enkripsi dan mengekstrak informasi

Spyware mengirimkan konten seluler seperti email dan pesan terenkripsi ke server penyerang dalam teks biasa. Spyware tidak secara langsung menyerang wadah aman. Ini mengambil data pada titik di mana pengguna menarik data dari penampung aman untuk membacanya. Pada tahap itu, ketika konten didekripsi untuk digunakan oleh pengguna, spyware mengambil kendali atas konten tersebut dan mengirimkannya.

Bagaimana Cara Peretas Mendapatkan Keuntungan dari Seluler yang Berhasil Disusupi?

Dalam kebanyakan kasus, kebanyakan dari kita berpikir apa yang mungkin akan hilang jika ponsel kita diretas. Jawabannya sederhana - kami akan kehilangan privasi kami. Perangkat kita akan menjadi sistem pengawasan bagi peretas untuk mengamati kita. Kegiatan profit lainnya bagi hacker adalah mengambil data sensitif kita, melakukan pembayaran, melakukan aktivitas ilegal sejenisnyaDDoS attacks. Berikut adalah representasi skematisnya.

10 Risiko Teratas Seluler OWASP

Ketika berbicara tentang keamanan seluler, kami mendasarkan jenis kerentanan pada OWASP yang merupakan organisasi amal nirlaba di Amerika Serikat, yang didirikan pada tanggal 21 April. OWASP adalah organisasi internasional dan OWASP Foundation mendukung upaya OWASP di seluruh dunia.

Untuk perangkat seluler, OWASP memiliki 10 vulnerability classifications.

Penggunaan Platform M1-Tidak Tepat

Kategori ini mencakup penyalahgunaan fitur platform atau kegagalan untuk menggunakan kontrol keamanan platform. Ini mungkin termasuk maksud Android, izin platform, penyalahgunaan TouchID, Rantai Kunci, atau beberapa kontrol keamanan lain yang merupakan bagian dari sistem operasi seluler. Ada beberapa cara aplikasi seluler dapat mengalami risiko ini.

M2-Insecure Data

Kategori baru ini adalah kombinasi M2 dan M4 dari Sepuluh Besar Seluler 2014. Kategori ini mencakup penyimpanan data yang tidak aman dan kebocoran data yang tidak diinginkan.

Komunikasi M3-Tidak Aman

Ini mencakup handshaking yang buruk, versi SSL yang salah, negosiasi yang lemah, komunikasi teks yang jelas dari aset sensitif, dll.

M4-Otentikasi Tidak Aman

Kategori ini menangkap pengertian tentang mengautentikasi pengguna akhir atau manajemen sesi yang buruk. Ini termasuk -

- Gagal mengidentifikasi pengguna sama sekali saat itu harus diwajibkan

- Kegagalan mempertahankan identitas pengguna saat diperlukan

- Kelemahan dalam manajemen sesi

M5-Kriptografi yang Tidak Memadai

Kode menerapkan kriptografi ke aset informasi sensitif. Namun, kriptografi dalam beberapa hal tidak cukup. Perhatikan bahwa apapun dan segala sesuatu yang berhubungan dengan TLS atau SSL masuk M3. Juga, jika aplikasi gagal menggunakan kriptografi sama sekali pada saat yang seharusnya, itu mungkin milik M2. Kategori ini untuk masalah di mana kriptografi dicoba, tetapi tidak dilakukan dengan benar.

M6-Insecure Authorization

Ini adalah kategori untuk mencatat setiap kegagalan dalam otorisasi (misalnya, keputusan otorisasi di sisi klien, penjelajahan paksa, dll.) Ini berbeda dari masalah otentikasi (misalnya, pendaftaran perangkat, identifikasi pengguna, dll.)

Jika aplikasi sama sekali tidak mengautentikasi pengguna dalam situasi yang seharusnya (misalnya, memberikan akses anonim ke beberapa sumber daya atau layanan saat diperlukan akses yang diautentikasi dan diotorisasi), maka itu adalah kegagalan otentikasi, bukan kegagalan otorisasi.

Kualitas Kode M7-Client

Ini adalah "Keputusan Keamanan Melalui Input yang Tidak Dipercaya", salah satu kategori kami yang jarang digunakan. Ini akan menjadi penyebab utama masalah implementasi tingkat kode di klien seluler. Itu berbeda dari kesalahan pengkodean sisi server. Ini akan merekam hal-hal seperti buffer overflows, kerentanan format string, dan berbagai kesalahan tingkat kode lainnya yang solusinya adalah menulis ulang beberapa kode yang berjalan di perangkat seluler.

Perusakan Kode M8

Kategori ini mencakup patch biner, modifikasi sumber daya lokal, pengait metode, metode swizzling, dan modifikasi memori dinamis.

Setelah aplikasi dikirim ke perangkat seluler, kode dan sumber data disimpan di sana. Penyerang dapat secara langsung memodifikasi kode, mengubah konten memori secara dinamis, mengubah atau mengganti API sistem yang digunakan aplikasi, atau memodifikasi data dan sumber daya aplikasi. Ini dapat memberi penyerang metode langsung untuk menumbangkan tujuan penggunaan perangkat lunak untuk keuntungan pribadi atau uang.

Rekayasa M9-Terbalik

Kategori ini mencakup analisis biner inti akhir untuk menentukan kode sumbernya, pustaka, algoritme, dan aset lainnya. Perangkat lunak seperti IDA Pro, Hopper, otool, dan alat inspeksi biner lainnya memberikan wawasan kepada penyerang tentang cara kerja aplikasi. Ini dapat digunakan untuk mengeksploitasi kerentanan baru lainnya dalam aplikasi, serta mengungkapkan informasi tentang server back-end, konstanta dan sandi kriptografi, dan kekayaan intelektual.

M10-Fungsi Ekstra

Seringkali, pengembang menyertakan fungsionalitas pintu belakang tersembunyi atau kontrol keamanan pengembangan internal lainnya yang tidak dimaksudkan untuk dirilis ke lingkungan produksi. Misalnya, pengembang mungkin tidak sengaja memasukkan kata sandi sebagai komentar di aplikasi hybrid. Contoh lain termasuk menonaktifkan otentikasi 2 faktor selama pengujian.

Pengembang yang diautentikasi dari sebuah perusahaan membuat aplikasi seluler untuk pengguna seluler. Untuk memungkinkan pengguna seluler dengan mudah menelusuri dan menginstal aplikasi seluler ini, vendor platform seperti Google dan Apple telah menciptakan tempat pasar terpusat, misalnya, PlayStore (Google) dan AppStore (Apple). Namun ada masalah keamanan.

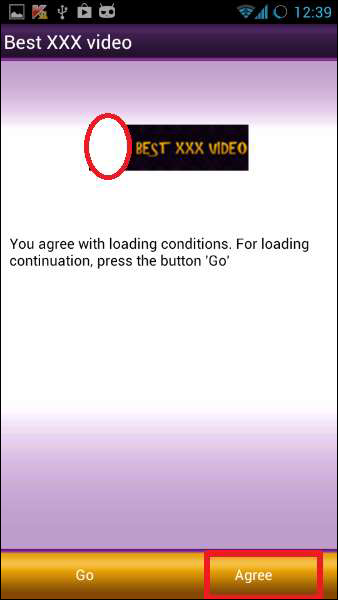

Biasanya aplikasi seluler yang dikembangkan oleh pengembang dikirimkan ke pasar ini tanpa penyaringan atau pemeriksaan, membuatnya tersedia untuk ribuan pengguna seluler. Jika Anda mengunduh aplikasi dari toko aplikasi resmi, Anda dapat mempercayai aplikasi tersebut karena toko hosting telah memeriksanya. Namun, jika Anda mengunduh aplikasi dari toko aplikasi pihak ketiga, maka ada kemungkinan mengunduh malware bersama dengan aplikasi karena toko aplikasi pihak ketiga tidak memeriksa aplikasi.

Penyerang mengunduh game yang sah dan mengemasnya kembali dengan malware dan mengunggah aplikasi seluler ke toko aplikasi pihak ketiga dari mana pengguna akhir mengunduh aplikasi game berbahaya ini, percaya itu asli. Akibatnya, malware mengumpulkan dan mengirimkan kredensial pengguna seperti log panggilan / foto / video / dokumen sensitif ke penyerang tanpa sepengetahuan pengguna.

Dengan menggunakan informasi yang dikumpulkan, penyerang dapat mengeksploitasi perangkat dan meluncurkan serangan lainnya. Penyerang juga dapat merekayasa pengguna secara sosial untuk mengunduh dan menjalankan aplikasi di luar toko aplikasi resmi. Aplikasi berbahaya dapat merusak aplikasi dan data lain, mengirimkan data sensitif Anda ke penyerang.

Masalah Kotak Pasir Aplikasi

Sandbox membantu pengguna seluler dengan membatasi sumber daya yang digunakan aplikasi di perangkat seluler. Namun, banyak aplikasi hasad yang dapat melewatinya sehingga memungkinkan malware menggunakan semua kemampuan pemrosesan perangkat dan data pengguna.

Sandbox Aman

Ini adalah lingkungan di mana setiap aplikasi menjalankan sumber daya dan data yang dialokasikan sehingga aplikasi aman dan tidak dapat mengakses sumber daya dan data aplikasi lain.

Kotak Pasir Rentan

Ini adalah lingkungan tempat aplikasi berbahaya diinstal dan mengeksploitasi kotak pasir dengan mengizinkan dirinya untuk mengakses semua data dan sumber daya.

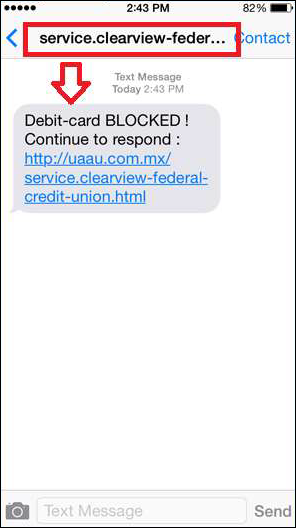

Coba lihat screenshot berikut. Anda mungkin telah menerima SMS serupa yang tampaknya asli. Faktanya, setelah sedikit analisis, kami menyadari itu tidak asli. Ini adalah contoh dariSMS phishing.

Tautan di SMS dapat menginstal malware di perangkat pengguna atau mengarahkan mereka ke situs web berbahaya, atau mengarahkan mereka untuk memanggil nomor yang diatur untuk mengelabui mereka agar membocorkan informasi pribadi dan keuangan, seperti sandi, ID akun, atau detail kartu kredit. Teknik ini banyak digunakan dalam kejahatan dunia maya, karena jauh lebih mudah mengelabui seseorang agar mengeklik tautan jahat di email daripada mencoba menerobos pertahanan seluler. Namun, beberapa SMS phishing ditulis dengan buruk dan jelas terlihat palsu.

Mengapa SMS Phishing Efektif?

SMS Phishing berhasil karena bermain dengan ketakutan dan kecemasan pengguna. SMS irasional menimbulkan ketakutan di benak pengguna. Sebagian besar skenario berkaitan dengan rasa takut kehilangan uang, seperti seseorang telah membeli sesuatu menggunakan kartu kredit Anda.

Contoh lain termasuk, ketakutan ketika SMS menuduh Anda melakukan sesuatu yang ilegal yang belum Anda lakukan. Atau SMS tentang kemungkinan merugikan anggota keluarga Anda. keluarga Anda, dll.

Contoh Serangan Phishing SMS

Sekarang mari kita lihat beberapa contoh untuk memahami kasus di mana SMS Phishing kebanyakan terjadi.

Contoh 1

Umumnya, scammer menggunakan email ke SMS untuk memalsukan identitas asli mereka. Jika Anda mencari di Google, Anda mungkin menemukan banyak sumber daya yang sah. Anda hanya mencari google: email ke penyedia SMS.

Contoh 2

Penipuan klasik lainnya adalah penipuan finansial yang akan meminta PIN, nama pengguna, kata sandi, detail kartu kredit, dll.

Contoh 3

Ejaan dan tata bahasa yang buruk. Penjahat dunia maya umumnya melakukan kesalahan tata bahasa dan ejaan karena sering kali mereka menggunakan kamus untuk menerjemahkan dalam bahasa tertentu. Jika Anda melihat kesalahan dalam SMS, mungkin itu adalah penipuan.

Contoh 4

Upaya phishing SMS untuk menciptakan rasa urgensi yang salah.

Contoh 5

Penjahat dunia maya sering kali menggunakan ancaman bahwa keamanan Anda telah dibobol. Contoh di atas membuktikannya dengan baik. Dalam kasus berikut, subjek mengatakan Anda telah memenangkan hadiah.

Contoh 6

Dalam kasus ini, SMS meminta Anda untuk membalas sehingga mereka dapat memverifikasi bahwa nomor Anda valid. Ini dapat meningkatkan jumlah spam SMS di nomor Anda.

Contoh 7

Memalsukan situs web atau perusahaan populer. Penipu menggunakan nama organisasi besar yang tampaknya terhubung ke situs web resmi, tetapi sebenarnya itu membawa Anda ke situs penipuan palsu atau jendela munculan yang tampak sah.

Pencegahan dan Solusi

Untuk melindungi diri dari phishing SMS, beberapa aturan harus diperhatikan.

Perusahaan keuangan tidak pernah meminta informasi pribadi atau keuangan, seperti nama pengguna, kata sandi, PIN, atau nomor kartu kredit atau debit melalui pesan teks.

Penipuan smishing mencoba menciptakan rasa urgensi yang salah dengan meminta tanggapan segera. Tetap tenang dan analisis SMS.

Jangan membuka tautan dalam pesan teks yang tidak diminta.

Jangan menelepon nomor telepon yang tercantum dalam pesan teks yang tidak diminta. Anda harus menghubungi bank, pemerintah, agensi, atau perusahaan mana pun yang disebutkan dalam pesan teks menggunakan informasi yang tercantum dalam catatan Anda atau di halaman web resmi.

Jangan menanggapi pesan smishing, bahkan untuk meminta pengirim untuk berhenti menghubungi Anda.

Berhati-hatilah saat memberikan nomor ponsel Anda atau informasi lain untuk menanggapi iklan pop-up dan penawaran "uji coba gratis".

Verifikasi identitas pengirim dan luangkan waktu untuk bertanya pada diri sendiri mengapa pengirim meminta informasi Anda.

Berhati-hatilah dengan pesan teks dari pengirim yang tidak dikenal, serta pesan teks yang tidak biasa dari pengirim yang Anda kenal, dan selalu perbarui perangkat lunak dan aplikasi keamanan Anda.

Memasangkan Perangkat Seluler pada Koneksi Bluetooth dan Wi-Fi Terbuka

Bluetooth adalah teknologi gelombang radio yang serupa, tetapi pada dasarnya dirancang untuk berkomunikasi dalam jarak pendek, kurang dari 10m atau 30 kaki. Biasanya, Anda dapat menggunakannya untuk mendownload foto dari kamera digital ke PC, untuk menghubungkan mouse nirkabel ke laptop, untuk menghubungkan headset handsfree ke ponsel Anda sehingga Anda dapat berbicara dan mengemudi dengan aman pada saat yang bersamaan, dan begitu seterusnya.

Untuk mendapatkan koneksi ini, perangkat saling bertukar PIN, tetapi secara umum sebagai teknologi itu tidak aman. Memperbaiki perangkat setelah jangka waktu tertentu merupakan praktik yang baik.

Apa yang dapat dilakukan peretas dengan perangkat yang dipasangkan?

- Putar suara panggilan masuk

- Aktifkan alarm

- Lakukan panggilan

- Tekan tombol

- Baca kontak

- Baca SMS

- Matikan telepon atau jaringan

- Ubah tanggal dan waktu

- Ubah operator jaringan

- Hapus aplikasi

Tindakan keamanan untuk perangkat Bluetooth

- Aktifkan fungsionalitas Bluetooth hanya jika diperlukan.

- Aktifkan penemuan Bluetooth hanya jika diperlukan.

- Dekatkan perangkat yang dipasangkan dan pantau apa yang terjadi di perangkat tersebut.

- Pasangkan perangkat menggunakan kunci sandi aman.

- Jangan pernah memasukkan kode sandi atau PIN ketika tiba-tiba diminta untuk melakukannya.

- Perbarui dan tambal perangkat berkemampuan Bluetooth secara teratur.

- Lepaskan perangkat yang dipasangkan segera setelah digunakan.

Seperti yang kita ketahui, perangkat lunak dikembangkan oleh Google untuk perangkat seluler dengan kemampuan pemrosesan untuk ponsel cerdas dan tablet. Kernelnya didasarkan pada Linux. Aplikasi yang terinstal berjalan di kotak pasir. Namun, banyak produsen telah merilis antivirusnya untuk OS tersebut, seperti Kasperky, MCAfee, dan AVG Technologies. Meskipun aplikasi antivirus berjalan di bawah kotak pasir, ia memiliki batasan untuk memindai lingkungan.

Beberapa fitur OS Android adalah sebagai berikut -

- Mesin virtual Dalvik dioptimalkan untuk perangkat seluler

- Database SQLite untuk data terstruktur

- Browser terintegrasi berdasarkan mesin WebKit

- Mendukung berbagai format media seperti audio, gambar, video

- Lingkungan pengembangan yang kaya seperti emulator (Bluestack), alat debugging

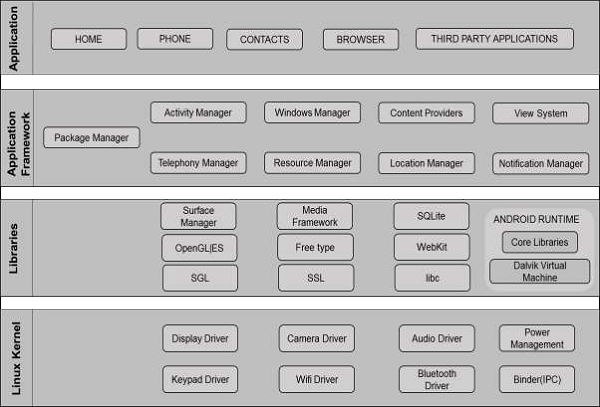

Arsitektur OS Android

Gambar berikut menunjukkan keseluruhan arsitektur OS Android -

The first layer is Application, termasuk aplikasi seperti SMS, kalender, dan aplikasi pihak ketiga lainnya.

The second layer is Application Framework, yang termasuk -

Sistem tampilan, yang diperuntukkan bagi pengembang untuk membuat kotak, garis, kisi, dll.

Penyedia konten mengizinkan aplikasi untuk mengakses dan menggunakan data dari aplikasi pihak ketiga.

Manajer aktivitas mengontrol siklus hidup aplikasi.

Manajer sumber daya mengalokasikan sumber daya ke aplikasi.

Manajer pemberitahuan membantu menampilkan pemberitahuan aplikasi.

The third layer is libraries,yang merupakan bagian terpenting. Ini menggunakan fungsi aplikasi, misalnya, untuk menyimpan tanggal dalam database. SQLite-lah yang menggunakan fungsi ini.

The fourth layer is the Linux Kernel. Ini menampung semua driver dari komponen perangkat keras, seperti kamera, nirkabel, penyimpanan, dll.

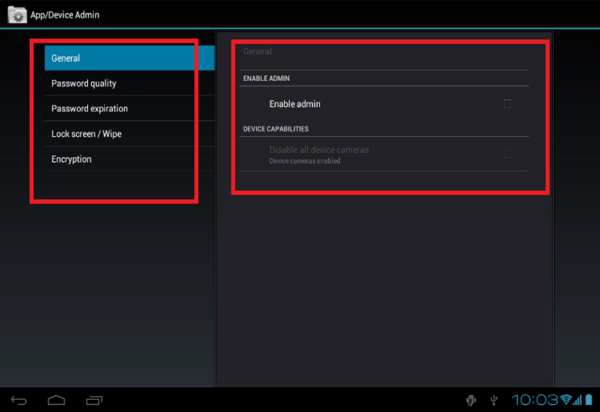

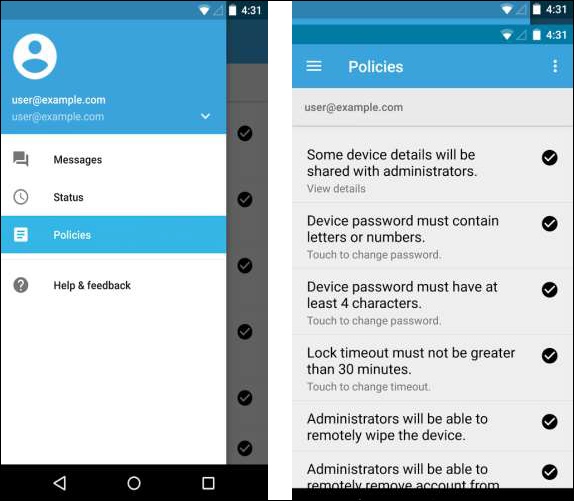

API Administrasi Perangkat Android

API Administrasi Perangkat yang diperkenalkan di Android 2.2 menyediakan fitur administrasi perangkat di tingkat sistem. API ini memungkinkan pengembang untuk membuat aplikasi sadar keamanan yang berguna dalam pengaturan perusahaan, di mana profesional TI memerlukan kontrol yang kaya atas perangkat karyawan.

Aplikasi admin perangkat ditulis menggunakan Device Administration API. Aplikasi admin perangkat ini memberlakukan kebijakan yang diinginkan saat pengguna menginstal aplikasi ini di perangkatnya. Aplikasi bawaan dapat memanfaatkan API baru untuk meningkatkan dukungan pertukaran.

Berikut beberapa contoh jenis aplikasi yang mungkin menggunakan API Administrasi Perangkat -

- Klien email

- Aplikasi keamanan yang melakukan penghapusan jarak jauh

- Layanan dan aplikasi manajemen perangkat

Contoh yang digunakan dalam tutorial ini didasarkan pada contoh Device Administration API, yang disertakan dalam contoh SDK (tersedia melalui Android SDK Manager) dan terletak di sistem Anda sebagai

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Aplikasi Sampel

Aplikasi contoh ini menawarkan demo fitur admin perangkat. Ini menyajikan pengguna dengan antarmuka pengguna yang memungkinkan mereka mengaktifkan aplikasi admin perangkat.

Setelah pengguna mengaktifkan aplikasi, mereka dapat menggunakan tombol di antarmuka pengguna untuk melakukan hal berikut -

Atur kualitas kata sandi.

Tentukan persyaratan untuk kata sandi pengguna, seperti panjang minimum, jumlah minimum karakter numerik yang harus dikandungnya, dan sebagainya.

Setel kata sandi. Jika kata sandi tidak sesuai dengan kebijakan yang ditentukan, sistem akan mengembalikan kesalahan.

Atur berapa banyak upaya sandi yang gagal dapat terjadi sebelum perangkat dihapus (yaitu, dikembalikan ke pengaturan pabrik).

Atur berapa lama dari sekarang kata sandi akan kedaluwarsa.

Atur panjang riwayat kata sandi (panjang mengacu pada jumlah kata sandi lama yang disimpan dalam riwayat). Ini mencegah pengguna menggunakan kembali salah satu sandi terakhir yang mereka gunakan sebelumnya.

Tentukan bahwa area penyimpanan harus dienkripsi, jika perangkat mendukungnya.

Setel jumlah waktu tidak aktif maksimum yang dapat berlalu sebelum perangkat terkunci.

Segera buat perangkat mengunci.

Hapus data perangkat (yaitu, mengembalikan pengaturan pabrik).

Nonaktifkan kamera.

Rooting adalah kata yang berasal dari sintaks Linux. Ini berarti proses yang memberi pengguna hak istimewa super atas ponsel. Setelah melewati dan menyelesaikan proses ini, pengguna dapat mengontrol PENGATURAN, FITUR, dan KINERJA ponsel mereka dan bahkan dapat menginstal perangkat lunak yang tidak didukung oleh perangkat. Dengan kata sederhana, ini berarti pengguna dapat dengan mudah mengubah atau memodifikasi kode perangkat lunak pada perangkat.

Rooting memungkinkan semua aplikasi yang diinstal pengguna untuk menjalankan perintah istimewa seperti -

Memodifikasi atau menghapus file sistem, modul, firmware, dan kernel

Menghapus aplikasi pra-instal operator atau pabrikan

Akses tingkat rendah ke perangkat keras yang biasanya tidak tersedia untuk perangkat dalam konfigurasi defaultnya

Keuntungan dari rooting adalah -

- Peningkatan kinerja

- Penambatan Wi-Fi dan Bluetooth

- Instal aplikasi pada kartu SD

- Antarmuka pengguna dan keyboard yang lebih baik

Rooting juga disertai dengan banyak keamanan dan risiko lain pada perangkat Anda seperti -

- Merobohkan perangkat

- Infeksi malware

- Membatalkan garansi ponsel Anda

- Penampilan buruk

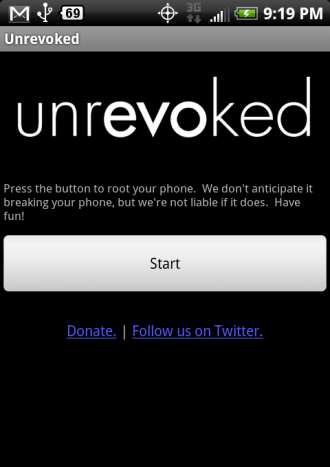

Alat Rooting Android

Karena OS Android adalah open source, banyak alat rooting yang dapat ditemukan di internet. Namun, kami hanya akan mencantumkan beberapa di antaranya -

Universal Androot

Anda dapat mengunduh dari https://www.roidbay.com

Tidak dicabut

Tidak dibatalkan tersedia di https://unrevoked.com

Rooting Ponsel Android menggunakan SuperOneClick Rooting

SuperOneClick adalah salah satu alat terbaik yang dirancang khusus untuk me-rooting ponsel Android.

Mari kita lihat cara menggunakannya dan melakukan root pada ponsel Android -

Step 1 - Colokkan dan hubungkan perangkat Android Anda ke komputer dengan kabel USB.

Step 2 - Instal driver untuk perangkat android jika diminta.

Step 3 - Cabut dan sambungkan kembali, tetapi kali ini pilih Isi daya hanya untuk memastikan bahwa kartu SD ponsel Anda tidak dipasang ke PC Anda.

Step 4 - Buka Pengaturan → Aplikasi → Pengembangan dan aktifkan USB Debugging untuk memasukkan android Anda ke mode USB Debugging.

Step 5 - Jalankan SuperOneClick.exe yang telah Anda unduh http://superoneclick.us/.

Step 6 - Klik tombol Root.

Step 7 - Tunggu beberapa saat sampai Anda melihat pesan "Menjalankan Tes Su Sukses!"

Step 8 - Lihat aplikasi yang diinstal di ponsel Anda.

Step 9 - Ikon pengguna super berarti Anda sekarang memiliki akses root.

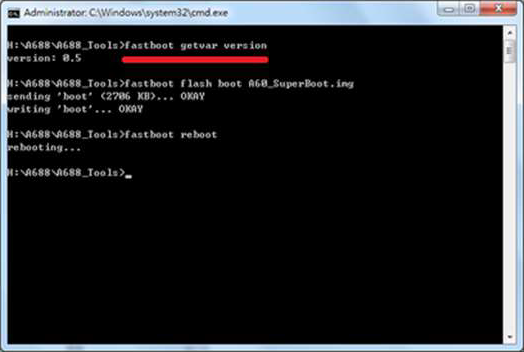

Rooting Ponsel Android Menggunakan Superboot

Superboot adalah boot.img. Ini dirancang khusus untuk membasmi ponsel Android. Ini melakukan root pada ponsel Android saat di-boot untuk pertama kalinya. Berikut langkah-langkahnya

Step 1 - Unduh dan ekstrak file Superboot dari -

http://loadbalancing.modaco.com

Step 2 - Letakkan ponsel Android Anda dalam mode bootloader -

Step 3 - Matikan telepon, keluarkan baterai, dan colokkan kabel USB.

Step 4 - Saat ikon baterai muncul di layar, masukkan kembali baterai.

Step 5- Sekarang ketuk tombol Daya sambil menahan tombol Kamera. Untuk ponsel Android dengan trackball: Matikan ponsel, tekan dan tahan trackball, lalu hidupkan kembali ponsel.

Step 6 - Bergantung pada OS komputer Anda, lakukan salah satu langkah berikut.

Windows - Klik dua kali install-superboot-windows.bat.

Mac- Buka jendela terminal ke direktori yang berisi file tersebut, dan ketik chmod + x. Install-superboot-mac.sh "diikuti oleh ./install-superboot-mac.sh.

Linux- Buka jendela terminal ke direktori yang berisi file tersebut, dan ketik chmod + x. Install-superboot-linux.sh "diikuti oleh ./install-superboot-linux.sh.

Step 7 - Perangkat Android Anda telah di-root.

Trojan Android

ZitMo (ZeuS-in-the-Mobile)

Zitmo mengacu pada versi malware Zeus yang secara khusus menargetkan perangkat seluler. Ini adalah malware Trojan horse yang dirancang terutama untuk mencuri detail perbankan online dari pengguna. Ini mengelak dari keamanan aplikasi perbankan seluler dengan hanya meneruskan pesan SMS seluler yang terinfeksi ke ponsel perintah dan kontrol yang dimiliki oleh penjahat dunia maya. Versi baru Android dan BlackBerry kini telah menambahkan fitur mirip botnet, seperti memungkinkan penjahat dunia maya untuk mengontrol Trojan melalui perintah SMS.

FakeToken dan TRAMP.A

FakeToken mencuri kedua faktor otentikasi (kata sandi Internet dan mTAN) langsung dari perangkat seluler.

Distribution Techniques- Melalui email phishing yang berpura-pura dikirim oleh bank yang ditargetkan. Menyuntikkan halaman web dari komputer yang terinfeksi, menyimulasikan aplikasi keamanan palsu yang mungkin menghindari intersepsi pesan SMS dengan membuat sertifikat digital unik berdasarkan nomor telepon perangkat. Memasukkan halaman web phishing yang mengarahkan pengguna ke situs web yang berpura-pura menjadi vendor keamanan yang menawarkan "eBanking SMS Guard" sebagai perlindungan terhadap "intersepsi pesan SMS dan kloning kartu SIM ponsel".

Fakedefender dan Obad

Backdoor.AndroidOS.Obad.a adalah Trojan Android yang dikenal karena kemampuannya untuk melakukan beberapa fungsi berbeda seperti, tetapi tidak terbatas pada, melakukan perintah dari jarak jauh di konsol, mengirim pesan SMS ke nomor bertarif premium, mengunduh malware lain dan bahkan menginstal malware pada perangkat yang terinfeksi hanya untuk mengirimkannya ke orang lain melalui komunikasi Bluetooth. Trojan Android Backdoor.AndroidOS.Obad.a adalah ancaman berbahaya yang berjalan mengganggu di latar belakang yang tidak memiliki antarmuka umum atau akses front-end.

FakeInst dan OpFake

Android / Fakeinst.HB adalah tiruan dari game balap gratis yang populer dan dikemas ulang. Tidak seperti aslinya, klon yang dikemas ulang mengharuskan pengguna membayar biaya, yang seharusnya untuk "mengakses level game yang lebih tinggi".

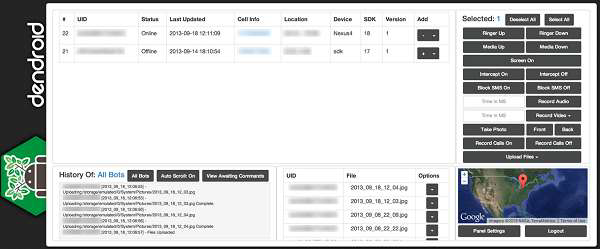

AndroRAT dan Dendoroid

Ini adalah alat administrasi jarak jauh Android (RAT) gratis yang dikenal sebagai AndroRAT (Android.Dandro) dan apa yang diyakini sebagai pengikat APK malware pertama. Sejak itu, kami telah melihat peniruan dan evolusi dari ancaman semacam itu di lanskap ancaman. Salah satu ancaman yang membuat gelombang di forum bawah tanah disebut Dendroid (Android.Dendoroid), yang juga berarti kata - sesuatu seperti pohon atau memiliki struktur bercabang.

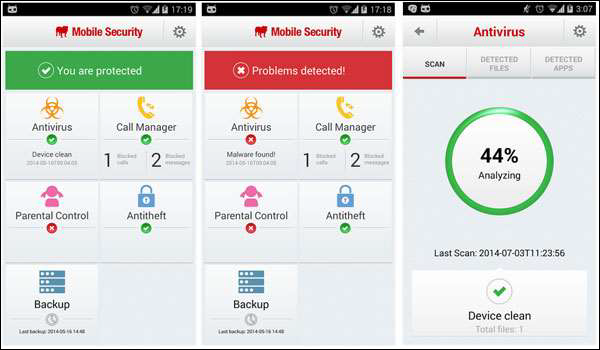

Saat ini, perangkat ponsel menggantikan komputer dalam beberapa kasus khusus dan dari sini muncul kekhawatiran dari pengguna dan administrator sistem untuk membatasi hak atas aplikasi atau pengguna. Karenanya, kami melindungi komputer agar tidak terinfeksi dengan memasang antivirus untuk mencegah kemungkinan situasi yang tidak menyenangkan, di mana beberapa data hilang atau go public.

Berikut adalah beberapa rekomendasi untuk melindungi perangkat seluler kami -

- Aktifkan layar kunci agar tidak dapat diakses langsung oleh pihak ketiga.

- Selalu perbarui sistem operasi dan tambal aplikasi setiap saat.

- Unduh aplikasi yang secara resmi ditandai oleh Google atau dari situs asli yang menawarkan aplikasi ini.

- Jangan root perangkat android.

- Instal dan perbarui aplikasi antivirus di perangkat android.

- Jangan mengunduh file paket android secara langsung.

- Gunakan pelindung android yang memungkinkan Anda mengatur kata sandi ke email, SMS, dll.

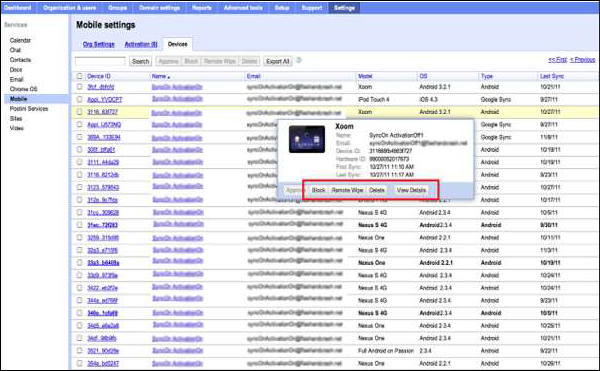

Kebijakan Perangkat Google Apps

Aplikasi Perangkat Google Apps memungkinkan admin domain Google Apps menyetel kebijakan keamanan untuk perangkat android. Aplikasi ini hanya tersedia untuk akun bisnis, pemerintahan, dan pendidikan, yang memungkinkan administrator TI dari jarak jauh untuk mendorong kebijakan dan menegakkannya. Selain itu, ini membantu mereka menemukan perangkat seluler dan menguncinya.

Layanan Penghapusan Jarak Jauh

Layanan Penghapusan Jarak Jauh adalah layanan yang memungkinkan administrator untuk mengatur ulang atau menghapus informasi di perangkat yang hilang atau dicuri. Untuk memanfaatkan layanan ini, perangkat harus memasang Google Sync atau Device Policy. Ini juga dapat menghapus semua informasi di perangkat seperti email, kalender, kontak, dll. Tetapi tidak dapat menghapus data yang disimpan di kartu SD perangkat. Ketika layanan ini menyelesaikan tugasnya, ia meminta pengguna dengan pesan sebagai pengakuan atas fungsi hapus.

Ikuti langkah-langkah berikut untuk mengaktifkan pengaturan ini bagi pengguna -

Step 1- Masuk ke konsol Google Admin

Step 2 - Klik Manajemen perangkat → Seluler → Pengaturan manajemen perangkat

Step 3 - Centang kotak Izinkan pengguna untuk menghapus perangkat dari jarak jauh.

Step 4 - Klik Simpan Perubahan.

Anda dapat menerapkan setelan ini ke seluruh organisasi atau unit organisasi untuk mengaktifkan penghapusan jarak jauh hanya untuk grup pengguna tertentu.

Setelah diaktifkan, pengguna dapat menghapus perangkat mereka dari jarak jauh dengan mengikuti langkah-langkah berikut -

Step 1 - Pergi ke mereka My Deviceshalaman. Pengguna harus memasukkan sandi mereka untuk mengakses halaman ini, meskipun mereka sudah masuk ke akun mereka.

Step 2 - Klik Hapus Perangkat.

Sebuah jendela muncul dengan teks peringatan ini: Ini akan menghapus semua aplikasi dan data pribadi dari perangkat Anda. Semua yang belum disinkronkan akan hilang. Anda yakin ingin melanjutkan?

Step 3 - Klik Konfirmasi untuk menghapus perangkat.

Berikut adalah Konsol Administrator -

Dalam bab ini, kita akan membahas alat keamanan Android terutama yang dimaksudkan untuk perlindungan dari penginstalan dan unduhan malware.

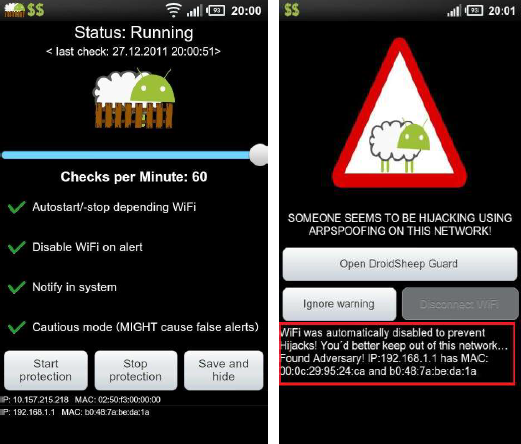

DroidSheep Guard

DroidSheep Guard memonitor Tabel ARP ponsel Anda dan memperingatkan Anda melalui peringatan pop-up, jika mendeteksi entri berbahaya. Itu dapat langsung menonaktifkan koneksi Wi-Fi untuk melindungi akun Anda. Ini dapat melindungi dari semua serangan berbasis ARP, seperti DroidSheep dan Faceniff, serangan man-in-middle, serangan buatan tangan, dll. Anda dapat menggunakan akun Facebook, eBay, Twitter, dan Linkedln di Wi-Fi publik dengan aman. Untuk mengunduh DroidSheep Guard, bukahttp://droidsheep.de/

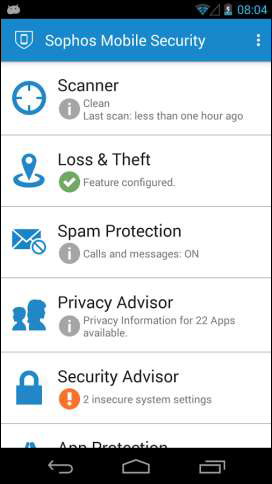

TrustGo Mobile Security dan Sophos Mobile Security

Ini adalah salah satu antivirus keamanan gratis terbaik dan dapat diunduh melalui Google Play. TrustGo menyediakan alat anti-pencurian yang biasa bersama dengan perlindungan malware dan sistem sertifikasi aplikasi yang menarik, memberi Anda informasi tentang aplikasi sebelum Anda mengunduhnya. Halaman web resminya adalahhttps://www.trustgo.com/

Sofo

Menggunakan kecerdasan terbaru dari SophosLabs, aplikasi secara otomatis memindai saat Anda menginstalnya. Fungsionalitas anti-virus ini membantu Anda menghindari perangkat lunak yang tidak diinginkan, yang dapat menyebabkan hilangnya data dan biaya tak terduga. Ini juga melindungi perangkat Anda dari serangan melalui USSD atau kode khusus lainnya.

Jika perangkat Anda hilang atau dicuri, kunci atau penghapusan jarak jauh akan melindungi informasi pribadi Anda. Ini dapat diunduh dari tautan Google Play berikut -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Halaman web resminya adalah - https://www.sophos.com/en-us.aspx

360 Security dan Avira Antivirus Security

Dipercaya oleh 200 juta pengguna, 360 Security adalah satu-satunya aplikasi penguat kecepatan dan antivirus lengkap yang mengoptimalkan aplikasi latar belakang, ruang memori, file sampah (cache), dan daya baterai, sekaligus menjaga perangkat Anda tetap aman dari virus dan Trojan. Itu dapat diunduhhttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security untuk Android adalah antivirus lain yang dapat diunduh https://play.google.com/store/apps/details?id=com.avira.android

Ini memiliki beberapa fitur berikut -

- Melindungi perangkat Anda (smartphone, tablet, phablet) dari malware.

- Menemukan lokasi ponsel Anda yang hilang atau dicuri.

- Melindungi data pribadi Anda (foto, SMS, dll.) Dari pencurian.

- Pantau cara setiap aplikasi mengumpulkan data sensitif.

- Memblokir akses tidak sah ke aplikasi lain yang diinstal pada perangkat Anda.

- Menyalakan sumber daya sistem, untuk membantu menghemat daya baterai.

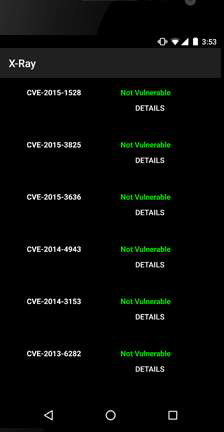

Pemindai Kerentanan Android: X-Ray

X-Ray memindai perangkat Android Anda untuk menentukan apakah ada kerentanan yang masih belum ditambal oleh operator Anda. Ini memberi Anda daftar kerentanan yang dapat diidentifikasi dan memungkinkan Anda untuk memeriksa terjadinya kerentanan pada perangkat Anda. Ini secara otomatis diperbarui dengan kemampuan untuk memindai kerentanan baru saat mereka ditemukan dan diungkapkan.

X-Ray memiliki informasi rinci tentang kelas kerentanan yang dikenal sebagai privilege escalation vulnerabilities. Kerentanan semacam itu dapat dimanfaatkan oleh aplikasi jahat untuk mendapatkan hak akses root pada perangkat dan melakukan tindakan yang biasanya dibatasi oleh sistem operasi Android. X-Ray dipasang langsung (melalui APK) dan tidak melalui Google Play Store.

Alat Pelacakan Perangkat Android

Alat pelacakan Android adalah alat yang membantu kami menemukan perangkat seluler kami yang hilang. Beberapa dari mereka adalah -

Cari telepon saya

Kirim pesan teks ke ponsel Anda dan ponsel akan mengirim SMS kembali ke lokasinya saat ini, atau berdering keras jika berada di suatu tempat di dekatnya. Amankan email, pesan teks, foto, catatan, kalender, dan lainnya dengan menghapus ponsel Anda dari jarak jauh menggunakan SMS. Awasi kartu SIM ponsel Anda. Itu dapat diunduh dari tautan berikut -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Prey Anti-theft

Prey memungkinkan Anda melacak laptop, ponsel, atau tablet Anda jika dicuri atau hilang. Ini mendukung geolokasi. Ini ringan, perangkat lunak sumber terbuka memberi Anda kendali penuh dan jarak jauh, 24/7. Halaman web resminya adalahhttps://preyproject.com/ dan dapat diunduh dari https://play.google.com/store/apps/details?id=com.prey

iOS adalah sistem operasi seluler Apple yang dibuat untuk iPhone-nya. Itu memelihara dan mempertahankan perangkat Apple lainnya seperti iPod Touch, iPad, dan Apple TV. Menggunakan Mac OS X, sistem operasi iOS dibuat.

Antarmuka pengguna didasarkan pada konsep manipulasi langsung, menggunakan gerakan multi-sentuh. Ini memiliki banyak opsi dan fitur lain yang dapat digunakan untuk memudahkan pekerjaan sehari-hari dan ini dapat diperbarui di iPhone, iPad, atau iPod Touch Anda menggunakan Wi-Fi dan jaringan nirkabel lainnya.

Melakukan jailbreak pada iOS

Jailbreaking mengambil kendali sistem operasi iOS yang digunakan pada perangkat Apple, dengan kata sederhana simetri Rooting di perangkat Android. Ini menghapus perangkat dari ketergantungan pada aplikasi sumber Apple eksklusif dan memungkinkan pengguna untuk menggunakan aplikasi pihak ketiga yang tidak tersedia di toko aplikasi resmi.

Ini dilakukan dengan menginstal seperangkat tambalan kernel yang dimodifikasi yang memungkinkan Anda menjalankan aplikasi pihak ketiga yang tidak ditandatangani oleh vendor OS. Ini digunakan untuk menambahkan lebih banyak fungsionalitas ke gadget Apple standar. Ini juga dapat memberikan akses root ke sistem operasi dan mengizinkan pengunduhan aplikasi pihak ketiga, tema, ekstensi, dll. Hal ini menghapus batasan kotak pasir, yang memungkinkan aplikasi berbahaya untuk mengakses sumber daya dan informasi seluler yang dibatasi.

Jailbreaking, seperti rooting, juga memiliki beberapa risiko keamanan pada perangkat Anda -

- Membatalkan garansi ponsel Anda

- Penampilan buruk

- Merobohkan perangkat

- Infeksi malware

Jenis Jailbreaking

Saat perangkat mulai melakukan booting, ia memuat iOS milik Apple, dan untuk menginstal aplikasi dari pihak ketiga, perangkat tersebut kemudian harus rusak dan kernel ditambal setiap kali dinyalakan. Ada tiga jenis metode jailbreak yang digunakan.

iBoot Exploit

Jailbreak iBoot memungkinkan sistem file dan akses tingkat iboot. Jenis exploit ini dapat dibuat semi-tethered jika perangkat memiliki boot-rom baru. Ini sebagian besar digunakan untuk mengurangi kontrol iOS tingkat rendah. Metode eksploitasi ini mengambil bantuan lubang di iBoot untuk menghapus tautan alat penandatanganan kode dan kemudian pelanggan dapat mengunduh aplikasi yang diperlukan. Dengan menggunakan metode ini, pengguna mengkonfigurasi ponsel untuk menerima firmware khusus dan mungkin melakukan jailbreak lebih banyak.

Eksploitasi Userland

Jailbreak userland memungkinkan akses tingkat pengguna tetapi tidak mengizinkan akses tingkat iboot. Jenis eksploitasi ini tidak dapat ditambatkan karena tidak dapat memiliki loop mode pemulihan. Ini dapat ditambal oleh Apple. Eksploitasi userland menggunakan celah dalam aplikasi sistem untuk mendapatkan kendali atas aplikasi itu. Eksploitasi hanya dapat memberikan kontrol ke sistem file. Jenis eksploitasi ini dapat mengakses kode non-vital dalam aplikasi dan ramah pengguna serta tidak bergantung pada platform.

Bootrom Exploit

Jailbreak bootrom dapat merusak semua otentikasi tingkat rendah seperti menyediakan sistem file, iBoot, dan akses NOR (logo boot khusus). Proses ini menemukan lubang di aplikasi untuk membuang pemeriksaan tanda tangan. Itu tidak bisa diperbaiki oleh Apple. Jailbreak bootrom memungkinkan akses tingkat pengguna dan akses tingkat iBoot. Ini tidak dapat ditambal oleh Apple.

Teknik Pembobolan Penjara

Ada dua jenis teknik Jailbreaking.

Jailbreaking tanpa batas

Jailbreak untethered adalah teknik me-reboot perangkat seluler tanpa menghubungkannya ke sistem setiap kali di-boot. Jika baterai perangkat rusak, setelah menggantinya, booting seperti biasa. Alat untuk ini adalah PwnageTool, Greenpois0n, Sn0wbreeze, dan Limera1n.

Penjara Tertambat

Jika perangkat mulai mencadangkan sendiri, itu tidak akan lagi memiliki kernel yang ditambal, dan mungkin macet dalam keadaan mulai sebagian. Agar dapat dimulai sepenuhnya dan dengan kernel yang ditambal, pada dasarnya ia harus "di-jailbreak ulang" dengan komputer (menggunakan fitur "boot tethered" dari alat jailbreak) setiap kali diaktifkan.

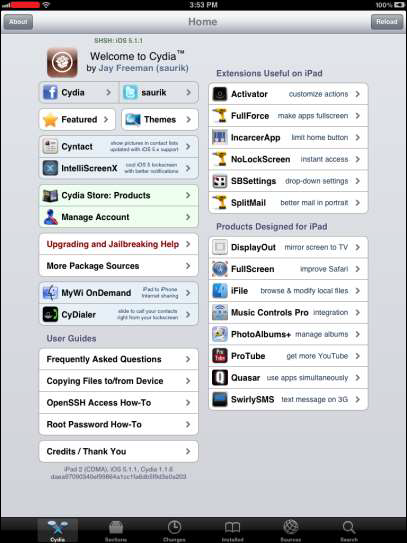

Platform Aplikasi untuk Perangkat Jailbroken: Cydia

Cydia adalah perangkat jailbreak yang dapat diunduh dari https://cydia.saurik.com/. Ini membantu pengguna iOS untuk menginstal aplikasi pihak ketiga lainnya. Cydia memiliki ekstensi, tema, fitur, dan penyesuaian yang berbeda.

Ini adalah grafis front-end untuk Advanced Packaging Tool (APT) dengan sistem manajemen paket dpkg, yang berarti bahwa paket yang tersedia di Cydia disediakan oleh sistem repositori terdesentralisasi (juga disebut sumber) yang mencantumkan paket-paket ini.

Alat Jailbreaking

Beberapa alat jailbreak lainnya adalah sebagai berikut -

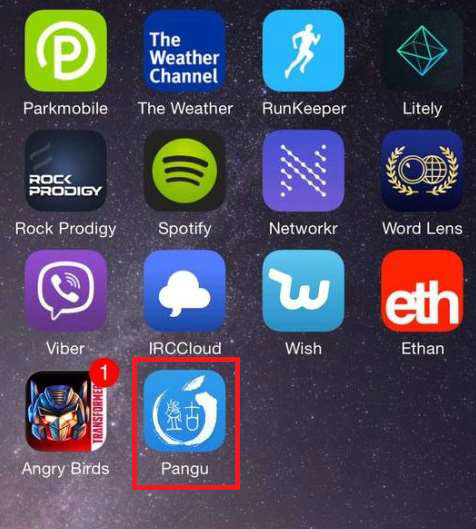

Pangu

Tim Pangu terdiri dari beberapa peneliti keamanan senior dan berfokus pada penelitian keamanan seluler. Ia dikenal karena beberapa rilis alat jailbreak untuk iOS 7 dan iOS 8 pada tahun 2014. Tim Pangu secara proaktif berbagi pengetahuan dengan komunitas dan menyajikan penelitian terbaru di konferensi keamanan terkenal termasuk BlackHat, CanSecWest, dan Ruxcon. Itu dapat diunduh darihttp://en.pangu.io/

Redsn0w

Redsn0w dapat diunduh dari http://blog.iphone-dev.org/ dan itu berjalan pada versi firmware yang berbeda.

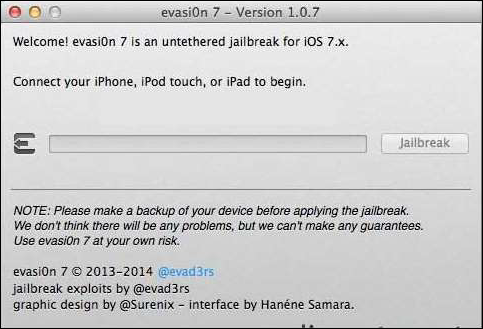

evasi0n7 dan GeekSn0w

evasi0n7 sebagai alat jailbreak kompatibel dengan semua model iPhone, iPod touch, iPad dan iPad mini yang menjalankan iOS 7.0 hingga 7.0.6 (Perangkat yang telah diperbarui Over The Air [OTA] harus dipulihkan dengan iTunes terlebih dahulu). Halaman web resminya adalahhttp://evasi0n.com/

GeekSn0w adalah utilitas jailbreak iOS 7.1.2 yang populer yang dibangun di atas proyek opensn0w winocm dan eksploitasi limera1n Geohot. GeekSn0w dapat melakukan jailbreak pada semua model iPhone 4 di firmware publik terbaru Apple, iOS 7.1.2. Halaman web resminya adalahhttp://geeksn0w.it/

Sn0wbreeze dan PwnageTool

Sn0wBreeze adalah alat jailbreak yang sudah ada sejak generasi firmware iOS 3 dan terus dipelihara oleh pengembangnya iH8Sn0w. Halaman web resminya adalahhttp://www.ih8sn0w.com/

PwnageTool dapat diunduh dari http://blog.iphone-dev.org/ dan itu berjalan pada versi firmware yang berbeda.

Limera1n dan Blackra1n

Limera1n dapat diunduh dari http://limera1n.com/

Blackra1n adalah solusi jailbreak iPhone geohot. Itu dapat diunduh darihttp://blackra1n.com/

Mari kita lihat beberapa pedoman yang harus diikuti berdasarkan praktik terbaik tentang cara mengamankan iOS.

- Jangan mengakses layanan web di jaringan yang disusupi.

- Instal hanya aplikasi tepercaya di perangkat iOS.

- Konfigurasikan untuk menghapus data jika hilang.

- Gunakan fitur kunci untuk mengunci iPhone.

- Nonaktifkan JavaScript dan add-on dari browser web.

- Gunakan perangkat iOS di jaringan Wi-Fi yang Anda kenal dan tidak gratis.

- Jangan buka tautan atau lampiran dari sumber yang tidak dikenal.

- Ubah kata sandi default kata sandi root iPhone.

Pada bagian berikut, kami akan membahas dua alat populer yang banyak digunakan untuk melacak iPhone iOS.

Temukan iPhone Saya

Yang pertama akan merekomendasikan Find My iPhone. Itu dapat diunduh darihttps://itunes.apple.com tetapi untuk menemukan ponsel Anda, Anda memerlukan ID Apple untuk masuk di iCloud.com atau menggunakan aplikasi Find My iPhone.

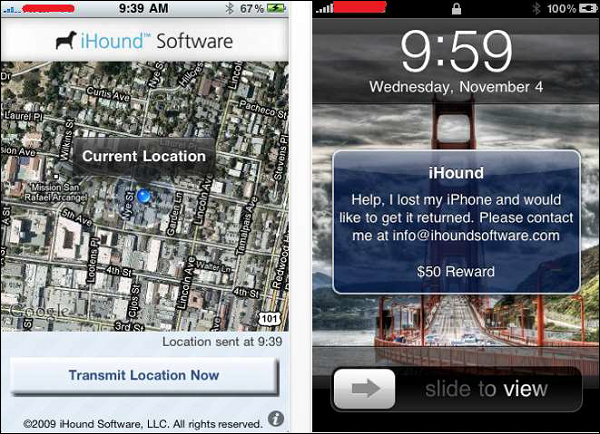

iHound

iHound adalah alat pelacak perangkat iOS yang memungkinkan Anda melacak perangkat hanya dengan mengaktifkan iHound, meminimalkannya, dan membiarkannya berjalan. Ini dapat ditemukan dihttps://www.ihoundsoftware.com/

Ini adalah sistem operasi yang dikembangkan oleh Microsoft untuk ponsel dengan kemampuan pemrosesan. Anda dapat berbagi kalender, daftar, dan foto. Ini juga didasarkan pada One Note sehingga Anda juga dapat berbagi foto dalam daftar. Anda dapat mengundang orang yang tidak memiliki Windows Phone ke kamar Anda, pengalaman akan lebih terbatas, berbagi kalender adalah salah satu fitur yang disorot.

SkyDrive menyinkronkan dokumen kantor Anda di semua perangkat Anda, dan Anda mendapatkan penyimpanan gratis 7GB

Panduan untuk Mengamankan Perangkat OS Windows

Berikut adalah beberapa pedoman praktis untuk mengamankan ponsel. Daftar ini didasarkan pada praktik terbaik. Juga tidak selalu wajib, begitu pula aturan universal ini.

- Kunci layarnya

- Unduh aplikasi hanya dari sumber tepercaya.

- Selalu perbarui ponsel Anda dengan pembaruan keamanan WP8

- Gunakan perangkat lunak desktop Zune untuk mencadangkan data perangkat Anda

- Coba sambungkan ke jaringan Wi-Fi aman

- Siapkan kata sandi untuk layar kunci WP8

- Lindungi SIM WP8 Anda (Subscriber Identity Module) dengan PIN.

Alat Pelacakan Perangkat OS Windows

FollowMee GPS Tracker

FollowMee adalah pelacak GPS untuk ponsel Windows 8. Perangkat ini dapat dilacak setiap saat dan di mana saja. Saat Anda menginstal aplikasi ini ke perangkat yang ingin Anda lacak, diam-diam merekam lokasinya (GPS, WiFi, atau triangulasi seluler) secara berkala, dan mengunggah ke server aman. Untuk memantau lokasi perangkat yang Anda lacak, Anda cukup menjelajahi situs web ini di browser apa pun (baik desktop atau seluler).

Dengan menggunakan aplikasi pelacak GPS ini, Anda dapat mengikuti keberadaan anak-anak Anda atau anggota keluarga lainnya. Anda juga bisa menggunakannya untuk keperluan bisnis. Anda dapat menggunakannya untuk melacak karyawan, perangkat seluler perusahaan, atau armada Anda.

BlackBerry OS adalah sistem operasi seluler berpemilik yang dikembangkan oleh Research in Motion untuk jajaran smartphone dan perangkat genggam BlackBerry. Ini mencakup kerangka kerja aplikasi pihak ketiga berbasis Java yang menerapkan J2ME Mobile Information Device Profile v2 (MIDP2) dan Connected Limited Device Configuration (CLDC), serta sejumlah API khusus RIM.

Beberapa fitur BlackBerry meliputi -

- Dukungan asli untuk email perusahaan

- Server perusahaan BlackBerry

- BlackBerry messenger

- Layanan internet BlackBerry

- Klien email BlackBerry

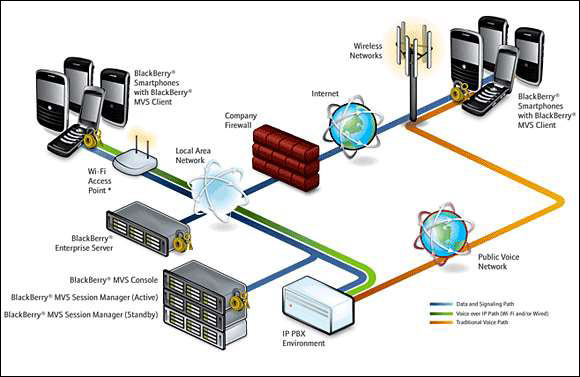

Arsitektur Solusi BlackBerry Enterprise

Blackberry Enterprise Solution memungkinkan pengguna seluler untuk mengakses email organisasi mereka dan aplikasi bisnis penting lainnya secara nirkabel, dengan aman dan terjamin. Arsitektur Solusi BlackBerry Enterprise terdiri dari enam elemen penting. Mereka adalah -

- BlackBerry Enterprise Server

- Sistem Data Seluler Blackberry

- Ponsel Cerdas BlackBerry

- Perangkat Lunak BlackBerry Connect

- Program Aliansi Blackberry

- Layanan Solusi BlackBerry

Server perusahaan, bersama dengan perpesanan perusahaan dan sistem kolaborasi, menyediakan akses email ke pengguna seluler, perpesanan instan perusahaan, dan alat manajemen informasi pribadi. Firewall yang tidak dikonfigurasi dengan benar meningkatkan risiko serangan. Web, Database, dan Server Aplikasi mengandung kerentanan. Jika penyerang mendeteksi kerentanan tersebut, maka dia dapat dengan mudah melakukan serangan dan mengambil kendali atas seluruh server.

Vektor Serangan BlackBerry

BlackBerry menghadapi banyak serangan karena ada banyak alat dan metode baru yang tersedia untuk menemukan potensi kerentanan yang ada pada perangkat BlackBerry. Vektor serangan menarik pengguna untuk mengunduh perangkat lunak berbahaya di ponsel mereka. Menemukan kerentanan situs web menggunakan alat, dll. Adalah beberapa teknik yang digunakan oleh penyerang untuk melakukan serangan pada perangkat BlackBerry. Terlepas dari teknik ini, ada lebih banyak vektor serangan yang memungkinkan penyerang meluncurkan serangan pada BlackBerry yang mencakup -

- Penandatanganan Kode Berbahaya

- Manipulasi Memori dan Proses

- Eksploitasi Email

- Kerentanan Koneksi TCP / IP

- Blackberry Malwares

- Eksploitasi File JAD

- Eksploitasi Layanan Pesan Singkat (SMS)

- Serangan Data PIM

- Serangan Teleponi

Penandatanganan Kode Berbahaya

Aplikasi BlackBerry harus ditandatangani oleh RIM untuk mendapatkan akses penuh ke API sistem operasi. Jika tanda tangan yang diperlukan tidak ada atau aplikasi diubah setelah penandatanganan, JVM akan menolak / membatasi akses API ke aplikasi atau akan gagal saat run-time dengan pesan kesalahan. Penyerang dapat memperoleh kunci penandatanganan kode secara anonim menggunakan kartu kredit prabayar dan detail palsu, menandatangani aplikasi berbahaya, dan menerbitkannya di dunia aplikasi BlackBerry. Penyerang juga dapat menyusupi sistem pengembang untuk mencuri kunci penandatanganan kode dan kata sandi untuk mendekripsi kunci terenkripsi.

Eksploitasi File JAD dan Manipulasi Memori / Proses

File JAD menyertakan atribut aplikasi Java, seperti deskripsi aplikasi serta detail dan ukuran vendor, dan menyediakan URL tempat aplikasi dapat diunduh. Ini digunakan sebagai cara standar untuk menyediakan penginstalan Over The Air (OTA) aplikasi Java pada perangkat seluler J2ME. Penyerang dapat menggunakan kerajinan khusus.jad file dengan informasi palsu dan mengelabui pengguna agar memasang aplikasi berbahaya.

Eksploitasi Layanan Pesan Singkat (SMS)

Pengguna PC biasa lebih cenderung menjadi target tarif premium dialersaplikasi yang menghubungkan modem pengguna ke nomor telepon tarif premium, yang menghasilkan lebih banyak tagihan penyedia layanan daripada yang diharapkan. Mekanisme yang sama diterapkan di BlackBerry tetapi tidak menggunakan SMS bertarif premium.

Eksploitasi Email

Di ponsel BlackBerry, semua email dikirim, diterima, dan dibaca melalui net.rim.blackberry.api.mailpaket dan paket ini hanya dapat digunakan pada aplikasi yang ditandatangani. Layanan lampiran BlackBerry hanya mendukung file dengan ekstensi seperti .doc, .pdf, .txt, .wpd, .xls, dan .ppt, tetapi dapat mengirim semua jenis file melalui email. Lampiran dengan filetype .cod tidak didukung oleh BlackBerry.

Serangan Data PIM

Data Personal Information Management (PIM) dalam database PIM perangkat BlackBerry mencakup informasi buku alamat, kalender, tugas, dan memo pad. Penyerang dapat membuat aplikasi bertanda tangan berbahaya yang membaca semua data PIM dan mengirimkannya ke penyerang menggunakan mekanisme transportasi yang berbeda. Aplikasi hasad juga dapat menghapus atau mengubah data PIM.

Kerentanan Koneksi TCP / IP

Jika firewall perangkat tidak aktif, aplikasi yang ditandatangani dapat membuka koneksi TCP tanpa diminta oleh pengguna. Aplikasi berbahaya yang dipasang di perangkat dapat membuat koneksi balik dengan penyerang yang memungkinkan penyerang menggunakan perangkat yang terinfeksi sebagai proxy TCP dan mendapatkan akses ke sumber daya internal organisasi. Penyerang juga dapat memanfaatkan koneksi TCP terbalik untuk pintu belakang dan melakukan berbagai serangan pengumpulan informasi berbahaya.

Berikut adalah beberapa panduan praktis untuk mengamankan perangkat BlackBerry. Daftar ini didasarkan pada praktik terbaik dan ini bukan aturan universal.

- Menjaga mekanisme pemantauan infrastruktur jaringan di BlackBerry Enterprise Network.

- Gunakan BlackBerry Protect atau aplikasi keamanan lainnya untuk mengamankan data rahasia.

- Gunakan fitur perlindungan konten untuk melindungi data di BlackBerry Enterprise Network.

- Gunakan enkripsi kata sandi untuk melindungi file pada perangkat BlackBerry.

- Aktifkan enkripsi kartu SD / kartu media untuk melindungi data.

- Perusahaan harus mengikuti kebijakan keamanan untuk mengelola perangkat BlackBerry.

- Nonaktifkan aplikasi yang tidak perlu dari BlackBerry Enterprise Network.

- Memberikan pelatihan tentang kesadaran keamanan dan serangan pada perangkat genggam di BlackBerry Enterprise Network.

Alat Pelacakan Perangkat BlackBerry

Pelacak Mobile

MobileTracker adalah perangkat pelacakan seluler untuk BlackBerry. Ini adalah versi komersial dan dapat diunduh dari -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Beberapa fiturnya adalah -

- Merekam tracklog dengan mudah dan melihatnya di Google Earth atau menerbitkannya dengan Google Maps.

- Merekam tracklog GPS.

- Ketinggian dan waktu dapat dilacak.

- Perekaman tracklog satu klik yang mudah.

- Informasi statistik yang luas dan pelacakan latar belakang.

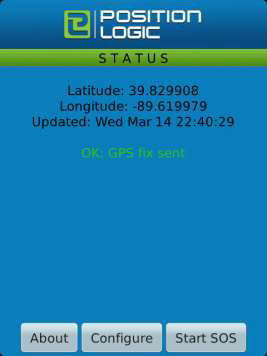

Posisi Logika Blackberry Tracker

Position Logic Blackberry tracker dapat diunduh dari - https://www.positionlogic.com

Beberapa fiturnya adalah -

- Pelacakan GPS berbiaya rendah

- Peningkatan pengawasan individu

- Menghilangkan pekerjaan sampingan

- Mengurangi kerugian pencurian

- Meningkatkan akuntabilitas karyawan

- Penerapan yang mudah, penginstalan, dan penyediaan lisensi

Spyware Seluler

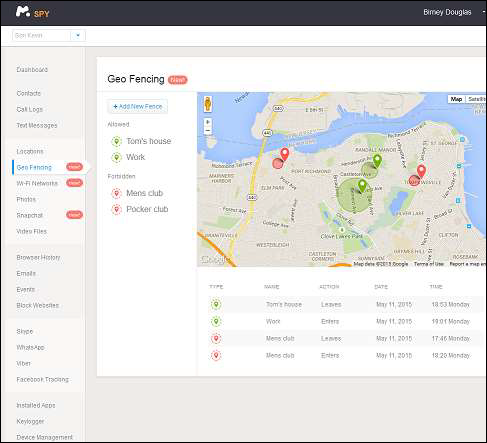

mSpy

mSpy adalah perangkat lunak mata-mata untuk mencegah anak Anda melakukan sesuatu tanpa sepengetahuan Anda. Mereka akan membuat Anda berharap bisa melacak ponsel tanpa sepengetahuan mereka, hanya untuk memastikan bahwa mereka tidak bertingkah. Entah itu berkencan dengan teman yang salah atau menyebabkan masalah, Anda mungkin ingin mengubah ponsel mereka menjadi ponsel mata-mata. Itu dapat diunduh dan dibeli dihttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

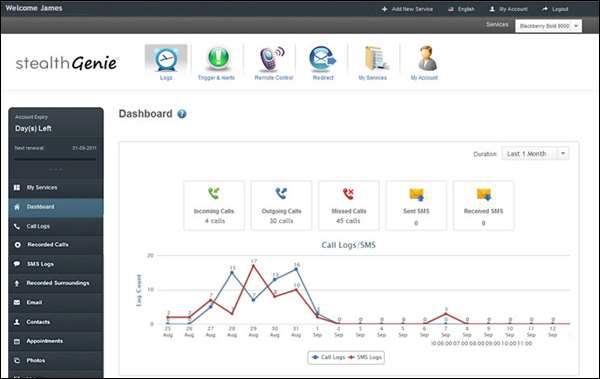

StealthGenie

StealthGenie adalah spyware lain dan merupakan paket mata-mata ponsel yang kaya fitur dan mudah digunakan untuk memantau semua aktivitas di ponsel cerdas yang berjalan di Android, iOS (iPhone) atau BlackBerry.

StealthGenie memiliki semua fitur mata-mata yang Anda inginkan. Anda akan dapat membaca pesan teks yang masuk dan keluar, melihat log panggilan, membaca email, melacak lokasi GPS, memata-matai obrolan pesan instan, memantau telepon mereka dari jarak jauh, dan mendengarkan panggilan langsung mereka. Ini dapat diunduh dihttp://www.stealthandroidspy.com/

Mobile Device ManagementPerangkat lunak (MDM) adalah komponen penting yang memantau, melindungi, mengelola, dan mendukung berbagai jenis perangkat seluler dan tablet termasuk iPhone, iPad, Android, dan BlackBerry, bersama dengan aplikasi yang menjalankannya. Ini memonitor semua perangkat seluler dengan sistem operasi yang berbeda seperti Android, Windows, dan ponsel Symbian.

MDM menyediakan platform untuk distribusi aplikasi, data, dan pengaturan konfigurasi melalui udara atau kabel untuk semua jenis perangkat seluler bersama dengan ponsel, ponsel cerdas, komputer tablet, dll.

Dengan bantuan MDM, kebijakan di seluruh perusahaan dapat diterapkan dengan mudah untuk mengurangi biaya dukungan, waktu, dan bisnis serta ancaman keamanan. Semua perangkat milik perusahaan, milik konsumen, serta milik karyawan di seluruh perusahaan dapat dengan mudah dikelola dengan bantuannya.

MDM dapat mengurangi biaya dukungan dan meminimalkan ancaman bisnis hanya dengan menjaga dan mengendalikan semua data dan pengaturan konfigurasi semua perangkat seluler di jaringan.

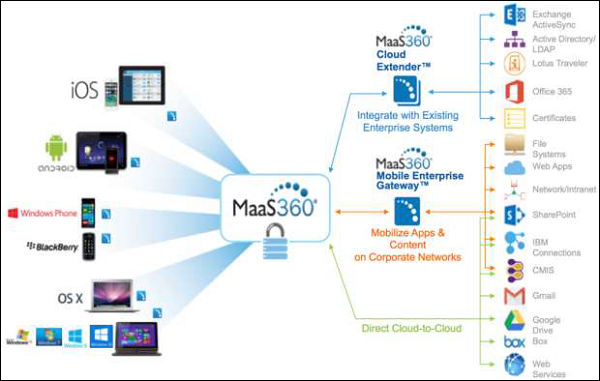

Solusi Manajemen Perangkat Seluler MaaS360

Solusi MaaS360 Mobile Device Management adalah solusi IBM dan merupakan perangkat lunak yang memungkinkan Anda memantau dan mengatur perangkat seluler yang masuk ke organisasi, baik yang disediakan oleh perusahaan atau bagian dari program Bring Your Own Device (BYOD). Ini dapat diunduh dihttps://www-03.ibm.com/security/mobile/maas360.html

Teknik ini memungkinkan organisasi untuk mengimplementasikan siklus hidup MDM untuk perangkat seperti smartphone dan tablet termasuk iPhone, iPad, Android, Windows Phone, BlackBerry, dan Kindle Fires. Menggunakan platform cloud terintegrasi, MaaS360 menyederhanakan MDM dengan peningkatan visibilitas dan kontrol yang mencakup seluruh perangkat seluler, aplikasi, dan dokumen.

Bawa Perangkat Anda Sendiri (BYOD)

BYOD - juga disebut Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP), dan Bring Your Own Personal Computer (BYOPC) - mengacu pada kebijakan yang mengizinkan karyawan untuk membawa perangkat seluler milik pribadi (laptop, tablet, dan smart telepon) ke tempat kerja mereka, dan menggunakan perangkat tersebut untuk mengakses informasi dan aplikasi perusahaan yang memiliki hak istimewa.

Ada empat opsi dasar, yang memungkinkan -

- Akses tak terbatas untuk perangkat pribadi.

- Akses hanya ke sistem dan data yang tidak sensitif.

- Akses, tetapi dengan kontrol TI atas perangkat pribadi, aplikasi, dan data yang disimpan.

- Akses, sekaligus mencegah penyimpanan data lokal pada perangkat pribadi.

Risiko BYOD

Menerapkan BYOD di perusahaan memiliki risiko tersendiri dan sebagai berikut -

- Meningkatkan kemungkinan kebocoran data di perusahaan.

- Meningkatkan kemungkinan eksploitasi di perusahaan karena ada lebih banyak perangkat seluler di jaringan.

- Kemungkinan mencampurkan data pribadi dengan data pekerjaan.

- Peningkatan kemungkinan untuk mengakses data yang tidak sah.

Implementasi Kebijakan BYOD

Berikut adalah pedoman keamanan untuk administrator dan karyawan.

Panduan Keamanan BYOD untuk Administrator

Administrator harus mengikuti pedoman yang tercantum di sini untuk menerapkan keamanan perangkat seluler -

Publikasikan kebijakan perusahaan yang menetapkan penggunaan yang dapat diterima dari perangkat tingkat konsumen dan bawa perangkat Anda sendiri di perusahaan.

Publikasikan kebijakan perusahaan untuk cloud.

Aktifkan tindakan keamanan seperti antivirus untuk melindungi data di pusat data.

Menerapkan kebijakan yang menentukan tingkat aplikasi dan akses data yang diizinkan di perangkat tingkat konsumen, dan mana yang dilarang.

Tentukan waktu tunggu sesi melalui Access Gateway.

Tentukan apakah sandi domain dapat di-cache di perangkat, atau apakah pengguna harus memasukkannya setiap kali mereka meminta akses.

Tentukan metode otentikasi Access Gateway yang diizinkan dari berikut ini -

Tidak ada otentikasi

Domain saja

RSA SecurlD saja

Domain + RSA SecurlD

Otentikasi SMS

Panduan Keamanan BYOD untuk Karyawan

Nonaktifkan pengumpulan Data Diagnostik dan Penggunaan di bawah Pengaturan / Umum / Tentang.

Terapkan pembaruan perangkat lunak saat rilis baru tersedia.

Logging dan data terbatas pada perangkat.

Enkripsi perangkat dan penambalan aplikasi.

Lingkungan operasi yang dikelola.

Lingkungan aplikasi yang dikelola.

Tekan tombol daya untuk mengunci perangkat setiap kali tidak digunakan.

Verifikasi lokasi printer sebelum mencetak dokumen sensitif.

Memanfaatkan kunci kode sandi untuk melindungi akses ke perangkat seluler; pertimbangkan kode sandi non-sederhana delapan karakter.

Laporkan perangkat yang hilang atau dicuri ke TI sehingga mereka dapat menonaktifkan sertifikat dan metode akses lain yang terkait dengan perangkat tersebut.

Bab ini menjelaskan pedoman dan alat tertentu yang terkait dengan keamanan seluler. Untuk melindungi diri kami dari phishing SMS, beberapa aturan harus diperhatikan.

Perusahaan keuangan tidak pernah meminta informasi pribadi atau keuangan, seperti nama pengguna, sandi, PIN, atau nomor kartu kredit atau debit melalui pesan teks.

Smishingpenipuan mencoba untuk menciptakan rasa urgensi palsu dengan meminta tanggapan segera diperlukan. Tetap tenang dan analisis SMS.

Jangan membuka tautan dalam pesan teks yang tidak diminta.

Jangan menelepon nomor telepon yang tercantum dalam pesan teks yang tidak diminta. Anda harus menghubungi bank, pemerintah, agensi, atau perusahaan mana pun yang disebutkan dalam pesan teks menggunakan informasi yang tercantum dalam catatan Anda atau di halaman web resmi.

Jangan menanggapi pesan smishing, bahkan untuk meminta pengirim untuk berhenti menghubungi Anda.

Berhati-hatilah saat memberikan nomor ponsel Anda atau informasi lain untuk menanggapi iklan pop-up dan penawaran "uji coba gratis".

Verifikasi identitas pengirim dan luangkan waktu untuk bertanya pada diri sendiri mengapa pengirim meminta informasi Anda.

Berhati-hatilah dengan pesan teks dari pengirim yang tidak dikenal, serta pesan teks yang tidak biasa dari pengirim yang Anda kenal, dan selalu perbarui perangkat lunak dan aplikasi keamanan Anda.

Keamanan Seluler BullGuard

BullGuard Mobile Security memberikan antivirus ponsel yang lengkap terhadap semua virus ponsel. Beberapa fiturnya adalah -

- Fitur antipencurian yang ketat - mengunci, menempatkan dan menyeka perangkat dari jarak jauh jika hilang atau dicuri.

- Antivirus yang kuat - memberikan perlindungan lengkap terhadap malware.

- Pemindaian virus otomatis, jadi Anda selalu terbarui.

- Mencadangkan dan memulihkan data penting Anda hanya dengan satu klik.

- Memblokir panggilan dan pesan SMS yang tidak diinginkan.

- Perlindungan SIM untuk penghapusan data atau penguncian, jika seseorang mencoba mengubah SIM.

- Tidak menguras baterai Anda.

- Desain simpel yang elegan, sehingga mudah digunakan.

Halaman web resminya adalah https://www.bullguard.com/

Ini memiliki dua versi, gratis dan premium yang komersial.

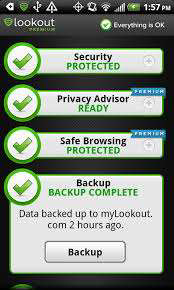

Mencari

Lookout adalah alat perlindungan seluler yang memungkinkan Anda melindungi ponsel dari ancaman seluler. Ini membantu Anda menghindari perilaku berisiko seperti menghubungkan ke jaringan Wi-Fi yang tidak aman, mengunduh aplikasi berbahaya, atau mengklik tautan penipuan untuk mencegah pencurian identitas, penipuan finansial, dan hilangnya sebagian besar data pribadi Anda.

Ini menyediakan cadangan data seluler Anda yang aman, terlindungi, dan mulus, secara otomatis melalui udara, dan memungkinkan Anda menemukan ponsel Anda jika hilang atau dicuri. Dasbor memungkinkan Anda untuk mengelola telepon Anda dari jarak jauh. Ini halaman web resmihttps://www.lookout.com/

WISeID

WISelD menyediakan penyimpanan terenkripsi yang aman dan mudah digunakan untuk data pribadi, Informasi Identifikasi Pribadi (Pll), PIN, kartu kredit dan loyalitas, catatan, dan informasi lainnya. Ini memungkinkan Anda untuk menyimpan situs web, nama pengguna, dan kata sandi Anda dan dengan cepat masuk ke situs web favorit Anda melalui perangkat seluler Anda. Ini halaman web resminyahttps://www.wiseid.com/

zip

Alat perlindungan seluler ini menggunakan mesin pendeteksi z9 di perangkat untuk memantau seluruh perangkat dari perilaku jahat, dan untuk secara dinamis mendeteksi ancaman yang diketahui dan tidak dikenal secara real time.

Ini memanfaatkan pembelajaran mesin untuk menganalisis penyimpangan pada perilaku perangkat dan membuat keputusan tentang indikator penyusupan untuk secara akurat mengidentifikasi jenis serangan tertentu dan mengklasifikasikan serangan zero-day.

zIPS mengimplementasikan rekomendasi dan keputusan respons insiden cepat ketika aktivitas berbahaya ditemukan. Ini membantu untuk mengimplementasikan BYOD dengan aman. Halaman web resminya adalahhttps://www.zimperium.com/zips-mobile-ips

Spyware Alat Perlindungan Seluler Lainnya

Alat proteksi lain yang dapat digunakan adalah -

ESET Mobile Security, tersedia di https://www.eset.com

Norton Mobile Security, tersedia di https://us.norton.com

Kaspersky Mobile Security, tersedia di https://www.kaspersky.co.in/

McAfee Mobile Security, tersedia di https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro untuk Android, tersedia di https://www.avg.com

avast! Keamanan Seluler, tersedia dihttps://www.avast.com

F-Secure Mobile Security, tersedia di https://www.f-secure.com

Trend Micro Mobile Security, tersedia di https://www.trendmicro.com

Webroot Secure Anywhere Mobile, tersedia di https://www.webroot.com

NetQin Mobile Security, tersedia di http://www.netain.com

Pada bab ini, kita akan membahas konsep dasar pengujian penetrasi ponsel. Seperti yang akan Anda lihat, ini berbeda berdasarkan OS.

Pengujian Pena Ponsel Android

Langkah-langkah dasar di ponsel OS Android adalah sebagai berikut -

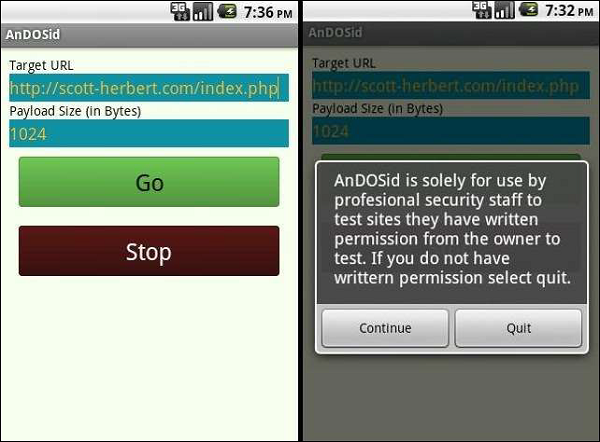

Step 1 - Root OS dengan bantuan alat seperti SuperOneClick, Superboot, Universal Androot, dan Unrevoked untuk mendapatkan akses administratif ke OS dan Aplikasi.

Step 2- Lakukan serangan DoS untuk membuat stress test dari Aplikasi atau OS yang dapat dilakukan dengan AnDOSid. Itu dapat diunduh darihttps://github.com/Scott-Herbert/AnDOSid

Step 3- Periksa kerentanan di browser web. Terutama periksa apakah kesalahan pembuatan skrip lintas aplikasi ada di browser Android.

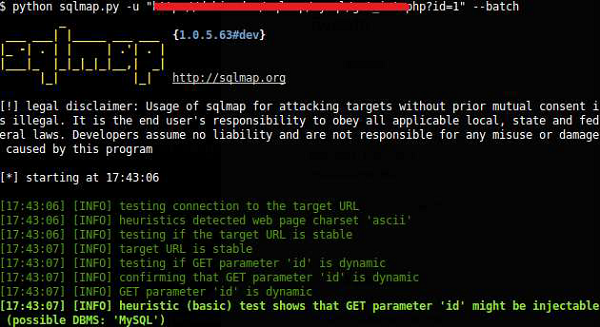

Step 4- Periksa kerentanan SQLite terutama tujuannya adalah untuk memeriksa informasi sensitif apa pun, jika dalam bentuk terenkripsi (seperti kata sandi, kontak, tautan basis data, dll.). Salah satu alat terbaik yang digunakan untuk ini adalah sqlmap yang ditemukan di distribusi Kali.

Step 5- Cobalah untuk mengedit, mencuri, mengganti informasi pengguna. Itu dapat diunduhhttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Mendeteksi kebocoran kemampuan di perangkat Android dengan menggunakan alat Pelatuk.

Pengujian Pena iPhone

Step 1 - Coba Jailbreak iPhone menggunakan alat seperti Redsn0w, Absinthe, Sn0wbreeze, dan PwnageTool.

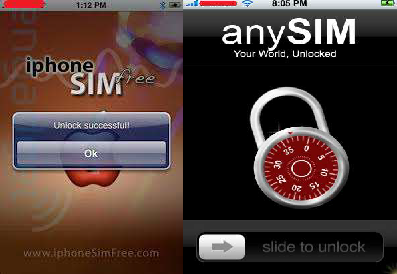

Step 2- Coba buka kunci iPhone. Untuk membuka kunci iPhone, gunakan alat seperti iPhoneSimFree yang dapat diunduh darihttp://www.iphonesimfree.com dan anySIM.

Step 3- Gunakan SmartCover untuk melewati kode sandi yang Anda perlukan untuk mengikuti langkah-langkah ini: Tahan tombol daya perangkat operasi iOS sampai pesan matikan muncul. Tutup smart cover hingga layar mati dan buka smart cover setelah beberapa detik. Tekan tombol batal untuk melewati keamanan kode kata sandi.

Step 4- Retas iPhone menggunakan Metasploit, yang tergabung dalam distribusi Kali. Gunakan alat Metasploit untuk mengeksploitasi kerentanan di iPhone, berdasarkan kerentanan yang Anda temukan.

Karena Metasploit adalah produk perusahaan Rapit7, detail lebih lanjut dapat ditemukan di https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Periksa titik akses dengan nama dan jenis enkripsi yang sama.

Step 6- Lakukan serangan pengupasan man-in-the-middle / SSL dengan mencegat parameter nirkabel perangkat iOS di jaringan Wi-Fi. Kirim paket berbahaya di jaringan Wi-Fi menggunakan alat Cain & Abel atau bahkan Wireshark.

Step 7- Periksa apakah data yang cacat dapat dikirim ke perangkat. Gunakan teknik manipulasi psikologis seperti mengirim email atau SMS untuk mengelabui pengguna agar membuka tautan yang berisi halaman web berbahaya.

Pengujian Pena Windows Phone

Berikut adalah langkah-langkah untuk pengujian pena ponsel Windows.

Step 1- Coba matikan telepon dengan mengirimkan SMS. Kirim SMS ke ponsel, yang mematikan ponsel dan mem-boot ulang lagi.

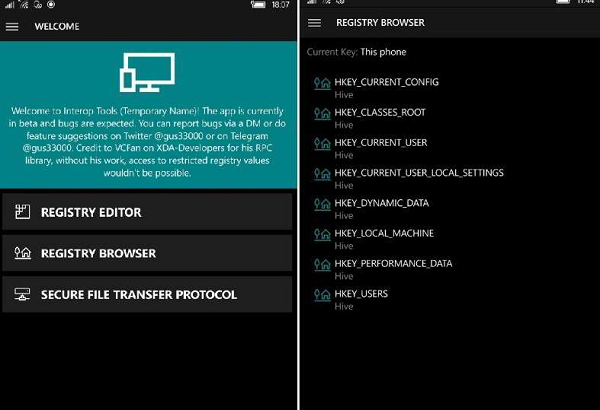

Step 2- Cobalah untuk melakukan jailbreak pada ponsel Windows. Gunakan program WindowBreak untuk melakukan jailbreak / membuka kunci ponsel Windows. Anda bisa mendapatkan detail lebih lanjut tentang alat ini di tautanhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Periksa enkripsi pada perangkat. Periksa apakah data di ponsel dapat diakses tanpa kata sandi atau PIN.

Step 4- Periksa kerentanan di Windows Phone Internet Explorer. Periksa apakah cacat dalam fungsi CSS di Internet Explorer memungkinkan penyerang mendapatkan akses penuh melalui telepon melalui eksekusi kode jarak jauh.

Pengujian Pena BlackBerry

Step 1- Pertama, Anda melakukan blackjacking di BlackBerry. Gunakan alat BBProxy untuk membajak koneksi BlackBerry yang dapat ditemukan di internet.

Step 2- Periksa kekurangan dalam proses penandatanganan kode aplikasi. Dapatkan kunci penandatanganan kode menggunakan kartu kredit prabayar dan detail palsu, tanda tangani aplikasi hasad, dan publikasikan di dunia aplikasi BlackBerry.

Step 3- Lakukan eksploitasi email. Kirim email atau pesan untuk mengelabui pengguna agar mengunduh program jahat.cod file aplikasi pada perangkat BlackBerry.

Step 4- Lakukan serangan DoS. Coba kirim paket Server Routing Protocol (SRP) yang rusak dari jaringan BlackBerry ke router yang menyebabkan serangan DoS. Beberapa alat telah disebutkan di bab sebelumnya.

Step 5- Periksa kerentanan di Browser BlackBerry. Kirim tautan web perusak dan menipu pengguna untuk membuka tautan yang berisi halaman web berbahaya di perangkat BlackBerry.

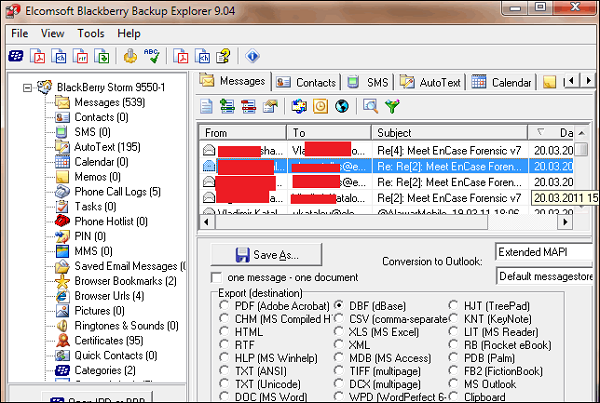

Step 6- Cari file yang dilindungi kata sandi. Gunakan alat seperti Elcomsoft Phone Password Breaker yang dapat memulihkan file yang dilindungi kata sandi dan cadangan dari perangkat BlackBerry.

Perangkat Pengujian Pena Seluler

zANTI

zANTI adalah perangkat pengujian penetrasi seluler yang memungkinkan manajer keamanan TI dan Pentester untuk melakukan audit keamanan yang kompleks. Ini mensimulasikan kemampuan peretas tingkat lanjut dalam jaringan organisasi melalui aplikasi seluler yang ramah pengguna. Ini memiliki dua versi - gratis untuk komunitas dan komersial untuk perusahaan. Itu dapat diunduh darihttps://www.zimperium.com/zanti-mobile-penetration-testing

Ini juga memindai jaringan dengan menemukan otentikasi yang tidak tertutup, backdoor, dan serangan brute-force, DNS dan serangan khusus protokol, dan titik akses jahat menggunakan serangkaian lengkap pemindaian pengintaian jaringan yang dapat disesuaikan.

Mendiagnosis kerentanan secara otomatis dalam perangkat seluler atau situs web menggunakan sejumlah uji penetrasi termasuk man-in-the-Middle (MITM), peretasan kata sandi, dan Metasploit.

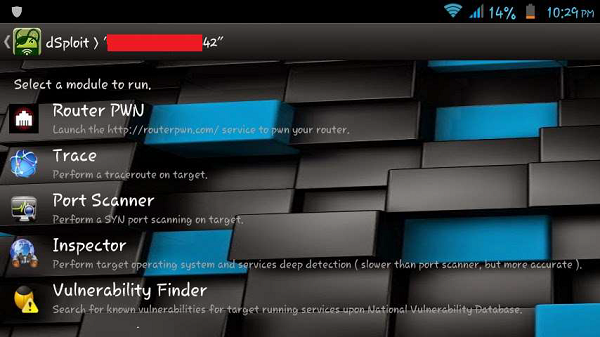

dSploit

dSploit adalah alat pengujian penetrasi yang dikembangkan untuk sistem operasi Android. Ini terdiri dari beberapa modul yang mampu melakukan penilaian keamanan jaringan pada jaringan nirkabel.

dSploit memungkinkan Anda melakukan tugas-tugas seperti, pemetaan jaringan, pemindaian kerentanan, pemecahan kata sandi, serangan Man-In-The-Middle dan banyak lagi. Informasi lebih lanjut dapat ditemukan dihttps://github.com/evilsocket dan dapat diunduh dari https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (Kotak Alat Hacker)

Hackode adalah aplikasi uji penetrasi Android lainnya, yang menawarkan fitur berbeda seperti: Pengintaian, Peretasan Google, Google Dorks, Whois, Pemindaian, Ping. Traceroute, DNS lookup, IP, MX Records, DNS Dig Exploits, Security RSS Feed. Itu dapat diunduh darihttps://play.google.com/store/apps/details?id=com.techfond.hackode