Pengujian Keamanan - Peretasan Aplikasi Web

Ada berbagai metodologi / pendekatan yang dapat kita jadikan acuan dalam melakukan suatu serangan.

Aplikasi Web - Metodologi PenTesting

Seseorang dapat mempertimbangkan standar berikut saat mengembangkan model serangan.

Di antara daftar berikut, OWASP adalah yang paling aktif dan terdapat sejumlah kontributor. Kami akan fokus pada Teknik OWASP yang akan dipertimbangkan oleh setiap tim pengembangan sebelum merancang aplikasi web.

PTES - Standar Eksekusi Pengujian Penetrasi

OSSTMM - Manual Metodologi Pengujian Keamanan Sumber Terbuka

Teknik Pengujian OWASP - Protokol Keamanan Aplikasi Web Terbuka

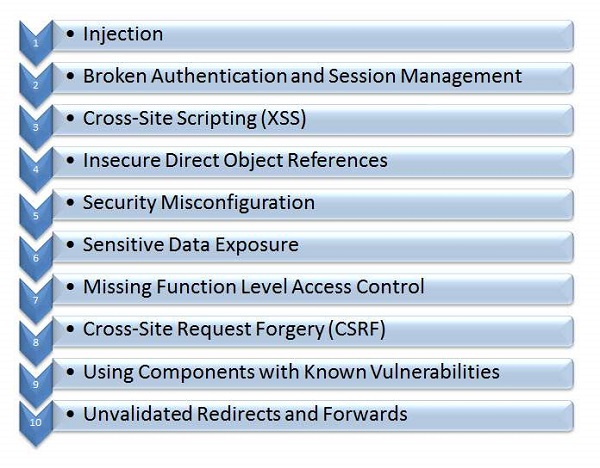

OWASP 10 Teratas

Tim Protokol Keamanan Aplikasi Web Terbuka merilis 10 kerentanan teratas yang lebih umum di web dalam beberapa tahun terakhir. Di bawah ini adalah daftar kelemahan keamanan yang lebih umum terjadi pada aplikasi berbasis web.

Aplikasi - Hands On

Untuk memahami masing-masing teknik, mari kita bekerja dengan aplikasi sampel. Kami akan melakukan serangan pada 'WebGoat', aplikasi J2EE yang dikembangkan secara eksplisit dengan kelemahan keamanan untuk tujuan pembelajaran.

Rincian lengkap tentang proyek webgoat dapat ditemukan https://www.owasp.org/index.php/Category:OWASP_WebGoat_Project. Untuk Mengunduh Aplikasi WebGoat, Navigasikan kehttps://github.com/WebGoat/WebGoat/wiki/Installation-(WebGoat-6.0) dan bagian unduhan goto.

Untuk menginstal aplikasi yang diunduh, pertama-tama pastikan bahwa Anda tidak memiliki aplikasi apa pun yang berjalan pada Port 8080. Aplikasi tersebut dapat diinstal hanya dengan satu perintah - java -jar WebGoat-6.0.1-war-exec.jar. Untuk lebih jelasnya, kunjungi Instalasi WebGoat

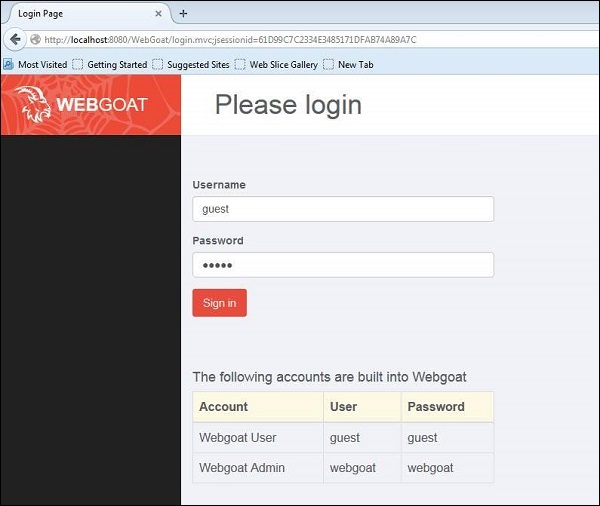

Setelah Instalasi, kita bisa mengakses aplikasi dengan menavigasi ke http://localhost:8080/WebGoat/attack dan halaman akan ditampilkan seperti di bawah ini.

Kami dapat menggunakan kredensial tamu atau admin seperti yang ditampilkan di halaman login.

Proksi Web

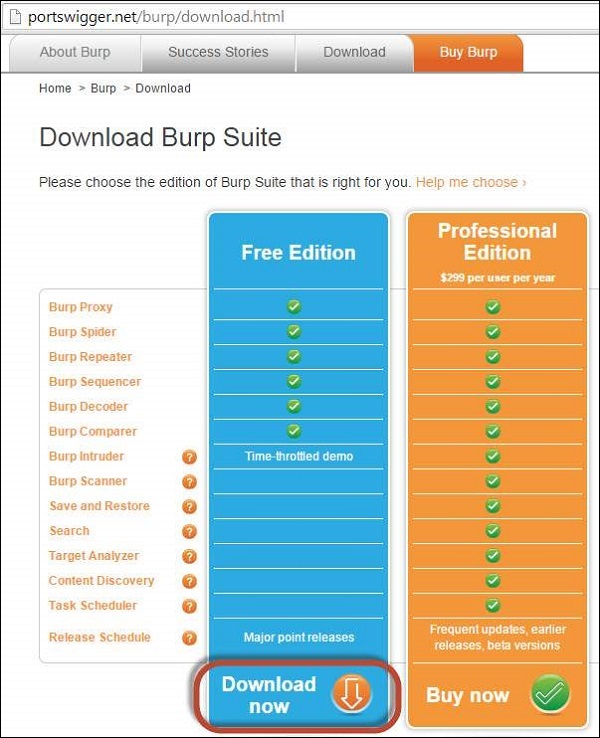

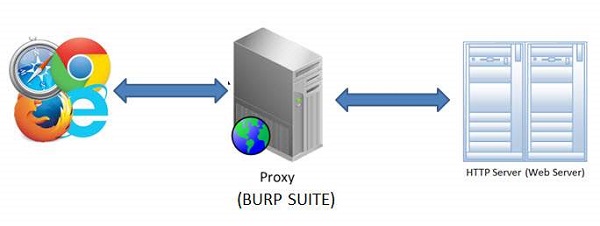

Untuk mencegat lalu lintas antara klien (Browser) dan Server (Sistem di mana Aplikasi Webgoat di-host dalam kasus kami), kita perlu menggunakan proxy web. Kami akan menggunakan Burp Proxy yang dapat diunduh darihttps://portswigger.net/burp/download.html

Sudah cukup jika Anda mendownload versi gratis dari burp suite seperti yang ditunjukkan di bawah ini.

Mengonfigurasi Burp Suite

Burp Suite adalah proxy web yang dapat mencegat setiap paket informasi yang dikirim dan diterima oleh browser dan server web. Ini membantu kami untuk mengubah konten sebelum klien mengirimkan informasi ke Web-Server.

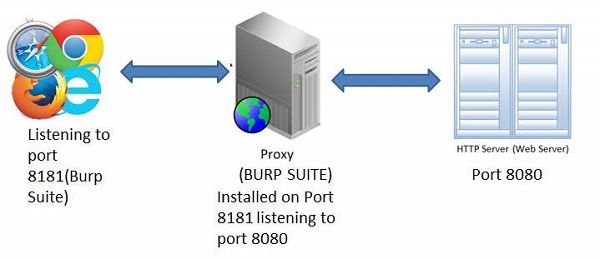

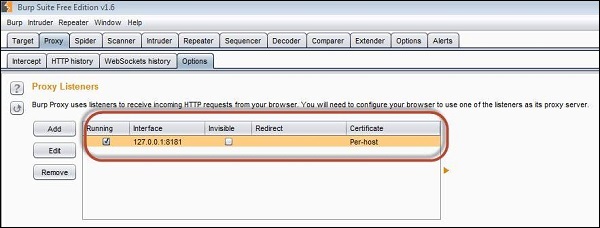

Step 1- Aplikasi diinstal pada port 8080 dan Burp diinstal pada port 8181 seperti yang ditunjukkan di bawah ini. Luncurkan Burp suite dan buat pengaturan berikut untuk memunculkannya di port 8181 seperti yang ditunjukkan di bawah ini.

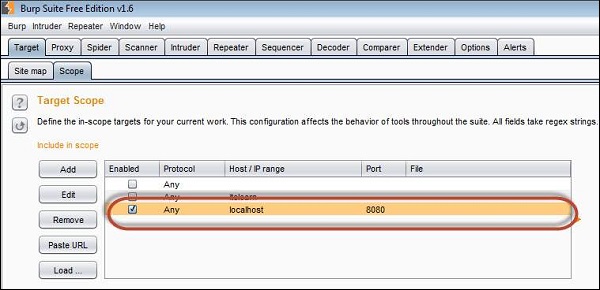

Step 2- Kita harus memastikan bahwa Burp mendengarkan Port # 8080 dimana aplikasi diinstal sehingga Burp suite dapat mencegat lalu lintas. Pengaturan ini harus dilakukan pada tab cakupan Burp Suite seperti yang ditunjukkan di bawah ini.

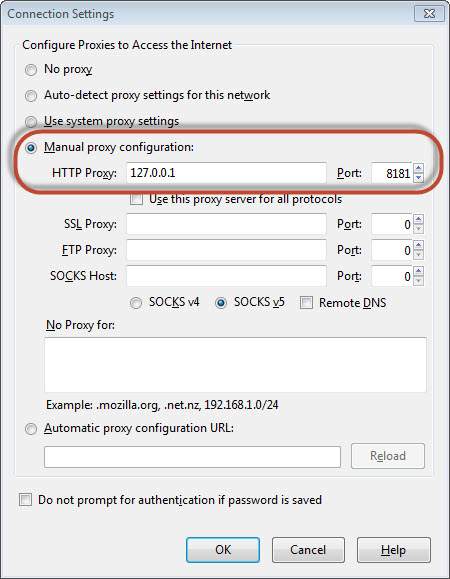

Step 3- Kemudian buat pengaturan proxy browser Anda untuk mendengarkan port 8181 (port Burp Suite). Jadi kami telah mengkonfigurasi proxy Web untuk mencegat lalu lintas antara klien (browser) dan server (Webserver) seperti yang ditunjukkan di bawah ini -

Step 4 - Cuplikan konfigurasi ditampilkan di bawah ini dengan bantuan diagram alur kerja sederhana seperti yang ditunjukkan di bawah ini