Biometria - Guida rapida

Il termine Biometria è composto da due parole: Bio (parola greca per Vita) e Metrica (Misurazioni). La biometria è una branca della tecnologia dell'informazione che mira a stabilire la propria identità sulla base di tratti personali.

La biometria è attualmente una parola d'ordine nel dominio della sicurezza delle informazioni in quanto fornisce un alto grado di precisione nell'identificazione di un individuo.

Cos'è la biometria?

La biometria è una tecnologia utilizzata per identificare, analizzare e misurare le caratteristiche fisiche e comportamentali di un individuo.

Ogni essere umano è unico in termini di caratteristiche, che lo rendono diverso da tutti gli altri. Gli attributi fisici come le impronte digitali, il colore dell'iride, il colore dei capelli, la geometria della mano e le caratteristiche comportamentali come il tono e l'accento del discorso, la firma o il modo di digitare i tasti della tastiera del computer ecc., Rendono una persona separata da il riposo.

Questa unicità di una persona viene quindi utilizzata dai sistemi biometrici per:

- Identifica e verifica una persona.

- Autenticare una persona per concedere i diritti appropriati per le operazioni di sistema.

- Tenere il sistema al sicuro da manipolazioni non etiche.

Cos'è un sistema biometrico?

Un sistema biometrico è una tecnologia che prende come input i tratti fisiologici, comportamentali o entrambi di un individuo, li analizza e identifica l'individuo come un utente autentico o malizioso.

Evoluzione della biometria

L'idea della biometria era presente ormai da pochi anni. Nel XIV secolo, la Cina si esercitava a prendere le impronte digitali dei mercanti e dei loro figli per separarli da tutti gli altri. L'impronta digitale è ancora utilizzata oggi.

Nel 19 ° secolo, un antropologo di nomeAlphonse Bertillionha sviluppato un metodo (denominato Bertillionage ) per effettuare misurazioni corporee di persone per identificarle. Si era reso conto che anche se alcune caratteristiche del corpo umano vengono modificate, come la lunghezza dei capelli, il peso, ecc., Alcuni tratti fisici del corpo rimangono invariati, come la lunghezza delle dita. Questo metodo è diminuito rapidamente poiché si è scoperto che le persone con le stesse misurazioni del corpo da sole possono essere erroneamente considerate come una sola persona. Successivamente, Richard Edward Henry di Scotland Yard ha sviluppato un metodo per il rilevamento delle impronte digitali.

L'idea dell'identificazione della retina è stata concepita dal Dr. Carleton Simon e dal Dr. Isadore Goldstein nel 1935. Nel 1976, EyeDentify Inc. ha avviato uno sforzo di ricerca e sviluppo. Il primo sistema di scansione della retina commerciale è stato reso disponibile nel 1981.

Il riconoscimento dell'iride è stato inventato da John Daugman nel 1993 all'Università di Cambridge.

Nel 2001 in Kosovo è stato introdotto Biometrics Automated Toolset (BAT), che ha fornito un mezzo di identificazione concreto.

Oggi, la biometria è nata come un campo di studio indipendente con tecnologie precise per stabilire identità personali.

Perché è richiesta la biometria?

Con il crescente utilizzo della tecnologia dell'informazione nel campo delle banche, della scienza, dei farmaci, ecc., C'è un'immensa necessità di proteggere i sistemi ei dati da utenti non autorizzati.

La biometria viene utilizzata per authenticating e authorizinguna persona. Sebbene questi termini siano spesso accoppiati; significano diverso.

Autenticazione (identificazione)

Questo processo cerca di trovare la risposta alla domanda: "Sei la stessa persona che affermi di essere?", Oppure "Ti conosco?" Questa è la corrispondenza uno-a-molti e il confronto della biometria di una persona con l'intero database.

Verifica

Questo è il processo uno a uno di corrispondenza in cui il campione dal vivo immesso dal candidato viene confrontato con un modello precedentemente memorizzato nel database. Se entrambi corrispondono con una somiglianza gradevole superiore al 70%, la verifica ha esito positivo.

Autorizzazione

È il processo di assegnazione dei diritti di accesso agli utenti autenticati o verificati. Cerca di trovare la risposta alla domanda: "Sei idoneo ad avere determinati diritti per accedere a questa risorsa?"

Carenze degli aiuti alla sicurezza convenzionali

I metodi convenzionali di sicurezza del sistema informativo utilizzavano carte d'identità, password, numeri di identificazione personale (PIN), ecc. Presentano i seguenti svantaggi:

Significano tutti riconoscere un codice associato alla persona piuttosto che riconoscere la persona che lo ha effettivamente prodotto.

- Possono essere dimenticati, persi o rubati.

- Possono essere aggirati o facilmente compromessi.

- Non sono precisi.

In questi casi, la sicurezza del sistema è minacciata. Quando i sistemi richiedono un livello elevato di protezione affidabile, la biometria viene in aiuto legando l'identità più orientata all'individuo.

Componenti di base di un sistema biometrico

In generale, un sistema biometrico può essere suddiviso in quattro componenti di base. Vediamoli brevemente -

Interfaccia di ingresso (sensori)

È il componente di rilevamento di un sistema biometrico che converte i dati biologici umani in forma digitale.

Per esempio,

Un imager Metal Oxide Semiconductor (CMOS) o un dispositivo ad accoppiamento di carica (CCD) nel caso di sistemi di riconoscimento facciale, riconoscimento delle impronte manuali o riconoscimento dell'iride / retina.

- Un sensore ottico in caso di sistemi di impronte digitali.

- Un microfono in caso di sistemi di riconoscimento vocale.

Unità di elaborazione

Il componente di elaborazione è un microprocessore, un DSP (Digital Signal Processor) o un computer che elabora i dati acquisiti dai sensori.

L'elaborazione del campione biometrico comporta:

- Esempio di miglioramento dell'immagine

- Normalizzazione dell'immagine di esempio

- Estrazione delle caratteristiche

- Confronto del campione biometrico con tutti i campioni memorizzati nel database.

Archivio database

Il database memorizza il campione registrato, che viene richiamato per eseguire una corrispondenza al momento dell'autenticazione. Per l'identificazione, può essere presente qualsiasi memoria da Random Access Memory (RAM), Flash EPROM o un server di dati. Per la verifica, viene utilizzato un elemento di archiviazione rimovibile come una smart card contact o contactless.

Interfaccia di output

L'interfaccia di output comunica la decisione del sistema biometrico di abilitare l'accesso all'utente. Può essere un semplice protocollo di comunicazione seriale RS232 o il protocollo USB con larghezza di banda maggiore. Potrebbe anche essere il protocollo TCP / IP, l'identificazione a radiofrequenza (RFID), il Bluetooth o uno dei tanti protocolli cellulari.

Funzionamento generale di un sistema biometrico

Ci sono quattro passaggi generali che un sistema biometrico esegue per eseguire l'identificazione e la verifica:

- Acquisisci un campione dal vivo dal candidato. (utilizzando sensori)

- Estrai le caratteristiche importanti dal campione. (utilizzando l'unità di elaborazione)

- Confronta il campione dal vivo con i campioni archiviati nel database. (utilizzando algoritmi)

- Presenta la decisione. (Accetta o rifiuta il candidato.)

Il campione biometrico viene acquisito dall'utente candidato. Le caratteristiche principali vengono estratte dal campione e vengono quindi confrontate con tutti i campioni archiviati nel database. Quando il campione di input corrisponde a uno dei campioni nel database, il sistema biometrico consente alla persona di accedere alle risorse; altrimenti vieta.

Terminologia biometrica

Biometric Template - È un riferimento digitale delle caratteristiche distinte che vengono estratte da un campione biometrico.

Candidate/Subject - Una persona che entra nel suo campione biometrico.

Closed-Set Identification - La persona è nota per essere esistente nel database.

Enrollment - È quando un candidato utilizza per la prima volta un sistema biometrico, registra le informazioni di base come nome, indirizzo, ecc. E quindi registra il tratto biometrico del candidato.

False Acceptance Rate (FAR) - È la misura della possibilità che un sistema biometrico identifichi erroneamente un utente non autorizzato come utente valido.

Un sistema biometrico che fornisce low FAR ensures high security.

False Reject Rate (FRR) - È la misura della possibilità che il sistema biometrico respinga erroneamente un utente autorizzato come utente non valido.

Open-Set Identification - Non è garantito che la persona esista nel database.

Task - È quando il sistema biometrico cerca nel database il campione corrispondente.

Aree di applicazione della biometria

Esistono numerose applicazioni in cui i sistemi biometrici sono utili. Alcuni di questi sono riportati di seguito:

- Controllo dell'accesso al posto di lavoro.

Creazione dell'identità delle persone per autentici sistemi di cittadinanza e immigrazione.

- Applicazione del controllo di accesso a informazioni e sistemi sensibili.

- Identificazione dei criminali da parte della scientifica.

- Esecuzione di transazioni di e-commerce online.

- Riduzione di frodi e furti.

- Forze dell'ordine.

Una modalità biometrica non è altro che una categoria di un sistema biometrico che dipende dal tipo di tratto umano che prende come input.

La biometria è in gran parte statistica. Più sono disponibili i dati dal campione, più è probabile che il sistema sia unico e affidabile. Può funzionare su varie modalità relative alle misurazioni del corpo e delle caratteristiche dell'individuo e ai modelli comportamentali. Le modalità sono classificate in base ai tratti biologici della persona.

Tipi di modalità biometriche

Ci sono vari tratti presenti nell'uomo, che possono essere utilizzati come modalità biometriche. Le modalità biometriche rientrano in tre tipi:

- Physiological

- Behavioral

- Combinazione di modalità fisiologica e comportamentale

La tabella seguente raccoglie i punti che differenziano queste tre modalità:

| Modalità fisiologica | Modalità comportamentale | Combinazione di entrambe le modalità |

|---|---|---|

| Questa modalità riguarda la forma e le dimensioni del corpo. | Questa modalità è correlata al cambiamento nel comportamento umano nel tempo. | Questa modalità include entrambi i tratti, in cui i tratti dipendono da cambiamenti fisici e comportamentali. |

| Ad esempio:

|

Ad esempio:

|

Ad esempio: Riconoscimento vocale Dipende dalla salute, dalle dimensioni e dalla forma delle corde vocali, dalle cavità nasali, dalla cavità della bocca, dalla forma delle labbra, ecc. E dallo stato emotivo, dall'età, dalla malattia (comportamento) di una persona. |

Nei capitoli successivi, discuteremo ciascuna di queste modalità in maggiore dettaglio.

Come illustrato in precedenza, le modalità fisiologiche si basano sulla misurazione diretta di parti del corpo umano come l'iride, l'impronta digitale, la forma e la posizione delle dita, ecc.

Ci sono alcuni tratti fisici che rimangono inalterati per tutta la vita di una persona. Possono essere un'ottima risorsa per l'identificazione di un individuo.

Sistema di riconoscimento delle impronte digitali

È la soluzione biometrica più conosciuta e utilizzata per autenticare le persone sui sistemi biometrici. Le ragioni per cui è così popolare sono che ci sono dieci fonti disponibili di biometria e facilità di acquisizione.

Ogni persona ha un'impronta digitale unica composta da creste, solchi e direzione delle linee. Ci sono tre modelli di base di creste vale a dire,arch, loop, e whorl. L'unicità dell'impronta digitale è determinata anche da queste caratteristicheminutiae features come biforcazioni e macchie (terminazioni di cresta).

L'impronta digitale è una delle tecniche di riconoscimento più antiche e popolari. Le tecniche di corrispondenza delle impronte digitali sono di tre tipi:

Minutiae Based Techniques- In queste minuzie i punti vengono trovati e quindi mappati nella loro posizione relativa sul dito. Ci sono alcune difficoltà, ad esempio se l'immagine è di bassa qualità, è difficile trovare correttamente i punti minuzie. Un'altra difficoltà è che considera la posizione locale di creste e solchi; non globale.

Correlation Based Method- Utilizza informazioni più ricche sulla scala di grigi. Supera i problemi del metodo basato sulle minuzie, essendo in grado di lavorare con dati di cattiva qualità. Ma ha alcuni dei suoi problemi come la localizzazione dei punti.

Pattern Based (Image Based) Matching - Gli algoritmi basati sui modelli confrontano i modelli di impronte digitali di base (arco, spirale e loop) tra un modello memorizzato e un'impronta digitale candidata.

Meriti del sistema di riconoscimento delle dita

- È il metodo più contemporaneo.

- È il metodo più economico.

- È altamente affidabile e sicuro.

- Funziona su un modello di piccole dimensioni, che accelera il processo di verifica.

- Consuma meno spazio di memoria.

Demeriti del sistema di riconoscimento delle dita

- Cicatrici, tagli o assenza di dita possono ostacolare il processo di riconoscimento.

- I sistemi possono essere ingannati utilizzando un dito artificiale fatto di cera.

- Implica il contatto fisico con il sistema.

- Lasciano il modello del dito dietro al momento di entrare nel campione.

Applicazioni del sistema di riconoscimento delle dita

- Verifica dell'autenticità della patente di guida.

- Verifica della validità della patente di guida.

- Controllo di frontiera / emissione di visti.

- Controllo degli accessi nelle organizzazioni.

Sistema di riconoscimento facciale

Il riconoscimento facciale si basa sulla determinazione della forma e delle dimensioni della mascella, del mento, della forma e della posizione di occhi, sopracciglia, naso, labbra e zigomi. Gli scanner facciali 2D iniziano a leggere la geometria del viso e a registrarla sulla griglia. La geometria del viso viene trasferita al database in termini di punti. Gli algoritmi di confronto eseguono la corrispondenza del volto e forniscono i risultati. Il riconoscimento facciale viene eseguito nei seguenti modi:

Facial Metrics - In questo tipo, vengono misurate le distanze tra le pupille o dal naso alle labbra o al mento.

Eigen faces - È il processo di analisi dell'immagine complessiva del viso come una combinazione ponderata di un numero di volti.

Skin Texture Analysis - Si trovano le linee, i modelli e le macchie uniche evidenti nella pelle di una persona.

Meriti del sistema di riconoscimento facciale

- Offre una facile memorizzazione dei modelli nel database.

- Riduce le complessità statistiche per riconoscere l'immagine del viso.

- Non comporta alcun contatto fisico con il sistema.

Demeriti del sistema di riconoscimento facciale

- I tratti del viso cambiano nel tempo.

- L'unicità non è garantita, ad esempio, in caso di gemelli identici.

Se un viso candidato mostra espressioni diverse come un sorriso leggero, può influire sul risultato.

- Richiede un'illuminazione adeguata per ottenere un input corretto.

Applicazioni del sistema di riconoscimento facciale

- Verifica generale dell'identità.

- Verifica per controllo accessi.

- Interazione umano-computer.

- Identificazione criminale.

- Surveillance.

Sistema di riconoscimento dell'iride

Il riconoscimento dell'iride funziona sulla base del modello dell'iride nell'occhio umano. L'iride è il tessuto elastico pigmentato che ha un'apertura circolare regolabile al centro. Controlla il diametro della pupilla. Negli esseri umani adulti, la consistenza dell'iride è stabile per tutta la vita. I modelli dell'iride degli occhi sinistro e destro sono diversi. I motivi ei colori dell'iride cambiano da persona a persona.

Si tratta di scattare la foto dell'iride con una fotocamera capace, memorizzarla e confrontare la stessa con gli occhi candidati utilizzando algoritmi matematici.

Meriti del sistema di riconoscimento dell'iride

È estremamente accurato poiché la possibilità di abbinare due iridi è di 1 su 10 miliardi di persone.

È altamente scalabile poiché il modello dell'iride rimane lo stesso per tutta la vita di una persona.

Il candidato non ha bisogno di rimuovere occhiali o lenti a contatto; non ostacolano la precisione del sistema.

Non comporta alcun contatto fisico con il sistema.

Fornisce una verifica istantanea (da 2 a 5 secondi) grazie alle dimensioni ridotte del modello.

Demeriti del sistema di riconoscimento dell'iride

- Gli scanner dell'iride sono costosi.

- Immagini di alta qualità possono ingannare lo scanner.

- Una persona è tenuta a mantenere la testa molto ferma per una scansione accurata.

Applicazioni del sistema di riconoscimento dell'iride

Sicurezza nazionale e carte d'identità come la carta Adhaar in India.

Google utilizza il riconoscimento dell'iride per accedere ai propri data center.

Sistema di riconoscimento della geometria della mano

Comprende la misurazione della lunghezza e della larghezza del palmo, della superficie, della lunghezza e della posizione delle dita e della struttura ossea complessiva della mano. La mano di una persona è unica e può essere utilizzata per identificare una persona dagli altri. Esistono due sistemi di geometria della mano:

Contact Based- una mano è posizionata sulla superficie di uno scanner. Questo posizionamento è posizionato da cinque perni, che guidano la mano candidata a posizionarsi correttamente per la telecamera.

Contact Less - In questo approccio non sono necessari né pin né piattaforma per l'acquisizione dell'immagine della mano.

Meriti del sistema di riconoscimento della geometria della mano

- È robusto e facile da usare.

- I cambiamenti nell'umidità o nella consistenza della pelle non influiscono sul risultato.

Demeriti del sistema di riconoscimento della geometria della mano

- Poiché la geometria della mano non è unica, non è molto affidabile.

- È efficace in caso di adulti e non per i bambini in crescita.

Se la mano del candidato è con gioielli, gesso o artrite, è probabile che introduca un problema.

Applicazioni del sistema di riconoscimento della geometria della mano

Centrali nucleari e uso militare Riconoscimento della geometria della mano per il controllo degli accessi.

Sistema di scansione retinica

La retina è lo strato di rivestimento nella parte posteriore del bulbo oculare che copre il 65% della superficie interna del bulbo oculare. Contienephotosensitivecellule. La retina di ogni persona è unica a causa della complessa rete di vasi sanguigni che forniscono sangue.

È un biometrico affidabile in quanto il modello della retina rimane invariato per tutta la vita della persona, a parte i modelli delle persone che hanno il diabete, il glaucoma o alcuni disturbi degenerativi.

Nel processo di scansione della retina, a una persona viene chiesto di rimuovere lenti o occhiali. Un raggio di luce a infrarossi a bassa intensità viene proiettato nell'occhio di una persona per 10-15 secondi. Questa luce infrarossa viene assorbita dai vasi sanguigni formando un modello di vasi sanguigni durante la scansione. Questo modello viene quindi digitalizzato e memorizzato nel database.

Meriti del sistema di scansione della retina

- Non può essere contraffatto.

È altamente affidabile poiché il tasso di errore è di 1 su un crore di campioni (che è quasi lo 0%).

Demeriti del sistema di scansione della retina

Non è molto facile da usare poiché l'utente deve mantenere una stabilità che può causare disagio.

Tende a rivelare alcune cattive condizioni di salute come l'ipertensione o il diabete, che causa problemi di privacy.

L'accuratezza dei risultati è soggetta a malattie come cataratta, glaucoma, diabete, ecc.

Applicazioni del sistema di scansione della retina

- È praticato da alcuni enti governativi come CID, FBI, ecc.

Oltre alle applicazioni di sicurezza, viene utilizzato anche per la diagnostica oftalmologica.

Sistema di riconoscimento del DNA

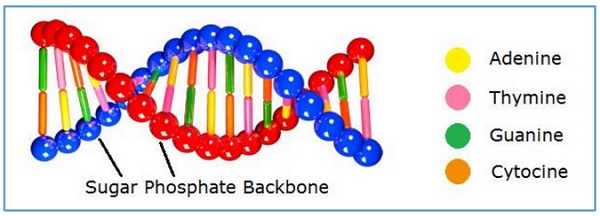

Deoxyribo Neuclic Acid (DNA) è il materiale genetico trovato negli esseri umani. Ogni essere umano, salvo gemelli identici, è identificabile in modo univoco dai tratti trovati nel loro DNA, che si trova nel nucleo della cellula. Esistono numerose fonti da cui è possibile raccogliere i modelli del DNA come sangue, saliva, unghie, capelli, ecc.

All'interno delle cellule, il DNA è organizzato in una lunga struttura a doppia elica chiamata chromosomes. Ci sono 23 coppie di cromosomi negli esseri umani. Dei 46 cromosomi totali, la prole eredita 23 cromosomi da ciascun genitore biologico. Il 99,7% del DNA di un figlio è condiviso con i genitori. Il restante 0,3% di DNA contiene una codifica ripetitiva unica per un individuo.

I passaggi fondamentali della profilazione del DNA sono:

Separare il DNA dal campione acquisito da sangue, saliva, capelli, sperma o tessuto.

Separare il campione di DNA in segmenti più corti.

Organizzazione dei segmenti di DNA in base alle dimensioni.

Confronto dei segmenti di DNA di vari campioni.

Più dettagliato è il campione, più preciso è il confronto e, a sua volta, l'identificazione dell'individuo.

La biometria del DNA differisce da tutti gli altri nei seguenti modi:

Ha bisogno di un campione fisico tangibile invece di un'immagine.

La corrispondenza del DNA viene eseguita su campioni fisici. Non è prevista l'estrazione delle funzionalità o il salvataggio dei modelli.

Merito del sistema di riconoscimento del DNA

Fornisce la massima precisione.

Demeriti del sistema di riconoscimento del DNA

- La lunghezza della procedura dall'acquisizione del campione al risultato è ampia.

- Essendo più informativo, porta problemi di privacy.

- Ha bisogno di più spazio di archiviazione.

- La contaminazione del campionamento o la degradazione del campione possono influenzare il risultato.

Applicazioni del sistema di riconoscimento del DNA

- Viene utilizzato principalmente per dimostrare la colpevolezza o l'innocenza.

- Viene utilizzato nella sicurezza fisica e di rete.

La biometria comportamentale riguarda il comportamento esibito dalle persone o il modo in cui le persone svolgono attività come camminare, firmare e digitare sulla tastiera.

Le modalità biometriche comportamentali hanno variazioni più elevate poiché dipendono principalmente da fattori esterni come stanchezza, umore, ecc. Ciò causa FAR e FRR più elevati rispetto alle soluzioni basate su una biometria fisiologica.

Riconoscimento dell'andatura

Gaitè il modo in cui una persona cammina. Le persone mostrano tratti diversi mentre camminano come la postura del corpo, la distanza tra due piedi mentre si cammina, ondeggiando, ecc., Che aiutano a riconoscerli in modo univoco.

Un riconoscimento dell'andatura basato sull'analisi delle immagini video del cammino del candidato. Il campione del ciclo di camminata del candidato viene registrato da Video. Il campione viene quindi analizzato per la posizione delle articolazioni come ginocchia e caviglie e gli angoli realizzati tra di loro mentre si cammina.

Un rispettivo modello matematico viene creato per ogni persona candidata e memorizzato nel database. Al momento della verifica, questo modello viene confrontato con il campione dal vivo del candidato walk per determinarne l'identità.

Meriti del sistema di riconoscimento dell'andatura

Non è invasivo.

Non necessita della collaborazione del candidato in quanto può essere utilizzato a distanza.

Può essere utilizzato per determinare disturbi medici individuando i cambiamenti nel modello di deambulazione di una persona in caso di malattia di Parkinson.

Demeriti del sistema di riconoscimento dell'andatura

Per questa tecnica biometrica, nessun modello è stato sviluppato con la massima precisione fino ad ora.

Potrebbe non essere affidabile come altre tecniche biometriche consolidate.

Applicazione del sistema di riconoscimento dell'andatura

È adatto per identificare i criminali nello scenario del crimine.

Sistema di riconoscimento della firma

In questo caso, viene data maggiore enfasi ai modelli comportamentali in cui la firma è firmata rispetto al modo in cui una firma appare in termini di grafica.

I modelli comportamentali includono i cambiamenti nei tempi di scrittura, pause, pressione, direzione dei tratti e velocità durante il corso della firma. Potrebbe essere facile duplicare l'aspetto grafico della firma ma non è facile imitare la firma con lo stesso comportamento che la persona mostra durante la firma.

Questa tecnologia consiste in una penna e una tavoletta di scrittura specializzata, entrambe collegate a un computer per il confronto e la verifica dei modelli. Un tablet di alta qualità può catturare i tratti comportamentali come velocità, pressione e tempismo durante la firma.

In fase di immatricolazione il candidato dovrà firmare più volte sulla tavoletta per l'acquisizione dei dati. Gli algoritmi di riconoscimento della firma estraggono quindi le caratteristiche uniche come tempismo, pressione, velocità, direzione dei tratti, punti importanti sul percorso della firma e la dimensione della firma. L'algoritmo assegna diversi valori di pesi a quei punti.

Al momento dell'identificazione, il candidato inserisce il campione live della firma, che viene confrontato con le firme nel database.

Vincoli del sistema di riconoscimento della firma

Per acquisire una quantità adeguata di dati, la firma dovrebbe essere abbastanza piccola da stare sul tablet e abbastanza grande da poterla gestire.

La qualità della tavoletta di scrittura decide la robustezza del modello di registrazione per il riconoscimento della firma.

Il candidato deve eseguire i processi di verifica nello stesso tipo di ambiente e condizioni in cui erano al momento dell'iscrizione. In caso di modifica, il modello di registrazione e il modello di esempio live potrebbero differire l'uno dall'altro.

Meriti del sistema di riconoscimento della firma

Il processo di riconoscimento della firma ha un'elevata resistenza agli impostori poiché è molto difficile imitare i modelli di comportamento associati alla firma.

Funziona molto bene in transazioni commerciali di importo elevato. Ad esempio, il riconoscimento della firma potrebbe essere utilizzato per verificare positivamente i rappresentanti aziendali coinvolti nella transazione prima che i documenti classificati vengano aperti e firmati.

- È uno strumento non invasivo.

Usiamo tutti la nostra firma in una sorta di commercio, e quindi non ci sono praticamente problemi di diritti alla privacy coinvolti.

Anche se il sistema viene violato e il modello viene rubato, è facile ripristinare il modello.

Demeriti del sistema di riconoscimento della firma

Il modello di esempio live è soggetto a modifiche rispetto ai cambiamenti nel comportamento durante la firma. Ad esempio, firmare con una mano intonacata.

L'utente deve abituarsi a utilizzare il tablet per la firma. Il tasso di errore è alto finché non si verifica.

Applicazioni del sistema di riconoscimento della firma

- Viene utilizzato nella verifica e autorizzazione dei documenti.

La Chase Manhattan Bank, Chicago, è conosciuta come la prima banca ad adottare la tecnologia Signature Recognition.

Sistema di riconoscimento dei tasti

Durante la seconda guerra mondiale, una tecnica nota come Fist of the Sender è stata utilizzata dall'intelligence militare per determinare se il codice Morse è stato inviato dal nemico o alleato in base al ritmo di battitura. Oggigiorno, la sequenza di tasti è la soluzione biometrica più semplice da implementare in termini di hardware.

Questo biometrico analizza lo schema di digitazione del candidato, il ritmo e la velocità di digitazione su una tastiera. Ildwell time e flight time le misurazioni vengono utilizzate nel riconoscimento dei tasti.

Dwell time - È la durata del tempo durante il quale viene premuto un tasto.

Flight time - È il tempo che intercorre tra il rilascio di un tasto e la pressione del tasto successivo.

I candidati differiscono nel modo in cui digitano sulla tastiera per il tempo impiegato per trovare la chiave giusta, il tempo di volo e il tempo di permanenza. La loro velocità e ritmo di battitura varia anche in base al loro livello di comfort con la tastiera. Il sistema di riconoscimento dei tasti controlla gli input della tastiera migliaia di volte al secondo in un unico tentativo di identificare gli utenti in base alle loro abitudini di digitazione.

Esistono due tipi di riconoscimento delle battiture:

Static - È un riconoscimento una tantum all'inizio dell'interazione.

Continuous - È durante tutto il corso dell'interazione.

Applicazione delle dinamiche di battitura

Il riconoscimento della sequenza di tasti viene utilizzato per l'identificazione / verifica. Viene utilizzato con ID utente / password come forma dimultifactor authentication.

Viene utilizzato per la sorveglianza. Alcune soluzioni software tengono traccia del comportamento della sequenza di tasti per ogni account utente all'insaputa dell'utente finale. Questo monitoraggio viene utilizzato per analizzare se l'account è stato condiviso o utilizzato da qualcun altro oltre al vero proprietario dell'account. Viene utilizzato per verificare se viene condivisa una licenza software.

Meriti del sistema di riconoscimento dei tasti

- Non ha bisogno di hardware speciale per monitorare questo biometrico.

- È un modo rapido e sicuro di identificazione.

- Una persona che scrive non deve preoccuparsi di essere osservata.

- Gli utenti non necessitano di formazione per l'iscrizione o per l'inserimento dei loro campioni live.

Demeriti del sistema di riconoscimento delle battiture

Il ritmo di battitura del candidato può cambiare tra un numero di giorni o all'interno di un giorno stesso a causa di stanchezza, malattia, influenza di farmaci o alcol, cambio di tastiera, ecc.

Non sono note funzionalità dedicate esclusivamente allo svolgimento di informazioni discriminanti.

La modalità biometrica di riconoscimento vocale è una combinazione di modalità fisiologiche e comportamentali. Il riconoscimento vocale non è altro che il riconoscimento del suono. Si basa su funzionalità influenzate da:

Physiological Component - Forma fisica, dimensioni e salute delle corde vocali di una persona e delle labbra, dei denti, della lingua e della cavità orale.

Behavioral Component - Stato emotivo della persona mentre parla, accenti, tono, tono, ritmo di conversazione, borbottio, ecc.

Sistema di riconoscimento vocale

Il riconoscimento vocale è anche chiamato riconoscimento del parlante. Al momento dell'iscrizione, l'utente deve pronunciare una parola o una frase in un microfono. Ciò è necessario per acquisire un campione vocale di un candidato.

Il segnale elettrico dal microfono viene convertito in segnale digitale da un convertitore da analogico a digitale (ADC). Viene registrato nella memoria del computer come campione digitalizzato. Il computer quindi confronta e tenta di far corrispondere la voce in ingresso del candidato con il campione vocale digitalizzato memorizzato e identifica il candidato.

Modalità di riconoscimento vocale

Esistono due varianti di riconoscimento vocale: speaker dependent e speaker independent.

Il riconoscimento vocale dipendente dal parlante si basa sulla conoscenza delle caratteristiche vocali particolari del candidato. Questo sistema apprende queste caratteristiche attraverso l'addestramento vocale (o l'iscrizione).

Il sistema deve essere addestrato sugli utenti per abituarlo a un particolare accento e tono prima di impiegare per riconoscere ciò che è stato detto.

È una buona opzione se c'è un solo utente che utilizzerà il sistema.

I sistemi indipendenti dal parlante sono in grado di riconoscere il discorso di diversi utenti limitando i contesti del discorso come parole e frasi. Questi sistemi vengono utilizzati per interfacce telefoniche automatiche.

Non richiedono la formazione del sistema su ogni singolo utente.

Sono una buona scelta per essere utilizzati da individui diversi dove non è necessario riconoscere le caratteristiche del linguaggio di ciascun candidato.

Differenza tra riconoscimento vocale e vocale

Il riconoscimento del parlante e il riconoscimento vocale vengono erroneamente considerati uguali; ma sono tecnologie diverse. Vediamo, come -

| Riconoscimento del parlante (riconoscimento vocale) | Riconoscimento vocale |

|---|---|

| L'obiettivo del riconoscimento vocale è riconoscere l'OMS che sta parlando. | Il riconoscimento vocale mira a comprendere e comprendere COSA è stato detto. |

| Viene utilizzato per identificare una persona analizzandone il tono, il tono della voce e l'accento. | Viene utilizzato nell'elaborazione a mano libera, nella mappa o nella navigazione nei menu. |

Meriti del riconoscimento vocale

- È facile da implementare.

Demeriti del riconoscimento vocale

- È sensibile alla qualità del microfono e del rumore.

L'incapacità di controllare i fattori che influenzano il sistema di input può ridurre significativamente le prestazioni.

Alcuni sistemi di verifica dell'altoparlante sono anche suscettibili di attacchi di spoofing tramite voce registrata.

Applicazioni del riconoscimento vocale

- Esecuzione di transazioni telefoniche e Internet.

Lavorare con sistemi bancari e sanitari basati su Interactive Voice Response (IRV).

- Applicazione di firme audio per documenti digitali.

- Nell'intrattenimento e nei servizi di emergenza.

- Nei sistemi di istruzione online.

Tutti i sistemi biometrici di cui abbiamo discusso fino ad ora erano unimodali, che utilizzano un'unica fonte di informazioni per l'autenticazione. Come indica il nome, i sistemi biometrici multimodali lavorano sull'accettazione di informazioni da due o più input biometrici.

Un sistema biometrico multimodale aumenta la portata e la varietà delle informazioni di input che il sistema prende dagli utenti per l'autenticazione.

Perché è necessaria la biometria multimodale?

I sistemi unimodali devono affrontare varie sfide come la mancanza di segretezza, la non universalità dei campioni, l'ampiezza del comfort e della libertà dell'utente durante la gestione del sistema, attacchi di spoofing sui dati archiviati, ecc.

Alcune di queste sfide possono essere affrontate impiegando un sistema biometrico multimodale.

Ci sono molti altri motivi per il suo requisito, come ad esempio:

La disponibilità di più tratti rende il sistema multimodale più affidabile.

Un sistema biometrico multimodale aumenta la sicurezza e la segretezza dei dati degli utenti.

Un sistema biometrico multimodale conduce strategie di fusione per combinare le decisioni di ciascun sottosistema e quindi arriva a una conclusione. Ciò rende un sistema multimodale più accurato.

Se uno qualsiasi degli identificatori non funziona per motivi noti o sconosciuti, il sistema può comunque fornire sicurezza utilizzando l'altro identificatore.

I sistemi multimodali possono fornire la conoscenza della “vivacità” del campione che viene inserito applicando tecniche di rilevamento della vivacità. Questo li rende in grado di rilevare e gestire lo spoofing.

Funzionamento del sistema biometrico multimodale

Il sistema biometrico multimodale ha tutti i moduli convenzionali di un sistema unimodale:

- Modulo di acquisizione

- Modulo di estrazione delle caratteristiche

- Modulo di confronto

- Modulo decisionale

Inoltre, dispone di una tecnica di fusione per integrare le informazioni di due diversi sistemi di autenticazione. La fusione può essere eseguita a uno dei seguenti livelli:

- Durante l'estrazione delle caratteristiche.

- Durante il confronto di campioni vivi con modelli biometrici memorizzati.

- Durante il processo decisionale.

I sistemi biometrici multimodali che integrano o fondono le informazioni nella fase iniziale sono considerati più efficaci dei sistemi che integrano le informazioni nelle fasi successive. L'ovvia ragione di ciò è che la fase iniziale contiene informazioni più accurate rispetto ai punteggi corrispondenti dei moduli di confronto.

Scenari di fusione nel sistema biometrico multimodale

All'interno di un sistema biometrico multimodale, può esserci varietà nel numero di tratti e componenti. Possono essere i seguenti:

- Singolo tratto biometrico, più sensori.

Singolo tratto biometrico, più classificatori (ad esempio, abbinamento basato su minuzie e abbinamento basato su trama).

Singolo tratto biometrico, più unità (diciamo, più dita).

Tratti biometrici multipli di un individuo (ad esempio, iride, impronta digitale, ecc.)

Questi tratti vengono quindi utilizzati per confermare l'identità dell'utente.

Problemi di progettazione con sistemi biometrici multimodali

È necessario considerare una serie di fattori durante la progettazione di un sistema biometrico multimodale:

- Livello di sicurezza che devi portare.

- Il numero di utenti che utilizzeranno il sistema.

- Tipi di tratti biometrici che devi acquisire.

- Il numero di tratti biometrici degli utenti.

- Il livello al quale più tratti biometrici necessitano di integrazione.

- La tecnica da adottare per integrare le informazioni.

- Il compromesso tra i costi di sviluppo e le prestazioni del sistema.

Per poter selezionare un sistema biometrico adeguato, è necessario confrontarli su vari aspetti. È necessario valutare l'idoneità dei sistemi alle proprie esigenze in termini di praticità, specifiche e prestazioni del sistema e budget.

È possibile selezionare il sistema biometrico più adatto studiando vari criteri per la loro efficacia.

Criteri per un sistema biometrico efficace

Esistono sette criteri di base per misurare l'efficacia di un sistema biometrico:

Uniqueness- Determina in che modo un sistema biometrico può riconoscere in modo univoco un utente da un gruppo di utenti. È un criterio primario.

Universality- Indica i requisiti per le caratteristiche uniche di ogni persona nel mondo, che non possono essere riprodotte. È un criterio secondario.

Permanence - Indica che un tratto personale registrato deve essere costante nel database per un certo periodo di tempo.

Collectability - È la facilità con cui il tratto di una persona può essere acquisito, misurato o ulteriormente elaborato.

Performance - È l'efficienza del sistema in termini di precisione, velocità, gestione dei guasti e robustezza.

Acceptability - È la facilità d'uso o la capacità degli utenti di accettare la tecnologia in modo tale da collaborare per consentire che il loro tratto biometrico venga catturato e valutato.

Circumvention - È la facilità con cui un tratto può essere imitato usando un artefatto o un sostituto.

Confronto di varie modalità biometriche

Confrontiamo tutto il sistema biometrico nei seguenti termini:

| Caratteristica biometrica | Universalità | Unicità | Permanenza | Capacità di raccolta | Prestazione | Accettabilità | Circum-vention |

|---|---|---|---|---|---|---|---|

| Finger Print | medio | Alto | Alto | medio | Alto | medio | Alto |

| Face Recognition | Alto | Basso | medio | Alto | Basso | Alto | Basso |

| Hand Geometry | medio | medio | medio | Alto | medio | medio | medio |

| Iris Recognition | Alto | Alto | Alto | medio | Alto | Basso | Alto |

| Retinal Scan | Alto | Alto | medio | Basso | Alto | Basso | Alto |

| DNA | Alto | Alto | medio | Alto | Alto | Basso | Basso |

| Keystroke | Alto | Basso | Basso | Alto | medio | Alto | Alto |

| Signature | Basso | Basso | Basso | Alto | Basso | Alto | Basso |

| Voice | medio | Basso | Basso | medio | Basso | Alto | Basso |

È possibile selezionare un sistema biometrico appropriato in base ai criteri che è necessario gestire come mostrato nella tabella.

I produttori di sistemi biometrici dichiarano prestazioni di sistema elevate che sono praticamente difficili da ottenere negli ambienti operativi reali. Le possibili ragioni sono, test condotti in configurazioni di ambiente controllato, limitazioni sull'hardware, ecc.

Ad esempio, un sistema di riconoscimento vocale può funzionare in modo efficiente solo in un ambiente silenzioso, un sistema di riconoscimento facciale può funzionare bene se le condizioni di illuminazione sono controllate ei candidati possono essere addestrati a pulire e posizionare correttamente le dita sugli scanner di impronte digitali.

Tuttavia, in pratica, tali condizioni ideali potrebbero non essere disponibili nell'ambiente operativo di destinazione.

Misurazioni delle prestazioni

Le misurazioni delle prestazioni di un sistema biometrico sono strettamente legate al False Reject Rate (FRR) e al False Accept Rate (FAR).

FRR è anche conosciuto come Type-I error o False Non Match Rate (FNMR), che indica la probabilità che un utente legittimo venga rifiutato dal sistema.

FAR è indicato come Type-II error o False Match Rate (FMR) che indica la probabilità che una richiesta di falsa identità venga accettata dal sistema.

Un sistema biometrico ideale dovrebbe produrre valore zero sia per FAR che per FRR. Significa che dovrebbe accettare tutti gli utenti autentici e rifiutare tutte le rivendicazioni di identità false, il che non è praticamente realizzabile.

FAR e FRRsono inversamente proporzionali tra loro. Se FAR è migliorato, allora il FRR declina. Un sistema biometrico che forniscehigh FRR ensures high security. Se l'FRR è troppo alto, il sistema richiede di inserire il campione dal vivo un certo numero di volte, il che lo rende meno efficiente.

Le prestazioni delle attuali tecnologie biometriche sono tutt'altro che ideali. Quindi gli sviluppatori del sistema devono mantenere un buon equilibrio tra questi due fattori a seconda dei requisiti di sicurezza.

Il riconoscimento del modello si occupa di identificare un modello e confermarlo di nuovo. In generale, un modello può essere un'immagine dell'impronta digitale, una parola corsiva scritta a mano, un volto umano, un segnale vocale, un codice a barre o una pagina Web su Internet.

I singoli modelli sono spesso raggruppati in varie categorie in base alle loro proprietà. Quando i modelli delle stesse proprietà sono raggruppati insieme, il gruppo risultante è anche un modello, che viene spesso chiamato modelloclass.

Il riconoscimento dei modelli è la scienza per osservare, distinguere i modelli di interesse e prendere decisioni corrette sui modelli o sulle classi dei modelli. Pertanto, un sistema biometrico applica il riconoscimento di modelli per identificare e classificare gli individui, confrontandoli con i modelli memorizzati.

Riconoscimento di modelli in biometria

La tecnica di riconoscimento del modello svolge le seguenti attività:

Classification - Identificare i caratteri scritti a mano, CAPTCHA, distinguere gli esseri umani dai computer.

Segmentation - Rilevamento di aree di testo o di volti nelle immagini.

Syntactic Pattern Recognition - Determinazione del modo in cui un gruppo di simboli o operatori matematici sono correlati e come formano un'espressione significativa.

La tabella seguente evidenzia il ruolo del riconoscimento di pattern in biometria:

| Attività di riconoscimento del modello | Ingresso | Produzione |

|---|---|---|

| Riconoscimento dei caratteri (riconoscimento della firma) | Segnali ottici o colpi | Nome del personaggio |

| Riconoscimento del relatore | Voce | Identità di chi parla |

| Impronta digitale, immagine del viso, immagine della geometria della mano | Immagine | Identità dell'utente |

Componenti di Pattern Recognition

La tecnica di riconoscimento del modello estrae un modello casuale di tratto umano in una firma digitale compatta, che può fungere da identificatore biologico. I sistemi biometrici utilizzano tecniche di riconoscimento di pattern per classificare gli utenti e identificarli separatamente.

I componenti del riconoscimento del pattern sono i seguenti:

Algoritmi popolari nel riconoscimento di modelli

Gli algoritmi di generazione di pattern più popolari sono:

Algoritmo del vicino più vicino

È necessario prendere il vettore dell'individuo sconosciuto e calcolare la sua distanza da tutti i modelli nel database. La distanza più piccola offre la migliore corrispondenza.

Algoritmo di back-propagation (Backprop)

È un algoritmo un po 'complesso ma molto utile che richiede molti calcoli matematici.

Ci sono vari segnali che possiamo ottenere nel mondo reale come suono, luce, segnali radio, segnali biomedici dal corpo umano, ecc. Tutti questi segnali sono sotto forma di un flusso continuo di informazioni, chiamato segnali analogici. La voce umana è un tipo di segnale che riceviamo dal mondo reale e utilizziamo come input biometrico.

Cos'è un segnale?

Un segnale è una grandezza fisica misurabile contenente alcune informazioni, che possono essere trasmesse, visualizzate, registrate o modificate.

Elaborazione del segnale in biometria

Esistono vari motivi per l'elaborazione dei segnali. I sistemi biometrici, richiedono l'elaborazione vocale per vari motivi:

- Per estrarre informazioni significative dal campione del candidato.

- Per rimuovere il rumore dal campione.

- Per rendere trasmissibile il campione.

- Per rimuovere la distorsione del campione.

Il modulo di elaborazione del segnale analogico converte le informazioni del mondo reale come le onde sonore sotto forma di 0 e 1 per renderle comprensibili e utilizzabili dai sistemi digitali contemporanei come i sistemi biometrici. Le sequenze di tasti, la geometria della mano, la firma e il parlato rientrano nei domini dell'elaborazione del segnale e del riconoscimento di pattern.

Sistemi di elaborazione del segnale digitale (DSP)

Esistono due tipi di segnali: analogico e digitale. I segnali analogici sono un flusso continuo di informazioni ininterrotto mentre il segnale digitale è un flusso di 0 e 1.

I sistemi DSP sono uno dei componenti importanti dei sistemi biometrici, che convertono i segnali analogici in un flusso di valori digitali discreti campionando e digitalizzando utilizzando un convertitore analogico-digitale (ADC).

I DSP sono microcomputer digitali a chip singolo, che elaborano segnali elettrici generati da sensori elettronici da fotocamere, sensori di impronte digitali, microfoni, ecc.

DSP in biometria

Un DSP consente al sistema biometrico di essere piccolo e facilmente trasportabile, di funzionare in modo efficiente e di essere complessivamente meno costoso.

L'architettura DSP è costruita per supportare algoritmi matematici complessi che implicano una quantità significativa di moltiplicazione e addizione. Il DSP può eseguire la moltiplicazione / aggiunta in un singolo ciclo con l'aiuto dell'hardware di moltiplicazione / accumulo (MAC) all'interno della sua unità logica aritmetica (ALU).

Può anche migliorare la risoluzione dell'immagine acquisita con l'uso di trasformate veloci di Fourier (FFT) bidimensionali e filtri IR finiti.

Le immagini hanno una quota enorme in questa era dell'informazione. In biometria, l'elaborazione delle immagini è necessaria per identificare un individuo la cui immagine biometrica è stata precedentemente memorizzata nel database. I volti, le impronte digitali, le iridi, ecc. Sono dati biometrici basati su immagini, che richiedono tecniche di elaborazione delle immagini e di riconoscimento dei modelli.

Affinché un sistema biometrico basato su immagini funzioni in modo accurato, è necessario che l'immagine campione della biometria dell'utente sia in una forma molto chiara e non adulterata.

Requisiti per l'elaborazione delle immagini in biometria

L'immagine biometrica dell'utente viene inserita nel sistema biometrico. Il sistema è programmato per manipolare l'immagine utilizzando le equazioni e quindi memorizzare i risultati del calcolo per ogni pixel.

Per migliorare selettivamente alcune caratteristiche fini nei dati e per rimuovere determinati disturbi, i dati digitali sono soggetti a varie operazioni di elaborazione delle immagini.

I metodi di elaborazione delle immagini possono essere raggruppati in tre categorie funzionali:

Restauro dell'immagine

Il restauro delle immagini include principalmente:

- Riduzione del rumore introdotto nell'immagine al momento dell'acquisizione del campione.

- La rimozione delle distorsioni è comparsa durante la registrazione dei dati biometrici.

L'ottimizzazione dell'immagine riduce il disturbo nell'immagine. Lo smorzamento viene eseguito sostituendo ogni pixel con il valore medio con il pixel adiacente. Il sistema biometrico utilizza vari algoritmi di filtraggio e tecniche di riduzione del rumore come Median Filtering, Adaptive Filtering, Statistical Histogram, Wavelet Transforms, ecc.

Miglioramento dell'immagine

Le tecniche di miglioramento delle immagini migliorano la visibilità di qualsiasi parte o caratteristica dell'immagine e sopprimono le informazioni in altre parti. Viene eseguito solo dopo il completamento del ripristino. Comprende luminosità, nitidezza, regolazione del contrasto, ecc., In modo che l'immagine sia utilizzabile per ulteriori elaborazioni.

Estrazione delle caratteristiche

Dall'immagine vengono estratti due tipi di funzionalità, ovvero:

General features - Le caratteristiche come forma, consistenza, colore, ecc., Che vengono utilizzate per descrivere il contenuto dell'immagine.

Domain-specific features - Sono funzioni dipendenti dall'applicazione come viso, iride, impronte digitali, ecc. I filtri Gabor vengono utilizzati per estrarre le funzioni.

Quando le caratteristiche vengono estratte dall'immagine, è necessario scegliere un classificatore adatto. Il classificatore ampiamente utilizzatoNearest Neighbor classifier, che confronta il vettore delle caratteristiche dell'immagine candidata con il vettore dell'immagine memorizzata nel database.

B-Splinessono approssimazioni applicate per descrivere i modelli di curve nei sistemi biometrici delle impronte digitali. I coefficienti di B-Splines sono usati come caratteristiche. In caso di sistema di riconoscimento dell'iride, le immagini dell'iride vengono scomposte utilizzando Discrete Wavelet Transform (DWT) ei coefficienti DWT vengono quindi utilizzati come caratteristiche.

Il funzionamento di un sistema biometrico dipende fortemente dai dispositivi di input che sono soggetti a limitazioni operative. A volte, i dispositivi stessi potrebbero non riuscire a catturare i campioni di input necessari. Potrebbero non acquisire sufficientemente il campione. Ciò rende il sistema inaffidabile e vulnerabile.

Più un sistema biometrico è vulnerabile, più è insicuro.

Vulnerabilità del sistema biometrico

Ci sono le due principali cause di vulnerabilità del sistema biometrico:

Errori di sistema

Ci sono due modi in cui un sistema biometrico può non funzionare:

Intrinsic failures - Sono guasti come sensori non funzionanti, errore di estrazione di funzionalità, abbinamento o moduli decisionali, ecc.

Failures due to attacks - Sono dovuti a lacune nella progettazione del sistema biometrico, disponibilità di qualsiasi calcolo agli aggressori, attacchi interni da parte di amministratori di sistema non etici, ecc.

Infrastruttura non sicura

Il sistema biometrico può essere accessibile a utenti malintenzionati se il suo hardware, software e dati utente non sono protetti.

Rischi con la sicurezza del sistema biometrico

La sicurezza di un sistema biometrico è importante in quanto i dati biometrici non sono facili da revocare o sostituire. Esistono i seguenti rischi importanti per quanto riguarda la sicurezza dei sistemi biometrici:

Rischio di furto dei dati dell'utente

Se il sistema biometrico è vulnerabile, l'hacker può violarne la sicurezza e raccogliere i dati dell'utente registrati nel database. Crea più rischi per la privacy.

Rischio di compromissione dei dati utente

Dopo aver acquisito il campione biometrico, l'hacker può presentare un campione falso al sistema. Se i dati dell'utente vengono compromessi, rimangono compromessi per sempre. L'ovvia ragione è che l'utente ha solo un numero limitato di dati biometrici e sono difficili da sostituire, a differenza delle password o delle carte d'identità.

Sebbene i dati biometrici siano crittografati e archiviati, devono essere decrittografati per scopi corrispondenti. Al momento della corrispondenza, un hacker potrebbe violare la sicurezza.

Sicurezza del sistema biometrico

Viene proposta una serie di soluzioni per affrontare il problema della sicurezza del sistema biometrico. I modelli biometrici non vengono mai memorizzati nella forma grezza. Sono crittografati; a volte anche due volte.

Nel caso della biometria, sono coinvolte varie risorse come esseri umani (soggetti o candidati), entità (componenti o processi del sistema) e dati biometrici (informazioni). I requisiti di sicurezza diconfidentiality, integrity, authenticity, non-repudiation, e availabilitysono essenziali in biometria. Esaminiamoli brevemente:

Autenticità

È la qualità o lo stato di essere puri, genuini o originali, piuttosto che essere riprodotti. Le informazioni sono autentiche quando si trovano nello stesso stato e qualità quando sono state create, archiviate o trasferite.

Ci sono due autenticità in un sistema biometrico: entity authenticity e data origin authenticity. L'autenticità dell'entità conferma che tutte le entità coinvolte nell'elaborazione complessiva sono quelle che affermano di essere. L'autenticità dell'origine dei dati garantisce la genuinità e l'originalità dei dati. Ad esempio, i dati biometrici vengono acquisiti con dispositivi sensori. I dati acquisiti provenienti da un sensore originale non vengono falsificati da una registrazione precedente.

Riservatezza

Limita l'accesso e la divulgazione delle informazioni agli utenti autorizzati e impedisce l'accesso o la divulgazione a persone non autorizzate. Nei casi di un sistema biometrico, si riferisce principalmente alle informazioni di autenticazione biometriche e correlate quando vengono acquisite e archiviate, che devono essere tenute segrete da entità non autorizzate.

Le informazioni biometriche dovrebbero essere completamente accessibili solo alla persona a cui appartengono. Durante l'identificazione e la variazione, il candidato che accede deve essere limitato con adeguate misure di sicurezza.

Integrità

È la condizione di essere completo e inalterato che si riferisce alla sua coerenza, accuratezza e correttezza. Per un sistema biometrico, l'integrità dovrebbe essere elevata. Qualsiasi manipolazione dannosa durante il funzionamento e la conservazione dovrebbe essere tenuta lontana o rilevata prima includendone la notifica e la correzione.

Non ripudio

È l'identificazione delle risorse coinvolte come entità e componenti. È anche visto come responsabilità. Ad esempio, vieta a un mittente o un destinatario di informazioni biometriche di negare di aver inviato o ricevuto informazioni biometriche.

Disponibilità

Una risorsa ha la proprietà di disponibilità rispetto a un insieme di entità se tutti i membri dell'insieme possono accedere alla risorsa. Un aspetto chiamatoreachability garantisce che gli esseri umani oi processi di sistema possano o non possano essere contattati, a seconda degli interessi dell'utente.

Gli aggressori possono rendere il sistema inutilizzabile per utenti autentici, impedendo loro di utilizzare applicazioni autenticate. Questi aggressori prendono di mira la disponibilità delle informazioni.

Criteri per la generazione di modelli biometrici

Ecco i criteri per la generazione di modelli biometrici:

Garantire che il modello provenga da un candidato umano e venga acquisito da un sensore e un software originali.

Protezione di un modello biometrico mediante crittografia con proprietà di irreversibilità. Ciò rende difficile per gli hacker calcolare le informazioni biometriche originali dal modello sicuro.

Creare un file unlikable (unique)modello biometrico. Un sistema biometrico non dovrebbe essere in grado di accedere al modello dello stesso candidato registrato in un altro sistema biometrico. Nel caso in cui un hacker riesce a recuperare un modello biometrico da un sistema biometrico, non dovrebbe essere in grado di utilizzare questo modello per ottenere l'accesso tramite un altro sistema biometrico, anche se entrambe le verifiche possono essere basate sullo stesso modello biometrico del candidato. Inoltre, un sistema biometrico non collegabile dovrebbe rendere impossibile derivare qualsiasi informazione basata sulla relazione tra due modelli.

Creare un file cancellable e renewablemodello. Sottolinea la possibilità di annullare o disattivare il modello compromesso e riprodurne un altro, in modo simile a come è possibile riprodurre una smartcard smarrita o rubata.

Le caratteristiche "rinnovabile" e "non collegabile" sono ottenute tramite salting techniques. La salatura aggiunge dati univoci generati casualmente noti come "sale" alle informazioni originali per renderle distinte dagli altri.

Progettazione di una precisione del sistema biometrico rispetto sia a FAR che a FRR.

Selezionando con attenzione un algoritmo di crittografia adatto. Alcuni algoritmi possono amplificare anche piccole variazioni inerenti ai dati biometrici di un individuo, il che può portare a FRR più elevate.

Utilizzando un'importante tecnica di crittografia come hashing method, che è efficace quando viene applicata una permutazione diversa con ogni generazione di modello. Diverse permutazioni garantiscono l'unicità di ogni modello nonostante l'utilizzo degli stessi dati biometrici di input.

Impiegando uno schema di protezione efficace per elevare il performance del sistema.

Sono in corso molte attività di ricerca e sviluppo per la sicurezza e la riservatezza dei dati biometrici.