Tecnologie di comunicazione - Guida rapida

Lo scambio di informazioni attraverso l'uso di parole, segni o simboli è chiamato comunicazione. Quando i primi uomini iniziarono a parlare, circa 5.000.000 anni fa, quella era la prima modalità di comunicazione. Prima di immergerci nelle moderne tecnologie che guidano la comunicazione nel mondo contemporaneo, dobbiamo sapere come gli esseri umani hanno sviluppato migliori tecniche di comunicazione per condividere le conoscenze tra loro.

Storia della comunicazione

Comunicare con persone a distanza è noto come telecommunication. Le prime forme di telecomunicazione furonosmoke signals, drums o fuoco torches. Il principale svantaggio di questi sistemi di comunicazione era che poteva essere trasmesso solo un insieme di messaggi predeterminati. Questo problema fu superato nel XVIII e XIX secolo attraverso lo sviluppo ditelegraphy e Morse code.

L'invenzione del telefono e l'istituzione della telefonia commerciale nel 1878 segnarono una svolta nei sistemi di comunicazione e nacque la vera telecomunicazione. L'Unione Internazionale delle Telecomunicazioni (ITU) definisce le telecomunicazioni come trasmissione, emissione e ricezione di qualsiasi segno, segnale o messaggio da parte di sistemi elettromagnetici. Ora avevamo la tecnologia di comunicazione per connetterci con persone che si trovano fisicamente a migliaia di chilometri di distanza.

I telefoni lasciarono lentamente il posto alla televisione, al videotelefono, al satellite e infine alle reti di computer. Le reti di computer hanno rivoluzionato la comunicazione e le tecnologie di comunicazione moderne. Questo sarà l'argomento del nostro studio approfondito nei capitoli successivi.

ARPANET - la prima rete

ARPANET - Advanced Research Projects Agency Network- il nonno di Internet era una rete istituita dal Dipartimento della Difesa degli Stati Uniti (DOD). Il lavoro per la creazione della rete è iniziato nei primi anni '60 e il DOD ha sponsorizzato importanti lavori di ricerca, che hanno portato allo sviluppo di protocolli, linguaggi e framework iniziali per la comunicazione di rete.

Aveva quattro nodi presso l'Università della California a Los Angeles (UCLA), lo Stanford Research Institute (SRI), l'Università della California a Santa Barbara (UCSB) e l'Università dello Utah. Il 29 ottobre 1969, il primo messaggio fu scambiato tra UCLA e SRI. L'e-mail è stata creata da Roy Tomlinson nel 1972 presso Bolt Beranek e Newman, Inc. (BBN) dopo che l'UCLA è stata collegata alla BBN.

Internet

ARPANET si espanse per collegare DOD con quelle università degli Stati Uniti che stavano conducendo ricerche relative alla difesa. Copreva la maggior parte delle principali università del paese. Il concetto di networking ha avuto un impulso quando l'University College of London (Regno Unito) e il Royal Radar Network (Norvegia) si sono collegati ad ARPANET e si è formata una rete di reti.

Il termine Internet è stato coniato da Vinton Cerf, Yogen Dalal e Carl Sunshine della Stanford University per descrivere questa rete di reti. Insieme hanno anche sviluppato protocolli per facilitare lo scambio di informazioni su Internet. Il protocollo TCP (Transmission Control Protocol) costituisce ancora la spina dorsale della rete.

Telenet

Telenet è stato il primo adattamento commerciale di ARPANET introdotto nel 1974. Con questo è stato introdotto anche il concetto di Internet Service Provider (ISP). La funzione principale di un ISP è fornire una connessione Internet ininterrotta ai propri clienti a tariffe convenienti.

World Wide Web

Con la commercializzazione di Internet, sono state sviluppate sempre più reti in diverse parti del mondo. Ogni rete utilizzava protocolli diversi per la comunicazione sulla rete. Ciò ha impedito a reti diverse di connettersi insieme senza problemi. Negli anni '80, Tim Berners-Lee guidò un gruppo di informatici al CERN, in Svizzera, per creare una rete senza soluzione di continuità di reti diverse, chiamata World Wide Web (WWW).

Il World Wide Web è una complessa rete di siti Web e pagine Web collegati tra loro tramite ipertesti. L'ipertesto è una parola o un gruppo di parole che collegano a un'altra pagina web dello stesso o di un altro sito web. Quando si fa clic sull'ipertesto, si apre un'altra pagina web.

L'evoluzione da ARPANET a WWW è stata possibile grazie a molti nuovi risultati di ricercatori e informatici di tutto il mondo. Ecco alcuni di questi sviluppi:

| Anno | Pietra miliare |

|---|---|

| 1957 | Advanced Research Project Agency formata dagli Stati Uniti |

| 1969 | ARPANET è diventato funzionale |

| 1970 | ARPANET connesso a BBN |

| 1972 | Roy Tomlinson sviluppa la messaggistica di rete o la posta elettronica. Il simbolo @ significa "a" |

| 1973 | APRANET connesso al Royal Radar Network of Norway |

| 1974 | Termine coniato Internet Viene approvato il primo utilizzo commerciale di ARPANET, Telenet |

| 1982 | TCP / IP introdotto come protocollo standard su ARPANET |

| 1983 | Introduzione del Domain Name System |

| 1986 | National Science Foundation porta la connettività a più persone con il suo programma NSFNET |

| 1990 | ARPANET dismesso Sviluppo del primo browser web Nexus HTML sviluppato |

| 2002-2004 | Nasce il Web 2.0 |

Prima di immergerci nei dettagli del networking, esaminiamo alcuni termini comuni associati alla comunicazione dei dati.

Canale

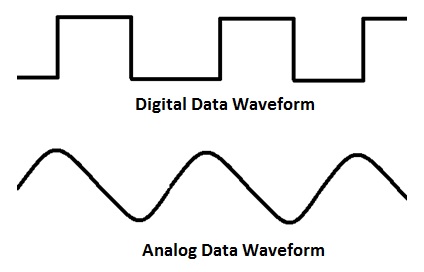

Viene chiamato il supporto fisico come i cavi su cui vengono scambiate le informazioni channel. Il canale di trasmissione potrebbe essereanalog o digital. Come suggerisce il nome, i canali analogici trasmettono i dati utilizzandoanalog signals mentre i canali digitali trasmettono i dati usando digital signals.

Nella terminologia di rete popolare, viene chiamato il percorso su cui vengono inviati o ricevuti i dati data channel. Questo canale dati può essere un mezzo tangibile come cavi in filo di rame o un mezzo di trasmissione simileradio waves.

Velocità di trasferimento dati

La velocità dei dati trasferiti o ricevuti sul canale di trasmissione, misurata per unità di tempo, è chiamata velocità di trasferimento dati. La più piccola unità di misura è bit al secondo (bps). 1 bps significa che 1 bit (0 o 1) di dati viene trasferito in 1 secondo.

Ecco alcune velocità di trasferimento dati comunemente utilizzate:

- 1 Bps = 1 byte al secondo = 8 bit al secondo

- 1 kbps = 1 kilobit al secondo = 1024 bit al secondo

- 1 Mbps = 1 Megabit al secondo = 1024 Kbps

- 1 Gbps = 1 Gigabit al secondo = 1024 Mbps

Larghezza di banda

Le velocità di trasferimento dati che possono essere supportate da una rete sono chiamate larghezza di banda. Viene misurato in bit al secondo (bps). Le reti moderne forniscono larghezza di banda in Kbps, Mbps e Gbps. Alcuni dei fattori che influenzano la larghezza di banda di una rete includono:

- Dispositivi di rete utilizzati

- Protocolli utilizzati

- Numero di utenti collegati

- Overhead di rete come collisioni, errori, ecc.

Portata

Il throughput è la velocità effettiva con cui i dati vengono trasferiti sulla rete. Oltre a trasmettere i dati effettivi, la larghezza di banda della rete viene utilizzata per trasmettere messaggi di errore, frame di riconoscimento, ecc.

Il throughput è una misura migliore della velocità della rete, dell'efficienza e dell'utilizzo della capacità piuttosto che della larghezza di banda.

Protocollo

Il protocollo è un insieme di regole e regolamenti utilizzati dai dispositivi per comunicare sulla rete. Proprio come gli esseri umani, anche i computer hanno bisogno di regole per garantire una comunicazione efficace. Se due persone iniziano a parlare contemporaneamente o in lingue diverse quando non è presente alcun interprete, non può verificarsi alcuno scambio di informazioni significativo.

Allo stesso modo, i dispositivi collegati alla rete devono seguire regole che definiscono situazioni come quando e come trasmettere i dati, quando ricevere i dati, come fornire un messaggio senza errori, ecc.

Alcuni protocolli comuni utilizzati su Internet sono:

- Protocollo di controllo della trasmissione

- Protocollo Internet

- Protocollo punto a punto

- File Transfer Protocol

- Protocollo di trasferimento ipertestuale

- Protocollo di accesso ai messaggi Internet

Nelle reti di grandi dimensioni, potrebbero esserci più percorsi per la trasmissione dei dati senderal ricevitore. Viene chiamata la selezione di un percorso che i dati devono eliminare dalle opzioni disponibiliswitching. Esistono due tecniche di commutazione popolari: commutazione di circuito e commutazione di pacchetto.

Commutazione del circuito

Quando viene stabilito un percorso dedicato per la trasmissione dei dati tra mittente e destinatario, si parla di commutazione del circuito. Quando un nodo di rete desidera inviare dati, siano essi audio, video, testo o qualsiasi altro tipo di informazione, acall request signalviene inviato al destinatario e riconosciuto di nuovo per garantire la disponibilità del percorso dedicato. Questo percorso dedicato viene quindi utilizzato per inviare i dati. ARPANET utilizzava la commutazione del circuito per la comunicazione sulla rete.

Vantaggi della commutazione di circuito

La commutazione del circuito offre questi vantaggi rispetto ad altre tecniche di commutazione:

- Una volta impostato il percorso, l'unico ritardo è nella velocità di trasmissione dei dati

- Nessun problema di congestione o messaggio confuso

Svantaggi della commutazione di circuito

Anche la commutazione del circuito ha i suoi svantaggi:

È richiesto un lungo tempo di configurazione

Un token di richiesta deve viaggiare verso il destinatario e quindi essere riconosciuto prima che possa avvenire qualsiasi trasmissione

La linea potrebbe essere trattenuta per molto tempo

Commutazione di pacchetto

Come abbiamo discusso, il problema principale con la commutazione del circuito è che necessita di una linea dedicata per la trasmissione. Nella commutazione di pacchetto, i dati vengono suddivisi in piccoli pacchetti con ciascun pacchetto con indirizzi di origine e di destinazione, che viaggiano da un router al router successivo.

Affinché qualsiasi rete sia efficace, il flusso di dati non elaborato deve essere trasportato da un dispositivo all'altro su un supporto. Vari mezzi di trasmissione possono essere utilizzati per il trasferimento dei dati. Questi mezzi di trasmissione possono essere di due tipi:

Guided- Nei media guidati, i dati trasmessi viaggiano attraverso un sistema di cablaggio che ha un percorso fisso. Ad esempio, fili di rame, fili in fibra ottica, ecc.

Unguided- Nei supporti non guidati, i dati trasmessi viaggiano attraverso lo spazio libero sotto forma di segnale elettromagnetico. Ad esempio, onde radio, laser, ecc.

Ogni mezzo di trasmissione ha i suoi vantaggi e svantaggi in termini di larghezza di banda, velocità, ritardo, costo per bit, facilità di installazione e manutenzione, ecc. Discutiamo in dettaglio alcuni dei media più comunemente usati.

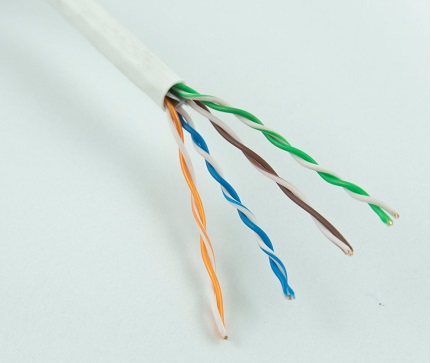

Cavo a doppino intrecciato

I fili di rame sono i fili più comuni utilizzati per la trasmissione dei segnali a causa delle buone prestazioni a costi contenuti. Sono più comunemente usati nelle linee telefoniche. Tuttavia, se due o più cavi giacciono insieme, possono interferire con i segnali l'uno dell'altro. Per ridurre questa interferenza elettromagnetica, una coppia di fili di rame sono intrecciati insieme a forma elicoidale come una molecola di DNA. Tali fili di rame intrecciati sono chiamatitwisted pair. Per ridurre l'interferenza tra i doppini intrecciati vicini, i tassi di torsione sono diversi per ogni coppia.

Fino a 25 doppini intrecciati vengono assemblati in una copertura protettiva per formare cavi a doppino intrecciato che sono la spina dorsale dei sistemi telefonici e delle reti Ethernet.

Vantaggi del cavo a doppino intrecciato

I cavi Twisted Pair sono i cavi più antichi e popolari in tutto il mondo. Ciò è dovuto ai numerosi vantaggi che offrono:

- Personale addestrato facilmente disponibile grazie alla curva di apprendimento poco profonda

- Può essere utilizzato per trasmissioni sia analogiche che digitali

- Meno costoso per brevi distanze

- L'intera rete non si interrompe se una parte della rete è danneggiata

Svantaggi del cavo a doppino intrecciato

Con i suoi numerosi vantaggi, i cavi a doppino intrecciato offrono anche alcuni svantaggi:

- Il segnale non può viaggiare per lunghe distanze senza ripetitori

- Alto tasso di errore per distanze superiori a 100 m

- Molto sottile e quindi si rompe facilmente

- Non adatto per connessioni a banda larga

Cavo schermato a doppino intrecciato

Per contrastare la tendenza dei cavi a doppino intrecciato a captare i segnali di disturbo, i fili sono schermati nei tre modi seguenti:

- Ogni doppino intrecciato è schermato.

- Il set di più doppini intrecciati nel cavo è schermato.

- Ogni doppino intrecciato e quindi tutti i doppini sono schermati.

Tali coppie intrecciate sono chiamate shielded twisted pair (STP) cables. Vengono chiamati i fili che non sono schermati ma semplicemente raggruppati in una guaina protettivaunshielded twisted pair (UTP) cables. Questi cavi possono avere una lunghezza massima di 100 metri.

La schermatura rende il cavo ingombrante, quindi gli UTP sono più popolari di STP. I cavi UTP vengono utilizzati come connessione di rete dell'ultimo miglio nelle case e negli uffici.

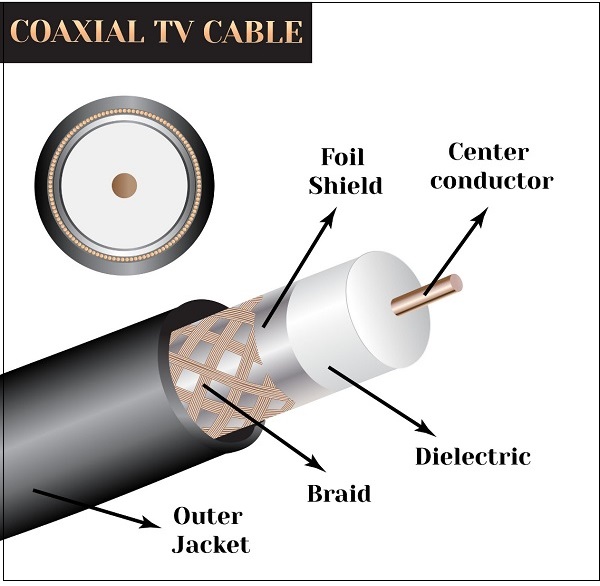

Cavo coassiale

Coaxial cables sono cavi di rame con una migliore shieldingrispetto ai cavi a doppino intrecciato, in modo che i segnali trasmessi possano percorrere distanze maggiori a velocità più elevate. Un cavo coassiale è costituito da questi strati, a partire dal più interno -

Filo di rame rigido come core

Insulating material che circonda il nucleo

Maglia intrecciata strettamente tessuta di conducting material che circonda il insulator

Protettivo plastic sheath avvolgendo il filo

I cavi coassiali sono ampiamente utilizzati per cable TV collegamenti e LANs.

Vantaggi dei cavi coassiali

Questi sono i vantaggi dei cavi coassiali:

Eccellente immunità al rumore

I segnali possono percorrere distanze maggiori a velocità più elevate, ad esempio da 1 a 2 Gbps per un cavo da 1 Km

Può essere utilizzato sia per segnali analogici che digitali

Economico rispetto ai cavi in fibra ottica

Facile da installare e mantenere

Svantaggi dei cavi coassiali

Questi sono alcuni degli svantaggi dei cavi coassiali:

- Costoso rispetto ai cavi a doppino intrecciato

- Non compatibile con cavi a doppino intrecciato

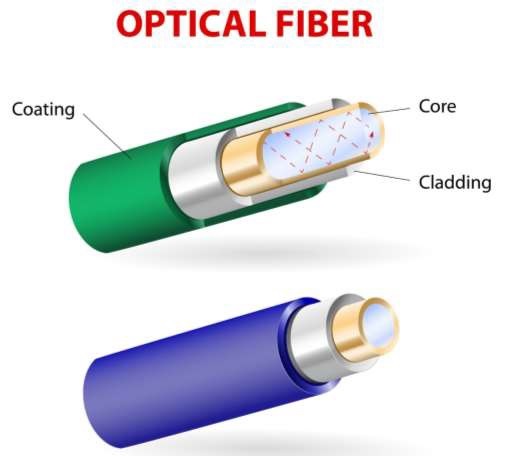

Fibra ottica

Vengono chiamati sottili fili di vetro o plastica utilizzati per trasmettere dati utilizzando onde luminose optical fibre. I diodi a emissione di luce (LED) o i diodi laser (LD) emettono onde luminose sulsource, che viene letto da a detector d'altra parte. Optical fibre cableha un fascio di tali fili o fibre raggruppati insieme in una copertura protettiva. Ogni fibra è composta da questi tre strati, a partire dallo strato più interno -

Core fatto di alta qualità silica glass o plastic

Cladding fatto di alta qualità silica glass o plastic, con un indice di rifrazione inferiore rispetto al nucleo

Rivestimento esterno protettivo chiamato buffer

Notare che sia il nucleo che il rivestimento sono fatti di materiale simile. Tuttavia, comerefractive index del rivestimento è più basso, qualsiasi onda di luce diffusa che cerca di sfuggire al nucleo viene riflessa a causa di total internal reflection.

La fibra ottica sta rapidamente sostituendo i fili di rame nelle linee telefoniche, nelle comunicazioni Internet e persino nelle connessioni TV via cavo perché i dati trasmessi possono percorrere distanze molto lunghe senza indebolirsi. Single node Il cavo in fibra ottica può avere una lunghezza massima del segmento di 2 km e una larghezza di banda fino a 100 Mbps. Multi-node Il cavo in fibra ottica può avere una lunghezza massima del segmento di 100 km e una larghezza di banda fino a 2 Gbps.

Vantaggi della fibra ottica

La fibra ottica sta rapidamente sostituendo i fili di rame a causa di questi vantaggi che offre:

- Elevata larghezza di banda

- Immune alle interferenze elettromagnetiche

- Adatto per aree industriali e rumorose

- I segnali che trasportano dati possono percorrere lunghe distanze senza indebolirsi

Svantaggi della fibra ottica

Nonostante i segmenti lunghi e l'elevata larghezza di banda, l'utilizzo della fibra ottica potrebbe non essere un'opzione praticabile per tutti a causa di questi svantaggi:

- I cavi in fibra ottica sono costosi

- Tecnologia sofisticata richiesta per la produzione, l'installazione e la manutenzione dei cavi in fibra ottica

- Le onde luminose sono unidirezionali, quindi per la trasmissione full duplex sono necessarie due frequenze

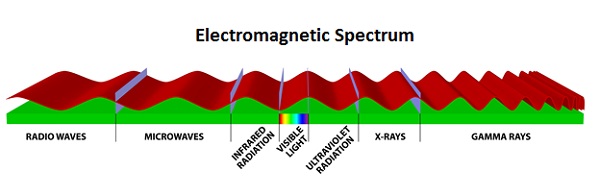

Infrarossi

Le onde a infrarossi a bassa frequenza vengono utilizzate per comunicazioni a brevissima distanza come telecomando TV, altoparlanti wireless, porte automatiche, dispositivi portatili ecc. I segnali a infrarossi possono propagarsi all'interno di una stanza ma non possono penetrare nelle pareti. Tuttavia, a causa di un raggio così breve, è considerata una delle modalità di trasmissione più sicure.

Onde radio

Viene chiamata la trasmissione di dati utilizzando frequenze radio radio-wave transmission. Conosciamo tutti i canali radio che trasmettono programmi di intrattenimento. Le stazioni radio trasmettono le onde radio usandotransmitters, che vengono ricevuti dal ricevitore installato nei nostri dispositivi.

Sia i trasmettitori che i ricevitori utilizzano antenne per irradiare o acquisire segnali radio. Queste frequenze radio possono essere utilizzate anche perdirect voice communication all'interno del allocated range. Questa gamma è solitamente di 10 miglia.

Vantaggi delle onde radio

Questi sono alcuni dei vantaggi delle trasmissioni di onde radio:

- Modalità economica di scambio di informazioni

- Non è necessario acquistare terreno per la posa dei cavi

- L'installazione e la manutenzione dei dispositivi è economica

Svantaggi delle onde radio

Questi sono alcuni degli svantaggi delle trasmissioni di onde radio:

- Mezzo di comunicazione insicuro

- Soggetto a cambiamenti climatici come pioggia, temporali, ecc.

Vengono chiamati i dispositivi hardware utilizzati per collegare computer, stampanti, fax e altri dispositivi elettronici a una rete network devices. Questi dispositivi trasferiscono i dati in modo veloce, sicuro e corretto su reti uguali o diverse. I dispositivi di rete possono essere inter-rete o intra-rete. Alcuni dispositivi sono installati sul dispositivo, come la scheda NIC o il connettore RJ45, mentre alcuni fanno parte della rete, come router, switch, ecc. Esploriamo alcuni di questi dispositivi in maggiore dettaglio.

Modem

Il modem è un dispositivo che consente a un computer di inviare o ricevere dati tramite linee telefoniche o via cavo. I dati memorizzati sul computer sono digitali, mentre una linea telefonica o un cavo può trasmettere solo dati analogici.

La funzione principale del modem è convertire il segnale digitale in analogico e viceversa. Il modem è una combinazione di due dispositivi:modulator e demodulator. Ilmodulatorconverte i dati digitali in dati analogici quando i dati vengono inviati dal computer. Ildemodulator converte i segnali di dati analogici in dati digitali quando vengono ricevuti dal computer.

Tipi di modem

Il modem può essere classificato in diversi modi, come la direzione in cui può trasmettere i dati, il tipo di connessione alla linea di trasmissione, la modalità di trasmissione, ecc.

A seconda della direzione di trasmissione dei dati, il modem può essere di questi tipi:

Simplex - Un modem simplex può trasferire dati in una sola direzione, dal dispositivo digitale alla rete (modulatore) o dalla rete al dispositivo digitale (demodulatore).

Half duplex - Un modem half-duplex ha la capacità di trasferire dati in entrambe le direzioni, ma solo una alla volta.

Full duplex - Un modem full duplex può trasmettere dati in entrambe le direzioni contemporaneamente.

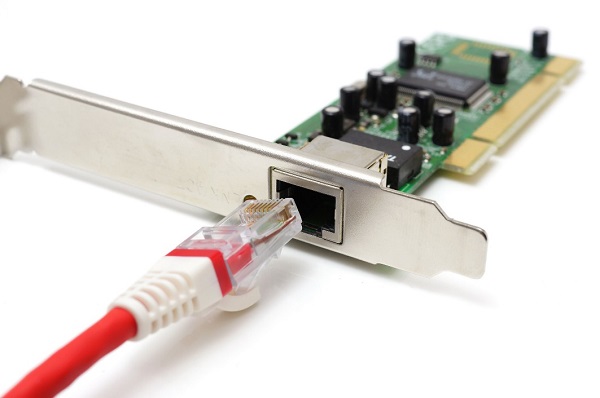

Connettore RJ45

RJ45 è l'acronimo di Registered Jack 45. RJ45 connector è un jack a 8 pin utilizzato dai dispositivi a cui connettersi fisicamente Ethernet basato local area networks (LANs). Ethernetè una tecnologia che definisce i protocolli per stabilire una LAN. I cavi utilizzati per le LAN Ethernet sono a doppino intrecciato e hannoRJ45 connector pinsad entrambe le estremità. Questi pin vanno nella presa corrispondente sui dispositivi e collegano il dispositivo alla rete.

Scheda Ethernet

Ethernet card, conosciuto anche come network interface card (NIC), è un componente hardware utilizzato dai computer per connettersi Ethernet LANe comunicare con altri dispositivi sulla LAN. I primiEthernet cardserano esterni al sistema e dovevano essere installati manualmente. Nei moderni sistemi informatici, è un componente hardware interno. Il NIC haRJ45 socket dove il cavo di rete è fisicamente collegato.

Ethernet card speedspuò variare a seconda dei protocolli supportati. Le vecchie schede Ethernet avevano una velocità massima di10 Mbps. Tuttavia, le schede moderne supportano Ethernet veloci fino a una velocità di100 Mbps. Alcune carte hanno anche una capacità di1 Gbps.

Router

UN router è un network layerdispositivo hardware che trasmette i dati da una LAN all'altra se entrambe le reti supportano lo stesso set di protocolli. Quindi arouter è tipicamente connesso ad almeno due LAN e il internet service provider(ISP). Riceve i suoi dati sotto forma dipackets, quali sono data frames con i loro destination addressaggiunto. Il router rafforza anche i segnali prima di trasmetterli. Ecco perché è anche chiamatorepeater.

Tabella di instradamento

Un router legge la sua tabella di instradamento per decidere il miglior percorso disponibile che il pacchetto può intraprendere per raggiungere la sua destinazione in modo rapido e preciso. La tabella di instradamento può essere di questi due tipi:

Static- In una tabella di instradamento statica le rotte vengono alimentate manualmente. Quindi è adatto solo per reti molto piccole che hanno un massimo di due o tre router.

Dynamic- In una tabella di instradamento dinamica, il router comunica con altri router tramite protocolli per determinare quali rotte sono libere. Questo è adatto per reti più grandi in cui l'alimentazione manuale potrebbe non essere fattibile a causa dell'elevato numero di router.

Interruttore

Switch è un dispositivo di rete a cui connette altri dispositivi Ethernet reti attraverso twisted paircavi. Utilizzapacket switching tecnica a receive, store e forward data packetssulla rete. Lo switch mantiene un elenco di indirizzi di rete di tutti i dispositivi ad esso collegati.

Alla ricezione di un pacchetto, controlla l'indirizzo di destinazione e trasmette il pacchetto alla porta corretta. Prima dell'inoltro, i pacchetti vengono controllati per la collisione e altri errori di rete. I dati vengono trasmessi in modalità full duplex

La velocità di trasmissione dei dati negli switch può essere doppia rispetto a quella di altri dispositivi di rete come gli hub utilizzati per il networking. Questo perché lo switch condivide la sua velocità massima con tutti i dispositivi ad esso collegati. Questo aiuta a mantenere la velocità della rete anche durante un traffico elevato. In effetti, velocità di trasmissione dati più elevate si ottengono sulle reti tramite l'uso di più switch.

Gateway

Gatewayè un dispositivo di rete utilizzato per connettere due o più reti dissimili. Nel gergo delle reti, le reti che utilizzano protocolli diversi lo sonodissimilar networks. Un gateway di solito è un computer con più fileNICsconnesso a reti diverse. Un gateway può anche essere configurato completamente utilizzando il software. Poiché le reti si connettono a una rete diversa tramite gateway, questi sono generalmente host o punti finali della rete.

Gateway usi packet switchingtecnica per trasmettere dati da una rete all'altra. In questo modo è simile a un filerouter, l'unica differenza è che il router può trasmettere dati solo su reti che utilizzano gli stessi protocolli.

Scheda Wi-Fi

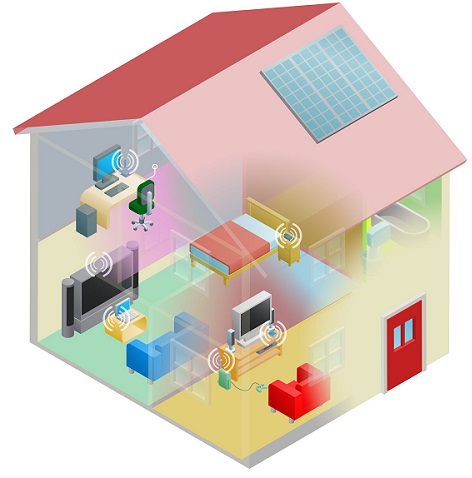

Wi-Fi è l'acronimo di wireless fidelity. Wi-Fi technology viene utilizzato per ottenere wireless connection a qualsiasi rete. Wi-Fi card è un cardutilizzato per connettere qualsiasi dispositivo alla rete locale in modalità wireless. Viene chiamata l'area fisica della rete che fornisce l'accesso a Internet tramite Wi-FiWi-Fi hotspot. Gli hotspot possono essere configurati a casa, in ufficio o in qualsiasi spazio pubblico. Gli stessi hotspot sono collegati alla rete tramite fili.

UN Wi-Fi card viene utilizzato per aggiungere funzionalità come teleconferencing, downloading immagini della fotocamera digitale, video chat, ecc. ai vecchi dispositivi. I dispositivi moderni vengono forniti con il loro integratowireless network adapter.

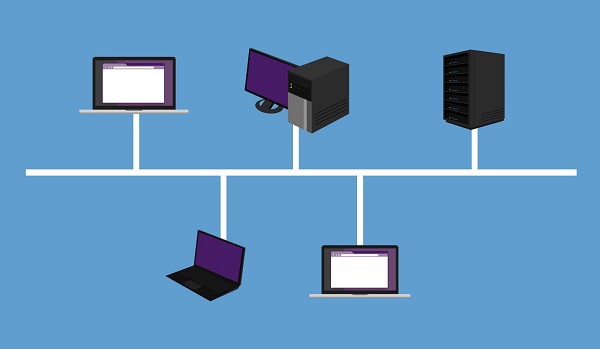

Il modo in cui i dispositivi sono interconnessi per formare una rete è chiamato topologia di rete. Alcuni dei fattori che influenzano la scelta della topologia per una rete sono:

Cost- Il costo di installazione è un fattore molto importante nel costo complessivo della creazione di un'infrastruttura. Quindi la lunghezza dei cavi, la distanza tra i nodi, la posizione dei server, ecc. Devono essere considerati quando si progetta una rete.

Flexibility - La topologia di una rete dovrebbe essere sufficientemente flessibile da consentire la riconfigurazione della configurazione degli uffici, l'aggiunta di nuovi nodi e il trasferimento di nodi esistenti.

Reliability- La rete dovrebbe essere progettata in modo tale da avere un tempo di inattività minimo. Il guasto di un nodo o di un segmento di cablaggio non dovrebbe rendere inutilizzabile l'intera rete.

Scalability - La topologia di rete dovrebbe essere scalabile, ovvero può accogliere il carico di nuovi dispositivi e nodi senza un calo percettibile delle prestazioni.

Ease of installation - La rete dovrebbe essere facile da installare in termini di hardware, software e requisiti di personale tecnico.

Ease of maintenance - La risoluzione dei problemi e la manutenzione della rete dovrebbero essere facili.

Topologia del bus

La rete dati con topologia bus dispone di un file linear transmission cable, generalmente coaxial, a cui molti network devices e workstations sono attaccati lungo la lunghezza. Serverè a un'estremità dell'autobus. Quando una workstation deve inviare dati, trasmettepackets con destination address nella sua intestazione lungo l'autobus.

I dati viaggiano in entrambe le direzioni lungo il bus. Quando il terminale di destinazione vede i dati, li copia sul disco locale.

Vantaggi della topologia del bus

Questi sono i vantaggi dell'utilizzo della topologia bus:

- Facile da installare e mantenere

- Può essere esteso facilmente

- Molto affidabile grazie alla singola linea di trasmissione

Svantaggi della topologia del bus

Questi sono alcuni svantaggi dell'utilizzo della topologia del bus:

- La risoluzione dei problemi è difficile in quanto non esiste un unico punto di controllo

- Un nodo difettoso può arrestare l'intera rete

- I terminali stupidi non possono essere collegati al bus

Topologia ad anello

In ring topology ogni terminale è connesso esattamente two nodes, dando alla rete una forma circolare. I dati viaggiano in una sola direzione predeterminata.

Quando un terminale deve inviare dei dati, li trasmette al nodo vicino che li trasmette a quello successivo. Prima di un'ulteriore trasmissione i dati possono essere amplificati. In questo modo, i dati invadono la rete e raggiungono il nodo di destinazione, che lo rimuove dalla rete. Se i dati raggiungono il mittente, rimuove i dati e li invia nuovamente in un secondo momento.

Vantaggi della topologia ad anello

Questi sono i vantaggi dell'utilizzo della topologia ad anello:

- Sono necessari piccoli segmenti di cavo per collegare due nodi

- Ideale per le fibre ottiche poiché i dati viaggiano in una sola direzione

- Possibili velocità di trasmissione molto elevate

Svantaggi della topologia ad anello

Questi sono alcuni degli svantaggi dell'utilizzo della topologia ad anello:

Il guasto di un singolo nodo provoca l'interruzione dell'intera rete

La risoluzione dei problemi è difficile in quanto potrebbe essere necessario ispezionare molti nodi prima di identificare uno difettoso

Difficile rimuovere uno o più nodi mantenendo intatto il resto della rete

Topologia a stella

Nella topologia a stella, il server è connesso a ciascun nodo individualmente. Il server è anche chiamato nodo centrale. Qualsiasi scambio di dati tra due nodi deve avvenire tramite il server. È la topologia più popolare per le reti di informazione e voce poiché il nodo centrale può elaborare i dati ricevuti dal nodo di origine prima di inviarli al nodo di destinazione.

Vantaggi della topologia a stella

Questi sono i vantaggi dell'utilizzo della topologia a stella:

Il guasto di un nodo non influisce sulla rete

La risoluzione dei problemi è facile in quanto il nodo difettoso può essere rilevato immediatamente dal nodo centrale

Protocolli di accesso semplici richiesti poiché uno dei nodi comunicanti è sempre il nodo centrale

Svantaggi della topologia a stella

Questi sono gli svantaggi dell'utilizzo della topologia a stella:

Potrebbero essere necessari cavi lunghi per collegare ogni nodo al server

Il guasto del nodo centrale fa cadere l'intera rete

Topologia ad albero

La topologia ad albero ha un gruppo di reti a stella collegate a un cavo backbone bus lineare. Incorpora le caratteristiche delle topologie a stella e bus. La topologia ad albero è anche chiamata topologia gerarchica.

Vantaggi della topologia ad albero

Questi sono alcuni dei vantaggi dell'utilizzo della topologia ad albero:

La rete esistente può essere facilmente ampliata

Il cablaggio punto a punto per i singoli segmenti semplifica l'installazione e la manutenzione

Adatto per reti temporanee

Svantaggi della topologia ad albero

Questi sono alcuni degli svantaggi dell'utilizzo della topologia ad albero:

Competenza tecnica richiesta per configurare e cablare la topologia ad albero

Il guasto del cavo backbone provoca l'interruzione dell'intera rete

Rete insicura

Manutenzione difficile per reti di grandi dimensioni

Le reti possono essere classificate in base a dimensioni, complessità, livello di sicurezza o area geografica. Discuteremo alcune delle topologie più popolari in base alla diffusione geografica.

PADELLA

PAN è l'acronimo di Personal Area Network. PAN è l'interconnessione tra i dispositivi all'interno del raggio dello spazio privato di una persona, tipicamente entro un raggio di 10 metri. Se hai trasferito immagini o brani dal tuo laptop al cellulare o dal cellulare al cellulare del tuo amico tramite Bluetooth, hai configurato e utilizzato una rete area personale.

Una persona può collegare il suo laptop, smartphone, assistente digitale personale e stampante portatile a una rete domestica. Questa rete potrebbe essere completamente Wi-Fi o una combinazione di cablata e wireless.

LAN

LAN o Local Area Network è una rete cablata distribuita su un singolo sito come un ufficio, un edificio o un'unità di produzione. La LAN viene configurata quando i membri del team devono condividere le risorse software e hardware tra loro ma non con il mondo esterno. Le risorse software tipiche includono documenti ufficiali, manuali utente, manuali per i dipendenti, ecc. Le risorse hardware che possono essere facilmente condivise in rete includono stampanti, fax, modem, spazio di memoria, ecc. Ciò riduce drasticamente i costi di infrastruttura per l'organizzazione.

È possibile configurare una LAN utilizzando connessioni cablate o wireless. Una LAN completamente wireless è chiamata Wireless LAN o WLAN.

UOMO

MAN è l'acronimo di Metropolitan Area Network. È una rete distribuita su una città, un campus universitario o una piccola regione. MAN è più grande di una LAN e in genere si sviluppa su diversi chilometri. Obiettivo di MAN è condividere le risorse hardware e software, riducendo così i costi di infrastruttura. MAN può essere costruito collegando più LAN.

L'esempio più comune di MAN è la rete TV via cavo.

PALLIDO

WAN o Wide Area Network è distribuito in un paese o più paesi. La WAN è tipicamente una rete di molte LAN, MAN e WAN. La rete viene configurata utilizzando connessioni cablate o wireless, a seconda della disponibilità e dell'affidabilità.

L'esempio più comune di WAN è Internet.

Network Protocolssono un insieme di regole che disciplinano lo scambio di informazioni in modo facile, affidabile e sicuro. Prima di discutere i protocolli più comuni utilizzati per trasmettere e ricevere dati su una rete, dobbiamo capire come una rete è organizzata o progettata logicamente. Il modello più popolare utilizzato per stabilire una comunicazione aperta tra due sistemi è ilOpen Systems Interface (OSI) model proposto da ISO.

Modello OSI

Il modello OSI non è un file network architectureperché non specifica i servizi e i protocolli esatti per ogni livello. Dice semplicemente cosa dovrebbe fare ogni livello definendo i suoi dati di input e output. Spetta agli architetti di rete implementare i livelli in base alle loro esigenze e alle risorse disponibili.

Questi sono i sette livelli del modello OSI:

Physical layer−È il primo strato che collega fisicamente i due sistemi che devono comunicare. Trasmette i dati in bit e gestisce la trasmissione simplex o duplex tramite modem. Gestisce anche l'interfaccia hardware della scheda di interfaccia di rete alla rete, come cavi, terminatori di cavi, topografia, livelli di tensione, ecc.

Data link layer- È il livello del firmware della scheda di interfaccia di rete. Assembla i datagrammi in frame e aggiunge flag di inizio e fine a ciascun frame. Risolve anche i problemi causati da frame danneggiati, persi o duplicati.

Network layer- Si occupa di instradamento, commutazione e controllo del flusso di informazioni tra le workstation. Inoltre, scompone i datagrammi del livello di trasporto in datagrammi più piccoli.

Transport layer- Fino al livello della sessione, il file è nella sua forma. Il livello di trasporto lo suddivide in frame di dati, fornisce il controllo degli errori a livello di segmento di rete e impedisce a un host veloce di superare uno più lento. Il livello di trasporto isola i livelli superiori dall'hardware di rete.

Session layer - Questo livello è responsabile della creazione di una sessione tra due workstation che desiderano scambiare dati.

Presentation layer- Questo livello si occupa della corretta rappresentazione dei dati, ovvero la sintassi e la semantica delle informazioni. Controlla la sicurezza a livello di file ed è anche responsabile della conversione dei dati in standard di rete.

Application layer- È il livello più alto della rete che è responsabile dell'invio delle richieste di applicazioni da parte dell'utente ai livelli inferiori. Le applicazioni tipiche includono trasferimento file, posta elettronica, accesso remoto, immissione dati, ecc.

Non è necessario che ogni rete abbia tutti i livelli. Ad esempio, il livello di rete non è presente nelle reti di trasmissione.

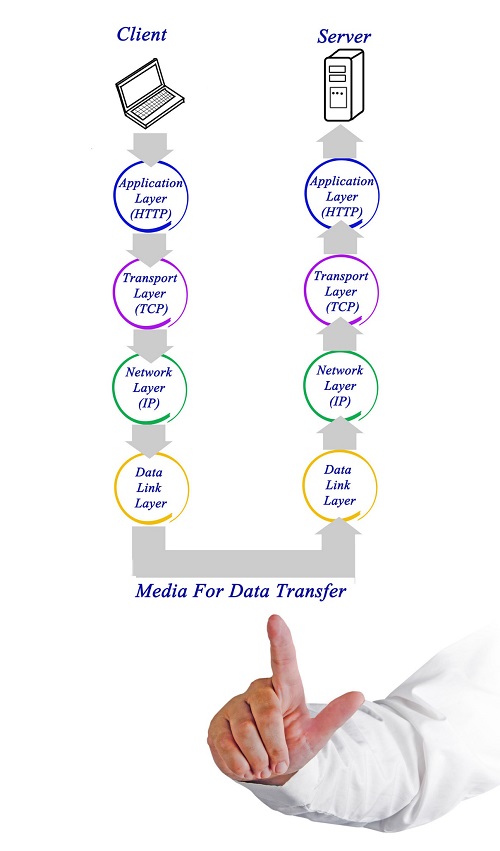

Quando un sistema desidera condividere i dati con un'altra stazione di lavoro o inviare una richiesta sulla rete, viene ricevuta dal livello dell'applicazione. I dati procedono quindi ai livelli inferiori dopo l'elaborazione fino a raggiungere il livello fisico.

A livello fisico, i dati vengono effettivamente trasferiti e ricevuti dal livello fisico della workstation di destinazione. Lì, i dati procedono ai livelli superiori dopo l'elaborazione fino a raggiungere il livello dell'applicazione.

A livello dell'applicazione, i dati o la richiesta vengono condivisi con la workstation. Quindi ogni livello ha funzioni opposte per le workstation di origine e di destinazione. Ad esempio, il livello di collegamento dati della workstation di origine aggiunge i flag di avvio e di arresto ai frame, ma lo stesso livello della workstation di destinazione rimuoverà i flag di avvio e di arresto dai frame.

Vediamo ora alcuni dei protocolli utilizzati dai diversi livelli per soddisfare le richieste degli utenti.

TCP / IP

TCP / IP sta per Transmission Control Protocol/Internet Protocol. TCP / IP è un insieme di protocolli a più livelli utilizzati per la comunicazione su Internet. Il modello di comunicazione di questa suite è il modello client-server. Un computer che invia una richiesta è il client e un computer a cui viene inviata la richiesta è il server.

TCP / IP ha quattro livelli:

Application layer - Vengono utilizzati protocolli a livello di applicazione come HTTP e FTP.

Transport layer- I dati vengono trasmessi sotto forma di datagrammi utilizzando il protocollo TCP (Transmission Control Protocol). TCP è responsabile della scomposizione dei dati sul lato client e quindi del riassemblaggio sul lato server.

Network layer- La connessione a livello di rete viene stabilita utilizzando il protocollo Internet (IP) a livello di rete. Ad ogni macchina connessa a Internet viene assegnato un indirizzo chiamato indirizzo IP dal protocollo per identificare facilmente le macchine di origine e di destinazione.

Data link layer - La trasmissione effettiva dei dati in bit avviene a livello di collegamento dati utilizzando l'indirizzo di destinazione fornito dal livello di rete.

TCP / IP è ampiamente utilizzato in molte reti di comunicazione diverse da Internet.

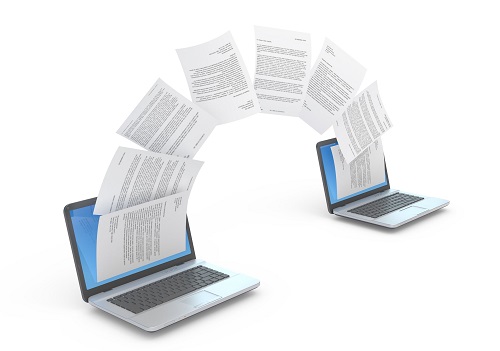

FTP

Come abbiamo visto, la necessità di una rete è emersa principalmente per facilitare la condivisione di file tra i ricercatori. E fino ad oggi, il trasferimento di file rimane una delle strutture più utilizzate. Il protocollo che gestisce queste richieste lo èFile Transfer Protocol o FTP.

L'utilizzo di FTP per trasferire i file è utile in questi modi:

Trasferisce facilmente file tra due reti diverse

Può riprendere le sessioni di trasferimento file anche se la connessione viene interrotta, se il protocollo è configurato in modo appropriato

Consente la collaborazione tra team geograficamente separati

PPP

Point to Point Protocol o PPP è un protocollo di livello di collegamento dati che consente la trasmissione del traffico TCP / IP su una connessione seriale, come la linea telefonica.

Per fare ciò, PPP definisce queste tre cose:

Un metodo di framing per definire chiaramente la fine di un frame e l'inizio di un altro, incorporando anche il rilevamento degli errori.

Link control protocol (LCP) per attivare le linee di comunicazione, autenticarle e disattivarle quando non sono più necessarie.

Protocollo di controllo di rete (NCP) per ogni protocollo di livello di rete supportato da altre reti.

Utilizzando PPP, gli utenti domestici possono usufruire della connessione Internet tramite linee telefoniche.

Qualsiasi dispositivo che non ha bisogno di rimanere in un posto per svolgere le sue funzioni è un dispositivo mobile. Quindi laptop, smartphone e assistenti digitali personali sono alcuni esempi di dispositivi mobili. A causa della loro natura portatile, i dispositivi mobili si connettono alle reti in modalità wireless. I dispositivi mobili in genere utilizzano le onde radio per comunicare con altri dispositivi e reti. Qui discuteremo i protocolli utilizzati per effettuare la comunicazione mobile.

I protocolli di comunicazione mobile utilizzano il multiplexing per inviare informazioni. Il multiplexing è un metodo per combinare più segnali digitali o analogici in un segnale sul canale dati. Ciò garantisce un utilizzo ottimale di risorse e tempo costosi. Alla destinazione questi segnali vengono de-multiplexati per recuperare i singoli segnali.

Questi sono i tipi di opzioni di multiplexing disponibili per i canali di comunicazione:

FDM (Frequency Division Multiplexing)- Qui a ogni utente viene assegnata una frequenza diversa dallo spettro completo. Tutte le frequenze possono quindi viaggiare simultaneamente sul canale dati.

TDM (Time Division Multiplexing)- Una singola frequenza radio è suddivisa in più slot e ogni slot è assegnato a un utente diverso. Quindi più utenti possono essere supportati contemporaneamente.

CDMA (Code Division Multiplexing)- Qui diversi utenti condividono lo stesso spettro di frequenze contemporaneamente. Si differenziano assegnando loro codici univoci. Il destinatario ha la chiave univoca per identificare le singole chiamate.

GSM

GSM è l'acronimo di Global System for Mobile communications. Il GSM è uno dei sistemi di telefonia wireless digitale più utilizzati. È stato sviluppato in Europa negli anni '80 ed è ora uno standard internazionale in Europa, Australia, Asia e Africa. Qualsiasi telefono GSM con una scheda SIM (Subscriber Identity Module) può essere utilizzato in qualsiasi paese che utilizza questo standard. Ogni carta SIM ha un numero di identificazione univoco. Dispone di memoria per memorizzare applicazioni e dati come numeri di telefono, processore per svolgere le sue funzioni e software per inviare e ricevere messaggi

La tecnologia GSM utilizza TDMA (Time Division Multiple Access) per supportare fino a otto chiamate contemporaneamente. Utilizza anche la crittografia per rendere i dati più sicuri.

Le frequenze utilizzate dallo standard internazionale sono comprese tra 900 MHz e 1800 MHz. Tuttavia, i telefoni GSM utilizzati negli Stati Uniti utilizzano una frequenza di 1900 MHz e quindi non sono compatibili con il sistema internazionale.

CDMA

CDMA è l'acronimo di Code Division Multiple Access. Fu usato per la prima volta dai militari britannici durante la seconda guerra mondiale. Nel dopoguerra il suo utilizzo si diffuse in aree civili grazie all'elevata qualità del servizio. Poiché ogni utente riceve l'intero spettro per tutto il tempo, la qualità della voce è molto alta. Inoltre, viene crittografato automaticamente e quindi fornisce un'elevata sicurezza contro l'intercettazione del segnale e le intercettazioni.

WLL

WLL sta per Wireless in Local Loop. Si tratta di un servizio telefonico locale senza fili che può essere fornito a casa o in ufficio. Gli abbonati si connettono alla loro centrale locale invece che alla centrale in modalità wireless. L'uso del collegamento wireless elimina la costruzione della connessione di rete nell'ultimo miglio o nel primo miglio, riducendo così i costi e i tempi di configurazione. Poiché i dati vengono trasferiti su un raggio molto breve, sono più sicuri delle reti cablate.

Il sistema WLL è composto da pulsantiere utente e da una stazione base. La stazione base è collegata alla centrale e un'antenna. L'antenna trasmette e riceve le chiamate dagli utenti tramite collegamenti a microonde terrestri. Ogni stazione base può supportare più ricevitori a seconda della sua capacità.

GPRS

GPRS è l'acronimo di General Packet Radio Services. È una tecnologia di comunicazione wireless basata su pacchetti che addebita gli utenti in base al volume di dati che inviano piuttosto che al periodo di tempo per il quale stanno utilizzando il servizio. Ciò è possibile perché GPRS invia i dati sulla rete in pacchetti e la sua velocità dipende dal traffico di rete. All'aumentare del traffico, la qualità del servizio potrebbe diminuire a causa della congestione, quindi è logico addebitare agli utenti un costo in base al volume di dati trasmesso.

GPRS è il protocollo di comunicazione mobile utilizzato dalla telefonia mobile di seconda (2G) e terza generazione (3G). Garantisce una velocità da 56 kbps a 114 kbps, tuttavia la velocità effettiva può variare a seconda del carico di rete.

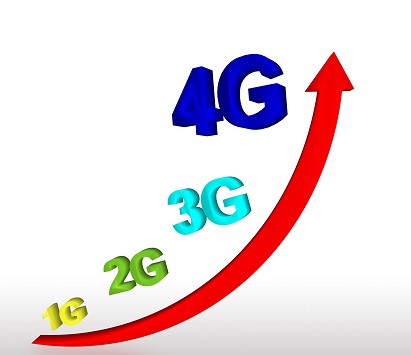

Dall'introduzione del primo telefono cellulare commerciale nel 1983 da parte di Motorola, la tecnologia mobile ha fatto molta strada. Che si tratti di tecnologia, protocolli, servizi offerti o velocità, i cambiamenti nella telefonia mobile sono stati registrati come generazione di comunicazioni mobili. Qui discuteremo le caratteristiche di base di queste generazioni che lo differenziano dalle generazioni precedenti.

Tecnologia 1G

1G si riferisce alla prima generazione di comunicazioni mobili wireless in cui sono stati utilizzati segnali analogici per trasmettere dati. È stato introdotto negli Stati Uniti all'inizio degli anni '80 e progettato esclusivamente per la comunicazione vocale. Alcune caratteristiche della comunicazione 1G sono:

- Velocità fino a 2,4 kbps

- Scarsa qualità della voce

- Telefoni grandi con una durata della batteria limitata

- Nessuna protezione dei dati

Tecnologia 2G

2G si riferisce alla seconda generazione di telefonia mobile che ha utilizzato per la prima volta segnali digitali. È stato lanciato in Finlandia nel 1991 e utilizzava la tecnologia GSM. Alcune caratteristiche importanti della comunicazione 2G sono:

- Velocità dati fino a 64 kbps

- Possibilità di messaggistica di testo e multimediale

- Qualità migliore di 1G

Quando è stata introdotta la tecnologia GPRS, ha consentito la navigazione web, i servizi di posta elettronica e velocità di upload / download elevate. 2G con GPRS è anche indicato come 2.5G, un passo avanti rispetto alla prossima generazione di dispositivi mobili.

Tecnologia 3G

La terza generazione (3G) della telefonia mobile è iniziata con l'inizio del nuovo millennio e ha offerto importanti progressi rispetto alle generazioni precedenti. Alcune delle caratteristiche di questa generazione sono:

Velocità dati da 144 kbps a 2 Mbps

Navigazione web ad alta velocità

Esecuzione di applicazioni basate sul Web come videoconferenze, e-mail multimediali, ecc.

Trasferimento facile e veloce di file audio e video

Giochi 3D

Ogni moneta ha due facce. Ecco alcuni aspetti negativi della tecnologia 3G:

- Telefoni cellulari costosi

- Elevati costi di infrastruttura come tariffe di licenza e torri mobili

- Personale qualificato richiesto per la creazione dell'infrastruttura

La generazione intermedia, 3.5G, ha raggruppato telefonia mobile e tecnologie di dati dissimili e ha aperto la strada alla prossima generazione di comunicazioni mobili.

Tecnologia 4G

Mantenendo il trend di una nuova generazione di dispositivi mobili ogni dieci anni, nel 2011 è stata introdotta la quarta generazione (4G) di comunicazioni mobili. Le sue caratteristiche principali sono:

- Velocità da 100 Mbps a 1 Gbps

- Accesso Web mobile

- TV mobile ad alta definizione

- Cloud computing

- Telefonia IP

La posta elettronica è uno degli usi più diffusi di Internet in tutto il mondo. Secondo uno studio del 2015, ci sono 2,6 miliardi di utenti di posta elettronica in tutto il mondo che inviano circa 205 miliardi di messaggi di posta elettronica al giorno. Con la contabilità della posta elettronica per così tanto traffico su Internet, i protocolli di posta elettronica devono essere molto robusti. Qui discutiamo alcuni dei protocolli di posta elettronica più popolari utilizzati in tutto il mondo.

SMTP

SMTP sta per Simple Mail Transfer Protocol. È orientato alla connessioneapplication layerprotocollo ampiamente utilizzato per inviare e ricevere messaggi di posta elettronica. È stato introdotto nel 1982 daRFC 821 e ultimo aggiornamento nel 2008 da RFC 5321. La versione aggiornata è il protocollo di posta elettronica più utilizzato.

Mail servers e gli agenti di trasferimento della posta utilizzano SMTPsia per inviare che per ricevere messaggi. Tuttavia, le applicazioni a livello utente lo utilizzano solo per inviare messaggi. Per il recupero usano IMAP o POP3 perché fornisconomail box management

RFC o Request for Commentsè un documento revisionato tra pari pubblicato congiuntamente da Internet Engineering Task Force e Internet Society. È scritto da ricercatori e informatici che descrivono come dovrebbe funzionare Internet e protocolli e sistemi che li supportano.

POP3

POP3 o Post Office Protocol Version 3 è un application layer protocollo utilizzato dai client di posta elettronica per recuperare i messaggi di posta elettronica dai server di posta TCP/IPRete. POP è stato progettato per spostare i messaggi dal server al disco locale, ma la versione 3 ha la possibilità di lasciare una copia sul server

POP3 è un protocollo molto semplice da implementare ma che ne limita l'utilizzo. Ad esempio, POP3 supporta un solo server di posta per ciascuna cassetta postale. Ora è stato reso obsoleto da protocolli moderni comeIMAP.

IMAP

IMAP sta per Internet Message Access Protocol. IMAP è stato definito daRFC 3501per consentire ai client di posta elettronica di recuperare i messaggi di posta elettronica dai server di posta tramite una connessione TCP / IP. IMAP è progettato per recuperare i messaggi da più server di posta e consolidarli tutti nella cassetta postale dell'utente. Un tipico esempio è un cliente aziendale che gestisce più account aziendali tramite una cassetta postale locale situata nel suo sistema.

Tutti i client e i server di posta elettronica moderni come Gmail, Outlook e Yahoo Mail supportano il protocollo IMAP o POP3. Questi sono alcuni vantaggi che IMAP offre rispetto a POP3:

- Tempo di risposta più veloce rispetto a POP3

- Più client di posta collegati a una singola casella di posta contemporaneamente

- Tieni traccia dello stato del messaggio come letto, eliminato, aggiunto a Speciali, risposto, ecc.

- Cerca i messaggi sul server

VoIP è l'acronimo di Voice over Internet Protocol. Significa servizi telefonici su Internet. Tradizionalmente Internet era stato utilizzato per lo scambio di messaggi, ma a causa del progresso della tecnologia, la qualità del suo servizio è aumentata molteplice. È ora possibile fornire comunicazioni vocali su reti IP convertendo i dati vocali in pacchetti. VoIP è un insieme di protocolli e sistemi sviluppati per fornire questo servizio senza problemi.

Ecco alcuni dei protocolli utilizzati per VoIP:

- H.323

- Session Initiation Protocol (SIP)

- Protocollo di descrizione della sessione (SDP)

- Media Gateway Control Protocol (MGCP)

- Protocollo di trasporto in tempo reale (RTP)

- Protocollo Skype

Discuteremo due dei protocolli più fondamentali - H.323 e SIP - qui.

H.323

H.323 è uno standard VoIP per la definizione di componenti, protocolli e procedure per fornire sessioni multimediali in tempo reale, incluse trasmissioni audio, video e dati su reti a commutazione di pacchetto. Alcuni dei servizi facilitati da H.323 includono:

- Telefonia IP

- Videotelefonia

- Comunicazioni audio, video e dati simultanee

SORSO

SIP è l'acronimo di Session Initiation Protocol. SIP è un protocollo per stabilire, modificare e terminare sessioni multimediali come la telefonia IP. Tutti i sistemi che richiedono sessioni multimediali vengono registrati e forniscono un indirizzo SIP, proprio come l'indirizzo IP. Utilizzando questo indirizzo, il chiamante può verificare la disponibilità del chiamato e invitarlo di conseguenza per una sessione VoIP.

SIP facilita sessioni multimediali multiparty come le videoconferenze che coinvolgono tre o più persone. In un breve lasso di tempo SIP è diventato parte integrante del VoIP e in gran parte ha sostituito H.323.

La connessione wireless a Internet è molto comune in questi giorni. Spesso un modem esterno è connesso a Internet e altri dispositivi si connettono ad esso in modalità wireless. Ciò ha eliminato la necessità di cablaggi dell'ultimo miglio o del primo miglio. Esistono due modi per connettersi a Internet in modalità wireless: Wi-Fi e WiMAx.

Wi-Fi

Wi-Fi è l'acronimo di wireless fidelity. Wi-Fi technologyviene utilizzato per ottenere la connessione a Internet senza un cavo diretto tra il dispositivo e il provider di servizi Internet. Per configurare una connessione Wi-Fi sono necessari un dispositivo abilitato Wi-Fi e un router wireless. Queste sono alcune caratteristiche della connessione Internet wireless:

- Gamma di 100 yarde

- Connessione insicura

- Velocità effettiva di 10-12 Mbps

Se un PC o un laptop non ha capacità Wi-Fi, può essere aggiunto utilizzando una scheda Wi-Fi.

Viene chiamata l'area fisica della rete che fornisce l'accesso a Internet tramite Wi-Fi Wi-Fi hotspot. Hotspots può essere installato a casa, in ufficio o in qualsiasi spazio pubblico come aeroporto, stazioni ferroviarie, ecc. Gli hotspot stessi sono collegati alla rete tramite fili.

WiMax

Per superare l'inconveniente di Wi-Fi connessioni, WiMax (Worldwide Interoperability for Microwave Access)è stato sviluppato. WiMax è una raccolta di standard di comunicazione wireless basati suIEEE 802.16. WiMax fornisce più filephysical layer e media access control Opzioni (MAC).

WiMax Forum, istituito nel 2001, è il principale organismo responsabile di garantire la conformità e l'interoperabilità tra i vari fornitori commerciali. Queste sono alcune delle caratteristiche di WiMax:

- Accesso wireless a banda larga

- Gamma di 6 miglia

- Crittografia multilivello disponibile

- Velocità effettiva di 72 Mbps

I componenti principali di un'unità WiMax sono:

WiMax Base Station - È una torre simile alle torri mobili e connessa a Internet tramite connessione cablata ad alta velocità.

WiMax Subscriber Unit (SU)- È una versione WiMax del modem wireless. L'unica differenza è che il modem è connesso a Internet tramite connessione via cavo mentre WiMax SU riceve la connessione Internet in modalità wireless tramite microonde.

Le reti di computer sono parte integrante della nostra vita personale e professionale perché svolgiamo molte attività quotidiane attraverso Internet o la rete organizzativa locale. Lo svantaggio di questo è che un'enorme quantità di dati, dai documenti ufficiali ai dettagli personali, viene condivisa in rete. Diventa quindi necessario garantire che i dati non siano accessibili da persone non autorizzate.

Vengono chiamate pratiche adottate per monitorare e prevenire l'accesso non autorizzato e l'uso improprio delle risorse di rete e dei dati su di esse network security.

Una rete ha due componenti: hardware e software. Entrambi questi componenti hanno la propria vulnerabilità alle minacce.Threatè un possibile rischio che potrebbe sfruttare una debolezza della rete per violare la sicurezza e causare danni. Esempi di minacce hardware includono:

- Installazione impropria

- Uso di componenti non sicuri

- Interferenza elettromagnetica da sorgenti esterne

- Condizioni meteorologiche estreme

- Mancanza di pianificazione del disastro

Le minacce hardware costituiscono solo il 10% delle minacce alla sicurezza di rete in tutto il mondo perché è necessario accedere fisicamente ai componenti. Il 90% delle minacce deriva dalle vulnerabilità del software. Qui discutiamo i principali tipi di minacce alla sicurezza del software.

Virus

UN virus è un programma dannoso o malware che si attacca a un host e fa più copie di se stesso (come un vero virus!), rallentando, corrompendo o distruggendo il sistema.

Alcune attività dannose che possono essere intraprese da un virus sono:

- Occupando spazio in memoria

- Accesso a informazioni private come i dettagli della carta di credito

- Messaggi indesiderati lampeggianti sullo schermo dell'utente

- Danneggiamento dei dati

- Spamming contatti di posta elettronica

I virus attaccano principalmente i sistemi Windows. Fino a pochi anni fa, i sistemi Mac erano ritenuti immuni dai virus, ma ora esistono anche una manciata di virus per loro.

I virus si diffondono attraverso le e-mail e hanno bisogno di un programma host per funzionare. Ogni volta che un nuovo programma viene eseguito sul sistema infetto, il virus si attacca a quel programma. Se sei un esperto che armeggia con i file del sistema operativo, anche loro possono essere infettati.

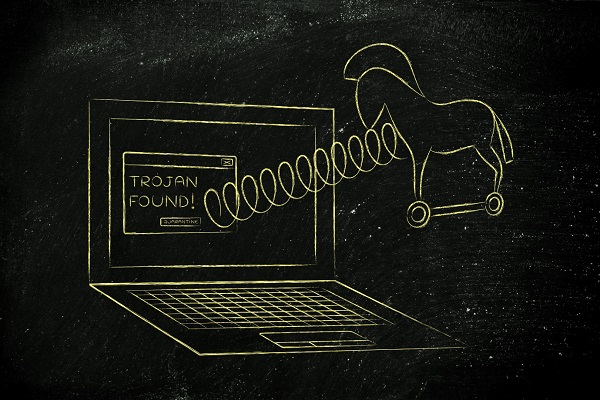

Cavallo di Troia

Trojan horseè un malware che si nasconde all'interno di un altro programma come giochi o documenti e danneggia il sistema. Poiché è mascherato all'interno di un altro programma che sembra innocuo, l'utente non è a conoscenza della minaccia. Funziona in modo simile aviruses in quanto necessita di un programma host per collegarsi e danneggia i sistemi nello stesso modo.

I cavalli di Troia si diffondono tramite e-mail e scambio di dati tramite dischi rigidi o pen drive. Anche i worm possono diffondere cavalli di Troia.

Vermi

Wormssono programmi autonomi inviati dall'aggressore per infettare un sistema replicandosi. Di solito infettano i sistemi multitasking collegati a una rete. Alcune delle attività dannose intraprese dai worm includono:

- Accesso e ritrasmissione delle password memorizzate nel sistema

- Interruzione del funzionamento del sistema operativo

- Interrompere i servizi forniti dal sistema

- Installa virus o cavalli di Troia

Spam

La posta indesiderata elettronica, la posta indesiderata o i messaggi di posta indesiderata nella redazione sono chiamati spam. Viene chiamato l'invio simultaneo di più messaggi di posta non richiestispamming. Lo spamming viene solitamente eseguito come parte delle tattiche di marketing per annunciare un prodotto o condividere opinioni politiche o sociali con un'ampia base di persone.

La prima mail di spam è stata inviata da Gary Thuerk su ARPANET nel 1978 per annunciare il lancio del nuovo modello di computer della Digital Equipment Corporation. È stato inviato a 393 destinatari e insieme a molte sfumature ha generato anche vendite per l'azienda.

Quasi tutti i server di posta ti danno la possibilità di bloccare lo spam contrassegnando una posta ricevuta come posta indesiderata. Dovresti fare attenzione a condividere il tuo ID e-mail solo con persone o siti web fidati, che non li venderanno agli spammer.

Esistono diversi approcci per contrastare o almeno ridurre le minacce alla sicurezza. Alcuni di questi sono:

- Autenticazione degli utenti che accedono a un servizio

- Fornitura dell'accesso agli utenti autorizzati

- Utilizzo di password crittografate per l'accesso remoto

- Utilizzo dei parametri di autorizzazione biometrica

- Limitazione del traffico da e verso

I firewall sono la prima linea di difesa contro l'accesso non autorizzato a reti private. Possono essere utilizzati efficacemente contro attacchi di virus, Trojan o worm.

Come funzionano i firewall

Il dizionario definisce firewallcome muro o tramezzo progettato per inibire o prevenire la propagazione del fuoco. Nelle reti, un sistema progettato per proteggere una intranet daunauthorized accesssi chiama firewall. Una rete privata creata utilizzando il software World Wide Web è chiamataintranet. Il firewall può essere implementato sia nell'hardware che nel software.

Tutto il traffico da e verso la rete viene instradato attraverso il firewall. Il firewall esamina ogni messaggio e blocca quelli che non soddisfano ipre-defined security criteria.

Queste sono alcune delle tecniche prevalenti utilizzate dai firewall:

Packet level filtering- Qui ogni pacchetto viene esaminato in base alle regole definite dall'utente. È molto efficace e trasparente per gli utenti, ma difficile da configurare. Inoltre, poiché l'indirizzo IP viene utilizzato per identificare gli utenti,IP spoofing da parte di malintenzionati può rivelarsi controproducente.

Circuit level filtering- Come i buoni vecchi collegamenti telefonici, il filtraggio a livello di circuito applica meccanismi di sicurezza mentre viene stabilita la connessione tra due sistemi. Una volta che la connessione è ritenuta sicura, la trasmissione dei dati può aver luogo per quella sessione.

Application level filtering - Qui, i meccanismi di sicurezza vengono applicati alle applicazioni di uso comune come Telnet, server FTP, server di archiviazione, ecc. Ciò è molto efficace ma rallenta le prestazioni delle applicazioni.

Proxy server - Come suggerisce il nome, il server proxy viene utilizzato per interrompere tutti i messaggi in entrata e in uscita e mascherare il vero indirizzo del server.

Un firewall può utilizzare una combinazione di due o più tecniche per proteggere la rete, a seconda dell'estensione della sicurezza richiesta.

Cookies sono piccoli file di testo con il loro unique IDmemorizzati nel sistema da un sito web. Il sito web memorizza i tuoi dettagli di navigazione come preferenze, personalizzazioni, ID di accesso, pagine cliccate, ecc. Specifici per quel sito web. La memorizzazione di queste informazioni consente al sito Web di fornirti un'esperienza personalizzata la prossima volta che lo visiti.

Come funzionano i cookie

Quando visiti un sito Web tramite il browser, il sito Web crea e memorizza un file cookie nel browser o nella cartella / sottocartella dei dati del programma. Questo cookie può essere di due tipi:

Session cookie- È valido solo fino alla fine della sessione. Una volta usciti dal sito, il cookie viene automaticamente cancellato.

Persistent cookieÈ valido oltre la tua sessione corrente. La sua data di scadenza è menzionata all'interno del cookie stesso.

Un cookie memorizza queste informazioni:

- Nome del server del sito web

- Data / ora di scadenza del cookie

- ID univoco

Un cookie non ha senso di per sé. Può essere letto solo dal server che lo ha memorizzato. Quando si visita successivamente il sito Web, il suo server abbina l'ID del cookie al proprio database di cookie e carica le pagine Web in base alla cronologia di navigazione.

Gestione dei cookie

I cookie sono stati inizialmente progettati per migliorare l'esperienza di navigazione web dell'utente. Tuttavia, nell'attuale scenario di marketing aggressivo,rogue cookiesvengono utilizzati per creare il tuo profilo in base ai tuoi schemi di navigazione senza consenso. Quindi devi stare attento ai cookie se tieni alla tua privacy e sicurezza.

Quasi tutti i browser moderni offrono opzioni per consentire, disabilitare o limitare i cookie sul sistema. Puoi visualizzare i cookie attivi sul tuo computer e prendere decisioni di conseguenza.

Viene chiamato l'accesso non autorizzato ai dati in un dispositivo, sistema o rete hacking. Una persona che hackera il sistema di un'altra persona è chiamata hacker. Un hacker è un esperto di computer altamente qualificato in grado di sfruttare la più piccola delle vulnerabilità nel tuo sistema o nella tua rete per hackerarlo.

Un hacker può hackerare per uno dei seguenti motivi:

- Ruba dati sensibili

- Assumi il controllo di un sito web o di una rete

- Testa le potenziali minacce alla sicurezza

- Solo per divertimento

- Trasmetti le opinioni personali a un vasto pubblico

Tipi di pirateria informatica

A seconda dell'applicazione o del sistema in cui viene eseguito il cracking, queste sono alcune categorie di hacking comuni nel mondo cibernetico:

- Hacking del sito web

- Hacking di rete

- Hacking delle e-mail

- Violazione delle password

- Hacking bancario in linea

Hacking etico

Come il ferro affila il ferro, l'hacking contrasta l'hacking. Viene chiamato l'utilizzo di tecniche di hacking per identificare potenziali minacce a un sistema o una reteethical hacking. Affinché un'attività di hacking possa essere definita etica, deve aderire a questi criteri:

L'hacker deve disporre di un'autorizzazione scritta per identificare potenziali minacce alla sicurezza

La privacy della persona o dell'azienda deve essere mantenuta

Eventuali violazioni della sicurezza scoperte devono essere segnalate alle autorità interessate

In un secondo momento, nessuno dovrebbe essere in grado di sfruttare le incursioni di hacker etici nella rete

Cracking

Un termine che va di pari passo con l'hacking è cracking. Viene chiamato l'acquisizione di accesso non autorizzato a un sistema o una rete con intenti dannosicracking. Il cracking è un crimine e può avere un impatto devastante sulle sue vittime. I cracker sono criminali e per affrontarli sono state messe in atto forti leggi informatiche.

Crimini informatici

Viene chiamata qualsiasi attività illecita che coinvolga o relativa a computer e reti cybercrime. Il dottor K. Jaishankar, professore e capo del dipartimento di criminologia, Università Raksha Shakti, e il dottor Debarati Halder, avvocato e ricercatore legale, definiscono il crimine informatico così:

Reati commessi contro individui o gruppi di individui con un motivo criminale per danneggiare intenzionalmente la reputazione della vittima o causare danni fisici o mentali, o perdite, alla vittima direttamente o indirettamente, utilizzando moderne reti di telecomunicazioni come Internet (reti che includono ma non limitato a chat room, e-mail, bacheche e gruppi) e telefoni cellulari (Bluetooth / SMS / MMS).

Questa definizione implica che qualsiasi crimine perpetrato su Internet o utilizzando i computer è un crimine informatico.

Esempi di crimini informatici includono:

- Cracking

- Furto d'identità

- Crimine d'odio

- Frode nel commercio elettronico

- Furto del conto della carta di credito

- Pubblicazione di contenuti osceni

- Pornografia infantile

- Stalking online

- Violazione del copyright

- Sorveglianza di massa

- Terrorismo informatico

- Guerra cibernetica

Legge informatica

Cyber law è un termine che comprende questioni legali relative all'uso di Internet e cyberspace. È un termine ampio che copre varie questioni come la libertà di espressione, l'uso di Internet, la privacy online, gli abusi sui minori, ecc. La maggior parte dei paesi dispone di una o dell'altra forma di legge informatica per affrontare la crescente minaccia dei crimini informatici.

Un problema importante qui è che in qualsiasi autore di reati, la vittima e gli strumenti utilizzati potrebbero essere distribuiti in più luoghi a livello nazionale e internazionale. Quindi indagare sul crimine richiede una stretta collaborazione tra esperti di computer e più autorità governative, a volte in più di un paese.

Indian IT Act

Legge sulla tecnologia dell'informazione, 2000 è la principale legge indiana che si occupa di cybercrime e e-commerce. La legge, chiamata ancheITA-2000 o IT Act, È stata notificata il 17 ° ottobre 2000 ed è basato sulla legge modello delle Nazioni Unite sul commercio elettronico 1996 ha raccomandato dall'Assemblea generale delle Nazioni Unite il 30 ° gennaio 1997.

L'IT Act copre l'intera India e riconosce i record elettronici e le firme digitali. Alcune delle sue caratteristiche principali includono:

Costituzione del Titolare del Controllo delle Autorità di Certificazione per regolamentare il rilascio delle firme digitali

Istituzione del Cyber Appellate Tribunal per risolvere le controversie dovute alla nuova legge

Modifica nelle sezioni del codice penale indiano, Indian Evidence Act, Banker's Book Evidence Act e RBI Act per renderli conformi alla tecnologia

L'IT Act è stato concepito originariamente per fornire un'infrastruttura legale per l'e-commerce in India. Tuttavia, nel 2008 sono state apportate importanti modifiche per affrontare questioni come il terrorismo informatico, la protezione dei dati, la pornografia infantile, lo stalking, ecc. Ha inoltre conferito alle autorità il potere di intercettare, monitorare o decrittografare qualsiasi informazione tramite risorse informatiche.

Problemi di DPI

IPR sta per Intellectual Property Rights. IPR è la protezione legale fornita ai creatori diIntellectual Property (IP). La PI è qualsiasi creazione dell'intelletto o della mente, come arte, musica, letteratura, invenzioni, logo, simboli, slogan, ecc. La protezione dei diritti dei creatori di proprietà intellettuale è essenzialmente una questione morale. Tuttavia, la legge del paese fornisce protezione legale in caso di violazione di questi diritti.

I diritti di proprietà intellettuale includono:

- Patents

- Copyrights

- Diritti di disegno industriale

- Trademarks

- Diritti per ritrovati vegetali

- Vendita vestito

- Indicazioni geografiche

- Segreti commerciali

Si chiama violazione dei diritti di proprietà intellettuale infringement in caso di brevetti, diritti d'autore e marchi, e misappropriationin caso di segreti commerciali. Qualsiasi materiale pubblicato che visualizzi o leggi su Internet è copyright del suo creatore e quindi protetto da DPI. Sei legalmente e moralmente obbligato a non usarlo e a farlo passare per tuo. Ciò costituirebbe una violazione del copyright del creatore e potresti incorrere in azioni legali.

Parliamo di alcuni termini comunemente usati in relazione a Internet.

WWW

WWW è l'acronimo di World Wide Web. WWW è uno spazio di informazioni abitato da documenti interconnessi e altri media a cui è possibile accedere tramite Internet. WWW è stato inventato dallo scienziato britannico Tim Berners-Lee nel 1989 e ha sviluppato ilfirst web browser nel 1990 per facilitare lo scambio di informazioni attraverso l'uso di interconnessi hypertexts.

Un testo che contiene un collegamento a un altro pezzo di testo è chiamato ipertesto. Le risorse web sono state identificate da un nome univoco chiamatoURL evitare la confusione.

Il World Wide Web ha rivoluzionato il modo in cui creiamo, archiviamo e scambiamo informazioni. Il successo del WWW può essere attribuito a questi fattori:

- Di facile utilizzo

- Uso di multimedia

- Interconnessione di pagine tramite ipertesti

- Interactive

HTML

HTML sta per Hypertext Markup Language. Un linguaggio progettato in modo tale che parti di testo possano essere contrassegnate per specificarne la struttura, il layout e lo stile nel contesto dell'intera pagina è chiamatomarkup language. La sua funzione principale è definire, elaborare e presentare il testo.

HTML è il linguaggio standard per la creazione di pagine Web e applicazioni Web e per il loro caricamento in formato web browsers. Come WWW, è stato creato da Time Berners-Lee per consentire agli utenti di accedere facilmente alle pagine da qualsiasi pagina.

Quando invii una richiesta per una pagina, il server web invia il file in formato HTML. Questo file HTML viene interpretato dal browser web e visualizzato.

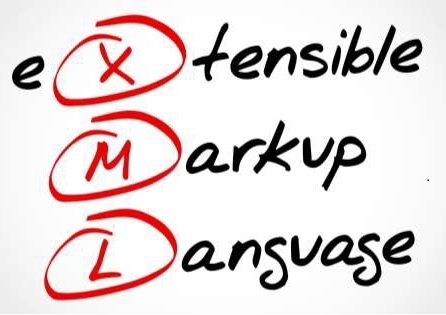

XML

XML sta per eXtensible Markup Language. È un linguaggio di markup progettato per archiviare e trasportare i dati in modo sicuro, protetto e corretto. Come indica la parola estensibile, XML fornisce agli utenti uno strumento per definire la propria lingua, in particolare per visualizzare i documenti su Internet.

Qualsiasi documento XML ha due parti: structure e content. Facciamo un esempio per capirlo. Supponiamo che la tua biblioteca scolastica voglia creare un database di riviste a cui si abbona. Questo è il file XML CATALOG che deve essere creato.

<CATALOG>

<MAGAZINE>

<TITLE>Magic Pot</TITLE>

<PUBLISHER>MM Publications</PUBLISHER>

<FREQUENCY>Weekly</FREQUENCY>

<PRICE>15</PRICE>

</MAGAZINE>

<MAGAZINE>

<TITLE>Competition Refresher</TITLE>

<PUBLISHER>Bright Publications</PUBLISHER>

<FREQUENCY>Monthly</FREQUENC>

<PRICE>100</PRICE>

</MAGAZINE>

</CATALOG>Ogni rivista contiene informazioni su titolo, editore, frequenza e prezzo. Questa è la struttura del catalogo. Valori come Magic Pot, MM Publication, Monthly, Weekly, ecc. Sono il contenuto.

Questo file XML contiene informazioni su tutte le riviste disponibili nella libreria. Ricorda che questo file non farà nulla da solo. Ma un altro pezzo di codice può essere facilmente scritto per estrarre, analizzare e presentare i dati archiviati qui.

HTTP

HTTP sta per Hypertext Transfer Protocol. È il protocollo più fondamentale utilizzato per il trasferimento di testo, grafica, immagini, video e altri file multimediali suWorld Wide Web. HTTP è un fileapplication layer protocollo del TCP/IP suite in client-server modello di rete ed è stato delineato per la prima volta da Time Berners-Lee, padre del World Wide Web.

HTTP è un file request-responseprotocollo. Ecco come funziona:

Il client invia la richiesta a HTTP.

Viene stabilita una connessione TCP con il server.

Dopo l'elaborazione necessaria, il server restituisce la richiesta di stato e un messaggio. Il messaggio potrebbe avere il contenuto richiesto o un messaggio di errore.

Una richiesta HTTP è chiamata metodo. Alcuni dei metodi più popolari sonoGET, PUT, POST, CONNECT, ecc. I metodi che hanno meccanismi di sicurezza incorporati sono chiamati metodi sicuri mentre altri sono chiamati unsafe. La versione di HTTP completamente sicura è HTTPS, dove S sta per sicuro. Qui tutti i metodi sono sicuri.

Un esempio di utilizzo del protocollo HTTP è:

https : //www.tutorialspoint.com/videotutorials/index.htm

L'utente richiede (facendo clic su un collegamento) la pagina dell'indice dei video tutorial sul sito tutorialspoint.com. Altre parti della richiesta vengono discusse più avanti nel capitolo.

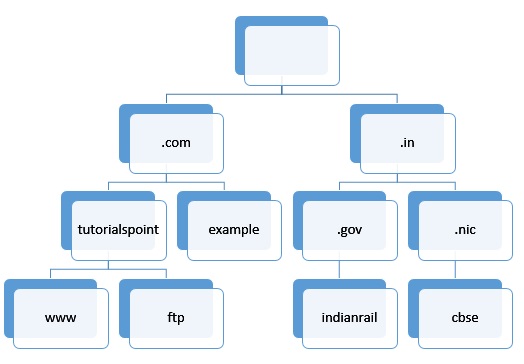

Nomi di dominio

Il nome di dominio è un nome univoco assegnato a un server per identificarlo sul World Wide Web. Nella richiesta di esempio fornita in precedenza -

https://www.tutorialspoint.com/videotutorials/index.htm

tutorialspoint.com è il nome del dominio. Il nome di dominio ha più parti chiamate etichette separate da punti. Parliamo delle etichette di questo nome di dominio. Si chiama l'etichetta più a destra .comtop level domain(TLD). Altri esempi di TLD includono.net, .org, .co, .au, eccetera.

L'etichetta lasciata al TLD, cioè tutorialspoint, è second level domain. Nell'immagine sopra,.co etichetta in .co.uk è il dominio di secondo livello e .uk è il TLD. www è semplicemente un'etichetta utilizzata per creare il file subdomaindi tutorialspoint.com. Un'altra etichetta potrebbe essereftp per creare il sottodominio ftp.tutorialspoint.com.

Viene chiamata questa struttura ad albero logica dei nomi di dominio, a partire dal dominio di primo livello fino ai nomi di dominio di livello inferiore domain name hierarchy. La radice della gerarchia dei nomi di dominio ènameless. La lunghezza massima del nome di dominio completo è di 253 caratteri ASCII.

URL

URL sta per Uniform Resource Locator. L'URL si riferisce alla posizione di una risorsa Web sulla rete di computer e al meccanismo per recuperarla. Continuiamo con l'esempio precedente:

https://www.tutorialspoint.com/videotutorials/index.htm

Questa stringa completa è un URL. Parliamo delle sue parti -

index.htm è il resource (pagina web in questo caso) che deve essere recuperata

www.tutorialspoint.com è il server su cui si trova questa pagina

videotutorials è la cartella sul server in cui si trova la risorsa

www.tutorialspoint.com/videotutorials è il percorso completo della risorsa

https è il protocollo da utilizzare per recuperare la risorsa

L'URL viene visualizzato nella barra degli indirizzi del browser web.

Siti web

Website è un insieme di web pages sotto un unico nome di dominio. Web page è un documento di testo che si trova su un server e connesso a World Wide Webtramite ipertesti. Utilizzando l'immagine che rappresenta la gerarchia del nome di dominio, questi sono i siti web che possono essere costruiti:

- www.tutorialspoint.com

- ftp.tutorialspoint.com

- indianrail.gov.in

- cbse.nic.in

Tieni presente che non esiste alcun protocollo associato ai siti Web 3 e 4, ma verranno comunque caricati utilizzando il protocollo predefinito.

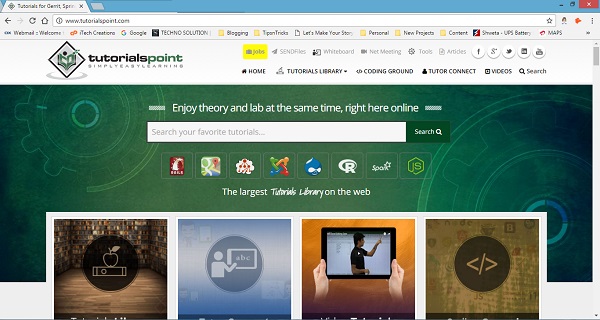

Browser Web

Web browser è un application software per accedere, recuperare, presentare e attraversare qualsiasi risorsa identificata da a URL sul World Wide Web. I browser web più popolari includono:

- Chrome

- Internet Explorer

- Firefox

- Apple Safari

- Opera

Server Web

Web server è qualsiasi software application, computer o networked deviceche serve file agli utenti secondo la loro richiesta. Queste richieste vengono inviate dai dispositivi client tramite richieste HTTP o HTTPS. Il popolare software per server web includeApache, Microsoft IIS, e Nginx.

Web hosting

Web hosting è un servizio Internet che consente a individui, organizzazioni o aziende di archiviare web pages a cui è possibile accedere su Internet. Web hosting service providersdispongono di server web su cui ospitano siti web e le loro pagine. Forniscono anche le tecnologie necessarie per rendere disponibile una pagina web su richiesta del client, come discusso in HTTP sopra.

Script Web

Script è un insieme di istruzioni scritte utilizzando qualsiasi programming language e interpreted (piuttosto che compiled) da un altro programma. Viene chiamato l'incorporamento di script nelle pagine web per renderle dinamicheweb scripting.

Come sai, web pages vengono creati utilizzando HTML, archiviato sul server e quindi caricato in web browserssu richiesta del cliente. In precedenza queste pagine web eranostaticin natura, cioè ciò che una volta veniva creato era l'unica versione mostrata agli utenti. Tuttavia, sia gli utenti moderni che i proprietari di siti web richiedono una certa interazione con le pagine web.

Esempi di interazione includono la convalida di moduli online compilati dagli utenti, la visualizzazione di messaggi dopo che l'utente ha registrato una scelta, ecc. Tutto ciò può essere ottenuto mediante script web. Lo scripting Web è di due tipi:

Client side scripting- Qui gli script incorporati in una pagina vengono eseguiti dal computer client stesso utilizzando il browser web. I linguaggi di scripting lato client più popolari sono JavaScript, VBScript, AJAX, ecc.

Server side scripting- Qui gli script vengono eseguiti sul server. La pagina Web richiesta dal client viene generata e inviata dopo l'esecuzione degli script. I linguaggi di scripting lato server più popolari sono PHP, Python, ASP .Net, ecc.

Web 2.0