Hacking etico - Sfruttamento

Lo sfruttamento è un pezzo di software o script programmato che può consentire agli hacker di assumere il controllo di un sistema, sfruttandone le vulnerabilità. Gli hacker normalmente utilizzano scanner di vulnerabilità come Nessus, Nexpose, OpenVAS, ecc. Per trovare queste vulnerabilità.

Metasploit è un potente strumento per individuare le vulnerabilità in un sistema.

Sulla base delle vulnerabilità, troviamo gli exploit. Qui discuteremo alcuni dei migliori motori di ricerca per vulnerabilità che puoi utilizzare.

Database degli exploit

www.exploit-db.com è il luogo in cui puoi trovare tutti gli exploit relativi a una vulnerabilità.

Vulnerabilità ed esposizioni comuni

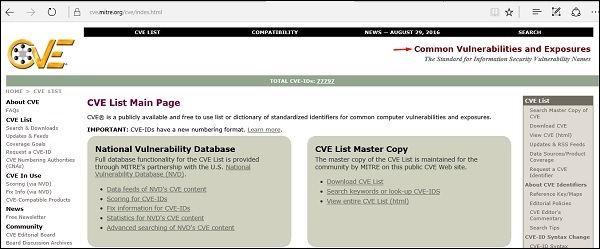

Common Vulnerabilities and Exposures (CVE) è lo standard per i nomi di vulnerabilità della sicurezza delle informazioni. CVE è un dizionario di vulnerabilità ed esposizioni della sicurezza delle informazioni conosciute pubblicamente. È gratuito per uso pubblico.https://cve.mitre.org

Database nazionale sulle vulnerabilità

National Vulnerability Database (NVD) è l'archivio del governo degli Stati Uniti di dati di gestione delle vulnerabilità basati su standard. Questi dati consentono l'automazione della gestione delle vulnerabilità, della misurazione della sicurezza e della conformità. È possibile individuare questo database in -https://nvd.nist.gov

NVD include database di elenchi di controllo di sicurezza, difetti del software relativi alla sicurezza, configurazioni errate, nomi di prodotti e metriche di impatto.

In generale, vedrai che ci sono due tipi di exploit:

Remote Exploits- Questi sono i tipi di exploit in cui non si ha accesso a un sistema o una rete remoti. Gli hacker utilizzano exploit remoti per ottenere l'accesso a sistemi che si trovano in luoghi remoti.

Local Exploits - Gli exploit locali sono generalmente utilizzati da un utente di sistema che ha accesso a un sistema locale, ma che vuole superare i suoi diritti.

Soluzione rapida

Le vulnerabilità si verificano generalmente a causa di aggiornamenti mancanti, quindi si consiglia di aggiornare il sistema regolarmente, ad esempio una volta alla settimana.

In ambiente Windows, è possibile attivare gli aggiornamenti automatici utilizzando le opzioni disponibili nel Pannello di controllo → Sistema e sicurezza → Aggiornamenti di Windows.

In Linux Centos, è possibile utilizzare il seguente comando per installare il pacchetto di aggiornamento automatico.

yum -y install yum-cron