Protezione Internet - Guida rapida

Con l'uso di Internet, nel tuo computer si svolgono una serie di attività che possono essere buone o cattive e variano dai furti di identità alle persone che hackerano i computer e rubano password, documenti e file privati. Il fatto è che tutto è online e ci apre a queste frodi e ci rende vittime, a meno che tu non abbia preso le misure necessarie per proteggere il tuo computer.

È abbastanza strano che fino ad oggi molte persone non diano molta importanza alla sicurezza in Internet. Pensano che i loro computer siano invisibili, ma non appena iniziano a usare i loro computer per qualsiasi cosa che implichi l'accesso a Internet, sono una facile preda, anche per un hacker adolescente.

L'immagine seguente ti dà un'idea di come le cose sono cambiate nel corso degli anni.

Impatto di una violazione di Internet

Le potenziali perdite in questa "nuvola" sono discusse come segue.

Ecco un elenco di alcune perdite che possono avere un impatto diretto su di te e sugli altri:

Losing Your Data - Una violazione di Internet può spazzare via tutti i dati raccolti nel corso degli anni.

Reputation Loss- Pensa solo che il tuo account Facebook o l'e-mail aziendale sono stati violati da un attacco di ingegneria sociale e invia informazioni false ai tuoi amici, partner commerciali. Avrai bisogno di tempo per riconquistare la tua reputazione dopo un simile attacco. Oppure la tua pagina web è stata compromessa e l'hacker ci mette una brutta immagine, quindi un nuovo cliente che sta visitando la tua pagina web per ottenere alcune informazioni vedrà questa immagine chiamata "HACKED" e le possibilità che se ne vada senza contattarti lo vedranno essere troppo alto.

Identity Theft - Questo è un caso in cui la tua identità viene rubata (foto, nome, cognome, indirizzo e dettagli della carta di credito) e può essere utilizzata per un crimine come la fabbricazione di documenti di identità falsi o qualsiasi altra cosa.

I cookie sono file, generalmente provenienti dalle pagine web visitate, che vengono memorizzati sul computer di un utente. Contengono una piccola quantità di dati, specifici per un particolare client e sito Web, e sono accessibili dal server Web o dal computer client che possono essere nomi utente, password, token di sessione, ecc.

Ciò consente al server di fornire una pagina personalizzata a un particolare utente, oppure la pagina stessa può contenere uno script che è a conoscenza dei dati nel cookie e quindi è in grado di trasportare informazioni da una visita a quel sito web.

Tipi di cookie

Esistono tre diversi tipi di cookie:

Session Cookies- Vengono utilizzati principalmente dai negozi online e ti consentono di tenere gli articoli nel carrello durante gli acquisti online. Questi cookie scadono dopo un tempo determinato o alla chiusura del browser.

Permanent Cookies- Questi rimangono in funzione, anche dopo aver chiuso il browser. Ricordano i tuoi dati di accesso e la password in modo da non doverli digitare ogni volta che utilizzi il sito. Si consiglia di eliminare questo tipo di cookie dopo un determinato periodo di tempo.

Third-Party Cookies- Vengono installati da terze parti per raccogliere determinate informazioni. Ad esempio: Google Maps.

La seguente schermata mostra dove sono memorizzati i dati di un cookie e per fare ciò ho utilizzato un plugin di Firefox che si chiama Cookies Manager +. Mostra la data in cui scadrà un cookie.

Come bloccare i cookie ed eliminarli?

Per motivi di sicurezza che ritieni siano corretti, i cookie possono essere disabilitati o cancellati e varia a seconda dei browser Internet.

Internet Explorer

È possibile utilizzare i seguenti passaggi per cancellare i cookie in Internet Explorer.

Step 1 - Premi Start.

Step 2 - Fare clic su Pannello di controllo.

Step 3 - Fare doppio clic su Opzioni Internet.

Step 4 - Nella scheda Generale, vedrai "Elimina file temporanei, cronologia, cookie, password salvate ..." Fai clic su Elimina.

Step 5 - Verrà visualizzata la finestra di dialogo Elimina cronologia esplorazioni, fare clic sulla casella di controllo "cookie"

Step 6 - Fare clic sul pulsante Elimina nella parte inferiore della finestra di dialogo

Step 7- Verrai riportato alla finestra di dialogo delle proprietà di Internet. Fare clic su "ok".

Firefox

Tieni presente che più un browser è popolare, maggiori sono le possibilità che venga preso di mira da spyware o malware.

Step 1- Guarda all'estremità superiore della finestra di Firefox e vedrai un pulsante "Firefox". Fare clic su di esso e fare clic su "Opzioni".

Step 2 - Fare clic su "Privacy".

Step 3 - Vedrai "Firefox:" Impostalo su "Usa impostazioni personalizzate per la cronologia".

Step 4 - Fare clic sul pulsante "Mostra cookie" sul lato destro.

Step 5- Se vuoi eliminare i cookie impostati dai singoli siti, inserisci nel campo di ricerca il dominio completo o il nome di dominio parziale del sito che desideri gestire. La tua ricerca recupererà l'elenco dei cookie impostati per quel sito. Fare clic su "Rimuovi cookie".

Step 6- Se desideri eliminare tutti i cookie, fai clic nella parte superiore della finestra di Firefox e fai clic sul pulsante Firefox. Fare clic sul menu Cronologia e selezionare "Cancella cronologia recente ..." Selezionare "Tutto" per l'opzione "Intervallo di tempo da cancellare". Il clic sulla freccia verso il basso situata accanto a "Dettagli". Questo aprirà l'elenco degli elementi. Fare clic su "Cookie" e assicurarsi che tutti gli altri elementi siano deselezionati. Fare clic sul pulsante "Cancella adesso" in basso. Chiudi la finestra "Cancella cronologia recente".

Cromo

Step 1 - Nella parte in alto a destra della barra degli strumenti del browser, fai clic sull'icona di Chrome.

Step 2 - Fare clic su Impostazioni.

Step 3 - Scorri fino in fondo e fai clic su "Mostra impostazioni avanzate".

Step 4 - Sotto "Privacy", vedrai "Impostazioni contenuto", fai clic su di esso.

Step 5- Sotto "Cookie" vedrai "Tutti i cookie e i dati dei siti", fai clic su questo. Tieni presente che puoi bloccare completamente l'impostazione dei cookie sul tuo browser facendo clic su "Impedisci ai siti di impostare dati". Sfortunatamente, molti siti Web che navighi smetteranno di funzionare se lo fai. È meglio se cancelli periodicamente i cookie manualmente invece di impedire che vengano impostati dal tuo browser.

Step 6- Vedrai un elenco completo di tutti i tuoi cookie. È possibile fare clic su RIMUOVI TUTTO per cancellare tutti i cookie oppure è possibile selezionare un determinato sito Web e cancellare i cookie da quel sito.

Safari

Questa guida è per OSX Lion -

Step 1 - Apri Safari.

Step 2- Fare clic su Safari e poi su Preferenze. Fare clic su "Privacy".

Step 3 - Fare clic su "Dettagli".

Step 4- Verrà visualizzato un elenco di siti Web che memorizzano i cookie. Puoi rimuovere singoli siti facendo clic sul pulsante "Rimuovi" e selezionando un sito. Se desideri cancellare tutti i cookie, fai clic su "Rimuovi tutto".

Step 5 - Al termine della rimozione dei siti, fare clic su "Fine".

musica lirica

Step 1 - Fare clic su "Impostazioni" nella parte superiore del browser Opera.

Step 2 - Fare clic su "Preferenze" e selezionare "Avanzate".

Step 3 - Nella schermata "Avanzate", seleziona "Cookie".

Step 4 - A questo punto, puoi selezionare una delle tre opzioni:

- Accetta tutti i cookie (questa è l'impostazione predefinita)

- Accetta i cookie solo dai siti che visiti e

- Non accettare mai i cookie

Se blocchi i cookie, la maggior parte dei siti che visiti smetterà di funzionare. Di solito non è una buona scelta. La migliore scelta predefinita è accettare i cookie solo dai siti visitati. Questo blocca i cookie impostati dalle reti pubblicitarie e da altri siti di terze parti. Questi siti di terze parti impostano i cookie per monitorare i tuoi movimenti attraverso i siti per migliorare le loro capacità di targeting degli annunci.

Step 5- Seleziona "Elimina i nuovi cookie all'uscita da Opera". Se desideri utilizzare un sito Web specifico ma non desideri conservare alcun cookie per quel sito tra le tue visite, seleziona questa opzione. Non è una buona idea utilizzare questa opzione per i siti che visiti frequentemente.

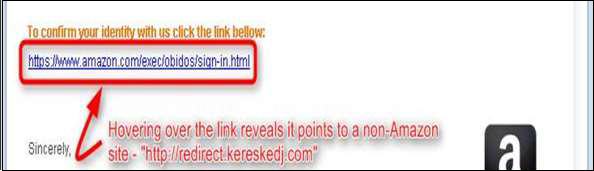

Molti di noi hanno ricevuto e-mail simili a quelle mostrate nello screenshot seguente. Sembrano provenienti da una fonte genuina, ma in realtà se li analizziamo un po 'attentamente, non lo sono. Tali e-mail sono chiamate "phishing" perché dipende dagli utenti se seguiranno la procedura richiesta dal truffatore o se (utente) cancelleranno quell'e-mail e saranno al sicuro.

I collegamenti nell'e-mail possono installare malware sul dispositivo dell'utente o indirizzarli a un sito Web dannoso impostato per indurlo a divulgare informazioni personali e finanziarie, come password, ID account o dettagli della carta di credito. Queste tecniche sono troppo in uso con i criminali informatici, poiché è molto più facile indurre qualcuno a fare clic su un collegamento dannoso nell'e-mail piuttosto che tentare di sfondare le difese di un computer. Sebbene alcune e-mail di phishing siano scritte male e chiaramente false.

Come rilevare un'e-mail di phishing?

Esistono diversi modi per rilevare un'e-mail di phishing, alcuni di questi metodi vengono discussi qui per una migliore comprensione.

Ortografia e cattiva grammatica

I criminali informatici generalmente commettono errori di grammatica e ortografia perché usano il dizionario troppo spesso per tradurre in una lingua specifica. Se noti errori in un'email, potrebbe trattarsi di una truffa.

Collegamenti nell'e-mail

I collegamenti nell'e-mail sono sempre con URL nascosti, non fai clic su di esso. Appoggia il mouse (ma non fare clic) sul link per vedere se l'indirizzo corrisponde al link che è stato digitato nel messaggio. Nell'esempio seguente il collegamento rivela il vero indirizzo web, come mostrato nel riquadro con lo sfondo giallo. La stringa di numeri criptici non assomiglia affatto all'indirizzo web dell'azienda.

I collegamenti possono anche reindirizzare l'utente a file .exe o compressi. Questi sono noti per diffondere software dannoso.

Minacce o sono troppo belle per essere vere

I criminali informatici utilizzano spesso minacce che la tua sicurezza è stata compromessa. Lo screenshot qui sopra lo mostra molto bene. Nel nostro caso il soggetto parla di Sospensione.

Spoofing di siti web o aziende popolari

Gli artisti della truffa utilizzano elementi grafici nelle e-mail che sembrano essere collegati a siti Web legittimi, ma in realtà ti portano a siti di truffa fasulli o finestre pop-up dall'aspetto legittimo. Nel nostro caso, c'è questa email di Amazon che non è autentica.

Saluto

Generalmente, se è autentico, avrai un'e-mail personalizzata come Dear Mr. John, ma i criminali informatici non conoscono il tuo nome tranne l'indirizzo e-mail, quindi useranno solo una parte della tua e-mail nel saluto o in un generale saluto.

È stato phishing per errore?

Cosa fare nel caso in cui pensi di essere stato vittima di phishing per errore? In tal caso, puoi prendere le seguenti misure:

Cambia immediatamente le password dell'account che pensi sia stato violato.

Controlla se è stato prelevato denaro o qualsiasi pagamento effettuato tramite il tuo account. Puoi contattare direttamente il tuo istituto finanziario per questo.

Contatta l'autorità per conto della quale hai ricevuto l'email. Dovresti anche segnalare all'amministratore del tuo account.

Il social network è l'uso di Internet basato sui sistemi di social media per entrare in contatto con la famiglia, gli amici, i clienti, i compagni di classe, ecc. Il social network può essere fatto per scopi sociali, affari o entrambi. I programmi mostrano le associazioni tra individui e facilitano l'acquisizione di nuovi contatti.

Il social networking sta diventando sempre più popolare al giorno d'oggi. Per una migliore comprensione della sua popolarità, vedere il grafico seguente.

Come puoi vedere, due terzi della popolazione utilizza i social media, il che li rende molto attraenti per i criminali informatici. Possono hackerare un account di altri e creare profili per scopi diversi che possono essere utilizzati come ponte per attaccare il loro social network o per ottenere i loro dati.

Rappresentazione del profilo

La principale minaccia per l'anno 2015 nei social media è stata Profile Impersonation. Molti di noi hanno visto su Facebook i falsi profili di qualcuno che conosciamo. Questo generalmente viene trasformato in un collegamento di phishing al tuo noto social network. Una precauzione per evitare tale phishing è segnalare immediatamente l'account falso e lasciare che le autorità interessate agiscano. Se accetti la richiesta di amicizia inviata da un profilo così falso, tutte le tue foto personali e altri dati possono essere rubati dal tuo account e l'hacker può usarli in diversi modi.

In questa sezione vedremo l'esploratore più utilizzato dal punto di vista della sicurezza. Quali impostazioni dovrebbe avere per ridurre al minimo la superficie di attacco che può provenire dalla visita di diverse pagine Web che potrebbero essere infette.

Per scaricare l'ultima versione di Chrome, vai al seguente link e scaricala - https://www.google.com/chrome

Dopo l'installazione, dobbiamo proteggere il browser Chrome seguendo questi passaggi:

Abilita download aggiornamenti automatici

Google Chrome si aggiorna automaticamente ogni volta che rileva che è disponibile una nuova versione del browser. Il processo di aggiornamento avviene in background e non richiede alcuna azione da parte tua. Per verificare se è disponibile un aggiornamento, vai aMenu – Help – About Google Chrome.

Blocca popup

Per bloccare i popup, vai a Menu → Preferenze → Mostra impostazioni avanzate ... → fai clic sul pulsante Impostazioni privacy / contenuto. Scorri verso il basso fino a Pop-up, scegli "Non consentire ..."

Questa impostazione bloccherà qualsiasi pagina web che vuole mostrare un popup senza la tua autorizzazione.

Blocca plug-in

Per bloccare i plug-in, andare su Menu → Preferenze → Mostra impostazioni avanzate ... → fare clic sul pulsante Impostazioni privacy / contenuto. Scorri verso il basso fino a Plug-in, scegli "Rileva ed esegui importanti ..."

Questa impostazione a volte può mettere a rischio il browser Chrome.

Imposta il tuo browser in modo da non impostare password

Vai a Menu → Preferenze → Mostra impostazioni avanzate ... → in Password e moduli, deseleziona "Abilita compilazione automatica ...

Questo ti aiuterà in modo che se un utente non autorizzato accede al tuo computer, non avrà la possibilità di accedere automaticamente alle pagine web che richiedono il tuo nome utente e password.

Java / JavaScript

Vai a Menu → Preferenze → Mostra impostazioni avanzate ... → fai clic sul pulsante Impostazioni privacy / contenuto. In JavaScript, scegli "Consenti tutti i siti ...

Blocca i cookie

Vai a Menu → Preferenze → Mostra impostazioni avanzate ... → fai clic sul pulsante Impostazioni privacy / contenuto. In Cookie, scegli "Blocca siti ..." e "Blocca terze parti ...". Ciò impedirà ai cookie di inviare informazioni ai server di cui non ti fidi.

Installa il plug-in Adblock

Per fare ciò, vai al menu → Impostazioni → Estensioni → Scorri verso il basso → Fai clic su "Ottieni altre estensioni" → cerca Adblock → Installa AdBlock da getadblock.com che è molto buono e molto efficace.

Per scaricare l'ultima versione del browser Mozilla Firefox, è possibile fare clic sul seguente collegamento: https://www.mozilla.org

Quindi, dopo averlo installato, dobbiamo proteggere il browser Mozilla seguendo questi passaggi:

Installa automaticamente gli aggiornamenti

È possibile installare automaticamente gli aggiornamenti andando su Menu → Opzioni → Avanzate → Scheda Aggiorna. Seleziona tutte le caselle di controllo e seleziona "Installa automaticamente ..." e "Avvisami ...".

Blocca popup

Per bloccare i popup, segui il percorso Menu → Opzioni → Contenuto. Assicurati che le prime due caselle siano selezionate (Blocca popup e carica immagini).

Blocca componenti aggiuntivi / phishing

Vai a Menu → Opzioni → Protezione. Seleziona le prime tre caselle che iniziano con "Avvisami ..." e "Blocca ...".

Imposta per dimenticare le password

Vai a Menu → Opzioni → Protezione. Deseleziona la casella "Ricorda accessi ...".

Blocco dei cookie

Per bloccare i cookie, vai al menu Strumenti → Opzioni → Privacy → Cronologia → Seleziona la casella "Ricorda ..." sotto e deseleziona "Accetta i cookie dai siti".

Installa AdBlock Plus

Ottieni componenti aggiuntivi: digita Adblock plus creato da Wladimir Palant.

Internet Explorer è il browser di Microsoft e per impostazione predefinita è integrato con il sistema operativo Windows e non funziona su altri sistemi operativi.

Aggiornamenti a download automatico

Gli aggiornamenti per Internet Explorer vengono gestiti da Windows Update che si trova nei pannelli di controllo. Impostalo su Aggiornamenti giornalieri come mostrato nello screenshot seguente.

Blocca popup

Per bloccare i popup, vai al menu Strumenti → Opzioni Internet → scheda Privacy e imposta il dispositivo di scorrimento su MEDIO. Seleziona la casella "Attiva blocco popup".

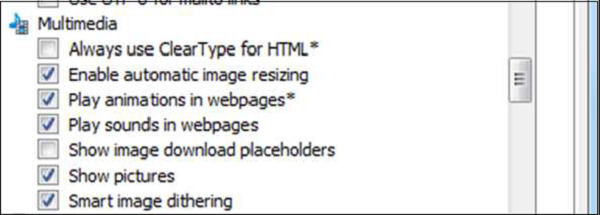

Blocca plugin

Per bloccare i plugin, vai al menu Strumenti → Opzioni Internet → scheda Avanzate e scorri verso il basso fino a Multimedia. Deseleziona Riproduci animazioni "e" Riproduci suoni "nelle pagine web, se sono selezionati.

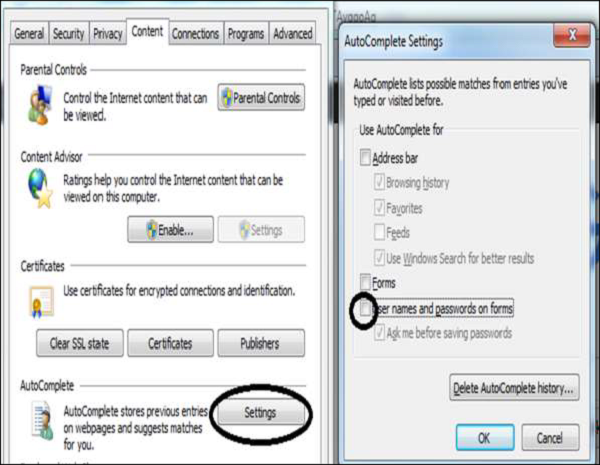

Elimina password

Vai al menu Strumenti → Opzioni Internet → scheda Contenuto e fai clic sul pulsante Impostazioni di completamento automatico e deseleziona la casella "nomi utente e password ...".

Blocca i cookie

Per bloccare i cookie, vai al menu Strumenti → Opzioni Internet → scheda Privacy e fai clic sul pulsante "Avanzate". Selezionare la casella "Sostituisci" e il pulsante "Accetta" per i cookie di prima parte e il pulsante "Richiedi" per i cookie di terze parti. Il pulsante "Consenti sempre ..." non deve essere selezionato. Fare clic su OK. Al termine, fare clic sul pulsante Applica.

Il passaggio successivo è andare al menu Strumenti → Opzioni Internet → Protezione → Livello personalizzato → Scarica controlli ActiveX non firmati → Disabilita (consigliato).

Safari è un browser web sviluppato da Apple basato sul motore WebKit. Viene incluso in iOS e si dice che sia leggermente diverso dagli altri browser.

Aggiornamenti a download automatico

Gli aggiornamenti per Safari sono gestiti da System Preferences → Software Updatesituato sotto il menu Apple. Imposta su Aggiornamenti giornalieri.

Blocca popup

Vai al menu Safari - Preferenze - scheda Sicurezza e assicurati che la casella "Blocca finestre popup" sia selezionata.

Blocca plugin / phishing

Vai al menu Safari → Preferenze → scheda Sicurezza e deseleziona la casella "Abilita plug-in".

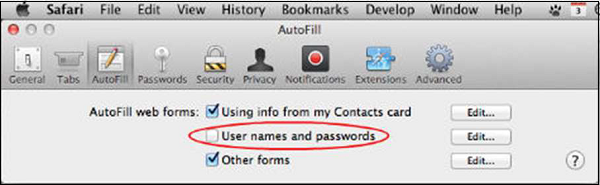

Elimina password

Vai al menu Safari → Preferenze → scheda Compilazione automatica e deseleziona la casella "nomi utente e password".

Java / JavaScript

Vai al menu Safari → Preferenze → "Abilita JavaScript" selezionato.

Blocca i cookie

Vai al menu Safari → Preferenze → scheda Privacy e seleziona "Blocca cookie: Di terze parti ...".

Disabilita l'apertura automatica dei file aperti

In Safari, puoi scegliere di non aprirli dopo il download, vai al menu Safari - Preferenze - scheda Generale. Deseleziona la casella che dice Apri file "sicuri" ...

I giochi online vengono riprodotti su Internet che può variare da una grafica complessa a più utenti. Coinvolgono molte tecnologie il più delle volte utilizzano Java, Flash, ecc. Che è reso possibile utilizzando lo streaming multimediale per l'interazione dell'utente. In generale, il gioco online utilizza varie forme di socializzazione come forum, chat room, quindi questa interazione con altri utenti che alcuni di loro possono essere dannosi potrebbe essere hacker.

Esistono diversi tipi di giochi online:

- Gioco per utente singolo come Miniclip

- Giochi per più giocatori

- Gioco online multipiattaforma

- Gioco di strategia in tempo reale come Imperia

- Giochi per browser che utilizzano direttamente gli esploratori di Internet

Rischi derivanti dai giochi online

Al giorno d'oggi la maggior parte dei giochi online sono giochi per più utenti e il rischio che proviene da altri utenti è molto alto e sono come mostrato di seguito -

Viruses- Il giocatore può essere attaccato da allegati di posta elettronica, phishing o messaggistica istantanea. Ciò può provocare l'hacking del computer dell'utente o della rete.

Malicious Software - Gli aggressori possono utilizzare i giochi online per reindirizzare gli utenti autentici a una pagina Web falsa per rubare le loro credenziali.

Hacking that comes from Hacked Gaming Servers - Questo hacking può verificarsi quando il server del gioco è stato compromesso a causa della sua vulnerabilità, di conseguenza questo può mettere in pericolo tutti gli utenti che sono collegati a questo server di gioco.

Insecure Game Coding - Questo è un altro tipo di vulnerabilità nota in cui tutti i dati degli utenti come nome, cognome, dati della carta di credito possono essere rubati a causa di una sicurezza insufficiente sul codice di programmazione.

Rischi sociali

Questo rischio deriva dall'interazione sociale con altri utenti malintenzionati che desiderano rubare i tuoi dati che possono essere:

- Le tue informazioni personali

- Dettagli della carta di credito

- Possono fingere di essere bambini e contattare altri bambini chiedendo loro di rivelare altre informazioni.

Minacce nel gioco online

Le minacce ai giochi sono di diverso tipo e per scopi diversi, che possono essere l'accesso non autorizzato per giocare in generale. Questa tecnica viene eseguita rubando la password degli altri.

Alcune altre tecniche usate molto spesso sono:

- Dictionary attack

- Ingegneria sociale

- Infezione da malware

- Corruzione del vero software di autenticazione

- ID utente e password di phishing tramite invio di e-mail.

Gli hacker possono imbrogliare al gioco allo scopo di:

- Rubare proprietà virtuali

- Per ottenere livelli di gioco più alti

- Danneggiamento del software di gioco che controlla i livelli di gioco

- Saltare le politiche

- Per aver reso DoS al fornitore di giochi.

- Pagare il gioco utilizzando i trojan per hackerare e rubare l'ID della carta e altri dettagli

Cosa fare per giocare online in modo sicuro?

- Crittografa i dati di gioco critici

- Riduci al minimo i dati del cliente

- Crea un tutorial sulla sicurezza per i giocatori

- Criteri complessi per le password

- Audit trail e log

- Correggere i bug

- Usa sempre un software antivirus sul tuo computer.

- Sii prudente quando apri file e link inviati da altri utenti tramite la messaggistica istantanea del gioco.

- Convalida l'autenticità della nuova versione del software.

- Crea password complesse.

- Aggiorna il tuo computer. Connettiti in modo sicuro con il tuo browser.

In questa sezione ci concentreremo sulla sicurezza dei bambini poiché Internet è un fatto per tutti noi e interferisce con la nostra vita quotidiana. Discuteremo i passi pratici che dobbiamo intraprendere senza infastidirli (bambini) e alcuni programmi utilizzati per questo scopo.

Perché è così importante?

In generale, i bambini o gli adolescenti amano partecipare a chat room o social media che offrono anche chat, per molti motivi per esprimere se stessi, curiosità, parlare con altri bambini in tutto il mondo e condividere le loro esperienze. Ma dall'altra parte, i ragazzi devono sapere che in questo ambiente ci sono anche persone con cattive intenzioni. Quindi i bambini possono essere potenziali vittime di bulli, molestie, ecc. Inoltre possono rivelare informazioni sui membri della famiglia ad altre persone sconosciute con cattive intenzioni.

Poiché Internet è un luogo in cui per il momento può rimanere l'anonimato, è una risorsa pericolosa per i bambini non sorvegliati. Un bambino o un adolescente può essere sedotto da uno sconosciuto, che è educato al primo contatto ed è disposto ad ascoltarli ma dall'altra parte può essere un adescante pedofilo il cui unico scopo è avere un incontro che possa sfociare in un rapporto sessuale assalto.

Anche una piccola informazione che può essere data dal bambino può essere molto pericolosa perché l'aggressore può risalire alle informazioni fornite dal bambino.

Come accennato nella sezione dei giochi, molti di essi consentono la chat vocale e di testo tra le sessioni. I bambini dovrebbero essere prudenti quando usano le chat di gioco nello stesso modo in cui fanno per chat room e social media, e dovrebbero essere cauti nei confronti di nuovi amici eccessivamente desiderosi che chiedono loro di insistere per il loro numero di cellulare, il loro indirizzo o un incontro faccia a faccia .

Regole sociali in materia di sicurezza Internet per bambini

Di seguito sono riportati alcuni semplici suggerimenti sulla sicurezza Internet dei bambini.

The computer should be placed in the living roomcon il monitor rivolto verso la stanza in modo che non ci sia nulla da nascondere. Controlla sempre se tuo figlio cambia rapidamente lo schermo quando passi o nasconde file o dischi: qualcuno potrebbe avergli inviato contenuti inappropriati come la pornografia.

Discuss with your childesattamente cosa è OK e cosa non lo è per quanto riguarda il tipo di siti Web appropriato per loro, le chat room da visitare e il tipo di cose di cui possono parlare. Consenti ai tuoi figli di utilizzare solo chat room monitorate. Evita le chat room ".alt": si concentrano su argomenti alternativi che potrebbero essere inappropriati per i bambini. Conosci gli amici online di tuo figlio come fai con i suoi amici di scuola e del vicinato. Naviga sul Web e chatta in linea da solo in modo da capire cosa sta facendo tuo figlio.

Spiega chiaramente a tuo figlio che ne ha bisogno tell you if they receive any upsetting messagesmentre chatti, e che non sarai arrabbiato con loro e di conseguenza vieterai Internet. Metti in chiaro al bambino che capisci che non può controllare ciò che gli altri dicono loro e che non è colpa sua se ciò accade.

Set time limits for Internet usage- È disponibile un software che impone questi limiti che vedremo in un'altra sezione. Il tempo di utilizzo non dovrebbe essere a tarda notte. Non permettete a vostro figlio di essere lasciato solo nel cyberspazio per lunghi periodi di tempo - questo è il momento in cui è più vulnerabile.

Dillo a tuo figlio people in chat rooms are always strangerschi può potenzialmente danneggiare - Non importa quanto spesso chattano con loro e non importa quanto bene credano di conoscerli. Dì loro che le persone possono mentire su chi sono e che il loro nuovo amico può indossare un abito al posto di un bambino di 12 anni.

Never reveal personally identifiable information- Può essere il loro vero nome, sesso, età, scuola, numero di telefono o luogo in cui vivono. Invitali a usare uno pseudonimo di chat che non sia provocatorio e non indichi chi sono realmente nella realtà. Devono anche controllare le informazioni personali di altre persone, come nomi di amici e numeri di telefono.

Don’t let your kids open attachments per inviare messaggi di posta elettronica da amici o servizi di condivisione file senza che tu sia lì per approvare e scansionare il contenuto alla ricerca di virus.

Di 'ai bambini che è importante not to meet online friends face to face without your knowledge. Determina la vera identità della persona prima di consentire qualsiasi incontro e se non è sicura dovrebbe chiedertelo. Assicurati che tale riunione avvenga in un luogo pubblico e accompagnali.

Use programs to save writing logs- La maggior parte dei programmi di chat ti consente di bloccare un utente facendo clic con il pulsante destro del mouse sul suo nome nell'elenco dei contatti e scegliendo la funzione "Blocca" o "Ignora". Nella prossima sezione vedremo quale software dovremmo usare.

Usa il software per tenere traccia

Ecco un elenco di software che sono utili per tenere traccia di ciò che viene visualizzato sul tuo computer.

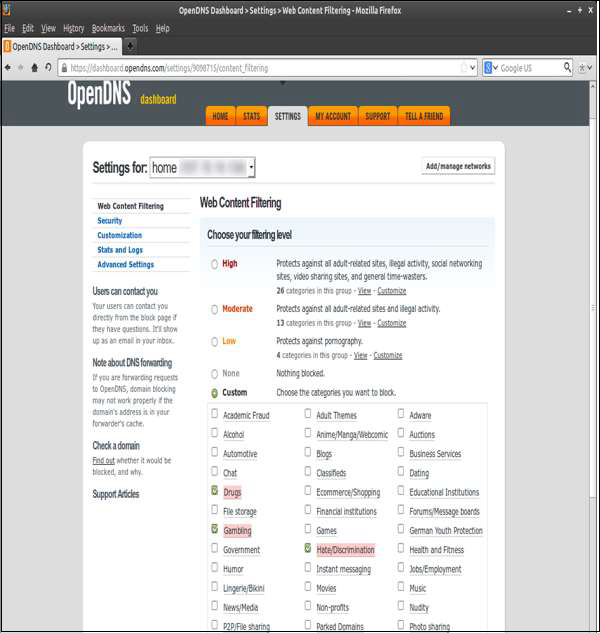

OpenDNS

Il primo della lista è OpenDNS, che può essere facilmente scaricato dal seguente link - https://www.opendns.com/home-internet-security/. Ha una versione gratuita e consente ai genitori di filtrare tutti i contenuti web di tutti i dispositivi collegati alla rete, questi filtri consentono ai genitori di selezionare le categorie e aggiungere nuove pagine web da bloccare in quanto può essere inserito in modalità di monitoraggio, così permetti al bambino di navigare per la prima ora e poi blocchi tutte le pagine web che ritieni non siano buone.

ContentWatch Net Nanny 7

Questo prodotto può essere acquistato tramite: https://www.netnanny.com. Come per PCMagazine, è un ottimo prodotto e offre tutte le funzionalità di cui un software di controllo parentale ha bisogno come il filtro Internet basato su categorie e gestione del tempo. La navigazione in Internet può essere impostata su un limite specifico per tutto il giorno.

Un'altra opzione che ha è mascherare le parolacce; nasconde tutto il linguaggio volgare nelle pagine web. Quindi ha il monitoraggio dei social media in quanto ti avvisa di tutti i nuovi amici di tuo figlio insieme alle chat, ai messaggi e ai profili utente. Crea anche un profilo limitato per tuo figlio e come amministratore remoto puoi controllare da remoto i rapporti di navigazione. Ma il computer sarà l'installazione di base.

Qustodio Parental Control 2015

Può essere scaricato da https://www.qustodio.com/en/. Questo software di controllo parentale offre opzioni come il filtro Internet in base alle categorie e alla gestione del tempo. La navigazione in Internet può essere impostata su un limite per tutto il giorno, mentre il controllo delle applicazioni e il monitoraggio dei social media ti avvisano di tutti i nuovi amici di tuo figlio e delle chat e dei messaggi insieme a eventuali nuovi profili utente. Crea anche un profilo limitato per tuo figlio insieme a una tecnologia di ricerca sicura.

Lo spam è una forma di posta elettronica che viene utilizzata per inviare a diversi account di posta elettronica e in generale contiene pubblicità su qualsiasi prodotto o servizio. Ma il vero problema è quando contengono malware che possono danneggiare i dati dell'utente.

In genere, vengono inviati a un enorme elenco di messaggi di posta elettronica allo scopo di consentire a una piccola percentuale di utenti di aprirli e rispondere. Sono abituati a tale trattamento perché sono economici nell'investimento infrastrutturale, non richiedono troppo tempo e sono semplici.

Tecniche utilizzate dagli spammer

In questa sezione, discuteremo le diverse tecniche utilizzate dagli spammer.

Domain Spoofing - Lo spammer invia un'e-mail per conto di un dominio noto in modo che i destinatari pensino di conoscere questa persona e la aprano.

Poisoning Filters - Un filtro può essere avvelenato aggiungendo testo con lo stesso colore di sfondo per ridurre il punteggio dei filtri.

Directory Harvesting - Nella raccolta di directory, gli spammer generano indirizzi e-mail utilizzando indirizzi e-mail noti di aziende o ISP (Internet Service Provider).

Social Engineering - Gli spammer inviano e-mail promozionali a diversi utenti, offrendo sconti enormi e inducendoli a compilare i propri dati personali.

Junk Tags - Le parole spam possono essere nascoste includendo tag HTML non validi all'interno delle parole.

Invalid words- I caratteri speciali vengono inseriti nelle parole spam. Ad esempio: V! AGRA.

Tecniche anti-spam

In questa sezione, discuteremo di varie tecniche anti-spam e dei loro vantaggi.

Signature Based Content Filtering - La maggior parte delle società di posta elettronica antispam utilizza questo tipo di filtro perché controlla l'e-mail ricevuta con determinati schemi dopo aver salvato il messaggio sul disco.

Naive Bayes Spam Filtering - Il filtro bayesiano analizza il contesto dell'e-mail quando cerca parole o stringhe di caratteri che identificheranno l'e-mail come spam.

Black Listing RBL - Questo è un tipo di database che aggiorna l'indirizzo IP e i domini in base a una reputazione e gli amministratori di sistema che utilizzano questi RBL non ricevono e-mail dai domini che sono nella lista nera di questo RBL.

Sender Policy Framework - L'indirizzo IP del dominio del mittente viene confrontato con l'elenco autentico degli indirizzi IP che il dominio dovrebbe avere e se non è lo stesso, l'email viene eliminata.

Strumenti anti-spam

In questa sezione, discuteremo dei diversi strumenti anti-spamming e dei loro vantaggi.

Aevita

AEVITA Stop Spam Email

How it works- Questo strumento sostituirà tutti i tuoi indirizzi e-mail sulla tua pagina con indirizzi e-mail appositamente codificati. L'email Stop SPAM di AEVITA introduce codici che gli Spambots "soffocano", ma che un normale programma di posta elettronica ignora. Pertanto, le persone possono ancora inviarti un'e-mail ma gli spammer non possono ottenere il tuo indirizzo!

Esperti di spam

Spam Experts Desktops https://www.spamexperts.com

How It Works- Funziona come un filtro antispam con qualsiasi programma di posta elettronica e intercetta automaticamente lo spam. Dipende da parole chiave specifiche per rilevare lo spam, ma controlla il contenuto di un messaggio se accettarlo o rifiutarlo. Controlla anche il filtraggio dello spam in background e mantiene anche un elenco di mittenti bloccati.

Spameater

Spam Eater Pro - http://www.hms.com/spameater.asp

How It Works - È anche un sistema di notifica e-mail di spam, riduce lo spam del 95%, offre una serie di regole complesse.

SpamWeasel

SpamWeasel - http://www.mailgate.com/

How It Works- Rimuove lo spam prima che arrivi nella posta in arrivo. Se è sospettato di spam ma non è sicuro, viene contrassegnato ma non eliminato. Supporta account POP.

AntispamSniper

Antispam Sniper - http://antispamsniper.com/outlook-plugin.html

How It Works- AntispamSniper per Outlook fornisce protezione antispam e antiphishing professionale per la tua casella di posta. Una combinazione di diversi metodi per la classificazione automatica delle e-mail produce un'eccellente qualità di filtraggio con il minimo tasso di errore. Il plug-in ha un'opzione integrata che consente l'eliminazione dello spam dal server tramite intestazioni. I buoni messaggi cancellati per errore dal server tramite intestazione possono essere ripristinati entro un certo periodo di tempo dopo la cancellazione. Il plug-in filtra gli account POP3, IMAP e Exchange.

Lettore di spam

Spam Reader - http://www.spam-reader.com/index.shtml

How It Works- Spam Reader è un componente aggiuntivo anti-spam gratuito per Microsoft Outlook. Il software utilizza l'approccio più affidabile per bloccare la posta indesiderata. L'algoritmo bayesiano si basa su analisi statistiche, in grado di essere adattato alle esigenze dell'utente e rilevare fino al 98% dei messaggi di spam. Spam Reader esegue automaticamente la scansione di tutti i messaggi in arrivo e invia i messaggi di spam rilevati alla cartella speciale per un'ulteriore revisione.

MailWasher

Mail Washer free - http://mailwasher.net/

How It Works- MailWasher è gratuito e non scadrà mai. Funziona con Outlook, Outlook Express, Incredimail, Thunderbird, Windows Mail, GMail, Hotmail e ogni altro programma di posta elettronica.

La chat è una comunicazione su Internet che offre una trasmissione in tempo reale di messaggi di testo dal mittente a un destinatario. I messaggi di chat sono generalmente brevi per consentire agli altri partecipanti di rispondere rapidamente. In tal modo, sentendosi simile a una conversazione parlata, questo strumento è un luogo attraente per gli attacchi informatici per hackerare l'account e ottenere dati.

Rischi derivanti dalla chat

Al giorno d'oggi la maggior parte delle piattaforme di chat e dei siti di messaggistica istantanea sono un grande luogo di frodi e il rischio che proviene dagli altri utenti è molto alto e sono i seguenti:

Viruses- Le chat possono essere attaccate da allegati di posta elettronica, phishing o messaggistica istantanea. Ciò può provocare l'hacking del computer di un utente o di una rete.

Malicious software - Gli aggressori possono utilizzare le chat room per reindirizzare l'utente autentico a una pagina Web falsa per rubare le proprie credenziali.

Hacking that comes from Hacked Chat Servers - Questo hacking può verificarsi quando il server del gioco è stato compromesso a causa della sua vulnerabilità, di conseguenza questo può mettere in pericolo tutti gli utenti che sono connessi a questo server di chat.

Per quanto riguarda la sicurezza del tuo computer, è la stessa della sezione giochi.

In questo capitolo, ci occuperemo del download di file che è uno dei motivi principali per cui il computer e le reti vengono infettati. Il download può essere divertente per molte ragioni come il download di canzoni, film, clip anche per l'acquisizione di informazioni come documenti PDF, WORD, foto, ecc. O per aggiornamenti software.

Cosa può essere potenzialmente dannoso?

Con il file scaricato, se non vedi le estensioni e se sono quelle cattive, allora durante l'installazione il tuo computer può essere infettato.

Installazione negativa di adware in cui i pop-up possono venire di volta in volta. È possibile installare spyware che consentono agli hacker di ottenere informazioni finanziarie.

Come ridurre al minimo i rischi di essere infettati dal download di file

Mentre visiti pagine web che ritieni sicure, puoi scaricare i file di cui hai bisogno, ma è meglio usarli https://virustotal.com/.Puoi andare su questo sito web e controllare l'URL del sito web che intendi inserire. Puoi inserire l'URL e lui controlla se il sito è stato infettato da virus o malware e può danneggiarti. Oppure prima di scaricare il documento copia l'URL e incollalo in virustotal per scansionarlo.

Assicurati di avere installato un antivirus e che sia aggiornato. Scansiona sempre il file scaricato per un possibile virus.

Ricontrolla i file .exe con estrema cautela perché il 90% dei virus utilizza tali estensioni per allegarsi. Questi sono file utilizzati dai programmi per essere eseguiti sul tuo computer.

Usa sempre pagine web affidabili per scaricare i tuoi file. Ad esempio, per i prodotti Microsoft, ottenerli sempre da Microsoft.com. Per i driver hardware, scaricali dalle loro pagine web ufficiali.

Evita sempre i siti Web peer-to-peer come i download di uTorrent poiché provengono da risorse non autenticate.

Salta il download dei file che le persone li chiamano come preferiscono. Ad esempio, puoi vedere la seguente immagine per una migliore comprensione:

Controlla i file scaricati con un MD5 Hash Value Checker. È anche comunemente usato per controllare l'integrità di un file e verificare i file scaricati. Uno di questi può essere scaricato da:http://www.winmd5.com/

Al giorno d'oggi la sicurezza delle transazioni è molto importante perché oggigiorno la maggior parte delle cose avviene online.

Le transazioni avvengono nelle seguenti forme:

- Quando entri in un mercato e utilizzi un POS per il pagamento, si verifica una transazione.

- Nel tuo telefono cellulare quando scarichi un'app Android per ordinare qualcosa come l'app eBay.

- Quando paghi qualcosa tramite un servizio di pagamento online come paypal.com.

Controlla se stai effettuando una transazione sicura?

Generalmente una transazione sicura avviene in forma crittografata che avviene tra il sito a cui siamo connessi e il browser che stiamo utilizzando. Avviene tramite un file in cui il sito fornisce i suoi dettagli, che tratteremo ulteriormente nelle sezioni seguenti. Un'indicazione più semplice è riconoscere la differenza tra una connessione sicura e insicura di cuiHttps:// è un sito protetto, mentre Http:// non è protetto.

Se tu oi tuoi utenti utilizzate Google Chrome, potete spingerli a connettersi sempre in modo sicuro, se la pagina web lo supporta. Preferisci sempre l'estensione HTTPS, se stai usando Mozilla Firefox c'è un add-on chiamatoHTTPS Everywhere.

Dovremmo fare una transazione solo attraverso pagine web che conosciamo o quando hanno una buona reputazione. Quindi, in parole semplici dovresti visitare quelle pagine web di cui ti fidi e, anche se ti fidi, si consiglia di eseguire le transazioni tramite gateway di pagamento come PayPal, in modo da non trasmettere i dettagli del conto bancario a terzi.

Una buona risorsa è www.mywot.com che ti dà le tariffe dei siti web e la loro reputazione sulla base di milioni di utenti, che affidano la loro transazione a questi siti web.

Alla fine del mese fai sempre un controllo fisico delle tue transazioni se corrispondono o meno alla tua spesa. In caso contrario, si consiglia di bloccare immediatamente i carrelli o gli account dei pagamenti.

Dopo aver terminato le transazioni, si consiglia di cancellare sempre cronologia, cache e cookie. Soprattutto se stai usando un altro computer che non è il tuo.

Cosa dovresti fare come amministratore di sistema?

In qualità di amministratore di sistema, dovresti avere in mente alcune regole che aiuteranno i nostri clienti a effettuare una transazione sicura.

In primo luogo, dovresti controllare se ce ne sono policy complianceper il sistema che stiamo offrendo, come PCI o HIPAA. In generale, queste politiche hanno anche linee guida sulla sicurezza, come hardware o software che fornisce controlli di accesso, controlli di integrità, auditing e sicurezza della trasmissione.

Un'altra cosa è che a session should be limited basedpuntuale e IP. Quindi, quando il modulo di registrazione utente sta aprendo l'account, il sistema si bloccherà dopo un po 'e scoprirà se c'è la possibilità di un attacco man-in-the-middle. La restrizione IP non dovrebbe consentirlo.

Fare un Usage Policy per il tuo sistema, in modo che l'utente conosca i propri limiti e acquisisca conoscenze in merito alla sicurezza.

Controlla se il tuo sistema ha la configurazione corretta per effettuare una transazione finanziaria. Il sistema dovrebbe avere un file2-factor authentication, dove un codice di accesso o un numero pin viene inviato al telefono cellulare del tuo cliente ogni volta che viene eseguita una transazione online e sarà approvato solo una volta confermato l'acquisto inserendo il codice. Ciò garantisce che il cliente sia chi dice di essere chiedendo qualcosa che conosce e qualcosa che ha, come un telefono.

In questo capitolo, tratteremo le questioni di sicurezza bancaria relative all'e-banking o il cosiddetto Internet banking e le questioni di sicurezza basate sulle carte di credito o di debito.

L'e-banking è un gateway di pagamento elettronico che consente a tutti i clienti di una banca di effettuare transazioni bancarie attraverso i propri computer senza la necessità di recarsi fisicamente in banca.

Normalmente per creare un conto e-banking il cliente deve recarsi fisicamente in banca per poterlo aprire e autenticarlo all'apertura. Un cliente può collegare questo conto con i propri prestiti, conto corrente e molti altri prodotti bancari.

Come eseguire in modo sicuro una transazione di e-banking?

Inserisci sempre il link e-banking digitandolo tu stesso e non attraverso un'e-mail in arrivo può essere un messaggio di phishing. Connettiti sempre tramite una connessione sicura al sito web e controlla se la pagina web è autenticata come nell'immagine seguente, dove la connessione è sicuraHttps - e l'autenticità del web l'ho verificata attraverso la barra verde che è un certificato che significa che questo web è pre-autenticato.

Fai attenzione a eventuali popup inattesi o sospetti che compaiono durante la sessione di banking online. Pensa al processo che svolgi normalmente per effettuare un pagamento a qualcuno: sii sospettoso se è diverso dall'ultima volta che lo hai utilizzato.

Non fornire mai a nessuno i tuoi dati di accesso completi, né via e-mail né per telefono: la tua banca non li richiederà mai in questo modo. Controlla regolarmente i tuoi estratti conto e contatta immediatamente la tua banca se trovi transazioni che non hai autorizzato.

Quando invii denaro tramite il tuo conto bancario online, controlla sempre l'importo che stai inviando, il numero di conto e il codice di ordinamento a cui lo stai inviando.

Carte di credito

Generalmente, queste carte sono emesse da fornitori di carte come le banche e sono collegate ai conti bancari del cliente e aiutano a effettuare pagamenti e poiché anche questa viene utilizzata più spesso aumentando le possibilità di frodi.

La frode con carta di credito è un furto effettuato utilizzando una carta di credito o un meccanismo di pagamento simile come fonte falsa per una transazione fraudolenta. Un tipo comune di frode si verifica quando un autore di reato acquista un articolo online, utilizzando un numero di carta di credito che ha ottenuto in modi non etici.

Le transazioni con carta di credito sono ottenute da:

- Sito generatore di carte di credito su Internet.

- Commerciante non etico che diffonde i dati delle carte di credito dei propri clienti.

- Gli hacker possono ottenere i dati da uno skimmer, che è un hardware che gli hacker inseriscono negli sportelli automatici o in un POS.

- Trovando copie scartate di buoni.

- Violando computer in cui i dettagli della carta di credito sono memorizzati in una cache.

Generatore di carte di credito

Lo strumento più comunemente usato per crackare le carte di credito è Credit Card Generator(www.darkcodign.net). Questo generatore di carte di credito è un programma Python a riga di comando che utilizza uno script .php. Genera i numeri di carta di credito utilizzati nei siti di e-commerce di prova. Genera numeri VISA, MasterCard e Amex a 13 e 16 cifre. Se installato, può rubare password e numeri di carte di credito insieme a dettagli bancari.

Un altro è chiamato come RockLegend’s Cool Card Generator, ma non sono stati forniti molti dettagli al riguardo.

Tecniche di rilevamento delle frodi con carta di credito

In questa sezione discuteremo le varie tecniche di rilevamento delle frodi con carta di credito.

Rilevamento del modello

Questa tecnica contrassegna una persona come un truffatore se molti ordini vengono effettuati per essere consegnati allo stesso indirizzo da diverse carte di credito.

Se più ordini vengono inviati dallo stesso indirizzo IP.

Se la carta di credito cambia di poche cifre.

Se la persona presenta la stessa carta di credito con date di scadenza diverse.

Rilevamento dello screening delle frodi

Questa tecnica è sviluppata da Visa e rileva le possibilità di frode sulla base di un punteggio in cui vengono prese in considerazione 150 variabili dell'ordine.

Xcart: servizio di screening delle frodi online

Per maggiori dettagli su questo servizio di screening delle frodi online, puoi accedere a: http://www.xcart.com/extensions/modules/antifraud.html

Card Watch

Questo è un incentivo per le banche del Regno Unito a sensibilizzare sulla prevenzione delle frodi con carte. È possibile ottenere maggiori informazioni su questo dal seguente collegamento:http://www.cardwatch.org.uk

Rilevamento delle frodi con carta di credito MaxMind

È possibile ottenere maggiori informazioni su questo dal seguente collegamento: https://www.maxmind.com/en/home

Questa è anche una piattaforma leader che porta a rilevare potenziali frodi con carte ed è stata sviluppata da tecnologie proprietarie. Analizza il fattore di rischio dei punteggi o ogni transazione online in tempo reale, quindi per il commerciante ha bisogno di meno tempo per analizzare le transazioni.

Best practice per proteggere le tue transazioni bancarie

Di seguito sono riportati alcuni suggerimenti, che è necessario ricordare durante l'esecuzione di qualsiasi transazione.

- Proteggi il tuo codice di sicurezza sempre con una mano mentre lo inserisci in un bancomat o POS.

- Non lasciare mai le carte di credito incustodite.

- Controlla le transazioni della tua carta di credito dopo ogni acquisto.

- Tieni le carte di credito separate nel portafoglio, se possibile.

- Tenere una registrazione del numero di conto e delle date di scadenza in un luogo sicuro.

- Non firmare mai una ricevuta bancaria in bianco.

- Distruggi le tue carte o estratti conto inutilizzati bruciandoli o distruggendoli correttamente.

- Segnala immediatamente il furto di carte o documenti.

- Non fornire mai i tuoi dati bancari per telefono o e-mail.

- Segnala eventuali addebiti suscettibili nella tua carta.

In questo capitolo ci occuperemo dell'e-commerce. Quali sono le piattaforme più utilizzate e sicure? Cosa serve per metterli al sicuro?

L'e-commerce riguarda la vendita o l'acquisto di beni e servizi da Internet e il pagamento tramite questo mezzo. Questa transazione avviene tra cliente e azienda, B2B, cliente a cliente e, poiché nel mezzo c'è una transazione di denaro, dovremmo essere cauti durante l'utilizzo e anche durante la creazione di siti di e-commerce.

Le migliori piattaforme di e-commerce

Ecco un elenco di alcune piattaforme di e-commerce ben note e come funziona la loro configurazione di sicurezza.

Magento

È possibile ottenere ulteriori dettagli su questa piattaforma al seguente link: https://magento.com

Questa piattaforma è una delle migliori in quanto è sviluppata da eBay e può essere facilmente integrata con un gateway PayPal. Ha sia versioni gratuite che a pagamento tra cui scegliere. Le vulnerabilità vengono corrette troppo velocemente.

Ha anche una vasta gamma di plugin e opzioni di personalizzazione. Dispone di soluzioni SaaS: scalabilità elastica, resilienza e disponibilità elevate, conformità PCI, disponibilità globale e patch automatizzate, pur mantenendo la flessibilità nella personalizzazione del software richiesta dai nostri commercianti.

Shopify

È possibile ottenere ulteriori dettagli su questa piattaforma al seguente link: https://www.shopify.com

Quindi, se stai cercando di progettare la pagina di pagamento in modo che sia esattamente come desideri, Shopify probabilmente non fa per te. In effetti, nessuna delle soluzioni ospitate offrirà un processo di checkout personalizzabile, quindi puoi saltare subito alla sezione Self-Hosted. Shopify ha molte app che puoi scaricare e installare sul tuo negozio, che estendono ulteriormente l'impostazione predefinita o introducono nuove funzionalità.

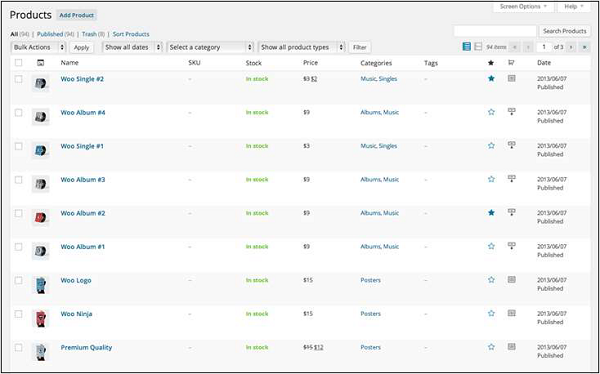

WooCommerce

È possibile ottenere ulteriori dettagli su questa piattaforma al seguente link: https://wordpress.org/plugins/woocommerce/

WooCommerce è un plug-in di e-commerce gratuito che ti consente di vendere qualsiasi cosa e in modo molto pratico. Costruito per integrarsi perfettamente con WordPress, WooCommerce è la soluzione di e-commerce preferita al mondo che offre sia ai proprietari dei negozi che agli sviluppatori il controllo completo grazie all'uso di modelli WordPress.

Con una flessibilità infinita e l'accesso a centinaia di estensioni WordPress gratuite e premium, WooCommerce ora alimenta il 30% di tutti i negozi online, più di qualsiasi altra piattaforma.

Bigcommerce

È possibile ottenere ulteriori dettagli su questa piattaforma al seguente link: https://www.bigcommerce.com

Ha oltre 115 modelli di e-commerce, caricamenti illimitati di prodotti e anche una visualizzazione mobile. Effettua l'integrazione con Amazon e eBay e può anche essere integrato con la maggior parte dei gateway di pagamento. Dal punto di vista della sicurezza, è molto sicuro perché è conforme allo standard PCI.

Come acquistare in modo sicuro?

Come sapete, per poter navigare e acquistare beni, i servizi online le vendite al dettaglio devono essere sempre autenticati tramite Certificati Digitali, dal punto di vista della sicurezza questo parametro non è negoziabile.

Alcuni dei negozi online sicuri che hanno piattaforme multi-venditore sono:

- Amazon.com

- Ebay.com

- Aliexpress.com

È importante ricordare che in queste piattaforme ci sono anche truffatori. Quindi in questo caso prima di acquistare da qualsiasi venditore dovresti vedere le recensioni degli altri acquirenti e qual è la loro reputazione, che sono generalmente contrassegnate da stelle.

Imposta un negozio online sicuro

Per essere affidabile dal punto di vista del cliente, è obbligatorio che il tuo sito ecommence sia conforme agli standard PCI. Questi standard sono standard di informazioni proprietarie per i siti che gestiscono i pagamenti online e utilizzano carte di credito come Visa, MasterCard, American Express, Discover, JCB e altre. Avrebbero bisogno di documentazione e informazioni complete per impostare questa conformità. Tutti i dettagli possono essere trovati sul loro sito ufficiale -https://www.pcisecuritystandards.org

I certificati digitali sono uno standard di sicurezza per stabilire un collegamento crittografato tra un server e un client. Generalmente, tra un server di posta o un server web, che protegge i dati nelle transizioni crittografandoli. Un certificato digitale è anche un ID digitale o un passaporto emesso da un'autorità di terze parti che verifica l'identità del proprietario del server e non rivendica una falsa identità.

Componenti di un certificato digitale

Tutti questi componenti seguenti possono essere trovati nei dettagli del certificato:

Serial Number - Utilizzato per identificare in modo univoco il certificato.

Subject - La persona o l'entità identificata.

Signature Algorithm - L'algoritmo utilizzato per creare la firma.

Signature - La firma effettiva per verificare che provenga dall'emittente.

Issuer - L'entità che ha verificato le informazioni e rilasciato il certificato.

Valid-From - La data a partire dalla quale il certificato è valido.

Valid-To - La data di scadenza.

Key-Usage - Scopo della chiave pubblica (ad esempio: cifratura, firma, firma del certificato ...).

Public Key - La chiave pubblica.

Thumbprint Algorithm - L'algoritmo utilizzato per l'hash del certificato della chiave pubblica.

Thumbprint - L'hash stesso, utilizzato come forma abbreviata del certificato di chiave pubblica.

Livelli di convalida

In questa sezione discuteremo i vari livelli di convalida di un certificato SSL (Secure Sockets Layer). Alcuni dei più importanti sono i seguenti:

Domain Validation SSL Certificate - Convalida il dominio registrato da un amministratore di sistema e ha i diritti di amministratore per approvare la richiesta di certificato, questa convalida generalmente viene eseguita tramite richiesta e-mail o da un record DNS.

Organization Validated SSL Certificates - Convalida la proprietà del dominio e anche le informazioni aziendali come il nome ufficiale, la città, il paese, ecc. Questa convalida viene eseguita tramite e-mail o immissione di record DNS e l'autorità di certificazione avrebbe bisogno anche di alcuni documenti autentici per verificare l'identità.

Extended Validation SSL Certificates- Convalida la proprietà del dominio e le informazioni sull'organizzazione, oltre all'esistenza legale dell'organizzazione. Convalida inoltre che l'organizzazione sia a conoscenza della richiesta di certificato SSL e la approva. La convalida richiede la documentazione per certificare l'identità dell'azienda più una serie di passaggi e controlli aggiuntivi. I certificati SSL a convalida estesa sono generalmente identificati da una barra degli indirizzi verde nel browser contenente il nome dell'azienda.

Le recensioni e alcuni dei più grandi fornitori di certificati digitali possono essere trovati nel seguente link: https://www.sslshopper.com/certificate-authority-reviews.html

In questo capitolo, spiegheremo le misure di sicurezza che devono essere prese in un server di posta e su un sito client.

Rafforzare un server di posta

Per rafforzare un server di posta, dovrai seguire i seguenti passaggi:

Passaggio 1. Configurare il server di posta in modo che non disponga di Open Relay

È molto importante configurare i parametri di inoltro della posta in modo che siano molto restrittivi. Tutti i server di posta hanno questa opzione, dove puoi specificare a quali domini o indirizzi IP il tuo server di posta inoltrerà i messaggi. Questo parametro specifica a chi il protocollo SMTP deve inoltrare i messaggi. Un inoltro aperto può danneggiarti perché gli spammer possono utilizzare il tuo server di posta per inviare spam ad altri, facendo sì che il tuo server venga inserito nella lista nera.

Passaggio 2. Configurare l'autenticazione SMTP per controllare l'accesso dell'utente

L'autenticazione SMTP costringe le persone che utilizzano il tuo server a ottenere l'autorizzazione per inviare la posta fornendo prima un nome utente e una password. Questo aiuta a prevenire qualsiasi inoltro aperto e abuso del tuo server. Se configurato nel modo giusto, solo gli account conosciuti possono utilizzare l'SMTP del server per inviare un'e-mail. Questa configurazione è altamente consigliata quando il tuo server di posta ha un indirizzo IP instradato.

Passaggio 3. Limitare le connessioni per proteggere il server dagli attacchi DoS

Il numero di connessioni al server SMTP dovrebbe essere limitato. Questi parametri dipendono dalle specifiche dell'hardware del server ed è un carico nominale giornaliero. I parametri principali utilizzati per gestire i limiti di connessione includono: numero totale di connessioni, numero totale di connessioni simultanee e velocità di connessione massima. Per mantenere valori ottimali per questi parametri potrebbe essere necessario un affinamento nel tempo. Itprevents Spam Floods and DoS Attacks che prendono di mira la tua infrastruttura di rete.

Passaggio 4. Attiva il DNS inverso per bloccare i mittenti fasulli

La maggior parte dei sistemi di messaggistica utilizza ricerche DNS per verificare l'esistenza del dominio di posta elettronica del mittente prima di accettare un messaggio. Una ricerca inversa è anche un'opzione interessante per combattere i mittenti di posta falsi. Una volta attivata la ricerca DNS inversa, il tuo SMTP verifica che l'indirizzo IP del mittente corrisponda sia ai nomi host che a quelli di dominio inviati dal client SMTP nelEHLO/HELO Command. Ciò è molto utile per bloccare i messaggi che non superano il test di corrispondenza degli indirizzi.

Passaggio 5. Utilizzare i server DNSBL per combattere l'abuso della posta in arrivo

Una delle configurazioni più importanti per proteggere il tuo server di posta elettronica è l'uso DNS – based blacklists. Controllare se il dominio o l'IP del mittente è conosciuto dai server DNSBL in tutto il mondo potrebbe ridurre sostanzialmente la quantità di spam ricevuta. L'attivazione di questa opzione e l'utilizzo di un numero massimo di server DNSBL ridurrà notevolmente l'impatto della posta in arrivo non richiesta. L'elenco dei server DNSBL insieme a tutti gli IP e i domini degli spammer noti per questo scopo sono tutti memorizzati in un sito Web, il collegamento per questo sito Web è:https://www.spamhaus.org/organization/dnsblusage/

Passaggio 6. Attiva SPF per prevenire fonti di spoofing

Il Sender Policy Framework (SPF) è un metodo utilizzato per prevenire gli indirizzi dei mittenti falsificati. Al giorno d'oggi, quasi tutti i messaggi di posta elettronica offensivi contengono indirizzi di mittenti falsi. Il controllo SPF garantisce che l'MTA mittente sia autorizzato a inviare posta per conto del nome di dominio del mittente. Quando SPF è attivato sul server, il record MX del server di invio (il record DNS Mail Exchange) viene convalidato prima che avvenga qualsiasi trasmissione di messaggi.

Passaggio 7. Abilitare SURBL per verificare il contenuto del messaggio

Il SURBL (Spam URI Real-time Block List) rileva le e-mail indesiderate in base a collegamenti non validi o dannosi all'interno di un messaggio. Avere un filtro SURBL aiuta a proteggere gli utenti da malware e attacchi di phishing. Al momento, non tutti i server di posta supportano SURBL. Ma se il tuo server di messaggistica lo supporta, attivarlo aumenterà la sicurezza del tuo server, così come la sicurezza dell'intera rete poiché oltre il 50% delle minacce alla sicurezza Internet proviene dal contenuto della posta elettronica.

Passaggio 8. Gestisci le blacklist IP locali per bloccare gli spammer

Avere una blacklist IP locale sul tuo server di posta elettronica è molto importante per contrastare specifici spammer che prendono di mira solo te. La manutenzione dell'elenco può richiedere risorse e tempo, ma apporta un reale valore aggiunto. Il risultato è un modo rapido e affidabile per impedire a connessioni Internet indesiderate di disturbare il sistema di messaggistica.

Passaggio 9. Crittografa l'autenticazione POP3 e IMAP per motivi di privacy

Le connessioni POP3 e IMAP non sono state originariamente create pensando alla sicurezza. Di conseguenza, vengono spesso utilizzati senza autenticazione forte. Questo è un grosso punto debole poiché le password degli utenti vengono trasmesse in chiaro attraverso il tuo server di posta, rendendole così facilmente accessibili agli hacker e alle persone con intenti dannosi. SSLTLS è il modo più conosciuto e più semplice per implementare l'autenticazione forte; è ampiamente utilizzato e considerato sufficientemente affidabile.

Passaggio 10. Avere almeno due record MX per qualsiasi failover

Avere una configurazione di failover è molto importante per la disponibilità. Avere un record MX non è mai sufficiente per garantire un flusso continuo di posta a un determinato dominio, motivo per cui si consiglia vivamente di impostare almeno due MX per ogni dominio. Il primo è impostato come primario e il secondario viene utilizzato se il primario si interrompe per qualsiasi motivo. Questa configurazione viene eseguita suDNS Zone level.

Protezione degli account di posta elettronica

In questa sezione, discuteremo come proteggere gli account di posta elettronica ed evitare che vengano hackerati.

Protezione sul sito del cliente

La cosa più importante è farlo Create complex passwords. Poiché ci sono molte tecniche disponibili per decifrare le password come forza bruta, attacchi al dizionario e indovinare la password.

A strong password contains −

- Da 7 a 16 caratteri.

- Lettere maiuscole e minuscole

- Numbers

- Personaggi speciali

Collega sempre la password e-mail a un'altra e-mail autentica a cui hai accesso. Quindi, nel caso in cui questa e-mail venga violata, hai la possibilità di accedere nuovamente.

Installa nel tuo computer un antivirus di posta, in modo che ogni email che arriva nel tuo client di posta elettronica venga scansionata come allegati e collegamenti di phishing.

Se hai l'abitudine di utilizzare l'accesso Web, non aprire mai gli allegati con l'estensione.exe estensioni.

Si consiglia di utilizzare un'e-mail crittografata quando si comunica ufficialmente con dati importanti. Quindi è meglio che la comunicazione sia crittografata tra gli utenti finali, un buon strumento per questo èPGP Encryption Tool.

In questo capitolo, discuteremo del furto di identità. Che cos'è? Come prevenirlo e quali misure dobbiamo prendere per prevenirli?

Cos'è il furto di identità?

Il furto di identità è un'azione quando qualcuno ruba il tuo nome, cognome e altri dati personali e li utilizza per fare qualcosa di illegale. Al giorno d'oggi, questo è un problema molto delicato perché molte persone trasmettono i propri dati sensibili su Internet e le grandi e le piccole aziende devono prendere i loro incentivi per le politiche antifrode sul posto di lavoro.

Anche in casa dovremmo essere prudenti per ridurre al minimo questo rischio. Vale la pena ricordare che oltre il 50% dei furti di identità viene effettuato da persone che la vittima conosce. Principalmente questo furto di identità viene effettuato a scopo di lucro.

Un buon sito web che ti aiuterà con il furto di documenti d'identità è: https://www.consumer.ftc.gov che ha passaggi dettagliati su cosa fare, come segnalare, ecc. in questi casi.

Come si verificano i furti di identità?

Esistono diversi modi in cui le persone o gli hacker possono rubare il tuo ID. Alcuni dei modi più comunemente usati sono i seguenti:

La maggior parte delle persone qualificate in tali attività rovista nella spazzatura alla ricerca di fatture, fatture e altri documenti con le tue informazioni personali.

Rubando portafogli che possono contenere la tua carta d'identità, carta di credito e altri dettagli di identificazione personale, ecc.

Rubare domande scadute per carte di credito preapprovate e compilarle con un indirizzo diverso.

Prendi documenti importanti come certificati di nascita, passaporti, copie di dichiarazioni dei redditi e simili durante un furto in casa tua.

Ruba i numeri e le identità sociali dei bambini che sono particolarmente vulnerabili perché non hanno storie di credito e potrebbero passare molti anni prima che il furto venga scoperto.

Ruba informazioni personali da un libro o da un articolo di giornale.

Rubare le informazioni personali di un parente o di qualcuno che conosce bene, magari visitando spesso la loro casa.

Hack in un computer che contiene i tuoi record personali e ruba i dati.

"Spalla surf" guardando da una posizione vicina mentre lui o lei prende a pugni un telefono cellulare.

Mediante metodi di phishing citati nella sezione superiore richiedendoti in generale di compilare un form con i tuoi dati.

Conseguenze della mancata segnalazione di una frode di identità?

Di seguito sono riportate alcune conseguenze che potrebbero verificarsi se non si denuncia una frode di identità alle autorità interessate.

I criminali possono prendere mutui, acquistare cose costose, ecc.

I criminali possono accumulare enormi quantità di debito, quindi presentare istanza di fallimento a nome della vittima, rovinando la storia creditizia e la reputazione della vittima.

Fai un attacco terroristico.

Usando questi documenti d'identità, possono anche dedicarsi alla tratta di esseri umani.

Come prevenire il furto di documenti d'identità?

Per prevenire qualsiasi furto di identità, puoi occuparti dei seguenti importanti suggerimenti:

Distruggi tutti i documenti inutilizzati prima di gettarli.

Non fornire informazioni personali e sensibili per telefono.

Non creare password come il tuo compleanno, il tuo nome, ecc. Che saranno più facili da indovinare e capire per le persone.

Conserva il documento in un luogo sicuro a casa lontano dal tuo compagno di stanza o donna delle pulizie, ecc.

Assicurati di essere a conoscenza di tutti i conti elencati a tuo nome e che i saldi di questi conti siano aggiornati.

Cosa fare se sei vittima di un furto di documenti d'identità?

È possibile eseguire le seguenti operazioni non appena si viene a sapere di essere stati vittima di un furto di identità.

- Chiama immediatamente la polizia per presentare una denuncia alle forze dell'ordine locali.

- Documenta tutti i tuoi passaggi come conserva tutta la corrispondenza e le copie dei documenti.

- Chiama la tua banca per annullare tutte le tue transazioni bancomat e POS.

Come in tutti i capitoli precedenti, abbiamo affrontato diversi modi per proteggerci su come non dovremmo entrare in nessuno scenario di potenziale frode. Ora vediamo qual è il nostro limite esterno di ciò che possiamo fare senza commettere un crimine informatico o come viene chiamato crimine informatico.

Tipi di criminalità informatica

Di seguito sono riportati alcuni dei crimini informatici più importanti che si verificano in tutto il mondo.

Criminalità informatica finanziaria

Questo crimine si verifica quando si utilizzano le proprie capacità o l'accesso di terze parti allo scopo principale di ottenere profitti finanziari. Come accedere a un portale di e-bank in modo non autorizzato ed effettuare transazioni, effettuare pagamenti e-commerce e prendere merci senza autorizzazione.

Un altro crimine informatico finanziario molto diffuso è la clonazione della carta di credito, tutto questo è stato menzionato nei capitoli precedenti.

Attacco DoS o estorsione informatica

Questo tipo di crimine si verifica quando minacci un'azienda o una persona che interrompi i loro servizi nel caso in cui non sei "ricompensato" con denaro per far funzionare i servizi, che generalmente sono server Web, server di posta o altre reti di computer. Ascoltiamo molti di questi casi quotidianamente in tutto il mondo.

Cyberterrorismo

Si tratta di un atto di terrorismo commesso tramite l'uso di computer. Può essere una propaganda su Internet, che ci saranno attentati durante le vacanze, che possono essere considerati come cyberterrorismo.

Ecco alcuni altri suggerimenti che renderanno ua Cybercriminal:

Se tu produce a virus o qualsiasi altro tipo di malware che danneggia computer e reti in tutto il mondo, a scopo di lucro o non finanziario.

Se fai unsolicited bulk mails come lo spam per diffondere qualcosa.

Se crei un file phishing or social engineering attack puoi essere incarcerato a seconda del paese in cui vivi.

Se possiedi o crei un mercato nero per la vendita di droga, armi, pornografia infantile.

Se decifri o pirati un software, musica o video su Internet, puoi essere incarcerato per copyright dell'autore.

Come accennato nel capitolo precedente, il crimine informatico è un crimine come tutti gli altri crimini e come tale ha un'implicazione legislativa nella maggior parte dei paesi in questa sezione che vedremo lì per trovare le leggi riguardanti il crimine informatico principalmente nei paesi più grandi.

Legge sulla criminalità informatica degli Stati Uniti

Per accedere alla pagina web del Dipartimento di Giustizia degli Stati Uniti, fare clic sul seguente collegamento: https://www.justice.gov e la sezione che ha implicazioni sul cyber-spazio è:

SEZIONE 2 - Divieto di azioni o pratiche sleali o ingannevoli relative allo spyware.

https://www.govtrack.us

Gli statuti principali relativi ai crimini informatici si trovano nel seguente link che ha un procedimento manuale contro gli Stati Uniti - https://www.justice.gov/sites

Le altre sezioni che ti spiegano come puoi avere implicazioni indirette sono:

18 USC § 2320 Traffico di beni o servizi contraffatti - https://www.law.cornell.edu

18 USC §1831 Commercio di reati segreti - https://www.justice.gov/usam

47 USC §605 Pubblicazione o uso non autorizzato delle comunicazioni - https://www.justice.gov

Le sanzioni variano da una multa di $ 50000 o il doppio del valore del crimine fino a 20 anni di carcere, se si tratta di un crimine ripetuto.

Legge sulla criminalità informatica del Messico

Il portale del governo del Messico una pagina web dedicata che ha tutte le informazioni, puoi leggerle tutte cliccando sul seguente link - http://www.gob.mx/en/index, ha materiale dettagliato su tutte le sue agenzie.

La legge che ha implicazioni nel cyberspazio è la seguente:

Section 30-45-5- Uso non autorizzato del computer. Le informazioni complete sulla legge si trovano al seguente link -http://law.justia.com

Legge brasiliana sulla criminalità informatica

Il portale del Dipartimento di giustizia del Brasile è - www.jf.gov.br , che contiene tutte le informazioni sulle sue leggi.

La legge che ha implicazioni nel cyberspazio è la seguente:

Art.313 –A. Inserimento di dati falsi nel sistema informativo.

Art.313 –B. Modifica o alterazione non autorizzata del sistema informativo.

Legge canadese sulla criminalità informatica

Il portale del Dipartimento di giustizia in Canada è: http://laws-lois.justice.gc.ca/eng/ che ha tutte le informazioni sulle sue leggi.

La legge che ha implicazioni nel cyberspazio è la seguente:

- Sezione 342.1 del codice penale canadese

Legge sulla criminalità informatica del Regno Unito

Il portale del Dipartimento di giustizia nel Regno Unito è: http://www.legislation.gov.uk/ che ha tutte le informazioni sulle sue leggi.

La legge che ha implicazioni nel cyberspazio è la seguente:

Computer Misuse Act del 1990 Capitolo 18 - http://www.legislation.gov.uk

Legge europea sulla criminalità informatica

La pagina web del portale della legislazione dell'Unione europea è: http://europa.eu/index_en.htm che ha tutte le informazioni sulle sue legislazioni e regolamenti.

La legge che ha implicazioni nel cyberspazio è la seguente, si trovano in:

Section 1 - Diritto penale sostanziale

Title 1 - Reati contro la riservatezza, l'integrità e la disponibilità di dati e sistemi informatici.

Legge sulla criminalità informatica in India

Il portale del Dipartimento di giustizia in India è: https://doj.gov.in/ che ha tutte le informazioni sulle sue leggi.

La legge che ha implicazioni nel cyberspazio è la seguente:

The Information Technology ACT.2000 (n. 21 del 2000)

Capitolo XI Reati - http://www.dot.gov.in

In questo capitolo, discuteremo della creazione di una lista di controllo di base che ci manterrà al sicuro e protetti da hacker e altri malware sul posto di lavoro e anche nell'ambiente domestico.

Lista di controllo di base

Ecco un elenco di controllo di base delle cose che dovresti fare per garantire la sicurezza in Internet:

Account setup - Dovrebbe esserci una politica appropriata secondo cui quando un dipendente arriva nell'organizzazione, chi apre l'account e quali diritti o privilegi ha il dipendente, ecc. Quali sono i limiti dell'utilizzo delle risorse del computer?

Password Change Policy - Dovrebbe esserci una politica in cui dovrebbe essere menzionata la frequenza della modifica della password e la complessità delle password che devono essere utilizzate.

Helpdesk Procedure- Ci dovrebbe essere una procedura adeguata per stabilire quando qualcuno chiama l'utente dell'helpdesk. Dovrebbero prima identificarsi in base a qualcosa come un ID utente o qualsiasi altra identificazione univoca.

Access Privileges - Questa procedura dovrebbe indicare come viene concesso l'accesso alle diverse parti della rete e dovrebbe essere menzionato chi ha autorizzato questo accesso e se possono autorizzare qualsiasi accesso aggiuntivo se necessario.

Violation - Dovrebbe esistere una norma per la segnalazione di eventuali violazioni a qualsiasi norma.

Employee Identification - Dovrebbero essere costretti a indossare un badge identificativo e qualsiasi ospite in arrivo dovrebbe essere registrato, se possibile, con un badge temporaneo o visitatore.

Privacy Policy - Dovrebbe esserci una politica in cui i dipendenti dovrebbero controllare fino a quale livello sono autorizzati a fornire informazioni e quando questo livello è passato a chi dovrebbero parlare.

Document Destruction - Dovrebbe essere controllato se tutti i documenti che non servono più sono stracciati o bruciati.

Physical Restriction Access - L'accesso fisico dovrebbe essere protetto con un accesso limitato e dovrebbe essere consentito solo ai dipendenti.

Antivirus in Place - In questi casi è obbligatorio verificare se l'antivirus funziona con tutte le sue funzioni come antivirus di posta, scansione di file, scansione web, ecc.

Network Filtering- Si consiglia vivamente di verificare se la rete è filtrata con tutti gli account al livello di accesso di diversi dipendenti. Nell'ambiente domestico è necessario verificare la presenza del software di controllo parentale, se è installato o meno.