Sicurezza di rete - Guida rapida

In questa era moderna, le organizzazioni fanno molto affidamento sulle reti di computer per condividere le informazioni in tutta l'organizzazione in modo efficiente e produttivo. Le reti informatiche organizzative stanno diventando grandi e onnipresenti. Supponendo che ogni membro del personale abbia una workstation dedicata, un'azienda su larga scala avrebbe poche migliaia di workstation e molti server sulla rete.

È probabile che queste workstation potrebbero non essere gestite centralmente, né avrebbero una protezione perimetrale. Possono avere una varietà di sistemi operativi, hardware, software e protocolli, con diversi livelli di consapevolezza informatica tra gli utenti. Ora immagina, queste migliaia di postazioni di lavoro sulla rete aziendale sono collegate direttamente a Internet. Questo tipo di rete non protetta diventa un obiettivo per un attacco che contiene informazioni preziose e mostra le vulnerabilità.

In questo capitolo vengono descritte le principali vulnerabilità della rete e l'importanza della sicurezza della rete. Nei capitoli successivi, discuteremo i metodi per ottenere lo stesso risultato.

Rete fisica

Una rete è definita come due o più dispositivi informatici collegati insieme per condividere le risorse in modo efficiente. Inoltre, il collegamento di due o più reti insieme è noto comeinternetworking. Pertanto, Internet è solo una internetwork, una raccolta di reti interconnesse.

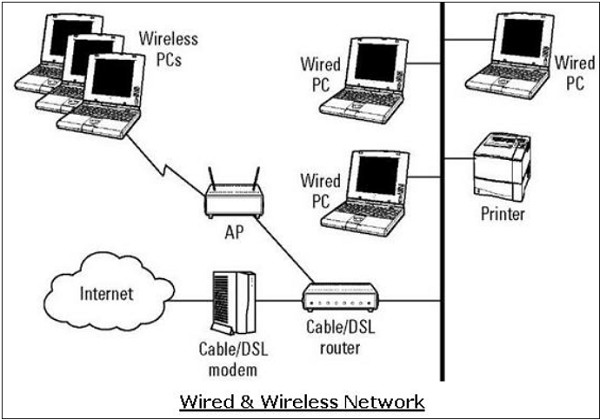

Per configurare la propria rete interna, un'organizzazione ha diverse opzioni. Può utilizzare una rete cablata o una rete wireless per connettere tutte le workstation. Al giorno d'oggi, le organizzazioni utilizzano principalmente una combinazione di reti cablate e wireless.

Reti cablate e wireless

In una rete cablata, i dispositivi sono collegati tra loro tramite cavi. In genere, le reti cablate si basano sul protocollo Ethernet in cui i dispositivi sono collegati utilizzando i cavi UTP (Unshielded Twisted Pair) ai diversi switch. Questi switch sono ulteriormente collegati al router di rete per l'accesso a Internet.

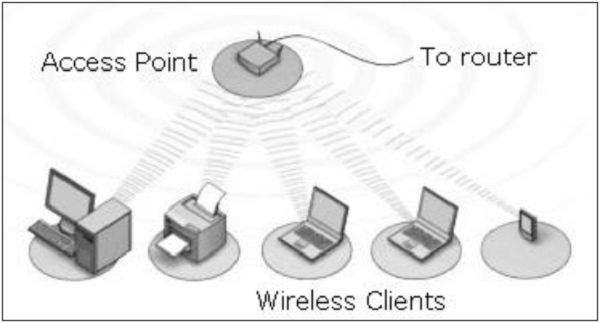

Nella rete wireless, il dispositivo è connesso a un punto di accesso tramite trasmissioni radio. I punti di accesso sono inoltre collegati tramite cavi a switch / router per l'accesso alla rete esterna.

Le reti wireless hanno guadagnato popolarità grazie alla mobilità offerta da loro. I dispositivi mobili non devono essere collegati a un cavo e possono muoversi liberamente all'interno della portata della rete wireless. Ciò garantisce una condivisione efficiente delle informazioni e aumenta la produttività.

Vulnerabilità e attacchi

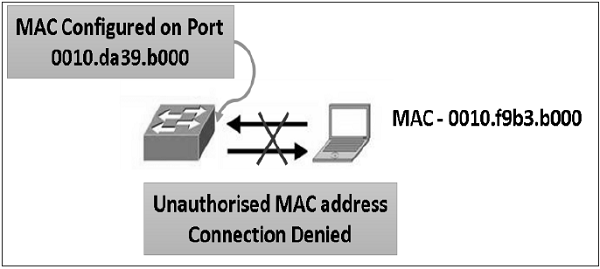

La vulnerabilità comune che esiste nelle reti cablate e wireless è un "accesso non autorizzato" a una rete. Un utente malintenzionato può connettere il suo dispositivo a una rete tramite una porta hub / switch non sicura. A questo proposito, le reti wireless sono considerate meno sicure della rete cablata, perché la rete wireless è facilmente accessibile senza alcuna connessione fisica.

Dopo l'accesso, un utente malintenzionato può sfruttare questa vulnerabilità per lanciare attacchi come:

Annusare i dati del pacchetto per rubare informazioni preziose.

Denial of service agli utenti legittimi su una rete inondando il supporto di rete con pacchetti spuri.

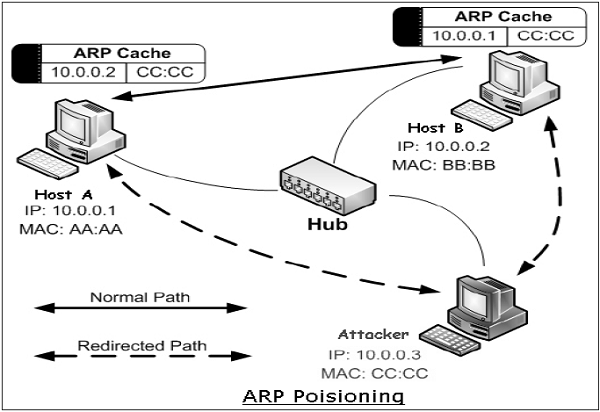

Spoofing delle identità fisiche (MAC) di host legittimi e quindi il furto di dati o il lancio ulteriore di un attacco "man-in-the-middle".

Protocollo di rete

Il protocollo di rete è un insieme di regole che regolano le comunicazioni tra i dispositivi connessi su una rete. Includono meccanismi per effettuare connessioni, nonché regole di formattazione per il confezionamento dei dati per i messaggi inviati e ricevuti.

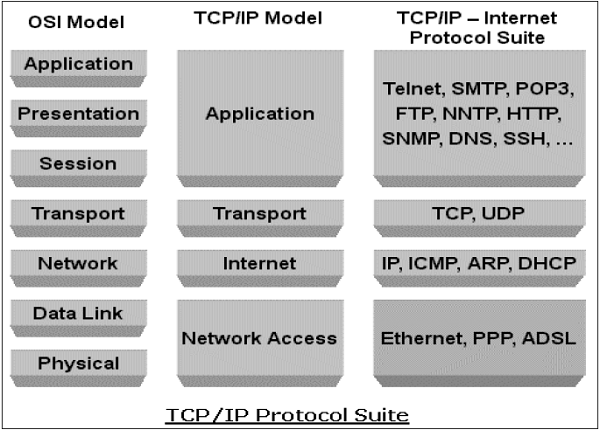

Sono stati sviluppati diversi protocolli di rete di computer, ciascuno progettato per scopi specifici. I protocolli popolari e ampiamente utilizzati sono TCP / IP con i protocolli associati di livello superiore e inferiore.

Protocollo TCP / IP

Transmission Control Protocol (TCP) e Internet Protocol(IP) sono due distinti protocolli di rete di computer utilizzati principalmente insieme. A causa della loro popolarità e dell'ampia adozione, sono integrati in tutti i sistemi operativi dei dispositivi in rete.

L'IP corrisponde al livello di rete (livello 3) mentre il protocollo TCP corrisponde al livello di trasporto (livello 4) in OSI. TCP / IP si applica alle comunicazioni di rete in cui il trasporto TCP viene utilizzato per fornire dati su reti IP.

I protocolli TCP / IP sono comunemente usati con altri protocolli come HTTP, FTP, SSH a livello di applicazione ed Ethernet a livello di collegamento dati / fisico.

La suite di protocolli TCP / IP è stata creata nel 1980 come soluzione di internetworking con pochissime preoccupazioni per gli aspetti di sicurezza.

È stato sviluppato per una comunicazione nella rete fidata limitata. Tuttavia, per un periodo, questo protocollo è diventato lo standard de facto per le comunicazioni Internet non protette.

Alcune delle vulnerabilità di sicurezza comuni delle tute del protocollo TCP / IP sono:

HTTP è un protocollo a livello di applicazione nella suite TCP / IP utilizzato per trasferire i file che compongono le pagine web dai server web. Questi trasferimenti vengono eseguiti in testo normale e un intruso può leggere facilmente i pacchetti di dati scambiati tra il server e un client.

Un'altra vulnerabilità HTTP è un'autenticazione debole tra il client e il server Web durante l'inizializzazione della sessione. Questa vulnerabilità può portare a un attacco di dirottamento della sessione in cui l'autore dell'attacco ruba una sessione HTTP dell'utente legittimo.

La vulnerabilità del protocollo TCP è l'handshake a tre vie per la creazione della connessione. Un utente malintenzionato può lanciare un attacco Denial of Service "SYN-flooding" per sfruttare questa vulnerabilità. Stabilisce molte sessioni semiaperte non completando la stretta di mano. Ciò porta al sovraccarico del server e alla fine a un arresto anomalo.

Il livello IP è suscettibile a molte vulnerabilità. Attraverso una modifica dell'intestazione del protocollo IP, un utente malintenzionato può lanciare un attacco di spoofing IP.

Oltre a quanto sopra menzionato, esistono molte altre vulnerabilità di sicurezza nella famiglia di protocolli TCP / IP nella progettazione e nella sua implementazione.

Per inciso, nella comunicazione di rete basata su TCP / IP, se un livello viene violato, gli altri livelli non vengono a conoscenza dell'hacking e l'intera comunicazione viene compromessa. Quindi, è necessario impiegare controlli di sicurezza a ogni livello per garantire una sicurezza infallibile.

Protocollo DNS

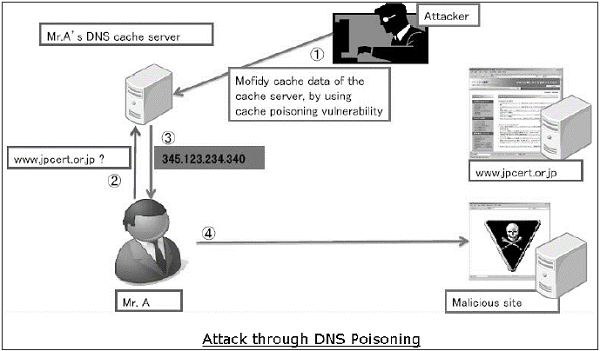

Domain Name System(DNS) viene utilizzato per risolvere i nomi di dominio host in indirizzi IP. Gli utenti della rete dipendono dalla funzionalità DNS principalmente durante la navigazione in Internet digitando un URL nel browser web.

In un attacco al DNS, lo scopo di un utente malintenzionato è modificare un record DNS legittimo in modo che venga risolto in un indirizzo IP errato. Può indirizzare tutto il traffico per quell'IP al computer sbagliato. Un utente malintenzionato può sfruttare la vulnerabilità del protocollo DNS o compromettere il server DNS per materializzare un attacco.

DNS cache poisoningè un attacco che sfrutta una vulnerabilità rilevata nel protocollo DNS. Un utente malintenzionato può avvelenare la cache falsificando una risposta a una query DNS ricorsiva inviata da un risolutore a un server autorevole. Una volta che la cache del resolver DNS viene avvelenata, l'host verrà indirizzato a un sito Web dannoso e potrebbe compromettere le informazioni sulle credenziali tramite la comunicazione a questo sito.

Protocollo ICMP

Internet Control Management Protocol(ICMP) è un protocollo di gestione della rete di base delle reti TCP / IP. Viene utilizzato per inviare messaggi di errore e di controllo relativi allo stato dei dispositivi collegati in rete.

ICMP è parte integrante dell'implementazione della rete IP e quindi è presente nella configurazione della rete stessa. L'ICMP ha le sue vulnerabilità e può essere utilizzato in modo improprio per lanciare un attacco a una rete.

Gli attacchi comuni che possono verificarsi su una rete a causa delle vulnerabilità ICMP sono:

ICMP consente a un utente malintenzionato di eseguire la ricognizione della rete per determinare la topologia di rete e i percorsi nella rete. La scansione ICMP implica la scoperta di tutti gli indirizzi IP host che sono attivi nell'intera rete di destinazione.

Trace route è una popolare utility ICMP utilizzata per mappare la rete di destinazione descrivendo il percorso in tempo reale dal client all'host remoto.

Un utente malintenzionato può lanciare un attacco Denial of Service utilizzando la vulnerabilità ICMP. Questo attacco comporta l'invio di pacchetti ping IPMP che superano i 65.535 byte al dispositivo di destinazione. Il computer di destinazione non riesce a gestire correttamente questo pacchetto e può causare il blocco del sistema operativo.

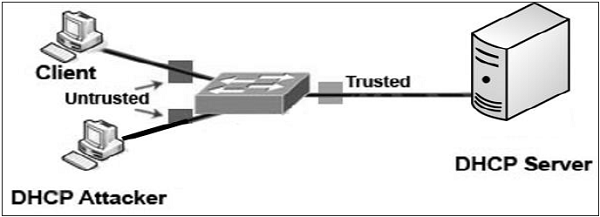

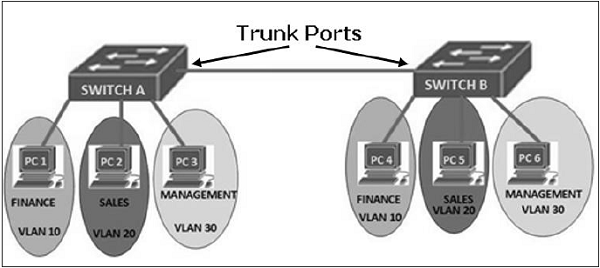

Anche altri protocolli come ARP, DHCP, SMTP, ecc. Hanno le loro vulnerabilità che possono essere sfruttate dall'aggressore per compromettere la sicurezza della rete. Discuteremo alcune di queste vulnerabilità nei capitoli successivi.

La minima preoccupazione per l'aspetto della sicurezza durante la progettazione e l'implementazione dei protocolli si è trasformata in una delle principali cause di minacce alla sicurezza della rete.

Obiettivi della sicurezza di rete

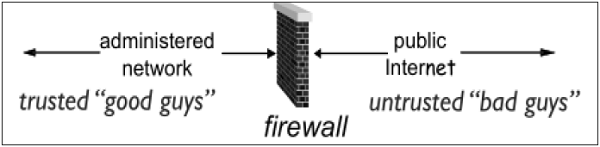

Come discusso nelle sezioni precedenti, esiste un gran numero di vulnerabilità nella rete. Pertanto, durante la trasmissione, i dati sono altamente vulnerabili agli attacchi. Un malintenzionato può prendere di mira il canale di comunicazione, ottenere i dati e leggere gli stessi o reinserire un falso messaggio per raggiungere i suoi nefandi scopi.

La sicurezza della rete non riguarda solo la sicurezza dei computer a ciascuna estremità della catena di comunicazione; tuttavia, mira a garantire che l'intera rete sia sicura.

La sicurezza della rete implica la protezione dell'usabilità, dell'affidabilità, dell'integrità e della sicurezza della rete e dei dati. Una sicurezza di rete efficace sconfigge una varietà di minacce dall'ingresso o dalla diffusione su una rete.

L'obiettivo principale della sicurezza di rete sono la riservatezza, l'integrità e la disponibilità. Questi tre pilastri della sicurezza di rete sono spesso rappresentati comeCIA triangle.

Confidentiality- La funzione della riservatezza è proteggere i preziosi dati aziendali da persone non autorizzate. La parte riservata alla sicurezza della rete garantisce che i dati siano disponibili solo per le persone designate e autorizzate.

Integrity- Questo obiettivo significa mantenere e garantire l'accuratezza e la coerenza dei dati. La funzione dell'integrità è assicurarsi che i dati siano affidabili e non vengano modificati da persone non autorizzate.

Availability - La funzione di disponibilità in Network Security è di garantire che i dati, le risorse / servizi di rete siano continuamente disponibili agli utenti legittimi, ogni volta che lo richiedono.

Raggiungere la sicurezza della rete

Garantire la sicurezza della rete può sembrare molto semplice. Gli obiettivi da raggiungere sembrano essere semplici. Ma in realtà, i meccanismi utilizzati per raggiungere questi obiettivi sono molto complessi e comprenderli richiede un ragionamento valido.

International Telecommunication Union(ITU), nella sua raccomandazione sull'architettura di sicurezza X.800, ha definito alcuni meccanismi per portare la standardizzazione nei metodi per ottenere la sicurezza della rete. Alcuni di questi meccanismi sono:

En-cipherment- Questo meccanismo fornisce servizi di riservatezza dei dati trasformando i dati in forme non leggibili per le persone non autorizzate. Questo meccanismo utilizza l'algoritmo di crittografia-decrittografia con chiavi segrete.

Digital signatures- Questo meccanismo è l'equivalente elettronico delle firme ordinarie nei dati elettronici. Fornisce l'autenticità dei dati.

Access control- Questo meccanismo viene utilizzato per fornire servizi di controllo degli accessi. Questi meccanismi possono utilizzare l'identificazione e l'autenticazione di un'entità per determinare e applicare i diritti di accesso dell'entità.

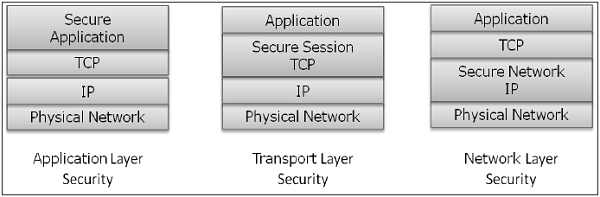

Avendo sviluppato e identificato vari meccanismi di sicurezza per ottenere la sicurezza della rete, è essenziale decidere dove applicarli; sia fisicamente (in quale posizione) che logicamente (a quale livello di un'architettura come TCP / IP).

Meccanismi di sicurezza a livello di rete

Diversi meccanismi di sicurezza sono stati sviluppati in modo tale da poter essere sviluppati a un livello specifico del modello del livello di rete OSI.

Security at Application Layer- Le misure di sicurezza utilizzate a questo livello sono specifiche dell'applicazione. Diversi tipi di applicazione richiederebbero misure di sicurezza separate. Per garantire la sicurezza a livello di applicazione, le applicazioni devono essere modificate.

Si ritiene che progettare un protocollo applicativo crittograficamente valido sia molto difficile e implementarlo correttamente è ancora più impegnativo. Pertanto, si preferisce che i meccanismi di sicurezza a livello di applicazione per proteggere le comunicazioni di rete siano solo soluzioni basate su standard che sono in uso da tempo.

Un esempio di protocollo di sicurezza a livello di applicazione è S / MIME (Secure Multipurpose Internet Mail Extensions), comunemente utilizzato per crittografare i messaggi di posta elettronica. DNSSEC è un altro protocollo a questo livello utilizzato per lo scambio sicuro di messaggi di query DNS.

Security at Transport Layer- Le misure di sicurezza a questo livello possono essere utilizzate per proteggere i dati in una singola sessione di comunicazione tra due host. L'utilizzo più comune dei protocolli di sicurezza del livello di trasporto è la protezione del traffico delle sessioni HTTP e FTP. I protocolli Transport Layer Security (TLS) e Secure Socket Layer (SSL) sono i più comuni utilizzati a questo scopo.

Network Layer- Le misure di sicurezza a questo livello possono essere applicate a tutte le applicazioni; quindi, non sono specifici dell'applicazione. Tutte le comunicazioni di rete tra due host o reti possono essere protette a questo livello senza modificare alcuna applicazione. In alcuni ambienti, il protocollo di sicurezza a livello di rete come IPsec (Internet Protocol Security) fornisce una soluzione molto migliore rispetto ai controlli a livello di trasporto o applicazione a causa delle difficoltà nell'aggiunta di controlli alle singole applicazioni. Tuttavia, i protocolli di sicurezza a questo livello forniscono una minore flessibilità di comunicazione che potrebbe essere richiesta da alcune applicazioni.

Per inciso, un meccanismo di sicurezza progettato per operare a un livello superiore non può fornire protezione per i dati a livelli inferiori, perché i livelli inferiori svolgono funzioni di cui i livelli superiori non sono consapevoli. Pertanto, potrebbe essere necessario implementare più meccanismi di sicurezza per migliorare la sicurezza della rete.

Nei seguenti capitoli del tutorial, discuteremo i meccanismi di sicurezza impiegati a diversi livelli dell'architettura di rete OSI per ottenere la sicurezza di rete.

Vari servizi aziendali sono ora offerti online tramite applicazioni client-server. I moduli più popolari sono l'applicazione web e la posta elettronica. In entrambe le applicazioni, il client comunica con il server designato e ottiene i servizi.

Durante l'utilizzo di un servizio da qualsiasi applicazione server, il client e il server si scambiano molte informazioni sulla Intranet o Internet sottostante. Siamo consapevoli del fatto che queste transazioni di informazioni sono vulnerabili a vari attacchi.

La sicurezza della rete implica la protezione dei dati dagli attacchi mentre sono in transito su una rete. Per raggiungere questo obiettivo, sono stati progettati molti protocolli di sicurezza in tempo reale. Tale protocollo deve fornire almeno i seguenti obiettivi primari:

- Le parti possono negoziare in modo interattivo per autenticarsi a vicenda.

- Stabilire una chiave di sessione segreta prima di scambiare informazioni sulla rete.

- Scambia le informazioni in forma crittografata.

È interessante notare che questi protocolli funzionano a diversi livelli del modello di rete. Ad esempio, il protocollo S / MIME funziona a livello di applicazione, il protocollo SSL è sviluppato per funzionare a livello di trasporto e il protocollo IPsec funziona a livello di rete.

In questo capitolo, discuteremo diversi processi per ottenere la sicurezza per la comunicazione e-mail e i protocolli di sicurezza associati. Il metodo per proteggere il DNS viene trattato successivamente. Nei capitoli successivi verranno descritti i protocolli per ottenere la sicurezza web.

Protezione della posta elettronica

Al giorno d'oggi, la posta elettronica è diventata un'applicazione di rete molto diffusa. Discutiamo brevemente dell'infrastruttura di posta elettronica prima di procedere alla conoscenza dei protocolli di sicurezza della posta elettronica.

Infrastruttura di posta elettronica

Il modo più semplice per inviare un'e-mail sarebbe inviare un messaggio direttamente dalla macchina del mittente alla macchina del destinatario. In questo caso, è essenziale che entrambe le macchine funzionino contemporaneamente sulla rete. Tuttavia, questa configurazione non è pratica poiché gli utenti possono occasionalmente connettere le loro macchine alla rete.

Quindi, è arrivato il concetto di configurare server di posta elettronica. In questa configurazione, la posta viene inviata a un server di posta che è permanentemente disponibile sulla rete. Quando la macchina del destinatario si connette alla rete, legge la posta dal server di posta.

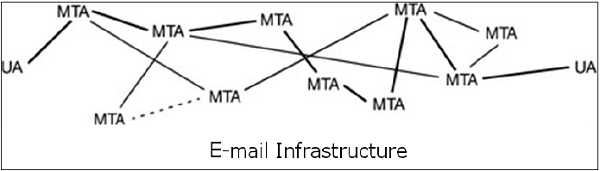

In generale, l'infrastruttura di posta elettronica è costituita da una rete di server di posta, denominata anche Message Transfer Agents (MTA) e macchine client che eseguono un programma di posta elettronica composto da User Agent (UA) e MTA locale.

In genere, un messaggio di posta elettronica viene inoltrato dal suo UA, passa attraverso la rete degli MTA e infine raggiunge l'UA sul computer del destinatario.

I protocolli utilizzati per la posta elettronica sono i seguenti:

Simple Mail Transfer Protocol (SMTP) utilizzato per l'inoltro dei messaggi di posta elettronica.

Post Office Protocol (POP) e Internet Message Access Protocol (IMAP) vengono utilizzati per recuperare i messaggi dal destinatario dal server.

MIMO

Lo standard di base della posta elettronica Internet è stato scritto nel 1982 e descrive il formato dei messaggi di posta elettronica scambiati su Internet. Supporta principalmente messaggi di posta elettronica scritti come testo in alfabeto romano di base.

Nel 1992 si sentì la necessità di migliorare lo stesso. Pertanto, è stato definito un MIME ( Multipurpose Internet Mail Extensions ) aggiuntivo standard . È un insieme di estensioni allo standard di base della posta elettronica Internet. MIME offre la possibilità di inviare e-mail utilizzando caratteri diversi da quelli dell'alfabeto romano di base come l'alfabeto cirillico (usato in russo), l'alfabeto greco o anche i caratteri ideografici del cinese.

Un'altra esigenza soddisfatta da MIME è l'invio di contenuti non di testo, come immagini o clip video. A causa di queste caratteristiche, lo standard MIME è stato ampiamente adottato con SMTP per la comunicazione e-mail.

Servizi di protezione della posta elettronica

L'uso crescente della comunicazione e-mail per transazioni importanti e cruciali richiede la fornitura di alcuni servizi di sicurezza fondamentali come i seguenti:

Confidentiality - Il messaggio di posta elettronica non deve essere letto da nessuno tranne il destinatario previsto.

Authentication - Il destinatario dell'e-mail può essere sicuro dell'identità del mittente.

Integrity - Garanzia al destinatario che il messaggio di posta elettronica non è stato alterato da quando è stato trasmesso dal mittente.

Non-repudiation - Il destinatario dell'e-mail è in grado di dimostrare a una terza parte che il mittente ha effettivamente inviato il messaggio.

Proof of submission - Il mittente dell'e-mail riceve la conferma che il messaggio è stato consegnato al sistema di consegna della posta.

Proof of delivery - Il mittente riceve una conferma che il destinatario ha ricevuto il messaggio.

I servizi di sicurezza come la privacy, l'autenticazione, l'integrità dei messaggi e il non ripudio vengono generalmente forniti utilizzando la crittografia a chiave pubblica.

In genere, esistono tre diversi scenari di comunicazione tramite posta elettronica. Discuteremo i metodi per ottenere i servizi di sicurezza di cui sopra in questi scenari.

E-mail one-to-one

In questo scenario, il mittente invia un messaggio di posta elettronica a un solo destinatario. Di solito nella comunicazione non sono coinvolti più di due MTA.

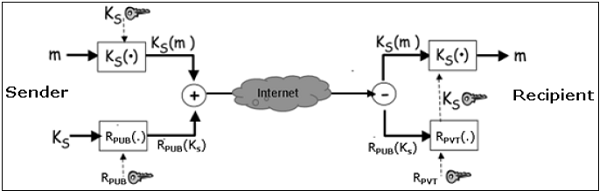

Supponiamo che un mittente desideri inviare un'e-mail riservata a un destinatario. La fornitura della privacy in questo caso si ottiene come segue:

Il mittente e il destinatario hanno le loro chiavi pubblica-privata rispettivamente come (S PVT , S PUB ) e (R PVT , R PUB ).

Il mittente genera una chiave simmetrica segreta, K S per la crittografia. Sebbene il mittente possa aver utilizzato R PUB per la crittografia, viene utilizzata una chiave simmetrica per ottenere crittografia e decrittografia più veloci.

Il mittente crittografa il messaggio con la chiave K S e crittografa anche K S con la chiave pubblica del destinatario, R PUB .

Il mittente invia un messaggio cifrato e criptato K S al destinatario.

Il destinatario ottiene prima K S decrittografando K S codificato utilizzando la sua chiave privata, R PVT .

Il destinatario poi decodifica il messaggio utilizzando la chiave simmetrica, K S .

Se in questo scenario sono necessari anche l'integrità del messaggio, l'autenticazione e i servizi di non ripudio, al processo precedente vengono aggiunti i passaggi seguenti.

Il mittente produce hash del messaggio e firma digitalmente questo hash con la sua chiave privata, S PVT .

Il mittente invia questo hash firmato al destinatario insieme ad altri componenti.

Il destinatario utilizza la chiave pubblica S PUB ed estrae l'hash ricevuto sotto la firma del mittente.

Il destinatario quindi esegue l'hash del messaggio decrittografato e ora confronta i due valori hash. Se corrispondono, l'integrità del messaggio viene considerata raggiunta.

Inoltre, il destinatario è sicuro che il messaggio sia stato inviato dal mittente (autenticazione). Infine, il mittente non può negare di non aver inviato il messaggio (non ripudio).

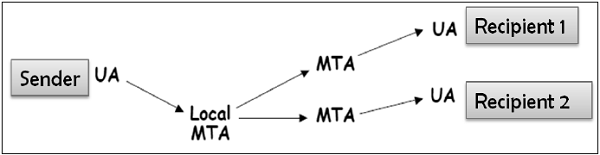

E-mail destinatari uno-a-più

In questo scenario, il mittente invia un messaggio di posta elettronica a due o più destinatari. La lista è gestita dal programma di posta elettronica del mittente (UA + MTA locale). Tutti i destinatari ricevono lo stesso messaggio.

Supponiamo che il mittente desideri inviare e-mail riservate a molti destinatari (ad esempio R1, R2 e R3). La fornitura della privacy in questo caso si ottiene come segue:

Il mittente e tutti i destinatari hanno la propria coppia di chiavi pubblica-privata.

Il mittente genera una chiave simmetrica segreta, K s e crittografa il messaggio con questa chiave.

Il mittente quindi crittografa K S più volte con le chiavi pubbliche R1, R2 e R3, ottenendo R1 PUB (K S ), R2 PUB (K S ) e R3 PUB (K S ).

Il mittente invia il messaggio crittografato e il corrispondente K S crittografato al destinatario. Ad esempio, il destinatario 1 (R1) riceve il messaggio crittografato e R1 PUB (K S ).

Ogni destinatario estrae prima la chiave K S decrittografando K S codificato utilizzando la sua chiave privata.

Ogni destinatario poi decodifica il messaggio utilizzando la chiave simmetrica, K S .

Per fornire l'integrità del messaggio, l'autenticazione e il non rifiuto, i passaggi da seguire sono simili ai passaggi sopra menzionati nello scenario di posta elettronica uno a uno.

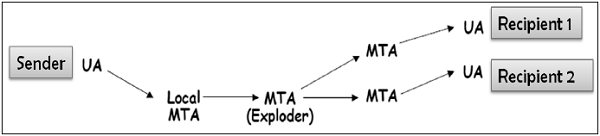

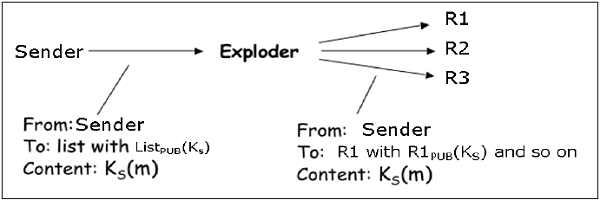

E-mail elenco di distribuzione uno a uno

In questo scenario, il mittente invia un messaggio di posta elettronica a due o più destinatari ma l'elenco dei destinatari non è gestito localmente dal mittente. In genere, il server di posta elettronica (MTA) gestisce la mailing list.

Il mittente invia una mail all'MTA che gestisce la mailing list e poi la posta viene esplosa dall'MTA a tutti i destinatari nell'elenco.

In questo caso, quando il mittente desidera inviare un'e-mail riservata ai destinatari della mailing list (ad esempio R1, R2 e R3); la privacy è assicurata come segue:

Il mittente e tutti i destinatari hanno la propria coppia di chiavi pubblica-privata. Il server Exploder ha una coppia di chiavi private-pubbliche per ciascuna mailing list (List PUB , List PVT ) gestita da esso.

Il mittente genera una chiave simmetrica segreta K s e quindi crittografa il messaggio con questa chiave.

Il mittente quindi crittografa K S con la chiave pubblica associata all'elenco, ottiene List PUB (K S ).

Il mittente invia un messaggio crittografato e List PUB (K S ). Il MTA esploditore decripta Elenco Publishing (K S ) usando Elenco PVT e ottiene K S .

I cripta esploditore K S con ben chiavi pubbliche in quanto vi sono membri della lista.

Exploder inoltra il messaggio crittografato ricevuto e il K S crittografato corrispondente a tutti i destinatari nell'elenco. Ad esempio, Exploder inoltra il messaggio crittografato e R1 PUB (K S ) al destinatario 1 e così via.

Per fornire l'integrità del messaggio, l'autenticazione e il non rifiuto, i passaggi da seguire sono simili a quelli forniti nel caso di uno scenario di posta elettronica uno a uno.

È interessante notare che il programma di posta elettronica che utilizza il metodo di protezione sopra indicato per proteggere la posta elettronica dovrebbe funzionare per tutti i possibili scenari discussi sopra. La maggior parte dei suddetti meccanismi di sicurezza per la posta elettronica sono forniti da due schemi popolari, Pretty Good Privacy (PGP) e S / MIME. Discuteremo entrambi nelle sezioni seguenti.

PGP

Pretty Good Privacy(PGP) è uno schema di crittografia della posta elettronica. È diventato lo standard de facto per la fornitura di servizi di sicurezza per le comunicazioni e-mail.

Come discusso in precedenza, utilizza crittografia a chiave pubblica, crittografia a chiave simmetrica, funzione hash e firma digitale. Fornisce -

- Privacy

- Autenticazione del mittente

- Integrità del messaggio

- Non-repudiation

Insieme a questi servizi di sicurezza, fornisce anche la compressione dei dati e il supporto per la gestione delle chiavi. PGP utilizza algoritmi crittografici esistenti come RSA, IDEA, MD5, ecc. Piuttosto che inventare quelli nuovi.

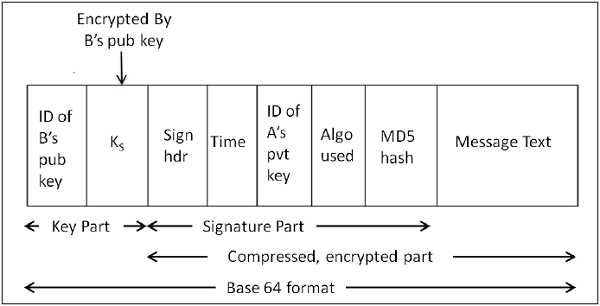

Funzionamento di PGP

Viene calcolato l'hash del messaggio. (Algoritmo MD5)

L'hash a 128 bit risultante viene firmato utilizzando la chiave privata del mittente (algoritmo RSA).

La firma digitale viene concatenata al messaggio e il risultato viene compresso.

Una chiave simmetrica a 128 bit, K S viene generata e utilizzata per crittografare il messaggio compresso con IDEA.

K S viene crittografato utilizzando la chiave pubblica del destinatario utilizzando l'algoritmo RSA e il risultato viene aggiunto al messaggio crittografato.

Il formato del messaggio PGP è mostrato nel diagramma seguente. Gli ID indicano quale chiave viene utilizzata per crittografare KS e quale chiave deve essere utilizzata per verificare la firma sull'hash.

Nello schema PGP, un messaggio viene firmato e crittografato, quindi MIME viene codificato prima della trasmissione.

Certificato PGP

Il certificato della chiave PGP viene normalmente stabilito tramite una catena di fiducia. Ad esempio, la chiave pubblica di A viene firmata da B utilizzando la sua chiave pubblica e la chiave pubblica di B viene firmata da C utilizzando la sua chiave pubblica. Man mano che questo processo va avanti, stabilisce una rete di fiducia.

In un ambiente PGP, qualsiasi utente può agire come autorità di certificazione. Qualsiasi utente PGP può certificare la chiave pubblica di un altro utente PGP. Tuttavia, tale certificato è valido solo per un altro utente se l'utente riconosce il certificatore come un introduttore affidabile.

Esistono diversi problemi con un tale metodo di certificazione. Può essere difficile trovare una catena che porti da una chiave pubblica conosciuta e attendibile alla chiave desiderata. Inoltre, potrebbero esserci più catene che possono portare a chiavi diverse per l'utente desiderato.

PGP può anche utilizzare l'infrastruttura PKI con l'autorità di certificazione e le chiavi pubbliche possono essere certificate dalla CA (certificato X.509).

S / MIME

S / MIME è l'acronimo di Secure Multipurpose Internet Mail Extension. S / MIME è uno standard di posta elettronica sicuro. Si basa su un precedente standard di posta elettronica non sicuro chiamato MIME.

Utilizzo di S / MIME

L'approccio S / MIME è simile a PGP. Utilizza anche crittografia a chiave pubblica, crittografia a chiave simmetrica, funzioni hash e firme digitali. Fornisce servizi di sicurezza simili a PGP per la comunicazione e-mail.

I cifrari simmetrici più comuni utilizzati in S / MIME sono RC2 e TripleDES. Il solito metodo a chiave pubblica è RSA e l'algoritmo di hashing è SHA-1 o MD5.

S / MIME specifica il tipo MIME aggiuntivo, come "application / pkcs7-mime", per l'involucro dei dati dopo la crittografia. L'intera entità MIME viene crittografata e compressa in un oggetto. S / MIME ha formati di messaggi crittografici standardizzati (diversi da PGP). In effetti, MIME viene esteso con alcune parole chiave per identificare le parti crittografate e / o firmate nel messaggio.

S / MIME si basa sui certificati X.509 per la distribuzione della chiave pubblica. Ha bisogno di PKI gerarchica dall'alto verso il basso per il supporto della certificazione.

Occupabilità di S / MIME

A causa del requisito di un certificato dall'autorità di certificazione per l'implementazione, non tutti gli utenti possono trarre vantaggio da S / MIME, poiché alcuni potrebbero voler crittografare un messaggio, con una coppia di chiavi pubblica / privata. Ad esempio, senza il coinvolgimento o il sovraccarico amministrativo dei certificati.

In pratica, sebbene la maggior parte delle applicazioni di posta elettronica implementino S / MIME, il processo di registrazione del certificato è complesso. Invece il supporto PGP di solito richiede l'aggiunta di un plug-in e quel plug-in viene fornito con tutto ciò che è necessario per gestire le chiavi. Il Web of Trust non è realmente utilizzato. Le persone scambiano le loro chiavi pubbliche su un altro mezzo. Una volta ottenute, conservano una copia delle chiavi pubbliche di quelle con cui vengono abitualmente scambiate le e-mail.

Il livello di implementazione nell'architettura di rete per schemi PGP e S / MIME è mostrato nell'immagine seguente. Entrambi questi schemi forniscono protezione a livello di applicazione per la comunicazione e-mail.

Uno degli schemi, PGP o S / MIME, viene utilizzato a seconda dell'ambiente. Una comunicazione e-mail sicura in una rete captive può essere fornita adattandosi a PGP. Per la protezione della posta elettronica su Internet, dove molto spesso i messaggi di posta vengono scambiati con nuovi utenti sconosciuti, S / MIME è considerata una buona opzione.

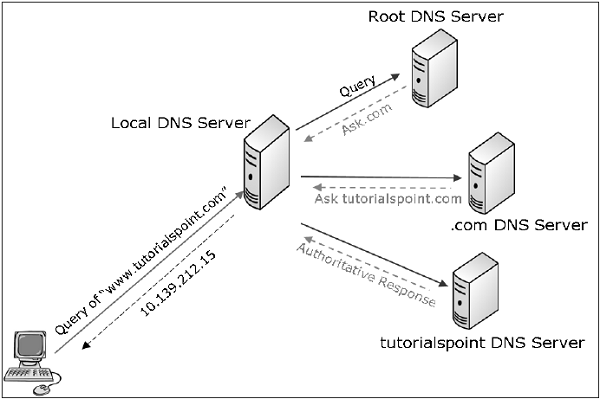

Sicurezza DNS

Nel primo capitolo abbiamo accennato al fatto che un utente malintenzionato può utilizzare il DNS Cache Poisoning per eseguire un attacco sull'utente target. Domain Name System Security Extensions (DNSSEC) è uno standard Internet in grado di sventare tali attacchi.

Vulnerabilità del DNS standard

In uno schema DNS standard, ogni volta che l'utente desidera connettersi a qualsiasi nome di dominio, il suo computer contatta il server DNS e cerca l'indirizzo IP associato per quel nome di dominio. Una volta ottenuto l'indirizzo IP, il computer si connette a quell'indirizzo IP.

In questo schema, non è previsto alcun processo di verifica. Un computer chiede al suo server DNS l'indirizzo associato a un sito web, il server DNS risponde con un indirizzo IP e il tuo computer lo accetta senza dubbio come risposta legittima e si connette a quel sito web.

Una ricerca DNS avviene effettivamente in più fasi. Ad esempio, quando un computer richiede "www.tutorialspoint.com", viene eseguita una ricerca DNS in più fasi:

Il computer chiede prima al server DNS locale (fornito dall'ISP). Se l'ISP ha questo nome nella cache, risponde altrimenti inoltra la query alla "directory della zona radice" dove può trovare ".com". e le risposte della zona radice.

In base alla risposta, il computer chiede quindi alla directory ".com" dove può trovare "tutorialspoint.com".

Sulla base delle informazioni ricevute, il computer richiede "tutorialspoint.com" dove può trovare www. tutorialspoint.com.

Definito da DNSSEC

La ricerca DNS, se eseguita utilizzando DNSSEC, implica la firma delle risposte da parte dell'entità che risponde. DNSSEC si basa sulla crittografia a chiave pubblica.

Nello standard DNSSEC, ogni zona DNS ha una coppia di chiavi pubblica / privata. Tutte le informazioni inviate da un server DNS sono firmate con la chiave privata della zona di origine per garantire l'autenticità. I client DNS devono conoscere le chiavi pubbliche della zona per controllare le firme. I client possono essere preconfigurati con le chiavi pubbliche di tutti i domini di primo livello o il DNS principale.

Con DNSSEC, il processo di ricerca procede come segue:

Quando il tuo computer chiede alla root zone dove può trovare .com, la risposta è firmata dal root zone server.

Il computer controlla la chiave di firma della zona radice e conferma che si tratta della zona radice legittima con informazioni vere.

Nella risposta, la zona radice fornisce le informazioni sulla chiave di firma del server della zona .com e la sua posizione, consentendo al computer di contattare la directory .com e assicurandosi che sia legittima.

La directory .com fornisce quindi la chiave di firma e le informazioni per tutorialspoint.com, permettendogli di contattare google.com e verificare che tu sia connesso al vero tutorialspoint.com, come confermato dalle zone sopra di esso.

Le informazioni inviate sono sotto forma di Resource Record Set (RRSets). L'esempio di RRSet per il dominio "tutorialspoint.com" nel server di primo livello ".com" è mostrato nella tabella seguente.

| Nome del dominio | Tempo di vivere | genere | Valore |

|---|---|---|---|

| tutorialspoint.com | 86400 | NS | dns.tutorialspoint.com |

| dns.tutorialspoint.com | 86400 | UN | 36..1.2.3 |

| tutorialspoint.com | 86400 | CHIAVE | 3682793A7B73F731029CE2737D ... |

| tutorialspoint.com | 86400 | SIG | 86947503A8B848F5272E53930C ... |

Il record KEY è una chiave pubblica di "tutorialspoint.com".

Il record SIG è l'hash firmato del server .com di primo livello dei record NS, A e KEY dei campi per verificarne l'autenticità. Il suo valore è Kcom pvt (H (NS, A, KEY)).

Pertanto, si ritiene che quando DNSSEC è completamente implementato, il computer dell'utente è in grado di confermare che le risposte DNS sono legittime e vere ed evitare attacchi DNS lanciati tramite avvelenamento della cache DNS.

Sommario

Il processo di protezione delle e-mail garantisce la sicurezza end-to-end della comunicazione. Fornisce servizi di sicurezza di riservatezza, autenticazione del mittente, integrità dei messaggi e non ripudio.

Sono stati sviluppati due schemi per la protezione della posta elettronica: PGP e S / MIME. Entrambi questi schemi utilizzano la crittografia a chiave segreta e a chiave pubblica.

La ricerca DNS standard è vulnerabile ad attacchi quali spoofing DNS / avvelenamento della cache. La protezione della ricerca DNS è fattibile tramite l'uso di DNSSEC che impiega la crittografia a chiave pubblica.

In questo capitolo, abbiamo discusso i meccanismi utilizzati a livello di applicazione per fornire la sicurezza di rete per la comunicazione end-to-end.

La sicurezza della rete implica la protezione dei dati dagli attacchi mentre sono in transito su una rete. Per raggiungere questo obiettivo, sono stati progettati molti protocolli di sicurezza in tempo reale. Esistono standard diffusi per i protocolli di sicurezza di rete in tempo reale come S / MIME, SSL / TLS, SSH e IPsec. Come accennato in precedenza, questi protocolli funzionano a diversi livelli del modello di rete.

Nell'ultimo capitolo, abbiamo discusso alcuni protocolli popolari progettati per fornire sicurezza a livello di applicazione. In questo capitolo, discuteremo il processo per ottenere la sicurezza di rete a Transport Layer e i protocolli di sicurezza associati.

Per la rete basata sul protocollo TCP / IP, i livelli fisico e di collegamento dati sono tipicamente implementati nel terminale utente e nell'hardware della scheda di rete. I livelli TCP e IP sono implementati nel sistema operativo. Qualsiasi cosa al di sopra di TCP / IP viene implementata come processo utente.

Necessità di Transport Layer Security

Parliamo di una tipica transazione commerciale basata su Internet.

Bob visita il sito web di Alice per la vendita di merci. In un modulo sul sito web, Bob inserisce il tipo di merce e la quantità desiderata, il suo indirizzo e i dettagli della carta di pagamento. Bob fa clic su Invia e attende la consegna della merce con addebito dell'importo del prezzo dal suo account. Tutto questo suona bene, ma in assenza di sicurezza di rete, Bob potrebbe avere qualche sorpresa.

Se le transazioni non utilizzavano la riservatezza (crittografia), un utente malintenzionato potrebbe ottenere i dati della sua carta di pagamento. L'aggressore può quindi effettuare acquisti a spese di Bob.

Se non viene utilizzata alcuna misura di integrità dei dati, un utente malintenzionato potrebbe modificare l'ordine di Bob in termini di tipo o quantità di merci.

Infine, se non viene utilizzata l'autenticazione del server, un server potrebbe visualizzare il famoso logo di Alice ma il sito potrebbe essere un sito dannoso gestito da un utente malintenzionato, mascherato da Alice. Dopo aver ricevuto l'ordine di Bob, poteva prendere i soldi di Bob e fuggire. Oppure potrebbe effettuare un furto di identità raccogliendo il nome di Bob e i dettagli della carta di credito.

Gli schemi di sicurezza del livello di trasporto possono risolvere questi problemi migliorando la comunicazione di rete basata su TCP / IP con riservatezza, integrità dei dati, autenticazione del server e autenticazione del client.

La sicurezza a questo livello viene utilizzata principalmente per proteggere le transazioni Web basate su HTTP su una rete. Tuttavia, può essere utilizzato da qualsiasi applicazione in esecuzione su TCP.

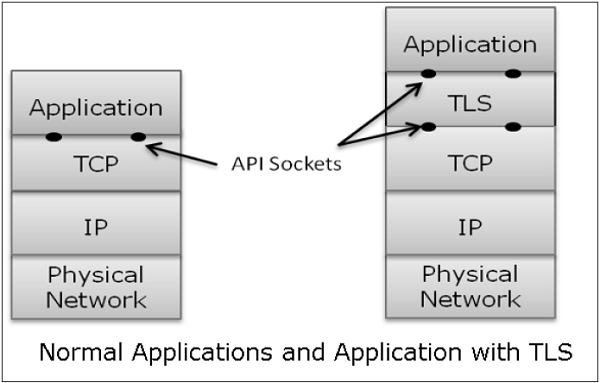

Filosofia di TLS Design

I protocolli Transport Layer Security (TLS) operano al di sopra del livello TCP. La progettazione di questi protocolli utilizza le famose API (Application Program Interface) per TCP, chiamate "socket" per l'interfacciamento con il livello TCP.

Le applicazioni sono ora interfacciate direttamente con Transport Security Layer invece che con TCP. Transport Security Layer fornisce una semplice API con socket, che è simile e analoga all'API di TCP.

Nel diagramma sopra, sebbene TLS risieda tecnicamente tra l'applicazione e il livello di trasporto, dalla prospettiva comune è un protocollo di trasporto che funge da livello TCP potenziato con servizi di sicurezza.

TLS è progettato per funzionare su TCP, l'affidabile protocollo di livello 4 (non su protocollo UDP), per rendere la progettazione di TLS molto più semplice, perché non deve preoccuparsi del "timeout" e della "ritrasmissione dei dati persi". Il livello TCP continua a farlo come al solito che serve alla necessità di TLS.

Perché TLS è popolare?

Il motivo della popolarità dell'utilizzo di una protezione in Transport Layer è la semplicità. La progettazione e la distribuzione della sicurezza a questo livello non richiede alcuna modifica nei protocolli TCP / IP implementati in un sistema operativo. Solo i processi e le applicazioni utente devono essere progettati / modificati, il che è meno complesso.

Secure Socket Layer (SSL)

In questa sezione, discutiamo la famiglia di protocolli progettati per TLS. La famiglia include le versioni SSL 2 e 3 e il protocollo TLS. SSLv2 è stato ora sostituito da SSLv3, quindi ci concentreremo su SSL v3 e TLS.

Breve storia di SSL

Nel 1995, Netscape ha sviluppato SSLv2 e utilizzato in Netscape Navigator 1.1. La versione 1 di SSL non è mai stata pubblicata e utilizzata. Successivamente, Microsoft ha migliorato SSLv2 e ha introdotto un altro protocollo simile denominato Private Communications Technology (PCT).

Netscape ha notevolmente migliorato SSLv2 su vari problemi di sicurezza e ha implementato SSLv3 nel 1999. Successivamente, l'Internet Engineering Task Force (IETF) ha introdotto un protocollo simile TLS (Transport Layer Security) come standard aperto. Il protocollo TLS non è interoperabile con SSLv3.

TLS ha modificato gli algoritmi crittografici per l'espansione e l'autenticazione della chiave. Inoltre, TLS ha suggerito l'uso della crittografia aperta Diffie-Hellman (DH) e dello standard di firma digitale (DSS) al posto della crittografia RSA brevettata utilizzata in SSL. Ma a causa della scadenza del brevetto RSA nel 2000, non esistevano validi motivi per gli utenti di passare dall'SSLv3 ampiamente diffuso a TLS.

Caratteristiche salienti di SSL

Le caratteristiche salienti del protocollo SSL sono le seguenti:

SSL fornisce la sicurezza della connessione di rete attraverso:

Confidentiality - Le informazioni vengono scambiate in forma crittografata.

Authentication- Gli enti di comunicazione si identificano a vicenda attraverso l'uso di certificati digitali. L'autenticazione del server Web è obbligatoria mentre l'autenticazione del client è mantenuta facoltativa.

Reliability - Mantiene i controlli di integrità del messaggio.

SSL è disponibile per tutte le applicazioni TCP.

Supportato da quasi tutti i browser web.

Fornisce facilità nel fare affari con nuove entità online.

Sviluppato principalmente per l'e-commerce Web.

Architettura di SSL

SSL è specifico per TCP e non funziona con UDP. SSL fornisce API (Application Programming Interface) alle applicazioni. Le librerie / classi C e Java SSL sono prontamente disponibili.

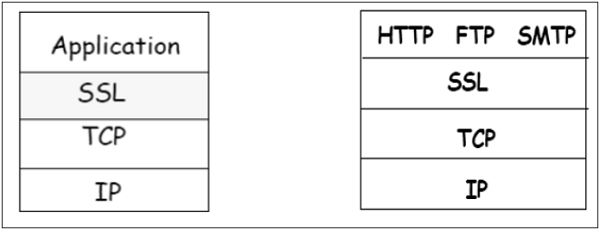

Il protocollo SSL è progettato per interagire tra l'applicazione e il livello di trasporto come mostrato nell'immagine seguente:

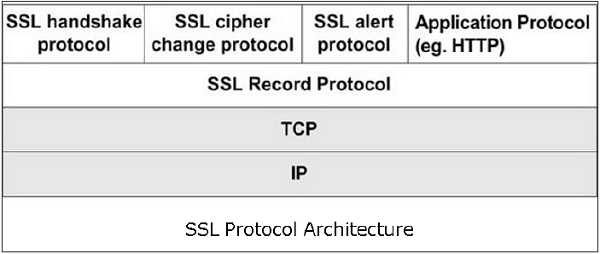

SSL in sé non è un protocollo a livello singolo come illustrato nell'immagine; infatti è composto da due sottostrati.

Il sottostrato inferiore comprende l'unico componente del protocollo SSL chiamato SSL Record Protocol. Questo componente fornisce servizi di integrità e riservatezza.

Il sottostrato superiore comprende tre componenti del protocollo relativi a SSL e un protocollo dell'applicazione. Il componente dell'applicazione fornisce il servizio di trasferimento delle informazioni tra le interazioni client / server. Tecnicamente, può funzionare anche sopra il livello SSL. Tre componenti del protocollo relativi a SSL sono:

- Protocollo di handshake SSL

- Modificare il protocollo delle specifiche di crittografia

- Protocollo di avviso.

Questi tre protocolli gestiscono tutti gli scambi di messaggi SSL e vengono discussi più avanti in questa sezione.

Funzioni dei componenti del protocollo SSL

I quattro sottocomponenti del protocollo SSL gestiscono varie attività per la comunicazione sicura tra la macchina client e il server.

Protocollo di registrazione

Il livello di registrazione formatta i messaggi del protocollo di livello superiore.

Frammenta i dati in blocchi gestibili (lunghezza massima 16 KB). Facoltativamente comprime i dati.

Crittografa i dati.

Fornisce un'intestazione per ogni messaggio e un hash (Message Authentication Code (MAC)) alla fine.

Consegna i blocchi formattati al livello TCP per la trasmissione.

Protocollo di handshake SSL

È la parte più complessa di SSL. Viene richiamato prima della trasmissione dei dati dell'applicazione. Crea sessioni SSL tra il client e il server.

La creazione della sessione prevede l'autenticazione del server, la negoziazione di chiavi e algoritmi, la definizione delle chiavi e l'autenticazione del client (opzionale).

Una sessione è identificata da un insieme univoco di parametri di sicurezza crittografici.

Più connessioni TCP sicure tra un client e un server possono condividere la stessa sessione.

Azioni del protocollo di handshake attraverso quattro fasi. Questi sono discussi nella sezione successiva.

ChangeCipherSpec Protocol

La parte più semplice del protocollo SSL. Si compone di un unico messaggio scambiato tra due entità comunicanti, il client e il server.

Quando ogni entità invia il messaggio ChangeCipherSpec, cambia il suo lato della connessione nello stato sicuro come concordato.

Lo stato in sospeso dei parametri di cifratura viene copiato nello stato corrente.

Lo scambio di questo messaggio indica che tutti i futuri scambi di dati sono crittografati e l'integrità è protetta.

Protocollo di avviso SSL

Questo protocollo viene utilizzato per segnalare errori, come messaggi imprevisti, MAC con record errato, negoziazione dei parametri di sicurezza non riuscita, ecc.

Viene anche utilizzato per altri scopi, come notificare la chiusura della connessione TCP, notificare la ricezione di un certificato errato o sconosciuto, ecc.

Istituzione della sessione SSL

Come discusso in precedenza, ci sono quattro fasi per stabilire la sessione SSL. Questi sono gestiti principalmente dal protocollo SSL Handshake.

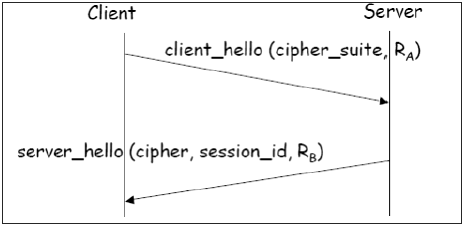

Phase 1 - Stabilire capacità di sicurezza.

Questa fase comprende lo scambio di due messaggi: Client_hello e Server_hello .

Client_hello contiene un elenco di algoritmi crittografici supportati dal client, in ordine decrescente di preferenza.

Server_hello contiene la Cipher Specification (CipherSpec) selezionata e un nuovo session_id .

CipherSpec contiene campi come -

Algoritmo di cifratura (DES, 3DES, RC2 e RC4)

Algoritmo MAC (basato su MD5, SHA-1)

Algoritmo a chiave pubblica (RSA)

Entrambi i messaggi hanno "nonce" per prevenire attacchi di replay.

Phase 2 - Autenticazione del server e scambio di chiavi.

Il server invia il certificato. Il software client viene configurato con chiavi pubbliche di varie organizzazioni (CA) "attendibili" per controllare il certificato.

Il server invia la suite di cifratura scelta.

Il server può richiedere un certificato client. Di solito non è fatto.

Il server indica la fine di Server_hello .

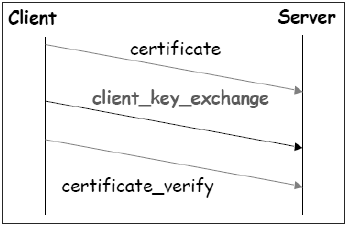

Phase 3 - Autenticazione client e scambio di chiavi.

Il client invia il certificato, solo se richiesto dal server.

Invia anche il Pre-master Secret (PMS) crittografato con la chiave pubblica del server.

Il client invia anche il messaggio Certificate_verify se il certificato viene inviato da lui per dimostrare di avere la chiave privata associata a questo certificato. Fondamentalmente, il client firma un hash dei messaggi precedenti.

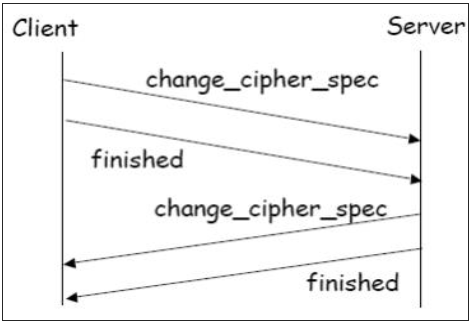

Phase 4 - Fine.

Il client e il server si scambiano messaggi Change_cipher_spec per far sì che lo stato di cifratura in sospeso venga copiato nello stato corrente.

D'ora in poi, tutti i dati sono crittografati e protetti dall'integrità.

Il messaggio "Finished" da ciascuna estremità verifica che i processi di scambio e autenticazione delle chiavi siano stati eseguiti correttamente.

Tutte e quattro le fasi, discusse sopra, avvengono all'interno della creazione della sessione TCP. La creazione della sessione SSL inizia dopo TCP SYN / SYNACK e termina prima di TCP Fin.

Ripresa di una sessione disconnessa

È possibile riprendere una sessione disconnessa (tramite messaggio di avviso ), se il client invia un hello_request al server con le informazioni di session_id crittografate .

Il server quindi determina se il session_id è valido. Se convalidato, scambia ChangeCipherSpec e termina i messaggi con il client e riprende le comunicazioni protette.

Ciò evita il ricalcolo dei parametri di cifratura della sessione e salva l'elaborazione sul server e sul client.

Chiavi di sessione SSL

Abbiamo visto che durante la fase 3 dell'istituzione della sessione SSL, un segreto pre-master viene inviato dal client al server crittografato utilizzando la chiave pubblica del server. Il master secret e le varie chiavi di sessione vengono generati come segue:

Il master secret viene generato (tramite generatore di numeri pseudo casuali) utilizzando -

Il segreto del pre-master.

Due nonce (RA e RB) scambiate nei messaggi client_hello e server_hello.

Sei valori segreti vengono quindi derivati da questo segreto principale come:

Chiave segreta utilizzata con MAC (per i dati inviati dal server)

Chiave segreta utilizzata con MAC (per i dati inviati dal client)

Chiave segreta e IV utilizzati per la crittografia (dal server)

Chiave segreta e IV utilizzati per la crittografia (dal client)

Protocollo TLS

Al fine di fornire uno standard Internet aperto di SSL, IETF ha rilasciato il protocollo TLS (Transport Layer Security) nel gennaio 1999. TLS è definito come uno standard Internet proposto nella RFC 5246.

Le caratteristiche più importanti

Il protocollo TLS ha gli stessi obiettivi di SSL.

Consente alle applicazioni client / server di comunicare in modo sicuro autenticandosi, prevenendo intercettazioni e resistendo alla modifica dei messaggi.

Il protocollo TLS si trova al di sopra dell'affidabile livello TCP di trasporto orientato alla connessione nello stack dei livelli di rete.

L'architettura del protocollo TLS è simile al protocollo SSLv3. Ha due sotto protocolli: il protocollo TLS Record e il protocollo TLS Handshake.

Sebbene SSLv3 e il protocollo TLS abbiano un'architettura simile, sono state apportate diverse modifiche all'architettura e al funzionamento in particolare per il protocollo di handshake.

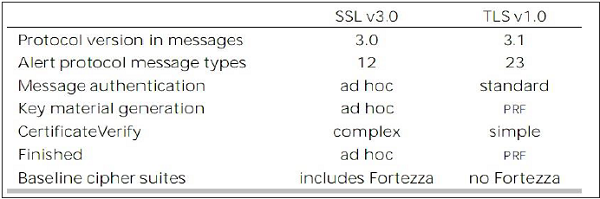

Confronto tra protocolli TLS e SSL

Esistono otto differenze principali tra i protocolli TLS e SSLv3. Questi sono i seguenti:

Protocol Version - L'intestazione del segmento del protocollo TLS porta il numero di versione 3.1 per differenziare il numero 3 trasportato dall'intestazione del segmento del protocollo SSL.

Message Authentication- TLS utilizza un codice di autenticazione del messaggio hash con chiave (H-MAC). Il vantaggio è che H-MAC opera con qualsiasi funzione hash, non solo MD5 o SHA, come esplicitamente dichiarato dal protocollo SSL.

Session Key Generation - Esistono due differenze tra TLS e il protocollo SSL per la generazione del materiale chiave.

Il metodo per calcolare i segreti pre-master e master è simile. Ma nel protocollo TLS, il calcolo del master secret utilizza lo standard HMAC e l'output della funzione pseudocasuale (PRF) invece del MAC ad-hoc.

L'algoritmo per il calcolo delle chiavi di sessione e dei valori di avvio (IV) è diverso in TLS rispetto al protocollo SSL.

Messaggio del protocollo di avviso -

Il protocollo TLS supporta tutti i messaggi utilizzati dal protocollo di avviso SSL, ad eccezione del messaggio di avviso Nessun certificato reso ridondante. Il client invia un certificato vuoto nel caso in cui non sia richiesta l'autenticazione del client.

Molti messaggi di avviso aggiuntivi sono inclusi nel protocollo TLS per altre condizioni di errore come record_overflow, decode_error ecc.

Supported Cipher Suites- SSL supporta le suite di cifratura RSA, Diffie-Hellman e Fortezza. Il protocollo TLS supporta tutti i semi tranne Fortezza.

Client Certificate Types- TLS definisce i tipi di certificato da richiedere in un messaggio certificate_request . SSLv3 supporta tutti questi. Inoltre, SSL supporta alcuni altri tipi di certificato come Fortezza.

CertificateVerify e messaggi finiti -

In SSL, viene utilizzata una procedura di messaggio complessa per il messaggio certificate_verify . Con TLS, le informazioni verificate sono contenute nei messaggi di handshake stesso evitando così questa complessa procedura.

Il messaggio finito viene calcolato in modi diversi in TLS e SSLv3.

Padding of Data- Nel protocollo SSL, il riempimento aggiunto ai dati dell'utente prima della crittografia è la quantità minima richiesta per rendere la dimensione totale dei dati uguale a un multiplo della lunghezza del blocco della crittografia. In TLS, il riempimento può essere qualsiasi importo che si traduca in una dimensione dei dati che è un multiplo della lunghezza del blocco della crittografia, fino a un massimo di 255 byte.

Le differenze di cui sopra tra i protocolli TLS e SSLv3 sono riassunte nella tabella seguente.

Navigazione sicura - HTTPS

In questa sezione, discuteremo l'uso del protocollo SSL / TLS per eseguire la navigazione web sicura.

Definito da HTTPS

Il protocollo HTTP (Hyper Text Transfer Protocol) viene utilizzato per la navigazione web. La funzione di HTTPS è simile a HTTP. L'unica differenza è che HTTPS fornisce una navigazione web "sicura". HTTPS sta per HTTP su SSL. Questo protocollo viene utilizzato per fornire la connessione crittografata e autenticata tra il browser Web del client e il server del sito Web.

La navigazione sicura tramite HTTPS garantisce che i seguenti contenuti siano crittografati:

- URL della pagina web richiesta.

- Contenuto della pagina Web fornito dal server al client dell'utente.

- Contenuto dei moduli compilati dall'utente.

- Cookie stabiliti in entrambe le direzioni.

Funzionamento di HTTPS

Il protocollo dell'applicazione HTTPS utilizza in genere uno dei due comuni protocolli di sicurezza del livello di trasporto: SSL o TLS. Il processo di navigazione sicura è descritto nei seguenti punti.

Si richiede una connessione HTTPS a una pagina Web inserendo https: // seguito da URL nella barra degli indirizzi del browser.

Il browser Web avvia una connessione al server Web. L'uso di https richiama l'uso del protocollo SSL.

Un'applicazione, in questo caso browser, utilizza la porta di sistema 443 invece della porta 80 (utilizzata in caso di http).

Il protocollo SSL passa attraverso un protocollo di handshake per stabilire una sessione sicura come discusso nelle sezioni precedenti.

Il sito Web inizialmente invia il suo certificato SSL digitale al tuo browser. Alla verifica del certificato, l'handshake SSL procede allo scambio dei segreti condivisi per la sessione.

Quando un certificato digitale SSL affidabile viene utilizzato dal server, gli utenti vedono l'icona di un lucchetto nella barra degli indirizzi del browser. Quando un certificato di convalida esteso viene installato su un sito Web, la barra degli indirizzi diventa verde.

Una volta stabilita, questa sessione consiste in molte connessioni sicure tra il server web e il browser.

Utilizzo di HTTPS

L'utilizzo di HTTPS fornisce all'utente riservatezza, autenticazione del server e integrità dei messaggi. Consente una condotta sicura del commercio elettronico su Internet.

Impedisce l'intercettazione dei dati e nega il furto di identità che sono attacchi comuni a HTTP.

I browser Web e i server Web attuali sono dotati di supporto HTTPS. L'uso di HTTPS su HTTP, tuttavia, richiede più potenza di calcolo sul client e sul lato server per eseguire la crittografia e l'handshake SSL.

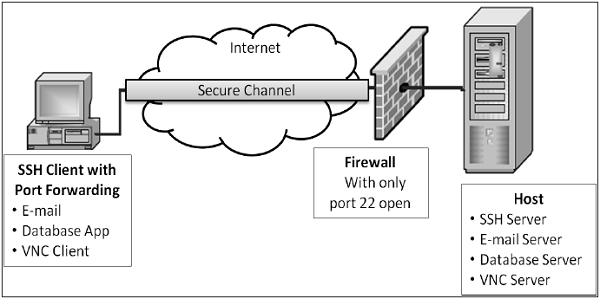

Protocollo Secure Shell (SSH)

Le caratteristiche salienti di SSH sono le seguenti:

SSH è un protocollo di rete che viene eseguito sopra il livello TCP / IP. È progettato per sostituire TELNET che forniva strumenti di accesso remoto non sicuri.

SSH fornisce una comunicazione client / server sicura e può essere utilizzato per attività come il trasferimento di file e la posta elettronica.

SSH2 è un protocollo prevalente che fornisce una migliore sicurezza delle comunicazioni di rete rispetto alla versione precedente SSH1.

Definito da SSH

SSH è organizzato in tre sotto-protocolli.

Transport Layer Protocol- Questa parte del protocollo SSH fornisce riservatezza dei dati, autenticazione del server (host) e integrità dei dati. Può facoltativamente fornire anche la compressione dei dati.

Server Authentication- Le chiavi host sono asimmetriche come le chiavi pubbliche / private. Un server utilizza una chiave pubblica per dimostrare la propria identità a un client. Il client verifica che il server contattato sia un host "noto" dal database che mantiene. Una volta che il server è stato autenticato, vengono generate le chiavi di sessione.

Session Key Establishment- Dopo l'autenticazione, il server e il client concordano la crittografia da utilizzare. Le chiavi di sessione vengono generate sia dal client che dal server. Le chiavi di sessione vengono generate prima dell'autenticazione dell'utente in modo che i nomi utente e le password possano essere inviati crittografati. Queste chiavi vengono generalmente sostituite a intervalli regolari (ad esempio, ogni ora) durante la sessione e vengono distrutte immediatamente dopo l'uso.

Data Integrity- SSH utilizza algoritmi MAC (Message Authentication Code) per il controllo dell'integrità dei dati. È un miglioramento rispetto al CRC a 32 bit utilizzato da SSH1.

User Authentication Protocol- Questa parte di SSH autentica l'utente sul server. Il server verifica che l'accesso sia concesso solo agli utenti previsti. Attualmente vengono utilizzati molti metodi di autenticazione come password digitate, Kerberos, autenticazione con chiave pubblica, ecc.

Connection Protocol - Fornisce più canali logici su una singola connessione SSH sottostante.

Servizi SSH

SSH fornisce tre servizi principali che consentono la fornitura di molte soluzioni sicure. Questi servizi sono descritti brevemente come segue:

Secure Command-Shell (Remote Logon)- Consente all'utente di modificare i file, visualizzare il contenuto delle directory e accedere alle applicazioni sul dispositivo connesso. Gli amministratori di sistema possono avviare / visualizzare / arrestare servizi e processi in remoto, creare account utente e modificare le autorizzazioni di file / directory e così via. Tutte le attività che sono possibili al prompt dei comandi di una macchina possono ora essere eseguite in modo sicuro dalla macchina remota utilizzando l'accesso remoto sicuro.

Secure File Transfer- SSH File Transfer Protocol (SFTP) è progettato come estensione per SSH-2 per il trasferimento sicuro dei file. In sostanza, è un protocollo separato stratificato sul protocollo Secure Shell per gestire i trasferimenti di file. SFTP crittografa sia il nome utente / password che i dati del file trasferiti. Utilizza la stessa porta del server Secure Shell, ovvero la porta di sistema n. 22.

Port Forwarding (Tunneling)- Consente di proteggere i dati da applicazioni basate su TCP / IP non protette. Dopo che il port forwarding è stato impostato, Secure Shell reindirizza il traffico da un programma (di solito un client) e lo invia attraverso il tunnel crittografato al programma dall'altra parte (di solito un server). Più applicazioni possono trasmettere dati su un singolo canale sicuro multiplex, eliminando la necessità di aprire molte porte su un firewall o router.

Vantaggi e limitazioni

I vantaggi e i limiti dell'utilizzo della sicurezza delle comunicazioni a livello di trasporto sono i seguenti:

Benefici

Transport Layer Security è trasparente per le applicazioni.

Il server è autenticato.

Le intestazioni del livello dell'applicazione sono nascoste.

È più fine dei meccanismi di sicurezza a livello 3 (IPsec) poiché funziona a livello di connessione di trasporto.

Limitazioni

Applicabile solo alle applicazioni basate su TCP (non UDP).

Le intestazioni TCP / IP sono chiare.

Adatto per la comunicazione diretta tra il client e il server. Non soddisfa le applicazioni protette che utilizzano catene di server (ad es. E-mail)

SSL non fornisce il non ripudio poiché l'autenticazione del client è facoltativa.

Se necessario, l'autenticazione del client deve essere implementata sopra SSL.

Sommario

Negli ultimi dieci anni su Internet è emerso un gran numero di applicazioni web. Molti portali di e-Governance e di e-commerce sono online. Queste applicazioni richiedono che la sessione tra il server e il client sia sicura, fornendo riservatezza, autenticazione e integrità delle sessioni.

Un modo per mitigare un potenziale attacco durante la sessione di un utente è utilizzare un protocollo di comunicazione sicuro. In questo capitolo vengono discussi due di questi protocolli di comunicazione, SSL (Secure Sockets Layer) e TLS (Transport Layer Security). Entrambi questi protocolli funzionano a livello di trasporto.

Un altro protocollo del livello di trasporto, Secure Shell (SSH), progettato per sostituire TELNET, fornisce mezzi sicuri per la funzionalità di accesso remoto. È in grado di fornire vari servizi come Secure Command Shell e SFTP.

L'impiego della sicurezza a livello di trasporto ha molti vantaggi. Tuttavia, il protocollo di sicurezza progettato a questi livelli può essere utilizzato solo con TCP. Non forniscono protezione per la comunicazione implementata utilizzando UDP.

I controlli di sicurezza a livello di rete sono stati usati frequentemente per proteggere le comunicazioni, in particolare su reti condivise come Internet, perché possono fornire protezione per molte applicazioni contemporaneamente senza modificarle.

Nei capitoli precedenti, abbiamo discusso del fatto che molti protocolli di sicurezza in tempo reale si sono evoluti per la sicurezza di rete garantendo i principi di sicurezza di base come privacy, autenticazione dell'origine, integrità dei messaggi e non ripudio.

La maggior parte di questi protocolli è rimasta focalizzata sui livelli più alti dello stack di protocolli OSI, per compensare la mancanza intrinseca di sicurezza nel protocollo Internet standard. Sebbene preziosi, questi metodi non possono essere generalizzati facilmente per l'uso con qualsiasi applicazione. Ad esempio, SSL è stato sviluppato specificamente per proteggere applicazioni come HTTP o FTP. Ma ci sono molte altre applicazioni che richiedono anche comunicazioni sicure.

Questa esigenza ha portato allo sviluppo di una soluzione di sicurezza a livello IP in modo che tutti i protocolli di livello superiore potessero trarne vantaggio. Nel 1992, l'Internet Engineering Task Force (IETF) ha iniziato a definire uno standard "IPsec".

In questo capitolo, discuteremo come si ottiene la sicurezza a livello di rete usando questo set molto popolare di protocollo IPsec.

Sicurezza a livello di rete

Qualsiasi schema sviluppato per fornire sicurezza di rete deve essere implementato a un certo livello nello stack di protocollo come illustrato nel diagramma seguente:

| Strato | Protocolli di comunicazione | Protocolli di sicurezza |

|---|---|---|

| Livello applicazione | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Livello di trasporto | TCP / UDP | SSL, TLS, SSH |

| Livello di rete | IP | IPsec |

Il framework popolare sviluppato per garantire la sicurezza a livello di rete è IPsec (Internet Protocol Security).

Caratteristiche di IPsec

IPsec non è progettato per funzionare solo con TCP come protocollo di trasporto. Funziona con UDP così come qualsiasi altro protocollo sopra IP come ICMP, OSPF ecc.

IPsec protegge l'intero pacchetto presentato al livello IP, comprese le intestazioni di livello superiore.

Poiché sono nascoste intestazioni di livello superiore che riportano il numero di porta, l'analisi del traffico è più difficile.

IPsec funziona da un'entità di rete a un'altra entità di rete, non dal processo dell'applicazione al processo dell'applicazione. Pertanto, la sicurezza può essere adottata senza richiedere modifiche ai computer / applicazioni dei singoli utenti.

Resistente ampiamente utilizzato per fornire comunicazioni sicure tra entità di rete, IPsec può fornire anche sicurezza da host a host.

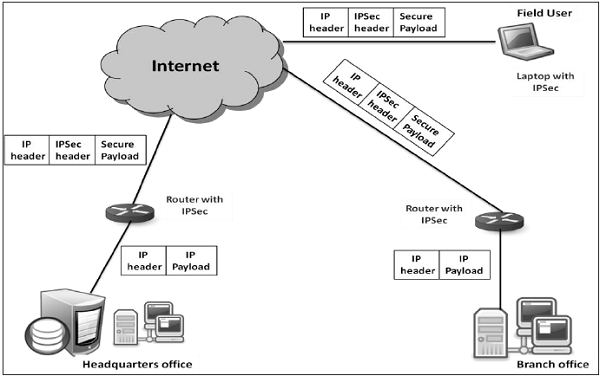

L'utilizzo più comune di IPsec è fornire una rete privata virtuale (VPN), tra due posizioni (da gateway a gateway) o tra un utente remoto e una rete aziendale (da host a gateway).

Funzioni di sicurezza

Le importanti funzioni di sicurezza fornite da IPsec sono le seguenti:

Riservatezza

Consente ai nodi di comunicazione di crittografare i messaggi.

Previene le intercettazioni da parte di terzi.

Autenticazione dell'origine e integrità dei dati.

Fornisce la garanzia che un pacchetto ricevuto è stato effettivamente trasmesso dalla parte identificata come origine nell'intestazione del pacchetto.

Conferma che il pacchetto non è stato alterato o altro.

Gestione delle chiavi.

Consente lo scambio sicuro di chiavi.

Protezione contro alcuni tipi di attacchi alla sicurezza, come gli attacchi di replay.

Rete privata virtuale

Idealmente, qualsiasi istituzione vorrebbe la propria rete privata per la comunicazione per garantire la sicurezza. Tuttavia, potrebbe essere molto costoso stabilire e mantenere tale rete privata su un'area geograficamente dispersa. Richiederebbe la gestione di infrastrutture complesse di collegamenti di comunicazione, router, DNS, ecc.

IPsec fornisce un meccanismo semplice per implementare Virtual Private Network (VPN) per tali istituzioni. La tecnologia VPN consente al traffico tra uffici dell'istituto di essere inviato su Internet pubblico crittografando il traffico prima di entrare nell'Internet pubblica e separandolo logicamente da altro traffico. Il funzionamento semplificato della VPN è mostrato nel diagramma seguente:

Panoramica di IPsec

IPsec è un framework / suite di protocolli per fornire sicurezza a livello IP.

Origine

All'inizio degli anni '90, Internet era utilizzato da poche istituzioni, principalmente per scopi accademici. Ma nei decenni successivi, la crescita di Internet è diventata esponenziale a causa dell'espansione della rete e di diverse organizzazioni che la utilizzavano per la comunicazione e altri scopi.

Con la crescita massiccia di Internet, combinata con le debolezze di sicurezza intrinseche del protocollo TCP / IP, si è sentita la necessità di una tecnologia in grado di fornire sicurezza di rete su Internet. Un rapporto intitolato "Security in the Internet Architecture" è stato pubblicato dall'Internet Architecture Board (IAB) nel 1994. Ha identificato le aree chiave per i meccanismi di sicurezza.

Lo IAB includeva l'autenticazione e la crittografia come funzionalità di sicurezza essenziali nell'IPv6, l'IP di nuova generazione. Fortunatamente, queste capacità di sicurezza sono state definite in modo tale da poter essere implementate sia con l'attuale IPv4 che con il futuristico IPv6.

Framework di sicurezza, IPsec è stato definito in diverse "Richieste di commenti" (RFC). Alcuni RFC specificano alcune parti del protocollo, mentre altri affrontano la soluzione nel suo insieme.

Operazioni all'interno di IPsec

Si può considerare che la suite IPsec abbia due operazioni separate, se eseguite all'unisono, fornendo un set completo di servizi di sicurezza. Queste due operazioni sono Comunicazione IPsec e Scambio di chiavi Internet.

Comunicazione IPsec

In genere è associato alla funzionalità IPsec standard. Implica l'incapsulamento, la crittografia e l'hashing dei datagrammi IP e la gestione di tutti i processi dei pacchetti.

È responsabile della gestione della comunicazione secondo le Associazioni di Sicurezza (SA) disponibili stabilite tra le parti comunicanti.

Utilizza protocolli di sicurezza come Authentication Header (AH) e Encapsulated SP (ESP).

La comunicazione IPsec non è coinvolta nella creazione delle chiavi o nella loro gestione.

La stessa operazione di comunicazione IPsec viene comunemente chiamata IPsec.

Internet Key Exchange (IKE)

IKE è il protocollo di gestione automatica delle chiavi utilizzato per IPsec.

Tecnicamente, la gestione delle chiavi non è essenziale per la comunicazione IPsec e le chiavi possono essere gestite manualmente. Tuttavia, la gestione manuale delle chiavi non è desiderabile per reti di grandi dimensioni.

IKE è responsabile della creazione delle chiavi per IPsec e della fornitura dell'autenticazione durante il processo di creazione della chiave. Sebbene IPsec possa essere utilizzato per qualsiasi altro protocollo di gestione delle chiavi, IKE viene utilizzato per impostazione predefinita.

IKE definisce due protocolli (Oakley e SKEME) da utilizzare con il framework di gestione delle chiavi già definito ISAKMP (Internet Security Association Key Management Protocol).

ISAKMP non è specifico di IPsec, ma fornisce la struttura per la creazione di SA per qualsiasi protocollo.

Questo capitolo discute principalmente la comunicazione IPsec e il protocollo associato utilizzato per ottenere la sicurezza.

Modalità di comunicazione IPsec

La comunicazione IPsec ha due modalità di funzionamento; modalità di trasporto e tunnel. Queste modalità possono essere utilizzate in combinazione o utilizzate individualmente a seconda del tipo di comunicazione desiderato.

Modalità di trasporto

IPsec non incapsula un pacchetto ricevuto dal livello superiore.

L'intestazione IP originale viene mantenuta ei dati vengono inoltrati in base agli attributi originali impostati dal protocollo di livello superiore.

Il diagramma seguente mostra il flusso di dati nello stack del protocollo.

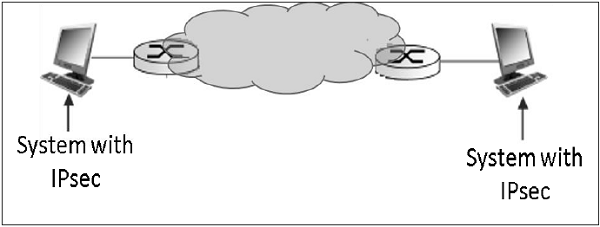

La limitazione della modalità di trasporto è che non è possibile fornire servizi gateway. È riservato per le comunicazioni punto a punto come illustrato nell'immagine seguente.

Modalità tunnel

Questa modalità di IPsec fornisce servizi di incapsulamento insieme ad altri servizi di sicurezza.

Nelle operazioni in modalità tunnel, l'intero pacchetto dal livello superiore viene incapsulato prima dell'applicazione del protocollo di sicurezza. Viene aggiunta una nuova intestazione IP.

Il diagramma seguente mostra il flusso di dati nello stack del protocollo.

La modalità tunnel è generalmente associata alle attività del gateway. L'incapsulamento offre la possibilità di inviare più sessioni tramite un unico gateway.

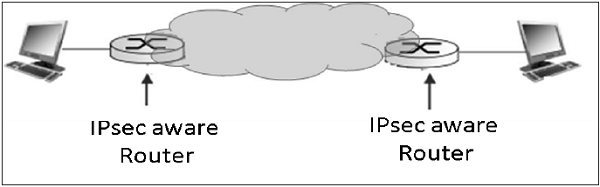

La tipica comunicazione in modalità tunnel è quella illustrata nel diagramma seguente.

Per quanto riguarda gli endpoint, hanno una connessione a livello di trasporto diretto. Il datagramma da un sistema inoltrato al gateway viene incapsulato e quindi inoltrato al gateway remoto. Il gateway associato remoto deincapsula i dati e li inoltra all'endpoint di destinazione sulla rete interna.

Utilizzando IPsec, la modalità di tunneling può essere stabilita anche tra il gateway e il singolo sistema finale.

Protocolli IPsec

IPsec utilizza i protocolli di sicurezza per fornire i servizi di sicurezza desiderati. Questi protocolli sono il cuore delle operazioni IPsec e tutto il resto è progettato per supportare questi protocolli in IPsec.

Le associazioni di sicurezza tra le entità comunicanti vengono stabilite e gestite dal protocollo di sicurezza utilizzato.

Esistono due protocolli di sicurezza definiti da IPsec: Authentication Header (AH) e Encapsulating Security Payload (ESP).

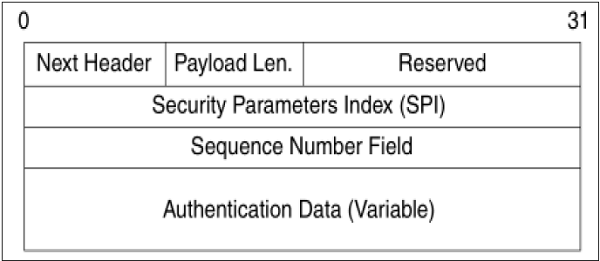

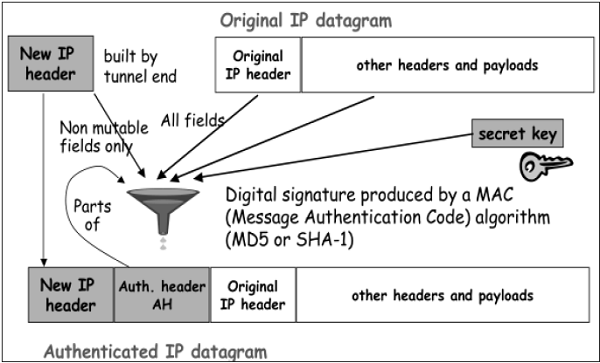

Intestazione di autenticazione

Il protocollo AH fornisce un servizio di integrità dei dati e autenticazione dell'origine. Opzionalmente provvede alla resistenza alla riproduzione dei messaggi. Tuttavia, non fornisce alcuna forma di riservatezza.

AH è un protocollo che fornisce l'autenticazione di tutto o parte del contenuto di un datagramma mediante l'aggiunta di un'intestazione. L'intestazione viene calcolata in base ai valori nel datagramma. Quali parti del datagramma vengono utilizzate per il calcolo e dove posizionare l'intestazione, dipende dalla modalità di cooperazione (tunnel o trasporto).

Il funzionamento del protocollo AH è sorprendentemente semplice. Può essere considerato simile agli algoritmi utilizzati per calcolare i checksum o eseguire controlli CRC per il rilevamento degli errori.

Il concetto alla base di AH è lo stesso, tranne per il fatto che invece di utilizzare un semplice algoritmo, AH utilizza uno speciale algoritmo di hashing e una chiave segreta nota solo alle parti comunicanti. Viene impostata un'associazione di sicurezza tra due dispositivi che specifica questi particolari.

Il processo di AH passa attraverso le seguenti fasi.

Quando il pacchetto IP viene ricevuto dallo stack di protocollo superiore, IPsec determina l'associazione di sicurezza (SA) associata dalle informazioni disponibili nel pacchetto; ad esempio, indirizzo IP (origine e destinazione).

Da SA, una volta identificato che il protocollo di sicurezza è AH, vengono calcolati i parametri dell'intestazione AH. L'intestazione AH è composta dai seguenti parametri:

Il campo di intestazione specifica il protocollo del pacchetto che segue l'intestazione AH. L'indice dei parametri di sequenza (SPI) è ottenuto dalla SA esistente tra le parti in comunicazione.

Il numero di sequenza viene calcolato e inserito. Questi numeri forniscono capacità opzionali ad AH per resistere all'attacco replay.

I dati di autenticazione vengono calcolati in modo diverso a seconda della modalità di comunicazione.

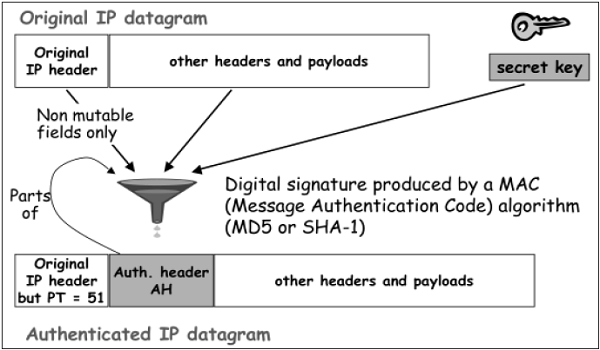

In modalità di trasporto, il calcolo dei dati di autenticazione e l'assemblaggio del pacchetto IP finale per la trasmissione è rappresentato nel diagramma seguente. Nell'intestazione IP originale, la modifica viene apportata solo al numero di protocollo 51 all'applicazione indicata di AH.

In modalità Tunnel, il processo di cui sopra avviene come illustrato nel diagramma seguente.

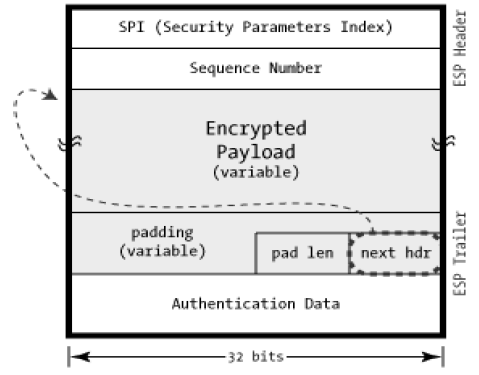

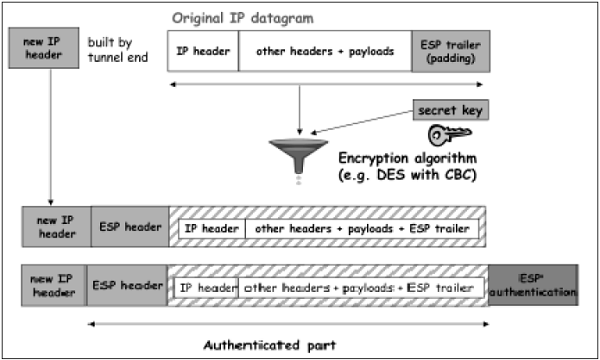

Encapsulation Security Protocol (ESP)

ESP fornisce servizi di sicurezza come riservatezza, integrità, autenticazione dell'origine e resistenza opzionale alla riproduzione. L'insieme dei servizi forniti dipende dalle opzioni selezionate al momento della costituzione della Security Association (SA).

In ESP, gli algoritmi utilizzati per la crittografia e la generazione dell'autenticatore sono determinati dagli attributi utilizzati per creare la SA.

Il processo di ESP è il seguente. I primi due passaggi sono simili al processo di AH come indicato sopra.

Una volta determinato che è coinvolto ESP, vengono calcolati i campi del pacchetto ESP. La disposizione del campo ESP è illustrata nel diagramma seguente.

Il processo di crittografia e autenticazione in modalità di trasporto è illustrato nel diagramma seguente.

In caso di modalità Tunnel, il processo di crittografia e autenticazione è come illustrato nel diagramma seguente.

Sebbene l'autenticazione e la riservatezza siano i servizi principali forniti da ESP, entrambi sono opzionali. Tecnicamente, possiamo utilizzare la crittografia NULL senza autenticazione. Tuttavia, in pratica, uno dei due deve essere implementato per utilizzare l'ESP in modo efficace.

Il concetto di base è utilizzare ESP quando si desidera l'autenticazione e la crittografia e utilizzare AH quando si desidera un'autenticazione estesa senza crittografia.

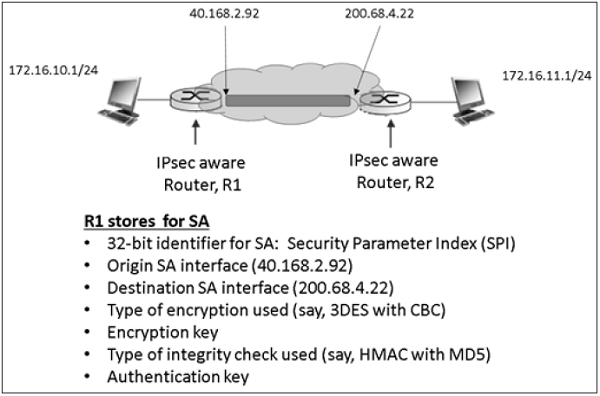

Associazioni di sicurezza in IPsec

Security Association (SA) è il fondamento di una comunicazione IPsec. Le caratteristiche di SA sono:

Prima di inviare i dati, viene stabilita una connessione virtuale tra l'entità mittente e l'entità ricevente, denominata "Security Association (SA)".

IPsec offre molte opzioni per eseguire la crittografia e l'autenticazione di rete. Ogni connessione IPsec può fornire crittografia, integrità, autenticità o tutti e tre i servizi. Quando viene determinato il servizio di sicurezza, le due entità peer IPsec devono determinare esattamente quali algoritmi utilizzare (ad esempio, DES o 3DES per la crittografia; MD5 o SHA-1 per l'integrità). Dopo aver deciso gli algoritmi, i due dispositivi devono condividere le chiavi di sessione.

SA è un insieme di parametri di comunicazione di cui sopra che fornisce una relazione tra due o più sistemi per creare una sessione IPsec.

SA è di natura semplice e quindi sono necessarie due SA per le comunicazioni bidirezionali.

Le SA sono identificate da un numero SPI (Security Parameter Index) presente nell'intestazione del protocollo di sicurezza.

Sia le entità mittenti che quelle riceventi conservano le informazioni di stato sulla SA. È simile agli endpoint TCP che mantengono anche le informazioni sullo stato. IPsec è orientato alla connessione come TCP.

Parametri di SA

Qualsiasi SA è identificata in modo univoco dai seguenti tre parametri:

Indice dei parametri di sicurezza (SPI).

È un valore a 32 bit assegnato a SA. Viene utilizzato per distinguere tra diverse SA che terminano alla stessa destinazione e utilizzano lo stesso protocollo IPsec.

Ogni pacchetto di IPsec trasporta un'intestazione contenente il campo SPI. L'SPI viene fornito per mappare il pacchetto in arrivo a una SA.

L'SPI è un numero casuale generato dal mittente per identificare l'SA al destinatario.

Destination IP Address - Può essere l'indirizzo IP del router finale.

Security Protocol Identifier - Indica se l'associazione è AH o ESP SA.

Un esempio di SA tra due router coinvolti nella comunicazione IPsec è mostrato nel diagramma seguente.

Database amministrativi di protezione

In IPsec, ci sono due database che controllano l'elaborazione del datagramma IPsec. Uno è il Security Association Database (SAD) e l'altro è il Security Policy Database (SPD). Ogni endpoint di comunicazione che utilizza IPsec dovrebbe avere un SAD e un SPD logicamente separati.

Database delle associazioni di sicurezza

Nella comunicazione IPsec, l'endpoint mantiene lo stato SA nel Security Association Database (SAD). Ogni voce SA nel database SAD contiene nove parametri come mostrato nella tabella seguente:

| Sr.No. | Parametri e descrizione |

|---|---|