Puppet - Guida rapida

Puppet è uno strumento di gestione della configurazione sviluppato da Puppet Labs per automatizzare la gestione e la configurazione dell'infrastruttura. Puppet è uno strumento molto potente che aiuta nel concetto di infrastruttura come codice. Questo strumento è scritto in linguaggio Ruby DSL che aiuta a convertire un'infrastruttura completa in formato codice, che può essere facilmente gestito e configurato.

Puppet segue il modello client-server, in cui una macchina in qualsiasi cluster funge da server, nota come burattinaio e l'altra funge da client nota come slave sui nodi. Puppet ha la capacità di gestire qualsiasi sistema da zero, a partire dalla configurazione iniziale fino alla fine del ciclo di vita di una determinata macchina.

Caratteristiche di Puppet System

Di seguito sono riportate le caratteristiche più importanti di Puppet.

Idempotenza

Puppet supporta Idempotency che lo rende unico. Simile a Chef, in Puppet, si può eseguire in sicurezza lo stesso set di configurazione più volte sulla stessa macchina. In questo flusso, Puppet verifica lo stato corrente della macchina di destinazione e apporterà modifiche solo in caso di modifiche specifiche nella configurazione.

Idempotency aiuta nella gestione di qualsiasi macchina particolare durante il suo ciclo di vita a partire dalla creazione della macchina, i cambiamenti di configurazione nella macchina, fino alla fine del suo ciclo di vita. La funzione Puppet Idempotency è molto utile per mantenere la macchina aggiornata per anni piuttosto che ricostruire la stessa macchina più volte, in caso di modifiche alla configurazione.

Cross-platform

In Puppet, con l'aiuto di Resource Abstraction Layer (RAL) che utilizza le risorse Puppet, è possibile indirizzare la configurazione specificata del sistema senza preoccuparsi dei dettagli di implementazione e di come funzionerà il comando di configurazione all'interno del sistema, che sono definiti nella configurazione sottostante file.

Puppet - Flusso di lavoro

Puppet utilizza il seguente flusso di lavoro per applicare la configurazione al sistema.

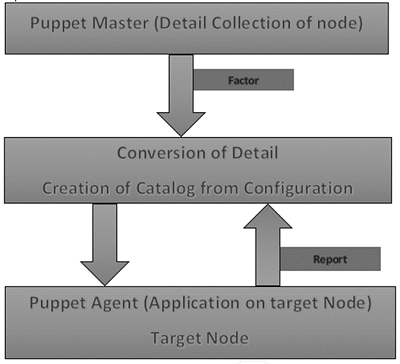

In Puppet, la prima cosa che fa il Puppet master è raccogliere i dettagli della macchina di destinazione. Utilizzando il fattore presente su tutti i nodi Puppet (simile a Ohai in Chef) si ottengono tutti i dettagli di configurazione a livello di macchina. Questi dettagli vengono raccolti e rispediti al burattinaio.

Quindi il burattinaio confronta la configurazione recuperata con i dettagli di configurazione definiti e con la configurazione definita crea un catalogo e lo invia agli agenti Puppet di destinazione.

L'agente Puppet applica quindi tali configurazioni per portare il sistema in uno stato desiderato.

Infine, una volta che il nodo di destinazione si trova nello stato desiderato, invia un rapporto al Puppet master, che aiuta il Puppet master a capire dove si trova lo stato corrente del sistema, come definito nel catalogo.

Puppet - Componenti chiave

Di seguito sono riportati i componenti chiave di Puppet.

Risorse dei burattini

Le risorse Puppet sono i componenti chiave per modellare una macchina particolare. Queste risorse hanno il proprio modello di implementazione. Puppet utilizza lo stesso modello per ottenere una particolare risorsa nello stato desiderato.

Fornitori

I provider sono fondamentalmente i soddisfacenti di qualsiasi particolare risorsa utilizzata in Puppet. Ad esempio, il tipo di pacchetto "apt-get" e "yum" sono entrambi validi per la gestione dei pacchetti. A volte, più di un provider sarebbe disponibile su una particolare piattaforma. Sebbene ogni piattaforma abbia sempre un provider predefinito.

Manifesto

Manifest è una raccolta di risorse che vengono accoppiate all'interno della funzione o delle classi per configurare qualsiasi sistema di destinazione. Contengono un set di codice Ruby per configurare un sistema.

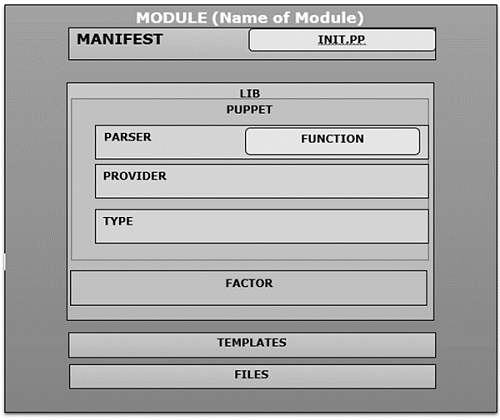

Moduli

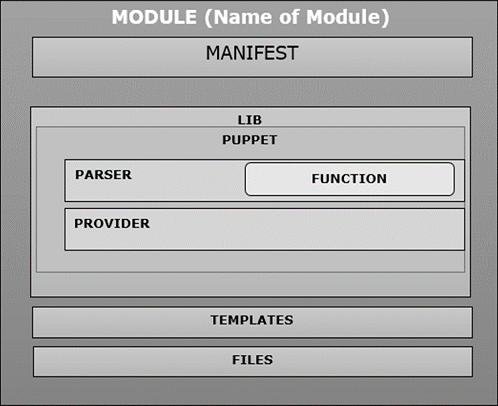

Il modulo è l'elemento costitutivo chiave di Puppet, che può essere definito come una raccolta di risorse, file, modelli, ecc. Possono essere facilmente distribuiti tra diversi tipi di sistemi operativi essendo definiti che hanno lo stesso sapore. Poiché possono essere facilmente distribuiti, un modulo può essere utilizzato più volte con la stessa configurazione.

Modelli

I modelli utilizzano espressioni Ruby per definire il contenuto personalizzato e l'input delle variabili. Sono utilizzati per sviluppare contenuti personalizzati. I modelli vengono definiti nei manifesti e vengono copiati in una posizione nel sistema. Ad esempio, se si desidera definire httpd con una porta personalizzabile, è possibile farlo utilizzando la seguente espressione.

Listen <% = @httpd_port %>La variabile httpd_port in questo caso è definita nel manifest che fa riferimento a questo modello.

File statici

I file statici possono essere definiti come file generali che a volte sono necessari per eseguire attività specifiche. Possono essere semplicemente copiati da una posizione all'altra utilizzando Puppet. Tutti i file statici si trovano nella directory dei file di qualsiasi modulo. Qualsiasi manipolazione del file in un manifest viene eseguita utilizzando la risorsa file.

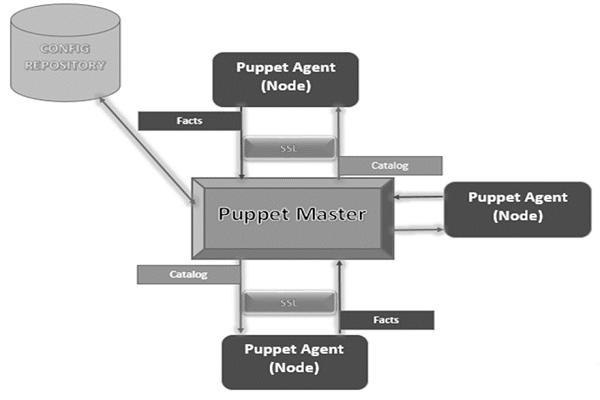

Di seguito è riportata la rappresentazione schematica dell'architettura Puppet.

Burattinaio

Puppet Master è il meccanismo chiave che gestisce tutte le cose relative alla configurazione. Applica la configurazione ai nodi utilizzando l'agente Puppet.

Puppet Agent

Gli agenti burattini sono le vere e proprie macchine da lavoro gestite dal burattinaio. Hanno il servizio daemon dell'agente Puppet in esecuzione al loro interno.

Repository di configurazione

Questo è il repository in cui tutti i nodi e le configurazioni relative al server vengono salvati e estratti quando necessario.

Fatti

Factssono i dettagli relativi al nodo o alla macchina master, che vengono sostanzialmente utilizzati per analizzare lo stato corrente di qualsiasi nodo. Sulla base dei fatti, le modifiche vengono apportate su qualsiasi macchina target. Ci sono fatti predefiniti e personalizzati in Puppet.

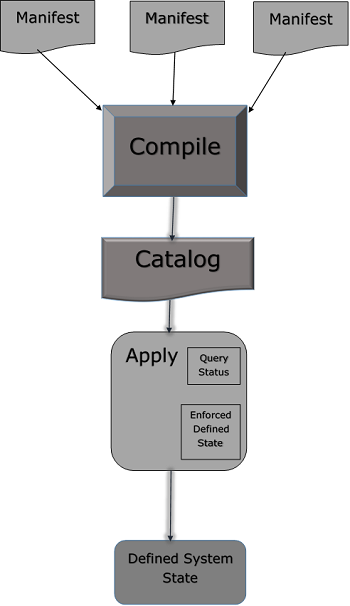

Catalogare

Tutti i file manifest o la configurazione scritti in Puppet vengono prima convertiti in un formato compilato chiamato catalog e successivamente quei cataloghi vengono applicati sulla macchina di destinazione.

Puppet funziona sull'architettura del server client, in cui chiamiamo il server come Puppet master e il client come nodo Puppet. Questa configurazione si ottiene installando Puppet sia sul client che su tutte le macchine server.

Per la maggior parte delle piattaforme, Puppet può essere installato tramite il gestore di pacchetti preferito. Tuttavia, per poche piattaforme può essere fatto installando iltarball o RubyGems.

Prerequisiti

Il fattore è l'unico prerequisito che non viene fornito Ohai che è presente in Chef.

Libreria del sistema operativo standard

Abbiamo bisogno di avere un set standard di librerie di qualsiasi sistema operativo sottostante. Rimanendo tutto il sistema arriva con le versioni Ruby 1.8.2 +. Di seguito è riportato l'elenco degli elementi della libreria, di cui dovrebbe essere composto un sistema operativo.

- base64

- cgi

- digest/md5

- etc

- fileutils

- ipaddr

- openssl

- strscan

- syslog

- uri

- webrick

- webrick/https

- xmlrpc

Installazione di Facter

Come discusso, il facternon viene fornito con l'edizione standard di Ruby. Quindi, per ottenere il facter nel sistema di destinazione, è necessario installarlo manualmente dal sorgente poiché la libreria facter è un prerequisito di Puppet.

Questo pacchetto è disponibile per più piattaforme, tuttavia solo per essere più sicuro può essere installato utilizzando tarball, che aiuta a ottenere l'ultima versione.

Innanzitutto, scarica il file tarball dal sito ufficiale di Puppet utilizzando il wget utilità.

$ wget http://puppetlabs.com/downloads/facter/facter-latest.tgz ------: 1Successivamente, annulla il tar del file tar. Entra nella directory untarred usando il comando CD. Infine, installa il facter usandoinstall.rb file presente all'interno del facter directory.

$ gzip -d -c facter-latest.tgz | tar xf - -----: 2

$ cd facter-* ------: 3 $ sudo ruby install.rb # or become root and run install.rb -----:4Installazione di Puppet dall'origine

Innanzitutto, installa il tarball di Puppet dal sito di Puppet utilizzando wget. Quindi, estrai il tarball in una posizione di destinazione. Spostati all'interno della directory creata utilizzando il fileCDcomando. Utilizzandoinstall.rb file, installa Puppet sul server sottostante.

# get the latest tarball

$ wget http://puppetlabs.com/downloads/puppet/puppet-latest.tgz -----: 1 # untar and install it $ gzip -d -c puppet-latest.tgz | tar xf - ----: 2

$ cd puppet-* ------: 3 $ sudo ruby install.rb # or become root and run install.rb -------: 4Installazione di Puppet e Facter utilizzando Ruby Gem

# Installing Facter

$ wget http://puppetlabs.com/downloads/gems/facter-1.5.7.gem $ sudo gem install facter-1.5.7.gem

# Installing Puppet

$ wget http://puppetlabs.com/downloads/gems/puppet-0.25.1.gem $ sudo gem install puppet-0.25.1.gemUna volta installato Puppet sul sistema, il passaggio successivo è configurarlo per eseguire determinate operazioni iniziali.

Apri porte firewall sui computer

Per fare in modo che il server Puppet gestisca centralmente il server del client, è necessario aprire una porta specificata su tutte le macchine, ad es 8140può essere utilizzato se non è in uso in nessuna delle macchine che stiamo cercando di configurare. Dobbiamo abilitare sia la comunicazione TCP che UDP su tutte le macchine.

File di configurazione

Il file di configurazione principale per Puppet è etc/puppet/puppet.conf. Tutti i file di configurazione vengono creati in una configurazione basata su pacchetti di Puppet. La maggior parte della configurazione richiesta per configurare Puppet è conservata in questi file e una volta eseguita l'esecuzione di Puppet, raccoglie automaticamente tali configurazioni. Tuttavia, per alcune attività specifiche come la configurazione di un server Web o un'autorità di certificazione (CA) esterna, Puppet ha una configurazione separata per file e impostazioni.

I file di configurazione del server si trovano in conf.ddirectory conosciuta anche come Puppet master. Questi file si trovano per impostazione predefinita in/etc/puppetlabs/puppetserver/conf.dsentiero. Questi file di configurazione sono in formato HOCON, che mantiene la struttura di base di JSON ma è più leggibile. Quando ha luogo l'avvio di Puppet, raccoglie tutti i file .cong dalla directory conf.d e li utilizza per apportare eventuali modifiche alla configurazione. Qualsiasi modifica in questi file avviene solo al riavvio del server.

File di elenco e file di impostazioni

- global.conf

- webserver.conf

- web-routes.conf

- puppetserver.conf

- auth.conf

- master.conf (deprecato)

- ca.conf (deprecato)

Esistono diversi file di configurazione in Puppet specifici per ogni componente in Puppet.

Puppet.conf

Il file Puppet.conf è il file di configurazione principale di Puppet. Puppet utilizza lo stesso file di configurazione per configurare tutti i comandi e servizi di Puppet richiesti. Tutte le impostazioni relative a Puppet come la definizione di Puppet master, Puppet agent, Puppet apply e certificati sono definiti in questo file. Puppet può riferirli secondo il requisito.

Il file di configurazione assomiglia a un file ini standard in cui le impostazioni possono entrare nella sezione dell'applicazione specifica della sezione principale.

Sezione Configurazione principale

[main]

certname = Test1.vipin.com

server = TestingSrv

environment = production

runinterval = 1hFile di configurazione di Puppet Master

[main]

certname = puppetmaster.vipin.com

server = MasterSrv

environment = production

runinterval = 1h

strict_variables = true

[master]

dns_alt_names = MasterSrv,brcleprod01.vipin.com,puppet,puppet.test.com

reports = puppetdb

storeconfigs_backend = puppetdb

storeconfigs = true

environment_timeout = unlimitedPanoramica dei dettagli

Nella configurazione di Puppet, il file che verrà utilizzato ha più sezioni di configurazione in cui ogni sezione ha diversi tipi di numero multiplo di impostazioni.

Sezione Config

Il file di configurazione di Puppet consiste principalmente nelle seguenti sezioni di configurazione.

Main- Questa è nota come la sezione globale che viene utilizzata da tutti i comandi e servizi in Puppet. Uno definisce i valori predefiniti nella sezione principale che possono essere sovrascritti da qualsiasi sezione presente nel file puppet.conf.

Master - Questa sezione è indicata dal servizio Puppet master e dal comando Puppet cert.

Agent - Questa sezione è riferita dal servizio agente Puppet.

User - Viene utilizzato principalmente dal comando Puppet apply e da molti dei comandi meno comuni.

[main]

certname = PuppetTestmaster1.example.comComponenti chiave del file di configurazione

Di seguito sono riportati i componenti chiave del file Config.

Righe di commento

In Puppet, qualsiasi riga di commento inizia con (#) cartello. Questo può essere inteso con qualsiasi quantità di spazio. Possiamo anche avere un commento parziale all'interno della stessa riga.

# This is a comment.

Testing = true #this is also a comment in same lineImpostazioni Linee

La riga delle impostazioni deve essere composta da:

- Qualsiasi quantità di spazio iniziale (opzionale)

- Nome delle impostazioni

- Un segno uguale = a, che può essere circondato da un numero qualsiasi di spazio

- Un valore per l'impostazione

Impostazione delle variabili

Nella maggior parte dei casi, il valore delle impostazioni sarà una singola parola, ma in alcuni casi speciali, ci sono pochi valori speciali.

Sentieri

Nelle impostazioni del file di configurazione, prendi un elenco di directory. Durante la definizione di queste directory, si dovrebbe tenere presente che dovrebbero essere separate dal carattere separatore del percorso di sistema, che è (:) nelle piattaforme * nix e punto e virgola (;) su Windows.

# *nix version:

environmentpath = $codedir/special_environments:$codedir/environments

# Windows version:

environmentpath = $codedir/environments;C:\ProgramData\PuppetLabs\code\environmentNella definizione, la directory del file che è elencata per prima viene scansionata e poi si sposta nell'altra directory nell'elenco, se non ne trova una.

File e directory

Tutte le impostazioni che accettano un singolo file o directory possono accettare un hash facoltativo di autorizzazioni. Quando il server si avvia, Puppet applicherà quei file o directory nell'elenco.

ssldir = $vardir/ssl {owner = service, mode = 0771}Nel codice sopra, gli hash consentiti sono proprietario, gruppo e modalità. Esistono solo due valori validi per le chiavi del proprietario e del gruppo.

In Puppet, tutti gli ambienti hanno l'estensione environment.conffile. Questo file può sovrascrivere diverse impostazioni predefinite ogni volta che il master serve uno dei nodi o tutti i nodi assegnati a quel particolare ambiente.

Posizione

In Puppet, per tutti gli ambienti definiti, il file environment.conf si trova al livello più alto del suo ambiente home, molto vicino al manifest e ai direttori dei moduli. Considerando un esempio, se il tuo ambiente è nelle directory predefinite(Vipin/testing/environment), quindi il file di configurazione dell'ambiente di test si trova in Vipin/testing/environments/test/environment.conf.

Esempio

# /etc/testingdir/code/environments/test/environment.conf

# Puppet Enterprise requires $basemodulepath; see note below under modulepath". modulepath = site:dist:modules:$basemodulepath

# Use our custom script to get a git commit for the current state of the code:

config_version = get_environment_commit.shFormato

Tutti i file di configurazione in Puppet utilizzano lo stesso formato simile a INI allo stesso modo. environment.confsegue lo stesso formato INI degli altri file puppet.conf. L'unica differenza tra environment.conf epuppet.confIl file environment.conf non può contenere la sezione [main]. Tutte le impostazioni nel file environment.conf devono essere al di fuori di qualsiasi sezione di configurazione.

Percorso relativo nei valori

La maggior parte delle impostazioni consentite accetta il percorso del file o l'elenco di percorsi come valore. Se uno qualsiasi dei percorsi è un percorso pertinente, inizia senza una barra o una lettera di unità iniziale: verranno per lo più risolti in relazione alla directory principale di quell'ambiente.

Interpolazione in valori

Il file delle impostazioni Environment.conf è in grado di utilizzare i valori di altre impostazioni come variabili. Ci sono più variabili utili che possono essere interpolate nel file environment.conf. Ecco un elenco di poche variabili importanti:

$basemodulepath- Utile per includere directory nelle impostazioni del percorso del modulo. L'utente aziendale Puppet dovrebbe solitamente includere questo valore dimodulepath poiché il motore Puppet utilizza il modulo nel file basemodulepath.

$environment- Utile come argomento della riga di comando per lo script config_version. Puoi interpolare questa variabile solo nell'impostazione config_version.

$codedir - Utile per localizzare i file.

Impostazioni consentite

Per impostazione predefinita, il file Puppet environment.conf può sovrascrivere solo quattro impostazioni nella configurazione elencate.

- Modulepath

- Manifest

- Config_version

- Environment_timeout

Modulepath

Questa è una delle impostazioni chiave nel file environment.conf. Tutti i director definiti in modulepath vengono caricati di default da Puppet. Questa è la posizione del percorso da cui Puppet carica i suoi moduli. È necessario impostarlo esplicitamente. Se questa impostazione di cui sopra non è impostata, il percorso del modulo predefinito di qualsiasi ambiente in Puppet sarà:

<MODULES DIRECTORY FROM ENVIRONMENT>:$basemodulepathManifesto

Viene utilizzato per definire il file manifest principale, che Puppet master utilizzerà durante l'avvio e la compilazione del catalogo dal manifest definito che verrà utilizzato per configurare l'ambiente. In questo, possiamo definire un singolo file, un elenco di file o anche una directory composta da più file manifest che devono essere valutati e compilati in una sequenza alfabetica definita.

È necessario definire esplicitamente questa impostazione nel file environment.conf. In caso contrario, Puppet utilizzerà la directory manifest predefinita degli ambienti come manifest principale.

Config_version

Config_version può essere definita come una versione definita utilizzata per identificare cataloghi ed eventi. Quando Puppet compila un file manifest per impostazione predefinita, aggiunge una versione di configurazione ai cataloghi generati e ai report che vengono generati quando il master Puppet applica qualsiasi catalogo definito sui nodi Puppet. Puppet esegue uno script per eseguire tutti i passaggi precedenti e utilizza tutto l'output generato come Config_version.

Timeout ambiente

Viene utilizzato per ottenere i dettagli sulla quantità di tempo che Puppet dovrebbe utilizzare per caricare i dati per un determinato ambiente. Se il valore è definito nel file puppet.conf, questi valori sovrascriveranno il valore di timeout predefinito.

File di esempio environment.conf

[master]

manifest = $confdir/environments/$environment/manifests/site.pp

modulepath = $confdir/environments/$environment/modulesNel codice sopra $confdir è il percorso della directory, in cui si trovano i file di configurazione dell'ambiente. $environment è il nome dell'ambiente per il quale viene eseguita la configurazione.

File di configurazione dell'ambiente pronto per la produzione

# The environment configuration file

# The main manifest directory or file where Puppet starts to evaluate code

# This is the default value. Works with just a site.pp file or any other

manifest = manifests/

# The directories added to the module path, looked in first match first used order:

# modules - Directory for external modules, populated by r10k based on Puppetfile

# $basemodulepath - As from: puppet config print basemodulepath modulepath = site:modules:$basemodulepath

# Set the cache timeout for this environment.

# This overrides what is set directly in puppet.conf for the whole Puppet server

# environment_timeout = unlimited

# With caching you need to flush the cache whenever new Puppet code is deployed

# This can also be done manually running: bin/puppet_flush_environment_cache.sh

# To disable catalog caching:

environment_timeout = 0

# Here we pass to one in the control repo the Puppet environment (and git branch)

# to get title and essential info of the last git commit

config_version = 'bin/config_script.sh $environment'In Puppet, l'architettura server client di Puppet master è considerata l'autorità di controllo dell'intera configurazione. Il burattinaio funge da server nel setup e controlla tutte le attività su tutti i nodi.

Per qualsiasi server che deve agire come Puppet master, dovrebbe essere in esecuzione il software del server Puppet. Questo software server è il componente chiave per controllare tutte le attività sui nodi. In questa configurazione, un punto chiave da ricordare è avere un accesso super utente a tutte le macchine che si utilizzeranno nella configurazione. Di seguito sono riportati i passaggi per configurare Puppet master.

Prerequisiti

Private Network DNS- Devono essere configurati avanti e indietro, in cui ogni server dovrebbe avere un nome host univoco. Se non si dispone del DNS configurato, è possibile utilizzare una rete privata per la comunicazione con l'infrastruttura.

Firewall Open Port- Il burattinaio dovrebbe essere aperto su una particolare porta in modo che possa ascoltare le richieste in arrivo su una particolare porta. Possiamo usare qualsiasi porta aperta sul firewall.

Creazione di Puppet Master Server

Il burattinaio che stiamo creando sarà su CentOS 7 × 64 utilizzando Puppet come nome host. La configurazione di sistema minima per la creazione di Puppet master è di due core CPU e 1 GB di memoria. Anche la configurazione può avere dimensioni maggiori a seconda del numero di nodi che gestiremo con questo master. Nell'infrastruttura, è più grande di quanto sia configurato utilizzando 2 GB di RAM.

| Nome host | Ruolo | FQDN privato |

|---|---|---|

| Brcleprod001 | Burattinaio | bnrcleprod001.brcl.com |

Successivamente, è necessario generare il certificato SSL del master Puppet e il nome della macchina master verrà copiato nel file di configurazione di tutti i nodi.

Installazione di NTP

Poiché Puppet master è l'autorità centrale per i nodi dell'agente in una determinata configurazione, è una delle responsabilità chiave del Puppet master mantenere l'ora di sistema precisa per evitare potenziali problemi di configurazione, che possono sorgere quando emette certificati di agente ai nodi.

Se si verifica un problema di conflitto temporale, i certificati possono sembrare scaduti se sono presenti discrepanze temporali tra il master e il nodo. Il protocollo del tempo di rete è uno dei meccanismi chiave per evitare questo tipo di problemi.

Elenco dei fusi orari disponibili

$ timedatectl list-timezonesIl comando precedente fornirà un intero elenco di fusi orari disponibili. Fornirà alle regioni la disponibilità del fuso orario.

Il seguente comando può essere utilizzato per impostare il fuso orario richiesto sulla macchina.

$ sudo timedatectl set-timezone India/DelhiInstalla NTP sulla macchina server Puppet utilizzando l'utility yum della macchina CentOS.

$ sudo yum -y install ntpSincronizza NTP con l'ora di sistema che abbiamo impostato nei comandi precedenti.

$ sudo ntpdate pool.ntp.orgNella pratica comune, aggiorneremo la configurazione NTP per utilizzare pool comuni disponibili più vicino ai data center della macchina. Per questo, dobbiamo modificare il file ntp.conf sotto/etc.

$ sudo vi /etc/ntp.confAggiungere il server dell'orario dai fusi orari del pool NTP disponibili. Di seguito è riportato l'aspetto del file ntp.conf.

brcleprod001.brcl.pool.ntp.org

brcleprod002.brcl.pool.ntp.org

brcleprod003.brcl.pool.ntp.org

brcleprod004.brcl.pool.ntp.orgSalva la configurazione. Avvia il server e abilita il daemon.

$ sudo systemctl restart ntpd $ sudo systemctl enable ntpdConfigurazione del software Puppet Server

Il software del server Puppet è un software che viene eseguito sulla macchina master Puppet. È la macchina che invia le configurazioni ad altre macchine che eseguono il software dell'agente Puppet.

Abilita il repository di raccolta ufficiale di Puppet Labs utilizzando il seguente comando.

$ sudo rpm -ivh https://yum.puppetlabs.com/puppetlabs-release-pc1-el7.noarch.rpmInstalla il pacchetto Puppetserver.

$ sudo yum -y install puppetserverConfigurare l'allocazione della memoria sul server Puppet

Come abbiamo discusso, per impostazione predefinita, il server Puppet viene configurato su una macchina RAM da 2 GB. È possibile personalizzare il setup in base alla memoria libera disponibile sulla macchina e al numero di nodi che il server gestirà.

Modifica la configurazione del server pupazzo in modalità vi

$ sudo vi /etc/sysconfig/puppetserver

Find the JAVA_ARGS and use the –Xms and –Xms options to set the memory allocation.

We will allocate 3GB of space

JAVA_ARGS="-Xms3g -Xmx3g"Una volta fatto, salva ed esci dalla modalità di modifica.

Dopo che tutte le impostazioni di cui sopra sono state completate, siamo pronti per avviare il server Puppet sulla macchina master con il seguente comando.

$ sudo systemctl start puppetserverSuccessivamente, eseguiremo la configurazione in modo che il server pupazzo venga avviato ogni volta che viene avviato il server principale.

$ sudo systemctl enable puppetserverSezione Puppet.conf Master

[master]

autosign = $confdir/autosign.conf { mode = 664 }

reports = foreman

external_nodes = /etc/puppet/node.rb

node_terminus = exec

ca = true

ssldir = /var/lib/puppet/ssl

certname = sat6.example.com

strict_variables = false

manifest =

/etc/puppet/environments/$environment/manifests/site.pp modulepath = /etc/puppet/environments/$environment/modules

config_version =L'agente Puppet è un'applicazione software, fornita da Puppet Labs, che viene eseguita su qualsiasi nodo nel cluster Puppet. Se si desidera gestire qualsiasi server utilizzando il Puppet master, il software dell'agente Puppet deve essere installato su quel particolare server. In generale, l'agente Puppet verrà installato su tutte le macchine ad eccezione della macchina master Puppet su qualsiasi infrastruttura data. Il software dell'agente Puppet può essere eseguito sulla maggior parte delle macchine Linux, UNIX e Windows. Nei seguenti esempi, stiamo utilizzando il software dell'agente Puppet per l'installazione su macchina CentOS.

Step 1 - Abilita il repository di raccolta ufficiale di Puppet labs con il seguente comando.

$ sudo rpm -ivh https://yum.puppetlabs.com/puppetlabs-release-pc1-el7.noarch.rpmStep 2 - Installa il pacchetto dell'agente Puppet.

$ sudo yum -y install puppet-agentStep 3 - Una volta installato l'agente Puppet, abilitalo con il seguente comando.

$ sudo /opt/puppetlabs/bin/puppet resource service puppet ensure=running enable = trueUna caratteristica chiave dell'agente Puppet è che, per la prima volta, quando l'agente Puppet inizia a funzionare, genera un certificato SSL e lo invia al Puppet master che lo gestirà per la firma e l'approvazione. Una volta che il Puppet master ha approvato la richiesta di firma del certificato dell'agente, sarà in grado di comunicare e gestire il nodo dell'agente.

Note - È necessario ripetere i passaggi precedenti su tutti i nodi che devono essere configurati e gestiti da un determinato Puppet master.

Quando il software dell'agente Puppet viene eseguito per la prima volta su qualsiasi nodo Puppet, genera un certificato e invia la richiesta di firma del certificato al master Puppet. Prima che il server Puppet sia in grado di comunicare e controllare i nodi dell'agente, deve firmare il certificato di quel particolare nodo dell'agente. Nelle sezioni seguenti, descriveremo come firmare e controllare la richiesta di firma.

Elenca le richieste di certificati correnti

In Puppet master, esegui il comando seguente per visualizzare tutte le richieste di certificato non firmate.

$ sudo /opt/puppetlabs/bin/puppet cert listPoiché abbiamo appena impostato un nuovo nodo agente, vedremo una richiesta di approvazione. Di seguito sarà iloutput.

"Brcleprod004.brcl.com" (SHA259)

15:90:C2:FB:ED:69:A4:F7:B1:87:0B:BF:F7:ll:

B5:1C:33:F7:76:67:F3:F6:45:AE:07:4B:F 6:E3:ss:04:11:8dNon contiene alcun segno + (segno) all'inizio, che indica che il certificato non è ancora firmato.

Firma una richiesta

Per firmare la nuova richiesta di certificato che è stata generata quando è avvenuta l'esecuzione dell'agente Puppet sul nuovo nodo, verrebbe utilizzato il comando Puppet cert sign, con il nome host del certificato, che è stato generato dal nodo appena configurato che necessita da firmare. Poiché abbiamo il certificato di Brcleprod004.brcl.com, useremo il seguente comando.

$ sudo /opt/puppetlabs/bin/puppet cert sign Brcleprod004.brcl.comDi seguito sarà il output.

Notice: Signed certificate request for Brcle004.brcl.com

Notice: Removing file Puppet::SSL::CertificateRequest Brcle004.brcl.com at

'/etc/puppetlabs/puppet/ssl/ca/requests/Brcle004.brcl.com.pem'Il server pupazzo può ora comunicare con il nodo, a cui appartiene il certificato di firma.

$ sudo /opt/puppetlabs/bin/puppet cert sign --allRevoca dell'host dalla configurazione del pupazzo

Ci sono condizioni sulla configurazione della ricostruzione del kernel quando è necessario rimuovere l'host dal setup e aggiungerlo di nuovo. Queste sono quelle condizioni che non possono essere gestite dal burattino stesso. Potrebbe essere fatto utilizzando il seguente comando.

$ sudo /opt/puppetlabs/bin/puppet cert clean hostnameVisualizzazione di tutte le richieste firmate

Il comando seguente genererà un elenco di certificati firmati con + (segno) che indica che la richiesta è stata approvata.

$ sudo /opt/puppetlabs/bin/puppet cert list --allDi seguito sarà il suo output.

+ "puppet" (SHA256) 5A:71:E6:06:D8:0F:44:4D:70:F0:

BE:51:72:15:97:68:D9:67:16:41:B0:38:9A:F2:B2:6C:B

B:33:7E:0F:D4:53 (alt names: "DNS:puppet", "DNS:Brcle004.nyc3.example.com")

+ "Brcle004.brcl.com" (SHA259) F5:DC:68:24:63:E6:F1:9E:C5:FE:F5:

1A:90:93:DF:19:F2:28:8B:D7:BD:D2:6A:83:07:BA:F E:24:11:24:54:6A

+ " Brcle004.brcl.com" (SHA259) CB:CB:CA:48:E0:DF:06:6A:7D:75:E6:CB:22:BE:35:5A:9A:B3Una volta fatto quanto sopra, abbiamo la nostra infrastruttura pronta in cui il Puppet master è ora in grado di gestire i nodi appena aggiunti.

In Puppet, abbiamo uno strumento di gestione del codice noto come r10k che aiuta a gestire le configurazioni dell'ambiente relative a diversi tipi di ambienti che possiamo configurare in Puppet come sviluppo, test e produzione. Ciò aiuta a memorizzare la configurazione relativa all'ambiente nel repository del codice sorgente. Utilizzando i rami del repository di controllo del codice sorgente, r10k crea ambienti sulla macchina master Puppet e installa l'ambiente utilizzando i moduli presenti nel repository.

Il file Gem può essere usato per installare r10k su qualsiasi macchina ma per modularità e per ottenere l'ultima versione, useremo rpm e gestori di pacchetti rpm. Di seguito è riportato un esempio per lo stesso.

$ urlgrabber -o /etc/yum.repos.d/timhughes-r10k-epel-6.repo

https://copr.fedoraproject.org/coprs/timhughes/yum -y install rubygem-r10kConfigura l'ambiente in /etc/puppet/puppet.conf

[main]

environmentpath = $confdir/environmentsCreare un file di configurazione per r10k Config

cat <<EOF >/etc/r10k.yaml

# The location to use for storing cached Git repos

:cachedir: '/var/cache/r10k'

# A list of git repositories to create

:sources:

# This will clone the git repository and instantiate an environment per

# branch in /etc/puppet/environments

:opstree:

#remote: 'https://github.com/fullstack-puppet/fullstackpuppet-environment.git'

remote: '/var/lib/git/fullstackpuppet-environment.git'

basedir: '/etc/puppet/environments'

EOFInstallazione di Puppet Manifest e Module

r10k deploy environment -pvDato che dobbiamo continuare ad aggiornare l'ambiente ogni 15 minuti, creeremo un cron job per lo stesso.

cat << EOF > /etc/cron.d/r10k.conf

SHELL = /bin/bash

PATH = /sbin:/bin:/usr/sbin:/usr/bin

H/15 * * * * root r10k deploy environment -p

EOFInstallazione di prova

Per verificare se tutto funziona come accettato, è necessario compilare il manifest di Puppet per il modulo Puppet. Esegui il seguente comando e ottieni un output YAML come risultato.

curl --cert /etc/puppet/ssl/certs/puppet.corp.guest.pem \

--key /etc/puppet/ssl/private_keys/puppet.corp.guest.pem \

--cacert /etc/puppet/ssl/ca/ca_crt.pem \

-H 'Accept: yaml' \

https://puppet.corp.guest:8140/production/catalog/puppet.corp.guestIn Puppet, l'installazione può essere testata localmente. Quindi, una volta che abbiamo impostato Puppet master e node, è il momento di convalidare la configurazione localmente. Abbiamo bisogno di installare localmente Vagrant e Vagrant box, il che aiuta a testare la configurazione localmente.

Configurazione della macchina virtuale

Poiché stiamo testando la configurazione in locale, in realtà non è necessario un Puppet master in esecuzione. Ciò significa che senza eseguire effettivamente il Puppet master sul server, possiamo semplicemente utilizzare Puppet per applicare il comando per la convalida dell'installazione di Puppet. Il comando Puppet applica applicherà le modifiche dalocal/etc/puppet a seconda del nome host della macchina virtuale nel file di configurazione.

Il primo passaggio che dobbiamo eseguire per testare la configurazione è creare quanto segue Vagrantfile e avvia una macchina e monta il file /etc/puppetcartella in posizione. Tutti i file necessari verranno inseriti nel sistema di controllo delle versioni con la seguente struttura.

Struttura delle directory

- manifests

\- site.pp

- modules

\- your modules

- test

\- update-puppet.sh

\- Vagrantfile

- puppet.confFile vagabondo

# -*- mode: ruby -*-

# vi: set ft = ruby :

Vagrant.configure("2") do |config|

config.vm.box = "precise32"

config.vm.box_url = "http://files.vagrantup.com/precise64.box"

config.vm.provider :virtualbox do |vb|

vb.customize ["modifyvm", :id, "--memory", 1028, "--cpus", 2]

end

# Mount our repo onto /etc/puppet

config.vm.synced_folder "../", "/etc/puppet"

# Run our Puppet shell script

config.vm.provision "shell" do |s|

s.path = "update-puppet.sh"

end

config.vm.hostname = "localdev.example.com"

endNel codice sopra, abbiamo utilizzato Shell provisioner in cui stiamo cercando di eseguire uno script Shell denominato update-puppet.sh. Lo script è presente nella stessa directory in cui si trova il file Vagrant e il contenuto dello script è elencato di seguito.

!/bin/bash

echo "Puppet version is $(puppet --version)" if [ $( puppet --version) != "3.4.1" ]; then

echo "Updating puppet"

apt-get install --yes lsb-release

DISTRIB_CODENAME = $(lsb_release --codename --short) DEB = "puppetlabs-release-${DISTRIB_CODENAME}.deb"

DEB_PROVIDES="/etc/apt/sources.list.d/puppetlabs.list"

if [ ! -e $DEB_PROVIDES ] then wget -q http://apt.puppetlabs.com/$DEB

sudo dpkg -i $DEB

fi

sudo apt-get update

sudo apt-get install -o Dpkg::Options:: = "--force-confold"

--force-yes -y puppet

else

echo "Puppet is up to date!"

fiUlteriore elaborazione, l'utente deve creare un file manifest all'interno della directory Manifests con il nome site.pp che installerà del software sulla VM.

node 'brclelocal03.brcl.com' {

package { ['vim','git'] :

ensure => latest

}

}

echo "Running puppet"

sudo puppet apply /etc/puppet/manifests/site.ppUna volta che l'utente ha lo script sopra pronto con la configurazione del file Vagrant richiesta, l'utente può accedere alla directory di test ed eseguire il vagrant up command. Questo avvierà una nuova VM, in seguito installerà Puppet e quindi lo eseguirà utilizzando lo script Shell.

Di seguito sarà l'output.

Notice: Compiled catalog for localdev.example.com in environment production in 0.09 seconds

Notice: /Stage[main]/Main/Node[brclelocal03.brcl.com]/Package[git]/ensure: created

Notice: /Stage[main]/Main/Node[brcllocal03.brcl.com]/Package[vim]/ensure: ensure changed 'purged' to 'latest'Convalida della configurazione di più macchine

Se è necessario testare la configurazione di più macchine in locale, è possibile farlo semplicemente apportando una modifica al file di configurazione di Vagrant.

Nuovo file Vagrant configurato

config.vm.define "brclelocal003" do |brclelocal003|

brclelocal03.vm.hostname = "brclelocal003.brcl.com"

end

config.vm.define "production" do |production|

production.vm.hostname = "brcleprod004.brcl.com"

endSupponiamo di avere un nuovo server di produzione, che richiede l'installazione dell'utilità SSL. Abbiamo solo bisogno di estendere il vecchio manifest con la seguente configurazione.

node 'brcleprod004.brcl.com' inherits 'brcleloacl003.brcl.com' {

package { ['SSL'] :

ensure => latest

}

}Dopo aver apportato modifiche alla configurazione nel file manifest, dobbiamo solo spostarci nella directory di test ed eseguire il comando di base vagrant up che farà apparire entrambi brclelocal003.brcl.com e brcleprod004.brcl.commacchina. Nel nostro caso, stiamo cercando di richiamare la macchina di produzione che potrebbe essere eseguita eseguendo ilvagrant up production command. Creerà una nuova macchina con il nome production come definito nel file Vagrant e avrà installato il pacchetto SSL.

In Puppet, lo stile di codifica definisce tutti gli standard che è necessario seguire durante il tentativo di convertire l'infrastruttura sulla configurazione della macchina in un codice. Puppet lavora ed esegue tutte le attività definite utilizzando le risorse.

La definizione del linguaggio di Puppet aiuta a specificare tutte le risorse in modo strutturato, necessario per gestire qualsiasi macchina di destinazione che deve essere gestita. Puppet utilizza Ruby come linguaggio di codifica, che ha più funzionalità integrate che rendono molto facile fare le cose con una semplice configurazione sul lato codice.

Unità fondamentali

Puppet utilizza più stili di codifica fondamentali che sono facili da capire e gestire. Di seguito è riportato un elenco di pochi.

Risorse

In Puppet, le risorse sono note come unità di modellazione fondamentali che vengono utilizzate per gestire o modificare qualsiasi sistema di destinazione. Le risorse coprono tutti gli aspetti di un sistema come file, servizio e pacchetto. Puppet viene fornito con una funzionalità incorporata in cui consente agli utenti o agli sviluppatori di sviluppare risorse personalizzate, che aiutano nella gestione di una particolare unità di una macchina

In Puppet, tutte le risorse vengono aggregate insieme utilizzando “define” o “classes”. Queste funzionalità di aggregazione aiutano nell'organizzazione di un modulo. Di seguito è riportata una risorsa di esempio composta da più tipi, un titolo e un elenco di attributi con cui Puppet può supportare più attributi. Ogni risorsa in Puppet ha il proprio valore predefinito, che può essere sovrascritto quando necessario.

Risorsa Puppet di esempio per file

Nel seguente comando, stiamo cercando di specificare un'autorizzazione per un particolare file.

file {

'/etc/passwd':

owner => superuser,

group => superuser,

mode => 644,

}Ogni volta che il comando precedente viene eseguito su qualsiasi macchina, verificherà che il file passwd nel sistema sia configurato come descritto. Il file prima di: due punti è il titolo della risorsa, che può essere definita risorsa in altre parti della configurazione di Puppet.

Specificare il nome locale oltre al titolo

file { 'sshdconfig':

name => $operaSystem ? {

solaris => '/usr/local/etc/ssh/sshd_config',

default => '/etc/ssh/sshd_config',

},

owner => superuser,

group => superuser,

mode => 644,

}Utilizzando il titolo, che è sempre lo stesso, è molto facile fare riferimento alla risorsa del file in configurazione senza dover ripetere la logica relativa al SO.

Un altro esempio potrebbe essere l'utilizzo di un servizio che dipende da un file.

service { 'sshd':

subscribe => File[sshdconfig],

}Con questa dipendenza, il sshd il servizio verrà sempre riavviato una volta che il sshdconfigmodifiche ai file. Il punto da ricordare qui èFile[sshdconfig] è una dichiarazione come File come in minuscolo ma se la cambiamo in FILE[sshdconfig] allora sarebbe stato un riferimento.

Un punto fondamentale da tenere a mente quando si dichiara una risorsa è che può essere dichiarata solo una volta per file di configurazione. La ripetizione della dichiarazione della stessa risorsa più di una volta causerà un errore. Attraverso questo concetto fondamentale, Puppet si assicura che la configurazione sia ben modellata.

Abbiamo anche la capacità di gestire la dipendenza dalle risorse che aiuta a gestire più relazioni.

service { 'sshd':

require => File['sshdconfig', 'sshconfig', 'authorized_keys']

}Metaparametri

I metaparametri sono noti come parametri globali in Puppet. Una delle caratteristiche chiave di metaparameter è che funziona con qualsiasi tipo di risorsa in Puppet.

Risorsa predefinita

Quando è necessario definire un valore di attributo di risorsa predefinito, Puppet fornisce una serie di sintassi per archiviarlo, utilizzando una specifica di risorsa in maiuscolo che non ha titolo.

Ad esempio, se vogliamo impostare il percorso di default di tutti gli eseguibili lo si può fare con il seguente comando.

Exec { path => '/usr/bin:/bin:/usr/sbin:/sbin' }

exec { 'echo Testing mataparamaters.': }Nel comando precedente, la prima istruzione Exec imposterà il valore predefinito per la risorsa exec. La risorsa Exec richiede un percorso completo o un percorso che assomigli a un eseguibile. Con questo, è possibile definire un unico percorso predefinito per l'intera configurazione. I valori predefiniti funzionano con qualsiasi tipo di risorsa in Puppet.

I valori predefiniti non sono valori globali, tuttavia, influenzano solo l'ambito in cui sono definiti o la variabile immediatamente successiva. Se si vuole definiredefault per una configurazione completa, definiamo quindi il file default e la classe nella sezione successiva.

Raccolte di risorse

L'aggregazione è un metodo per raccogliere le cose insieme. Puppet supporta un concetto molto potente di aggregazione. In Puppet, l'aggregazione viene utilizzata per raggruppare la risorsa che è l'unità fondamentale di Puppet insieme. Questo concetto di aggregazione in Puppet si ottiene utilizzando due potenti metodi noti comeclasses e definition.

Classi e definizione

Le classi sono responsabili della modellazione degli aspetti fondamentali di node. Possono dire che il nodo è un server web e questo particolare nodo è uno di loro. In Puppet, le classi di programmazione sono singleton e possono essere valutate una volta per nodo.

La definizione d'altra parte può essere utilizzata molte volte su un singolo nodo. Funzionano in modo simile quando si è creato il proprio tipo di marionetta utilizzando il linguaggio. Sono creati per essere utilizzati più volte con input diversi ogni volta. Ciò significa che si possono passare i valori delle variabili nella definizione.

Differenza tra classe e definizione

L'unica differenza fondamentale tra una classe e una definizione è che durante la definizione della struttura dell'edificio e l'allocazione delle risorse, la classe viene valutata solo una volta per nodo, in cui, d'altra parte, una definizione viene utilizzata più volte sullo stesso singolo nodo.

Classi

Le classi in Puppet vengono introdotte utilizzando la parola chiave class e il contenuto di quella particolare classe viene racchiuso tra parentesi graffe come mostrato nell'esempio seguente.

class unix {

file {

'/etc/passwd':

owner => 'superuser',

group => 'superuser',

mode => 644;

'/etc/shadow':

owner => 'vipin',

group => 'vipin',

mode => 440;

}

}Nell'esempio seguente, abbiamo usato una mano corta simile a quella sopra.

class unix {

file {

'/etc/passwd':

owner => 'superuser',

group => 'superuser',

mode => 644;

}

file {'/etc/shadow':

owner => 'vipin',

group => 'vipin',

mode => 440;

}

}Eredità nelle classi Puppet

In Puppet, il concetto di ereditarietà OOP è supportato per impostazione predefinita in cui le classi possono estendere le funzionalità del precedente senza copiare e incollare nuovamente il bit di codice completo nella classe appena creata. L'ereditarietà consente alla sottoclasse di sovrascrivere le impostazioni delle risorse definite nella classe padre. Una cosa fondamentale da tenere a mente quando si utilizza l'ereditarietà è che una classe può ereditare solo funzionalità da una sola classe genitore, non più di una.

class superclass inherits testsubclass {

File['/etc/passwd'] { group => wheel }

File['/etc/shadow'] { group => wheel }

}Se è necessario annullare una logica specificata in una classe genitore, possiamo usare undef command.

class superclass inherits testsubcalss {

File['/etc/passwd'] { group => undef }

}Modo alternativo di utilizzare l'ereditarietà

class tomcat {

service { 'tomcat': require => Package['httpd'] }

}

class open-ssl inherits tomcat {

Service[tomcat] { require +> File['tomcat.pem'] }

}Classe annidata in Puppet

Puppet supporta il concetto di annidamento delle classi in cui consente di utilizzare classi annidate che significa una classe dentro l'altra. Questo aiuta a raggiungere la modularità e l'ambito.

class testclass {

class nested {

file {

'/etc/passwd':

owner => 'superuser',

group => 'superuser',

mode => 644;

}

}

}

class anotherclass {

include myclass::nested

}Classi parametrizzate

In Puppet, le classi possono estendere le loro funzionalità per consentire il passaggio di parametri in una classe.

Per passare un parametro in una classe, è possibile utilizzare il seguente costrutto:

class tomcat($version) {

... class contents ...

}Un punto chiave da ricordare in Puppet è che le classi con parametri non vengono aggiunte utilizzando la funzione include, ma la classe risultante può essere aggiunta come definizione.

node webserver {

class { tomcat: version => "1.2.12" }

}Valori predefiniti come parametri nella classe

class tomcat($version = "1.2.12",$home = "/var/www") {

... class contents ...

}Esegui fasi

Puppet supporta il concetto di fase di esecuzione, il che significa che l'utente può aggiungere più fasi secondo il requisito al fine di gestire una particolare risorsa o più risorse. Questa funzione è molto utile quando l'utente desidera sviluppare un catalogo complesso. In un catalogo complesso, si ha un gran numero di risorse che devono essere compilate tenendo presente che le dipendenze tra le risorse definite non dovrebbero essere influenzate.

Run Stage è molto utile per gestire le dipendenze delle risorse. Questo può essere fatto aggiungendo classi in fasi definite in cui una particolare classe contiene una raccolta di risorse. Con la fase di esecuzione, Puppet garantisce che le fasi definite verranno eseguite in un ordine prevedibile specificato ogni volta che il catalogo viene eseguito e viene applicato su qualsiasi nodo Puppet.

Per utilizzarlo, è necessario dichiarare fasi aggiuntive oltre le fasi già presenti e quindi Puppet può essere configurato per gestire ciascuna fase in un ordine specificato utilizzando la stessa sintassi della relazione di risorsa prima di richiedere “->” e “+>”. La relazione garantirà quindi l'ordine delle classi associate a ciascuna fase.

Dichiarazione di fasi aggiuntive con la sintassi dichiarativa di Puppet

stage { "first": before => Stage[main] }

stage { "last": require => Stage[main] }Una volta dichiarate le tappe, allo stage può essere associata una classe diversa da quella principale che utilizza lo stage.

class {

"apt-keys": stage => first;

"sendmail": stage => main;

"apache": stage => last;

}Tutte le risorse associate alla classe apt-key verranno eseguite per prime. Tutte le risorse in Sendmail saranno la classe principale e le risorse associate ad Apache saranno l'ultima fase.

Definizioni

In Puppet, la raccolta di risorse in qualsiasi file manifest viene eseguita da classi o definizioni. Le definizioni sono molto simili a una classe in Puppet, tuttavia vengono introdotte con undefine keyword (not class)e supportano l'argomento non l'ereditarietà. Possono essere eseguiti più volte sullo stesso sistema con parametri diversi.

Ad esempio, se si desidera creare una definizione che controlli i repository del codice sorgente in cui si sta tentando di creare più repository sullo stesso sistema, è possibile utilizzare la definizione e non la classe.

define perforce_repo($path) {

exec {

"/usr/bin/svnadmin create $path/$title":

unless => "/bin/test -d $path",

}

}

svn_repo { puppet_repo: path => '/var/svn_puppet' }

svn_repo { other_repo: path => '/var/svn_other' }Il punto chiave da notare qui è come una variabile può essere utilizzata con una definizione. Noi usiamo ($) variabile del segno del dollaro. In quanto sopra, abbiamo usato$title. Definitions can have both a $titolo e $name with which the name and the title can be represented. By default, $titolo e $name are set to the same value, but one can set a title attribute and pass different name as a parameter. $title e $ name funzionano solo nella definizione, non nella classe o in un'altra risorsa.

Moduli

Un modulo può essere definito come una raccolta di tutte le configurazioni che verrebbero utilizzate dal master Puppet per applicare modifiche alla configurazione su un particolare nodo (agente) di Puppet. Sono anche noti come raccolte portatili di diversi tipi di configurazioni, necessarie per eseguire un'attività specifica. Ad esempio, un modulo potrebbe contenere tutte le risorse necessarie per configurare Postfix e Apache.

Nodi

I nodi sono un passaggio rimanente molto semplice, che è il modo in cui abbiniamo ciò che abbiamo definito ("questo è l'aspetto di un server web") a quali macchine vengono scelte per eseguire quelle istruzioni.

La definizione del nodo assomiglia esattamente alle classi, inclusa l'ereditarietà di supporto, tuttavia sono speciali in modo tale che quando un nodo (un computer gestito che esegue un client puppet) si connette al daemon di Puppet master, il suo nome verrà visualizzato nell'elenco definito di nodi. Le informazioni definite verranno valutate per il nodo, quindi il nodo invierà quella configurazione.

Il nome del nodo può essere un nome host breve o il nome di dominio completo (FQDN).

node 'www.vipin.com' {

include common

include apache, squid

}La definizione precedente crea un nodo chiamato www.vipin.com e include la classe common, Apache e Squid

Possiamo inviare la stessa configurazione a nodi diversi separandoli con una virgola.

node 'www.testing.com', 'www.testing2.com', 'www3.testing.com' {

include testing

include tomcat, squid

}Espressione regolare per i nodi corrispondenti

node /^www\d+$/ {

include testing

}Ereditarietà dei nodi

Node supporta un modello di ereditarietà limitata. Come le classi, i nodi possono ereditare solo da un altro nodo.

node 'www.testing2.com' inherits 'www.testing.com' {

include loadbalancer

}Nel codice precedente, www.testing2.com eredita tutte le funzionalità da www.testing.com oltre a un'ulteriore classe di bilanciamento del carico.

Funzionalità avanzate supportate

Quoting- Nella maggior parte dei casi, non è necessario citare una stringa in Puppet. Qualsiasi stringa alfanumerica che inizia con una lettera deve essere lasciata senza virgolette. Tuttavia, è sempre consigliabile citare una stringa per qualsiasi valore non negativo.

Interpolazione variabile con virgolette

Finora abbiamo menzionato la variabile in termini di definizione. Se è necessario utilizzare queste variabili con una stringa, utilizzare virgolette doppie, non virgolette singole. La stringa di virgolette singole non eseguirà alcuna interpolazione variabile, la stringa di virgolette doppie lo farà. La variabile può essere racchiusa tra parentesi{} che li rende più facili da usare insieme e più facili da capire.

$value = "${one}${two}"Come best practice, è consigliabile utilizzare virgolette singole per tutte le stringhe che non richiedono l'interpolazione di stringhe.

Capitalizzazione

Le maiuscole sono un processo utilizzato per fare riferimento, ereditare e impostare gli attributi predefiniti di una particolare risorsa. Ci sono fondamentalmente due modi fondamentali per usarlo.

Referencing- È il modo per fare riferimento a una risorsa già creata. Viene utilizzato principalmente per scopi di dipendenza, si deve scrivere in maiuscolo il nome della risorsa. Esempio, require => file [sshdconfig]

Inheritance- Quando si sovrascrive l'impostazione per la classe genitore dalla sottoclasse, utilizzare la versione in maiuscolo del nome della risorsa. L'uso della versione minuscola provocherà un errore.

Setting Default Attribute Value - L'utilizzo della risorsa in maiuscolo senza titolo funziona per impostare il valore predefinito della risorsa.

Array

Puppet consente l'uso di array in più aree [Uno, due, tre].

Diversi membri di tipo, come l'alias nella definizione host, accettano array nei loro valori. Una risorsa host con più alias avrà l'aspetto seguente.

host { 'one.vipin.com':

alias => [ 'satu', 'dua', 'tiga' ],

ip => '192.168.100.1',

ensure => present,

}Il codice sopra aggiungerà un host ‘one.brcletest.com’ all'elenco degli host con tre alias ‘satu’ ‘dua’ ‘tiga’. Se si desidera aggiungere più risorse a una risorsa, è possibile farlo come mostrato nell'esempio seguente.

resource { 'baz':

require => [ Package['rpm'], File['testfile'] ],

}Variabili

Puppet supporta più variabili come la maggior parte degli altri linguaggi di programmazione. Le variabili Puppet sono indicate con$.

$content = 'some content\n' file { '/tmp/testing': content => $content }Come affermato in precedenza, Puppet è un linguaggio dichiarativo, il che significa che il suo ambito e le regole di assegnazione sono diversi dal linguaggio imperativo. La differenza principale è che non è possibile modificare la variabile all'interno di un unico ambito, perché si basano sull'ordine nel file per determinare il valore di una variabile. L'ordine non ha importanza nel linguaggio dichiarativo.

$user = root file { '/etc/passwd': owner => $user,

}

$user = bin file { '/bin': owner => $user,

recurse => true,

}Ambito variabile

L'ambito delle variabili definisce se tutte le variabili definite sono valide. Come con le ultime funzionalità, Puppet è attualmente con scope dinamico, il che in termini di Puppet significa che tutte le variabili definite vengono valutate in base al loro ambito piuttosto che alla posizione in cui sono definite.

$test = 'top' class Testclass { exec { "/bin/echo $test": logoutput => true }

}

class Secondtestclass {

$test = 'other'

include myclass

}

include SecondtestclassVariabile qualificata

Puppet supporta l'uso di variabili qualificate all'interno di una classe o di una definizione. Ciò è molto utile quando l'utente desidera utilizzare la stessa variabile in altre classi, che ha definito o che definirà.

class testclass {

$test = 'content'

}

class secondtestclass {

$other = $myclass::test

}Nel codice precedente, il valore di $ altra variabile valuta il contenuto.

Condizionali

Le condizioni sono situazioni in cui l'utente desidera eseguire una serie di istruzioni o codice quando la condizione definita o la condizione richiesta è soddisfatta. Puppet supporta due tipi di condizioni.

La condizione del selettore che può essere utilizzata solo all'interno delle risorse definite per scegliere il valore corretto della macchina.

Le condizioni dell'istruzione sono condizioni più ampiamente utilizzate in manifest che aiutano a includere classi aggiuntive che l'utente desidera includere nello stesso file manifest. Definisci un insieme distinto di risorse all'interno di una classe o prendi altre decisioni strutturali.

Selettori

I selettori sono utili quando l'utente desidera specificare un attributo di risorsa e variabili che sono diversi dai valori predefiniti in base ai fatti o ad altre variabili. In Puppet, l'indice del selettore funziona come un operatore a tre vie multivalore. I selettori sono anche in grado di definire i valori predefiniti personalizzati in nessun valore, che sono definiti nel file manifest e corrispondono alla condizione.

$owner = $Sysoperenv ? {

sunos => 'adm',

redhat => 'bin',

default => undef,

}Nelle versioni successive di Puppet 0.25.0 i selettori possono essere utilizzati come espressioni regolari.

$owner = $Sysoperenv ? {

/(Linux|Ubuntu)/ => 'bin',

default => undef,

}Nell'esempio sopra, il selettore $Sysoperenv il valore corrisponde a Linux o Ubuntu, quindi il cestino sarà il risultato selezionato, altrimenti l'utente verrà impostato come non definito.

Condizione della dichiarazione

La condizione dell'istruzione è un altro tipo di istruzione condizionale in Puppet che è molto simile alla condizione di cambio delle maiuscole nello script Shell. In questo, viene definito un insieme multiplo di istruzioni case e i valori di input forniti vengono confrontati con ciascuna condizione.

L'istruzione case che corrisponde alla condizione di input data viene eseguita. Questa condizione dell'istruzione case non ha alcun valore di ritorno. In Puppet, un caso d'uso molto comune per l'istruzione condition è l'esecuzione di un set di bit di codice basato sul sistema operativo sottostante.

case $ Sysoperenv {

sunos: { include solaris }

redhat: { include redhat }

default: { include generic}

}L'istruzione Case può anche specificare più condizioni separandole con una virgola.

case $Sysoperenv {

development,testing: { include development } testing,production: { include production }

default: { include generic }

}Istruzione If-Else

Puppet supporta il concetto di operazione basata sulle condizioni. Per ottenerlo, l'istruzione If / else fornisce opzioni di ramificazione basate sul valore di ritorno della condizione. Come mostrato nell'esempio seguente:

if $Filename {

file { '/some/file': ensure => present }

} else {

file { '/some/other/file': ensure => present }

}L'ultima versione di Puppet supporta l'espressione variabile in cui l'istruzione if può anche ramificarsi in base al valore di un'espressione.

if $machine == 'production' {

include ssl

} else {

include nginx

}Per ottenere una maggiore diversità nel codice ed eseguire complesse operazioni condizionali, Puppet supporta l'istruzione if / else annidata come mostrato nel codice seguente.

if $ machine == 'production' { include ssl } elsif $ machine == 'testing' {

include nginx

} else {

include openssl

}Risorsa virtuale

Le risorse virtuali sono quelle che non vengono inviate al client se non realizzate.

Di seguito è riportata la sintassi per utilizzare la risorsa virtuale in Puppet.

@user { vipin: ensure => present }Nell'esempio sopra, l'utente vipin è definito virtualmente per realizzare la definizione che si può usare nella raccolta.

User <| title == vipin |>Commenti

I commenti vengono utilizzati in qualsiasi bit di codice per creare un nodo aggiuntivo su un insieme di righe di codice e sulla sua funzionalità. In Puppet, ci sono attualmente due tipi di commenti supportati.

- Commenti in stile shell Unix. Possono essere sulla propria riga o sulla riga successiva.

- Commenti in stile c su più righe.

Di seguito è riportato un esempio di commento in stile shell.

# this is a commentDi seguito è riportato un esempio di commento su più righe.

/*

This is a comment

*/Precedenza operatore

La precedenza degli operatori Puppet è conforme alla precedenza standard nella maggior parte dei sistemi, dalla più alta alla più bassa.

Di seguito è riportato l'elenco delle espressioni

- ! = no

- / = volte e dividere

- - + = meno, più

- << >> = spostamento a sinistra e spostamento a destra

- ==! = = non uguale, uguale

- > = <=> <= maggiore uguale, minore o uguale, maggiore di, minore di

Espressione di confronto

Le espressioni di confronto vengono utilizzate quando l'utente desidera eseguire una serie di istruzioni quando la condizione data è soddisfatta. Le espressioni di confronto includono test di uguaglianza utilizzando l'espressione ==.

if $environment == 'development' {

include openssl

} else {

include ssl

}Esempio non uguale

if $environment != 'development' {

$otherenvironment = 'testing' } else { $otherenvironment = 'production'

}Espressione aritmetica

$one = 1 $one_thirty = 1.30

$two = 2.034e-2 $result = ((( $two + 2) / $one_thirty) + 4 * 5.45) -

(6 << ($two + 4)) + (0×800 + -9)Espressione booleana

Le espressioni booleane sono possibili utilizzando or, and, & not.

$one = 1

$two = 2 $var = ( $one < $two ) and ( $one + 1 == $two )Espressione regolare

Puppet supporta la corrispondenza delle espressioni regolari utilizzando = ~ (corrispondenza) e! ~ (Non corrispondenza).

if $website =~ /^www(\d+)\./ { notice('Welcome web server #$1')

}Come caso e selettore, la corrispondenza delle espressioni regolari crea una variabile di ambito limitato per ogni espressione regolare.

exec { "Test":

command => "/bin/echo now we don’t have openssl installed on machine > /tmp/test.txt",

unless => "/bin/which php"

}Allo stesso modo, possiamo usare a meno che, a meno che non esegua il comando tutto il tempo, tranne il comando sotto a meno che non esca correttamente.

exec { "Test":

command => "/bin/echo now we don’t have openssl installed on machine > /tmp/test.txt",

unless => "/bin/which php"

}Lavorare con i modelli

I modelli vengono utilizzati quando si desidera avere una struttura predefinita che verrà utilizzata su più moduli in Puppet e quei moduli verranno distribuiti su più macchine. Il primo passaggio per utilizzare il modello è crearne uno che renda il contenuto del modello con i metodi del modello.

file { "/etc/tomcat/sites-available/default.conf":

ensure => "present",

content => template("tomcat/vhost.erb")

}Puppet fa poche ipotesi quando si tratta di file locali al fine di rafforzare l'organizzazione e la modularità. Puppet cerca il template vhost.erb all'interno della cartella apache / templates, all'interno della directory dei moduli.

Definizione e attivazione dei servizi

In Puppet, ha una risorsa chiamata servizio che è in grado di gestire il ciclo di vita di tutti i servizi in esecuzione su qualsiasi macchina o ambiente particolare. Le risorse del servizio vengono utilizzate per assicurarsi che i servizi siano inizializzati e abilitati. Sono utilizzati anche per il riavvio del servizio.

Ad esempio, nel precedente modello di tomcat che abbiamo dove abbiamo impostato l'host virtuale di apache. Se si desidera assicurarsi che apache venga riavviato dopo una modifica dell'host virtuale, è necessario creare una risorsa di servizio per il servizio apache utilizzando il seguente comando.

service { 'tomcat':

ensure => running,

enable => true

}Quando si definiscono le risorse, è necessario includere l'opzione di notifica per attivare il riavvio.

file { "/etc/tomcat/sites-available/default.conf":

ensure => "present",

content => template("vhost.erb"),

notify => Service['tomcat']

}In Puppet, tutti i programmi scritti utilizzando il linguaggio di programmazione Ruby e salvati con un'estensione .pp sono chiamati manifests. In termini generali, tutti i programmi Puppet costruiti con l'intenzione di creare o gestire qualsiasi macchina host di destinazione sono chiamati manifest. Tutti i programmi scritti in Puppet seguono lo stile di codifica Puppet.

Il fulcro di Puppet è il modo in cui le risorse vengono dichiarate e come queste rappresentano il loro stato. In qualsiasi manifest, l'utente può avere una raccolta di diversi tipi di risorse che vengono raggruppate insieme utilizzando la classe e la definizione.

In alcuni casi, il file manifest Puppet può anche avere un'istruzione condizionale per ottenere uno stato desiderato. Tuttavia, alla fine tutto si riduce a garantire che tutte le risorse siano definite e utilizzate nel modo giusto e che il manifest definito quando applicato dopo essere stato convertito in un catalogo sia in grado di eseguire l'attività per cui è stato progettato.

Flusso di lavoro del file manifest

Il manifesto delle marionette è costituito dai seguenti componenti:

Files (questi sono file semplici in cui Puppet non ha nulla a che fare con loro, solo per raccoglierli e posizionarli nella posizione di destinazione)

Resources

Templates (questi possono essere usati per costruire file di configurazione sul nodo).

Nodes (tutta la definizione relativa a un nodo client è definita qui)

Classes

Punti da notare

In Puppet, tutti i file manifest utilizzano Ruby come linguaggio di codifica e vengono salvati con .pp estensione.

L'istruzione "Import" in molti manifest viene utilizzata per caricare i file all'avvio di Puppet.

Per importare tutti i file contenuti in una directory, puoi usare l'istruzione import in un altro modo come import 'clients / *'. Questo importerà tutto.pp file all'interno di quella directory.

Manifesti di scrittura

Lavorare con le variabili

Durante la scrittura di un manifest, l'utente può definire una nuova variabile o utilizzare una variabile esistente in qualsiasi punto di un manifest. Puppet supporta diversi tipi di variabili, ma poche di esse vengono utilizzate frequentemente come stringhe e array di stringhe. Oltre a questi, sono supportati anche altri formati.

Esempio di variabile stringa

$package = "vim" package { $package:

ensure => "installed"

}Utilizzo dei loop

I cicli vengono utilizzati quando si desidera eseguire più iterazioni su uno stesso insieme di codice fino a quando non viene soddisfatta una condizione definita. Sono anche utilizzati per eseguire attività ripetitive con diversi set di valori. Creazione di 10 attività per 10 cose diverse. È possibile creare una singola attività e utilizzare un ciclo per ripetere l'attività con diversi pacchetti che si desidera installare.

Più comunemente un array viene utilizzato per ripetere un test con valori diversi.

$packages = ['vim', 'git', 'curl'] package { $packages:

ensure => "installed"

}Utilizzo di condizionali

Puppet supporta la maggior parte della struttura condizionale che può essere trovata nei linguaggi di programmazione tradizionali. La condizione può essere utilizzata per definire dinamicamente se eseguire una particolare attività o se deve essere eseguito un set di codice. Come if / else e case statement. Inoltre, condizioni come execute supporteranno anche attributi che funzionano come condition, ma accettano solo l'output di un comando come condizione.

if $OperatingSystem != 'Linux' {

warning('This manifest is not supported on this other OS apart from linux.')

} else {

notify { 'the OS is Linux. We are good to go!': }

}In Puppet, un modulo può essere definito come una raccolta di risorse, classi, file, definizioni e modelli. Puppet supporta una facile ridistribuzione dei moduli, il che è molto utile nella modularità del codice in quanto è possibile scrivere un modulo generico specificato e utilizzarlo più volte con pochissime semplici modifiche al codice. Ad esempio, questo abiliterà la configurazione del sito predefinita in / etc / puppet, con i moduli forniti da Puppet in / etc / share / puppet.

Configurazione del modulo

In ogni modulo Puppet, abbiamo due partizioni che aiutano a definire la struttura del codice e controllare le denominazioni.

Il percorso di ricerca dei moduli viene configurato utilizzando un elenco di directory separato da due punti nel file puppetmasterd o masterd, la sezione successiva del file di configurazione principale di Puppet con l'estensione modulepath parametro.

[puppetmasterd]

...

modulepath = /var/lib/puppet/modules:/data/puppet/modulesImpostazioni di controllo dell'accesso per i moduli del file server in fileserver.conf, la configurazione del percorso per quel modulo viene sempre ignorata e la specifica di un percorso produrrà un avviso.

Il percorso di ricerca può essere aggiunto in fase di esecuzione impostando la variabile d'ambiente PUPPETLAB che deve essere anche un elenco di variabili separato da due punti.

Origine moduli

Puppet supporta una posizione diversa per la memorizzazione dei moduli. Qualsiasi modulo può essere memorizzato in un file system diverso di una macchina particolare. Tuttavia, tutti i percorsi in cui vengono memorizzati i moduli devono essere specificati nella variabile di configurazione nota comemodulepath che è in generale, una variabile di percorso in cui Puppet esegue la scansione di tutte le directory dei moduli e le carica all'avvio.

Un percorso predefinito ragionevole può essere configurato come:

/etc/puppet/modules:/usr/share/puppet:/var/lib/modules.In alternativa, la directory / etc / puppet potrebbe essere stabilita come uno speciale modulo anonimo, che viene sempre cercato per primo.

Denominazione del modulo

Puppet segue gli stessi standard di denominazione di un particolare modulo in cui il nome del modulo deve essere parole normali, corrispondenti a [- \\ w +] (lettera, parola, numero, trattino basso e trattini) e non contenere il separatore dello spazio dei nomi:: o /. Anche se potrebbe essere consentito per quanto riguarda le gerarchie dei moduli, per i nuovi moduli non può essere annidato.

Organizzazione interna del modulo

Quando l'utente crea un nuovo modulo in Puppet, segue la stessa struttura e contiene manifest, file distribuiti, plug-in e modelli disposti in una struttura di directory specifica come mostrato nel codice seguente.

MODULE_PATH/

downcased_module_name/

files/

manifests/

init.pp

lib/

puppet/

parser/

functions

provider/

type/

facter/

templates/

READMEOgni volta che viene creato un modulo, contiene init.ppmanifest nella posizione della correzione specificata all'interno della directory manifesti. Questo file manifest è un file predefinito che viene eseguito per primo in un particolare modulo e contiene una raccolta di tutte le classi associate a quel particolare modulo. Aggiuntivo.ppil file può essere aggiunto direttamente nella cartella manifesti. Se stiamo aggiungendo file .pp aggiuntivi, dovrebbero essere denominati dopo la classe.

Una delle caratteristiche chiave ottenute utilizzando i moduli è la condivisione del codice. Un modulo per natura dovrebbe essere autonomo, il che significa che uno dovrebbe essere in grado di includere qualsiasi modulo da qualsiasi luogo e rilasciarlo sul percorso del modulo, che viene caricato all'avvio di Puppet. Con l'aiuto dei moduli, si ottiene la modularità nella codifica dell'infrastruttura Puppet.

Esempio

Considera un modulo autofs che installa una mappa auto.homes fissa e genera auto.master da modelli.

class autofs {

package { autofs: ensure => latest }

service { autofs: ensure => running }

file { "/etc/auto.homes":

source => "puppet://$servername/modules/autofs/auto.homes"

}

file { "/etc/auto.master":

content => template("autofs/auto.master.erb")

}

}Il file system avrà i seguenti file.

MODULE_PATH/

autofs/

manifests/

init.pp

files/

auto.homes

templates/

auto.master.erbRicerca del modulo

Puppet segue una struttura predefinita in cui contiene più directory e sottodirectory in una struttura definita. Queste directory contengono diversi tipi di file richiesti da un modulo per eseguire determinate azioni. Un po 'di magia dietro le quinte assicura che il file giusto sia associato al contesto giusto. Tutte le ricerche sui moduli sono all'interno di modulepath, un elenco di directory separato da due punti.

Per i riferimenti ai file sul file server, viene utilizzato un riferimento simile in modo che un riferimento a puppet: //$servername/modules/autofs/auto.homes si risolva nel file autofs / files / auto.homes nel percorso del modulo.

Per rendere un modulo utilizzabile sia con il client della riga di comando che con un burattinaio, è possibile utilizzare un URL del percorso from puppet: ///. cioè un URL senza un nome di server esplicito. Tale URL viene trattato in modo leggermente diverso daPuppet e puppetd. Puppet cerca URL senza server nel file system locale.

I file modello vengono cercati in un modo simile a manifest e file: una menzione di modello ("autofs / auto.master.erb") farà sì che il burattinaio cerchi un file in $templatedir/autofs/auto.master.erb e poi autofs/templates/auto.master.erbsul percorso del modulo. Con le versioni Puppet di tutto sotto il Puppet, è disponibile per l'uso. Questo si chiama caricamento automatico del modulo. Puppet tenterà di caricare automaticamente classi e definizioni dal modulo.

Puppet segue il concetto di client e server in cui una macchina in una configurazione funziona come macchina server su cui è in esecuzione il software del server Puppet e la restante funziona come client con il software dell'agente Puppet in esecuzione su di essa. Questa funzione del file server aiuta a copiare i file su più macchine. Questa caratteristica della funzione di file serving in Puppet fa parte del demone centrale di Puppet. Puppetmasterd e la funzione client svolgono un ruolo chiave nell'acquisizione degli attributi di file come oggetto file.

class { 'java':

package => 'jdk-8u25-linux-x64',

java_alternative => 'jdk1.8.0_25',

java_alternative_path => '/usr/java/jdk1.8.0_25/jre/bin/java'

}Come nel frammento di codice sopra, le funzioni di file serving di Puppet astraggono la topologia del filesystem locale supportando il modulo del servizio file. Specificheremo il modulo di file serving nel modo seguente.

“puppet://server/modules/module_name/sudoers”Formato del file

Nella struttura della directory Puppet, per impostazione predefinita la configurazione del file server si trova in /etc/puppet/fileserver.config directory, se l'utente desidera modificare il percorso del file di configurazione predefinito, può essere fatto utilizzando il nuovo flag di configurazione in puppetmasterd. Il file di configurazione assomiglia ai file INI ma non è esattamente lo stesso.

[module]

path /path/to/files

allow *.domain.com

deny *.wireless.domain.comCome mostrato nello snippet di codice sopra, tutte e tre le opzioni sono rappresentate nel file di configurazione. Il nome del modulo va in qualche modo tra parentesi. Il percorso è l'unica opzione richiesta. L'opzione di sicurezza predefinita è negare tutti gli accessi, quindi se non viene specificata alcuna linea di autorizzazione, il modulo che verrà configurato sarà disponibile per chiunque.

Il percorso può contenere uno o tutti i% d,% he% H che vengono sostituiti dinamicamente dal nome di dominio, dal nome host e dal nome host completo. Tutti sono presi dal certificato SSL del client (quindi fai attenzione se uno ha una mancata corrispondenza nel nome host e nel nome del certificato). Questo è utile per creare moduli in cui i file di ogni client sono tenuti completamente separati. Esempio, per chiavi host private.

[private]

path /data/private/%h

allow *Nello snippet di codice sopra, il codice sta cercando di cercare il file /private/file.txt dal client client1.vipin.com. Lo cercherà in /data/private/client1/file.txt, mentre la stessa richiesta per client2.vipin.com proverà a recuperare il file /data/private/client2/file.txt sul file server.

Sicurezza

Puppet supporta i due concetti di base della protezione dei file sul file server Puppet. Ciò si ottiene consentendo l'accesso a file specifici e negando l'accesso a quelli che non sono necessari. Per impostazione predefinita, Puppet non consente l'accesso a nessuno dei file. Deve essere definito in modo esplicito. Il formato che può essere utilizzato nei file per consentire o negare l'accesso è utilizzando l'indirizzo IP, il nome o il consenso globale.