Metasploit-クイックガイド

Metasploitは、侵入テストに使用される最も強力なツールの1つです。そのリソースのほとんどは、-www.metasploit.comで見つけることができます。商用版と無料版の2つのバージョンがあります。2つのバージョンに大きな違いはないため、このチュートリアルでは、主にMetasploitのコミュニティバージョン(無料)を使用します。

倫理的ハッカーとして、他の倫理的ハッキングツールとともにMetasploitコミュニティバージョンが埋め込まれた「KaliDistribution」を使用します。ただし、Metasploitを別のツールとしてインストールする場合は、Linux、Windows、またはMac OSXで実行されるシステムに簡単にインストールできます。

Metasploitをインストールするためのハードウェア要件は次のとおりです。

- 2 GHz +プロセッサ

- 1GBのRAMが利用可能

- 1 GB +使用可能なディスク容量

Matasploitは、コマンドプロンプトまたはWebUIのいずれかで使用できます。

Metasploitの推奨OSバージョンは次のとおりです。

- Kali Linux2.0以降のバージョン

- Backtrack3以降のバージョン

- Red Hat Enterprise Linux Server 5.10+

- Red Hat Enterprise Linux Server 6.5+

- Red Hat Enterprise Linux Server 7.1+

- Ubuntu Linux 10.04 LTS

- Ubuntu Linux 12.04 LTS

- Ubuntu Linux 14.04 LTS

- Windows Server 2008 R2

- Windows Server 2012 R2

- Windows 7

- Windows 8.1

テスト環境をセットアップするために、次のアクションを実行します-

Virtualboxをダウンロードしてインストールします。

ダウンロードとインストール Kali 分布。

ダウンロードとインストール Metasploitable これが私たちのハッキングマシンになります。

別のハッキングマシンとなるWindowsXPをダウンロードしてインストールします。

合計で、同じネットワーク内で論理的に接続される3台のマシンがあります。

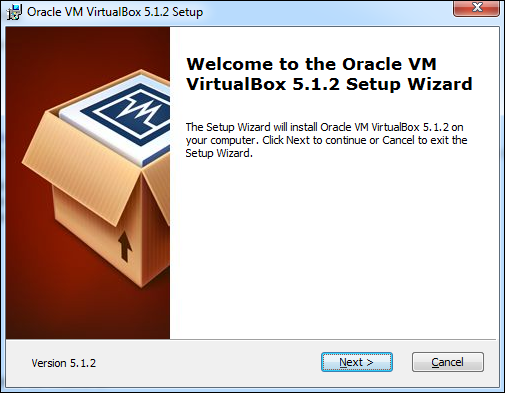

VirtualBoxをインストールする

Virtual Boxをダウンロードするには、www.virtualbox.org / wiki / Downloadsにアクセスしてください。

OSとシステムのハードウェア構成に応じて、適切なバージョンを選択してください。

適切なバージョンのVirtualBoxを選択すると、次の画面が表示されます。クリックNext。

次の画面で、アプリケーションをインストールする場所を設定します。

インストールを続行する前に、警告メッセージが表示されます。

上記の画面で[はい]をクリックすると、次の画面が表示されます。クリックInstall インストールを開始します。

インストールが完了すると、次の画面が表示されます。[完了]をクリックして、セットアップウィザードを終了します。

これで、VirtualBoxのオープニング画面が表示されます。

これで、このチュートリアルの残りのホストをインストールする準備が整いました。

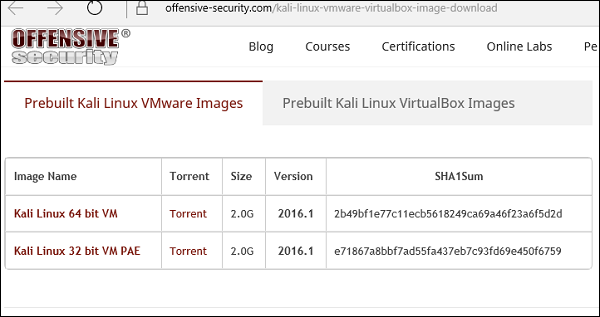

KaliLinuxをインストールする

KaliLinuxは公式ウェブサイトからダウンロードできます-www.kali.org/downloads/

公式ウェブサイトにアクセスして、ビルド済みのKali LinuxVirtualBoxイメージをダウンロードします。

次に、VirtualBox Managerを開き、[マシン]→[新規]に移動します。

Kali Linuxがダウンロードされた場所に移動し、仮想ハードディスクファイルを選択します。

次の画面では、仮想マシンを作成するように求められます。クリックCreate 次のスクリーンショットに示すように、ボタン。

これで、KaliOSを起動できます。デフォルトのユーザー名はroot あなたのパスワードは toor。

この章では、Metasploitで頻繁に使用されるいくつかの基本的なコマンドについて説明します。

まず、KaliでMetasploitコンソールを開きます。これを行うには、[アプリケーション]→[エクスプロイトツール]→[Metasploit]のパスをたどります。

Metasploitコンソールを開くと、次の画面が表示されます。赤い下線で強調表示されているのは、Metasploitのバージョンです。

ヘルプコマンド

入力した場合 help コンソールのコマンドを実行すると、Metasploitのコアコマンドのリストとその説明が表示されます。

msfupdateコマンド

msfupdate重要な管理コマンドです。Metasploitを最新の脆弱性エクスプロイトで更新するために使用されます。このコマンドを実行した後、更新が完了するまで数分待つ必要があります。

検索コマンド

SearchはMetasploitの強力なコマンドであり、検索したいものを見つけるために使用できます。たとえば、Microsoftに関連するエクスプロイトを見つけたい場合、コマンドは次のようになります。

msf >search name:Microsoft type:exploitここに、 search コマンドです、 name 探しているオブジェクトの名前であり、 type 検索しているスクリプトの種類です。

情報コマンド

ザ・ info コマンドは、モジュールまたはプラットフォームに関する情報(使用場所、作成者、脆弱性参照、ペイロード制限など)を提供します。

この章では、の使用方法を説明します ArmitageMetasploitのGUI。アーミテージはMetasploitを補完するツールです。ターゲットを視覚化し、エクスプロイトを推奨し、高度なエクスプロイト後の機能を公開します。アーミテージはKaliディストリビューションに組み込まれています。ペネトレーションテストを行う必要がある場合は、両方のツールを一緒に使用する必要があります。

ArmitageGUIの操作方法を学びましょう。まず、Metasploitコンソールを開き、[アプリケーション]→[エクスプロイトツール]→[アーミテージ]に移動します。

次の画面で必要な詳細を入力し、をクリックします Connect。

次に、次の画面が表示されます。

アーミテージは非常にユーザーフレンドリーです。そのGUIには3つの異なる領域があります。Targets、 Console、および Modules。

エリア Targets検出したすべてのマシンと使用しているマシンが一覧表示されます。ハッキングされたターゲットは、雷雨のある赤い色をしています。ターゲットをハッキングした後、ターゲットを右クリックして、フォルダーの探索(参照)など、必要な操作を続行できます。

エリア Consoleフォルダのビューを提供します。クリックするだけで、Metasploitコマンドを使用せずにフォルダに直接移動できます。

エリア Modules 脆弱性のモジュールを一覧表示するセクションです。

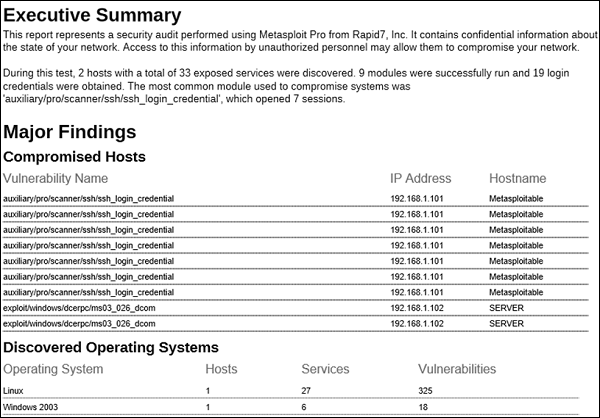

Pro Consoleは、Metasploitの商用コンソールバージョンです。Linux、Microsoft OS、およびOSXで使用できます。Metasploit Proは、侵入テスターが次のことを行うのに役立ちます。

Metasploitオープンソースプロジェクトとその主要なエクスプロイトライブラリを活用する

大規模な評価でデータを管理する

侵害されたマシンを制御し、ネットワークを乗っ取る

重要な調査結果を含むレポートを自動的に生成する

悪用可能な脆弱性を優先することでセキュリティを向上させる

監査人に対する是正または補償管理の有効性を証明する

Rapid7 UserInsightと統合することにより、ユーザーリスクの包括的な可視性を取得します

セキュリティ管理の有効性をテストする

数千人のユーザーのフィッシングキャンペーンをシミュレートする

Metasploit Proは、コマンドプロンプトとWEBUIを提供します。

Metasploit Proを使用するには、Rapid7から購入して、システムにインストールする必要があります。Windows環境で、Metasploit Proを起動するには、[スタート]→[すべてのプログラム]→[Metasploit]→[Metasploitコンソール]に移動します。

Linux環境で作業している場合は、コマンドラインターミナルを開いて次のように入力します。 sudo msfpro。

脆弱なターゲットは、パッチが適用されていないセキュリティホールのあるマシンまたはデバイスです。これにより、ホストが脆弱になります。これがこの場合のターゲットです。

テストの目的で、Rapid7は多くの脆弱性を備えたVMマシンを作成しました。許可なくデバイスに侵入することは許可されていないことに注意してください。したがって、ダウンロードする必要がありますmetasploitable これはLinuxマシンです。

Metasploitableは-www.information.rapid7.com/からダウンロードできます。

フォームに記入して登録してください。次に、Metasploitableをダウンロードするための直接リンクを含む次の画面が表示されます。

次に、VirtualBox Managerを開き、[マシン]→[新規]に移動します。

「既存の仮想ハードディスクファイルを使用する」をクリックし、Metasploitableをダウンロードした場所を参照します。をクリックします。 Open。

次の画面で、 Create。

これで、デフォルトを使用してMetasploitableにログインできます username: msfadmin およびパスワード: msfadmin。

侵入の最初のフェーズでは、ネットワークまたはホストをスキャンして情報を収集し、ターゲットマシンの概要を作成します。

Discovery Scan基本的には、ターゲットネットワークにIPリストを作成し、マシンで実行されているサービスを検出します。Metasploitでこれを行うには、Metasploitに組み込まれているNMAPコマンドであるコマンドプロンプトを使用します。NMAPとそのコマンドの詳細については、次のURLにアクセスしてください。https://nmap.org/

それでは、実際にどのように機能するかを実際に見てみましょう。ターゲットマシン(Metasploitable)とWindows Server2003マシンをIPで起動しました192.168.1.101。

次に、Metasploitを起動します。ここでは、KaliLinuxを使用しています。したがって、コマンドは常にで始まりますnmap。

範囲192.168.0.0/24でネットワークのスキャンを開始し、マシンを検出してみましょう。

上のスクリーンショットに見られるように、ネットワークには5つのホストがあり、詳細が示されています。稼働しているホストが見つかったので、それらが実行されているOSとそのバックグラウンドサービスを見つけようとします。

IP192.168.1.101で脆弱なマシンを攻撃しようとします。これを行うには、次のコマンドを実行します-

Nmap –sV-O –T4 192.168.1.101–sV パラメータは、バージョンの詳細とともにサービスを検出します。

–O この場合はLinux2.6.XであるOSのバージョンを検出することです

–T4 スキャンを終了させる時間です

上記のコマンドを使用した結果として、次の画面が表示されます。

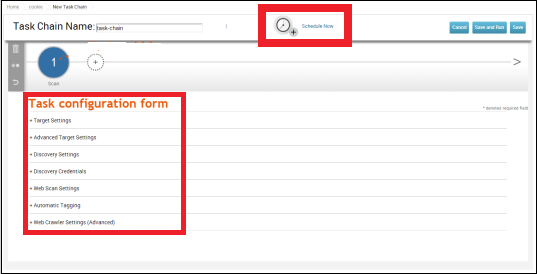

タスクチェーンは、Metasploit Proバージョンにある機能であり、タスクのスケジュールと実行に役立ちます。これは通常、ネットワークスキャンなど、定期的に実行されるプロセスに使用されます。

タスクを構成するには、[タスク]→[チェーン]→[新しいタスクチェーン]に移動します。

タスクチェーンの名前を指定します。

次に、次のスクリーンショットに示すように、「+」記号をクリックします。

選択したいタスクをリストから選択します。SCANを選択しましょう。

次に、 configuration task setting 以下のように表示されます。

最初のタスクを完了した後にサーバーが実行する必要のある機能であるタスクをタスクチェーンに追加しましょう。タスクをスケジュールするには、「今すぐスケジュール」アイコンをクリックします。

次の表が表示され、タスクを実行する頻度を選択できます。

最後に、[保存]ボタンをクリックして、タスクチェーンをスケジュールします。

Metasploitは、他のサードパーティツールからスキャン結果をインポートできる強力なセキュリティフレームワークです。以前に作成した可能性のあるXML形式でNMAPスキャン結果をインポートできます。Metasploitでは、スキャン結果をからインポートすることもできますNessus、脆弱性スキャナーです。

それがどのように機能するか見てみましょう。次のスクリーンショットに示すように、最初にNMAPスキャンを実行し、結果をXML形式でデスクトップに保存します。

次に、MetasploitまたはArmitageを開いて、スキャン結果をインポートします。その後、次のコマンドを使用してすべてのホストをインポートします。

Msf > db_import "path of xml file"次のスクリーンショットは、出力がどのようになるかを示しています。

インポートファイルが正しいかどうかをテストするために、これら2つのホストで特定のコマンドを実行し、それらがどのように応答するかを確認できます。たとえば、この例では、ポート445が実行されているすべてのホストをリストしています。

脆弱性は system holeこれを悪用して、機密データへの不正アクセスを取得したり、悪意のあるコードを挿入したりする可能性があります。Metasploitは、他のすべてのセキュリティアプリケーションと同様に、vulnerability scanner これは商用バージョンで入手できます。

脆弱性スキャナーの助けを借りて、1つのアプリケーションでほぼすべてのジョブを実行できます。この機能は、Metasploitの無料バージョンにはありません。Metasploitの無料バージョンを使用している場合は、Nessus Vulnerability Scannerを使用して、そこから結果をインポートする必要があります。MetasploitはNexpose スキャンを実行します。

MetasploitのProバージョンでNexposeを使用してスキャンする方法を見てみましょう。

まず、NexposeコンソールをMetasploit WEBUIに追加します。これを行うには、[管理]→[グローバル設定]→[Nexposeコンソール]→[Nexposeコンソールの構成]に移動します。

NexposeがインストールされているサーバーのIPを入力します。次に、ポート番号、ユーザー名、パスワードを入力します。選択するenable。

次に、[Netexpose]ボタンをクリック→スキャンするホストまたはネットワークのIPアドレスを追加→スキャンテンプレートを選択します。スキャンプロセスを開始します。

スキャン結果を表示するには、[分析]→[ホスト]に移動します。

この章では、Nexposeなどの脆弱性スキャナーから検出された脆弱性を検証する方法を学習します。このプロセスは、vulnerability analysis。

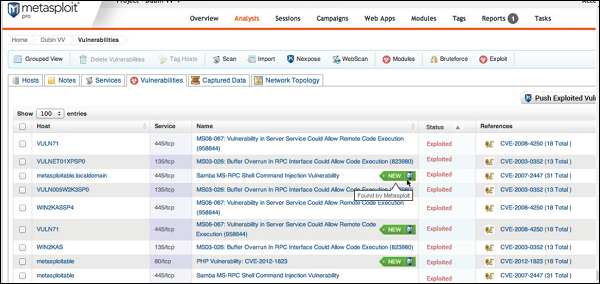

次のスクリーンショットに示すように、脆弱性スキャナーは数百の脆弱性をもたらすことがあります。このような場合、すべての脆弱性を検証するのに非常に時間がかかる可能性があります。

Metasploit Proには、 Vulnerability Validation脆弱性を自動的に検証することで時間を節約し、システムに非常に有害な可能性のある最も重大な脆弱性の概要を示します。また、重大度に応じて脆弱性を分類するオプションもあります。

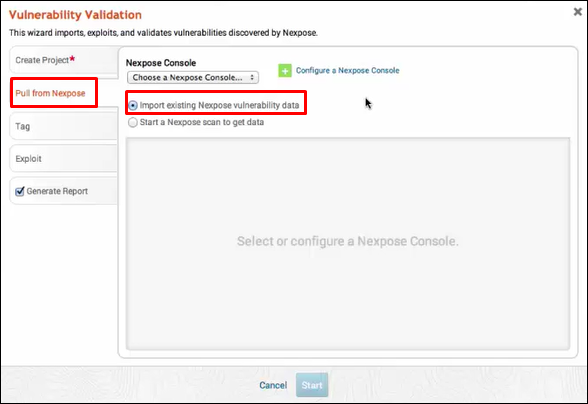

このオプションの使用方法を見てみましょう。Metasploit ProWebコンソール→プロジェクト→脆弱性検証を開きます。

次に、プロジェクト名を入力し、プロジェクトに関する簡単な説明を入力します。次に、をクリックしますStart ボタン。

「Nexposeからプル」をクリックします。次のスクリーンショットに示すように、「既存のNexpose脆弱性データをインポートする」を選択します。

タグ→OSによる自動タグ付けをクリックします。それはあなたのために脆弱性を分離します。

次に、 Exploit → Sessions[完了したらセッションをクリーンアップする]オプションをオンにします。これは、脆弱性がチェックされるときに、Metasploitマシンと脆弱なマシンの間に相互作用があることを意味します。

クリック Generate Report → Start。

次に、検証ウィザードが表示されます。ここでは、をクリックする必要がありますPush validations ボタン。

脆弱性のリストをすべてテストすると、次の画面が表示されます。

テストされた脆弱性の結果を確認するには、[ホーム]→[プロジェクト名]→[脆弱性]に移動します。

脆弱性スキャンと脆弱性検証の後、いくつかのスクリプトを実行してテストする必要があります( exploits)マシンにアクセスし、私たちが計画していることを実行するため。

アーミテージGUIを使用したエクスプロイト

エクスプロイトを使用する方法はいくつかあります。最初の最も重要な方法は、Metasploitに接続するArmitage GUIを使用して、HAILMARYと呼ばれる自動化されたエクスプロイトテストを実行することです。それがどのように機能するか見てみましょう。

Kaliディストリビューション→アプリケーション→エクスプロイトツール→アーミテージを開きます。

次に、 Attacks → Hail Mary [はい]をクリックします。

テストされているすべてのエクスプロイトを示す次の画面が表示されます。

次に、エクスプロイト可能なシステム(つまり、エクスプロイトが機能したシステム)のアイコンが赤色に変わり、雷雨のパターンが表示されます。コンソールで、それぞれのセッションIDとともに、どのエクスプロイトが成功したかを確認できます。

これで、マシンを操作できます。

コマンドプロンプトを使用して悪用する

エクスプロイトを使用する2番目の方法(そしておそらく少し専門的な方法)は、コマンドプロンプトによるものです。

Vulnerability Scannerから、テスト用に使用しているLinuxマシンがFTPサービスに対して脆弱であることがわかりました。今、私たちは使用しますexploitそれは私たちのために働くことができます。コマンドは-

msf > use “exploit path”

次に、次のコマンドを使用して、機能させるために設定する必要のあるパラメーターを確認します。

msf > show optionsこのエクスプロイトは、RHOSTの「ターゲットIP」を設定する必要があることを示しています

次に、コマンド-を使用します

msf > set RHOST 192.168.1.101

msf > set RPORT 21

次に、コマンド-を使用します

msf > runエクスプロイトが成功すると、次のスクリーンショットに示すように、1つのセッションが開かれます。

これで、このシステムを操作できます。

ペイロードは、簡単に言えば、ハッカーがハッキングされたシステムと対話するために利用する単純なスクリプトです。ペイロードを使用して、被害者のシステムにデータを転送できます。

Metasploitペイロードには3つのタイプがあります-

Singles−シングルは非常に小さく、ある種のコミュニケーションを生み出すように設計されており、次の段階に進みます。たとえば、ユーザーを作成するだけです。

Staged −これは、攻撃者が被害者のシステムに大きなファイルをアップロードするために使用できるペイロードです。

Stages−ステージは、Stagersモジュールによってダウンロードされるペイロードコンポーネントです。さまざまなペイロードステージは、MeterpreterやVNCインジェクションなど、サイズ制限のない高度な機能を提供します。

例

Metasploitペイロードの使用法を理解するために例を見てみましょう。DCOMMS03-026に対して脆弱なWindowsServer2003マシンがあるとします。

まず、検索します exploitこれはこの脆弱性で機能します。最高のエクスプロイトを使用しますRANK。

次に、次のコマンドを使用して、このエクスプロイトで使用できるペイロードを確認します。

msf > show payloadsそして、ファイルのアップロード/実行に役立つペイロードを使用して、被害者をVNCサーバーとして表示できるようにすることができます。

上記のコマンドは、被害者のシステムにファイルをアップロード/実行するのに役立つペイロードを表示します。

必要なペイロードを設定するには、次のコマンドを使用します-

set PAYLOAD payload/pathリッスンホストとリッスンポート(LHOST、LPORT)を設定します。 attacker IP そして port。次に、リモートホストとポート(RPORT、LHOST)を設定します。victim IP そして port。

「エクスプロイト」と入力します。以下に示すようなセッションが作成されます-

これで、このペイロードが提供する設定に従ってマシンで遊ぶことができます。

マシンにアクセスした後は、ユーザー名やパスワードなどの機密情報をすべて取得することが重要です。組織内のシステムが強力なパスワードを使用しているかどうかを分析するために、監査目的でもこの操作を実行できます。

Windowsでは、パスワードは暗号化された形式で保存されます。 NTLM hash。Windows OSでは、常に500という番号のユーザーを探す必要があります。これは、ユーザーがsuperuser。

Metasploitの無料バージョンでは、ハッシュ資格情報をテキストファイルまたはMetasploitデータベースに保存する必要があります。

例

前の章で使用したシナリオを使用してみましょう。DCOMMS03-026に対して脆弱なWindowsServer2003マシンがあるとします。このシステムにアクセスして、meterpreter ペイロード。

Meterpreterで一般的に使用されるコマンドは hashdump これにより、すべてのユーザー名とパスワードが一覧表示されます。

使用することもできます Armitage 次のスクリーンショットに示すように、この情報を取得します。

商用版のMetasploitには、別のセッションがあります。 Credentialこれにより、資格情報を収集、保存、および再利用できます。それについてどうやって行くか見てみましょう。

機密データを収集するには、最初に[ホーム]→[プロジェクト名]→[セッション]に移動します。

アクティブなセッションをクリックします。

次に、をクリックします Collect System Data。すべてのハッシュとパスワードを収集します。

次のような画面が表示されます-

収集された資格情報を表示するには、[ホーム]→[プロジェクト名]→[資格情報]→[管理]に移動します。

次のスクリーンショットに示すように、取得したすべてのパスワードと解読される可能性のあるパスワードが表示されます。

ブルートフォース攻撃では、ハッカーは文字、数字、特殊文字、小文字と大文字のすべての可能な組み合わせを自動化された方法で使用して、ホストまたはサービスを介してアクセスします。このタイプの攻撃は成功する可能性が高いですが、すべての組み合わせを処理するには膨大な時間が必要です。

ブルートフォース攻撃は遅く、ハッカーはこれらすべての順列と組み合わせをより速く実行するために、高い処理能力を備えたシステムを必要とする場合があります。この章では、Metasploitを使用してブルートフォース攻撃を実行する方法について説明します。

MetasploitableマシンをNMAPでスキャンすると、そのマシンで実行されているサービスがわかります。サービスは、FTP、SSH、mysql、http、およびTelnetです。

これらのサービスに対してブルートフォース攻撃を実行するには、 auxiliaries各サービスの。補助は、Metasploitで使用される小さなスクリプトであり、被害者のマシンにシェルを作成しません。ブルートフォース攻撃が成功した場合、それらはマシンへのアクセスを提供するだけです。助動詞の使い方を見てみましょう。

ここでは、Kali配布マシンのルートに辞書リストを作成しました。

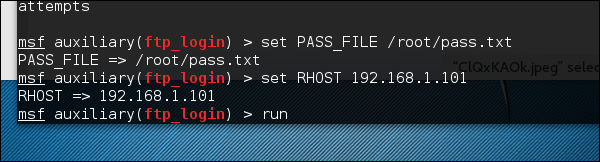

FTPサービスを攻撃する

Metasploitを開きます。私たちが攻撃しようとする最初のサービスはFTPであり、この目的のために私たちを助ける補助はauxiliary/scanner/ftp/ftp_login。

この補助を使用するには、次のコマンドを入力します-

msf > use auxiliary/scanner/ftp/ftp_login

辞書を含むファイルのパスを設定します。

被害者のIPを設定して実行します。

次の出力が生成されます-

ご覧のとおり、完了していますが、セッションは作成されていません。これは、有用なユーザー名とパスワードの取得に失敗したことを意味します。

SSHサービスを攻撃する

SSHサービスを攻撃するには、補助を使用できます。 auxiliary/scanner/ssh/ssh_login

次のスクリーンショットでわかるように、RHOSTSを192.168.1.101(被害者のIP)とユーザー名リストとパスワード(userpass.txt)に設定しました。次に、run コマンド。

上のスクリーンショットに見られるように、3つのセッションが作成されました。これは、3つの組み合わせが成功したことを意味します。ユーザー名に下線を付けました。

3つのセッションのいずれかと対話するには、コマンドを使用します msf > sessions –i 3 つまり、セッション番号3に接続します。

Telnetサービスを攻撃する

Telnetサービスにブルートフォース攻撃を適用すると、提供された資格情報のセットとIPアドレスの範囲を取得し、Telnetサーバーへのログインを試みます。このために、補助を使用します。auxiliary/scanner/telnet/telnet_login。

補助を使用するプロセスは、FTPサービスまたはSSHサービスを攻撃する場合と同じです。補助を使用し、RHOSTを設定してから、パスワードのリストを設定して実行する必要があります。

次のスクリーンショットを見てください。青い矢印で強調表示されているのは、補助が行った誤った試行です。赤い矢印は、セッションを作成したログインの成功を示しています。

ブルートフォース攻撃に適用できるその他の補助手段は次のとおりです。

SMB service −補助/スキャナー/ smb / smb_login

SNMP service −補助/スキャナー/ snmp / snmp_login

ピボットは、Metasploitがハッキングされたコンピューターから、ハッカーマシンがアクセスできない他のネットワークにトラフィックをルーティングするために使用する手法です。

ピボットがどのように機能するかを理解するためのシナリオを考えてみましょう。2つのネットワークがあると仮定します-

ハッカーマシンがアクセスできる範囲が192.168.1.0/24のネットワーク、および

範囲が10.10.10.0/24の別のネットワーク。これは内部ネットワークであり、ハッカーはそれにアクセスできません。

ハッカーは、他の内部マシンを悪用してハッキングするために、両方のネットワークにアクセスできるこのマシンの2番目のネットワークをハッキングしようとします。

このシナリオでは、ハッカーは最初に最初のネットワークに侵入し、次にそれをステージングポイントとして使用して、2番目のネットワークの内部マシンを悪用してハッキングします。このプロセスは、pivoting ハッカーは最初のネットワークをピボットとして使用して、2番目のネットワークにアクセスするためです。

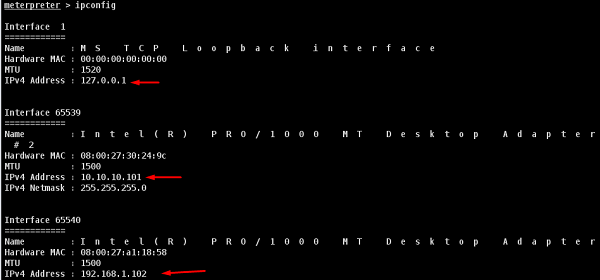

それがどのように機能するかを理解してみましょう。DCOMの脆弱性があるWindowsServer 2003システムを使用し、この脆弱性を使用してこのシステムをハッキングします。

このためのエクスプロイトは ms03_026_dcom 使用します meterpreter ペイロード。

このシステムにアクセスできるようになったので、コマンドを使用してセッションを操作してみましょう。 session -i 1 ここで、「1」は作成されたセッションの番号です。

それでは、コマンドを使用しましょう ipconfigこのホストが他のネットワークにアクセスできるかどうかを確認します。次のスクリーンショットは出力を示しています。このホストが他の2つのネットワークに接続されていることがわかります-

- 1つは役に立たないループバックネットワークであり、

- もう1つのネットワークは10.10.10.0/24で、これについて説明します。

MetasploitにはAutoRoutemeterpreterスクリプトがあり、最初の侵害されたマシンを介してこの2番目のネットワークを攻撃できますが、最初に、 background セッション。

範囲10.10.10.0/24の内部ネットワークへのルートを追加します

トラフィックのルーティング(ピボット)が完了したので、このネットワークで見つかったホストのスキャンを試みることができます。

ホスト10.10.10.102でポートスキャンを実行しました。次のスクリーンショットは結果を示しています。

これで、内部ネットワークにアクセスできるようになりました。ただし、ハッキングされたマシンのセッションを失うと、内部ネットワークにもアクセスできなくなります。

この章では、アクセスを取得したシステムでアクセスを維持する方法について説明します。アクセスを維持しないと、ハッキングされたシステムが閉じられたりパッチが適用されたりした場合に備えて、最初からアクセスを悪用する必要があるため、重要です。

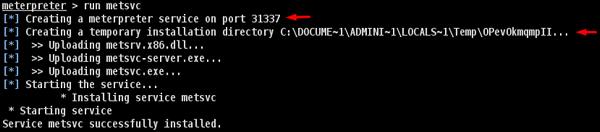

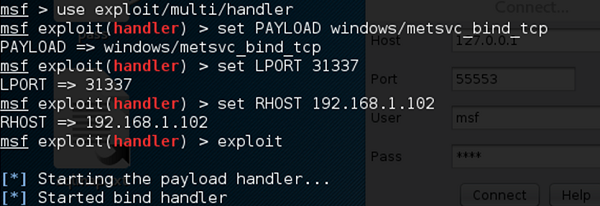

最良の方法は、 backdoor。前の章で悪用したハッキングされたマシンWindowsServer 2003の場合、次のペイロードを設定します。meterpreter このペイロードには、と呼ばれるバックドアオプションがあります metsvc。このバックドアオプションを使用して、いつでも被害者のマシンにアクセスできますが、このバックドアには、誰もが認証なしでこのセッションに接続できるというリスクが伴います。

それが実際にどのように機能するかを詳しく理解しましょう。私たちは、Windows Server 2003マシンを活用し、設定した段階にあります。meterpreterペイロード。ここで、このマシンで実行されているプロセスを確認し、プロセスを本物のプロセスの背後に隠したいと思います。

Meterpreterセッションで「ps」と入力して、被害者のプロセスを確認します。

プロセスを背後に隠すのが好きです explorer.exeこれは起動時に実行されるプロセスであり、常に存在するためです。これを行うには、次のスクリーンショットに示すように、コマンド「migratePIDnumber」を使用します。

バックドアをインストールするには、次のように入力します run metsvc。実行中に、作成されたポートとファイルがアップロードされているディレクトリが表示されます。

このバックドアに接続するには、 multi/handler のペイロードで windows/metsvc_bind_tcp。

Metasploit-特権の昇格

被害者のシステムを悪用してアクセスした後、次のステップは、その管理者権限またはルート権限を取得することです。この特権を取得すると、ファイルやプロセスのインストール、削除、編集が非常に簡単になります。

Windows Server2003システムをハッキングしてペイロードを配置したのと同じシナリオを続けましょう。 meterpreter。

Meterpreterは、「getsystem」コマンドを使用して特権を昇格させます。ただし、最初に、「priv」コマンドを使用して、ハッキングされたシステムを特権昇格用に準備する必要があります。

次に、「getsystem」コマンドを実行します。

ご覧のとおり、実際には管理者としてログインしています。

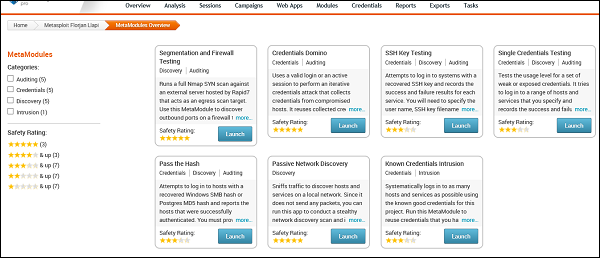

MetaModuleは複雑で自動化されたセキュリティタスクであり、開閉するファイアウォールポートのテスト、デフォルトの資格情報のテストなど、セキュリティ部門がより効率的に仕事を行えるように設計されています。

MetaModuleは、Metasploit Pro(商用バージョン)で導入された新機能です。星の評価が最高のメタモジュールが最高の結果を提供することを覚えておく必要があります。

MetaModulesを開くには、[ホーム]→[プロジェクト名]→[モジュール]→[MetaModules]に移動します。

ご覧のとおり、さまざまな要件に対応する6つのメタモジュールがあります。

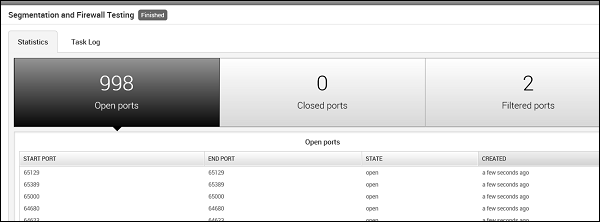

セグメンテーションとファイアウォールのテスト

このMetaModuleは、出力スキャンターゲットとして機能するRapid7によってホストされている外部サーバーに対して完全なNmapSYNスキャンを実行します。このメタモジュールを使用して、攻撃者が情報のフィルタリングに使用できるファイアウォール上のアウトバウンドポートを検出します。監査するポートとプロトコルを指定する必要があります。

このメタモジュールを実行するには、 Launchボタンを押して、そこにある指示に従います。次のスクリーンショットに示すように、開いているポート、閉じているポート、およびフィルタリングされたポートのレポートが表示されます。

資格情報ドミノ

このMetaModuleは、有効なログインまたはアクティブなセッションを使用して、侵害されたホストから資格情報を収集する反復的な資格情報攻撃を実行します。収集された資格情報を再利用して、他の考えられる攻撃ルートを識別します。このMetaModuleは、すべての資格情報を試行するか、終了条件に達するまで実行されます。

このメタモジュールを実行するには、 Launch開始画面のボタン。次のスクリーンショットが生成されます。ここでは、テストするホストIPとログイン資格情報を選択する必要があります。

入力した資格情報が正しい場合、次の結果が生成されます。

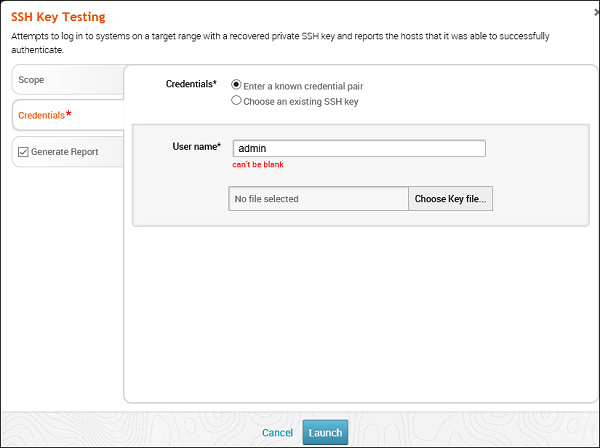

SSHキーテスト

このMetaModuleは、回復されたSSHキーを使用してシステムにログインしようとします。各サービスの成功と失敗の結果を記録します。ユーザー名、SSHキーのファイル名、および必要なホストの範囲を指定する必要があります。

このメタモジュールを実行するには、 Launchオープニング画面で。次の画面が表示されます。

入る Credentials をクリックします Launch ボタン。

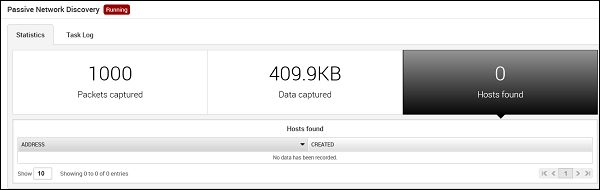

パッシブネットワークディスカバリー

このMetaModuleは、トラフィックをスニッフィングしてローカルネットワーク上のホストとサービスを検出するように設計されています。パケットを送信しないため、このアプリを実行してステルスネットワーク検出スキャンを実行し、ホスト、サービス、およびクリアテキストの資格情報を特定できます。

このメタモジュールを実行するには、 Launch開始画面のボタン。次の画面が表示されます。

を選択 Network interface(通常、それらは自動的に検出されます)。クリックFilters。その後、監視するすべてのプロトコルを確認します。この場合、HTTPのみをチェックしました。

キャプチャされたデータとパケットを含む次の画面が表示されます。IPまたは資格情報が見つかった場合は、それも表示されます。

ソーシャルエンジニアリングは、トリックによって機密情報(ユーザー名やパスワードなど)を抽出するプロセスとして広く定義できます。ハッカーは、この目的で偽のWebサイトやフィッシング攻撃を使用することがあります。いくつかの例を通して、ソーシャルエンジニアリング攻撃の概念を理解してみましょう。

例1

古い会社の文書がゴミ箱にゴミとして捨てられていることに気づいたに違いありません。これらの文書には、名前、電話番号、口座番号、社会保障番号、住所などの機密情報が含まれている可能性があります。多くの企業は依然としてファックス機でカーボンペーパーを使用しており、ロールが終了すると、そのカーボンはゴミ箱に入り、痕跡がある可能性があります機密データの。ありそうもないように聞こえますが、攻撃者はゴミを盗むことで会社のごみ箱から簡単に情報を取得できます。

例2

攻撃者は会社の担当者と友達になり、一定期間にわたって彼と良好な関係を築く可能性があります。この関係は、ソーシャルネットワーク、チャットルームを介してオンラインで確立することも、コーヒーテーブル、遊び場、またはその他の手段を介してオフラインで確立することもできます。攻撃者はオフィスの担当者を自信を持って取り、最終的に手がかりを与えることなく必要な機密情報を掘り出します。

例3

ソーシャルエンジニアは、身分証明書を偽造するか、単に会社での自分の立場を従業員に納得させることによって、従業員、有効なユーザー、またはVIPのふりをすることができます。このような攻撃者は、制限された領域に物理的にアクセスできるため、攻撃の機会がさらに増えます。

例4

ほとんどの場合、攻撃者があなたの周りにいて、それができる可能性があります。 shoulder surfing ユーザーIDとパスワード、アカウントPINなどの機密情報を入力している間。

Metasploitでのソーシャルエンジニアリング攻撃

このセクションでは、Metasploitを使用してソーシャルエンジニアリング攻撃を開始する方法について説明します。

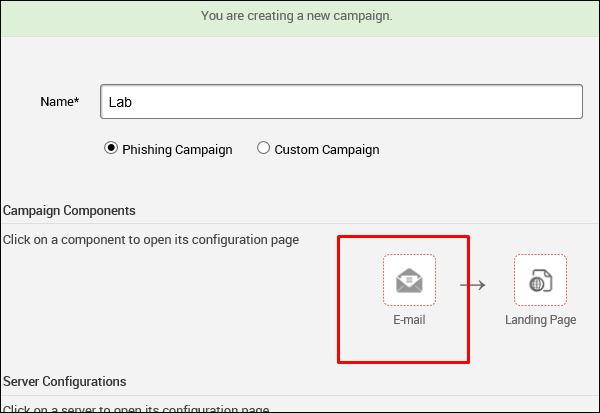

まず、Metasploitのホームページに移動してクリックします Phishing Campaign、次のスクリーンショットに示すように。

プロジェクトの名前を入力し、[次へ]をクリックします。

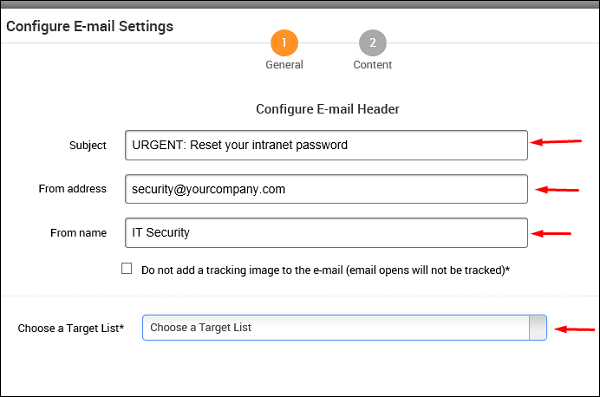

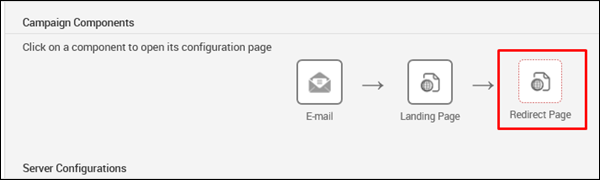

キャンペーンの名前を入力します。私たちの場合、それはLab。次に、をクリックしますE-mail 下のアイコン Campaign Components。

次の画面で、キャンペーンに応じて要求されたデータを提供する必要があります。

次に、をクリックします Contentメールの内容を変更したい場合はアイコン(番号2)。コンテンツを変更したら、Save。

次に、をクリックします Landing Page アイコンを使用して、だまされたユーザーをリダイレクトするURLを設定します。

次のスクリーンショットに示すように、次のURLを入力します。 Path をクリックします Next。

次の画面で、ボタンをクリックします Clone Website別のウィンドウが開きます。ここで、クローンを作成するWebサイトを入力する必要があります。次のスクリーンショットでわかるように、tutorialpoint.comこの分野で。次に、をクリックしますClone ボタンをクリックして、変更を保存します。

次に、をクリックします Redirect Page ボタン。

クリック Next 次の画面が表示されます。

あなたはクリックすることができます Clone Website ボタンをクリックして、リダイレクトされたWebサイトのクローンを再度作成します。

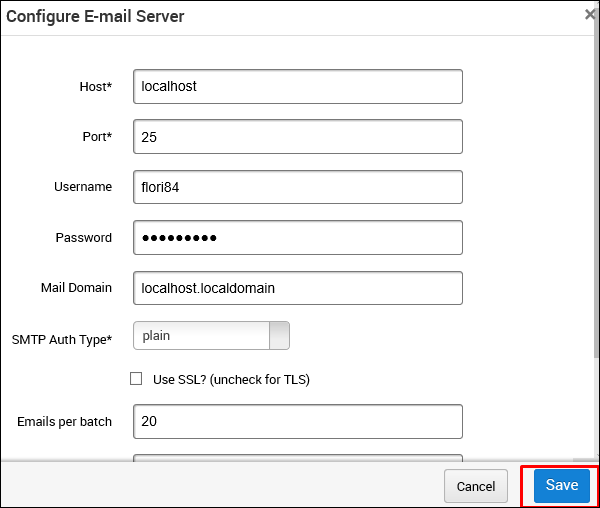

次に、 Server Configuration セクションをクリックし、 E-mail Server ボタン。

次の画面で、 mailserver settingsこれは、このフィッシングメールを送信するためのリレーとして使用されます。次に、をクリックしますSave。

の中に Notifications セクション、へのオプションがあります Notify others before launching the campaign。このオプションを使用して、他の人に通知することを選択できます。次に、をクリックしますSave。

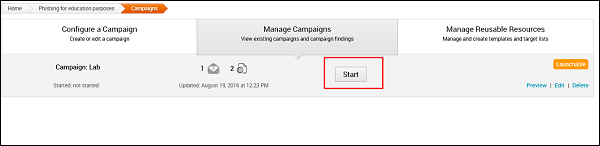

次に、新しいウィンドウが表示されます。ここでは、をクリックする必要がありますStart フィッシングメールの送信プロセスを開始するためのボタン。

Metasploitには、フィッシングキャンペーンの統計レポートを生成するオプションがあります。次のスクリーンショットに示すように表示されます。

この章では、ある意味でプロジェクトのバックアップであるデータをエクスポートする方法を説明します。後で、このバックアップを別のMetasploitプロジェクトにインポートできます。

この機能「データのエクスポート」は、Metasploitの無料バージョンと商用バージョンの両方で利用できます。

Metasploit Proからデータをエクスポートする場合は、ファイルのコピーを「/ path / to / Metasploit / apps / pro / exports」の場所に保存します。

このディレクトリに保存されているファイルは、Webインターフェイスに表示されるエクスポートのリストと一致します。エクスポートログは、「/ path / to / Metasploit / apps / pro / ui / log」ディレクトリで検索および表示できます。エクスポートログの名前は「exports.log」です。

エクスポートログをクリアするには、「/ path / to / Metasploit / apps / pro / ui / log」にあるログディレクトリからログを削除する必要があります。

MetasploitProでのデータのエクスポート

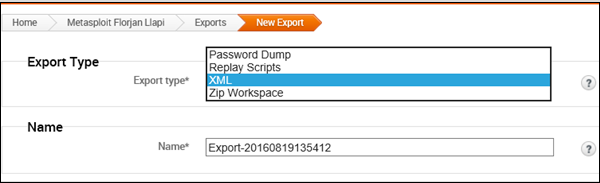

データをエクスポートするには、 go to Home → Project Name → Exports → Export Data。

次の画面で、 file format エクスポートデータを保存する場所。

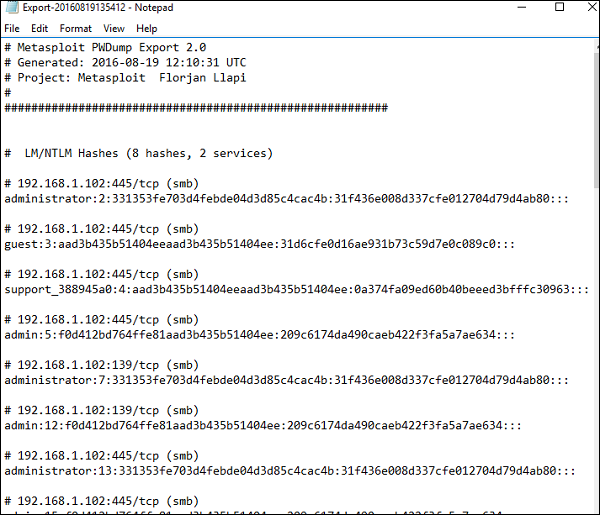

PWDump−プレーンテキストのパスワード、SMBハッシュ、SSHキーなど、プロジェクトのすべての資格情報を含むテキストファイル。資格情報をマスクして、ユーザー名のみを列挙できます。

Replay script−ターゲットホストでセッションを開いたタスクを再実行するバッチファイル。再生スクリプトは、複数のリソースファイル(.rc)で構成されています。

XML −プロジェクト内のほとんどのオブジェクトの属性を含み、別のプロジェクトにインポートできるXMLファイル。

ZIP Workplace − XMLエクスポートと、戦利品ファイル、レポートファイル、およびタスクログを含むzip。

で Export Type、エクスポートデータのファイル名を入力します。次に、Address Settings、ホストのIPを入力します。

次に、 Options セクションでは、チェックボックスをクリックして資格情報を非表示にすることを選択できます Mask Credentials。次に、ボタンをクリックしますExport Data。

次の画面が表示され、エクスポートされたファイルを確認できます。

クリック Download エクスポートされたファイルを取得します。

Metasploitには、すべてのアクティビティと調査結果を要約するレポートを生成するために使用できる組み込みのオプションがあります。この章では、Metasploitでレポートを生成する方法について説明します。

Metasploitでレポートを作成するには、以下の手順に従います-

Step 1 − [ホーム]→[レポート]→[新しいレポート]に移動します。

Step 2−必要に応じてレポートタイプを選択します。「?」をクリックすると アイコンをクリックすると、あらゆる種類のレポートに関する情報が表示されます。

Step 3 −で Name フィールドに、ファイル名を入力します。

Step 4 −で Sections フィールドで、要件に応じてオプションを確認します。

Step 5 −同様に、[オプション]フィールドで、要件に従ってオプションを確認します。

Step 6 −で Email Report セクションでは、レポートを直接メールで送信する受信者の電子メールIDを入力できます。

Step 7 −次に、をクリックします Generate Report ボタン。

これでレポートが生成されます。次に、すべてのレポートについて、Reports → Show Reports。

クリックするとレポートを表示できます View 下 Actions。