ネットワークセキュリティ–データリンク層

インターネットの急速な成長により、ネットワークセキュリティに対する大きな懸念が生じていることがわかりました。ネットワークのアプリケーション、トランスポート、またはネットワーク層にセキュリティを提供するために、いくつかの方法が開発されています。

多くの組織は、アプリケーション層からIP層に至るまで、上位のOSI層にセキュリティ対策を組み込んでいます。ただし、一般的に放置されている領域の1つは、データリンク層の強化です。これにより、ネットワークがさまざまな攻撃や侵害にさらされる可能性があります。

この章では、データリンク層のセキュリティ問題とそれに対処する方法について説明します。私たちの議論はイーサネットネットワークに焦点を合わせます。

データリンク層のセキュリティ上の懸念

イーサネットネットワークのデータリンク層は、いくつかの攻撃を受けやすい傾向があります。最も一般的な攻撃は次のとおりです。

ARPスプーフィング

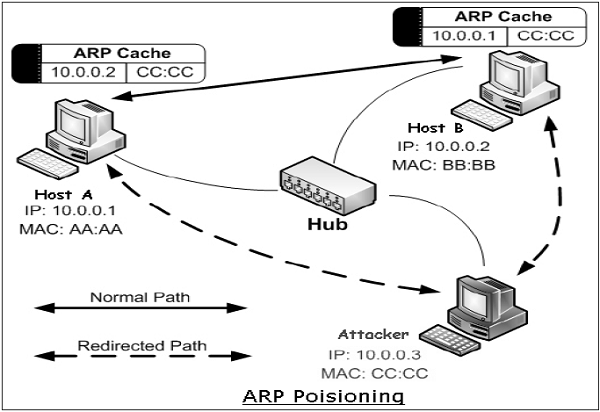

アドレス解決プロトコル(ARP)は、IPアドレスをローカルイーサネットで認識可能な物理マシンアドレスにマップするために使用されるプロトコルです。ホストマシンがIPアドレスの物理メディアアクセス制御(MAC)アドレスを見つける必要がある場合、ホストマシンはARP要求をブロードキャストします。IPアドレスを所有する他のホストは、その物理アドレスを含むARP応答メッセージを送信します。

ネットワーク上の各ホストマシンは、「ARPキャッシュ」と呼ばれるテーブルを維持します。このテーブルには、ネットワーク上の他のホストのIPアドレスと関連するMACアドレスが保持されます。

ARPはステートレスプロトコルであるため、ホストが別のホストからARP応答を受信するたびに、ARP要求を送信していなくても、そのARPエントリを受け入れ、ARPキャッシュを更新します。ARPポイズニングまたはARPスプーフィングと呼ばれる偽造されたエントリを使用してターゲットホストのARPキャッシュを変更するプロセス。

ARPスプーフィングにより、攻撃者は正当なホストになりすまして、ネットワーク上のデータフレームを傍受し、変更または停止する可能性があります。多くの場合、この攻撃は、man-in-the-middle、セッションハイジャック、サービス拒否などの他の攻撃を開始するために使用されます。

MACフラッディング

イーサネット内のすべてのスイッチには、MACアドレス、スイッチポート番号、およびその他の情報を格納する連想メモリ(CAM)テーブルがあります。テーブルのサイズは固定されています。MACフラッディング攻撃では、攻撃者はCAMテーブルがいっぱいになるまで、偽造されたARPパケットを使用してスイッチにMACアドレスをフラッディングします。

CAMがフラッディングされると、スイッチはハブのようなモードになり、CAMエントリのないトラフィックのブロードキャストを開始します。同じネットワーク上にいる攻撃者は、特定のホストのみを対象としたすべてのフレームを受信するようになりました。

ポートスティーリング

イーサネットスイッチには、MACアドレスを学習してポートにバインドする機能があります。スイッチは、MAC送信元アドレスを持つポートからトラフィックを受信すると、ポート番号とそのMACアドレスをバインドします。

ポートスティーリング攻撃は、スイッチのこの機能を悪用します。攻撃者は、送信元アドレスとしてターゲットホストのMACアドレスを使用して偽造されたARPフレームでスイッチをフラッディングします。スイッチは、ターゲットホストが実際に攻撃者が接続されているポート上にあると信じて騙されます。

これで、ターゲットホスト向けのすべてのデータフレームが、ターゲットホストではなく、攻撃者のスイッチポートに送信されます。したがって、攻撃者は、実際にはターゲットホストのみを対象としたすべてのフレームを受信するようになりました。

DHCP攻撃

動的ホスト構成プロトコル(DHCP)はデータリンクプロトコルではありませんが、DHCP攻撃のソリューションは、レイヤー2攻撃を阻止するのにも役立ちます。

DHCPは、特定の期間、コンピューターにIPアドレスを動的に割り当てるために使用されます。ネットワークでサービス拒否を引き起こすか、DHCPサーバーになりすますことにより、DHCPサーバーを攻撃する可能性があります。DHCP飢餓攻撃では、攻撃者は利用可能なすべてのDHCPアドレスを要求します。これにより、ネットワーク上の正当なホストへのサービス拒否が発生します。

DHCPスプーフィング攻撃では、攻撃者は不正なDHCPサーバーを展開して、クライアントにアドレスを提供する可能性があります。ここで、攻撃者はホストマシンにDHCP応答を備えたルージュなデフォルトゲートウェイを提供できます。ホストからのデータフレームは、攻撃者がすべてのパッケージを傍受して実際のゲートウェイに応答したり、ドロップしたりできるルージュゲートウェイに誘導されるようになりました。

その他の攻撃

上記の一般的な攻撃に加えて、レイヤー2ベースのブロードキャスト、サービス拒否(DoS)、MACクローン作成などの他の攻撃があります。

ブロードキャスト攻撃では、攻撃者はスプーフィングされたARP応答をネットワーク上のホストに送信します。これらのARP応答は、デフォルトゲートウェイのMACアドレスをブロードキャストアドレスに設定します。これにより、すべてのアウトバウンドトラフィックがブロードキャストされ、同じイーサネット上にいる攻撃者によるスニッフィングが可能になります。このタイプの攻撃は、ネットワーク容量にも影響します。

レイヤー2ベースのDoS攻撃では、攻撃者はネットワーク内のホストのARPキャッシュを存在しないMACアドレスで更新します。ネットワーク内の各ネットワークインターフェイスカードのMACアドレスは、グローバルに一意であると想定されています。ただし、MACクローンを有効にすることで簡単に変更できます。攻撃者は、DoS攻撃によってターゲットホストを無効にし、ターゲットホストのIPアドレスとMACアドレスを使用します。

攻撃者は、ネットワーク上を移動する情報のセキュリティを危険にさらすために、攻撃を実行してより高いレベルの攻撃を開始します。彼はすべてのフレームを傍受でき、フレームデータを読み取ることができます。攻撃者は中間者として行動し、データを変更したり、単にDoSにつながるフレームをドロップしたりする可能性があります。彼は、ターゲットホストと他のマシンの間で進行中のセッションを乗っ取って、間違った情報を完全に伝達する可能性があります。

イーサネットLANの保護

前のセクションで、データリンク層で広く知られている攻撃について説明しました。これらのタイプの攻撃を軽減するために、いくつかの方法が開発されています。重要な方法のいくつかは次のとおりです。

ポートセキュリティ

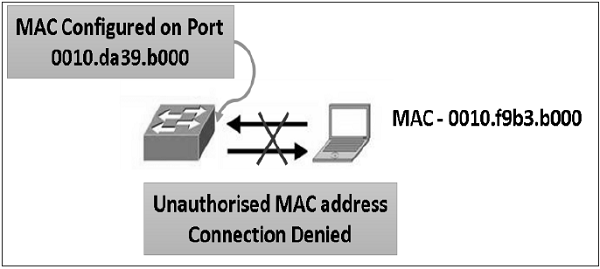

これは、インテリジェントイーサネットスイッチで利用可能なレイヤー2セキュリティ機能です。これには、スイッチの物理ポートを特定のMACアドレスに接続することが含まれます。ホストを使用可能なスイッチポートの1つに接続するだけで、誰でも安全でないネットワークにアクセスできます。ただし、ポートセキュリティはレイヤ2アクセスを保護できます。

デフォルトでは、ポートセキュリティは入力MACアドレス数を1に制限します。ただし、設定を通じて、複数の許可されたホストがそのポートから接続できるようにすることができます。インターフェイスごとに許可されるMACアドレスは静的に設定できます。便利な代替手段は、「スティッキー」MACアドレス学習を有効にすることです。この場合、MACアドレスは、ポートの最大制限に達するまでスイッチポートによって動的に学習されます。

セキュリティを確保するために、ポート上の指定されたMACアドレスまたはポート上の過剰なアドレスの変更に対する反応をさまざまな方法で制御できます。ポートは、指定された制限を超えるMACアドレスをシャットダウンまたはブロックするように構成できます。推奨されるベストプラクティスは、ポートをシャットダウンすることです。ポートセキュリティは、MACフラッディングとクローン攻撃を防ぎます。

DHCPスヌーピング

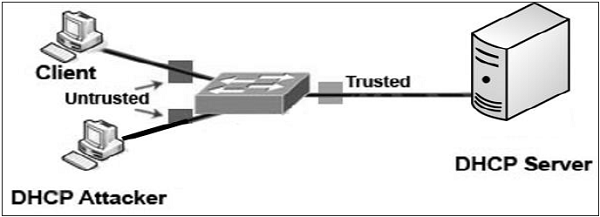

DHCPスプーフィングは、攻撃者がネットワーク上のホストからのDHCP要求をリッスンし、許可されたDHCP応答がホストに到達する前に偽のDHCP応答で応答する攻撃であることがわかりました。

DHCPスヌーピングは、このような攻撃を防ぐことができます。DHCPスヌーピングはスイッチ機能です。スイッチは、DHCP要求に応答できるスイッチポートを決定するように構成できます。スイッチポートは、信頼できるポートまたは信頼できないポートとして識別されます。

承認されたDHCPサーバーに接続するポートのみが「信頼済み」として構成され、すべてのタイプのDHCPメッセージの送信が許可されます。スイッチ上の他のすべてのポートは信頼されておらず、DHCP要求のみを送信できます。信頼できないポートでDHCP応答が見られる場合、ポートはシャットダウンされます。

ARPスプーフィングの防止

ポートセキュリティの方法は、MACフラッディングとクローン攻撃を防ぐことができます。ただし、ARPスプーフィングを防ぐことはできません。ポートセキュリティはフレームヘッダーのMAC送信元アドレスを検証しますが、ARPフレームにはデータペイロードに追加のMAC送信元フィールドが含まれ、ホストはこのフィールドを使用してARPキャッシュにデータを入力します。ARPスプーフィングを防止するためのいくつかの方法を以下に示します。

Static ARP−推奨されるアクションの1つは、ホストARPテーブルで静的ARPエントリを使用することです。静的ARPエントリは、ARPキャッシュ内の永続的なエントリです。ただし、この方法は実用的ではありません。また、レイヤー2ネットワーク内のすべてのホストに静的IPを使用する必要があるため、一部の動的ホスト構成プロトコル(DHCP)の使用は許可されていません。

Intrusion Detection System−防御の方法は、大量のARPトラフィックを検出するように構成された侵入検知システム(IDS)を利用することです。ただし、IDSは誤検知を報告する傾向があります。

Dynamic ARP Inspection− ARPスプーフィングを防止するこの方法は、DHCPスヌーピングに似ています。信頼できるポートと信頼できないポートを使用します。ARP応答は、信頼できるポートでのみスイッチインターフェイスに許可されます。ARP応答が信頼できないポートのスイッチに到着した場合、ARP応答パケットの内容がDHCPバインディングテーブルと比較され、その正確性が検証されます。ARP応答が無効な場合、ARP応答はドロップされ、ポートは無効になります。

スパニングツリープロトコルの保護

スパニングツリープロトコル(STP)は、レイヤー2リンク管理プロトコルです。STPの主な目的は、ネットワークに冗長パスがある場合にデータフローループが発生しないようにすることです。一般に、冗長パスはネットワークに信頼性を提供するために構築されます。ただし、致命的なループを形成し、ネットワークでDoS攻撃を引き起こす可能性があります。

スパニングツリープロトコル

必要なパスの冗長性を提供し、ループ状態を回避するために、STPはネットワーク内のすべてのスイッチにまたがるツリーを定義します。STPは、特定の冗長データリンクを強制的にブロック状態にし、他のリンクを転送状態に保ちます。

転送状態のリンクが故障した場合、STPはネットワークを再構成し、適切なスタンバイパスをアクティブ化してデータパスを再定義します。STPは、ネットワークに展開されたブリッジとスイッチで実行されます。すべてのスイッチは、ルートスイッチの選択とその後のネットワーク構成のために情報を交換します。Bridge Protocol Data Unit(BPDU)は、この情報を伝送します。BPDUの交換を通じて、ネットワーク内のすべてのスイッチは、ネットワーク内のフォーカルポイントになり、ブロックされ転送されたリンクを制御するルートブリッジ/スイッチを選択します。

STPへの攻撃

ルートブリッジを引き継ぐ。これは、レイヤー2で最も破壊的なタイプの攻撃の1つです。デフォルトでは、LANスイッチは隣接するスイッチから送信されたBPDUを額面どおりに受け取ります。ちなみに、STPは信頼性が高く、ステートレスであり、適切な認証メカニズムを提供していません。

ルートアタックモードになると、攻撃スイッチは2秒ごとにBPDUを送信します。優先度は現在のルートブリッジと同じですが、MACアドレスがわずかに小さいため、ルートブリッジの選択プロセスで確実に勝利します。攻撃者のスイッチは、BPDUフラッディングを引き起こしている他のスイッチを適切に認識しないか、一度にルートであると主張してすばやく連続してリトラクトすることにより、スイッチにBPDUを過剰に処理させることにより、DoS攻撃を開始できます。

Flood of ConfigurationBPDUを使用するDoS。攻撃側のスイッチは、rootとして引き継ぐことを試みません。代わりに、1秒あたり多数のBPDUを生成し、スイッチのCPU使用率を非常に高くします。

STPへの攻撃の防止

幸いなことに、ルート乗っ取り攻撃への対策は単純で簡単です。2つの機能は、ルート乗っ取り攻撃を打ち負かすのに役立ちます。

Root Guard−ルートガードは、ルートブリッジがネゴシエートされる可能性のあるスイッチポートを制限します。'root-guard-enabled'ポートが現在のルートブリッジが送信しているものよりも優れたBPDUを受信した場合、そのポートはルート不整合状態に移行し、データトラフィックはそのポートを介して転送されません。ルートガードは、ルートブリッジとして引き継ぐことが期待されていないスイッチに接続するポートに最適に展開されます。

BPDU-Guard− BPDUガードは、アクセスポートでのBPDUの受信によって引き起こされる可能性のある問題からネットワークを保護するために使用されます。これらは、それらを受信してはならないポートです。BPDUガードは、攻撃者による不正なスイッチの挿入を防ぐために、ユーザー向けのポートに最適に展開されます。

仮想LANの保護

ローカルネットワークでは、仮想ローカルエリアネットワーク(VLAN)が、レイヤー2攻撃の影響を受けやすいホストの数を制限するセキュリティ対策として構成されている場合があります。VLANは、ブロードキャスト(ARP、DHCP)トラフィックが通過できないネットワーク境界を作成します。

仮想ローカルエリアネットワーク

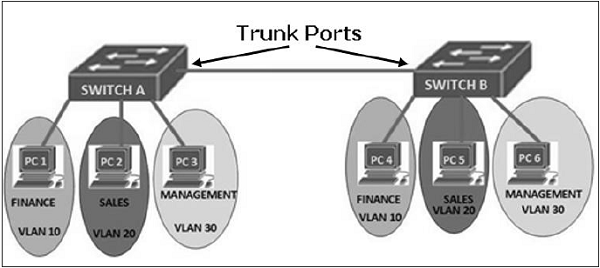

VLAN機能をサポートするスイッチを使用するネットワークは、単一の物理LANインフラストラクチャ上で複数のVLANを定義するように構成できます。

VLANの一般的な形式は、ポートベースのVLANです。このVLAN構造では、スイッチポートはスイッチ管理ソフトウェアを使用してVLANにグループ化されます。したがって、単一の物理スイッチが複数の仮想スイッチとして機能できます。

VLANを採用すると、トラフィックが分離されます。大規模なブロードキャストレイヤー2ネットワークを小規模な論理レイヤー2ネットワークに分割し、ARP / DHCPスプーフィングなどの攻撃の範囲を縮小します。1つのVLANのデータフレームは、同じVLANに属するポート間でのみ移動できます。2つのVLAN間でのフレーム転送は、ルーティングを介して行われます。

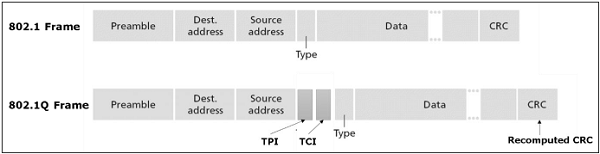

上の図に示すように、VLANは通常複数のスイッチにまたがっています。トランクポート間のリンクは、複数の物理スイッチで定義されたすべてのVLANのフレームを伝送します。したがって、スイッチ間で転送されるVLANフレームは、単純なIEEE802.1イーサネット形式のフレームにすることはできません。これらのフレームは同じ物理リンク上を移動するため、VLANID情報を伝送する必要があります。IEEE 802.1Qプロトコルは、トランクポート間で転送されるプレーンイーサネットフレームに追加のヘッダーフィールドを追加/削除します。

2つのIPアドレスフィールドに続くフィールドが0x8100(> 1500)の場合、フレームは802.1Qフレームとして識別されます。2バイトのタグプロトコル識別子(TPI)の値は81-00です。TCIフィールドは、3ビットの優先度情報、1ビットのドロップ適格インジケータ(DEI)、および12ビットのVLANIDで構成されます。この3ビットの優先度フィールドとDEIフィールドはVLANには関係ありません。優先ビットは、サービス品質の提供に使用されます。

フレームがどのVLANにも属していない場合、フレームが関連付けられていると見なされるデフォルトのVLANIDがあります。

VLANへの攻撃と防止策

VLANホッピング攻撃では、あるVLANの攻撃者が、通常はアクセスできない他のVLANのトラフィックにアクセスする可能性があります。あるVLANから別のVLANに通信するときに、レイヤー3デバイス(ルーター)をバイパスするため、VLAN作成の目的が損なわれます。

VLANホッピングは、2つの方法で実行できます。なりすましと二重タグ付けを切り替えます。

なりすましの切り替え

これは、攻撃者が接続しているスイッチポートが「トランキング」モードまたは「自動ネゴシエーション」モードのいずれかである場合に発生する可能性があります。攻撃者はスイッチとして機能し、ターゲットリモートVLANのVLANタグを含む802.1Qカプセル化ヘッダーを発信フレームに追加します。受信スイッチは、これらのフレームを別の802.1Qスイッチから送信されたものとして解釈し、フレームをターゲットVLANに転送します。

スイッチスプーフィング攻撃に対する2つの予防策は、エッジポートを静的アクセスモードに設定することと、すべてのポートで自動ネゴシエーションを無効にすることです。

二重タグ付け

この攻撃では、スイッチのネイティブVLANポートに接続している攻撃者が、フレームヘッダーに2つのVLANタグを付加します。最初のタグはネイティブVLANのもので、2番目のタグはターゲットVLAN用です。最初のスイッチが攻撃者のフレームを受信すると、ネイティブVLANのフレームがトランクポートにタグなしで転送されるため、最初のタグが削除されます。

2番目のタグが最初のスイッチによって削除されることはなかったため、受信スイッチは残りのタグをVLAN宛先として識別し、そのVLAN内のターゲットホストにフレームを転送します。ダブルタギング攻撃は、ネイティブVLANの概念を悪用します。VLAN 1はアクセスポートのデフォルトVLANであり、トランクのデフォルトネイティブVLANであるため、簡単にターゲットにできます。

最初の防止策は、攻撃者のポートがスイッチのネイティブVLANのポートと一致する必要があるため、デフォルトのVLAN1からすべてのアクセスポートを削除することです。2番目の防止策は、すべてのスイッチトランクのネイティブVLANを未使用のVLAN(VLAN ID 999など)に割り当てることです。最後に、すべてのスイッチは、トランクポートのネイティブVLANフレームの明示的なタグ付けを実行するように構成されます。

無線LANの保護

ワイヤレスローカルエリアネットワークは、オフィスビルや学校のキャンパスなど、限られた地理的エリア内のワイヤレスノードのネットワークです。ノードは無線通信が可能です。

無線LAN

無線LANは通常、既存の有線LANの拡張として実装され、デバイスモビリティを備えたネットワークアクセスを提供します。最も広く実装されている無線LANテクノロジーは、IEEE802.11標準とその修正に基づいています。

無線LANの2つの主要なコンポーネントは次のとおりです。

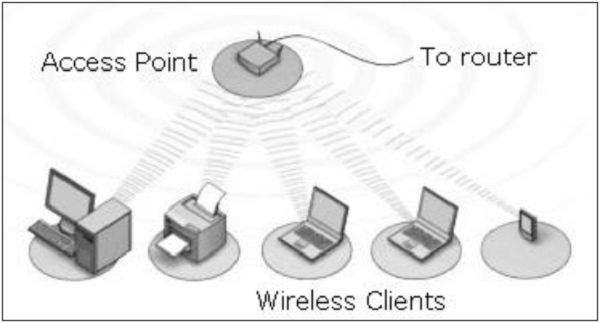

Access Points (APs)−これらは無線ネットワークの基地局です。それらは無線クライアントと通信するために無線周波数を送受信します。

Wireless Clients−これらは、ワイヤレスネットワークインターフェイスカード(WNIC)を備えたコンピューティングデバイスです。ラップトップ、IP電話、PDAは、ワイヤレスクライアントの典型的な例です。

多くの組織が無線LANを実装しています。これらのネットワークは驚異的に成長しています。したがって、無線LANの脅威を理解し、ネットワークセキュリティを確保するための一般的な予防策を学ぶことが重要です。

無線LANでの攻撃

無線LANで実行される典型的な攻撃は次のとおりです。

Eavesdropping −攻撃者は、認証資格情報を含むデータについてワイヤレスネットワークを受動的に監視します。

Masquerading −攻撃者は、許可されたユーザーになりすまして、ワイヤレスネットワークへのアクセスと特権を取得します。

Traffic Analysis −攻撃者は、ワイヤレスネットワークを介した送信を監視して、通信パターンと参加者を特定します。

Denial of Service −攻撃者は、無線LANまたはネットワークデバイスの通常の使用または管理を防止または制限します。

Message Modification/Replay −攻撃者は、ワイヤレスネットワークを介して送信された正当なメッセージを削除、追加、変更、または並べ替えることにより、メッセージを変更または返信します。

無線LANのセキュリティ対策

セキュリティ対策は、攻撃を打ち負かし、ネットワークへのリスクを管理する手段を提供します。これらは、ネットワーク管理、運用、および技術的対策です。以下に、無線LANを介して送信されるデータの機密性、可用性、および整合性を確保するために採用された技術的対策について説明します。

無線LANでは、すべてのAPは、暗号化とクライアント認証を通じてセキュリティを提供するように構成する必要があります。セキュリティを提供するために無線LANで使用されるスキームのタイプは次のとおりです。

Wired Equivalent Privacy(WEP)

これは、ワイヤレスネットワークを保護するために802.11標準に組み込まれている暗号化アルゴリズムです。WEP暗号化は、40ビット/ 104ビットキーと24ビット初期化ベクトルを備えたRC4(Rivest Cipher 4)ストリーム暗号を使用します。また、エンドポイント認証を提供することもできます。

ただし、WEP暗号化には多くの欠陥が発見されているため、これは最も弱い暗号化セキュリティメカニズムです。WEPにも認証プロトコルがありません。したがって、WEPの使用は強くお勧めしません。

802.11iプロトコル

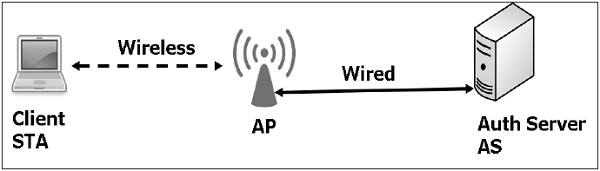

このプロトコルでは、多数のより強力な形式の暗号化が可能です。弱いWEPスキームを置き換えるために開発されました。キー配布メカニズムを提供します。ステーションごとに1つのキーをサポートし、すべてに同じキーを使用するわけではありません。アクセスポイントとは別の認証サーバーを使用します。

IEEE802.11iは、CBC-MACプロトコル(CCMP)でのカウンターモードという名前のプロトコルの使用を義務付けています。CCMPは、転送されるデータの機密性と整合性、および送信者の信頼性を提供します。これは、Advanced Encryption Standard(AES)ブロック暗号に基づいています。

IEEE802.11iプロトコルには、4つの動作フェーズがあります。

STAとAPは通信し、サポートされているアルゴリズムなどの相互セキュリティ機能を検出します。

STAとASは相互に認証し、一緒にマスターキー(MK)を生成します。APは「パススルー」として機能します。

STAはペアワイズマスターキー(PMK)を取得します。ASは同じPMKを導出し、APに送信します。

STA、APは、PMKを使用して、メッセージの暗号化とデータの整合性に使用される一時キー(TK)を導出します。

その他の基準

Wi-Fi Protected Access(WPA)-このプロトコルは、IEEE802.11i規格の大部分を実装しています。IEEE 802.11iより前に存在し、暗号化にRC4アルゴリズムを使用します。2つの動作モードがあります。「エンタープライズ」モードでは、WPAは認証プロトコル802.1xを使用して認証サーバーと通信するため、プリマスターキー(PMK)はクライアントステーションに固有です。「パーソナル」モードでは、802.1xを使用せず、PMKは、スモールオフィスホームオフィス(SOHO)ワイヤレスLAN環境で使用される事前共有キーに置き換えられます。

WPAには、WEP標準で使用されていた巡回冗長検査(CRC)に代わるサウンドメッセージの整合性チェックも含まれています。

WPA2−WPA2がWPAに取って代わりました。WPA2は、IEEE802.11iスキームのすべての必須要素を実装します。特に、強力なセキュリティを備えたAESベースの暗号化モードであるCCMPの必須サポートが含まれています。したがって、攻撃に関する限り、WPA2 / IEEE802.11iは、WEPの弱点、man-in-the-middle攻撃、偽造パケット偽造、およびリプレイ攻撃から防御するための適切なソリューションを提供します。ただし、DoS攻撃は適切に対処されておらず、基本的にこのような攻撃は周波数帯域への干渉などの物理層を標的としているため、このような攻撃を阻止するための確実なプロトコルはありません。

概要

この章では、IPを実行するスイッチドイーサネットネットワークを想定した攻撃と軽減の手法について検討しました。ネットワークがイーサネットをレイヤー2プロトコルとして使用していない場合、これらの攻撃の一部は適用できない可能性がありますが、そのようなネットワークはさまざまなタイプの攻撃に対して脆弱である可能性があります。

セキュリティは、最も弱いリンクと同じくらい強力です。ネットワーキングに関しては、レイヤー2は非常に弱いリンクになる可能性があります。この章で説明するレイヤー2のセキュリティ対策は、さまざまな種類の攻撃からネットワークを保護するのに大いに役立ちます。