SAPGRC-クイックガイド

SAP Governance、Risk and Complianceソリューションにより、組織は規制とコンプライアンスを管理し、組織の主要な業務を管理する際のリスクを取り除くことができます。変化する市場の状況に応じて、組織は成長し、急速に変化し、不適切なドキュメント、スプレッドシートは外部監査人や規制当局には受け入れられません。

SAP GRCは、組織が規制とコンプライアンスを管理し、次のアクティビティを実行するのを支援します-

GRCアクティビティを既存のプロセスに簡単に統合し、主要なGRCアクティビティを自動化します。

複雑さが低く、リスクを効率的に管理します。

リスク管理活動を改善します。

ビジネス処理における不正の管理と監査管理を効果的に行います。

組織のパフォーマンスは向上し、企業はその価値を保護できます。

SAP GRCソリューションは、分析、管理、監視の3つの主要な領域で構成されています。

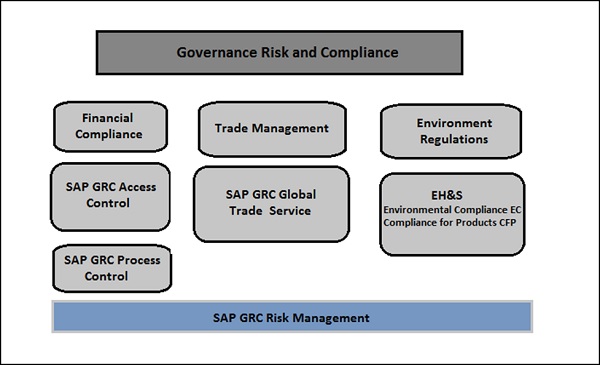

SAPGRCのモジュール

SAPGRCのさまざまなモジュールを理解しましょう-

SAPGRCアクセス制御

組織のリスクを軽減するには、コンプライアンスと規制の実践の一環としてリスク管理を実行する必要があります。責任を明確に定義する必要があります。組織のリスクを管理するには、役割のプロビジョニングとスーパーユーザーのアクセスの管理が重要です。

SAPGRCプロセス制御と不正管理

SAP GRC Process Controlソフトウェアソリューションは、コンプライアンスとポリシー管理の管理に使用されます。コンプライアンス管理機能により、組織は内部統制環境を管理および監視できます。組織は、特定された問題を事前に修正し、対応するコンプライアンス活動の全体的な状態を証明して報告することができます。

SAPプロセス制御は、ターゲットグループによるポリシーの配布と順守を含む、ポリシー管理のライフサイクル全体をサポートします。これらのポリシーは、組織がコンプライアンスのコストを削減し、管理の透明性を向上させるのに役立ち、組織がビジネス環境でコンプライアンス管理プロセスとポリシーを開発できるようにします。

SAPGRCリスク管理

SAP GRC Risk Managementを使用すると、リスク管理アクティビティを管理できます。事前の計画を立ててビジネスのリスクを特定し、リスクを管理するための対策を実施して、ビジネスのパフォーマンスを向上させるより良い意思決定を行うことができます。

リスクにはさまざまな形があります-

- 運用リスク

- 戦略的リスク

- コンプライアンスリスク

- 財務リスク

SAPGRC監査管理

これは、成果物の文書化、ワークペーパーの整理、および監査レポートの作成によって、組織の監査管理プロセスを改善するために使用されます。他のガバナンス、リスク、コンプライアンスソリューションと簡単に統合でき、組織が監査管理ポリシーをビジネス目標に合わせることができます。

SAP GRC監査管理は、次の機能を提供することにより、監査人が物事を簡単にするのに役立ちます。

モバイル機能のドラッグアンドドロップ機能を使用して、監査管理やその他の証拠のためにアーティファクトを即座にキャプチャできます。

グローバルな監視とフォローアップにより、監査の問題を簡単に作成、追跡、および管理できます。

レガシーペーパーやワーキングペーパーからより多くの情報を取得できる検索機能を使用して検索を実行できます。

ユーザーフレンドリーなインターフェースとコラボレーションツールを使用して、監査人を関与させることができます。

監査管理をSAPFraud Management、SAP Risk Management、およびSAP Process Controlと簡単に統合して、監査プロセスをビジネス目標に合わせることができます。

自動追跡ツールを使用した問題の迅速な解決。

内部監査の計画、リソース管理、およびスケジューリングにより、スタッフの使用率が向上し、出張費が削減されます。

SAP Business Objectsレポートおよびデータ視覚化ツールと簡単に統合して、Lumiraおよびその他のBIレポートを使用して監査レポートを視覚化できます。

事前に確立されたテンプレートを使用して、監査成果物とレポート作成プロセスを標準化します。

SAPGRC不正管理

SAP GRCの不正管理ツールは、組織が不正を早期に検出して防止し、ビジネス上の損失を最小限に抑えるのに役立ちます。スキャンは、より正確にリアルタイムで大量のデータに対して実行でき、不正なアクティビティを簡単に識別できます。

SAP不正管理ソフトウェアは、次の機能を備えた組織を支援できます-

詐欺事件の簡単な調査と文書化。

システムのアラートと応答性を高めて、不正なアクティビティが将来より頻繁に発生するのを防ぎます。

大量のトランザクションやビジネスデータを簡単にスキャンできます。

SAPGRCグローバルトレードサービス

SAP GRC GTSソフトウェアは、組織が国際貿易管理の範囲内で国境を越えた供給を強化するのに役立ちます。これは、国際貿易規制当局からのリスクのペナルティを減らすのに役立ちます。

組織の規模に関係なく、すべてのコンプライアンスマスターデータとコンテンツの単一のリポジトリを使用して、グローバルな貿易管理プロセスを一元化します。

SAPGRC機能モデル

SAP BusinessObjects GRCソリューションは、3つの主要な機能で構成されています- Analyze, Manage and Monitor。

次の図では、SAPGRCソフトウェアのすべての主要機能をカバーするSAPGRC機能モデルを示しています。GRCを使用すると、組織はすべての潜在的なリスクとコンプライアンスの結果を確認し、それらを軽減するための正しい決定を下すことができます。

SAP GRCの古いバージョンでは、アクセス制御、プロセス制御、およびリスク管理を使用するために、コンポーネントごとに個別のナビゲーションがありました。つまり、ユーザーは、コンポーネント間の職務を実行するために、各モジュールに個別にログインし、複数回ログインする必要がありました。その結果、複数のウィンドウを管理するプロセスが困難になり、検索するドキュメントも困難になりました。

SAP GRC 10.0は、承認に従って単一ユーザーのアクセス制御、プロセス制御、およびリスク管理コンポーネントへの直接ナビゲーションを提供し、複数のウィンドウの管理を削除します。

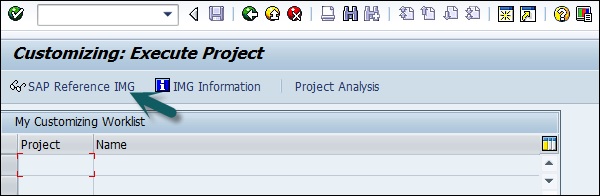

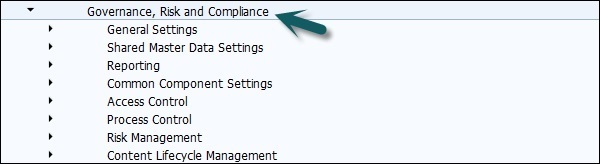

Step 1 −カスタマイズアクティビティを実行し、GRCソリューションの設定を更新するには、Tコードに移動します。−SPRO→SAPリファレンスIMG

Step 2 −ガバナンス、リスク、コンプライアンスノードを展開します−

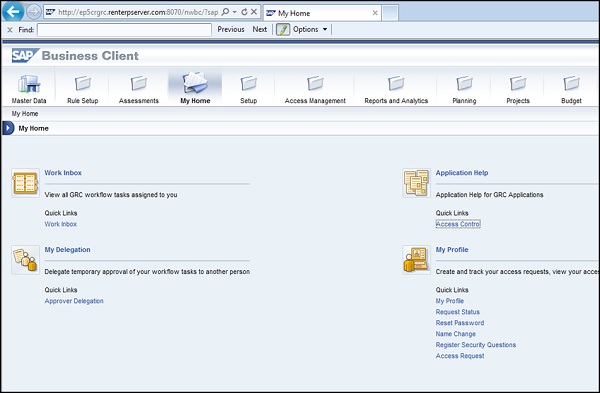

Step 3 − NetWeaver Business Clientにログオンします−

SAP EasyAccessでNWBCのトランザクションを実行します。

NetWeaver Business Client画面が開き、次のURLが表示されます- http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

SAPGRCワークセンター

ワークセンターを使用して、GRC10.0の中央アクセスポイントを提供できます。それらは、顧客が操作するためにライセンスされているものに基づいて編成することができます。

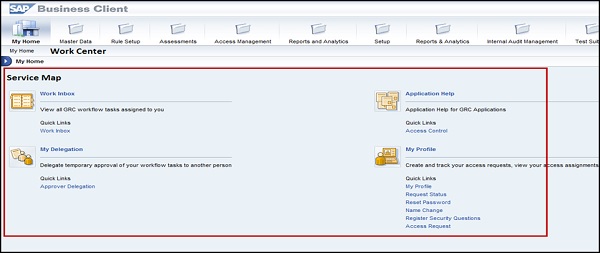

Step 1−ワークセンターにアクセスするには、上記のようにNetWeaver BusinessClientを開きます。に移動/nwbc 上部のオプションでワークセンターを開きます。

Step 2 −クリックすると、SAP NetWeaverBusinessクライアントのホーム画面に移動します。

ライセンスを取得した製品に応じて、GRCソリューションのさまざまなコンポーネントが表示されます- Access Control, Process Control, or Risk Management。

SAP GRCアクセス制御は、組織がアクセスリスク違反を自動的に検出、管理、防止し、企業のデータや情報への不正アクセスを減らすのに役立ちます。ユーザーは、自動セルフサービスを使用して、要求の送信、ワークフロー主導のアクセス要求、およびアクセスの承認にアクセスできます。SAP GRC Access Controlを使用して、ユーザーアクセス、ロール承認、およびリスク違反の自動レビューを使用できます。

SAP GRC Access Controlは、企業がアクセスリスクを管理できるようにすることで、主要な課題を処理します。職務の分離SoDと重要なアクセスを定義し、アクセスリスク管理の時間とコストを最小限に抑えることで、組織が不正アクセスを防止するのに役立ちます。

主な機能

以下は、SAPGRCアクセス制御の主な機能です。

SOX、BSI、ISO規格などのさまざまな監査規格を使用して、法的要件に従って監査とコンプライアンスを実行します。

組織内のSAPシステムと非SAPシステムにわたるアクセスリスク違反を自動的に検出します。

前述のように、セルフサービスアクセスの送信、ワークフロー主導のアクセスリクエスト、およびリクエストの承認をユーザーに提供します。

小規模および大規模な組織で、ユーザーアクセス、役割の承認、リスク違反、および制御の割り当てのレビューを自動化するため。

スーパーユーザーアクセスを効率的に管理し、SAPおよび非SAPシステムのデータとアプリケーションへのリスク違反と不正アクセスを回避するため。

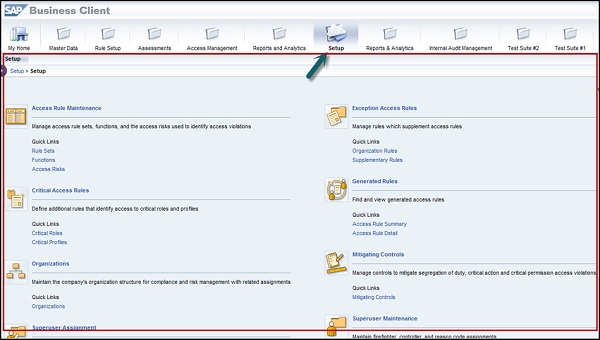

アクセス制御のセットアップワークセンターを探索する方法は?

SAP EasyAccessでNWBCのトランザクションを実行します。

NetWeaver Business Client画面が開き、次のURLが表示されます- http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

Step 1−ワークセンターにアクセスするには、上記のようにNetWeaver BusinessClientを開きます。に移動/nwbc 上部のオプションでワークセンターを開きます。

Step 2 −クリックすると、SAP NetWeaverBusinessクライアントのホーム画面に移動します。

Step 3−セットアップワークセンターに移動し、ワークセットを探索します。それぞれの下にあるリンクのいくつかをクリックして、さまざまな画面を探索してください。

Step 4 −セットアップワークセンターはアクセス制御で利用可能であり、次のセクションへのリンクを提供します−

- アクセスルールのメンテナンス

- 例外アクセスルール

- 重要なアクセスルール

- 生成されたルール

- Organizations

- コントロールの緩和

- スーパーユーザーの割り当て

- スーパーユーザーのメンテナンス

- アクセス所有者

Step 5 −上記の機能は以下の方法で使用できます−

アクセスルールのメンテナンスセクションを使用すると、アクセスルールセット、機能、およびアクセス違反の特定に使用されるアクセスリスクを管理できます。

例外アクセスルールを使用すると、アクセスルールを補足するルールを管理できます。

重要なアクセスルールセクションを使用して、重要な役割とプロファイルへのアクセスを識別する追加のルールを定義できます。

生成されたルールセクションを使用して、生成されたアクセスルールを検索および表示できます。

組織では、関連する割り当てを使用して、コンプライアンスとリスク管理のための会社の組織構造を維持できます。

「制御の軽減」セクションでは、制御を管理して、職務の分離、重要なアクション、および重要なアクセス許可のアクセス違反を軽減できます。

スーパーユーザーの割り当てでは、所有者を消防士IDに割り当て、消防士IDをユーザーに割り当てます。

スーパーユーザーのメンテナンスでは、消防士、コントローラー、および理由コードの割り当てをメンテナンスします。

[アクセス所有者]で、アクセス管理機能の所有者特権を管理します。

GRCソフトウェアライセンスに従って、アクセス管理ワークセンターに移動できます。アクセス制御アクティビティを管理するための複数のセクションがあります。

アクセス管理ワークセンターをクリックすると、次のセクションが表示されます-

- GRCの役割の割り当て

- アクセスリスク分析

- 緩和されたアクセス

- アクセスリクエストの管理

- 役割管理

- ロールマイニング

- 役割一括保守

- スーパーユーザーの割り当て

- スーパーユーザーのメンテナンス

- アクセスリクエストの作成

- コンプライアンス認定レビュー

- Alerts

- Scheduling

上記のセクションは、次の方法で役立ちます-

アクセスするとき risk analysisこのセクションでは、ユーザー、役割、HRオブジェクト、および組織レベル全体のアクセスリスクについてシステムを評価できます。アクセスリスクは、単一のユーザーまたは単一の役割、プロファイル、組織レベル、またはHRオブジェクトで使用できる場合に、エラーまたは不規則性の可能性を生み出す2つ以上のアクションまたはアクセス許可です。

使用する mitigated access このセクションでは、アクセスリスクを特定し、それらのリスクのレベルを評価し、ユーザー、ロール、およびプロファイルに軽減コントロールを割り当てて、アクセスルール違反を軽減できます。

に access request administration セクションでは、アクセスの割り当て、アカウント、およびレビュープロセスを管理できます。

使用する role management、単一の統合リポジトリ内の複数のシステムからの役割を管理します。

に role mining グループ機能を使用すると、関心のある役割をターゲットにして分析し、アクションを実行できます。

使用する role mass maintenance、複数の役割の承認と属性をインポートおよび変更できます。

に Superuser Assignment セクションでは、所有者に消防士IDを割り当て、消防士とコントローラーを消防士IDに割り当てることができます。

に Superuser Maintenance セクションでは、消防士とコントローラーの調査と保守、システムごとの理由コードの割り当てなどのアクティビティを実行できます。

使用する access request creation、アクセスの割り当てとアカウントを作成できます。

Compliance certification reviews ユーザーのアクセス、リスク違反、および役割の割り当てのレビューをサポートします。

使用する alerts、クリティカルまたは競合するアクションを実行するためにアプリケーションで生成できます。

使用する Scheduling Rule Setup Work Centerのセクションでは、継続的な制御監視と自動テストのスケジュールを維持し、関連するジョブの進行状況を追跡できます。

SAP GRCソリューションでは、権限オブジェクトを管理して、ユーザーがアクセスできるアイテムとデータを制限することができます。権限は、SAPシステムのワークセンターとレポートに関してユーザーがアクセスできるものを制御します。

GRCソリューションにアクセスするには、次のアクセス権が必要です。

- ポータル認証

- 該当するPFCGの役割

- アクセス制御、プロセス制御、およびリスク管理のためのPFCGの役割

以下にリストされている認証タイプは、GRCコンポーネント(AC、PC、およびRM)ごとに必要です。

| 役割名 | タイプ | 説明 | 成分 |

|---|---|---|---|

| SAP_GRC_FN_BASE | PFCG | 基本的な役割 | PCRM |

| SAP_GRAC_BASE | PFCG | 基本的な役割(SAP_GRC_FN_BASEを含む) | 交流 |

| SAP_GRC_NWBC | PFCG | NWBCでGRC10.0を実行する役割 | AC、PC、RM |

| SAP_GRAC_NWBC | PFCG | ACの簡略化されたNWBCワークセンターを実行する役割 | 交流 |

| GRC_Suite | ポータル | ポータルで10.0でGRCを実行するポータルの役割 | AC、PC、RM |

| SAP_GRC_FN_BUSINESS_USER | PFCG | 共通のユーザーロール | AC *、PC、RM |

| SAP_GRC_FN_ALL | PFCG | パワーユーザーの役割。PCおよびRMのエンティティレベルの承認をバイパスします | PCRM |

| SAP_GRAC_ALL | PFCG | パワーユーザーの役割 | 交流 |

| SAP_GRC_FN_DISPLAY | PFCG | すべてのユーザーロールを表示する | PCRM |

| SAP_GRAC_DISPLAY_ALL | PFCG | すべてのユーザーロールを表示する | 交流 |

| SAP_GRAC_SETUP | PFCG | カスタマイジングロール(IMGで設定を更新するために使用) | 交流 |

| SAP_GRC_SPC_CUSTOMIZING | PFCG | カスタマイジングロール(IMGで設定を更新するために使用) | PC |

| SAP_GRC_RM_CUSTOMIZING | PFCG | カスタマイジングロール(IMGで設定を更新するために使用) | RM |

| SAP_GRAC_RISK_ANALYSIS | PFCG | この役割は、SoDジョブを実行する権限を付与します | AC、PC、RM |

ポータルコンポーネントとNWBCでの承認

SAP GRC 10.0ソリューションでは、ワークセンターはポータルコンポーネントのPCDロールとNWBCのPFCGロールで定義されています(NetWeaver Business Client)。作業区は、各基本ロールで固定されています。ただし、SAPはこれらの役割を果たします。これらの役割は、要件に応じてお客様が変更できます。

サービスマップ内のアプリケーションフォルダと従属アプリケーションの場所は、SAP NetWeaverLaunchpadアプリケーションによって制御されます。サービスマップはユーザー認証によって制御されるため、ユーザーがアプリケーションを表示する権限を持っていない場合、それらはNetWeaverBusinessクライアントで非表示になります。

アクセス管理ワークセンターでロールの割り当てを確認するにはどうすればよいですか?

次の手順に従って、役割の割り当てを確認します-

Step 1 − NetWeaver BusinessClientのアクセス管理ワークセンターに移動します。

Step 2− GRCロール割当でビジネスプロセスを選択し、サブプロセスロールレベルに移動します。[次へ]をクリックして、役割セクションの割り当てを続行します。

マスターデータワークセンターで役割の割り当てを確認するにはどうすればよいですか?

Step 1 −マスタデータワークセンタ→組織に移動します。

Step 2 −次のウィンドウで、リストから任意の組織を選択し、[開く]をクリックします。

Step 3 − Note 組織の横の三角形はサブ組織があることを意味し、組織の横のドットはそれが最低レベルであることを意味します。

Step 4−サブプロセスタブ→サブプロセスの割り当てをクリックします。次に、1つまたは2つのサブプロセスを選択し、[次へ]をクリックします。

Step 5 −変更を加えずに、[コントロールの選択]ステップで[完了]をクリックします。

Step 6−リストから最初のサブプロセスを選択し、[開く]をクリックします。サブプロセスの詳細が表示されます。

Step 7− [役割]タブをクリックします。リストから役割を選択し、[割り当て]をクリックします。

SAP GRC Access Controlは、UMEロールを使用して、システムでのユーザ権限を制御します。管理者は、ユーザーがアクセス権を構築するために使用できるUMEロールの最小エンティティを表すアクションを使用できます。

1つのUMEロールには、1つ以上のアプリケーションからのアクションを含めることができます。のユーザーにUMEロールを割り当てる必要がありますUser Management Engine (UME)。

UMEでの承認

ユーザーが特定のタブにアクセスできない場合、ユーザーがそのタブにアクセスしようとしても、ユーザーがログオンしてもタブは表示されません。タブのUMEアクションがその特定のユーザーに割り当てられている場合、そのユーザーはその機能にアクセスできます。

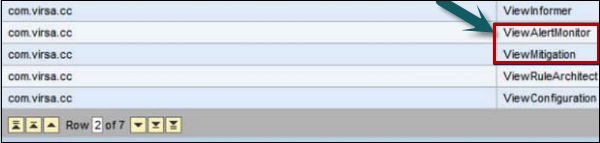

CCタブで使用可能なすべての標準UMEアクションは、タブにあります。 “Assigned Actions” の Admin User。

UMEの役割

管理者ロールを作成し、このロールをスーパーユーザーに割り当てて、SAPコンプライアンスキャリブレータ関連のアクティビティを実行する必要があります。実装時にSAPGRCアクセス制御の下で作成できるさまざまなCCロールがあります-

- CC.ReportingView

Description −コンプライアンスキャリブレータの表示とレポート

- CC.RuleMaintenance

Description −コンプライアンスキャリブレータルールのメンテナンス

- CC.MitMaintenance

Description −コンプライアンスキャリブレータ緩和のメンテナンス

- CC.Administration

Description −コンプライアンスキャリブレータの管理と基本構成

ユーザーメンテナンスエンジンを開く方法は?

UMEを使用すると、アクセス制御の下でさまざまな主要なアクティビティを実行できます-

- ユーザーとロールのメンテナンスを実行できます

- ユーザーデータソースの構成に使用できます

- セキュリティ設定とパスワードルールを適用できます

UMEを開くには、次のURLを使用する必要があります-

http://<hostname>:<port>/useradmin

SAP GRC 10.0では、Access Control Launch Padを使用して、GRC AccessControlの主要な機能を維持できます。これは、次の目的で使用できる単一のWebページです。Risk Analysis and Remediation (RAR)。

GRC Access Controlでは、リスク分析と修復(RAR)機能を使用して、セキュリティ監査と職務分掌(SoD)分析を実行できます。これは、以下の規制コンプライアンスに関連するリスクと監査の問題を特定、分析、および解決するために使用できるツールです。ここでは、以下を共同で定義することもできます。

- エンタープライズロール管理(ERM)

- 準拠ユーザープロビジョニング(CUP)

- スーパーユーザー特権管理

NWBCで新しいランチパッドを作成する

次の手順に従って、NWBCで新しいLaunchpadを作成します-

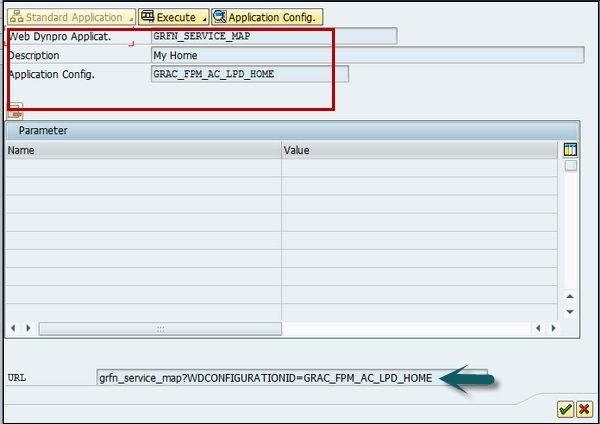

Step 1 − PFCGロールに移動し、ロールSAP_GRAC_NWBCを開きます

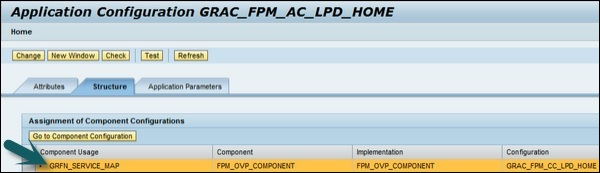

Step 2 − [マイホーム]アイテムを右クリックすると、呼び出されているアプリケーションが grfn_service_map?WDCONFIGURATIONID=GRAC_FPM_AC_LPD_HOME 構成IDは GRAC_FPM_AC_LPD_HOME。

Step 3 −選択 application config ボタンをクリックすると、アプリケーション設定画面→表示ボタンが表示されます。

Step 4 −ディスプレイをクリックすると、この画面が表示されます−

Step 5 −今度は Component Configuration ボタン。

Step 6 −をクリックします Configure UIBBこの画面のボタン。次の画面が表示されます-

Step 7−マップするLaunchpadを選択できます。新しいLaunchpadを作成する場合は、それを新しい役割にマップすることもできます。

Step 8 −新しいLaunchpadを作成するには、以下を定義します−

必要なメニュー項目を使用して新しいランチパッドを作成します。

アプリケーションの新しい構成を作成します GRFN_SERVICE_MAP または、構成IDをコピーできます GRAC_FPM_AC_LPD_HOME さらにカスタマイズします。

新しい構成で、関連付けるランチパッドを選択します。

新しいロールを作成し、webdynproアプリケーションを追加します GRFN_SERVICE_MAP 前の手順で作成したカスタム構成IDを使用してそれに接続します。

SAP GRC 10.0ソリューションでは、マスターデータと組織構造がアクセス制御、プロセス制御、およびリスク管理間で共有されます。プロセス制御はまた、リスク管理プロセスと特定の機能を共有します。

以下は、アクセス制御と共有される主な機能です-

アクセス制御とプロセス制御は、以下の領域でコンプライアンス構造を共有します-

プロセス制御ソリューションでは、SAP GRC10.0ソリューションでのアクセス制御の緩和制御として制御が使用されます。

アクセス制御とプロセス制御は同じ組織を共有します。

プロセス制御では、プロセスはアクセス制御のビジネスプロセスとして使用されます。

プロセス制御とアクセス制御は、アクセスリスク分析と統合されて、職務分掌SoDを監視します。

The menu areas common to both Process Control and Risk Management are −

- GRCの役割の割り当て

- プロセス制御プランナー

- リスク管理プランナー

- 中央代表団

以下は、プロセス制御とリスク管理の間の主要な統合ポイントです。

新しいコントロールポイントは、リスク管理のプロセス制御を目的とすることができます。

新しいコントロールが提案された場合、プロセスコントロールはリスク管理からの要求を評価する必要があります。

リスク管理は、プロセス制御の結果を使用して新しい制御を評価します。

リスク管理では、プロセス制御の既存の制御をリスク管理の応答として使用することもできます。

Internal Audit Managementリスク管理およびプロセス制御からの情報を処理して、監査計画で使用できるようにします。監査提案は、必要に応じて処理するために監査管理に転送でき、監査項目を使用してレポート用の問題を生成できます。IAMは、完全な監査計画を実行し、監査項目を作成し、監査ユニバースを定義し、監査レポートと監査問題を作成および表示できる場所を提供します。

Internal Audit Management Work Center 次の活動の中心的な場所を提供します-

- 組織の監査ユニバースを定義する

- 監査リスク評価

- 監査コンプライアンスの手順を定義するための監査計画

- 監査アクションからの問題の監査

- レポートを監査して、監査可能なエンティティにどのようなリスクがあるかを確認します

Audit Universeには、ビジネスユニット、基幹業務、または部門として分類できる監査エンティティが含まれています。監査エンティティは監査計画戦略を定義し、これらをプロセス制御およびリスク管理にリンクして、リスク、制御などを見つけることができます。

監査可能なエンティティを作成する

ここで、監査可能なエンティティを作成する方法を理解しましょう。

Step 1 −に移動 /nwbc ワークセンターを開くための上部のオプション

Step 2 − SAP NetWeaver Business Clientで、IAMワークセンターに移動します。

Step 3 −内部監査管理→監査ユニバースにナビゲートします

Step 4 −をクリックします Create ボタンをクリックしてに移動します General タブ。

Step 5 −監査可能エンティティについて次の詳細を入力します−

- Name

- Description

- Type

- Status

- 追加情報を追加するための注意事項

Step 6 −に移動 Audit Plan タブをクリックして、監査提案と監査計画提案を転送日とともに表示します。

Step 7 −を選択します attachments and links タブを使用して、任意のタイプのファイルまたはリンクを追加します。

Step 8 −必要な詳細を入力すると、次のオプションから選択できます−

- 選択する Save エンティティを保存します。

- 選択する Close 保存せずに終了します。

SAPプロセス制御—リスク評価の監査

監査リスク評価は、組織がリスク評価を見つけ、リスク評価のランク付けを確立するための基準を定義するために使用されます。各監査可能エンティティは、ARRの管理フィードバックに従って評価されます。ARRを使用して、次の機能を実行できます-

監査可能なエンティティとリスク要因のセットを見つけることができます。

各監査可能エンティティのリスク要因のリスクスコアを定義および評価します。

リスクスコアに従って、監査可能なエンティティを評価できます。

さまざまな監査可能なエンティティのリスクスコアを比較することにより、ARRから監査計画を生成することもできます。これに加えて、リスクスコアの高い監査可能なエンティティを選択し、監査提案と監査計画提案を生成できます。

監査リスク評価を作成する

監査リスク評価を作成する手順を理解しましょう

Step 1 − SAP NetWeaver Business Clientで、IAMワークセンターに移動します。

Step 2 −内部監査管理→監査リスク評価→登録にナビゲートします

Step 3 − [全般]タブで、次の詳細を入力します−

- Name

- Description

- から有効

- 有効

- 担当者

- Status

Step 4 −監査可能なエンティティに移動し、をクリックします Add 監査可能なエンティティから選択するボタン。

Step 5 −に移動 Risk Factor タブをクリックし、 ARR危険因子。選択するAdd リスクファクターを追加するには→OK。

Step 6 −に移動 Risk Scoresタブでエンティティを選択し、リスクファクターテーブルにリスクスコアを入力します。クリックCalculate平均スコアを表示するボタン。詳細を入力するには、[リスクレベルとリスク優先度]列に移動します。

に移動 Audit Plan Proposalタブをクリックして、監査計画の提案を作成していることを確認します。エクスポートを選択してExcelスプレッドシートを作成し、ARRの情報を表形式で表示します。

選択する Save 監査可能なエンティティの監査リスク評価を保存するボタン。

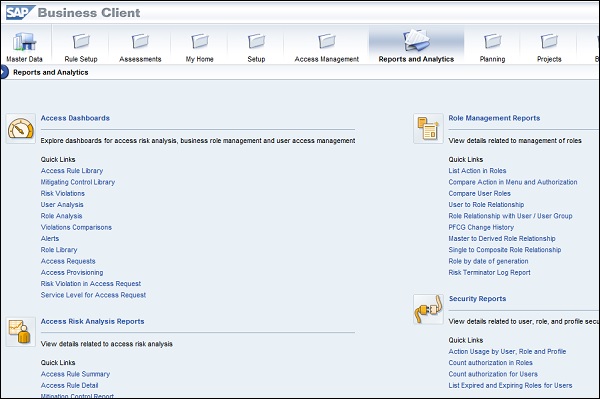

ワークセンターは、GRC機能全体の中央アクセスポイントを提供します。これらは、アプリケーションアクティビティに簡単にアクセスできるように編成されており、メニューグループとその他のアクティビティへのリンクが含まれています。

次のワークセンターは、アクセス制御、プロセス制御、およびリスク管理によって共有されます-

- 私の家

- マスターデータ

- ルールの設定

- Assessments

- アクセス管理

- レポートと分析

主要なワークセンターについて説明しましょう。

私の家

My Home Work Centerは、プロセス制御、リスク管理、およびアクセス制御によって共有されます。これにより、GRCアプリケーションで割り当てられたタスクとアクセス可能なオブジェクトを管理できる一元化された場所が提供されます。マイホームにはいくつかのセクションがあります。作業受信ボックスのセクションを理解しましょう-

作業受信ボックス

Work Inboxを使用すると、GRCソフトウェアで処理する必要のあるタスクを表示できます。

タスクを処理する場合は、表のタスクをクリックしてください。

タスクを処理できるワークフローウィンドウが開きます。

マスターデータ

マスターデータワークセンターは、プロセス制御、リスク管理、およびアクセス制御によって共有されます。プロセス制御マスタデータワークセンタには、以下のセクションが含まれています-

- Organizations

- 規制とポリシー

- Objectives

- 活動とプロセス

- リスクと対応

- Accounts

- Reports

ここで、マスターデータワークセンターの下の主要なワークセンターについて説明します-

Organizations −関連する割り当てによるコンプライアンスとリスク管理のための会社の組織構造を維持する

Mitigation Controls −職務の分離、重大なアクション、および重大な許可アクセス違反を軽減するための制御を維持する

緩和制御を作成するには、[作成]ボタンをクリックします。

新しいウィンドウが表示され、緩和制御の詳細を入力して、[保存]ボタンをクリックします。

レポートと分析

Reports and Analytics Work Centerは、プロセス制御、リスク管理、およびアクセス制御によって共有されます。プロセス制御レポートおよび分析ワークセンターは、GRCアプリケーションのコンプライアンスセクションで構成されています。

コンプライアンスセクションでは、プロセス制御の下で次のレポートを作成できます-

評価ステータスダッシュボード

さまざまな事業体全体の企業コンプライアンスの全体的なステータスの概要を示し、さまざまなレベルとディメンションでデータを表示するための分析機能とドリルダウン機能を提供します。

調査結果

調査結果を表示します。

データシート

サブプロセスおよびコントロールのマスターデータ、評価、および修復アクティビティに関する包括的な情報を提供します。

データシート機能を使用する次の役割-

Internal Auditors −データシートを使用して、GRCの下にある組織のコントロールとサブプロセスの全体像を把握できます。

Process Owners− GRCアプリケーションでは、プロセス所有者とコントロール所有者は、サブプロセスの概要を取得するためにデータシートを要求できます。データシート情報は、サブプロセスの定義、サブプロセスで完了した評価、サブプロセスに含まれるコントロール、およびこれらのコントロールで実行される評価とテストを提供します。

Control Owners−コントロールの所有者は、データシートを使用してコントロールの設計を確認できます。コントロールの所有者は、コントロールを評価して、コントロールとその有効性を確認できます。

External Auditors−データシートは外部監査人が使用できます。これを使用して、コントロールまたはサブプロセスを調査するための情報を要求できます。

Note −アクセス管理、評価、ルール設定などの他のワークセンターも、プロセス制御、アクセス制御、リスク管理によって共有されます。

プロセス制御アクセス管理ワークセンターには、GRCロール割り当てセクションがあります。

すべてのビジネスにおいて、職務分掌(SoD)リスク管理を実行する必要があります。これは、リスク認識からルール構築の検証、および継続的なコンプライアンスに従うためのその他のさまざまなリスク管理活動までです。

さまざまな役割に従って、GRCシステムで職務の分離を実行する必要があります。SAP GRCは、SoDリスク管理の下でさまざまな役割と責任を定義しています-

ビジネスプロセスの所有者

ビジネスプロセスの所有者は、次のタスクを実行します-

- リスクを特定し、監視のためのリスクを承認する

- ユーザーアクセスを含む修復を承認する

- 競合を軽減するための設計管理

- アクセスの割り当てまたは役割の変更を伝達する

- プロアクティブな継続的なコンプライアンスを実行します

上級役員

上級役員は次のタスクを実行します-

- 事業領域間のリスクを承認または拒否する

- 選択したリスクの軽減管理を承認する

セキュリティ管理者

セキュリティ管理者は次のタスクを実行します-

- GRCツールとセキュリティプロセスの所有権を引き受ける

- リスク条件を特定するためのルールを設計および維持する

- GRCの役割をカスタマイズして、役割と責任を実施します

- 役割レベルでSoDの競合を分析および修正する

監査人

監査人は次のタスクを実行します-

- 定期的なリスク評価

- 監査目的のための特定の要件を提供する

- ルールと緩和制御の定期的なテスト

- 外部監査人間の連絡役を務める

SoDルールキーパー

SoD RuleKeeperは次のタスクを実行します-

- GRCツールの構成と管理

- 整合性を確保するためにルールの制御を維持します

- 基盤とGRCサポートセンター間の連絡役として機能します

GRCのSAPRisk Managementは、企業パフォーマンスのリスク調整済み管理を管理するために使用されます。これにより、組織は効率を最適化し、有効性を高め、リスクイニシアチブ全体の可視性を最大化できます。

以下は key functions リスク管理の下で-

リスク管理は、上位のリスク、関連するしきい値、およびリスクの軽減に向けた組織の調整に重点を置いています。

リスク分析には、定性的および定量的分析の実行が含まれます。

リスク管理には、組織内の主要なリスクの特定が含まれます。

リスク管理には、リスクの解決/改善戦略も含まれます。

リスク管理は、すべてのビジネス機能にわたって主要なリスクとパフォーマンスの指標の調整を実行し、早期のリスクの特定と動的なリスクの軽減を可能にします。

リスク管理には、既存のビジネスプロセスと戦略の予防的な監視も含まれます。

リスク管理のフェーズ

ここで、リスク管理のさまざまなフェーズについて説明します。以下は、リスク管理のさまざまなフェーズです。

- リスク認識

- ルールの構築と検証

- Analysis

- Remediation

- Mitigation

- 継続的なコンプライアンス

リスク認識

リスク管理下のリスク認識プロセスでは、以下のステップを実行できます。

- 承認リスクを特定し、例外を承認する

- リスクを明確にし、高、中、低に分類します

- 将来の監視のための新しいリスクと条件を特定する

ルールの構築と検証

ルールの構築と検証で次のタスクを実行します-

- 環境のベストプラクティスルールを参照する

- ルールを検証する

- ルールをカスタマイズしてテストする

- テストユーザーとロールケースに対して検証する

分析

分析で次のタスクを実行します-

- 分析レポートを実行する

- クリーンアップの取り組みを見積もる

- 役割とユーザーを分析する

- 分析に基づいてルールを変更する

- 実行されたリスクを区別するためのアラートを設定する

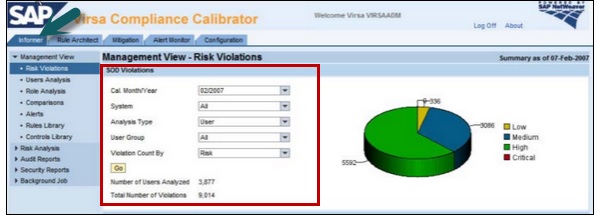

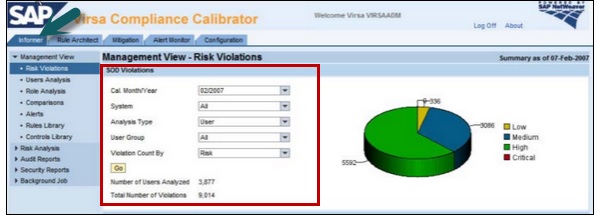

管理の観点から、重大度と時間でグループ化されたリスク違反のコンパクトなビューを見ることができます。

Step 1 − Virsa ComplianceCalibrator→Informerタブに移動します

Step 2 − SoD違反の場合、円グラフと棒グラフを表示して、システムランドスケープの現在および過去の違反を表すことができます。

以下は、これらの違反に対する2つの異なる見解です-

- リスクレベル別の違反

- プロセスによる違反

修復

修復中の次のタスクを実行します-

- リスクを排除するための代替案を決定する

- 分析を提示し、是正措置を選択します

- 是正措置の承認を文書化する

- 役割またはユーザー割り当てを変更または作成する

緩和

緩和の下で次のタスクを実行します-

- リスクを軽減するための代替コントロールを決定する

- 紛争の承認と監視について経営陣を教育する

- 緩和制御を監視するプロセスを文書化する

- コントロールを実装する

継続的なコンプライアンス

継続的なコンプライアンスの下で次のタスクを実行します-

- 役割とユーザー割り当ての変更を伝達する

- 役割とユーザーへの変更をシミュレートする

- アラートを実装して、選択したリスクを監視し、制御テストを軽減します

リスク分類

リスクは会社の方針に従って分類する必要があります。以下は、リスクの優先順位と会社の方針に従って定義できるさまざまなリスク分類です。

クリティカル

重要な分類は、詐欺やシステムの中断によって危険にさらされる可能性が非常に高い企業の重要な資産を含むリスクに対して行われます。

高い

これには、物理的または金銭的な損失、または詐欺、資産の損失、システムの障害などのシステム全体の混乱が含まれます。

中

これには、システム内のマスターデータの上書きなどの複数のシステムの中断が含まれます。

低

これには、生産性の損失またはシステム障害が詐欺またはシステムの中断によって損なわれ、損失が最小限であるリスクが含まれます。

SAP GRC 10.0リスク管理では、リスク修正フェーズによって、ロールのリスクを排除する方法が決定されます。修復フェーズの目的は、リスク管理下の問題を排除するための代替案を決定することです。

役割の問題を解決するには、次のアプローチが推奨されます-

単一の役割

開始するのが簡単で最も簡単な方法であるため、単一の役割から開始できます。

職務分掌のSoD違反が再導入されていないかどうかを確認できます。

複合的な役割

さまざまな分析を実行して、ユーザーアクションの割り当てまたは削除に関するユーザー割り当てを確認できます。

前のトピックで説明したように、分析には管理ビューまたはリスク分析レポートを使用できます。

リスク修復では、セキュリティ管理者が計画を文書化し、ビジネスプロセス所有者が関与して計画を承認する必要があります。

SAP GRC —レポートタイプ

必要な分析に従って、さまざまなリスク分析レポートを生成できます-

Action Level −これを使用して、アクションレベルでSoD分析を実行できます。

Permission Level −これは、アクションおよび許可レベルでSoD分析を実行するために使用できます。

Critical Actions −これは、重要な機能の1つにアクセスできるユーザーを分析するために使用できます。

Critical Permissions −これは、1つの重要な機能にアクセスできるユーザーを分析するために使用できます。

Critical Roles/Profiles −これは、重要な役割またはプロファイルにアクセスできるユーザーを分析するために使用できます。

SAP GRC 10.0では、職務分掌SoDをビジネスプロセスから分離できない場合に、軽減制御を使用することができます。

例

組織で、SoDの競合が欠落する原因となるビジネスプロセス内の役割を人が担当するシナリオを考えてみます。

緩和制御に可能なさまざまな例があります-

- リリース戦略と承認制限

- ユーザーログのレビュー

- 例外レポートのレビュー

- 詳細な分散分析

- セキュリティインシデントの影響をカバーする保険を確立する

緩和制御タイプ

SAPGRCリスク管理の下での緩和制御には2つのタイプがあります-

- Preventive

- Detective

予防的緩和管理

予防的緩和制御は、リスクが実際に発生する前にリスクの影響を軽減するために使用されます。予防的緩和管理の下で実行できるさまざまなアクティビティがあります-

- Configuration

- ユーザー出口

- Security

- ワークフローの定義

- カスタムオブジェクト

探偵緩和コントロール

探偵緩和制御は、アラートを受信してリスクが発生したときに使用されます。この場合、是正措置を開始する責任者がリスクを軽減します。

あなたが探偵緩和制御の下で実行できるさまざまな活動があります-

- 活動報告

- 計画と実際のレビューの比較

- 予算レビュー

- Alerts

移行制御の設定

次の手順に従って、移行制御を設定します-

Step 1 − SAPGRCアクセス制御にログインします。

Step 2−ユーザーレベルでリスク分析を実行します。以下の詳細を入力してください-

- レポートタイプ

- レポート形式

Step 3 − [実行]をクリックします

Step 4 −次のスクリーンショットのように、異なるレポートタイプを切り替えることができます−

Step 5 − SAP GRC Access Controlにログオンし、ロールレベルでリスク分析のバックグラウンドジョブをスケジュールします。

次の詳細を入力してください-

- レポートタイプ-許可レベル

- レポート形式-まとめ

Step 6 −クリック Run in Background 次のスクリーンショットに示すように-

Step 7 −次のウィンドウで、 Start Immediately。次に、をクリックしますOK。

SAP GRC 10.0では、スーパーユーザー特権管理を組織に実装して、現在の緊急ユーザーアプローチで会社が経験する過度の承認とリスクを排除する必要があります。

スーパーユーザー権限の主な機能は次のとおりです-

スーパーユーザーが制御された監査可能な環境内で緊急活動を実行できるようにすることができます

スーパーユーザーを使用すると、より高い認証権限にアクセスするすべてのユーザーアクティビティをレポートできます。

より高いアクセス権限を使用する理由を文書化するために使用できる監査証跡を生成できます。

この監査証跡は、SOXコンプライアンスに使用できます。

スーパーユーザーは消防士として機能し、次の追加機能を持つことができます-

緊急事態において、通常の役割またはプロファイル以外のタスクを実行するために使用できます。

特定の個人(所有者)のみが消防士IDを割り当てることができます。

使用状況を監視および記録するための監査レイヤーを作成しながら、ユーザーに拡張機能を提供します。

スーパーユーザー特権管理での標準の役割

スーパーユーザー特権管理には、次の標準ロールを使用できます-

/ VIRSA / Z_VFAT_ADMINISTRATOR

- これには、消防士を構成する機能があります

- 消防士の役割の所有者と管理者を消防士IDに割り当てます

- レポートの実行

/ VIRSA / Z_VFAT_ID_OWNER

- 消防士IDを消防士ユーザーに割り当てる

- 消防士の履歴ログをアップロード、ダウンロード、表示する

VIRSA / Z_VFAT_FIREFIGHTER

- 消防士プログラムにアクセスする

スーパーユーザーの実装方法を理解しましょう。

次の手順で作業することにより、消防士IDを実装できます-

Step 1 −ビジネスプロセス領域ごとに消防士IDを作成します

Step 2 −消防タスクを実行するために必要な役割とプロファイルを割り当てます。

プロファイルSAP_ALLを割り当てないでください

Step 3 − Tコードを使用– SU01

Step 4 −クリック Create ボタンをクリックして、新しいユーザーを作成します。

Step 5 −上記のようにユーザーIDに消防士の役割を割り当てます−

該当するユーザーIDに消防士の役割を割り当てます。

管理者ロール/ VIRSA / Z_VFAT_ADMINISTRATORをスーパーユーザー特権管理管理者に割り当てます。

管理者ユーザーには消火活動を割り当てないでください

標準ロール/ VIRSA / Z_VFAT_FIREFIGHTERを-に割り当てます

- Firefighter ID −ログオンに使用されるサービスユーザー

- Firefighter user −万が一の場合に消防士として行動する標準ユーザー

ID所有者の役割/ VIRSA / Z_VFAT_ID_OWNERを-に割り当てます

所有者-誰に割り当てられるかを決定する責任があります

コントローラー-消防士IDが、使用されている自分の事業領域の緊急消防士IDの責任である場合に通知を受け取ります。

Step 6 −に移動 Roles タブをクリックし、要件に従って上記の役割を選択します。

Step 7 −消防士IDへの内部スイッチのRFC宛先を作成します−

名前-RFC接続名を入力します

接続タイプ− 3

説明を入力してください

(ユーザー名、パスワード、またはその他のログオンデータは必要ありません)

セキュリティテーブルに各消防士IDのパスワードを入力します。パスワードはハッシュ値として保存され、管理者が値を保存すると読み取れなくなります。

Step 8 −消防士のログを作成するために、バックグラウンドジョブをスケジュールできます。

ジョブに名前を付ける /VIRSA/ZVFATBAK 次のスクリーンショットのように-

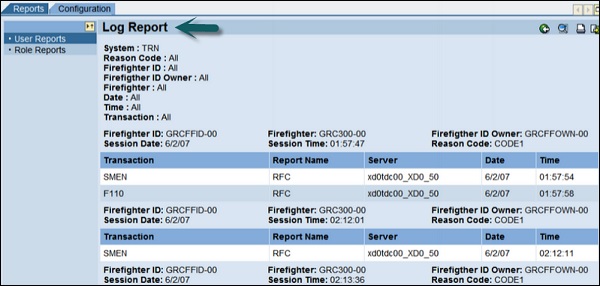

スーパーユーザーログ

スーパーユーザーログのこれらの手順を理解しましょう。

Step 1 − Tコードを使用する−トランザクション− / n / VIRSA / ZVFAT_V01

Step 2 −ツールボックス領域にログが表示されるようになりました。

Step 3 −使用できます transaction code — SM37 個々のユーザーのログを確認します。

Web GUIを使用して、すべての消防士情報にアクセスすることもできます。SAPGRCアクセス制御→スーパーユーザー特権管理に移動します。

そのため、さまざまなSAPバックエンドシステム上のさまざまなFirefighterインストールのデータにアクセスできます。そしてit is not necessary to log on to each system anymore。

組織ルールを使用して、強化されたリスク分析を実装できます。シェアードサービスビジネスユニットでは、組織ルールを使用して、リスク分析とユーザーグループの管理の手順を実行できます。

ユーザーが架空のベンダーを作成し、金銭的利益を得るために請求書が生成された場合を考えてみます。

このシナリオを排除するために、会社コードを有効にして組織ルールを作成できます。

この状況を防ぐために、次の手順を実行する必要があります-

- 関数で組織レベルのフィールドを有効にする

- 組織ルールを作成する

- 組織のユーザーマッピングテーブルを更新する

- リスク分析Webサービスを構成する

関数で組織レベルのフィールドを有効にする

次の手順に従って、機能の組織レベルのフィールドを有効にします-

共有サービス環境で組織レベルごとに分離される機能を見つけます。

影響を受けるトランザクションの権限を維持します。

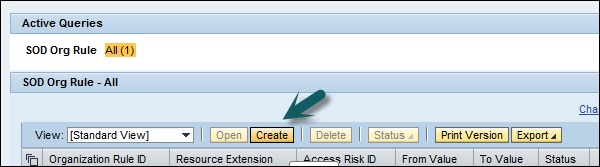

組織ルールを作成する

次の手順に従って、組織ルールを作成します-

Step 1 −組織フィールドのすべての可能な値に対して組織ルールを作成します。

Step 2 −ルールアーキテクト→組織レベル→作成に移動します

Step 3 −組織ルールIDフィールドに入力します。

Step 4 −関連するタスクを入力します。

Step 5 −組織レベルのフィールドを定義し、それらをブール演算子と組み合わせます。

Step 6 −クリック Save 組織ルールを保存するためのボタン。

組織ルールを使用する利点

ここで、組織ルールを使用する利点を理解しましょう。

企業の組織ルールを使用して、次の機能を実装できます-

組織ルールを使用して、共有サービスを実装できます。彼らは組織の制限の助けを借りて職務を分離します。

リスク分析→組織レベルに移動します

ユーザーに対して分析タイプの組織ルールのリスク分析を実行します

次の出力が表示されます-

リスク分析は、ユーザーが競合する各機能で同じ特定の会社コードにアクセスできる場合にのみリスクを示します。

組織には、さまざまな組織階層レベルのコントロール所有者がいます。アクセスのレベルに応じて、リスクを管理および軽減する必要があります。

以下は、組織のコントロール所有者です-

- グローバルレベルの1人のコントロール所有者

- 地域レベルのさまざまなコントロール所有者

- ローカルレベルの複数のコントロール所有者

緩和制御をさまざまなレベルの責任に割り当てる必要があります。地域および地方レベルでリスク違反が発生した場合は、最高レベルでリスク軽減を実行する必要があります。

組織階層で軽減制御を使用するために、組織レベルでリスク分析を実行し、ユーザーがすべての子組織ルールに違反し、親ルールの条件を満たす場合、親ルールのみが表示されるとします。次の方法でリスク軽減を実行できます-

- ユーザーレベルでの緩和

- 組織レベルでの緩和

SAO GRC 10.0では、ワークフローは次の状況でトリガーされます-

- リスクを作成または更新するため。

- 緩和コントロールを作成または更新します。

- 緩和制御を割り当てるため。

ワークフローベースのリスクをアクティブ化し、メンテナンスを管理する

リスク分析と修復でワークフローベースの変更管理アプローチに従う場合、次の手順を実行する必要があります。

- [構成]タブ→ワークフローオプションに移動します

- 以下のパラメータを設定します-

- パラメータRiskMaintenanceをYESに設定します

- パラメータMitigationControlMaintenanceをYESに設定します

- パラメータMitigationをYESに設定します

- ワークフローWebサービスのURLを設定する-

http://<server>:<port>/AEWFRequestSubmissionService_5_2/Config1?wsdl&style=document- ワークフローのカスタマイズは、ワークフローエンジン内で実行する必要があります。

ワークフローベースのリスクと制御のメンテナンス

リスクを維持する場合、または統制がSAP GRCにある場合は、以下のステップを実行します。

Step 1 −アクセス制御では、ワークフローがトリガーされて、リスクまたは制御ワークフローが実行されます。

Step 2 −必要な承認を取得した場合、承認手順は顧客の要件によって異なります。

Step 3 −完全な承認プロセスを文書化した監査証跡を取得します。

SAP GRC —グローバルトレードサービス

SAP GRC Global Trade Servicesを使用すると、組織内の国境を越えた商品のサプライチェーンを改善できます。このアプリケーションを使用すると、取引プロセスを自動化し、コストを管理してペナルティのリスクを軽減し、インバウンドおよびアウトバウンドプロセスを管理することができます。

GTSを使用して、作成できます centralize single repository これは、すべてのコンプライアンスマスターデータとコンテンツを含めるために使用されます。

以下は、グローバルトレードサービスを使用する主な利点です-

これは、グローバル取引のコンプライアンスを管理するためのコストと労力を削減するのに役立ちます。

時間のかかる手動タスクを軽減し、生産性の向上に役立ちます。

貿易コンプライアンス違反に対する罰則を軽減します。

ブランドとイメージを作成および改善し、認可または拒否された当事者との取引を回避するのに役立ちます。

顧客満足への道を開き、サービスの品質を向上させます。

通関手続きを行うことで入出庫プロセスを迅速化し、不必要な遅延を取り除くのにも役立ちます。

SAPERPとSAPGlobal TradeServicesの統合

次の図は、SAPERPとSAPGlobal TradeServices間の統合のプロセスフローを示しています-

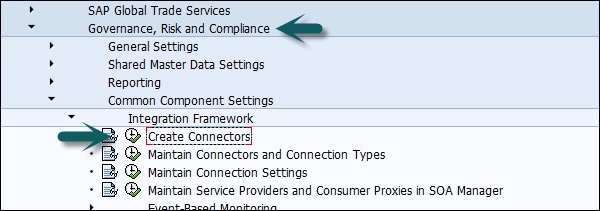

SAP GRCをインストールする場合、GRCで実行する必要のあるさまざまな構成と設定があります。主な活動は次のとおりです。

GRCでコネクタを作成する

コネクタを使用するようにAMFを構成する

コールバックコネクタの作成

GRCでの接続の作成は、Tコード-SM59を使用してRFC接続を作成する標準的なプロセスです。

SAP GRCは、SAP EasyAccess→GovernanceRiskComplianceフォルダの下にあります。

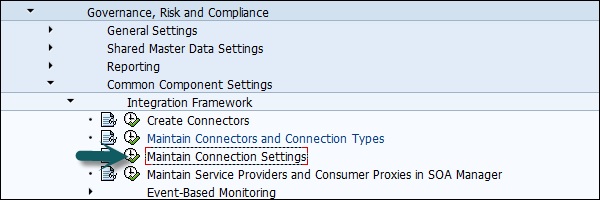

Step 1 − SAP Easy Accessメニューを開き、Tコードを使用します− SPRO

Step 2 − SAPリファレンスIMG→共通コンポーネント設定→統合フレームワーク→コネクタの登録で、ガバナンス、リスクおよびコンプライアンスに移動します。

Step 3 −コネクタの作成は、SM59接続を作成するためのショートカットです。

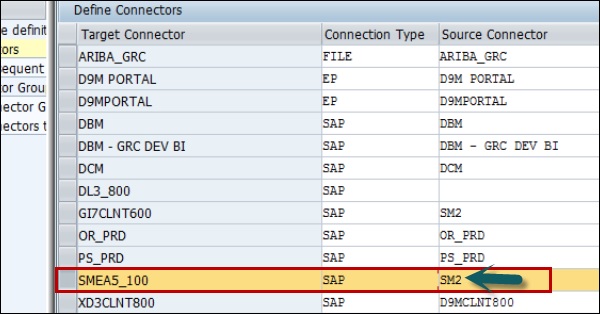

Step 4 −既存の接続を確認するには、コネクタと接続タイプの保守に進みます−

以下に示すようにコネクタタイプを確認できます。これらのコネクタタイプは、さまざまな目的の構成に使用できます-

ローカルシステムコネクタは、義務違反の分離を監視するためにSAP BusinessObjects AccessControlアプリケーションと統合するために使用されます

Webサービスコネクタは、外部パートナーのデータソースに使用されます(セクションを参照)

SAPシステムコネクタは、他のすべての場合に使用されます。

Step 5 −に移動 Connection Type Definition タブ-

Step 6−SM59で以前に定義されたコネクタのどれを監視に使用できるかを定義します。コネクタの定義に移動

Step 7−画面にコネクタ名—SMEA5_100が表示されます。これは、ECCシステムへのコネクタを示すコネクタです。

監視対象システムで定義され、ここで構成されているGRCシステムを指すように構成されているコネクターの名前をリストする3番目の列。

SMEA5_100は、GRCシステムの別のコネクタであり、監視対象のERPシステムを指します。SM2はECCシステムのコネクタであり、GRCシステムを指します。

Step 8 −左側にコネクタグループ画面を定義します。

Step 9 −ここでは、自動監視用のすべてのコネクタ構成が、という構成グループに属していることを確認する必要があります。 Automated Monitoring 上に示すように define automated monitoring connector group。

Step 10 −に移動 assign connectors to connector group 左側にあります。

Step 11 −上記のスクリーンショットに記載されているように、コネクタをAMコネクタグループに割り当てます。

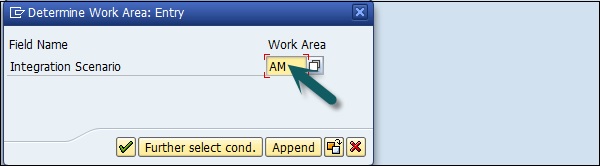

Step 12 −に移動 Maintain Connection Settings 次のスクリーンショットのようにメインメニューで。

Step 13 −必要な統合シナリオを入力する必要があります。次のスクリーンショットのようにAMを入力してください。

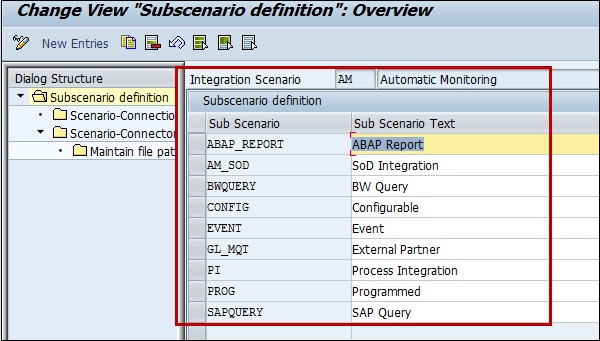

Step 14−上のスクリーンショットに示されているように、緑色のチェックマークをクリックします。9つのサブシナリオを含む次の画面に移動します。

強調表示されたボックスには、サブシナリオと呼ばれる9つのエントリが表示され、これらはProcess Control10でサポートされているさまざまなタイプのデータソースとビジネスルールを表しています。

Step 15 −システムを監視するには、対応するコネクタをそのサブシナリオにリンクする必要があります。

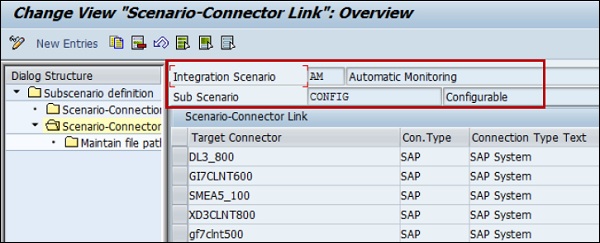

Step 16 −構成するサブシナリオを選択してから、以下に示すように左側のシナリオコネクタリンクを選択します−

Step 17 −次の画面が表示されます−

Step 18 −そのシナリオに使用するコネクタは、そのサブシナリオのリストにまだ含まれていません。

- 上部の[新規エントリ]ボタンをクリックして追加できます。

- これらの推奨事項に従って、サブシナリオを追加できます-

- ABAPアプリケーション-ABAPレポート、SAPクエリ、設定可能なプログラム

- SAP BW −BWクエリ

- 非SAPシステム-外部パートナー

- プロセスインテグレーター-PI

- GRCシステム-SoD統合

SAP GRC Process Controlでは、データソースを登録することができます。ここで、デザイン時のユーザーインターフェイスは、ビジネスクライアントの[ルール設定]オプションの下にあります。

あなたが見つけることができる継続的な監視セクションに移動します Data Sources そして Business Rules オプション。

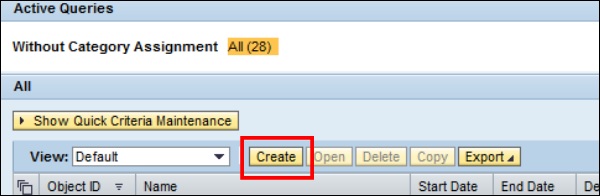

新しいデータソースを作成するには、[データソース]→[作成]をクリックします。

次のフィールドには、データソースを定義するための3つの異なるタブが表示されます。

- [一般]タブ

- オブジェクトフィールド

- リンクと添付ファイル

[全般]タブで、次の詳細を入力します-

- データソースの名前

- 有効期間の開始日

- 有効期間の終了日

- Status

に移動 Object Field タブで、次のフィールドを選択します-

SAP GRC 10.0では、ビジネスルールを使用してデータソースからのデータストリームをフィルタリングし、そのデータに対してユーザー設定の条件/計算を適用して、注意が必要な問題があるかどうかを判断できます。

ビジネスルールの種類は、純粋にデータソースの種類に依存します。

[ルール設定]の[ビジネスルール]に移動します。

新しいビジネスルールを作成するには、いくつかのデータソースタイプで実行する必要のある手順のリストがあります。

各タブで詳細を定義する必要があります。たとえば、General タブで、ビジネスルールに関する基本情報を入力する必要があります。 Business rule gives you data to filter the deficiencies。

[分析用データ]タブに、使用可能なフィールドのリストが表示されます。

フィルタ基準に移動して、使用可能なオブジェクトのフィルタ条件を渡します。さまざまな演算子から選択できます。

すべてのステップを定義するときに、ルールを保存するオプションがあります。ルールをプロセス制御に適用する場合は、をクリックして実行できます。Apply ボタン。

ビジネスルールをプロセスコントロールに割り当てるには、[ルール設定]の[継続的な監視]の下の[ビジネスルールの割り当て]に移動します。

コントロールを選択し、適用するビジネスルールを検索します。

これで、データソースとビジネスルールを作成してデータソースにフィルターを適用する方法と、ビジネスルールをプロセス制御に割り当てる方法を理解しました。