SAPセキュリティ-クイックガイド

SAP分散環境では、重要な情報とデータを不正アクセスから保護する必要が常にあります。ヒューマンエラー、不正なアクセスプロビジョニングでは、システムへの不正アクセスを許可しないでください。SAP環境でプロファイルポリシーとシステムセキュリティポリシーを維持および確認する必要があります。

システムを安全にするには、システムで使用されるユーザーアクセスプロファイル、パスワードポリシー、データ暗号化、および承認方法を十分に理解している必要があります。定期的にチェックする必要がありますSAP System Landscape 構成およびアクセスプロファイルで行われたすべての変更を監視します。

標準のスーパーユーザーは十分に保護されている必要があり、ユーザープロファイルのパラメーターと値は、システムのセキュリティ要件を満たすように慎重に設定する必要があります。

ネットワークを介して通信するときは、ネットワークトポロジを理解し、十分なチェックを行った後、ネットワークサービスを確認して有効にする必要があります。ネットワーク上のデータは、秘密鍵を使用して適切に保護する必要があります。

なぜセキュリティが必要なのですか?

分散環境で情報にアクセスする場合、パスワードポリシーの欠如、標準のスーパーユーザーの維持管理の不備、その他の理由により、重要な情報やデータが不正アクセスに漏洩し、システムのセキュリティが破られる可能性があります。

SAPシステムでのアクセス違反の主な理由は次のとおりです。

強力なパスワードポリシーは維持されません。

標準ユーザー、スーパーユーザー、DBユーザーは適切に保守されておらず、パスワードは定期的に変更されていません。

プロファイルパラメータが正しく定義されていません。

失敗したログオン試行は監視されず、アイドル状態のユーザーセッション終了ポリシーは定義されません。

インターネットを介してデータを送信し、暗号化キーを使用しない場合、ネットワーク通信のセキュリティは考慮されません。

データベースユーザーは適切に維持されておらず、情報データベースのセットアップ中にセキュリティ対策は考慮されていません。

シングルサインオンは、SAP環境で適切に構成および保守されていません。

上記のすべての理由を克服するには、SAP環境でセキュリティポリシーを定義する必要があります。セキュリティパラメータを定義し、定期的な時間間隔の後にパスワードポリシーを確認する必要があります。

データベースセキュリティは、SAP環境を保護するための重要なコンポーネントの1つです。したがって、データベースユーザーを管理し、パスワードが適切に保護されていることを確認する必要があります。

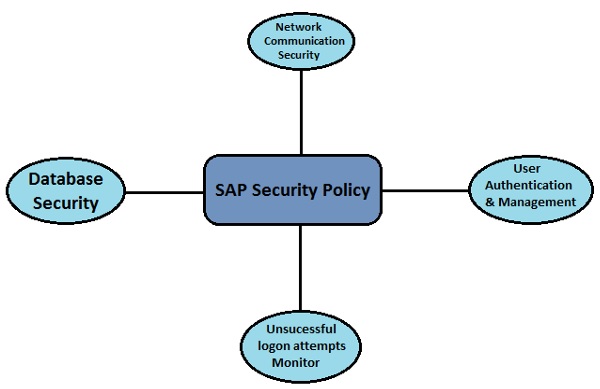

SAP環境を不正アクセスから保護するには、次のセキュリティメカニズムをシステムに適用する必要があります-

- ユーザー認証と管理

- ネットワーク通信セキュリティ

- 標準ユーザーとスーパーユーザーの保護

- 失敗したログオン保護

- プロファイルパラメータとパスワードポリシー

- UnixおよびWindowsプラットフォームでのSAPシステムセキュリティ

- シングルサインオンの概念

そのため、分散環境ではSAPシステムのセキュリティが必要であり、重要な情報への不正アクセスを許可せずに、データとプロセスがビジネスニーズをサポートしていることを確認する必要があります。SAPシステムでは、人為的エラー、過失、またはシステムでの操作の試みにより、重要な情報が失われる可能性があります。

権限のないユーザーが既知の権限のあるユーザーの下でSAPシステムにアクセスでき、構成を変更したり、システム構成と主要なポリシーを操作したりできる場合。許可されたユーザーがシステムの重要なデータや情報にアクセスできる場合、そのユーザーは他の重要な情報にもアクセスできます。これにより、安全な認証の使用が強化され、ユーザーシステムの可用性、整合性、プライバシーが保護されます。

SAPシステムの認証メカニズム

認証メカニズムは、SAPシステムにアクセスする方法を定義します。提供されているさまざまな認証方法があります-

- ユーザーIDとユーザー管理ツール

- 安全なネットワーク通信

- SAPログオンチケット

- X.509クライアント証明書

ユーザーIDとユーザー管理ツール

SAPシステムで最も一般的な認証方法は、ユーザー名とパスワードを使用してログインすることです。ログインするユーザーIDは、SAP管理者によって作成されます。ユーザー名とパスワードを介して安全な認証メカニズムを提供するには、ユーザーが簡単に予測できるパスワードを設定できないようにするパスワードポリシーを定義する必要があります。

SAPは、パスワードポリシーを定義するために設定する必要のあるさまざまなデフォルトパラメータ(パスワードの長さ、パスワードの複雑さ、デフォルトのパスワード変更など)を提供しています。

SAPシステムのユーザー管理ツール

SAP NetWeaver System環境内のユーザーを効果的に管理するために使用できるさまざまなユーザー管理ツールを提供します。これらは、JavaとABAPの両方のタイプのNetWeaverアプリケーションサーバーに非常に強力な認証方法を提供します。

最も一般的なユーザー管理ツールのいくつかは次のとおりです。

ABAPアプリケーションサーバーのユーザ管理(トランザクションコード:SU01)

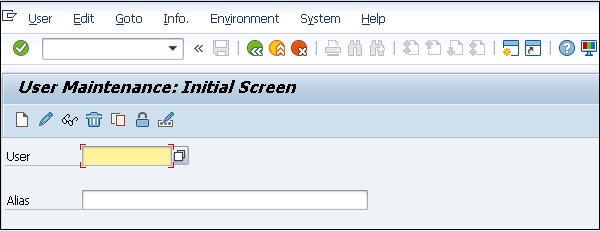

ユーザ管理トランザクションコードSU01を使用して、ABAPベースのアプリケーションサーバでユーザを更新することができます。

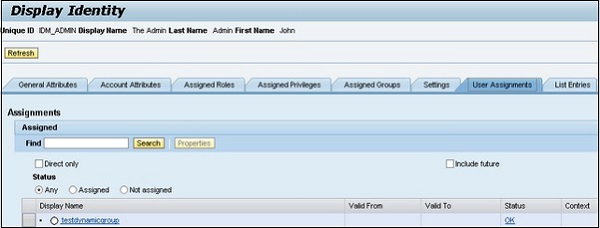

SAP NetWeaver Identity Management

SAP NetWeaver Identity Managementを使用して、ユーザー管理だけでなく、SAP環境でのロールとロール割り当てを管理することもできます。

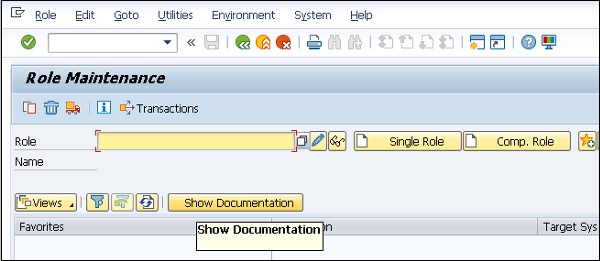

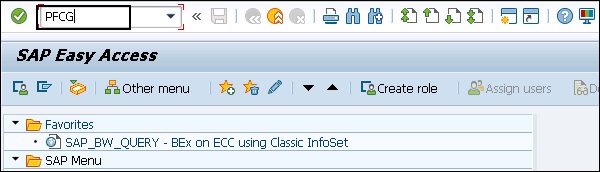

PFCGの役割

プロファイルジェネレータPFCGを使用して、ABAPベースのシステムでロールを登録し、ユーザに権限を割り当てることができます。

Transaction Code − PFCG

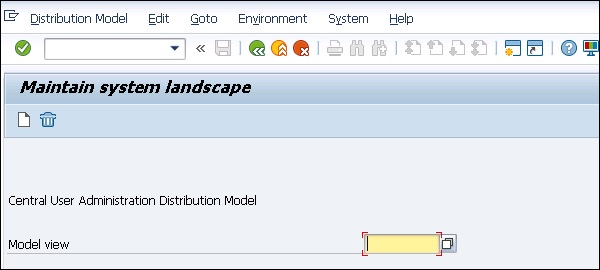

中央ユーザー管理

CUAを使用して、複数のABAPベースのシステムのユーザを更新することができます。ディレクトリサーバーと同期することもできます。このツールを使用すると、システムのクライアントからすべてのユーザマスタレコードを一元管理することができます。

Transaction Code −SCUAおよび配布モデルを作成します。

ユーザー管理エンジンUME

UMEロールを使用して、システムでのユーザ権限を制御することができます。管理者は、ユーザーがアクセス権を構築するために使用できるUMEロールの最小エンティティを表すアクションを使用できます。

SAP NetWeaverAdministratorオプションを使用してUME管理コンソールを開くことができます。

パスワードポリシー

パスワードポリシーは、強力なパスワードを使用して適切に使用することにより、システムのセキュリティを向上させるためにユーザーが従う必要のある一連の指示として定義されます。多くの組織では、パスワードポリシーはセキュリティ意識向上トレーニングの一環として共有されており、ユーザーは組織内の重要なシステムと情報のセキュリティに関するポリシーを維持する必要があります。

管理者は、SAPシステムのパスワードポリシーを使用して、簡単に破ることができない強力なパスワードを展開するようにシステムユーザーを設定できます。これは、システムセキュリティのために定期的にパスワードを変更するのにも役立ちます。

以下のパスワードポリシーは、SAPシステムで一般的に使用されています-

デフォルト/初期パスワード変更

これにより、ユーザーは初めて使用するときにすぐに初期パスワードを変更できます。

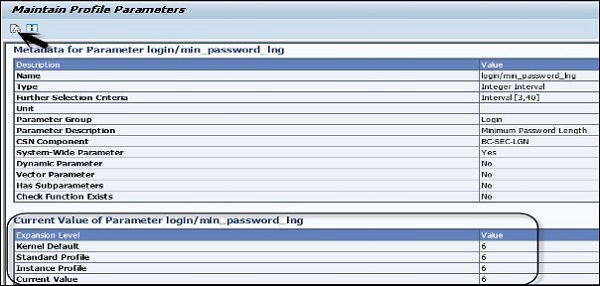

パスワードの長さ

SAPシステムでは、SAPシステムのパスワードの最小長はデフォルトで3です。この値はプロファイルパラメータを使用して変更でき、許可される最大長は8です。

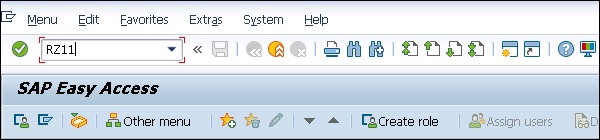

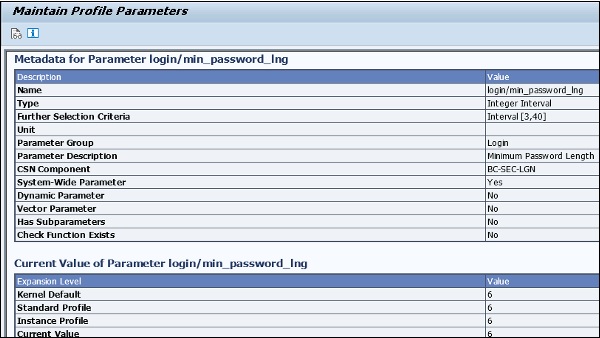

Transaction Code − RZ11

Parameter Name − login / min_password_lng

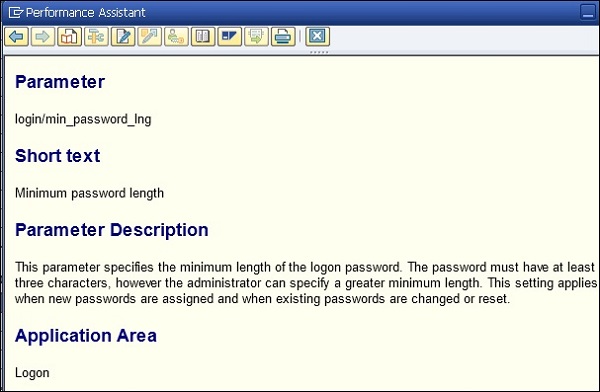

このポリシーのプロファイルパラメータのドキュメントをクリックすると、SAPからの詳細なドキュメントが次のように表示されます。

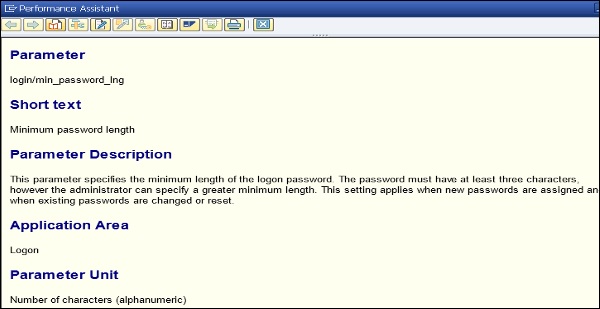

Parameter − login / min_password_lng

Short text −パスワードの最小長

Parameter Description−このパラメーターは、ログオンパスワードの最小の長さを指定します。パスワードは3文字以上である必要があります。ただし、管理者はより長い最小長を指定できます。この設定は、新しいパスワードが割り当てられたとき、および既存のパスワードが変更またはリセットされたときに適用されます。

Application Area −ログオン

Parameter Unit −文字数(英数字)

Default Value − 6

Who is permitted to make changes? お客様

Operating System Restrictions −なし

Database System Restrictions −なし

不正なパスワード

パスワードの最初の文字を疑問符(?)または感嘆符(!)として選択することはできません。制限したい他の文字を不正なパスワードテーブルに追加することもできます。

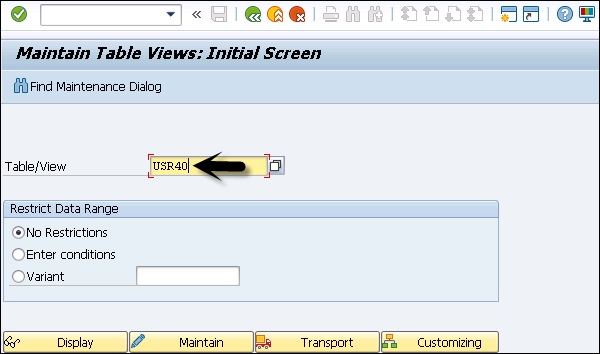

Transaction Code − SM30テーブル名:USR40。

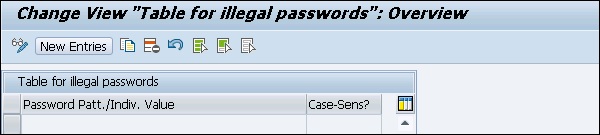

テーブルに入ったら- USR40 をクリックします Display 上部に、許可されていないすべてのパスワードのリストが表示されます。

クリックしたら New Entries、このテーブルに新しい値を入力し、大文字と小文字を区別するチェックボックスをオンにすることもできます。

パスワードパターン

パスワードの最初の3文字をユーザー名の一部と同じ順序で表示できないように設定することもできます。パスワードポリシーを使用して制限できるさまざまなパスワードパターンには、次のものがあります。

- 最初の3文字をすべて同じにすることはできません。

- 最初の3文字にスペース文字を含めることはできません。

- パスワードをPASSまたはSAPにすることはできません。

パスワードの変更

このポリシーでは、ユーザーはほぼ1日に1回パスワードを変更できますが、管理者は必要に応じて何度でもユーザーのパスワードをリセットできます。

ユーザーが最後の5つのパスワードを再利用することを許可されるべきではありません。ただし、管理者は、ユーザーが以前に使用したパスワードをリセットできます。

プロファイルパラメータ

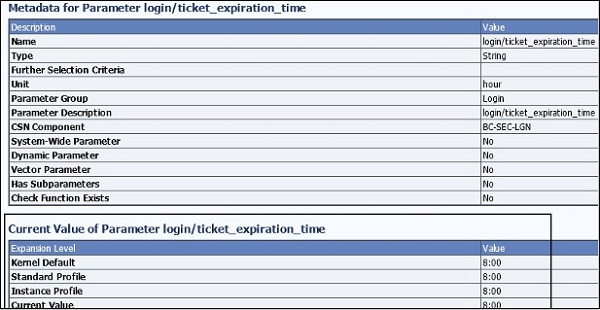

ユーザー管理とパスワードポリシーのためにSAPシステムで定義できるさまざまなプロファイルパラメータがあります。

SAPシステムでは、次の場所に移動して、各プロファイルパラメータの文書を表示することができます。 Tools → CCMS → Configuration →Profile Maintenance(トランザクション:RZ11)。パラメータ名を入力して、をクリックしますDisplay。

表示される次のウィンドウで、パラメータ名を入力する必要があります。2つのオプションが表示されます-

Display −SAPシステムのパラメータの値を表示します。

Display Docu −そのパラメータのSAPドキュメントを表示します。

[表示]ボタンをクリックすると、に移動します Maintain Profile Parameter画面。あなたは以下の詳細を見ることができます-

- Name

- Type

- 選択基準

- パラメータグループ

- パラメータの説明など

下部には、パラメータの現在の値があります login/min_password_lng

クリックすると Display Doc オプションの場合、パラメータのSAPドキュメントが表示されます。

パラメータの説明

このパラメーターは、ログオンパスワードの最小の長さを指定します。パスワードは3文字以上である必要があります。ただし、管理者はより長い最小長を指定できます。この設定は、新しいパスワードが割り当てられたとき、および既存のパスワードが変更またはリセットされたときに適用されます。

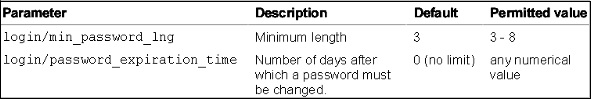

各パラメータにはデフォルト値があり、許可される値は次のとおりです。

SAPシステムにはさまざまなパスワードパラメータがあります。各パラメータをに入力できますRZ11 トランザクションとドキュメントを表示できます。

- login/min_password_diff

- login/min_password_digits

- login/min_password_letters

- login/min_password_specials

- login/min_password_lowercase

- login/min_password_uppercase

- login/disable_password_logon

- login/password_charset

- login/password_downwards_compatibility

- login/password_compliance_to_current_policy

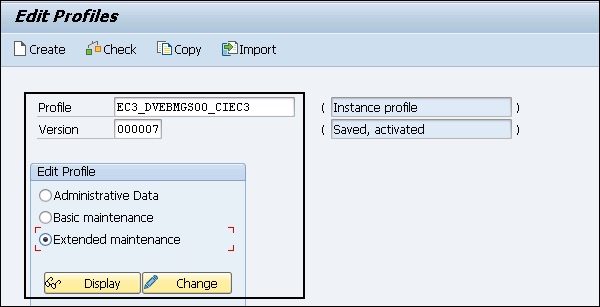

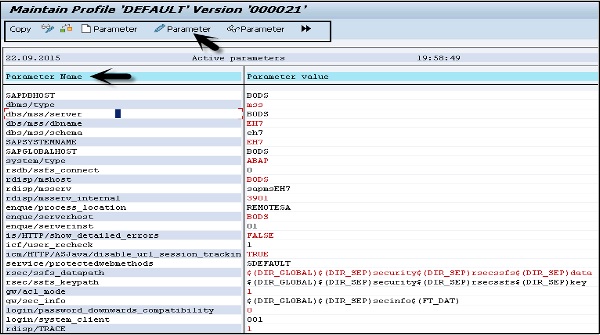

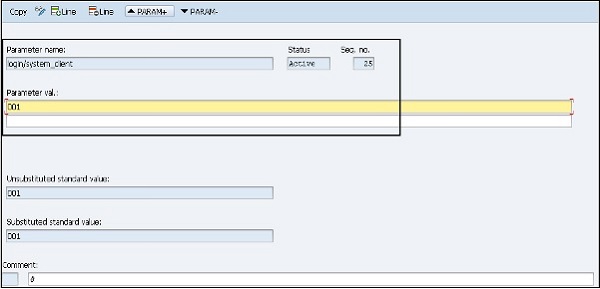

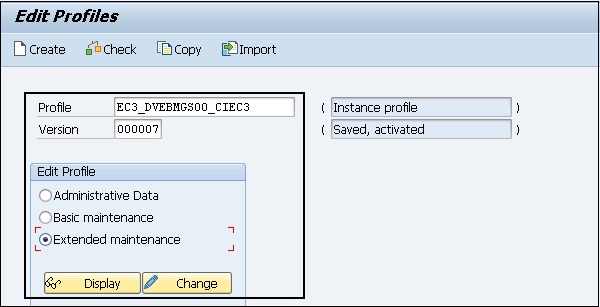

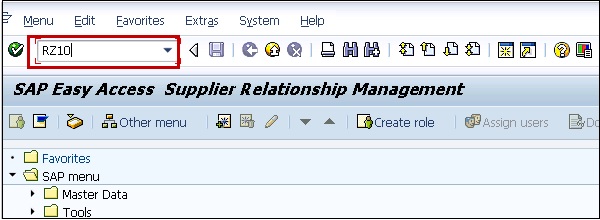

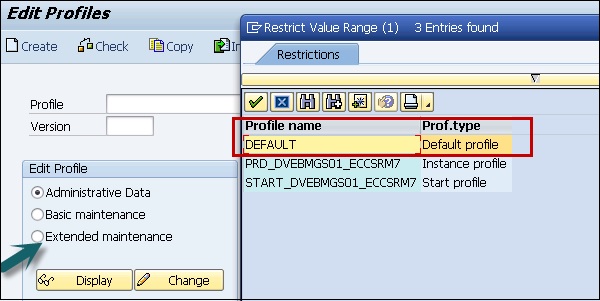

パラメータ値を変更するには、 Transaction RZ10 以下に示すようにプロファイルを選択します-

Multiple application servers −DEFAULTプロファイルを使用します。

Single Application servers −インスタンスプロファイルを使用します。

選択する Extended Maintenance をクリックします Display。

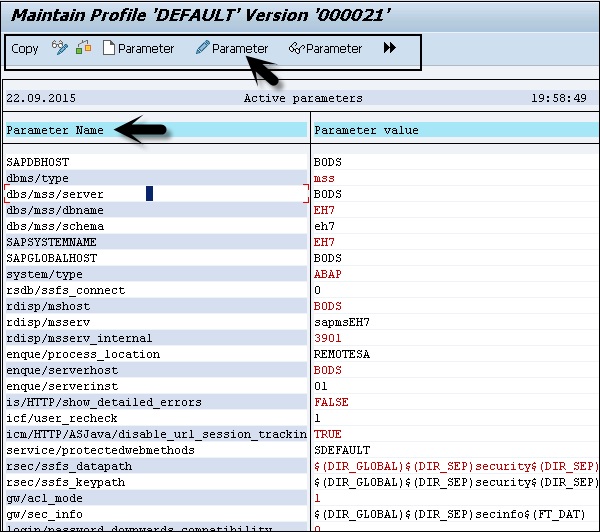

変更するパラメータを選択して、をクリックします Parameter 頂点で。

[パラメータ]タブをクリックすると、新しいウィンドウでパラメータの値を変更できます。をクリックして新しいパラメータを作成することもできますCreate (F5)。

このウィンドウでパラメータのステータスを確認することもできます。パラメータ値を入力して、をクリックしますCopy。

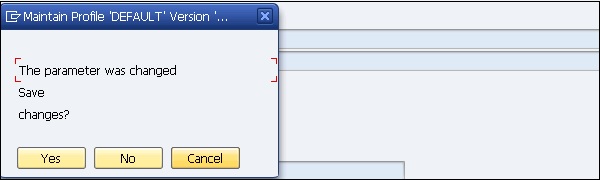

画面を終了すると、保存するように求められます。[はい]をクリックして、パラメーター値を保存します。

Secure Network Communication (SNC)安全な認証方法を使用してアプリケーションサーバーにログインするためにも使用できます。SNCは、SAP GUI forWindowsまたはRFC接続を使用したユーザー認証に使用できます。

SNCは、外部セキュリティ製品を使用して、通信パートナー間の認証を実行します。公開鍵インフラストラクチャPKIなどのセキュリティ対策や、鍵ペアを生成および配布する手順を使用できます。

脅威を排除し、ネットワーク攻撃を防ぐことができるネットワークトポロジを定義する必要があります。ユーザーがアプリケーションまたはデータベース層にログインできない場合、攻撃者はSAPシステムまたはデータベースシステムにアクセスして重要な情報にアクセスすることはできません。

明確に定義されたネットワークトポロジでは、侵入者が会社のLANに接続できないため、ネットワークサービスまたはSAPシステムのセキュリティの抜け穴にアクセスできません。

SAPシステムのネットワークトポロジ

物理ネットワークアーキテクチャは、SAPシステムのサイズに完全に依存します。SAPシステムは通常、クライアントサーバーアーキテクチャで実装され、各システムは通常、次の3つの層に分割されます。

- データベースレイヤー

- アプリケーション層

- プレゼンテーション層

SAPシステムが小さい場合、個別のアプリケーションとデータベースサーバーがない場合があります。ただし、大規模なシステムでは、多くのアプリケーションサーバーがデータベースサーバーおよびいくつかのフロントエンドと通信します。これにより、システムのネットワークトポロジが単純なものから複雑なものまで定義され、ネットワークトポロジを編成するときにさまざまなシナリオを検討する必要があります。

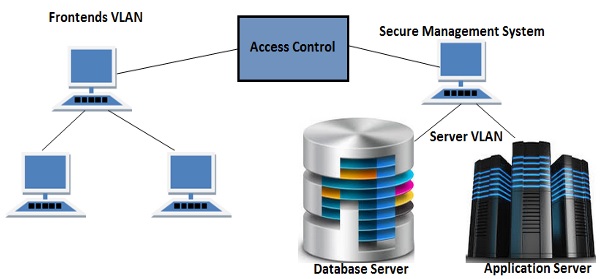

大規模な組織では、アプリケーションとデータベースサーバーを別のマシンにインストールし、フロントエンドシステムとは別のLANに配置することをお勧めします。

次の画像では、SAPシステムの優先ネットワークトポロジを確認できます-

データベースとアプリケーションサーバーをフロントエンドVLANとは別のVLANに配置すると、アクセス制御システムを改善できるため、SAPシステムのセキュリティが向上します。フロントエンドシステムは異なるVLANにあるため、サーバーVLANに入るのは簡単ではなく、SAPシステムのセキュリティをバイパスします。

SAPネットワークサービス

SAPシステムには、有効になっているさまざまなサービスがありますが、SAPシステムを実行するために必要なサービスはごくわずかです。SAPシステムでは、Landscape、 Database そして Application Serversネットワーク攻撃の最も一般的なターゲットです。これらのサーバーへのアクセスを許可する多くのネットワークサービスがランドスケープで実行されているため、これらのサービスを注意深く監視する必要があります。

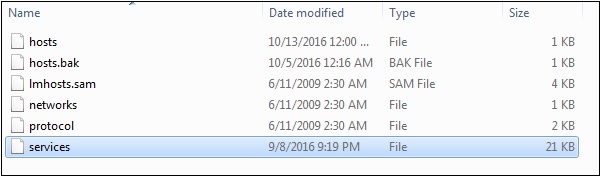

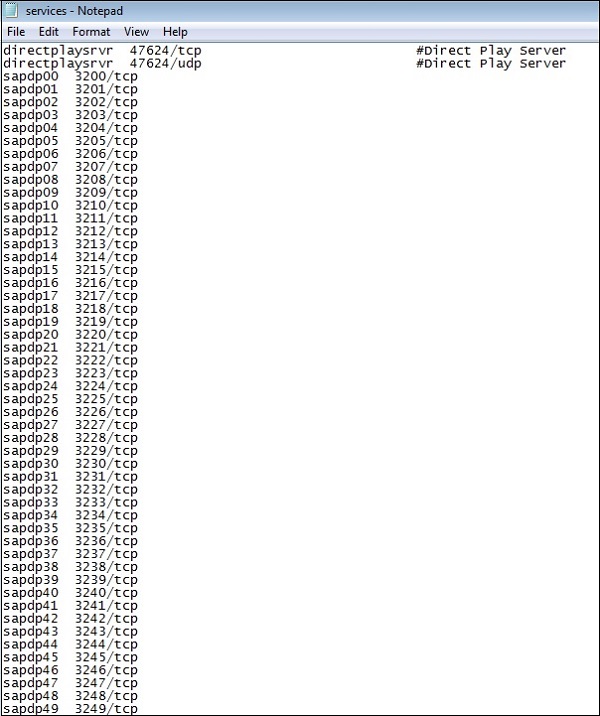

Window / UNIXマシンでは、これらのサービスは /etc/services。次のパスに移動すると、Windowsマシンでこのファイルを開くことができます-

system32/drivers/etc/services

このファイルをメモ帳で開いて、サーバーでアクティブ化されているすべてのサービスを確認できます-

ランドスケープサーバーで不要なサービスをすべて無効にすることをお勧めします。これらのサービスには、侵入者が不正アクセスを取得するために使用できるいくつかのエラーが含まれている場合があります。これらのサービスを無効にすると、ネットワークへの攻撃の可能性が低くなります。

高レベルのセキュリティを確保するために、SAP環境で静的パスワードファイルを使用することもお勧めします。

秘密鍵

SNCは、外部セキュリティ製品を使用して、通信パートナー間の認証を実行します。次のようなセキュリティ対策を使用できますPublic Key Infrastructure (PKI) キーペアを生成および配布し、ユーザーの秘密キーが適切に保護されるようにするためのその他の手順。

ネットワーク認証用の秘密鍵を保護する方法はいくつかあります-

- ハードウェアソリューション

- ソフトウェアソリューション

それでは、それらについて詳しく説明しましょう。

ハードウェアソリューション

個々のユーザーにスマートカードを発行するハードウェアソリューションを使用して、ユーザーの秘密鍵を保護できます。すべてのキーはスマートカードに保存されており、ユーザーは指紋またはPINパスワードを使用して生体認証を介してスマートカードを認証する必要があります。

これらのスマートカードは、個々のユーザーによる盗難や紛失から保護する必要があり、ユーザーはカードを使用してドキュメントを暗号化できます。

ユーザーは、スマートカードを共有したり、他のユーザーに渡したりすることはできません。

ソフトウェアソリューション

ソフトウェアソリューションを使用して、個々のユーザーの秘密鍵を保存することもできます。ソフトウェアソリューションは、ハードウェアソリューションと比較して安価なソリューションですが、安全性も低くなります。

ユーザーが秘密鍵をファイルとユーザーの詳細に保存する場合、不正アクセスからそれらのファイルを保護する必要があります。

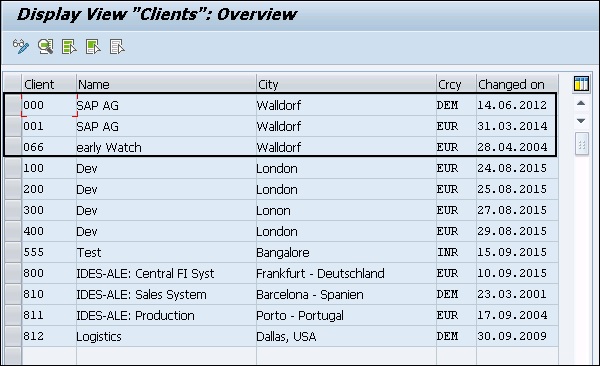

SAPシステムを初めてインストールするとき、管理タスクを実行するために作成されるデフォルトのユーザーがいくつかあります。デフォルトでは、SAP環境に3つのクライアントが作成されます。

クライアント000-SAPリファレンスクライアント

クライアント001-SAPのテンプレートクライアント

クライアント066-SAPEarlyWatchクライアント

SAPは、システム内の上記のクライアントに標準ユーザーを作成します。各標準ユーザーには、最初のインストール時に独自のデフォルトパスワードがあります。

SAPシステムの標準ユーザーには、デフォルトクライアントの下に次のユーザーが含まれます-

| ユーザー | 詳細 | クライアント | デフォルトのパスワード |

|---|---|---|---|

| SAP | SAPシステムスーパーユーザー | 000、001、066 | 6071992 |

| すべての新規クライアント | パス | ||

| DDIC | ABAP辞書スーパーユーザー | 000、001 | 19920706 |

| SAPCPIC | SAPのCPI-Cユーザー | 000、001 | 管理者 |

| 早期視聴 | アーリーウォッチユーザー | 66 | サポート |

これらは、SAPシステムで管理および構成タスクを実行するためのSAPデフォルトクライアントの標準ユーザーです。SAPシステムのセキュリティを維持するには、これらのユーザーを保護する必要があります-

これらのユーザーをグループSUPERに追加して、ユーザーをグループSUPERに追加/変更する権限を持つ管理者によってのみ変更されるようにする必要があります。

標準ユーザーのデフォルトのパスワードを変更する必要があります。

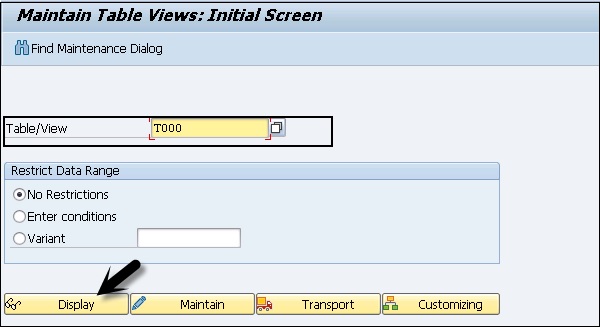

SAPシステムでクライアントのリストを表示する方法は?

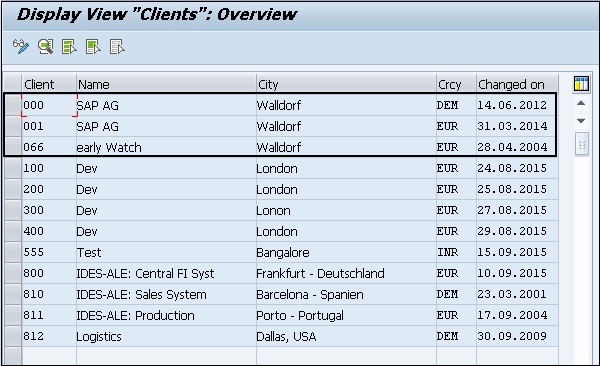

トランザクションを使用すると、SAP環境内のすべてのクライアントのリストを表示できます。 SM30、テーブルを表示します T000。

テーブルに入ったら、をクリックします Display、SAPシステム内のすべてのクライアントのリストが表示されます。この表には、リソースを共有するための環境で作成するすべてのデフォルトクライアントと新しいクライアントの詳細が含まれています。

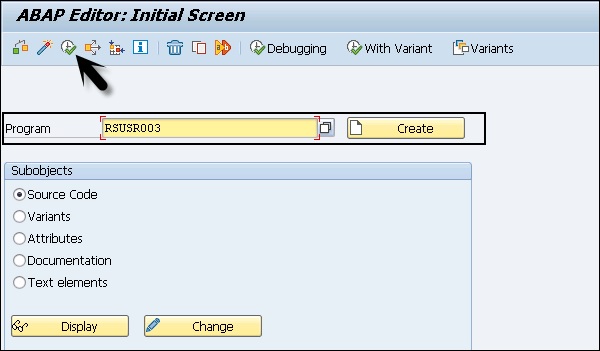

レポートを使用できます RSUSR003 すべてのクライアントでユーザーSAPが作成されていること、およびSAP、DDIC、およびSAPCPICの標準パスワードが変更されていることを確認します。

に移動 ABAP Editor SE38 レポート名を入力し、[実行]をクリックします。

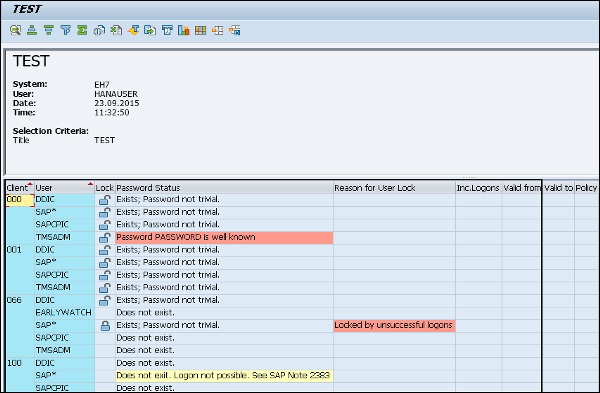

レポートのタイトルを入力して、をクリックします Executeボタン。SAPシステムのすべてのクライアントと標準ユーザー、パスワードステータス、使用理由ロック、有効開始日と有効終了日などが表示されます。

SAPシステムのスーパーユーザーの保護

SAPシステムスーパーユーザー「SAP」を保護するために、システムで以下のステップを実行することができます。

Step 1− SAPシステムで新しいスーパーユーザーを定義し、SAPユーザーを非アクティブ化する必要があります。システム内のユーザSAPを削除してはならないことに注意してください。ハードコードされたユーザーを非アクティブ化するには、プロファイルパラメーターを使用できます。login/no_automatic_user_sapstar.

ユーザーSAP *のユーザーマスターレコードが削除された場合、「SAP」と初期パスワードPASSを使用してログオンすることができます。

「SAP」ユーザーには次のプロパティがあります-

許可チェックが実行されないため、ユーザーには完全な許可があります。

デフォルトのパスワードPASSは変更できません。

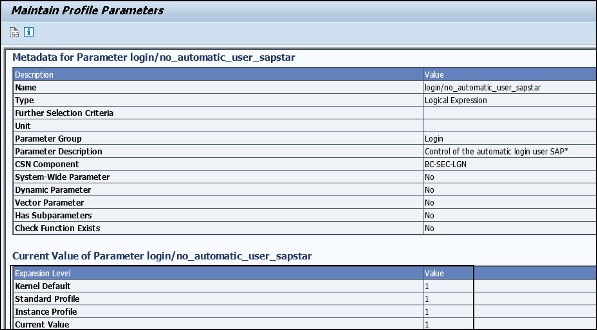

プロファイルパラメータを使用できます login/no_automatic_user_sapstar SAPのこれらの特別なプロパティを非アクティブ化し、ユーザーSAP *の自動ログインを制御します。

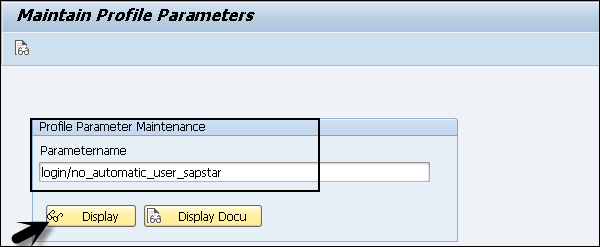

Step 2 −このパラメータの値を確認するには、トランザクションを実行します RZ11 パラメータ名を入力します。

Values allowed − 0、1、ここで−

0 −自動ユーザーSAP *が許可されます。

1 −自動ユーザーSAP *が無効になります。

Step 3 −次のシステムでは、このパラメータの値が1に設定されていることがわかります。これは、スーパーユーザー「SAP」がシステムで非アクティブ化されていることを示しています。

Step 4 −をクリックします Display このパラメータの現在の値を確認できます。

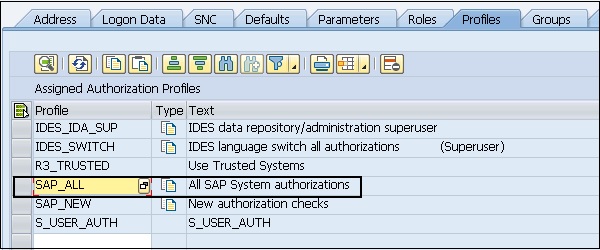

システムに新しいスーパーユーザーを作成するには、新しいユーザーマスターレコードを定義し、プロファイルを割り当てます。 SAP_ALL このスーパーユーザーに。

DDICユーザー保護

DDICユーザーは、ソフトウェアロジスティクス、ABAPディクショナリに関連する特定のタスク、およびインストールとアップグレードに関連するタスクに必要です。このユーザーを保護するには、このユーザーをSAPシステムでロックすることをお勧めします。将来使用するためにいくつかの機能を実行するために、このユーザーを削除しないでください。

ユーザーをロックするには、トランザクションコードを使用します。 SU01。

このユーザーを保護したい場合は、 SAP_ALL インストール時のこのユーザーへの認証と後でロックします。

SAPCPICユーザーの保護

SAPCPICユーザーは、SAPシステムの特定のプログラムおよび汎用モジュールを呼び出すために使用され、非ダイアログユーザーです。

このユーザーを保護するには、このユーザーをロックし、このユーザーのパスワードを変更する必要があります。以前のリリースでは、SAPCPICユーザーをロックするか、パスワードを変更すると、追加のプログラムRSCOLL00、RSCOLL30、およびLSYPGU01に影響します。

アーリーウォッチの保護

A 066クライアント-これはSAPアーリーウォッチと呼ばれ、SAPシステムの診断スキャンと監視サービスに使用されます。ユーザーEARLYWATCHは、クライアント066のアーリーウォッチサービスのインタラクティブユーザーです。このユーザーを保護するには、次のアクションを実行できます-

- SAP環境で不要になるまで、EARLYWATCHユーザーをロックします。

- このユーザーのデフォルトのパスワードを変更します。

キーポイント

SAP Standardユーザーを保護し、SAPランドスケープ内のクライアントを保護するには、次の重要なポイントを考慮する必要があります。

SAPシステムでクライアントを適切に保守し、不明なクライアントが存在しないことを確認する必要があります。

SAPスーパーユーザー「SAP」が存在し、すべてのクライアントで非アクティブ化されていることを確認する必要があります。

すべてのSAP標準ユーザーSAP、DDIC、およびEARLYWATCHユーザーのデフォルトパスワードが変更されていることを確認する必要があります。

すべての標準ユーザーがSAPシステムのSUPERグループに追加されており、SUPERグループへの変更を許可されている唯一のユーザーがこれらのユーザーのみを編集できることを確認する必要があります。

SAPCPICのデフォルトのパスワードが変更され、このユーザーがロックされ、必要に応じてロックが解除されていることを確認する必要があります。

すべてのSAP標準ユーザーはロックする必要があり、必要な場合にのみロックを解除できます。これらすべてのユーザーのパスワードは十分に保護する必要があります。

標準ユーザーのパスワードを変更するにはどうすればよいですか?

すべてのSAP標準ユーザーのパスワードは、で管理されているすべてのクライアントで変更する必要があります。 Table T000 また、ユーザー「SAP」はすべてのクライアントに存在する必要があります。

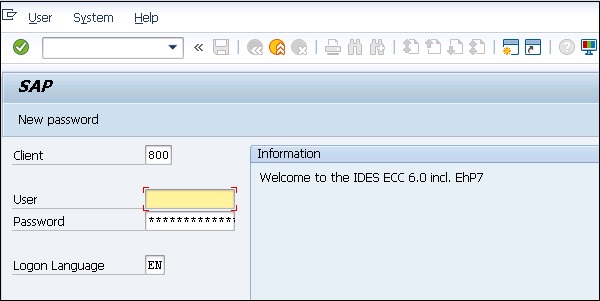

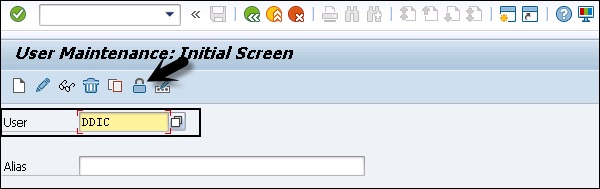

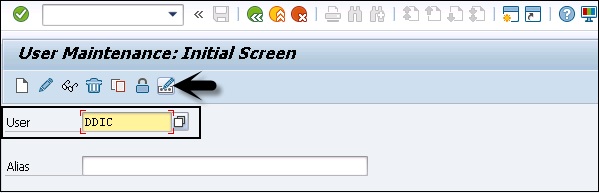

パスワードを変更するには、スーパーユーザーでログインします。パスワードを変更するユーザーIDを[ユーザー名]フィールドに入力します。次のスクリーンショットに示すように、[パスワードの変更]オプションをクリックします-

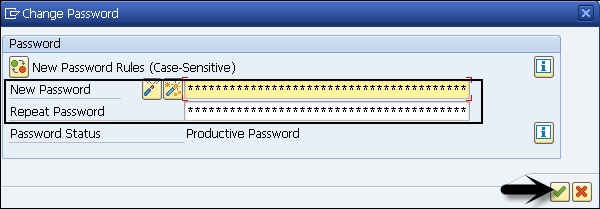

新しいパスワードを入力し、パスワードを繰り返して、をクリックします Apply。すべての標準ユーザーに対して同じプロセスを繰り返す必要があります。

SAPシステムにセキュリティを実装するには、SAP環境でのログインの失敗を監視する必要があります。誰かが間違ったパスワードを使用してシステムにログインしようとすると、システムはしばらくの間ユーザー名をロックするか、定義された回数の試行後にそのセッションを終了する必要があります。

不正なログオン試行に対して、さまざまなセキュリティパラメータを設定できます-

- セッションの終了

- ユーザーのロック

- スクリーンセーバーのアクティブ化

- 失敗したログオン試行の監視

- ログオン試行の記録

これらのそれぞれについて詳しく説明しましょう。

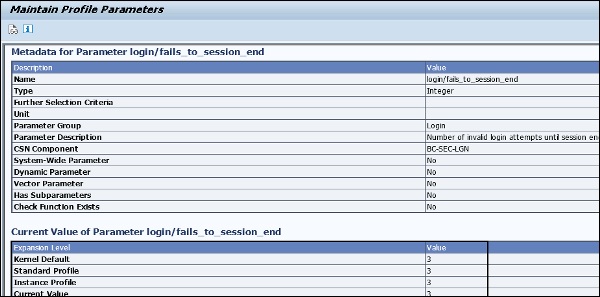

セッションの終了

1つのユーザーIDで複数回のログイン試行が失敗した場合、システムはそのユーザーのセッションを終了します。これは、プロファイルパラメータを使用して送信する必要があります-login/fails_to_session_end.

パラメータ値を変更するには、トランザクションを実行します RZ10次のスクリーンショットに示すように、プロファイルを選択します。拡張メンテナンスを選択し、をクリックしますDisplay。

変更するパラメータを選択し、をクリックします Parameter 下図のように上部にあるボタン。

[パラメータ]タブをクリックすると、新しいウィンドウでパラメータの値を変更できます。をクリックして新しいパラメータを作成することもできますCreate (F5) ボタン。

このパラメータの詳細を確認するには、トランザクションコードを実行します。 RZ11 プロファイル名を入力します– login/fails_to_session_end とをクリックします Display Document。

Parameter − login / failed_to_session_end

Short text −セッションが終了するまでの無効なログイン試行の数。

Parameter Description −ログオン手順が終了するまでにユーザーマスタレコードで実行できる無効なログイン試行の数。

Application Area −ログオン

Default Value − 3

Who is permitted to make changes? −顧客

Operating System Restrictions −なし

Database System Restrictions −なし

Are other parameters affected or dependent? −なし

Values allowed − 1〜99

上のスクリーンショットでは、このパラメーターの値が3、つまりデフォルト値に設定されていることがわかります。ログインに3回失敗すると、1人のユーザーのセッションが終了します。

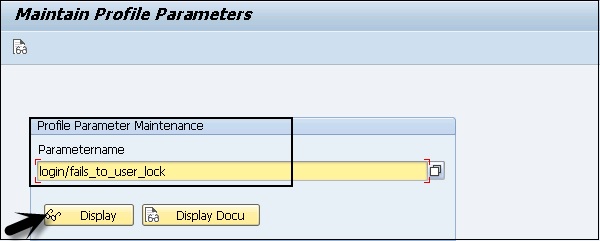

ユーザーのロック

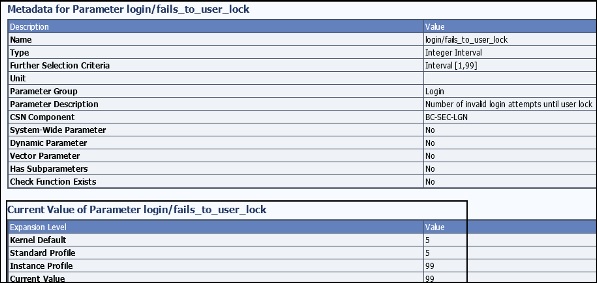

単一のユーザーIDでログオンの試行が連続して失敗した回数を超えた場合は、特定のユーザーIDをチェックすることもできます。プロファイルパラメータで許可される無効なログオン試行の数を設定します。login/fails_to_user_lock。

特定のユーザーIDにロックを設定することができます。

ロックは深夜までユーザーIDに適用されます。ただし、システム管理者がいつでも手動で削除することもできます。

SAPシステムでは、手動で削除するまでユーザーIDにロックを設定できるようにするパラメーター値を設定することもできます。パラメータ名:login/failed_user_auto_unlock。

Profile parameter: login/fails_to_user_lock

誤ったログオンパスワードが入力されるたびに、関連するユーザマスタレコードの失敗したログオンカウンタが増加します。ログオンの試行は、セキュリティ監査ログに記録できます。このパラメーターで指定された制限を超えると、関連するユーザーがロックされます。このプロセスはSyslogにも記録されます。

当日が終了すると、ロックは無効になります。(その他の条件-login / failed_user_auto_unlock)

ユーザーが正しいパスワードを使用してログオンすると、失敗したログオンカウンターがリセットされます。パスワードベースではないログオンは、失敗したログオンカウンターに影響を与えません。ただし、アクティブなログオンロックはログオンごとにチェックされます。

Values allowed − 1 – 99

このパラメータの現在の値を確認するには、次を使用します。 T-Code: RZ11。

Parameter name −ログイン/ failed_user_auto_unlock

Short text −深夜にロックされたユーザーの自動ロック解除を無効にします。

Parameter Description−誤ってログオンしてロックされたユーザーのロック解除を制御します。パラメータが1に設定されている場合、パスワードログオンの試行に失敗したために設定されたロックは、同じ日にのみ適用されます(ロックと同じ)。パラメータが0に設定されている場合、ロックは有効なままです。

Application Area −ログオン。

Default Value −0。

スクリーンセーバーのアクティブ化

システム管理者は、スクリーンセーバーを有効にして、フロントエンド画面を不正アクセスから保護することもできます。これらのスクリーンセーバーはパスワードで保護できます。

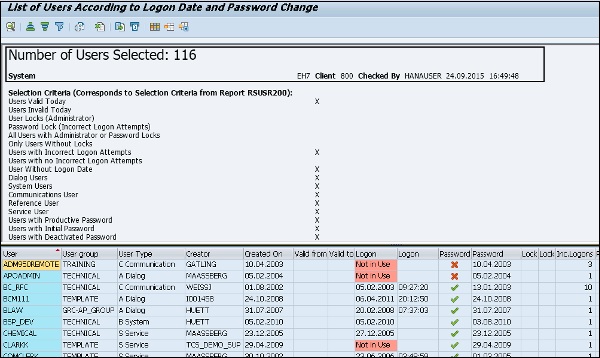

失敗したログオン試行の監視とログオン試行の記録

SAPシステムでは、レポートを使用できます RSUSR006システムでのログオン試行に失敗したユーザーがいるかどうかを確認します。このレポートには、ユーザーによる誤ったログイン試行の数とユーザーロックに関する詳細が含まれており、要件に応じてこのレポートをスケジュールできます。

に移動 ABAP Editor SE38 レポート名を入力して、をクリックします EXECUTE。

このレポートには、ユーザー名、タイプ、作成日、作成者、パスワード、ロック、不正なログインの詳細など、さまざまな詳細があります。

SAPシステムでは、セキュリティ監査ログ(トランザクションSM18、SM19、およびSM20)を使用して、成功および失敗したすべてのログオン試行を記録することもできます。SM20トランザクションを使用してセキュリティ監査ログを分析できますが、セキュリティ監査ログを監視するには、システムでセキュリティ監査をアクティブ化する必要があります。

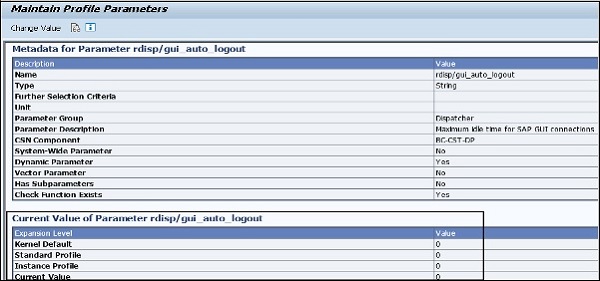

アイドルユーザーのログオフ

ユーザーがすでにSAPシステムにログインしていて、セッションが特定の期間非アクティブである場合、不正アクセスを回避するためにユーザーをログオフに設定することもできます。

この設定を有効にするには、プロファイルパラメータで次の値を指定する必要があります。 rdisp/gui_auto_logout。

Parameter Description−非アクティブなSAP GUIユーザーが、事前定義された期間の後にSAPシステムから自動的にログオフされるように定義できます。今回はパラメータで設定します。SAPシステムの自動ログオフはデフォルトで無効化されています(値0)。つまり、ユーザーが長期間アクションを実行しなくても、ユーザーはログオフされません。

Values allowed− n [unit]、ここでn> = 0およびUnit = S | M | H | D

パラメータの現在の値を確認するには、Tコードを実行します。 RZ11。

次の表に、主要なパラメータのリスト、SAPシステムでのデフォルト値と許可値を示します。

| パラメータ | 説明 | デフォルト | 許容値 |

|---|---|---|---|

| ログイン/ fails_to_session_end | セッションが終了するまでの無効なログイン試行の数 | 3 | 1-99 |

| ログイン/ fails_to_user_lock | ユーザーがロックされるまでの無効なログイン試行の数 | 12 | 1-99 |

| ログイン/ failed_user_auto_unlock | 設定時t1:設定した日にロックが適用され、翌日ユーザーがログオンするとロックが解除されます | 1 | 0または1 |

| rdisp / gui_auto_output | ユーザーの最大アイドル時間(秒数) | 0(制限なし) | 無制限 |

SAP System Authorization Conceptは、SAPシステムをトランザクションやプログラムの実行から不正アクセスから保護することを目的としています。このアクティビティの権限を定義するまで、ユーザーがSAPシステムでトランザクションとプログラムを実行することを許可しないでください。

システムをより安全にし、強力な承認を実装するには、承認計画を見直して、会社のセキュリティ要件を満たし、セキュリティ違反がないことを確認する必要があります。

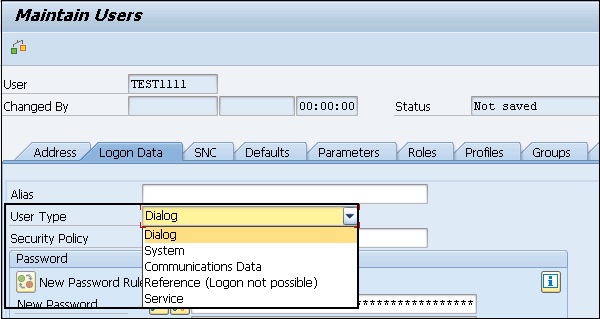

ユーザータイプ

SAPシステムの以前のリリースでは、ユーザータイプはダイアログユーザーと非ダイアログユーザーの2つのカテゴリにのみ分類され、2つのシステム間の通信には非ダイアログユーザーのみが推奨されていました。SAP 4.6Cでは、ユーザータイプは次のカテゴリに分類されています-

Dialog User−このユーザーは、個々の対話型システムアクセスに使用され、クライアントの作業のほとんどは、ダイアログユーザーを使用して実行されます。パスワードはユーザー自身が変更できます。ダイアログユーザーでは、複数のダイアログログオンを防ぐことができます。

Service User−これは、インタラクティブなシステムアクセスを実行して、製品カタログの表示などの所定のタスクを実行するために使用されます。このユーザーには複数のログインが許可されており、管理者のみがこのユーザーのパスワードを変更できます。

System User−このユーザーIDは、システム関連のほとんどのタスク(移送管理システム、ワークフローの定義、およびALE)を実行するために使用されます。これはインタラクティブなシステム依存ユーザーではなく、このユーザーには複数のログインが許可されています。

Reference User−SAPシステムへのログインに参照ユーザーは使用されません。このユーザーは、内部ユーザーに追加の承認を提供するために使用されます。SAPシステムでは、[ロール]タブに移動して、ダイアログユーザーの追加権限の参照ユーザーを指定できます。

Communication Users−このユーザータイプは、RFC接続、CPICなどの異なるシステム間でダイアログなしのログインを維持するために使用されます。SAP GUIを使用したダイアログログオンは、コミュニケーションユーザーには使用できません。ユーザータイプは、一般的なダイアログユーザーのようにパスワードを変更できます。RFC機能モジュールを使用してパスワードを変更できます。

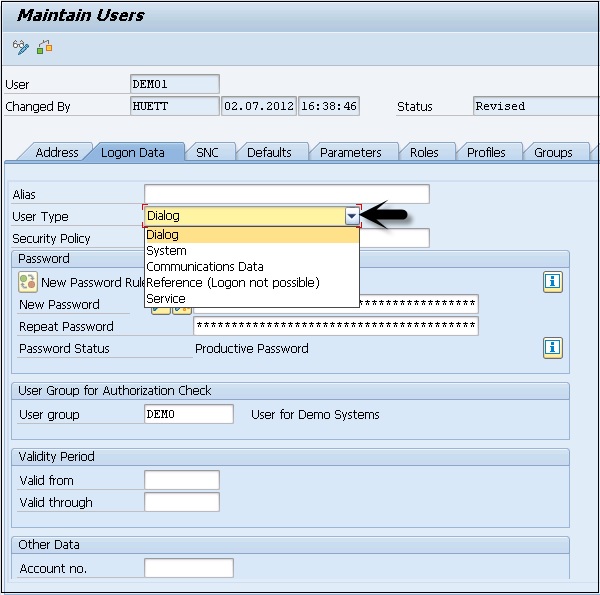

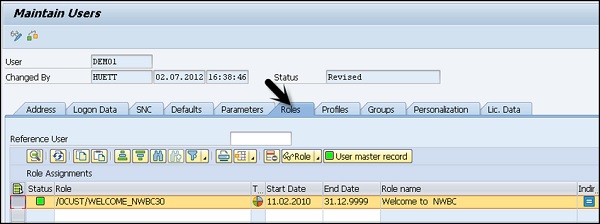

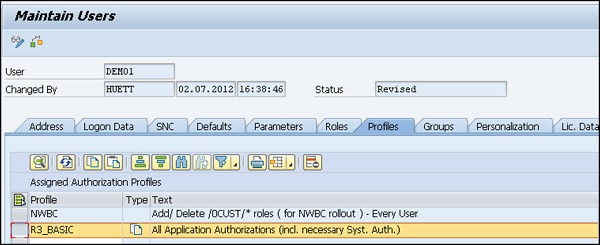

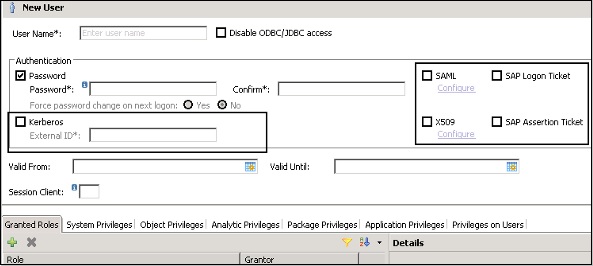

トランザクションコード: SU01SAPシステムでのユーザー作成に使用されます。次の画面では、SU01トランザクションの下のSAPシステムのさまざまなユーザタイプを確認することができます。

ユーザーの作成

SAPシステムで異なるアクセス権を持つ1人または複数のユーザーを作成するには、以下の手順に従う必要があります。

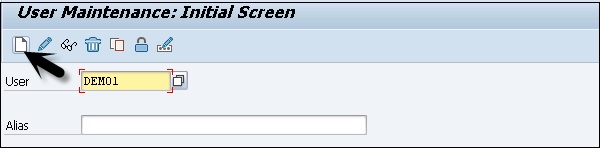

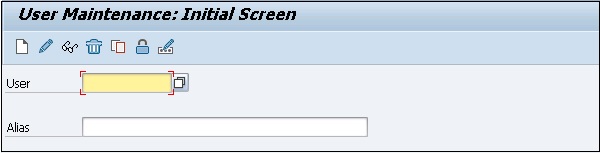

Step 1 −トランザクションコードを使用する— SU01。

Step 2 −作成するユーザー名を入力し、次のスクリーンショットに示すように作成アイコンをクリックします。

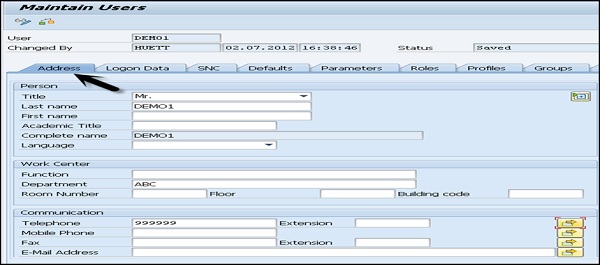

Step 3−次のタブである[アドレス]タブに移動します。ここでは、名、姓、電話番号、メールIDなどの詳細を入力する必要があります。

Step 4 −さらに次のタブに移動します— Logon Data。[ログオンデータ]タブでユーザータイプを入力します。5つの異なるユーザータイプがあります。

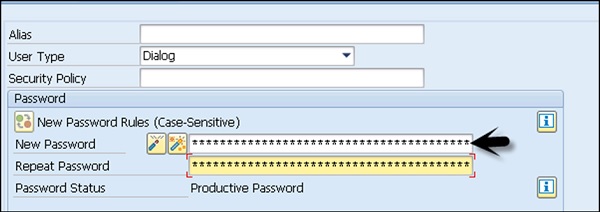

Step 5 −最初のログインパスワード→新しいパスワード→繰り返しパスワードを入力します。

Step 6 −次のタブに移動します—役割−ユーザーに役割を割り当てます。

Step 7 −さらに次のタブ—プロファイル−ユーザーにプロファイルを割り当てます。

Step 8 − [保存]をクリックして確認を受け取ります。

中央ユーザー管理(CUA)

中央ユーザー管理は、中央システムを使用してSAPシステムランドスケープ内のすべてのユーザーを管理できるようにする重要な概念の1つです。このツールを使用すると、すべてのユーザーマスタレコードを1つのシステムで一元管理できます。中央ユーザー管理者を使用すると、1つのシステムランドスケープで同様のユーザーを管理する際の費用とリソースを節約できます。

サーバーの全体管理の利点は次のとおりです。

SAPランドスケープでCUAを設定すると、セントラルシステムのみを使用してユーザを登録または削除することができます。

必要なすべての役割と承認は、アクティブな形式で子システムに存在します。

すべてのユーザーは一元的に監視および管理されるため、管理タスクは、複雑なシステムランドスケープ内のすべてのユーザー管理アクティビティを簡単かつ明確に把握できます。

中央ユーザー管理者を使用すると、1つのシステムランドスケープで同様のユーザーを管理する際の費用とリソースを節約できます。

を使用して実行されるデータ交換 ALE と呼ばれる風景 Application Link Enablingこれにより、制御された方法でデータを交換できます。ALEは、SAPシステムランドスケープ内の子システムへのデータ交換のために中央ユーザー管理者によって使用されます。

複雑なランドスケープ環境では、1つのシステムをALE環境を備えたセントラルシステムとして定義し、これは双方向データ交換を使用してすべての子システムにリンクされます。ランドスケープの子システムは相互に接続されていません。

サーバーの全体管理を実装するには、次の点を考慮する必要があります。

単一/分散環境に複数のクライアントがあるSAP環境が必要です。

ユーザーを管理する管理者は、次のトランザクションコードの認証が必要です-

SU01

SCC4

SCUA

SCUM

SM59

BD54

BD64

システム間に信頼できる信頼関係を作成する必要があります。

中央システムと子システムでシステムユーザーを作成する必要があります。

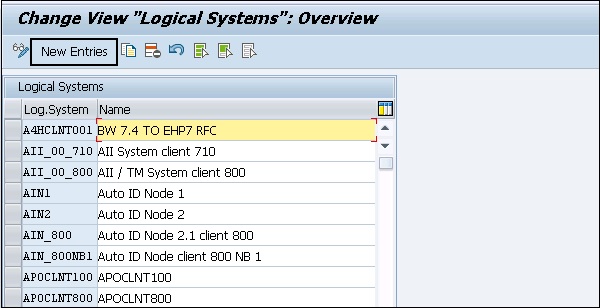

論理システムを作成し、対応するクライアントに論理システムを割り当てます。

モデルビューとモデルビューへのBAPIを作成します。

中央ユーザー管理者を作成し、フィールドの配布パラメーターを設定します。

会社の住所を同期する

ユーザーの転送

一元管理された環境では、最初に管理者を作成する必要があります。将来のCUAのすべての論理システムに、デフォルトのパスワードPASSを使用してユーザーSAP *としてログオンします。

トランザクションを実行する SU01 管理者の役割が割り当てられたユーザーを作成します。

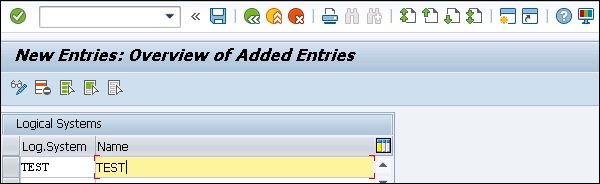

論理システムを定義するには、トランザクションを使用します BD54. [新しいエントリ]をクリックして、新しい論理システムを作成します。

セントラルおよび他のSAPシステムの子システムを含むすべての子システムのセントラルユーザ管理用に、大文字で新しい論理名を作成します。

システムを簡単に識別できるように、サーバーの全体管理システムを識別するために使用できる次の命名規則があります。

<System ID>CLNT<Client>

論理システムの有用な説明を入力します。をクリックしてエントリを保存しますSaveボタン。次に、すべての子システムで中央システムの論理システム名を作成します。

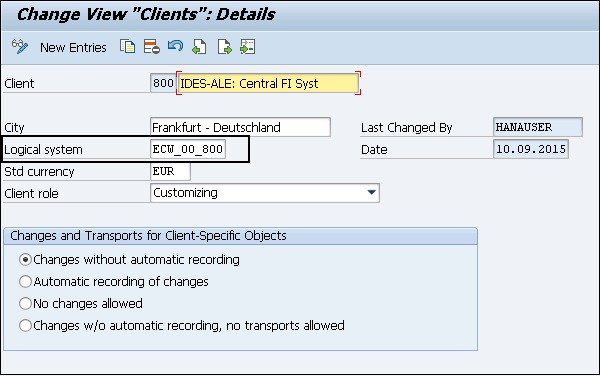

論理システムをクライアントに割り当てるには、トランザクションを使用します SCC4 変更モードに切り替えます。

ダブルクリックするか、をクリックして、論理システムに割り当てるクライアントを開きます。 Detailsボタン。クライアントは、1つの論理システムにのみ割り当てることができます。

クライアント詳細の論理システム項目に、このクライアントを割り当てる論理システム名を入力します。

Central UserAdministratorに含めるSAP環境のすべてのクライアントに対して上記の手順を実行します。設定を保存するには、をクリックしますSave 上部のボタン。

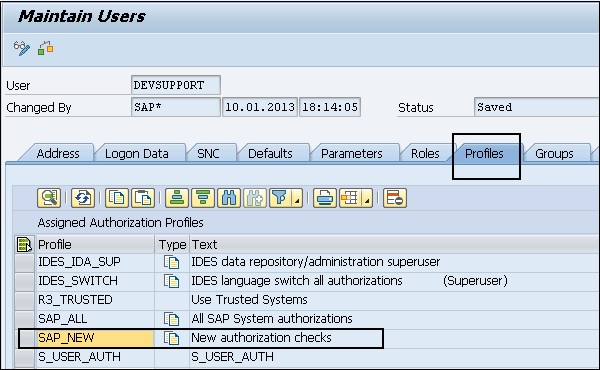

SAPで特定のプロファイルを保護する

SAPシステムのセキュリティを維持するには、重要な権限を含む特定のプロファイルを維持する必要があります。完全な権限を持つSAPシステムで保護する必要のあるさまざまなSAP権限プロファイルがあります。

SAPシステムで保護する必要のあるいくつかのプロファイルは次のとおりです。

- SAP_ALL

- SAP_NEW

- P_BAS_ALL

SAP_ALL権限プロファイル

SAP_ALL権限プロファイルにより、ユーザーはSAPシステムのすべてのタスクを実行できます。これは、SAPシステムのすべての権限を含む複合プロファイルです。この権限を持つユーザーはSAPシステムのすべてのアクティビティを実行できるため、このプロファイルをシステムのどのユーザーにも割り当てないでください。

プロファイルを使用して1人のユーザーを管理することをお勧めします。パスワードはそのユーザーに対して十分に保護する必要があり、必要な場合にのみ使用する必要があります。

SAP_ALL権限を割り当てる代わりに、適切なユーザーに個別の権限を割り当てる必要があります。システムスーパーユーザー/システム管理では、SAP_ALL権限を割り当てる代わりに、必要な個別の権限を使用する必要があります。

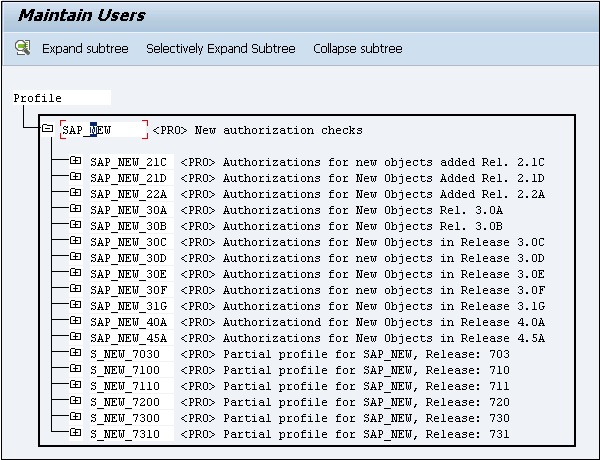

SAP_NEW認証

SAP_NEW権限には、新しいリリースで必要なすべての権限が含まれています。システムのアップグレードが完了すると、このプロファイルが使用され、一部のタスクが適切に実行されます。

この認証については、次の点に注意してください。

システムアップグレードを実行するときは、これより前のリリースのSAP_NEWプロファイルを削除する必要があります。

SAP_NEWプロファイルの下で、環境内のさまざまなユーザーに個別の権限を割り当てる必要があります。

このプロファイルは、あまり長くアクティブにしないでください。

環境にSAP_NEWプロファイルの長いリストがある場合は、システムで権限ポリシーを確認する必要があることを示しています。

すべてのSAP_NEWプロファイルのリストを表示するには、ダブルクリックしてこのプロファイルを選択し、→に移動する必要があります。 Choose。

P_BAS_ALL認証

この承認により、ユーザーは他のアプリケーションからテーブルのコンテンツを表示できます。この承認には次のものが含まれますP_TABU_DIS承認。この許可により、PAユーザーは自分のグループに属していないテーブルコンテンツを見ることができます。

PFCGロールメンテナンス

PFCGロール更新を使用して、SAPシステムのロールと権限を管理することができます。PFCGでは、役割は、実際のシナリオに関連して人が実行する作業を表します。PFCGを使用すると、日常業務を実行するために人に割り当てることができる一連のトランザクションを定義できます。

ロールがPFCGトランザクションで作成されると、トランザクションを使用できます。 SU01これらの役割を個々のユーザーに割り当てます。SAPシステムのユーザーには、実際の日常業務に関連する複数のロールを割り当てることができます。

これらのロールは、SAPシステムのユーザーと権限に関連しています。実際の権限とプロファイルは、SAPシステムにオブジェクトの形式で保存されます。

PFCGロール更新を使用すると、以下の機能を実行することができます。

- 役割の変更と割り当て

- 役割の作成

- 複合ロールの作成

- 役割の転送と配布

これらの機能について詳しく説明します。

役割の変更と割り当て

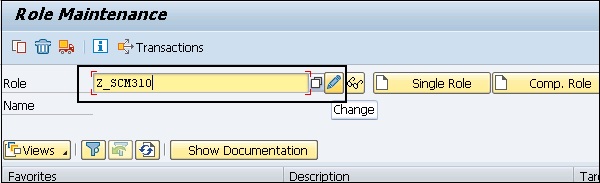

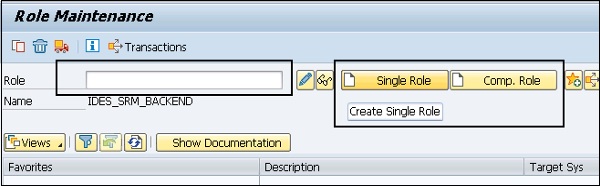

トランザクションの実行:PFCG

役割のメンテナンスウィンドウに移動します。既存の役割を変更するには、提供された役割名をフィールドに入力します。

[役割のコピー]ボタンをクリックして、標準の役割をコピーします。名前空間から名前を入力します。値選択ボタンをクリックして、これをコピーする役割を選択します。

SAPが提供するロールを選択することもできます。 SAP_, ただし、デフォルトの役割は上書きされます。

役割を変更するには、をクリックします Change ロールメンテナンスのボタン。

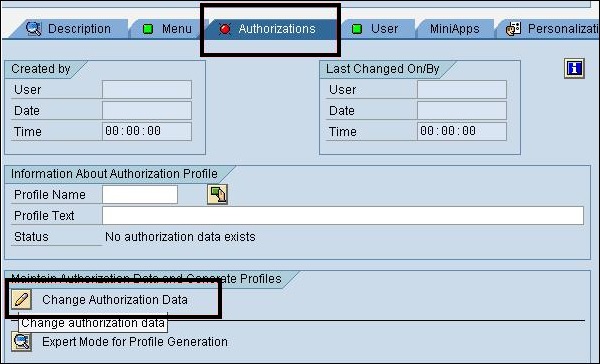

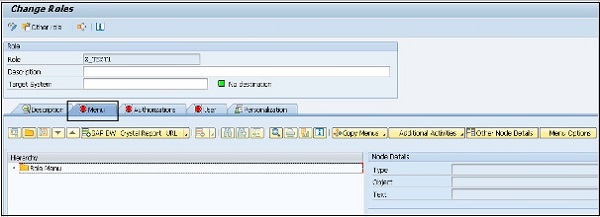

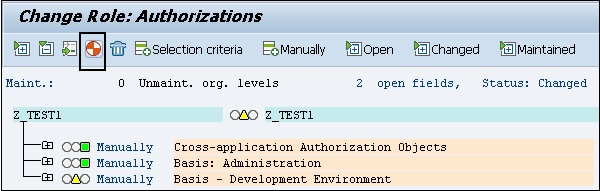

[メニュー]タブに移動して、[メニュー]タブページのユーザーメニューを変更します。[認証]タブに移動して、そのユーザーの認証データを変更します。

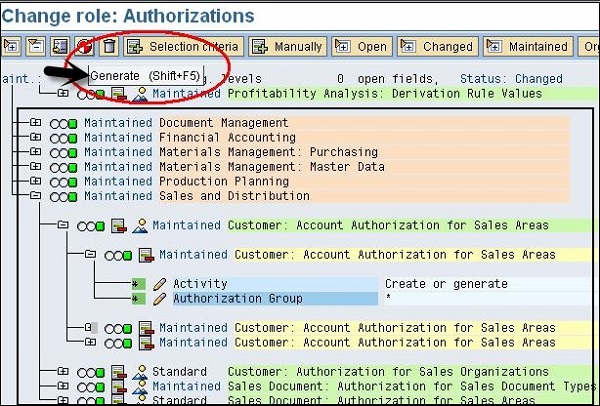

エキスパートモードを使用して、[認証]の下のメニュー変更の認証を調整することもできます。[生成]ボタンをクリックして、このロールのプロファイルを生成します。

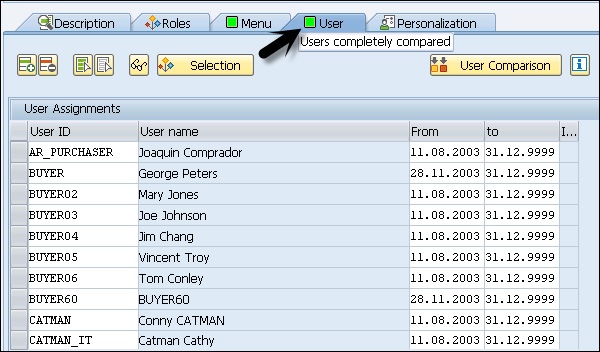

ユーザーをこの役割に割り当てるには、[役割の変更]オプションの[ユーザー]タブに移動します。ユーザーをこのロールに割り当てるには、システムに存在している必要があります。

必要に応じて、ユーザー比較を実行することもできます。[ユーザー比較]オプションをクリックします。[情報]ボタンをクリックして、単一および複合の役割と、マスターレコードを比較するためのユーザー比較オプションについて詳しく知ることもできます。

PFCGでの役割の作成

PFCGでは、単一の役割と複合の役割の両方を作成できます。以下のスクリーンショットに示すように、役割名を入力し、[単一または複合役割の作成]をクリックします。

Y_やZ_などのCustomer名前空間から選択できます。SAPが提供するロールはSAP_で始まり、SAPが提供するロールから名前を取得することはできません。

[ロールの作成]ボタンをクリックしたら、ロール定義の[メニュー]タブにトランザクション、レポート、およびWebアドレスを追加する必要があります。

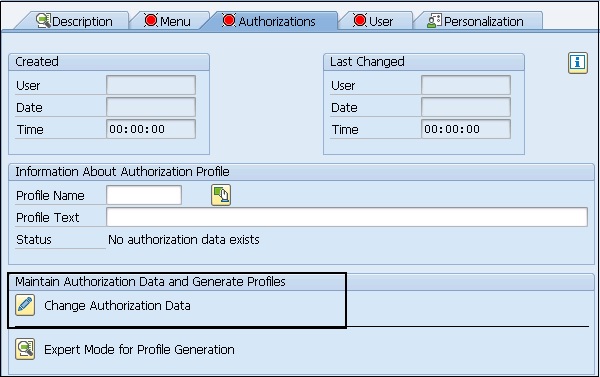

[認証]タブに移動してプロファイルを生成し、[認証データの変更]オプションをクリックします。

アクティビティの選択に従って、組織レベルを入力するように求められます。ダイアログボックスに特定の値を入力すると、ロールの権限フィールドが自動的に維持されます。

参照を役割に適合させることができます。ロールの定義が完了したら、ロールを生成する必要があります。[生成](Shift + F5)をクリックします。

この構造では、赤い信号が表示されている場合、値のない組織レベルが表示されます。[保守]タブの横にある[組織レベル]を使用して、組織レベルを入力および変更できます。

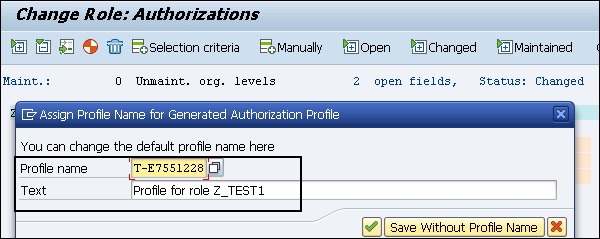

プロファイル名を入力し、チェックオプションをクリックして、生成ステップを完了します。

クリック Saveプロファイルを保存します。[ユーザー]タブに移動して、この役割をユーザーに直接割り当てることができます。同様の方法で、PFCGロールメンテナンスオプションを使用して複合ロールを作成できます。

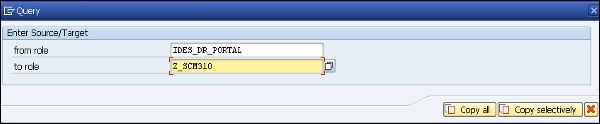

役割の転送と配布

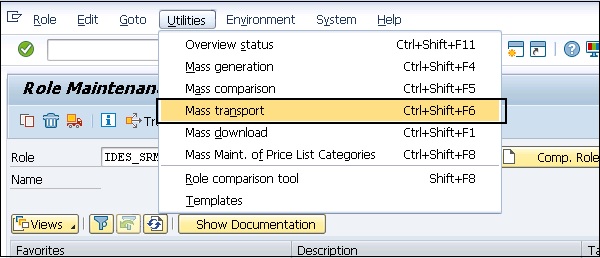

トランザクション– PFCGを実行し、移送するロール名を入力して、移送ロールをクリックします。

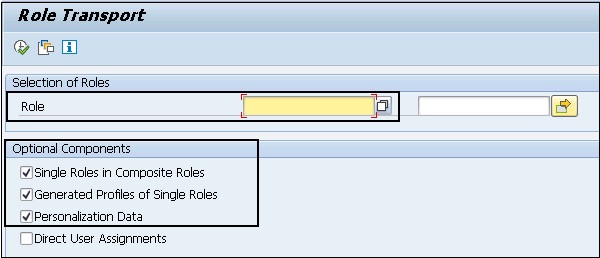

ロールトランスポートオプションに到達します。移送ロールの下に複数のオプションがあります-

- 複合ロールの単一ロールを移送します。

- 生成されたロールのプロファイルを転送します。

- パーソナライズデータ。

次のダイアログボックスで、ユーザーの割り当てについて言及し、パーソナライズデータも転送する必要があります。ユーザー割り当ても転送される場合、それらはターゲットシステムのロールのユーザー割り当て全体を置き換えます。

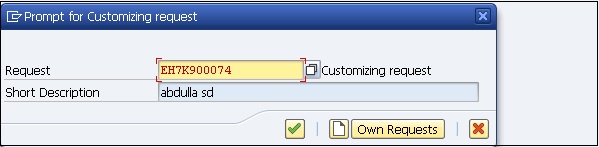

ロールのユーザ割当をインポートできないようにシステムをロックするには、カスタマイジングテーブルにシステムを入力します。 PRGN_CUST トランザクションを使用する SM30 値フィールドを選択します USER_REL_IMPORT number。

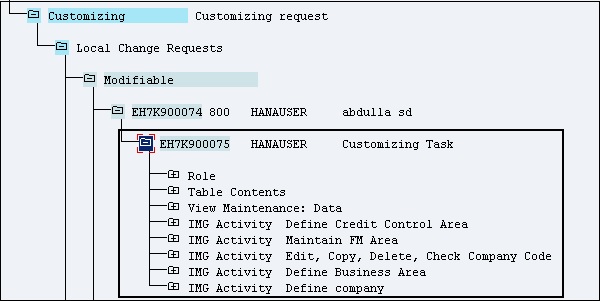

このロールは、カスタマイジング依頼で入力されます。これは、トランザクションを使用して表示できますSE10。

カスタマイジング依頼では、権限プロファイルがロールとともに移送されます。

承認情報システムトランザクション– SUIM

権限管理では、SUIMは、SAPシステムでユーザープロファイルを検索し、それらのプロファイルをそのユーザーIDに割り当てることができる重要なツールです。SUIMは、ユーザー、ロール、プロファイル、承認、トランザクション、および比較を検索するためのオプションを提供する初期画面を提供します。

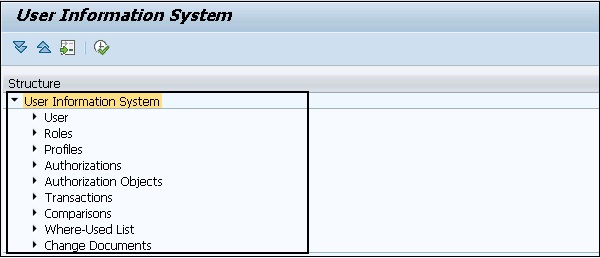

ユーザー情報システムを開くには、トランザクションを実行します。 SUIM。

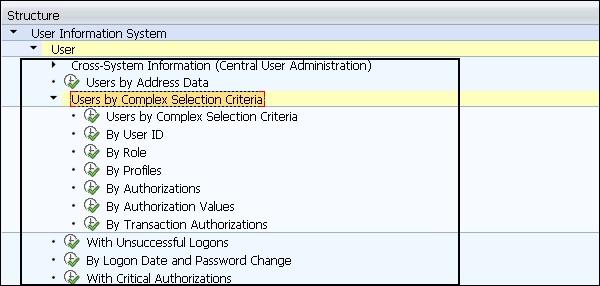

ユーザー情報システムには、SAPシステムでさまざまな機能を実行するために使用できるさまざまなノードがあります。ユーザーノードと同様に、選択基準に基づいてユーザーを検索できます。ロックされたユーザーのリスト、特定のトランザクションセットにアクセスできるユーザーなどを取得できます。

各タブを展開すると、さまざまな選択基準に基づいてさまざまなレポートを生成するオプションがあります。ユーザータブを展開するときと同様に、次のオプションがあります-

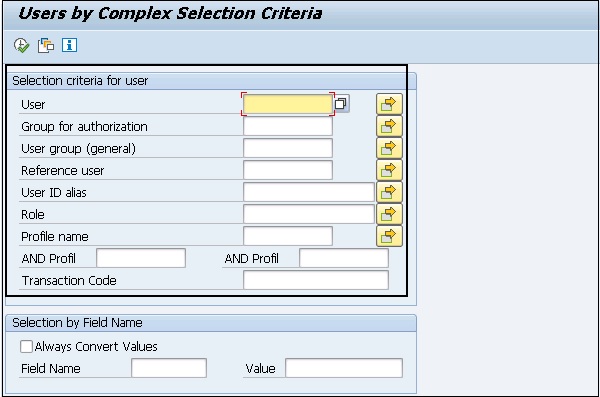

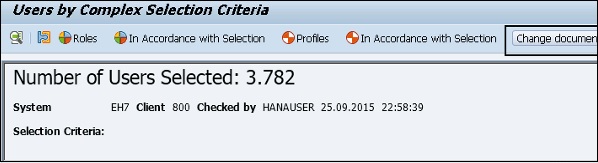

複雑な選択基準でユーザーをクリックすると、複数の選択条件を同時に適用できます。次のスクリーンショットは、さまざまな選択基準を示しています。

ロールノード

同様の方法で、このユーザー情報システムの下で、役割、プロファイル、承認、その他のさまざまなオプションなどのさまざまなノードにアクセスできます。

SUIMツールを使用して役割とプロファイルを検索することもできます。SUIMでトランザクションによる検索と割り当てを実行し、それらのロールをそのユーザーIDに割り当てることにより、トランザクションのリストを特定のユーザーIDのセットに割り当てることができます。

ユーザー情報システムを使用すると、SAPシステムでさまざまな検索を実行できます。さまざまな選択基準を入力し、ユーザー、プロファイル、役割、トランザクション、およびその他のさまざまな基準に基づいてレポートをプルできます。

RSUSR002 −複雑な選択基準によるユーザー。

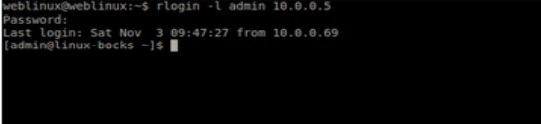

特定のUnixプロパティ、ファイルまたはサービスの使用、パスワードファイルの保護、およびBSDリモートサービスの非アクティブ化を行う際には、さまざまなセキュリティ対策を講じる必要があります。 rlogin そして remsh。

パスワード保護

Unixプラットフォームでは、攻撃者は辞書攻撃プログラムを使用して、UnixOSに保存されているパスワード情報を発見できます。パスワードはシャドウパスワードファイルに保存でき、rootユーザーのみがこのファイルにアクセスして、システムのセキュリティを向上させることができます。

リモートサービスの非アクティブ化

BSDリモートサービスは、Unixシステムへのリモートアクセスを可能にします。リモート接続が開始されたとき/etc/host.equiv そして $HOME/.rhosts が使用され、これらのファイルに接続元のホスト名とIPアドレス、またはワイルドカード文字に関する情報が含まれている場合は、ログイン時にパスワードを入力する必要はありません。

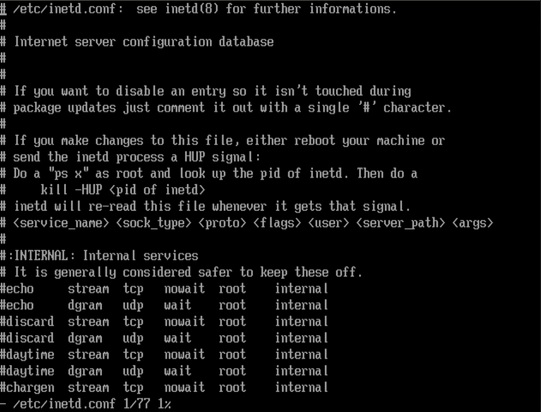

このシナリオでは、リモートサービスのrloginとremshはセキュリティ上の脅威であり、これらのサービスを非アクティブ化する必要があります。これらのサービスを無効にするには、inetd.conf Unixシステムのファイル。

Unixシステムでは、rloginはリモートシェルクライアント(SSHなど)であり、高速で小型になるように設計されています。暗号化されていないため、セキュリティの高い環境では小さな欠点がありますが、非常に高速で動作できます。サーバーとクライアントの両方が多くのメモリを使用しません。

UNIXでのネットワークファイルシステムの保護

UNIXプラットフォームでは、ネットワークファイルシステムを使用して、SAPシステムからネットワーク経由でトランスポートディレクトリと作業ディレクトリにアクセスします。作業ディレクトリにアクセスするには、認証プロセスにネットワークアドレスが含まれます。攻撃者は、IPスプーフィングを使用してネットワークファイルシステムを介して不正アクセスを取得する可能性があります。

システムを安全にするために、ネットワークファイルシステムを介してホームディレクトリを配布しないでください。これらのディレクトリへの書き込み認証は慎重に割り当てる必要があります。

UNIXでのSAPシステムのSAPシステムディレクトリアクセス

UNIXのSAPシステムディレクトリに対して次のアクセス権を設定する必要があります-

| SAPディレクトリ | 8進数形式のアクセス権限 | オーナー | グループ |

|---|---|---|---|

| / sapmnt / <SID> / exe | 775 | <sid> adm | サプシー |

| / sapmnt / <SID> / exe / saposcol | 4755 | ルート | サプシー |

| / sapmnt / <SID> / global | 700 | <sid> adm | サプシー |

| / sapmnt / <SID> / profile | 755 | <sid> adm | サプシー |

| / usr / sap / <SID> | 751 | <sid> adm | サプシー |

| / usr / sap / <SID> / <インスタンスID> | 755 | <sid> adm | サプシー |

| / usr / sap / <SID> / <インスタンスID> / * | 750 | <sid> adm | サプシー |

| / usr / sap / <SID> / <インスタンスID> /秒 | 700 | <sid> adm | サプシー |

| / usr / sap / <SID> / SYS | 755 | <sid> adm | サプシー |

| / usr / sap / <SID> / SYS / * | 755 | <sid> adm | サプシー |

| / usr / sap / trans | 775 | <sid> adm | サプシー |

| / usr / sap / trans / * | 770 | <sid> adm | サプシー |

| /usr/sap/trans/.sapconf | 775 | <sid> adm | サプシー |

| << sid> adm>のホームディレクトリ | 700 | <sid> adm | サプシー |

| << sid> admのホームディレクトリ> / * | 700 | <sid> adm | サプシー |

SAPシステムを安全に実行するには、Windowsプラットフォームでさまざまなユーザーとグループを作成する必要があります。ユーザー管理タスクを容易にするために、すべてのWINNTユーザーをOSレベルで正しいアクセス権を持つユーザーグループに追加することをお勧めします。ウィンドウオペレーティングシステムには、さまざまなグループレベルがあります-

- グローバルグループ

- ローカルグループ

グローバルグループ

WINのグローバルグループはドメインレベルで利用でき、複数のサーバーからユーザーを割り当てるために使用できます。グローバルグループは、1つのドメイン内のすべてのサーバーで使用できます。

都合に合わせてグローバルグループの名前を選択できます。ただし、次のように命名規則を使用することをお勧めします。SAP R/3 System Installation、これはSAPシステム管理者の標準グローバルグループであり、次のように定義されています。 SAP_<SID>_GlobalAdmin。

Window Platformには、SAPシステムの実行に使用できる一般的に作成されるさまざまなグローバルグループがあります。

SAPadmin −このグループには、すべてのSAPシステム管理者のリストが含まれています。

SAPusers −このグループには、すべてのSAPアプリケーションユーザーのリストが含まれています。

SAPservices −このグループには、すべてのSAPシステムプログラムのリストが含まれています。

Domain Admin −このグループには、すべてのドメインのすべての管理者のリストが含まれています。

ローカルグループ

Windowsプラットフォームのローカルグループは、ドメイン内の1つのサーバーに制限されています。インストール中に、権限はグループではなく個々のユーザーに割り当てられます。ただし、単一ユーザーではなくローカルグループにアクセス権を割り当てることをお勧めします。

ローカルグループは、共有ドメインのWindows環境のセキュリティを強化するために使用されます。さらに、グローバルユーザーとグローバルグループをローカルグループに割り当てることができます。ローカルグループは任意の名前で作成できますが、ローカルグループ名は次のように使用することをお勧めします。SAP_<SID>_LocalAdmin。

ユーザー、ローカルグループ、グローバルグループ間のさまざまな関係を定義できます-

- 1人のユーザーは、グローバルグループとローカルグループの一部になることもできます。

- グローバルグループをローカルグループに含めることもできます。

Windowsプラットフォームの標準ユーザー

SAPシステムをWindowsプラットフォームで実行する場合、注意深く管理する必要のある標準ユーザーがいます。以下は、Windowsの標準ユーザーの一部です-

Window NT User −

Administrator −すべてのリソースにアクセスできる管理者アカウント。

Guest −システム内のすべてのリソースへのゲストアクセスのみ。

SAP System User −

<SID>ADM SAP −すべてのSAPリソースへのフルアクセス権を持つシステム管理者。

SAPService<SID> −SAPサービスの実行を担当する特別なユーザー。

Database Users −

<DBService> −Windowプラットフォームでデータベース固有のサービスを実行するため。

<DBuser> −一般的なDB操作を実行するデータベースユーザー。

また、管理者ユーザーとゲストユーザーはインストールプロセス中に作成され、ウィンドウ固有のタスクを実行するために使用されることに注意してください。これらのユーザーはすべて、Windowプラットフォームで保護する必要があります。

SAPシステムでデータベースユーザーを保護することは重要かつ不可欠です。データベースには、Oracleデータベース、SQL Server、またはMYSQLデータベースを使用できます。これらのデータベースから標準ユーザーを保護する必要があります。パスワードは標準ユーザーに対して保護する必要があり、定期的に変更する必要があります。

Oracle標準ユーザー

次の表に、Windows環境の標準ユーザーのリストを示します。これらすべてのユーザーのパスワードを維持する必要があります。

| ユーザー名 | タイプ | パスワード変更方法 |

|---|---|---|

| <SID> ADM | オペレーティングシステムユーザー | OPS $メカニズム |

| SAPServic <SID> | オペレーティングシステムユーザー | OPS $メカニズム |

| SYS(内部) | オペレーティングシステムユーザー | SAPDBA |

| システム | オペレーティングシステムユーザー | SAPDBA |

| SAPR3 | オペレーティングシステムユーザー | SAPDBA |

<SID> ADMのOPS $ユーザーを作成するにはどうすればよいですか?

OPS $ユーザーを作成するには、<SID> ADMでログインする必要があります。SAP Systemが実行されている場合は、最初に停止してから、以下のコマンドを実行する必要があります。

Create user OPS$<adm_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

ここで、<adm_user>は-です。

<SID>古いOracleリリースのADM

<domain_name> \ <SID> ADM最新リリース

次に、以下の手順に従う必要があります-

接続、リソースをOPS $ <adm_user&gtl;に付与します。

接続/

テーブルSAPUSER(USERID Varchar(20)、PASSWD VARCHAR2(20));を作成します。

SAPUSER値に挿入します( 'SAPR3'、 '<パスワード>);

内部接続

<password>で識別されるユーザーSAPR3を変更します。

同様の方法で、作成することができます OPS$ にとって SAPService<SID>。次のコマンドでは、adm_userの代わりにSAP_service_userを使用する必要があります。

Create user OPS$<SAP_service_user> default tablespace psapuserid temporary tablespace psaptemp identified externally;

ここで、<SAP_service_user>は-です。

古いOracleリリースのSAPService <SID>

最新リリースの場合は<domain_name> \ SAPservice <SID>

DBユーザーのパスワード管理

データベース内の標準ユーザーのパスワードを管理する必要があります。パスワードの変更に使用できるさまざまなユーティリティがあります。

SAPDBAを使用してDBAユーザーのパスワードを変更する方法は?

DBAユーザーのパスワードは、コマンドラインまたはGUIを使用して変更できます。コマンドラインを使用してパスワードを変更するには、次のコマンドを使用する必要があります-

Sapdba [-u <user1>/<user1_password>] –user2 <user2_password>

上記のコマンドでは、 user1 SAPDBAがデータベースへのログオンに使用するデータベースユーザーです。

<user1_password>は、user1のパスワードのパスワードです。

<user2>は、パスワードを変更する必要があるデータベースユーザーを示します。

<user2_password>は、同じユーザーの新しいパスワードです。

デフォルトのパスワードでユーザー名「SYSTEM」を使用してログインする場合は、省略できます –u コマンドから。

Sapdba –u system/<system_password>] –sapr3 <sapr3_password>

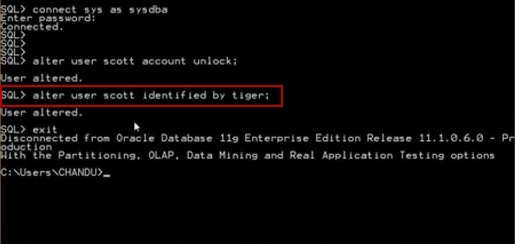

SVRMGRLを使用してSAPR3のパスワードを変更する方法は?

SVRMGRLは、以前のリリースのOracleに付属していた古いユーティリティであり、以下で説明するデータベース機能を実行するために使用されています。最新のリリースでは、サーバーマネージャーコマンドがで利用できるようになりました。SQL*Plus。

- データベースの作成

- データベースの起動とシャットダウン

- データベースの回復

- パスワード管理

パスワードを変更するには、以下の手順に従ってください。

- SVRMGRLを起動します。

- connectinternalコマンドを使用してデータベースに接続します。

- SVRMGR>内部接続。

- Connected.

次のステップは、以下のコマンドを入力してSAPUSERテーブルを更新することです-

Update OPS$ <SID>ADM.SAPUSER set PASSWD = ’<new_password>’ where USERID = ’SAPR3’;

のパスワードを更新する必要があります SAPR3 コマンドラインを使用してデータベース内で。

ユーザーsapr3の変更は<new_password>で識別されます

Single Sign-On (SSO)は、1つのシステムにログインし、バックエンドで複数のシステムにアクセスできるようにする重要な概念の1つです。SSOを使用すると、ユーザーはバックエンドのSAPシステム全体のソフトウェアリソースにアクセスできます。

ザ・ SSO with NetWeaverプラットフォームはユーザー認証を提供し、システム管理者が複雑なSAPシステムランドスケープでユーザーの負荷を管理するのに役立ちます。SSO構成は、セキュリティ対策を強化し、複数のシステムのパスワード管理タスクを削減することにより、ユーザーがランドスケープでSAPシステムおよびアプリケーションにログインする方法のプロセスを簡素化します。

SSOは、パスワードの問題に関連するサービスデスクへの呼び出し回数を減らし、ビジネスユーザーの生産性を向上させることで、組織が運用コストを削減するのに役立ちます。SAP NetWeaver統合メカニズムを使用すると、SAP NetWeaverシステムをSSOコンセプトに簡単に統合でき、SAPシステムランドスケープ環境のバックエンドシステムに簡単にアクセスできます。

SAPシングルサインオンの概念

シングルサインオンはmySAPWorkplaceで構成できます。これにより、ユーザーはmySAP Workplaceに毎日ログインでき、ユーザー名とパスワードを繰り返し入力しなくてもアプリケーションにアクセスできます。

次の認証方法を使用して、mySAPWorkplaceでSSOを構成できます-

- ユーザー名とパスワード

- SAPログオンチケット

- X.509クライアント証明書

シングルサインオンへの統合

NetWeaverプラットフォームを使用したSSOは、ユーザー認証を提供し、システム管理者が複雑なSAPシステムランドスケープでユーザーの負荷を管理するのに役立ちます。SSO構成は、セキュリティ対策を強化し、複数のシステムのパスワード管理タスクを削減することにより、ユーザーがランドスケープ内のSAPシステムおよびアプリケーションにログインするプロセスを簡素化します。

SAP NetWeaverを使用すると、許可されたユーザーがSSO方式を使用してNetWeaverシステムにアクセスするために使用するさまざまなメカニズムを構成できます。システムのログインメカニズムは、SAPNetWeaverシステムのテクノロジーとそれらのシステムへのアクセスに使用されるさまざまな通信チャネルに依存します。

SAPGUIでのシングルサインオンの設定

シングルサインオンを構成するには、次のTコードにアクセスできる必要があります-

- RZ10

- STRUST

これらのTコードを入手したら、以下の手順に従う必要があります-

Step 1 − SAPGUIを使用してSAPECCシステムにログインし、Tコードに移動します RZ10。

Step 2 −その後、デフォルトプロファイルと拡張メンテナンスを選択します。

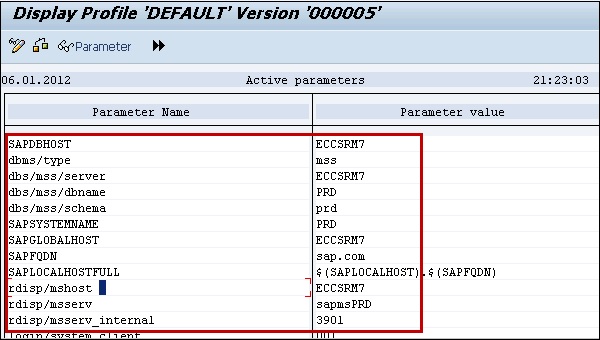

Step 3 − [変更]をクリックすると、プロファイルのパラメーターのリストが表示されます。

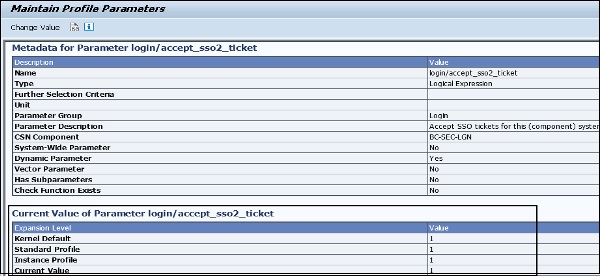

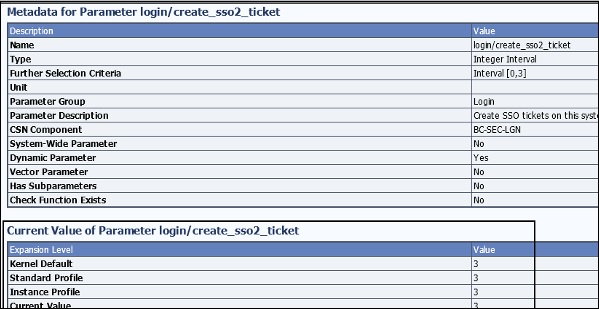

Step 4 −以下のプロファイルパラメータを変更します−

- login / create_sso2_ticket = 1

- login / accept_sso2_ticket = 1

Step 5−プロファイルを保存してアクティブ化します。新しいプロファイルが生成されます。

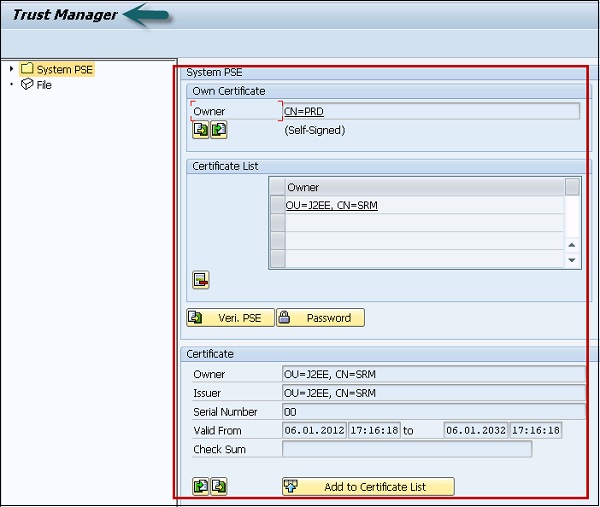

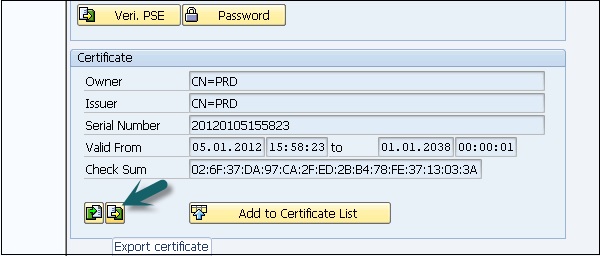

Step 6 −エクスポート R3SSO トラストマネージャーからの証明書、トランザクションに移動 STRUST。

Step 7−自分の証明書の右側にあるテキストボックスをダブルクリックします。証明書情報が表示されます。値を入力する必要があるため、この証明書の値を書き留めてください。

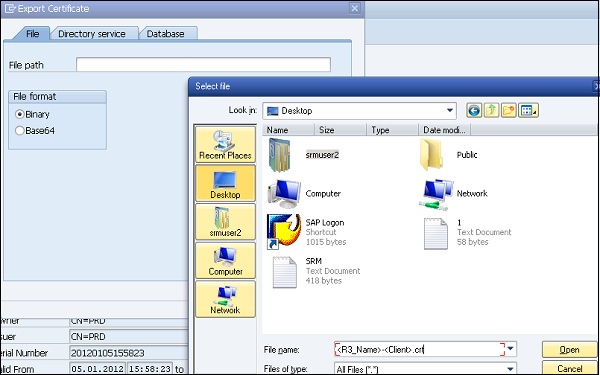

Step 8 −アイコンエクスポート証明書をクリックします。

Step 9 −ファイルを<R3_Name>-<Client> .crtとして保存します。

Example − EBS-300.crt

Step 10 −チェックボックスをクリックして、親ディレクトリにファイルを作成します。

Step 11 −インポート R3 SSO 管理者ツールを使用したJavaエンジンへの証明書。

Note −Javaエンジンが起動していることを確認します。

Step 12 −Java管理ツールを開きます。

Step 13 − Java Engine Administratorのパスワードを入力し、[接続]をクリックします。

Step 14 −サーバー→サービスキー→ストレージを選択します。

Step 15 − [表示]パネルの[チケットキーストア]をクリックします。

Step 16− [エントリ]グループボックスで[ロード]をクリックします。前の手順でエクスポートした.crtファイルを選択します。

Step 17 −管理者ツールを使用して、SAPJavaエンジンでセキュリティプロバイダサービスを設定します。

Step 18 −サーバーサービスセキュリティプロバイダーを選択します。

Step 19 − [コンポーネント]パネルでチケットを選択し、[認証]タブに移動します。

Step 20 − Evaluate Ticket Login Moduleのオプションを変更し、SSOを構成する各バックエンドシステムに次のプロパティを追加します。

Webベースアクセスのシングルサインオン

SAP NetWeaverシステムにアクセスするために、SSOを使用していくつかのオプションを構成できます。Webブラウザまたは他のWebクライアントからSAPNetWeaverSystemにアクセスすることもできます。SSOを使用すると、ユーザーは企業ネットワークにあるバックエンドシステムやその他の保護された情報にアクセスできます。

SSOを使用すると、NetWeaverアプリケーションサーバーにWebベースのユーザーアクセスを統合するために、いくつかのセキュリティ認証方法を使用できます。また、暗号化などのさまざまなネットワーク通信セキュリティ方式を実装して、ネットワークを介して情報を送信することもできます。

以下の認証方法は、アプリケーションサーバーを介してデータにアクセスするためにSSOで構成できます-

- ユーザーIDとパスワード認証の使用

- ログオンチケットの使用

- X.509クライアント証明書の使用

- SAMLブラウザアーティファクトの使用

- SAML2.0の使用

- Kerberos認証の使用

インターネットを介してデータにアクセスしている間、ネットワークおよびトランスポート層のセキュリティメカニズムを使用することもできます。

デジタル署名されたSAPログオンチケットを構成して、SAP環境の統合アプリケーションにアクセスするためのシングルサインオンを構成できます。SAPログオンチケットをユーザーに発行するようにポータルを構成できます。ユーザーは、初期アクセスのためにこのシステムを認証する必要があります。SAPログオンチケットがユーザーに発行されると、それらはWebブラウザーに保存され、ユーザーはSSOを使用してさまざまなシステムにログインできます。

ABAPアプリケーションサーバには、設定可能な2種類のログオンチケットがあります。

Logon Tickets −これらのチケットは、SSO方式を使用したWebベースのアクセスを許可します。

Authentication Assertion Tickets −これらのチケットは、システム間の通信に使用されます。

SAPログオンチケットを設定するには、次のパラメータをユーザプロファイルに設定する必要があります。

login / accept_sso2_ticket

シングルサインオン(SSO)チケットを使用して、SAPシステム間および非SAPシステムを超えたSSOを許可できます。SSOチケットは、ログオンチケットまたはアサーションチケットにすることができます。ログオンチケットは、名前の付いたCookieとして転送されますMYSAPSSO2。アサーションチケットは、MYSAPSSO2という名前のHTTPヘッダー変数として転送されます。

Note−これには、システムを発行および受け入れるための追加の構成手順が必要です。SSOコンポーネントシステムは、SSOチケット(login / accept_sso2_ticket = 1)によるログオンを許可する必要があります。

プロシージャ(X.509クライアント証明書)のみがシングルサインオンに使用される場合、またはこのシステムにシングルサインオンを使用しない場合は、SSOチケット(login / accept_sso2_ticket =)によってこのログオンを非アクティブ化できます。 0)。

パラメータを設定するには、トランザクションを使用します RZ11

Values allowed − 0/1

login / create_sso2_ticket

シングルサインオン(SSO)チケットを使用して、SAPシステム間およびSAP以外のシステム間でのSSOを許可できます。SSOチケットは、ログオンチケットまたはアサーションチケットにすることができます。ログオンチケットは、MYSAPSSO2という名前のCookieとして転送されます。アサーションチケットは、MYSAPSSO2という名前のHTTPヘッダー変数として転送されます。

Note −これには、システムを発行および受け入れるための追加の構成手順が必要です。

発行システムは、SSOチケットの生成を許可する必要があります-

login / create_sso2_ticket = 1:証明書を含むSSOチケット

login / create_sso2_ticket = 2:証明書のないSSOチケット

login / create_sso2_ticket = 3:アサーションチケットのみを生成します

Values allowed− 0/1/2/3

login / ticket_expiration_time

mySAP.com Workplaceを使用するときにシングルサインオン(SSO)を使用できるようにするために、SSOチケットを使用できます。SSOチケットを作成するときに、有効期間を設定できます。これが期限切れになると、SSOチケットを使用して職場のコンポーネントシステムにログオンすることはできなくなります。次に、ユーザーは新しいSSOチケットを取得するために、職場のサーバーに再度ログオンする必要があります。

Values allowed − <時間> [:<分>]

間違った値が入力された場合、デフォルト値が使用されます(8時間)。

正しい値は以下のようになります−

- 24→24時間

- 1:30→1時間30分

- 0:05→5分

誤った値は次のようになります-

- 40(0:40が正しい)

- 0:60(1が正しい)

- 10:000(10が正しい)

- 24:(24が正しい)

- 1:A3

X.509クライアント証明書

SSO方式を使用すると、X.509クライアント証明書を使用してNetWeaverアプリケーションサーバーを認証できます。クライアント証明書は、非常に強力な暗号化方式を使用してNetWeaverアプリケーションサーバーへのユーザーアクセスを保護するため、NetWeaverアプリケーションサーバーは強力な暗号化技術で有効にする必要があります。

認証はユーザー名とパスワードを入力せずにSSLプロトコルを使用して行われるため、SAPNetWeaverアプリケーションサーバーでSSLを構成する必要があります。SSLプロトコルを使用するには、WebブラウザとNetWeaverABAPアプリケーションサーバー間で通信するためのHTTPS接続が必要です。

セキュリティアサーションマークアップ言語(SAML2.0)

SAML2.0は、シングルサインオンSSOでの認証として使用でき、さまざまなドメイン間でSSOを有効にします。SAML 2.0は、組織名OASISによって開発されています。また、シングルログアウトオプションも提供します。これは、ユーザーがすべてのシステムからログオフすると、SAPシステムのサービスプロバイダーがIDプロバイダーに通知し、IDプロバイダーがすべてのセッションをログオフすることを意味します。

SAML2.0認証を使用する利点は次のとおりです。

他のシステムへのアプリケーションをホストしているシステムの認証を維持するオーバーヘッドを減らすことができます。

システムでユーザーIDを維持せずに、外部サービスプロバイダーの認証を維持することもできます。

すべてのシステムでの単一ログアウトオプション。

ユーザーアカウントを自動的にマップします。

Kerberos認証

WebクライアントおよびWebブラウザを介したアクセスを使用して、SAPNetWeaverアプリケーションサーバーのKerberos認証を使用することもできます。シンプルで保護されたGSSAPIネゴシエーションメカニズムを使用しますSPNegoまた、この認証を使用するには、追加のライセンスを持つシングルサインオンSSO2.0以降のバージョンが必要です。ザ・SPNego はトランスポート層セキュリティをサポートしていないため、SSLプロトコルを使用してトランスポート層セキュリティを追加し、NetWeaver ApplicationServerと通信することをお勧めします。

上のスクリーンショットでは、認証の目的でユーザープロファイルに構成できるさまざまな認証方法を確認できます。

SAPの各認証方法には独自の利点があり、さまざまなシナリオで使用できます。