Blockchain - kryptografia klucza publicznego

Kryptografia klucza publicznego lub w skrócie PKI jest również znana jako kryptografia asymetryczna. Używa dwóch par kluczy - publicznego i prywatnego. Klucz to jakaś długa liczba binarna. Klucz publiczny jest rozpowszechniany na całym świecie i, jak sugeruje jego nazwa, jest naprawdę publiczny. Klucz prywatny ma być ściśle prywatny i nigdy nie należy go zgubić.

W przypadku Bitcoin, jeśli kiedykolwiek zgubisz klucz prywatny do swojego portfela Bitcoin, cała zawartość Twoich portfeli będzie natychmiast narażona na kradzież i zanim się zorientujesz, wszystkie Twoje pieniądze (zawartość portfela) znikną bez mechanizm w systemie wyśledzenia, kto go ukradł - czyli anonimowość w systemie, o którym wspomniałem wcześniej.

PKI spełnia dwie funkcje - uwierzytelnianie i prywatność wiadomości poprzez mechanizm szyfrowania / deszyfrowania. Teraz wyjaśnię obie te funkcje -

Poświadczenie

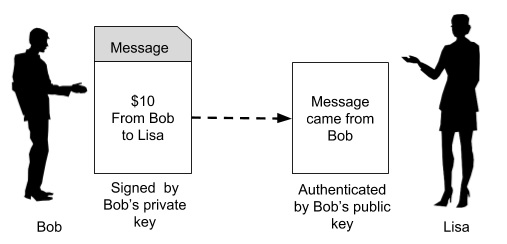

Kiedy obie strony wymieniają wiadomości, ważne jest, aby ustanowić zaufanie między nadawcą a odbiorcą. W szczególności odbiorca musi ufać źródłu wiadomości. Przechodząc do naszego wcześniejszego scenariusza (przedstawionego na rysunku 1), w którym Bob wysyła Lisie pieniądze za zakup niektórych towarów od niej, zobaczmy, w jaki sposób PKI buduje zaufanie między Bobem i Lisą. Spójrz na poniższy obrazek -

Po pierwsze, jeśli Bob chce wysłać Lisie pieniądze, musi stworzyć własny klucz prywatny / publiczny. Należy pamiętać, że oba klucze są zawsze sparowane i nie można łączyć kluczy prywatnych i publicznych różnych osób lub różnych instancji.

Teraz Bob mówi, że przesyła Lisie 10 dolarów. Tworzy więc wiadomość (zwykłą wiadomość tekstową) zawierającą klucz publiczny Boba (nadawcy), klucz publiczny Lisy (odbiorcy) oraz kwotę (10 USD).

Cel tego przekazu, np. „Chcę kupić od ciebie dynię”, jest również dodany do wiadomości. Cała wiadomość jest teraz podpisana kluczem prywatnym Roberta. Kiedy Lisa otrzyma tę wiadomość, użyje algorytmu weryfikacji podpisu PKI i klucza publicznego Boba, aby upewnić się, że wiadomość rzeczywiście pochodzi od Boba. Sposób działania PKI wykracza poza zakres tego samouczka. Zainteresowanego czytelnika odsyła się do tej witryny, aby uzyskać bardziej szczegółową dyskusję na temat PKI. To potwierdza autentyczność nadawcy wiadomości. Przyjrzyjmy się teraz prywatności wiadomości.

Prywatność wiadomości

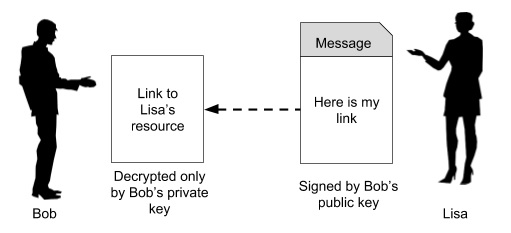

Teraz, gdy Lisa otrzymała płatność, chce wysłać link do swojego ebooka, który Bob chce kupić. Więc Lisa utworzyłaby wiadomość i wysłała ją do Boba, jak pokazano na obrazku -

Lisa tworzy wiadomość, taką jak „Oto link do mojego ebooka, o który prosiłeś”, podpisuje ją kluczem publicznym Boba, który otrzymała w wiadomości z żądaniem Boba, a także szyfruje wiadomość za pomocą tajnego klucza, który jest współdzielony między nimi podczas uzgadniania HTTPS.

Teraz Lisa jest pewna, że tylko Bob może zdekodować wiadomość przy użyciu klucza prywatnego, który jest w posiadaniu samego Roberta. Ponadto osoba przechwytująca wiadomość nie byłaby w stanie odzyskać jej zawartości, ponieważ zawartość jest zaszyfrowana tajnym kluczem posiadanym tylko przez Boba i Alicję. To gwarantuje Lisie, że dostęp do jej ebooka ma tylko Bob.

Widząc obie funkcje, uwierzytelnianie i prywatność wiadomości, implikowane przez PKI, przejdźmy dalej, aby zobaczyć, w jaki sposób Bitcoin wykorzystuje PKI do zabezpieczenia księgi publicznej, o której wspomniałem w rozdziale „Co to jest Bitcoin?”.

Dla Twojej wiedzy - Najpopularniejszymi algorytmami PKI są RSA i ECDSA , Bitcoin używa tego drugiego.