IPv4 - szybki przewodnik

Mówi się, że ta era jest erą komputerów. Komputery znacząco zmieniły sposób, w jaki żyjemy. Urządzenie komputerowe podłączone do innych urządzeń komputerowych umożliwia nam błyskawiczne udostępnianie danych i informacji.

Co to jest sieć?

Mówi się, że sieć w świecie komputerów jest zbiorem połączonych ze sobą hostów za pośrednictwem pewnych współdzielonych mediów, które mogą być przewodowe lub bezprzewodowe. Sieć komputerowa umożliwia hostom współdzielenie i wymianę danych i informacji za pośrednictwem mediów. Sieć może być siecią lokalną obejmującą biuro lub siecią miejską obejmującą całe miasto lub sieć rozległą obejmującą miasta i prowincje.

Sieć komputerowa może być tak prosta, jak dwa komputery PC połączone ze sobą jednym kablem miedzianym lub może być rozbudowana do złożoności, w której każdy komputer na tym świecie jest połączony ze sobą, zwany Internetem. Sieć zawiera wtedy coraz więcej komponentów, aby osiągnąć swój ostateczny cel, jakim jest wymiana danych. Poniżej znajduje się krótki opis komponentów zaangażowanych w sieć komputerową -

Hosts- Mówi się, że hosty znajdują się na końcowym końcu sieci, tj. Host jest źródłem informacji, a inny host będzie miejscem docelowym. Przepływy informacji między hostami od końca do końca. Hostem może być komputer użytkownika, serwer internetowy, serwer bazy danych itp.

Media- Jeśli jest podłączony przewodowo, może to być kabel miedziany, kabel światłowodowy lub kabel koncentryczny. Jeśli jest bezprzewodowa, może to być niekodowana częstotliwość radiowa lub specjalne pasmo bezprzewodowe. Częstotliwości bezprzewodowe mogą być również wykorzystywane do łączenia odległych miejsc.

Hub- Koncentrator jest wieloportowym repeaterem i służy do łączenia hostów w segmencie sieci LAN. Ze względu na niską przepustowość koncentratory są obecnie rzadko używane. Hub działa w warstwie 1 (warstwa fizyczna) modelu OSI.

Switch- Przełącznik jest mostem wieloportowym i służy do łączenia hostów w segmencie sieci LAN. Przełączniki są znacznie szybsze niż piasty i działają z prędkością drutu. Przełącznik działa w warstwie 2 (warstwa łącza danych), ale dostępne są również przełączniki warstwy 3 (warstwa sieci).

Router- Router to urządzenie warstwy 3 (warstwy sieciowej), które podejmuje decyzje dotyczące trasowania danych / informacji wysyłanych do jakiegoś zdalnego miejsca docelowego. Routery stanowią podstawę każdej połączonej sieci i Internetu.

Gateways - Oprogramowanie lub połączenie razem oprogramowania i sprzętu służy do wymiany danych między sieciami, które używają różnych protokołów do udostępniania danych.

Firewall - Oprogramowanie lub połączenie oprogramowania i sprzętu, służące do ochrony danych użytkowników przed niezamierzonymi odbiorcami w sieci / Internecie.

Wszystkie komponenty w sieci ostatecznie obsługują hosty.

Adresowanie hosta

Komunikacja między hostami może się odbywać tylko wtedy, gdy mogą się zidentyfikować w sieci. W pojedynczej domenie kolizyjnej (gdzie każdy pakiet wysłany w segmencie przez jeden host jest słyszany przez każdy inny host) hosty mogą komunikować się bezpośrednio poprzez adres MAC.

Adres MAC to fabrycznie zakodowany 48-bitowy adres sprzętowy, który może również jednoznacznie identyfikować hosta. Ale jeśli host chce komunikować się ze zdalnym hostem, tj. Nie znajduje się w tym samym segmencie lub logicznie nie jest połączony, to do unikalnej identyfikacji zdalnego hosta wymagane są pewne sposoby adresowania. Adres logiczny jest nadawany wszystkim hostom podłączonym do Internetu i wywoływany jest ten adres logicznyInternet Protocol Address.

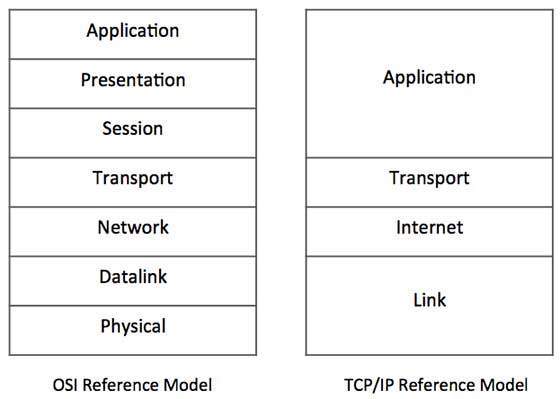

Międzynarodowa Organizacja Normalizacyjna ma dobrze zdefiniowany model systemów komunikacyjnych znany jako Open System Interconnection lub Model OSI. Ten warstwowy model to konceptualny pogląd na to, jak jeden system powinien komunikować się z drugim przy użyciu różnych protokołów zdefiniowanych w każdej warstwie. Ponadto każda warstwa jest przypisana do dobrze zdefiniowanej części systemu komunikacyjnego. Na przykład warstwa fizyczna definiuje wszystkie elementy o charakterze fizycznym, tj. Przewody, częstotliwości, kody impulsów, transmisję napięcia itp. Systemu komunikacyjnego.

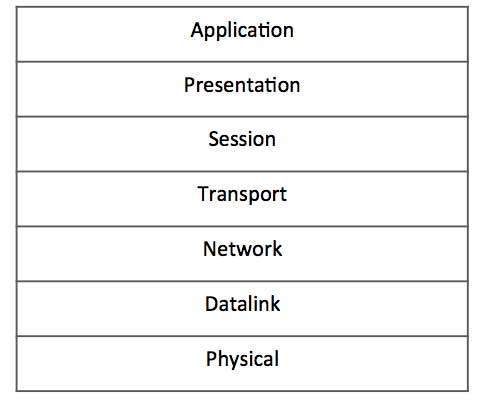

Model OSI ma następujące siedem warstw -

Application Layer (Layer-7)- Tutaj znajduje się aplikacja użytkownika, która musi przesyłać dane między hostami lub między nimi. Na przykład - HTTP, aplikacja do przesyłania plików (FTP) i poczta elektroniczna itp.

Presentation Layer (Layer-6)- Ta warstwa pomaga zrozumieć reprezentację danych w jednej formie na hoście na innym hoście w ich natywnej reprezentacji. Dane od nadawcy są konwertowane na dane on-the-wire (ogólny format standardowy), a na końcu odbiorcy są konwertowane na natywną reprezentację odbiorcy.

Session Layer (Layer-5)- Ta warstwa zapewnia możliwości zarządzania sesjami między hostami. Na przykład, jeśli jakiś host potrzebuje weryfikacji hasła w celu uzyskania dostępu i jeśli podano poświadczenia, wówczas w tej sesji weryfikacja hasła nie będzie się powtarzać. Ta warstwa może pomóc w synchronizacji, kontroli dialogu i zarządzaniu operacjami krytycznymi (np. Transakcjami bankowymi online).

Transport Layer (Layer-4)- Ta warstwa zapewnia kompleksowe dostarczanie danych między hostami. Ta warstwa pobiera dane z powyższej warstwy i dzieli je na mniejsze jednostki zwane segmentami, a następnie przekazuje je do warstwy sieciowej w celu przesłania.

Network Layer (Layer-3) - Ta warstwa pomaga jednoznacznie identyfikować hosty poza podsieciami i definiuje ścieżkę, po której pakiety będą podążać lub będą kierowane, aby dotrzeć do celu.

Data Link Layer (Layer-2)- Ta warstwa pobiera nieprzetworzone dane transmisji (sygnał, impulsy itp.) Z warstwy fizycznej i tworzy ramki danych, a następnie wysyła je do warstwy wyższej i odwrotnie. Ta warstwa sprawdza również wszelkie błędy transmisji i odpowiednio je sortuje.

Physical Layer (Layer-1) - Ta warstwa zajmuje się technologią sprzętową i rzeczywistym mechanizmem komunikacji, takim jak sygnalizacja, napięcie, typ i długość kabla itp.

Warstwa sieci

Warstwa sieciowa jest odpowiedzialna za przenoszenie danych z jednego hosta do drugiego. Zapewnia środki do przydzielania adresów logicznych do hostów i ich unikalnej identyfikacji przy użyciu tego samego. Warstwa sieciowa pobiera jednostki danych z warstwy transportowej i dzieli je na mniejsze jednostki zwane pakietami danych.

Warstwa sieciowa określa ścieżkę danych, po której pakiety powinny dotrzeć do miejsca przeznaczenia. Routery działają na tej warstwie i zapewniają mechanizm kierowania danych do miejsca docelowego.

Większość internetu korzysta z zestawu protokołów zwanego Internet Protocol Suite, znanego również jako zestaw protokołów TCP / IP. Ten zestaw to połączenie protokołów, które obejmuje wiele różnych protokołów o różnym przeznaczeniu i potrzebach. Ponieważ dwa główne protokoły w tym pakiecie to TCP (protokół kontroli transmisji) i IP (protokół internetowy), jest to powszechnie określane jako zestaw protokołów TCP / IP. Ten zestaw protokołów ma swój własny model odniesienia, który jest stosowany w Internecie. W przeciwieństwie do modelu OSI, ten model protokołów zawiera mniej warstw.

Model ten jest obojętny na rzeczywistą implementację sprzętową, czyli fizyczną warstwę Modelu OSI. Dlatego ten model można zaimplementować w prawie wszystkich podstawowych technologiach. Warstwy transportowa i internetowa odpowiadają tym samym warstwom równorzędnym. Wszystkie trzy górne warstwy modelu OSI są skompresowane razem w jednej warstwie aplikacji modelu TCP / IP.

Protokół internetowy w wersji 4 (IPv4)

Protokół internetowy jest jednym z głównych protokołów w zestawie protokołów TCP / IP. Protokół ten działa w warstwie sieciowej modelu OSI oraz w warstwie internetowej modelu TCP / IP. W związku z tym protokół ten jest odpowiedzialny za identyfikację hostów na podstawie ich adresów logicznych i kierowanie danych między nimi w sieci bazowej.

IP zapewnia mechanizm unikalnej identyfikacji hostów według schematu adresowania IP. IP wykorzystuje dostarczanie z najlepszymi staraniami, tj. Nie gwarantuje, że pakiety zostaną dostarczone do docelowego hosta, ale zrobi wszystko, co w jego mocy, aby dotrzeć do celu. Protokół internetowy w wersji 4 używa 32-bitowego adresu logicznego.

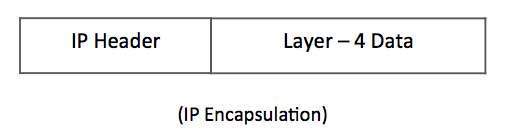

Protokół internetowy będący protokołem warstwy 3 (OSI) pobiera segmenty danych z warstwy 4 (transport) i dzieli je na pakiety. Pakiet IP hermetyzuje jednostkę danych otrzymaną z wyższej warstwy i dodaje do własnego nagłówka informacje.

Hermetyzowane dane są określane jako ładunek IP. Nagłówek IP zawiera wszystkie informacje niezbędne do dostarczenia pakietu na drugi koniec.

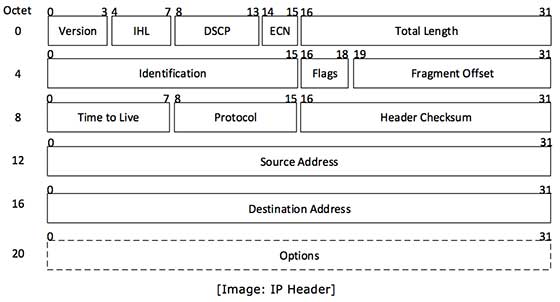

Nagłówek IP zawiera wiele istotnych informacji, w tym numer wersji, który w tym kontekście wynosi 4. Inne szczegóły są następujące -

Version- Wersja nr. używanego protokołu internetowego (np. IPv4).

IHL- Długość nagłówka internetowego; Długość całego nagłówka IP.

DSCP- Punkt kodowy usług zróżnicowanych; to jest rodzaj usługi.

ECN- Wyraźne powiadomienie o zatorach; Niesie informacje o korkach na trasie.

Total Length - Długość całego pakietu IP (w tym nagłówek IP i ładunek IP).

Identification- Jeśli pakiet IP jest pofragmentowany podczas transmisji, wszystkie fragmenty zawierają ten sam numer identyfikacyjny. aby zidentyfikować oryginalny pakiet IP, do którego należą.

Flags- Zgodnie z wymaganiami zasobów sieciowych, jeśli pakiet IP jest zbyt duży, aby go obsłużyć, te „flagi” wskazują, czy mogą być pofragmentowane, czy nie. W tej 3-bitowej fladze MSB jest zawsze ustawione na „0”.

Fragment Offset - To przesunięcie określa dokładną pozycję fragmentu w oryginalnym pakiecie IP.

Time to Live- Aby uniknąć zapętlenia w sieci, każdy pakiet jest wysyłany z pewną ustawioną wartością TTL, która informuje sieć, ile routerów (przeskoków) może przekroczyć ten pakiet. Przy każdym przeskoku jego wartość jest zmniejszana o jeden, a gdy wartość osiągnie zero, pakiet jest odrzucany.

Protocol- Informuje warstwę sieciową na hoście docelowym, do którego protokołu należy ten pakiet, tj. Protokół następnego poziomu. Na przykład numer protokołu ICMP to 1, TCP to 6, a UDP to 17.

Header Checksum - Pole to służy do przechowywania wartości sumy kontrolnej całego nagłówka, która jest następnie używana do sprawdzenia, czy pakiet został odebrany bez błędów.

Source Address - 32-bitowy adres nadawcy (lub źródła) pakietu.

Destination Address - 32-bitowy adres odbiorcy (lub przeznaczenia) pakietu.

Options - To jest pole opcjonalne, które jest używane, jeśli wartość MPH jest większa niż 5. Te opcje mogą zawierać wartości opcji, takich jak Bezpieczeństwo, Trasa rekordu, Znacznik czasu itp.

IPv4 obsługuje trzy różne typy trybów adresowania. -

Tryb adresowania emisji pojedynczej

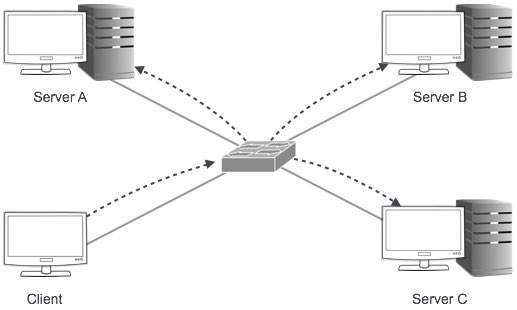

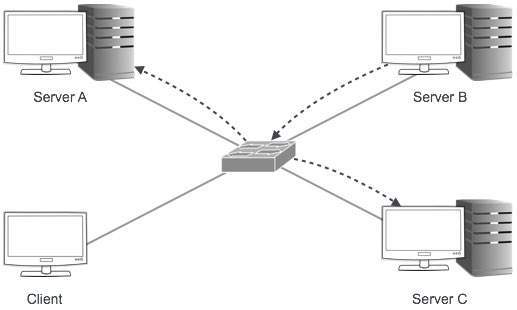

W tym trybie dane są wysyłane tylko do jednego docelowego hosta. Pole Destination Address zawiera 32-bitowy adres IP hosta docelowego. Tutaj klient wysyła dane do docelowego serwera -

Tryb adresowania transmisji

W tym trybie pakiet jest adresowany do wszystkich hostów w segmencie sieci. Pole Adres docelowy zawiera specjalny adres rozgłoszeniowy, tj255.255.255.255. Gdy host widzi ten pakiet w sieci, jest zobowiązany go przetworzyć. Tutaj klient wysyła pakiet, który jest odtwarzany przez wszystkie serwery -

Tryb adresowania multiemisji

Ten tryb jest połączeniem dwóch poprzednich trybów, tj. Wysłany pakiet nie jest przeznaczony ani do pojedynczego hosta, ani do wszystkich hostów w segmencie. W tym pakiecie adres docelowy zawiera specjalny adres, który zaczyna się od 224.xxx i może być używany przez więcej niż jeden host.

W tym przypadku serwer wysyła pakiety, które są obsługiwane przez więcej niż jeden serwer. Każda sieć ma jeden adres IP zarezerwowany dla numeru sieci, który reprezentuje sieć i jeden adres IP zarezerwowany dla adresu rozgłoszeniowego, który reprezentuje wszystkie hosty w tej sieci.

Hierarchiczny schemat adresowania

IPv4 wykorzystuje hierarchiczny schemat adresowania. Adres IP o długości 32 bitów jest podzielony na dwie lub trzy części, jak pokazano -

Pojedynczy adres IP może zawierać informacje o sieci i jej podsieci, a ostatecznie o hoście. Ten schemat umożliwia hierarchiczną strukturę adresu IP, gdzie sieć może mieć wiele podsieci, które z kolei mogą mieć wiele hostów.

Maska podsieci

32-bitowy adres IP zawiera informacje o hoście i jego sieci. Konieczne jest rozróżnienie obu. W tym celu routery używają maski podsieci, której długość odpowiada rozmiarowi adresu sieciowego w adresie IP. Maska podsieci ma również 32 bity długości. Jeśli adres IP w postaci binarnej jest połączony operatorem logicznym AND z maską podsieci, w wyniku otrzymujemy adres sieciowy. Na przykład, powiedzmy, że adres IP to 192.168.1.152, a maska podsieci to 255.255.255.0, a następnie -

W ten sposób maska podsieci pomaga wyodrębnić identyfikator sieci i hosta z adresu IP. Można teraz zidentyfikować, że 192.168.1.0 to numer sieci, a 192.168.1.152 to host w tej sieci.

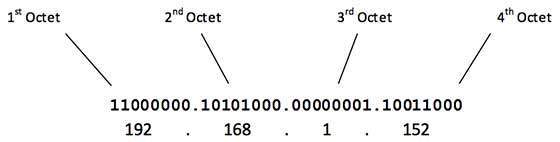

Reprezentacja binarna

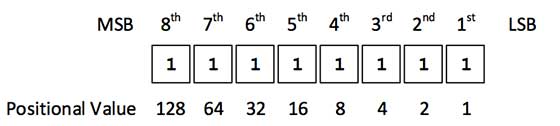

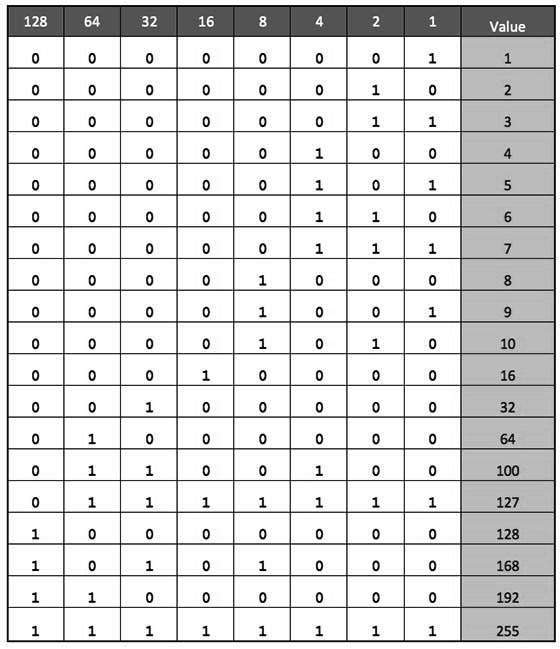

Metoda wartości pozycyjnych jest najprostszą formą konwersji wartości dwójkowej z wartości dziesiętnej. Adres IP to 32-bitowa wartość podzielona na 4 oktety. Binarny oktet zawiera 8 bitów, a wartość każdego bitu może być określona przez położenie wartości bitu „1” w oktecie.

Wartość pozycji bitów jest określana przez 2 podniesione do potęgi (pozycja - 1), czyli wartość bitu 1 na pozycji 6 wynosi 2 ^ (6-1), czyli 2 ^ 5, czyli 32. Całkowita wartość oktet jest określany przez zsumowanie pozycyjnej wartości bitów. Wartość 11000000 to 128 + 64 = 192. Niektóre przykłady pokazano w poniższej tabeli -

Hierarchia protokołów internetowych zawiera kilka klas adresów IP, które mają być efektywnie wykorzystywane w różnych sytuacjach, zgodnie z wymaganiami hostów w sieci. Ogólnie system adresowania IPv4 jest podzielony na pięć klas adresów IP. Wszystkie pięć klas jest identyfikowanych przez pierwszy oktet adresu IP.

Za przydzielanie adresów IP odpowiada Internet Corporation for Assigned Names and Numbers.

Pierwszy wspomniany tu oktet jest przede wszystkim lewy. Oktety ponumerowane w następujący sposób przedstawiające notację dziesiętną z kropkami adresu IP -

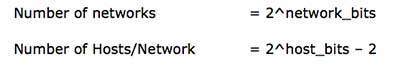

Liczbę sieci i liczbę hostów na klasę można obliczyć za pomocą tego wzoru -

Podczas obliczania adresów IP hostów, 2 adresy IP są zmniejszane, ponieważ nie można ich przypisać do hostów, tj. Pierwszy adres IP sieci to numer sieci, a ostatni adres IP jest zarezerwowany dla rozgłoszeniowego adresu IP.

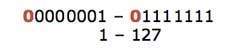

Adres klasy A.

Pierwszy bit pierwszego oktetu jest zawsze ustawiony na 0 (zero). Zatem pierwszy oktet zawiera się w przedziale 1 - 127, tj

Adresy klasy A obejmują tylko adresy IP zaczynające się od 1.xxx do 126.xxx. Zakres adresów IP 127.xxx jest zarezerwowany dla adresów IP sprzężenia zwrotnego.

Domyślna maska na adres IP klasy A jest 255.0.0.0 co oznacza, że klasa A rozwiązanie może mieć 126 sieci (2 7 -2) i 16777214 gospodarze (2 24 -2).

Format adresu IP klasy A to zatem: 0NNNNNNN.HHHHHHHH.HHHHHHHH.HHHHHHHH

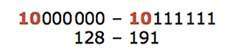

Adres klasy B.

Adres IP należący do klasy B ma pierwsze dwa bity w pierwszym oktecie ustawione na 10, tj

Adresy IP klasy B mieszczą się w zakresie od 128.0.xx do 191.255.xx Domyślna maska podsieci dla klasy B to 255.255.xx

Klasa B ma 16384 (2 14 ) adresów sieciowych i 65534 (2 16 -2) adresu hosta.

Format adresu IP klasy B: 10NNNNNN.NNNNNNNN.HHHHHHHH.HHHHHHHH

Adres klasy C.

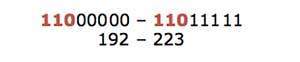

Pierwszy oktet adresu IP klasy C ma pierwsze 3 bity ustawione na 110, to znaczy -

Adresy IP klasy C mieszczą się w zakresie od 192.0.0.x do 223.255.255.x. Domyślna maska podsieci dla klasy C to 255.255.255.x.

Klasa C daje 2097152 (2 21 ) adresów sieciowych i 254 (2 8 -2) adresu hosta.

Format adresu IP klasy C to: 110NNNNN.NNNNNNNN.NNNNNNNN.HHHHHHHH

Adres klasy D.

Pierwsze cztery bity pierwszego oktetu w adresach IP klasy D są ustawione na 1110, co daje zakres -

Klasa D ma zakres adresów IP od 224.0.0.0 do 239.255.255.255. Klasa D jest zarezerwowana dla multiemisji. W przypadku multiemisji dane nie są przeznaczone dla konkretnego hosta, dlatego nie ma potrzeby wyodrębniania adresu hosta z adresu IP, a klasa D nie ma maski podsieci.

Adres klasy E.

Ta klasa IP jest zarezerwowana do celów eksperymentalnych tylko dla badań i rozwoju lub badań. Adresy IP w tej klasie mieszczą się w zakresie od 240.0.0.0 do 255.255.255.254. Podobnie jak klasa D, ta klasa również nie jest wyposażona w żadną maskę podsieci.

Każda klasa IP jest wyposażona we własną domyślną maskę podsieci, która ogranicza tę klasę IP do liczby sieci i liczby hostów w sieci. Klasyczne adresowanie IP nie zapewnia elastyczności wynikającej z posiadania mniejszej liczby hostów na sieć lub większej liczby sieci na klasę IP.

CIDR lub Classless Inter Domain Routingzapewnia elastyczność wypożyczania bitów części hosta adresu IP i używania ich jako sieci w sieci, zwanej podsiecią. Korzystając z podsieci, jeden adres IP klasy A może być używany do tworzenia mniejszych podsieci, co zapewnia lepsze możliwości zarządzania siecią.

Podsieci klasy A.

W klasie A tylko pierwszy oktet jest używany jako identyfikator sieci, a pozostałe trzy oktety są używane do przypisania do hostów (tj. 16777214 hostów na sieć). Aby utworzyć więcej podsieci w klasie A, bity z części hosta są pożyczane i odpowiednio zmieniana jest maska podsieci.

Na przykład, jeśli najbardziej znaczący bit (Most Significant Bit) jest wypożyczenia bitów gospodarza drugiego oktetu i dodane do adresu sieciowego, tworzy dwie podsieci (2 1 = 2) z (2, 23 -2) 8388606 gospodarzy na podsieci.

Maska podsieci jest odpowiednio zmieniana, aby odzwierciedlić podsieci. Poniżej podano listę wszystkich możliwych kombinacji podsieci klasy A -

Również w przypadku podsieci pierwszy i ostatni adres IP każdej podsieci jest używany odpowiednio jako numer podsieci i adres IP rozgłaszania podsieci. Ponieważ te dwa adresy IP nie mogą być przypisane do hostów, nie można zaimplementować podsieci, używając więcej niż 30 bitów jako bitów sieci, co daje mniej niż dwa hosty na podsieć.

Podsieci klasy B.

Domyślnie, stosując klasami sieci, 14 bitów wykorzystuje się jako bity sieci o (2, 14 ) 16384 (2 sieci i 16 -2) 65534 hostów. Adresy IP klasy B można dzielić na podsieci w taki sam sposób jak adresy klasy A, pożyczając bity z bitów hosta. Poniżej podano wszystkie możliwe kombinacje podsieci klasy B -

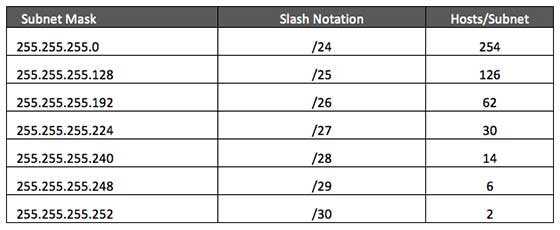

Podsieci klasy C.

Adresy IP klasy C są zwykle przypisywane do sieci o bardzo małym rozmiarze, ponieważ może ona mieć tylko 254 hosty w sieci. Poniżej znajduje się lista wszystkich możliwych kombinacji adresów IP klasy B podzielonych na podsieci -

Dostawcy usług internetowych mogą spotkać się z sytuacją, w której będą musieli przydzielić podsieci IP o różnych rozmiarach, zgodnie z wymaganiami klienta. Jeden klient może poprosić podsieć klasy C o 3 adresy IP, a inny o 10 adresów IP. W przypadku usługodawcy internetowego nie jest możliwe podzielenie adresów IP na podsieci o stałej wielkości, może raczej chcieć podzielić podsieci podsieci w taki sposób, aby zminimalizować straty adresów IP.

Na przykład administrator ma sieć 192.168.1.0/24. Sufiks / 24 (wymawiany jako „ukośnik 24”) określa liczbę bitów użytych w adresie sieciowym. W tym przykładzie administrator ma trzy różne działy z różną liczbą hostów. Dział sprzedaży ma 100 komputerów, dział zakupów - 50 komputerów, konta - 25 komputerów, a zarząd - 5 komputerów. W CIDR podsieci mają stały rozmiar. Stosując tę samą metodologię, administrator nie może spełnić wszystkich wymagań sieci.

Poniższa procedura pokazuje, jak można wykorzystać technikę VLSM, aby przydzielić działowe adresy IP, jak wspomniano w przykładzie.

Krok 1

Utwórz listę podsieci.

Krok 2

Sortuj wymagania adresów IP w porządku malejącym (od najwyższego do najniższego).

- Sprzedaż 100

- Kup 50

- Konta 25

- Zarządzanie 5

Krok 3

Przydziel najwyższy zakres adresów IP do najwyższego wymagania, więc przypiszmy adres 192.168.1.0 / 25 (255.255.255.128) do działu sprzedaży. Ta podsieć IP o numerze sieci 192.168.1.0 ma 126 prawidłowych adresów IP hostów, które spełniają wymagania działu sprzedaży. Maska podsieci używana dla tej podsieci ma 10000000 jako ostatni oktet.

Krok 4

Przydziel następny najwyższy zakres, więc przypiszmy 192.168.1.128 / 26 (255.255.255.192) do działu zakupów. Ta podsieć IP z numerem sieci 192.168.1.128 ma 62 ważne adresy IP hostów, które można łatwo przypisać do wszystkich komputerów w dziale zakupów. Użyta maska podsieci ma 11000000 w ostatnim oktecie.

Krok - 5

Przydziel następny najwyższy zakres, tj. Konta. Wymóg 25 adresów IP można spełnić za pomocą podsieci 192.168.1.192 / 27 (255.255.255.224), która zawiera 30 prawidłowych adresów IP hostów. Numer sieci działu księgowości to 192.168.1.192. Ostatni oktet maski podsieci to 11100000.

Krok - 6

Przydziel zarządowi następny najwyższy zakres. Dział Zarządzania zawiera tylko 5 komputerów. Podsieć 192.168.1.224 / 29 z maską 255.255.255.248 ma dokładnie 6 prawidłowych adresów IP hostów. Więc można to przypisać Zarządowi. Ostatni oktet maski podsieci będzie zawierał 11111000.

Korzystając z technologii VLSM, administrator może utworzyć podsieć IP w podsieci w taki sposób, aby zmarnować jak najmniejszą liczbę adresów IP. Nawet po przypisaniu adresów IP do każdego działu, administrator w tym przykładzie nadal ma wiele adresów IP, co nie było możliwe, jeśli używał CIDR.

Istnieje kilka zarezerwowanych przestrzeni adresowych IPv4, których nie można używać w Internecie. Te adresy służą do specjalnych celów i nie mogą być kierowane poza sieć lokalną.

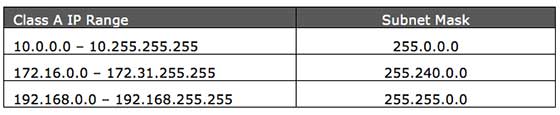

Prywatne adresy IP

Każda klasa adresów IP (A, B i C) ma kilka adresów zarezerwowanych jako prywatne adresy IP. Te adresy IP mogą być używane w sieci, kampusie, firmie i są dla niej prywatne. Te adresy nie mogą być routowane w Internecie, więc pakiety zawierające te adresy prywatne są odrzucane przez routery.

Aby móc komunikować się ze światem zewnętrznym, te adresy IP muszą zostać przetłumaczone na niektóre publiczne adresy IP za pomocą procesu NAT lub można użyć serwera proxy sieci Web.

Jedynym celem utworzenia oddzielnego zakresu adresów prywatnych jest kontrolowanie przypisywania już ograniczonej puli adresów IPv4. Dzięki wykorzystaniu prywatnego zakresu adresów w sieci LAN wymagania dotyczące adresów IPv4 znacznie się zmniejszyły na całym świecie. Pomogło również opóźnić wyczerpanie adresu IPv4.

Klasę IP, korzystając z prywatnego zakresu adresów, można wybrać zgodnie z rozmiarem i wymaganiami organizacji. Większe organizacje mogą wybrać zakres prywatnych adresów IP klasy A, podczas gdy mniejsze organizacje mogą wybrać klasę C. Te adresy IP mogą być dalej dzielone na podsieci i przypisywane do działów w organizacji.

Adresy IP pętli zwrotnej

Zakres adresów IP 127.0.0.0 - 127.255.255.255 jest zarezerwowany dla sprzężenia zwrotnego, tj. Adresu własnego hosta, znanego również jako adres hosta lokalnego. Ten adres IP pętli zwrotnej jest zarządzany w całości przez system operacyjny i wewnątrz niego. Adresy sprzężenia zwrotnego umożliwiają procesom serwera i klienta w jednym systemie komunikację ze sobą. Gdy proces tworzy pakiet z adresem docelowym jako adresem sprzężenia zwrotnego, system operacyjny zapętla go z powrotem do siebie bez żadnych zakłóceń ze strony karty sieciowej.

Dane wysyłane w sprzężeniu zwrotnym są przekazywane przez system operacyjny do wirtualnego interfejsu sieciowego w systemie operacyjnym. Ten adres jest najczęściej używany do celów testowych, takich jak architektura klient-serwer na pojedynczym komputerze. Poza tym, jeśli komputer hosta może pomyślnie wysłać polecenie ping do 127.0.0.1 lub dowolnego adresu IP z zakresu sprzężenia zwrotnego, oznacza to, że stos oprogramowania TCP / IP na komputerze został pomyślnie załadowany i działa.

Adresy lokalne dla łącza

W przypadku, gdy host nie jest w stanie uzyskać adresu IP z serwera DHCP i nie został przypisany ręcznie żaden adres IP, host może przypisać sobie adres IP z zakresu zarezerwowanych adresów lokalnych dla łącza. Zakres adresów lokalnych łączy od 169.254.0.0 do 169.254.255.255.

Załóżmy, że segment sieci, w którym wszystkie systemy są skonfigurowane do pobierania adresów IP z serwera DHCP podłączonego do tego samego segmentu sieci. Jeśli serwer DHCP jest niedostępny, żaden host w segmencie nie będzie mógł komunikować się z żadnym innym. Windows (98 lub nowszy) i Mac OS (8.0 lub nowszy) obsługują tę funkcję samokonfiguracji lokalnego adresu IP. W przypadku braku serwera DHCP, każdy komputer hosta losowo wybiera adres IP z powyższego zakresu, a następnie sprawdza za pomocą protokołu ARP, czy inny host również nie skonfigurował się z tym samym adresem IP. Gdy wszystkie hosty używają lokalnych adresów łącza z tego samego zakresu, mogą komunikować się ze sobą.

Te adresy IP nie mogą pomóc systemowi w komunikacji, gdy nie należą do tego samego segmentu fizycznego lub logicznego. Te adresy IP również nie są routowalne.

W tym rozdziale opisano, jak rzeczywista komunikacja odbywa się w sieci przy użyciu protokołu internetowego w wersji 4.

Przepływ pakietów w sieci

Wszystkim hostom w środowisku IPv4 przypisywane są unikalne logiczne adresy IP. Gdy host chce wysłać dane do innego hosta w sieci, potrzebuje adresu fizycznego (MAC) hosta docelowego. Aby uzyskać adres MAC, host rozgłasza wiadomość ARP i prosi o podanie adresu MAC każdemu, kto jest właścicielem docelowego adresu IP. Wszystkie hosty w tym segmencie odbierają pakiet ARP, ale tylko host, którego adres IP jest zgodny z adresem w komunikacie ARP, odpowiada swoim adresem MAC. Gdy nadawca otrzyma adres MAC stacji odbiorczej, dane są przesyłane na nośniku fizycznym.

W przypadku, gdy adres IP nie należy do lokalnej podsieci, dane są wysyłane do miejsca docelowego za pośrednictwem bramy podsieci. Aby zrozumieć przepływ pakietów, musimy najpierw zrozumieć następujące elementy -

MAC Address- Adres kontroli dostępu do nośnika to 48-bitowy fabrycznie zakodowany na stałe adres fizyczny urządzenia sieciowego, który można jednoznacznie zidentyfikować. Ten adres jest przypisywany przez producentów urządzeń.

Address Resolution Protocol- Protokół rozpoznawania adresów służy do uzyskiwania adresu MAC hosta, którego adres IP jest znany. ARP to pakiet Broadcast, który jest odbierany przez wszystkich hostów w segmencie sieci. Ale tylko host, którego IP jest wymieniony w ARP, odpowiada mu, podając swój adres MAC.

Proxy Server- Aby uzyskać dostęp do Internetu, sieci używają serwera proxy, który ma przypisany publiczny adres IP. Wszystkie komputery PC żądają serwera proxy dla serwera w Internecie. Serwer proxy w imieniu PCS wysyła żądanie do serwera i po otrzymaniu odpowiedzi z serwera serwer proxy przekazuje je do komputera klienckiego. Jest to sposób kontrolowania dostępu do Internetu w sieciach komputerowych i pomaga we wdrażaniu polityk internetowych.

Dynamic Host Control Protocol- DHCP to usługa, za pomocą której hostowi przypisywany jest adres IP z predefiniowanej puli adresów. Serwer DHCP zapewnia również niezbędne informacje, takie jak adres IP bramy, adres serwera DNS, dzierżawa przypisana do adresu IP itp. Korzystając z usług DHCP, administrator sieci może z łatwością zarządzać przydzielaniem adresów IP.

Domain Name System- Jest bardzo prawdopodobne, że użytkownik nie zna adresu IP zdalnego serwera, z którym chce się połączyć. Ale zna przypisaną mu nazwę, na przykład tutorialpoints.com. Kiedy użytkownik wpisze nazwę zdalnego serwera, z którym chce się połączyć, lokalny host za ekranami wysyła zapytanie DNS. Domain Name System to metoda uzyskiwania adresu IP hosta, którego nazwa domeny jest znana.

Network Address Translation- Prawie wszystkim komputerom w sieci komputerowej przypisane są prywatne adresy IP, które nie mogą być routowane w Internecie. Gdy tylko router otrzyma pakiet IP z prywatnym adresem IP, odrzuca go. Aby uzyskać dostęp do serwerów znajdujących się pod publicznym adresem prywatnym, sieci komputerowe używają usługi tłumaczenia adresów, która tłumaczy między adresami publicznymi i prywatnymi, zwanej translacją adresów sieciowych. Kiedy komputer wysyła pakiet IP z sieci prywatnej, NAT zmienia prywatny adres IP na publiczny adres IP i odwrotnie.

Możemy teraz opisać przepływ pakietów. Załóżmy, że użytkownik chce uzyskać dostęp do witryny www.TutorialsPoint.com ze swojego komputera osobistego. Ma połączenie internetowe od swojego dostawcy Internetu. System podejmie następujące kroki, aby pomóc jej dotrzeć do docelowej witryny internetowej.

Krok 1 - Uzyskanie adresu IP (DHCP)

Gdy komputer użytkownika uruchamia się, szuka serwera DHCP, aby uzyskać adres IP. W tym samym celu komputer wysyła emisję DHCPDISCOVER, która jest odbierana przez jeden lub więcej serwerów DHCP w podsieci i wszystkie odpowiadają za pomocą DHCPOFFER, która zawiera wszystkie niezbędne szczegóły, takie jak adres IP, podsieć, brama, DNS itp. Komputer wysyła żądanie DHCP pakiet w celu zażądania oferowanego adresu IP. Wreszcie serwer DHCP wysyła pakiet DHCPACK, aby poinformować komputer, że może zachować adres IP przez określony czas, znany jako dzierżawa adresu IP.

Alternatywnie, komputerowi można przypisać adres IP ręcznie, bez pomocy serwera DHCP. Gdy komputer jest dobrze skonfigurowany ze szczegółami adresu IP, może komunikować się z innymi komputerami w całej sieci obsługującej protokół IP.

Krok 2 - Zapytanie DNS

Kiedy użytkownik otwiera przeglądarkę internetową i wpisuje www.tutorialpoints.com, która jest nazwą domeny, a komputer nie rozumie, jak komunikować się z serwerem przy użyciu nazw domen, komputer wysyła zapytanie DNS do sieci w celu uzyskania adres IP związany z nazwą domeny. Wstępnie skonfigurowany serwer DNS odpowiada na zapytanie, podając adres IP określonej nazwy domeny.

Krok 3 - żądanie ARP

Komputer stwierdzi, że docelowy adres IP nie należy do jego własnego zakresu adresów IP i musi przekazać żądanie do bramy. Brama w tym scenariuszu może być routerem lub serwerem proxy. Chociaż adres IP bramy jest znany komputerowi klienckiemu, komputery nie wymieniają danych na temat adresów IP, potrzebują raczej adresu sprzętowego urządzenia, którym jest fabrycznie zakodowany adres MAC warstwy 2. Aby uzyskać adres MAC bramki, komputer kliencki rozgłasza żądanie ARP mówiąc „Kto jest właścicielem tego adresu IP?” Brama w odpowiedzi na zapytanie ARP wysyła swój adres MAC. Po otrzymaniu adresu MAC komputer wysyła pakiety do bramki.

Pakiet IP ma zarówno adresy źródłowe, jak i docelowe i logicznie łączy hosta ze zdalnym hostem, podczas gdy adresy MAC pomagają systemom w jednym segmencie sieci w przesyłaniu rzeczywistych danych. Ważne jest, aby źródłowe i docelowe adresy MAC zmieniały się w miarę przemieszczania się przez Internet (segment po segmencie), ale źródłowe i docelowe adresy IP nigdy się nie zmieniają.

Protokół internetowy w wersji 4 został zaprojektowany do przydzielenia ok. obecnie 4,3 miliarda adresów. Na początku Internetu uważano to za znacznie szerszą przestrzeń adresową, o którą nie było się czym martwić.

Gwałtowny wzrost liczby użytkowników Internetu i jego szerokie rozpowszechnienie spowodowało wykładniczy wzrost liczby urządzeń, które potrzebują prawdziwego i unikalnego adresu IP, aby móc się komunikować. Stopniowo IPS jest wymagany przez prawie każdy sprzęt cyfrowy, który został stworzony, aby ułatwić ludzkie życie, taki jak telefony komórkowe, samochody i inne urządzenia elektroniczne. Liczba urządzeń (innych niż komputery / routery) zwiększyła zapotrzebowanie na dodatkowe adresy IP, które wcześniej nie były brane pod uwagę.

Alokacją IPv4 zarządza globalnie Internet Assigned Numbers Authority (IANA) w porozumieniu z Internet Corporation for Assigned Names and Numbers (ICANN). IANA ściśle współpracuje z regionalnymi rejestrami internetowymi, które z kolei są odpowiedzialne za wydajną dystrybucję adresów IP na swoich terytoriach. Jest pięć takich RIRS. Według raportów IANA wszystkie bloki adresów IPv4 zostały przydzielone. Aby poradzić sobie z sytuacją, stosowano następujące praktyki -

Private IPs − Kilka bloków adresów IP zostało zadeklarowanych do użytku prywatnego w sieci LAN, dzięki czemu można zmniejszyć zapotrzebowanie na publiczne adresy IP.

NAT − Translacja adresów sieciowych to mechanizm, dzięki któremu wiele komputerów / hostów z prywatnymi adresami IP może uzyskać dostęp przy użyciu jednego lub kilku publicznych adresów IP.

Nieużywane publiczne adresy IP zostały odzyskane przez usługi RIR.

Protokół internetowy v6 (IPv6)

IETF (Internet Engineering Task Force) przeprojektował adresy IP, aby złagodzić wady protokołu IPv4. Nowy adres IP to wersja 6, czyli 128-bitowy adres, dzięki któremu każdy centymetr ziemi może otrzymać miliony adresów IP.

Obecnie większość urządzeń działających w Internecie korzysta z protokołu IPv4 i nie ma możliwości przejścia na IPv6 w najbliższych dniach. Istnieją mechanizmy zapewniane przez IPv6, dzięki którym protokoły IPv4 i IPv6 mogą współistnieć, chyba że Internet całkowicie przejdzie na IPv6 -

- Podwójny stos IP

- Tunelowanie (6to4 i 4to6)

- Translacja protokołu NAT