SAP GRC - szybki przewodnik

Rozwiązanie SAP Governance, Risk and Compliance umożliwia organizacjom zarządzanie przepisami i zgodnością oraz usuwanie wszelkiego ryzyka związanego z zarządzaniem kluczowymi operacjami organizacji. W związku ze zmieniającą się sytuacją rynkową organizacje rozwijają się i szybko zmieniają się i nieodpowiednie dokumenty, arkusze kalkulacyjne nie są akceptowane przez zewnętrznych audytorów i regulatorów.

SAP GRC pomaga organizacji zarządzać swoimi przepisami i zgodnością oraz wykonywać następujące czynności -

Łatwa integracja działań GRC z istniejącym procesem i automatyzacja kluczowych działań GRC.

Niska złożoność i efektywne zarządzanie ryzykiem.

Usprawnij działania związane z zarządzaniem ryzykiem.

Efektywne zarządzanie oszustwami w przetwarzaniu biznesowym i zarządzanie audytami.

Organizacje osiągają lepsze wyniki, a firmy mogą chronić swoje wartości.

Rozwiązanie SAP GRC składa się z trzech głównych obszarów: analizy, zarządzania i monitorowania.

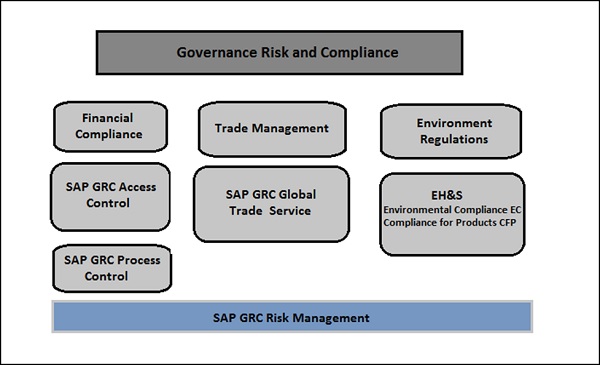

Moduły w SAP GRC

Pozwól nam teraz zrozumieć różne moduły w SAP GRC -

Kontrola dostępu SAP GRC

Aby zminimalizować ryzyko w organizacji, wymagana jest kontrola ryzyka w ramach praktyki zgodności i regulacji. Obowiązki powinny być jasno zdefiniowane, zarządzanie przydzielaniem ról i zarządzanie dostępem superużytkowników ma kluczowe znaczenie dla zarządzania ryzykiem w organizacji.

SAP GRC Process Control and Fraud Management

Oprogramowanie SAP GRC Process Control służy do zarządzania zgodnością i zasadami. Funkcje zarządzania zgodnością umożliwiają organizacjom zarządzanie i monitorowanie ich środowisk kontroli wewnętrznej. Organizacje mogą proaktywnie naprawiać wszelkie zidentyfikowane problemy oraz certyfikować i raportować ogólny stan odpowiednich działań w zakresie zgodności.

SAP Process Control wspiera pełny cykl życia zarządzania polityką, w tym dystrybucję i przestrzeganie polityk według grup docelowych. Zasady te pomagają organizacjom obniżyć koszty zgodności i poprawić przejrzystość zarządzania, a także umożliwiają organizacjom opracowywanie procesów i zasad zarządzania zgodnością w środowisku biznesowym.

Zarządzanie ryzykiem w SAP GRC

SAP GRC Risk Management umożliwia zarządzanie działaniami związanymi z zarządzaniem ryzykiem. Możesz zaplanować z wyprzedzeniem, aby zidentyfikować ryzyko w biznesie i wdrożyć środki zarządzania ryzykiem i umożliwić podejmowanie lepszych decyzji, które poprawią wyniki biznesowe.

Ryzyko przybiera różne formy -

- Ryzyko operacyjne

- Ryzyko strategiczne

- Ryzyko zgodności

- Ryzyko finansowe

SAP GRC Audit Management

Służy do usprawnienia procesu zarządzania audytem w organizacji poprzez dokumentowanie artefaktów, organizowanie dokumentów roboczych i tworzenie raportów z audytu. Możesz łatwo zintegrować się z innymi rozwiązaniami w zakresie zarządzania, ryzyka i zgodności oraz umożliwić organizacjom dostosowanie zasad zarządzania audytem do celów biznesowych.

Zarządzanie audytem SAP GRC pomaga audytorowi w upraszczaniu spraw, zapewniając następujące funkcje -

Możesz natychmiast przechwytywać artefakty do zarządzania audytem i innych dowodów, korzystając z funkcji przeciągania i upuszczania funkcji mobilnych.

Możesz łatwo tworzyć i śledzić problemy audytu oraz zarządzać nimi dzięki globalnemu monitorowaniu i działaniom następczym.

Możesz przeprowadzić wyszukiwanie przy użyciu funkcji wyszukiwania, które pozwalają uzyskać więcej informacji ze starszych i roboczych dokumentów.

Możesz zaangażować audytorów za pomocą przyjaznego dla użytkownika interfejsu i narzędzi do współpracy.

Łatwa integracja zarządzania audytem z SAP Fraud Management, SAP Risk Management i SAP Process Control w celu dostosowania procesu audytu do celów biznesowych.

Szybkie rozwiązywanie problemów za pomocą automatycznego narzędzia do śledzenia.

Lepsze wykorzystanie personelu i mniejsze koszty podróży wynikające z planowania audytu wewnętrznego, zarządzania zasobami i harmonogramowania.

Łatwa integracja z narzędziem do raportowania i wizualizacji danych SAP Business Objects w celu wizualizacji raportów audytowych za pomocą Lumiry i innych raportów BI.

Stosowanie wcześniej ustalonych szablonów w celu ujednolicenia artefaktów kontroli i procesu raportowania.

SAP GRC Fraud Management

Narzędzie do zarządzania oszustwami SAP GRC pomaga organizacjom wykrywać i zapobiegać oszustwom na wczesnym etapie, zmniejszając w ten sposób minimalizację strat biznesowych. Skany mogą być wykonywane na ogromnych ilościach danych w czasie rzeczywistym z większą dokładnością, a oszustwa można łatwo zidentyfikować.

Oprogramowanie SAP do zarządzania oszustwami może pomóc organizacjom dzięki następującym funkcjom -

Łatwe dochodzenie i dokumentowanie przypadków oszustw.

Zwiększ alarm i szybkość reakcji systemu, aby zapobiec częstszym oszustwom w przyszłości.

Łatwe skanowanie dużej liczby transakcji i danych biznesowych.

SAP GRC Global Trade Services

Oprogramowanie SAP GRC GTS pomaga organizacjom w zwiększaniu dostaw transgranicznych w ramach zarządzania handlem międzynarodowym. Pomaga w zmniejszeniu kary za ryzyko ze strony organów regulujących handel międzynarodowy.

Zapewnia scentralizowany globalny proces zarządzania handlem z pojedynczym repozytorium dla wszystkich podstawowych danych i treści zgodności, niezależnie od wielkości organizacji.

Model możliwości SAP GRC

Rozwiązanie SAP BusinessObjects GRC składa się z trzech głównych funkcji - Analyze, Manage and Monitor.

Na poniższym diagramie można zobaczyć model możliwości SAP GRC, który obejmuje wszystkie kluczowe funkcje oprogramowania SAP GRC. Korzystając z GRC, organizacje mogą sprawdzić wszystkie potencjalne ryzyka i ustalenia dotyczące zgodności oraz mogą podjąć właściwą decyzję, aby je złagodzić.

W starszych wersjach SAP GRC, aby korzystać z kontroli dostępu, kontroli procesów i zarządzania ryzykiem, dla każdego komponentu istniała osobna nawigacja. Oznacza to, że użytkownicy, aby wykonywać obowiązki między komponentami, musieli logować się do każdego modułu oddzielnie i logować się wiele razy. Spowodowało to trudny proces zarządzania wieloma oknami, a dokumenty do wyszukiwania również były trudne.

SAP GRC 10.0 zapewnia bezpośrednią nawigację do kontroli dostępu, kontroli procesów i komponentów zarządzania ryzykiem dla pojedynczego użytkownika zgodnie z autoryzacją i usuwa zarządzanie wieloma oknami.

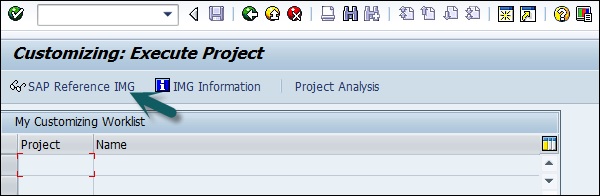

Step 1 - Aby wykonać czynności dostosowawcze i zachować ustawienia konfiguracji dla rozwiązania GRC, przejdź do kodu T - SPRO → SAP Reference IMG

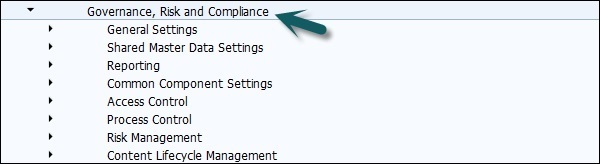

Step 2 - Rozwiń węzeł zarządzania, ryzyka i zgodności -

Step 3 - Zaloguj się do klienta biznesowego NetWeaver -

Uruchom transakcję dla NWBC w SAP Easy access.

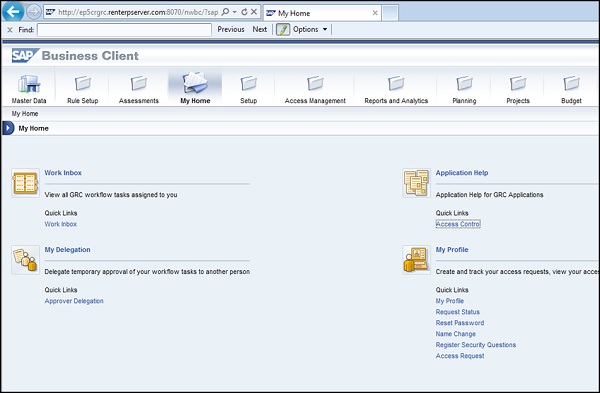

Otworzy się ekran klienta biznesowego NetWeaver, a otrzymasz następujący adres URL - http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

Centra robocze SAP GRC

Możesz użyć Work Centres, aby zapewnić centralny punkt dostępu do GRC 10.0. Można je organizować na podstawie licencji, na którą klient ma licencję.

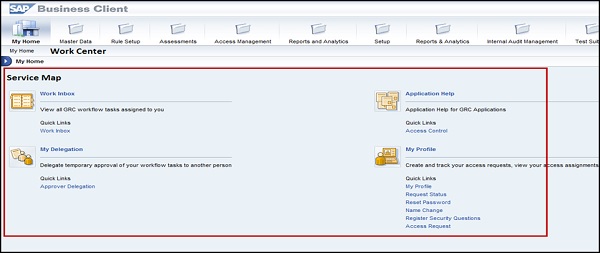

Step 1- Aby uzyskać dostęp do centrów roboczych, otwórz program NetWeaver Business Client, jak wspomniano powyżej. Iść do/nwbc opcja u góry, aby otworzyć centra pracy.

Step 2 - Po kliknięciu nastąpi przekierowanie do ekranu głównego klienta SAP NetWeaver Business.

W zależności od produktów, na które masz licencję, wyświetlane są różne składniki rozwiązania GRC - Access Control, Process Control, or Risk Management.

Kontrola dostępu SAP GRC pomaga organizacjom w automatycznym wykrywaniu naruszeń ryzyka dostępu, zarządzaniu nimi i zapobieganiu im oraz w ograniczaniu nieautoryzowanego dostępu do danych i informacji firmy. Użytkownicy mogą korzystać z automatycznej samoobsługi, aby uzyskać dostęp do składania wniosków, żądań dostępu opartych na przepływie pracy i zatwierdzeń dostępu. Automatyczne przeglądy dostępu użytkowników, autoryzacji ról i naruszeń ryzyka mogą być używane przy użyciu SAP GRC Access Control.

SAP GRC Access Control radzi sobie z kluczowymi wyzwaniami, umożliwiając biznesowi zarządzanie ryzykiem dostępu. Pomaga organizacjom w zapobieganiu nieautoryzowanemu dostępowi poprzez zdefiniowanie podziału obowiązków SoD i krytycznego dostępu oraz minimalizowanie czasu i kosztów zarządzania ryzykiem dostępu.

Kluczowe cechy

Poniżej przedstawiono kluczowe funkcje kontroli dostępu SAP GRC -

Aby przeprowadzić audyt i zgodność zgodnie z wymogami prawnymi z różnymi standardami audytu, takimi jak normy SOX, BSI i ISO.

Automatyczne wykrywanie naruszeń ryzyka dostępu w systemach SAP i innych niż SAP w organizacji.

Jak już wspomniano, umożliwia użytkownikom samoobsługowe zgłaszanie dostępu, żądania dostępu oparte na przepływie pracy i zatwierdzanie wniosków.

Aby zautomatyzować przeglądy dostępu użytkowników, autoryzacji ról, naruszeń ryzyka i przypisań kontrolnych w małej i dużej organizacji.

Efektywne zarządzanie dostępem superużytkowników i unikanie naruszeń ryzyka i nieautoryzowanego dostępu do danych i aplikacji w systemie SAP i innym niż SAP.

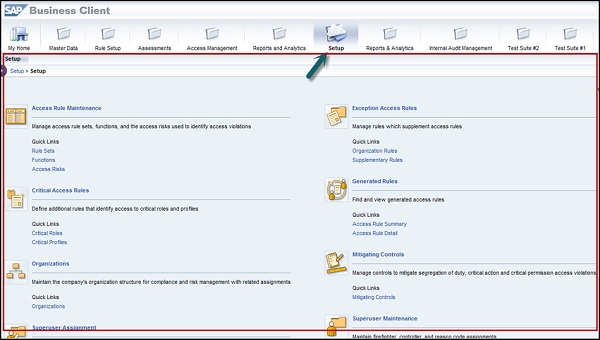

Jak zapoznać się z kontrolą dostępu Konfigurowanie centrum roboczego?

Uruchom transakcję dla NWBC w SAP Easy access.

Otworzy się ekran klienta biznesowego NetWeaver, a otrzymasz następujący adres URL - http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

Step 1- Aby uzyskać dostęp do centrów roboczych, otwórz program NetWeaver Business Client, jak wspomniano powyżej. Iść do/nwbc opcja u góry, aby otworzyć centra pracy.

Step 2 - Po kliknięciu nastąpi przekierowanie do ekranu głównego klienta SAP NetWeaver Business.

Step 3- Przejdź do konfiguracji centrum roboczego i zapoznaj się z zestawem roboczym. Kliknij linki pod każdym z nich i przeglądaj różne ekrany.

Step 4 - Centrum pracy konfiguracji jest dostępne w kontroli dostępu i zawiera łącza do następujących sekcji -

- Access Rule Maintenance

- Zasady dostępu do wyjątków

- Krytyczne zasady dostępu

- Wygenerowane reguły

- Organizations

- Kontrola łagodząca

- Przypisanie superużytkownika

- Konserwacja superużytkownika

- Właściciele dostępu

Step 5 - Z funkcji wymienionych powyżej można korzystać w następujący sposób -

Korzystając z sekcji Konserwacja reguł dostępu, można zarządzać zestawami reguł dostępu, funkcjami i zagrożeniami dostępu używanymi do identyfikowania naruszeń dostępu.

Korzystając z reguł dostępu w wyjątkowych sytuacjach, można zarządzać regułami, które uzupełniają reguły dostępu.

Korzystając z sekcji reguł dostępu krytycznego, możesz zdefiniować dodatkowe reguły identyfikujące dostęp do krytycznych ról i profili.

Korzystając z sekcji wygenerowanych reguł, możesz znaleźć i wyświetlić wygenerowane reguły dostępu.

W obszarze Organizacje można zachować strukturę organizacyjną firmy w zakresie zgodności i zarządzania ryzykiem z powiązanymi zadaniami.

Sekcja Ograniczanie kontroli umożliwia zarządzanie kontrolami w celu złagodzenia podziału obowiązków, krytycznych działań i krytycznych naruszeń uprawnień dostępu.

Przypisanie superużytkownika polega na przypisaniu właścicieli do identyfikatorów strażaków i przypisaniu identyfikatorów strażaków do użytkowników.

Konserwacja superużytkownika polega na przydzielaniu strażaków, kontrolerów i kodów przyczyny.

W obszarze Właściciele dostępu zarządzasz uprawnieniami właściciela dotyczącymi możliwości zarządzania dostępem.

Zgodnie z licencją na oprogramowanie GRC można nawigować po Centrum roboczym zarządzania dostępem. Ma wiele sekcji do zarządzania działaniami kontroli dostępu.

Po kliknięciu Access Management Work Center można zobaczyć następujące sekcje -

- Przypisania ról GRC

- Dostęp do analizy ryzyka

- Ograniczony dostęp

- Administracja żądaniami dostępu

- Zarządzanie rolami

- Role Mining

- Utrzymanie masy ról

- Przypisanie superużytkownika

- Konserwacja superużytkownika

- Tworzenie wniosku o dostęp

- Recenzje certyfikacji zgodności

- Alerts

- Scheduling

Powyższe sekcje pomagają w następujący sposób -

Kiedy idziesz, aby uzyskać dostęp risk analysismożesz ocenić swoje systemy pod kątem zagrożeń dostępu na różnych poziomach użytkowników, ról, obiektów HR i organizacji. Ryzyko dostępu to co najmniej dwie czynności lub uprawnienia, które, gdy są dostępne dla pojedynczego użytkownika lub pojedynczej roli, profilu, poziomu organizacyjnego lub obiektu HR, stwarzają możliwość wystąpienia błędu lub nieprawidłowości.

Za pomocą mitigated access można zidentyfikować zagrożenia związane z dostępem, ocenić poziom tych zagrożeń i przypisać kontrole ograniczające ryzyko użytkownikom, rolom i profilom, aby ograniczyć naruszenia reguł dostępu.

W access request administration możesz zarządzać przypisaniami dostępu, kontami i procesami recenzji.

Za pomocą role managementzarządzasz rolami z wielu systemów w jednym ujednoliconym repozytorium.

W role mining funkcja grupy, możesz wskazać interesujące role, analizować je i podejmować działania.

Za pomocą role mass maintenancemożna importować i zmieniać uprawnienia i atrybuty dla wielu ról.

W Superuser Assignment można przypisać identyfikatory strażaków właścicielom oraz strażaków i kontrolerów do identyfikatorów strażaków.

W Superuser Maintenance można wykonywać takie czynności, jak wyszukiwanie i konserwacja strażaków i kontrolerów oraz przypisywanie kodów przyczyn według systemu.

Za pomocą access request creation, możesz tworzyć przydziały dostępu i konta.

Compliance certification reviews obsługuje przeglądy dostępu użytkowników, naruszeń ryzyka i przypisywania ról.

Za pomocą alerts, można wygenerować przez aplikację w celu wykonania krytycznych lub sprzecznych działań.

Za pomocą Scheduling W sekcji Rule Setup Work Center można utrzymywać harmonogramy ciągłego monitorowania kontroli i automatycznego testowania, a także śledzić postęp prac.

W rozwiązaniu SAP GRC można zarządzać obiektami autoryzacji w celu ograniczenia pozycji i danych, do których użytkownik ma dostęp. Autoryzacja kontroluje, do czego użytkownik ma dostęp w odniesieniu do centrów pracy i raportów w systemie SAP.

Aby uzyskać dostęp do rozwiązania GRC, powinieneś mieć następujący dostęp -

- Autoryzacja portalu

- Odpowiednie role PFCG

- Role PFCG w zakresie kontroli dostępu, kontroli procesów i zarządzania ryzykiem

Wymienione poniżej typy uprawnień są wymagane zgodnie z komponentami GRC - AC, PC i RM.

| Nazwa roli | Typ | Opis | Składnik |

|---|---|---|---|

| SAP_GRC_FN_BASE | PFCG | Podstawowa rola | PC, RM |

| SAP_GRAC_BASE | PFCG | Rola podstawowa (obejmuje SAP_GRC_FN_BASE) | AC |

| SAP_GRC_NWBC | PFCG | Rola do uruchomienia GRC 10.0 w NWBC | AC, PC, RM |

| SAP_GRAC_NWBC | PFCG | Rola polegająca na prowadzeniu uproszczonych centrów roboczych NWBC dla AC | AC |

| GRC_Suite | Portal | Rola portalu do uruchamiania GRC w wersji 10.0 w portalu | AC, PC, RM |

| SAP_GRC_FN_BUSINESS_USER | PFCG | Wspólna rola użytkownika | AC * , PC, RM |

| SAP_GRC_FN_ALL | PFCG | Rola użytkownika zaawansowanego; omija autoryzację na poziomie jednostki dla PC i RM | PC, RM |

| SAP_GRAC_ALL | PFCG | Rola użytkownika zaawansowanego | AC |

| SAP_GRC_FN_DISPLAY | PFCG | Wyświetl wszystkie role użytkownika | PC, RM |

| SAP_GRAC_DISPLAY_ALL | PFCG | Wyświetl wszystkie role użytkownika | AC |

| SAP_GRAC_SETUP | PFCG | Dostosowywanie roli (używane do utrzymania konfiguracji w IMG) | AC |

| SAP_GRC_SPC_CUSTOMIZING | PFCG | Dostosowywanie roli (używane do utrzymania konfiguracji w IMG) | PC |

| SAP_GRC_RM_CUSTOMIZING | PFCG | Dostosowywanie roli (używane do utrzymania konfiguracji w IMG) | RM |

| SAP_GRAC_RISK_ANALYSIS | PFCG | Rola przyznaje uprawnienia do wykonywania zadań SoD | AC, PC, RM |

Autoryzacja w komponencie portalu i NWBC

W rozwiązaniu SAP GRC 10.0 centra pracy są zdefiniowane w rolach PCD dla komponentu Portal oraz w rolach PFCG dla NWBC (NetWeaver Business Client). Centra robocze są ustalone w każdej roli podstawowej. SAP spełnia te role; te role mogą być modyfikowane przez klienta zgodnie z wymaganiami.

Lokalizacje folderów aplikacji i aplikacji podrzędnych na mapie usług są kontrolowane przez aplikację SAP NetWeaver Launchpad. Mapa usług jest kontrolowana przez autoryzację użytkownika, więc jeśli użytkownik nie ma uprawnień do wyświetlania żadnej aplikacji, zostanie ukryty w kliencie NetWeaver Business.

Jak przeglądać przypisania ról w Access Management Work Center?

Wykonaj następujące kroki, aby przejrzeć przypisania ról -

Step 1 - Przejdź do Access Management Work Center w programie NetWeaver Business Client.

Step 2- Wybierz proces biznesowy w przypisaniu roli GRC i przejdź do poziomu roli podprocesu. Kliknij Dalej, aby kontynuować przypisywanie sekcji ról.

Jak przeglądać przypisania ról w Master Data Work Center?

Step 1 - Idź do Master Data Work Center → Organizacje

Step 2 - W następnym oknie wybierz dowolną organizację z listy, a następnie kliknij Otwórz.

Step 3 - Note że trójkąt obok organizacji oznacza, że istnieją podorganizacje, a kropka obok organizacji oznacza, że jest to najniższy poziom.

Step 4- Kliknij zakładkę podproces → Przypisz podproces. Teraz wybierz jeden lub dwa podprocesy i kliknij Dalej.

Step 5 - Nie wprowadzając żadnych zmian, kliknij przycisk Zakończ w kroku Wybierz elementy sterujące.

Step 6- Wybierz pierwszy podproces z listy, a następnie kliknij Otwórz. Powinieneś zobaczyć szczegóły podprocesu.

Step 7- Kliknij kartę Role. Wybierz rolę z listy, a następnie kliknij Przypisz.

SAP GRC Access Control wykorzystuje role UME do kontrolowania uprawnień użytkowników w systemie. Administrator może używać akcji, które reprezentują najmniejszą jednostkę roli UME, której użytkownik może użyć do zbudowania praw dostępu.

Jedna rola UME może zawierać akcje z jednej lub wielu aplikacji. Musisz przypisać role UME użytkownikom wUser Management Engine (UME).

Autoryzacja w UME

Jeśli użytkownik nie ma dostępu do określonej karty, karta nie będzie wyświetlana po zalogowaniu użytkownika, gdy użytkownik spróbuje uzyskać dostęp do tej karty. Gdy akcja UME dla karty jest przypisana do tego konkretnego użytkownika, tylko wtedy będzie on mógł uzyskać dostęp do tej funkcji.

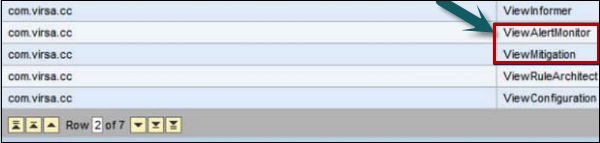

Wszystkie dostępne standardowe akcje UME dla kart CC można znaleźć w zakładce “Assigned Actions” z Admin User.

Role UME

Należy utworzyć rolę administratora i tę rolę należy przypisać superużytkownikowi do wykonywania czynności związanych z kalibratorem zgodności SAP. Istnieją różne role CC, które można utworzyć w ramach kontroli dostępu SAP GRC w momencie wdrożenia -

- CC.ReportingView

Description - Wyświetlanie i raportowanie kalibratora zgodności

- CC.RuleMaintenance

Description - Konserwacja reguł kalibratora zgodności

- CC.MitMaintenance

Description - Konserwacja mitygacyjna kalibratora zgodności

- CC.Administration

Description - Administracja i podstawowa konfiguracja kalibratora zgodności

Jak otworzyć mechanizm konserwacji użytkowników?

Korzystając z UME, możesz wykonywać różne kluczowe czynności w ramach kontroli dostępu -

- Możesz wykonywać konserwację użytkowników i ról

- Może być używany do konfiguracji źródła danych użytkownika

- Możesz zastosować ustawienia zabezpieczeń i reguły dotyczące haseł

Aby otworzyć UME, należy użyć następującego adresu URL -

http://<hostname>:<port>/useradmin

W SAP GRC 10.0 można użyć Access Control Launch Pad, aby zachować kluczowe funkcje w ramach GRC Access Control. Jest to pojedyncza strona internetowa, której można użyćRisk Analysis and Remediation (RAR).

W kontroli dostępu GRC można użyć funkcji analizy ryzyka i środków zaradczych (RAR) do przeprowadzania audytu bezpieczeństwa i analizy podziału obowiązków (SoD). Jest to narzędzie, którego można używać do identyfikowania, analizowania i rozwiązywania problemów związanych z ryzykiem i audytem związanych z następującą zgodnością z przepisami. Tutaj możesz również wspólnie zdefiniować następujące elementy -

- Zarządzanie rolami w przedsiębiorstwie (ERM)

- Zgodne udostępnianie użytkowników (CUP)

- Zarządzanie uprawnieniami superużytkownika

Tworzenie nowej wyrzutni w NWBC

Wykonaj następujące kroki, aby utworzyć nowy Launchpad w NWBC -

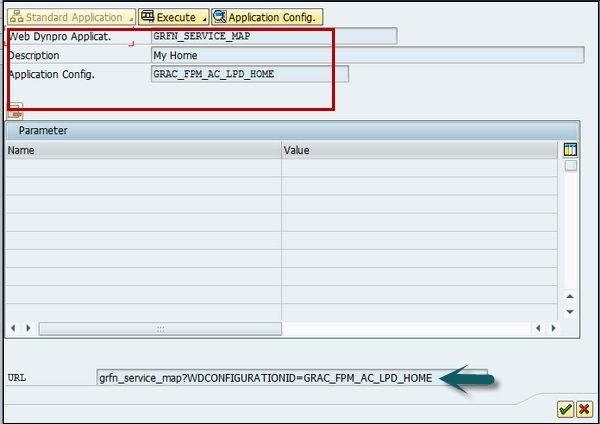

Step 1 - Przejdź do ról PFCG i otwórz rolę SAP_GRAC_NWBC

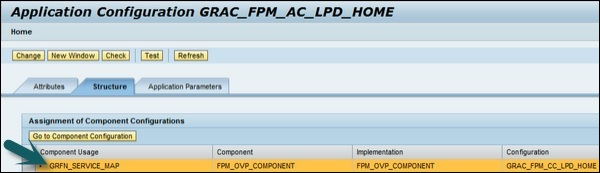

Step 2 - Kiedy klikniesz prawym przyciskiem myszy element Mój dom, zobaczysz, że wywoływana jest aplikacja grfn_service_map?WDCONFIGURATIONID=GRAC_FPM_AC_LPD_HOME a identyfikator konfiguracji to GRAC_FPM_AC_LPD_HOME.

Step 3 - Wybierz application config i zobaczysz ekran konfiguracji aplikacji → przycisk wyświetlacza.

Step 4 - Po kliknięciu Display, możesz zobaczyć ten ekran -

Step 5 - Teraz otwórz Component Configuration przycisk.

Step 6 - Kliknij Configure UIBBna tym ekranie. Nastąpi przekierowanie do następującego ekranu -

Step 7- Możesz wybrać Launchpad, do którego chcesz zmapować. Jeśli chcesz utworzyć nowy Launchpad, możesz również zmapować go do nowej roli.

Step 8 - Aby utworzyć nowy Launchpad, zdefiniuj następujące elementy -

Utwórz nowy starter z wybranymi elementami menu.

Utwórz nową konfigurację aplikacji GRFN_SERVICE_MAP lub możesz skopiować identyfikator konfiguracji GRAC_FPM_AC_LPD_HOME i dostosuj go dalej.

W nowej konfiguracji wybierz starter, który chcesz skojarzyć.

Utwórz nową rolę i dodaj aplikację webdynpro GRFN_SERVICE_MAP do niego z niestandardowym identyfikatorem konfiguracji utworzonym w poprzednim kroku.

W rozwiązaniu SAP GRC 10.0 dane podstawowe i struktura organizacyjna są wspólne dla kontroli dostępu, kontroli procesów i zarządzania ryzykiem. Kontrola procesu dzieli również pewne możliwości z procesem zarządzania ryzykiem.

Poniżej znajdują się kluczowe funkcje współdzielone z kontrolą dostępu -

Kontrola dostępu i kontrola procesów mają wspólną strukturę zgodności w poniższych obszarach -

W rozwiązaniu do sterowania procesami elementy sterujące są używane jako kontrola łagodzenia skutków kontroli dostępu w ramach rozwiązania SAP GRC 10.0.

Kontrola dostępu i kontrola procesów mają tę samą organizację.

W kontroli procesów procesy są wykorzystywane jako procesy biznesowe w kontroli dostępu.

Kontrola procesów i kontrola dostępu są zintegrowane z analizą ryzyka dostępu w celu monitorowania podziału obowiązków SoD.

The menu areas common to both Process Control and Risk Management are −

- Przypisanie roli GRC

- Planista kontroli procesów

- Planista zarządzania ryzykiem

- Centralna delegacja

Poniżej przedstawiono kluczowe punkty integracji między kontrolą procesów i zarządzaniem ryzykiem -

Nowe punkty kontrolne mogą być przeznaczone do kontroli procesów w zarządzaniu ryzykiem.

Kiedy proponowana jest nowa kontrola, Kontrola Procesu musi ocenić wniosek z Działu Zarządzania Ryzykiem.

Zarządzanie ryzykiem wykorzystuje wyniki kontroli procesu do oceny nowych kontroli.

Dział Zarządzania Ryzykiem może również wykorzystywać istniejące mechanizmy kontroli z Kontroli Procesu jako odpowiedzi w Zarządzaniu Ryzykiem.

Internal Audit Managementumożliwia przetwarzanie informacji z zarządzania ryzykiem i kontroli procesów w celu wykorzystania w planowaniu audytu. Propozycję audytu można przekazać kierownictwu audytu w celu przetworzenia w razie potrzeby, a elementy audytu można wykorzystać do generowania problemów do raportowania. IAM zapewnia miejsce, w którym można przeprowadzić pełne planowanie audytu, tworzyć elementy audytu, definiować wszechświat audytu oraz tworzyć i przeglądać raporty z audytu oraz problemy z audytem.

Internal Audit Management Work Center zapewnia centralną lokalizację dla następujących działań -

- Zdefiniuj zakres audytu dla swojej organizacji

- Ocena ryzyka audytu

- Planowanie audytu w celu określenia procedury zgodności audytu

- Kwestie kontrolne wynikające z działań kontrolnych

- Raporty z audytów, aby zobaczyć, jakie ryzyko wiąże się z audytowalnymi jednostkami

Audit Universe zawiera jednostki audytorskie, które można sklasyfikować jako jednostki biznesowe, linie biznesowe lub działy. Podmioty audytowe definiują strategię planowania audytu i można je powiązać z kontrolą procesu i zarządzaniem ryzykiem w celu znalezienia ryzyka, kontroli itp.

Utwórz jednostkę podlegającą audytowi

Zrozummy teraz, jak stworzyć podmiot podlegający audytowi.

Step 1 - Idź do /nwbc opcja u góry, aby otworzyć centra pracy

Step 2 - W SAP NetWeaver Business Client przejdź do IAM Work Center.

Step 3 - Przejdź do Zarządzanie audytem wewnętrznym → Audit Universe

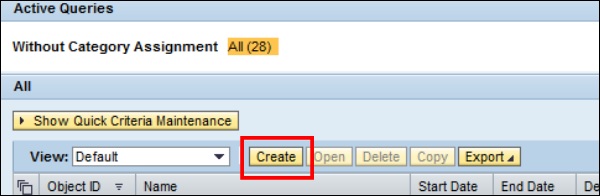

Step 4 - Kliknij Create i przejdź do General patka.

Step 5 - Wprowadź następujące dane podmiotu podlegającego audytowi -

- Name

- Description

- Type

- Status

- Uwagi, aby dodać dodatkowe informacje

Step 6 - Idź do Audit Plan zakładka, aby wyświetlić propozycje audytu i propozycje planu audytu z datą przeniesienia.

Step 7 - Wybierz plik attachments and links zakładkę, aby dodać dowolny typ plików lub łączy.

Step 8 - Po wprowadzeniu wymaganych danych możesz wybrać jedną z następujących opcji -

- Wybierz Save aby ocalić jednostkę.

- Wybierz Close wyjść bez zapisywania.

SAP Process Control - Audit Risk Rating

Ocena ryzyka audytu służy do definiowania kryteriów dla organizacji w celu znalezienia oceny ryzyka i ustalenia rankingu dla oceny ryzyka. Każdy podmiot podlegający audytowi jest oceniany zgodnie z informacją zwrotną kierownictwa w ARR. Możesz używać ARR do wykonywania następujących funkcji -

Możesz znaleźć zestaw audytowalnych jednostek i czynników ryzyka.

Zdefiniuj i oceń oceny ryzyka dla czynnika ryzyka w każdej kontrolowanej jednostce.

Zgodnie z oceną ryzyka można ocenić podmiot podlegający audytowi.

Możesz również wygenerować plan audytu z ARR, porównując oceny ryzyka dla różnych audytowalnych jednostek. Oprócz tego można wybrać audytowalne jednostki o wysokim wyniku ryzyka i wygenerować propozycję audytu oraz propozycję planu audytu.

Utwórz ocenę ryzyka audytu

Przyjrzyjmy się teraz krokom tworzenia oceny ryzyka audytu

Step 1 - W SAP NetWeaver Business Client przejdź do IAM Work Center.

Step 2 - Przejdź do Zarządzanie audytem wewnętrznym → Ocena ryzyka audytu → Utwórz

Step 3 - W zakładce Ogólne wprowadź następujące dane -

- Name

- Description

- Ważne od

- Ważne do

- Odpowiedzialna osoba

- Status

Step 4 - Przejdź do Podmioty podlegające audytowi i kliknij Add do wyboru jednostek podlegających audytowi.

Step 5 - Idź do Risk Factor i wybierz ARRczynnik ryzyka. WybierzAdd dodać czynnik ryzyka → OK.

Step 6 - Idź do Risk Scoreswybierz podmiot i wprowadź oceny ryzyka w tabeli czynników ryzyka. KliknijCalculateaby wyświetlić średni wynik. Przejdź do kolumny Poziom ryzyka i priorytet ryzyka, aby wprowadzić szczegółowe informacje.

Iść do Audit Plan Proposalaby upewnić się, że tworzysz propozycję planu audytu. Wybierz opcję eksportu, aby utworzyć arkusz kalkulacyjny programu Excel i wyświetlić informacje w formie tabeli dotyczące ARR.

Wybierz Save przycisk służący do zapisywania oceny ryzyka audytowego dla podmiotu podlegającego audytowi.

Centra robocze zapewniają centralny punkt dostępu do całej funkcjonalności GRC. Są zorganizowane tak, aby zapewnić łatwy dostęp do działań aplikacji i zawierają grupy menu oraz łącza do dalszych działań.

Następujące centra pracy są wspólne dla kontroli dostępu, kontroli procesów i zarządzania ryzykiem -

- Mój dom

- Dane podstawowe

- Konfiguracja reguł

- Assessments

- Zarządzanie dostępem

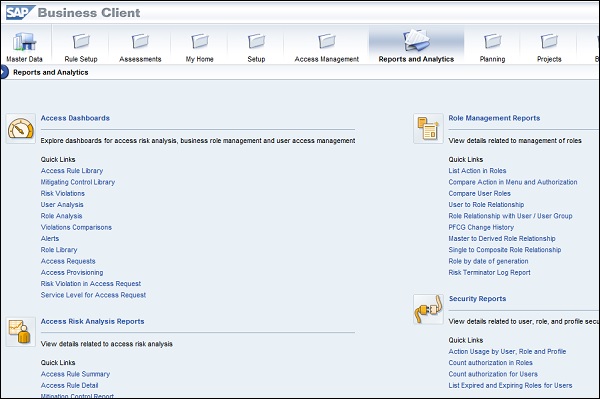

- Raporty i analizy

Omówmy główne centra pracy.

Mój dom

Moje domowe centrum pracy jest współdzielone przez kontrolę procesów, zarządzanie ryzykiem i kontrolę dostępu. Zapewnia to scentralizowaną lokalizację, w której można zarządzać przypisanymi zadaniami i dostępnymi obiektami w aplikacji GRC. Mój dom zawiera kilka sekcji. Przyjrzyjmy się teraz sekcji Work Inbox -

Skrzynka odbiorcza do pracy

Korzystając z Work Inbox, możesz przeglądać zadania, które musisz wykonać w oprogramowaniu GRC.

Jeśli chcesz przetworzyć zadanie, kliknij zadanie w tabeli.

Otworzy się okno przepływu pracy, w którym możesz przetworzyć zadanie.

Dane podstawowe

Master Data Work Center jest współdzielone przez kontrolę procesów, zarządzanie ryzykiem i kontrolę dostępu. Centrum pracy Process Control Master Data składa się z następujących sekcji -

- Organizations

- Przepisy i zasady

- Objectives

- Działania i procesy

- Ryzyka i reakcje

- Accounts

- Reports

Omówmy teraz główne centra pracy w ramach Master Data Work Center -

Organizations - Utrzymywać strukturę organizacyjną firmy w zakresie zgodności i zarządzania ryzykiem z powiązanymi zadaniami

Mitigation Controls - Utrzymuj kontrole w celu złagodzenia podziału obowiązków, krytycznych działań i krytycznych naruszeń dostępu do pozwoleń

Aby utworzyć kontrolę mitygacji, kliknij przycisk Utwórz.

Zostaniesz przekierowany do nowego okna, wprowadź szczegóły kontroli mitygacji i kliknij przycisk Zapisz.

Raporty i analizy

Reports and Analytics Work Center jest współdzielone przez kontrolę procesów, zarządzanie ryzykiem i kontrolę dostępu. Raporty z kontroli procesu i Centrum pracy analitycznej składają się z sekcji Zgodność w aplikacji GRC.

W sekcji Zgodność możesz utworzyć następujące raporty w obszarze Kontrola procesu -

Pulpit nawigacyjny stanu oceny

Wyświetla ogólny obraz ogólnego stanu zgodności korporacyjnej w różnych jednostkach biznesowych oraz zapewnia możliwości analizy i przechodzenia do szczegółów w celu przeglądania danych na różnych poziomach i wymiarach.

Wyniki ankiety

Wyświetla wyniki ankiet.

Arkusz danych

Zawiera wyczerpujące informacje na temat danych podstawowych, oceny i działań naprawczych dla podprocesów i kontroli.

Następujące role korzystające z funkcji arkusza danych -

Internal Auditors - Mogą korzystać z arkuszy danych, aby uzyskać obraz kontroli i podprocesów w organizacji w ramach GRC.

Process Owners- W aplikacji GRC właściciele procesów i właściciele kontroli mogą zażądać arkuszy danych, aby uzyskać przegląd swoich podprocesów. Informacje zawarte w arkuszu danych zawierają definicję podprocesu, oceny zakończone na podprocesie, kontrole objęte podprocesem oraz oceny i testy przeprowadzone na tych kontrolach.

Control Owners- Właściciele kontroli mogą używać arkuszy danych do sprawdzania projektu swoich kontroli. Właściciel kontroli może ocenić kontrole, aby sprawdzić kontrole i ich skuteczność.

External Auditors- Arkusze danych mogą być używane przez audytorów zewnętrznych; można to wykorzystać do zażądania informacji w celu zbadania kontroli lub podprocesów.

Note - Inne centra pracy, takie jak zarządzanie dostępem, oceny i konfigurowanie reguł, są również współdzielone przez kontrolę procesu, kontrolę dostępu i zarządzanie ryzykiem.

Centrum robocze zarządzania dostępem do kontroli procesów ma sekcję Przypisania ról GRC.

W każdym biznesie wymagane jest zarządzanie ryzykiem z podziałem obowiązków (SoD) - począwszy od rozpoznania ryzyka, poprzez walidację budowania reguł i różne inne działania związane z zarządzaniem ryzykiem, aby zapewnić ciągłą zgodność.

Ze względu na różne role istnieje potrzeba przeprowadzenia Segregacji Obowiązków w systemie GRC. SAP GRC definiuje różne role i obowiązki w ramach SoD Risk Management -

Właściciele procesów biznesowych

Właściciele procesów biznesowych wykonują następujące zadania -

- Identyfikuj ryzyka i zatwierdzaj je do monitorowania

- Zatwierdź środki zaradcze obejmujące dostęp użytkownika

- Zaprojektuj kontrolki, aby złagodzić konflikty

- Komunikuj przypisania dostępu lub zmiany ról

- Wykonuj proaktywną ciągłą zgodność

Wyżsi oficerowie

Wyżsi oficerowie wykonują następujące zadania -

- Zatwierdź lub odrzuć ryzyko między obszarami biznesowymi

- Zatwierdź kontrole łagodzące dla wybranych ryzyk

Administratorzy bezpieczeństwa

Administratorzy zabezpieczeń wykonują następujące zadania -

- Przyjmij własność narzędzi GRC i procesu bezpieczeństwa

- Zaprojektuj i utrzymuj zasady identyfikacji warunków ryzyka

- Dostosuj role GRC, aby egzekwować role i obowiązki

- Analizuj i naprawiaj konflikty SoD na poziomie roli

Audytorzy

Audytorzy wykonują następujące zadania -

- Ocena ryzyka na bieżąco

- Podaj szczegółowe wymagania do celów audytu

- Okresowe testowanie reguł i kontrole łagodzące

- Pełni rolę łącznika między zewnętrznymi audytorami

Strażnik zasad SoD

SoD Rule Keeper wykonuje następujące zadania -

- Konfiguracja i administracja narzędziem GRC

- Utrzymuje kontrolę nad regułami w celu zapewnienia integralności

- Działa jako baza łącznikowa i centrum wsparcia GRC

SAP Risk Management w GRC służy do zarządzania dostosowanym do ryzyka zarządzaniem wydajnością przedsiębiorstwa, które umożliwia organizacji optymalizację wydajności, zwiększenie efektywności i maksymalizację widoczności inicjatyw związanych z ryzykiem.

Poniżej znajdują się pliki key functions w ramach zarządzania ryzykiem -

Zarządzanie ryzykiem kładzie nacisk na dostosowanie organizacyjne do głównych ryzyk, powiązanych progów i ograniczania ryzyka.

Analiza ryzyka obejmuje analizę jakościową i ilościową.

Zarządzanie ryzykiem obejmuje identyfikację kluczowych ryzyk w organizacji.

Zarządzanie ryzykiem obejmuje również strategie rozwiązywania / naprawiania ryzyka.

Zarządzanie ryzykiem polega na dopasowaniu kluczowych wskaźników ryzyka i wydajności we wszystkich funkcjach biznesowych, umożliwiając wcześniejszą identyfikację ryzyka i dynamiczne ograniczanie ryzyka.

Zarządzanie ryzykiem obejmuje również proaktywne monitorowanie istniejących procesów biznesowych i strategii.

Fazy zarządzania ryzykiem

Omówmy teraz różne fazy zarządzania ryzykiem. Poniżej przedstawiono różne fazy zarządzania ryzykiem -

- Rozpoznawanie ryzyka

- Budowanie reguł i walidacja

- Analysis

- Remediation

- Mitigation

- Ciągła zgodność

Rozpoznawanie ryzyka

W procesie rozpoznawania ryzyka w ramach zarządzania ryzykiem można wykonać następujące kroki:

- Identyfikuj ryzyka związane z autoryzacją i zatwierdzaj wyjątki

- Wyjaśnij i sklasyfikuj ryzyko jako wysokie, średnie lub niskie

- Zidentyfikuj nowe ryzyka i warunki do monitorowania w przyszłości

Budowanie reguł i walidacja

Wykonaj następujące zadania w obszarze Tworzenie reguł i sprawdzanie poprawności -

- Odwołaj się do zasad najlepszych praktyk dotyczących środowiska

- Zatwierdź zasady

- Dostosuj reguły i przetestuj

- Weryfikuj w przypadku użytkowników testowych i ról

Analiza

Wykonaj następujące zadania w sekcji Analiza -

- Uruchom raporty analityczne

- Oszacuj wysiłki związane z czyszczeniem

- Analizuj role i użytkowników

- Modyfikuj reguły na podstawie analizy

- Ustaw alerty, aby odróżnić wykonane ryzyka

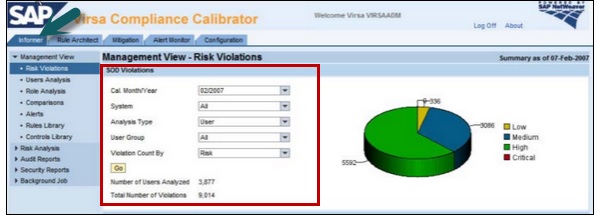

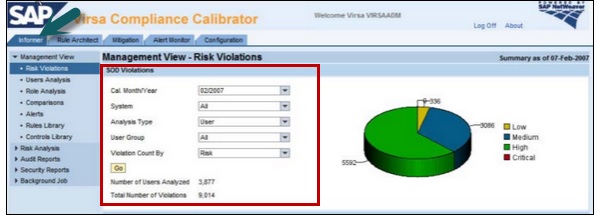

Z punktu widzenia zarządzania można zobaczyć zwięzły widok naruszeń ryzyka pogrupowanych według wagi i czasu.

Step 1 - Przejdź do Kalibratora zgodności Virsa → zakładka Informer

Step 2 - W przypadku naruszeń SoD można wyświetlić wykres kołowy i słupkowy, aby przedstawić obecne i przeszłe naruszenia w krajobrazie systemu.

Poniżej przedstawiono dwa różne poglądy na te naruszenia -

- Naruszenia według poziomu ryzyka

- Naruszenia ze względu na proces

Środki zaradcze

Wykonaj następujące zadania w ramach środków zaradczych -

- Określ alternatywy dla wyeliminowania ryzyka

- Przedstaw analizę i wybierz działania naprawcze

- Dokumentowanie działań naprawczych

- Zmodyfikuj lub utwórz role lub przypisania użytkowników

Łagodzenie

Wykonaj następujące zadania w ramach łagodzenia skutków -

- Określ alternatywne środki kontroli w celu ograniczenia ryzyka

- Poinformuj kierownictwo o akceptacji i monitorowaniu konfliktów

- Udokumentuj proces monitorowania kontroli łagodzenia skutków

- Wdrażanie kontroli

Ciągła zgodność

Wykonaj następujące zadania w ramach Ciągłej zgodności -

- Informuj o zmianach ról i przypisań użytkowników

- Symuluj zmiany ról i użytkowników

- Wdrażaj alerty, aby monitorować wybrane ryzyka i łagodzić testy kontrolne

Klasyfikacja ryzyka

Ryzyka należy klasyfikować zgodnie z polityką firmy. Poniżej przedstawiono różne klasyfikacje ryzyka, które można zdefiniować zgodnie z priorytetem ryzyka i polityką firmy -

Krytyczny

Krytyczna klasyfikacja jest wykonywana dla ryzyk, które zawierają krytyczne aktywa firmy, które są bardzo narażone na oszustwa lub zakłócenia systemu.

Wysoki

Obejmuje to straty fizyczne lub pieniężne lub zakłócenia w całym systemie, które obejmują oszustwo, utratę aktywów lub awarię systemu.

Średni

Obejmuje to liczne zakłócenia systemu, takie jak nadpisywanie danych podstawowych w systemie.

Niska

Obejmuje to ryzyko, gdy straty produktywności lub awarie systemu narażone na oszustwa lub zakłócenia systemu są minimalne.

W SAP GRC 10.0 Risk Management faza naprawy ryzyka określa metodę eliminacji ryzyk w rolach. Celem fazy naprawczej jest określenie alternatyw dla wyeliminowania problemów w ramach zarządzania ryzykiem.

Do rozwiązywania problemów związanych z rolami zalecane są następujące podejścia -

Pojedyncze role

Możesz zacząć od pojedynczych ról, ponieważ jest to łatwy i najprostszy sposób na rozpoczęcie.

Możesz sprawdzić, czy nie doszło do ponownego wprowadzenia naruszeń SoD dotyczących podziału obowiązków.

Role złożone

Możesz przeprowadzić różne analizy, aby sprawdzić przypisanie użytkownika do przypisania lub usunięcia działań użytkownika.

Możesz użyć widoku zarządzania lub raportów analizy ryzyka do analizy, jak wspomniano w poprzednim temacie.

W usuwaniu ryzyka administratorzy zabezpieczeń powinni udokumentować plan, a właściciele procesów biznesowych powinni być zaangażowani i zatwierdzić plan.

SAP GRC - typ raportu

Możesz generować różne raporty analizy ryzyka zgodnie z wymaganą analizą -

Action Level - Możesz go użyć do przeprowadzenia analizy SoD na poziomie działania.

Permission Level - Można to wykorzystać do przeprowadzenia analizy SoD na poziomie działań i uprawnień.

Critical Actions - Można to wykorzystać do analizy użytkowników, którzy mają dostęp do jednej z krytycznych funkcji.

Critical Permissions - Można to wykorzystać do analizy użytkowników mających dostęp do jednej krytycznej funkcji.

Critical Roles/Profiles - Można to wykorzystać do analizy użytkowników, którzy mają dostęp do kluczowych ról lub profili.

W SAP GRC 10.0 można zastosować mechanizmy ograniczające ryzyko, gdy nie jest możliwe oddzielenie podziału obowiązków SoD od procesu biznesowego.

Przykład

W organizacji rozważ scenariusz, w którym dana osoba przejmuje role w procesach biznesowych, które powodują brak konfliktu SoD.

Istnieją różne przykłady kontroli łagodzących skutki -

- Strategie wydania i limity autoryzacji

- Przegląd dzienników użytkowników

- Przegląd raportów wyjątków

- Szczegółowa analiza wariancji

- Ustanów ubezpieczenie na wypadek incydentu związanego z bezpieczeństwem

Rodzaje kontroli łagodzenia skutków

Istnieją dwa rodzaje kontroli mitygacji w ramach zarządzania ryzykiem SAP GRC -

- Preventive

- Detective

Zapobiegawcze kontrole łagodzące

Zapobiegawcza kontrola łagodzenia skutków ma na celu zmniejszenie wpływu ryzyka, zanim faktycznie wystąpi. Istnieje wiele czynności, które można wykonywać pod kontrolą prewencyjną -

- Configuration

- Wyjście użytkownika

- Security

- Definiowanie przepływu pracy

- Obiekty niestandardowe

Detective Mitigation Controls

Detektywistyczna kontrola łagodzenia skutków jest wykorzystywana w przypadku odebrania alertu i wystąpienia ryzyka. W takim przypadku osoba odpowiedzialna za podjęcie działań naprawczych ogranicza ryzyko.

Istnieje wiele czynności, które możesz wykonywać pod kontrolą detektywistyczną -

- Raporty aktywności

- Porównanie planu z rzeczywistym przeglądem

- Przegląd budżetu

- Alerts

Konfigurowanie kontroli migracji

Wykonaj następujące kroki, aby skonfigurować kontrolę migracji -

Step 1 - Zaloguj się do kontroli dostępu SAP GRC.

Step 2- Przeprowadź analizę ryzyka na poziomie użytkownika. Wprowadź poniższe szczegóły -

- Typ raportu

- Format raportu

Step 3 - Kliknij Wykonaj

Step 4 - Możesz przełączać się między różnymi typami raportów, jak na poniższym zrzucie ekranu -

Step 5 - Zaloguj się do SAP GRC Access Control i zaplanuj zadanie analizy ryzyka w tle na poziomie roli.

Wprowadź następujące dane -

- Typ raportu - poziom uprawnień

- Format raportu - podsumowanie

Step 6 - Kliknij Run in Background jak pokazano na poniższym zrzucie ekranu -

Step 7 - W następnym oknie możesz wybrać Start Immediately. Następnie kliknijOK.

W SAP GRC 10.0 w Twojej organizacji należy zaimplementować funkcję Superuser Privilege Management, aby wyeliminować nadmierne uprawnienia i ryzyko, na jakie narażona jest Twoja firma przy obecnym podejściu użytkownika awaryjnego.

Poniżej przedstawiono najważniejsze funkcje w przywileju superużytkownika -

Możesz zezwolić superużytkownikowi na wykonywanie czynności awaryjnych w kontrolowanym i podlegającym audytowi środowisku

Korzystając z Superuser, możesz raportować wszystkie działania użytkowników mające dostęp do wyższych uprawnień autoryzacyjnych.

Możesz wygenerować ścieżkę audytu, która może posłużyć do udokumentowania powodów używania wyższych uprawnień dostępu.

Ta ścieżka audytu może być wykorzystana do zapewnienia zgodności z SOX.

Superużytkownik może działać jako strażak i mieć następujące dodatkowe możliwości -

Może być używany do wykonywania zadań poza ich normalną rolą lub profilem w sytuacjach awaryjnych.

Tylko niektóre osoby (właściciele) mogą przypisywać identyfikatory strażakom.

Zapewnia użytkownikom rozszerzone możliwości podczas tworzenia warstwy audytu do monitorowania i rejestrowania użycia.

Standardowe role w ramach zarządzania uprawnieniami superużytkownika

Możesz używać następujących standardowych ról do zarządzania uprawnieniami superużytkownika -

/ VIRSA / Z_VFAT_ADMINISTRATOR

- Ma możliwość konfigurowania strażaka

- Przypisz właścicieli i kontrolerów ról strażaka do identyfikatorów strażaków

- Uruchom raporty

/ VIRSA / Z_VFAT_ID_OWNER

- Przypisz identyfikatory strażaków użytkownikom strażaków

- Przesyłaj, pobieraj i przeglądaj dziennik historii strażaków

VIRSA / Z_VFAT_FIREFIGHTER

- Uzyskaj dostęp do programu strażackiego

Zrozummy teraz, jak zaimplementować Superuser.

Możesz wdrożyć identyfikatory strażaków, wykonując następujące czynności -

Step 1 - Utwórz identyfikatory strażaków dla każdego obszaru procesów biznesowych

Step 2 - Przypisz niezbędne role i profile do wykonywania zadań przeciwpożarowych.

Nie należy przypisywać profilu SAP_ALL

Step 3 - Użyj kodu T - SU01

Step 4 - Kliknij Create przycisk, aby utworzyć nowego użytkownika.

Step 5 - Przypisz role strażaka, jak wspomniano powyżej, do identyfikatora użytkownika -

Przypisz role strażaka do odpowiednich identyfikatorów użytkowników.

Przypisz rolę administratora / VIRSA / Z_VFAT_ADMINISTRATOR do administratora zarządzania uprawnieniami superużytkownika.

Administratorowi nie należy przydzielać żadnych środków gaśniczych

Przypisz standardową rolę / VIRSA / Z_VFAT_FIREFIGHTER do -

- Firefighter ID - Użytkownik usługi używany do logowania

- Firefighter user - Standardowy użytkownik działający jako strażak w przypadku

Przypisz rolę właściciela identyfikatora / VIRSA / Z_VFAT_ID_OWNER do -

Właściciel - odpowiedzialny za określenie, do kogo zostanie przypisany

Kontroler - Otrzymuje powiadomienie, gdy identyfikator strażaka jest odpowiedzialny za awaryjne identyfikatory strażaka w używanym obszarze biznesowym.

Step 6 - Idź do Roles i wybierz wspomniane role zgodnie z wymaganiami.

Step 7 - Utwórz miejsce docelowe RFC dla wewnętrznego przełączenia na identyfikator strażaka -

Nazwa - wprowadź nazwę połączenia RFC

Typ połączenia - 3

Wprowadź opis

(Nie jest wymagana nazwa użytkownika, hasła ani inne dane logowania)

Wprowadź hasła dla każdego identyfikatora strażaka w tabeli Security: Hasła są przechowywane jako wartości skrótu i są nieczytelne po zapisaniu wartości przez administratora.

Step 8 - Aby utworzyć dziennik strażaka, możesz zaplanować pracę w tle.

Nazwij pracę /VIRSA/ZVFATBAK jak na poniższym zrzucie ekranu -

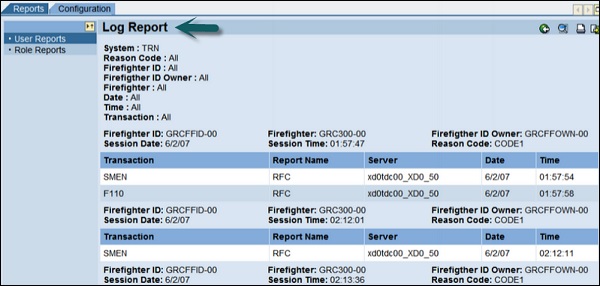

Dziennik superużytkownika

Zrozummy te kroki dla dziennika superużytkownika.

Step 1 - Użyj kodu T - Transakcja - / n / VIRSA / ZVFAT_V01

Step 2 - Możesz teraz znaleźć dzienniki w obszarze przybornika.

Step 3 - Możesz użyć transaction code — SM37 aby przejrzeć dzienniki dla poszczególnych użytkowników.

Możesz również skorzystać z internetowego interfejsu GUI, aby uzyskać dostęp do wszystkich informacji o strażaku. Przejdź do SAP GRC Access control → Zarządzanie uprawnieniami superużytkownika.

Dzięki temu możliwy jest dostęp do danych z różnych instalacji Firefighter w różnych systemach zaplecza SAP. Iit is not necessary to log on to each system anymore.

Możesz wdrożyć rozszerzoną analizę ryzyka za pomocą reguł organizacji. W jednostkach biznesowych zajmujących się usługami współużytkowanymi za pomocą reguł organizacji można uzyskać procedury analizy ryzyka i zarządzania grupami użytkowników.

Rozważmy przypadek, w którym użytkownik utworzył fikcyjnego dostawcę, a faktury zostały wygenerowane w celu uzyskania korzyści finansowych.

Możesz utworzyć regułę organizacji z włączonym kodem firmy, aby wyeliminować ten scenariusz.

Aby temu zapobiec, należy wykonać następujące czynności:

- Włącz pola na poziomie organizacji w funkcjach

- Utwórz reguły organizacyjne

- Zaktualizuj tabelę mapowania użytkowników organizacji

- Skonfiguruj usługę internetową analizy ryzyka

Włącz pola na poziomie organizacji w funkcjach

Wykonaj następujące kroki, aby włączyć pola na poziomie organizacji w funkcjach -

Dowiedz się, jakie funkcje należy posegregować według poziomu organizacji w środowisku usług wspólnych.

Zachowaj uprawnienia do transakcji, na które ma to wpływ.

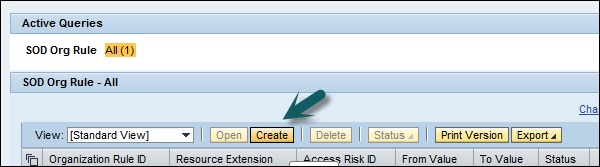

Utwórz reguły organizacyjne

Wykonaj następujące kroki, aby utworzyć reguły organizacyjne -

Step 1 - Twórz reguły organizacyjne dla każdej możliwej wartości pola organizacyjnego.

Step 2 - Idź do architekta reguł → Poziom organizacji → Utwórz

Step 3 - Wprowadź pole identyfikatora reguły organizacji.

Step 4 - Wprowadź powiązane zadanie.

Step 5 - Zdefiniuj pole na poziomie organizacji i połącz je z operatorami boolowskimi.

Step 6 - Kliknij Save aby zapisać regułę organizacji.

Korzyści z używania reguł organizacji

Rozumiemy teraz korzyści płynące ze stosowania reguł organizacji.

Możesz użyć reguł organizacyjnych dla firm, aby wdrożyć następujące funkcje -

Możesz użyć reguł organizacji, aby wdrożyć usługi udostępnione. Rozdzielają obowiązki za pomocą ograniczeń organizacyjnych.

Przejdź do Analiza ryzyka → Poziom organizacji

Przeprowadź analizę ryzyka typu analizy Org Rule względem użytkownika

Otrzymasz następujący wynik -

Analiza ryzyka pokaże ryzyko tylko wtedy, gdy użytkownik ma dostęp do tego samego konkretnego kodu firmy w każdej z sprzecznych funkcji.

W organizacji masz właścicieli kontroli na różnych poziomach hierarchii organizacyjnej. Ryzyko powinno być zarządzane i ograniczane zgodnie z poziomem dostępu.

Poniżej przedstawiono właścicieli kontroli w organizacji -

- Jeden właściciel kontroli na poziomie globalnym

- Różni właściciele kontroli dla poziomów regionalnych

- Wielu właścicieli kontroli na poziomie lokalnym

Musisz przypisać kontrole łagodzące do różnych poziomów odpowiedzialności. Teraz, jeśli istnieje naruszenie ryzyka na poziomie regionalnym i lokalnym, należy przeprowadzić ograniczanie ryzyka na najwyższym poziomie.

Aby użyć kontroli ograniczania ryzyka w hierarchii organizacji, powiedzmy, że wykonałeś analizę ryzyka na poziomie organizacji i użytkownik narusza wszystkie reguły organizacji podrzędnej i spełnia warunek reguły nadrzędnej i pojawia się tylko reguła nadrzędna; możesz ograniczyć ryzyko w następujący sposób -

- Łagodzenie na poziomie użytkownika

- Łagodzenie na poziomie organizacji

W SAO GRC 10.0 przepływ pracy jest wyzwalany w następujących sytuacjach -

- Tworzenie lub aktualizowanie zagrożeń.

- Aby utworzyć lub zaktualizować mechanizmy kontroli ryzyka.

- Aby przypisać kontrole łagodzące.

Aktywuj oparte na przepływie pracy ryzyko i utrzymanie kontroli

Postępując zgodnie z podejściem do zarządzania zmianami opartym na przepływie pracy w analizie ryzyka i działaniach naprawczych, należy wykonać następujące kroki -

- Przejdź do zakładki Konfiguracja → opcje przepływu pracy

- Ustaw poniższe parametry -

- Ustaw parametr Konserwacja ryzyka na TAK

- Ustaw parametr Mitigation Control Maintenance na YES

- Ustaw parametr Mitigation na YES

- Skonfiguruj adres URL usługi sieci Web przepływu pracy -

http://<server>:<port>/AEWFRequestSubmissionService_5_2/Config1?wsdl&style=document- Dostosuj przepływy pracy, które mają być wykonywane w aparacie przepływu pracy.

Utrzymanie ryzyka i kontroli oparte na przepływie pracy

Gdy utrzymujesz ryzyko lub kontrola jest w SAP GRC, wykonujesz następujące kroki -

Step 1 - W kontroli dostępu przepływ pracy jest wyzwalany w celu wykonania ryzyka lub kontroli przepływu pracy.

Step 2 - Po uzyskaniu wymaganych zezwoleń kroki zatwierdzania zależą od wymagań klienta.

Step 3 - Uzyskaj ścieżkę audytu dokumentującą cały proces zatwierdzania.

SAP GRC - Global Trade Services

Korzystając z SAP GRC Global Trade Services, możesz usprawnić transgraniczny łańcuch dostaw towarów w organizacji. Ta aplikacja pozwala zautomatyzować procesy handlowe i pomaga kontrolować koszty i zmniejszyć ryzyko kar, a także zarządzać procesami przychodzącymi i wychodzącymi.

Korzystając z GTS, możesz tworzyć centralize single repository który jest używany do przechowywania wszystkich danych podstawowych i treści dotyczących zgodności.

Oto główne zalety korzystania z Global Trade Services -

Pomaga w zmniejszaniu kosztów i wysiłku związanego z zarządzaniem zgodnością w handlu globalnym.

Może ułatwić czasochłonne zadania ręczne i pomaga w poprawie produktywności.

Zmniejsza kary za naruszenie przepisów handlowych.

Pomaga w tworzeniu i ulepszaniu marki i wizerunku oraz unikaniu handlu ze stronami objętymi sankcjami lub odmowami.

Toruje drogę do satysfakcji klienta i poprawia jakość obsługi.

Przyspiesza procesy przychodzące i wychodzące poprzez dokonywanie odpraw celnych, a także pomaga usunąć niepotrzebne opóźnienia.

Integracja między SAP ERP i SAP Global Trade Services

Poniższa ilustracja przedstawia przebieg procesu integracji między SAP ERP i SAP Global Trade Services -

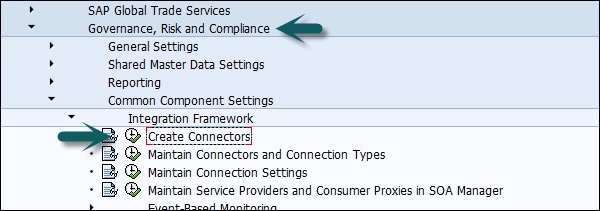

Podczas instalowania SAP GRC istnieje wiele konfiguracji i ustawień, które należy wykonać w GRC. Kluczowe działania obejmują -

Tworzenie łączników w GRC

Konfigurowanie AMF do korzystania ze złączy

Tworzenie łączników wywołania zwrotnego

Tworzenie połączeń w GRC to standardowy proces tworzenia połączenia RFC za pomocą T-Code - SM59

SAP GRC jest dostępny w SAP Easy Access → w folderze Governance Risk Compliance.

Step 1 - Otwórz menu SAP Easy access i użyj kodu T - SPRO

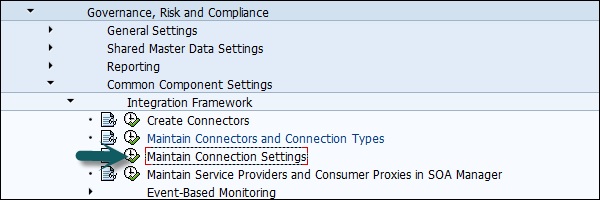

Step 2 - Przejdź do Zarządzania, ryzyka i zgodności w SAP Reference IMG → Wspólne ustawienia komponentów → Integracja Framework → Utwórz łączniki

Step 3 - Utwórz złącze to skrót do tworzenia połączenia SM59.

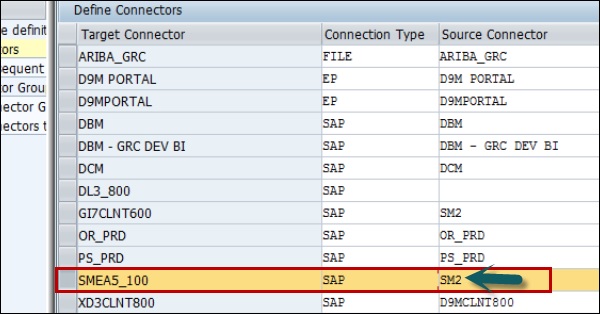

Step 4 - Aby zobaczyć istniejące połączenia, przejdź do sekcji Konserwacja złączy i typów połączeń -

Możesz zobaczyć typy złączy, jak pokazano poniżej. Te typy złączy mogą być używane do konfiguracji do różnych celów -

Lokalne łączniki systemowe służą do integracji z aplikacją SAP BusinessObjects Access Control w celu monitorowania segregacji naruszeń obowiązków

Łączniki usługi sieci Web są używane dla zewnętrznych źródeł danych partnerów (patrz sekcja)

We wszystkich pozostałych przypadkach używane są konektory systemu SAP.

Step 5 - Idź do Connection Type Definition zakładka -

Step 6- Zdefiniuj, które ze złączy zdefiniowanych wcześniej w SM59 mogą być używane do monitorowania. Przejdź do definiowania łączników

Step 7- Na ekranie widać nazwę złącza - SMEA5_100. To jest złącze, które pokazuje złącze do systemu ECC.

Trzecia kolumna zawierająca nazwę łącznika zdefiniowanego w monitorowanym systemie, skonfigurowanego tak, aby wskazywał konfigurowany tutaj system GRC.

SMEA5_100 to kolejne złącze w systemie GRC i wskazuje na system ERP, który ma być monitorowany. SM2 to złącze w systemie ECC i wskazuje z powrotem na system GRC.

Step 8 - Zdefiniuj ekran grupy złączy po lewej stronie.

Step 9 - Tutaj musisz upewnić się, że wszystkie konfiguracje konektorów do automatycznego monitorowania powinny należeć do podanej grupy konfiguracyjnej Automated Monitoring jak pokazano powyżej poniżej define automated monitoring connector group.

Step 10 - Idź do assign connectors to connector group po lewej stronie.

Step 11 - Przypisz złącze do grupy złącza AM, jak wspomniano na powyższym zrzucie ekranu.

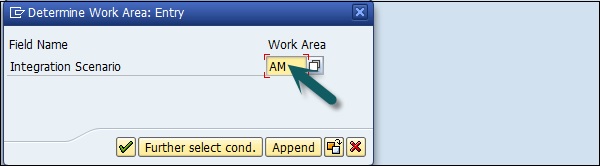

Step 12 - Idź do Maintain Connection Settings w menu głównym jak na poniższym zrzucie ekranu.

Step 13 - Musisz wejść w żądany scenariusz integracji, wpisz AM jak na poniższym zrzucie ekranu -

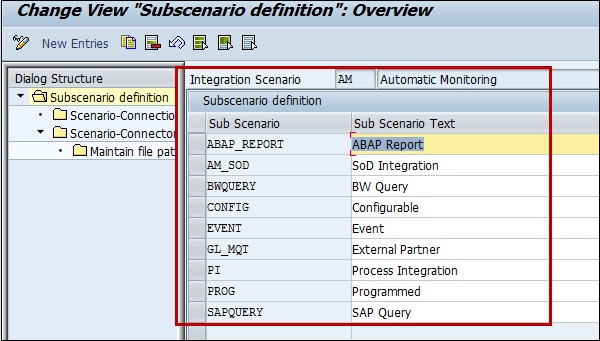

Step 14- Kliknij zielony znacznik zaznaczenia, jak pokazano na powyższym zrzucie ekranu; zostaniesz przekierowany do następnego ekranu z dziewięcioma scenariuszami podrzędnymi.

Podświetlone pole zawiera dziewięć pozycji zwanych scenariuszami podrzędnymi i reprezentują one różne typy źródeł danych i reguł biznesowych obsługiwanych w ramach Process Control 10.

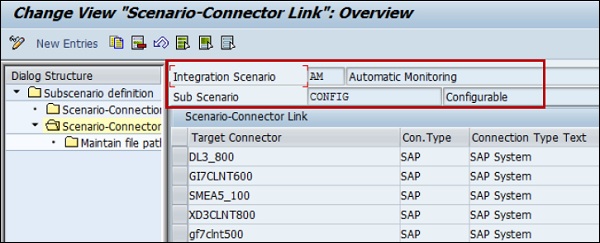

Step 15 - Aby system był monitorowany, należy podłączyć odpowiednie złącze do tego scenariusza podrzędnego.

Step 16 - Wybierz scenariusz podrzędny, który chcesz skonfigurować, a następnie wybierz Łącze łącznika scenariusza po lewej stronie, jak pokazano poniżej -

Step 17 - Zostaniesz przekierowany do następującego ekranu -

Step 18 - Teraz łącznika, którego chcesz użyć w tym scenariuszu, nie ma już na liście dla tego scenariusza podrzędnego,

- Możesz kliknąć przycisk Nowe wpisy u góry, aby go dodać.

- Możesz postępować zgodnie z tymi zaleceniami, aby dodać scenariusze podrzędne -

- Aplikacje ABAP - raport ABAP, zapytanie SAP, program konfigurowalny

- SAP BW - zapytanie BW

- System inny niż SAP - partner zewnętrzny

- Integrator procesów - PI

- System GRC - integracja SoD

W SAP GRC Process Control można tworzyć źródła danych. Tutaj interfejsy użytkownika w czasie projektowania znajdują się w opcji Konfiguracja reguł w kliencie biznesowym.

Przejdź do sekcji ciągłego monitorowania, w której możesz znaleźć Data Sources i Business Rules opcja.

Aby utworzyć nowe źródło danych, kliknij Źródła danych → Utwórz.

W następnym polu można zobaczyć trzy różne karty służące do definiowania źródła danych.

- Karta Ogólne

- Pole obiektu

- Link i załącznik

W zakładce Ogólne wprowadź następujące dane -

- Nazwa źródła danych

- Data rozpoczęcia okresu ważności

- Data zakończenia okresu ważności

- Status

Iść do Object Field wybierz następujące pola -

W SAP GRC 10.0 można użyć reguł biznesowych do filtrowania strumienia danych pochodzącego ze źródeł danych i można zastosować skonfigurowane przez użytkownika warunki / obliczenia względem tych danych, aby określić, czy występuje problem, który wymaga uwagi.

Typ reguły biznesowej zależy wyłącznie od typu źródła danych.

Przejdź do Reguł biznesowych w sekcji Konfiguracja reguł.

Aby utworzyć nowe reguły biznesowe, istnieje lista kroków, które należy wykonać w przypadku kilku typów źródeł danych.

Musisz określić szczegóły na każdej karcie. Na przykład wGeneral należy wprowadzić podstawowe informacje o regule biznesowej. Business rule gives you data to filter the deficiencies.

W zakładce Dane do analizy zobaczysz listę dostępnych pól.

Przejdź do kryterium filtru, aby spełnić warunek filtru dla dostępnych obiektów. Możesz wybierać spośród różnych operatorów.

Po zdefiniowaniu wszystkich kroków masz możliwość zapisania reguły. Jeśli chcesz zastosować regułę do kontroli procesów, możesz to zrobić, klikającApply przycisk.

Aby przypisać regułę biznesową do kontrolki procesu, przejdź do przypisania reguł biznesowych w obszarze Ciągłe monitorowanie w konfiguracji reguł.

Wybierz kontrolkę i wyszukaj regułę biznesową do zastosowania.

Zrozumieliśmy teraz, jak tworzyć źródła danych i reguły biznesowe, aby zastosować filtr do źródeł danych i jak przypisywać reguły biznesowe do kontroli procesu.