DCN - Guia rápido

Um sistema de computadores interconectados e periféricos computadorizados, como impressoras, é chamado de rede de computadores. Essa interconexão entre computadores facilita o compartilhamento de informações entre eles. Os computadores podem se conectar entre si por meio de mídia com ou sem fio.

Classificação de redes de computadores

As redes de computadores são classificadas com base em vários fatores. Incluem:

- Extensão geográfica

- Inter-connectivity

- Administration

- Architecture

Span Geográfico

Geograficamente, uma rede pode ser vista em uma das seguintes categorias:

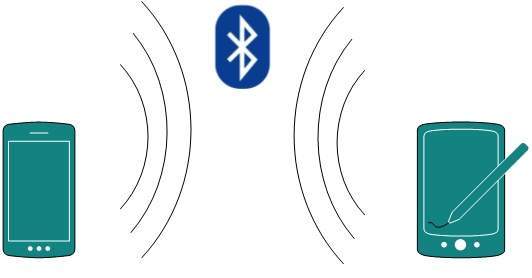

- Ele pode ser distribuído em toda a sua mesa, entre dispositivos habilitados para Bluetooth. Variando não mais do que alguns metros.

- Pode ser estendido por um edifício inteiro, incluindo dispositivos intermediários para conectar todos os andares.

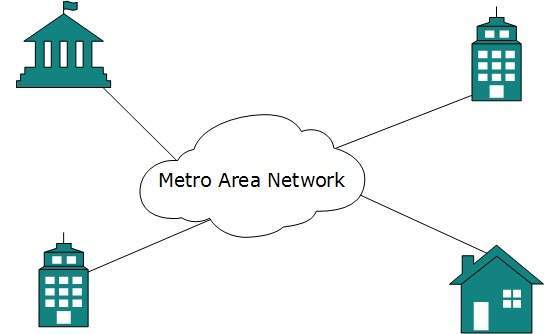

- Ele pode se estender por uma cidade inteira.

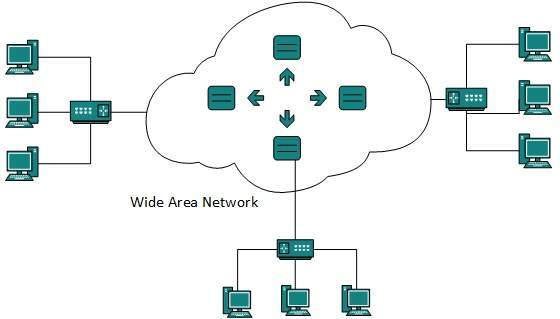

- Pode ser abrangido por várias cidades ou províncias.

- Pode ser uma rede que cobre o mundo inteiro.

Interconectividade

Os componentes de uma rede podem ser conectados uns aos outros de maneira diferente. Por conectividade, queremos dizer logicamente, fisicamente ou de ambas as maneiras.

- Cada dispositivo pode ser conectado a todos os outros dispositivos da rede, criando uma malha de rede.

- Todos os dispositivos podem ser conectados a um único meio, mas geograficamente desconectados, criados como estrutura de barramento.

- Cada dispositivo é conectado aos seus pares esquerdo e direito apenas, criando uma estrutura linear.

- Todos os dispositivos conectados em um único dispositivo, criando uma estrutura semelhante a uma estrela.

- Todos os dispositivos conectados arbitrariamente usando todas as formas anteriores para se conectar, resultando em uma estrutura híbrida.

Administração

Do ponto de vista do administrador, uma rede pode ser uma rede privada pertencente a um único sistema autônomo e não pode ser acessada fora de seu domínio físico ou lógico. Uma rede pode ser pública, acessada por todos.

Arquitetura de rede

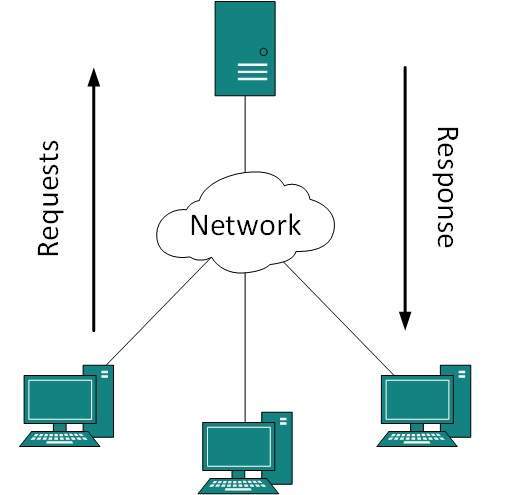

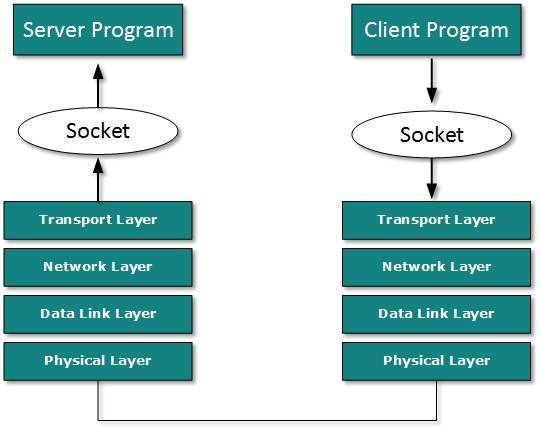

- Pode haver um ou mais sistemas atuando como Servidor. Sendo outro cliente, solicita ao servidor que atenda a solicitações. O servidor recebe e processa a solicitação em nome dos clientes.

- Dois sistemas podem ser conectados ponto a ponto ou de forma consecutiva. Ambos residem no mesmo nível e são chamados de pares.

- Pode haver rede híbrida que envolve arquitetura de rede de ambos os tipos acima.

As redes de computadores podem ser discriminadas em vários tipos, como cliente-servidor, ponto a ponto ou híbrido, dependendo de sua arquitetura.

Aplicativos de rede

Os sistemas de computador e periféricos são conectados para formar uma rede. Eles oferecem inúmeras vantagens:

- Compartilhamento de recursos, como impressoras e dispositivos de armazenamento

- Troca de informações por meio de e-mails e FTP

- Compartilhamento de informações pela Web ou Internet

- Interação com outros usuários usando páginas da web dinâmicas

- Telefones IP

- Videoconferências

- Computação paralela

- Mensagem instantânea

Geralmente, as redes são diferenciadas com base em sua extensão geográfica. Uma rede pode ser tão pequena quanto a distância entre seu telefone celular e seu fone de ouvido Bluetooth e tão grande quanto a própria internet, cobrindo todo o mundo geográfico,

Rede de Área Pessoal

Uma rede de área pessoal (PAN) é a menor rede muito pessoal para o usuário. Isso pode incluir dispositivos habilitados para Bluetooth ou dispositivos habilitados para infravermelho. PAN tem alcance de conectividade de até 10 metros. PAN pode incluir teclado e mouse sem fio, fones de ouvido habilitados para Bluetooth, impressoras sem fio e controles remotos de TV.

Por exemplo, Piconet é uma Rede de Área Pessoal habilitada para Bluetooth que pode conter até 8 dispositivos conectados entre si de modo mestre-escravo.

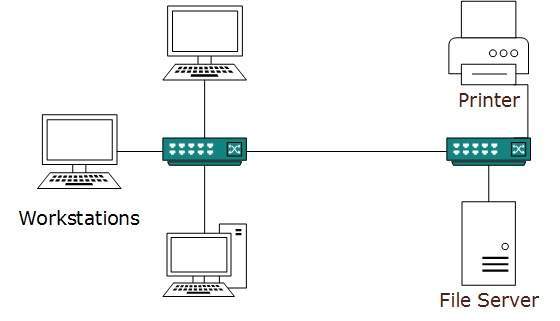

Rede local

Uma rede de computadores distribuída dentro de um edifício e operada sob um único sistema administrativo é geralmente denominada Rede de Área Local (LAN). Normalmente, a LAN cobre os escritórios, escolas, faculdades ou universidades de uma organização. O número de sistemas conectados na LAN pode variar de pelo menos dois a até 16 milhões.

A LAN fornece uma maneira útil de compartilhar os recursos entre os usuários finais. Os recursos, como impressoras, servidores de arquivos, scanners e Internet, podem ser facilmente compartilhados entre computadores.

As LANs são compostas por equipamentos de rede e roteamento baratos. Ele pode conter servidores locais que servem armazenamento de arquivos e outros aplicativos compartilhados localmente. Ele opera principalmente em endereços IP privados e não envolve roteamento pesado. LAN funciona sob seu próprio domínio local e controlado centralmente.

A LAN usa a tecnologia Ethernet ou Token-ring. Ethernet é a tecnologia de LAN mais amplamente empregada e usa topologia em estrela, enquanto o Token-ring raramente é visto.

A LAN pode ser com fio, sem fio ou em ambas as formas ao mesmo tempo.

Rede de Área Metropolitana

A Metropolitan Area Network (MAN) geralmente se expande por uma cidade, como uma rede de TV a cabo. Pode ser na forma de Ethernet, Token-ring, ATM ou Fiber Distributed Data Interface (FDDI).

Metro Ethernet é um serviço fornecido por ISPs. Este serviço permite que seus usuários expandam suas Redes Locais. Por exemplo, a MAN pode ajudar uma organização a conectar todos os seus escritórios em uma cidade.

A espinha dorsal da MAN é a fibra óptica de alta capacidade e alta velocidade. A MAN trabalha entre a rede local e a rede remota. A MAN fornece uplink de LANs para WANs ou internet.

Wide Area Network

Como o nome sugere, a Wide Area Network (WAN) cobre uma ampla área que pode se estender por províncias e até mesmo por um país inteiro. Geralmente, as redes de telecomunicações são Wide Area Network. Essas redes fornecem conectividade para MANs e LANs. Por serem equipadas com backbone de altíssima velocidade, as WANs usam equipamentos de rede muito caros.

A WAN pode usar tecnologias avançadas, como Modo de Transferência Assíncrona (ATM), Frame Relay e Rede Ótica Síncrona (SONET). A WAN pode ser gerenciada por administração múltipla.

Internetwork

Uma rede de redes é chamada de internetwork ou simplesmente internet. É a maior rede existente no planeta. A Internet conecta enormemente todas as WANs e pode ter conexão com LANs e redes domésticas. A Internet usa conjunto de protocolos TCP / IP e usa IP como protocolo de endereçamento. Hoje em dia, a Internet é amplamente implementada usando IPv4. Por causa da falta de espaços de endereço, ele está migrando gradualmente do IPv4 para o IPv6.

A Internet permite que seus usuários compartilhem e acessem uma enorme quantidade de informações em todo o mundo. Ele usa WWW, FTP, serviços de e-mail, streaming de áudio e vídeo, etc. Em grande escala, a Internet funciona no modelo Cliente-Servidor.

A Internet usa um backbone de fibra óptica de alta velocidade. Para interconectar vários continentes, fibras são colocadas no fundo do mar, conhecidas por nós como cabos de comunicação submarinos.

A Internet é amplamente implantada em serviços da World Wide Web usando páginas vinculadas a HTML e pode ser acessada por software cliente conhecido como Web Browsers. Quando um usuário solicita uma página usando algum navegador da web localizado em algum servidor da web em qualquer lugar do mundo, o servidor da web responde com a página HTML adequada. O atraso de comunicação é muito baixo.

A Internet está servindo a muitos propósitos e está envolvida em muitos aspectos da vida. Alguns deles são:

- Sites

- Mensagem instantânea

- Blogging

- Mídia social

- Marketing

- Networking

- Compartilhamento de recursos

- Streaming de áudio e vídeo

Vamos examinar várias tecnologias de LAN resumidamente:

Ethernet

Ethernet é uma tecnologia de LAN amplamente implantada. Essa tecnologia foi inventada por Bob Metcalfe e DR Boggs no ano de 1970. Ela foi padronizada em IEEE 802.3 em 1980.

Ethernet compartilha mídia. Rede que usa mídia compartilhada tem alta probabilidade de colisão de dados. A Ethernet usa a tecnologia Carrier Sense Multi Access / Collision Detection (CSMA / CD) para detectar colisões. Na ocorrência de colisão na Ethernet, todos os seus hosts retrocedem, aguardam algum tempo aleatório e, em seguida, retransmitem os dados.

O conector Ethernet é, placa de interface de rede equipada com endereço MAC de 48 bits. Isso ajuda outros dispositivos Ethernet a identificar e se comunicar com dispositivos remotos em Ethernet.

A Ethernet tradicional usa especificações 10BASE-T. O número 10 representa a velocidade de 10 MBPS, BASE significa banda base e T significa Thick Ethernet. A Ethernet 10BASE-T fornece velocidade de transmissão de até 10 MBPS e usa cabo coaxial ou cabo de par trançado Cat-5 com conector RJ-45. Ethernet segue a topologia em estrela com comprimento de segmento de até 100 metros. Todos os dispositivos são conectados a um hub / switch em forma de estrela.

Ethernet rápida

Para abranger a necessidade de tecnologias emergentes de software e hardware, a Ethernet se estende como Fast-Ethernet. Ele pode ser executado em UTP, fibra ótica e sem fio também. Ele pode fornecer velocidade de até 100 MBPS. Este padrão é denominado 100BASE-T no IEEE 803.2 usando cabo de par trançado Cat-5. Ele usa a técnica CSMA / CD para compartilhamento de mídia com fio entre os hosts Ethernet e a técnica CSMA / CA (CA significa Collision Avoidance) para LAN Ethernet sem fio.

Fast Ethernet em fibra é definida no padrão 100BASE-FX, que fornece velocidade de até 100 MBPS em fibra. A Ethernet sobre fibra pode ser estendida até 100 metros no modo half-duplex e pode atingir o máximo de 2.000 metros em full-duplex sobre fibras multimodo.

Giga-Ethernet

Depois de ser introduzido em 1995, Fast-Ethernet poderia desfrutar de seu status de alta velocidade apenas por 3 anos até o Giga-Ethernet ser introduzido. Giga-Ethernet fornece velocidade de até 1000 mbits / segundos. IEEE802.3ab padroniza Giga-Ethernet sobre UTP usando cabos Cat-5, Cat-5e e Cat-6. IEEE802.3ah define Giga-Ethernet sobre fibra.

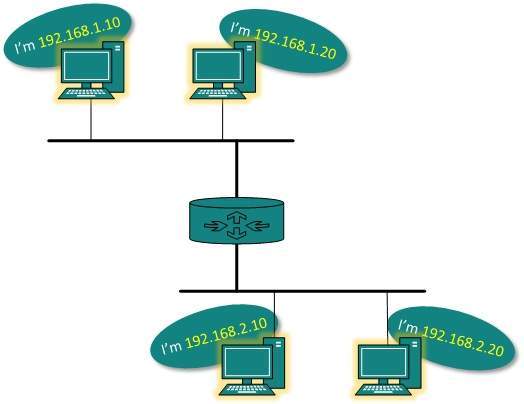

LAN Virtual

LAN usa Ethernet que por sua vez funciona em mídia compartilhada. A mídia compartilhada na Ethernet cria um único domínio de transmissão e um único domínio de colisão. A introdução de switches para Ethernet removeu o problema de domínio de colisão único e cada dispositivo conectado ao switch funciona em seu domínio de colisão separado. Mas mesmo os switches não podem dividir uma rede em domínios de broadcast separados.

Virtual LAN é uma solução para dividir um único domínio de Broadcast em vários domínios de Broadcast. O host em uma VLAN não pode se comunicar com um host em outra. Por padrão, todos os hosts são colocados na mesma VLAN.

Neste diagrama, diferentes VLANs são representadas em diferentes códigos de cores. Os hosts em uma VLAN, mesmo se conectados no mesmo switch, não podem ver ou falar com outros hosts em VLANs diferentes. VLAN é a tecnologia Layer-2 que funciona intimamente com Ethernet. Para rotear pacotes entre duas VLANs diferentes, é necessário um dispositivo Layer-3, como o Roteador.

Uma topologia de rede é o arranjo com o qual sistemas de computador ou dispositivos de rede são conectados uns aos outros. As topologias podem definir os aspectos físicos e lógicos da rede. As topologias lógicas e físicas podem ser iguais ou diferentes em uma mesma rede.

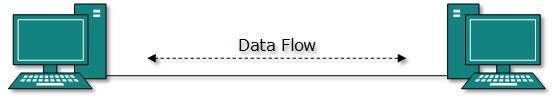

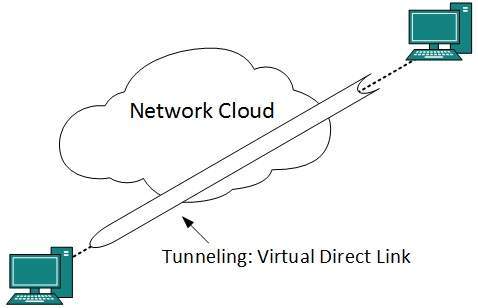

Ponto a ponto

As redes ponto a ponto contêm exatamente dois hosts, como computador, comutadores ou roteadores, servidores conectados costas com costas usando um único pedaço de cabo. Freqüentemente, a extremidade receptora de um host está conectada à extremidade emissora do outro e vice-versa.

Se os hosts estiverem conectados ponto a ponto logicamente, podem haver vários dispositivos intermediários. Mas os hosts finais não estão cientes da rede subjacente e se veem como se estivessem conectados diretamente.

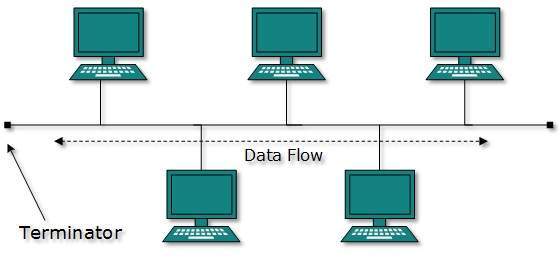

Topologia de barramento

No caso da topologia de barramento, todos os dispositivos compartilham uma única linha de comunicação ou cabo. A topologia do Bus pode ter problemas enquanto vários hosts enviam dados ao mesmo tempo. Portanto, a topologia de barramento usa a tecnologia CSMA / CD ou reconhece um host como barramento mestre para resolver o problema. É uma das formas simples de rede em que a falha de um dispositivo não afeta os outros. Mas a falha da linha de comunicação compartilhada pode fazer com que todos os outros dispositivos parem de funcionar.

Ambas as extremidades do canal compartilhado possuem terminador de linha. Os dados são enviados em apenas uma direção e assim que chegam ao fim extremo, o terminador remove os dados da linha.

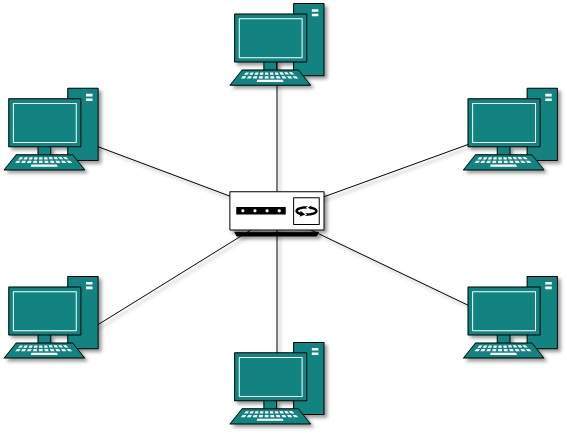

Topologia em estrela

Todos os hosts na topologia em estrela são conectados a um dispositivo central, conhecido como dispositivo hub, usando uma conexão ponto a ponto. Ou seja, existe uma conexão ponto a ponto entre hosts e hub. O dispositivo hub pode ser qualquer um dos seguintes:

- Dispositivo de camada 1, como hub ou repetidor

- Dispositivo de camada 2, como switch ou bridge

- Dispositivo de camada 3, como roteador ou gateway

Como na topologia de barramento, o hub atua como um ponto único de falha. Se o hub falhar, a conectividade de todos os hosts a todos os outros hosts falhará. Toda comunicação entre hosts, ocorre apenas através do hub.Star topologia não é cara, pois conectar mais um host, apenas um cabo é necessário e a configuração é simples.

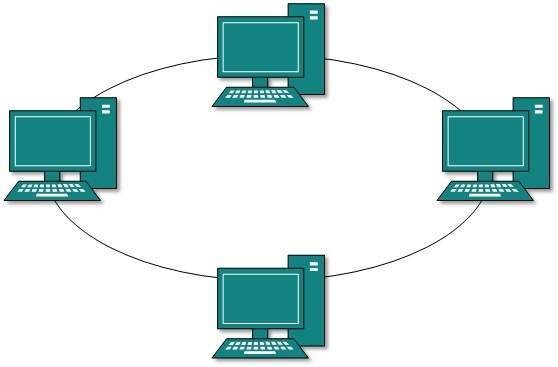

Topologia de anel

Na topologia em anel, cada máquina host se conecta a exatamente duas outras máquinas, criando uma estrutura de rede circular. Quando um host tenta se comunicar ou enviar mensagem para um host que não está adjacente a ele, os dados viajam por todos os hosts intermediários. Para conectar mais um host na estrutura existente, o administrador pode precisar de apenas mais um cabo extra.

A falha de qualquer host resulta na falha de todo o anel. Assim, cada conexão no anel é um ponto de falha. Existem métodos que empregam mais um anel reserva.

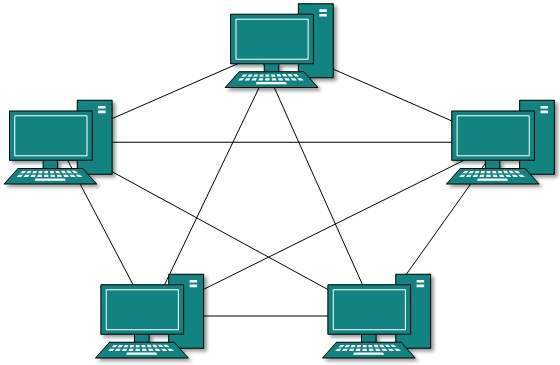

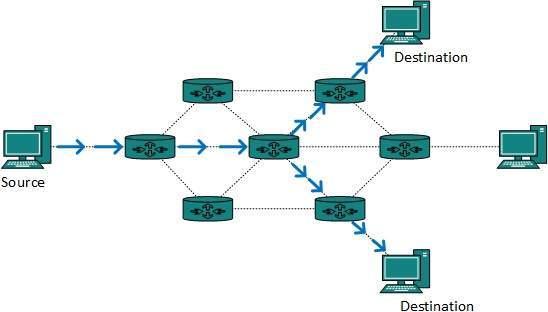

Topologia de malha

Nesse tipo de topologia, um host é conectado a um ou vários hosts. Essa topologia tem hosts em conexão ponto a ponto com todos os outros hosts ou também pode ter hosts que estão em conexão ponto a ponto apenas com alguns hosts.

Hosts na topologia Mesh também funcionam como retransmissores para outros hosts que não possuem links ponto a ponto diretos. A tecnologia de malha vem em dois tipos:

- Full Mesh: Todos os hosts têm uma conexão ponto a ponto com todos os outros hosts da rede. Portanto, para cada novo host n (n-1) / 2 conexões são necessárias. Ele fornece a estrutura de rede mais confiável entre todas as topologias de rede.

- Partially Mesh: Nem todos os hosts têm conexão ponto a ponto com todos os outros hosts. Os hosts se conectam uns aos outros de uma forma arbitrária. Essa topologia existe onde precisamos fornecer confiabilidade para alguns hosts de todos.

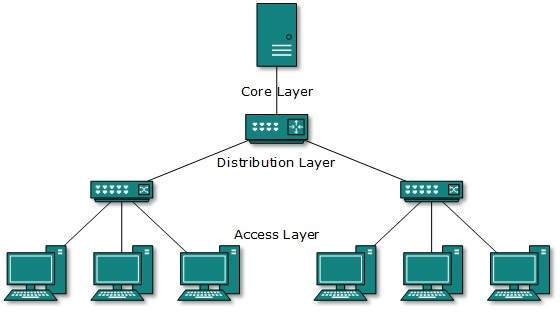

Topologia de Árvore

Também conhecida como Topologia Hierárquica, é a forma mais comum de topologia de rede em uso atualmente. Essa topologia imita como topologia em estrela estendida e herda propriedades da topologia de barramento.

Esta topologia divide a rede em vários níveis / camadas de rede. Principalmente em LANs, uma rede é bifurcada em três tipos de dispositivos de rede. A mais inferior é a camada de acesso onde os computadores estão conectados. A camada intermediária é conhecida como camada de distribuição, que funciona como mediadora entre a camada superior e a inferior. A camada mais alta é conhecida como camada central e é o ponto central da rede, ou seja, a raiz da árvore a partir da qual todos os nós se bifurcam.

Todos os hosts vizinhos têm conexão ponto a ponto entre eles. Semelhante à topologia de barramento, se a raiz cair, toda a rede sofre, mesmo. Embora não seja o único ponto de falha. Cada conexão serve como ponto de falha, a falha do qual divide a rede em segmento inacessível.

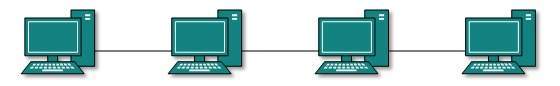

Guirlanda de margaridas

Essa topologia conecta todos os hosts de maneira linear. Semelhante à topologia em anel, todos os hosts são conectados a apenas dois hosts, exceto os hosts finais. Significa que, se os hosts finais em cadeia estiverem conectados, isso representa a topologia em anel.

Cada link na topologia em cadeia representa um ponto único de falha. Cada falha de link divide a rede em dois segmentos. Cada host intermediário funciona como retransmissor para seus hosts imediatos.

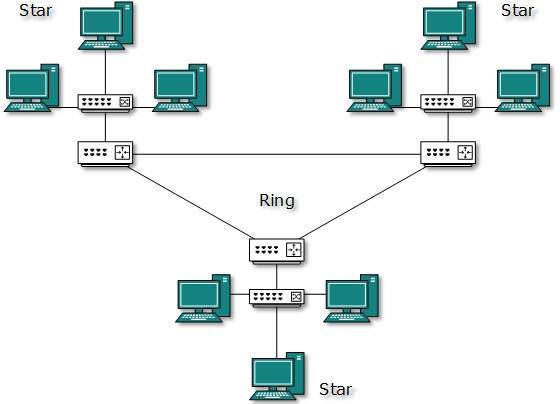

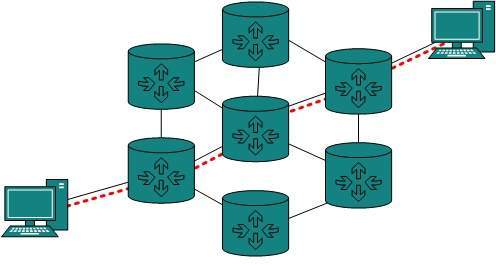

Topologia Híbrida

Uma estrutura de rede cujo design contém mais de uma topologia é considerada uma topologia híbrida. A topologia híbrida herda os méritos e deméritos de todas as topologias incorporadas.

A imagem acima representa uma topologia híbrida arbitrariamente. As topologias combinadas podem conter atributos de topologias em estrela, anel, barramento e em cadeia. A maioria das WANs são conectadas por meio da topologia Dual-Ring e as redes conectadas a elas são principalmente redes de topologia em estrela. Internet é o melhor exemplo da maior topologia híbrida

A engenharia de rede é uma tarefa complicada, que envolve software, firmware, engenharia em nível de chip, hardware e pulsos elétricos. Para facilitar a engenharia de rede, todo o conceito de rede é dividido em várias camadas. Cada camada está envolvida em alguma tarefa específica e é independente de todas as outras camadas. Mas, como um todo, quase todas as tarefas de rede dependem de todas essas camadas. As camadas compartilham dados entre si e dependem umas das outras apenas para receber a entrada e enviar a saída.

Tarefas em camadas

Na arquitetura em camadas do Modelo de Rede, todo um processo de rede é dividido em pequenas tarefas. Cada pequena tarefa é então atribuída a uma camada particular que trabalha dedicadamente para processar apenas a tarefa. Cada camada faz apenas um trabalho específico.

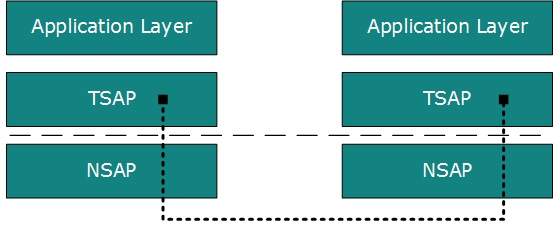

No sistema de comunicação em camadas, uma camada de um host lida com a tarefa feita por ou a ser realizada por sua camada de pares no mesmo nível no host remoto. A tarefa é iniciada por camada no nível mais baixo ou no nível mais alto. Se a tarefa for iniciada pela camada superior, ela será passada para a camada abaixo para processamento posterior. A camada inferior faz a mesma coisa, ela processa a tarefa e passa para a camada inferior. Se a tarefa for iniciada pela camada mais inferior, o caminho inverso será seguido.

Cada camada agrupa todos os procedimentos, protocolos e métodos de que necessita para executar sua tarefa. Todas as camadas identificam suas contrapartes por meio de cabeçalho e cauda de encapsulamento.

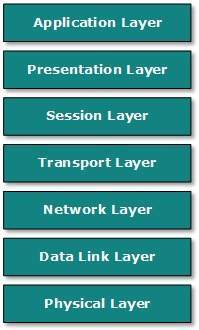

Modelo OSI

Open System Interconnect é um padrão aberto para todos os sistemas de comunicação. O modelo OSI é estabelecido pela International Standard Organization (ISO). Este modelo possui sete camadas:

Application Layer: Esta camada é responsável por fornecer interface ao usuário do aplicativo. Esta camada abrange protocolos que interagem diretamente com o usuário.

Presentation Layer: Esta camada define como os dados no formato nativo do host remoto devem ser apresentados no formato nativo do host.

Session Layer: Esta camada mantém sessões entre hosts remotos. Por exemplo, uma vez que a autenticação de usuário / senha é feita, o host remoto mantém esta sessão por um tempo e não pede autenticação novamente nesse período.

Transport Layer: Esta camada é responsável pela entrega ponta a ponta entre hosts.

Network Layer: Esta camada é responsável pela atribuição de endereços e endereçamento exclusivo de hosts em uma rede.

Data Link Layer: Esta camada é responsável por ler e gravar dados de e para a linha. Erros de link são detectados nesta camada.

Physical Layer: Esta camada define o hardware, cabeamento, saída de energia, taxa de pulso, etc.

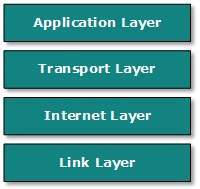

Modelo de Internet

A Internet usa um pacote de protocolos TCP / IP, também conhecido como pacote de Internet. Isso define o modelo de Internet que contém quatro arquiteturas em camadas. O Modelo OSI é o modelo de comunicação geral, mas o Modelo de Internet é o que a Internet usa para todas as suas comunicações. A Internet é independente de sua arquitetura de rede subjacente, assim como seu Modelo. Este modelo possui as seguintes camadas:

Application Layer: Esta camada define o protocolo que permite ao usuário interagir com a rede. Por exemplo, FTP, HTTP etc.

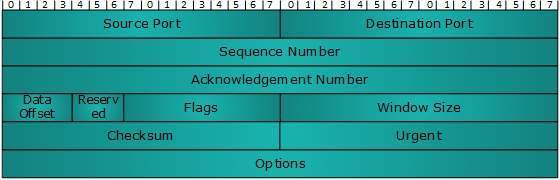

Transport Layer: Esta camada define como os dados devem fluir entre os hosts. O principal protocolo nesta camada é o protocolo de controle de transmissão (TCP). Essa camada garante que os dados entregues entre os hosts estejam em ordem e sejam responsáveis pela entrega de ponta a ponta.

Internet Layer: O protocolo da Internet (IP) funciona nesta camada. Essa camada facilita o endereçamento e o reconhecimento do host. Esta camada define o roteamento.

Link Layer: Esta camada fornece mecanismo de envio e recebimento de dados reais. Ao contrário de sua contraparte do Modelo OSI, esta camada é independente da arquitetura de rede e do hardware subjacentes.

Durante os primeiros dias da Internet, seu uso foi limitado a militares e universidades para fins de pesquisa e desenvolvimento. Mais tarde, quando todas as redes se fundiram e formaram a Internet, os dados usados para viajar pela rede de transporte público. As pessoas comuns podem enviar os dados que podem ser altamente confidenciais, como suas credenciais bancárias, nome de usuário e senhas, documentos pessoais, detalhes de compras online ou confidenciais documentos.

Todas as ameaças à segurança são intencionais, ou seja, ocorrem apenas se acionadas intencionalmente. As ameaças à segurança podem ser divididas nas seguintes categorias:

Interruption

A interrupção é uma ameaça à segurança na qual a disponibilidade de recursos é atacada. Por exemplo, um usuário não consegue acessar seu servidor web ou o servidor web é sequestrado.

Privacy-Breach

Nessa ameaça, a privacidade de um usuário fica comprometida. Alguém, que não é a pessoa autorizada, está acessando ou interceptando dados enviados ou recebidos pelo usuário autenticado original.

Integrity

Este tipo de ameaça inclui qualquer alteração ou modificação no contexto original de comunicação. O invasor intercepta e recebe os dados enviados pelo remetente e o invasor modifica ou gera dados falsos e os envia ao destinatário. O receptor recebe os dados assumindo que estão sendo enviados pelo Remetente original.

Authenticity

Essa ameaça ocorre quando um invasor ou violador de segurança se apresenta como uma pessoa genuína e acessa os recursos ou se comunica com outros usuários genuínos.

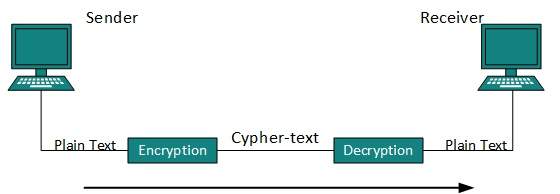

Nenhuma técnica no mundo atual pode fornecer 100% de segurança. Porém, medidas podem ser tomadas para proteger os dados enquanto eles trafegam em uma rede ou internet não segura. A técnica mais amplamente usada é a criptografia.

A criptografia é uma técnica para criptografar os dados de texto simples, o que torna difícil de entender e interpretar. Existem vários algoritmos criptográficos disponíveis atualmente, conforme descrito abaixo:

Chave secreta

Chave pública

Message Digest

Criptografia de chave secreta

Tanto o remetente quanto o receptor possuem uma chave secreta. Essa chave secreta é usada para criptografar os dados no final do remetente. Depois que os dados são criptografados, eles são enviados para o domínio público ao destinatário. Como o receptor conhece e possui a Chave Secreta, os pacotes de dados criptografados podem ser facilmente descriptografados.

Um exemplo de criptografia de chave secreta é o Data Encryption Standard (DES). Na criptografia de chave secreta, é necessário ter uma chave separada para cada host na rede, dificultando o gerenciamento.

Criptografia de chave pública

Nesse sistema de criptografia, cada usuário tem sua própria chave secreta e ela não está no domínio compartilhado. A chave secreta nunca é revelada em domínio público. Junto com a chave secreta, cada usuário tem sua própria chave pública. A chave pública é sempre tornada pública e usada pelos remetentes para criptografar os dados. Quando o usuário recebe os dados criptografados, ele pode descriptografá-los facilmente usando sua própria chave secreta.

Um exemplo de criptografia de chave pública é Rivest-Shamir-Adleman (RSA).

Message Digest

Neste método, os dados reais não são enviados, em vez disso, um valor hash é calculado e enviado. O outro usuário final calcula seu próprio valor de hash e compara com o que acabou de receber. Se os dois valores de hash forem correspondentes, ele será aceito, caso contrário, será rejeitado.

Exemplo de Message Digest é hashing MD5. É usado principalmente na autenticação, onde a senha do usuário é verificada com a senha salva no servidor.

A camada física no modelo OSI desempenha o papel de interagir com o hardware real e o mecanismo de sinalização. A camada física é a única camada do modelo de rede OSI que realmente lida com a conectividade física de duas estações diferentes. Esta camada define o equipamento de hardware, cabeamento, fiação, frequências, pulsos usados para representar sinais binários etc.

A camada física fornece seus serviços à camada de enlace de dados. A camada de enlace de dados entrega frames à camada física. A camada física os converte em pulsos elétricos, que representam dados binários. Os dados binários são então enviados pela mídia com ou sem fio.

Sinais

Quando os dados são enviados por meio físico, eles precisam ser primeiro convertidos em sinais eletromagnéticos. Os dados em si podem ser analógicos, como voz humana, ou digitais, como arquivo no disco. Ambos os dados analógicos e digitais podem ser representados em sinais digitais ou analógicos.

Digital Signals

Os sinais digitais são discretos por natureza e representam a sequência de pulsos de tensão. Os sinais digitais são usados dentro do circuito de um sistema de computador.

Analog Signals

Os sinais analógicos estão em forma de onda contínua na natureza e são representados por ondas eletromagnéticas contínuas.

Deficiência de transmissão

Quando os sinais viajam pelo meio, eles tendem a se deteriorar. Isso pode ter vários motivos:

Attenuation

Para que o receptor interprete os dados com precisão, o sinal deve ser suficientemente forte. Quando o sinal passa pelo meio, ele tende a ficar mais fraco. À medida que cobre a distância, ele perde força.

Dispersion

Conforme o sinal viaja pela mídia, ele tende a se espalhar e se sobrepor. A quantidade de dispersão depende da frequência usada.

Delay distortion

Os sinais são enviados por meio de mídia com velocidade e frequência predefinidas. Se a velocidade e a frequência do sinal não corresponderem, há possibilidades de que o sinal alcance o destino de maneira arbitrária. Em mídia digital, é muito crítico que alguns bits cheguem antes dos enviados anteriormente.

Noise

Perturbação aleatória ou flutuação no sinal analógico ou digital é chamada de ruído no sinal, que pode distorcer a informação real sendo transportada. O ruído pode ser caracterizado em uma das seguintes classes:

Thermal Noise

O calor agita os condutores eletrônicos de um meio que pode introduzir ruído no meio. Até certo nível, o ruído térmico é inevitável.

Intermodulation

Quando várias frequências compartilham um meio, sua interferência pode causar ruído no meio. O ruído de intermodulação ocorre se duas frequências diferentes estão compartilhando um meio e uma delas tem força excessiva ou o próprio componente não está funcionando corretamente, então a frequência resultante pode não ser entregue conforme o esperado.

Crosstalk

Esse tipo de ruído acontece quando um sinal estranho entra na mídia. Isso ocorre porque o sinal em um meio afeta o sinal do segundo meio.

Impulse

Este ruído é introduzido devido a distúrbios irregulares, como raios, eletricidade, curto-circuito ou componentes com defeito. Os dados digitais são mais afetados por esse tipo de ruído.

Meios de transmissão

Meio pelo qual as informações entre dois sistemas de computador são enviadas, chamado meio de transmissão. A mídia de transmissão vem em duas formas.

Guided Media

Todos os fios / cabos de comunicação são meios guiados, como UTP, cabos coaxiais e fibra óptica. Nesse meio, emissor e receptor estão diretamente conectados e as informações são enviadas (guiadas) por meio dele.

Unguided Media

Diz-se que o espaço sem fio ou ao ar livre é uma mídia não guiada, porque não há conectividade entre o emissor e o receptor. As informações são espalhadas pelo ar e qualquer pessoa, incluindo o destinatário real, pode coletar as informações.

Capacidade do Canal

A velocidade de transmissão de informações é considerada a capacidade do canal. Contamos isso como taxa de dados no mundo digital. Depende de vários fatores, como:

Bandwidth: A limitação física da mídia subjacente.

Error-rate: Recepção incorreta de informações devido ao ruído.

Encoding: O número de níveis usados para sinalização.

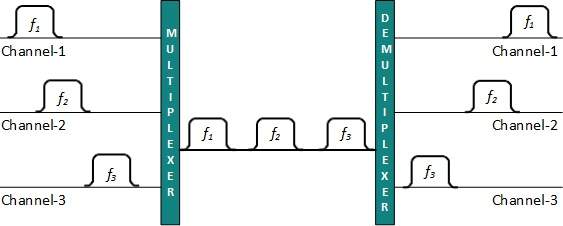

Multiplexing

Multiplexação é uma técnica para misturar e enviar múltiplos fluxos de dados em um único meio. Essa técnica requer um hardware de sistema chamado multiplexador (MUX) para multiplexar os fluxos e enviá-los em um meio, e um desmultiplexador (DMUX) que pega informações do meio e distribui para diferentes destinos.

Troca

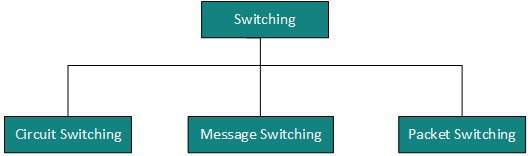

A comutação é um mecanismo pelo qual os dados / informações são enviados da origem para o destino que não estão diretamente conectados. As redes têm dispositivos de interconexão, que recebem dados de fontes diretamente conectadas, armazenam dados, os analisam e depois os encaminha para o próximo dispositivo de interconexão mais próximo do destino.

A troca pode ser categorizada como:

Os dados ou informações podem ser armazenados de duas maneiras, analógica e digital. Para que um computador use os dados, eles devem estar na forma digital discreta. Semelhante aos dados, os sinais também podem estar na forma analógica e digital. Para transmitir dados digitalmente, eles precisam ser primeiro convertidos para a forma digital.

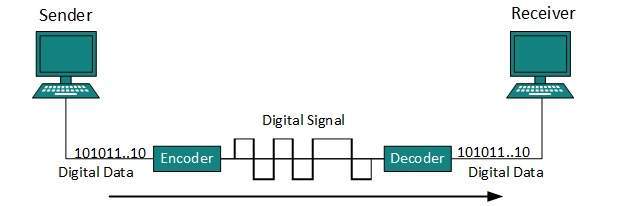

Conversão Digital para Digital

Esta seção explica como converter dados digitais em sinais digitais. Isso pode ser feito de duas maneiras, codificação de linha e codificação de bloco. Para todas as comunicações, a codificação de linha é necessária, enquanto a codificação de bloco é opcional.

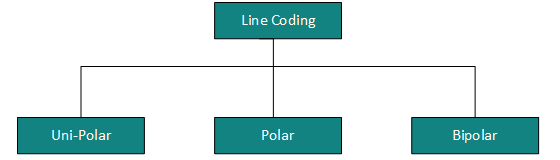

Codificação de linha

O processo de conversão de dados digitais em sinal digital é chamado de Codificação de Linha. Os dados digitais são encontrados em formato binário. São representados (armazenados) internamente como séries de 1s e 0s.

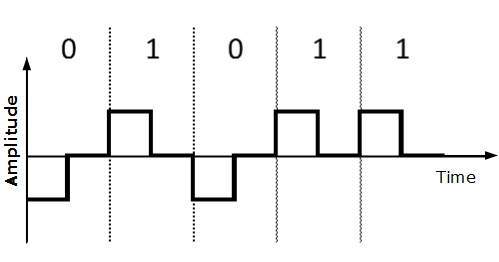

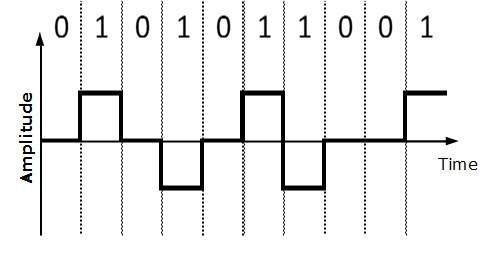

O sinal digital é denotado por um sinal discreto, que representa os dados digitais. Existem três tipos de esquemas de codificação de linha disponíveis:

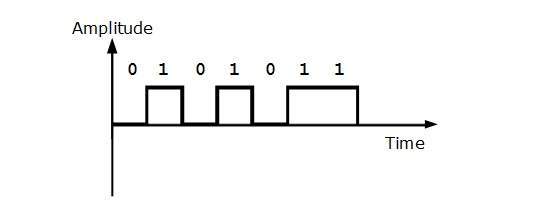

Codificação unipolar

Os esquemas de codificação unipolar usam um único nível de voltagem para representar os dados. Neste caso, para representar o binário 1, alta tensão é transmitida e para representar 0, nenhuma tensão é transmitida. É também denominado Unipolar-Non-return-to-zero, porque não existe condição de repouso, ou seja, representa 1 ou 0.

Codificação Polar

O esquema de codificação polar usa vários níveis de tensão para representar valores binários. As codificações polares estão disponíveis em quatro tipos:

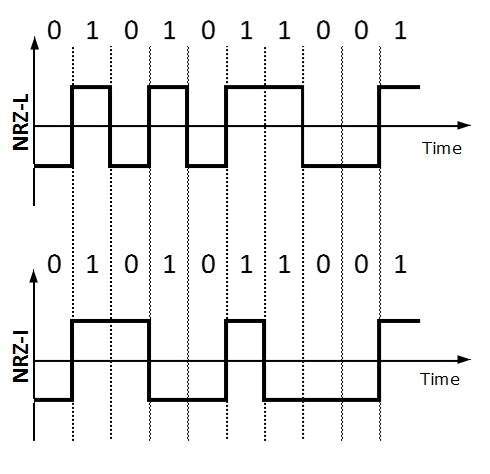

Polar sem retorno a zero (Polar NRZ)

Ele usa dois níveis de tensão diferentes para representar os valores binários. Geralmente, a tensão positiva representa 1 e o valor negativo representa 0. Também é NRZ porque não há condição de repouso.

O esquema NRZ tem duas variantes: NRZ-L e NRZ-I.

NRZ-L muda o nível de tensão quando um bit diferente é encontrado, enquanto NRZ-I muda a tensão quando um 1 é encontrado.

Retornar a zero (RZ)

O problema do NRZ é que o receptor não consegue concluir quando um bit termina e quando o próximo bit é iniciado, no caso de o relógio do emissor e do receptor não estar sincronizado.

RZ usa três níveis de tensão, tensão positiva para representar 1, tensão negativa para representar 0 e tensão zero para nenhum. Os sinais mudam durante os bits, não entre os bits.

Manchester

Este esquema de codificação é uma combinação de RZ e NRZ-L. O tempo de bits é dividido em duas metades. Ele transita no meio do bit e muda de fase quando um bit diferente é encontrado.

Manchester diferencial

Este esquema de codificação é uma combinação de RZ e NRZ-I. Ele também transita no meio do bit, mas muda de fase apenas quando 1 é encontrado.

Codificação Bipolar

A codificação bipolar usa três níveis de voltagem, positivo, negativo e zero. A tensão zero representa o 0 binário e o bit 1 é representado pela alteração das tensões positiva e negativa.

Block Coding

Para garantir a precisão dos bits redundantes de quadro de dados recebidos são usados. Por exemplo, em paridade par, um bit de paridade é adicionado para igualar a contagem de 1s no quadro. Desta forma, o número original de bits é aumentado. É chamado de codificação em bloco.

A codificação do bloco é representada pela notação de barra, mB / nB. Significa que o bloco de m bits é substituído por bloco de n bits onde n> m. A codificação em bloco envolve três etapas:

- Division,

- Substitution

- Combination.

Depois que a codificação do bloco é feita, ele é codificado em linha para transmissão.

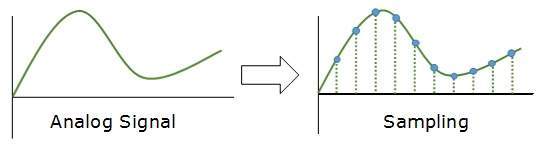

Conversão Analógico para Digital

Os microfones criam voz analógica e a câmera cria vídeos analógicos, que são tratados como dados analógicos. Para transmitir esses dados analógicos por meio de sinais digitais, precisamos da conversão de analógico para digital.

Os dados analógicos são um fluxo contínuo de dados na forma de onda, enquanto os dados digitais são discretos. Para converter a onda analógica em dados digitais, usamos a Modulação por Código de Pulso (PCM).

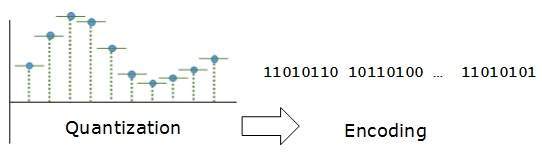

PCM é um dos métodos mais comumente usados para converter dados analógicos em formato digital. Envolve três etapas:

- Sampling

- Quantization

- Encoding.

Amostragem

O sinal analógico é amostrado a cada intervalo T. O fator mais importante na amostragem é a taxa na qual o sinal analógico é amostrado. De acordo com o Teorema de Nyquist, a taxa de amostragem deve ser de pelo menos duas vezes a frequência mais alta do sinal.

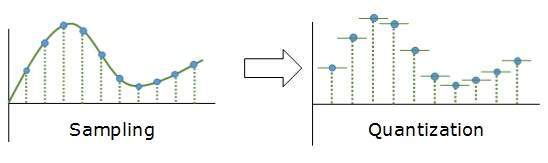

Quantização

A amostragem produz uma forma discreta de sinal analógico contínuo. Cada padrão discreto mostra a amplitude do sinal analógico nessa instância. A quantização é feita entre o valor de amplitude máxima e o valor de amplitude mínima. A quantização é a aproximação do valor analógico instantâneo.

Codificação

Na codificação, cada valor aproximado é então convertido em formato binário.

Modos de Transmissão

O modo de transmissão decide como os dados são transmitidos entre dois computadores. Os dados binários na forma de 1s e 0s podem ser enviados em dois modos diferentes: Paralelo e Serial.

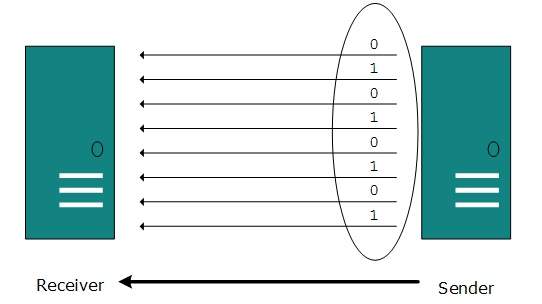

Transmissão Paralela

Os bits binários são organizados em grupos de comprimento fixo. Tanto o emissor quanto o receptor são conectados em paralelo com o mesmo número de linhas de dados. Ambos os computadores distinguem entre linhas de dados de ordem alta e de ordem baixa. O remetente envia todos os bits de uma vez em todas as linhas. Como as linhas de dados são iguais ao número de bits em um grupo ou quadro de dados, um grupo completo de bits (quadro de dados) é enviado de uma vez. A vantagem da transmissão paralela é a alta velocidade e a desvantagem é o custo dos fios, pois é igual ao número de bits enviados em paralelo.

Transmissão Serial

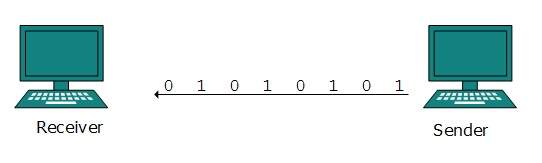

Na transmissão serial, os bits são enviados um após o outro em fila. A transmissão serial requer apenas um canal de comunicação.

A transmissão serial pode ser assíncrona ou síncrona.

Transmissão Serial Assíncrona

É assim chamado porque não há importância de tempo. Os bits de dados têm um padrão específico e ajudam o receptor a reconhecer os bits de dados inicial e final. Por exemplo, um 0 é prefixado em cada byte de dados e um ou mais 1s são adicionados no final.

Dois quadros de dados contínuos (bytes) podem ter um intervalo entre eles.

Transmissão Serial Síncrona

O sincronismo na transmissão síncrona é importante, pois não há mecanismo seguido para reconhecer os bits de dados inicial e final. Não há nenhum método de padrão ou prefixo / sufixo. Os bits de dados são enviados no modo burst sem manter a lacuna entre os bytes (8 bits). Uma única rajada de bits de dados pode conter vários bytes. Portanto, o tempo torna-se muito importante.

Cabe ao receptor reconhecer e separar os bits em bytes. A vantagem da transmissão síncrona é a alta velocidade e não há sobrecarga de bits extras de cabeçalho e rodapé como na transmissão assíncrona.

Para enviar os dados digitais por meio analógico, eles precisam ser convertidos em sinal analógico. Pode haver dois casos de acordo com a formatação dos dados.

Bandpass:Os filtros são usados para filtrar e passar frequências de interesse. Um passa-banda é uma banda de frequências que pode passar pelo filtro.

Low-pass: Low-pass é um filtro que passa sinais de baixas frequências.

Quando os dados digitais são convertidos em um sinal analógico passa-banda, isso é chamado de conversão digital para analógico. Quando o sinal analógico passa-baixo é convertido em sinal analógico passa-banda, isso é chamado de conversão analógico-para-analógico.

Conversão Digital para Analógico

Quando os dados de um computador são enviados para outro por meio de alguma portadora analógica, eles são primeiro convertidos em sinais analógicos. Os sinais analógicos são modificados para refletir os dados digitais.

Um sinal analógico é caracterizado por sua amplitude, frequência e fase. Existem três tipos de conversões digital para analógico:

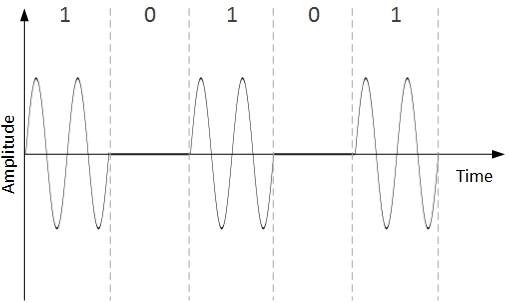

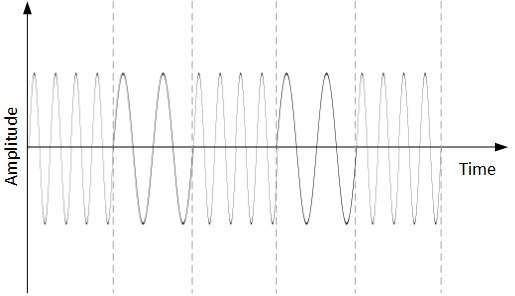

Amplitude Shift Keying

Nesta técnica de conversão, a amplitude do sinal da portadora analógica é modificada para refletir os dados binários.

Quando os dados binários representam o dígito 1, a amplitude é mantida; caso contrário, é definido como 0. A frequência e a fase permanecem as mesmas do sinal da portadora original.

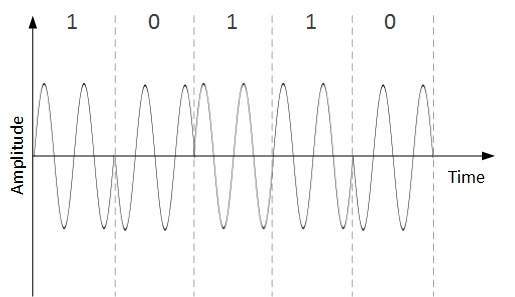

Frequency Shift Keying

Nesta técnica de conversão, a frequência do sinal da portadora analógica é modificada para refletir os dados binários.

Essa técnica usa duas frequências, f1 e f2. Um deles, por exemplo f1, é escolhido para representar o dígito binário 1 e o outro é usado para representar o dígito binário 0. Tanto a amplitude quanto a fase da onda portadora são mantidas intactas.

Phase Shift Keying

Nesse esquema de conversão, a fase do sinal da portadora original é alterada para refletir os dados binários.

Quando um novo símbolo binário é encontrado, a fase do sinal é alterada. A amplitude e a frequência do sinal portador original são mantidas intactas.

Quadrature Phase Shift Keying

QPSK altera a fase para refletir dois dígitos binários de uma vez. Isso é feito em duas fases diferentes. O fluxo principal de dados binários é dividido igualmente em dois fluxos secundários. Os dados seriais são convertidos em paralelo em ambos os subfluxos e, em seguida, cada stream é convertido em sinal digital usando a técnica NRZ. Mais tarde, os dois sinais digitais são mesclados.

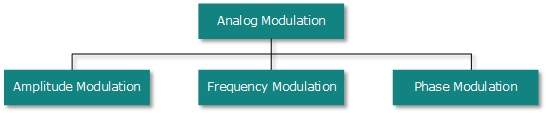

Conversão Analógico para Analógico

Os sinais analógicos são modificados para representar dados analógicos. Esta conversão também é conhecida como Modulação Analógica. A modulação analógica é necessária quando a passagem de banda é usada. A conversão analógica para analógica pode ser feita de três maneiras:

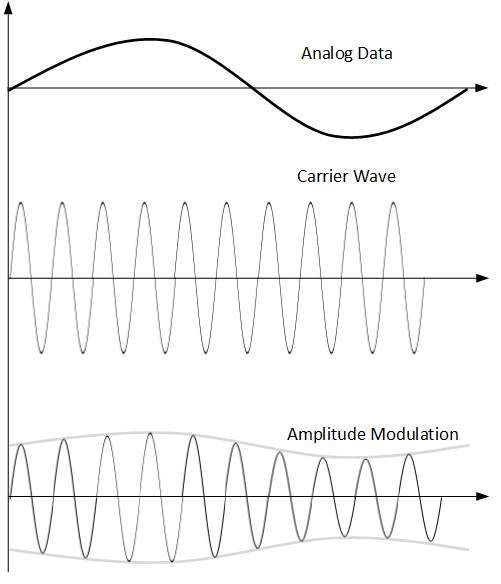

Amplitude Modulation

Nessa modulação, a amplitude do sinal da portadora é modificada para refletir os dados analógicos.

A modulação de amplitude é implementada por meio de um multiplicador. A amplitude do sinal de modulação (dados analógicos) é multiplicada pela amplitude da frequência da portadora, que então reflete os dados analógicos.

A frequência e a fase do sinal da portadora permanecem inalteradas.

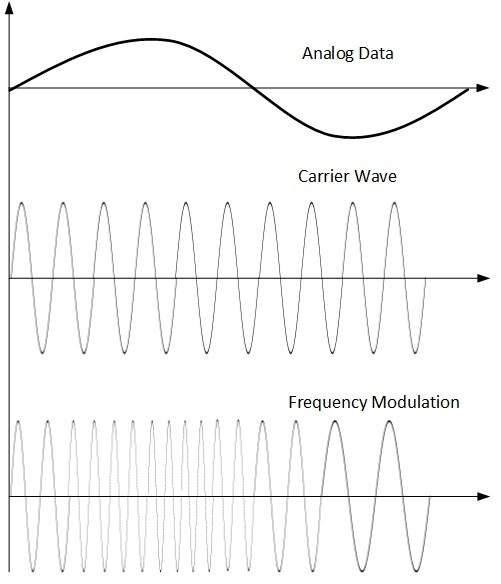

Frequency Modulation

Nesta técnica de modulação, a frequência do sinal da portadora é modificada para refletir a mudança nos níveis de tensão do sinal modulante (dados analógicos).

A amplitude e a fase do sinal da portadora não são alteradas.

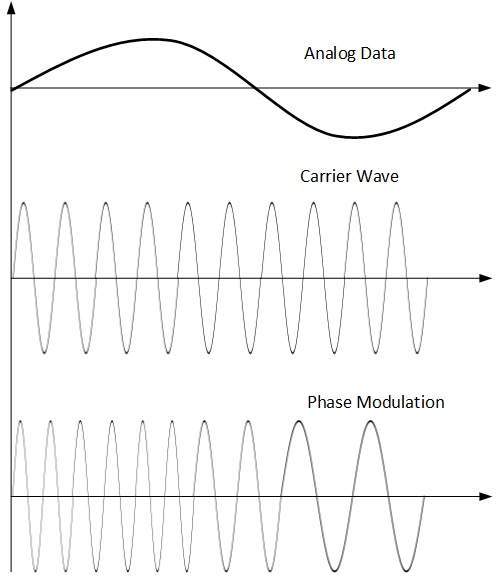

Phase Modulation

Na técnica de modulação, a fase do sinal da portadora é modulada para refletir a mudança na tensão (amplitude) do sinal de dados analógico.

A modulação de fase é praticamente semelhante à modulação de frequência, mas na modulação de fase a frequência do sinal da portadora não é aumentada. A frequência da portadora é que o sinal é alterado (tornado denso e esparso) para refletir a mudança de tensão na amplitude do sinal de modulação.

O meio de transmissão nada mais é do que o meio físico sobre o qual a comunicação ocorre nas redes de computadores.

Mídia Magnética

Uma das maneiras mais convenientes de transferir dados de um computador para outro, mesmo antes do nascimento da rede, era salvá-los em alguma mídia de armazenamento e transferir fisicamente de uma estação para outra. Embora possa parecer antiquado no mundo atual da Internet de alta velocidade, quando o tamanho dos dados é enorme, a mídia magnética entra em ação.

Por exemplo, um banco tem que lidar e transferir dados enormes de seu cliente, que armazena um backup deles em algum lugar geograficamente distante por razões de segurança e para protegê-lo de calamidades incertas. Se o banco precisar armazenar seus enormes dados de backup, então a transferência pela Internet não é viável. Os links WAN podem não suportar essa alta velocidade. Mesmo que suportem; o custo é muito alto para pagar.

Nesses casos, o backup de dados é armazenado em fitas magnéticas ou discos magnéticos e, em seguida, transferido fisicamente em locais remotos.

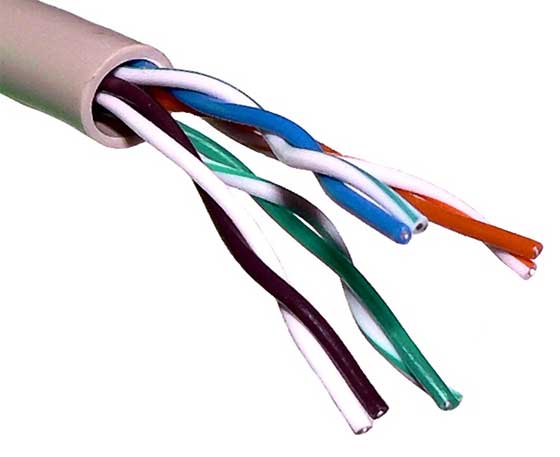

Cabo de par trançado

Um cabo de par trançado é feito de dois fios de cobre isolados de plástico trançados juntos para formar uma única mídia. Destes dois fios, apenas um transporta o sinal real e o outro é usado como referência de aterramento. As torções entre os fios são úteis na redução de ruído (interferência eletromagnética) e diafonia.

Existem dois tipos de cabos de par trançado:

Cabo de par trançado blindado (STP)

Cabo de par trançado não blindado (UTP)

Os cabos STP são fornecidos com um par de fios trançado coberto por uma folha de metal. Isso o torna mais indiferente a ruídos e crosstalk.

O UTP tem sete categorias, cada uma adequada para uso específico. Em redes de computadores, os cabos Cat-5, Cat-5e e Cat-6 são mais usados. Os cabos UTP são conectados por conectores RJ45.

Cabo coaxial

O cabo coaxial possui dois fios de cobre. O fio do núcleo fica no centro e é feito de um condutor sólido. O núcleo é envolvido por uma bainha isolante. O segundo fio é enrolado sobre a bainha e este também é envolvido por uma bainha isolante. Tudo isso é coberto por uma cobertura de plástico .

Devido à sua estrutura, o cabo coaxial é capaz de transportar sinais de alta frequência do que o cabo de par trançado. A estrutura envolvida fornece uma boa blindagem contra ruído e diafonia. Os cabos coaxiais fornecem altas taxas de largura de banda de até 450 Mbps.

Existem três categorias de cabos coaxiais, a saber, RG-59 (TV a cabo), RG-58 (Thin Ethernet) e RG-11 (Thick Ethernet). RG significa Rádio Governo.

Os cabos são conectados usando o conector BNC e BNC-T. O terminador BNC é usado para terminar o fio nas extremidades.

Linhas de energia

A comunicação Power Line (PLC) é a tecnologia Layer-1 (Physical Layer) que usa cabos de alimentação para transmitir sinais de dados. No PLC, os dados modulados são enviados pelos cabos. O receptor na outra extremidade desmodula e interpreta os dados.

Como as linhas de energia são amplamente implantadas, o PLC pode tornar todos os dispositivos energizados controlados e monitorados. O PLC funciona em half-duplex.

Existem dois tipos de PLC:

PLC de banda estreita

PLC de banda larga

O CLP de banda estreita fornece taxas de dados mais baixas de até 100s de kbps, pois trabalham em frequências mais baixas (3-5000 kHz). Eles podem ser espalhados por vários quilômetros.

O PLC de banda larga oferece taxas de dados mais altas de até 100s de Mbps e funciona em frequências mais altas (1,8 - 250 MHz). Eles não podem ser estendidos tanto quanto o PLC de banda estreita.

Fibra ótica

A fibra óptica atua nas propriedades da luz. Quando o raio de luz atinge um ângulo crítico, ele tende a refratar a 90 graus. Esta propriedade tem sido usada em fibra óptica. O núcleo do cabo de fibra óptica é feito de vidro ou plástico de alta qualidade. De uma extremidade dela a luz é emitida, ela viaja através dela e na outra extremidade o detector de luz detecta o fluxo de luz e o converte em dados elétricos.

A fibra ótica fornece o modo de velocidade mais alto. Ele vem em dois modos, um é fibra monomodo e o segundo é fibra multimodo. A fibra monomodo pode transportar um único raio de luz, enquanto o multimodo é capaz de transportar vários feixes de luz.

A fibra óptica também vem com recursos unidirecionais e bidirecionais. Para conectar e acessar a fibra óptica, tipos especiais de conectores são usados. Eles podem ser Canal do assinante (SC), Ponta reta (ST) ou MT-RJ.

A transmissão sem fio é uma forma de mídia não guiada. A comunicação sem fio não envolve nenhum link físico estabelecido entre dois ou mais dispositivos, comunicando-se sem fio. Os sinais sem fio são espalhados no ar e recebidos e interpretados por antenas apropriadas.

Quando uma antena é conectada ao circuito elétrico de um computador ou dispositivo sem fio, ela converte os dados digitais em sinais sem fio e se espalha por toda a sua faixa de frequência. O receptor do outro lado recebe esses sinais e os converte de volta em dados digitais.

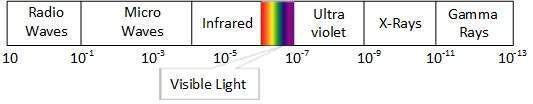

Uma pequena parte do espectro eletromagnético pode ser usada para transmissão sem fio.

Transmissão de Rádio

A radiofrequência é mais fácil de gerar e devido ao seu grande comprimento de onda pode penetrar através de paredes e estruturas semelhantes. As ondas de rádio podem ter comprimento de onda de 1 mm - 100.000 km e ter frequência variando de 3 Hz (frequência extremamente baixa) a 300 GHz (extremamente alta Frequência). As frequências de rádio são subdivididas em seis bandas.

Ondas de rádio em frequências mais baixas podem viajar através das paredes, enquanto RF mais altas podem viajar em linha reta e retornar. A potência das ondas de baixa frequência diminui drasticamente à medida que cobrem longas distâncias. As ondas de rádio de alta frequência têm mais potência.

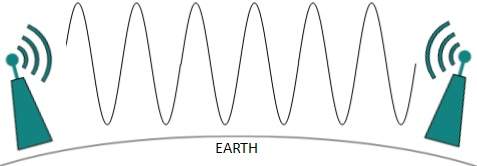

Frequências mais baixas, como bandas VLF, LF, MF, podem viajar no solo por até 1000 quilômetros, sobre a superfície da Terra.

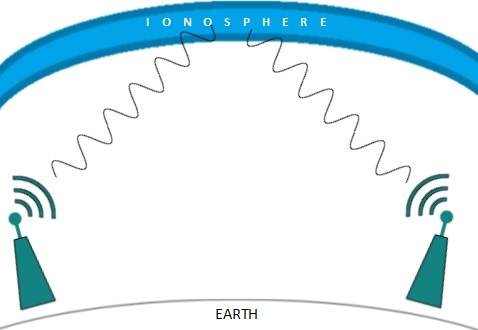

As ondas de rádio de altas frequências tendem a ser absorvidas pela chuva e outros obstáculos. Eles usam a ionosfera da atmosfera terrestre. As ondas de rádio de alta frequência, como as bandas HF e VHF, são distribuídas para cima. Quando eles alcançam a ionosfera, eles são refratados de volta para a terra.

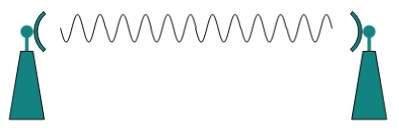

Transmissão de microondas

As ondas eletromagnéticas acima de 100 MHz tendem a viajar em linha reta e os sinais sobre elas podem ser enviados transmitindo essas ondas para uma estação específica. Como as microondas viajam em linha reta, tanto o emissor quanto o receptor devem estar alinhados para ficarem estritamente na linha de visão.

As microondas podem ter comprimento de onda variando de 1 mm - 1 metro e frequência variando de 300 MHz a 300 GHz.

As antenas de micro-ondas concentram as ondas fazendo um feixe delas. Conforme mostrado na imagem acima, várias antenas podem ser alinhadas para chegar mais longe. As microondas têm frequências mais altas e não penetram na parede como obstáculos.

A transmissão de microondas depende muito das condições meteorológicas e da freqüência que está usando.

Transmissão infravermelha

A onda infravermelha fica entre o espectro de luz visível e as microondas. Possui comprimento de onda de 700 nm a 1 mm e faixas de frequência de 300 GHz a 430 THz.

A onda infravermelha é usada para fins de comunicação de curto alcance, como televisão e seu controle remoto. O infravermelho viaja em linha reta, portanto, é direcional por natureza. Por causa da faixa de alta frequência, o infravermelho não pode cruzar obstáculos semelhantes a paredes.

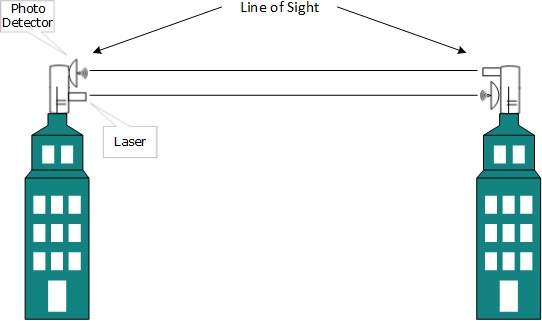

Transmissão de luz

O espectro eletromagnético mais alto que pode ser usado para transmissão de dados é luz ou sinalização óptica. Isso é feito por meio de LASER.

Por causa dos usos da luz de frequência, ela tende a viajar estritamente em linha reta. Portanto, o emissor e o receptor devem estar na linha de visão. Como a transmissão do laser é unidirecional, em ambas as extremidades da comunicação o laser e o fotodetector devem ser instalados. O feixe de laser tem geralmente 1 mm de largura, portanto, é um trabalho de precisão alinhar dois receptores distantes, cada um apontando para a fonte do laser.

O laser funciona como Tx (transmissor) e os fotodetectores funcionam como Rx (receptor).

Os lasers não conseguem penetrar em obstáculos como paredes, chuva e neblina espessa. Além disso, o feixe de laser é distorcido pelo vento, temperatura da atmosfera ou variação de temperatura no caminho.

O laser é seguro para a transmissão de dados, pois é muito difícil tocar no laser de 1 mm de largura sem interromper o canal de comunicação.

Multiplexação é uma técnica pela qual diferentes fluxos analógicos e digitais de transmissão podem ser processados simultaneamente em um link compartilhado. A multiplexação divide o meio de alta capacidade em meio lógico de baixa capacidade que é então compartilhado por diferentes fluxos.

A comunicação é possível por via aérea (radiofrequência), usando meio físico (cabo) e luz (fibra óptica). Todos os meios são capazes de multiplexação.

Quando vários remetentes tentam enviar por meio de um único meio, um dispositivo chamado Multiplexador divide o canal físico e aloca um para cada um. Na outra extremidade da comunicação, um De-multiplexer recebe dados de um único meio, identifica cada um e os envia para diferentes receptores.

Multiplexação por divisão de frequência

Quando a portadora é a frequência, o FDM é usado. FDM é uma tecnologia analógica. O FDM divide o espectro ou largura de banda da portadora em canais lógicos e aloca um usuário para cada canal. Cada usuário pode usar a frequência do canal de forma independente e tem acesso exclusivo a ela. Todos os canais são divididos de forma que não se sobreponham. Os canais são separados por faixas de proteção. A banda de guarda é uma frequência que não é usada por nenhum dos canais.

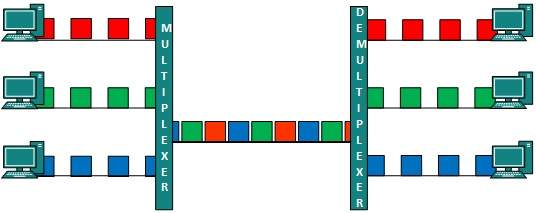

Multiplexação por divisão de tempo

O TDM é aplicado principalmente em sinais digitais, mas também pode ser aplicado em sinais analógicos. No TDM o canal compartilhado é dividido entre seu usuário por meio de um intervalo de tempo. Cada usuário pode transmitir dados apenas dentro do intervalo de tempo fornecido. Os sinais digitais são divididos em quadros, equivalentes a um intervalo de tempo, ou seja, um quadro de tamanho ótimo que pode ser transmitido em um determinado intervalo de tempo.

O TDM funciona em modo sincronizado. Ambas as extremidades, ou seja, Multiplexer e De-multiplexer, são sincronizadas em tempo hábil e mudam para o próximo canal simultaneamente.

Quando o canal A transmite seu quadro em uma extremidade, o De-multiplexer fornece mídia para o canal A na outra extremidade. Assim que o intervalo de tempo do canal A expira, este lado muda para o canal B. Na outra extremidade, o De-multiplexer funciona de maneira sincronizada e fornece mídia ao canal B. Os sinais de diferentes canais percorrem o caminho de maneira intercalada.

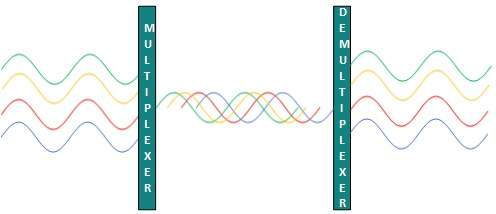

Wavelength Division Multiplexing

A luz tem diferentes comprimentos de onda (cores). No modo de fibra óptica, vários sinais de portadora óptica são multiplexados em uma fibra óptica usando diferentes comprimentos de onda. Esta é uma técnica de multiplexação analógica feita conceitualmente da mesma maneira que o FDM, mas usa luz como sinais.

Além disso, em cada comprimento de onda, a multiplexação por divisão de tempo pode ser incorporada para acomodar mais sinais de dados.

Multiplexação por divisão de código

Vários sinais de dados podem ser transmitidos em uma única frequência usando Multiplexação por Divisão de Código. O FDM divide a frequência em canais menores, mas o CDM permite que seus usuários ocupem toda a largura de banda e transmitam sinais o tempo todo usando um código exclusivo. O CDM usa códigos ortogonais para espalhar sinais.

Cada estação é atribuída com um código único, denominado chip. Os sinais viajam com esses códigos independentemente, dentro de toda a largura de banda. O receptor sabe com antecedência o sinal do código do chip que deve receber.

A comutação é o processo de encaminhar pacotes vindos de uma porta para uma porta que leva ao destino. Quando os dados chegam em uma porta, são chamados de entrada e, quando os dados saem de uma porta ou saem, são chamados de saída. Um sistema de comunicação pode incluir vários interruptores e nós. Em um nível amplo, a mudança pode ser dividida em duas categorias principais:

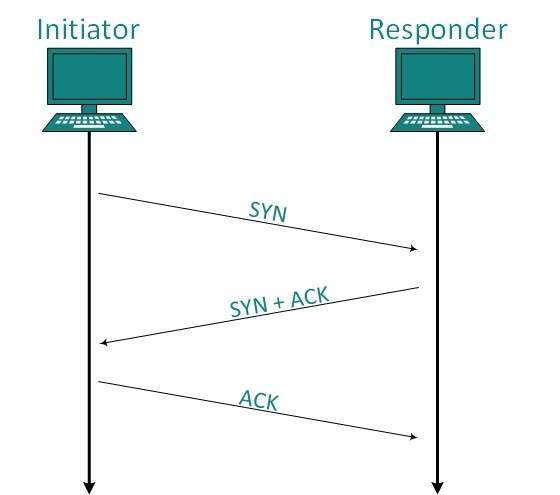

Connectionless: Os dados são encaminhados em nome das tabelas de encaminhamento. Nenhum handshaking anterior é necessário e as confirmações são opcionais.

Connection Oriented: Antes de trocar os dados a serem encaminhados ao destino, é necessário pré-estabelecer o circuito ao longo do caminho entre os dois pontos finais. Os dados são então encaminhados nesse circuito. Após a conclusão da transferência, os circuitos podem ser mantidos para uso futuro ou podem ser desligados imediatamente.

Comutação de circuitos

Quando dois nós se comunicam através de um caminho de comunicação dedicado, isso é chamado de comutação de circuito. Há uma necessidade de uma rota pré-especificada a partir da qual os dados viajarão e nenhum outro dado é permitido. Na comutação de circuito, para transferir os dados, circuito deve ser estabelecido para que a transferência de dados possa ocorrer.

Os circuitos podem ser permanentes ou temporários. As aplicações que usam comutação de circuito podem ter que passar por três fases:

Estabeleça um circuito

Transfira os dados

Desconecte o circuito

A comutação de circuitos foi projetada para aplicações de voz. O telefone é o exemplo mais adequado de comutação de circuitos. Antes que um usuário possa fazer uma chamada, um caminho virtual entre o chamador e o receptor é estabelecido pela rede.

Troca de mensagens

Essa técnica estava em algum lugar no meio da comutação de circuitos e de pacotes. Na comutação de mensagens, a mensagem inteira é tratada como uma unidade de dados e é comutada / transferida em sua totalidade.

Um switch trabalhando na troca de mensagens primeiro recebe toda a mensagem e a armazena em buffer até que haja recursos disponíveis para transferi-la para o próximo salto. Se o próximo salto não tiver recursos suficientes para acomodar mensagens de tamanho grande, a mensagem será armazenada e a central aguardará.

Essa técnica foi considerada um substituto para a comutação de circuito. Como na comutação de circuito, todo o caminho é bloqueado apenas para duas entidades. A comutação de mensagens é substituída pela comutação de pacotes. A troca de mensagens tem as seguintes desvantagens:

Cada switch em trânsito precisa de armazenamento suficiente para acomodar a mensagem inteira.

Por causa da técnica de armazenamento e encaminhamento e das esperas incluídas até que os recursos estejam disponíveis, a troca de mensagens é muito lenta.

A troca de mensagens não era uma solução para streaming de mídia e aplicativos em tempo real.

Comutação de pacotes

As deficiências da troca de mensagens deram origem a uma ideia de troca de pacotes. A mensagem inteira é dividida em pedaços menores chamados pacotes. As informações de comutação são adicionadas no cabeçalho de cada pacote e transmitidas de forma independente.

É mais fácil para dispositivos de rede intermediários armazenar pacotes de tamanho pequeno e eles não consomem muitos recursos no caminho da portadora ou na memória interna dos switches.

A comutação de pacotes aumenta a eficiência da linha, pois os pacotes de vários aplicativos podem ser multiplexados pela portadora. A Internet usa a técnica de comutação de pacotes. A comutação de pacotes permite ao usuário diferenciar fluxos de dados com base em prioridades. Os pacotes são armazenados e encaminhados de acordo com sua prioridade para fornecer qualidade de serviço.

A camada de enlace de dados é a segunda camada do modelo em camadas OSI. Esta camada é uma das camadas mais complicadas e possui funcionalidades e responsabilidades complexas. A camada de enlace oculta os detalhes do hardware subjacente e se representa para a camada superior como o meio de comunicação.

A camada de enlace de dados funciona entre dois hosts que estão diretamente conectados em algum sentido. Essa conexão direta pode ser ponto a ponto ou transmissão. Sistemas na rede de transmissão são considerados no mesmo link. O trabalho da camada de enlace de dados tende a se tornar mais complexo quando se trata de vários hosts em um único domínio de colisão.

A camada de enlace é responsável por converter o fluxo de dados em sinais bit a bit e enviá-los pelo hardware subjacente. Na extremidade receptora, a camada de enlace de dados coleta dados do hardware que estão na forma de sinais elétricos, monta-os em um formato de quadro reconhecível e os transfere para a camada superior.

A camada de enlace de dados tem duas subcamadas:

Logical Link Control: Lida com protocolos, controle de fluxo e controle de erros

Media Access Control: Trata do controle real da mídia

Funcionalidade da camada de link de dados

A camada de enlace de dados realiza muitas tarefas em nome da camada superior. Esses são:

Framing

A camada de enlace de dados pega pacotes da Camada de Rede e os encapsula em Quadros. Em seguida, envia cada quadro bit a bit no hardware. Na extremidade do receptor, a camada de enlace de dados pega os sinais do hardware e os monta em quadros.

Addressing

A camada de enlace de dados fornece mecanismo de endereçamento de hardware da camada 2. O endereço de hardware é considerado exclusivo no link. Ele é codificado em hardware no momento da fabricação.

Synchronization

Quando os frames de dados são enviados no link, as duas máquinas devem ser sincronizadas para que a transferência ocorra.

Error Control

Às vezes, os sinais podem ter encontrado problemas na transição e os bits são invertidos. Esses erros são detectados e tentados recuperar bits de dados reais. Ele também fornece mecanismo de relatório de erros ao remetente.

Flow Control

As estações no mesmo link podem ter velocidades ou capacidades diferentes. A camada de link de dados garante o controle de fluxo que permite que ambas as máquinas troquem dados na mesma velocidade.

Multi-Access

Quando o host no link compartilhado tenta transferir os dados, há uma alta probabilidade de colisão. A camada de enlace de dados fornece um mecanismo como CSMA / CD para equipar a capacidade de acessar uma mídia compartilhada entre vários sistemas.

Existem muitos motivos, como ruído, diafonia, etc., que podem ajudar a corromper os dados durante a transmissão. As camadas superiores funcionam em alguma visão generalizada da arquitetura de rede e não estão cientes do processamento real de dados de hardware. Portanto, as camadas superiores esperam uma transmissão livre de erros entre os sistemas. A maioria dos aplicativos não funcionaria como esperado se receberem dados incorretos. Aplicativos como voz e vídeo podem não ser afetados e, com alguns erros, ainda podem funcionar bem.

A camada de enlace de dados usa algum mecanismo de controle de erros para garantir que os quadros (fluxos de bits de dados) sejam transmitidos com certo nível de precisão. Mas para entender como os erros são controlados, é essencial saber quais tipos de erros podem ocorrer.

Tipos de Erros

Pode haver três tipos de erros:

Single bit error

Em um quadro, há apenas um bit, em qualquer lugar, que está corrompido.

Multiple bits error

O quadro é recebido com mais de um bits em estado corrompido.

Burst error

O quadro contém mais de 1 bits consecutivos corrompidos.

O mecanismo de controle de erros pode envolver duas maneiras possíveis:

Detecção de erro

Correção de erros

Detecção de erro

Erros nos frames recebidos são detectados por meio de Verificação de Paridade e Verificação de Redundância Cíclica (CRC). Em ambos os casos, alguns bits extras são enviados junto com os dados reais para confirmar se os bits recebidos na outra extremidade são os mesmos que foram enviados. Se a contra-verificação na extremidade do receptor falhar, os bits serão considerados corrompidos.

Verificação de paridade

Um bit extra é enviado junto com os bits originais para fazer o número de 1s par no caso de paridade par, ou ímpar no caso de paridade ímpar.

O remetente, ao criar um quadro, conta o número de 1s nele. Por exemplo, se a paridade par for usada e o número de 1s for par, um bit com valor 0 será adicionado. Desta forma, o número de 1s permanece par. Se o número de 1s for ímpar, para torná-lo par, um bit com valor 1 é adicionado.

O receptor simplesmente conta o número de 1s em um quadro. Se a contagem de 1s for par e paridade par for usada, o quadro é considerado não corrompido e é aceito. Se a contagem de 1s for ímpar e a paridade ímpar for usada, o quadro ainda não está corrompido.

Se um único bit virar em trânsito, o receptor pode detectá-lo contando o número de 1s. Mas quando mais de um bits estão errados, é muito difícil para o receptor detectar o erro.

Verificação de redundância cíclica (CRC)

CRC é uma abordagem diferente para detectar se o quadro recebido contém dados válidos. Essa técnica envolve a divisão binária dos bits de dados enviados. O divisor é gerado usando polinômios. O remetente realiza uma operação de divisão nos bits enviados e calcula o restante. Antes de enviar os bits reais, o remetente adiciona o restante no final dos bits reais. Os bits de dados reais mais o restante são chamados de palavra-código. O remetente transmite bits de dados como palavras-código.

Na outra extremidade, o receptor executa a operação de divisão em palavras de código usando o mesmo divisor CRC. Se o restante contiver apenas zeros, os bits de dados serão aceitos, caso contrário, será considerado que ocorreu alguma corrupção de dados em trânsito.

Correção de erros

No mundo digital, a correção de erros pode ser feita de duas maneiras:

Backward Error Correction Quando o receptor detecta um erro nos dados recebidos, ele pede de volta ao remetente para retransmitir a unidade de dados.

Forward Error Correction Quando o receptor detecta algum erro nos dados recebidos, ele executa um código de correção de erros, que o ajuda a se recuperar automaticamente e a corrigir alguns tipos de erros.

O primeiro, a correção de erros reversos, é simples e só pode ser usado com eficiência onde a retransmissão não é cara. Por exemplo, fibra óptica. Mas no caso de retransmissão de transmissão sem fio pode custar muito caro. No último caso, a Correção de Erro Forward é usada.

Para corrigir o erro no quadro de dados, o receptor deve saber exatamente qual bit do quadro está corrompido. Para localizar o bit com erro, bits redundantes são usados como bits de paridade para detecção de erro. Por exemplo, pegamos palavras ASCII (dados de 7 bits), então pode haver 8 tipos de informação de que precisamos: primeiros sete bits para nos dizer qual bit é erro e mais um bit para dizer que não há erro.

Para m bits de dados, r bits redundantes são usados. r bits podem fornecer 2 combinações de informações. Na palavra-código do bit m + r, existe a possibilidade de que os próprios bits r sejam corrompidos. Portanto, o número de bits r usados deve informar sobre as localizações dos bits m + r mais as informações sem erros, ou seja, m + r + 1.

A camada de enlace de dados é responsável pela implementação do fluxo ponto a ponto e do mecanismo de controle de erros.

Controle de fluxo

Quando um quadro de dados (dados da camada 2) é enviado de um host para outro em um único meio, é necessário que o emissor e o receptor trabalhem na mesma velocidade. Ou seja, o remetente envia em uma velocidade na qual o destinatário pode processar e aceitar os dados. E se a velocidade (hardware / software) do remetente ou do destinatário for diferente? Se o remetente estiver enviando muito rápido, o receptor pode ficar sobrecarregado (sobrecarregado) e os dados podem ser perdidos.

Dois tipos de mecanismos podem ser implantados para controlar o fluxo:

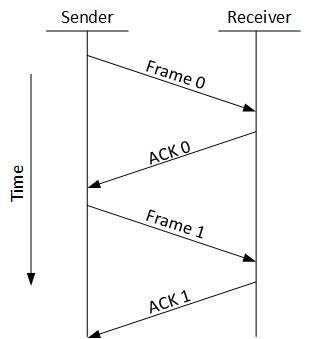

Stop and WaitEste mecanismo de controle de fluxo força o remetente, após a transmissão de um quadro de dados, a parar e aguardar até que o reconhecimento do quadro de dados enviado seja recebido.

Sliding Window

Nesse mecanismo de controle de fluxo, tanto o emissor quanto o receptor concordam sobre o número de quadros de dados após os quais a confirmação deve ser enviada. Como aprendemos, o mecanismo de controle de fluxo de parar e aguardar desperdiça recursos, este protocolo tenta fazer uso dos recursos subjacentes, tanto quanto possível.

Controle de Erro

Quando o quadro de dados é transmitido, há uma probabilidade de que o quadro de dados se perca no trânsito ou seja recebido corrompido. Em ambos os casos, o receptor não recebe o quadro de dados correto e o remetente não sabe nada sobre qualquer perda. Nesse caso, tanto o remetente quanto o receptor estão equipados com alguns protocolos que os ajudam a detectar erros de trânsito, como perda de dados. quadro, Armação. Conseqüentemente, o remetente retransmite o quadro de dados ou o receptor pode solicitar o reenvio do quadro de dados anterior.

Requisitos para mecanismo de controle de erros:

Error detection - O remetente e o destinatário, ambos ou qualquer um, devem verificar se há algum erro no trânsito.

Positive ACK - Quando o receptor recebe um quadro correto, ele deve reconhecê-lo.

Negative ACK - Quando o receptor recebe um quadro danificado ou duplicado, ele envia um NACK de volta ao remetente e o remetente deve retransmitir o quadro correto.

Retransmission: O remetente mantém um relógio e define um período de tempo limite. Se um reconhecimento de um quadro de dados transmitido anteriormente não chegar antes do tempo limite, o remetente retransmite o quadro, pensando que o quadro ou seu reconhecimento foi perdido no trânsito.

Existem três tipos de técnicas disponíveis que a camada de link de dados pode implantar para controlar os erros por solicitações de repetição automática (ARQ):

Pare e espere ARQ

A seguinte transição pode ocorrer no ARQ Stop-and-Wait:

- O remetente mantém um contador de tempo limite.

- Quando um quadro é enviado, o remetente inicia o contador de tempo limite.

- Se o reconhecimento do quadro chegar a tempo, o remetente transmite o próximo quadro na fila.

- Se a confirmação não chegar a tempo, o remetente presume que o quadro ou sua confirmação foi perdido no trânsito. O remetente retransmite o quadro e inicia o contador de tempo limite.

- Se uma confirmação negativa for recebida, o remetente retransmite o quadro.

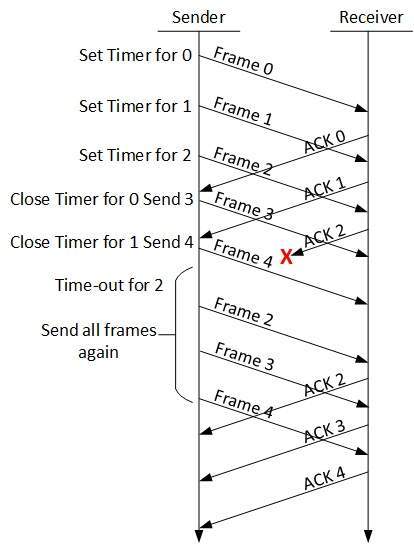

Go-Back-N ARQ

O mecanismo de parada e espera ARQ não utiliza os recursos da melhor forma. Quando a confirmação é recebida, o remetente fica ocioso e não faz nada. No método Go-Back-N ARQ, tanto o remetente quanto o destinatário mantêm uma janela.

O tamanho da janela de envio permite que o remetente envie vários quadros sem receber a confirmação dos anteriores. A janela de recepção permite que o receptor receba vários quadros e os reconheça. O receptor mantém registro do número de sequência do quadro recebido.

Quando o remetente envia todos os quadros na janela, ele verifica até qual número de sequência recebeu uma confirmação positiva. Se todos os quadros forem confirmados positivamente, o remetente enviará o próximo conjunto de quadros. Se o remetente descobrir que recebeu NACK ou não recebeu nenhum ACK para um determinado quadro, ele retransmitirá todos os quadros após os quais não receberá nenhum ACK positivo.

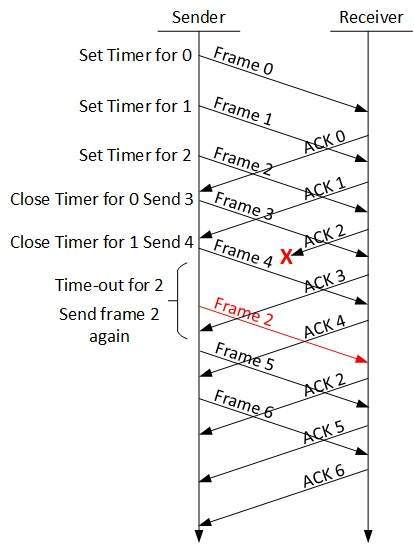

Repetição Seletiva ARQ

No Go-back-N ARQ, presume-se que o receptor não tem nenhum espaço de buffer para o tamanho da janela e precisa processar cada quadro conforme ele chega. Isso força o remetente a retransmitir todos os quadros que não são reconhecidos.

No ARQ de repetição seletiva, o receptor, enquanto mantém o controle dos números de sequência, armazena os quadros na memória e envia NACK apenas para os quadros ausentes ou danificados.

O remetente, neste caso, envia apenas o pacote para o qual NACK é recebido.

A camada 3 no modelo OSI é chamada de camada de rede. A camada de rede gerencia opções relativas ao endereçamento de host e rede, gerenciamento de sub-redes e internetworking.

A camada de rede assume a responsabilidade de rotear os pacotes da origem ao destino, dentro ou fora de uma sub-rede. Duas sub-redes diferentes podem ter esquemas de endereçamento diferentes ou tipos de endereçamento não compatíveis. Mesmo com os protocolos, duas sub-redes diferentes podem operar em protocolos diferentes que não são compatíveis entre si. A camada de rede tem a responsabilidade de rotear os pacotes da origem ao destino, mapeando diferentes esquemas de endereçamento e protocolos.

Funcionalidades da camada 3

Dispositivos que funcionam na Camada de Rede se concentram principalmente no roteamento. O roteamento pode incluir várias tarefas destinadas a atingir um único objetivo. Podem ser:

Endereçando dispositivos e redes.

Preenchendo tabelas de roteamento ou rotas estáticas.

Enfileirar os dados de entrada e saída e, em seguida, encaminhá-los de acordo com as restrições de qualidade de serviço definidas para esses pacotes.

Internetworking entre duas sub-redes diferentes.

Entregando pacotes ao destino com os melhores esforços.

Fornece orientação de conexão e mecanismo sem conexão.

Recursos da camada de rede

Com suas funcionalidades padrão, a Camada 3 pode fornecer vários recursos como:

Gestão de qualidade de serviço

Balanceamento de carga e gerenciamento de link

Security

Inter-relação de diferentes protocolos e sub-redes com diferentes esquemas.

Projeto de rede lógica diferente em relação ao projeto de rede física.

L3 VPN e túneis podem ser usados para fornecer conectividade dedicada ponta a ponta.

O protocolo da Internet é amplamente respeitado e implantado no protocolo da camada de rede, que ajuda a comunicar dispositivos ponta a ponta pela Internet. Ele vem em dois sabores. O IPv4 que governou o mundo por décadas, mas agora está ficando sem espaço de endereço. O IPv6 foi criado para substituir o IPv4 e, com sorte, também mitigar as limitações do IPv4.

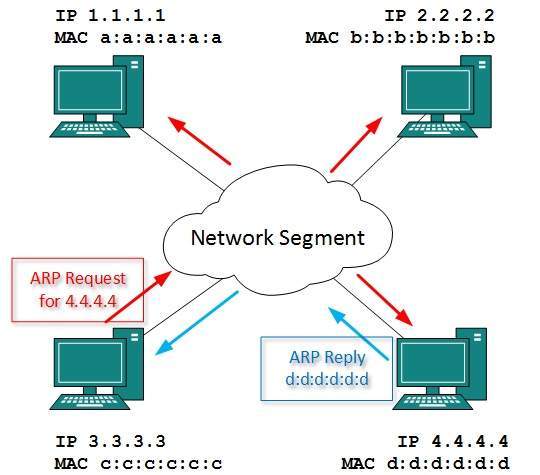

O endereçamento de rede da Camada 3 é uma das principais tarefas da Camada de Rede. Os endereços de rede são sempre lógicos, ou seja, são endereços baseados em software que podem ser alterados por configurações apropriadas.

Um endereço de rede sempre aponta para host / nó / servidor ou pode representar uma rede inteira. O endereço de rede é sempre configurado na placa de interface de rede e geralmente é mapeado pelo sistema com o endereço MAC (endereço de hardware ou endereço de camada 2) da máquina para comunicação de camada 2.

Existem diferentes tipos de endereços de rede:

IP

IPX

AppleTalk

Estamos discutindo IP aqui, pois é o único que usamos na prática atualmente.

O endereçamento IP fornece um mecanismo para diferenciar entre hosts e rede. Como os endereços IP são atribuídos de maneira hierárquica, um host sempre reside em uma rede específica. O host que precisa se comunicar fora de sua sub-rede, precisa saber o endereço da rede de destino, para onde o pacote / dados devem ser enviados.

Os hosts em diferentes sub-redes precisam de um mecanismo para se localizar. Esta tarefa pode ser realizada pelo DNS. DNS é um servidor que fornece o endereço da camada 3 do host remoto mapeado com seu nome de domínio ou FQDN. Quando um host adquire o endereço da camada 3 (endereço IP) do host remoto, ele encaminha todos os seus pacotes para seu gateway. Um gateway é um roteador equipado com todas as informações que levam ao roteamento de pacotes para o host de destino.

Os roteadores recebem ajuda das tabelas de roteamento, que contêm as seguintes informações:

Método para alcançar a rede

Os roteadores, ao receberem uma solicitação de encaminhamento, encaminham o pacote para seu próximo salto (roteador adjacente) em direção ao destino.

O próximo roteador no caminho segue a mesma coisa e, eventualmente, o pacote de dados chega ao seu destino.

O endereço de rede pode ser um dos seguintes:

Unicast (destinado a um host)

Multicast (destinado ao grupo)

Broadcast (destinado a todos)

Anycast (destinado ao mais próximo)

Um roteador nunca encaminha o tráfego de broadcast por padrão. O tráfego multicast usa um tratamento especial, pois é mais um fluxo de vídeo ou áudio com prioridade mais alta. Anycast é semelhante ao unicast, exceto que os pacotes são entregues ao destino mais próximo quando vários destinos estão disponíveis.

Quando um dispositivo tem vários caminhos para chegar a um destino, ele sempre seleciona um caminho preferindo-o a outros. Este processo de seleção é denominado como Roteiro. O roteamento é feito por dispositivos de rede especiais chamados roteadores ou pode ser feito por meio de processos de software. Os roteadores baseados em software têm funcionalidade e escopo limitados.

Um roteador é sempre configurado com alguma rota padrão. Uma rota padrão informa ao roteador para onde encaminhar um pacote se nenhuma rota for encontrada para um destino específico. No caso de existirem vários caminhos para chegar ao mesmo destino, o roteador pode tomar decisões com base nas seguintes informações:

Hop Count

Bandwidth

Metric

Prefix-length

Delay

As rotas podem ser configuradas estaticamente ou aprendidas dinamicamente. Uma rota pode ser configurada para ter preferência sobre outras.

Roteamento Unicast

A maior parte do tráfego na Internet e intranets, conhecido como dados unicast ou tráfego unicast, é enviada com destino especificado. O roteamento de dados unicast pela Internet é chamado de roteamento unicast. É a forma mais simples de roteamento porque o destino já é conhecido. Portanto, o roteador precisa apenas consultar a tabela de roteamento e encaminhar o pacote para o próximo salto.

Roteamento de transmissão

Por padrão, os pacotes de broadcast não são roteados e encaminhados pelos roteadores em nenhuma rede. Os roteadores criam domínios de broadcast. Mas pode ser configurado para encaminhar broadcasts em alguns casos especiais. Uma mensagem de difusão é destinada a todos os dispositivos de rede.

O roteamento de broadcast pode ser feito de duas maneiras (algoritmo):

Um roteador cria um pacote de dados e o envia a cada host, um por um. Nesse caso, o roteador cria várias cópias de um único pacote de dados com endereços de destino diferentes. Todos os pacotes são enviados como unicast, mas como são enviados para todos, ele simula como se o roteador estivesse transmitindo.

Este método consome muita largura de banda e o roteador precisa do endereço de destino de cada nó.

Em segundo lugar, quando o roteador recebe um pacote que deve ser transmitido, ele simplesmente inunda esses pacotes de todas as interfaces. Todos os roteadores são configurados da mesma maneira.

Este método é fácil para a CPU do roteador, mas pode causar o problema de pacotes duplicados recebidos de roteadores de mesmo nível.

O encaminhamento de caminho reverso é uma técnica na qual o roteador sabe com antecedência sobre seu antecessor de onde deve receber a transmissão. Essa técnica é usada para detectar e descartar duplicatas.

Roteamento Multicast

O roteamento multicast é um caso especial de roteamento de broadcast com diferenças e desafios significativos. No roteamento de broadcast, os pacotes são enviados a todos os nós, mesmo que eles não queiram. Porém, no roteamento multicast, os dados são enviados apenas para os nós que desejam receber os pacotes.

O roteador deve saber que existem nós que desejam receber pacotes multicast (ou fluxo), então apenas ele deve encaminhar. O roteamento multicast funciona com o protocolo de árvore estendida para evitar o loop.

O roteamento multicast também usa a técnica de encaminhamento por caminho reverso, para detectar e descartar duplicatas e loops.

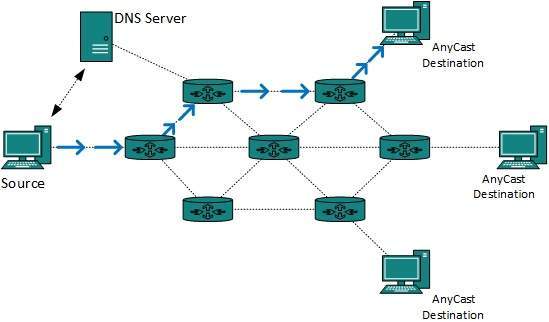

Roteamento Anycast

O encaminhamento de pacotes anycast é um mecanismo onde vários hosts podem ter o mesmo endereço lógico. Quando um pacote destinado a esse endereço lógico é recebido, ele é enviado ao host mais próximo na topologia de roteamento.

O roteamento anycast é feito com a ajuda do servidor DNS. Sempre que um pacote Anycast é recebido, ele é consultado pelo DNS para saber para onde enviá-lo. O DNS fornece o endereço IP que é o IP mais próximo configurado nele.

Protocolos de roteamento unicast

Existem dois tipos de protocolos de roteamento disponíveis para rotear pacotes unicast:

Protocolo de roteamento de vetor de distância

Distance Vector é um protocolo de roteamento simples que toma a decisão de roteamento sobre o número de saltos entre a origem e o destino. Uma rota com menor número de saltos é considerada a melhor rota. Cada roteador anuncia suas melhores rotas definidas para outros roteadores. Em última análise, todos os roteadores constroem sua topologia de rede com base nos anúncios de seus roteadores de mesmo nível,

Por exemplo, Routing Information Protocol (RIP).

Protocolo de roteamento de estado de link