Políticas para mitigar riscos cibernéticos

Este capítulo apresenta as várias políticas estabelecidas para minimizar o risco cibernético. Somente com políticas bem definidas é que as ameaças geradas no ciberespaço podem ser reduzidas.

Promoção de P&D em Cibersegurança

Devido à dependência cada vez maior da Internet, o maior desafio que enfrentamos hoje é a segurança das informações de malfeitores. Portanto, é essencial promover a pesquisa e o desenvolvimento em segurança cibernética para que possamos chegar a soluções robustas para mitigar os riscos cibernéticos.

Pesquisa de segurança cibernética

A Pesquisa de Segurança Cibernética é a área que se preocupa em preparar soluções para lidar com os criminosos cibernéticos. Com o aumento da quantidade de ataques pela Internet, ameaças persistentes avançadas e phishing, muitas pesquisas e desenvolvimentos tecnológicos são necessários no futuro.

Perspectiva indiana de pesquisa de segurança cibernética

Nos últimos anos, a Índia testemunhou um enorme crescimento em tecnologias cibernéticas. Por isso, exige um investimento nas atividades de pesquisa e desenvolvimento de segurança cibernética. A Índia também viu muitos resultados de pesquisas bem-sucedidos que foram traduzidos em negócios, com o advento de empresas locais de segurança cibernética.

Inteligência de Ameaças

O trabalho de pesquisa para mitigar as ameaças cibernéticas já está sendo iniciado na Índia. Existe um mecanismo de resposta proativa para lidar com ameaças cibernéticas. As atividades de pesquisa e desenvolvimento já estão em andamento em várias organizações de pesquisa na Índia para combater as ameaças no ciberespaço.

Firewall de última geração

A experiência baseada em múltiplas identidades, como o Next Generation Firewall, que oferece inteligência de segurança para empresas e permite que elas apliquem os controles de segurança mais adequados no perímetro da rede, também estão sendo trabalhados.

Protocolo e Algoritmos Protegidos

A investigação em protocolos e algoritmos é uma fase significativa para a consolidação da cibersegurança a nível técnico. Ele define as regras para compartilhamento e processamento de informações no ciberespaço. Na Índia, a pesquisa em nível de protocolo e algoritmo inclui:

- Protocolos de roteamento seguro

- Protocolos de autenticação eficientes

- Protocolo de roteamento aprimorado para redes sem fio

- Protocolo de controle de transmissão segura

- Algoritmo de simulação de ataque, etc.

Técnicas de Autenticação

As técnicas de autenticação, como gerenciamento de chave, autenticação de dois fatores e gerenciamento automatizado de chave, fornecem a capacidade de criptografar e descriptografar sem um sistema de gerenciamento de chave centralizado e proteção de arquivo. Há pesquisas contínuas acontecendo para fortalecer essas técnicas de autenticação.

BYOD, nuvem e segurança móvel

Com a adoção de diversos tipos de dispositivos móveis, as pesquisas sobre as tarefas relacionadas à segurança e privacidade em dispositivos móveis têm aumentado. Testes de segurança móvel, segurança na nuvem e mitigação de riscos BYOD (Traga seu próprio dispositivo) são algumas das áreas em que muitas pesquisas estão sendo feitas.

Cyber Forensics

Cyber Forensics é a aplicação de técnicas de análise para coletar e recuperar dados de um sistema ou meio de armazenamento digital. Algumas das áreas específicas onde a pesquisa está sendo feita na Índia são -

- Análise de disco

- Análise forense de rede

- Análise de dispositivos móveis

- Perícia da memória

- Perícia multimídia

- Perícia da Internet

Reduzindo os riscos da cadeia de suprimentos

Formalmente, o risco da cadeia de abastecimento pode ser definido como -

Qualquer risco de que um oponente possa danificar, escrever alguma função maliciosa nele, desconstruir o projeto, instalação, procedimento ou manutenção de um item de suprimento ou sistema de forma que toda a função possa ser degradada.

Problemas da cadeia de suprimentos

A cadeia de suprimentos é um problema global e há uma necessidade de descobrir as interdependências entre clientes e fornecedores. No cenário atual, é importante saber - Quais são os problemas de SCRM? e como resolver os problemas?

Uma abordagem eficaz de SCRM (Supply Chain Risk Management) requer uma forte parceria público-privada. O governo deve ter autoridades fortes para lidar com as questões da cadeia de abastecimento. Até os setores privados podem desempenhar um papel fundamental em várias áreas.

Não podemos fornecer uma resolução universal para o gerenciamento de riscos da cadeia de suprimentos. Dependendo do produto e do setor, os custos para redução de riscos terão peso diferente. As parcerias público-privadas devem ser incentivadas para resolver os riscos associados à gestão da cadeia de abastecimento.

Mitigar riscos por meio do desenvolvimento de recursos humanos

As políticas de segurança cibernética de uma organização podem ser eficazes, desde que todos os seus funcionários entendam seu valor e demonstrem um forte compromisso em implementá-los. Os diretores de recursos humanos podem desempenhar um papel fundamental em manter as organizações seguras no ciberespaço aplicando os seguintes pontos.

Assumindo a propriedade do risco de segurança representado pelos funcionários

Como a maioria dos funcionários não leva o fator de risco a sério, os hackers acham fácil mirar nas organizações. Nesse sentido, o RH desempenha um papel fundamental na educação dos funcionários sobre o impacto de suas atitudes e comportamento na segurança da organização.

Garantir que as medidas de segurança sejam práticas e éticas

As políticas de uma empresa devem estar em sincronia com a maneira como os funcionários pensam e se comportam. Por exemplo, salvar senhas em sistemas é uma ameaça, mas o monitoramento contínuo pode evitá-lo. A equipe de RH está em melhor posição para aconselhar se as políticas têm probabilidade de funcionar e se são apropriadas.

Identificação de funcionários que podem apresentar um risco específico

Acontece também que os cibercriminosos recorrem à ajuda de internos de uma empresa para hackear sua rede. Portanto, é essencial identificar os funcionários que podem apresentar um risco específico e ter políticas de RH rigorosas para eles.

Criando Conscientização sobre Segurança Cibernética

A segurança cibernética na Índia ainda está em seu estágio de evolução. Este é o melhor momento para criar consciência sobre questões relacionadas à segurança cibernética. Seria fácil criar consciência desde as bases, como escolas onde os usuários podem ser informados sobre como a Internet funciona e quais são suas ameaças potenciais.

Cada cyber café, computadores domésticos / pessoais e computadores de escritório devem ser protegidos por firewalls. Os usuários devem ser instruídos por meio de seus provedores de serviços ou gateways a não violar redes não autorizadas. As ameaças devem ser descritas em negrito e os impactos destacados.

Assuntos sobre conscientização sobre segurança cibernética devem ser introduzidos em escolas e faculdades para torná-lo um processo contínuo.

O governo deve formular leis fortes para garantir a segurança cibernética e criar consciência suficiente, transmitindo-as por meio de anúncios na televisão / rádio / internet.

Compartilhamento de informações

Os Estados Unidos propuseram uma lei chamada Cybersecurity Information Sharing Act of 2014 (CISA)para melhorar a segurança cibernética no país por meio do compartilhamento aprimorado de informações sobre ameaças à segurança cibernética. Essas leis são exigidas em todos os países para compartilhar informações sobre ameaças entre os cidadãos.

Violações de segurança cibernética precisam de um mecanismo de relatório obrigatório

O malware recente chamado Uroburos/Snakeé um exemplo de ciberespionagem e ciberguerra crescentes. O roubo de informações confidenciais é a nova tendência. No entanto, é lamentável que as empresas de telecomunicações / provedores de serviços de Internet (ISPs) não estejam compartilhando informações relacionadas a ataques cibernéticos contra suas redes. Como resultado, uma estratégia de segurança cibernética robusta para conter os ataques cibernéticos não pode ser formulada.

Esse problema pode ser resolvido com a formulação de uma boa lei de segurança cibernética que possa estabelecer um regime regulatório para notificações de violação de segurança cibernética obrigatórias por parte de empresas de telecomunicações / ISPs.

Infraestruturas como redes de energia automatizadas, usinas térmicas, satélites, etc., são vulneráveis a diversas formas de ataques cibernéticos e, portanto, um programa de notificação de violação alertaria as agências para trabalhar neles.

Implementando uma estrutura de segurança cibernética

Apesar do fato de que as empresas estão gastando em iniciativas de segurança cibernética, as violações de dados continuam a ocorrer. De acordo com o The Wall Street Journal, "os gastos globais com segurança cibernética por setores de infraestrutura crítica deveriam atingir US $ 46 bilhões em 2013, um aumento de 10% em relação ao ano anterior, de acordo com a Allied Business Intelligence Inc." Isso exige a implementação efetiva da estrutura de segurança cibernética.

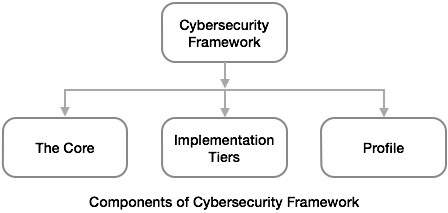

Componentes da estrutura de segurança cibernética

A estrutura é composta por três componentes principais -

- O nucleo,

- Camadas de implementação e

- Perfis de estrutura.

The Framework Core

O Framework Core é um conjunto de atividades de segurança cibernética e referências aplicáveis que possuem cinco funções simultâneas e constantes - Identificar, Proteger, Detectar, Responder e Recuperar. O núcleo da estrutura tem métodos para garantir o seguinte -

- Desenvolva e implemente procedimentos para proteger a propriedade intelectual e os ativos mais importantes.

- Tenha recursos disponíveis para identificar qualquer violação de segurança cibernética.

- Recupere-se de uma violação, se e quando ocorrer.

As camadas de implementação

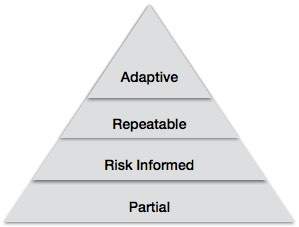

Os níveis de implementação do Framework definem o nível de sofisticação e consistência que uma organização emprega na aplicação de suas práticas de segurança cibernética. Possui os seguintes quatro níveis.

Tier 1 (Partial)- Neste nível, os perfis de gerenciamento de risco cibernético da organização não são definidos. Há uma consciência parcial do risco de cibersegurança da organização no nível da organização. A metodologia de toda a organização para gerenciar o risco de segurança cibernética não foi reconhecida.

Tier 2 (Risk Informed)- Neste nível, as organizações estabelecem uma política de gestão de risco cibernético que é aprovada diretamente pela alta administração. A alta administração se esforça para estabelecer objetivos de gerenciamento de riscos relacionados à segurança cibernética e implementá-los.

Tier 3 (Repeatable)- Neste nível, a organização opera com medidas formais de segurança cibernética, que são atualizadas regularmente com base em requisitos. A organização reconhece suas dependências e parceiros. Também recebe informações deles, o que auxilia na tomada de decisões de gestão baseada em riscos.

Tier 4 (Adaptive)- Neste nível, a organização adapta suas práticas de cibersegurança "em tempo real" derivadas de atividades de cibersegurança anteriores e atuais. Por meio de um processo de desenvolvimento incessante na combinação de tecnologias avançadas de segurança cibernética, colaboração em tempo real com parceiros e monitoramento contínuo de atividades em seus sistemas, as práticas de segurança cibernética da organização podem responder rapidamente a ameaças sofisticadas.

The Framework Profile

O Framework Profile é uma ferramenta que fornece às organizações uma plataforma para armazenar informações sobre seu programa de segurança cibernética. Um perfil permite que as organizações expressem claramente os objetivos de seu programa de segurança cibernética.

Onde você começa com a implementação da estrutura?

A alta administração, incluindo os diretores, deve primeiro se familiarizar com a Estrutura. Depois disso, os diretores devem ter uma discussão detalhada com a gerência sobre os níveis de implementação da organização.

Educar os gerentes e funcionários sobre a Estrutura irá garantir que todos entendam sua importância. Este é um passo importante para a implementação bem-sucedida de um programa vigoroso de segurança cibernética. As informações sobre as implementações do Framework existentes podem ajudar as organizações com suas próprias abordagens.