Segurança móvel - Guia rápido

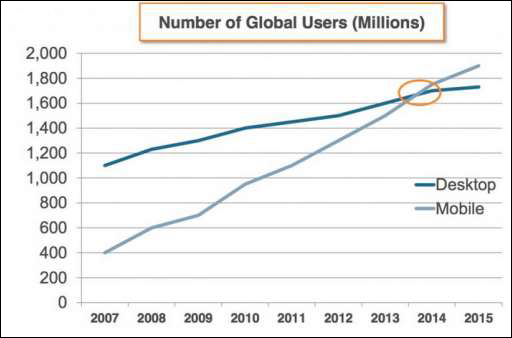

Neste tutorial, lidaremos com os conceitos de segurança móvel principalmente do ponto de vista prático. Dê uma olhada no gráfico a seguir, ele ilustra o número cada vez maior de usuários de telefones celulares em todo o mundo, o que destaca a importância da segurança móvel.

O número estimado de dispositivos móveis é de cerca de 5,8 bilhões, que deve ter crescido exponencialmente em cinco anos e deve atingir quase 12 bilhões em quatro anos. Portanto, será uma média de dois dispositivos móveis por pessoa no planeta. Isso nos torna totalmente dependentes de dispositivos móveis com nossos dados confidenciais sendo transportados por toda parte. Como resultado, a segurança móvel é um dos conceitos mais importantes a se levar em consideração.

O conceito de Segurança Móvel trata da proteção de nossos dispositivos móveis de possíveis ataques de outros dispositivos móveis ou do ambiente sem fio ao qual o dispositivo está conectado.

A seguir estão as principais ameaças em relação à segurança móvel -

Perda de dispositivo móvel. Este é um problema comum que pode colocar em risco não só você, mas até mesmo seus contatos por um possível phishing.

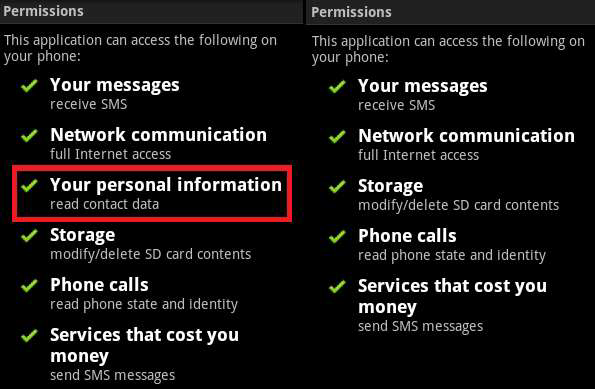

Hack ou violação de aplicativos. Esta é a segunda questão mais importante. Muitos de nós baixamos e instalamos aplicativos de telefone. Alguns deles solicitam acessos ou privilégios extras como acesso à sua localização, contato, histórico de navegação para fins de marketing, mas, por outro lado, o site fornece acesso a outros contatos também. Outros fatores de preocupação são Trojans, vírus, etc.

O roubo de smartphones é um problema comum para proprietários de smartphones altamente cobiçados, como dispositivos iPhone ou Android. O perigo de dados corporativos, como credenciais de conta e acesso a e-mail, cair nas mãos de um ladrão de tecnologia é uma ameaça.

Por definição, um Attack Vector é um método ou técnica que um hacker usa para obter acesso a outro dispositivo de computação ou rede a fim de injetar um "código incorreto", frequentemente chamado payload. Este vetor ajuda os hackers a explorar vulnerabilidades do sistema. Muitos desses vetores de ataque tiram vantagem do elemento humano, pois é o ponto mais fraco deste sistema. A seguir está a representação esquemática do processo dos vetores de ataque, que podem ser vários ao mesmo tempo usados por um hacker.

Alguns dos vetores de ataque móvel são -

Malware

Vírus e Rootkit

Modificação de aplicativo

Modificação do sistema operacional

Exfiltração de dados

Os dados saem da organização

Captura de tela

Cópia para USB e perda de backup

Adulteração de dados

Modificação por outro aplicativo

Tentativas de violação não detectadas

Dispositivos arrombados

Perda de dados

Perda de dispositivo

Acesso não autorizado a dispositivo

Vulnerabilidades de aplicativos

Consequências dos vetores de ataque

Os vetores de ataque são o processo de hacking conforme explicado e é bem-sucedido, seguindo-se o impacto em seus dispositivos móveis.

Losing your data - Se seu dispositivo móvel foi hackeado ou um vírus introduzido, todos os seus dados armazenados são perdidos e levados pelo invasor.

Bad use of your mobile resources- O que significa que sua rede ou dispositivo móvel pode ficar sobrecarregado e você não pode acessar seus serviços originais. Em cenários piores, para ser usado pelo hacker para conectar outra máquina ou rede.

Reputation loss- Caso sua conta do Facebook ou conta de e-mail comercial seja hackeada, o hacker pode enviar mensagens falsas para seus amigos, parceiros de negócios e outros contatos. Isso pode prejudicar sua reputação.

Identity theft - Pode haver um caso de roubo de identidade como foto, nome, endereço, cartão de crédito, etc. e o mesmo pode ser utilizado para crime.

Anatomia de um ataque móvel

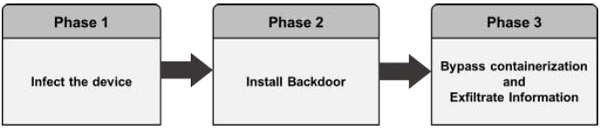

A seguir está uma representação esquemática da anatomia de um ataque móvel. Começa com a fase de infecção, que inclui vetores de ataque.

Infectando o dispositivo

A infecção do dispositivo com spyware móvel é realizada de forma diferente para dispositivos Android e iOS.

Android- Os usuários são enganados para baixar um aplicativo do mercado ou de um aplicativo de terceiros, geralmente usando um ataque de engenharia social. A infecção remota também pode ser realizada por meio de um ataque Man-in-the-Middle (MitM), em que um adversário ativo intercepta as comunicações móveis do usuário para injetar o malware.

iOS- A infecção pelo iOS requer acesso físico ao celular. A infecção do dispositivo também pode ocorrer através da exploração de um dia zero, como o exploit JailbreakME.

Instalando um backdoor

A instalação de um backdoor requer privilégios de administrador, fazendo o root em dispositivos Android e desbloqueando dispositivos Apple. Apesar dos fabricantes de dispositivos colocarem mecanismos de detecção de root / desbloqueio, o spyware móvel os contorna facilmente -

Android - Os mecanismos de detecção de root não se aplicam ao root intencional.

iOS - A “comunidade” jailbreaking é vociferante e motivada.

Ignorando mecanismos de criptografia e exfiltrando informações

O spyware envia conteúdo móvel, como e-mails e mensagens criptografadas para os servidores do invasor em texto simples. O spyware não ataca diretamente o contêiner seguro. Ele pega os dados no ponto em que o usuário puxa os dados do contêiner seguro para lê-los. Nesse estágio, quando o conteúdo é descriptografado para uso do usuário, o spyware assume o controle do conteúdo e o envia.

Como um hacker pode lucrar com um celular comprometido com sucesso?

Na maioria dos casos, a maioria de nós pensa no que podemos perder caso nosso celular seja hackeado. A resposta é simples - perderemos nossa privacidade. Nosso dispositivo se tornará um sistema de vigilância para o hacker nos observar. Outras atividades lucrativas para o hacker é pegar nossos dados confidenciais, fazer pagamentos, realizar atividades ilegais comoDDoS attacks. A seguir está uma representação esquemática.

OWASP Mobile 10 principais riscos

Ao falar sobre segurança móvel, baseamos os tipos de vulnerabilidade no OWASP, que é uma organização de caridade sem fins lucrativos nos Estados Unidos, estabelecida em 21 de abril. OWASP é uma organização internacional e a Fundação OWASP apóia os esforços do OWASP em todo o mundo.

Para dispositivos móveis, OWASP tem 10 vulnerability classifications.

M1-Uso impróprio da plataforma

Esta categoria cobre o uso indevido de um recurso da plataforma ou a falha no uso dos controles de segurança da plataforma. Pode incluir intenções do Android, permissões de plataforma, uso indevido de TouchID, o Keychain ou algum outro controle de segurança que faz parte do sistema operacional móvel. Existem várias maneiras pelas quais os aplicativos móveis podem enfrentar esse risco.

M2-Dados Inseguros

Esta nova categoria é uma combinação de M2 e M4 do Mobile Top Ten 2014. Isso cobre armazenamento de dados inseguros e vazamento de dados não intencional.

M3-Comunicação Insegura

Isso cobre comunicação de baixa qualidade, versões incorretas de SSL, negociação fraca, comunicação de texto claro de ativos confidenciais etc.

Autenticação M4-Insegura

Esta categoria captura as noções de autenticação do usuário final ou gerenciamento de sessão ruim. Isso inclui -

- Deixar de identificar o usuário quando isso deveria ser necessário

- Falha em manter a identidade do usuário quando necessário

- Fraquezas no gerenciamento de sessão

M5-Insuficient Cryptography

O código aplica criptografia a um ativo de informações confidenciais. No entanto, a criptografia é insuficiente de alguma forma. Observe que tudo e qualquer coisa relacionada a TLS ou SSL vai no M3. Além disso, se o aplicativo deixar de usar criptografia quando deveria, isso provavelmente pertence ao M2. Esta categoria é para problemas em que a criptografia foi tentada, mas não foi feita corretamente.

M6-Autorização Insegura

Esta é uma categoria para capturar quaisquer falhas na autorização (por exemplo, decisões de autorização no lado do cliente, navegação forçada, etc.) É diferente de problemas de autenticação (por exemplo, inscrição de dispositivo, identificação do usuário, etc.)

Se o aplicativo não autentica os usuários em uma situação em que deveria (por exemplo, conceder acesso anônimo a algum recurso ou serviço quando o acesso autenticado e autorizado é necessário), isso é uma falha de autenticação, não uma falha de autorização.

Qualidade do código M7-Client

Tratava-se das "Decisões de segurança por meio de entradas não confiáveis", uma de nossas categorias menos utilizadas. Essa seria a solução geral para problemas de implementação em nível de código no cliente móvel. Isso é diferente dos erros de codificação do lado do servidor. Isso capturaria coisas como estouros de buffer, vulnerabilidades de string de formato e vários outros erros de nível de código em que a solução é reescrever algum código que está sendo executado no dispositivo móvel.

Adulteração de código M8

Esta categoria cobre patching binário, modificação de recurso local, hooking de método, swizzling de método e modificação de memória dinâmica.

Depois que o aplicativo é entregue ao dispositivo móvel, o código e os recursos de dados residem nele. Um invasor pode modificar diretamente o código, alterar o conteúdo da memória dinamicamente, alterar ou substituir as APIs do sistema que o aplicativo usa ou modificar os dados e recursos do aplicativo. Isso pode fornecer ao invasor um método direto de subverter o uso pretendido do software para ganho pessoal ou monetário.

M9-Engenharia Reversa

Esta categoria inclui a análise do binário principal final para determinar seu código-fonte, bibliotecas, algoritmos e outros ativos. Softwares como IDA Pro, Hopper, otool e outras ferramentas de inspeção binárias fornecem ao invasor uma visão do funcionamento interno do aplicativo. Isso pode ser usado para explorar outras vulnerabilidades nascentes no aplicativo, bem como revelar informações sobre servidores back-end, constantes criptográficas e cifras e propriedade intelectual.

M10-Funcionalidade estranha

Freqüentemente, os desenvolvedores incluem funcionalidades ocultas de backdoor ou outros controles internos de segurança de desenvolvimento que não devem ser lançados em um ambiente de produção. Por exemplo, um desenvolvedor pode incluir acidentalmente uma senha como um comentário em um aplicativo híbrido. Outro exemplo inclui a desativação da autenticação de dois fatores durante o teste.

Um desenvolvedor autenticado de uma empresa cria aplicativos móveis para usuários móveis. Para permitir que os usuários móveis naveguem e instalem convenientemente esses aplicativos móveis, fornecedores de plataformas como Google e Apple criaram mercados centralizados, por exemplo, PlayStore (Google) e AppStore (Apple). No entanto, existem preocupações de segurança.

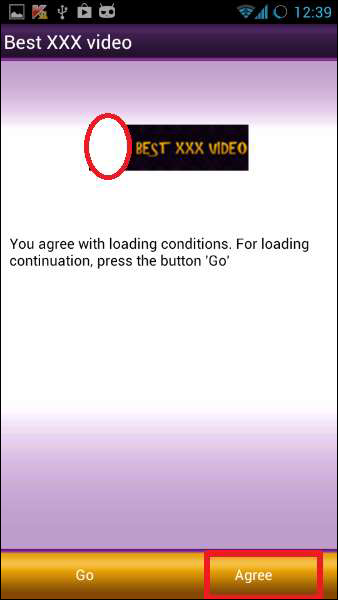

Normalmente, os aplicativos móveis desenvolvidos por desenvolvedores são enviados a esses mercados sem triagem ou verificação, tornando-os disponíveis para milhares de usuários móveis. Se você estiver baixando o aplicativo de uma loja de aplicativos oficial, pode confiar no aplicativo, pois a loja de hospedagem o verificou. No entanto, se você estiver baixando o aplicativo de uma loja de aplicativos de terceiros, existe a possibilidade de baixar malware junto com o aplicativo porque as lojas de aplicativos de terceiros não examinam os aplicativos.

O invasor baixa um jogo legítimo e o reembala com malware e carrega os aplicativos móveis para uma loja de aplicativos de terceiros, de onde os usuários finais baixam esse aplicativo de jogo malicioso, acreditando que seja genuíno. Como resultado, o malware reúne e envia credenciais do usuário, como registros de chamadas / fotos / vídeos / documentos confidenciais para o invasor, sem o conhecimento do usuário.

Usando as informações coletadas, o invasor pode explorar o dispositivo e lançar qualquer outro ataque. Os invasores também podem fazer a engenharia social dos usuários para baixar e executar aplicativos fora das lojas de aplicativos oficiais. Aplicativos maliciosos podem danificar outros aplicativos e dados, enviando seus dados confidenciais para atacantes.

Problemas de sandbox de aplicativos

Sandbox ajuda os usuários móveis, limitando os recursos que um aplicativo usa no dispositivo móvel. No entanto, muitos aplicativos maliciosos podem superar isso, permitindo que o malware use todos os recursos de processamento do dispositivo e dados do usuário.

Sandbox seguro

É um ambiente onde cada aplicativo executa seus recursos e dados alocados para que os aplicativos sejam seguros e não possam acessar outros recursos e dados do aplicativo.

Vulnerable Sandbox

É um ambiente onde um aplicativo malicioso é instalado e ele explora a sandbox, permitindo a si mesmo acessar todos os dados e recursos.

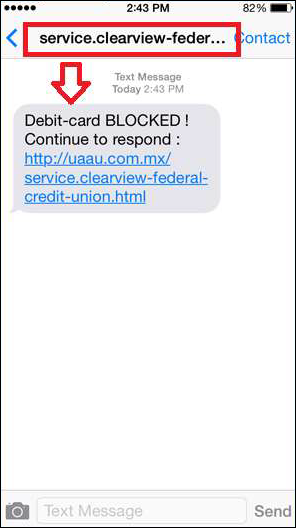

Dê uma olhada na imagem a seguir. Você pode ter recebido um SMS semelhante que parecia genuíno. Na verdade, depois de um pouco de análise, percebemos que não é genuíno. É um exemplo deSMS phishing.

Os links no SMS podem instalar malware no dispositivo do usuário ou direcioná-lo a um site malicioso, ou direcioná-lo a ligar para um número configurado para induzi-lo a divulgar informações pessoais e financeiras, como senhas, IDs de conta ou detalhes de cartão de crédito. Essa técnica é muito usada em crimes cibernéticos, pois é muito mais fácil enganar alguém para que ele clique em um link malicioso no e-mail do que tentar quebrar as defesas de um celular. No entanto, alguns SMS de phishing são mal escritos e parecem ser falsos.

Por que o phishing de SMS é eficaz?

O SMS Phishing é bem-sucedido porque brinca com o medo e a ansiedade dos usuários. SMS irracional instila medo na mente dos usuários. A maioria dos cenários tem a ver com o medo de perder dinheiro, como se alguém comprasse algo com seu cartão de crédito.

Outros casos incluem, o medo quando um SMS o acusa de fazer algo ilegal que você não fez. Ou um SMS informando sobre a possibilidade de ferir seus familiares. de sua família, etc.

Exemplos de ataques de phishing por SMS

Agora, vejamos alguns exemplos para entender os casos em que ocorre principalmente o phishing por SMS.

Exemplo 1

Geralmente, os golpistas usam e-mail para SMS para falsificar sua identidade real. Se você pesquisar no Google, poderá encontrar muitos recursos legítimos. Você acabou de pesquisar no google: e-mail para provedores de SMS.

Exemplo 2

O outro golpe clássico é a fraude financeira, que solicitará o PIN, nome de usuário, senha, detalhes do cartão de crédito, etc.

Exemplo 3

Ortografia e gramática ruim. Os cibercriminosos geralmente cometem erros gramaticais e ortográficos porque geralmente usam um dicionário para traduzir em um idioma específico. Se você notar erros em um SMS, pode ser um golpe.

Exemplo 4

O phishing de SMS tenta criar uma falsa sensação de urgência.

Exemplo 5

Os cibercriminosos costumam usar ameaças que comprometem sua segurança. O exemplo acima prova isso bem. No caso a seguir, o sujeito diz que você ganhou um presente.

Exemplo 6

Nesse caso, um SMS pede uma resposta para que eles possam verificar se o seu número é válido. Isso pode aumentar o número de spams de SMS em seu número.

Exemplo 7

Falsificação de sites ou empresas populares. Artistas de embuste usam o nome de grandes organizações que parecem estar conectadas a sites legítimos, mas na verdade levam você a sites de golpes falsos ou janelas pop-up de aparência legítima.

Prevenção e Soluções

Para nos protegermos de phishing de SMS, algumas regras devem ser mantidas em mente.

As empresas financeiras nunca pedem informações pessoais ou financeiras, como nome de usuário, senha, PIN ou números de cartão de crédito ou débito por mensagem de texto.

Os golpes de smishing tentam criar uma falsa sensação de urgência, solicitando uma resposta imediata. Mantenha a calma e analise o SMS.

Não abra links em mensagens de texto não solicitadas.

Não ligue para um número de telefone listado em uma mensagem de texto não solicitada. Você deve entrar em contato com qualquer banco, governo, agência ou empresa identificada na mensagem de texto usando as informações listadas em seus registros ou em páginas oficiais da web.

Não responda a mensagens de smishing, nem mesmo para pedir ao remetente para parar de contatá-lo.

Tenha cuidado ao fornecer seu número de celular ou outras informações em resposta a anúncios pop-up e ofertas de “teste grátis”.

Verifique a identidade do remetente e pergunte-se por que o remetente está pedindo suas informações.

Tenha cuidado com mensagens de texto de remetentes desconhecidos, bem como com mensagens de texto incomuns de remetentes que você conhece, e mantenha seu software e aplicativos de segurança atualizados.

Emparelhamento de dispositivos móveis em conexões abertas Bluetooth e Wi-Fi

Bluetooth é uma tecnologia de ondas de rádio semelhante, mas é projetada principalmente para se comunicar em distâncias curtas, menos de cerca de 10 m ou 30 pés. Normalmente, você pode usá-lo para baixar fotos de uma câmera digital para um PC, para conectar um mouse sem fio a um laptop, para conectar um fone de ouvido com viva-voz ao seu celular para que você possa falar e dirigir com segurança ao mesmo tempo, e em breve.

Para obter essa conexão, os dispositivos trocam o PIN uns dos outros, mas em geral, como tecnologia, não é seguro. É uma boa prática reparar os dispositivos após um período de tempo.

O que um hacker pode fazer com um dispositivo emparelhado?

- Tocar sons de chamada recebida

- Ativar alarmes

- Faça chamadas

- Pressione as teclas

- Ler contatos

- Leia SMS

- Desligue o telefone ou a rede

- Altere a data e hora

- Mude a operadora de rede

- Excluir aplicativos

Medidas de segurança para dispositivos Bluetooth

- Habilite a funcionalidade Bluetooth apenas quando necessário.

- Habilite a descoberta de Bluetooth apenas quando necessário.

- Mantenha os dispositivos emparelhados juntos e monitore o que está acontecendo nos dispositivos.

- Emparelhe dispositivos usando uma chave de acesso segura.

- Nunca insira senhas ou PINs quando solicitado inesperadamente para fazê-lo.

- Atualizar e corrigir regularmente dispositivos habilitados para Bluetooth.

- Remova os dispositivos emparelhados imediatamente após o uso.

Como muitos de nós sabemos, o software é desenvolvido pelo Google para dispositivos móveis com recursos de processamento para smartphones e tablets. Seu kernel é baseado em Linux. Seus aplicativos instalados são executados em uma sandbox. No entanto, muitos produtores lançaram seus antivírus para esse sistema operacional, como Kasperky, MCAfee e AVG Technologies. Mesmo que o aplicativo antivírus seja executado na sandbox, ele tem um limite para verificar o ambiente.

Alguns recursos do sistema operacional Android são os seguintes -

- Máquina virtual Dalvik otimizada para dispositivo móvel

- Banco de dados SQLite para dados estruturados

- Navegador integrado baseado no motor WebKit

- Suporte de diferentes formatos de mídia como áudio, imagens, vídeo

- Ambiente de desenvolvimento rico como emuladores (Bluestack), ferramentas de depuração

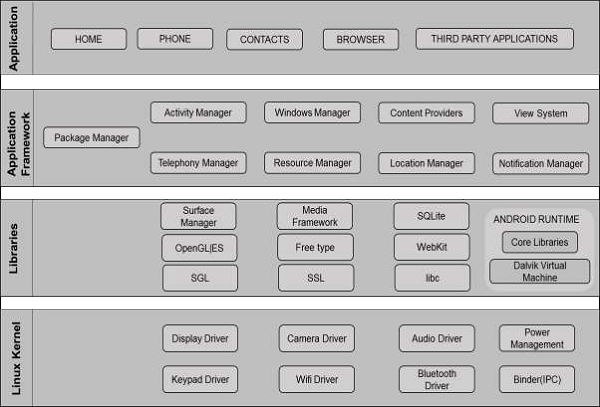

Arquitetura do sistema operacional Android

A imagem a seguir mostra a arquitetura geral do sistema operacional Android -

The first layer is Application, inclui aplicativos como SMS, calendários e outros aplicativos de terceiros.

The second layer is Application Framework, que inclui -

Sistema de visualização, que é para os desenvolvedores criarem caixas, linhas, grades, etc.

Os provedores de conteúdo permitem que os aplicativos acessem e usem dados de aplicativos de terceiros.

O gerenciador de atividades controla o ciclo de vida de um aplicativo.

O gerenciador de recursos aloca recursos para um aplicativo.

O gerenciador de notificações ajuda a mostrar notificações de aplicativos.

The third layer is libraries,qual é a parte mais importante. Ele utiliza a função do aplicativo, por exemplo, para armazenar dados em um banco de dados. É o SQLite que utiliza esta função.

The fourth layer is the Linux Kernel. Ele contém todos os drivers dos componentes de hardware, como câmera, wireless, armazenamento, etc.

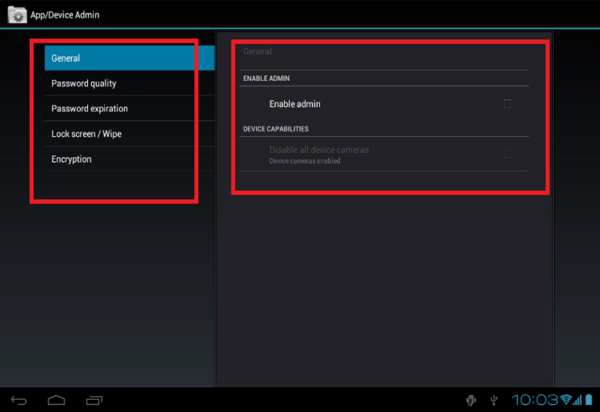

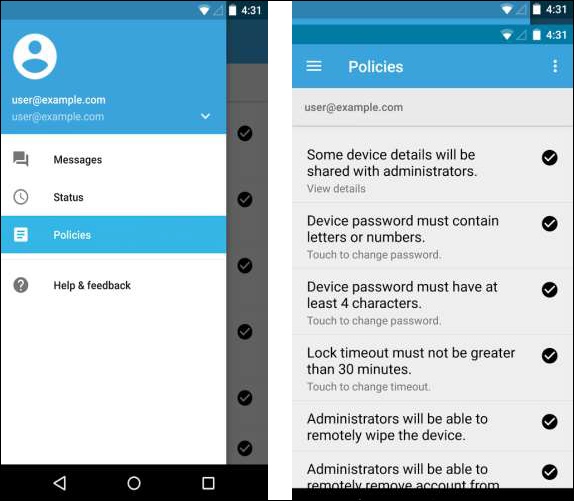

API de administração de dispositivos Android

A API de administração de dispositivos introduzida no Android 2.2 fornece recursos de administração de dispositivos no nível do sistema. Essas APIs permitem que os desenvolvedores criem aplicativos com reconhecimento de segurança que são úteis em configurações corporativas, nas quais os profissionais de TI exigem um controle avançado sobre os dispositivos dos funcionários.

Os aplicativos de administração do dispositivo são escritos usando a API de administração do dispositivo. Esses aplicativos de administração de dispositivo reforçam as políticas desejadas quando o usuário instala esses aplicativos em seu dispositivo. Os aplicativos integrados podem aproveitar as novas APIs para melhorar o suporte de troca.

Aqui estão alguns exemplos dos tipos de aplicativos que podem usar a API de administração de dispositivos -

- Clientes de email

- Aplicativos de segurança que fazem limpeza remota

- Serviços e aplicativos de gerenciamento de dispositivos

Os exemplos usados neste tutorial são baseados na amostra da API de administração de dispositivos, que está incluída nas amostras SDK (disponíveis por meio do Android SDK Manager) e localizada em seu sistema como

<sdk_root>/ApiDemos/app/src/main/java/com/example/android/apis/app/ DeviceAdminSample.java.

Aplicativo de amostra

Este aplicativo de amostra oferece uma demonstração dos recursos de administração do dispositivo. Ele apresenta aos usuários uma interface de usuário que permite habilitar o aplicativo de administração do dispositivo.

Depois que os usuários ativarem o aplicativo, eles podem usar os botões na interface do usuário para fazer o seguinte -

Defina a qualidade da senha.

Especifique os requisitos para a senha do usuário, como comprimento mínimo, o número mínimo de caracteres numéricos que ela deve conter e assim por diante.

Defina a senha. Se a senha não estiver de acordo com as políticas especificadas, o sistema retornará um erro.

Defina quantas tentativas de senha podem ocorrer antes que o dispositivo seja apagado (ou seja, restaurado às configurações de fábrica).

Defina em quanto tempo a senha irá expirar.

Defina o comprimento do histórico de senha (o comprimento refere-se ao número de senhas antigas armazenadas no histórico). Isso evita que os usuários reutilizem uma das últimas senhas que usaram anteriormente.

Especifique que a área de armazenamento deve ser criptografada, se o dispositivo for compatível.

Defina a quantidade máxima de tempo inativo que pode decorrer antes que o dispositivo seja bloqueado.

Faça o dispositivo bloquear imediatamente.

Limpe os dados do dispositivo (ou seja, restaure as configurações de fábrica).

Desative a câmera.

Rooting é uma palavra que vem da sintaxe do Linux. Significa o processo que dá aos usuários superprivilégio sobre o telefone celular. Depois de passar e concluir este processo, os usuários podem ter controle sobre as CONFIGURAÇÕES, RECURSOS e DESEMPENHO de seu telefone e podem até mesmo instalar softwares que não são suportados pelo dispositivo. Em palavras simples, isso significa que os usuários podem alterar ou modificar facilmente o código do software no dispositivo.

O root permite que todos os aplicativos instalados pelo usuário executem comandos privilegiados, como -

Modificação ou exclusão de arquivos de sistema, módulo, firmware e kernels

Removendo aplicativos pré-instalados da operadora ou do fabricante

Acesso de baixo nível ao hardware que normalmente não está disponível para os dispositivos em sua configuração padrão

As vantagens do enraizamento são -

- Performance melhorada

- Wi-Fi e tethering de Bluetooth

- Instale aplicativos no cartão SD

- Melhor interface de usuário e teclado

O root também traz muitos riscos de segurança e outros riscos ao seu dispositivo, como -

- Tirando o dispositivo

- Infecção por malware

- Anula a garantia do seu telefone

- Baixo desempenho

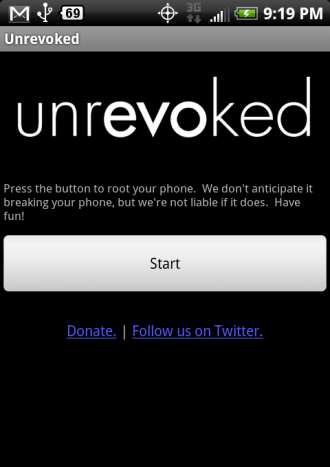

Android Rooting Tools

Como o sistema operacional Android é de código aberto, as ferramentas de root que podem ser encontradas na Internet são muitas. No entanto, iremos listar apenas alguns deles -

Universal Androot

Você pode baixar de https://www.roidbay.com

Não revogado

Não revogado disponível em https://unrevoked.com

Fazendo root em telefones Android usando SuperOneClick Rooting

SuperOneClick é uma das melhores ferramentas projetadas especialmente para fazer o root de um telefone Android.

Vamos ver como usá-lo e fazer root em um telefone Android -

Step 1 - Conecte e conecte seu dispositivo Android ao computador com um cabo USB.

Step 2 - Instale o driver para o dispositivo Android, se solicitado.

Step 3 - Desconecte e reconecte, mas desta vez selecione Carregar apenas para garantir que o cartão SD do telefone não esteja montado no PC.

Step 4 - Vá para Configurações → Aplicativos → Desenvolvimento e ative a Depuração USB para colocar seu Android no modo Depuração USB.

Step 5 - Execute SuperOneClick.exe que você baixou de http://superoneclick.us/.

Step 6 - Clique no botão Root.

Step 7 - Espere algum tempo até ver a mensagem "Executando um teste Su com sucesso!"

Step 8 - Confira os aplicativos instalados em seu telefone.

Step 9 - Ícone de superusuário significa que agora você tem acesso root.

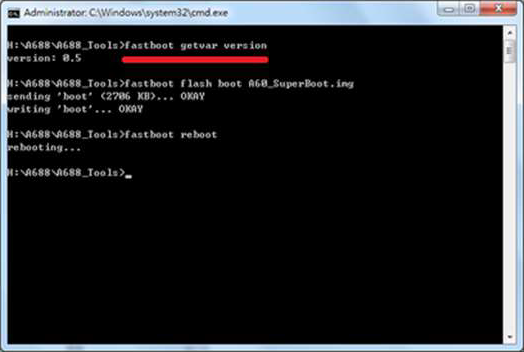

Como fazer root em telefones Android usando Superboot

Superboot é um boot.img. Ele é projetado especificamente para fazer root em telefones Android. Ele enraíza os telefones Android quando são inicializados pela primeira vez. A seguir estão as etapas

Step 1 - Baixe e extraia os arquivos Superboot de -

http://loadbalancing.modaco.com

Step 2 - Coloque seu telefone Android no modo bootloader -

Step 3 - Desligue o telefone, remova a bateria e conecte o cabo USB.

Step 4 - Quando o ícone da bateria aparecer na tela, coloque a bateria novamente.

Step 5- Agora toque no botão Liga / desliga enquanto mantém pressionada a tecla Câmera. Para telefones Android com trackball: desligue o telefone, pressione e segure o trackball e ligue o telefone novamente.

Step 6 - Dependendo do sistema operacional do seu computador, siga um destes procedimentos.

Windows - Clique duas vezes em install-superboot-windows.bat.

Mac- Abra uma janela de terminal para o diretório que contém os arquivos e digite chmod + x. Install-superboot-mac.sh "seguido por ./install-superboot-mac.sh.

Linux- Abra uma janela de terminal para o diretório que contém os arquivos e digite chmod + x. Install-superboot-linux.sh "seguido por ./install-superboot-linux.sh.

Step 7 - O seu dispositivo Android foi enraizado.

Trojan Android

ZitMo (ZeuS-in-the-Mobile)

Zitmo se refere a uma versão do malware Zeus que visa especificamente dispositivos móveis. É um cavalo de Tróia de malware projetado principalmente para roubar detalhes de bancos online dos usuários. Ele contorna a segurança do aplicativo de banco móvel simplesmente encaminhando as mensagens SMS do celular infectado para um celular de comando e controle de propriedade de cibercriminosos. As novas versões do Android e do BlackBerry agora adicionaram recursos semelhantes aos de botnet, como permitir que os cibercriminosos controlem o cavalo de Tróia por meio de comandos de SMS.

FakeToken e TRAMP.A

O FakeToken rouba ambos os fatores de autenticação (senha da Internet e mTAN) diretamente do dispositivo móvel.

Distribution Techniques- Por meio de e-mails de phishing fingindo serem enviados pelo banco visado. Injetando páginas da web de computadores infectados, simulando um aplicativo de segurança falso que, presumivelmente, evita a interceptação de mensagens SMS, gerando um certificado digital exclusivo com base no número de telefone do dispositivo. Injetar uma página de phishing que redireciona os usuários a um site que finge ser um fornecedor de segurança e que oferece o "eBanking SMS Guard" como proteção contra "interceptação de mensagens SMS e clonagem de cartão SIM de celular".

Fakedefender e Obad

Backdoor.AndroidOS.Obad.a é um Trojan Android conhecido por sua capacidade de executar várias funções diferentes, como, mas não se limitando a, executar comandos remotamente no console, enviar mensagens SMS para números premium, baixar outro malware e até instalar malware em um dispositivo infectado apenas para enviá-lo a outra pessoa por meio de comunicação Bluetooth. O Trojan Backdoor.AndroidOS.Obad.a Android é uma ameaça traiçoeira que é executado em segundo plano, sem uma interface comum ou acesso de front-end.

FakeInst e OpFake

Android / Fakeinst.HB é um clone reformulado de um popular jogo de corrida gratuito. Ao contrário do original, o clone reembalado exige que o usuário pague uma taxa, supostamente para "acessar níveis de jogo mais altos".

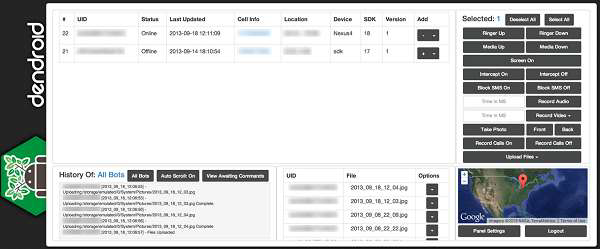

AndroRAT e Dendoroid

É uma ferramenta de administração remota (RAT) gratuita do Android conhecida como AndroRAT (Android.Dandro) e que se acreditava ser o primeiro fichário de APK de malware. Desde então, vimos imitações e evoluções de tais ameaças no cenário de ameaças. Uma dessas ameaças que está fazendo ondas em fóruns clandestinos é chamada Dendroid (Android.Dendoroid), que também significa uma palavra - algo é parecido com uma árvore ou tem uma estrutura ramificada.

Hoje em dia, os aparelhos celulares estão substituindo os computadores em alguns casos especiais e daí vem a preocupação dos usuários e administradores de sistema em restringir os direitos ao aplicativo ou ao usuário. Por isso, protegemos os computadores de serem infectados instalando antivírus para prevenir qualquer situação desagradável possível, em que alguns dados sejam perdidos ou se tornem públicos.

A seguir estão algumas recomendações para proteger nossos dispositivos móveis -

- Habilite a tela de bloqueio para não ser diretamente acessível por terceiros.

- Mantenha o sistema operacional atualizado e atualize os aplicativos o tempo todo.

- Baixe aplicativos que são oficialmente marcados pelo Google ou de sites genuínos que oferecem este aplicativo.

- Não faça root em dispositivos Android.

- Instale e atualize o aplicativo antivírus no dispositivo Android.

- Não baixe arquivos de pacote do Android diretamente.

- Use protetores de Android que permitem definir a senha para e-mail, SMS, etc.

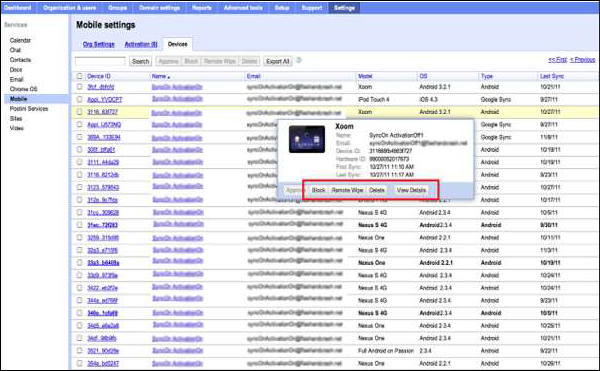

Política de dispositivos do Google Apps

O aplicativo Google Apps Device permite que um administrador de domínio do Google Apps defina políticas de segurança para dispositivos Android. Este aplicativo está disponível apenas para contas empresariais, governamentais e educacionais, o que permite que os administradores de TI remotamente implementem políticas e as apliquem. Além disso, ajuda a localizar dispositivos móveis e bloqueá-los.

Serviço de limpeza remota

O Serviço de limpeza remota é um serviço que permite aos administradores redefinir ou apagar as informações do dispositivo perdido ou roubado. Para aproveitar este serviço, o dispositivo deve instalar o Google Sync ou a Política de dispositivos. Isso também pode excluir todas as informações no dispositivo, como e-mail, calendário, contatos, etc., mas não pode excluir os dados armazenados no cartão SD do dispositivo. Quando esse serviço conclui sua tarefa, ele avisa o usuário com uma mensagem em confirmação da função de exclusão.

Siga estas etapas para habilitar essa configuração para usuários -

Step 1- Faça login no console do Google para administradores

Step 2 - Clique em Gerenciamento de dispositivos → Celular → Configurações de gerenciamento de dispositivos

Step 3 - Marque a caixa Permitir que o usuário limpe o dispositivo remotamente.

Step 4 - Clique em Salvar alterações.

Você pode aplicar essa configuração a toda a organização ou por unidade organizacional para habilitar a limpeza remota para apenas um grupo específico de usuários.

Uma vez ativado, um usuário pode limpar remotamente seu dispositivo seguindo estas etapas:

Step 1 - Vá para o My Devicespágina. O usuário precisará inserir sua senha para acessar esta página, mesmo se já estiver conectado à sua conta.

Step 2 - Clique em Limpar dispositivo.

Uma janela é exibida com este texto de aviso: Isso apagará todos os aplicativos e dados pessoais do seu dispositivo. Tudo o que não foi sincronizado será perdido. Tem certeza de que deseja continuar?

Step 3 - Clique em Confirmar para limpar o dispositivo.

A seguir está o Console do Administrador -

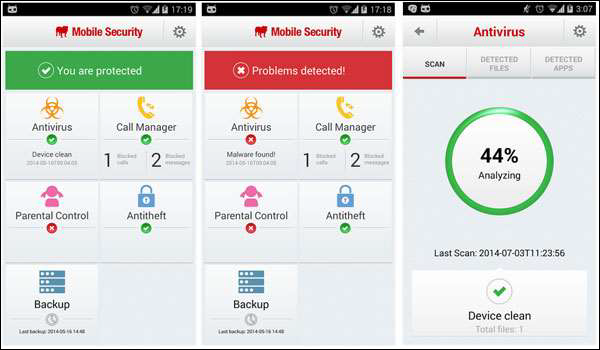

Neste capítulo, discutiremos as ferramentas de segurança do Android, principalmente aquelas destinadas à proteção contra instalação e downloads de malware.

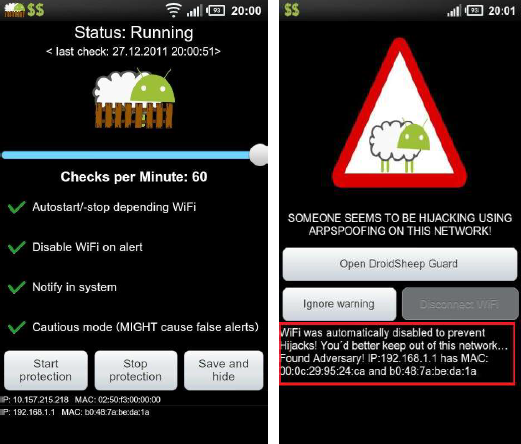

DroidSheep Guard

O DroidSheep Guard monitora a tabela ARP do seu telefone e avisa você por meio de alertas pop-up, caso detecte entradas maliciosas. Ele pode desabilitar instantaneamente uma conexão Wi-Fi para proteger suas contas. Isso pode proteger contra todos os ataques baseados em ARP, como DroidSheep e Faceniff, ataques man-in-middle, ataques feitos à mão, etc. Você pode usar contas do Facebook, eBay, Twitter e Linkedln em Wi-Fi público com segurança. Para baixar o DroidSheep Guard, vá parahttp://droidsheep.de/

TrustGo Mobile Security e Sophos Mobile Security

Este é um dos melhores antivírus de segurança gratuitos e pode ser baixado através do Google Play. O TrustGo fornece a lista usual de ferramentas antirroubo junto com proteção contra malware e um sistema de certificação de aplicativos interessante, fornecendo informações sobre os aplicativos antes de baixá-los. Sua página oficial éhttps://www.trustgo.com/

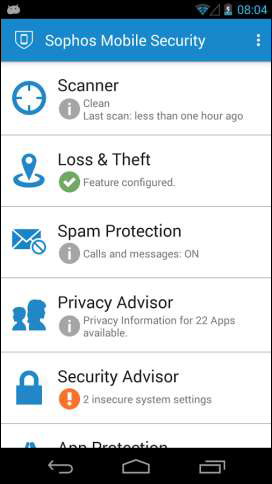

Sofo

Usando a inteligência ao minuto da SophosLabs, verifica automaticamente os aplicativos à medida que você os instala. Essa funcionalidade antivírus ajuda a evitar software indesejável, que pode levar à perda de dados e custos inesperados. Ele também protege seu dispositivo contra ataques via USSD ou outros códigos especiais.

Se o seu dispositivo for perdido ou roubado, um bloqueio ou limpeza remota protegerá suas informações pessoais. Isso pode ser baixado do seguinte link do Google Play -

https://play.google.com/store/apps/details?id=com.sophos.smsec&hl=en

Sua página oficial é - https://www.sophos.com/en-us.aspx

Segurança 360 e Avira Antivirus Security

Com a confiança de 200 milhões de usuários, o 360 Security é o único acelerador de velocidade e aplicativo antivírus tudo-em-um que otimiza seus aplicativos de fundo, espaço de memória, arquivos de lixo (cache) e energia da bateria, enquanto mantém seu dispositivo protegido contra vírus e Trojan. Pode ser baixadohttps://play.google.com/store/apps/details?id=com.qihoo.security

Avira Antivirus Security para Android é outro antivírus que pode ser baixado de https://play.google.com/store/apps/details?id=com.avira.android

Possui os seguintes recursos -

- Protege seus dispositivos (smartphones, tablets, phablets) de malware.

- Localiza seu telefone perdido ou roubado.

- Protege seus dados privados (fotos, SMS, etc.) contra roubo.

- Monitora como cada aplicativo coleta dados confidenciais.

- Bloqueia o acesso não autorizado a outros aplicativos instalados em seu dispositivo.

- Luzes nos recursos do sistema, para ajudar a economizar energia da bateria.

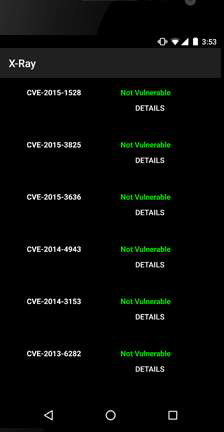

Scanner de vulnerabilidade do Android: raio-x

O X-Ray verifica seu dispositivo Android para determinar se há vulnerabilidades que permanecem sem correção por sua operadora. Ele apresenta uma lista de vulnerabilidades que é capaz de identificar e permite que você verifique a ocorrência de vulnerabilidades em seu dispositivo. Isso é atualizado automaticamente com a capacidade de verificar novas vulnerabilidades à medida que são descobertas e divulgadas.

O X-Ray tem informações detalhadas sobre uma classe de vulnerabilidades conhecidas como privilege escalation vulnerabilities. Essas vulnerabilidades podem ser exploradas por um aplicativo malicioso para obter privilégios de root em um dispositivo e executar ações que normalmente seriam restritas pelo sistema operacional Android. O X-Ray é instalado diretamente (por meio de um APK) e não por meio da Google Play Store.

Ferramentas de rastreamento de dispositivos Android

As ferramentas de rastreamento do Android são ferramentas que nos ajudam a encontrar nossos dispositivos móveis perdidos. Alguns deles são -

Encontre meu telefone

Envie uma mensagem de texto para o telefone e ele enviará uma mensagem de texto com sua localização atual ou fará com que toque bem alto se estiver em algum lugar próximo. Proteja seus e-mails, mensagens de texto, fotos, notas, calendário e muito mais, limpando remotamente seu telefone com SMS. Controle o cartão SIM do seu telefone. Ele pode ser baixado do seguinte link -

https://play.google.com/store/apps/details?id=com.mango.findmyphone3

Prey Anti-Theft

O Prey permite que você monitore seu laptop, telefone ou tablet se ele for roubado ou perdido. Suporta geolocalização. É um software leve e de código aberto que oferece controle total e remoto, 24 horas por dia, 7 dias por semana. Sua página oficial éhttps://preyproject.com/ e pode ser baixado de https://play.google.com/store/apps/details?id=com.prey

iOS é o sistema operacional da Apple mobile estabelecido para seus iPhones. Ele mantém e sustenta outros dispositivos Apple, como iPod Touch, iPad e Apple TV. Usando o Mac OS X, o sistema operacional iOS é fabricado.

A interface do usuário é baseada no conceito de manipulação direta, usando gestos multitoque. Ele tem muitas outras opções e recursos com os quais o trabalho diário se torna mais fácil e pode ser atualizado no seu iPhone, iPad ou iPod Touch usando Wi-Fi e outras redes sem fio.

Jailbreaking iOS

Jailbreaking é assumir o controle do sistema operacional iOS que é usado em dispositivos Apple, em palavras simples, a simetria do Rooting em dispositivos Android. Ele remove o dispositivo das dependências de aplicativos de origem exclusivos da Apple e permite que o usuário use aplicativos de terceiros não disponíveis na loja de aplicativos oficial.

Isso é realizado com a instalação de um conjunto modificado de patches de kernel que permite executar aplicativos de terceiros não assinados pelo fornecedor do sistema operacional. Ele é usado para adicionar mais funcionalidade aos gadgets padrão da Apple. Ele também pode fornecer acesso root ao sistema operacional e permitir o download de aplicativos, temas, extensões, etc. de terceiros. Isso remove as restrições da sandbox, que permite que aplicativos maliciosos acessem recursos e informações móveis restritos.

O jailbreak, assim como o root, também traz alguns riscos de segurança para o seu dispositivo -

- Anula a garantia do seu telefone

- Baixo desempenho

- Tirando o dispositivo

- Infecção por malware

Tipos de Jailbreaking

Quando o dispositivo começa a inicializar, ele carrega o próprio iOS da Apple e, para instalar aplicativos de terceiros, o dispositivo deve ser quebrado e ter o kernel corrigido toda vez que for ligado. Existem três tipos de métodos de desbloqueio usados.

Exploit iBoot

Um jailbreak do iBoot permite o acesso ao sistema de arquivos e ao nível do iboot. Este tipo de exploit pode ser semi-tethered se o dispositivo tiver uma nova boot-rom. Isso é usado principalmente para reduzir os controles de baixo nível do iOS. Esse método de exploração usa a ajuda do iBoot para desvincular o dispositivo de assinatura de código e, em seguida, o cliente pode baixar os aplicativos necessários. Usando este método, os usuários configuram o celular para aceitar firmware personalizado e provavelmente fazer mais jailbreak.

Userland Exploit

Um jailbreak userland permite acesso em nível de usuário, mas não permite acesso em nível de iboot. Esse tipo de exploração não pode ser amarrado, pois não pode ter loops de modo de recuperação. Eles podem ser corrigidos pela Apple. Os exploits userland usam uma lacuna no aplicativo do sistema para obter o controle desse aplicativo. O exploit pode apenas dar controle ao sistema de arquivos. Este tipo de exploração pode acessar código não vital no aplicativo e é amigável e independente de plataforma.

Bootrom Exploit

Um jailbreak de bootrom pode quebrar todas as autenticações de baixo nível, como fornecer sistema de arquivos, iBoot e acesso NOR (logotipos de inicialização personalizados). Este processo encontra uma brecha no aplicativo para descartar os cheques de assinatura. Não pode ser corrigido pela Apple. Um jailbreak bootrom permite acesso em nível de usuário e acesso em nível de iBoot. Eles não podem ser corrigidos pela Apple.

Técnicas de Jailbreak

Existem dois tipos de técnicas de Jailbreak.

Jailbreaking Untethered

Jailbreak untethered é uma técnica de reinicializar o dispositivo móvel sem conectá-lo ao sistema toda vez que for inicializado. Se a bateria do dispositivo estragar, após a troca inicializa normalmente. As ferramentas para isso são PwnageTool, Greenpois0n, Sn0wbreeze e Limera1n.

Jailbreaking amarrado

Se o dispositivo começar a fazer backup por conta própria, ele não terá mais um kernel corrigido e pode travar em um estado parcialmente iniciado. Para que ele inicie completamente e com um kernel corrigido, ele essencialmente deve ser "desbloqueado novamente" com um computador (usando o recurso "boot tethered" de uma ferramenta de desbloqueio) cada vez que for ligado.

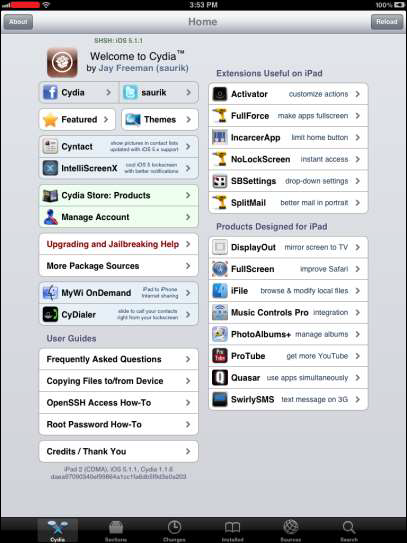

Plataforma de aplicativo para dispositivos desbloqueados: Cydia

Cydia é um dispositivo de desbloqueio que pode ser baixado de https://cydia.saurik.com/. Ajuda os usuários do iOS a instalar outros aplicativos de terceiros. Cydia tem diferentes extensões, temas, recursos e personalizações.

É um front-end gráfico para Advanced Packaging Tool (APT) com o sistema de gerenciamento de pacotes dpkg, o que significa que os pacotes disponíveis no Cydia são fornecidos por um sistema descentralizado de repositórios (também chamados de fontes) que listam esses pacotes.

Ferramentas de desbloqueio

Algumas outras ferramentas de desbloqueio são as seguintes -

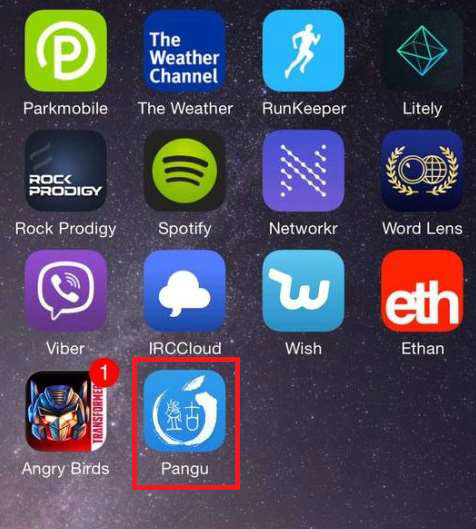

Pangu

A Equipe Pangu consiste em vários pesquisadores de segurança sênior e se concentra na pesquisa de segurança móvel. É conhecido pelos vários lançamentos de ferramentas de jailbreak para iOS 7 e iOS 8 em 2014. O Team Pangu compartilha conhecimento de forma proativa com a comunidade e apresenta as pesquisas mais recentes em conferências de segurança conhecidas, incluindo BlackHat, CanSecWest e Ruxcon. Ele pode ser baixado dehttp://en.pangu.io/

Redsn0w

Redsn0w pode ser baixado de http://blog.iphone-dev.org/ e funciona em diferentes versões de firmware.

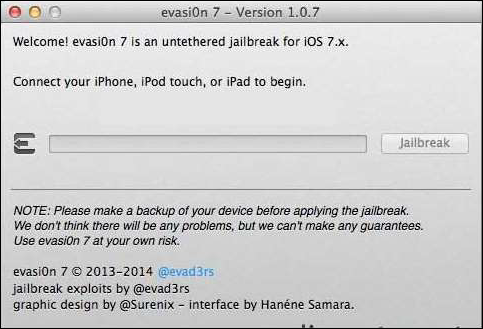

evasi0n7 e GeekSn0w

evasi0n7 como uma ferramenta de desbloqueio é compatível com todos os modelos de iPhone, iPod touch, iPad e iPad mini executando iOS 7.0 a 7.0.6 (dispositivos que foram atualizados Over The Air [OTA] devem ser restaurados com o iTunes primeiro). Sua página oficial éhttp://evasi0n.com/

GeekSn0w é um utilitário de jailbreak do iOS 7.1.2 popular que se baseia no projeto opensn0w do winocm e no exploit limera1n do Geohot. GeekSn0w pode desbloquear todos os modelos do iPhone 4 no firmware público mais recente da Apple, iOS 7.1.2. Sua página oficial éhttp://geeksn0w.it/

Sn0wbreeze e PwnageTool

Sn0wBreeze é uma ferramenta de desbloqueio que existe desde a geração do firmware iOS 3 e continua a ser mantida por seu desenvolvedor iH8Sn0w. Sua página oficial éhttp://www.ih8sn0w.com/

PwnageTool pode ser baixado de http://blog.iphone-dev.org/ e funciona em diferentes versões de firmware.

Limera1n e Blackra1n

Limera1n pode ser baixado de http://limera1n.com/

Blackra1n é a solução de jailbreak do geohot para iPhone. Ele pode ser baixado dehttp://blackra1n.com/

Vamos ver algumas das diretrizes a serem seguidas com base nas melhores práticas sobre como proteger um iOS.

- Não acesse os serviços da web em uma rede comprometida.

- Instale apenas aplicativos confiáveis em dispositivos iOS.

- Configure-o para limpar dados em caso de perda.

- Use o recurso de bloqueio para bloquear o iPhone.

- Desative o JavaScript e complementos dos navegadores da web.

- Use dispositivos iOS em uma rede Wi-Fi que você conhece e que não é gratuita.

- Não abra links ou anexos de fontes desconhecidas.

- Altere a senha padrão da senha raiz do iPhone.

Nas seções a seguir, discutiremos duas ferramentas populares amplamente utilizadas para rastrear iPhones iOS.

Encontre meu iphone

O primeiro recomendaria Find My iPhone. Ele pode ser baixado dehttps://itunes.apple.com mas, para localizar seu telefone, você precisará de um ID da Apple para fazer login em iCloud.com ou usar o aplicativo Find My iPhone.

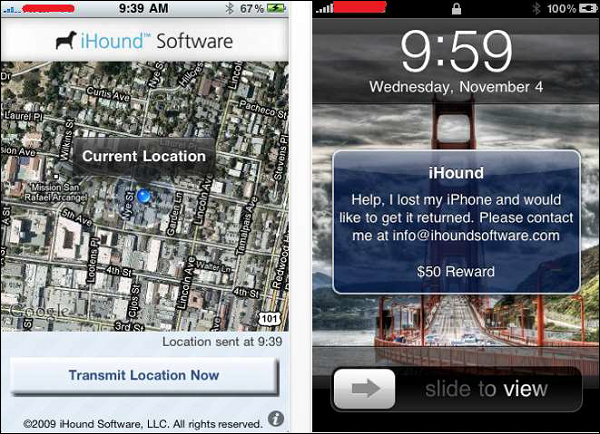

iHound

iHound é uma ferramenta de rastreamento de dispositivo iOS que permite que você rastreie seu dispositivo simplesmente ligando o iHound, minimizando-o e deixando-o funcionar. Pode ser encontrado emhttps://www.ihoundsoftware.com/

Este é um sistema operacional desenvolvido pela Microsoft para telefones celulares com recursos de processamento. Você pode compartilhar calendários, listas e fotos. Também se baseia em One Note, para que você também possa compartilhar fotos em listas. Você pode convidar pessoas que não possuem Windows Phone para entrar em sua sala, a experiência será mais limitada, o compartilhamento de calendários foi um dos recursos destacados.

SkyDrive sincroniza seus documentos de escritório em todos os seus dispositivos, e você obtém 7 GB de armazenamento gratuito

Diretrizes para proteger dispositivos Windows OS

A seguir estão algumas das diretrizes práticas para proteger telefones celulares. A lista é baseada nas melhores práticas. Nem sempre são obrigatórios, nem essas regras universais.

- Bloquear a tela

- Baixe aplicativos apenas de fontes confiáveis.

- Mantenha seu telefone atualizado com atualizações de segurança WP8

- Use o software Zune para desktop para fazer backup dos dados do dispositivo

- Tente se conectar a redes Wi-Fi seguras

- Configurar senhas para tela de bloqueio WP8

- Proteja seu SIM WP8 (Módulo de Identidade do Assinante) com um PIN.

Ferramenta de rastreamento de dispositivos do sistema operacional Windows

FollowMee GPS Tracker

FollowMee é um rastreador GPS para Windows phone 8. O dispositivo é rastreável a qualquer hora e em qualquer lugar. Quando você instala este aplicativo em um dispositivo que deseja rastrear, ele registra silenciosamente sua localização (GPS, WiFi ou triangulação celular) periodicamente e carrega no servidor seguro. Para monitorar a localização do seu dispositivo rastreado, basta navegar até este site em qualquer navegador (desktop ou celular).

Usando este aplicativo rastreador GPS, você pode seguir o paradeiro de seus filhos ou outros membros da família. Você também pode usá-lo para fins comerciais. Você pode usá-lo para rastrear seus funcionários, dispositivos móveis da empresa ou sua frota.

BlackBerry OS é um sistema operacional móvel proprietário desenvolvido pela Research in Motion para sua linha de smartphones e dispositivos portáteis BlackBerry. Inclui uma estrutura de aplicativo de terceiros baseada em Java que implementa J2ME Mobile Information Device Profile v2 (MIDP2) e Connected Limited Device Configuration (CLDC), bem como uma série de APIs específicas de RIM.

Alguns dos recursos do BlackBerry incluem -

- Suporte nativo para e-mail corporativo

- Servidor empresarial BlackBerry

- BlackBerry messenger

- Serviço de internet BlackBerry

- Cliente de e-mail BlackBerry

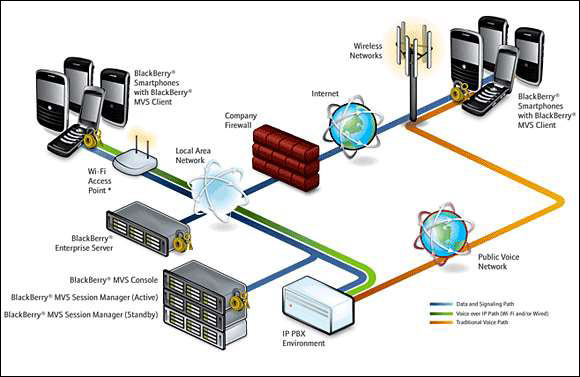

Arquitetura da solução BlackBerry Enterprise

A solução Blackberry Enterprise permite que os usuários móveis acessem sem fio os e-mails de sua organização e outros aplicativos essenciais aos negócios, de forma segura. A arquitetura da solução BlackBerry Enterprise é composta por seis elementos vitais. Eles são -

- BlackBerry Enterprise Server

- Blackberry Mobile Data System

- Smartphones BlackBerry

- Software BlackBerry Connect

- Programa Blackberry Alliance

- Serviços de solução BlackBerry

O servidor corporativo, junto com sistemas de colaboração e mensagens corporativas, fornece acesso de e-mail aos usuários móveis, mensagens instantâneas corporativas e ferramentas de gerenciamento de informações pessoais. Firewalls mal configurados aumentam o risco de ataques. A Web, o banco de dados e o servidor de aplicativos contêm vulnerabilidades. Se o invasor detectar essas vulnerabilidades, ele poderá facilmente realizar um ataque e assumir o controle de todo o servidor.

Vetores de ataque do BlackBerry

O BlackBerry enfrenta muitos ataques, uma vez que existem muitas ferramentas e métodos novos disponíveis para encontrar vulnerabilidades potenciais presentes nos dispositivos BlackBerry. Os vetores de ataque atraem os usuários para baixar software malicioso em seus celulares. Encontrar vulnerabilidades de sites usando ferramentas, etc. são as poucas técnicas usadas por um invasor para realizar ataques em dispositivos BlackBerry. Além dessas técnicas, existem muitos outros vetores de ataque que permitem que invasores lancem ataques em BlackBerrys que incluem -

- Assinatura de código malicioso

- Manipulações de Memória e Processos

- Exploits de email

- Vulnerabilidades de conexões TCP / IP

- Blackberry Malwares

- Explorações de arquivo JAD

- Explorações de serviço de mensagens curtas (SMS)

- Ataques de dados PIM

- Ataques de telefonia

Assinatura de código malicioso

Um aplicativo BlackBerry deve ser assinado pela RIM para obter acesso total às APIs do sistema operacional. Se uma assinatura necessária estiver faltando ou o aplicativo for alterado após a assinatura, a JVM recusará / restringirá o acesso da API ao aplicativo ou falhará em tempo de execução com uma mensagem de erro. Os invasores podem obter chaves de assinatura de código anonimamente usando cartões de crédito pré-pagos e detalhes falsos, assinar um aplicativo malicioso e publicá-lo no mundo dos aplicativos BlackBerry. Os invasores também podem comprometer o sistema de um desenvolvedor para roubar chaves de assinatura de código e senhas para descriptografar as chaves criptografadas.

Explorações de arquivo JAD e manipulações de memória / processos

Os arquivos JAD incluem os atributos de um aplicativo Java, como descrição do aplicativo e detalhes e tamanho do fornecedor, e fornecem a URL de onde o aplicativo pode ser baixado. É usado como uma forma padrão de fornecer instalação Over The Air (OTA) de aplicativos Java em dispositivos móveis J2ME. Os invasores podem usar especialmente criados.jad arquivos com informações falsificadas e induzem os usuários a instalar aplicativos maliciosos.

Explorações de serviço de mensagens curtas (SMS)

Os usuários regulares de PC são mais propensos a serem alvos de taxas premium dialersaplicativos que conectam o modem do usuário a um número de telefone com tarifa premium, o que resulta em mais contas do provedor de serviços do que o esperado. O mesmo mecanismo é aplicado no BlackBerry, mas não usa SMS com tarifa premium.

Exploits de email

No celular BlackBerry, todos os e-mails são enviados, recebidos e lidos no net.rim.blackberry.api.mailpacote e este pacote pode ser usado apenas em aplicativos assinados. O serviço de anexos do BlackBerry oferece suporte apenas a arquivos com extensões como .doc, .pdf, .txt, .wpd, .xls e .ppt, mas pode enviar qualquer tipo de arquivo por e-mail. Um anexo com arquivotype .cod não é compatível com BlackBerry.

Ataques de dados PIM

Os dados de gerenciamento de informações pessoais (PIM) no banco de dados PIM de um dispositivo BlackBerry incluem catálogos de endereços, calendários, tarefas e informações de blocos de notas. Os invasores podem criar aplicativos mal-intencionados assinados que leem todos os dados do PIM e os enviam a um invasor usando diferentes mecanismos de transporte. Os aplicativos maliciosos também podem excluir ou modificar os dados do PIM.

Vulnerabilidades de conexões TCP / IP

Se o firewall do dispositivo estiver desativado, os aplicativos assinados podem abrir conexões TCP sem que o usuário seja solicitado. Aplicativos maliciosos instalados no dispositivo podem criar uma conexão reversa com o invasor, permitindo que ele utilize o dispositivo infectado como um proxy TCP e ganhe acesso aos recursos internos da organização. Os invasores também podem explorar a conexão TCP reversa para backdoors e executar vários ataques maliciosos de coleta de informações.

A seguir estão algumas das diretrizes práticas para proteger os dispositivos BlackBerry. A lista é baseada nas melhores práticas e essas não são regras universais.

- Mantenha um mecanismo de monitoramento para infraestrutura de rede no BlackBerry Enterprise Network.

- Use o BlackBerry Protect ou outros aplicativos de segurança para proteger dados confidenciais.

- Use o recurso de proteção de conteúdo para proteger dados na BlackBerry Enterprise Network.

- Use criptografia de senha para proteger arquivos em dispositivos BlackBerry.

- Habilite a criptografia de cartão SD / cartão de mídia para proteger os dados.

- As empresas devem seguir uma política de segurança para gerenciar dispositivos BlackBerry.

- Desative os aplicativos desnecessários do BlackBerry Enterprise Network.

- Fornece treinamento sobre conscientização de segurança e ataques a dispositivos portáteis na BlackBerry Enterprise Network.

Ferramentas de rastreamento de dispositivos BlackBerry

Rastreador móvel

MobileTracker é o dispositivo de rastreamento móvel para BlackBerry. É uma versão comercial e pode ser baixado em -http://www.skylab-mobilesystems.com/en/products/mobiletracker_blackberry.html

Alguns dos recursos são -

- Registra facilmente tracklogs e visualiza-os no Google Earth ou publica-os com o Google Maps.

- Grava uma trilha de GPS.

- A elevação e o tempo podem ser rastreados.

- Fácil gravação de tracklog com um clique.

- Extensas informações estatísticas e rastreamento de histórico.

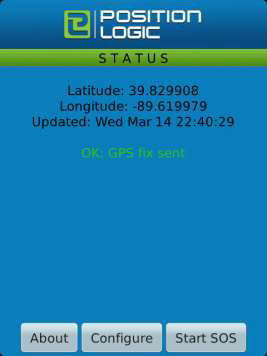

Posição Logic Blackberry Tracker

O rastreador Position Logic Blackberry pode ser baixado de - https://www.positionlogic.com

Alguns dos recursos são -

- Rastreamento GPS de baixo custo

- Supervisão individual aprimorada

- Elimina trabalhos colaterais

- Reduz perdas por roubo

- Aumenta a responsabilidade do funcionário

- Fácil implantação, instalação e provisionamento de licença

Spyware móvel

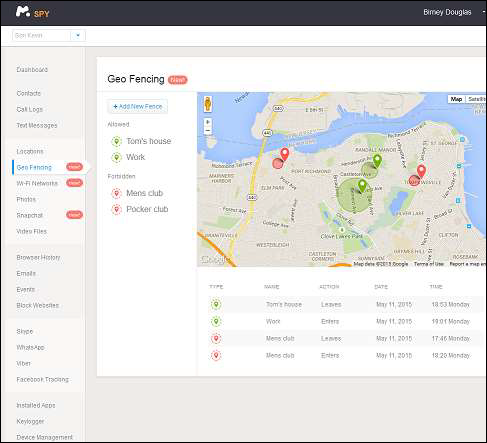

mSpy

mSpy é um software espião para impedir que seus filhos façam coisas sem você saber. Eles farão você desejar poder rastrear um celular sem eles saberem, apenas para ter certeza de que eles não agirão mal. Quer seja sair com os amigos errados ou causar problemas, você pode querer transformar o celular deles em um telefone espião. Ele pode ser baixado e comprado emhttps://www.mspy.com/blog/mspy-for-blackberry-your-kids-nanny/

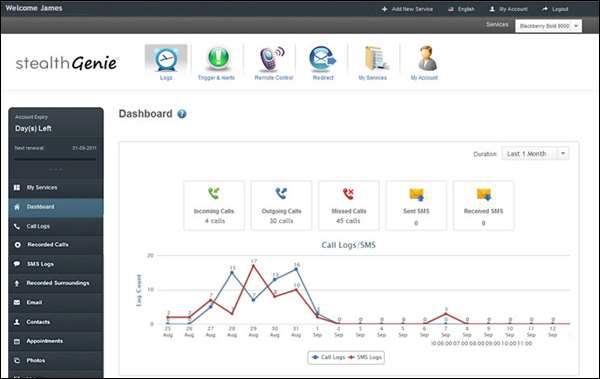

StealthGenie

StealthGenie é outro spyware e é um pacote espião de celular rico em recursos e fácil de usar para monitorar todas as atividades em smartphones rodando em Android, iOS (iPhone) ou BlackBerry.

StealthGenie tem todos os recursos de espionagem que você deseja. Você poderá ler mensagens de texto recebidas e enviadas, ver registros de chamadas, ler e-mails, rastrear a localização do GPS, espionar bate-papos de mensagens instantâneas, monitorar remotamente o telefone e ouvir suas chamadas ao vivo. Ele pode ser baixado emhttp://www.stealthandroidspy.com/

Mobile Device ManagementO software (MDM) é um componente vital que monitora, protege, gerencia e oferece suporte a diferentes tipos de dispositivos móveis e tablets, incluindo iPhone, iPad, Android e BlackBerry, junto com os aplicativos executados neles. Ele monitora todos os dispositivos móveis com diferentes sistemas operacionais, como Android, Windows e Symbian mobile.

O MDM fornece plataformas para distribuição remota ou com fio de aplicativos, dados e definições de configuração para todos os tipos de dispositivos móveis, juntamente com telefones celulares, smartphones, tablets, etc.

Com a ajuda do MDM, as políticas corporativas podem ser implementadas facilmente para reduzir custos de suporte, tempo e ameaças de negócios e segurança. Todos os dispositivos da empresa, do consumidor e dos funcionários em toda a empresa podem ser facilmente gerenciados com a ajuda dele.

O MDM pode reduzir o custo de suporte e minimizar as ameaças aos negócios apenas protegendo e controlando todos os dados e configurações de todos os dispositivos móveis da rede.

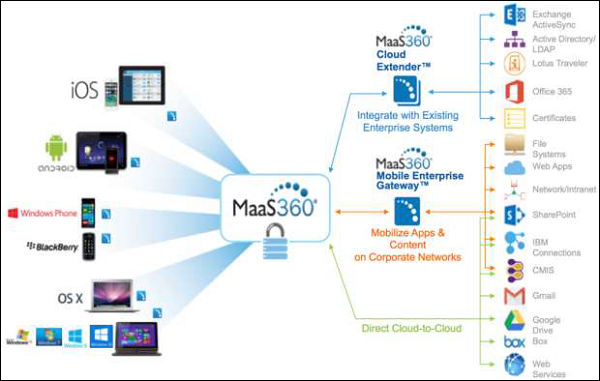

Soluções de gerenciamento de dispositivos móveis MaaS360

A solução MaaS360 Mobile Device Management é uma solução IBM e é um software que permite monitorar e controlar dispositivos móveis que chegam à organização, sejam eles fornecidos pela empresa ou parte de um programa Traga Seu Próprio Dispositivo (BYOD). Ele pode ser baixado emhttps://www-03.ibm.com/security/mobile/maas360.html

Esta técnica permite que as organizações implementem o ciclo de vida do MDM para dispositivos como smartphones e tablets, incluindo iPhones, iPads, Androids, Windows Phones, BlackBerrys e Kindle Fires. Usando a plataforma de nuvem integrada, o MaaS360 otimiza o MDM com visibilidade e controle aprimorados que se estendem por dispositivos móveis, aplicativos e documentos.

Traga seu próprio dispositivo (BYOD)

BYOD - também chamado de Traga sua própria tecnologia (BYOT), Traga seu próprio telefone (BYOP) e Traga seu próprio computador pessoal (BYOPC) - refere-se à política de permitir que os funcionários tragam dispositivos móveis de propriedade pessoal (laptops, tablets e smart telefones) ao local de trabalho e para usar esses dispositivos para acessar informações e aplicativos privilegiados da empresa.

Existem quatro opções básicas, que permitem -

- Acesso ilimitado para dispositivos pessoais.

- Acesso apenas a sistemas e dados não sensíveis.

- Acesse, mas com controle de TI sobre dispositivos pessoais, aplicativos e dados armazenados.

- Acesse, evitando o armazenamento local de dados em dispositivos pessoais.

Riscos BYOD

Implementar BYOD na empresa tem seus próprios riscos e são os seguintes -

- Aumenta a possibilidade de vazamento de dados na empresa.

- Aumenta a possibilidade de exploits na empresa, pois há mais dispositivos móveis na rede.

- Chances de misturar dados pessoais com dados de trabalho.

- Aumento da possibilidade de acesso a dados não autorizados.

Implementação da política BYOD

A seguir estão as diretrizes de segurança para administradores e funcionários.

Diretrizes de segurança BYOD para administrador

O administrador deve seguir as diretrizes listadas aqui para implementar a segurança do dispositivo móvel -

Publique uma política corporativa que especifique o uso aceitável de dispositivos de consumo e traga seus próprios dispositivos na empresa.

Publique uma política corporativa para nuvem.

Ative medidas de segurança, como antivírus, para proteger os dados no datacenter.

Implemente a política que especifica quais níveis de acesso a aplicativos e dados são permitidos em dispositivos voltados para o consumidor e quais são proibidos.

Especifique um tempo limite de sessão por meio do Access Gateway.

Especifique se a senha do domínio pode ser armazenada em cache no dispositivo ou se os usuários devem inseri-la sempre que solicitarem acesso.

Determine os métodos de autenticação permitidos do Access Gateway a partir do seguinte -

Sem autenticação

Apenas domínio

RSA SecurlD apenas

Domínio + RSA SecurlD

Autenticação SMS

Diretrizes de segurança BYOD para funcionários

Desative a coleta de dados de diagnóstico e uso em Configurações / Geral / Sobre.

Aplique atualizações de software quando novos lançamentos estiverem disponíveis.

Registro e dados limitados no dispositivo.

Criptografia de dispositivos e aplicação de patches.

Ambiente operacional gerenciado.

Ambiente de aplicativo gerenciado.

Pressione o botão liga / desliga para bloquear o dispositivo sempre que não estiver em uso.

Verifique a localização das impressoras antes de imprimir documentos confidenciais.

Utilize um bloqueio por senha para proteger o acesso ao dispositivo móvel; considere a senha não simples de oito caracteres.

Informe um dispositivo perdido ou roubado ao TI para que eles possam desativar certificados e outros métodos de acesso associados ao dispositivo.

Este capítulo explica certas diretrizes e ferramentas relacionadas à segurança móvel. Para nos proteger contra phishing de SMS, algumas regras devem ser mantidas em mente.

As empresas financeiras nunca pedem informações pessoais ou financeiras, como nomes de usuário, senhas, PINs ou números de cartão de crédito ou débito por mensagem de texto.

Smishingos golpes tentam criar um falso senso de urgência, solicitando uma resposta imediata necessária. Mantenha a calma e analise o SMS.

Não abra links em mensagens de texto não solicitadas.

Não ligue para um número de telefone listado em uma mensagem de texto não solicitada. Você deve entrar em contato com qualquer banco, governo, agência ou empresa identificada na mensagem de texto usando as informações listadas em seus registros ou em páginas oficiais da web.

Não responda a mensagens de smishing, nem mesmo para pedir ao remetente para parar de contatá-lo.

Tenha cuidado ao fornecer seu número de telefone celular ou outras informações em resposta a anúncios pop-up e ofertas de “teste grátis”.

Verifique a identidade do remetente e pergunte-se por que o remetente está pedindo suas informações.

Tenha cuidado com mensagens de texto de remetentes desconhecidos, bem como com mensagens de texto incomuns de remetentes que você conhece, e mantenha seu software e aplicativos de segurança atualizados.

BullGuard Mobile Security

O BullGuard Mobile Security oferece um antivírus completo para celulares contra todos os vírus de celulares. Alguns de seus recursos são -

- Recursos antifurto rigorosos - bloqueia, localiza e limpa o dispositivo remotamente em caso de perda ou roubo.

- Antivírus robusto - oferece proteção completa contra malware.

- Verificações automáticas de vírus, para que você esteja sempre atualizado.

- Faz backup e restaura seus dados importantes com apenas um clique.

- Bloqueia chamadas indesejadas e mensagens SMS.

- Proteção do SIM para eliminação ou bloqueio de dados, se alguém tentar alterar o SIM.

- Não esgota sua bateria.

- Design elegantemente simples, por isso é fácil de usar.

Sua página oficial é https://www.bullguard.com/

Possui duas versões, gratuita e premium, que é comercial.

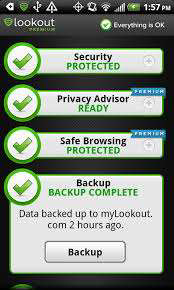

Tenha cuidado

Lookout é uma ferramenta de proteção móvel que permite proteger seu celular contra ameaças móveis. Ele ajuda a evitar comportamentos de risco, como conectar-se a uma rede Wi-Fi desprotegida, baixar um aplicativo malicioso ou clicar em um link fraudulento para evitar roubo de identidade, fraude financeira e a perda de seus dados mais pessoais.

Ele fornece backup seguro, protegido e perfeito de seus dados móveis, automaticamente pelo ar, e permite que você encontre seu telefone se ele for perdido ou roubado. O painel permite que você gerencie remotamente seu telefone. Sua página oficial éhttps://www.lookout.com/

WISeID

WISelD fornece armazenamento criptografado seguro e fácil de usar para dados pessoais, informações de identificação pessoal (Pll), PINs, cartões de crédito e fidelidade, notas e outras informações. Ele permite que você armazene seus sites, nomes de usuário e senhas e faça logon rapidamente em seus sites favoritos por meio de seu dispositivo móvel. Sua página oficial éhttps://www.wiseid.com/

zIPS

Esta ferramenta de proteção móvel usa o mecanismo de detecção z9 no dispositivo para monitorar todo o dispositivo quanto a comportamento malicioso e para detectar ameaças conhecidas e desconhecidas em tempo real.

Ele aproveita o aprendizado de máquina para analisar desvios no comportamento do dispositivo e fazer determinações sobre indicadores de comprometimento para identificar com precisão tipos específicos de ataques e classificar ataques de dia zero.

O zIPS implementa recomendações e decisões rápidas de resposta a incidentes quando atividades maliciosas são descobertas. Ajuda a implementar BYOD com segurança. Sua página oficial éhttps://www.zimperium.com/zips-mobile-ips

Spyware de outras ferramentas de proteção móvel

Outras ferramentas de proteção que podem ser usadas são -

ESET Mobile Security, disponível em https://www.eset.com

Norton Mobile Security, disponível em https://us.norton.com

Kaspersky Mobile Security, disponível em https://www.kaspersky.co.in/

McAfee Mobile Security, disponível em https://www.mcafeemobilesecurity.com

AVG AntiVirus Pro para Android, disponível em https://www.avg.com

avast! Segurança Móvel, disponível emhttps://www.avast.com

F-Secure Mobile Security, disponível em https://www.f-secure.com

Trend Micro Mobile Security, disponível em https://www.trendmicro.com

Webroot Secure Anywhere Mobile, disponível em https://www.webroot.com

NetQin Mobile Security, disponível em http://www.netain.com

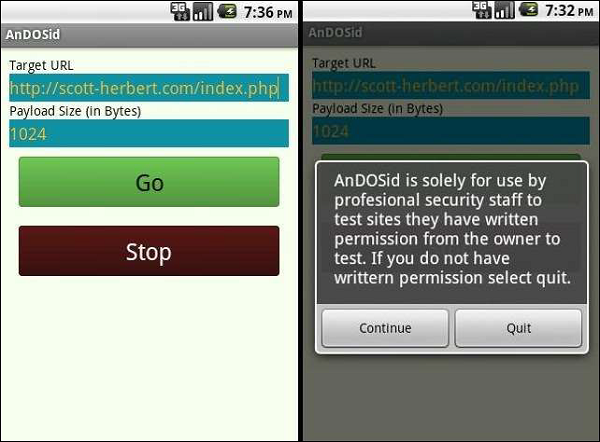

Neste capítulo, discutiremos os conceitos básicos de teste de penetração de telefones celulares. Como você verá, ele difere de acordo com o sistema operacional.

Teste de caneta em telefone Android

As etapas básicas no telefone com sistema operacional Android são as seguintes -

Step 1 - Faça root no sistema operacional com a ajuda de ferramentas como SuperOneClick, Superboot, Universal Androot e Unrevoked para obter acesso administrativo ao sistema operacional e aplicativos.

Step 2- Executar ataque DoS para fazer um teste de estresse de Apps ou SO que pode ser feito com AnDOSid. Ele pode ser baixado dehttps://github.com/Scott-Herbert/AnDOSid

Step 3- Verifique se há vulnerabilidades em navegadores da web. Verifique principalmente se o erro de script entre aplicativos está presente no navegador Android.

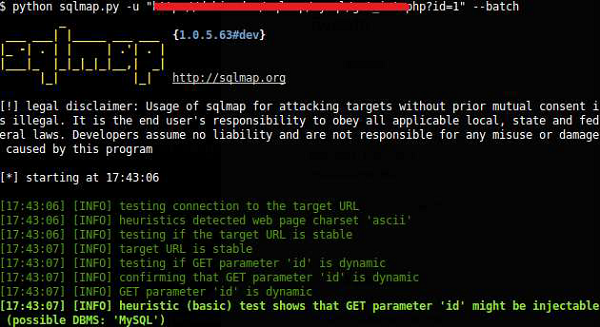

Step 4- Verifique se há vulnerabilidades no SQLite, principalmente sua finalidade é verificar se há alguma informação sensível, se estiver em uma forma criptografada (como senha, contatos, links de banco de dados, etc.). Uma das melhores ferramentas usadas para isso é o sqlmap, que se encontra na distribuição Kali.

Step 5- Tente editar, roubar, substituir as informações dos usuários. Pode ser baixadohttps://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Step 6 - Detecte vazamentos de capacidade em dispositivos Android usando a ferramenta Woodpecker.

iPhone Pen Testing

Step 1 - Tente desbloquear o iPhone usando ferramentas como Redsn0w, Absinthe, Sn0wbreeze e PwnageTool.

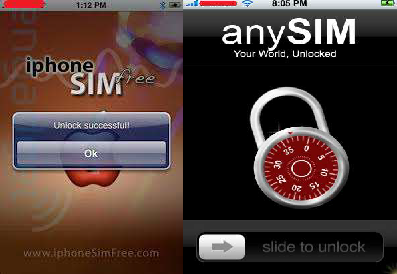

Step 2- Tente desbloquear o iPhone. Para desbloquear o iPhone, use ferramentas como o iPhoneSimFree, que pode ser baixado dehttp://www.iphonesimfree.com e anySIM.

Step 3- Use o SmartCover para ignorar a senha para a qual você precisa seguir estas etapas: Segure o botão liga / desliga de um dispositivo operacional iOS até que a mensagem de desligamento apareça. Feche a tampa inteligente até que a tela se feche e abra a tampa inteligente após alguns segundos. Pressione o botão cancelar para ignorar a segurança do código de senha.

Step 4- Hackear o iPhone usando o Metasploit, que é incorporado na distribuição Kali. Use a ferramenta Metasploit para explorar as vulnerabilidades no iPhone, com base nas vulnerabilidades que você encontrar.

Como o Metasploit é um produto da empresa Rapit7, maiores detalhes podem ser encontrados em https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3.

Step 5 - Verifique o ponto de acesso com o mesmo nome e tipo de criptografia.

Step 6- Faça um ataque man-in-the-middle / SSL stripping interceptando os parâmetros sem fio do dispositivo iOS em uma rede Wi-Fi. Envie pacotes maliciosos na rede Wi-Fi usando a ferramenta Cain & Abel ou mesmo o Wireshark.

Step 7- Verifique se os dados malformados podem ser enviados para o dispositivo. Use técnicas de engenharia social, como envio de e-mails ou SMS, para induzir o usuário a abrir links que contêm páginas da web maliciosas.

Teste de caneta do Windows Phone

A seguir estão as etapas para o teste da caneta do Windows phone.

Step 1- Tente desligar o telefone enviando um SMS. Envie um SMS para o telefone, que desliga o celular e o reinicia novamente.

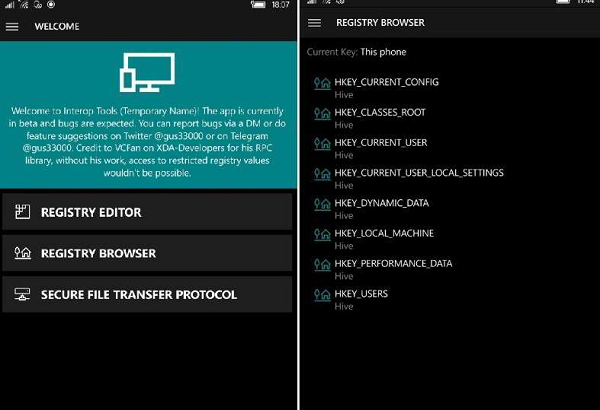

Step 2- Tente desbloquear o Windows phone. Use o programa WindowBreak para desbloquear / desbloquear o Windows phone. Você pode obter mais detalhes sobre esta ferramenta no linkhttp://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Step 3- Verifique a criptografia no dispositivo. Verifique se os dados do telefone podem ser acessados sem uma senha ou PIN.

Step 4- Verifique se há uma vulnerabilidade no Windows Phone Internet Explorer. Verifique se a falha na função CSS no Internet Explorer permite que os invasores obtenham acesso total pelo telefone por meio da execução remota de código.

BlackBerry Pen Testing

Step 1- Em primeiro lugar, você faz um blackjacking no BlackBerry. Use a ferramenta BBProxy para sequestrar a conexão do BlackBerry, que pode ser encontrada na internet.

Step 2- Verifique se há falhas no processo de assinatura do código do aplicativo. Obtenha chaves de assinatura de código usando cartões de crédito pré-pagos e detalhes falsos, assine um aplicativo malicioso e publique-o no mundo dos aplicativos BlackBerry.

Step 3- Execute uma exploração de e-mail. Envie um e-mail ou mensagem para enganar um usuário para fazer download de um arquivo malicioso.cod arquivo de aplicativo no dispositivo BlackBerry.

Step 4- Execute um ataque DoS. Tente enviar pacotes de protocolo de roteamento de servidor (SRP) malformados da rede BlackBerry para o roteador para causar um ataque DoS. Algumas ferramentas foram mencionadas nos capítulos anteriores.

Step 5- Verifique se há vulnerabilidades no BlackBerry Browser. Envie links da Web criados com códigos maliciosos e engane os usuários para que abram links contendo páginas da Web maliciosas no dispositivo BlackBerry.

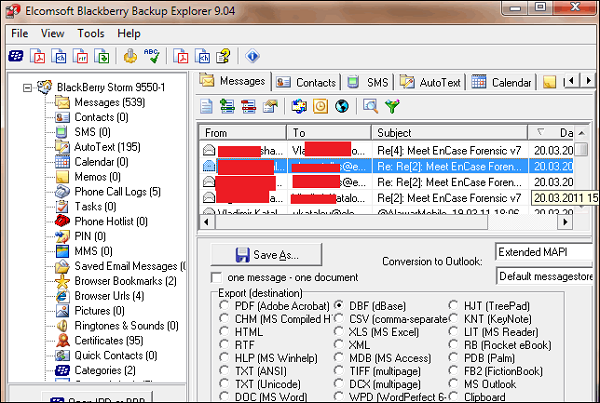

Step 6- Procure por arquivos protegidos por senha. Use ferramentas como o Elcomsoft Phone Password Breaker, que pode recuperar arquivos e backups protegidos por senha de dispositivos BlackBerry.

Kit de ferramentas de teste de caneta móvel

zANTI

zANTI é um kit de ferramentas de teste de penetração móvel que permite que gerentes de segurança de TI e Pentesters realizem auditorias de segurança complexas. Ele simula recursos avançados de hackers na rede de uma organização por meio de um aplicativo móvel amigável. Possui duas versões - gratuita para a comunidade e comercial para empresas. Ele pode ser baixado dehttps://www.zimperium.com/zanti-mobile-penetration-testing

Ele também faz a varredura da rede, encontrando autenticação descoberta, backdoor e ataques de força bruta, DNS e ataques específicos de protocolo e pontos de acesso não autorizados, usando uma gama abrangente de varreduras de reconhecimento de rede totalmente personalizáveis.

Diagnostique automaticamente vulnerabilidades em dispositivos móveis ou sites usando uma série de testes de penetração, incluindo man-in-the-Middle (MITM), quebra de senha e Metasploit.

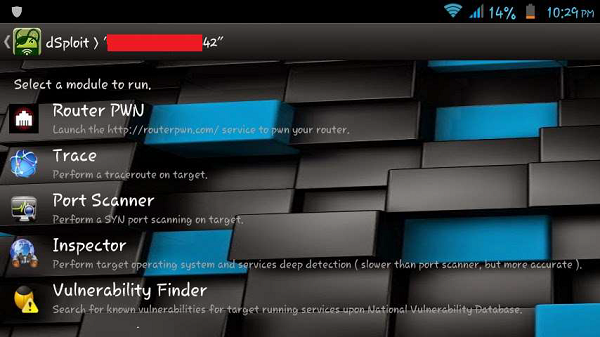

dSploit

dSploit é uma ferramenta de teste de penetração desenvolvida para o sistema operacional Android. É composto por vários módulos que são capazes de realizar avaliações de segurança de rede em redes sem fio.

dSploit permite que você execute tarefas como mapeamento de rede, varredura de vulnerabilidade, quebra de senha, ataques Man-In-The-Middle e muito mais. Mais informações podem ser encontradas emhttps://github.com/evilsocket e pode ser baixado de https://sourceforge.net/projects/dsploit999/?source=directory

Hackode (a caixa de ferramentas do hacker)

Hackode é outro aplicativo de teste de penetração do Android, que oferece diversos recursos como: Reconhecimento, Google Hacking, Google Dorks, Whois, Scanning, Ping. Traceroute, pesquisa de DNS, IP, registros MX, explorações de DNS Dig, feed RSS de segurança. Ele pode ser baixado dehttps://play.google.com/store/apps/details?id=com.techfond.hackode