Segurança SAP - Comunicação de rede

Secure Network Communication (SNC)também pode ser usado para fazer login em um servidor de aplicativos usando o método de autenticação seguro. Você pode usar SNC para autenticação de usuário via SAP GUI para windows ou usando uma conexão RFC.

O SNC usa um produto de segurança externo para realizar a autenticação entre os parceiros de comunicação. Você pode usar medidas de segurança como PKI de infraestrutura de chave pública e procedimentos para gerar e distribuir pares de chaves.

Você deve definir a topologia de rede que pode eliminar ameaças e evitar ataques à rede. Quando os usuários não conseguem fazer login no aplicativo ou na camada de banco de dados, os invasores não conseguem acessar o sistema SAP ou o sistema de banco de dados para acessar informações críticas.

Uma topologia de rede bem definida não permite que invasores se conectem à LAN da empresa e, portanto, nenhum acesso a brechas de segurança nos serviços de rede ou no sistema SAP.

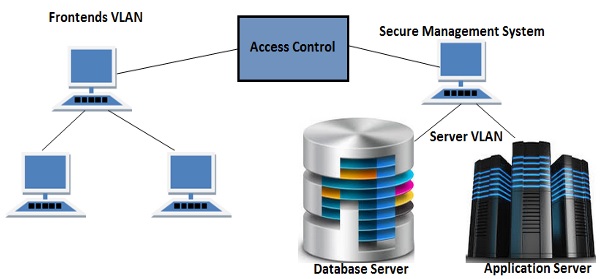

Topologia de rede em um sistema SAP

A arquitetura de sua rede física depende completamente do tamanho do seu sistema SAP. Um sistema SAP é comumente implementado com uma arquitetura cliente-servidor e cada sistema é comumente dividido nas três camadas a seguir -

- Camada de Banco de Dados

- Camada de aplicação

- Camada de apresentação

Quando seu sistema SAP é pequeno, ele pode não ter um aplicativo separado e um servidor de banco de dados. No entanto, em um sistema grande, muitos servidores de aplicativos se comunicam com um servidor de banco de dados e vários front-ends. Isso define a topologia de rede de um sistema de simples a complexo e você deve considerar diferentes cenários ao organizar sua topologia de rede.

Em uma organização de grande escala, é recomendado que você instale seu aplicativo e servidor de banco de dados em máquinas diferentes e coloque em uma LAN separada do sistema front-end.

Na imagem a seguir, você pode ver a topologia de rede preferencial de um sistema SAP -

Quando você coloca seu banco de dados e servidor de aplicativos em uma VLAN separada da VLAN de front-ends, isso permite que você melhore o sistema de controle de acesso e, portanto, aumenta a segurança do seu sistema SAP. Os sistemas front-end estão em VLANs diferentes, portanto, não é fácil entrar na VLAN do servidor e, portanto, ignorar a segurança de seu sistema SAP.

Serviços de rede SAP

Em seu sistema SAP, existem vários serviços que são ativados, no entanto, apenas alguns são necessários para executar o sistema SAP. Em um sistema SAP, oLandscape, Database e Application Serverssão o alvo mais comum de ataques à rede. Muitos serviços de rede estão sendo executados em sua paisagem que permite o acesso a esses servidores e esses serviços devem ser monitorados cuidadosamente.

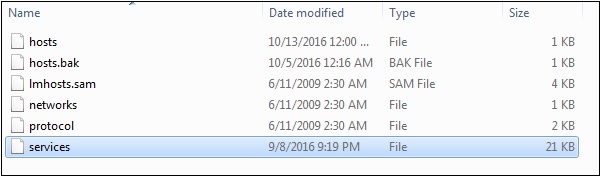

Em suas máquinas Windows / UNIX, esses serviços são mantidos em /etc/services. Você pode abrir este arquivo em uma máquina Windows, indo para o seguinte caminho -

system32/drivers/etc/services

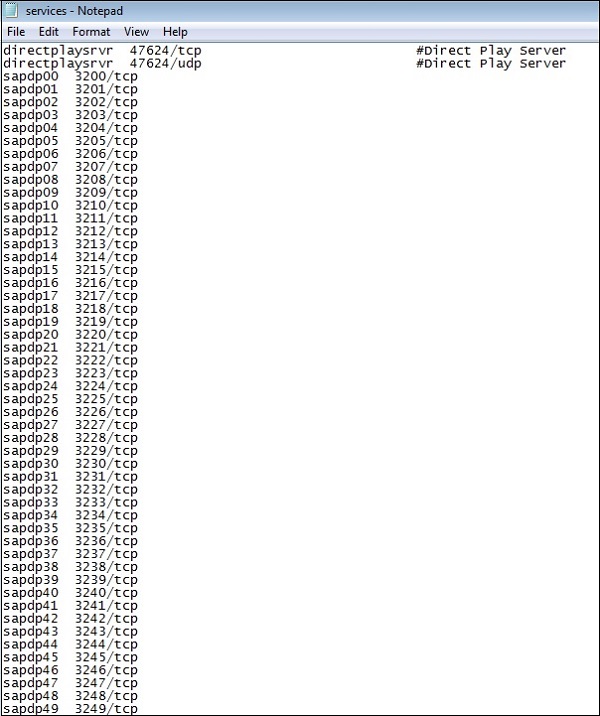

Você pode abrir este arquivo em um Bloco de notas e revisar todos os serviços ativados em seu servidor -

Recomenda-se que você desative todos os serviços desnecessários em servidores de paisagem. Às vezes, esses serviços contêm alguns erros que podem ser usados por invasores para obter acesso não autorizado. Ao desabilitar esses serviços, você reduz as chances de um ataque à sua rede.

Para alto nível de segurança, também é recomendável usar arquivos de senha estática em seu ambiente SAP.

Chaves Privadas

O SNC usa um produto de segurança externo para realizar a autenticação entre os parceiros de comunicação. Você pode usar medidas de segurança comoPublic Key Infrastructure (PKI) e outros procedimentos para gerar e distribuir pares de chaves e para garantir que as chaves privadas dos usuários estejam devidamente protegidas.

Existem diferentes maneiras de proteger as chaves privadas para uma autorização de rede -

- Solução de Hardware

- Solução de Software

Vamos agora discuti-los em detalhes.

Solução de Hardware

Você pode proteger as chaves privadas para usuários usando solução de hardware onde você emite cartão inteligente para usuários individuais. Todas as chaves são armazenadas em um cartão inteligente e o usuário deve se autenticar em seus cartões inteligentes por meio da biometria, usando impressões digitais ou uma senha PIN.

Esses cartões inteligentes devem ser protegidos contra roubo ou perda por cada usuário individual e os usuários podem usar o cartão para criptografar os documentos.

Os usuários não têm permissão para compartilhar os cartões inteligentes ou dá-los a outros usuários.

Solução de Software

Também é possível usar a solução de software para armazenar chaves privadas para usuários individuais. A solução de software é uma solução menos cara em comparação com a solução de hardware, mas também é menos segura.

Quando os usuários armazenam chaves privadas em arquivos e detalhes do usuário, é necessário proteger esses arquivos para acesso não autorizado.