Splunk - Gerenciando índices

A indexação é um mecanismo que agiliza o processo de pesquisa, fornecendo endereços numéricos aos dados pesquisados. A indexação do Splunk é semelhante ao conceito de indexação em bancos de dados. A instalação do Splunk cria três índices padrão como segue.

main - Este é o índice padrão do Splunk, onde todos os dados processados são armazenados.

Internal - Este índice é onde os logs internos do Splunk e as métricas de processamento são armazenados.

audit - Este índice contém eventos relacionados ao monitor de mudança do sistema de arquivos, auditoria e todo o histórico do usuário.

Os indexadores do Splunk criam e mantêm os índices. Quando você adiciona dados ao Splunk, o indexador os processa e os armazena em um índice designado (por padrão, no índice principal ou naquele que você identificar).

Verificando índices

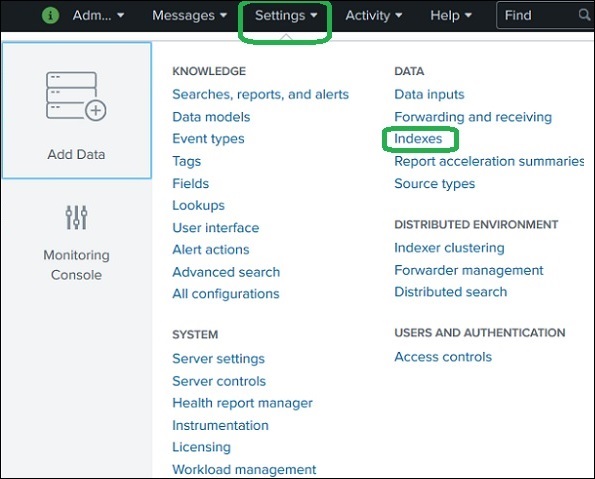

Podemos dar uma olhada nos índices existentes acessando Settings → Indexesdepois de fazer login no Splunk. A imagem abaixo mostra a opção.

Clicando mais sobre os índices, podemos ver a lista de índices que o Splunk mantém para os dados que já foram capturados no Splunk. A imagem abaixo mostra essa lista.

Criação de um novo índice

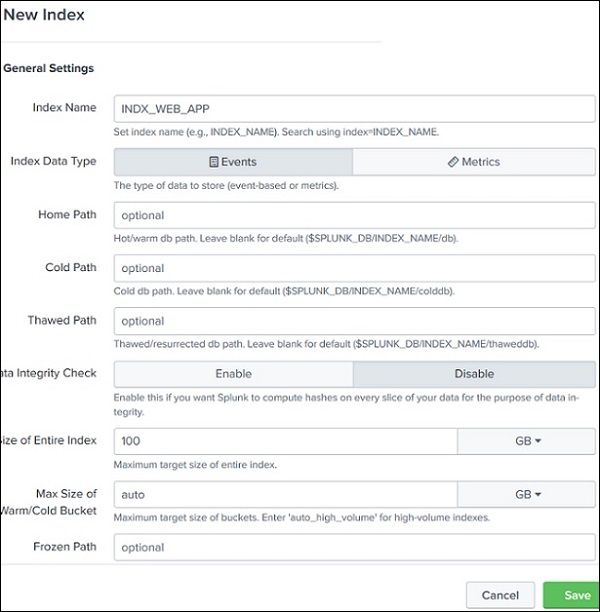

Podemos criar um novo índice com o tamanho desejado pelos dados armazenados no Splunk. Os dados adicionais que chegam podem usar este índice recém-criado, mas melhor funcionalidade de pesquisa. As etapas para criar um índice sãoSettings → Indexes → New Index. A tela abaixo aparece onde mencionamos o nome do índice e alocação de memória, etc.

Indexando os Eventos

Depois de criar o índice acima, podemos configurar os eventos a serem indexados por este índice específico. Nós escolhemos o tipo de evento. Use o caminhoSettings → Data Inputs → Files & Directories. Em seguida, escolhemos o arquivo específico dos eventos que queremos anexar ao evento recém-criado. Como você pode ver na imagem abaixo, atribuímos o índice denominado index_web_app a este arquivo específico.