Conceitos de celular - Link de rádio GSM

O BTS e o MS são conectados por meio de links de rádio e essa interface aérea é chamada de Um. Uma onda de rádio está sujeita a atenuação, reflexão, deslocamento Doppler e interferência de outro transmissor. Esses efeitos causam perda de intensidade do sinal e distorção, o que afeta a qualidade da voz ou dos dados. Para lidar com as condições adversas, o GSM faz uso de um processamento de sinal eficiente e protetor. O projeto celular adequado deve garantir que a cobertura de rádio suficiente seja fornecida na área.

A variação da intensidade do sinal para dispositivos móveis é devido aos diferentes tipos de enfraquecimento da intensidade do sinal. Existem dois tipos de variações de intensidade do sinal.

Macroscopic Variations- Devido ao contorno do terreno entre BTS e MS. O efeito de desvanecimento é causado pelo sombreamento e difração (curvatura) das ondas de rádio.

Microscopic variations- Devido ao desbotamento multipercurso, curto prazo ou Rayleigh. Conforme o MS se move, ondas de rádio de muitos caminhos diferentes serão recebidas.

Rayleigh desbotando

O desvanecimento de Rayleigh ou as variações macroscópicas podem ser modeladas como a adição de dois componentes que compõem a perda de caminho entre a unidade móvel e a estação base. O primeiro componente é o componente determinístico (L) que adiciona perda à força do sinal conforme a distância (R) aumenta entre a base e o móvel. Este componente pode ser escrito como -

L = 1 / R n

Onde n é normalmente 4. O outro componente macroscópico é uma variável aleatória Log normal que leva em consideração os efeitos do desbotamento da sombra causado por variações no terreno e outras obstruções no caminho do rádio. Valor médio local de perda de caminho = componente determinístico + variável aleatória log normal.

Variações microscópicas ou desvanecimento de Rayleigh ocorre quando o móvel se move em distâncias curtas em comparação com a distância entre o móvel e a base. Essas variações de curto prazo são causadas pela dispersão do sinal nas proximidades da unidade móvel, por exemplo, por uma colina, um edifício ou tráfego. Isso leva a muitos caminhos diferentes que são seguidos entre o transmissor e o receptor (Propagação Multipath). A onda refletida é alterada em fase e amplitude. O sinal pode desaparecer efetivamente se a onda refletida estiver 180 graus defasada em relação ao sinal de caminho direto. As relações parciais fora de fase entre vários sinais recebidos produzem uma redução menor na intensidade do sinal recebido.

Efeitos do desbotamento de Rayleigh

A reflexão e a propagação de caminhos múltiplos podem causar efeitos positivos e negativos.

Processos de transmissão / recepção

Existem dois processos principais envolvidos na transmissão e recepção de informações por meio de um link de rádio digital, codificação e modulação.

Extensão de Cobertura

A propagação de múltiplos caminhos permite que os sinais de rádio cheguem por trás de colinas e edifícios e em túneis. Constructive and destructive interference os sinais recebidos por caminhos múltiplos podem se somar ou destruir uns aos outros.

Codificação

Codificação é o processamento de informações que envolve a preparação dos sinais básicos de dados para que sejam protegidos e colocados em uma forma que o link de rádio possa manipular. Geralmente o processo de codificação inclui o lógico EXclusivo OU (EXOR). A codificação está incluída em -

- Codificação de fala ou Trans codificação

- Codificação de canal ou codificação de correção de erro de encaminhamento

- Interleaving

- Encryption

Formatação Burst

A fala humana é limitada em banda entre 300 Hz a 3400 Hz e sofre modulação de frequência em sistemas analógicos. Em sistemas PSTN fixos digitais, a fala limitada por banda é amostrada a uma taxa de 8 KHz e cada amostra é codificada em 8 bits levando a 64 Kbps (PCM A-Law de codificação). O rádio celular digital não consegue lidar com a alta taxa de bits usada para sistemas PSTN. Técnicas inteligentes para análise e processamento de sinal foram desenvolvidas para redução da taxa de bits.

Propriedades de fala

A fala humana pode ser distinguida em sons elementares (fonemas). Dependendo do idioma, existem 30 a 50 fonemas diferentes. A voz humana é capaz de produzir até 10 fonemas por segundo, de modo que cerca de 60 bits / s são necessários para transferir a fala. No entanto, todas as características e entonações individuais desapareceriam. Para preservar as características individuais, a quantidade real de informações a serem enviadas é várias vezes maior, mas ainda uma fração dos 64 Kbit / s usados para PCM.

Com base no mecanismo de produção de fonemas dos órgãos humanos da fala, um modelo simples de produção de fala pode ser feito. Parece que durante um curto intervalo de tempo de 10-30 ms, os parâmetros do modelo como período de pitch, sonoro / não sonoro, ganho de amplificação e parâmetros de filtro permanecem quase estacionários (quase estacionários). A vantagem de tal modelo é a simples determinação dos parâmetros por meio de predição linear.

Técnicas de codificação de fala

Existem 3 classes de técnicas de codificação de voz

Waveform Coding- A fala é transmitida da melhor maneira possível na codificação em forma de onda. PCM é um exemplo de codificação de forma de onda. A taxa de bits varia de 24 a 64 kbps e a qualidade da voz é boa e o locutor pode ser reconhecido facilmente.

Parameter Coding- Apenas uma quantidade muito limitada de informações é enviada. Um decodificador construído de acordo com o modelo de produção de fala irá regenerar a fala no receptor. Apenas 1 a 3 kbps é necessário para a transmissão de voz. A fala regenerada é inteligível, mas sofre de ruído e muitas vezes o falante não pode ser reconhecido.

Hybrid Coding- A codificação híbrida é uma mistura de codificação de forma de onda e codificação de parâmetro. Ele combina os pontos fortes de ambas as técnicas e o GSM usa uma técnica de codificação híbrida chamada RPE-LTP (Regular Pulse Excited-Long Term Prediction), resultando em 13 Kbps por canal de voz.

Codificação de fala em GSM (transcodificação)

O PCM de 64 kbits / s transcodificado dos 8 bits quantizados de lei A padrão por amostra em 13 bits linearmente quantizados por fluxo de bits de amostra que correspondem a uma taxa de bits de 104 kbits / s. O fluxo de 104 kbits / s é alimentado no codificador de voz RPE-LTP, que obtém as amostras de 13 bits em um bloco de 160 amostras (a cada 20 ms). O codificador RPE-LTP produz 260bits a cada 20 ms, resultando em uma taxa de bits de 13kbits / s. Isso fornece uma qualidade de voz aceitável para telefonia móvel e comparável aos telefones PSTN com fio. No GSM 13Kbps, a codificação de voz é chamada de codificadores de taxa total. Alternativamente, codificadores de meia taxa (6,5 Kbps) também estão disponíveis para aumentar a capacidade.

Codificação de canal / codificação convolucional

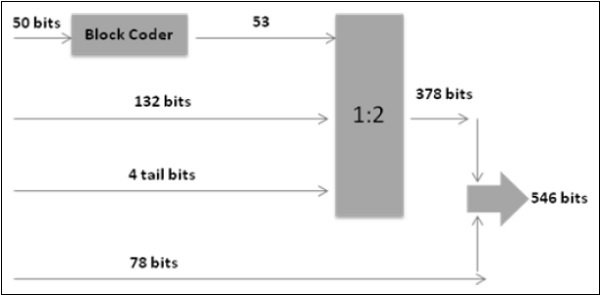

A codificação de canal em GSM usa 260 bits da codificação de voz como entrada para a codificação de canal e dá saída a 456 bits codificados. Dos 260 bits produzidos pelo codificador de voz RPE-LTP, 182 são classificados como bits importantes e 78 como bits sem importância. Novamente, 182 bits são divididos em 50 bits mais importantes e são codificados em bloco em 53 bits e são adicionados com 132 bits e 4 bits de cauda, totalizando 189 bits antes de passar pela codificação convolucional 1: 2, convertendo 189 bits em 378 bits. Esses 378 bits são adicionados com 78 bits sem importância, resultando em 456 bits.

Intercalação - Primeiro Nível

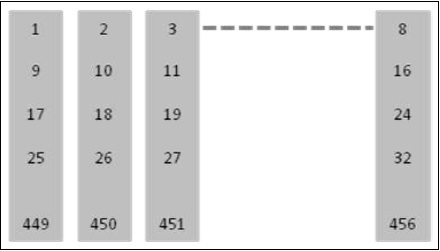

O codificador de canal fornece 456 bits para cada 20 ms de voz. Estes são intercalados, formando oito blocos de 57 bits cada, conforme figura a seguir.

Em uma rajada normal, blocos de 57 bits podem ser acomodados e se 1 dessas rajadas for perdida, haverá uma BER de 25% para todos os 20 ms.

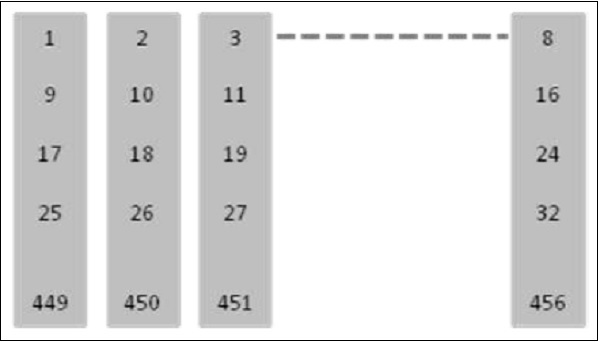

Intercalação - Segundo Nível

Um segundo nível de intercalação foi introduzido para reduzir ainda mais o possível BER para 12,5%. Em vez de enviar dois blocos de 57 bits dos mesmos 20 ms de voz em uma rajada, um bloco de 20 ms e um bloco da próxima amostra de 20 ms são enviados juntos. Um atraso é introduzido no sistema quando o MS deve esperar pelos próximos 20 ms de fala. No entanto, o sistema agora pode se dar ao luxo de perder uma rajada inteira, das oito, já que a perda é de apenas 12,5% do total de bits de cada quadro de voz de 20 ms. 12,5% é o nível máximo de perda que um decodificador de canal pode corrigir.

Criptografia / Cifragem

O objetivo da cifragem é codificar o burst de forma que não possa ser interpretado por nenhum outro dispositivo além do receptor. O algoritmo de codificação em GSM é chamado de algoritmo A5. Ele não adiciona bits ao burst, o que significa que a entrada e a saída do processo de Cifragem são iguais à entrada: 456 bits por 20ms. Detalhes sobre criptografia estão disponíveis nos recursos especiais do GSM.

Multiplexação (formatação contínua)

Cada transmissão de celular / BTS deve incluir algumas informações extras junto com dados básicos. No GSM, um total de 136 bits por bloco de 20 ms é adicionado, trazendo o total geral para 592 bits. Um período de guarda de 33 bits também é adicionado, trazendo 625 bits por 20 ms.

Modulação

Modulação é o processamento que envolve a preparação física do sinal para que a informação seja transportada em uma portadora de RF. O GSM usa a técnica Gaussian Minimum Shift Keying (GMSK). A frequência da portadora é deslocada em +/- B / 4, onde B = taxa de bits. No entanto, usando o filtro Gaussiano, reduz a largura de banda para 0,3 em vez de 0,5.

Recursos especiais do GSM

Listados abaixo estão os recursos especiais do GSM que discutiremos nas seções a seguir -

- Authentication

- Encryption

- Time Slot Staggering

- Avanço de tempo

- Transmissão descontínua

- Controle de poder

- Equalização adotiva

- Salto de frequência lento

Autenticação

Uma vez que a interface aérea é vulnerável a acessos fraudulentos, é necessário empregar a autenticação antes de estender os serviços a um assinante. A autenticação é construída em torno das seguintes noções.

A chave de autenticação (Ki) reside apenas em dois lugares, cartão SIM e centro de autenticação.

A chave de autenticação (Ki) nunca é transmitida pelo ar. É virtualmente impossível para indivíduos não autorizados obter essa chave para se passar por um determinado assinante móvel.

Parâmetros de autenticação

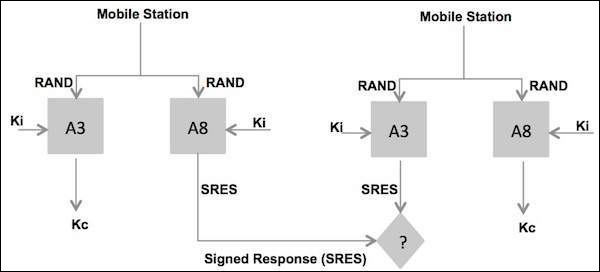

O MS é autenticado pelo VLR com um processo que usa três parâmetros -

RAND que é um número completamente aleatório.

SRES, que é uma resposta assinada por autenticação. Ele é gerado pela aplicação de um algoritmo de autenticação (A3) para RAND e Ki.

Kc que é a chave de cifra. O parâmetro Kc gerado pela aplicação do algoritmo de geração de chave de cifra (A8) a RAND e Ki.

Esses parâmetros (chamados de tripleto de autenticação) são gerados pelo AUC a pedido do HLR ao qual o assinante pertence. Os algoritmos A3 e A8, são definidos pelo operador PLMN e são executados pelo SIM.

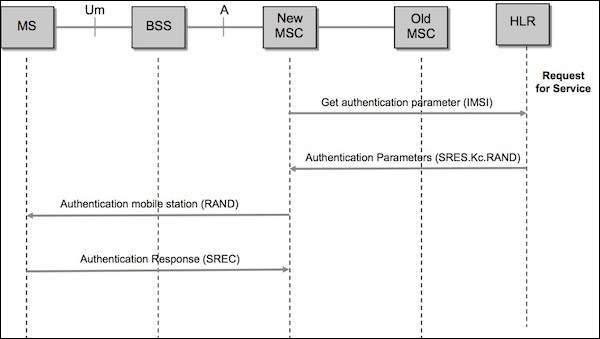

Etapas na fase de autenticação

O novo VLR envia uma solicitação ao HLR / AUC (Centro de autenticação) solicitando os "tripletos de autenticação" (RAND, SRES e Kc) disponíveis para o IMSI especificado.

O AUC usando o IMSI, extrai a chave de autenticação dos assinantes (Ki). O AUC então gera um número aleatório (RAND), aplica o Ki e RAND ao algoritmo de autenticação (A3) e à chave de cifra, algoritmo de geração (A8) para produzir uma resposta assinada de autenticação (SRES) e uma chave de criptografia (Kc). O AUC então retorna um tripleto de autenticação: RAND, SRES e Kc para o novo VLR.

O MSC / VLR mantém os dois parâmetros Kc e SRES para uso posterior e envia uma mensagem para o MS. O MS lê sua chave de autenticação (Ki) do SIM, aplica o número aleatório recebido (RAND) e Ki ao seu algoritmo de autenticação (A3) e algoritmo de geração de chave de criptografia (A8) para produzir uma resposta assinada por autenticação (SRES) e criptografia chave (Kc). O MS salva Kc para depois, e usará Kc quando receber o comando para cifrar o canal.

O MS retorna o SRES gerado ao MSC / VLR. O VLR compara o SRES retornado do MS com o SRES esperado recebido anteriormente da AUC. Se igual, o celular passa na autenticação. Se desiguais, todas as atividades de sinalização serão abortadas. Nesse cenário, assumiremos que a autenticação foi aprovada.

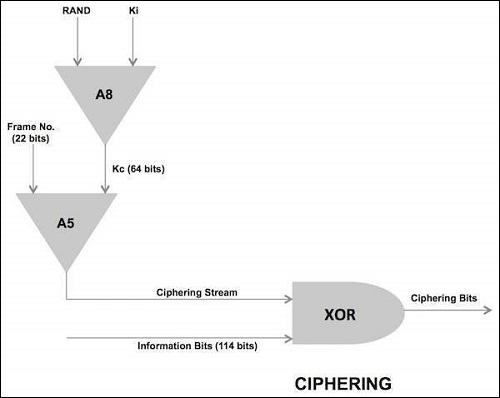

Criptografia / Cifragem

Os dados são criptografados no lado do transmissor em blocos de 114 bits, pegando rajadas de dados de texto simples de 114 bits e executando uma operação de função lógica EXOR (OU exclusivo) com um bloco de cifra de 114 bits.

A função de descriptografia no lado do receptor é executada tomando o bloco de dados criptografados de 114 bits e passando pela mesma operação "OU exclusivo" usando o mesmo bloco de cifra de 114 bits que foi usado no transmissor.

O bloco de criptografia usado por ambas as extremidades do caminho de transmissão para uma determinada direção de transmissão é produzido no BSS e MS por um algoritmo de criptografia chamado A5. O algoritmo A5 usa uma chave de criptografia de 64 bits (Kc), produzida durante o processo de autenticação durante a configuração da chamada e o número do quadro TDMA de 22 bits (COUNT) que leva valores decimais de 0 a 2715647 e tem um tempo de repetição de 3,48 horas (intervalo de hiperframe). O algoritmo A5 realmente produz dois blocos de criptografia durante cada período TDMA. Um caminho para o caminho de uplink e outro para o caminho de downlink.

Time Slot Staggering

O escalonamento do intervalo de tempo é o princípio de derivar a organização do intervalo de tempo do uplink da organização do intervalo de tempo do downlink. Um determinado intervalo de tempo do uplink é derivado do downlink, deslocando o número do intervalo de tempo do downlink em três.

Razão

Ao deslocar três intervalos de tempo, a estação móvel evita os processos de 'transmissão e recepção' simultaneamente. Isso permite uma implementação mais fácil da estação móvel; o receptor na estação móvel não precisa ser protegido do transmissor da mesma estação móvel. Normalmente, uma estação móvel recebe durante um intervalo de tempo e, em seguida, muda a frequência em 45 MHz para GSM-900 ou 95 MHz para GSM-1800 para transmitir algum tempo depois. Isso implica que há uma base de tempo para downlink e outra para uplink.

Avanço de tempo

Avanço de temporização é o processo de transmitir o burst para o BTS (o avanço de temporização) antecipadamente, para compensar o atraso de propagação.

Por que é necessário?

É necessário devido ao esquema de multiplexação por divisão de tempo usado no caminho do rádio. O BTS recebe sinais de diferentes estações móveis muito próximas umas das outras. No entanto, quando uma estação móvel está longe do BTS, o BTS deve lidar com o atraso de propagação. É essencial que o burst recebido no BTS se encaixe corretamente no intervalo de tempo. Caso contrário, os bursts das estações móveis que usam slots de tempo adjacentes podem se sobrepor, resultando em uma transmissão ruim ou mesmo na perda de comunicação.

Uma vez que uma conexão tenha sido estabelecida, o BTS mede continuamente a diferença de tempo entre sua própria programação de burst e a programação de recepção do burst da estação móvel. Com base nessas medições, o BTS é capaz de fornecer à estação móvel o avanço de tempo necessário por meio do SACCH. Observe que o avanço de tempo é derivado da medição de distância que também é usada no processo de transferência. O BTS envia um parâmetro de avanço de tempo de acordo com o avanço de tempo percebido para cada estação móvel. Cada uma das estações móveis, então, avança seu tempo, com o resultado de que os sinais das diferentes estações móveis chegam ao BTS e são compensados pelo atraso de propagação.

Processo de avanço de tempo

Um número de 6 bits indica quantos bits a MS deve avançar sua transmissão. Este avanço de tempo é TA.

O GP de 68,25 bits (período de guarda) do burst de acesso fornece a flexibilidade necessária para avançar o tempo de transmissão.

O avanço de tempo TA pode ter um valor entre 0 e 63 bits de comprimento, o que corresponde a um atraso de 0 a 233 micro segundos. Por exemplo, o MS a 10 km de distância do BTS deve começar a transmitir 66 microssegundos antes para compensar o atraso de ida e volta.

O alcance móvel máximo de 35 km é mais determinado pelo valor do avanço de tempo do que pela força do sinal.