Desenvolvimento de sites - Segurança

Proteger suas páginas da web é tão importante quanto desenvolvê-las, porque qualquer ameaça que possa comprometer a segurança pode prejudicar a reputação da sua empresa, prejudicá-lo financeiramente (por roubar seus depósitos online), prejudicar seus clientes que visitam seu site, etc.

De acordo com especialistas em segurança, eles irão sugerir fazer a verificação de segurança do site com base no OWASP TOP 10, que é um poderoso documento de conscientização para segurança de aplicativos da web. O OWASP Top 10 representa um amplo consenso sobre quais são as falhas de segurança de aplicativos da Web mais críticas.

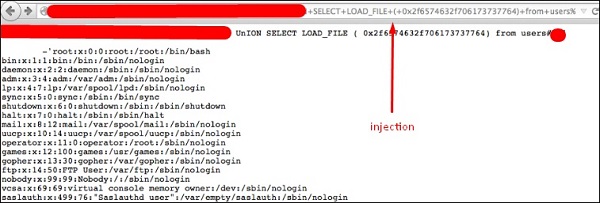

Injeções SQL

Falhas de injeção, como injeção de SQL, SO e LDAP, ocorrem quando dados não confiáveis são enviados a um intérprete como parte de um comando ou consulta. Os dados hostis do invasor podem induzir o intérprete a executar comandos não intencionais ou acessar dados sem a autorização adequada.

Solution - Para proteger sua página da web de iSQL, você deve validar entradas e símbolos de filtragem.

Autenticação quebrada e gerenciamento de sessão

As funções de aplicativo relacionadas à autenticação e gerenciamento de sessão muitas vezes não são implementadas corretamente, o que permite que os invasores comprometam senhas, chaves, tokens de sessão ou mesmo explorem outras falhas de implementação para assumir as identidades de outros usuários.

Solution - Para proteger o seu site dessa falha, você deve fazer cookies e sessões com tempo de validade.

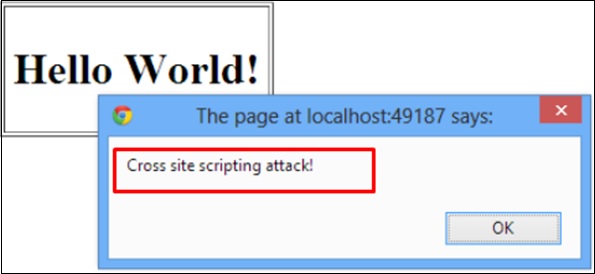

Cross-Site Scripting (XSS)

As falhas de XSS ocorrem sempre que um aplicativo pega dados não confiáveis e os envia para um navegador da web sem validação ou escape adequados. O XSS permite que os invasores executem scripts no navegador da vítima, que podem sequestrar as sessões do usuário, desfigurar sites ou redirecionar o usuário para sites maliciosos.

Solution - A proteção contra isso está nas mesmas linhas que para iSQL.

Referência Insegura de Objeto Direto

Uma referência direta de objeto ocorre quando um desenvolvedor expõe uma referência a um objeto de implementação interno, como um arquivo, diretório ou chave de banco de dados. Sem uma verificação de controle de acesso ou outra proteção, os invasores podem manipular essas referências para acessar dados não autorizados.

Solution - Você deve implementar mecanismos de proteção específicos, como senhas, para proteger esses arquivos.

Configuração incorreta de segurança

Uma boa segurança requer ter uma configuração segura definida e implementada para o aplicativo, estruturas, servidor de aplicativos, servidor web, servidor de banco de dados e plataforma. As configurações seguras devem ser definidas, implementadas e mantidas, pois os padrões geralmente são inseguros.

Solution - O software deve ser mantido atualizado.

Exposição de dados sensíveis

Muitos aplicativos da web não protegem adequadamente os dados confidenciais, como cartões de crédito, IDs fiscais e credenciais de autenticação. Os invasores podem roubar ou modificar esses dados fracamente protegidos para conduzir fraude de cartão de crédito, roubo de identidade ou outros crimes.

Solution - Os dados confidenciais merecem proteção extra, como criptografia em repouso ou em trânsito, bem como precauções especiais quando trocados com o navegador.

Controle de acesso de nível de função ausente

A maioria dos aplicativos da web verifica os direitos de acesso de nível de função antes de tornar essa funcionalidade visível na IU. No entanto, os aplicativos precisam executar as mesmas verificações de controle de acesso no servidor quando cada função é acessada. Se as solicitações não forem verificadas, os invasores poderão forjar solicitações para acessar a funcionalidade sem a autorização adequada.

Solution - Você deve verificar os níveis de autenticação.

Cross-Site Request Forgery (CSRF)

Um ataque CSRF força o navegador da vítima conectada a enviar uma solicitação HTTP forjada, incluindo o cookie de sessão da vítima e qualquer outra informação de autenticação incluída automaticamente, para um aplicativo da Web vulnerável. Isso permite que o invasor force o navegador da vítima a gerar solicitações que o aplicativo vulnerável considera solicitações legítimas da vítima.

Solution - A prevenção mais comumente usada é anexar alguns tokens baseados em desafio imprevisíveis a cada solicitação que vem de um site e associá-los à sessão do usuário.

Usando componentes com vulnerabilidades conhecidas

Componentes, como bibliotecas, estruturas e outros módulos de software quase sempre são executados com privilégios totais. Se um componente vulnerável for explorado, tal ataque pode facilitar a perda séria de dados ou o controle do servidor. Os aplicativos que usam componentes com vulnerabilidades conhecidas podem prejudicar as defesas do aplicativo e permitir uma variedade de ataques e impactos possíveis.

Solution - Verifique se essa versão do componente tem vulnerabilidades e tente evitar ou mudar para outra versão.

Redirecionamentos e encaminhamentos inválidos

Os aplicativos da Web freqüentemente redirecionam e encaminham os usuários para outras páginas e sites. Esses aplicativos usam dados não confiáveis para determinar as páginas de destino. Sem a validação adequada, os invasores podem redirecionar as vítimas para sites de phishing ou malware ou usar encaminhamentos para acessar páginas não autorizadas.

Solution - Sempre valide um URL.

Protocolos Usados Seguros

É o caso de ter um plano VPS e gerir tudo sozinho. Quando os serviços são instalados, eles usam portas padrão. Isso torna o trabalho mais fácil para um hacker, porque ele sabe para onde olhar.

Algumas das principais portas de serviço usadas na hospedagem de sites são fornecidas abaixo -

- SSH - porta 22

- FTP - porta 21

- MySQL - porta 3306

- DNS - porta 53

- SMTP - porta 25

A mudança de porta desses serviços varia de acordo com o sistema operacional e suas diferentes versões. Além disso, você deve instalar um firewall. Se for um sistema operacional Linux, vamos recomendarIPtablese bloquear todas as outras portas desnecessárias. Caso seu sistema operacional seja Windows, você pode usar o firewall incorporado.

Para bloquear logins de força bruta em seus serviços, você pode usar Fail2ban, que é um software baseado em Linux e bloqueia todos os endereços IP, o que faz muitas tentativas de login malsucedidas.