Этический взлом - Краткое руководство

Хакерство было частью вычислительной техники на протяжении почти пяти десятилетий, и это очень широкая дисциплина, охватывающая широкий круг тем. Первое известное событие взлома произошло в 1960 году в Массачусетском технологическом институте, и тогда же появился термин «хакер».

Хакерство - это процесс поиска возможных точек входа, существующих в компьютерной системе или компьютерной сети, и, наконец, проникновение в них. Взлом обычно делается для получения несанкционированного доступа к компьютерной системе или компьютерной сети, чтобы нанести вред системам или украсть конфиденциальную информацию, доступную на компьютере.

Взлом обычно является законным, если он проводится для поиска слабых мест в компьютере или сетевой системе с целью тестирования. Такого рода взлом мы называемEthical Hacking.

Компьютерный эксперт, который занимается хакерством, называется «Хакером». Хакеры - это те, кто ищет знания, чтобы понять, как работают системы, как они устроены, а затем пытаются поиграть с этими системами.

Типы взлома

Мы можем разделить взломы на разные категории в зависимости от того, что взламывается. Вот набор примеров -

Website Hacking - Взлом веб-сайта означает несанкционированный контроль над веб-сервером и связанным с ним программным обеспечением, таким как базы данных и другие интерфейсы.

Network Hacking - Взлом сети означает сбор информации о сети с помощью таких инструментов, как Telnet, поиск NS, Ping, Tracert, Netstat и т. Д. С целью нанести вред сетевой системе и помешать ее работе.

Email Hacking - Сюда входит получение несанкционированного доступа к учетной записи электронной почты и ее использование без согласия ее владельца.

Ethical Hacking - Этичный взлом включает поиск слабых мест в компьютере или сетевой системе для целей тестирования и, наконец, их исправление.

Password Hacking - Это процесс восстановления секретных паролей из данных, которые были сохранены или переданы компьютерной системой.

Computer Hacking - Это процесс кражи идентификатора компьютера и пароля путем применения методов взлома и получения несанкционированного доступа к компьютерной системе.

Преимущества взлома

Взлом весьма полезен в следующих сценариях -

Чтобы восстановить потерянную информацию, особенно если вы потеряли свой пароль.

Выполнить тестирование на проникновение для усиления компьютерной и сетевой безопасности.

Принять адекватные превентивные меры для предотвращения нарушений безопасности.

Иметь компьютерную систему, которая не позволяет злоумышленникам получить доступ.

Недостатки взлома

Взлом довольно опасен, если он совершается с вредоносным намерением. Это может вызвать -

Массовое нарушение безопасности.

Несанкционированный доступ системы к частной информации.

Нарушение конфиденциальности.

Помешает работе системы.

Атаки отказа в обслуживании.

Вредоносная атака на систему.

Цель взлома

За выполнением хакерских действий могут быть различные положительные и отрицательные намерения. Вот список возможных причин, по которым люди занимаются хакерской деятельностью:

Просто для развлечения

Show-off

Украсть важную информацию

Повреждение системы

Нарушение конфиденциальности

Вымогательство денег

Тестирование безопасности системы

Нарушение соответствия политике

Хакеров можно разделить на разные категории, такие как белая шляпа, черная шляпа и серая шляпа, в зависимости от их намерения взломать систему. Эти разные термины пришли из старых спагетти-вестернов, где плохой парень носит черную ковбойскую шляпу, а хороший парень - белую.

Белые хакеры

Хакеры White Hat также известны как Ethical Hackers. Они никогда не намереваются нанести вред системе, они скорее пытаются обнаружить слабые места в компьютере или сетевой системе в рамках тестирования на проникновение и оценки уязвимости.

Этический взлом не является незаконным, и это одна из самых сложных вакансий в ИТ-индустрии. Есть множество компаний, которые нанимают этичных хакеров для тестирования на проникновение и оценки уязвимостей.

Хакеры Black Hat

Хакеры Black Hat, также известные как crackers, это те, кто взламывает, чтобы получить несанкционированный доступ к системе и нанести ущерб ее работе или украсть конфиденциальную информацию.

Взлом Black Hat всегда является незаконным из-за его дурных намерений, которые включают в себя кражу корпоративных данных, нарушение конфиденциальности, повреждение системы, блокировку сетевого взаимодействия и т. Д.

Серые хакеры

Хакеры в серой шляпе - смесь хакеров в черной и белой шляпе. Они действуют без злого умысла, но для развлечения они используют слабые места в системе безопасности в компьютерной системе или сети без разрешения или ведома владельца.

Их цель - привлечь внимание владельцев к слабым местам и получить от владельцев признательность или небольшую награду.

Разные хакеры

Помимо вышеупомянутых хорошо известных классов хакеров, у нас есть следующие категории хакеров в зависимости от того, что они взламывают и как они это делают:

Red Hat Хакеры

Хакеры в красной шляпе - это снова смесь хакеров в черной и белой шляпе. Обычно они находятся на уровне взлома государственных учреждений, узлов сверхсекретной информации и вообще всего, что подпадает под категорию конфиденциальной информации.

Хакеры в синей шляпе

Хакер в синей шляпе - это кто-то за пределами консалтинговых компаний по компьютерной безопасности, который привык проверять систему на наличие ошибок до ее запуска. Они ищут лазейки, которые можно использовать, и пытаются их закрыть. Microsoft также использует терминBlueHat для представления серии информационных мероприятий по безопасности.

Элитные хакеры

Это социальный статус среди хакеров, которым обозначают самых опытных. Среди этих хакеров будут распространяться недавно обнаруженные эксплойты.

Скрипт Кидди

Детский скрипт - это неспециалист, который взламывает компьютерные системы, используя заранее подготовленные автоматизированные инструменты, написанные другими, обычно с небольшим пониманием основной концепции, отсюда и термин Kiddie.

Неофит

Новичок, «n00b», или «новичок», или «хакер с зеленой шляпой» - это тот, кто плохо знаком с хакингом или фрикингом и почти не знает или не имеет опыта работы технологий и хакерства.

Хактивист

Хактивист - это хакер, который использует технологии для объявления социальных, идеологических, религиозных или политических сообщений. Как правило, хактивизм в большинстве случаев связан с повреждением веб-сайтов или атаками отказа в обслуживании.

В этой главе мы дадим краткий обзор некоторых известных хакеров и того, как они стали знаменитыми.

Джонатан Джеймс

Джонатан Джеймс был американским хакером, получившим дурную славу как первый подросток, попавший в тюрьму за киберпреступность в Соединенных Штатах. Он покончил жизнь самоубийством в 2008 году от огнестрельного ранения, нанесенного самому себе.

В 1999 году в возрасте 16 лет он получил доступ к нескольким компьютерам, взломав пароль сервера, принадлежащего НАСА, и украл исходный код Международной космической станции среди другой конфиденциальной информации.

Ян Мерфи

Ян Мерфи, также известный как капитан Зап, однажды заставлял старшеклассников красть для него компьютерное оборудование. Ян самопровозглашает себя «первым хакером, уличенным в совершении преступления».

Карьера Яна как мастера-хакера была сфабрикована в 1986 году после того, как он и его безработная жена решили создать какой-то бизнес.

У него долгая история компьютерного и интернет-мошенничества. Одна из его любимых игр - подделывать заголовки электронной почты и рассылать сторонние письма с угрозами.

Кевин Митник

Кевин Митник - консультант и автор по компьютерной безопасности, который проникает в компании своих клиентов, чтобы выявить их сильные и слабые стороны в области безопасности и потенциальные лазейки.

Он первый хакер, лицо которого увековечено на плакате ФБР «Самый разыскиваемый». Ранее он был самым разыскиваемым компьютерным преступником в истории Соединенных Штатов.

С 1970-х годов и до своего последнего ареста в 1995 году он умело обходил корпоративные меры безопасности и проник в некоторые из наиболее хорошо охраняемых систем, такие как Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom и Nokia.

Марк Абене

Марк Абене, известный во всем мире под псевдонимом Фибер Оптик, является экспертом по информационной безопасности и предпринимателем. Он был известным хакером в 1980-х и начале 1990-х годов. Он был одним из первых хакеров, которые открыто обсуждали и защищали положительные достоинства этического взлома как полезного инструмента для промышленности.

Его опыт распространяется на исследования проникновения, оценку безопасности на местах, проверку кода безопасности, анализ и создание политики безопасности, архитектуру систем и сети, администрирование систем и управление сетью, а также многое другое. Его клиентура включает American Express, UBS, First USA, Ernst & Young, KPMG и другие.

Йохан Хельсингис

Йохан Хельсингиус, более известный как Юлф, оказался в центре внимания в 1980-х, когда он начал работать с самым популярным в мире анонимным ремейлером под названием Penet.fi.

Йохан также отвечал за разработку продуктов для первого панъевропейского интернет-провайдера Eunet International.

В настоящее время он является членом правления Technologia Incognita, ассоциации хакеров в Амстердаме, и своими знаниями в области киберпространства поддерживает коммуникационные компании по всему миру.

Линус Торвальдс

Линус Торвальдс известен как один из лучших хакеров всех времен. Он прославился, создав Linux, очень популярную операционную систему на основе Unix. Linux является открытым исходным кодом, и тысячи разработчиков внесли свой вклад в его ядро. Однако Торвальдс остается окончательным авторитетом в том, какой новый код включен в стандартное ядро Linux. По состоянию на 2006 год примерно два процента ядра Linux было написано самим Торвальдсом.

Он просто хочет быть простым и получать удовольствие, создавая лучшую в мире операционную систему. Торвальдс получил почетные докторские степени Стокгольмского и Хельсинкского университетов.

Роберт Моррис

Роберт Моррис, известный как создатель червя Морриса, первого компьютерного червя, распространенного в Интернете. Червь имел способность замедлять работу компьютеров и выводить их из строя. В результате он был приговорен к трем годам условно, 400 часам общественных работ, а также был вынужден заплатить штраф в размере 10 500 долларов.

В настоящее время Моррис работает штатным профессором в Лаборатории компьютерных наук и искусственного интеллекта Массачусетского технологического института.

Гэри Маккиннон

Гэри Маккиннон - известный системный администратор и хакер. Его обвинили в «крупнейшем военном взломе компьютеров всех времен». Он успешно взломал сети систем армии, авиации, флота и НАСА правительства Соединенных Штатов.

В своих заявлениях для СМИ он часто упоминал, что его мотивация заключалась только в том, чтобы найти доказательства НЛО, антигравитационных технологий и подавления «свободной энергии», которые потенциально могут быть полезны для общества.

Кевин Поулсен

Кевин Поулсен, также известный как Dark Danteпрославился своей дурной славой, когда взял на себя все телефонные линии лос-анджелесской радиостанции KIIS-FM, гарантируя, что будет 102-м абонентом и выиграет приз Porsche 944 S2.

Поулсен также вызвал гнев ФБР, когда он взломал федеральные компьютеры для получения информации о прослушивании телефонных разговоров, за что ему пришлось отбыть наказание в виде пяти лет. Он заново открыл себя как журналист и занял нишу в этой области.

Ниже приводится список важных терминов, используемых в области взлома.

Adware - Рекламное ПО - это программное обеспечение, предназначенное для принудительного отображения предварительно выбранной рекламы в вашей системе.

Attack - Атака - это действие, которое выполняется в системе для получения доступа и извлечения конфиденциальных данных.

Back door - Черный ход или люк - это скрытый вход в компьютерное устройство или программное обеспечение, который обходит меры безопасности, такие как вход в систему и защиту паролем.

Bot- Бот - это программа, которая автоматизирует действие, чтобы его можно было выполнять многократно с гораздо большей скоростью в течение более длительного периода времени, чем это мог бы сделать человек-оператор. Например, отправка HTTP, FTP или Telnet с более высокой скоростью или вызов сценария для создания объектов с более высокой скоростью.

Botnet- Ботнет, также известный как армия зомби, представляет собой группу компьютеров, контролируемых без ведома их владельцев. Ботнеты используются для рассылки спама или проведения атак типа «отказ в обслуживании».

Brute force attack- Атака методом грубой силы - это автоматизированный и самый простой способ получить доступ к системе или веб-сайту. Он снова и снова пробует разные комбинации имен пользователей и паролей, пока не попадет в систему.

Buffer Overflow - Переполнение буфера - это ошибка, которая возникает, когда в блок памяти или буфер записывается больше данных, чем выделено для хранения буфера.

Clone phishing - Клонирующий фишинг - это модификация существующего легитимного сообщения электронной почты с помощью ложной ссылки с целью обманом заставить получателя предоставить личную информацию.

Cracker - Взломщик - это тот, кто модифицирует программное обеспечение для доступа к функциям, которые человек, взламывающий программное обеспечение, считает нежелательными, особенно к функциям защиты от копирования.

Denial of service attack (DoS) - Атака типа «отказ в обслуживании» (DoS) - это злонамеренная попытка сделать сервер или сетевой ресурс недоступным для пользователей, обычно путем временного прерывания или приостановки услуг узла, подключенного к Интернету.

DDoS - Распределенная атака отказа в обслуживании.

Exploit Kit - Комплект эксплойтов - это программная система, предназначенная для работы на веб-серверах с целью выявления уязвимостей программного обеспечения на клиентских машинах, с которыми она связана, и использования обнаруженных уязвимостей для загрузки и выполнения вредоносного кода на клиенте.

Exploit - Эксплойт - это часть программного обеспечения, фрагмент данных или последовательность команд, которые используют ошибку или уязвимость для компрометации безопасности компьютера или сетевой системы.

Firewall - Брандмауэр - это фильтр, предназначенный для предотвращения проникновения нежелательных злоумышленников за пределы компьютерной системы или сети, обеспечивая при этом безопасную связь между системами и пользователями внутри брандмауэра.

Keystroke logging- Регистрация нажатия клавиш - это процесс отслеживания нажатых клавиш на компьютере (и используемых точек сенсорного экрана). Это просто карта интерфейса компьютер / человек. Он используется хакерами в серых и черных шляпах для записи идентификаторов входа и паролей. Кейлоггеры обычно скрываются на устройстве с помощью трояна, отправляемого фишинговым письмом.

Logic bomb- Вирус, секретируемый в систему, запускает вредоносное действие при выполнении определенных условий. Самая распространенная версия - бомба замедленного действия.

Malware - Вредоносное ПО - это общий термин, используемый для обозначения различных форм враждебного или назойливого программного обеспечения, включая компьютерные вирусы, черви, троянские программы, программы-вымогатели, шпионское ПО, рекламное ПО, программы-пугающие и другие вредоносные программы.

Master Program - Основная программа - это программа, которую хакер использует для удаленной передачи команд зараженным дронам-зомби, обычно для проведения атак типа «отказ в обслуживании» или спам-атак.

Phishing - Фишинг - это метод мошенничества с использованием электронной почты, при котором злоумышленник рассылает электронные письма, выглядящие законно, в попытке собрать личную и финансовую информацию от получателей.

Phreaker - Фрикеры считаются первыми компьютерными хакерами, и это те, кто незаконно взламывает телефонную сеть, как правило, чтобы совершать бесплатные междугородние телефонные звонки или прослушивать телефонные линии.

Rootkit - Руткит - это скрытый тип программного обеспечения, обычно вредоносного, предназначенное для сокрытия существования определенных процессов или программ от обычных методов обнаружения и обеспечения постоянного привилегированного доступа к компьютеру.

Shrink Wrap code - Атака с помощью Shrink Wrap кода - это действие по использованию дыр в неустановленном или плохо настроенном программном обеспечении.

Social engineering - Социальная инженерия подразумевает обман кого-либо с целью получения конфиденциальной и личной информации, такой как данные кредитной карты или имена пользователей и пароли.

Spam - Спам - это просто незапрашиваемое электронное письмо, также известное как нежелательное письмо, отправленное большому количеству получателей без их согласия.

Spoofing - Спуфинг - это метод, используемый для получения несанкционированного доступа к компьютерам, при котором злоумышленник отправляет на компьютер сообщения с IP-адресом, указывающим, что сообщение исходит от доверенного узла.

Spyware - Шпионское ПО - это программное обеспечение, которое направлено на сбор информации о человеке или организации без их ведома и которое может отправлять такую информацию другому лицу без согласия потребителя или которое устанавливает контроль над компьютером без ведома потребителя.

SQL Injection - SQL-инъекция - это метод внедрения кода SQL, используемый для атаки приложений, управляемых данными, в которых вредоносные операторы SQL вставляются в поле ввода для выполнения (например, для передачи содержимого базы данных злоумышленнику).

Threat - Угроза - это возможная опасность, которая может использовать существующую ошибку или уязвимость для нарушения безопасности компьютера или сетевой системы.

Trojan - Троян, или троянский конь, представляет собой вредоносную программу, замаскированную под действующую программу, что затрудняет ее отличие от программ, которые, как предполагается, были разработаны с целью уничтожить файлы, изменить информацию, украсть пароли или другую информацию.

Virus - Вирус - это вредоносная программа или фрагмент кода, который способен копировать себя и, как правило, оказывает пагубное воздействие, например, повреждение системы или уничтожение данных.

Vulnerability - Уязвимость - это слабое место, которое позволяет хакеру поставить под угрозу безопасность компьютера или сетевой системы.

Worms - Червь - это самовоспроизводящийся вирус, который не изменяет файлы, а находится в активной памяти и дублирует себя.

Cross-site Scripting- Межсайтовый скриптинг (XSS) - это тип уязвимости компьютерной безопасности, обычно обнаруживаемой в веб-приложениях. XSS позволяет злоумышленникам внедрять клиентский скрипт в веб-страницы, просматриваемые другими пользователями.

Zombie Drone - Зомби-дрон определяется как взломанный компьютер, который анонимно используется в качестве солдата или «дрона» для злонамеренных действий, например, для распространения нежелательных электронных писем со спамом.

В этой главе мы кратко обсудим некоторые из известных инструментов, которые широко используются для предотвращения взлома и получения несанкционированного доступа к компьютеру или сетевой системе.

NMAP

Nmap расшифровывается как Network Mapper. Это инструмент с открытым исходным кодом, который широко используется для обнаружения сети и аудита безопасности. Изначально Nmap был разработан для сканирования больших сетей, но он может одинаково хорошо работать и с отдельными хостами. Сетевые администраторы также считают его полезным для таких задач, как инвентаризация сети, управление расписаниями обновления служб и мониторинг времени безотказной работы хоста или службы.

Nmap использует необработанные IP-пакеты для определения -

какие хосты доступны в сети,

какие услуги предлагают эти хосты,

на каких операционных системах они работают,

какие типы межсетевых экранов используются и другие подобные характеристики.

Nmap работает на всех основных компьютерных операционных системах, таких как Windows, Mac OS X и Linux.

Metasploit

Metasploit - один из самых мощных инструментов эксплойтов. Это продукт Rapid7, и большинство его ресурсов можно найти по адресу: www.metasploit.com. Поставляется в двух версиях -commercial и free edition. Matasploit можно использовать с командной строкой или с веб-интерфейсом.

С Metasploit вы можете выполнять следующие операции:

Проведите базовые тесты на проникновение в небольших сетях

Выполняйте выборочные проверки на возможность использования уязвимостей

Обнаружение сети или импорт данных сканирования

Просматривайте модули эксплойтов и запускайте отдельные эксплойты на хостах

Костюм отрыжки

Burp Suite - популярная платформа, которая широко используется для тестирования безопасности веб-приложений. Он имеет различные инструменты, которые работают совместно для поддержки всего процесса тестирования, от первоначального сопоставления и анализа поверхности атаки приложения до поиска и использования уязвимостей безопасности.

Burp прост в использовании и предоставляет администраторам полный контроль, позволяющий комбинировать передовые ручные методы с автоматизацией для эффективного тестирования. Burp можно легко настроить, и он содержит функции, которые помогут в работе даже самым опытным тестерам.

Злой IP-сканер

Angry IP Scanner - это легкий кроссплатформенный сканер IP-адресов и портов. Он может сканировать IP-адреса в любом диапазоне. Его можно свободно копировать и использовать где угодно. Для увеличения скорости сканирования используется многопоточный подход, при котором для каждого просканированного IP-адреса создается отдельный поток сканирования.

Angry IP Scanner просто пингует каждый IP-адрес, чтобы проверить, жив ли он, а затем он разрешает его имя хоста, определяет MAC-адрес, сканирует порты и т. Д. Количество собранных данных о каждом хосте можно сохранить в TXT, XML, CSV, или файлы списка IP-портов. С помощью плагинов Angry IP Scanner может собирать любую информацию о сканированных IP-адресах.

Каин и Авель

Cain & Abel - это инструмент для восстановления пароля для операционных систем Microsoft. Это помогает легко восстанавливать различные типы паролей, используя любой из следующих методов:

обнюхивание сети,

взлом зашифрованных паролей с помощью атак по словарю, грубой силе и криптоанализа,

запись разговоров VoIP,

расшифровка зашифрованных паролей,

восстановление ключей беспроводной сети,

раскрытие ящиков с паролями,

обнаружение кешированных паролей и анализ протоколов маршрутизации.

Cain & Abel - полезный инструмент для консультантов по безопасности, профессиональных тестеров на проникновение и всех, кто планирует использовать его по этическим соображениям.

Ettercap

Ettercap означает Ethernet Capture. Это инструмент сетевой безопасности для атак типа Man-in-the-Middle. Он включает в себя обнюхивание живых соединений, фильтрацию контента на лету и множество других интересных трюков. Ettercap имеет встроенные функции для анализа сети и хоста. Он поддерживает активное и пассивное вскрытие многих протоколов.

Вы можете запустить Ettercap во всех популярных операционных системах, таких как Windows, Linux и Mac OS X.

EtherPeek

EtherPeek - замечательный инструмент, который упрощает сетевой анализ в многопротокольной гетерогенной сетевой среде. EtherPeek - это небольшой инструмент (менее 2 МБ), который можно легко установить за несколько минут.

EtherPeek проактивно перехватывает пакеты трафика в сети. По умолчанию EtherPeek поддерживает такие протоколы, как AppleTalk, IP, протокол разрешения IP-адресов (ARP), NetWare, TCP, UDP, NetBEUI и пакеты NBT.

Суперскан

SuperScan - это мощный инструмент для сетевых администраторов для сканирования портов TCP и разрешения имен хостов. У него удобный интерфейс, который можно использовать для:

Выполняйте ping-сканирование и сканирование портов с использованием любого диапазона IP-адресов.

Сканируйте любой диапазон портов из встроенного списка или любой заданный диапазон.

Просмотр ответов от подключенных хостов.

Измените список портов и описания портов с помощью встроенного редактора.

Объединяйте списки портов для создания новых.

Подключитесь к любому обнаруженному открытому порту.

Назначьте настраиваемое вспомогательное приложение любому порту.

QualysGuard

QualysGuard - это интегрированный набор инструментов, который можно использовать для упрощения операций по обеспечению безопасности и снижения затрат на соблюдение нормативных требований. Он предоставляет критически важную информацию о безопасности по запросу и автоматизирует полный спектр аудита, соответствия и защиты ИТ-систем и веб-приложений.

QualysGuard включает в себя набор инструментов, которые могут отслеживать, обнаруживать и защищать вашу глобальную сеть.

WebInspect

WebInspect - это инструмент оценки безопасности веб-приложений, который помогает выявлять известные и неизвестные уязвимости на уровне веб-приложений.

Он также может помочь проверить, правильно ли настроен веб-сервер и предпринимает ли попытки распространенных веб-атак, таких как внедрение параметров, межсайтовый скриптинг, обход каталога и т. Д.

LC4

LC4 ранее назывался L0phtCrack. Это приложение для аудита и восстановления паролей. Он используется для проверки надежности пароля, а иногда и для восстановления утерянных паролей Microsoft Windows с помощью словарных атак, перебора и гибридных атак.

LC4 восстанавливает пароли учетных записей пользователей Windows, чтобы упростить миграцию пользователей в другую систему аутентификации или для доступа к учетным записям, пароли которых утеряны.

Сканер сетевой безопасности LANguard

Сетевой сканер LANguard контролирует сеть, сканируя подключенные машины и предоставляя информацию о каждом узле. Вы можете получить информацию о каждой отдельной операционной системе.

Он также может обнаруживать проблемы с реестром и настраивать отчет в формате HTML. Для каждого компьютера вы можете указатьnetbios таблица имен, текущий вошедший в систему пользователь и Mac-адрес.

Сеть Stumbler

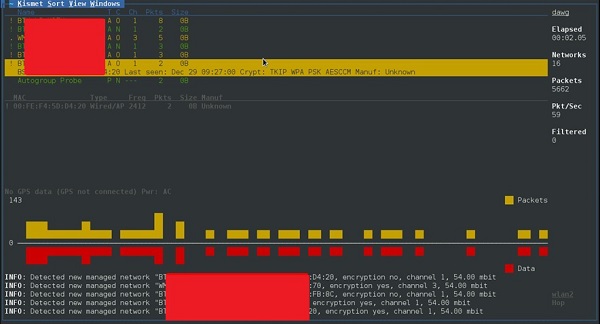

Network stumbler - это сканер и инструмент мониторинга WiFi для Windows. Это позволяет сетевым специалистам обнаруживать WLAN. Он широко используется энтузиастами сетей и хакерами, потому что помогает находить нешироковещательные беспроводные сети.

Network Stumbler может использоваться для проверки правильности конфигурации сети, уровня ее сигнала или покрытия, а также для обнаружения помех между одной или несколькими беспроводными сетями. Его также можно использовать для неавторизованных подключений.

ToneLoc

ToneLoc расшифровывается как Tone Locator. Это была популярная компьютерная программа для набора номера, написанная для MS-DOS в начале 90-х годов. Военный набор номера - это метод использования модема для автоматического сканирования списка телефонных номеров, обычно для набора каждого номера в коде местной зоны.

Вредоносные хакеры используют полученные списки для взлома компьютерной безопасности - для угадывания учетных записей пользователей или обнаружения модемов, которые могут предоставить точку входа в компьютер или другие электронные системы.

Его могут использовать сотрудники службы безопасности для обнаружения неавторизованных устройств в телефонной сети компании.

Как этический хакер, вам необходимо знать различные методы взлома, такие как:

- Подбор и взлом паролей

- Захват сеанса

- Спуфинг сеанса

- Сниффинг сетевого трафика

- Атаки отказа в обслуживании

- Использование уязвимостей переполнения буфера

- SQL-инъекция

В этой главе мы обсудим некоторые навыки, которые вам потребуются, чтобы стать экспертом в области этического взлома.

Основные навыки

Компьютерный взлом - это не только искусство, но и наука. Как и любой другой опыт, вам нужно приложить много усилий, чтобы получить знания и стать опытным хакером. Как только вы встанете на правильный путь, вам потребуется больше усилий, чтобы быть в курсе последних технологий, новых уязвимостей и методов эксплуатации.

Этичный хакер должен быть экспертом по компьютерным системам и иметь очень сильные навыки программирования и компьютерных сетей.

Этичный хакер должен иметь много терпения, настойчивости и настойчивости, чтобы пробовать снова и снова и ждать желаемого результата.

Кроме того, этический хакер должен быть достаточно умен, чтобы понимать ситуацию и мышление других пользователей, чтобы применять эксплойты социальной инженерии. Хороший этичный хакер тоже отлично умеет решать проблемы.

Курсы и сертификаты

В этом руководстве представлены основные рекомендации, которые помогут стать успешным этичным хакером. Если вы хотите преуспеть в этой области, вы можете выбрать следующие курсы и сертификаты:

Получите степень бакалавра компьютерных наук или сертификат A +, чтобы получить представление о наиболее распространенных аппаратных и программных технологиях.

Постарайтесь на несколько лет проработать программистом, а затем переключитесь на должность технической поддержки.

Получите сетевые сертификаты, такие как Network + или CCNA, а затем сертификаты безопасности, такие как Security +, CISSP или TICSA.

Рекомендуется получить некоторый опыт работы в качестве сетевого инженера и системного администратора, чтобы понять сети и системы изнутри.

Продолжайте просматривать различные книги, учебные пособия и документы, чтобы понять различные аспекты компьютерной безопасности и принять их как вызов для защиты вашей сети и компьютерных систем в качестве инженера по сетевой безопасности.

Учебные курсы, которые охватывают создание троянских коней, бэкдоров, вирусов и червей, атаки типа «отказ в обслуживании» (DoS), внедрение SQL, переполнение буфера, захват сеанса и взлом системы.

Овладейте искусством тестирования на проникновение, отслеживания следов и разведки, а также социальной инженерии.

Наконец, пройдите сертификацию Certified Ethical Hacker (CEH) Certification.

GIAC (Global Information Assurance Certification) и Offensive Security Certified Professional (OSCP) - это дополнительные сертификаты ИТ-безопасности, которые добавят значимости вашему профилю.

Заключительное примечание

Вы должны оставаться хакером White Hat, а это значит, что вам нужно работать в определенных рамках. Никогда не вторгайтесь и не атакуйте какой-либо компьютер или сеть без разрешения властей.

В заключение, настоятельно рекомендуется воздержаться от хакерских атак, которые могут испортить всю вашу карьеру.

Как и все хорошие проекты, этический хакерство также имеет набор отдельных фаз. Это помогает хакерам совершить структурированную этическую хакерскую атаку.

Различные учебные пособия по безопасности объясняют процесс этического взлома по-разному, но для меня, как сертифицированного этического хакера, весь процесс можно разделить на следующие шесть этапов.

Разведка

Разведка - это этап, на котором злоумышленник собирает информацию о цели, используя активные или пассивные средства. В этом процессе широко используются инструменты NMAP, Hping, Maltego и Google Dorks.

Сканирование

В этом процессе злоумышленник начинает активно исследовать целевой компьютер или сеть на предмет уязвимостей, которые можно использовать. В этом процессе используются инструменты Nessus, Nexpose и NMAP.

Получение доступа

В этом процессе обнаруживается уязвимость, и вы пытаетесь использовать ее, чтобы войти в систему. Основным инструментом, который используется в этом процессе, является Metasploit.

Поддержание доступа

Это процесс, при котором хакер уже получил доступ к системе. После получения доступа хакер устанавливает некоторые бэкдоры, чтобы войти в систему, когда ему понадобится доступ в этой собственной системе в будущем. Metasploit - предпочтительный инструмент в этом процессе.

Очистка треков

Этот процесс на самом деле является неэтичным действием. Это связано с удалением журналов всех действий, которые происходят в процессе взлома.

Составление отчетов

Отчетность - последний шаг к завершению процесса этичного взлома. Здесь Ethical Hacker составляет отчет со своими выводами и проделанной работой, включая используемые инструменты, степень успеха, обнаруженные уязвимости и процессы использования.

Быстрая подсказка

Процессы нестандартные. Вы можете использовать набор различных процессов и инструментов в соответствии с вашими удобными для вас методами. Этот процесс имеет наименьшее значение, пока вы можете добиться желаемых результатов.

Сбор информации и знакомство с целевыми системами - это первый процесс этичного взлома. Разведка - это набор процессов и методов (отслеживание следов, сканирование и подсчет), используемых для скрытого обнаружения и сбора информации о целевой системе.

Во время разведки этичный хакер пытается собрать как можно больше информации о целевой системе, следуя семи шагам, перечисленным ниже:

- Соберите исходную информацию

- Определите диапазон сети

- Определить активные машины

- Откройте для себя открытые порты и точки доступа

- Отпечаток операционной системы

- Раскройте сервисы на портах

- Составьте карту сети

Мы подробно обсудим все эти шаги в следующих главах этого руководства. Разведка проходит в двух частях -Active Reconnaissance и Passive Reconnaissance.

Активная разведка

В этом процессе вы будете напрямую взаимодействовать с компьютерной системой для получения информации. Эта информация может быть актуальной и точной. Но есть риск быть обнаруженным, если вы планируете активную разведку без разрешения. Если вас обнаружат, системный администратор может принять серьезные меры против вас и отследить ваши последующие действия.

Пассивная разведка

В этом процессе вы не будете напрямую подключены к компьютерной системе. Этот процесс используется для сбора важной информации без взаимодействия с целевыми системами.

Footprinting - это часть процесса разведки, которая используется для сбора возможной информации о целевой компьютерной системе или сети. Следы могут быть какpassive и active. Просмотр веб-сайта компании - это пример пассивного следа, а попытка получить доступ к конфиденциальной информации с помощью социальной инженерии - это пример активного сбора информации.

Footprinting - это, по сути, первый шаг, на котором хакер собирает как можно больше информации, чтобы найти способы вторгнуться в целевую систему или, по крайней мере, решить, какой тип атак будет более подходящим для цели.

На этом этапе хакер может собрать следующую информацию -

- Доменное имя

- IP-адреса

- Namespaces

- Информация о сотрудниках

- Телефонные номера

- E-mails

- Информация о вакансии

В следующем разделе мы обсудим, как извлечь основную и легко доступную информацию о любой компьютерной системе или сети, подключенной к Интернету.

Информация о доменном имени

Вы можете использовать http://www.whois.com/whois веб-сайт, чтобы получить подробную информацию о доменном имени, включая его владельца, его регистратора, дату регистрации, срок действия, сервер имен, контактную информацию владельца и т. д.

Вот образец записи www.tutorialspoint.com, извлеченной из поиска WHOIS -

Быстрая починка

Всегда рекомендуется держать ваш профиль доменного имени приватным, чтобы скрыть вышеупомянутую информацию от потенциальных хакеров.

Поиск IP-адреса

Вы можете использовать pingпо вашему запросу. Эта команда доступна как в Windows, так и в ОС Linux. Ниже приведен пример определения IP-адреса tutorialspoint.com.

$ping tutorialspoint.comЭто даст следующий результат -

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data.

64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms

64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms

64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 msПоиск хостинговой компании

Если у вас есть адрес веб-сайта, вы можете получить более подробную информацию, используя сайт ip2location.com. Ниже приведен пример, чтобы узнать подробности IP-адреса -

Здесь строка ISP дает вам подробную информацию о хостинговой компании, потому что IP-адреса обычно предоставляются только хостинговыми компаниями.

Быстрая починка

Если компьютерная система или сеть напрямую связаны с Интернетом, вы не можете скрыть IP-адрес и соответствующую информацию, такую как хостинговая компания, ее местонахождение, ISP и т. Д. Если у вас есть сервер, содержащий очень конфиденциальные данные, то он рекомендуется хранить его за защищенным прокси-сервером, чтобы хакеры не могли получить точную информацию о вашем реальном сервере. Таким образом, любому потенциальному хакеру будет сложно напрямую связаться с вашим сервером.

Еще один эффективный способ скрыть IP-адрес вашей системы и, в конечном итоге, всю связанную с ней информацию - пройти через виртуальную частную сеть (VPN). Если вы настраиваете VPN, то весь трафик маршрутизируется через сеть VPN, поэтому ваш истинный IP-адрес, назначенный вашим интернет-провайдером, всегда скрыт.

Диапазоны IP-адресов

Небольшие сайты могут иметь один связанный с ними IP-адрес, но большие сайты обычно имеют несколько IP-адресов, обслуживающих разные домены и поддомены.

Вы можете получить диапазон IP-адресов, назначенных конкретной компании, с помощью Американского реестра Интернет-номеров (ARIN).

Вы можете ввести название компании в выделенное поле поиска, чтобы узнать список всех IP-адресов, присвоенных этой компании.

История сайта

Получить полную историю любого веб-сайта очень легко с помощью www.archive.org .

Вы можете ввести доменное имя в поле поиска, чтобы узнать, как веб-сайт выглядел в определенный момент времени и какие страницы были доступны на веб-сайте в разные даты.

Быстрая починка

Хотя хранение вашего веб-сайта в архивной базе данных дает некоторые преимущества, но если вам не нравится, что кто-либо видит, как ваш веб-сайт проходит различные стадии, вы можете запросить у archive.org удаление истории вашего веб-сайта.

Термин «отпечаток ОС» в «Этичном взломе» относится к любому методу, используемому для определения того, какая операционная система работает на удаленном компьютере. Это могло быть -

Active Fingerprinting- Активное снятие отпечатков пальцев выполняется путем отправки специально созданных пакетов на целевую машину, а затем записи ее ответа и анализа собранной информации для определения целевой ОС. В следующем разделе мы привели пример, чтобы объяснить, как можно использовать инструмент NMAP для определения ОС целевого домена.

Passive Fingerprinting- Пассивное снятие отпечатков пальцев основано на следах сниффера удаленной системы. На основе трассировки пакетов (например, Wireshark) можно определить операционную систему удаленного хоста.

У нас есть следующие четыре важных элемента, которые мы рассмотрим, чтобы определить операционную систему:

TTL - Что операционная система устанавливает Time-To-Live на исходящем пакете.

Window Size - Какой размер окна устанавливается операционной системой.

DF - Устанавливает ли операционная система Don't Fragment немного.

TOS - Устанавливает ли операционная система Type of Service, и если да, то в чем.

Анализируя эти факторы пакета, вы можете определить удаленную операционную систему. Эта система не на 100% точна и работает с некоторыми операционными системами лучше, чем с другими.

Основные шаги

Перед атакой на систему необходимо знать, в какой операционной системе размещен веб-сайт. Когда целевая ОС известна, становится легко определить, какие уязвимости могут присутствовать для использования целевой системы.

Ниже приведен простой nmap команда, которая может использоваться для идентификации операционной системы, обслуживающей веб-сайт, и всех открытых портов, связанных с доменным именем, т. е. IP-адресом.

$nmap -O -v tutorialspoint.comОн покажет вам следующую конфиденциальную информацию о данном доменном имени или IP-адресе -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT

Initiating Parallel DNS resolution of 1 host. at 09:57

Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed

Initiating SYN Stealth Scan at 09:57

Scanning tutorialspoint.com (66.135.33.172) [1000 ports]

Discovered open port 22/tcp on 66.135.33.172

Discovered open port 3306/tcp on 66.135.33.172

Discovered open port 80/tcp on 66.135.33.172

Discovered open port 443/tcp on 66.135.33.172

Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports)

Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172)

Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172)

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000038s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysql

TCP/IP fingerprint:

OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P=

OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS

OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF

OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF

OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A

OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%

OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S=

OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=

OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%

OS:T=40%CD=S)Если у вас нет nmap команда, установленная в вашей системе Linux, вы можете установить ее, используя следующие yum команда -

$yum install nmapВы можете пройти nmap , чтобы подробно изучить и понять различные функции, связанные с системой, и защитить ее от злонамеренных атак.

Быстрая починка

Вы можете скрыть свою основную систему за защищенным прокси-сервером или VPN, чтобы ваша полная личность была в безопасности, и в конечном итоге ваша основная система оставалась в безопасности.

Сканирование портов

Мы только что ознакомились с информацией, предоставленной nmapкоманда. Эта команда перечисляет все открытые порты на данном сервере.

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

443/tcp open https

3306/tcp open mysqlВы также можете проверить, открыт ли конкретный порт или нет, используя следующую команду -

$nmap -sT -p 443 tutorialspoint.comЭто даст следующий результат -

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT

Nmap scan report for tutorialspoint.com (66.135.33.172)

Host is up (0.000067s latency).

PORT STATE SERVICE

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 0.04 secondsКак только хакер узнает об открытых портах, он может планировать различные методы атаки через открытые порты.

Быстрая починка

Всегда рекомендуется проверять и закрывать все нежелательные порты, чтобы защитить систему от злонамеренных атак.

Ping Sweep

Проверка связи - это метод сканирования сети, который можно использовать для определения того, какой IP-адрес из диапазона IP-адресов соответствует действующим хостам. Ping Sweep также известен какICMP sweep.

Вы можете использовать fpingкоманда для проверки связи. Эта команда представляет собой программу, похожую на ping, которая использует эхо-запрос протокола управляющих сообщений Интернета (ICMP), чтобы определить, включен ли хост.

fping отличается от pingв том, что вы можете указать любое количество хостов в командной строке или указать файл, содержащий списки хостов для проверки связи. Если хост не отвечает в течение определенного времени и / или лимита повторов, он будет считаться недоступным.

Быстрая починка

Чтобы отключить проверку ping в сети, вы можете заблокировать запросы ICMP ECHO от внешних источников. Это можно сделать с помощью следующей команды, которая создаст правило брандмауэра вiptable.

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROPПеречисление DNS

Сервер доменных имен (DNS) похож на карту или адресную книгу. Фактически, это похоже на распределенную базу данных, которая используется для преобразования IP-адреса 192.111.1.120 в имя www.example.com и наоборот.

Перечисление DNS - это процесс поиска всех DNS-серверов и соответствующих им записей для организации. Идея состоит в том, чтобы собрать как можно больше интересных деталей о вашей цели перед тем, как начать атаку.

Вы можете использовать nslookupдоступная в Linux команда для получения информации о DNS и хосте. Кроме того, вы можете использовать следующиеDNSenum скрипт для получения подробной информации о домене -

DNSenum.pl

DNSenum скрипт может выполнять следующие важные операции -

Получить адреса хоста

Получите серверы имен

Получить запись MX

Выполнить axfr запросы к серверам имен

Получите дополнительные имена и поддомены через Google scraping

Поддомены грубой силы из файла также могут выполнять рекурсию на поддомене, который имеет записи NS.

Рассчитайте диапазоны доменных сетей класса C и выполните whois вопросы по ним

Выполнить reverse lookups на netranges

Быстрая починка

Перечисление DNS не имеет быстрого решения, и это действительно выходит за рамки этого руководства. Предотвращение перечисления DNS - большая проблема.

Если ваш DNS не настроен безопасным способом, возможно, что большое количество конфиденциальной информации о сети и организации может выйти наружу, и недоверенный пользователь Интернета сможет выполнить передачу зоны DNS.

Сниффинг - это процесс мониторинга и перехвата всех пакетов, проходящих через данную сеть, с помощью инструментов сниффинга. Это форма «прослушивания телефонных проводов» и получения информации о разговоре. Его еще называютwiretapping применяется к компьютерным сетям.

Существует так много возможностей, что если набор портов коммутатора предприятия открыт, то один из их сотрудников сможет прослушивать весь трафик сети. Любой, кто находится в одном и том же физическом месте, может подключиться к сети с помощью кабеля Ethernet или подключиться к этой сети по беспроводной сети и прослушивать общий трафик.

Другими словами, Sniffing позволяет вам видеть все виды трафика, как защищенного, так и незащищенного. В правильных условиях и с правильными протоколами атакующая сторона может собрать информацию, которая может быть использована для дальнейших атак или вызвать другие проблемы для сети или владельца системы.

Что можно понюхать?

Можно понюхать следующую конфиденциальную информацию из сети -

- Электронный трафик

- Пароли FTP

- Интернет-трафик

- Пароли Telnet

- Конфигурация роутера

- Сеансы чата

- DNS-трафик

Как это устроено

Сниффер обычно переключает сетевой адаптер системы на promiscuous mode так что он прослушивает все данные, передаваемые в его сегменте.

Беспорядочный режим относится к уникальному способу использования оборудования Ethernet, в частности сетевых карт (NIC), который позволяет NIC получать весь трафик в сети, даже если он не адресован этому NIC. По умолчанию сетевая карта игнорирует весь трафик, который не адресован ей, что достигается путем сравнения адреса назначения пакета Ethernet с аппаратным адресом (также известным как MAC) устройства. Хотя это имеет смысл для работы в сети, режим без неразборчивой связи затрудняет использование программного обеспечения для мониторинга и анализа сети для диагностики проблем с подключением или учета трафика.

Сниффер может непрерывно отслеживать весь трафик, поступающий на компьютер через сетевую карту, декодируя информацию, заключенную в пакеты данных.

Типы обнюхивания

Обнюхивание может быть активным или пассивным.

Пассивное обнюхивание

При пассивном сниффинге трафик блокируется, но никак не изменяется. Пассивное сниффинг позволяет только слушать. Он работает с устройствами Hub. На устройстве-концентраторе трафик отправляется на все порты. В сети, которая использует концентраторы для соединения систем, все хосты в сети могут видеть трафик. Таким образом, злоумышленник может легко перехватить проходящий трафик.

Хорошая новость заключается в том, что в настоящее время хабы практически устарели. В большинстве современных сетей используются коммутаторы. Следовательно, пассивное обнюхивание не более эффективно.

Активное обнюхивание

При активном сниффинге трафик не только блокируется и контролируется, но также может быть каким-то образом изменен в зависимости от атаки. Активное прослушивание используется для прослушивания сети на основе коммутатора. Это включает в себя инъекциюaddress resolution packets (ARP) в целевую сеть для флуда на коммутаторе content addressable memory(CAM) таблица. CAM отслеживает, какой хост к какому порту подключен.

Ниже приведены методы активного обнюхивания.

- MAC-флуд

- DHCP-атаки

- Отравление DNS

- Спуфинговые атаки

- Отравление ARP

Затронутые протоколы

Такие протоколы, как проверенный временем TCP / IP, никогда не разрабатывались с учетом требований безопасности и поэтому не оказывают большого сопротивления потенциальным злоумышленникам. Несколько правил позволяют легко понюхать:

HTTP - Он используется для отправки информации в открытом виде без какого-либо шифрования и, следовательно, является реальной целью.

SMTP(Простой протокол передачи почты) - SMTP в основном используется для передачи электронной почты. Этот протокол эффективен, но не включает никакой защиты от перехвата.

NNTP (Протокол передачи сетевых новостей). Он используется для всех типов связи, но его главный недостаток заключается в том, что данные и даже пароли отправляются по сети в виде открытого текста.

POP(Протокол почтового отделения) - POP строго используется для получения писем с серверов. Этот протокол не включает защиту от сниффинга, потому что он может быть перехвачен.

FTP(Протокол передачи файлов) - FTP используется для отправки и получения файлов, но не предлагает никаких функций безопасности. Все данные отправляются в виде открытого текста, который можно легко проанализировать.

IMAP (Протокол доступа к сообщениям в Интернете) - IMAP аналогичен SMTP по своим функциям, но очень уязвим для сниффинга.

Telnet - Telnet отправляет все (имена пользователей, пароли, нажатия клавиш) по сети в виде открытого текста и, следовательно, его можно легко перехватить.

Снифферы - это не тупые утилиты, позволяющие просматривать только живой трафик. Если вы действительно хотите проанализировать каждый пакет, сохраните захват и просматривайте его, когда позволяет время.

Аппаратные анализаторы протоколов

Прежде чем мы углубимся в подробности снифферов, важно обсудить hardware protocol analyzers. Эти устройства подключаются к сети на аппаратном уровне и могут отслеживать трафик, не манипулируя им.

Аппаратные анализаторы протоколов используются для отслеживания и выявления вредоносного сетевого трафика, генерируемого взломом программного обеспечения, установленного в системе.

Они захватывают пакет данных, декодируют его и анализируют его содержимое в соответствии с определенными правилами.

Аппаратные анализаторы протоколов позволяют злоумышленникам видеть отдельные байты данных каждого пакета, проходящего по кабелю.

Эти аппаратные устройства недоступны для большинства этичных хакеров из-за их огромной стоимости во многих случаях.

Законный перехват

Законный перехват (LI) определяется как санкционированный законом доступ к данным сети связи, таким как телефонные звонки или сообщения электронной почты. LI всегда должна действовать в соответствии с законными полномочиями с целью анализа или получения доказательств. Таким образом, LI - это процесс обеспечения безопасности, при котором оператор сети или поставщик услуг дает правоохранительным органам разрешение на доступ к частным сообщениям отдельных лиц или организаций.

Почти все страны разработали и приняли законы, регулирующие законные процедуры прослушивания; группы стандартизации создают технические спецификации LI. Обычно деятельность LI осуществляется с целью защиты инфраструктуры и кибербезопасности. Однако операторы инфраструктуры частных сетей могут поддерживать возможности LI в своих собственных сетях в качестве неотъемлемого права, если иное не запрещено.

LI ранее был известен как wiretapping и существует с момента появления электронных коммуникаций.

Существует так много инструментов для сниффинга в сети, и все они имеют свои собственные функции, помогающие хакеру анализировать трафик и анализировать информацию. Инструменты сниффинга - чрезвычайно распространенные приложения. Мы перечислили здесь некоторые из интересных -

BetterCAP - BetterCAP - это мощный, гибкий и портативный инструмент, созданный для выполнения различных типов MITM-атак на сеть, управления трафиком HTTP, HTTPS и TCP в реальном времени, отслеживания учетных данных и многого другого.

Ettercap- Ettercap - это комплексный пакет для атак «злоумышленник посередине». Он включает в себя обнюхивание живых соединений, фильтрацию контента на лету и множество других интересных трюков. Он поддерживает активное и пассивное рассечение многих протоколов и включает множество функций для анализа сети и хоста.

Wireshark- Это один из наиболее широко известных и используемых снифферов пакетов. Он предлагает огромное количество функций, предназначенных для помощи в анализе и анализе трафика.

Tcpdump- Это хорошо известный анализатор пакетов командной строки. Он обеспечивает возможность перехвата и наблюдения за TCP / IP и другими пакетами во время передачи по сети. Доступно на www.tcpdump.org.

WinDump - Порт Windows популярного сниффера пакетов Linux tcpdump, который представляет собой инструмент командной строки, идеально подходящий для отображения информации заголовков.

OmniPeek - OmniPeek, производимый WildPackets, является коммерческим продуктом, который является развитием продукта EtherPeek.

Dsniff- Набор инструментов, предназначенных для перехвата с использованием различных протоколов с целью перехвата и раскрытия паролей. Dsniff разработан для платформ Unix и Linux и не имеет полного эквивалента на платформе Windows.

EtherApe - Это инструмент Linux / Unix, предназначенный для графического отображения входящих и исходящих соединений системы.

MSN Sniffer - Это служебная программа для сниффинга, специально разработанная для отслеживания трафика, создаваемого приложением MSN Messenger.

NetWitness NextGen- Он включает аппаратный сниффер, а также другие функции, предназначенные для мониторинга и анализа всего трафика в сети. Этот инструмент используют ФБР и другие правоохранительные органы.

Потенциальный хакер может использовать любой из этих инструментов сниффинга для анализа трафика в сети и анализа информации.

Протокол разрешения адресов (ARP) - это протокол без сохранения состояния, используемый для преобразования IP-адресов в MAC-адреса компьютеров. Все сетевые устройства, которым необходимо обмениваться данными в сети, транслируют ARP-запросы в систему, чтобы узнать MAC-адреса других машин. Отравление ARP также известно какARP Spoofing.

Вот как работает ARP -

Когда одной машине необходимо связаться с другой, она просматривает свою таблицу ARP.

Если MAC-адрес не найден в таблице, ARP_request транслируется по сети.

Все машины в сети будут сравнивать этот IP-адрес с MAC-адресом.

Если одна из машин в сети идентифицирует этот адрес, то она ответит на ARP_request с его IP и MAC-адресом.

Запрашивающий компьютер сохранит адресную пару в своей таблице ARP, и произойдет обмен данными.

Что такое спуфинг ARP?

Пакеты ARP могут быть подделаны для отправки данных на машину злоумышленника.

При подмене ARP создается большое количество поддельных пакетов запроса и ответа ARP для перегрузки коммутатора.

Переключатель установлен в forwarding mode и после ARP table переполнен поддельными ответами ARP, злоумышленники могут прослушивать все сетевые пакеты.

Злоумышленники заполняют ARP-кэш целевого компьютера поддельными записями, что также известно как poisoning. Отравление ARP использует доступ «Человек посередине» для заражения сети.

Что такое MITM?

Атака Man-in-the-Middle (сокращенно MITM, MitM, MIM, MiM, MITMA) подразумевает активную атаку, при которой злоумышленник выдает себя за пользователя, создавая соединение между жертвами и отправляя сообщения между ними. В этом случае жертвы думают, что они общаются друг с другом, но на самом деле злоумышленник контролирует общение.

Третье лицо существует для управления и отслеживания трафика связи между двумя сторонами. Некоторые протоколы, такие какSSL служат для предотвращения атак этого типа.

Отравление ARP - Упражнение

В этом упражнении мы использовали BetterCAP для выполнения отравления ARP в среде LAN с помощью рабочей станции VMware, на которой мы установили Kali Linux и Ettercap инструмент для прослушивания локального трафика в локальной сети.

Для этого упражнения вам понадобятся следующие инструменты -

- Рабочая станция VMware

- Kali Linux или операционная система Linux

- Инструмент Ettercap

- подключение по локальной сети

Note- Эта атака возможна в проводных и беспроводных сетях. Вы можете выполнить эту атаку в локальной сети.

Step 1 - Установите рабочую станцию VMware и установите операционную систему Kali Linux.

Step 2 - Войдите в Kali Linux, используя пароль пользователя root, toor.

Step 3 - Убедитесь, что вы подключены к локальной сети, и проверьте IP-адрес, набрав команду ifconfig в терминале.

Step 4 - Откройте терминал и введите «Ettercap –G», чтобы запустить графическую версию Ettercap.

Step 5- Теперь щелкните вкладку «sniff» в строке меню, выберите «unified sniffing» и нажмите OK, чтобы выбрать интерфейс. Мы собираемся использовать «eth0», что означает соединение Ethernet.

Step 6- Теперь щелкните вкладку «хосты» в строке меню и нажмите «сканировать хосты». Он начнет сканирование всей сети на предмет активных хостов.

Step 7- Затем щелкните вкладку «Хосты» и выберите «Список хостов», чтобы увидеть количество хостов, доступных в сети. Этот список также включает адрес шлюза по умолчанию. Мы должны быть осторожны при выборе целей.

Step 8- Теперь нужно выбрать цели. В MITM нашей целью является хост-машина, а маршрутом будет адрес маршрутизатора для пересылки трафика. При атаке MITM злоумышленник перехватывает сеть и перехватывает пакеты. Итак, мы добавим жертву как «цель 1», а адрес маршрутизатора как «цель 2».

В среде VMware шлюз по умолчанию всегда будет оканчиваться на «2», потому что «1» назначается физической машине.

Step 9- В этом сценарии наша цель - 192.168.121.129, а маршрутизатор - 192.168.121.2. Итак, мы добавим цель 1 какvictim IP и цель 2 как router IP.

Step 10- Теперь нажмите «MITM» и нажмите «Отравление ARP». После этого отметьте опцию «Отслеживание удаленных подключений» и нажмите «ОК».

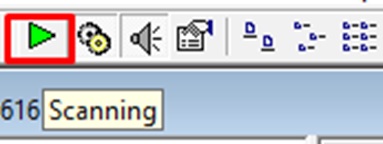

Step 11- Нажмите «Пуск» и выберите «Начать поиск». Это запустит отравление ARP в сети, что означает, что мы включили нашу сетевую карту в «беспорядочном режиме», и теперь локальный трафик можно прослушивать.

Note - Мы разрешили только HTTP-сниффинг с Ettercap, поэтому не ожидайте, что HTTPS-пакеты будут прослушиваться этим процессом.

Step 12- Теперь пора увидеть результаты; если наша жертва авторизовалась на некоторых сайтах. Вы можете увидеть результаты на панели инструментов Ettercap.

Вот как работает обнюхивание. Вы, должно быть, понимали, насколько просто получить учетные данные HTTP, просто включив отравление ARP.

Отравление ARP может привести к огромным потерям в корпоративной среде. Это место, куда назначают этичных хакеров для защиты сетей.

Подобно отравлению ARP, существуют другие атаки, такие как наводнение MAC, подмена MAC, отравление DNS, отравление ICMP и т. Д., Которые могут нанести значительный ущерб сети.

В следующей главе мы обсудим другой тип атаки, известный как DNS poisoning.

Отравление DNS - это метод, который заставляет DNS-сервер поверить в то, что он получил достоверную информацию, хотя на самом деле это не так. Это приводит к подмене ложного IP-адреса на уровне DNS, где веб-адреса преобразуются в числовые IP-адреса. Это позволяет злоумышленнику заменять записи IP-адреса для целевого сайта на заданном DNS-сервере IP-адресом серверных элементов управления. Злоумышленник может создать поддельные записи DNS для сервера, которые могут содержать вредоносный контент с тем же именем.

Например, пользователь вводит www.google.com, но его отправляют на другой мошеннический сайт, а не на серверы Google. Как мы понимаем, DNS-отравление используется для перенаправления пользователей на поддельные страницы, которыми управляют злоумышленники.

Отравление DNS - Упражнение

Давайте сделаем упражнение по отравлению DNS, используя тот же инструмент, Ettercap.

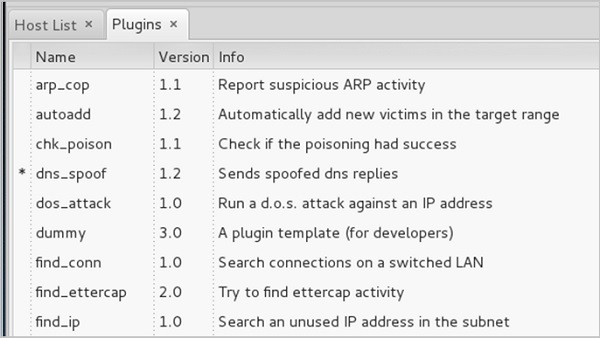

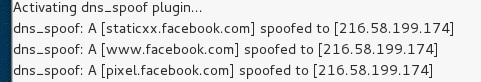

DNS Poisoning очень похож на ARP Poisoning. Чтобы инициировать заражение DNS, вы должны начать с заражения ARP, о котором мы уже говорили в предыдущей главе. Мы будем использоватьDNS spoof плагин, который уже есть в Ettercap.

Step 1- Откройте терминал и введите «nano etter.dns». Этот файл содержит все записи для адресов DNS, которые используются Ettercap для разрешения адресов доменных имен. В этот файл мы добавим фальшивую запись «Facebook». Если кто-то захочет открыть Facebook, он будет перенаправлен на другой сайт.

Step 2- Теперь вставьте записи под словами «Перенаправить на www.linux.org». См. Следующий пример -

Step 3- Теперь сохраните этот файл и выйдите, сохранив файл. Используйте «ctrl + x», чтобы сохранить файл.

Step 4- После этого весь процесс аналогичен запуску отравления ARP. После запуска отравления ARP щелкните «плагины» в строке меню и выберите плагин «dns_spoof».

Step 5 - После активации DNS_spoof вы увидите в результатах, что facebook.com начнет подделывать IP-адрес Google всякий раз, когда кто-то вводит его в своем браузере.

Это означает, что пользователь получает страницу Google вместо facebook.com в своем браузере.

В этом упражнении мы увидели, как можно перехватить сетевой трафик с помощью различных инструментов и методов. Здесь компании нужен этичный хакер, чтобы обеспечить сетевую безопасность и остановить все эти атаки. Давайте посмотрим, что может сделать этичный хакер, чтобы предотвратить отравление DNS.

Защита от отравления DNS

Как этический хакер, ваша работа, скорее всего, может поставить вас в положение предотвращения, а не проверки на проникновение. То, что вы знаете как злоумышленник, может помочь вам предотвратить те самые методы, которые вы применяете извне.

Вот средства защиты от атак, которые мы только что рассмотрели с точки зрения пентестера:

Используйте сеть с аппаратной коммутацией для наиболее уязвимых участков сети, чтобы изолировать трафик до одного сегмента или домена конфликтов.

Внедрите IP DHCP Snooping на коммутаторах для предотвращения атак ARP-отравления и спуфинга.

Реализуйте политики для предотвращения беспорядочного режима на сетевых адаптерах.

Будьте осторожны при развертывании точек беспроводного доступа, зная, что весь трафик в беспроводной сети подлежит отслеживанию.

Шифруйте свой конфиденциальный трафик с помощью протокола шифрования, такого как SSH или IPsec.

Безопасность порта используется коммутаторами, которые могут быть запрограммированы так, чтобы только определенные MAC-адреса могли отправлять и получать данные на каждом порту.

IPv6 имеет преимущества и параметры безопасности, которых нет в IPv4.

Замена таких протоколов, как FTP и Telnet, на SSH - эффективная защита от сниффинга. Если SSH не является жизнеспособным решением, подумайте о защите старых устаревших протоколов с помощью IPsec.

Виртуальные частные сети (VPN) могут обеспечить эффективную защиту от сниффинга из-за своего аспекта шифрования.

SSL - отличная защита наряду с IPsec.

Резюме

В этой главе мы обсудили, как злоумышленники могут перехватывать и анализировать весь трафик, размещая сниффер пакетов в сети. На примере в реальном времени мы увидели, насколько легко получить учетные данные жертвы из данной сети. Злоумышленники используют атаки MAC, ARP и атаки с отравлением DNS, чтобы перехватить сетевой трафик и получить конфиденциальную информацию, такую как разговоры по электронной почте и пароли.

Эксплуатация - это часть запрограммированного программного обеспечения или сценария, который может позволить хакерам получить контроль над системой, используя ее уязвимости. Хакеры обычно используют сканеры уязвимостей, такие как Nessus, Nexpose, OpenVAS и т. Д., Чтобы найти эти уязвимости.

Metasploit - это мощный инструмент для поиска уязвимостей в системе.

По уязвимостям находим эксплойты. Здесь мы обсудим некоторые из лучших поисковых систем уязвимостей, которые вы можете использовать.

База данных эксплойтов

www.exploit-db.com - это место, где вы можете найти все эксплойты, связанные с уязвимостью.

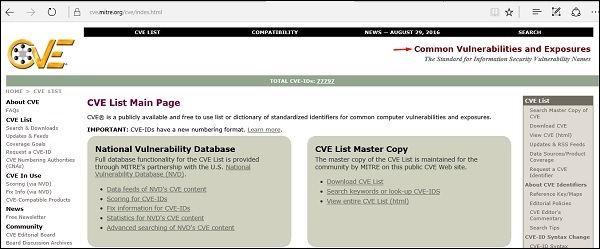

Распространенные уязвимости и подверженности

Common Vulnerabilities and Exposures (CVE) - это стандарт для имен уязвимостей информационной безопасности. CVE - это словарь общеизвестных уязвимостей и уязвимостей информационной безопасности. Это бесплатно для публичного использования.https://cve.mitre.org

Национальная база данных уязвимостей

Национальная база данных об уязвимостях (NVD) - это правительственное хранилище данных по управлению уязвимостями на основе стандартов. Эти данные позволяют автоматизировать управление уязвимостями, измерение безопасности и соответствие требованиям. Вы можете найти эту базу данных по адресу -https://nvd.nist.gov

NVD включает в себя базы данных контрольных списков безопасности, связанных с безопасностью недостатков программного обеспечения, неправильных конфигураций, названий продуктов и показателей воздействия.

В общем, вы увидите, что есть два типа эксплойтов:

Remote Exploits- Это тип эксплойтов, при которых у вас нет доступа к удаленной системе или сети. Хакеры используют удаленные эксплойты для получения доступа к системам, расположенным в удаленных местах.

Local Exploits - Локальные эксплойты обычно используются пользователем системы, имеющим доступ к локальной системе, но желающим нарушить свои права.

Быстрая починка

Уязвимости обычно возникают из-за отсутствия обновлений, поэтому рекомендуется регулярно обновлять систему, например, раз в неделю.

В среде Windows вы можете активировать автоматические обновления, используя параметры, доступные в Панели управления → Система и безопасность → Обновления Windows.

В Linux Centos вы можете использовать следующую команду для установки пакета автоматического обновления.

yum -y install yum-cronПеречисление относится к первому этапу этического взлома, то есть «сбору информации». Это процесс, при котором злоумышленник устанавливает активное соединение с жертвой и пытается обнаружить как можно больше векторов атаки, которые можно использовать для дальнейшего использования системы.

Перечисление можно использовать для получения информации о -

- Сетевые ресурсы

- Данные SNMP, если они не защищены должным образом

- Таблицы IP

- Имена пользователей разных систем

- Списки политик паролей

Перечисления зависят от услуг, которые предлагают системы. Они могут быть -

- Перечисление DNS

- Перечисление NTP

- Перечисление SNMP

- Перечисление Linux / Windows

- Перечисление SMB

Давайте теперь обсудим некоторые инструменты, которые широко используются для перечисления.

NTP Suite

NTP Suite используется для перечисления NTP. Это важно, потому что в сетевой среде вы можете найти другие первичные серверы, которые помогают хостам обновлять свое время, и вы можете сделать это без аутентификации системы.

Взгляните на следующий пример.

ntpdate 192.168.1.100 01 Sept 12:50:49 ntpdate[627]:

adjust time server 192.168.1.100 offset 0.005030 sec

or

ntpdc [-ilnps] [-c command] [hostname/IP_address]

root@test]# ntpdc -c sysinfo 192.168.1.100

***Warning changing to older implementation

***Warning changing the request packet size from 160 to 48

system peer: 192.168.1.101

system peer mode: client

leap indicator: 00

stratum: 5

precision: -15

root distance: 0.00107 s

root dispersion: 0.02306 s

reference ID: [192.168.1.101]

reference time: f66s4f45.f633e130, Sept 01 2016 22:06:23.458

system flags: monitor ntp stats calibrate

jitter: 0.000000 s

stability: 4.256 ppm

broadcastdelay: 0.003875 s

authdelay: 0.000107 senum4linux

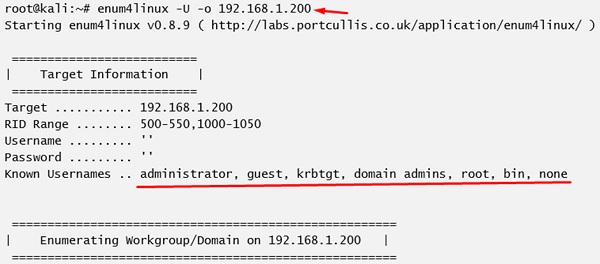

enum4linux используется для перечисления систем Linux. Взгляните на следующий снимок экрана и посмотрите, как мы нашли имена пользователей, присутствующие на целевом хосте.

smtp-user-enum

smtp-user-enum пытается угадать имена пользователей с помощью службы SMTP. Взгляните на следующий снимок экрана, чтобы понять, как это происходит.

Быстрая починка

Рекомендуется отключить все службы, которыми вы не пользуетесь. Это уменьшает возможности перечисления ОС служб, которые работают в ваших системах.

Metasploit - один из самых мощных инструментов эксплойтов. Большинство его ресурсов можно найти по адресу:https://www.metasploit.com. Поставляется в двух версиях -commercial и free edition. В этих двух версиях нет серьезных различий, поэтому в этом руководстве мы в основном будем использовать версию Metasploit для сообщества (бесплатную).

Как этический хакер, вы будете использовать «Kali Distribution», в которую встроена версия сообщества Metasploit вместе с другими инструментами этического взлома. Но если вы хотите установить Metasploit как отдельный инструмент, вы можете легко сделать это в системах, работающих под управлением Linux, Windows или Mac OS X.

Требования к оборудованию для установки Metasploit:

- 2 ГГц + процессор

- Доступно 1 ГБ оперативной памяти

- 1 ГБ + доступное дисковое пространство

Matasploit можно использовать либо с командной строкой, либо с веб-интерфейсом.

Чтобы открыть в Kali, перейдите в Приложения → Инструменты эксплуатации → metasploit.

После запуска Metasploit вы увидите следующий экран. Красным подчеркиванием выделена версия Metasploit.

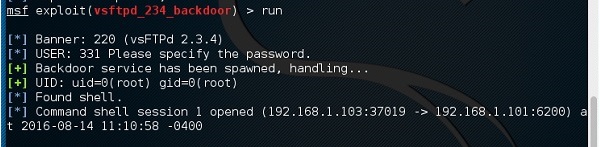

Подвиги Metasploit

С помощью сканера уязвимостей мы обнаружили, что машина Linux, которую мы используем для тестирования, уязвима для службы FTP. Теперь мы воспользуемся эксплойтом, который может работать на нас. Команда -

use “exploit path”Экран будет выглядеть следующим образом -

Затем введите mfs> show optionsчтобы увидеть, какие параметры вы должны установить, чтобы он работал. Как показано на следующем снимке экрана, мы должны установить RHOST в качестве «целевого IP-адреса».

Мы печатаем msf> set RHOST 192.168.1.101 and msf>set RPORT 21

Затем введите mfs>run. Если эксплойт будет успешным, он откроет один сеанс, с которым вы можете взаимодействовать, как показано на следующем снимке экрана.

Полезные данные Metasploit

Проще говоря, полезная нагрузка - это простые скрипты, которые хакеры используют для взаимодействия со взломанной системой. Используя полезные нагрузки, они могут передавать данные в систему-жертву.

Полезные данные Metasploit могут быть трех типов:

Singles- Одиночки очень маленькие и предназначены для создания какого-то общения, чтобы перейти к следующему этапу. Например, просто создание пользователя.

Staged - Это полезная нагрузка, которую злоумышленник может использовать для загрузки файла большего размера в систему жертвы.

Stages- Этапы - это компоненты полезной нагрузки, которые загружаются модулями Stagers. Различные этапы полезной нагрузки предоставляют расширенные функции без ограничений по размеру, такие как Meterpreter и VNC Injection.

Использование полезной нагрузки - пример

Используем команду show payloads. С помощью этого эксплойта мы можем видеть полезные данные, которые мы можем использовать, а также он покажет полезные данные, которые помогут нам загружать / выполнять файлы в системе-жертве.

Чтобы установить желаемую полезную нагрузку, мы будем использовать следующую команду -

set PAYLOAD payload/pathУстановите прослушивающий хост и прослушивающий порт (LHOST, LPORT), которые являются attacker IP и port. Затем установите удаленный хост и порт (RPORT, LHOST), которые являютсяvictim IP и port.

Типа «эксплойт». Он создаст сеанс, как показано ниже -

Теперь мы можем поиграть с системой в соответствии с настройками, которые предлагает эта полезная нагрузка.

Трояны - это программы без репликации; они не воспроизводят свои собственные коды, присоединяясь к другим исполняемым кодам. Они работают без разрешения или ведома пользователей компьютера.

Трояны скрываются в здоровых процессах. Однако мы должны подчеркнуть, что трояны заражают внешние машины только с помощью пользователя компьютера, например, щелкнув файл, прикрепленный к электронному письму от неизвестного лица, подключив USB-накопитель без сканирования, открыв небезопасные URL-адреса.

У троянцев есть несколько вредоносных функций -

Они создают бэкдоры в системе. Хакеры могут использовать эти бэкдоры для доступа к системе жертвы и ее файлам. Хакер может использовать троянов для редактирования и удаления файлов, имеющихся в системе жертвы, или для наблюдения за действиями жертвы.

Трояны могут украсть все ваши финансовые данные, такие как банковские счета, детали транзакций, информацию, связанную с PayPal и т. Д. Trojan-Banker.

Трояны могут использовать компьютер жертвы для атаки других систем с помощью отказа в обслуживании.

Трояны могут зашифровать все ваши файлы, и после этого хакер может потребовать деньги за их расшифровку. ЭтиRansomware Trojans.

Они могут использовать ваши телефоны для отправки SMS третьим лицам. Они называютсяSMS Trojans.

Информация о троянах

Если вы обнаружили вирус и хотите подробнее изучить его функцию, мы рекомендуем вам ознакомиться со следующими вирусными базами, которые обычно предлагаются поставщиками антивирусных программ.

Kaspersky Virus database - https://www.kaspersky.com

F-secure - https://www.f-secure.com

Symantec – Virus Encyclopedia - https://www.symantec.com

Быстрые советы

Установите хороший антивирус и постоянно обновляйте его.

Не открывайте вложения электронной почты из неизвестных источников.

Не принимайте приглашения от неизвестных людей в социальных сетях.

Не открывайте URL-адреса, отправленные неизвестными людьми, или URL-адреса в странной форме.

TCP / IP Hijacking - это когда авторизованный пользователь получает доступ к подлинному сетевому соединению другого пользователя. Это делается для того, чтобы обойти аутентификацию по паролю, которая обычно является началом сеанса.

Теоретически соединение TCP / IP устанавливается, как показано ниже -

Чтобы перехватить это соединение, есть две возможности:

Найди seq Это число увеличивается на 1, но его невозможно предсказать.

Вторая возможность - использовать атаку Man-in-the-Middle, которая, говоря простыми словами, является разновидностью network sniffing. Для сниффинга мы используем такие инструменты, какWireshark или же Ethercap.

пример

Злоумышленник отслеживает передачу данных по сети и обнаруживает IP-адреса двух устройств, участвующих в соединении.

Когда хакер обнаруживает IP-адрес одного из пользователей, он может прервать соединение другого пользователя с помощью DoS-атаки, а затем возобновить связь, подделав IP-адрес отключенного пользователя.

Shijack

На практике одним из лучших инструментов для перехвата TCP / IP является Shijack. Он разработан с использованием языка Python, и вы можете скачать его по следующей ссылке -https://packetstormsecurity.com/sniffers/shijack.tgz

Вот пример команды Shijack -

root:/home/root/hijack# ./shijack eth0 192.168.0.100 53517 192.168.0.200 23

Здесь мы пытаемся перехватить Telnet-соединение между двумя хостами.

Охота

Hunt - еще один популярный инструмент, который можно использовать для перехвата TCP / IP-соединения. Его можно скачать с -https://packetstormsecurity.com/sniffers/hunt/

Быстрая подсказка

Все незашифрованные сеансы уязвимы для перехвата сеансов TCP / IP, поэтому вам следует как можно чаще использовать зашифрованные протоколы. Или вы должны использовать методы двойной аутентификации для обеспечения безопасности сеанса.

Взлом электронной почты - это широко распространенная угроза в наши дни. Он работает с использованием следующих трех методов: спуфинг электронной почты, инструменты социальной инженерии или внедрение вирусов в пользовательский компьютер.

Email Spoofing

In email spoofing, the spammer sends emails from a known domain, so the receiver thinks that he knows this person and opens the mail. Such mails normally contain suspicious links, doubtful content, requests to transfer money, etc.

Social Engineering

Spammers send promotional mails to different users, offering huge discount and tricking them to fill their personal data. You have tools available in Kali that can drive you to hijack an email.

Email hacking can also be done by phishing techniques. See the following screenshot.

The links in the email may install malware on the user’s system or redirect the user to a malicious website and trick them into divulging personal and financial information, such as passwords, account IDs or credit card details.

Phishing attacks are widely used by cybercriminals, as it is far easier to trick someone into clicking a malicious links in the email than trying to break through a computer’s defenses.

Inserting Viruses in a User System