Удаление вредоносного ПО - подготовка к удалению

Вредоносные программы прикрепляются к программам и передаются другим программам, используя некоторые события. Им нужно, чтобы эти события происходили, потому что они не могут запускаться сами по себе, передавать себя с помощью неисполняемых файлов и заражать другие сети или компьютер.

Чтобы подготовиться к этапу удаления, мы должны сначала понять, какие все компьютерные процессы используются вредоносными программами для их уничтожения. Какие порты трафика используются ими для их блокировки? Какие файлы связаны с этими вредоносными программами, чтобы мы могли их исправить или удалить. Все это включает в себя множество инструментов, которые помогут нам собрать эту информацию.

Процесс расследования

Из вышеупомянутых выводов мы должны знать, что когда некоторые необычные процессы или службы запускаются сами по себе, мы должны дополнительно исследовать их связь с возможным вирусом. Процесс расследования выглядит следующим образом -

Чтобы исследовать процессы, мы должны начать с использования следующих инструментов:

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

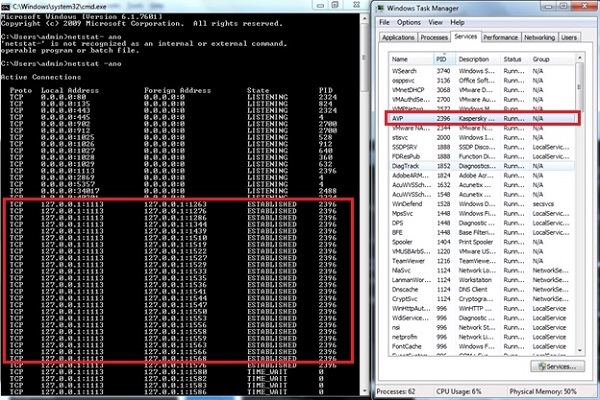

В Listdll.exe показывает все dll filesкоторые используются. Вnetstat.exeсо своими переменными показывает все процессы, запущенные с соответствующими портами. В следующем примере показано, как процессKaspersky Antivirusотображается на команду netstat-ano для просмотра номеров процессов. Чтобы проверить, какому номеру процесса он принадлежит, воспользуемся диспетчером задач.

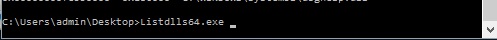

Для Listdll.exe мы загрузили его по следующей ссылке - https://technet.microsoft.com/en-us/sysinternals/bb896656.aspx и мы можем запустить его, чтобы проверить, какие процессы связаны с используемой DLL.

Мы открываем CMD и переходим по пути к Listdll.exe, как показано на следующем снимке экрана, затем запускаем его.

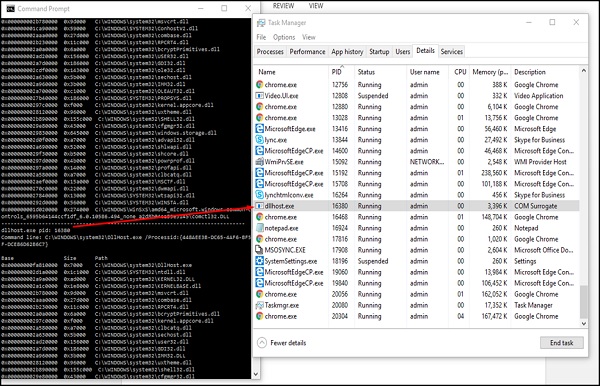

Мы получим результат, как показано на следующем скриншоте.

Например, PID 16320 используется dllhost.exe, который имеет описание COM Surrogateи слева. Он показал всю DLL, показываемую этим процессом, что мы можем проверить в Google.

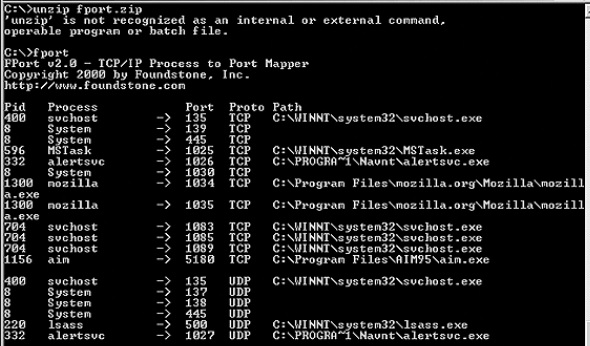

Теперь мы будем использовать Fport, который можно скачать по следующей ссылке - https://www.mcafee.com/hk/downloads/free-tools/fport.aspx# для сопоставления служб и PID с портами.

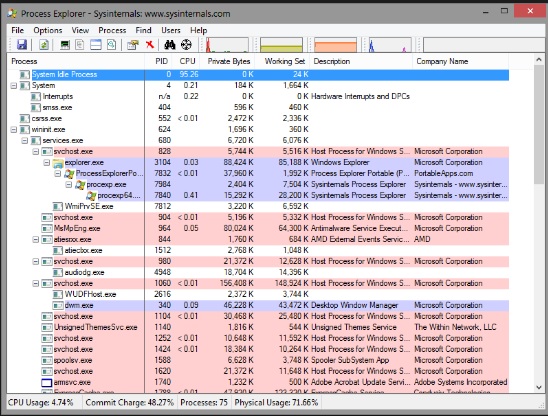

Другой инструмент для мониторинга служб и просмотра количества потребляемых ресурсов называется «Process Explorer», который можно загрузить по следующей ссылке - https://download.sysinternals.com/files/ProcessExplorer.zip и после его загрузки вы должны запустить exe-файл, и вы увидите следующий результат -