Metasploit - Социальная инженерия

Социальную инженерию можно в широком смысле определить как процесс извлечения конфиденциальной информации (например, имен пользователей и паролей) с помощью уловки. Иногда для этого хакеры используют поддельные сайты и фишинговые атаки. Давайте попробуем понять концепцию атак социальной инженерии на нескольких примерах.

Пример 1

Вы, наверное, заметили, что старые документы компании выбрасывают в мусорные урны. Эти документы могут содержать конфиденциальную информацию, такую как имена, номера телефонов, номера счетов, номера социального страхования, адреса и т. Д. Многие компании по-прежнему используют копировальную бумагу в своих факсимильных аппаратах, и после того, как рулон закончился, ее углерод уходит в мусорное ведро, на котором могут быть следы конфиденциальных данных. Хотя это звучит маловероятно, но злоумышленники могут легко получить информацию с мусорных контейнеров компании, воровав мусор.

Пример 2

Злоумышленник может подружиться с сотрудниками компании и установить с ним хорошие отношения в течение определенного периода времени. Эти отношения могут быть установлены онлайн через социальные сети, комнаты чата или офлайн за журнальным столиком, на детской площадке или любыми другими способами. Злоумышленник скрывает конфиденциальность сотрудников офиса и, наконец, выкапывает необходимую конфиденциальную информацию, не давая ни малейшего представления.

Пример 3

Социальный инженер может притвориться сотрудником, действующим пользователем или VIP-персоной, подделав удостоверение личности или просто убедив сотрудников в своей должности в компании. Такой злоумышленник может получить физический доступ к закрытым зонам, что открывает дополнительные возможности для атак.

Пример 4

В большинстве случаев злоумышленник может быть рядом с вами и может shoulder surfing пока вы вводите конфиденциальную информацию, такую как идентификатор пользователя и пароль, PIN-код учетной записи и т. д.

Атака социальной инженерии в Metasploit

В этом разделе мы обсудим, как инициировать атаку социальной инженерии с помощью Metasploit.

Прежде всего, перейдите на главную страницу Metasploit и нажмите Phishing Campaign, как показано на следующем снимке экрана.

Введите название проекта и нажмите Далее.

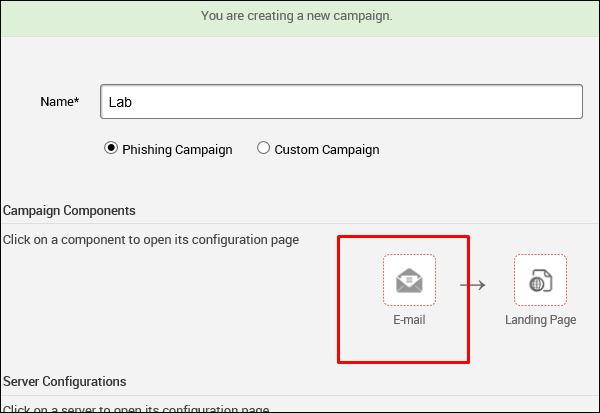

Введите название кампании. В нашем случае этоLab. Затем нажмите кнопкуE-mail значок под Campaign Components.

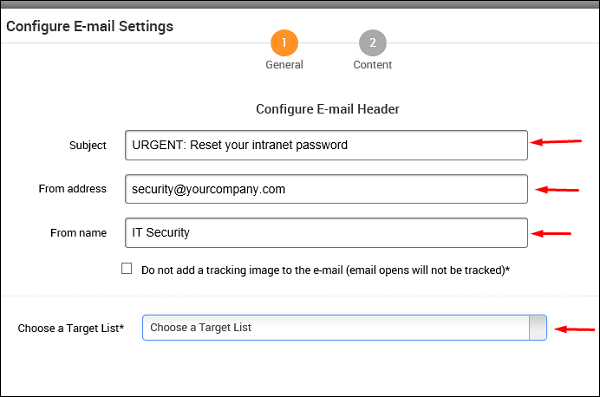

На следующем экране вам необходимо предоставить запрашиваемые данные в соответствии с вашей кампанией.

Затем нажмите кнопку Contentзначок (цифра 2), если вы хотите что-либо изменить в содержании электронного письма. После изменения содержимого нажмитеSave.

Затем нажмите кнопку Landing Page значок, чтобы установить URL-адреса, на которые вы хотите перенаправить своих обманутых пользователей.

Как показано на следующем снимке экрана, введите URL-адрес в Path и нажмите Next.

На следующем экране нажмите кнопку Clone Websiteкоторый откроет другое окно. Здесь вам нужно ввести веб-сайт, который вы хотите клонировать. Как вы можете видеть на следующем снимке экрана, мы ввелиtutorialpoint.comв этом поле. Затем нажмите кнопкуClone кнопку и сохраните изменения.

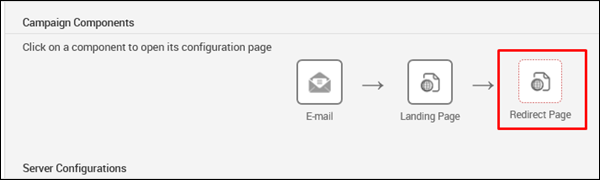

Затем нажмите кнопку Redirect Page кнопка.

Нажмите Next и вы увидите следующий экран.

Вы можете нажать на Clone Website кнопку, чтобы снова клонировать перенаправленный веб-сайт.

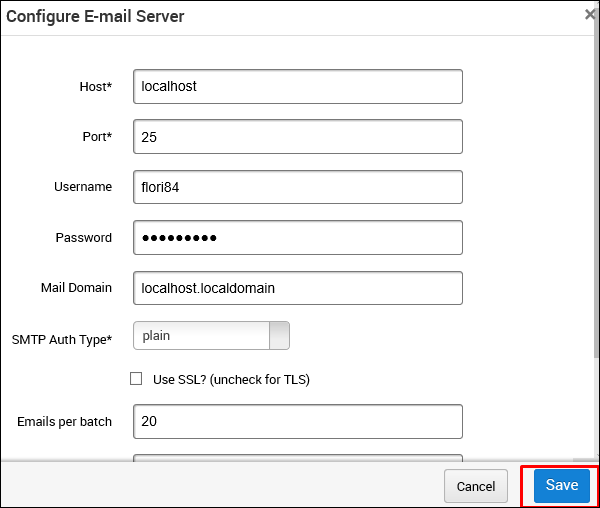

Далее в Server Configuration раздел, щелкните E-mail Server кнопка.

На следующем экране введите mailserver settingsкоторый будет использоваться в качестве ретранслятора для отправки этого фишингового письма. Затем щелкнитеSave.

в Notifications раздел, есть возможность Notify others before launching the campaign. Вы можете использовать эту опцию для уведомления других. Затем щелкнитеSave.

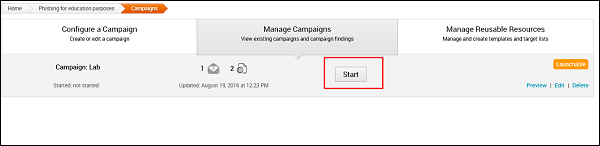

Далее вы увидите новое окно. Здесь вам нужно нажать наStart кнопку, чтобы начать процесс отправки фишинговых писем.

В Metasploit есть возможности для создания статистического отчета о вашей фишинг-кампании. Он будет выглядеть, как показано на следующем снимке экрана.