SAP GRC - Краткое руководство

Решение SAP Governance, Risk and Compliance позволяет организациям управлять нормативными требованиями и соблюдением требований и устранять любые риски при управлении ключевыми операциями организации. В соответствии с изменяющейся рыночной ситуацией, организации растут и быстро меняются, а неподходящие документы и таблицы неприемлемы для внешних аудиторов и регулирующих органов.

SAP GRC помогает организации управлять своими правилами и соблюдением и выполнять следующие действия:

Простая интеграция действий GRC в существующий процесс и автоматизация ключевых действий GRC.

Низкая сложность и эффективное управление рисками.

Улучшение деятельности по управлению рисками.

Эффективное управление мошенничеством в бизнесе и управление аудитом.

Организации работают лучше, а компании могут защитить свои ценности.

Решение SAP GRC состоит из трех основных областей: анализ, управление и мониторинг.

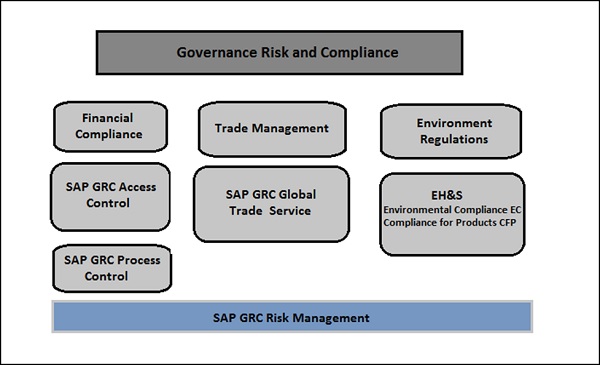

Модули в SAP GRC

Давайте теперь разберемся с различными модулями в SAP GRC -

SAP GRC Контроль доступа

Чтобы снизить риск в организации, необходимо осуществлять управление рисками в рамках практики соблюдения и регулирования. Обязанности должны быть четко определены, управление предоставлением ролей и управление доступом для суперпользователя имеет решающее значение для управления рисками в организации.

SAP GRC Process Control и защита от мошенничества

Программное решение SAP GRC Process Control используется для управления соответствием и политикой. Возможности управления соответствием позволяют организациям управлять своей средой внутреннего контроля и контролировать ее. Организации могут проактивно исправлять любые выявленные проблемы, а также сертифицировать и сообщать об общем состоянии соответствующих мероприятий по обеспечению соответствия.

SAP Process Control поддерживает полный жизненный цикл управления политиками, включая распространение и соблюдение политик целевыми группами. Эти политики помогают организациям снизить затраты на соблюдение нормативных требований и повысить прозрачность управления, а также позволяют организациям разрабатывать процессы и политики управления соответствием в бизнес-среде.

Управление рисками SAP GRC

SAP GRC Risk Management позволяет управлять деятельностью по управлению рисками. Вы можете провести предварительное планирование, чтобы определить риски в бизнесе и внедрить меры по управлению рисками, что позволит вам принимать более обоснованные решения, улучшающие эффективность бизнеса.

Риски бывают разных форм -

- Операционный риск

- Стратегический риск

- Риск соблюдения

- Финансовый риск

Управление аудитом SAP GRC

Это используется для улучшения процесса управления аудитом в организации путем документирования артефактов, систематизации рабочих документов и создания отчетов об аудите. Вы можете легко интегрироваться с другими решениями по управлению, рискам и соответствию требованиям и дать организациям возможность согласовать политики управления аудитом с бизнес-целями.

Управление аудитом SAP GRC помогает аудитору упростить задачу, предоставляя следующие возможности:

Вы можете мгновенно захватить артефакты для управления аудитом и другие доказательства с помощью функции перетаскивания мобильных возможностей.

Вы можете легко создавать, отслеживать и управлять проблемами аудита с помощью глобального мониторинга и последующих действий.

Вы можете выполнять поиск, используя возможности поиска, что позволяет получить больше информации из устаревших и рабочих документов.

Вы можете привлекать аудиторов с помощью удобного интерфейса и инструментов для совместной работы.

Простая интеграция управления аудитом с SAP Fraud Management, SAP Risk Management и SAP Process Control для согласования процесса аудита с бизнес-целями.

Быстрое решение проблем с помощью инструмента автоматического отслеживания.

Повышение эффективности использования персонала и сокращение командировочных расходов благодаря планированию внутреннего аудита, управлению ресурсами и составлению графиков.

Простая интеграция с инструментом отчетности и визуализации данных SAP Business Objects для визуализации отчетов аудита с помощью Lumira и других отчетов BI.

Использование предустановленных шаблонов для стандартизации артефактов аудита и процесса отчетности.

SAP GRC противодействие мошенничеству

Инструмент управления мошенничеством SAP GRC помогает организациям обнаруживать и предотвращать мошенничество на ранней стадии и, следовательно, сокращать до минимума потери для бизнеса. Сканирование огромного количества данных может выполняться в режиме реального времени с большей точностью, а мошеннические действия легко обнаруживаются.

Программное обеспечение SAP для управления мошенничеством может помочь организациям со следующими возможностями:

Легкое расследование и документирование случаев мошенничества.

Повысьте уровень оповещения и реакции системы, чтобы предотвратить более частое повторение мошеннических действий в будущем.

Простое сканирование больших объемов транзакций и бизнес-данных.

Глобальные торговые услуги SAP GRC

Программное обеспечение SAP GRC GTS помогает организациям расширять трансграничные поставки в рамках управления международной торговлей. Это помогает снизить штраф за риски со стороны органов регулирования международной торговли.

Он обеспечивает централизованный процесс управления глобальной торговлей с помощью единого репозитория для всех основных данных и содержания, независимо от размера организации.

Модель возможностей SAP GRC

Решение SAP BusinessObjects GRC состоит из трех основных возможностей: Analyze, Manage and Monitor.

На следующей диаграмме вы можете увидеть модель возможностей SAP GRC, которая охватывает все ключевые функции программного обеспечения SAP GRC. Используя GRC, организации могут проверить все потенциальные риски и результаты соответствия и принять правильное решение по их снижению.

В более старых версиях SAP GRC для использования контроля доступа, управления процессами и управления рисками была отдельная навигация для каждого компонента. Это означает, что пользователям для выполнения межкомпонентных функций приходилось входить в каждый модуль отдельно и входить несколько раз. Это привело к трудному процессу управления несколькими окнами, и поиск документов также был трудным.

SAP GRC 10.0 обеспечивает прямую навигацию к компонентам контроля доступа, контроля процессов и управления рисками для одного пользователя в соответствии с полномочиями и устраняет управление несколькими окнами.

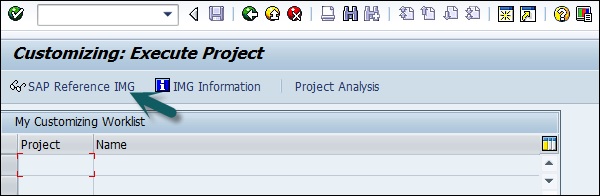

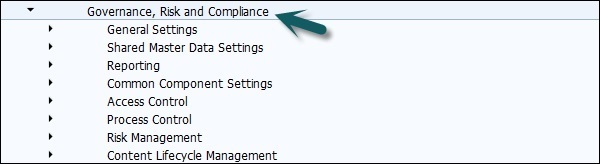

Step 1 - Чтобы выполнить действия по настройке и сохранить параметры конфигурации для решения GRC, перейдите в T-код - SPRO → Справочное IMG по SAP.

Step 2 - Разверните узел «Управление, риски и соответствие» -

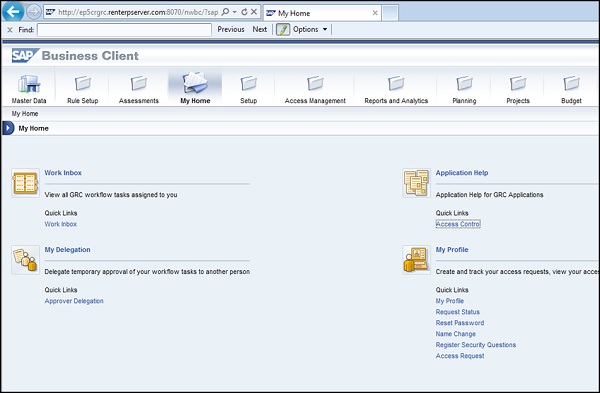

Step 3 - Вход в NetWeaver Business Client -

Запустите транзакцию для NWBC в SAP Easy Access.

Откроется экран NetWeaver Business Client, и вы получите следующий URL-адрес - http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

Рабочие центры SAP GRC

Вы можете использовать рабочие центры для обеспечения центральной точки доступа для GRC 10.0. Их можно организовать в зависимости от того, на что заказчик получил лицензию.

Step 1- Чтобы получить доступ к рабочим центрам, откройте NetWeaver Business Client, как указано выше. Идти к/nwbc опция вверху, чтобы открыть рабочие центры.

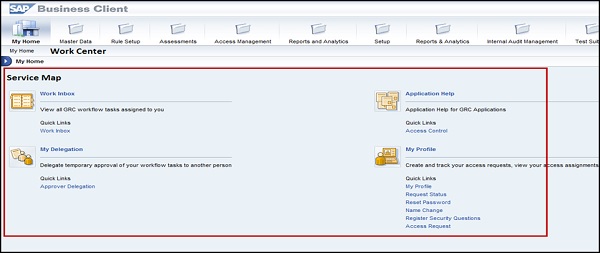

Step 2 - После нажатия вы попадете на главный экран клиента SAP NetWeaver Business.

В зависимости от продуктов, которые вы лицензировали, отображаются различные компоненты решения GRC - Access Control, Process Control, or Risk Management.

Контроль доступа SAP GRC помогает организациям автоматически обнаруживать, управлять и предотвращать нарушения риска доступа и сокращать несанкционированный доступ к данным и информации компании. Пользователи могут использовать автоматическое самообслуживание для получения доступа к отправке запросов, запросам доступа на основе рабочего процесса и утверждения доступа. С помощью SAP GRC Access Control можно использовать автоматические проверки доступа пользователей, авторизации ролей и нарушений рисков.

SAP GRC Access Control решает ключевые проблемы, позволяя бизнесу управлять рисками доступа. Это помогает организациям предотвратить несанкционированный доступ, определяя разделение обязанностей SoD и критического доступа, а также минимизируя время и стоимость управления рисками доступа.

Ключевая особенность

Ниже приведены ключевые особенности SAP GRC Access Control.

Для проведения аудита и соблюдения требований законодательства с различными стандартами аудита, такими как стандарты SOX, BSI и ISO.

Для автоматического обнаружения нарушений риска доступа в SAP и сторонних системах в организации.

Как уже упоминалось, он дает пользователям возможность самообслуживания, запросы доступа на основе рабочего процесса и утверждения запросов.

Для автоматизации проверок доступа пользователей, авторизации ролей, нарушений рисков и назначения контроля в малой и крупной организации.

Для эффективного управления доступом суперпользователя и предотвращения нарушений рисков и несанкционированного доступа к данным и приложениям в SAP и сторонних системах.

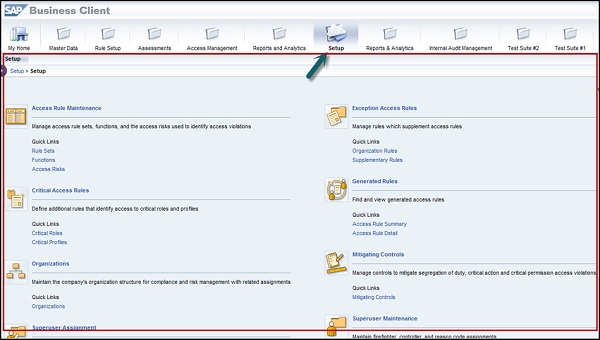

Как изучить рабочий центр настройки контроля доступа?

Запустите транзакцию для NWBC в SAP Easy Access.

Откроется экран NetWeaver Business Client, и вы получите следующий URL-адрес - http://ep5crgrc.renterpserver.com:8070/nwbc/~launch/

Step 1- Чтобы получить доступ к рабочим центрам, откройте NetWeaver Business Client, как указано выше. Идти к/nwbc опция вверху, чтобы открыть рабочие центры.

Step 2 - После нажатия вы попадете на главный экран клиента SAP NetWeaver Business.

Step 3- Перейдите в центр настройки и изучите рабочий набор. Щелкните некоторые ссылки под каждой из них и исследуйте различные экраны.

Step 4 - Рабочий центр настройки доступен в Управлении доступом и содержит ссылки на следующие разделы -

- Обслуживание правил доступа

- Исключительные правила доступа

- Правила критического доступа

- Созданные правила

- Organizations

- Смягчающие меры

- Назначение суперпользователя

- Обслуживание суперпользователя

- Владельцы доступа

Step 5 - Вы можете использовать перечисленные выше функции следующими способами:

Используя раздел «Обслуживание правил доступа», вы можете управлять наборами правил доступа, функциями и рисками доступа, используемыми для выявления нарушений доступа.

Используя правила исключительного доступа, вы можете управлять правилами, дополняющими правила доступа.

Используя раздел правил критического доступа, вы можете определить дополнительные правила, которые определяют доступ к критическим ролям и профилям.

Используя раздел сгенерированных правил, вы можете найти и просмотреть сгенерированные правила доступа.

В разделе «Организации» можно поддерживать организационную структуру компании для обеспечения соответствия требованиям и управления рисками с помощью связанных назначений.

Раздел Mitigating Controls позволяет вам управлять элементами управления для смягчения разделения обязанностей, критических действий и нарушений прав доступа.

Назначение суперпользователя - это где вы назначаете владельцев идентификаторам пожарного и назначаете идентификаторы пожарного пользователям.

Обслуживание суперпользователя - это место, где вы поддерживаете назначение пожарного, диспетчера и кода причины.

В разделе «Владельцы доступа» вы управляете правами владельца для возможностей управления доступом.

Согласно лицензии на программное обеспечение GRC, вы можете перемещаться по рабочему центру управления доступом. Он имеет несколько разделов для управления действиями по контролю доступа.

Когда вы нажимаете на рабочий центр управления доступом, вы можете увидеть следующие разделы -

- Назначение ролей в GRC

- Доступ к анализу рисков

- Ограниченный доступ

- Администрирование запросов доступа

- Управление ролями

- Роль Майнинг

- Поддержание массы ролей

- Назначение суперпользователя

- Обслуживание суперпользователя

- Создание запроса доступа

- Сертификационные обзоры соответствия

- Alerts

- Scheduling

Вышеуказанные разделы помогут вам следующим образом:

Когда вы идете в доступ risk analysisВ разделе, вы можете оценить свои системы на предмет рисков доступа для пользователей, ролей, объектов HR и уровней организации. Риск доступа - это два или более действий или разрешений, которые, когда они доступны одному пользователю или одной роли, профилю, организационному уровню или объекту HR, создают возможность ошибки или нарушения.

С помощью mitigated access В разделе, вы можете идентифицировать риски доступа, оценивать уровень этих рисков и назначать смягчающие меры для пользователей, ролей и профилей, чтобы уменьшить нарушения правил доступа.

В access request administration раздел, вы можете управлять назначениями доступа, учетными записями и процессами просмотра.

С помощью role management, вы управляете ролями из нескольких систем в едином унифицированном репозитории.

В role mining групповую функцию, вы можете выбирать интересующие роли, анализировать их и принимать меры.

С помощью role mass maintenance, вы можете импортировать и изменять полномочия и атрибуты для нескольких ролей.

В Superuser Assignment вы можете назначить идентификаторы пожарных владельцам и назначить пожарных и диспетчеров идентификаторам пожарных.

В Superuser Maintenance вы можете выполнять такие действия, как поиск и обслуживание пожарных и диспетчеров, а также присвоение кодов причин по системе.

С помощью access request creation, вы можете создавать назначения доступа и учетные записи.

Compliance certification reviews поддерживает проверку доступа пользователей, нарушений рисков и назначения ролей.

С помощью alerts, вы можете сгенерировать приложением для выполнения критических или конфликтующих действий.

С помощью Scheduling В разделе рабочего центра настройки правил вы можете поддерживать расписания для непрерывного контроля и автоматического тестирования, а также отслеживать выполнение соответствующих заданий.

В решении SAP GRC вы можете управлять объектами авторизации, чтобы ограничить элементы и данные, к которым пользователь может получить доступ. Авторизация контролирует, к чему пользователь может получить доступ в отношении рабочих центров и отчетов в системе SAP.

Чтобы получить доступ к решению GRC, у вас должен быть следующий доступ -

- Авторизация на портале

- Применимые роли PFCG

- Роли PFCG для контроля доступа, контроля процессов и управления рисками

Перечисленные ниже типы авторизации требуются в соответствии с компонентами GRC - AC, PC и RM.

| Имя роли | Тип | Описание | Составная часть |

|---|---|---|---|

| SAP_GRC_FN_BASE | PFCG | Основная роль | ПК, RM |

| SAP_GRAC_BASE | PFCG | Базовая роль (включает SAP_GRC_FN_BASE) | AC |

| SAP_GRC_NWBC | PFCG | Роль для запуска GRC 10.0 в NWBC | AC, PC, RM |

| SAP_GRAC_NWBC | PFCG | Роль для запуска упрощенных рабочих центров NWBC для AC | AC |

| GRC_Suite | Портал | Роль портала для запуска GRC в 10.0 на портале | AC, PC, RM |

| SAP_GRC_FN_BUSINESS_USER | PFCG | Обычная роль пользователя | AC * , ПК, RM |

| SAP_GRC_FN_ALL | PFCG | Роль опытного пользователя; Обходит авторизацию на уровне объекта для ПК и RM | ПК, RM |

| SAP_GRAC_ALL | PFCG | Роль опытного пользователя | AC |

| SAP_GRC_FN_DISPLAY | PFCG | Показать все роли пользователя | ПК, RM |

| SAP_GRAC_DISPLAY_ALL | PFCG | Показать все роли пользователя | AC |

| SAP_GRAC_SETUP | PFCG | Роль настройки (используется для сохранения конфигурации в IMG) | AC |

| SAP_GRC_SPC_CUSTOMIZING | PFCG | Роль настройки (используется для сохранения конфигурации в IMG) | ПК |

| SAP_GRC_RM_CUSTOMIZING | PFCG | Роль настройки (используется для сохранения конфигурации в IMG) | RM |

| SAP_GRAC_RISK_ANALYSIS | PFCG | Роль предоставляет полномочия запускать задания SoD. | AC, PC, RM |

Авторизация в компоненте портала и NWBC

В решении SAP GRC 10.0 рабочие центры определены в ролях PCD для компонента портала и в ролях PFCG для NWBC (NetWeaver Business Client). Рабочие центры закреплены за каждой базовой ролью. Однако SAP выполняет эти роли; эти роли могут быть изменены заказчиком в соответствии с требованиями.

Расположение папок приложений и подчиненных приложений на карте обслуживания контролируется приложением SAP NetWeaver Launchpad. Карта услуг контролируется авторизацией пользователя, поэтому, если у пользователя нет авторизации для просмотра какого-либо приложения, они будут скрыты в клиенте NetWeaver Business.

Как просмотреть назначения ролей в рабочем центре управления доступом?

Выполните следующие действия, чтобы просмотреть назначения ролей -

Step 1 - Перейдите в рабочий центр управления доступом в NetWeaver Business Client.

Step 2- Выберите бизнес-процесс в разделе Назначение роли GRC и перейдите на уровень роли подпроцесса. Нажмите «Далее», чтобы продолжить назначение разделов ролей.

Как просмотреть назначения ролей в рабочем центре основных данных?

Step 1 - Перейдите в Рабочий центр основных данных → Организации.

Step 2 - В следующем окне выберите любую организацию из списка, затем нажмите «Открыть».

Step 3 - Note что треугольник рядом с организацией означает, что есть дочерние организации, а точка рядом с организацией означает, что это самый низкий уровень.

Step 4- Щелкните вкладку подпроцесса → Назначить подпроцесс. Теперь выберите один или два подпроцесса и нажмите Далее.

Step 5 - Не внося никаких изменений, нажмите «Готово» на шаге «Выбрать элементы управления».

Step 6- Выберите первый подпроцесс из списка, затем нажмите «Открыть». Вы должны увидеть детали подпроцесса.

Step 7- Щелкните вкладку "Роли". Выберите роль из списка и нажмите «Назначить».

SAP GRC Access Control использует роли UME для управления авторизацией пользователей в системе. Администратор может использовать действия, которые представляют собой наименьшую сущность роли UME, которую пользователь может использовать для создания прав доступа.

Одна роль UME может содержать действия из одного или нескольких приложений. Вы должны назначить роли UME пользователям вUser Management Engine (UME).

Авторизация в UME

Когда у пользователя нет доступа к определенной вкладке, эта вкладка не будет отображаться при входе пользователя в систему, когда пользователь пытается получить доступ к этой вкладке. Когда действие UME для вкладки назначено этому конкретному пользователю, только тогда он сможет получить доступ к этой функции.

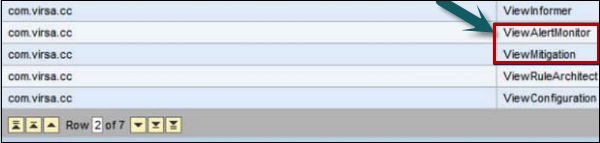

Все доступные стандартные действия UME для вкладок CC можно найти во вкладке “Assigned Actions” из Admin User.

Роли UME

Вы должны создать роль администратора, и эта роль должна быть назначена суперпользователю для выполнения действий, связанных с калибратором соответствия SAP. Существуют различные роли CC, которые могут быть созданы с помощью управления доступом SAP GRC во время внедрения -

- CC.ReportingView

Description - Отображение и отчетность калибратора соответствия

- CC.RuleMaintenance

Description - Соблюдение правил калибратора

- CC.MitMaintenance

Description - Поддержание соответствия калибратора смягчению последствий

- CC.Administration

Description - Администрирование калибратора соответствия и базовая конфигурация

Как открыть User Maintenance Engine?

Используя UME, вы можете выполнять различные ключевые действия в разделе Контроль доступа -

- Вы можете выполнять обслуживание пользователей и ролей

- Может использоваться для настройки источника пользовательских данных

- Вы можете применить настройки безопасности и правила паролей

Чтобы открыть UME, вы должны использовать следующий URL-адрес -

http://<hostname>:<port>/useradmin

В SAP GRC 10.0 вы можете использовать стартовую панель управления доступом для поддержки основных функций в рамках управления доступом GRC. Это единственная веб-страница, которую можно использовать дляRisk Analysis and Remediation (RAR).

В GRC Access Control вы можете использовать возможность анализа и устранения рисков (RAR) для выполнения аудита безопасности и анализа разделения обязанностей (SoD). Это инструмент, который можно использовать для выявления, анализа и решения проблем риска и аудита, связанных со следующими нормативными требованиями. Здесь вы также можете совместно определить следующее -

- Управление ролями предприятия (ERM)

- Обеспечение соответствия требованиям пользователей (CUP)

- Управление привилегиями суперпользователя

Создание новой панели запуска в NWBC

Выполните следующие действия, чтобы создать новую панель запуска в NWBC -

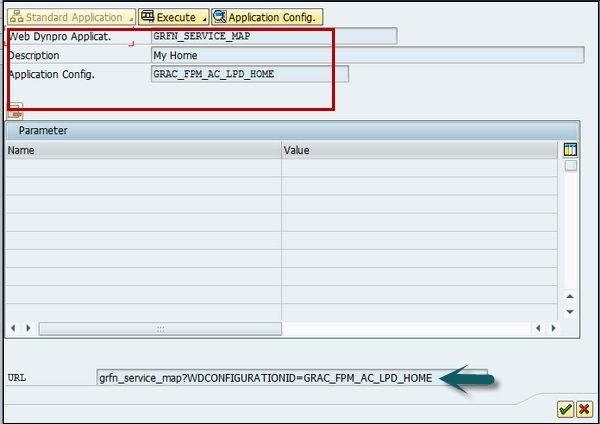

Step 1 - Перейдите к ролям PFCG и откройте роль SAP_GRAC_NWBC

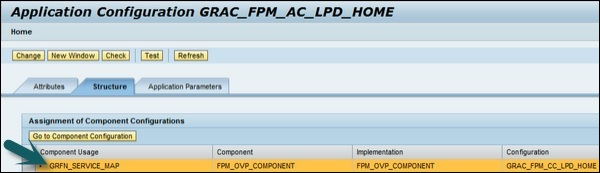

Step 2 - Щелкнув правой кнопкой мыши элемент «Мой дом», вы увидите, что вызываемое приложение grfn_service_map?WDCONFIGURATIONID=GRAC_FPM_AC_LPD_HOME и идентификатор конфигурации GRAC_FPM_AC_LPD_HOME.

Step 3 - Выбрать application config и вы увидите экран конфигурации приложения → кнопка отображения.

Step 4 - Когда вы нажимаете на Display, вы видите этот экран -

Step 5 - Теперь откройте Component Configuration кнопка.

Step 6 - Нажмите на Configure UIBBкнопку на этом экране. Вы будете перенаправлены на следующий экран -

Step 7- Вы можете выбрать панель запуска, которую хотите сопоставить. Если вы хотите создать новую панель запуска, вы также можете сопоставить ее с новой ролью.

Step 8 - Чтобы создать новую панель запуска, определите следующее -

Создайте новую панель запуска с нужными вам пунктами меню.

Создать новую конфигурацию приложения GRFN_SERVICE_MAP или вы можете скопировать идентификатор конфигурации GRAC_FPM_AC_LPD_HOME и настройте его дальше.

В новой конфигурации выберите панель запуска, которую вы хотите связать.

Создайте новую роль и добавьте приложение webdynpro GRFN_SERVICE_MAP к нему с пользовательским идентификатором конфигурации, созданным на предыдущем шаге.

В решении SAP GRC 10.0 основные данные и организационная структура используются совместно для контроля доступа, управления процессами и управления рисками. Управление процессами также разделяет определенные возможности с процессом управления рисками.

Ниже приведены ключевые функции, общие для контроля доступа:

Контроль доступа и контроль процессов разделяют структуру соответствия в следующих областях:

В решении для управления процессами элементы управления используются для смягчения последствий при управлении доступом в рамках решения SAP GRC 10.0.

Управление доступом и управление процессами осуществляется в одной организации.

В управлении процессами процессы используются как бизнес-процессы в управлении доступом.

Управление процессами и контроль доступа интегрированы с анализом риска доступа для отслеживания разделения обязанностей SoD.

The menu areas common to both Process Control and Risk Management are −

- Назначение ролей в GRC

- Планировщик управления процессами

- Планировщик управления рисками

- Центральная делегация

Ниже приведены ключевые точки интеграции между контролем процессов и управлением рисками.

Могут быть созданы новые контрольные точки для управления процессами в управлении рисками.

Когда предлагается новый элемент управления, Process Control должен оценить запрос от Risk Management.

Управление рисками использует результаты управления процессами для оценки новых средств контроля.

Управление рисками также может использовать существующие элементы управления из Управления процессами в качестве ответов в Управлении рисками.

Internal Audit Managementпозволяет обрабатывать информацию из управления рисками и контроля процессов для использования при планировании аудита. Предложение по аудиту может быть передано в управление аудитом для обработки, когда это необходимо, и элементы аудита могут использоваться для создания проблем для отчетности. IAM предоставляет вам место, где вы можете выполнять полное планирование аудита, создавать элементы аудита, определять юниверс аудита, а также создавать и просматривать отчеты аудита и вопросы аудита.

Internal Audit Management Work Center обеспечивает центральное расположение для следующих видов деятельности -

- Определите вселенную аудита для своей организации

- Рейтинг аудиторского риска

- Планирование аудита для определения процедуры соответствия аудита

- Проблемы аудита в результате действий аудита

- Аудиторские отчеты, чтобы увидеть, какие риски существуют для проверяемых лиц

Audit Universe содержит объекты аудита, которые можно классифицировать как бизнес-единицы, направления бизнеса или отделы. Аудиторские организации определяют стратегию планирования аудита, и их можно связать с процессами управления и управления рисками для выявления рисков, средств контроля и т. Д.

Создать объект аудита

Давайте теперь поймем, как создать проверяемую сущность.

Step 1 - Перейти к /nwbc опция вверху, чтобы открыть рабочие центры

Step 2 - В SAP NetWeaver Business Client перейдите в рабочий центр IAM.

Step 3 - Перейдите в Управление внутреннего аудита → Вселенная аудита.

Step 4 - Нажмите на Create кнопку и перейдите к General таб.

Step 5 - Введите следующие данные для объекта аудита -

- Name

- Description

- Type

- Status

- Примечания для добавления любой дополнительной информации

Step 6 - Перейти к Audit Plan Вкладка для просмотра предложений аудита и предложений плана аудита с датой передачи.

Step 7 - Выберите attachments and links вкладка для добавления любого типа файлов или ссылок.

Step 8 - Когда вы вводите необходимые данные, вы можете выбрать один из следующих вариантов -

- Выбрать Save чтобы сохранить сущность.

- Выбрать Close выйти без сохранения.

SAP Process Control - рейтинг риска аудита

Рейтинг риска аудита используется для определения критериев, по которым организация может определить рейтинг риска и установить рейтинг для рейтинга риска. Каждая проверяемая организация оценивается в соответствии с отзывами руководства в ARR. Вы можете использовать ARR для выполнения следующих функций:

Вы можете найти набор проверяемых сущностей и факторов риска.

Определите и оцените баллы риска для фактора риска в каждой проверяемой организации.

По оценке риска вы можете оценить объект аудита.

Вы также можете сгенерировать план аудита из ARR, сравнив оценки рисков для различных объектов аудита. В дополнение к этому вы можете выбрать объекты аудита с высоким уровнем риска и создать предложение по аудиту и план аудита.

Создать рейтинг аудиторского риска

Давайте теперь разберемся, как создать рейтинг аудиторского риска.

Step 1 - В SAP NetWeaver Business Client перейдите в рабочий центр IAM.

Step 2 - Перейдите в раздел «Управление внутренним аудитом» → «Рейтинг риска аудита» → «Создать».

Step 3 - На вкладке Общие введите следующие данные -

- Name

- Description

- Действует с

- Действителен до

- Ответственный человек

- Status

Step 4 - Перейдите в Auditable Entities и нажмите Add кнопку, чтобы выбрать из проверяемых объектов.

Step 5 - Перейти к Risk Factor вкладку и выберите ARRфактор риска. ВыбратьAdd добавить фактор риска → ОК.

Step 6 - Перейти к Risk ScoresНа вкладке выберите объект и введите оценки риска в таблице факторов риска. НажмитеCalculateкнопка для просмотра среднего балла. Перейдите в столбец «Уровень риска и приоритет риска», чтобы ввести детали.

Идти к Audit Plan ProposalВкладка, чтобы убедиться, что вы создаете предложение плана аудита. Выберите экспорт, чтобы создать электронную таблицу Excel для просмотра информации в виде таблицы для вашего ARR.

Выбрать Save кнопка для сохранения рейтинга аудиторского риска для аудируемого лица.

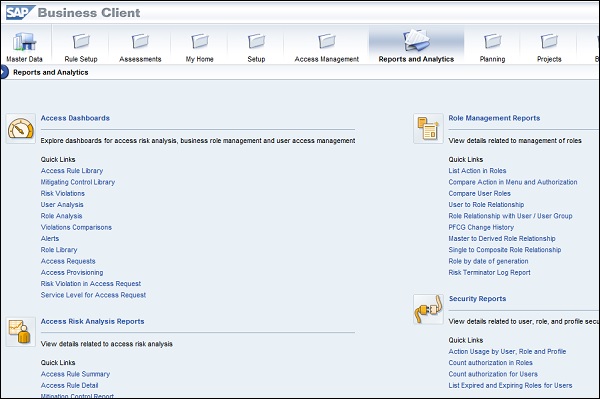

Рабочие центры представляют собой центральную точку доступа ко всей функциональности GRC. Они организованы таким образом, чтобы обеспечить легкий доступ к действиям приложения, и содержат группы меню и ссылки на дальнейшие действия.

Следующие рабочие центры используются для управления доступом, процессами и рисками:

- Мой дом

- Основные данные

- Настройка правила

- Assessments

- Управление доступом

- Отчеты и аналитика

Обсудим основные рабочие центры.

Мой дом

Мой домашний рабочий центр используется для управления процессами, управления рисками и контроля доступа. Это обеспечивает централизованное расположение, где вы можете управлять назначенными задачами и доступными объектами в приложении GRC. Мой дом состоит из нескольких разделов. Давайте теперь разберемся с разделом "Рабочие входящие" -

Рабочий почтовый ящик

Используя Work Inbox, вы можете просматривать задачи, которые вам нужно обработать в программе GRC.

Если вы хотите обработать задачу, щелкните задачу в таблице.

Откроется окно рабочего процесса, в котором вы можете обработать задачу.

Основные данные

Рабочий центр основных данных используется для управления процессами, управления рисками и контроля доступа. Рабочий центр основных данных управления процессами содержит следующие разделы -

- Organizations

- Правила и политика

- Objectives

- Действия и процессы

- Риски и ответы

- Accounts

- Reports

Давайте теперь обсудим основные рабочие центры в рамках рабочего центра Master Data -

Organizations - Поддерживать организационную структуру компании для обеспечения соответствия и управления рисками с соответствующими заданиями

Mitigation Controls - Поддерживать средства управления для смягчения разделения обязанностей, критических действий и нарушений доступа к критическим разрешениям

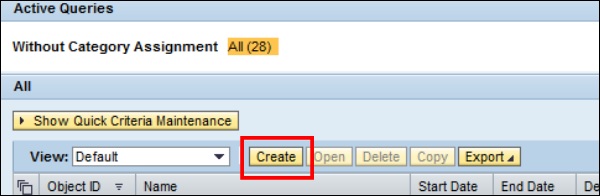

Чтобы создать контроль смягчения, нажмите кнопку «Создать».

Вы будете перенаправлены в новое окно, введите данные для управления смягчением последствий и нажмите кнопку «Сохранить».

Отчеты и аналитика

Рабочий центр отчетов и аналитики используется совместно с отделами управления процессами, управления рисками и контроля доступа. Рабочий центр отчетов по контролю процессов и аналитики состоит из раздела соответствия в приложении GRC.

В разделе соответствия вы можете создать следующие отчеты в разделе Управление процессами -

Панель состояния оценки

Показывает общую картину общего состояния корпоративного соответствия для различных бизнес-структур и предоставляет возможности аналитики и детализации для просмотра данных на разных уровнях и измерениях.

Результаты опроса

Отображает результаты опросов.

Техническая спецификация

Предоставляет исчерпывающую информацию об основных данных, оценке и действиях по исправлению для подпроцессов и элементов управления.

Следующие роли, которые используют функциональность таблицы -

Internal Auditors - Они могут использовать таблицы, чтобы получить представление об элементах управления и подпроцессах в организации в рамках GRC.

Process Owners- В приложении GRC владельцы процессов и владельцы элементов управления могут запрашивать таблицы данных, чтобы получить обзор своих подпроцессов. Информация из таблицы данных содержит определение подпроцесса, оценки, выполненные для подпроцесса, средства управления, входящие в подпроцесс, а также оценки и тестирование, выполненные для этих средств управления.

Control Owners- Владельцы элементов управления могут использовать таблицы данных для проверки конструкции своих элементов управления. Владелец контроля может оценить средства контроля, чтобы проверить средства контроля и их эффективность.

External Auditors- Таблицы данных могут использоваться внешними аудиторами; это можно использовать для запроса информации для исследования элементов управления или подпроцессов.

Note - Другие рабочие центры, такие как управление доступом, оценка и установка правил, также используются для управления процессами, контроля доступа и управления рисками.

В рабочем центре управления доступом к процессам есть раздел Назначение ролей GRC.

В каждом бизнесе необходимо осуществлять управление рисками с разделением обязанностей (SoD) - начиная с признания рисков и заканчивая проверкой построения правил и различными другими действиями по управлению рисками для постоянного соблюдения требований.

В соответствии с разными ролями, необходимо выполнять разделение обязанностей в системе GRC. SAP GRC определяет различные роли и обязанности в рамках управления рисками SoD -

Владельцы бизнес-процессов

Владельцы бизнес-процессов выполняют следующие задачи -

- Выявление рисков и утверждение рисков для мониторинга

- Утвердить исправление с участием пользователя

- Разработайте элементы управления для смягчения конфликтов

- Сообщать о назначениях доступа или изменениях ролей

- Выполняйте упреждающее постоянное соответствие

Старшие офицеры

Старшие офицеры выполняют следующие задачи -

- Утвердить или отклонить риски между сферами бизнеса

- Утвердить меры по снижению выбранных рисков

Администраторы безопасности

Администраторы безопасности выполняют следующие задачи -

- Принять владение инструментами GRC и процессом безопасности

- Разрабатывать и поддерживать правила для определения условий риска

- Настройте роли GRC, чтобы обеспечить соблюдение ролей и обязанностей

- Анализируйте и устраняйте конфликты SoD на уровне ролей

Аудиторы

Аудиторы выполняют следующие задачи -

- Оценка рисков на регулярной основе

- Предоставьте конкретные требования для целей аудита

- Периодическое тестирование правил и средств контроля

- Связь между внешними аудиторами

Хранитель правил SoD

SoD Rule Keeper выполняет следующие задачи:

- Настройка и администрирование инструмента GRC

- Поддерживает контроль над правилами для обеспечения целостности

- Выступает в качестве связующего звена между базой и центром поддержки GRC.

SAP Risk Management в GRC используется для управления производительностью предприятия с поправкой на риски, что позволяет организации оптимизировать эффективность, повышать эффективность и обеспечивать максимальную прозрачность инициатив по управлению рисками.

Ниже приведены key functions под управлением рисками -

Управление рисками делает упор на согласование организации с высшими рисками, соответствующими пороговыми значениями и снижением рисков.

Анализ рисков включает выполнение качественного и количественного анализа.

Управление рисками включает в себя определение основных рисков в организации.

Управление рисками также включает стратегии разрешения / устранения рисков.

Управление рисками обеспечивает согласование ключевых показателей риска и эффективности по всем бизнес-функциям, что позволяет раньше идентифицировать риски и динамически снижать их.

Управление рисками также включает упреждающий мониторинг существующих бизнес-процессов и стратегий.

Этапы управления рисками

Давайте теперь обсудим различные фазы в управлении рисками. Ниже приведены различные этапы управления рисками:

- Признание риска

- Построение и проверка правил

- Analysis

- Remediation

- Mitigation

- Постоянное соответствие

Признание риска

В процессе признания риска в рамках управления рисками могут быть выполнены следующие шаги:

- Выявление рисков авторизации и утверждение исключений

- Уточните и классифицируйте риск как высокий, средний или низкий

- Выявить новые риски и условия для мониторинга в будущем

Построение и проверка правил

Выполните следующие задачи в разделе Создание и проверка правил -

- Ссылка на правила передового опыта для окружающей среды

- Подтвердите правила

- Настроить правила и протестировать

- Проверка по тестовым случаям пользователей и ролей

Анализ

Выполните следующие задачи в разделе Анализ -

- Запустите аналитические отчеты

- Оценить усилия по очистке

- Анализируйте роли и пользователей

- Изменить правила на основе анализа

- Установите оповещения, чтобы различать выполненные риски

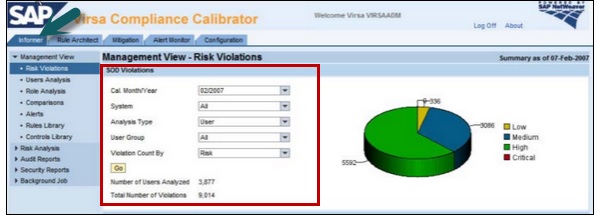

С точки зрения управления вы можете увидеть компактное представление нарушений риска, сгруппированных по серьезности и времени.

Step 1 - Зайдите в Virsa Compliance Calibrator → вкладка Informer.

Step 2 - Для нарушений SoD вы можете отобразить круговую диаграмму и гистограмму, чтобы представить текущие и прошлые нарушения в системной среде.

Ниже приведены два разных взгляда на эти нарушения:

- Нарушения по степени риска

- Нарушения по процессу

Исправление

Выполните следующие задачи при исправлении -

- Определите альтернативы для устранения рисков

- Представьте анализ и выберите корректирующие действия

- Документальное утверждение корректирующих действий

- Изменение или создание ролей или назначений пользователей

Смягчение

Выполните следующие задачи в рамках смягчения -

- Определите альтернативные меры контроля для снижения риска

- Обучите руководство утверждению и мониторингу конфликтов

- Задокументируйте процесс мониторинга мер по смягчению последствий

- Управление агрегатом

Постоянное соответствие

Выполните следующие задачи в разделе «Постоянное соответствие» -

- Сообщать об изменениях в ролях и назначениях пользователей

- Моделируйте изменения ролей и пользователей

- Внедрение предупреждений для отслеживания выбранных рисков и снижения контрольного тестирования

Классификация рисков

Риски следует классифицировать в соответствии с политикой компании. Ниже приведены различные классификации рисков, которые вы можете определить в соответствии с приоритетом риска и политикой компании.

Критический

Критическая классификация проводится для рисков, которые содержат критические активы компании, которые с большой вероятностью могут быть скомпрометированы мошенничеством или сбоями системы.

Высоко

Сюда входят физические или денежные убытки или сбой в масштабах всей системы, включая мошенничество, потерю любого актива или отказ системы.

Средняя

Это включает в себя множественные нарушения работы системы, такие как перезапись основных данных в системе.

Низкий

Сюда входит риск, при котором потери производительности или сбои системы из-за мошенничества или сбоев системы минимальны.

В SAP GRC 10.0 Risk Management этап устранения рисков определяет метод устранения рисков в ролях. Целью этапа исправления является определение альтернатив для устранения проблем в рамках управления рисками.

Для решения проблем в ролях рекомендуются следующие подходы -

Одиночные роли

Вы можете начать с одиночных ролей, так как это самый простой и легкий способ начать.

Вы можете проверить, не возобновились ли какие-либо нарушения SoD в отношении разделения обязанностей.

Составные роли

Вы можете выполнить различный анализ, чтобы проверить назначение пользователя на назначение или удаление действий пользователя.

Вы можете использовать представление управления или отчеты анализа рисков для анализа, как упоминалось в предыдущем разделе.

При устранении рисков администраторы безопасности должны задокументировать план, а владельцы бизнес-процессов должны быть вовлечены и одобрить план.

SAP GRC - Тип отчета

Вы можете создавать различные отчеты об анализе рисков в соответствии с необходимым анализом -

Action Level - Вы можете использовать его для выполнения анализа SoD на уровне действий.

Permission Level - Это можно использовать для выполнения анализа SoD на уровнях действий и разрешений.

Critical Actions - Это можно использовать для анализа пользователей, у которых есть доступ к одной из критических функций.

Critical Permissions - Это можно использовать для анализа пользователей, имеющих доступ к одной критической функции.

Critical Roles/Profiles - Это можно использовать для анализа пользователей, имеющих доступ к критическим ролям или профилям.

В SAP GRC 10.0 вы можете использовать средства управления смягчением последствий, когда невозможно отделить разделение обязанностей SoD от бизнес-процесса.

пример

В организации рассмотрите сценарий, в котором человек выполняет роли в бизнес-процессах, которые вызывают отсутствующий конфликт SoD.

Есть разные примеры, которые возможны для контроля смягчения -

- Стратегии выпуска и лимиты авторизации

- Просмотр журналов пользователей

- Просмотр отчетов об исключениях

- Подробный анализ отклонений

- Установить страховку для покрытия последствий нарушения безопасности

Типы управления смягчением последствий

В SAP GRC Risk Management существует два типа управления смягчением последствий:

- Preventive

- Detective

Превентивные меры по смягчению последствий

Превентивный контроль смягчения последствий используется для уменьшения воздействия риска до того, как он действительно произойдет. Существуют различные действия, которые вы можете выполнять под превентивным контролем смягчения последствий:

- Configuration

- Выходы пользователей

- Security

- Определение рабочего процесса

- Пользовательские объекты

Детективный контроль смягчения последствий

Детективный контроль смягчения последствий используется при получении предупреждения и возникновении риска. В этом случае лицо, ответственное за принятие корректирующих мер, снижает риск.

Есть различные действия, которые вы можете выполнять под контролем детектива по смягчению последствий -

- Отчеты о деятельности

- Сравнение плана и фактического обзора

- Обзор бюджета

- Alerts

Настройка управления миграцией

Выполните следующие действия, чтобы настроить элементы управления миграцией -

Step 1 - Войдите в систему управления доступом SAP GRC.

Step 2- Выполните анализ рисков на уровне пользователя. Введите данные ниже -

- Тип отчета

- Формат отчета

Step 3 - Нажмите "Выполнить".

Step 4 - Вы можете переключаться между различными типами отчетов, как показано на следующем снимке экрана -

Step 5 - Войдите в систему управления доступом SAP GRC и запланируйте фоновое задание анализа рисков на уровне ролей.

Введите следующие данные -

- Тип отчета - уровень разрешений

- Формат отчета - Резюме

Step 6 - Щелкните Run in Background как показано на следующем снимке экрана -

Step 7 - В следующем окне вы можете выбрать Start Immediately. Затем щелкнитеOK.

В SAP GRC 10.0 в вашей организации необходимо внедрить управление привилегиями суперпользователя, чтобы исключить излишние авторизации и риски, с которыми ваша компания сталкивается при текущем подходе к работе с экстренными пользователями.

Ниже приведены ключевые функции привилегий суперпользователя:

Вы можете разрешить суперпользователю выполнять аварийные действия в контролируемой и проверяемой среде.

Используя Superuser, вы можете сообщать обо всех действиях пользователей, имеющих доступ к более высоким привилегиям авторизации.

Вы можете создать контрольный журнал, который можно использовать для документирования причин использования более высоких прав доступа.

Этот контрольный журнал можно использовать для соответствия SOX.

Суперпользователь может действовать как пожарный и иметь следующие дополнительные возможности:

Его можно использовать для выполнения задач, выходящих за рамки их обычной роли или профиля, в чрезвычайной ситуации.

Только определенные лица (владельцы) могут назначать Firefighter ID.

Он предоставляет пользователям расширенные возможности при создании уровня аудита для отслеживания и записи использования.

Стандартные роли в управлении привилегиями суперпользователя

Вы можете использовать следующие стандартные роли для управления привилегиями суперпользователя:

/ VIRSA / Z_VFAT_ADMINISTRATOR

- У этого есть возможность настроить Firefighter

- Назначьте владельцев и контроллеров ролей Firefighter идентификаторам Firefighter

- Запустить отчеты

/ VIRSA / Z_VFAT_ID_OWNER

- Назначьте идентификаторы Firefighter пользователям Firefighter

- Выгрузка, загрузка и просмотр журнала истории пожарного

VIRSA / Z_VFAT_FIREFIGHTER

- Доступ к программе пожарного

Давайте теперь поймем, как реализовать Superuser.

Вы можете реализовать идентификаторы пожарных, выполнив следующие шаги:

Step 1 - Создайте идентификаторы пожарного для каждой области бизнес-процесса

Step 2 - Назначьте необходимые роли и профили для выполнения задач пожаротушения.

Не следует назначать профиль SAP_ALL

Step 3 - Используйте T-код - SU01

Step 4 - Щелкните Create кнопку, чтобы создать нового пользователя.

Step 5 - Назначьте роли пожарного, как указано выше, для идентификатора пользователя -

Назначьте роли Firefighter применимым идентификаторам пользователей.

Назначьте роль администратора / VIRSA / Z_VFAT_ADMINISTRATOR администратору управления привилегиями суперпользователя.

Пользователь-администратор не должен назначаться пожарным.

Назначьте стандартную роль / VIRSA / Z_VFAT_FIREFIGHTER -

- Firefighter ID - Пользователь службы, используемый для входа в систему

- Firefighter user - Стандартный пользователь, действующий как пожарный в случае

Назначьте роль владельца идентификатора / VIRSA / Z_VFAT_ID_OWNER -

Владелец - отвечает за определение того, кто будет назначен

Контроллер - получает уведомление, когда идентификатор пожарного отвечает за идентификаторы аварийного пожарного в используемой области его деятельности.

Step 6 - Перейти к Roles вкладку и выберите указанные роли в соответствии с требованиями.

Step 7 - Создать RFC-адрес для внутреннего перехода на Firefighter ID -

Имя - введите имя RFC-соединения.

Тип подключения - 3

Введите описание

(Имя пользователя, пароли или другие данные для входа не требуются)

Введите пароли для каждого идентификатора пожарного в таблице «Безопасность»: пароли хранятся в виде хеш-значений и не читаются после того, как администратор сохранит значение.

Step 8 - Чтобы создать журнал пожарного, вы можете запланировать фоновое задание.

Назовите работу /VIRSA/ZVFATBAK как на следующем скриншоте -

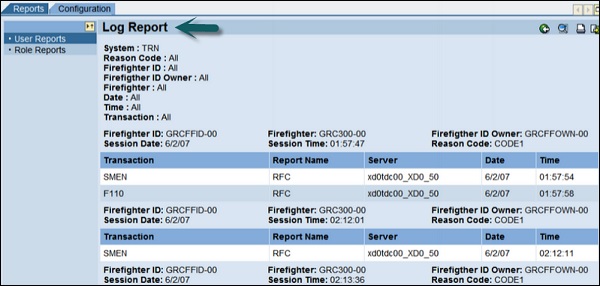

Журнал суперпользователя

Давайте разберемся с этими шагами для журнала суперпользователя.

Step 1 - Использовать T-код - Транзакция - / n / VIRSA / ZVFAT_V01

Step 2 - Теперь вы можете найти журналы в области панели инструментов.

Step 3 - Вы можете использовать transaction code — SM37 для просмотра журналов для отдельного пользователя.

Вы также можете использовать веб-интерфейс для доступа ко всей информации Firefighter. Перейдите в Управление доступом SAP GRC → Управление привилегиями суперпользователя.

Таким образом, можно получить доступ к данным различных установок Firefighter в разных серверных системах SAP. Иit is not necessary to log on to each system anymore.

Вы можете реализовать расширенный анализ рисков, используя правила организации. В бизнес-единицах общих служб вы можете использовать правила организации для выполнения процедур анализа рисков и управления группами пользователей.

Рассмотрим случай, когда пользователь создал фиктивного поставщика и счета были созданы для получения финансовой выгоды.

Вы можете создать правило организации с включенной балансовой единицей, чтобы исключить этот сценарий.

Следующие шаги должны быть выполнены, чтобы предотвратить эту ситуацию -

- Включить поля уровня организации в функциях

- Создать правила организации

- Обновить таблицу сопоставления пользователей организации

- Настроить веб-сервис анализа рисков

Включить поля уровня организации в функциях

Выполните следующие действия, чтобы включить поля уровня организации в функциях -

Найдите функции, которые необходимо разделить по уровням организации в общей среде обслуживания.

Сохраняйте разрешения для затронутых транзакций.

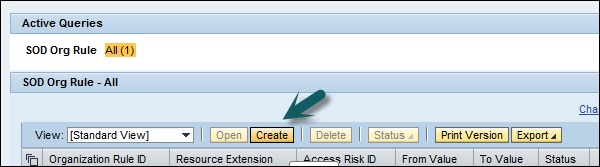

Создать правила организации

Выполните следующие шаги, чтобы создать правила организации -

Step 1 - Создайте правила организации для всех возможных значений поля организации.

Step 2 - Перейдите к архитектору правил → Уровень организации → Создать.

Step 3 - Введите идентификатор правила организации.

Step 4 - Введите связанную задачу.

Step 5 - Определите поля уровня организации и объедините их с логическими операторами.

Step 6 - Щелкните Save кнопку, чтобы сохранить правило организации.

Преимущества использования правил организации

Давайте теперь поймем преимущества использования правил организации.

Вы можете использовать организационные правила для компаний для реализации следующих функций:

Вы можете использовать правила организации для реализации общих служб. Они разделяют обязанности с помощью организационных ограничений.

Перейдите в Анализ рисков → Уровень организации.

Выполнить анализ рисков типа анализа Правило организации в отношении пользователя

Вы получите следующий вывод -

Анализ рисков покажет риск только в том случае, если пользователь имеет доступ к одной и той же конкретной балансовой единице в каждой из конфликтующих функций.

В организации у вас есть владельцы элементов управления на разных уровнях иерархии организации. Риск должен управляться и уменьшаться в соответствии с уровнем доступа.

Ниже приведены владельцы контроля в организации -

- Один владелец контроля для глобального уровня

- Различные владельцы контроля для региональных уровней

- Несколько владельцев контроля на местном уровне

Вы должны назначить меры по смягчению последствий для разных уровней ответственности. Теперь, если есть нарушение риска на региональном и местном уровне, вы должны выполнить снижение риска на самом высоком уровне.

Чтобы использовать контроль смягчения последствий в иерархии организации, предположим, что вы выполнили анализ рисков на уровне организации, и пользователь нарушает все правила дочерней организации и соответствует условию родительского правила, и отображается только родительское правило; вы можете снизить риски следующими способами:

- Смягчение на уровне пользователя

- Смягчение на уровне организации

В SAO GRC 10.0 рабочий процесс запускается в следующих ситуациях:

- Создавать или обновлять риски.

- Для создания или обновления средств смягчения последствий.

- Назначить меры по смягчению последствий.

Активация обслуживания рисков и контроля на основе рабочего процесса

Следуя подходу к управлению изменениями на основе рабочего процесса при анализе и устранении рисков, вы должны выполнить следующие шаги:

- Перейдите на вкладку Конфигурация → Параметры рабочего процесса

- Установите следующие параметры -

- Установите для параметра Risk Maintenance значение YES.

- Установите для параметра Mitigation Control Maintenance значение YES

- Установите для параметра Mitigation значение YES

- Настройте URL-адрес веб-службы рабочего процесса -

http://<server>:<port>/AEWFRequestSubmissionService_5_2/Config1?wsdl&style=document- Настройте рабочие процессы, которые необходимо выполнять внутри Workflow Engine.

Управление рисками и контролем на основе рабочего процесса

Когда вы поддерживаете риск или контроль в SAP GRC, вы выполняете следующие шаги:

Step 1 - В управлении доступом рабочий процесс запускается для выполнения рабочего процесса риска или управления.

Step 2 - Когда вы получаете необходимые разрешения, шаги утверждения зависят от требований клиента.

Step 3 - Получите контрольный журнал, документирующий полный процесс утверждения.

SAP GRC - Глобальные торговые услуги

Используя SAP GRC Global Trade Services, вы можете улучшить трансграничную цепочку поставок товаров в организации. Это приложение позволяет автоматизировать торговые процессы и помогает контролировать затраты и снижать риск штрафов, а также управлять входящими и исходящими процессами.

Используя GTS, вы можете создавать centralize single repository который используется для хранения всех основных данных и содержимого соответствия.

Ниже приведены ключевые преимущества использования Global Trade Services:

Это помогает снизить затраты и усилия по соблюдению требований в глобальной торговле.

Это может облегчить трудоемкие ручные операции и помогает повысить производительность.

Снижает штрафы за нарушение правил торговли.

Это помогает вам создавать и улучшать бренд и имидж и избегать торговли с санкционированными или запрещенными сторонами.

Прокладывает путь к удовлетворению потребностей клиентов и улучшает качество обслуживания.

Это ускоряет входящие и исходящие процессы, выполняя таможенное оформление, а также помогает устранить ненужные задержки.

Интеграция между SAP ERP и SAP Global Trade Services

На следующем рисунке показан процесс интеграции между SAP ERP и SAP Global Trade Services.

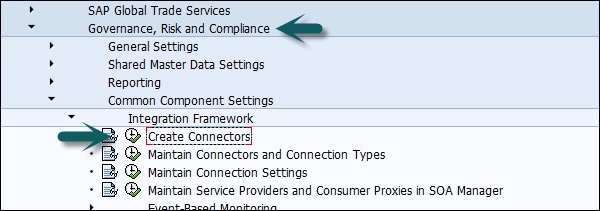

Когда вы устанавливаете SAP GRC, вам необходимо выполнить различные настройки и настройки в GRC. Ключевые мероприятия включают в себя:

Создание соединителей в GRC

Настройка AMF для использования коннекторов

Создание соединителей обратного вызова

Создание соединений в GRC - стандартный процесс создания RFC-соединения с использованием T-Code - SM59

SAP GRC доступен в SAP Easy Access → в папке «Соответствие рискам корпоративного управления».

Step 1 - Откройте меню SAP Easy Access и используйте T-код - SPRO

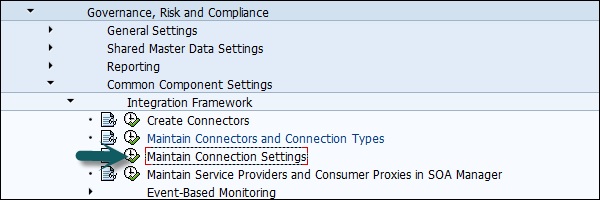

Step 2 - Перейдите в раздел «Управление, риски и соответствие» в разделе «Справочное IMG SAP» → «Параметры общих компонентов» → «Платформа интеграции» → «Создать соединители».

Step 3 - Создать коннектор - это ярлык для создания соединения SM59.

Step 4 - Чтобы увидеть существующие подключения, перейдите в раздел «Поддерживать разъемы и типы подключений» -

Вы можете увидеть типы разъемов, как показано ниже. Эти типы разъемов могут использоваться для конфигурации для разных целей -

Коннекторы локальной системы используются для интеграции с приложением SAP BusinessObjects Access Control для мониторинга разделения должностных нарушений.

Соединители веб-сервисов используются для источников данных внешних партнеров (см. Раздел)

Во всех остальных случаях используются системные соединители SAP.

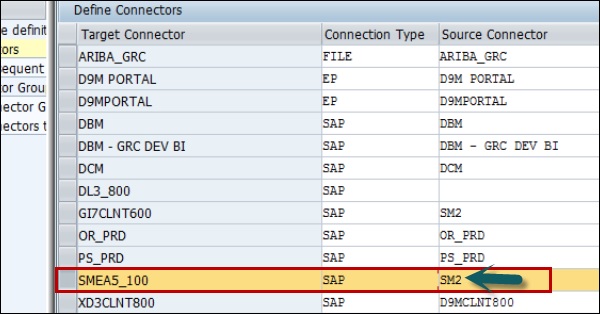

Step 5 - Перейти к Connection Type Definition вкладка -

Step 6- Определите, какой из разъемов, ранее определенных в SM59, может использоваться для мониторинга. Перейти к определению соединителей

Step 7- На экране отображается название разъема - SMEA5_100. Это разъем, который показывает разъем для системы ECC.

В третьем столбце указано имя коннектора, который определен в отслеживаемой системе и настроен так, чтобы указывать на настраиваемую здесь систему GRC.

SMEA5_100 - это еще один соединитель в системе GRC, который указывает на систему ERP, которую необходимо отслеживать. SM2 - это разъем в системе ECC, указывающий на систему GRC.

Step 8 - Экран определения группы соединителей с левой стороны.

Step 9 - Здесь вы должны убедиться, что все конфигурации коннекторов для автоматического мониторинга должны принадлежать к группе конфигурации под названием Automated Monitoring как показано выше под define automated monitoring connector group.

Step 10 - Перейти к assign connectors to connector group с левой стороны.

Step 11 - Назначьте соединитель группе соединителей AM, как указано на скриншоте выше.

Step 12 - Перейти к Maintain Connection Settings в главном меню, как на следующем снимке экрана.

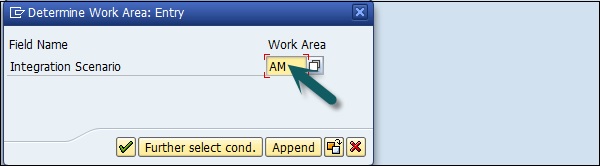

Step 13 - Вам необходимо ввести нужный сценарий интеграции, введите AM, как показано на следующем снимке экрана -

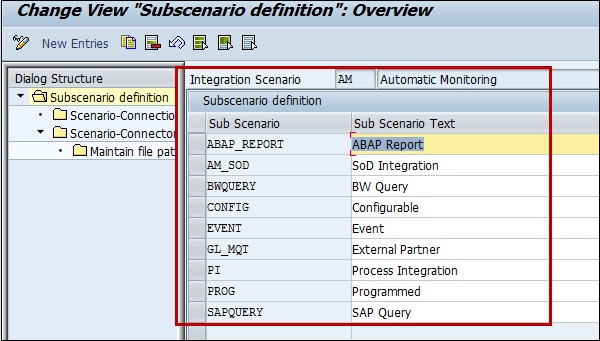

Step 14- Щелкните зеленую галочку, как показано на скриншоте выше; вы будете перенаправлены на следующий экран с девятью подсценариями.

В выделенном поле показаны девять записей, называемых суб-сценариями, и они представляют различные типы источников данных и бизнес-правил, поддерживаемые в Process Control 10.

Step 15 - Чтобы система отслеживалась, вам необходимо связать соответствующий соединитель с этим суб-сценарием.

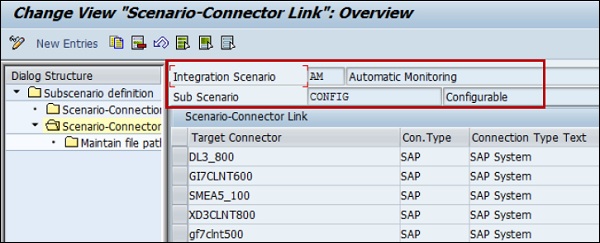

Step 16 - Выберите подсценарий, который вы хотите настроить, а затем выберите «Ссылка на соединитель сценария» в левой части, как показано ниже -

Step 17 - Вы будете перенаправлены на следующий экран -

Step 18 - Теперь соединитель, который вы хотите использовать для этого сценария, еще нет в списке для этого подсценария,

- Вы можете нажать кнопку «Новые записи» вверху, чтобы добавить ее.

- Вы можете следовать этим рекомендациям, чтобы добавить подсценарии -

- Приложения ABAP - отчет ABAP, запрос SAP, настраиваемая программа

- SAP BW - запрос BW

- Система не SAP - Внешний партнер

- Интегратор процессов - PI

- Система GRC - интеграция SoD

В SAP GRC Process Control вы можете создавать источники данных. Здесь пользовательские интерфейсы времени разработки находятся в разделе «Настройка правил» в бизнес-клиенте.

Перейдите в раздел непрерывного мониторинга, где вы можете найти Data Sources и Business Rules вариант.

Чтобы создать новый источник данных, нажмите Источники данных → Создать.

В следующем поле вы можете увидеть три разные вкладки для определения источника данных.

- Вкладка Общие

- Поле объекта

- Ссылка и вложение

На вкладке Общие введите следующие данные -

- Имя источника данных

- Дата начала срока действия

- Дата окончания срока действия

- Status

Идти к Object Field На вкладке выберите следующие поля -

В SAP GRC 10.0 вы можете использовать бизнес-правила для фильтрации потока данных, поступающего из источников данных, и вы можете применить к этим данным настроенные пользователем условия / вычисления, чтобы определить, есть ли проблема, требующая внимания.

Тип бизнес-правила полностью зависит от типа источника данных.

Перейдите к Бизнес-правилам в разделе Настройка правил.

Чтобы создать новые бизнес-правила, существует список шагов, которые необходимо выполнить с некоторыми типами источников данных.

Вам необходимо определить детали на каждой вкладке. Например, вGeneral На вкладке необходимо ввести основную информацию о бизнес-правиле. Business rule gives you data to filter the deficiencies.

На вкладке «Данные для анализа» вы увидите список доступных полей.

Перейдите к критерию фильтрации, чтобы передать условие фильтрации для доступных объектов. Вы можете выбирать из разных операторов.

Когда вы определяете все шаги, у вас есть возможность сохранить правило. Если вы хотите применить правило к Process Control, вы можете сделать это, нажавApply кнопка.

Чтобы назначить бизнес-правило элементу управления процессом, перейдите в раздел Назначение бизнес-правил в разделе «Непрерывный мониторинг» в настройке правила.

Выберите элемент управления и найдите бизнес-правило, которое нужно применить.

Теперь мы поняли, как создавать источники данных и бизнес-правила для применения фильтра к источникам данных и как назначать бизнес-правила для управления процессами.